Защитит ли UAC вас от привода от вредоносных атак программного обеспечения?

UAC или управление учетными записями пользователя – это функция безопасности Windows, которая побуждает пользователей утверждать определенные действия, включая установку программного обеспечения. Несмотря на то, что UAC подвергался критике в прошлом, важно, чтобы он включался, так как больше вредоносных программ отключает этот инструмент, чтобы скрыть свое присутствие на зараженных ПК.

1. Что такое UAC и почему это важно?

UAC – это функция безопасности Windows, которая побуждает пользователей утверждать определенные действия, такие как установка программного обеспечения. Это важно, потому что он помогает защищать ваш компьютер от хакеров и вредоносного программного обеспечения.

2. Был ли UAC повсеместно ненавидел в прошлом?

Да, UAC повсеместно ненавидел, когда он был представлен в Vista. Как с точки зрения удобства использования, так и с точки зрения безопасности, это не было хорошо принято пользователями.

3. Почему Microsoft подала UAC в Windows 7?

Microsoft преуменьшила UAC в Windows 7 после получения отзывов, что пользователи раздражаются с частыми подсказками. Они стремились найти баланс между юзабилити и безопасностью.

4. Как злоумышленники отключают UAC?

Злоумышленники могут отключить UAC, используя уязвимости «поднятия привилегий» или обманывая пользователей, чтобы нажать «ОК» на подсказках UAC. Это может быть достигнуто различными средствами.

5. Какие варианты вредоносных программ могут отключить UAC?

Некоторые из наиболее распространенных вредоносных угроз, такие как семейство вирусов солидности, Alureon Rootkits, Bancos Banking Trojan и фальшивое антивирусное программное обеспечение, имеют варианты, которые могут отключить UAC.

6. Какова распространенность UAC отключается из -за вредоносного ПО?

Почти четверть-четыре ПК, которые сообщали о обнаружении вредоносных программ в Microsoft, выключили UAC, либо из-за выходов в вредоносное ПО или действий пользователя.

7. UC был без проблем на технической стороне?

Нет, UAC имела свою долю технических проблем. Перед выпуском Windows 7 была обнаружена ошибка, которая позволила хакерам получить права на полный доступ, эксплуатируя предварительный код Microsoft. Microsoft позже рассмотрела эту проблему.

8. Могут ли пользователи включать или выключить UAC на Windows Vista и Windows 7?

Да, пользователи могут включить или выключить UAC в Windows Vista и Windows 7. Инструкции по этому поводу можно найти в предоставленной ссылке.

9. Почему пользователи должны включать UAC?

Пользователи должны продолжать включать UAC, потому что он добавляет дополнительный уровень защиты от вредоносного программного обеспечения и несанкционированные изменения в системе.

10. Является ли UAC надежным решением против всех типов атак в вредоносных программах?

В то время как UAC обеспечивает дополнительный уровень безопасности, это не надежное решение против всех типов атак вредоносных программ. Важно использовать другие меры безопасности, такие как антивирусное программное обеспечение и безопасные привычки просмотра, в сочетании с UAC.

В целом, UAC является важной функцией безопасности в Windows, которая должна быть включена для защиты от вредоносных атак программного обеспечения. Для пользователей крайне важно сохранять бдительность и практиковать безопасные вычислительные привычки для повышения их общей безопасности.

Защитит ли UAC вас от привода от вредоносных атак программного обеспечения

Позволять’S посмотрите на Erebus Ransomware в качестве примера:

Улвнативное ПО отключает Windows ‘UAC, предупреждает Microsoft

Microsoft на этой неделе призвала пользователей сохранить часто критикуемую функцию безопасности Windows, даже если в ней говорится, что больше вредоносных программ отключает инструмент.

Управление учетными записями пользователя (UAC) – это функция, которая дебютировала в Vista и пересмотрено в Windows 7, которая побуждает пользователей утверждать определенные действия, включая установку программного обеспечения.

Аналитик Gartner сказал, что UAC был «повсеместно ненавидеть» в Vista и была серьезной жалобой на неудачную операционную систему, сказал более двух лет назад аналитик по безопасности Gartner, сказал более двух лет назад.

“С точки зрения удобства использования, никто не был счастлив. И с точки зрения безопасности, никто тоже не был счастлив, потому что мы знали, что люди получают «усталость», – сказал Джон Пескаторе из Gartner за несколько месяцев до запуска Windows 7.

Microsoft взяла жалобы близко к сердцу и преуменьшила UAC в Windows 7 после того, как ее данные показали, что пользователи раздражались, когда они столкнулись с более чем двумя такими подсказками в сеансе на компьютере.

На этой неделе Центр защиты от вредоносных программ Microsoft (MMPC) заявил, что вредоносное ПО все больше отключает UAC как способ замаскировать его присутствие на зараженных ПК.

Чтобы отключить UAC, код атаки должен либо использовать ошибку, которая позволяет хакеру получить административные права – Microsoft называет эти недостатки «уязвимости поднятия привилегий» – или обманывает пользователя, чтобы щелкнуть «ОК» в подсказке UAC.

Видимо, ни один из них не сложно.

Некоторые из самых общими угрозами, которые сейчас находятся в циркуляции, в том числе семейство вирусов сорта, Alureon Rootkits, банковский троян Bancos и фальшивое антивирусное программное обеспечение-есть варианты, способные отключить UAC, сказал Джо Фолхабер из команды MMPC в посте в блоге группы.

Один червь, получивший название «Рорпиан» от Microsoft, особенно влюблен в тактику против UAC: в более чем 90% случаев, связанных с Рорпианом в один день, MMPC наблюдал, как червь отключает UAC, используя четырехлетнюю уязвимость Windows.

Почти четверть-четыре ПК, которые сообщали о обнаружении вредоносных программ в Microsoft, выключили UAC, либо из-за вредоносных средств, либо из-за того, что пользователь отключил его.

UAC не был без проблем на технической стороне, либо. За несколько месяцев до дебюта Windows 7 пара исследователей раскрыла ошибку в функции, которую хакеры могли бы использовать для Piggyback на предварительном коде Microsoft, чтобы обмануть Windows 7 в предоставление вредоносных прав на полное доступом.

Хотя Microsoft первоначально отклонила свои отчеты, позже она изменила UAC.

Faulhaber предоставил ссылку на инструкции по включению или выключению UAC на Vista. Они также могут быть использованы в Windows 7, но последний шаг состоит в том, чтобы вытащить слайдер, чтобы «никогда не уведомлять», чтобы выключить UAC.

Грегг Кейзер охватывает Microsoft, проблемы безопасности, Apple, веб -браузеры и общие новости Computerworld. Следуйте за Греггом в Твиттере на @gkeizer, в Google+ или подпишитесь на RSS Feed Gregg . Его адрес электронной почты-gkeizer@computerworld.компонент.

- Безопасность

- Вредоносное ПО

- Окна

- Microsoft

- Малый и средний бизнес

Copyright © 2011 IDG Communications, Inc.

Защитит ли UAC вас от «привода» с помощью вредоносных атак программного обеспечения?

Подпишитесь на новую учетную запись в нашем сообществе. Это просто!

Войти

Уже есть аккаунт? Войдите здесь.

Больше вариантов обмена.

Недавно просмотр 0 членов

- Нет зарегистрированных пользователей, просматривающих эту страницу.

Активность

Личный

- Назад

- Личный

- Malwarebytes для Windows

- Malwarebytes для Mac

- Malwarebytes crivacy vpn

- MalwareBytes Browser Guard

- Malwarebtyes AdwCleaner

- Malwarebytes для Chromebook

- Malwarebytes для Android

- Malwarebytes для iOS

Бизнес

- Назад

- Бизнес

- Защита конечной точки

- Защита конечной точки для серверов

- Защита и ответ конечной точки

- Обнаружение и ответ конечной точки для серверов

- Ответ инцидента

- Безопасность конечной точки

Бизнес -модули

- Назад

- Бизнес -модули

- DNS фильтрация

- Уязвимость и управление патчами

- Исправление для Crowdstrike®

Партнеры

Учиться

Начало здесь

Тип вредоносных программ/атак

Как это на моем компьютере?

Мошенничество и грифты

Поддерживать

- Назад

- Личная поддержка

- Бизнес поддержка

- Раскрытие уязвимости

- Создавать новое.

Важная информация

Этот сайт использует файлы cookie – мы разместили файлы cookie на вашем устройстве, чтобы сделать этот сайт лучше. Вы можете настроить настройки файлов cookie, в противном случае мы предполагаем, что вы можете продолжить.

Новая вредоносная программа эксплуатирует управление учетными записями пользователя (UAC)

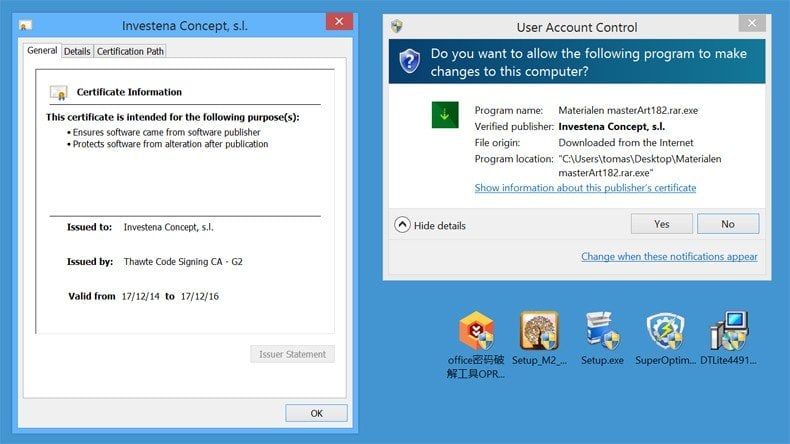

Согласно Microsoft, функция безопасности управления учетными записями пользователя (UAC), встроенная во все современные выпуска ОС Windows. Всякий раз, когда программа пытается внести изменения на ПК, UAC уведомляет пользователя и просит разрешения. Когда это произойдет, пользователи могут разрешить изменения, уменьшить изменения или нажимать кнопку, которая отображает дополнительную информацию о программе, пытающейся внести изменения и какие конкретные изменения пытаются сделать программу. К сожалению, многие люди просто выбирают ‘Да’ не нажав ‘Показать детали’ Кнопка сначала, и именно так новое вредоносное ПО, известное как жертвы «Движатели Стоаронуака». В большинстве случаев UAC работает очень хорошо. Он часто останавливает потенциальные угрозы вредоносных программ, не позволяя установленной вредоносной программе вносить какие -либо существенные изменения в ПК без согласия пользователя. Конечно, как и большинство других соображений безопасности ПК, эффективно использование UAC означает, что пользователь должен знать, когда разрешать изменения с помощью привилегии и когда снизить эти изменения (i.эн. Когда неизвестная программа пытается внести изменения с помощью приглашения UAC).

Shomponuac был разработан командой Cylance Spear, в то время как группа изучала потенциальные способы подрывать программы во время эскалации привилегий через UAC. Чтобы понять, как работает это вредоносное ПО, это помогает понять, как работает UAC, как это было изначально предназначено Microsoft:

1. Пользователь просит Windows Explorer запустить программу, используя административные привилегии.

2. Поскольку Explorer работает без привилегий администратора, он просит, чтобы служба Appinfo запустила программу как администратор.

3. Appinfo, в терминах, запускает согласие, побуждая пользователя подтвердить программу, используя безопасный интерфейс

4. Пользователя просят выбрать ‘Да’ или ‘Нет’

5. Если да, согласие сообщает Appinfo запустить программу с привилегиями администратора. Если нет, доступ отклоняется, и программа не выполняется.

После того, как на ПК было установлено вредоносное ПО Shodonuac, обмен отличается тем, что оболочка Shomponuac в Windows Explorer просит Appinfo запустить законную программу. Разница в том, что этот запрос также включает в себя произвольные команды, которые могут выполнять ассортимент гнусных задач. Единственный способ, которым потенциальная жертва может сказать разницу, – это прочитать ‘Показать детали” кнопка, когда появляется подсказка UAC. То есть, конечно, если пользователь действительно понимает мошеннические команды, которые были добавлены в запрос на законную программу, сделанную Shomponuac.

Согласно Microsoft, служба Appinfo была разработана для облегчения запуска приложений с привилегиями администратора. Другими словами, когда программе нужны административные привилегии для работы, AppInfo запускает подсказку UAC, которая спрашивает пользователей, хотят ли они программу вносить изменения или нет. Цилентный, спроектированный UAC для нацеливания на CMD.exe (командная строка Windows) и Regedit.Exe (редактор реестра Windows), но Дерек Соедера – исследователь циклана – утверждает, что “Конечно, больше целей возможно.”

Когда дело доходит до эксплуатации командной строки Windows, Shomponuac гарантирует, что пользователь по -прежнему получает ожидаемую командную строку администратора ‘Да” нажимается на подсказку UAC. Разница в том, что вредоносное ПО разрешено первым запускать собственную команду … с привилегиями администратора.

Shomponuac работает немного иначе, когда дело доходит до эксплуатации Regedit.Exe. В этом случае вредоносное ПО заставляет регедит.Exe для установки отдельного .Рег -файл перед вызовом AppInfo. Это приводит к второму [скрытую] запрос на повышение. Согласно Soeder, этот дополнительный запрос заставляет Appinfo запустить отдельный экземпляр согласия.процесс EXE. Этот экземпляр, однако, работает как система; Другими словами, с административными привилегиями. Это позволяет библиотеке Shomponuac запустить перед поручением пользователя. Библиотека вредоносных программ затем изменяет параметры, отправленные в ‘негодяй’ согласие.экземпляр EXE – в свою очередь подавляя подсказку согласия. Хотя пользователь по -прежнему видит окно редактора реестра, Shomponuac уже выполнил команды с привилегиями System. Это означает, что вредоносное ПО уже нанесло урон без необходимости, чтобы пользователь фактически щелкнул ‘Да’ В приглашении UAC (потому что к этому времени вредоносное ПО уже выполнило вредоносный код с привилегиями администратора).

Что делает эту итерацию вредоносного ПО настолько опасной, так это то, что нет никакого способа смягчить угрозу стать жертвой этого эксплойта, потому что Shomponuac не’это уязвимость, это’s функция. Как таковой, это’маловероятно, что патч будет доступен в любое время в ближайшем будущем; Если Microsoft полностью не заново заносит способ реализации UAC на административном уровне.

Эта угроза также связана с тем, что она демонстрирует, что пользователи могут быть непреднамеренно повышать вредоносные программы от простого опасного в “игра закончена”, По словам Соедера. В каждом случае информация, которая предупреждает пользователя об угрозе, доступна, если только пользователи примут участие ‘Показать детали’ коробка для любого запроса на высоту UAC. Хотя Shomponuac-это угроза вредоносного ПО’Пока был замечен в дикой природе, тот факт, что исследователи безопасности из Cylant. Единственный способ защитить себя от Shomponuac или любой другой угрозы для вредоносных программ, которая использует услугу UAC, – это хорошо взглянуть на детали любого запроса на эскалацию привилегий, который появляется. Если есть какие -то команды, которые доны’T кажутся знакомым или если подсказка просит разрешения запустить законную программу, которую вы догонят’Явно открылся, есть большая вероятность, что эта уязвимость эксплуатируется прямо перед вашими глазами. Всегда отказывайтесь от любых запросов на эскалацию привилегий UAC, который кажется подозрительным, поскольку снижение запроса может быть теми, кто защищает ваш компьютер от неизвестной эксплуатации в результате этой неотъемлемой уязвимости Windows.

Об авторе:

Karolis liucveikis – опытный инженер -программист, увлеченный поведенческим анализом вредоносных приложений.

Автор и генеральный оператор секции Pcrisk «Руководства по снятию». Совместный исследователь, работающий вместе с Томасом, чтобы обнаружить последние угрозы и глобальные тенденции в мире кибербезопасности. Каролис имеет опыт работы более пяти лет в этом филиале. Он учился в университете KTU и получил степень по разработке программного обеспечения в 2017 году. Чрезвычайно увлечен техническими аспектами и поведением различных злонамеренных приложений. Свяжитесь с Каролисом Лиуквейкис.

Pcrisk Security Portal представлен компанией RCS LT. Соединенные силы исследователей безопасности помогают информировать пользователей компьютеров о последних угрозах онлайн -безопасности. Больше информации о компании RCS LT.

Наши руководства по удалению вредоносных программ бесплатны. Однако, если вы хотите поддержать нас, вы можете отправить нам пожертвование.

О ПРИСК

Pcrisk – это портал кибербезопасности, информируя пользователей Интернета о последних цифровых угрозах. Наш контент предоставлен эксперты по безопасности и профессиональный исследователи вредоносных программ. Узнайте больше о нас.

Новые руководства по удалению

- Allhypefeed.Com Ads

- EliTemaximus adware (Mac)

- Underwaternewtab.com перенаправление

- Adware ViewPointTools (Mac)

- My Notes Extension Browser Khijacker

- Trunapol.xyz ads

Удовлетворительная деятельность

Глобальный уровень активности вредоносных программ сегодня:

Увеличение уровня атаки инфекций, обнаруженных в течение последних 24 часов.

Удаление вируса и вредоносных программ

На этой странице предоставлена информация о том, как избежать инфекций с помощью вредоносных программ или вирусов и полезно, если ваша система страдает от общих атак шпионских и вредоносных программ.

Верхние руководства по удалению

- Mr Beast Diveaway Pop-Up Scam

- Профессиональный хакер сумел взломать вашу операционную систему мошенничество по электронной почте

- Squad Squad Scam

- Мы взломали ваш сайт по электронной почте мошенничество

- Хакер, у которого есть доступ к мошенничеству вашей операционной системы по электронной почте

- * Повредит ваш компьютер. Вы должны переместить его в мусор. Всплывающее окно (Mac)

Прожектор на вымогателях: как работает вымогатели, часть 1

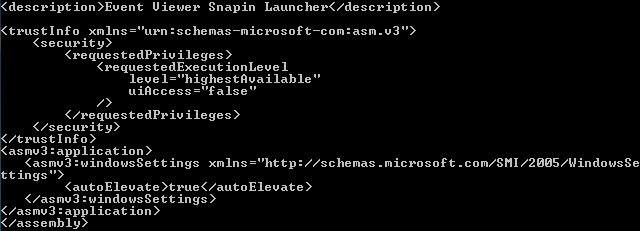

запутанный v неопущенного исходного кода

Этот метод сделан еще проще с помощью программного обеспечения для автоматического запутывания. Это программное обеспечение автоматически меняет данные файла различными способами, чтобы оно не’это очень похож на оригинал. Тем не менее, файл все еще может выполняться совершенно нормально.

Быстрый определение: Запутывание – это процесс, с помощью которого вымогатели различают данные файла различными способами, так что он не делает’T выгляжу как исходный исходный код. Это скрывает истинную цель файла, в то же время позволяя файлу выполнять выполнение.

Как только запутанный файл начал работать в вашей системе, вымогатель будет распаковать в памяти.

Поскольку сфускаторы могут применяться несколько раз во многих слоях, распаковка может происходить даже неоднократно, в зависимости от используемых конфигураций. Один из способов, которым эти распаковки – через инъекцию кода, вновь созданный в недавно созданный процесс.

Uac inpass

Управление учетной записью пользователя (UAC) – это мера безопасности, которую Microsoft изначально представила с Windows Vista. На основе ‘принцип наименьшей привилегии,’ Windows по умолчанию ограничивает все приложения на вашем компьютере до стандартных привилегий пользователей. Если приложение запрашивает более высокие привилегии, вы увидите приведенное ниже всплывающее окно на вашем компьютере, требуя от пользователя с правами администратора подтвердить, чтобы продолжить.

Уведомление о всплывающем окне UAC

Это страшная часть того, как работает вымогатели в этом конкретном сценарии: с обходом UAC, вымогатели могут остановить это всплывающее окно, когда -либо появившись. С помощью UAC Swypass Ransomware работает на более высоких привилегиях, позволяющих вносить изменения в вашу систему и взаимодействовать с другими программами, даже не осознавая.

Но как это делает это точно?

Позволять’S посмотрите на Erebus Ransomware в качестве примера:

Как подробно изучено Мэтт Нельсен, Эребус копирует себя в случайно именованный файл в той же папке, что и UAC. Затем он изменяет реестр Windows, чтобы захватить ассоциацию для .Расширение файла MSC. Это в основном означает, что он запустит случайный файл Erebus, выполненный Erebus (.exe) вместо того, чтобы побудить всплывающее окно разрешения UAC.

Эребус обманывает ваш компьютер в открытие файла erebus на самом высоком уровне разрешений на вашем компьютере. Это означает, что все это происходит в фоновом режиме, не предупреждая вас и не просит вас утвердить запуск заявки.

По мере того, как просмотр событий работает в том же повышенном режиме (уровень администратора), запускаемый исполняемый файл Erebus (.Exe) также запустится с такими же привилегиями. Это позволяет полностью обходить управление учетными записями пользователя.

Быстрое определение: Обход контроля учетных записей пользователя (UAC) – это процесс, посредством которого вредоносное ПО может поднять свои собственные привилегии до уровня администратора без вашего одобрения, что позволяет вносить изменения в вашу систему, такие как шифрование всех ваших файлов.

Но как обход UAC избегает обнаружения?

В то время как вымогатели с использованием попыток впрыска процесса избежать обнаружения с помощью технологии запутывания, новейшая техника обхода UAC отличается в его подходе. Исследователь безопасности Мэтт Нельсон объясняет, как в своем блоге и суммировано ниже:

- Большинство (если не все) предыдущие методы обхода UAC, необходимые для сброса файла (обычно библиотека динамической связи, или, DLL) в файловую систему. Это увеличивает риск того, что злоумышленника поймали либо в акте, либо позже, когда исследуется зараженная система, особенно если их исходный код не запутывается, как объяснено выше. Поскольку техника обхода UAC не имеет’T бросьте традиционный файл, этот дополнительный риск для злоумышленника смягчается.

- Эта методика обхода UAC не требует каких -либо впрысков процесса, таких как типичный метод запутывания и инъекции процесса. Это означает, что атака выиграла’T, отмечайте решения безопасности, которые контролируют этот тип поведения. (Примечание: решения Emsisoft выполняют мониторинг для этого типа поведения. Вы можете узнать больше о нашей технологии блокировщика поведения здесь.)

По сути, этот метод значительно снижает риск для злоумышленника, потому что они могут получить права администратора, не рискуя пользователю, говоря «нет». В то время как принцип обхода UAC не является’T новый, он набирает обороты и в настоящее время является общей функцией для вымогателей, чтобы включить. Два примера вредоносного ПО, которые использовали это, – это вымогатель Erebus (обсуждается выше) и Dridex Banking Trojan, приняли этот метод и циркулируют с начала 2017 года.

Установление настойчивости: вымогатели чувствуют себя комфортно

Иногда вымогатели будут пытаться оставаться в вашей системе как можно дольше, создавая так называемое настойчивость. Это гарантирует, что вымогатели будут оставаться в системе, продолжает шифровать новые файлы, поскольку они копируются и даже заражают новых жертв, распространяясь на другие диски.

Есть много разных способов, которыми вымогатели могут достичь настойчивости. Ниже мы выделяем наиболее распространенные:

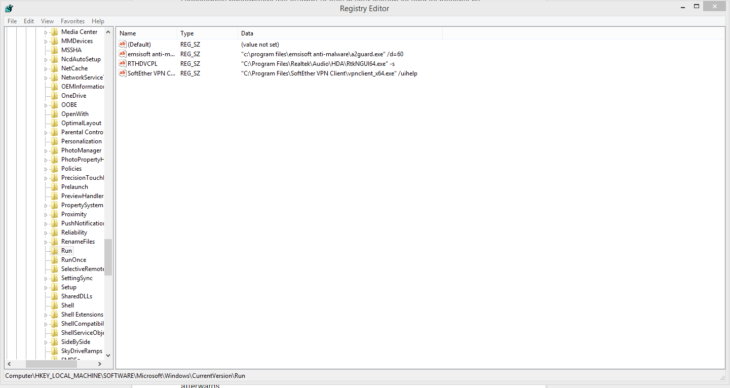

Посадка клавиш

Запуск клавиши расположены в реестре, поэтому каждый раз, когда пользователь входит в систему, программы, которые перечисляются, выполняются. Они не запускаются в безопасном режиме, если не префиксируется звездочкой, а это означает, что программа будет работать как в нормальном, так и в безопасном режиме. Если у вас есть постоянные вымогатели, которая, кажется, просто продолжает возвращаться снова и снова, независимо от того, сколько раз вы думаете, что вы думаете’я убил его, это может быть вашей проблемой.

Запустите ключевой пример

Одним из таких примеров является JavaScript Raa Ransomware, которая появилась в 2016 году.

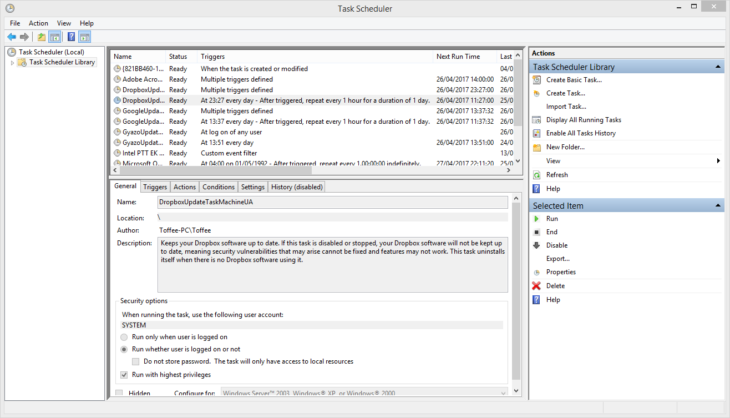

Планирование задачи

Запланированные задачи – это еще один метод, который мы видели, что использует вымогатели, что позволяет получить большую гибкость, когда программа должна работать. Например, вы можете установить программу для запуска каждые 30 минут, то есть вы видите одно и то же вредоносное ПО при запуске и каждые 30 минут после этого. Известно, что некоторые варианты вымогателей, такие как CTB Locker или Crylocker, используют эту технику.

Экран графика задач

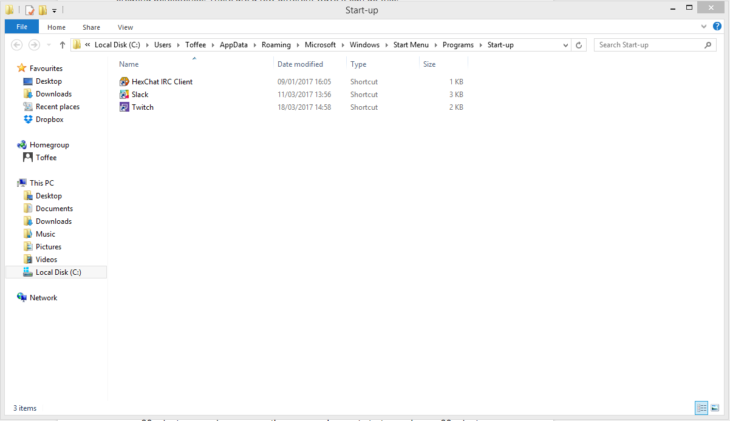

Внедряя ярлык

Если в папке Startup расположена ярлыка в файл вредоносных программ или копия файла вредоносного ПО, он будет запущен, когда компьютер загружается.

Недавно в рамках вымогателей, таких как Spora, недавно наблюдалось более сложное использование ярлыков. Заимствуя характеристики червя, вымогатель установит ‘скрытый’ Приписывать файлы и папки в корне всех дисков. Затем он создаст ярлыки (.LNK) с теми же именами, что и скрытые, и удалите соответствующий символ стрелки в реестре, который обычно указывает на сочетание иконка. Сам ярлык будет содержать аргументы, чтобы открыть исходный файл или папку, а также файл вымогателей, гарантируя, что система продолжает оставаться непригодным для использования, пока она не будет дезинфицирована.

Серверы команд и управления: вызов домой

Мы видели, как вымогатели проникают в вашу систему. Как только вымогатель установил твердое удержание, большинство из них будут общаться с сервером команды и управления (также известным как C2) с вашего компьютера для различных целей.

Обычно они либо используют жесткие домены, либо IP-адреса, но также могут быть размещены на взломанных веб-сайтах. Возьмите Nemucod Ransomware, к примеру. Это вредоносное семейство взломат веб -сайты, добавляет папку в FTP (обычно называемый счетчик) и использует этот сайт в качестве веб -сайта для размещения не только вредоносных программ, которые загружаются для инфекционных жертв (сбрасывает свои собственные слабые вымогатели, и обычно Kovter Banking Trojan), но также размещает “Платежный портал”, Куда затем жертва идет, чтобы получить расшифровку, если они решили заплатить.

В качестве альтернативы используется алгоритм генерации домена (DGA). DGA – это кусок кода в вымогательстве, который будет генерировать и связываться с множеством доменов. Автор вредоносных программ будет знать, в каком порядке, вероятно, будут генерироваться эти домены, и выберите один из них для регистрации. Преимущество DGA над твердыми доменами заключается в том, что это затрудняет сборы все домены одновременно, поэтому часто есть где-то для размещения вымогателей и страниц оплаты выкупа.

Как только соединение установлено, вымогатели могут отправлять информацию о вашей системе на сервер, включая;

- операционная система, которую вы используете,

- Название вашего компьютера,

- ваш логин,

- страна, в которой вы находитесь,

- Ваш идентификатор пользователя,

- сгенерированный адрес биткойнов,

- Ключ шифрования (если он генерируется вредоносным ПО).

И наоборот, сервер C2 может отправлять информацию обратно в вымогательную программу, например, сгенерированный сервер к ключу шифрования для шифрования ваших файлов, сгенерированного адреса биткойнов, где вас попросят заплатить выкуп, идентификатор пользователя для доступа к порталу и URL -сайту платежного сайта (Примечание: мы рассмотрим этот аспект в предстоящем посте в этой серии).

В некоторых случаях C2 может также дать указание вымогателям загрузки других вредоносных программ, как только он завершит шифрование, или сделать копии ваших файлов, которые будут использоваться для шантажирования вас для большего количества денег в будущем.

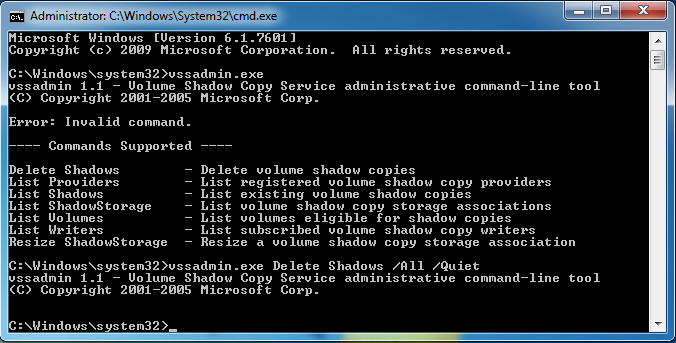

Удаление теневых копий: без поворота (вверх)

Последний этап в вымогате’Поглощение вашей системы до начала шифрования, как правило, удаление любых теневых копий (или автоматических копий резервного копирования) ваших файлов. Это мешает жертвам вернуться к незашифрованным версиям и избегать выкупа выкупа.

Служба теневой копии тома (VSS), которая была первоначально включена в Windows XP Security Pack 2, представляет собой набор интерфейсов, которые можно установить для автоматического создания “резервные копии” файлов, даже когда они используются.

Эти резервные копии обычно создаются при создании резервного копирования Windows или точки восстановления системы. Они позволяют восстанавливать файлы в предыдущие версии.

Удаление теневых копий

Это то, что вымогатель не хочет.

Это приводит к тому, что вымогатели обычно удаляют снимки, используя команду vssadmin.exe удалить тени /все /тихий, и это сделает это без каких -либо подсказок, предупреждающих пользователя. Для этого требуются разрешения администратора и это еще одна причина, по которой вымогатели хотели бы использовать обход UAC.

Заключение

Как видите, есть различные способы, которыми вымогатели завладут вашей системе, и все виды изменений, которые она может внести, чтобы сделать ее непригодным для использования. От получения прав администратора или обхода их вообще, установления постоянства путем изменения записей реестра и настройки ярлыков, до общения с командным и контрольным сервером: как работает Ransomware, становятся все более сложными с днем.

Теперь, когда вы понимаете, как вымогатели вторгаются в вашу систему, будьте готовы погрузиться в следующий шаг атаки: шифрование ваших файлов. Следите за новостями в нашей серии в ближайшие недели!

Большое спасибо Emsisoft Antimalware Software за эту статью. Свяжитесь с SWC для ваших продуктов Emsisoft.

Добро пожаловать на юго -запад, вычисляемый!

South West Compulable является доверенным поставщиком технической поддержки, оборудования, программного обеспечения, программного обеспечения и компьютерных услуг, для бизнеса, образования, основных отраслей и домов по всему региону с 1994 года.

Мы предоставляем самые высокие стандарты профессиональных, опытных, дружелюбных, местных продаж, обслуживания и поддержки всех ваших потребностей.

Мы предлагаем решения Windows и Apple.

Новости

- Пять советов по обеспечению безопасности паролей

- Доступ к счетам на Mac Mail

- Время налога 2021

- Технологический босс уходит после 27 лет местной торговли

- Защита от вредоносных программ в 2021 году

- Мы’Повторный найм – у вас есть то, что нужно?