Краткое содержание:

Коронавирусная пандемия оказала значительное влияние на индустрию камеры. Производственные заводы в Малайзии, которые производят камеры Sony, были закрыты, что приводит к потенциальным задержкам в наличии камеры. Финалы Sony также могут быть затронуты из -за замедления на рынках смартфонов, которые используют их датчики. Кроме того, закрытие магазинов привело к замедлению продаж камеры.

Ключевые моменты:

1. Коронавирус вызвал закрытие производственных заводов в Малайзии, влияя на производство камеры.

2. Камеры Sony могут испытывать задержки в доступности в результате закрытия растений.

3. Финансовое положение Sony может быть повлиять на замедление замедления на рынках смартфонов, которые используют их датчики.

4. Закрытие магазинов привело к снижению продаж камеры.

Вопросы:

1. Как коронавирус повлиял на индустрию камеры?

Вирус привел к закрытию производственных заводов в Малайзии, которые производят камеры Sony, что может вызвать задержки в наличии камеры.

2. Какое конкретное влияние оказывает коронавирус на финансы Sony?

Полученное замедление на рынках смартфонов, которые используют датчики Sony, могут иметь финансовые последствия для компании.

3. Как закрытие магазина повлияло на продажу камеры?

Из -за закрытия магазина продажи камеры пережили снижение.

4. Почему люди освещают свои веб -камеры?

Люди освещают свои веб -камеры, чтобы защитить свою конфиденциальность и безопасность.

5. Как может киберпреступный доступ к чьей -то веб -камере?

Киберпреступник может получить доступ к веб -камере, взломав устройство и отключив светодиодный свет, который указывает, что веб -камера используется.

6. Какой риск делает поза открытой веб -камеры?

Открытая веб -камера может использоваться для вредоносных целей, таких как шантаж, кража личных данных или причинение страданий жертве.

7. Каковы уязвимости беспроводных веб -камеров?

Беспроводные веб -камеры уязвимы, если пароль по умолчанию не изменен, так как любой, у кого есть IP -адрес, может легко догадаться паролем и получить доступ к устройству.

8. Как киберпреступники могут захватить встроенные веб-камеры?

Если устройство со встроенной веб-камерой получает вирус или вредоносную программу, киберпреступники могут легко взять контроль над функциями веб-камеры, включая отключение светодиодного света.

9. Фронтальная веб-камера смартфона считается риском безопасности?

Нет, фронтальная веб-камера смартфона обычно не считается риском безопасности, так как она часто спрятана, когда не используется.

10. Какие советы для повышения конфиденциальности и безопасности веб -камеры и безопасности?

Некоторые советы по повышению конфиденциальности и безопасности веб -камеры включают установку антивирусного программного обеспечения, обеспечение запуска брандмауэра, изменение пароля на беспроводных веб -камерах и поддержание обновления операционной системы и программного обеспечения.

Как коронавирус влияет на индустрии камеры

Вирус имеет закрытые производственные установки в Малайзии, которые производят камеры Sony, однако. Это может означать задержки в получении камер, хотя Sony Hasn’T поделился любыми спецификами. Компания’На финансы также могут повлиять результирующее замедление на рынках смартфонов, которые используют датчики Sony – и замедляют продажи из -за закрытия магазинов.

Вот причина, по которой люди освещают свою веб -камеру

Ты не ДОН’Т должен быть далеко, чтобы найти веб -камеру. Они’на вашем ноутбуке, планшете и смартфоне. Это’S, здорово иметь возможность пообщаться с друзьями или семьей и видеть их лица, но веб -камеры также представляют опасность для вашей конфиденциальности и безопасности.

Киберпреступник может потенциально получить доступ к вашей веб -камере для записи достопримечательностей и звуков, связанных с вами. Вы можете подумать, что вы’D Узнайте, если кто -то сделал это с вашим устройством, но есть способы, которыми хакер может отключить светодиодный свет, который обычно сигнализирует ваша веб -камера, даже когда он’S бег.

Многие люди скрывают свою веб -камеру, потому что вы никогда не знаете, кто может быть на другом конце. Если Snoop получит доступ к вашей веб -камере, они могут собирать кадры для вымогательства, шантажа или причинения хаоса в вашей жизни.

Хорошие новости? Это’S легкий кибер -угроза, чтобы защитить, если вы знаете, что вы’решить. Здесь’S Взгляд на то, почему вы должны скрыть свою веб -камеру, что может произойти, если вы не сделаете’T и шесть советов, которые вы можете использовать для повышения безопасности вашей веб -камеры.

Почему вы должны скрыть свою веб -камеру

Кибертивы ищут способы нацеливаться и украсть информацию. Это может занять форму счетов онлайн -банков, красть финансовые данные, используемые для онлайн -покупок, или преодолеть учетные записи в социальных сетях.

Но вы, возможно, заметили кусок ленты над коллегой’S или друг’S Веб -камера в последнее время. Что’S, потому что кибергроты тоже могут нацелиться на веб -камеры.

Те же вирусы и вредоносные программы, которые могут украсть информацию с ваших устройств, также могут встроить программное обеспечение, которое может записывать то, что видит веб -камера. Это может быть активность, которая происходит в комфорте вашего дома или в уединении вашего рабочего места. При использовании для вредоносных целей веб -камера может записать конфиденциальные моменты или материал, при этом зараженный ноутбук отправляет записи обратно в киберпреступление.

Материал, который’Собранно может использоваться для целей, таких как шантаж, кража личных. Кибер-угроза открытой веб-камеры может оказать очень реальное влияние на того, на кого она влияет на.

Что может произойти, если ваша веб -камера уязвима

Если ты не ДОН’T принять меры предосторожности, чтобы обеспечить вашу веб -камеру, ваша конфиденциальность и онлайн -безопасность могут быть не такими сильными, как это может быть.

Существует два типа общих веб -камеров, каждый из которых имеет разные уязвимости, которые могут использовать киберпреступники:

- Беспроводные веб -камеры: Эти камеры используют беспроводное подключение к подключению к вашему ноутбуку или компьютеру, но это также означает, что они имеют IP -адрес и пароль. Часто, когда потребитель покупает и устанавливает веб -камеру, они оставляют пароль в качестве опции по умолчанию, вместо того, чтобы настраивать уникальный собственный сложный пароль. Это означает, что любой, кто может найти IP -адрес, может легко догадаться паролем и иметь возможность получить доступ к устройству.

- Встроенные веб-камеры: Эти камеры встроены в ваш ноутбук или планшет и удобны для видео разговоров. Но если ваше устройство получает вирус или вредоносное ПО, то киберпреступники могли бы затем легко взять на себя функциональность веб -камеры и включить или выключить или выключить, а также отключить светодиодный свет, чтобы избежать обнаружения.

Смартфон’F Фронтальная веб-камера обычно не’T Считали риск безопасности. Что’S, потому что когда вы’не использовать это, это’S обычно спрятался в сумочке или кармане.

Не так с беспроводными или встроенными веб-камерами. Киберпреступники могут получить доступ к этим камерам, и из -за их позиций – столкнувшись с вашей гостиной, кухней или офисом – они могут выявить вашу конфиденциальность и чувствительные разговоры.

Что’S, почему это’S хорошая идея, чтобы скрыть вашу веб -камеру или предпринять другие шаги, чтобы повысить вашу интернет -безопасность.

6 советов по повышению конфиденциальности и безопасности веб -камеры

Закрыть вашу веб -камеру – это простой трюк, чтобы избежать кого -то шпионить за вами. Но это не так’T Полностью решайте необходимость в безопасности в Интернете. Плюс, положив ленту на вашу веб -камеру’t означает, что кто -то может’T все еще слушайте через микрофон.

Вот шесть советов, которые вы можете использовать, чтобы помочь улучшить вашу веб -камеру и безопасность устройств.

- Получить антивирусное программное обеспечение. Встроенные веб-камеры можно взломать общими вирусами и вредоносными программами. Антивирусное программное обеспечение может помочь вам лучше защитить ваше устройство от этих киберагротов. Некоторое программное обеспечение для обеспечения безопасности предотвращает доступ к веб -камере вашего компьютера и вредоносной программы.

- Убедитесь, что ваш брандмауэр работает. Брандмауэры действуют как ворота, обеспечивающие только законное трафик, попав в вашу сеть и вашу встроенную веб-камеру.

- Измените пароль на беспроводной веб -камере. Тысячи беспроводных веб -камеров есть с тем же паролем по умолчанию, который был закодирован в них их производителем. Если вы обновите пароль по умолчанию до чего -то уникального и сложного, вы можете помочь повысить безопасность своей веб -камеры.

- Обновите свои операционные системы и программное обеспечение. Киберпреступники могут поставить под угрозу устройства и загружать на них вирусы, используя уязвимости, обнаруженные в операционной системе или популярном программном обеспечении. Убедитесь, что вы обновляете последние версии, чтобы исправить недостатки безопасности.

- Избегайте подозрительных ссылок или вложений. Киберпреступники иногда используют фишинговые электронные письма для доставки вируса или вредоносного ПО в веб -камере. Только открывают электронные письма и ссылки или загружайте вложения с адресов электронной почты, которым вы доверяете.

- Используйте скользящую обложку веб -камеры. Это’S простое решение-сдвиньте обложку, когда хотите поговорить с кем-то лицом к лицу, и закрыть ее, когда вы’не использовать его.

Следуйте этим советам и вы’Будем на пути к жизни более личной связанной жизни.

Как коронавирус влияет на индустрии камеры

Новый коронавирус влияет на индустрию визуализации драматическими способами. Профессиональные фотографы сталкиваются с неделями отмененных сессий и отсрочку таких крупных мероприятий, как Олимпиада. Основные выставки, такие как Photokina и NAB, были отменены. Новые продукты были отложены, поскольку фабрики вынуждены закрыть.

Еще до того, как вирус стал глобальной пандемией, индустрия камер – и более крупная технологическая индустрия в целом – начала видеть нехватку. В то время как большинство крупных камерных компаний со штаб -квартирой в Японии (страна, которая испытала небольшое замедление в результате вируса. По крайней мере, на данный момент) большая часть производства происходит в Китае, где вирус попал рано и тяжело. Даже продукты, изготовленные в Японии, нехватка запчастей от поставщиков, базирующихся в Китае. Несколько компаний объявили о задержках продуктов, которые были раскрыты только незадолго до того, как Covid-19 взял на себя цикл новостей, включая Nikon для своего флагманского D6 DSLR.

Там’S не сказать, сколько у вируса задерживается снаряжение, которое имеет’T был объявлен.

Хотя отрасль уже видит краткосрочные последствия, долгосрочные последствия зависят от спекуляций, вероятно, даже инсайдеров отрасли. Цифровые тенденции обратились к нескольким крупным производителям для получения дополнительной информации о их операциях во время кризиса, но большинство давали только смутные ответы или связи с официальными заявлениями.

- Как мгновенные камеры Fujifilm помогают пациентам и медсестрам подключаться

- Никон’S флагман и очень дорогой камера D6, наконец, начинает отправлять

- Как отслеживать проверку стимула коронавируса с помощью веб -приложения IRS

Некоторые камеры, в том числе Fujifilm и Canon, также разрабатывают медикаментозные расходные материалы, которые могут помочь компенсировать потери доходов. Влияние вируса на экономику может создать дальнейшие проблемы для отрасли, которая наблюдает годы более низких продаж из -за все более способных телефонных камер.

Фотографы, планирующие приобрести новые камеры или линзы, или которые нуждаются в ремонте снаряжения, также увидят задержки, если не у самих производителей камеры, то от розничных продавцов. Amazon приоритет доставке для основных предметов, а B & H временно закрыла свое место в промежутке.

Вот как коронавирус влияет на основных производителей камеры.

Sony

Sony производит датчики камеры для многих брендов за пределами собственных, включая большинство смартфонов. И производство датчиков продолжается во время пандемии, говорит компания.

Вирус имеет закрытые производственные установки в Малайзии, которые производят камеры Sony, однако. Это может означать задержки в получении камер, хотя Sony Hasn’T поделился любыми спецификами. Компания’На финансы также могут повлиять результирующее замедление на рынках смартфонов, которые используют датчики Sony – и замедляют продажи из -за закрытия магазинов.

Никон

Ранее в этом месяце Nikon сказал, что запуск ее новой флагманской DSLR, D6, будет отложен на месяцы из -за вируса. В то время Никон сказал, что D6 будет отложен до мая. Предстоящий 120-300 мм f/2.8 линз также отложены из -за вируса.

Отложение Олимпийских игр 2020 года может ослабить боль за задержку D6. Как камера, так и объектив 120-300 мм ориентированы на профессиональных спортивных фотографов, и их выпуск был рассчитан на то, чтобы получить их в руках этих клиентов до Олимпийских игр в Токио, которая теперь выиграла’Т до 2021 года.

Как вирус распространился по всему u.С., Nikon также была вынуждена закрыть здесь свои сервисные центры и отменить мероприятия. Никон’S -команда поддержки по -прежнему доступна по телефону или по электронной почте, но уведомление на странице поддержки говорится, что ожидает более длительного времени ожидания. Обновление 27 марта заявило, что компания все еще сталкивается с неопределенностью и что она продолжает следить за воздействием и потенциальными задержками.

Канон

Canon Hasn’T еще поделился официальным заявлением о задержках. Слухи предполагают, что производство работает с уменьшенной мощностью, что может означать задержки для предстоящей безразличной камеры EOS R5. Объектив Rebel T8I и RF 24-200 мм-объявлено 13 февраля-еще не получили даты выпуска.

Fujifilm

Fujifilm’S X-T3 и X-T30 страдают снижением производства, говорится в заявлении для цифровых тенденций, что компания для цифровых тенденций. Компания’S Предстоящий x-T4 может быть доступен до апреля или позже, с Fujifilm, отметив, что вирус может оттолкнуть эту дату дальше.

Fujifilm также временно закрывает свой магазин в Нью-Йорке, а также место для ремонта в Нью-Джерси. Ремонт по -прежнему будет доступен, связавшись с поддержкой клиентов.

Компания не делает’t просто сделайте камеры. Он также производит медицинское оборудование и клеточные культуры, используемые для разработки вакцин. Ранее в этом месяце китайский чиновник заявил, что лекарство, изготовленное дочерней компанией Fujifilm, казалось, помогает пациентам с коронавирусом.

Сигма

Sigma – одна из немногих компаний, которые занимаются всем своим производством в Японии, но даже это могут повлиять ограничения поставок на детали, происходящие в других местах. Разговор с Dpreview в начале этого месяца, Sigma объяснила, что он стремится получить такие детали от новых поставщиков.

Из -за обязательных отключений в Калифорнии и Нью -Йорке, Sigma’s u.С. Офисы закрыты, пока сотрудники работают из дома. Любая транзакция, которая требует доставки, включая ремонт и новые заказы, была приостановлена.

Для последних обновлений о романе вспышки коронавируса, Посетите Всемирную организацию здравоохранения’S Covid-19 Page.

Рекомендации редакторов

- Как подписаться на испытание на вакцину с коронавирусом

- Дон’T обновите камеру. Это выиграло’T, сделайте вас лучшим фотографом

- Камера Nikon D6, наконец, прибывает 21 мая

- Как избежать мошенничества с коронавирусом

- Посмотрите, как Fujifilm’Популярная камера X100 изменилась за эти годы

- Функции

- Новости

- Коронавирус: Как Covid-19 меняет способ, которым мы живем

- Функции

Скажите сыр: вымогательна-камера зеркальной камеры

Камеры. Мы проводим их на все важные жизненные мероприятия, мы приносим их в наш отпуск и храним их в защитном случае, чтобы сохранить их в безопасности во время транзита. Камеры – это больше, чем просто инструмент или игрушка; Мы доверяем им самые воспоминания, и поэтому они очень важны для нас.

В этом блоге мы рассказываем, как мы находимся в исследовании Check Point, отправились в путешествие, чтобы проверить, могут ли хакеры ударить нас в этой точной сладкой точке. Мы спросили: могут ли хакеры захватить наши камеры, опекунов наших драгоценных моментов и заразить их вымогательными средствами?

И ответ: Да.

Фон: DSLR Cameras Aren’Т ваши бабушка и дедушка’ камеры, эти огромные антикварные пленки, которые вы можете найти на чердаке. Сегодня’S -камеры – это встроенные цифровые устройства, которые подключаются к нашим компьютерам с использованием USB, и новейшие модели даже поддерживают WiFi. В то время как USB и Wi -Fi используются для импорта наших фотографий с камеры в наш мобильный телефон или ПК, они также подвергают нашу камеру в окружающую среду.

Наше исследование показывает, как злоумышленник в непосредственной близости (Wi -Fi) или атакующий, который уже угнал наш компьютер (USB), также могут распространять и заразить наши любимые камеры вредоносными программами. Представьте себе, как бы вы ответили, если бы злоумышленники впрыгнули вымогатели в оба компьютера и камера, заставляя их держать все ваши фотографии заложников, если вы не платите выкуп.

Ниже приведена видео демонстрация этой атаки:

Технические детали

Протокол переноса изображения (PTP)

Современные камеры DSLR больше не используют пленку для захвата, а затем воспроизводят изображения. Вместо этого Международная ассоциация индустрии изображений разработала стандартизированный протокол для передачи цифровых изображений с вашей камеры на ваш компьютер. Этот протокол называется протоколом переноса изображения (PTP). Первоначально сосредоточен на переносе изображения, этот протокол теперь содержит десятки различных команд, которые поддерживают что -либо, от снятия живой картинки до обновления камеры’S прошивка.

Хотя большинство пользователей подключают свою камеру к своему компьютеру с помощью USB -кабеля, теперь новые модели камеры поддерживают WiFi. Это означает, что то, что когда-то было протоколом PTP/USB, который был доступен только для подключенных к USB-устройствам, теперь также является PTP/IP, который доступен для каждого устройства с поддержкой WIF в непосредственной близости.

В предыдущем выступлении назван “Папарацци над IP” (Hitb 2013), Даниэль Менде (ERNW) продемонстрировал все различные сетевые атаки, которые возможны для каждого сетевого протокола, который Canon’S EOS -камеры поддерживаются в то время. В конце своего выступления Даниэль обсудил протокол сети PTP/IP, показывая, что злоумышленник может общаться с камерой, обнюхивая конкретную GUID из сети, GUID, которая была сгенерирована, когда цель’S компьютер был в паре с камерой. Поскольку протокол PTP предлагает множество команд, и не является аутентификацией и не зашифрован каким -либо образом, он продемонстрировал, как он (MIS) использовал протокол’S Функциональность для шпионить за жертвой.

В нашем исследовании мы стремимся продвинуться за пределы доступа и использования протокола’S функциональность. Моделируя злоумышленников, мы хотим найти уязвимости реализации в протоколе, надеясь использовать их, чтобы взять на себя камеру. Такой сценарий удаленного выполнения кода (RCE) позволит злоумышленникам делать то, что они хотят с камерой, а заражение вымогателем – это только один из многих вариантов.

От нападавшего’Степень перспективы, слой PTP выглядит как отличная цель:

- PTP – это неаутентифицированный протокол, который поддерживает десятки различных сложных команд.

- Уязвимость в PTP может быть в равной степени эксплуатирована по USB и через Wi -Fi.

- Поддержка Wi -Fi делает наши камеры более доступными для близлежащих нападавших.

В этом блоге мы сосредоточимся на PTP в качестве нашего вектора атаки, описывая два потенциальных направления для злоумышленников:

- USB – для злоумышленника, который захватил ваш компьютер, и теперь хочет распространить в вашу камеру.

- Wi -Fi – злоумышленник может разместить мошенническую точку доступа Wi -Fi в туристическую достопримечательность, чтобы заразить камеру.

В обоих случаях злоумышленники идут за камерой. Если они’Повторный успех, скорее всего, вы’LL должен заплатить выкуп, чтобы освободить любимые камеры и файлы изображений.

Представляя нашу цель

Мы решили сосредоточиться на каноне’S EOS 80D DSLR Camera по нескольким причинам, включая:

- Canon является крупнейшим производителем DSLR, контролируя более 50% рынка.

- EOS 80D поддерживает как USB, так и Wi -Fi.

- Canon имеет обширный “моддинг” сообщество, называемое магическим фонарем.

Magic Lantern (ML)-это дополнительное программное обеспечение с открытым исходным кодом, которое добавляет новые функции в камеры Canon EOS. В результате сообщество ML уже изучало части прошивки и задокументировало некоторые из ее API.

Злоумышленники являются максимизерами прибыли, они стремятся получить максимальное влияние (прибыль) с минимальными усилиями (стоимость). В этом случае исследования на камерах Canon будут иметь наибольшее влияние на пользователей и будут самыми легкими для начала благодаря существующей документации, созданной сообществом ML.

Получение прошивки

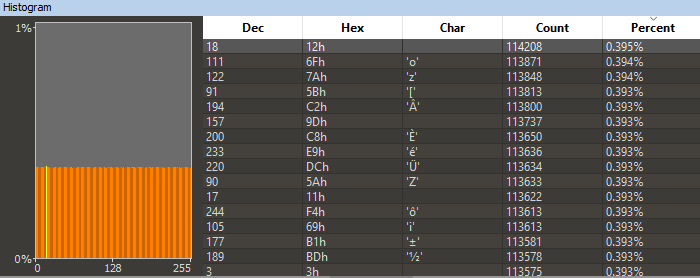

Это часто самая сложная часть каждого встроенного исследования. Первый шаг – проверить, есть ли общедоступный файл обновления прошивки в поставщике’S сайт. Как и ожидалось, мы нашли его после короткого поиска в Google. После загрузки файла и извлечения архива у нас был неприятный сюрприз. Файл, по -видимому, зашифрован / сжат, как можно увидеть на рисунке 1.

Рисунок 1 – Байтовая гистограмма файла обновления прошивки.

Дедро распределение байтов намекает на то, что прошивка зашифрована или сжата, и что любой алгоритм использовался, вероятно, был хорошим. Просмотреть файл, нам не удалось найти какой -либо полезный шаблон, который потенциально может быть намеком на существование кода сборки для загрузчика. Во многих случаях загрузчик не снят, и он содержит инструкции, необходимые для дешифрования / декомпрессии файла.

Попробуя несколько инструментов декомпрессии, таких как Binwalk или 7ZIP, не дали результатов, что означает, что это схема сжатия или даже шифрование. Зашифрованные файлы прошивки довольно редки из -за дополнительных затрат на последствия для управления ключами для поставщика.

Чувствуя себя застрявшим, мы вернулись в Google и проверили, что в Интернете говорит об этом .FIR -файл. Здесь мы можем увидеть основное преимущество изучения устройства с обширным моддингом, так как ML также пришлось обойти это ограничение. И действительно, в их вики, мы нашли эту страницу, которая описывает “Обновление защиты” файлов обновления прошивки, как развернуто в нескольких версиях за эти годы. К сожалению для нас, это подтверждает наше первоначальное предположение: прошивка зашифрована AES.

Будучи с открытым исходным кодом, мы надеялись, что ML каким-то образом опубликует этот ключ шифрования, позволит нам самостоятельно расшифровать прошивку. К сожалению, это оказалось не так. Мало того, что ML намеренно хранит в секрете ключ шифрования, мы не могли’Т даже найти ключ в любом месте в Интернете. Еще один тупик.

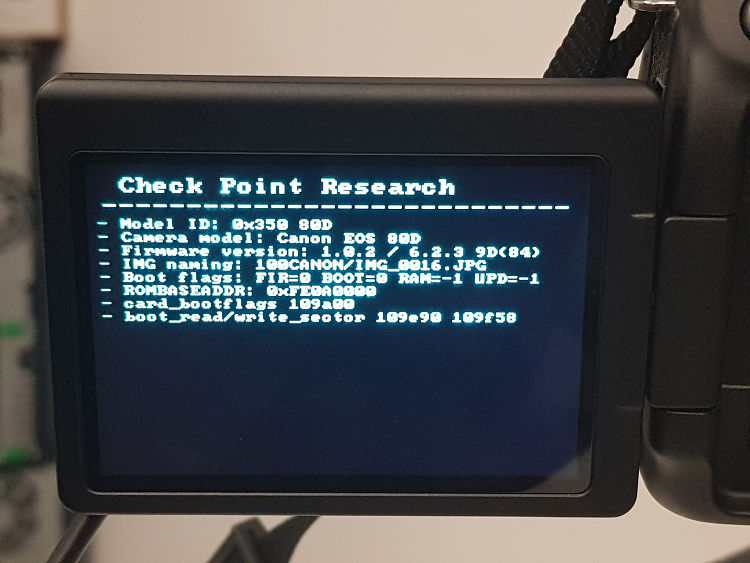

Следующим, что нужно проверить, было то, что ML перенесло свое программное обеспечение в нашу модель камеры, на вероятность, что он содержит функциональность отладки, которая поможет нам сбросить прошивку. Хотя такой порт еще не был выпущен, читая их форумы и вики, мы нашли прорыв. ML разработал то, что называется портативным румным матоком. Это пользовательский файл обновления прошивки, который после загрузки сбрасывает память камеры в SD -карту. На рисунке 2 показана изображение камеры во время дампа ПЗУ.

Фигура 2 – Изображение сделано во время свалки ПЗУ EOS 80D.

Используя инструкции, предоставленные на форуме, мы успешно сбросили камеру’S прошивка и загрузила его в наш дизассемблер (IDA Pro). Теперь мы можем наконец начать искать уязвимости в камере.

Обратить слой PTP

Поиск слоя PTP был довольно простым благодаря комбинации двух полезных ресурсов:

- Уровень PTP основан на команде, и каждая команда имеет уникальный числовой OpCode.

- Прошивка содержит много индикативных строк, что облегчает задачу обратной инженерии.

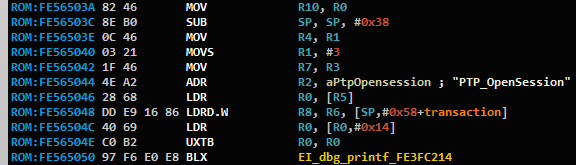

Рисунок 3 – Связанная с PTP строка из прошивки.

Пройдя обратно от обработчика открытия PTP, мы нашли основную функцию, которая регистрирует все обработчики PTP в соответствии с их Opcodes. Быстрая проверка заверила нас, что строки в прошивке соответствуют документации, которую мы нашли в Интернете.

Посмотрев на регистрационную функцию, мы поняли, что слой PTP является многообещающей поверхностью атаки. Функция регистрирует 148 различных обработчиков, указывая на тот факт, что поставщик поддерживает многие проприетарные команды. При реализации почти 150 различных команд шансы найти критическую уязвимость в одном из них очень высоки.

PTP обработчик API

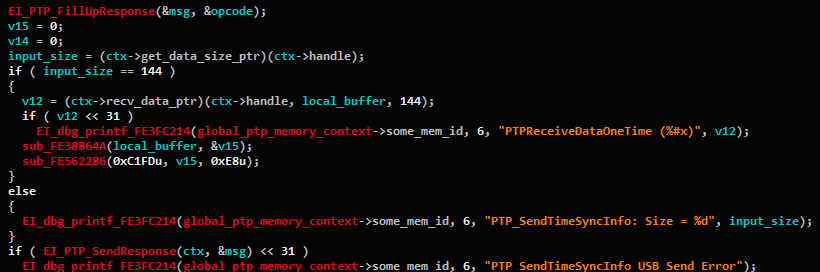

Каждый обработчик команды PTP реализует один и тот же API кода. API использует объект PTP_CONTEXT, объект, который частично документирован благодаря ML. На рисунке 4 показан пример использования случая PTP_CONTEXT:

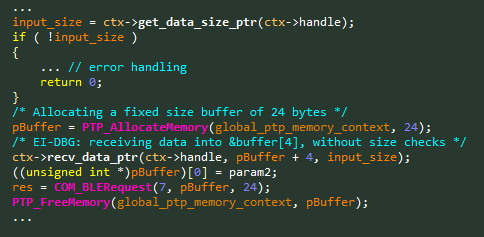

Рисунок 4 – Декомпилированный обработчик PTP, используя объект PTP_CONTEXT.

Как мы видим, контекст содержит указатели функций, которые используются для:

- Запрос о размере входящего сообщения.

- Получение входящего сообщения.

- Отправка ответа после обработки сообщения.

Оказывается, большинство команд относительно простые. Они получают только несколько цифровых аргументов, поскольку протокол поддерживает до 5 таких аргументов для каждой команды. После сканирования всех поддерживаемых команд список из 148 команд был быстро сужен до 38 команд, которые получают входной буфер. От нападавшего’Способность к просмотру, мы имеем полный контроль над этим входным буфером, и поэтому мы можем начать искать уязвимости в этом гораздо меньшем наборе команд.

К счастью для нас, код анализа для каждой команды использует простой C-код и довольно прост в анализе. Достаточно скоро мы нашли нашу первую уязвимость.

CVE-2019-5994-переполнение буфера в SendObjectInfo-0x100c

PTP командное имя: SendObjectInfo

Кода команды PTP: 0x100c

Внутренне протокол относится к поддерживаемым файлам и изображениям как “Объекты”, и в этой команде пользователь обновляет метаданные данного объекта. Обработчик содержит уязвимость переполнения буфера при анализе того, что должно было быть именем файла Unicode объекта. На рисунке 5 показана упрощенная кодовая версия уязвимой части кода:

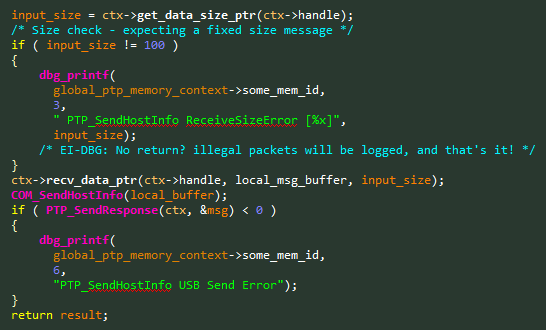

Рисунок 5 – Уязвимый фрагмент кода из обработчика SendObjectInfo.

Это переполнение буфера в основном глобальном контексте. Не обращая внимания на различные поля в этом контексте, единственное прямое значение, которое мы имеем,-это свободный чуть примитив, который находится сразу после нашей копии. Наша копия может изменить поле PkeyWordSstringUnicode в произвольное значение, а затем запустить вызов, чтобы освободить его.

Это выглядит как хороший способ начать исследование, но мы продолжали искать уязвимость, которую легче использовать.

CVE-2019-5998-переполнение буфера в notifybtstatus-0x91f9

PTP командное имя: Notifybtstatus

Кода команды PTP: 0x91f9

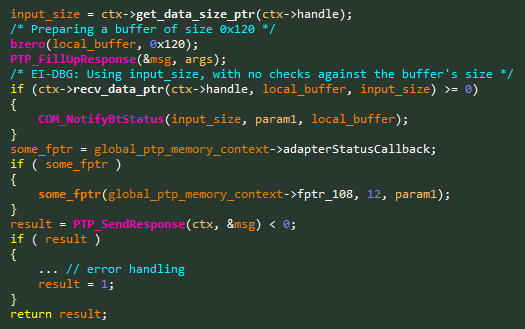

Хотя наша модель камеры не делает’T-поддержка Bluetooth, некоторые команды, связанные с Bluetooth, были, по-видимому, остались позади и все еще доступны для злоумышленников. В этом случае мы нашли переполнение буфера на основе классического стека, как видно на рисунке 6.

Рисунок 6 – Уязвимый фрагмент кода из обработчика notifybtstatus.

Использовать эту уязвимость будет простым, что сделает ее главной целью для эксплуатации. На данный момент мы обычно останавливаем аудит кода, но, поскольку мы довольно близки к концу обработчика’Список, пусть’Завершить, переходя через остальное.

CVE-2019-5999-переполнение буфера в Blerequest-0x914c

PTP командное имя: Блерект

Кода команды PTP: 0x914c

Похоже, что команды Bluetooth более уязвимы, чем другие, что может указывать на менее опытную команду разработчиков. На этот раз мы нашли переполнение буфера на основе кучи, как видно на рисунке 7.

Рисунок 7 – Уязвимый фрагмент кода из обработчика Blerequest.

Теперь у нас есть 3 аналогичные уязвимости:

- Переполнение буфера по глобальной структуре.

- Переполнение буфера над стеком.

- Переполнение буфера на кучу.

Как упоминалось ранее, мы попытаемся использовать уязвимость на основе стека, которая, надеюсь, будет самой простой.

Получение выполнения кода

Мы начали с подключения камеры к нашему компьютеру с помощью USB -кабеля. Ранее мы использовали интерфейс USB вместе с Canon’с “Утилита EOS” Программное обеспечение, и кажется естественным попытаться использовать его сначала над USB -транспортным уровнем. Поиск библиотеки PTP Python, мы нашли PTPY, которая не сделала’Т работайте прямо из коробки, но все еще сохранил нам важное время в нашей настройке.

Перед написанием эксплойта выполнения кода мы начали с небольшого подтверждения концепции (POC), которое запустит каждую из уязвимостей, которые мы нашли, надеясь, что заканчивается в сбое камеры. На рисунке 8 показано, как сбоя камера, в том, что описывается поставщиком как “ERR 70.”

Рисунок 8 – Экран сбоя, который мы получили, когда тестировали наши эксплойты.

Теперь, когда мы уверены, что все наши уязвимости действительно работают, это’Время начать реальную разработку эксплойта.

Основное резюме наших инструментов до сих пор: на нашей камере нет отладчика или ML. Камера была не’T открылся еще, то есть мы не’T есть какой-либо аппаратный интерфейс отладки. Мы не надеем’Знайте что -нибудь об адресном пространстве прошивки, кроме кодовых адресов, которые мы видим в нашем диспсамблере. Суть в том, что мы подключены к камере с помощью USB-кабеля, и мы хотим слепо использовать переполнение буфера на основе стека. Позволять’S Начните.

Наш план состоит в том, чтобы использовать функцию Sleep () в качестве точки останова и проверить, если мы видим сбой устройства после заданного количества секунд. Это подтвердит, что мы взяли на себя поток выполнения и вызвали призыв к сну () . Все это звучит хорошо на бумаге, но у камеры были другие планы. Большую часть времени уязвимая задача просто погибала, не запуская аварию, заставляя камеру повесить. Само собой разумеется, мы можем’T различайте ванну и сон, а затем повесить, делая нашу стратегию точки останова совершенно бессмысленной.

Первоначально мы хотели узнать, что поток выполнения достиг нашего контролируемого кода. Поэтому мы решили перевернуть нашу стратегию. Мы нашли кодовый адрес, который всегда запускает ERR 70 при достижении. С этого момента наша точка останова будет вызовом этого адреса. Авария означает, что мы достигли нашей точки останова и “ничего”, повеса, значит, мы не сделали’Т достичь этого.

Мы постепенно построили наш эксплойт, пока в конечном итоге мы смогли выполнить наш собственный фрагмент сборки – у нас теперь есть выполнение кода.

Загрузка разведчика

Разведчик – это мой отладчик GOTO. Это отладчик, основанный на инструкциях, который я разработал во время исследования факса, и это также оказалось полезным в этом исследовании. Тем не менее, мы обычно используем основной загрузчик TCP для скаута, который требует сетевого подключения. Несмотря на то, что мы можем использовать файловый загрузчик, который будет загружать разведку с SD -карты, нам позже потребуется одно и то же сетевое подключение для скаута, поэтому мы можем также решить эту проблему сейчас для них обоих.

После игры с различными настройками камеры мы поняли, что Wi -Fi может’T можно использовать в то время как USB связан, скорее всего, потому что они оба предназначены для использования слоем PTP, и нет поддержки для их использования оба одновременно. Итак, мы решили, что пришло время переехать из USB в Wi -Fi.

Мы можем’Tale, что переход на интерфейс Wi -Fi вышел из коробки, но в конце концов у нас был сценарий Python, который смог отправить тот же сценарий эксплойта, на этот раз над воздухом. К сожалению, наш сценарий сломался. После интенсивного обследования наше лучшее предположение состоит в том, что камера вылетает, прежде чем мы вернемся обратно из уязвимой функции, эффективно блокируя уязвимость на основе стека. Хотя мы понятия не имеем, почему он вылетает, кажется, что отправка уведомления о статусе Bluetooth, при подключении к Wi -Fi, просто сбивает с толку камеру. Особенно, когда это не так’T даже поддерживает Bluetooth.

Мы вернулись на доску рисования. Мы могли бы попытаться использовать одну из двух других уязвимостей. Однако один из них также находится в модуле Bluetooth, и это не так’T выгляжу многообещающе. Вместо этого мы снова провели список обработчиков команд PTP, и на этот раз посмотрели на каждого из них более тщательно. К нашему большому облегчению, мы нашли еще несколько уязвимостей.

CVE-2019-6000-переполнение буфера в Sendhostinfo-0x91e4

PTP командное имя: Sendhostinfo

Кода команды PTP: 0x91e4

Глядя на уязвимый код, как показано на рисунке 9, было совершенно очевидно, почему мы пропустили уязвимость с первого взгляда.

Рисунок 9 – Уязвимый фрагмент кода из обработчика Sendhostinfo.

На этот раз разработчики помнили, чтобы проверить, что сообщение является предполагаемым фиксированным размером 100 байтов. Однако они забыли что -то решающее. Незаконные пакеты будут только зарегистрированы, но не сброшены. После быстрой проверки в нашей среде тестирования Wi -Fi мы увидели аварию. Функция ведения журнала не’T Assert, и он выиграл’T, остановите наш буферный переполнение на основе стека ��

Хотя эта уязвимость – именно то, что мы искали, мы еще раз решили продолжать искать больше, особенно потому, что такая уязвимость, скорее всего, будет найдена в более чем одной команде.

CVE-2019-6001-переполнение буфера в SetAdapterBatteryReport-0x91FD

PTP командное имя: SendAdapterBatteryReport

Кода команды PTP: 0x91fd

Мы не только нашли еще одну уязвимость с той же шаблоном кода, это была последняя команда в списке, дав нам приятную отделку. На рисунке 10 показана упрощенная версия уязвимого обработчика PTP.

Рисунок 10 – Уязвимый фрагмент кода из обработчика SendAdapterBatteryReport.

В этом случае буфер стека довольно мал, поэтому мы продолжим использовать предыдущую уязвимость.

Примечание: При тестировании этой уязвимости в настройке Wi -Fi мы обнаружили, что он также вылетает до возврата функции. Мы смогли только использовать его через USB -соединение.

Загрузка скаута – вторая попытка

Вооружены нашей новой уязвимостью, мы закончили наш эксплойт и успешно загрузили разведку на камеру. Теперь у нас есть сетевой отладчик, и мы можем начать сбрасывать адреса памяти, чтобы помочь нам во время нашего процесса обратной инженерии.

Но подождите минуту, арена’T мы сделали? Наша цель состояла в том, чтобы показать, что камера может быть угнана как с USB, так и с Wi -Fi, используя протокол переноса изображения. Хотя между двумя транспортными слоями были незначительные различия, в конце концов, уязвимость, которую мы использовали в обоих случаях, доказывая, таким образом. Однако захватить камеру было лишь первым шагом в сценарии, который мы представили. Теперь это’Время создать вымогательную программу.

Время для крипто

Любое надлежащее вымогатель требует криптографических функций для шифрования файлов, которые хранятся на устройстве. Если вы помните, в процессе обновления прошивки что -то упоминалось о шифровании AES. Это выглядит как хорошая возможность закончить все наши задачи за один раз.

Эта задача обратной инженерии пошла намного лучше, что, как мы думали, это произойдет; Мы не только нашли функции AES, мы также нашли проверку и дешифрование Ключи Для процесса обновления прошивки. Поскольку AES является симметричным шифром, могут также использоваться те же ключи для шифрования обновления злонамеренного прошивки, а затем подписать его, чтобы пройти проверку проверки.

Вместо того, чтобы внедрить все сложные криптографические алгоритмы, мы использовали разведку. Мы внедрили новую инструкцию, которая имитирует процесс обновления прошивки, и отправляет обратные криптографические подписи, которые рассчитывает алгоритм. Используя эту инструкцию, теперь мы знаем, каковы правильные подписи для каждой части в файле обновления прошивки, эффективно получая примитиву подписанием по самой камере.

Поскольку у нас есть только одна камера, это была сложная часть. Мы хотим проверить наш собственный файл обновления прошивки домашнего производителя, но мы доставим’Не хочу забить нашу камеру. К счастью для нас, на рисунке 11 вы можете увидеть нашу настраиваемую румную ручку, созданную путем исправления Magic Lantern’S ROM Dumper.

Рисунок 11 – Изображение нашего индивидуального румного ручка, используя наш заголовок.

CVE-2019-5995-Обновление безмолвного прошивки:

Существует команда PTP для обновления удаленной прошивки, которая требует нулевого взаимодействия с пользователем. Это означает, что даже если все уязвимости реализации исправлены, злоумышленник все еще может заразить камеру, используя файл обновления злоумышленного прошивки.

Завершая это

После поиска с процессом обновления прошивки мы вернулись, чтобы закончить нашу вымогателей. Ransomware использует те же криптографические функции, что и процесс обновления прошивки, и вызывает те же функции AES в прошивке. После шифрования всех файлов на SD -карте, вымогатели отображают сообщение Ransom для пользователя.

Поцелевая все вместе, требует от злоумышленника сначала настроить мошенническую точку доступа к Wi-Fi. Это может быть легко достигнуто, сначала обнюхивая сеть, а затем притворяя точку доступа, чтобы иметь то же имя, что и то, что камера автоматически пытается подключить. Как только злоумышленник находится в той же локальной сети, что и камера, он может инициировать эксплойт.

Вот видео -презентация нашего эксплойта и вымогателей.

Сроки раскрытия

- 31 марта 2019 года – Канон сообщил об уязвимости.

- 14 мая 2019 – Canon подтвердил все наши уязвимости.

- С этого момента обе стороны работали вместе, чтобы исправить уязвимости.

- 08 июля 2019 – мы проверили и утверждены Canon’S Патч.

- 06 августа 2019 – Canon опубликовал патч как часть официального консультации по безопасности.

Канон’S Security Advisory

Вот ссылки на официальную консультацию по безопасности, которая была опубликована Canon:

- Японский: https: // global.Canon/Ja/Support/Security/D-Camera.HTML

- Английский: https: // global.canon/en/support/security/d-camera.HTML

Мы настоятельно рекомендуем всем исправлять свои пораженные камеры.

Заключение

Во время нашего исследования мы обнаружили несколько критических уязвимостей в протоколе передачи изображений, как реализовано Canon. Хотя проверенная реализация содержит много проприетарных команд, протокол стандартизирован и встроен в другие камеры. Основываясь на наших результатах, мы считаем, что аналогичные уязвимости можно найти в реализациях PTP других поставщиков.

Наше исследование показывает, что любое “умный” Устройство, в нашем случае камера DSLR, подвержена атакам. Сочетание цены, чувствительного содержания и широко распространенной аудитории делает камеры прибыльной целью для злоумышленников.

Последнее примечание о шифровании прошивки. Используя магический фонарь’S ROM Dumper, а затем используя функции из самой прошивки, мы смогли обойти как шифрование, так и проверку. Это классический пример того, что безвестность не равна безопасности, особенно когда потребовалось лишь небольшое количество времени, чтобы обойти эти криптографические слои.

Camfting: Как хакеры атакуют, получая доступ к вашей веб -камере

Остерегайтесь вредоносных файлов, называемых троянами, которые могут предоставить хакерам доступ к вашей компьютерной веб -камере без ваших знаний.

В большинстве случаев появляется красный или зеленый свет, когда наша веб -камера включена, но некоторые троянские файлы позволяют хакерам обходить эту функцию, а это означает, что они могли бы наблюдать за вами через камеру, не зная. Изображение: Shutterstock

Как и деревянная лошадь греческой мифологии, троян – это тип вредоносного ПО, который часто замаскируется, в данном случае как законное программное обеспечение или программа. После установки на устройстве он может дать хакерам полный удаленный доступ к человеку’S компьютер.

Эксперт по кибербезопасности UNSW Салил Канхер говорит, что мы не должны предполагать, что троянские атаки происходят только на сюжетах фильма шпионского триллера. Это, по его словам, сегодня часто происходит с простыми людьми.

“Как правило, трояны используются для контроля над человеком’S Устройство – поэтому хакер может получить доступ к вашим компьютерным файлам или украсть ваши данные, или часто они вставляют более вредное вредоносное ПО на ваше устройство,” он говорит.

“Что тревожно, так это то, что он также дает им удаленный доступ к вашему компьютеру, включая периферийные устройства, такие как ваша веб -камера, что означает, что они могут по сути наблюдать за тем, что находится на другой стороне объектива. Этот тип атаки известен как Camfiting.

“Это’S полное вторжение в нашу конфиденциальность и это’S не только ограничивается вашим компьютером, это может произойти на вашем телефоне, на планшете, а также другие сетевые устройства в вашем доме, такие как камеры безопасности.”

Как работает атака?

Некоторым людям, история хакеры, получающих доступ к человеку’S компьютер без их разрешения может быть не новым, но хакеры всегда придумывают свежие способы замаскировать троян.

Выступая в качестве банка, государственного агентства или благотворительной организации, хакеры создают иллюзию подлинности и власти – часто с требовательным или срочным запросом, требующим немедленных действий от получателя. Если они затем продолжают открывать или загружать любые файлы, прикрепленные к электронной почте спама, а затем устанавливает файлы троян на компьютер.

“Большую часть времени, когда это происходит, жертвы по -прежнему не знают, что это даже произошло,” говорит проф. Канхер.

“Транзакция почти автоматическая, и часто ничего не происходит после того, как вы нажимаете кнопку загрузки, чтобы люди могли думать там’S глюк или это’S пустой файл, поэтому они игнорируют его и не доны’не думаю об этом.

“Это было не’Все всегда так просто – не так давно хакеры должны были написать вредоносное ПО, что означало, что им нужны знания специализированных компьютерных программ. В настоящее время трояны и все инструменты, необходимые для запуска таких атак, можно купить и продавать в темной паутине.”

Почему это происходит?

Профессор. Канхер говорит, что должна быть сильная мотивация, чтобы взломать другого человека’S Веб -камера, так как атака обычно планируется и преднамеренно.

“Причина, по которой это происходит, может заключаться в том, что хакеры хотят снимать изображения или видео другого человека в компрометирующей позиции и потенциально использовать их в качестве шантажа для финансовой выгоды – это’S очень извращенная правда, но это происходит.

“Будь мы’Использование наших ноутбуков, телефонов и других устройств для работы или социальных целей, большинство имеют встроенную камеру, так что она’S очень легко для хакеров, чтобы получить доступ к визуальным кадрам жертвы в любой момент времени.

“Мы также знаем, что правительственные разведывательные агентства также могут использовать этот подход для сбора ограниченной или конфиденциальной информации.”

Установка антивирусного программного обеспечения и включение брандмауэра при просмотре Интернета – это некоторые способы укрепить вашу защиту, если произойдет кибератака. Изображение: Shutterstock

Работайте над вашей защитой

Пока это’S не всегда возможно полностью избежать атаки в столкновении, есть способы укрепить вашу защиту, когда это произойдет. И все сводится к кибер -гигиене и немного узнает о вашем компьютере.

“Во -первых, проверьте, какие приложения и программы имеют разрешение на доступ к вашей камере и микрофону. Убедись, что ты’Re Разрешение только приложений, которые действительно нуждаются’Не помни установки.

“Во -вторых, включите брандмауэр. Это поможет защитить вашу сеть, фильтруя и блокируя трафик, который пытается получить несанкционированный доступ к вашему компьютеру.

“И, наконец, установка антивирусных программ является еще одна линия защиты, потому что они активно фильтруют и проверяют вредоносное ПО на вашем компьютере на вашем компьютере.”

Если вы сталкиваетесь с случайными папками на своем компьютере, содержащих изображения или видео, которые вы надеваете’Напомнив, что записывал себя, это красный флаг, который происходит что -то подозрительное, говорит профессор. Канхер.

Даже профессионалы в области информации и компьютерных технологий не застрахованы от такого рода хакеров.

Изображение Марка Цукерберга, основателя гиганта социальных сетей Facebook, сидящего за столом, державшего картонное вырезок, привлекло внимание к чему-то особенному на заднем плане-камера его ноутбука была покрыта на ленте.

На большинстве компьютерных устройств, похоже, зеленый или красный свет дает нам знать, что камера используется. Но это не всегда тот случай, когда троян проник в вашу компьютерную систему, говорит профессор. Канхер.

“Покрытие объектива веб-камеры на вашем ноутбуке-один простой и низкотехнологичный способ обеспечить дополнительную защиту от хакеров, которые могут попытаться незаконно получить доступ к вашей компьютерной камере.”