Как включить/отключить брандмауэр UFW на Ubuntu 18.04 и 20.04

Краткое содержание:

В этой статье мы обсудим, как включить или отключить брандмауэр UFW на Ubuntu 18.04 и 20.04. Мы рассмотрим пошаговый процесс настройки брандмауэра с UFW, включая настройку политик по умолчанию, разрешение подключений SSH, активирование UFW и разрешение других типов соединений.

Шаг 1: Использование IPv6 с UFW (необязательно)

Если вы используете IPv6, вам необходимо убедиться, что UFW настроен на поддержку как IPv6, так и IPv4. Откройте файл конфигурации UFW, используя команду:

sudo nano/etc/default/ufw

Проверьте, установлен ли IPv6 на «Да». Если нет, измените его на «да».

Шаг 2: Настройка политик по умолчанию

Политики по умолчанию в UFW контролируют, как справиться с трафиком, который не соответствует никаким другим правилам. По умолчанию UFW отрицает все входящие соединения и допускает все исходящие соединения. Чтобы установить эти политики по умолчанию, используйте следующие команды:

UFW по умолчанию отрицается

UFW по умолчанию разрешить исходящее

Шаг 3: разрешение подключений SSH

Если вы хотите разрешить SSH подключения к вашему серверу, вы можете использовать команду:

UFW разрешить SSH

Эта команда создает правила брандмауэра, чтобы разрешить все соединения в порту 22, порт по умолчанию для SSH. В качестве альтернативы, вы можете указать номер порта:

UFW разрешить 22

Если ваш SSH -сервер прослушивает другой порт, замените 22 на соответствующий номер порта.

Шаг 4: активация UFW

Чтобы включить UFW, используйте команду:

UFW включить

Вам будет предложено с уведомлением о том, что включение UFW может прервать существующие SSH -соединения. Поскольку мы уже разрешили соединения SSH, вы можете продолжить, набрав «y» и нажав Enter. Это активирует ваш брандмауэр.

Шаг 5: Разрешение других соединений

В зависимости от конкретных потребностей вашего сервера, вам может потребоваться разрешить другие типы подключений. Вот несколько примеров:

- Чтобы разрешить HTTP -соединения на порту 80:

UFW разрешить httpUFW разрешить 80- Чтобы разрешить HTTPS подключения на порту 443:

UFW разрешить httpsUFW разрешить 443

Вы также можете указать портовые диапазоны, если это необходимо. Это можно сделать с помощью следующего формата:

ufw разрешить [start_port]: [end_port]

Например, чтобы разрешить подключения на портах от 3000 до 4000:

UFW разрешить 3000: 4000

Вопросы и ответы:

Вопрос 1: Можно ли использовать UFW как с IPv6, так и с IPv4?

Отвечать: Да, UFW может быть настроен на поддержку как IPv6, так и IPv4. Вы должны убедиться, что IPv6 установлен на «Да» в файле конфигурации UFW.

Вопрос 2: Каковы политики по умолчанию в UFW?

Отвечать: По умолчанию UFW отрицает все входящие соединения и допускает все исходящие соединения.

Вопрос 3: Как вы можете разрешить соединения SSH через UFW?

Отвечать: Вы можете разрешить SSH -соединения, используя команду «UFW разрешить SSH» или «UFW разрешить [port_number]», если SSH настроен на прослушивание на другом порту.

Вопрос 4: Как вы можете активировать UFW?

Отвечать: UFW может быть активирован с помощью команды ‘ufw inable’.

Вопрос 5: Могут ли другие типы соединений быть допущенными через UFW?

Отвечать: Да, вы можете разрешить другие типы подключений на основе конкретных потребностей вашего сервера. Это можно сделать, используя такие команды, как «UFW разрешить HTTP» или «UFW Allow [port_number]» для конкретных служб или портов.

Вопрос 6: Как вы можете указать диапазон портов в UFW?

Отвечать: Порт -диапазоны могут быть указаны с использованием формата UFW Allow [start_port]: [end_port] ‘. Например, «UFW разрешить 3000: 4000» допускает подключения на портах от 3000 до 4000.

Вопрос 7:

Отвечать:

Вопрос 8:

Отвечать:

Вопрос 9:

Отвечать:

Вопрос 10:

Отвечать:

Вопрос 11:

Отвечать:

Вопрос 12:

Отвечать:

Вопрос 13:

Отвечать:

Вопрос 14:

Отвечать:

Вопрос 15:

Отвечать:

Как включить/отключить брандмауэр UFW на Ubuntu 18.04 и 20.04

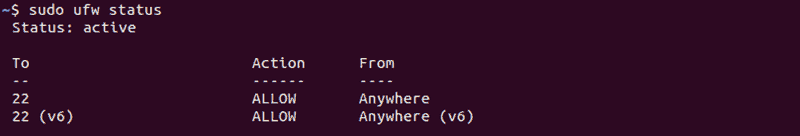

В этом примере ниже вывод показывает, что брандмауэр активен.

Как установить брандмауэр с UFW на Ubuntu 18.04

Несложный брандмауэр, или UFW, является интерфейсом iptables, который направлен на облегчение процесса конфигурации брандмауэра. Хотя iptables является твердым и гибким инструментом, новичкам может быть трудно научиться использовать их для правильной настройки брандмауэра. Если вы хотите начать защищать свою сеть и дон’Знаю, какой инструмент использовать, UFW может быть правильным выбором для вас.

В этом уроке вы узнаете, как настроить брандмауэр с UFW на Ubuntu 18.04.

Предварительные условия

Чтобы следовать этому уроку, вам понадобится:

- Ubuntu 18.04 Сервер.

- UFW установлен по умолчанию на Ubuntu. Если он по какой -то причине удаляется, вы можете установить его с помощью Apt Install UFW .

Шаг 1: Использование IPv6 с UFW (необязательно)

Хотя этот урок был написан с помощью IPv4, он также работает для IPv6. Если вы’RE Использование IPv6, убедитесь, что UFW настроен на поддержку IPv6, чтобы он мог управлять правилами брандмауэра с IPv6 и IPv4. Для этого откройте конфигурацию UFW с Nano в вашем редакторе.

$sudo nano/etc/default/ufw

После, проверьте, если IPv6 – да . Это должно быть так:

Сохраните свой прогресс и закройте файл. Теперь, когда UFW включен, он настроен для записи правил брандмауэра в IPv4 и IPv6. Однако, прежде чем активировать UFW, мы хотим убедиться, что ваш брандмауэр настроен, чтобы разрешить SSH -соединение. Начнем с определения политики по умолчанию.

Шаг 2: Настройка политик по умолчанию

Если вы’RE только начиная с брандмауэра, первые правила определения – это политика по умолчанию. Эти правила контролируют, как справляться с трафиком, который не делает’T явно соответствует любому другому правилу. По умолчанию UFW настроен, чтобы отрицать все входные соединения и разрешить все выходные соединения. Это означает, что любой человек, который пытается получить доступ к вашему серверу’Это может подключиться, в то время как любое приложение на сервере сможет достичь внешнего мира.

Мы установим правила UFW для дефолта, чтобы мы могли быть уверены, что вы сможете следовать этому руководству. Чтобы определить шаблоны, используемые UFW, используйте команды:

$$UFW default deny входящий UFW по умолчанию разрешить исходящее

Эти команды определяют шаблоны, чтобы отрицать вход и разрешить выходные соединения. Только эти шаблоны брандмауэра могут быть достаточными для персонального компьютера, но серверы обычно должны ответить на требования, которые он получает от внешних пользователей.

Шаг 3: разрешение подключений SSH

Если мы активируем наш брандмауэр UFW, он будет отрицать все входные соединения. Это означает, что нам нужно будет создать правила, которые разрешают законные доходные соединения – например, SSH или HTTP – если мы хотим, чтобы наш сервер ответил на этот вид требований. Если вы используете облачный сервер, вы’LL, вероятно, хотел бы позволить SSH входные подключения иметь возможность подключать и управлять вашим сервером.

Чтобы настроить ваш сервер, чтобы разрешить входные подключения SSH, вы можете использовать эту команду:

$UFW разрешить SSH

Это создаст правила брандмауэра, которые позволят всем соединениям в порту 22, который является портом, который Daemon SSH по умолчанию слушает. UFW знает, что разрешение SSH означает порт, потому что он указан как услуга в файле /etc /services.

Тем не менее, мы можем действительно составить эквивалентное правило, указывающее порт вместо имени службы. Например, эта команда работает так же выше:

$UFW разрешить 22

Если ваш демон настроен на другой порт, вы’LL должен указать правильный порт. Например, если ваш SSH -сервер прослушивает порт 2222, вы можете использовать эту команду, чтобы разрешить подключения к этому порту:

$UFW разрешить 2222

Теперь, когда ваш брандмауэр настроен на то, чтобы разрешить входные ssh подключения, мы можем активировать его.

Шаг 4: активация UFW

Чтобы включить UFW, используйте эту команду:

$UFW включить

Ты’Получите уведомление о том, что команда может прервать существующие соединения SSH. Мы уже установили правило брандмауэра, который позволяет SSH -соединения, поэтому было бы хорошо продолжать. Ответьте на подсказку с помощью Y и нажмите Enter .

Теперь ваш брандмауэр активен. Запустите команду Verbose статуса UFW, чтобы увидеть определенные правила. Остальная часть этого учебника о том, как использовать UFW более подробно, например, разрешение или отрицание различных видов соединения.

Шаг 5: Разрешение других соединений

На этом этапе вы можете разрешить все другие подключения, которые должны ответить вашему серверу, чтобы ответить. Подключения, которые необходимо разрешить, зависят от конкретных потребностей. К счастью, вы уже знаете, как писать правила, которые разрешают соединения на основе имени или порта сервиса; Мы уже сделали это через SSH на порту 22 . Вы также можете сделать это для:

Http на порту 80, который использует незашифрованные веб -серверы, через UFW разрешают HTTP или UFW разрешить 80 HTTP на порту 443, что использует зашифрованные веб -серверы, через UFW разрешить HTTPS или UFW разрешить 443

Есть и другие способы разрешения подключений, кроме указания порта или обслуживания. Конкретный порт диапазон его’возможно указать портовые диапазоны с помощью UFW. Некоторые приложения используют разные порты, а не единственный порт.

Например, чтобы разрешить подключения x11, которые используют порты 6000 – 6007, используйте следующие команды:

$$UFW разрешить 6000:6007/TCP UFW разрешает 6000:6007/udp

При указании портовых диапазонов с помощью UFW вы должны указать протокол (TCP или UDP), к которому должны применяться правила.

Конкретные IP -адреса

При работе с UFW вы также можете указать IP -адреса. Например, если вы хотите разрешить соединения определенного IP -адреса, например, IP -адрес вашего дома или работы 203.0.113.4, необходимо указать с IP -адреса:

$UFW разрешить от 203.0.113.4

Вы также можете указать определенный порт, к которому может подключаться IP -адрес, добавив к любому порту, за которым следует номер порта. Например, если вы хотите разрешить 203.0.113.4 Для подключения к порту 22 (SSH) используйте эту команду:

$UFW разрешить от 203.0.113.4 к любому порту 22

Подсети

Если вы хотите дать разрешение на подсеть IP -адресов, вы можете сделать это через нотацию CIDR, чтобы указать маску сети. Например, если вы хотите разрешить все IP -адреса с 203.0.113.1-203.0.113.254 Вы можете использовать команду:

$UFW разрешить от 203.0.113.0/24

Вы также можете указать порт назначения, на который подготовитель 203.0.113.0/4 – Сеть может подключиться. Опять мы’ll Используйте порт 22 в качестве примера.

$UFW разрешить 203.0.113.0/24 к любому порту 22

Соединения с конкретным сетевым интерфейсом

Если вы хотите создать правило брандмауэра для применения только к конкретному сетевому интерфейсу, вы можете сделать это указание “Разрешить” Затем следует имя интерфейса.

Вы можете искать свои интерфейсы, прежде чем продолжить. Для этого используйте команду:

$IP Addr

Вывод Exerpt

2: ETH0: MTU 1500 QDISC PFIFO_FAST State

. . .

3: Eth1: MTU 1500 QDISC NOOP State Down Group Default

. . .

Выделенный вывод указывает имена сетевого интерфейса. Они обычно называют что -то вроде ETH0 или ENP3S2 .

Поэтому, если у вашего сервера есть общедоступный сетевой интерфейс под названием ETH0, вы’LL сможет разрешить http (порт 80) трафик с этой командой:

$UFW разрешить ETH0 к любому порту 80

Это позволило бы другим серверам в вашей сети подключаться к вашей базе данных MySQL.

Шаг 6: Отказ от соединений

Если вы не изменили политику по умолчанию для входящих соединений, UFW настроен на отказ всех входящих соединений. Обычно это упрощает процесс создания безопасной политики брандмауэра, требуя создания правил, которые явно разрешают конкретные IP -адреса и порты.

Однако иногда вы можете отрицать конкретные соединения на основе IP -адреса источника или подсети, возможно, потому, что вы знаете, что ваш сервер атакуется оттуда. Кроме того, если вы хотите изменить свою политику ввода по умолчанию, чтобы разрешить (что не рекомендуется), вам необходимо будет создать правила DENY для любых услуг или IP -адресов, для которых вы не хотите разрешать соединения.

Чтобы написать правила отрицания, вы можете использовать команды, описанные выше, переоценить разрешение с отрицанием.

Например, чтобы отрицать HTTP -соединения, вы можете использовать эту команду:

$UFW отрицает http

Или если вы хотите отрицать все соединения с 203.0.113.4, выпустите команду:

$UFW отрицает 203.0.113.4

Шаг 7: правила удаления

Знание того, как исключить правила брандмауэра так же важно, как знание их создать. Существует два разных способа указать, какие правила исключать: по номеру правила или по фактическому правилу (аналогично тому, как правила были указаны при их создании). Мы начнем с метода удаления по номеру правил, потому что это проще.

По номеру правила

Если вы используете номер правила для исключения правил брандмауэра, первое, что вы захотите сделать, это получить список правил брандмауэра. Команда UFW Status имеет возможность отображать номера рядом с каждым правилом, как показано здесь:

$Статус UFW пронумерован

Статус: активно

К действию от

[1] 22 разрешить 15.15.15.0/24

[2] 80 разрешить в любом месте

Если мы решим, что хотим удалить правило 2, которое позволяет подключиться к порту 80 (http), мы можем указать его в команде UFW Delete, как это:

$UFW DEDETE 2

Это будет отображать подсказку подтверждения, а затем удалить правило 2, которое позволяет подключаться к HTTP. Обратите внимание, что если у вас включен IPv6, вы также можете удалить соответствующее правило IPv6.

Фактическим правилом

Альтернативой номеров правил состоит в том, чтобы указать фактическое правило, чтобы исключить. Например, если вы хотите удалить правило разрешения HTTP, вы можете ввести следующее:

$UFW DEDETE разрешить http

Шаг 8: Проверка статуса и правил UFW

В любое время вы можете проверить статус UFW с помощью этой команды:

$ufw verbose

Если UFW отключен, что по умолчанию, вы увидите что -то вроде этого:

Статус: неактивный

Если UFW активен, что должно произойти, если вы следовали шагу 3, вывод скажет, что он активен и перечислит настроенные правила. Например, если брандмауэр настроен, чтобы разрешить 22 подключения SSH (порт) из любого места, выход может выглядеть примерно так:

Статус: активно

Регистрация: на (низкий)

По умолчанию: deny (вход), разрешить (исходящее), отключено (маршрутировано)

Новые профили: пропустить

К действию от

22/TCP разрешить в любом месте

Шаг 9: Отключение или реконфигурирование UFW

Если вы решите, что не хотите использовать UFW, вы можете отключить его с помощью этой команды:

$UFW отключить

Любые правила, которые вы создали с UFW, больше не будут активными. Вы всегда можете запустить Sudo UFW Enablese, чтобы активировать его позже.

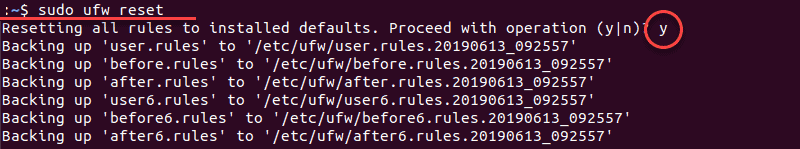

Если у вас уже настроены правила UFW, но решите, что вы хотите начать все сначала, вы можете использовать команду сброса:

$UFW сброс

Это отключит UFW и удалит любые правила, которые были ранее установлены. Имейте в виду, что политики по умолчанию не будут изменены на их исходные настройки, если вы их изменили в любое время. Это должно дать вам новый старт с UFW.

Заключение

Ваш брандмауэр теперь настроен, чтобы позволить (по крайней мере) SSH подключения. Обязательно разрешите любые другие входящие подключения к вашему серверу, ограничивая ненужные подключения, чтобы ваш сервер был функциональным и безопасным.

- Как установить веб -консоль кабины на Ubuntu 20.10 сервер

- Как настроить nginx с certbot на Ubuntu

- Как установить и настроить брандмауэр Config Server (CSF) на CentOS 8

- Как установить и настроить брандмауэр Config Server (CSF) на CentOS 7

Как включить/отключить брандмауэр UFW на Ubuntu 18.04 и 20.04

Ubuntu поставляется предварительно установлен с инструментом конфигурации брандмауэра, UFW (Несложный брандмауэр). UFW прост в использовании для управления настройками брандмауэра сервера.

Этот учебник показывает, как отключить и включить брандмауэр UFW UFW UFW, используя командную строку.

- Машина, управляющая Ubuntu 18.04, 20.04, или 22.04.

- Командная строка / окно терминала

- Пользователь с корнем или судо Привилегии

Проверьте статус брандмауэра Ubuntu

Прежде чем отключить брандмауэр UFW, полезно сначала проверить его статус. В Ubuntu брандмауэр отключен по умолчанию. Как узнать, находится ли ваш брандмауэр включен?

Чтобы проверить текущее состояние брандмауэра, выполните команду в вашем командном терминале:

Sudo UFW статусВ этом примере ниже вывод показывает, что брандмауэр активен.

![]()

Как мы определили текущее состояние, теперь мы можем отключить брандмауэр UFW.

Отключить брандмауэр Ubuntu

Брандмауэр является жизненно важным элементом в сети и безопасности сервера. Однако при тестировании или устранении неполадок вам может потребоваться выключить или остановить брандмауэр.

Чтобы отключить брандмауэр на Ubuntu, введите:

Sudo UFW отключитьТерминал сообщает вам, что услуга больше не активна.

![]()

Если вы отключите брандмауэр, имейте в виду, что правила вашего брандмауэра все еще на месте. После того, как вы снова включите брандмауэр, будут применяться те же правила, которые были установлены до дезактивации.

Включить брандмауэр

Изучение того, как включить брандмауэр на Ubuntu, жизненно важно.

Чтобы включить брандмауэр на Ubuntu, используйте команду:

Sudo UFW включает![]()

Как с ‘запрещать’ Команда, вывод подтверждает, что брандмауэр снова активен.

Использование UFW для установки правил брандмауэра

UFW не предоставляет полную функциональность брандмауэра через свой интерфейс командной строки. Тем не менее, это предлагает простой способ добавления или удаления простых правил.

Хорошим примером является открытие порта SSH.

Sudo UFW разрешить 22После того, как терминал подтверждает, что правило сейчас на месте, проверьте статус брандмауэра с ‘положение дел’ Команда:

Sudo UFW статусВывод будет отражать тот факт, что порт SSH теперь открыт.

Сброс правил брандмауэра UFW

Если вам нужно сбросить все правила обратно в настройки по умолчанию, используйте перезагрузить Команда:

Sudo UFW СбросПосле подтверждения действия, набрав Y, настройки брандмауэра возвращаются к значениям по умолчанию.

В этом руководстве вы научились отключить и остановить брандмауэр на Ubuntu. Мы также показали вам, как включить настройки брандмауэра и сброса.

Теперь вы знаете опции, доступные с инструментом UFW. Эти команды обеспечивают отличную основу для изучения функций и настройки брандмауэра.

Была ли эта статья полезна?

Владимир Капларевич

Владимир – резидент технического писателя в Phoenixnap. У него более 7 лет опыта в реализации решений электронной коммерции и онлайн-платежей с различными глобальными поставщиками ИТ-услуг. Его статьи направлены на то, чтобы привить страсть к инновационным технологиям в других, предоставляя практические советы и используя привлекательный стиль письма.

Далее вы должны прочитать

1 декабря 2022 года

UFW – это простой интерфейс, реализованный поверх iptables, который обеспечивает более простой способ настройки брандмауэра. Используйте его, чтобы определить правила связи с сервером и обратно, и убедитесь, что ваш Ubuntu 18.04 защищен.

4 сентября 2019 г

Это руководство Phoenixnap инструктирует, как включить и начать брандмалд на CentOS 7. Он объясняет концепции базовых брандмауэра и учит вас, как работать с зонами по умолчанию.

2 июля 2019 г

Apache Tomcat-это бесплатный, легкий сервер приложений с открытым исходным кодом, используемый для веб-приложений на основе Java. Разработчики используют его для внедрения Java Servlet и Javaserver.

6 июня 2019 г

FTP означает протокол передачи файлов. Он похож на HTTP (протокол передачи гипертекста), поскольку он определяет язык для передачи данных по сети. FTP есть.