Как настроить встроенный брандмауэр Ubuntu

Краткое содержание

В этой статье мы рассмотрим, как настроить встроенный брандмауэр Ubuntu с использованием UFW (несложный брандмауэр) и GUFW (графический передний конец для UFW). Мы обсудим предварительно установленный брандмауэр в Ubuntu, как его включить и как работать с правилами, чтобы разрешить или отрицать конкретный трафик. Кроме того, мы рассмотрим профили приложений и то, как они могут упростить процесс настройки брандмауэра.

Ключевые моменты

1. Ubuntu поставляется с предварительно установленным брандмауэром, известным как UFW (несложный брандмауэр).

2. UFW является фронтом для стандартных команд Linux iptables.

3. GUFW – это графический передний конец для UFW, что облегчает нормальным пользователям настройку брандмауэра.

4. Брандмауэр отключен по умолчанию в Ubuntu.

5. Чтобы включить брандмауэр, запустите команду «sudo ufw включить» в терминале.

6. Правила могут быть добавлены, чтобы разрешить или отклонить конкретные типы трафика.

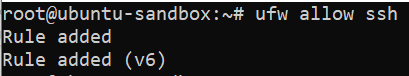

7. Примеры команды для разрешения трафика SSH в порту 22:

- «Sudo UFW разрешить 22» (позволяет как TCP, так и UDP трафик, не идеально, если UDP не требуется)

- «SUDO UFW разрешить 22/TCP» (позволяет только TCP -трафик на порту 22)

- «SUDO UFW разрешить SSH» (проверяет файл /etc /services для порта SSH, и позволяет это)

8. Правила могут быть установлены для входящего и исходящего трафика.

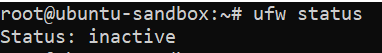

9. Правила можно просмотреть с помощью команды “Sudo UFW Status”.

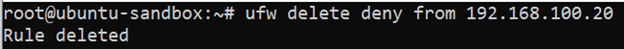

10. Правила могут быть удалены с помощью команды “Sudo UFW DEDETE [Правило]”.

11. Брандмауэр может быть сброшен в состояние по умолчанию, используя команду “sudo ufw сброс”.

12. UFW поддерживает профили приложений для более легкой конфигурации.

13. Профили приложений могут быть перечислены с использованием команды «Список приложений Sudo UFW».

14. Дополнительную информацию о конкретном профиле приложения можно получить с помощью команды “Информация о приложении Sudo UFW [name]”.

Вопросы и ответы

1. Есть ли предварительный или автоматический брандмауэр в Ubuntu? Мне нужен один?

Да, Ubuntu поставляется с предварительно установленным брандмауэром, известным как UFW (несложный брандмауэр). Хотя Linux обычно считается более безопасным, чем другие операционные системы, наличие брандмауэра все еще важно для защиты вашей системы от несанкционированного доступа.

2. Что такое UFW и GUFW?

UFW является фронтом для стандартных команд Linux iptables, и это позволяет легче настраивать брандмауэр. GUFW, с другой стороны, является графическим передним концом для UFW, что делает его более удобным для обычных пользователей.

3. Как я могу включить брандмауэр?

Чтобы включить брандмауэр в Ubuntu, откройте терминал и запустите команду «Sudo UFW включить». Это активирует брандмауэр и начнет применять настроенные правила.

4. Как добавить правила, чтобы разрешить конкретный трафик?

Вы можете добавить правила, чтобы разрешить определенный трафик, используя команду “sudo ufw разрешить [порт/протокол]”. Например, чтобы разрешить SSH -трафик на порту 22, вы можете запустить команду «sudo ufw разрешить 22» или «sudo ufw разрешить SSH».

5. Могу ли я просмотреть правила, которые я создал?

Да, вы можете просмотреть правила, которые вы создали, запустив команду «Sudo UFW статус» в терминале. Это отобразит список активных правил.

6. Как я могу удалить правило?

Чтобы удалить правило, используйте команду “sudo ufw delete [rule]”. Например, чтобы прекратить отклонение исходящего SSH -трафика, вы запустите “Sudo UFW DETETE DREACE OUT SSH”.

7. Есть ли способ сбросить брандмауэр до состояния по умолчанию?

Да, вы можете сбросить брандмауэр в его состояние по умолчанию, выполнив команду “Sudo UFW Reset”. Это удалит все правила и настройки, которые вы настроили.

8. Какие профили приложений?

Профили приложений представляют собой предопределенные конфигурации, которые позволяют легче конфигурации брандмауэра для конкретных приложений. Вы можете перечислить доступные профили приложений, используя команду «Список приложений Sudo UFW».

9. Как я могу получить больше информации о конкретном профиле приложения?

Чтобы получить дополнительную информацию о конкретном профиле приложения, используйте команду “Sudo UFW Info [name]”. Это предоставит подробную информацию о профиле и его включенных правилах.

10. Как мне отрицать конкретный трафик?

Чтобы отрицать конкретный трафик, вы можете использовать команду “sudo ufw deny [port/protocol]”. Например, чтобы отказать в трафике TCP с определенного IP -адреса до порта 22, вы запустите “Sudo UFW DINY Proto TCP от [IP] до любого порта 22”.

11. Можно ли управлять брандмауэром через графический интерфейс?

Да, брандмауэр можно управлять через графический интерфейс с помощью GUFW, графического переднего конца для UFW. Он предоставляет удобный способ настройки брандмауэра.

12. Брандмауэр работает по умолчанию, даже если он показывает отключенным в GUFW?

Да, брандмауэр работает по умолчанию в Ubuntu, даже если он показывает, как отключен в GUFW. Сообщение «Включить/отключить в GUFW» относится к правилам, установленным с UFW, а не к фактическому статусу брандмауэра.

13. Как я могу проверить, работает ли брандмауэр?

Вы можете проверить, работает ли брандмауэр, запустив команду “Sudo iptables -list -verbose” в терминале. Это покажет правила брандмауэра и подтвердит, что брандмауэр активен.

14. Могу ли я настроить правила брандмауэра, не включая брандмауэр первым?

Да, вы можете настроить правила брандмауэра, не включая брандмауэр. Вы можете добавить правила, пока брандмауэр находится в автономном режиме, а затем включите его после того, как вы закончите настройку правил.

15. Могу ли я настроить сложные правила с помощью UFW?

Да, UFW поддерживает сложные правила. Например, вы можете отказаться от трафика с определенного IP -адреса в конкретный порт, используя команду «Sudo UFW DINY Proto TCP от [IP] в любой порт [порт]». Это позволяет мелкозернистый контроль над движением, разрешенным или отклонено брандмауэром.

Как настроить Ubuntu’S встроенный брандмауэр

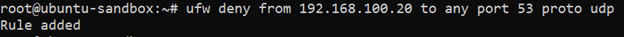

Таким образом, вы будете блокировать весь трафик с 192.168.100.20 до порта 53 с использованием протокола UDP, который обычно зарезервирован для службы DNS.

Есть ли предварительный или автоматический брандмауэр?

Поставляется ли Ubuntu с предварительным или автоматическим брандмауэром? Если нет, мне нужен один? Я прочитал несколько статей о преимуществах Linux по сравнению с другими операционными системами в отношении безопасности (не нужно иметь антивирус, . ) но хотел бы быть уверенным.

68.8K 55 55 Золотые значки 214 214 Серебряные значки 325 325 Бронзовые значки

спросил 24 октября 2010 года в 14:55

Педру Педруо

5 ответов 5

У Ubuntu есть брандмауэр, включенный в ядро, и работает по умолчанию. Что вам нужно для управления этим брандмауэром iptables. Но это сложно управлять, поэтому вы можете использовать UFW (несложный брандмауэр) Чтобы настроить их. Но UFW по -прежнему нечто трудное для нормальных пользователей, так что вы можете установить GUFW Это всего лишь графический передний конец для UFW.

Если вы используете GUFW, в первый раз вы увидите внизу окна ‘Отключенный брандмауэр’. Но это не правда, ваш брандмауэр уже работает. Это включение/отключение сообщения относится к правилам, установленным с UFW, а не к брандмауэру.

Если вы не верите мне, откройте терминал и напишите

sudo iptables -list -verbose Попробуйте это с помощью GUFW включено и неполноценный. Вы увидите, что единственными различиями будут правила, которые вы установили с помощью GUFW.

Как настроить Ubuntu’S встроенный брандмауэр

Крис Хоффман

Крис Хоффман

Главный редактор

Крис Хоффман-главный редактор «практического компьютера». Он писал о технологиях более десяти лет и был обозревателем PCWorld в течение двух лет. Крис написал для Нью-Йорк Таймс и Ридерз Дайджест, Был интервью в качестве эксперта по технологиям на телеканалах, таких как NBC 6 Miami, и его работа была охвачена новостными агентствами, такими как BBC. С 2011 года Крис написал более 2000 статей, которые читались более одного миллиарда раз-и это только здесь, на Geek Geek. Читать далее.

Обновлено 10 июля 2017 г., 16:11 EDT | 2 мин ЧИТАЙТЕ

Ubuntu включает в себя собственный брандмауэр, известный как UFW – коротко “Несложный брандмауэр.” UFW-это более простая в использовании фронта для стандартных команд Linux iptables. Вы даже можете управлять UFW с графического интерфейса. Ubuntu’S Firewall разработан как простой способ выполнения основных задач брандмауэра без изучения iptables. Это не’T предлагайте всю мощность стандартных команд iptables, но это’S менее сложный.

Использование терминала

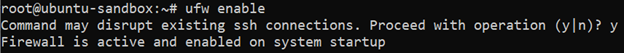

Брандмауэр отключен по умолчанию. Чтобы включить брандмауэр, запустите следующую команду из терминала:

Sudo UFW включает

Ты не ДОН’T обязательно должен сначала включить брандмауэр. Вы можете добавить правила, пока брандмауэр находится в автономном режиме, а затем включите его после вас’повторный настройка.

Работа с правилами

Позволять’S скажет, что вы хотите разрешить SSH -трафик в порту 22. Для этого вы можете запустить одну из нескольких команд:

Sudo UFW разрешает 22 (позволяет как TCP, так и UDP -трафик – не идеален, если UDP не’Т необходим.) Sudo UFW разрешить 22/TCP (позволяет только TCP -трафик в этом порту.) SUDO UFW разрешить SSH (проверяет файл /etc /services в вашей системе для порта, который требуется SSH, и позволяет это. Многие общие службы перечислены в этом файле.)

UFW предполагает, что вы хотите установить правило для входящего трафика, но вы также можете указать направление. Например, чтобы заблокировать исходящий трафик SSH, запустите следующую команду:

Sudo UFW отвергает SSH

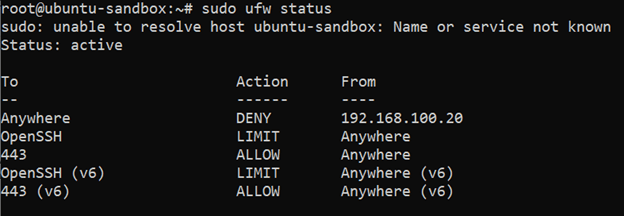

Вы можете просмотреть правила, которые вы’VE создан со следующей командой:

Sudo UFW статус

Чтобы удалить правило, добавьте слово удаление перед правилом. Например, чтобы прекратить отклонение исходящего трафика SSH, запустите следующую команду:

sudo ufw delete отклонить ssh

UFW’S Синтаксис допускает довольно сложные правила. Например, это правило отрицает трафик TCP из IP 12.34.56.78 до порта 22 в локальной системе:

Sudo UFW отрицает прото -TCP с 12.34.56.78 в любой порт 22

Чтобы сбросить брандмауэр в состояние по умолчанию, запустите следующую команду:

Sudo UFW Сброс

Профили приложений

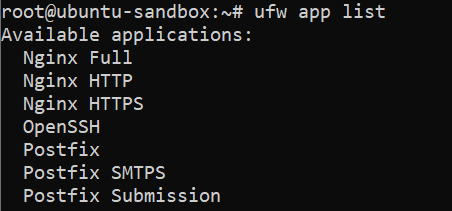

Некоторые приложения, требующие открытых портов, поставляются с профилями UFW, чтобы сделать это еще проще. Чтобы увидеть профили приложений, доступные в вашей локальной системе, запустите следующую команду:

Список приложений Sudo UFW

Просмотреть информацию о профиле и его включенных правилах со следующей командой:

Sudo UFW приложение Имя информации

Разрешить профиль приложения с помощью команды разрешения:

Sudo UFW разрешить имя

Больше информации

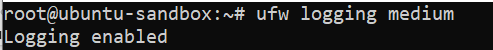

Ведение журнала отключена по умолчанию, но вы также можете включить журнал для печати для печати сообщений брандмауэра в журнал системы:

Sudo UFW

Для получения дополнительной информации запустите Человек UFW команда для чтения UFW’S Ручная страница.

GUFW Графический интерфейс

GUFW – это графический интерфейс для UFW. Ubuntu делает’T приходите с графическим интерфейсом, но GUFW включен в Ubuntu’S программные репозитории. Вы можете установить его со следующей командой:

sudo apt-get установить gufw

GUFW появляется в тире в виде приложения с именем брандмауэра конфигурация. Как и сам UFW, GUFW предоставляет простой, простой в использовании интерфейс. Вы можете легко включить или отключить брандмауэр, контролировать политику по умолчанию для входящего или исходящего трафика и добавить правила.

Редактор правил может быть использован для добавления простых или более сложных.

Помните, вы можете’T, сделайте все с UFW – для более сложных задач брандмауэра, вы’LL должен испачкать руки с помощью iptables.

| Команды Linux | |

| Файлы | смол · пв · кот · так · chmod · грип · разница · Сед · АР · мужчина · толкать · попд · FSCK · TestDisk · себ · фт · Пандок · CD · $ Path · ав · присоединиться · jq · складывать · Университет · JournalCtl · хвост · статистика · лауреат · FSTAB · эхо · меньше · Chgrp · по -прежнему · преподобный · смотреть · строки · тип · переименовать · молния · распад · устанавливать · ум · установить · fdisk · MKFS · rm · rmdir · rsync · дф · GPG · VI · нано · Мкдир · дюйт · ведущий · пластырь · конвертировать · Rclone · нанести · SRM · SCP · Gzip · чат · резать · находить · Umask · Туалет · трэнд |

| Процессы | псевдоним · экран · вершина · хороший · Ренис · прогресс · строка · система · Tmux · chsh · история · в · партия · бесплатно · который · Dmesg · CHFN · Usermod · пса · Хрот · Ксаргс · тк · Пинки · LSOF · VMStat · тайм -аут · стена · да · убийство · спать · судо · суп · время · GroupAdd · Usermod · группа · LSHW · неисправность · перезагрузить · остановка · выключение · Passwd · LSCPU · Crontab · дата · б · фг · пидоф · nohup · ПМАП |

| Сеть | NetStat · пинг · Traceroute · IP · SS · кто · Fail2ban · Бемн · копать · Палец · NMAP · FTP · загрязнение · wget · ВОЗ · кто я · W · iptables · ssh-keygen · UFW · Арпинг · брандмалд |

СВЯЗАННЫЙ: Лучшие ноутбуки Linux для разработчиков и энтузиастов

- › Как начать с брандмалда на Linux

- › Как построить собственную синхронизацию облачного файла с помощью NextCloud

- › Ваш Mac’S Брандмауэр выключен по умолчанию: вам нужно включить это?

- › Samsung Galaxy Z Fold 4 попадает в новую рекордную низкую цену, а также больше сделок

- › Sennheiser Profile USB обзор: твердый потоковой микрофон с практическими элементами управления

- › Теперь вы можете позвонить по номеру, чтобы поехать на Uber

- › Amazon раскрывает новый “Echo Pop” и обновленные интеллектуальные дисплеи

- › Как исправить “Что -то не сделало’T go, как планировалось” Ошибка в Windows 11

Крис Хоффман

Крис Хоффман-главный редактор «практического компьютера». Он писал о технологиях более десяти лет и был обозревателем PCWorld в течение двух лет. Крис написал для Нью-Йорк Таймс и Ридерз Дайджест, Был интервью в качестве эксперта по технологиям на телеканалах, таких как NBC 6 Miami, и его работа была охвачена новостными агентствами, такими как BBC. С 2011 года Крис написал более 2000 статей, которые читались более одного миллиарда раз-и это только здесь, на Geek Geek.

Читать полную биографию »

Как настроить брандмауэр с UFW на Ubuntu 22.04

UFW, или несложный брандмауэр, представляет собой упрощенный интерфейс управления брандмауэром, который скрывает сложность технологий фильтрации пакетов нижнего уровня, таких как IPTables и NFTABLES . Если вы’Позаботьтесь о том, чтобы начать защищать свою сеть, и вы’не уверен, какой инструмент использовать, UFW может быть правильным выбором для вас.

Этот урок покажет вам, как настроить брандмауэр с UFW на Ubuntu 22.04.

Предварительные условия

Чтобы следовать этому уроку, вам понадобится:

- Один Ubuntu 22.04 Сервер с пользователем Sudo, не являющегося корректом, который вы можете настроить, следуя нашей начальной настройке сервера с Ubuntu 22.04 Учебное пособие.

UFW установлен по умолчанию на Ubuntu. Если он был удален по какой -то причине, вы можете установить его с Sudo Apt Install UFW .

Шаг 1 – Использование IPv6 с UFW (необязательно)

Этот учебник написан с учетом IPv4, но будет работать на IPv6, а также до тех пор, пока вы его включите. Если ваш сервер Ubuntu включен IPv6, убедитесь, что UFW настроен на поддержку IPv6, чтобы он управлял правилами брандмауэра для IPv6 в дополнение к IPv4. Для этого откройте конфигурацию UFW с Nano или вашим любимым редактором.

Затем убедитесь, что значение IPv6 – да . Это должно выглядеть так:

/etc/default/ufw отрывок

IPv6 =да Сохраните и закройте файл. Теперь, когда UFW включен, он будет настроен на написание правил брандмауэра IPv4 и IPv6. Однако, прежде чем включить UFW, мы захотим убедиться, что ваш брандмауэр настроен, чтобы позволить вам подключаться через SSH. Позволять’S Начните с установки политик по умолчанию.

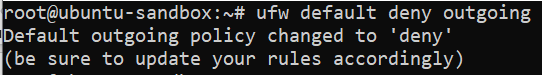

Шаг 2 – Настройка политик по умолчанию

Если вы’Повторите только начало с вашим брандмауэром, первые правила определения – ваши политики по умолчанию. Эти правила контролируют, как обрабатывать трафик, который явно не соответствует каким -либо другим правилам. По умолчанию UFW настроен на то, чтобы отрицать все входящие соединения и разрешить все исходящие соединения. Это означает, что любой, кто пытается достичь вашего сервера, не сможет подключиться, в то время как любое приложение на сервере сможет достичь внешнего мира.

Позволять’S установил ваши правила UFW обратно на знания по умолчанию, чтобы мы могли быть уверены, что вы’смогу следовать вместе с этим учебником. Чтобы установить значения по умолчанию, используемые UFW, используйте эти команды:

Вы получите выход, например, следующее:

ВыходВходящая политика по умолчанию изменилась на «отказ» (обязательно обновите свои правила соответственно) исходящая политика по умолчанию изменилась на «разрешить» (обязательно обновите свои правила соответственно)

Эти команды устанавливают значения по умолчанию, чтобы отрицать вход и разрешить исходящие соединения. Для персонального компьютера может быть достаточно этих дефолтов брандмауэра, но серверы обычно должны отвечать на входящие запросы от внешних пользователей. Мы’Посмотрите на это следующее.

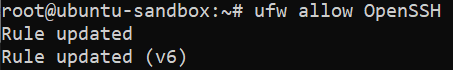

Шаг 3 – разрешение подключений SSH

Если бы мы теперь позволили нашему брандмауэру UFW, он отрицал все входящие соединения. Это означает, что нам нужно будет создать правила, которые явно разрешают законные входящие соединения – например, подключения SSH или HTTP – если мы хотим, чтобы наш сервер ответил на эти типы запросов. Если вы’Повторный использование облачного сервера, вы, вероятно, захотите разрешить входящие SSH -подключения, чтобы вы могли подключаться к своему серверу и управлять своим сервером.

Чтобы настроить ваш сервер, чтобы разрешить входящие SSH -подключения, вы можете использовать эту команду:

Это создаст правила брандмауэра, которые позволят всем соединениям на порту 22, который является портом, в котором Daemon SSH слушает по умолчанию. UFW знает, какой порт позволяет SSH означает, потому что он’S перечислен как услуга в файле /etc /services.

Тем не менее, мы можем фактически написать эквивалентное правило, указав порт вместо имени службы. Например, эта команда работает так же, как и вышеуказанная:

Если вы настроили свой Daemon SSH для использования другого порта, вам придется указать соответствующий порт. Например, если ваш SSH -сервер прослушивает порт 2222, вы можете использовать эту команду, чтобы разрешить подключения на этом порте:

Теперь, когда ваш брандмауэр настроен, чтобы разрешить входящие SSH -подключения, мы можем включить это.

Шаг 4 – включение UFW

Чтобы включить UFW, используйте эту команду:

Вы получите предупреждение, в котором говорится, что команда может нарушить существующие SSH -соединения. Вы уже установили правило брандмауэра, который позволяет SSH -соединения, поэтому должно быть хорошо продолжать. Ответьте на подсказку с Y и нажмите Enter .

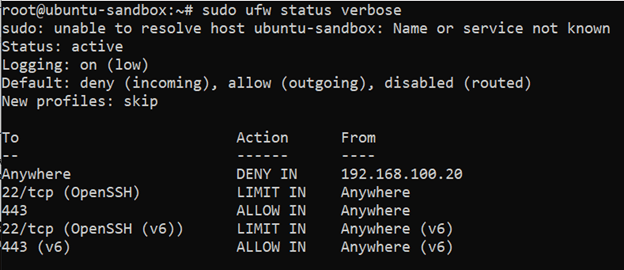

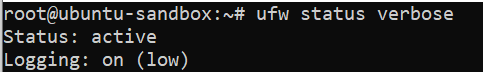

Брандмауэр сейчас активен. Запустите команду Verbose Status Sudo UFW, чтобы увидеть установленные правила. Остальная часть этого учебника охватывает, как использовать UFW более подробно, например, разрешение или отрицание различных видов соединений.

Шаг 5 – разрешение других соединений

На этом этапе вы должны разрешить все другие подключения, на которые нужен вашему серверу, чтобы ответить. Подключения, которые вы должны разрешить, зависит от ваших конкретных потребностей. К счастью, вы уже знаете, как писать правила, которые разрешают соединения на основе имени службы или порта; Мы уже сделали это для SSH на порту 22 . Вы также можете сделать это для:

- Http на порту 80, что использует незашифрованные веб -серверы, используя Sudo UFW, разрешайте HTTP или Sudo UFW разрешить 80

- HTTPS на порту 443, который использует зашифрованные веб -серверы, используя Sudo UFW, разрешайте HTTPS или Sudo UFW разрешить 443

Есть несколько других способов разрешения других соединений, помимо указания порта или известной услуги.

Конкретные портовые диапазоны

Вы можете указать портовые диапазоны с UFW. Некоторые приложения используют несколько портов вместо одного порта.

Например, чтобы разрешить соединения x11, которые используют порты 6000 – 6007, используйте эти команды:

При указании портовых диапазонов с UFW вы должны указать протокол (TCP или UDP), к которому должны применяться правила. Мы убежища’T упоминал это раньше, потому что не указание протокола автоматически позволяет оба протокола, что в большинстве случаев в порядке.

Конкретные IP -адреса

При работе с UFW вы также можете указать IP -адреса. Например, если вы хотите разрешить подключения с определенного IP -адреса, например, работа или домашний IP -адрес 203.0.113.4, вам нужно указать из, затем IP -адрес:

Вы также можете указать конкретный порт, к которому разрешено подключать IP -адрес, добавив к любому порту, за которым следует номер порта. Например, если вы хотите разрешить 203.0.113.4 Чтобы подключиться к порту 22 (SSH), используйте эту команду:

Подсети

Если вы хотите разрешить подсеть IP -адресов, вы можете сделать это, используя нотацию CIDR, чтобы указать маску сети. Например, если вы хотите разрешить все IP -адреса в диапазоне от 203.0.113.1-203.0.113.254 Вы можете использовать эту команду:

Аналогичным образом, вы также можете указать порт назначения, что подсеть 203.0.113.0/24 разрешено подключаться к. Опять мы’ll Используйте порт 22 (SSH) в качестве примера:

Соединения с конкретным сетевым интерфейсом

Если вы хотите создать правило брандмауэра, которое применяется только к конкретному сетевому интерфейсу, вы можете сделать это, указав “Разрешить” с последующим названием сетевого интерфейса.

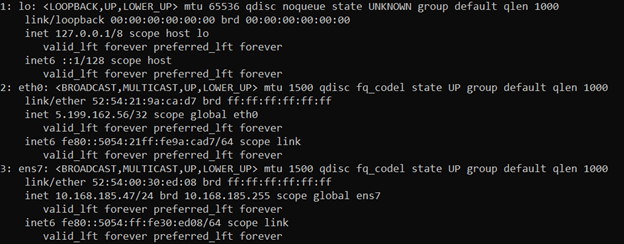

Вы можете посмотреть свои сетевые интерфейсы, прежде чем продолжить. Для этого используйте эту команду:

Вывод отрывок2: ENP0S3: MTU 1500 QDISC PFIFO_FAST State . . . 3: ENP0S4: MTU 1500 QDISC NOOP State Down Group Default . . .

Выделенный вывод указывает имена сетевых интерфейсов. Они обычно называют что -то вроде ETH0, ENS1 или ENP3S2 .

Таким образом, если у вашего сервера есть общедоступный сетевой интерфейс с именем ENS3, вы можете разрешить HTTP -трафик (порт 80) с этой командой:

Это позволило бы вашему серверу получать HTTP -запросы из общедоступного Интернета.

Или, если вы хотите, чтобы ваш сервер базы данных MySQL (порт 3306) прослушивал подключения в частном сетевом интерфейсе ETH1, например, вы можете использовать эту команду:

Это позволило бы другим серверам в вашей частной сети подключиться к вашей базе данных MySQL.

Шаг 6 – Отказ от соединений

Если вы прибегаете’T изменил политику по умолчанию для входящих соединений, UFW настроен на отказ всех входящих соединений. Как правило, это упрощает процесс создания безопасной политики брандмауэра, требуя от вас создания правил, которые явно разрешают конкретные порты и IP -адреса через.

Однако иногда вы захотите отрицать конкретные соединения на основе IP -адреса источника или подсети, возможно, потому что вы знаете, что ваш сервер атакуется оттуда. Кроме того, если вы хотите изменить входящую политику по умолчанию на позволять (Что не рекомендуется), вам нужно будет создать отрицать Правила для любых услуг или IP -адресов, которые вы надеваете’не хочу разрешить подключения для.

Написать отрицать Правила, вы можете использовать команды, описанные выше, заменив позволять с отрицать.

Например, чтобы отрицать HTTP -соединения, вы можете использовать эту команду:

Или если вы хотите отрицать все соединения с 203.0.113.4 Вы можете использовать эту команду:

Теперь пусть’S Взгляните на то, как удалять правила.

Шаг 7 – правила удаления

Знание того, как удалить правила брандмауэра так же важно, как и знать, как их создать. Существует два разных способа указать, какие правила удалять: по номеру правила или по фактическому правилу (аналогично тому, как правила были указаны, когда они были созданы). Мы’ll начните с Удалить по номеру правила метод, потому что это проще.

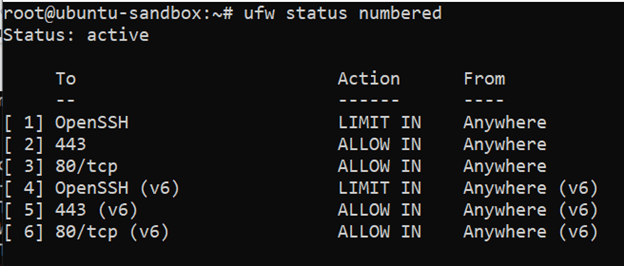

По номеру правила

Если вы’Повторите использование номера правила для удаления правил брандмауэра, первое, что вы’LL Хочу сделать, это получить список ваших правил брандмауэра. Команда UFW Status имеет возможность отображать номера рядом с каждым правилом, как показано здесь:

Пронумерованный вывод:Статус: Активность к действию от------- ---- [1] 22 Разрешить в 15.15.15.0/24 [2] 80 разрешить в любом месте

Если вы решите, что хотите удалить правило 2, то, что позволяет подключиться к порту 80 (http), вы можете указать его в команде UFW Delete, как это:

Это покажет подсказку подтверждения, а затем удалите правило 2, которое позволяет подключаться к HTTP. Обратите внимание, что если у вас включен IPv6, вы также хотите удалить соответствующее правило IPv6.

Фактическим правилом

Альтернативой номеров правила состоит в том, чтобы указать фактическое правило для удаления. Например, если вы хотите удалить правило разрешения HTTP, вы можете написать его так:

Вы также можете указать правило по разрешению 80, а не по имени службы:

Этот метод удалит правила IPv4 и IPv6, если они существуют.

Шаг 8 – Проверка статуса и правила UFW

В любое время вы можете проверить статус UFW с помощью этой команды:

Если UFW отключен, что по умолчанию, вы’Посмотрим что -то вроде этого:

ВыходСтатус: неактивный

Если UFW активен, что должно быть, если вы следовали шагу 3, вывод скажет, что он’S Active, и в нем будут перечислены любые установленные правила. Например, если брандмауэр настроен на то, чтобы позволить подключения SSH (порт 22) из любого места, выход может выглядеть примерно так:

ВыходСтатус: Активная ведение журнала: на (низкий) по умолчанию: deny (вход), разрешить (исходящее), отрицание (маршрутизированное) Новые профили: пропустите действие от------- ---- 22/TCP разрешить в любом месте 22 (v6) разрешить в любом месте (v6)

Используйте команду Status, если вы хотите проверить, как UFW настроил брандмауэр.

Шаг 9 – Отключение или сброс UFW (необязательно)

Если вы решите, что доне’n хочу использовать UFW, вы можете отключить его с помощью этой команды:

Любые правила, которые вы создали с UFW, больше не будут активными. Вы всегда можете запустить Sudo UFW, если вам нужно активировать его позже.

Если у вас уже настроены правила UFW, но вы решите, что хотите начать все сначала, вы можете использовать команду сброса:

Это отключит UFW и удалит любые правила, которые были определены ранее. Имейте в виду, что политика по умолчанию выиграла’T измените их исходные настройки, если вы изменили их в любой момент. Это должно дать вам новый старт с UFW.

Заключение

Ваш брандмауэр теперь настроен, чтобы позволить (по крайней мере) SSH подключения. Обязательно разрешите любые другие входящие подключения, которые нуждаются в вашему серверу, ограничивая любые ненужные подключения, чтобы ваш сервер был функциональным и безопасным.

Чтобы узнать о более распространенных конфигурациях UFW, ознакомьтесь с Essentials UFW: Учебное пособие по правилам общего брандмауэра и команды.

Спасибо за обучение с сообществом DigitaloCean. Ознакомьтесь с нашими предложениями для вычисления, хранения, сети и управляемых баз данных.

Учебная серия: Начало работы с облачными вычислениями

Эта учебная программа вводит облачные вычисления с открытым исходным кодом для общей аудитории, а также навыки, необходимые для безопасного развертывания приложений и веб-сайтов в облаке.

Searse Series: 39 статей

- 1/39 облачных серверов: введение

- 2/39 Общее введение в облачные вычисления

- 3/39 Начальная настройка сервера с Ubuntu 22.04

Как настроить брандмауэр Ubuntu с помощью UFW

Брандмауэр – это система безопасности для сетей, которая контролирует весь входящий и исходящий трафик. Он разрешает или блокирует пакеты данных на основе предопределенных правил безопасности.

Если вы запускаете производственную систему, вам очень важно понять, как настроить брандмауэр. Системы, защищенные брандмауэром, с меньшей вероятностью будут заражены вредной информацией, потому что они менее подвержены интернету, поскольку входящий и исходящий трафик строго фильтруется в соответствии с правилами безопасности.

#Что такое UFW?

UFW, также называемый несложным брандмауэром, представляет собой фронтальную структуру, которая обеспечивает простой интерфейс для использования утилиты iptables для управления NetFilter – система фильтрации пакетов Linux по умолчанию. Это встроенная система брандмауэра для Ubuntu 20.04, который упрощает сложные команды iptables и позволяет легко создавать основные конфигурации брандмауэра.

UFW использует интерфейс командной строки с небольшим количеством простых команд. Он поддерживает все основные правила брандмауэра, различные сетевые протоколы, ведение журналов и многое другое функции. Вы можете проверить обширный список функций в официальной документации UFW.

#Preequisesites

Чтобы настроить UFW, вам нужно заранее иметь следующие вещи:

- Ubuntu 20.04 Система с привилегиями корней

- Основное знание интерфейса командной строки (CLI)

ПРИМЕЧАНИЕ: Этот учебник не только применим к Ubuntu 20.04, но другие версии LTS также. Ранние версии UFW были доступны с Ubuntu 12.04.

#Install UFW Firewall

UFW поставляется предварительно установлен с операционной системой Ubuntu. Тем не менее, вы можете убедиться, что у вас есть последняя версия UFW, пытаясь установить его, используя следующую команду:

Apt Установить UFW

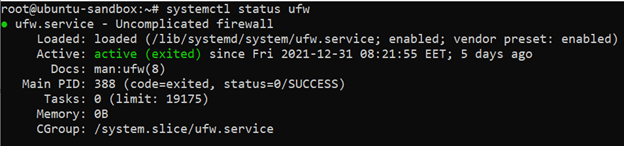

Теперь, когда у вас установлена последняя версия UFW, пусть’S проверьте его статус, используя следующую команду:

Как видите, UFW по умолчанию неактивен. Мы собираемся включить это после сначала внести некоторые важные изменения.

#UFW Политики брандмауэра по умолчанию

Если вы начинаете с UFW в первый раз, это хорошая идея, чтобы дважды проверить политики брандмауэра по умолчанию. Для этого проверьте файл конфигурации по умолчанию UFW:

По умолчанию UFW настроен на то, чтобы отрицать весь входящий трафик и разрешить весь исходящий трафик. Это означает, что никто не может добраться до вашей системы, в то время как вы можете выполнять исходящие запросы из любого приложения или сервиса.

Политики UFW по умолчанию можно изменить со следующим шаблоном команды:

Например, если вы хотите разрешить весь входящий трафик. Используйте следующую команду:

UFW по умолчанию разрешить вход

В то время как следующая команда будет отрицать весь исходящий трафик:

UFW по умолчанию отрицает общительный

Подтверждающее сообщение будет показано после каждого изменения политики, например:

#Allow SSH Connections

По умолчанию UFW заблокирует весь входящий трафик, включая SSH и HTTP. Если вы включите брандмауэр перед установкой исключения, ваш текущий удаленный сеанс будет прекращен, и вы выиграли’больше не смогу подключаться к вашему серверу.

Чтобы избежать этого, необходимо разрешить входящие SSH -соединения, используя следующую команду:

Он откроет порт 22, который является портом по умолчанию. Как видите, для протоколов IPv4 и IPv6 были добавлены два новых правила брандмауэра соответственно:

Если вы настроили SSH для использования другого порта, используйте более конкретную команду для создания правила разрешения для соединений SSH. Например, если у вас есть служба SSH, прослушивая порт 4422, используйте следующую команду:

UFW разрешить 4422/TCP

Это правило брандмауэра позволяет соединениям TCP с портом 4422.

#Enable UFW Firewall

Теперь, когда ваш UFW был настроен, вам необходимо включить его, используя следующую команду:

Это сразу же запустит Daemon UFW и включите его в запуске системы. Принять заданную подсказку, набрав Y и нажмите Enter, чтобы продолжить.

Вы можете дважды проверить, что он работает с помощью SystemCtl Service Manager:

SystemCtl Status UFW

#Add UFW Правила брандмауэра

Существуют различные правила брандмауэра, которые вы можете применить к своей системе через UFW:

- Разрешить – разрешить трафик

- отрицать – молча отказывается от трафика

- Отказ – отклонить трафик и отправить обратно пакет ошибок в отправитель

- Ограничение – ограниченные соединения от конкретного IP -адреса, который попытался инициировать 6 или более соединений за последние 30 секунд

Вы можете применить эти правила брандмауэра в общем или более конкретном объеме. Общая область применяет правило UFW к входящему и исходящему трафику. Вы можете использовать его со следующим шаблоном команды:

UFW [Правило] [Target]

С другой стороны, вы можете применить правило к входящему или исходящему трафику конкретно. В таком случае вы должны соответствующим образом использовать следующие командные шаблоны:

UFW [Правило] в [Target]

UFW [Правило] Out [Target]

Позже мы проведем несколько практических примеров, чтобы вы могли увидеть некоторые реальные приложения.

Правила брандмауэра UFW могут работать на разных целях. Вы можете ориентироваться на имена услуг, IP -адреса, порты и даже сетевые интерфейсы. Позволять’S теперь пройдите через каждый из этих шаблонов таргетинга, чтобы увидеть, что возможно.

#Target Profiles

Когда UFW установлен, большинство приложений, которые полагаются на сеть для связи, зарегистрируйте свой профиль с помощью UFW, что позволяет пользователям быстро разрешать или отрицать внешний доступ к этому приложению.

Вы можете проверить, какие приложения зарегистрированы в UFW со следующей командой:

Вот как может выглядеть ваши результаты:

Чтобы разрешить входящий и исходящий доступ к любому из этих приложений, используйте следующий шаблон команды:

UFW разрешить [имя приложения]

Например, вы можете разрешить OpenSsh подключения со следующей командой:

UFW разрешить OpenSsh

Это правило брандмауэра позволяет весь входящий и исходящий трафик для приложения OpenSsh. Вы можете быть более конкретным и разрешить только входящий SSH -трафик со следующей командой:

UFW разрешить в OpenSsh

Тем не менее, наилучшей практикой для обеспечения доступа SSH на удаленном сервере является использование ограниченного набора правил. Он позволяет только 6 подключений из одного и того же IP-адреса в пределах 30-секундного окна, сохраняя вас от потенциальной атаки грубой силы. Используйте лимит, а не разрешайте набор правил для приложения OpenSSH в производственной среде:

UFW Limit OpenSsh

#Target IP -адреса

В UFW вы можете разрешить или отклонить определенный IP -адрес со следующим шаблоном команды:

UFW [Правило] из [ip_address]

Например, если вы видели какую -то злонамеренную деятельность с IP -адреса 192.168.100.20, вы можете заблокировать от него весь трафик, используя следующую команду:

UFW отрицается с 192.168.100.20

Несмотря на то, что вы заблокировали весь входящий трафик с этого вредоносного IP -адреса, он все равно может достичь вашего сервера в некоторых случаях. Это может произойти, потому что UFW применяет свои правила сверху к кнопку. Например, ваше первое правило может позволить весь входящий трафик в порт 22 и отрицание от 192.168.100.20 Правило может быть одним шагом ударом.

Чтобы избежать таких ситуаций. Используйте опцию Prepend, чтобы добавить наиболее конкретные правила брандмауэра в самый вершина вашего списка правил. Последняя команда будет выглядеть так:

UFW Prefend Deny с 192.168.100.20

#Target Ports

Вы также можете ориентироваться на определенные порты или порты с помощью UFW. Например, вы можете разрешить подключения к порту 8080, используя любой протокол:

Обычно вы можете быть более конкретным и разрешать только подключения к определенному порту, используя конкретный сетевой протокол. Экземпляр FORN, вы можете разрешить TCP -соединения с портом 8080 только со следующей командой:

UFW разрешить 8080/TCP

Однако иногда ваше приложение может использовать ряд портов для разных действий. В таком случае вы можете использовать следующую команду для белого списка

UFW разрешить 8080: 9090/tcp

Помните возможность для целевых IP -адресов? Если вы не хотите блокировать весь трафик с IP -адреса вообще, вы можете быть немного более конкретным и блокировать только трафик в определенный порт:

UFW отрицается с 192.168.100.20 к любому порту 53 Proto UDP

Таким образом, вы будете блокировать весь трафик с 192.168.100.20 до порта 53 с использованием протокола UDP, который обычно зарезервирован для службы DNS.

Вот как будет выглядеть ваш вывод:

#Target сетевые интерфейсы

Некоторые системы имеют несколько сетевых интерфейсов, которые могут потребовать отдельных правил брандмауэра. Forutnatelly, UFW позволяет вам нацелиться на конкретный сетевой интерфейс и только применить правило брандмауэра к нему. Позволять’S попробуйте.

Во -первых, перечислите свою систему’сетевые интерфейсы со следующей командой:

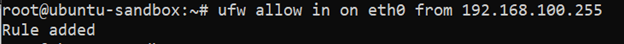

Как видите, в настоящее время существует три сетевых интерфейса на настроенных на Ubuntu 20.04 Система. Позволять’S нацелен на второй по имени ETH0 . Для этого вы должны использовать опцию на ETH0 в вашей команде UFW:

UFW разрешить на eth0 с 192.168.100.255

Теперь весь трафик 192.168.100.255 допускается только в сетевой интерфейс ETH0:

#Проверить правила брандмауэра UFW

Теперь, когда вы закончили добавлять правила брандмауэра, это хорошая идея, чтобы дважды проверить таблицу правил, чтобы увидеть результаты. Вы можете проверить свои активные правила UFW, используя следующую команду:

Чтобы увидеть более подробную версию правил брандмауэра UFW, используйте опцию Verbose:

ufw verbose

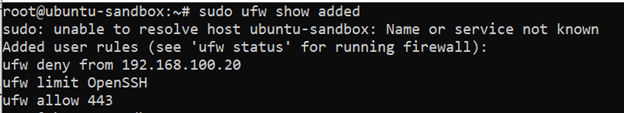

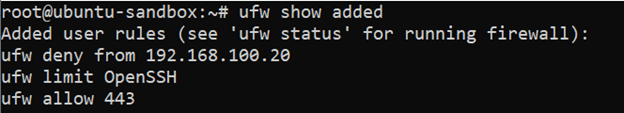

И если вы хотите просто увидеть список правил таким образом, чтобы сначала их набрали, используйте следующую команду:

В отличие от статуса UFW, команда UFW Show отображает правила брандмауэра, даже если UFW отключен.

#Delete ufw правила брандмауэра

Теперь, когда вы закончили добавлять правила брандмауэра, что если вы хотите удалить некоторые из них? Для этой цели у нас есть два метода: вы можете либо удалить правило по его номеру, либо удалить его по названию. Позволять’S проходит через каждого из них.

#Delete по номеру

Вы можете удалить правила UFW, пронумеруя таблицу своих правил, а затем удалив конкретное правило, используя связанный номер.

Сначала проверьте пронумерованный список правил UFW, используя следующую команду:

Статус UFW пронумерован

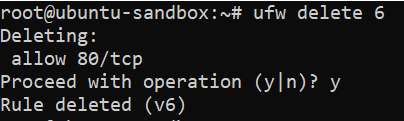

Как видите, правила вашего брандмауэра теперь имеют цифры, связанные с ними, которые вы можете использовать для их нацеливания. Например, пусть’S теперь удалите правило № 6, используя следующую команду:

Просто нажмите Y, чтобы принять подсказку подтверждения, и правило 3 будет удалено.

#Delete по имени правила

Второй метод удаления правила UFW – указать его по имени. Сначала перечислите правила так, как вы впервые их напечатали:

Позволять’S скажет, что вы хотите удалить правило, которое отрицает весь трафик с 192.168.100.20 IP -адрес. Для этого вы должны использовать команду Delete с именем правила DINY с 192.168.100.20 . Последняя команда будет выглядеть так:

UFW DEDETE DINY с 192.168.100.20

#Manage UFW журналы

UFW поддерживает несколько уровней журнала, так что вы можете внимательно взглянуть на свою сетевую деятельность. По умолчанию журналы UFW все заблокированные пакеты не соответствуют определенной политике, а также пакеты, соответствующие вашим определенным правилам. Это низкий уровень регистрации, который вы можете изменить при необходимости.

Вы можете дважды проверить свою деятельность журнала со следующей командой:

ufw verbose

Вторая строка вывода показывает, что регистрация включена с уровнем регистрации, установленным на низкий.

#SET UFW Уровень ведения журнала

Есть пять уровней регистрации UFW. Каждый из них имеет различную политику журнала и собирает все больше данных. Обратите внимание, что уровни журналов выше среднего могут генерировать много выходных данных и могут быстро заполнить диск в загруженной системе, поэтому используйте их тщательно.

- OFF – Отключает UFW управляемые журналы.

- Низкий – журналы все заблокированные пакеты, не соответствующие политике по умолчанию, а также пакеты, соответствующие предварительно установленным правилам.

- Средний – то же самое, что и выше, плюс все разрешенные пакеты не соответствуют определенной политике, все неверные пакеты и все новые соединения.

- высокий – то же самое, что и выше, просто без ограничения скорости, плюс все пакеты с ограничением скорости.

- Полный – то же самое, что и выше, просто без ограничения скорости.

Вы можете изменить низкий уровень регистрации по умолчанию со следующим шаблоном команды:

ufw Logging [Уровень]

Например, используйте следующую команду, чтобы изменить уровень ведения журнала на средний:

ufw журнала среды

Таким образом, вы включили уровень регистрации среднего регистрации с увеличением объема ведения журнала.

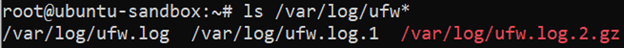

#Consterstand ufw журналы

Файлы журнала хранятся в каталоге/var/log/. Вы можете использовать команду LS, чтобы перечислить все файлы журнала, созданные UFW:

Теперь вы можете проверить свои файлы журнала, чтобы найти соответствующую информацию о активности UFW, например:

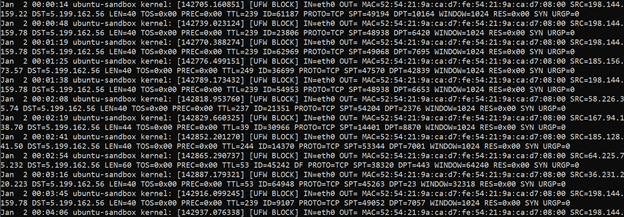

Как вы можете видеть, существует широкое количество информации, доступное для вас, чтобы понять деятельность UFW. Одна строка может выглядеть так:

2 января 00:00:14 Ubuntu-Sandbox ядра: [142705.160851] [Block UFW] in = Eth0 Out = Mac = 52: 54: 21: 9A: CA: D7: Fe: 54: 21: 9A: CA: D7: 08: 00 SRC = 198.144.159.22 DST = 5.199.162.56 len = 40 tos = 0x00 prec = 0x00 ttl = 239 proto = tcp spt = 49194 dpt = 10164 окно = 1024 res = 0x00 syn urgp = 0

Позволять’S теперь выпускает эту строку журналов UFW, чтобы лучше понять его значение. Наиболее информативными переменными, вероятно, являются IP -адреса SRC и DST с соответствующими номерами портов SPT и DPT, но полезно понять их все:

- [UFW Block]: указал, что пакет был заблокирован

- In = eth0: входящее движение трафика.

- Out =: исходящее движение трафика пусто.

- MAC = 52: 54: 21: 9A: CA: D7: Fe: 54: 21: 9A: CA: D7: 08: 00: устройство’S MAC -адрес.

- SRC = 198.144.159.22: IP -адрес источника пакетного отправителя.

- DST = 5.199.162.56: IP -адрес назначения, который предназначен для получения пакета. В этом случае это был мой IP -адрес.

- Len = 40: длина пакета.

- Tos = 0x00 и prec = 0x00: устаревшие переменные, которые не имеют отношения и установлены на 0.

- Ttl = 239: время жить для пакета. Каждый пакет может отскакивать только через заданное количество маршрутизаторов, прежде чем он будет прекращен.

- ID = 61187: уникальный идентификатор для Datagram IP, разделенный фрагментами того же пакета.

- Proto = tcp: используется протокол.

- Spt = 49194: исходный порт соединения. Этот порт может указать, какой сервис инициировал попытку соединения.

- DPT = 10164: порт назначения соединения. Этот порт может указать, какой сервис предназначен для получения попытки соединения.

- Окно = 1024: размер пакета, который отправитель готов получить.

- Res = 0x00: этот бит зарезервирован для будущего использования. В настоящее время это не имеет значения и устанавливается на 0.

- SYN URGP = 0: SYN указал, что это соединение требует трехстороннего рукопожатия, URGP обозначает срочное значение указателя, которое не имеет значения и устанавливается на 0.

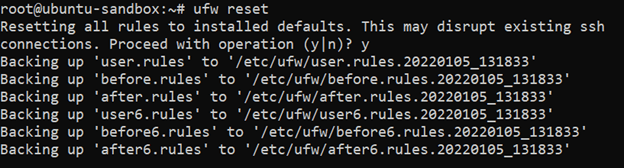

Сбросить конфигурацию UFW

Есть моменты, когда вам нужно начать конфигурацию с нуля. Если вы хотите сбросить конфигурацию UFW в настройки по умолчанию, для этой цели есть команда:

Введите Y при запросе и нажмите Enter, чтобы сбросить все активные правила брандмауэра и отключить демон UFW. Как вы можете видеть, UFW автоматически создает файлы резервного копирования для только только что сброшенных правил, если вы передумаете или хотите просмотреть их в будущем.

#Заключение

Теперь вы знаете, как настроить и управлять системой брандмауэра UFW на Ubuntu 20.04. Для будущей ссылки не стесняйтесь использовать официальную документацию Ubunt.Ubuntu.com/ersscifulfirewall

Мантас Левинас

Помощь инженерам изучать �� о новых технологиях и гениальных вариантах использования автоматизации ИТ для создания лучших систем ��

Присоединяйтесь к сообществу Cherry Servers

Получить ежемесячные практические руководства по созданию более безопасных, эффективных и проще в масштабировании систем в экосистеме открытого облака.