Руки. К сожалению, для некоторых из нас есть люди, которые хотят знать, что мы делаем и с кем мы всегда с. Это может быть ревнивый партнер, бывшая джильтора, чрезмерно защищающие родители или даже подозрительный работодатель. Для них за последние пару лет появилась целая мини-индустрия, продавая программное обеспечение для мониторинга, или, более предательство. Всего за несколько долларов люди могут получить приложение, которое может отслеживать все, что вы делаете на своем устройстве. Это включает в себя ваши вызовы, сообщения, электронные письма, историю просмотра, местоположение и даже возможность удаленно активировать ваш микрофон и камеру без знаний или согласия.

Ключевые моменты:

1. Использование программного обеспечения для мониторинга и шпионских программ растет, что позволяет людям отслеживать и контролировать других дистанционно.

2. Приложения Stalkerware могут контролировать звонки, сообщения, электронные письма, историю просмотра, местоположение и даже активировать микрофоны и камеры на целевом устройстве.

3. Эти приложения можно приобрести за несколько долларов и установить на целевое устройство без знаний или согласия пользователя.

4. Stalkerware часто используется ревнивыми партнерами, Jilted Exes, чрезмерными родителями и подозрительными работодателями.

5. Stalkerware представляет серьезную угрозу для конфиденциальности и может использоваться для управления и манипулирования людьми.

6. Сталкеры могут собирать конфиденциальную информацию, такую как пароли, финансовые данные и личные разговоры через эти приложения.

7. Сталкерс -Провод может быть трудно обнаружить и удалить с устройства, что требует профессиональной помощи в некоторых случаях.

8. Очень важно регулярно сканировать устройства на предмет любых признаков сталкеров и принимать меры предосторожности для защиты личной информации.

9. Жертвы Stalkerware должны обратиться за поддержкой к организациям и правоохранительным органам для обеспечения их безопасности.

10. Законодательство и юридические меры вводятся для борьбы с распространением и использованием Stalkerware.

Вопросы:

1. Что такое сталкерс?

2. Как можно установить Stalkerware на устройстве?

3. Кто являются типичными пользователями Stalkerware?

4. Какая информация может получить доступ к приложениям Stalkerware?

5. Как можно обнаружить Stalkerware на устройстве?

6. Каковы потенциальные последствия для жертв сталкеров?

7. Существуют ли какие -либо юридические меры для решения проблемы использования сталкеров?

8. Как люди могут защитить себя от сталкеров?

9. Существуют ли какие -либо организации, которые оказывают поддержку жертвам сталкеров?

10. Можно ли удалить Stalkerware с устройства?

11. Возможно ли отслеживать источник приложений Stalkerware?

12. Можно ли использовать сталкиоровную программу для корпоративного шпионажа?

13. Что должны делать люди, если они подозревают?

14. Есть ли доступны какие-нибудь инструменты или программное обеспечение для анти-становой помощи?

15. Как общество может повысить осведомленность об опасностях сталкера?

Ответы:

1. Stalkerware относится к программному обеспечению или приложениям, которые используются для мониторинга и отслеживания людей без их знаний или согласия. Он часто используется людьми, такими как ревнивые партнеры, бывшие, родители или работодатели, чтобы получить доступ к частной информации и контролировать деятельность цели.

2. Stalkerware может быть установлен на устройстве различными способами, включая физический доступ к устройству, загрузку вредоносных приложений или файлов или использование уязвимостей в программном обеспечении устройства. Он также может быть замаскирован как законное программное обеспечение или скрыто в других приложениях.

3. Типичные пользователи Stalkerware включают людей, которые хотят следить за своими партнерами, родителями, которые хотят следить за деятельностью своих детей, работодатели, которые хотят отслеживать своих сотрудников, и отдельных лиц со злым намерением, которые стремятся вторгаться в чью -то конфиденциальность.

4. Приложения Stalkerware могут получить доступ к широкому диапазону информации на целевом устройстве, включая журналы вызовов, текстовые сообщения, электронные письма, историю просмотра, данные о местоположении, фотографии, видео, активность в социальных сетях и даже записать аудио и видео через микрофон и камеру устройства.

5. Обнаружение сталкеров на устройстве может быть сложным, так как оно предназначено для того, чтобы оставаться скрытым. Тем не менее, некоторые признаки, которые могут указывать на наличие сталкеров, включают внезапный разрядок батареи, увеличение использования данных, необычное поведение или отставание на устройстве, незнакомые приложения или файлы, а также подозрительные уведомления или сообщения.

6. Последствия для жертв сталкера могут быть серьезными, включая потерю конфиденциальности, эмоциональный стресс, психологические манипуляции, преследование и даже физическую опасность. Это может привести к преследованию, шантажу, краже личных данных и другим формам злоупотребления.

7. Законодательство и юридические меры вводятся во многих юрисдикциях для решения проблемы использования сталкеров. Эти законы направлены на то, чтобы криминализировать производство, распространение, продажу и использование сталкеров, а также обеспечить защиту и поддержку жертв.

8. Чтобы защитить себя от Stalkerware, люди должны практиковать хорошую цифровую гигиену, например, избегать подозрительных приложений и загрузок, регулярное обновление программного обеспечения для устройств, использование сильных и уникальных паролей и осторожность с обменом личной информацией в Интернете.

9. Существуют организации и телефонные службы, которые оказывают поддержку жертвам сталкеров, таких как горячие линии насилия в семье, организации по кибербезопасности и услуги юридической помощи. Эти организации могут предложить руководство, ресурсы и помощь в работе с Stalkerware и обеспечением безопасности жертвы.

10. Удаление Stalkerware с устройства может быть сложным, и в некоторых случаях может потребоваться профессиональная помощь. Рекомендуется обратиться за помощью к экспертам по кибербезопасности или связываться с местными правоохранительными органами для безопасного управления по снятию сталкеров и защиты устройства.

11. Отслеживание точного источника приложений сталкивора. Тем не менее, эксперты по кибербезопасности могут проанализировать код приложения, сетевой трафик и другие показатели для определения потенциальных источников или соединений.

12. Да, Stalkerware можно использовать для корпоративного шпионажа. Работодатели или конкуренты могут установить Stalkerware на устройствах сотрудников для мониторинга их деятельности, сбора конфиденциальной информации или получить конкурентное преимущество. Это может иметь серьезные юридические и этические последствия.

13. Если кто -то подозревает, что на него нацелены на сталкеров, он должен расставить приоритеты в своей безопасности. Это включает в себя обращение к доверенным друзьям, семье или профессионалам для поддержки, предоставление доказательств каких -либо подозрительных действий, изменения паролей и поиска юридической консультации или вмешательства правоохранительных органов, если это.

14. Существуют инструменты и программное обеспечение для анти-становодов, которые могут помочь обнаружить и удалить стал-программные обеспечения с устройств. Эти инструменты используют расширенные методы сканирования для выявления потенциальной сталкерской посуды и предоставления вариантов для удаления или карантина.

15. Повышение осведомленности об опасностях сталкера имеет решающее значение для борьбы с его распространением. Это можно сделать с помощью образовательных кампаний, онлайн -ресурсов, семинаров и партнерских отношений между технологическими компаниями, организациями кибербезопасности и правоохранительными органами. Содействуя цифровой практике конфиденциальности и безопасности, люди могут лучше защитить себя от сталкеров и других угроз конфиденциальности.

Преследуя сталкерс

Мы’все тратит больше времени на наши смартфоны. Впервые в этом году превышало время, проведенное на мобильных устройствах, которое потрачено перед телевизором. К 2021 году это’S предсказал, что американцы будут приклеены к своим телефонам почти четыре часа в день. Мы болтаем и флиртуют с друзьями в социальных сетях. Мы публикуем наши фотографии и обновления статуса. Мы отправляем электронное письмо, текстовые сообщения, я и звоняем через наши устройства. Мы также делаем покупки, приветствую такси или перемещаться по городу, слушать музыку или смотреть на YouTube или телевизор, и даже банк онлайн-все от мини-компьютера на ладони наших рук. К сожалению, для некоторых из нас есть люди, которые хотят знать, что мы’решать и кто мы’в любое время. Это может быть ревнивый партнер, бывшая джильтора, чрезмерно защищающие родители или даже подозрительный работодатель. Для них за последние пару лет появилась целая мини-индустрия, продавая программное обеспечение для мониторинга, или, более предательство’даже это знаю’S на вашем устройстве. Всего за несколько долларов люди могут получить приложение, которое может отслеживать все, что вы делаете на своем устройстве. Это включает

Trend Micro Spy на вас?

Reddit и его партнеры используют файлы cookie и аналогичные технологии, чтобы обеспечить вам лучший опыт.

Принимая все файлы cookie, вы соглашаетесь с использованием нашего файла cookie для предоставления и обслуживания наших услуг и сайтов, улучшения качества Reddit, персонализировать контент и рекламу Reddit и измерить эффективность рекламы.

Отказываясь от несущественных файлов cookie, Reddit может по-прежнему использовать определенные файлы cookie для обеспечения надлежащей функциональности нашей платформы.

Для получения дополнительной информации, пожалуйста, посмотрите наше уведомление о файле cookie и нашу политику конфиденциальности .

Получите приложение Reddit

Сканируйте этот QR -код, чтобы загрузить приложение сейчас

Или проверьте это в магазинах приложений

r/trendmicro

r/trendmicro

Добро пожаловать в Trend Micro subreddit! Мы глобальный лидер кибербезопасности, помогая сделать мир безопасным для обмена цифровой информацией. Trend Micro является № 1 в доле мирового рынка гибридной безопасности облачной нагрузки; 500K+ компании и более 250 миллионов человек знают, что Micro разница в тренде.

Участники онлайн

Агуроигнис

Что именно делает Trend Micro точно?

Я недавно присоединился к удаленной компании, и они установили Trend Micro на мой личный ноутбук, потому что они не могли предоставить мне рабочий ноутбук. Должен ли я беспокоиться о своей конфиденциальности? Есть ли у Trend Micro KeyLoggers и функции мониторинга? Они сказали мне, что это просто антивирус, и что каждый сотрудник должен установить его. Я использую свой ноутбук для доступа.

РЕДАКТИРОВАТЬ: Это то, что я нашел на своем менеджере задач, которые связаны с Trend Micro:

-Облегчает связь между конечными точками и микроэлектрическими трендами

-Управляем функцией предотвращения Micro несанкционированной тренды

-Телеметрия совместимости Microsoft (не уверен, связано ли, но имеет слово телеметрию в нем)

-Trend Micro Common Client Service Service

-Trend Micro Common Client Log Service

-Micro Common Client Service Service в режиме реального времени

-Micro Command Client Pramework Trend Common Client

-Приложение для защиты микро -обработки тренда

-Служба защиты микро -обработки тренда

-Basecamp Trend Micro Endpoint

-Micro Personal Firemwall Service Trend

-Монитор мониторинга микроэнергетики Micro Security Trend (я предполагаю, что это контролирует мою деятельность?)

-Тенденция Микроэлеметрия

-Service Agent Micro Telemetry Trend

-Агент службы защиты от микро -уязвимости тренда

-Service Trend Micro WSC

Преследуя сталкерс

Когда -нибудь чувствовал себя как ты’за следуют? Когда дело доходит до нашей цифровой жизни, это все чаще. В то время как мы’заинтересованы в повышении подписчиков в социальных сетях, это’S другой вопрос, касающийся анонимных третьих сторон, тайно преследующих нас онлайн.

Автор: Trend Micro 27 ноября 2019 г. Прочитать время: (слова)

“Когда -нибудь ты чувствовал тебя’за следуют? К сожалению, когда дело доходит до нашей цифровой жизни, это все чаще. Но пока мы’все стремится повысить наших последователей в социальных сетях, это’S другой вопрос, когда дело доходит до анонимных третьих сторон, тайно преследующих нас онлайн. Да, мы’Re уже отслеживается провайдерами каждый раз, когда мы выходим в интернет или веб -провайдерами, такими как Google и социальные сайты, такие как Facebook и Twitter. Но в этих случаях мы получаем немного обратно в ответ: более оптимизированные, персонализированные услуги и, по крайней мере, более актуальная (если раздражающая) реклама. В лучшем сценарии, однако, мы’дюймовый никогда отслеживать без нашего согласия. С явлением, известным как Сталкерс, Однако там’S Zero выигрыш для жертвы. Это не что иное, как программное обеспечение для наблюдения в государственном стиле, используемое отдельными лицами для шпионации других-обычно кто-то, кого вы знаете.

Что такое сталкерс?

Мы’все тратит больше времени на наши смартфоны. Впервые в этом году превышало время, проведенное на мобильных устройствах, которое потрачено перед телевизором. К 2021 году это’S предсказал, что американцы будут приклеены к своим телефонам почти четыре часа в день. Мы болтаем и флиртуют с друзьями в социальных сетях. Мы публикуем наши фотографии и обновления статуса. Мы отправляем электронное письмо, текстовые сообщения, я и звоняем через наши устройства. Мы также делаем покупки, приветствую такси или перемещаться по городу, слушать музыку или смотреть на YouTube или телевизор, и даже банк онлайн-все от мини-компьютера на ладони наших рук. К сожалению, для некоторых из нас есть люди, которые хотят знать, что мы’решать и кто мы’в любое время. Это может быть ревнивый партнер, бывшая джильтора, чрезмерно защищающие родители или даже подозрительный работодатель. Для них за последние пару лет появилась целая мини-индустрия, продавая программное обеспечение для мониторинга, или, более предательство’даже это знаю’S на вашем устройстве. Всего за несколько долларов люди могут получить приложение, которое может отслеживать все, что вы делаете на своем устройстве. Это включает

- SMS -сообщения

- GPS координаты/местоположение

- Электронные письма

- Веб -просмотр

- Журнал клавиш

- Фото, видео и аудиозапись

Нарушать закон

Позволять’S будет ясным: это’S при мониторинге программного обеспечения – и, конечно, Spyware – есть используется для преследования что это действительно становится Сталкерс. Это означает, что фирмы, продающие программное обеспечение для мониторинга, могут работать в серой области этично и на законных основаниях, в зависимости от того, как используется программное обеспечение. В то время как они’Технически законно, программное обеспечение для наблюдения обычно маркируется таким образом, чтобы сохранить их только эту сторону закона. Подумайте о заинтересованных родителях, которые хотят обеспечить безопасность своих детей, или о работодателях, которые хотят обеспечить их сотрудники, где они должны быть в рабочее время. Тем не менее, те, кто использует такое программное обеспечение, чтобы шпионить за людьми без их ведома или согласия нарушают этические стандарты и нарушают закон. И если программное обеспечение или код специально разработан Чтобы скрыть себя, как и в случае с троянским шпионским программным обеспечением или шпионским кодом – тогда линия, безусловно, была пересечена. Ты’Re СЕЙЧАС ГУНА В ГУДОВОЙ В МИРУ СТАЛЛЕСКИ. Там’S большой ассортимент “шпионское ПО” или “мониторинг” Приложения доступны на рынке сегодня, включая Retina-X, Flexispy, Mobistealth, Spy Master Pro, Spyhuman, Spyfone, Thetruthspy, Family Orbit, Mspy, Copy9, Spyera, Spybubble и Android Spy. Учитывая часто скрытый характер отрасли, это’S Трудно получить точную картину того, насколько точно широко распространено использование такого программного обеспечения для преследования, хотя количество названий на рынке должно дать некоторые показатели. В сообщениях 2017 года предполагалось, что 130 000 человек имели аккаунт с Retina-X или Flexispy, в то время как за несколько лет до того, как у Mspy было до двух миллионов пользователей. Stalkerware, или использование программного обеспечения для мониторинга для преследования, представляет собой не только грубое вторжение в вашу конфиденциальность, но и возможную проблему безопасности, если компании, управляющие этими приложениями.

Как узнать, был ли мой телефон ударил?

Пользователям Stalkerware может быть довольно сложно установить приложение шпионажа на вашем устройстве без физического доступа к нему. Тем не менее, вредоносные ссылки в электронных письмах, текстах, на веб -сайтах или даже в социальных сетях могут представлять собой потенциальный вектор угрозы, если злоумышленники смогут обмануть вас, чтобы проникнуть в нежелательную установку. Хотя устройства iOS трудно вмешиваться, если они’Re -JailBroken – и сама джейлбрейка сложнее, чем раньше – пользователи Android более разоблачены. Пока ‘законно’ GPS -трекеры и то же самое (например, Life360 и другие приложения для мониторинга) доступны в Google Play и могут быть установлены в качестве видимых приложений, Stalkerware обычно доступна в 3 -й партийных приложениях, устанавливается без пользователя’S согласится и сделает все возможное, чтобы оставаться скрытым на вашем устройстве, потенциально маскируясь под разными приложениями или именами процессов. Итак, вот несколько вещей, которые вы можете сделать, чтобы заметить, что знаки о рассказе что-то не совсем правильно:

- Проверьте настройку, которая позволяет загружать приложения за пределами официального магазина Google Play (который’t разрешить сталкерс). Пользовательский интерфейс может варьироваться в зависимости от производителя, но попробуйте Настройки -> Безопасность -> Разрешить неизвестные источники. Если оно’S on, и вы не сделали’T включите, у вас может быть проблема.

- Проверьте, есть ли какие -нибудь необычные приложения на вашем телефоне, которые вы можете’T помните, скачание/установка.

- Проверять Настройки -> Приложения -> Запуск сервисов Чтобы увидеть, есть ли на вашем устройстве необычно выглядящие сервисы. Попробуйте Googling, вы’Re Не знаком с.

- Stalkerware может замедлить ваше устройство вниз, поэтому, если вы’Повторяя какой -либо серьезный удар по производительности, это может стоить дальнейшего изучения.

- Конечно, если вы начинаете получать сообщения от сталкера, как в “я’я смотрю тебя!” это’Время, чтобы обыскнуть ваше устройство для приложения или кода, адаптируемого шпионажа,.

Как мне сохранить безопасное устройство?

По своей природе, Stalkerware предназначена для того, чтобы оставаться скрытым, так что это может быть трудно заметить. Но вот несколько идей, чтобы сохранить ваше устройство и жизнь, свободные от необоснованного снутирования:

- Дон’T, выпустите ваше устройство из поля зрения.

- Дон’t Нажмите на подозрительные ссылки в нежелательных электронных письмах, текстах, сообщениях в социальных сетях и т. Д.

- Установите AV на вашем устройстве у авторитетного поставщика, который’S публично рассмотрел проблему Stalkerware, чтобы помочь обнаружить любую необычную/злонамеренную деятельность, такую как KeyLogging, а также (потенциально) сама сталкерс. Если AV может поймать потенциально нежелательные приложения (PUA), он может заметить сталкерскую программу, хотя AV в целом необходимо улучшить свои алгоритмы для защиты от Stalkerware.

- Следите за тем, какие приложения были установлены на устройстве.

- Переключите двухфакторную аутентификацию для ваших онлайн-учетных записей, так что даже если у сторонней есть ваши пароли, они выиграли’это сможет войти в систему, как вы, особенно для финансовых счетов.

- Используйте диспетчер паролей для хранения длинных, сильных и уникальных паролей для всех ваших учетных записей, в недоступном Snooper.

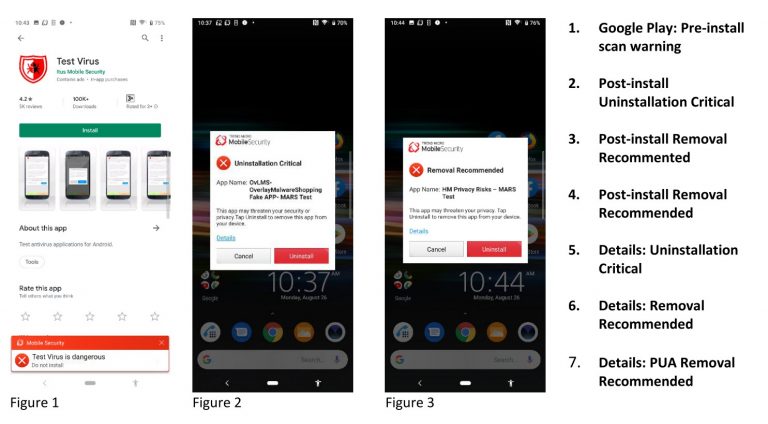

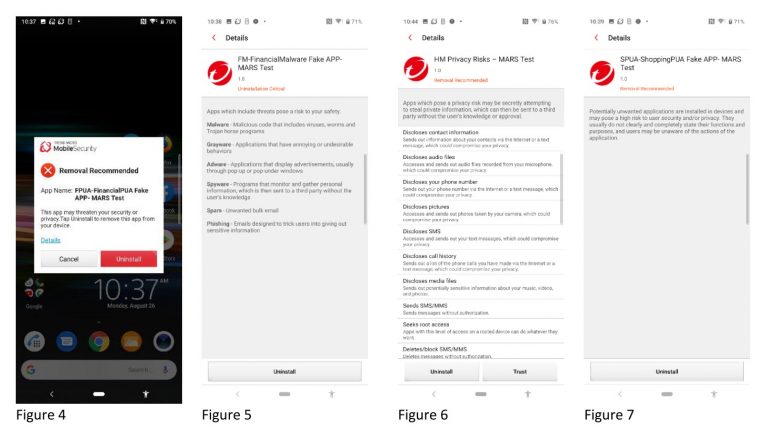

Как Trend Micro может помочь

Trend Micro может помочь вам бороться с Stalkerware на вашем устройстве Android с Trend Micro Mobile Security. Он может сканировать ваше устройство до, во время и после загрузки для обнаружения для:

- Вредоносное ПО, определенное как любое программное обеспечение, преднамеренно предназначенное для нанесения повреждений, которое может включать кражу частных данных.

- Потенциально нежелательные приложения (PUA), классифицированные как “серая посуда” (Как и Stalkerware), которая может быть создана как законными, так и незаконнорожденными издателями, но потенциально представляют собой угрозу для вашей безопасности или конфиденциальности.

- Приложения с высоким риском – расширение PUA, что явно представляет серьезный риск для пользователя’S конфиденциальность, запрашивая слишком большой доступ к вашим личным данным.

В зависимости от типа сталкеров, он может попасть в любую из вышеуказанных категорий, но мобильная мобильная безопасность Trend может помочь бороться со всеми из них. Ниже приведены типичные тестовые примеры процессов защиты, которые он обеспечивает от вредоносных программ Android, PUA и Stalkerware.

Trend Micro также предлагает защиту от PUA на ПК и Mac с помощью Micro Security Trend, чтобы справиться с более широкой угрозой статообразной программы по нескольким фиксированным, так и мобильным платформам. Micro Antivirus для Mac также обеспечивает защиту от взломов веб -камеры, которые можно использовать для преследования.

Вместе оба решения могут помочь вам защитить – и ваши настольные компьютеры Windows и Mac и мобильные устройства Android – Anaily Stalkerware.

Теги: Stalkerware, Antimalware, антивирус, безопасность конечной точки, мобильная безопасность »

Micro Apps Trend Spyware, запрещенные в Mac App Store

Trend Micro сталкивается с жесткой критикой на этой неделе.

Это’S предполагается что некоторые из его потребительских приложений macOS собирали личные данные без разрешения или, по крайней мере, без информирован согласие. И компания безопасности’S Публичные заявления охватывали полную гамму агрессивных отрицаний, извините, а не сорри “извиняюсь,” и полномочия.

Упс. Но как это может случиться? На этой неделе’с Security Blogwatch, мы’повторный удар по тренду.

Ваш скромный блог курировал эти блоггии для вашего развлечения. Не говоря уже о: 5 лучших диджейских ошибок …

Анти-приложения были… вредоносными программами?

Что’S Крейс? Гилхерм Рэмбо может’t вполне верю его глазам: Приложения Mac App Store поймали на кражу и загрузке истории браузеров:

Когда вы предоставляете приложение доступ к вашему домашнему каталогу на macOS, даже если оно’S приложение из Mac App Store, вы должны подумать дважды. [В этом случае] приложения, распределенные по… Trend Micro, Inc., которые включают DR. Unarchiver, Dr. Чище и другие.

…

[Приложения] Соберите… пользователь’S История браузеров от Safari, Google Chrome и Firefox… отдельные файлы, специально предназначенные для хранения пользователя’S Недавние поиски Google [и] информация о других приложениях, установленных в системе … включая информацию о том, откуда они были загружены, будь то 64-битная совместимость и их кодовая подпись. Вся эта информация собирается при запуске приложения, которое затем создает zip -файл и загружает его в разработчик’S серверы.

…

Сертификат, выданный для домена Drcleaner.com зарегистрирован как Trend Micro, Inc.

…

“Доктор. Unarchiver” [был] нет. 12 самых популярных бесплатных приложений в американском магазине App Store. Это огромная проблема конфиденциальности.

Куда пошли эти данные? Томас Рид читает Приложения Mac App Store крадут данные пользователя:

Некоторые из этих данных фактически отправляются на китайские серверы, которые могут не соответствовать таким же строгим требованиям, связанным с хранением и защитой личной информации, такой как организации, базирующиеся в США или ЕС.

…

Откройте любые файлы … мы’Видел ряд различных подобных мошеннических приложений, которые угнали систему’S Функциональность … Когда пользователь открывает незнакомый файл, это приложение (и другие нравится это) открывает и продвигает некоторое антивирусное программное обеспечение. [Но] это было загрузка файла [в] обновление.Appletuner.Trendmicro.com [содержащий] просмотр и история поиска.

…

Доктор. Антивирус … мы наблюдали ту же схему экстрафильтрации данных, что и в открытых файлах [но], но в нем также был интересный файл с именем.Плист, в которой содержалась подробная информация о каждом приложении, найденном в системе. … В приложении не было ничего, чтобы сообщить пользователю об этом сборе данных, и не было никакого способа отказаться.

…

Доктор. Уборщик … мы наблюдали те же данные, которые собирались … за исключением списка установленных приложений. На самом деле нет веской причины для “уборка” Приложение для сбора такого рода пользовательских данных, даже если пользователи были проинформированы. … Мы обнаружили, что веб -сайт Drcleaner [Dot] Com использовался для продвижения этих приложений. Whois Records определил человека, живущего в Китае, и имел лисбур.com адрес электронной почты.

Но что насчет Apple’S участие? Говард Окли говорит App Store Eavesdroppers:

Яблоко’S App Store [есть] в большинстве частей… как распродажа, полная предметов сомнительного происхождения, но если вы посмотрите достаточно усердно, есть некоторые реальные драгоценные камни. Там’S нет никакого контроля качества, это’Скажелю невозможно ориентироваться, и, честно говоря, смущение для бренда премиум -класса, как Apple.

…

Я ошеломлен, что Apple … продолжает продавать или отдавать … четыре продукта [которые] исследователи безопасности продемонстрировали Break Apple’Собственные правила и чрезвычайно злоупотребляют пользователем’S Конфиденциальность. Это после основного доклада на WWDC 2018 произносится:

…

“Мы считаем, что ваши личные данные должны оставаться частными … и мы думаем, что вы должны контролировать, кто их видит.”

…

Может ли магазин приложений выжить? … Хейвен’Пользователи, наконец, потеряли веру в свою мягкую гарантию того, что его приложения проверены и проверены Apple, и ‘безопасный’?

…

Сколько других в магазине могут оказаться такими же злонамеренными? … App Store остается большой проблемой для Apple, и до тех пор, пока он не решается, эти проблемы будут продолжать запятнать весь бренд.

Что сказал Тим Кук о том, что уединение уединения было “эквивалент рака”? Патрик Уордл называет этот тип поведения лживый:

Вы, вероятно, доверяете заявкам в официальном магазине App Mac Mac. И почему бы вам не?

…

Заманчиво задаться вопросом, приведет ли Apple на 30% каждую продажу этого массово популярного приложения к такому вопиющему бездействию. И разве не кажется, что их похвальные заявления о поддержке конфиденциальности пользователей, к сожалению, только слова?

Так что же Эва Йи-чу Чен’S Mob должен сказать для себя? Два или более анонимных предложений Spokesdroids Ответы на ваши вопросы по нашим приложениям:

Отчеты о том, что Trend Micro “кража пользовательских данных” и отправка их на неопознанный сервер в Китае абсолютно ложный.

…

Dr Comeer, Dr Clearer Pro, Dr. Антивирус, доктор. Unarchiver, Dr. Батарея и дубликат Finder собрали и загрузили небольшой снимок истории браузера на единовременной основе, охватывая за 24 часа до установки. Это было… сделано в целях безопасности (чтобы проанализировать, столкнулся ли пользователь недавно Adware или другие угрозы).

…

Потенциальный сбор и использование данных истории браузеров был явно раскрыт [и] принят пользователями для каждого продукта при установке. … Данные истории браузера были загружены на U.С.-на основе сервера.

…

Приносим извинения перед нашим сообществом за беспокойство, которое они могли бы почувствовать, и можем заверить все, что их данные безопасны и ни в коем случае не были скомпрометированы. … Мы завершили удаление функций сбора браузеров в наших рассматриваемых потребительских продуктах. … Мы навсегда сбросили все журналы устаревших.

…

Мы считаем, что определили основную проблему, которая смиренно является результатом использования библиотек общих кодов. … Это было исправлено.

…

Мы’всегда нацелен на полную прозрачность. … Этот инцидент подчеркнул возможность для дальнейшего улучшения. С этой целью мы в настоящее время рассматриваем и переориентируем раскрытие пользователя, процессы согласия и размещенные материалы для всех микропродуктов Trend Micro Products.

Ух ты! От агрессивного отрицания, из-за извинения, а не соревнования “извинения,” на полную плату моя вина Через 48 часов? Микко Хайппонен никогда не спит: [Ты’Re уволен – Ред.]

Плохой день для тренда micro. Большинство их приложений Mac OS X были выгнаны Apple после того, как было обнаружено, что они собирают и отправляют личную информацию.

…

В обновлении Trend объявляет о том, что сегодня они навсегда удалили данные, которые они собрали из систем пользователей. Что сейчас происходит в случаях, когда пользователи выпустили запрос GDPR [доступ] для своих данных?

Это время для эпической напыщенной напыщенной речи в Твиттере? Гэри Уильямс –@Garyw_–Obliges:

Когда охранные компании нарушают доверие пользователей, что -то серьезно не так. @Trendmicro нужно страдать за это.

…

Так что, если я прочитаю это правильно, это одноразовая коллекция, которая абсолютно требуется продуктом, за исключением того, что они могут просто удалить эту «функцию» из продукта. … что -то не складывается.

…

Один из продуктов, который Trend Micro собрал историю браузера для “DR” DR. батарея »приложение для Mac, которое контролировало здоровье батареи. Зачем такому приложению нужна эта информация? [У него] не было законной причины для сбора таких данных.

…

Теперь они говорят, что они использовали общую библиотеку, которая просто «случайно» имела эту функциональность. Что? Никто не заметил этого? … Интересно, поднял ли какой -нибудь разработчик в тренде как беспокойство?

…

Не хватает слов мне. Как вы можете назвать себя компанией безопасности? … В использовании CERT есть тонна SAN в нем. Первый я выбрал список. … Для компании, которая, предположительно, компания по охране, это непростительно. Какие еще проблемы «незначительная конфигурация» у них есть на своих сайтах? в их базах данных и так далее? [A] ряд проблем.

…

Компании должны рассмотреть возможность добавления этого народа со знаниями безопасности в правление.

Но это не’t это просто разовая проблема? Эрвин Гейрнаерт и друзья не думают:

В 2013 году… мы нашли … Тренд микро -сканирование любой веб -страницы, которую вы посещаете в их обработке данных, включая защищенные страницы, такие как ссылки Dropbox, финансовые страницы.

…

Они также загружают всю страницу. Поэтому, если вы получаете ссылку на конфиденциальную информацию, например, ваш зарплата или Excel с вашими клиентами, которая не защищена аутентификацией, а только защищен с ключом сеанса в URL -адресе, что они имеют полный доступ к данным.

…

И это было подтверждено бельгийским журналистом @koenvervleesem.

То, что они также делают, посещают саму веб -страницу.

…

Мы видим это на фишинговых тестах – если жертва использует Micro Trend, на нашей странице фишинга есть быстрый удар от TM. Так что они определенно знают, что вы просматриваете.

…

И злоумышленники знают, какой AV вы используете. 🙂

И Хэнк Носсбахер называет это старые новости:

Еще в 2013 году я обнаружил, что Hashserver Anti-Spam Trendmicro был эксфильтратирующим данные через DNS, такие как: xxxxxxxx.yyyyy.Hashserver.CS.Trendmicro.компонент

Между тем, это Анонимный трус is’T удивлен, увидев, что компания по борьбе с рынком проталкивает Spyware:

Поставщики антивирусов являются источником большинства компьютерных вирусов мира. Как еще вы думаете, что они остаются в бизнесе?

Мораль истории? Проверить приложения на ваших Byod Mac. И никогда не предполагайте “куратор” App Store защитит вас от вредоносного ПО.

И наконец …

Вы читали Security Blogwatch Ричи Дженнингс. Ричи курирует лучшие блоггии, лучшие форумы и самые странные веб -сайты … так что вы не надеты’Т должен. Ненавистная почта может быть направлена на @richi или sbw @richi.Великобритания. Спросите своего врача перед чтением. Ваш пробег может варьироваться. E & OE.

Источник изображения: Эндрю Вебер (CC0)

Продолжай учиться

- Учитесь у своих сверстников Secops С Techbeacon’s Statate of Secops 2021 Руководство. Плюс: загрузите Cyberres 2021 State of Operations Security Operations.

- Получите управление SECOPS ToolingС руководством Techbeacon, который включает в себя радар Gigaom для Siem.

- Будущее – это безопасность как код. Узнайте, как DevSecops достает вас туда с помощью гида Techbeacon’s Guide. Плюс: см. Отчет об исследовании Sans Devsecops для ключевых знаний для практиков.

- Встать на скорость О кибер -устойчивости с гидом Techbeacon’s Guide. Плюс: оценка кибер -устойчивости.

- Вставить все это в действие с руководством Techbeacon по современному центру операций безопасности.

Trend Micro Research обнаруживает, что 39% сотрудников получают доступ к корпоративным данным на персональных устройствах

Даллас, сентябрь. 14, 2020 / PRNewswire / – Trend Micro Incorporated (Tyo: 4704; TSE: 4704), лидер в области облачной безопасности, сегодня опубликовал результаты опроса, которые показывают интеллектуальные домашние устройства и их приложения, представляют собой серьезную слабую связь в цепочке корпоративной кибербезопасности в качестве линий между работой и домашней жизнью.

Trend Micro’s Витать в облаках Исследование, опрошенное более чем 13 000 отдаленных работников в 27 странах, чтобы узнать больше о привычках распределенных рабочей силы во время пандемии. Он показал, что 39% работников используют персональные устройства для доступа к корпоративным данным, часто через услуги и приложения, размещенные в облаке. Эти личные смартфоны, планшеты и ноутбуки могут быть менее безопасными, чем корпоративные эквиваленты, и подвергаться уязвимым приложениям и гаджетам IoT в домашней сети. Более трети (36%) опрошенных удаленных работников не имеют базовой защиты пароля на всех персональных устройствах, например,.

Доктор Линда К. Кэй, эксперт по киберпсихологии, сказал: «Тот факт, что так много удаленных работников используют персональные устройства для доступа к корпоративным данным и услугам, предполагает, что может быть недостаточное осознание рисков безопасности, связанных с этим. Аптированный обучение кибербезопасности, которая признает разнообразие различных пользователей и уровни их осознания и отношения к рискам, было бы полезно, чтобы помочь смягчить любые угрозы безопасности, которые могут вывести из этих вопросов.”

Более половины (52%) глобальных удаленных работников имеют устройства IoT, подключенные к их домашней сети, 10% с использованием менее известных брендов, исследование показало. Многие такие устройства-особенно от небольших брендов-имеют хорошо документированные слабости, такие как неверные уязвимости прошивки и небезопасные логины. Они могут теоретически позволить злоумышленникам закрепиться в домашней сети, а затем использовать незащищенные личные устройства в качестве ступени в корпоративные сети, с которыми они подключены.

Существует дополнительный риск для корпоративных сетей после блокировки, если инфекции вредоносных программ, выявленные дома, физически приведены в офис с помощью незащищенных личных устройств в организациях с практикой принесения в соответствии с вами (BYOD).

Исследование также показало, что 70% глобальных удаленных работников соединяют корпоративные ноутбуки с домашней сетью. Хотя эти машины, вероятно, будут лучше защищены, чем персональные устройства, все еще существует риск для корпоративных данных и систем, если пользователям разрешено устанавливать неутвержденные приложения на эти устройства для доступа к домашним устройствам IoT.

«IoT уполномочил простые устройства с помощью вычислений и подключения, но не обязательно адекватных возможностей безопасности», – сказал Бхарат Мистри, основной стратег безопасности в Trend Micro. «Они могли бы облегчить жизнь хакеров, открывая бэкдоры, которые могут поставить под угрозу корпоративные сети. Эта угроза усиливается как возраст массовой удаленной работы, размыкает линии между частными устройствами и устройствами компании, поставляя как личные, так и бизнес -данные в линию стрельбы. Теперь, как никогда, важно, чтобы люди взяли на себя ответственность за свою кибербезопасность и чтобы организации продолжали обучать своих сотрудников о лучших практиках.”

Trend Micro рекомендует работодателям гарантировать, что их удаленные работники соответствуют существующей политике корпоративной безопасности или, если необходимо, компании должны уточнить эти правила, чтобы признать угрозу со стороны практики BYOD и устройств IoT и заявок.

Компании также должны переосмысливать решения, которые они предлагают сотрудникам, используя домашние сети для доступа к корпоративной информации. Перемещение в облачную модель безопасности может облегчить многие удаленные риски для работы в значительной степени и эффективно.

О Trend Micro

Trend Micro, мировой лидер в области кибербезопасности, помогает сделать мир безопасным для обмена цифровой информацией. Использование более 30 лет опыта безопасности, глобальных исследований угроз и непрерывных инноваций, Trend Micro обеспечивает устойчивость для предприятий, правительств и потребителей с подключенными решениями по облачным нагрузкам, конечных точкам, электронной почте, IIOT и сети. Наша стратегия безопасности XGEN ™ обеспечивает наши решения с помощью смеси методов угроз-защиты, которые оптимизированы для ключевых сред и используют общую интеллектуальность угроз для лучшей, более быстрой защиты. С более чем 6700 сотрудниками в 65 странах и самым передовым глобальным исследованием и разведкой в мире, Trend Micro позволяет организациям защищать свой связанный мир. www.Trendmicro.компонент.

Source Trend Micro Incorporated