Сбросить пароль против. Изменение пароля

Краткое содержание

В этой статье мы обсудим разницу между сбросом пароля и изменением пароля. Сброс пароля – это административное действие, которое может быть совершено администратором или кем -то с соответствующим разрешением, а изменение пароля – это действие пользователя, которое требует от пользователя, чтобы узнать свой текущий пароль. Мы также рассмотрим разрешения и регистрацию событий, связанные с этими действиями в системе Windows.

Ключевые моменты

- Сброс пароля является административным действием, а изменение пароля – это действие пользователя.

- Для изменения пароля пользователь должен знать свой текущий пароль, но для сброса пароля старый пароль не требуется.

- Пользователь нуждается в разрешении «Изменение пароля» для изменения своего пароля, в то время как человек с разрешением «сбросить пароль» может сбросить чужем пароль.

- Изменения пароля обычно осуществляются через панель управления учетными записями пользователей или в диалоговом окне «Вход» в Windows.

- Сброс пароля может быть выполнена с помощью инструментов управления учетными записями, таких как пользователи Active Directory и компьютеры.

- В Windows Server 2003 и более поздних версиях различные идентификаторы событий регистрируются для изменения пароля и событий сброса пароля.

- Разрешение «сбросить пароль» используется, когда администратор или лицо поддержки обрабатывает забытый пароль пользователя.

- В Active Directory разрешение «Изменение пароля» требует знания текущего пароля учетной записи, в то время как разрешение «сбросить пароль» не.

- По умолчанию пользователи могут изменить свои собственные пароли, но только администраторы и операторы учетной записи могут сбросить пароли.

Вопросы и ответы

В: Как разрешение на сброс пароля Active Directory (AD) отличается от разрешения на изменение пароля? Как журнал системы Windows сбрасывает пароль и изменяет события пароля в просмотре событий?

A: Хотя сброс пароля и изменение пароля имеет одинаковый эффект, они два совершенно разных действиях. Изменение пароля – это действие пользователя, которое требует, чтобы пользователь знал свой текущий пароль и имел разрешение «Изменение пароля». С другой стороны, сброс пароля – это административное действие, которое может быть сделано с разрешением «сбросить пароль», и это не требует знания старого пароля. В просмотре соревнования Windows, события изменения пароля зарегистрированы с идентификатором события 627, а события сброса пароля зарегистрированы с идентификатором события 628, начиная с Windows Server 2003. В Windows 2000 как изменение пароля, так и события сброса пароля были зарегистрированы с идентификатором события 627.

В: В чем разница между паролем сброса и изменением разрешений на пароль на объектах пользователей в Active Directory (AD)?

A: Разрешение «Изменение пароля» требует знания текущего пароля учетной записи и позволяет человеку изменить свой пароль. Разрешение «сбросить пароль», с другой стороны, используется, когда администратор или поддержка обрабатывает забытый пароль пользователя. Это не требует знания текущего пароля учетной записи. По умолчанию пользователи могут изменить свои собственные пароли, в то время как только администраторы и операторы учетной записи могут сбросить пароли в Active Directory.

В: Как сбросить пароль может быть отличается от изменения пароля на практике?

A: Сброс пароля может быть инициирован администратором или кем -то с соответствующим разрешением. Это не требует, чтобы пользователь знал свой текущий пароль. В отличие от этого, изменение пароля выполняется самим пользователем и требует, чтобы он вводил свой текущий пароль, прежде чем настроить новый. Процесс сброса пароля обычно включает в себя создание уникальной ссылки или кода сброса пароля, в то время как изменение пароля обычно проводится через пользовательский интерфейс, такой как панель управления учетными записями пользователей или диалоговое окно для входа в систему.

В: Безопаснее ли иметь отдельные страницы для сброса пароля и изменения пароля функциональности?

A: Да, обычно считается более безопасным иметь отдельные страницы для сброса пароля и изменений пароля функциональности. Ссылки или коды сброса пароля часто отправляются на электронную почту пользователя, и наличие специальной страницы для процесса сброса гарантирует, что пользователь может надежно установить новый пароль без риска их старого пароля. С другой стороны, страница изменения пароля должна быть доступна только тогда, когда пользователь уже вошел в систему, и может предоставить свой текущий пароль для обеспечения безопасности своей учетной записи.

В: Можно ли зарегистрироваться и контролировать попытки сброса пароля?

A: Да, попытки сброса пароля могут быть зарегистрированы и контролированы. Используя механизмы регистрации и аудита событий в системе Windows, администраторы могут отслеживать события сброса пароля и определять любые подозрительные или несанкционированные действия. Кроме того, журналы могут предоставить ценную информацию для криминалистического анализа в случае инцидентов или нарушений безопасности, связанных с сбросом пароля.

В: Существуют ли какие -либо соображения безопасности, которые следует иметь в виду при внедрении сброса пароля и изменения функциональности?

A: Да, есть несколько соображений безопасности, которые следует иметь в виду при внедрении сброса пароля и изменения функциональности. К ним относятся:

- Использование безопасных механизмов для отправки ссылок или кодов сброса пароля, таких как зашифрованные электронные письма или безопасные системы обмена сообщениями.

- Применение прочных политик паролей, чтобы убедиться, что пользователи создают сильные и уникальные пароли.

- Реализация механизмов для предотвращения грубой силы или автоматических атак на сброс пароля и изменение функциональности.

- Регулярное просмотр и обновление разрешений и элементов управления доступа, связанных с сбросом пароля и изменением функциональных возможностей, чтобы предотвратить несанкционированный доступ.

- Периодическое просмотр журналов и мониторинга для любых подозрительных действий или шаблонов, связанных с сбросом пароля и изменений.

- Обеспечение того, чтобы сброс пароля и изменение функциональности были должным образом проверены и рассмотрены на предмет любых потенциальных уязвимостей или слабых сторон.

В: Могут ли методы, используемые для сброса пароля и изменения пароля, будут настроены или расширены?

A: Да, методы, используемые для сброса пароля и изменения пароля, могут быть настроены и расширены на основе конкретных требований приложения или системы. Организации могут выбрать внедрение дополнительных мер безопасности, таких как многофакторная аутентификация, для повышения безопасности сброса пароля и изменения функциональности. Кроме того, организации могут интегрировать сброс пароля и изменять функциональные возможности с другими системами или службами управления идентификацией и доступом, чтобы обеспечить беспрепятственный пользовательский опыт и обеспечить постоянную практику безопасности в разных приложениях.

В: Каковы потенциальные последствия несанкционированного сброса или изменений пароля?

A: Несанкционированные сбросы или изменения пароля могут иметь серьезные последствия, особенно если они выполняются на административных или исполнительных счетах. Несанкционированный человек, который получает доступ к административной учетной записи с помощью сброса пароля или изменения, может потенциально нанести значительный ущерб, такой как несанкционированный доступ к конфиденциальной информации, несанкционированные изменения в конфигурациях системы или даже полный компромисс системы. Следовательно, важно реализовать прочные меры безопасности и тщательно отслеживать сброс пароля и изменения действий, чтобы предотвратить несанкционированный доступ.

Сбросить пароль против. Изменение пароля

Вы можете себе представить последствия того, что кто-то может сбросить пароль административной учетной записи или исполнительной учетной записи-в зависимости от (необработанного) намерения и опыта преступника, последствия могут потенциально быть катастрофическими.

Изменить пароль на сброс пароля [закрыто]

Хочу улучшить этот вопрос? Обновите вопрос, чтобы на него можно было ответить фактами и цитатами, редактируя этот пост.

Закрыто 9 лет назад .

У меня есть страница, на которой пользователь может запросить ссылку на сброс пароля, если он забыл пароль в своей учетной записи. Я также хочу создать способ для пользователя изменить свой пароль, если он уже вошел в свою учетную запись. Было бы лучше создавать отдельные страницы для каждого этих различных типов сброса пароля или я должен просто изменить форму на основе того, вошел ли пользователь или нет? Это действительно имеет значение? Есть ли общий стандарт?

спросил 24 октября 2013 года в 2:42

Шейн а. Дарр Шейн а. Дарр

521 6 6 Серебряных значков 16 16 бронзовых значков

Эта тема лучше подходит для UX.Stackexchange.компонент.

24 октября 2013 г. в 2:58

Я не согласен, поскольку намерение моего вопроса было не то, что более удобно для пользователя, а более стандартная практика с точки зрения разработки. Я намерен придерживаться общепринятых стандартов программирования и сделать вещи максимально безопасными. Я понимаю, почему этот вопрос может рассматриваться как вопрос UX, и я должен был сделать причины моего вопроса более очевидным. Спасибо

26 октября 2013 г. в 5:22

1 Ответ 1

Создайте отдельные страницы. Сбросить ссылки (когда пользователи не вошли в систему) обычно используют уникальное значение GET. Когда пользователь просит отправить им ссылку, в базу данных вставлено значение. Когда человек посещает страницу сброса, сервер проверит значение получить значение, введенное в URL -адрес. Если значение GET соответствует уникальному значению, которое находится в базе данных, то человеку предоставляется возможность поместить новый пароль. Уникальные значения в базах данных, как правило, срок действия истекают довольно быстро. Это мешает людям использовать грубую силу для сброса чужой пароли.

Вы не хотите смешивать вышеупомянутое с помощью простого изменения пароля, которое инициируется, когда пользователь вошел в систему.

ответил 24 октября 2013 года в 2:50

Lloyd Banks Lloyd Banks

35.4K 57 57 Золотые значки 155 155 Серебряные значки 246 246 Бронзовые Значки

Спасибо за ваш вклад. Сброс пароля для процесса забытого пароля, который вы отметили выше, – это именно то, как я делаю эту работу. Я рад, что делаю это правильно. Я думаю, что, возможно, я просто создам страницу информации об обновлении учетной записи, где пользователь может изменить информацию, включая их пароль, если это необходимо.

24 октября 2013 г. в 2:53

Изменение пароля и сброс пароля – две совершенно разные вещи. Сброс пароля может быть сделан, когда пользователь не вошел в систему. Изменение пароля происходит только тогда, когда пользователь вошел в систему, и знает их текущий пароль.

Сбросить пароль против. Изменение пароля

В: Как разрешение на сброс пароля Active Directory (AD) отличается от разрешения на изменение пароля? Как журнал системы Windows сбрасывает пароль и изменяет события пароля в просмотре событий?

A: Хотя сброс пароля и изменение пароля имеет одинаковый эффект, они два совершенно разных действиях.

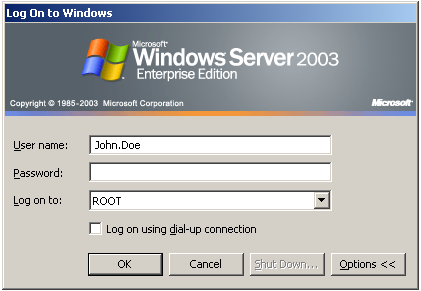

Изменение пароля – это действие пользователя, когда пользователь вводит новый пароль для своей учетной записи пользователя Windows. Windows аутентифицирует пользователя, прежде чем ему или ей разрешено изменить пароль. Это означает, что пользователь всегда должен сначала ввести свой или ее старый пароль, прежде чем позволить его изменить. Пользователь также должен иметь разрешение на изменение пароля в своем объекте учетной записи домена рекламы, чтобы изменить пароль. Пользователь может изменить свой пароль из апплета панели управления учетными записями пользователей или из опции «Изменение пароля» в диалоговом окне «Вход», который появляется после нажатия Ctrl+Alt+Del.

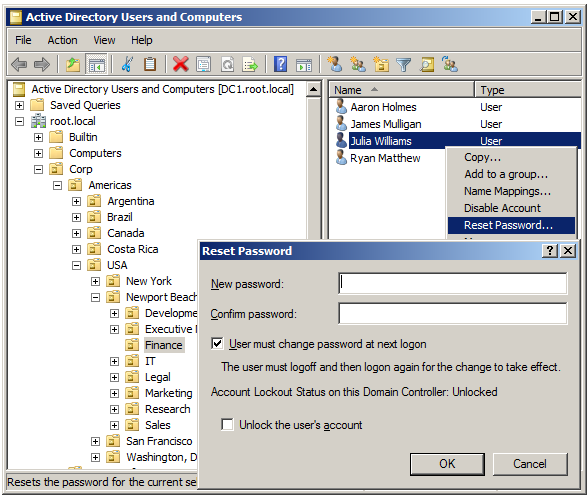

Сброс пароля – это административное действие, когда администратор Windows (или учетная запись Windows, которая имеет разрешение на сброс пароля на объекте учетной записи пользователя) сбрасывает пароль пользователя. В отличие от изменения пароля, сброс пароля не требует знания старого пароля. Любая учетная запись, которая имеет разрешение на сброс пароля на объекте учетной записи домена пользователя, может выполнить сброс пароля. Сброс пароля может быть запущена из одного из инструментов управления аккаунтами рекламы, таких как Microsoft Management Console (MMC) Пользователи и компьютеры Snap-In или Административный центр Active Directory Contory Console (MMC).

Начиная с Windows Server 2003, Windows регистрирует разные идентификаторы событий для изменения пароля и сброса пароля. Он регистрирует идентификатор события 627 для события изменения пароля и идентификатора события 628 для события сброса пароля. Windows 2000 Зарегистрированный идентификатор события 627 как для изменения пароля, так и для сброса пароля.

Различие между сбросом пароля и изменение пароля

В чем разница между Сброс пароля и Изменить пароль Разрешения на объекты пользователей в Active Directory (AD)?

А Изменить пароль разрешение требует, чтобы лицо, которое меняет пароль, знал текущий пароль учетной записи. Когда администратор или лицо поддержки обрабатывает забытый пароль пользователя, администратор или лицо поддерживает лицо Сброс пароля разрешение, которое не требует знания текущего пароля учетной записи. С разрешениями по умолчанию вы можете изменить свой собственный пароль, но только администраторы и операторы учетной записи могут сбросить пароли.

Сброс пароля

Сброс пароля Является ли действие признания актуального пароля для учетной записи на веб -сайте, сервисе или устройстве, а затем создание нового. Пароль может быть сброшен, используя настройки программного обеспечения или услуги, или, связавшись с отделом обслуживания клиентов.

Если вам нужен сброс пароля, у большинства сервисов есть сервис «Забывший пароль», которая отправляет вам ссылку по электронной почте, когда вы просите сбросить пароль на веб-сайте. Если ваш адрес электронной почты больше не действителен, или служба не является службой компьютерной надежды, свяжитесь с компанией, ответственной за обслуживание забытого пароля.

Функция пароля сброса предназначена для вашей учетной записи, а не для использования в качестве метода доступа к чьей -либо учетной записи или взлома другой учетной записи.

Связанная информация

- Как сбросить потерянный или забытый пароль Windows.

- Я забыл свой пароль на Facebook.

- Помощь и информация о компьютерных паролях.

- Что такое безопасный способ запомнить мои пароли?

- Напоминание о аутентификации пароля компьютера Hope Hope.

- Помощь и поддержка компьютерной безопасности.

Блог безопасности Active Directory

Надеюсь, у Вас все хорошо. Сегодня я просто хотел потратить несколько минут, чтобы пролить свет на вопрос, который практически влияет на все публично удержанные организации в Соединенных Штатах, и, возможно, большинство организаций по всему миру.

Несколько недель назад, еще один во всем мире известный мульти- $ B публично проведен U.S Организация лицензированных золотых пальцев 007.

Данный золотой пальцем 007’S Многочисленные возможности (Active Directory Audit, анализ эффективных разрешений Active Directory, анализ разрешений Active Directory, расчет размеров токенов Kerberos по всей области.), нам всегда нравится узнавать о том, что наши клиенты используют золотые пальцы для.

Поэтому, когда мы спросили их, для чего они намеревались использовать золотые пальцы, они сообщили нам, что хотят использовать его для “Аудит, кто может изменять чьи пароли в Active Directory, потому что их аудиторы соответствия SOX требовали их предоставления этой информации.”

Это было немного удивительно. Мы подумали, что они должны сказать “кто может перезагрузить чьи пароли” Поэтому мы еще раз спросили их, требуют ли аудиторам их для предоставления отчета “Кто может изменить чьи пароли”, или “Кто может сбросить, чьи пароли.”

Они подтвердили, что аудиторы хотели знать “кто может изменять чьи пароли”.

Это было немного тревожно.

Разница между паролем изменения и сбросом пароля

Люди, разница между “Кто может изменить пароли” и “Кто может сбросить пароли” имеет первостепенное значение для понимания организационной безопасности, но она остается в значительной степени неправильно понятым и, таким образом, стоит пролить свет на –

Замена пароля активного каталога

Каждая учетная запись пользователя домена в Active Directory защищена паролем, и именно знание этого пароля позволяет владельцу учетной записи аутентифицировать себя, и, по сути, претензии на личность, представленную этой учетной записью пользователя домена.

Когда пользователь’Scount изначально настроена, ему/ей предоставляется временный пароль (в идеале с помощью безопасных средств), а затем попросил немедленно изменить этот пароль на новое значение, я.эн. тот, который только он/она знает.

Только аккаунт’Собладатель должен знать аккаунт’S Пароль. Никто другой не должен знать его/ее пароль, потому что любой, кто знает учетную запись’S пароль может аутентифицировать систему как пользователь с помощью этого пароля.

Теперь, по соображениям безопасности, большинство организаций требуют, чтобы пользователи периодически изменяли свои пароли, чтобы защитить пароли от атак с догадками паролей, и поэтому система предоставляет объект, позволяющий пользователям изменить свои пароли.

Пользователь может изменить свой/ее пароль, вызывая последовательность аутентификации безопасности (“Alt-ctrl-del”), затем выбрать “Изменить пароль” вариант. Пользователь должен ввести как новый пароль, так и текущий пароль.

(Примечание: Windows Изменить пароль Диалог относится к текущий пароль как старый пароль.)

Если введенный текущий пароль действителен, система принимает запрос на изменение пароля и переходит к изменению пользователя’S Пароль к новому значению. Если введенный текущий пароль недопустим, система запрещает запрос на изменение пароля.

Теперь очень важно отметить, что для изменения пароля пользователь должен ввести текущий пароль i.эн. Не демонстрируя знания текущего пароля, он/она не может изменить пароль.

Другими словами, если предположить, что только пользователь знает пароль в свою учетную запись, то можно сделать вывод, что никто другой не может изменить пользователя’S пароль, потому что никто больше не знает пользователя’S Текущий пароль.

Таким образом, нет необходимости проверять, кто может изменить пароли, чьи пароли, потому что (в 99.9999% случаев), только владелец учетной записи пользователя знает текущий пароль учетной записи и, не зная текущего пользователя’S пароль, никто не может изменить пользователя’S Пароль.

Следовательно, по моему скромному мнению, аудиторы по соблюдению нормативных требований не должны просить организации для аудита “Кто может изменить чьи пароли” Только потому, что в этом нет никакой материальной выгоды.

Сброс пароля Active Directory

Теперь, если вы просите – “Но подождите, как насчет ситуации, когда пользователь забывает свой пароль, а затем называет службу поддержки, чтобы получить помощь, в результате чего оператор службы поддержки сбрасывает пользователя’S пароль и предоставляет пользователю временный пароль, с помощью которого он/она может входить в систему, и сразу после входа в систему измените его/ее пароль на значение, известное только пользователю.”

Ответ заключается в том, что, оператор службы поддержки, не изменил пользователя’S пароль, но на самом деле сбросить пользователя’S Пароль к новому временному паролю, а затем предоставил этот временный пароль пользователю (надеюсь, через безопасный канал) и (надеюсь) поручил ему/ей немедленно изменить свой пароль на значение, известное только пользователю.

Видите ли, чтобы учесть ситуации, в которых пользователь забывает свой пароль и, таким образом, не может войти в систему, система предоставляет объект, с помощью которого авторизованный административный персонал может сбросить пароль пользователя’S аккаунт.

Этот объект сброса пароля также может быть использован для контроля учетной записи пользователя домена в ситуациях, в которых необходимо захватить учетную запись пользователя, например, которые включают прекращение сотрудников, инциденты безопасности и т. Д.

Можно отметить, что сброс пользователя’S пароль не требует демонстрации знаний пользователя’S существующий/текущий пароль. Вместо этого требуется, чтобы у людей, выполняющих сброс пароля “Пользовательский изменение силы” Расширенное право, предоставленное в учетной записи пользователя домена. Любой, кто дает это право в учетной записи пользователя домена, может мгновенно сбросить учетную запись пользователя домена’S Пароль.

(Строго говоря, чтобы изменить пользователя’S пароль, пользователь тоже требует “Пользователь изменить пароль” продлен прямо на его/ее собственную учетную запись, которая по умолчанию предоставляется “Каждый” и “Каждый” неявно включает пользователя самого. Кстати, просто потому, что право предоставляется “Каждый” не означает, что каждый (/любой) могут изменить пользователя’S Пароль; Только те люди, которые могут продемонстрировать знание текущего пароля, могут изменить пользователя’S аккаунт’S Пароль.)

(Кстати, Guid для Пользовательский фонд-пассу IS 00299570-246D-11D0-A768-00AA006E0529 и GUID RIGHT Пользовательский пассу AB721A53-1E2F-11D0-9819-00AA0040529B.)

Теперь, по умолчанию многие административные группы Active Directory, в том числе доменные администраторы, корпоративные администраторы, встроенные администраторы, операторы учетных записей и другие получают “Пользовательский изменение силы” (также известен как “Сброс пароля”) Расширенное право на все учетные записи пользователей домена, и, следовательно, многие административные сотрудники по умолчанию уже имеют возможность сбросить пароли большинства учетных записей пользователей домена. Кроме того, многие организации разрабатывают и внедряют пользовательские модели делегирования, что приводит к тому, что еще большее количество людей, способных сбросить пароли большинства своих учетных записей пользователей домена.

Крайне важно понимать, что любой, у кого есть “Пользовательский изменение силы” (я.эн. “Сброс пароля”) Расширенное право, эффективно предоставленное в учетной записи пользователя домена, может мгновенно сбросить эту учетную запись’S пароль и вход в систему как он/ее.

Конечно, как только кто -то сможет сбросить учетную запись пользователя домена’S пароль, он/она может мгновенно войти в систему как он/ее, получить доступ ко всему, что пользователь имеет доступ, читать и отправлять электронную почту, доступ, вмешиваться, копировать или разглашать все, что у пользователя есть доступ к.

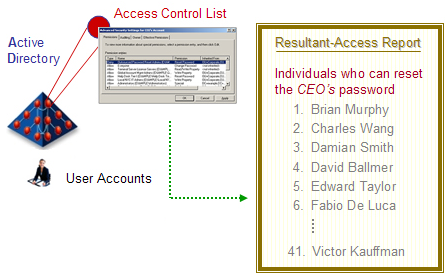

В результате, важно знать всегда, кто именно может сбросить, чьи пароли в Active Directory.

Следовательно, вместо того, чтобы просить организации для аудита “Кто может изменить чьи пароли” Аудиторы по соблюдению нормативных требований должны попросить их проверить “Кто может сбросить, чьи пароли”, Поскольку способность кого -то сбросить’S Пароль мгновенно позволяет входу в систему преступника в качестве целевого пользователя и доступ к всем, что у пользователя имеет доступ к.

Также может быть вредоносный человек сбросить пользователя’Пароль, затем вход в систему в качестве пользователя, участвует в несанкционированном доступе, затем входит в систему, и когда фактическая учетная запись попытается войти в систему в следующий раз, после нескольких неудачных попыток входа в систему с использованием старого пароля, пользователь не осведомлен о том, что кто -то может сбраться, и в большинстве случаев оператор службы поддержки просто не будет сбросить пароль’S пароль и вошел в систему.

Вы можете себе представить последствия того, что кто-то может сбросить пароль административной учетной записи или исполнительной учетной записи-в зависимости от (необработанного) намерения и опыта преступника, последствия могут потенциально быть катастрофическими.

Итак, если я могу, я’D любить смиренно просить аудиторов соответствия понять эту жизненно важную разницу, и, возможно, в следующий раз попросить отчет о “Кто может сбросить пароли учетной записи пользователя”, нет “Кто может изменить пароли учетной записи пользователя”.

Наконец, при запросе этой информации необходимо гарантировать, что обставленный отчет по аудиту основан не на просто анализе разрешений, а на эффективном анализе разрешений, потому что только эффективные разрешения показывают, кто может по -настоящему сбросить, чьи пароли.

Это влияет на 85% организаций по всему миру

Как вы, возможно, знаете, сегодня Active Directory является основой кибербезопасности в более чем 85% организаций по всему миру.

Наша глобальная интеллекта указывает, что в большинстве этих организаций никто не имеет никакого представления о том, кто именно может сбросить, чьи пароли, даже пароли с высокими ценами I.эн. Исполнительные и административные счета.

Это, к сожалению, в значительной степени касается и тревожной ситуации.

Например, некоторое время назад сотрудник международной компании Multi-$ B запрашивал испытание и управлял Mini Gold Finger в своей среде здесь, в Соединенных Штатах. Примерно через 2 минуты он смог узнать, что более 700 человек в мире имеют достаточные эффективные права, чтобы иметь возможность сбросить пароль этой организации’S Генеральный директор’S Доменная учетная запись пользователя. Что было шокирующим для нас, так это то, что ни генеральный директор, ни большинство из этих 700 человек не знали, что у них есть достаточные права, чтобы иметь возможность сбросить пароль генерального директора.

Между прочим, эта организация передала управление своим активным развертыванием каталогов в другую международную компанию с несколькими $ B и представлял мой удивление, когда мы узнали, что в этом списке 700+ пользователей были некоторые очень выдающиеся люди, некоторые из которых я знаю (большинство в Европе, а другие в Азии.)

По соображениям безопасности обе эти компании остаются безымянными. (Ты знаешь кто ты.)

Завершая это

Несколько недель назад мы сообщили нашему клиенту об этом тонком, но важном разнице, и я рад сообщить вам, что сегодня они проводят аудит »Кто может сбросить, чьи пароли” вместо.

Таким образом, очень важно знать (в любое время), кто может сбросить, чьи пароли. Как минимум, все организации должны знать, по крайней мере, кто может сбросить пароли всех их административных/привилегированных учетных записей и их исполнительных учетных записей (генеральный директор, ИТ -директор, финансовый директор и CISO), потому что это способность сбросить пароли, которые находятся в центре верховного риска кибер -безопасности в мире сегодня.

Ну, мои 10 минут истекло. (Подробнее в следующий раз.)

С наилучшими пожеланиями,

Санджай