Samsung Spy за своими пользователями?

По словам авторов исследования, из этого сбора данных нельзя отказаться.

Резюме статьи

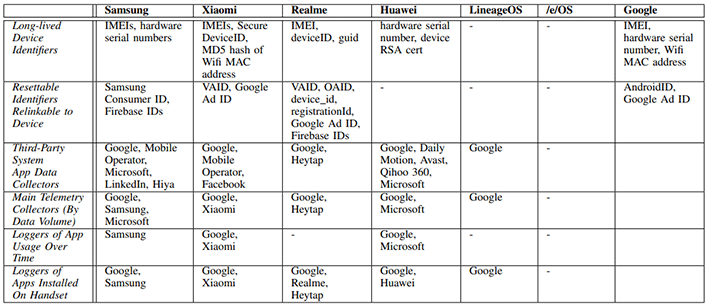

Исследование, проведенное Университетом Эдинбургского и Тринити-колледжа Дублина, показало, что телефоны Android из Samsung, Xiaomi, Huawei и Realme, а также телефоны, использующие Lineageos и /E /OS, передают существенные объемы пользовательских данных разработчикам и третьими объектами, такими как Google, Microsoft, Linkedin и Facebook Data, и сторонние объекты Google, Linkedin и Facebook и Facebook. Даже когда телефоны простаивают, они продолжают собирать гигабайты данных. Было обнаружено, что устройства Samsung и Xiaomi регистрировали значительные объемы данных о событиях взаимодействия, в то время как другие устройства были сосредоточены на переселенных идентификаторах пользователей.

Ключевые моменты:

- Телефоны Android из различных производителей, включая Samsung, Xiaomi, Huawei и Realme, собирайте и передавайте пользовательские данные разработчикам ОС и сторонним объектам.

- Идентификаторы устройства и пользователей, информация о конфигурации устройства и регистрация событий пользователей являются одними из конкретных данных, собранных этими телефонами Android.

- Пользовательские идентификаторы пользователей, такие как рекламные идентификаторы, все еще могут быть связаны обратно с исходным устройством и пользователем.

- Google Play Services и Google Play Store собирают большие объемы данных из всех телефонов, кроме тех, которые используют /e /os.

- Практики сбора данных Google и других организаций характеризуются отсутствием прозрачности и документации.

- Исследователи подчеркивают необходимость большего внимания к проблемам конфиденциальности в самой операционной системе, а не просто сосредоточено на конкретных приложениях.

- Опасения по поводу сбора данных с помощью телефонов Android подчеркивают компромисс между использованием смартфона и конфиденциальностью.

- Хакеры обнаружили уязвимости в заранее установленных приложениях на устройствах Samsung, что позволяет им шпионить за пользователями и контролировать систему.

- Samsung работал над исправлением этих уязвимостей, но подробности об инцидентах и их решениях ограничены.

- Исследователь безопасности Сергей Тосин обнаружил двенадцать уязвимостей, влияющих на устройства Samsung, с тремя критическими проблемами в настоящее время подняты.

Вопросы и подробные ответы

Q1: Какие данные делают телефоны Android из Samsung, Xiaomi, Huawei и Realme собирать и передавать?

A1: эти телефоны собирают и передают идентификаторы устройств и пользователей, информацию о конфигурации устройства и данные регистрации событий пользователей. Устройства Samsung и Xiaomi регистрируют значительные объемы данных о событиях взаимодействия с пользователем, в то время как другие устройства в основном фокусируются на переселенных идентификаторах пользователей.

Q2: могут ли идентификаторы пользователей быть связаны обратно с исходным устройством и пользователем?

A2: Да, исследователи обнаружили, что переселенные идентификаторы пользователей, такие как рекламные идентификаторы, все еще могут быть связаны обратно с исходным устройством и пользователем.

Q3: Какие объекты собирают большие объемы данных с телефонов Android?

A3: Google Play Services и Google Play Store собирают большие объемы данных из всех телефонов Android, кроме тех, которые используют /e /os.

Q4: Каков уровень прозрачности в отношении практики сбора данных?

A4: Практики сбора данных характеризуются отсутствием прозрачности, поскольку Google не предоставляет документацию для собранных данных, а полезные нагрузки доставляются в виде бинарных данных, сгенерированных намеренно упущенным кодом.

Q5: какие операционные системы были включены в исследование?

A5: Исследование включало телефоны на основе Android от Samsung, Xiaomi, Huawei и Realme, а также устройства, использующие Lineageos и /E /OS.

Q6: Какие проблемы подчеркиваются исследованием?

A6: Исследование подчеркивает отсутствие внимания, уделяющегося проблемам конфиденциальности в самой операционной системе, и подчеркивает необходимость большей осведомленности и проверки в этой области.

Q7: Какой компромисс подчеркивается опасениями по поводу сбора данных?

A7: проблемы по поводу сбора данных с помощью телефонов Android поднимают проблему компромисса между использованием смартфона и конфиденциальностью.

Q8: Какие уязвимости обнаружили хакеров в заранее установленных приложениях на устройствах Samsung?

A8: Хакеры обнаружили уязвимости, которые позволяют им шпионить за пользователями и получить полный контроль над системой, подделывая предварительные приложения Samsung.

Q9: Какие действия предприняли Samsung для решения уязвимостей?

A9: Samsung работает над исправлением уязвимостей, но конкретные подробности об инцидентах и их решениях не были полностью раскрыты.

Q10: Что исследователь безопасности Сергей Тошин обнаружил об уязвимости Samsung?

A10: Сергей Тошин обнаружил двенадцать уязвимостей, влияющих на устройства Samsung, с тремя критическими проблемами в настоящее время подняты. Эти уязвимости представляют риски безопасности для пользователей Samsung.

Samsung Spy за своими пользователями

По словам авторов исследования, из этого сбора данных нельзя отказаться.

Исследование предупреждает телефоны Android от Samsung, Xiaomi и других шпиониц за пользователями

У каждого, кто использует телефон Android, вероятно, было некоторое знакомство с безопасностью, спрашивает: «Разве вы не знаете, сколько данных у вас есть телефон?”Большинство из нас отжимают его как одно из неизбежных обстоятельств современной жизни: вы хотите смартфон, вы имеете дело с сбором данных. Тем не менее, некоторые люди не так хотят принести эту жертву.

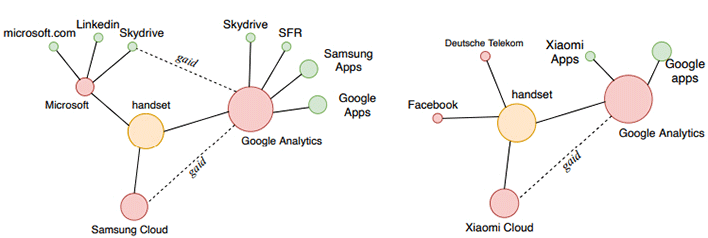

Новое совместное исследование из Эдинбургского университета в Шотландии и Тринити-колледже Дублин в Ирландии проверяло телефоны на основе Android от Samsung, Xiaomi, Huawei и Realme, а также мобильные телефоны, управляющие Lineageos и открытым исходным кодом, сфокусированный на конфиденциальности /E /OS. Исследование показало, что «даже если минимально настроен и телефон простаивает, варианты Android-поставщики передают значительные объемы информации разработчику ОС, а также третьими участниками (Google, Microsoft, LinkedIn, Facebook и т. Д.) »

Как отмечают авторы газеты, хотя много было сказано о проблемах конфиденциальности, связанных с конкретными приложениями, было написано относительно мало о проблемах конфиденциальности в самой операционной системе. После тестирования авторы с энтузиазмом, что эта тема нуждается в гораздо большем внимании, поскольку они обнаружили, что устройства поглощают гигабайты данных, даже когда я холод.

Кредит: Тринити -колледж Дублин

Более конкретно, исследователи обнаружили, что Samsung, Xiaomi, Huawei и REALME собирают идентификаторы устройств и пользователей, информацию о конфигурации устройства и, возможно, наиболее проклятые, журналирование событий (как форма телеметрии.”) Было обнаружено, что только устройства Samsung и Xiaomi регистрировали значительные объемы данных о событиях взаимодействия с пользователем, хотя – другие устройства, в основном, были сосредоточены на переселенных идентификаторах пользователей.

Это не слишком утешительно, учитывая, что исследователи также демонстрируют, как собранные данные, связанные с этими идентификаторами пользователей (такие как рекламные идентификаторы), все еще могут быть связаны с исходным устройством и пользователем. Кроме того, исследователи комментируют, что крупнейшим виновником для сбора данных является фактически сам Google. В статье они говорят, что «Google Play Services и Google Play Store собирают большие объемы данных из всех телефонов», за исключением устройства /E /OS, так как в ОС не используется сервисы Google Play.

Авторы продолжают отмечать «непрозрачный характер этого сбора данных», комментируя, что Google не предоставляет никакой документации, и что полезные нагрузки доставляются в виде бинарных данных, сгенерированных намеренно упущенным кодом. Очевидно, они обсуждались с Google, чтобы создатель Android опубликовал документацию для этой сбора данных/телеметрии, «но на сегодняшний день это не произошло.”

Исследование довольно глубокое и заполнено техническим жаргоном, но оно все еще стоит прочитать, если вы даже касательно заинтересованы в теме. Вы можете найти документ PDF на веб -сайте Trinity College Dublin.

Хакеры нашли способ шпионить за пользователями Samsung, подделать предварительно установленные приложения

Хакеры на их следующую цель: samsung. Подводя подделки с предварительно установленными приложениями Samsung, хакеры теперь могут шпионить за пользователями.

Хакеры могут наблюдать за пользователями и даже получить полный контроль над всей системой. Что более тревожно, так это то, что ошибки, кажется, принадлежат гораздо более обширному набору эксплуатируемого. Один из исследователей безопасности Samsung сообщил об инциденте в программу Bug Gounty Tech Giant.

Samsung – южнокорейский технический гигант, но это не помешало хакерам вмешиваться в их систему. В настоящее время компания работает над исправлением бесконечных уязвимостей, которые продолжают влиять на его мобильные смартфоны.

Хакеры по трем критическим вопросам Samsung

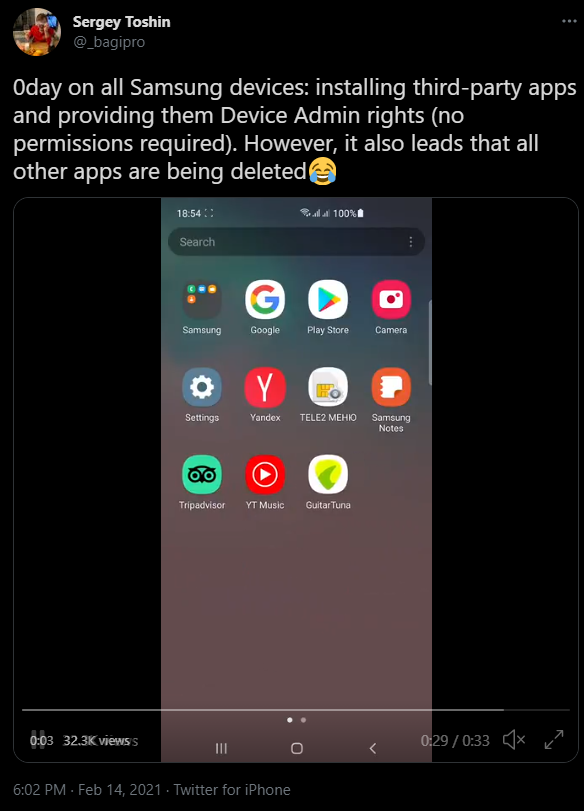

Компьютер Bleeping недавно сообщил, что с начала 2021 года основатель безделейной компании Sergey Toshin обнаружил более двенадцать уязвимостей, которые в настоящее время влияют на все устройства Samsung.

Из -за риска безопасности, который эти ошибки представляют пользователям Samsung, компания выпускает лишь подробности света об инциденте. На данный момент было поднято только три вопроса.

Согласно онлайн -магазинам, Тошин также упомянул, что наименее угрожающий риск, который ставит за собой проблему, заключается в том, что хакеры могут украсть сообщения пользователей, если они успешно обманывают жертву.

Эти две проблемы более сложны и тяжелые из -за тяжести их скрытности.

Использование ошибок не требует, чтобы пользователи Samsung были что -либо делать, потому что они могли бы использовать его для чтения и написания произвольных файлов для доступа к устройствам.

Samsung все еще не подтвердил, когда ошибки будут исправлены, главным образом потому, что весь процесс может занять до двух месяцев. Компания по -прежнему должна провести многочисленные патч -тесты, чтобы убедиться, что она не вызовет дальнейших проблем.

Тошин добавил, что он сообщил о всех трех угрозах безопасности, и теперь он ждет, чтобы получить в свои руки награды.

Хакер собрал почти 30 000 долларов

Один хакер получил почти 30 000 долларов с начала 2021 года, потому что он раскрыл в общей сложности 14 выпусков в системах Samsung Devices ‘Systems.

Хакер обнаружил, что в предварительно установленных приложениях на смартфонах Samsung есть ошибки, используя непревзойденный сканер, который он сделал, чтобы помочь с ошибкой.

Он сообщил Samsung о недостатках в феврале и даже опубликовал видео о том, как стороннее приложение может дать ему права администратора на любое устройство Samsung. Тем не менее, он имел огромный побочный эффект – все приложения в устройстве Samsung были удалены при попытке получить повышенные привилегии.

Ошибка была позже исправлена в апреле, но она все еще оказала значительное влияние на приложение управляемого обеспечения, и теперь оно помечено как CVE-20121-25356.

В качестве награды, хакер получил 7000 долларов за сообщения о ошибках.

Компьютер Bleeping упомянул, что Тошин также получил 5 460 долларов за то, что Samsung узнал о другой проблеме, касающейся их приложения настроек. Он дал хакерам доступ к произвольным файлам в качестве реального пользователя системы. Его этикетка известна как CVE-2021-25393.

Наконец, он получил еще 4850 долларов от партии ошибок в феврале, которая позволила создать произвольные файлы, замаскированные под пользователя телефона, который может получить доступ к SMS и сведена на голову.

Эта статья принадлежит Tech Times

Написано Фрэн Сандерс

Сколько вы доверяете своему смартфону Android? Новое исследование предполагает, что он шпионит за вами

Вы думали, что можете доверять своему смартфону Android с помощью данных и личной информации? Это последнее исследование заставит вас думать дважды.

Сколько вы доверяете своему смартфону?

Как и многие люди, вы, вероятно, всегда носите свой мобильный телефон в карман. Возможно, вы полюбили свое устройство, на которое вы доверяете все свои самые интимные секреты и фотографии.

Тем не менее, смартфоны Android далеко не заслуживают доверия, согласно недавнему исследованию.

Изучение – который был проведен командами из Университета Эдинбурга в Шотландии и Тринити -колледж Дублин В Ирландии – выявила множество проблем конфиденциальности, связанных с использованием смартфонов на Android, основными брендами.

Профессор Дуг Лейт из Тринити -колледжа Дублин, вместе с доктором Полом Патрасом и Хаою Лю в Эдинбургском университете, рассмотрены данные, отправленные шестью вариантами ОС Android, разработанные Samsung, Xiaomi, Huawei, Realme, Lineageos и E/OS.

Они обнаружили, что «даже если минимально настроен и телефон простаивает, эти варианты Android, обреченные поставщиком.

- Литва может запретить китайские смартфоны из государственных учреждений, поскольку Xiaomi Censorship Row продолжается

- Онлайн -конфиденциальность файлов Watchog более 400 жалоб, связанных с интернет -файлами cookie

Как вам делится ваш телефон?

Среди собранных данных исследователи отметили постоянные системы идентификации смартфонов, историю использования приложений и данные телеметрии.

За исключением E/OS, все изучаемые производители телефонов Соберите список всех приложений, установленных на телефоне.

Это потенциально конфиденциальная информация, поскольку она может раскрыть интересы пользователей, такие как последнее использованное приложение для знакомств, и так далее.

По словам авторов исследования, из этого сбора данных нельзя отказаться.

«Я думаю, что мы полностью пропустили массовый и постоянный сбор данных по нашим телефонам, для которого нет никаких отказов», – Лейт, который также является председателем компьютерных систем в Trinity’S Школа компьютерных наук и статистики, сказала.

“Мы’Был слишком сосредоточен на веб-файлах и на приложениях с плохой поведением “.

Значимое действие срочно необходимо, чтобы дать людям реальный контроль над данными, которые оставляют их телефон.

Профессор Дуг Лейт

Председатель компьютерных систем, Школа компьютерных наук и статистики в Тринити -колледже

Профессор надеется, что это исследование будет действовать как «пробуждение» для общественности, политиков и регуляторов.

«Значимые действия срочно необходимы, чтобы дать людям реальный контроль над данными, которые оставляют их телефоны», – добавил он.

- По словам Microsoft, более половины поддерживаемых государством кибератаки пришли из России

- Microsoft Software неправильная конфигурация раскрывает данные 38 миллионов человек

Xiaomi, Samsung и Huawei, чтобы возглавить гонку обмена данными

Согласно исследованию, телефон Xiaomi отправляет подробную информацию «все экраны приложений, просмотренные пользователем в Xiaomi, в том числе и когда и как долго используется каждое приложение».

Время и продолжительность телефонных звонков являются большой частью открытых данных, в исследовании раскрывается.

На телефоне Huawei, это’S Swiftkey Keyboard, которая со временем делится подробностями об использовании приложений с Microsoft.

“Эффект похож на использование файлов cookie для отслеживания людей’Слушая активность, когда они перемещаются между веб -страницами », по словам доктора Пола Патраса, доцента в Школе информатики в Эдинбургском университете.

На другом уровне Samsung, Xiaomi, Realme и Google собирают «долгоживущие идентификаторы устройств», такие как серийный номер аппаратного обеспечения, наряду с «разрешаемыми пользователями идентификаторами рекламы».

Часто в нижней или задней части устройства аппаратный серийный номер – это уникальный номер, используемый для идентификации и инвентаризации. Он уникален для пользователя и чаще всего просят при сообщении о краже телефона в полицию.

Что касается пользователя’S рекламный идентификатор, его цель состоит в том, чтобы позволить рекламодателям псевдо-анонимно отслеживать рекламу пользователей. Это’S назначен устройством или рабочей средой и хранится непосредственно на самом устройстве.

Тот факт, что Android Systems может сохранить эти данные, подразумевает, что «когда пользователь сбрасывает рекламный идентификатор, новое значение идентификатора можно тривиально переоценить обратно к тому же устройству, что потенциально подрывает использование пользовательских рекламных идентификаторов»,-говорится в исследовании.

- Более безопасность и лучше в исправлении опечаток на вашем телефоне, может ли этот швейцарский стартап взять на Google?

- Запись прибыли для Apple, Microsoft и Google среди BOOST COVID-19 для Big Tech

Как покончить с этими практиками «под капотом»?

Согласно исследованию, существует только один из способов избежать добычи этой крупномасштабной сбора данных – вариант E/OS, созданный французом Gael Duval и полученным из Линии.

Этот вариант Android основан на модуле, который позволяет использовать службы Google без передачи личных данных. Доступ к личной информации заблокирован для Google и всех сторонних приложений или услуг.

Помимо этого исключения, исследователи приходят к выводу, что стало важным для предоставления личных данных, чтобы пользоваться преимуществами смартфонов и их услуг.

“Хотя мы’Законы о защите личной информации, принятой в нескольких странах в последние годы, в том числе государствами-членами ЕС, Канадой и Южной Кореей, практика сбора данных пользователей остается широко распространенной »,-сказал Патрас.

“Более тревожно, такая практика происходит ‘под капотом’ на смартфонах без знаний пользователей и без доступных средств для отключения такой функции. Варианты Android-конфиденциальность, обладающие конфиденциальностью, набирают обороты, и наши выводы должны стимулировать ведущих рыночных поставщиков следовать примеру ».

Поделиться этой статьей

Вам также может понравиться

Теперь играю дальше

Возможное шпионское программное обеспечение на телефонах Samsung

[Редактор’S ПРИМЕЧАНИЕ: Там’S продолжающаяся обратная сторона об этом “шпионское ПО” прямо сейчас. Мы убежища’Лично изучал это на любых телефонах и декодированных шариков Wireshark о том, что программное обеспечение для более чистого посылает домой, кажется, не хватает – это может быть безобидным. Мы’Оставление нашего первоначального текста в качестве приведенного ниже, но вы, возможно, захотите взять это с помощью зерна соли, пока не появятся дальнейшие доказательства. Или держать нас в курсе в комментариях. Но будьте осторожны с прыжками, чтобы быстро выводить.]

Samsung могут иметь самые высокие варианты для оборудования, если вы хотите смартфон Android, но это имеет’T помешал им принимать некоторые сомнительные решения о программном обеспечении, которое они иногда загружают на него. Часто эти телефоны идут с “по умолчанию” приложения, которые могут’это удалено обычными средствами или может’Это даже отключено, и последнее открытие, связанное с предварительно загруженным программным обеспечением на телефонах Samsung, представляется довольно важной уязвимостью безопасности.

Это программное обеспечение, о котором идет речь “Уборщик для хранения” в “Уход за устройством” раздел телефона, который должен обрабатывать оптимизацию и удаление файлов. Это конкретное заявление сделано китайской компанией под названием Qihoo 360 и Can Can Can Can Can Can Can Can Can Can Can Can Can Can Can Can Can’t можно удалить с телефона без использования ADB или корневого. Компания известна исключительно плохими практиками, касающимися сканирования вируса, и программное обеспечение было обвинено в отправке всей информации о файлах по телефону на серверы в Китае, что затем может перевернуть все данные, которые она имеет в правительство Китая. Все это было обнаружено благодаря использованию захвата пакетов и OSINT, которые обсуждаются в посте.

Эти откровения появились недавно на Reddit от [KCHAXCER], который сделал первоначальные претензии. На данный момент он кажется довольно законным, и другой пользователь по имени [GeorgePB] смог предоставить временное решение/обходной путь в комментариях к первоначальному сообщению. Это’S интересная проблема, которая, вероятно, должна’На любом телефоне, не говоря уже о флагманском телефоне, конкурирующем с различными iPhone, но он подчеркивает некоторые проблемы безопасности, которые мы все должны иметь с нашими устройствами ежедневного использования, когда мы можем’t контролировать программное обеспечение на оборудовании, которым мы предположительно владеем. Есть некоторые альтернативы, хотя, если вы заинтересованы в телефонах с открытым исходным кодом.

Спасибо [Kickaxe] за совет!

Опубликовано в приложении с меткой безопасности, China, Osint, захватом пакетов, телефоном, предварительно установившимся, безопасности, сервера, смартфона, вируса

Хакеры могут использовать ошибки в предварительно установленных приложениях Samsung, чтобы шпионить за пользователями

Samsung работает над исправлением нескольких уязвимостей, влияющих на его мобильные устройства, которые можно использовать для шпиоля или для полного контроля над системой.

Ошибки являются частью более крупного набора, обнаруженного и отчет о ответственности одним исследователем безопасности через компанию’S программа Bug Bounty.

Серьезные проблемы на устройствах Samsung

С начала года Сергей Тошин – основатель безделейной компании, специализированная на безопасности мобильных приложений, обнаружил более десятка уязвимостей, влияющих на устройства Samsung.

Для трех из них детали в настоящее время легкие из -за высокого риска, который они представляют пользователям. Не вдаваясь в особенности, Тошин сказал BleepingComputer, что наименее суровые из этих вопросов могут помочь нападавшим украсть SMS -сообщения, если они обманывают жертву.

Два других более серьезны, так как они становятся более странными. Использование их не требует никаких действий от пользователя устройства Samsung. Злоумышленник может использовать его для чтения и/или написать произвольные файлы с повышенными разрешениями.

Неясно, когда исправления будут выдвинуты для пользователей, потому что процесс обычно занимает около двух месяцев из -за различных тестирования патча, чтобы убедиться, что он не вызывает другие проблемы

Тошин сообщил о всех трех уязвимости безопасности ответственно и в настоящее время ждет, чтобы получить настители.

17 проблем ответственно раскрыты

Только от Samsung хакер собрал около 30 000 долларов с начала года, чтобы раскрыть 14 выпусков. Три других уязвимости в настоящее время ждут исправления

Для семи из этих уже исправленных ошибок, которые принесли 20 690 долларов в настителях, Тошин предоставляет технические данные и инструкции по эксплуатации по проверке концепции в сообщении в блоге сегодня.

Хакер обнаружил ошибки в предварительно установленных приложениях на устройствах Samsung, используя непревзойденный сканер, который он создал специально, чтобы помочь с задачей.

Он сообщил о недостатках в феврале, а также опубликовал видео, демонстрирующее, как стороннее приложение получило права администратора устройства. Эксплуат, в то время в нулевом дне, имел нежелательный побочный эффект: в процессе получения повышенных привилегий все остальные приложения на телефоне Android были удалены.

Ошибка была исправлена в апреле. Он повлиял на приложение управляемого обеспечения и сейчас отслеживается как CVE-20121-25356. Хакер получил 7000 долларов за это сообщать.

Тошин получил еще одну огромную щедрость (5460 долл. США) за то, что он обменивался информацией с Samsung по вопросу (CVE-20121-25393) в приложении «Настройки», которое позволило получить доступ к чтению/записи к произвольным файлам с привилегиями системного пользователя.

Третья наиболее оплачиваемая (4850 долл. США) уязвимость из февральской партии позволила написать произвольные файлы в качестве пользователя телефонии, который имеет доступ к данным звонков и сообщениям SMS/MMS.

Samsung исправил большинство из этих недостатков в мае. Тем не менее, Тошин сказал BleepingComputer, что Samsung также исправил еще один набор из семи ошибок, которые он раскрыл через компанию’S программа Bug Bounty.

Они несут такие риски, как чтение/написание доступа к контактам пользователей, доступ к SD -карте и утечка личной информации, такую как номер телефона, адрес и электронная почта.

Пользователям рекомендуется применить последние обновления прошивки от производителя, чтобы избежать потенциальных рисков безопасности.

Тошин сообщил о более чем 550 уязвимостях в своей карьере, заработав более 1 миллиона долларов на боунах ошибок, через платформу Hackerone и различные программы Bug Bounty.