Хакеры могут использовать ошибки в предварительно установленных приложениях Samsung, чтобы шпионить за пользователями

Краткое содержание:

С начала 2021 года в предварительно установленных приложениях Samsung было обнаружено более двенадцати уязвимостей Сергея Тошина, основателя Semsung Semsung. Хакеры могут использовать эти ошибки, чтобы шпионить за пользователями Samsung, получая контроль над своими устройствами.

Ключевые моменты:

- Хакеры нашли способ шпионить за пользователями Samsung, подделать предварительно установленные приложения.

- Ошибки принадлежат к большему набору уязвимостей, влияющих на все устройства Samsung.

- Было поднято только три вопроса против этих уязвимостей.

- Одним из рисков, представленных ошибками, является возможность украсть сообщения пользователей.

- Использование ошибок может позволить хакерам читать и писать произвольные файлы и получить доступ к устройствам.

- Samsung работает над исправлением уязвимостей, но это может занять до двух месяцев.

- Сергей Тошин сообщил об угрозах безопасности и ждет наград.

- Хакер получил почти 30 000 долларов США в начале 2021 года за раскрытие 14 выпусков в устройствах Samsung.

- Ошибки были обнаружены с использованием непревзойденного сканера.

- Хакер сообщил Samsung о недостатках, и было размещено видео, показывающее права администратора на любое устройство Samsung.

- Некоторые из ошибок были исправлены, но исправления для других все еще находятся на рассмотрении.

- Хакер получил награды за сообщения о ошибках.

Вопросы:

- Как хакеры шпионивают за пользователями Samsung?

- Какова серьезность ошибок?

- Samsung знает об уязвимости?

- Сколько времени потребуется для исправления ошибок?

- Кто обнаружил уязвимости?

- Сколько денег хакер получил за раскрытие ошибок?

- Какова цель переоборудованного сканера?

- Как были раскрыты ошибки Samsung?

- Были исправлены все ошибки?

- Хакер получил любые награды за сообщения о ошибках?

- Есть ли риски для пользователей Samsung?

- Есть ли конкретная информация об уязвимости?

Хакеры могут использовать ошибки в заранее установленных приложениях Samsung, чтобы получить контроль над устройствами пользователей и шпионить за ними.

Ошибки представляют серьезные риски безопасности. Одна ошибка позволяет злоумышленникам украсть сообщения пользователей, в то время как другие позволяют им читать и писать произвольные файлы.

Да, Samsung знает об уязвимости и работает над их исправлением.

Для Samsung может потребоваться до двух месяцев исправить ошибки.

Уязвимости были обнаружены Сергеем Тошином, основателем непревзойденной компании.

Хакер получил почти 30 000 долларов США за раскрытие 14 ошибок в устройствах Samsung.

Необычный сканер используется для выявления ошибок в предварительно установленных приложениях на устройствах Samsung.

Хакер сообщил Samsung о ошибках, и было опубликовано видео, демонстрирующее права администратора на любое устройство Samsung.

Некоторые из ошибок были исправлены, но исправления для других все еще находятся на рассмотрении.

Да, хакер получил награды за сообщения о ошибках.

Да, ошибки представляют риски безопасности пользователям Samsung, поскольку хакеры могут получить контроль над своими устройствами.

Только три из уязвимостей были публично раскрыты из -за риска, который они представляют пользователям.

Ответы:

- Как хакеры шпионивают за пользователями Samsung?

- Какова серьезность ошибок?

- Samsung знает об уязвимости?

- Сколько времени потребуется для исправления ошибок?

- Кто обнаружил уязвимости?

- Сколько денег хакер получил за раскрытие ошибок?

- Какова цель переоборудованного сканера?

- Как были раскрыты ошибки Samsung?

- Были исправлены все ошибки?

- Хакер получил любые награды за сообщения о ошибках?

- Есть ли риски для пользователей Samsung?

- Есть ли конкретная информация об уязвимости?

Хакеры могут шпионить за пользователями Samsung, используя уязвимости в предварительно установленных приложениях на своих устройствах. Эти уязвимости позволяют хакерам получить контроль над устройствами и получить доступ к конфиденциальной информации.

У ошибок различные уровни тяжести. Одна ошибка позволяет хакерам красть сообщения пользователей, ставя под угрозу их конфиденциальность. Другие ошибки позволяют хакерам читать и записывать произвольные файлы, потенциально получая доступ к персональным данным и конфиденциальной информации.

Да, Samsung знает об уязвимости. Компания была уведомлена о ошибках в рамках программы Bug Bounty и активно работает над их исправлением, чтобы обеспечить безопасность своих пользователей.

Процесс исправления ошибок и реализации исправлений обычно занимает около двух месяцев. Samsung необходимо провести обширное тестирование, чтобы убедиться, что исправления не вызывают никаких дальнейших проблем или уязвимостей.

Уязвимости были обнаружены Сергеем Тошином, основателем непревзойденной компании. Тошин определил более двенадцати уязвимостей, влияющих на предварительные приложения Samsung, и ответственно сообщили их техническому гиганту.

Один хакер получил почти 30 000 долларов США за раскрытие в общей сложности 14 выпусков в устройствах Samsung. Вознаграждения за награды за ошибку предоставляются лицам, которые ответственно раскрывают уязвимости для компании.

Необычный сканер-это инструмент, разработанный хакером для выявления ошибок и уязвимостей в заранее установленных приложениях на смартфонах Samsung. Это помогает в процессе выявления и сообщений о проблемах безопасности Samsung.

Хакер, ответственный за обнаружение ошибок, сообщила Samsung о недостатках. Кроме того, они опубликовали видео, демонстрирующее, как стороннее приложение может предоставить им права администратора на любое устройство Samsung. Это доказательство помогло повысить осведомленность об уязвимости и быстрого действия Samsung.

Некоторые из ошибок были исправлены, но исправления для других все еще находятся на рассмотрении. Samsung активно работает над решением уязвимостей, чтобы обеспечить безопасность своих пользователей. Компания следует за тщательным процессом исправления, чтобы обеспечить эффективность исправлений.

Да, хакер получил награды за ответственность сообщать об ошибках в Samsung. Эти награды за ошибки являются вознаграждением, предоставленными компаниями лицам, которые находят и раскрывают уязвимости в своем программном обеспечении или системах.

Да, есть риски безопасности для пользователей Samsung из -за обнаруженных уязвимостей. Хакеры могут использовать эти уязвимости, чтобы получить контроль над устройствами пользователей и потенциально получить доступ к своим личным данным, ставя под угрозу их конфиденциальность и безопасность.

Только три из уязвимостей были публично раскрыты, поскольку они представляют значительные риски для пользователей. Более подробная информация об уязвимостях может быть передана Samsung после того, как будут установлены исправления, чтобы убедиться, что пользователи полностью осведомлены о потенциальных рисках.

Эта статья принадлежит Tech Times

Написано Фрэн Сандерс

Хакеры могут использовать ошибки в предварительно установленных приложениях Samsung, чтобы шпионить за пользователями

Компьютер Bleeping недавно сообщил, что с начала 2021 года основатель безделейной компании Sergey Toshin обнаружил более двенадцать уязвимостей, которые в настоящее время влияют на все устройства Samsung.

Хакеры нашли способ шпионить за пользователями Samsung, подделать предварительно установленные приложения

Хакеры на их следующую цель: samsung. Подводя подделки с предварительно установленными приложениями Samsung, хакеры теперь могут шпионить за пользователями.

Хакеры могут наблюдать за пользователями и даже получить полный контроль над всей системой. Что более тревожно, так это то, что ошибки, кажется, принадлежат гораздо более обширному набору эксплуатируемого. Один из исследователей безопасности Samsung сообщил об инциденте в программу Bug Gounty Tech Giant.

Samsung – южнокорейский технический гигант, но это не помешало хакерам вмешиваться в их систему. В настоящее время компания работает над исправлением бесконечных уязвимостей, которые продолжают влиять на его мобильные смартфоны.

Хакеры по трем критическим вопросам Samsung

Компьютер Bleeping недавно сообщил, что с начала 2021 года основатель безделейной компании Sergey Toshin обнаружил более двенадцать уязвимостей, которые в настоящее время влияют на все устройства Samsung.

Из -за риска безопасности, который эти ошибки представляют пользователям Samsung, компания выпускает лишь подробности света об инциденте. На данный момент было поднято только три вопроса.

Согласно онлайн -магазинам, Тошин также упомянул, что наименее угрожающий риск, который ставит за собой проблему, заключается в том, что хакеры могут украсть сообщения пользователей, если они успешно обманывают жертву.

Эти две проблемы более сложны и тяжелые из -за тяжести их скрытности.

Использование ошибок не требует, чтобы пользователи Samsung были что -либо делать, потому что они могли бы использовать его для чтения и написания произвольных файлов для доступа к устройствам.

Samsung все еще не подтвердил, когда ошибки будут исправлены, главным образом потому, что весь процесс может занять до двух месяцев. Компания по -прежнему должна провести многочисленные патч -тесты, чтобы убедиться, что она не вызовет дальнейших проблем.

Тошин добавил, что он сообщил о всех трех угрозах безопасности, и теперь он ждет, чтобы получить в свои руки награды.

Хакер собрал почти 30 000 долларов

Один хакер получил почти 30 000 долларов с начала 2021 года, потому что он раскрыл в общей сложности 14 выпусков в системах Samsung Devices ‘Systems.

Хакер обнаружил, что в предварительно установленных приложениях на смартфонах Samsung есть ошибки, используя непревзойденный сканер, который он сделал, чтобы помочь с ошибкой.

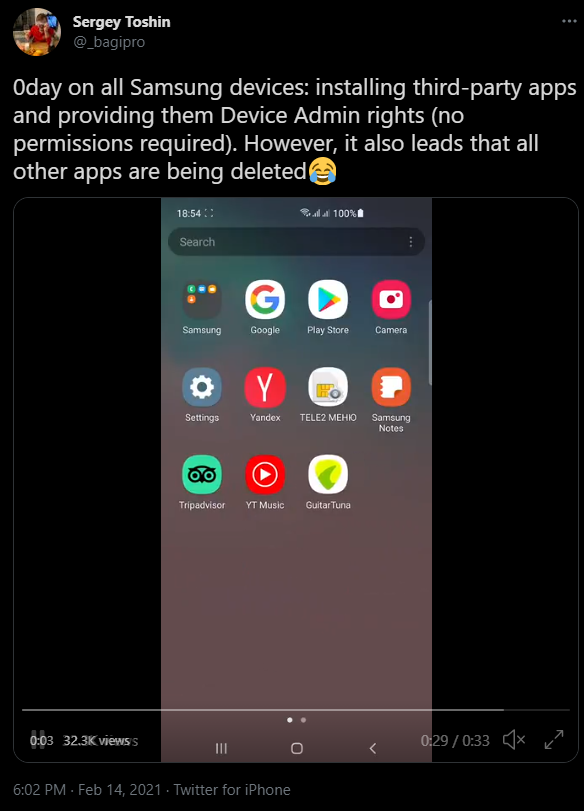

Он сообщил Samsung о недостатках в феврале и даже опубликовал видео о том, как стороннее приложение может дать ему права администратора на любое устройство Samsung. Тем не менее, он имел огромный побочный эффект – все приложения в устройстве Samsung были удалены при попытке получить повышенные привилегии.

Ошибка была позже исправлена в апреле, но она все еще оказала значительное влияние на приложение управляемого обеспечения, и теперь оно помечено как CVE-20121-25356.

В качестве награды, хакер получил 7000 долларов за сообщения о ошибках.

Компьютер Bleeping упомянул, что Тошин также получил 5 460 долларов за то, что Samsung узнал о другой проблеме, касающейся их приложения настроек. Он дал хакерам доступ к произвольным файлам в качестве реального пользователя системы. Его этикетка известна как CVE-2021-25393.

Наконец, он получил еще 4850 долларов от партии ошибок в феврале, которая позволила создать произвольные файлы, замаскированные под пользователя телефона, который может получить доступ к SMS и сведена на голову.

Эта статья принадлежит Tech Times

Написано Фрэн Сандерс

Хакеры могут использовать ошибки в предварительно установленных приложениях Samsung, чтобы шпионить за пользователями

Samsung работает над исправлением нескольких уязвимостей, влияющих на его мобильные устройства, которые можно использовать для шпиоля или для полного контроля над системой.

Ошибки являются частью более крупного набора, обнаруженного и отчет о ответственности одним исследователем безопасности через компанию’S программа Bug Bounty.

Серьезные проблемы на устройствах Samsung

С начала года Сергей Тошин – основатель безделейной компании, специализированная на безопасности мобильных приложений, обнаружил более десятка уязвимостей, влияющих на устройства Samsung.

Для трех из них детали в настоящее время легкие из -за высокого риска, который они представляют пользователям. Не вдаваясь в особенности, Тошин сказал BleepingComputer, что наименее суровые из этих вопросов могут помочь нападавшим украсть SMS -сообщения, если они обманывают жертву.

Два других более серьезны, так как они становятся более странными. Использование их не требует никаких действий от пользователя устройства Samsung. Злоумышленник может использовать его для чтения и/или написать произвольные файлы с повышенными разрешениями.

Неясно, когда исправления будут выдвинуты для пользователей, потому что процесс обычно занимает около двух месяцев из -за различных тестирования патча, чтобы убедиться, что он не вызывает другие проблемы

Тошин сообщил о всех трех уязвимости безопасности ответственно и в настоящее время ждет, чтобы получить настители.

17 проблем ответственно раскрыты

Только от Samsung хакер собрал около 30 000 долларов с начала года, чтобы раскрыть 14 выпусков. Три других уязвимости в настоящее время ждут исправления

Для семи из этих уже исправленных ошибок, которые принесли 20 690 долларов в настителях, Тошин предоставляет технические данные и инструкции по эксплуатации по проверке концепции в сообщении в блоге сегодня.

Хакер обнаружил ошибки в предварительно установленных приложениях на устройствах Samsung, используя непревзойденный сканер, который он создал специально, чтобы помочь с задачей.

Он сообщил о недостатках в феврале, а также опубликовал видео, демонстрирующее, как стороннее приложение получило права администратора устройства. Эксплуат, в то время в нулевом дне, имел нежелательный побочный эффект: в процессе получения повышенных привилегий все остальные приложения на телефоне Android были удалены.

Ошибка была исправлена в апреле. Он повлиял на приложение управляемого обеспечения и сейчас отслеживается как CVE-20121-25356. Хакер получил 7000 долларов за это сообщать.

Тошин получил еще одну огромную щедрость (5460 долл. США) за то, что он обменивался информацией с Samsung по вопросу (CVE-20121-25393) в приложении «Настройки», которое позволило получить доступ к чтению/записи к произвольным файлам с привилегиями системного пользователя.

Третья наиболее оплачиваемая (4850 долл. США) уязвимость из февральской партии позволила написать произвольные файлы в качестве пользователя телефонии, который имеет доступ к данным звонков и сообщениям SMS/MMS.

Samsung исправил большинство из этих недостатков в мае. Тем не менее, Тошин сказал BleepingComputer, что Samsung также исправил еще один набор из семи ошибок, которые он раскрыл через компанию’S программа Bug Bounty.

Они несут такие риски, как чтение/написание доступа к контактам пользователей, доступ к SD -карте и утечка личной информации, такую как номер телефона, адрес и электронная почта.

Пользователям рекомендуется применить последние обновления прошивки от производителя, чтобы избежать потенциальных рисков безопасности.

Тошин сообщил о более чем 550 уязвимостях в своей карьере, заработав более 1 миллиона долларов на боунах ошибок, через платформу Hackerone и различные программы Bug Bounty.