Как настроить частный доступ в Интернет OpenVPN на маршрутизаторе PCWRT

Если вы хотите дополнительно получить доступ к устройствам в вашей локальной сети, вам нужно будет явно разрешить им. Например, чтобы разрешить доступ к устройствам на 192.0.0.0/24, добавьте следующие два правила (до любого правила отклонения):

Частный доступ в Интернет

Private Internet Access-это сервис VPN на основе подписки. Вот несколько ключевых моментов о PIA:

- Все приложения PIA были выпущены в виде открытого исходного кода: https: // github.com/pia-foss

- Wireguard был добавлен на серверы VPN и приложения VPN

- VPN -серверы мигрировали из Ubuntu 14.04 LTS для Arch Linux

- Все серверы VPN теперь зашифрованы через DM-Crypt, следующие совет разработчиков Arch Linux

- Все службы VPN теперь работают в памяти через Ramdisk

Руководство

Вот пошаговое руководство о том, как настроить частный доступ в Интернет с помощью апплета NetworkManager:

Подход Applet NetworkManager

Монтаж

1. Скачать файлы конфигурации OpenVPN из PIA и извлечь файл ZIP в незабываемое место.

2. Установите и настройте NetworkManager, Applet NetworkManager и плагин OpenVPN.

Конфигурация

1. Щелкните правой кнопкой мыши апплет NetworkManager и выберите «Редактировать соединения».

2. Нажмите на знак плюса, чтобы создать новое соединение.

3. Выберите «Импортировать сохраненную конфигурацию VPN» и нажмите «Создать».

4. Перейдите в каталог, где были извлечены файлы OpenVPN, и открыть один из файлов.

5. Введите свое имя пользователя и пароль, предоставленные частным доступом в Интернет.

6. Нажмите «Дополнительно» и убедитесь, что «Использовать сжатие данных LZO» установлено на «Адаптивное», а «установлен тип виртуального устройства» установлен на «TUN».

7. Перейдите на вкладку «Безопасность» и выберите «AES-128-CBC» в качестве шифра и «SHA-1» в качестве аутентификации HMAC.

8. Нажмите «ОК», чтобы сохранить изменения.

9. Перейдите на вкладку «Настройки IPv6» и выберите «Игнорировать» для «метода», поскольку PIA блокирует адреса IPv6.

10. Нажмите «Сохранить», чтобы сохранить конфигурацию.

Применение

1. Щелкните левой кнопкой мыши на апплете NetworkManager и выберите созданное вами подключение к VPN.

2. После появления золотого замка вы успешно подключены к частному доступу в Интернете. Вы можете подтвердить соединение, посетив веб -сайт PIA.

Примечание. Чтобы не вводить пароль каждый раз, вы можете установить учетные данные для доступных всем пользователям.

Подход OpenVPN командной строки

Монтаж

1. Скачать конфигурации OpenVPN из PIA и перемещать все файлы в/etc/openvpn/client.

2. Изменить расширения файла с .Opvn to .Conf и замените пространства в именах файлов.

Применение

Для автоматического входа в систему добавьте имя файла, содержащего ваше имя пользователя и пароль сразу после «Auth-user-pass» в файле (ы) конфигурации (ы).

Чтобы проверить, успешно ли вы подключились к VPN, вы можете использовать рекомендуемые инструменты.

Автоматический

Официальный сценарий установки

Частный доступ в Интернет предоставляет сценарий установки для настройки NetworkManager. Загрузите и запустите скрипт, чтобы настроить VPN.

Примечание. Сценарий требует Python 2, поэтому вам может потребоваться сначала установить Python2.

Официальный клиент Linux

У PIA есть официальный клиент для Linux с поддержкой Arch. Загрузите и запустите сценарий установки.

Пакеты

– «Piavpn-bin»: автоматизирует официальный установщик.

– «Private Internet Access/Aur»: устанавливает профили для NetworkManager, Connman и OpenVPN.

Vopono

Vopono – это инструмент, который позволяет запускать конкретные приложения через соединение VPN с временными пространствами имен сети. Он поддерживает генерацию автоматической конфигурации для частного доступа в Интернет.

Как настроить частный доступ в Интернет OpenVPN на маршрутизаторе PCWRT

Если вы хотите дополнительно получить доступ к устройствам в вашей локальной сети, вам нужно будет явно разрешить им. Например, чтобы разрешить доступ к устройствам на 192.0.0.0/24, добавьте следующие два правила (до любого правила отклонения):

Частный доступ в Интернет

Private Internet Access-это сервис VPN на основе подписки.

- Все приложения PIA были выпущены как открытый исходный код: https: // github.com/pia-foss

- Wireguard был добавлен на серверы VPN и приложения VPN

- VPN -серверы мигрировали из Ubuntu 14.04 LTS для Arch Linux

- Все серверы VPN теперь зашифрованы через DM-Crypt, следующие совет разработчиков Arch Linux

- Все службы VPN теперь работают в памяти через Ramdisk

Руководство

- Отключить IPv6, поскольку он не поддерживается PIA.[1]

- Убедитесь, что вы используете DNS -серверы PIA, перечисленные на их веб -сайте.

Подход Applet NetworkManager

Монтаж

Скачать файлы конфигурации OpenVPN от PIA. Извлеките zip -файл в место в домашнем каталоге пользователя или в другом месте, который запоминается для будущего доступа. Стоит отметить, что даже если Wireguard можно использовать в двоичном и в приложении Linux, PIA еще не предоставила файлы Wireguard для конфигурации. Другими словами, можно использовать только OpenVPN при использовании подхода NetworkManager.

Установите и настройте NetworkManager вместе с апплетом NetworkManager и Plugine OpenVPN.

Конфигурация

- Щелкните правой кнопкой мыши апплет NetworkManager из среды рабочего стола и нажмите «Редактировать соединения». Нажмите на знак плюса в левом нижнем углу окна «Соединения сети», который появляется.

- Когда вы выберете тип подключения, нажмите на раскрывающееся меню и прокрутите до конца, пока не достигнете «импортируйте сохраненную конфигурацию VPN». Выберите эту опцию. Теперь нажмите «Создать.

- Перейдите к каталогу, который вы извлекли все файлы OpenVPN ранее, затем откройте один из файлов из этой папки. Вообще говоря, вы захотите открыть файл, связанный с подключением, которое вы специально хотите.

- После того, как вы открыли один из файлов OpenVPN, появляется окно, которое должно быть «редактирование». Введите свое имя пользователя и пароль, которые вы получили от частного доступа в Интернет. В поле пароля есть значок, указывающий разрешение пользователя на учетные данные; Измените настройки по желанию.

- Теперь нажмите Advanced. Рядом с «Использование сжатия данных LZO», нажмите на раскрывающееся меню, чтобы выбрать «Адаптивный» и рядом с «Установить тип виртуального устройства», нажмите меню и убедитесь, что выбран «Tun».

- Затем перейдите на вкладку «Безопасность» и выберите как шифр «AES-128-CBC» и в качестве аутентификации HMAC “SHA-1”.

- Нажмите кнопку ОК в слева в нижней части окна, чтобы сохранить это изменение.

- Перейдите на вкладку «Настройки IPv6» и выберите «Метод» «игнорировать», поскольку PIA блокирует адреса IPv6 [2].

- Нажмите Сохранить в правом нижнем углу окна «Редактирование».

Применение

Нажмите на щелчок в апплете NetworkManager. Есть меню VPN Connection. Внутри это должно быть подключение к VPN, которое вы сохранили. Нажмите на него, чтобы подключиться к частному доступу в Интернете.

Когда золотой блокировка появилась в апплете NetworkManager, вы успешно подключены к частному доступу в Интернете. Посетите личный доступ в Интернет и подтвердите, что вы подключены, ссылаясь на сообщение о статусе в верхней части их домашней страницы.

Примечание: Если VPN запрашивает пароль, и вы хотели бы избежать ввода пароля каждый раз, когда вы пытаетесь подключиться, обязательно нажимайте на значок в поле «Пароль», как отмечалось ранее, относительно разрешения учетных данных, и измените его на всех пользователей.

Подход командной строки OpenVPN

Монтаж

Скачать конфигурации OpenVPN из PIA. Разанипируйте файл и переместите все файлы в/etc/openvpn/client . Убедитесь, что файлы имеют root в качестве владельца.

Кончик: Чтобы иметь возможность использовать конфигурацию Systemd Service OpenVPN#(e.g startvpn-client@конфигурация ), переименовать все файлы и заменить .Расширение OPVN с .Conf и замените пробелы в именах файлов конфигурации с помощью нижних показателей.

Применение

Кончик: Для автоматического входа в систему добавьте имя файла, содержащего ваше имя пользователя и пароль сразу после Auth-User-Pass в файле (ах) конфигурации (ах). Смотрите эту опцию в OpenVPN (8) для получения дополнительной информации.

Чтобы проверить, успешно ли вы подключились к VPN, см. В этой статье, которая рекомендует следующие четыре инструмента:

Автоматический

Официальный сценарий установки

В частном интернете есть сценарий установки, который устанавливает NetworkManager для использования с VPN. Загрузите скрипт здесь, а затем запустите, чтобы настроить.

Примечание: Требуется Python 2, который больше не предоставлен в официальных репозиториях. Установите Python2 Аур сначала или исправить сценарий для Python 3.

Официальный клиент Linux

В частном доступе к Интернету теперь есть официальный клиент для Linux при поддержке Arch. Загрузите клиента с этой страницы, раскапливаться в файле (e.г. PIA-V81-Installer-Linux.смол.GZ) и запустите сценарий установки (.эн.г. # ./pia-v81-installer-linux.).

Пакеты

- piavpn-bin – Автоматизирует официальный установщик

- Частный доступ в Интернет/Aur – Установка профилей для NetworkManager, Connman и OpenVPN

Vopono

Vopono – это инструмент для запуска конкретных приложений через соединение VPN с временными сетевыми пространствами имен. Генерация автоматической конфигурации поддерживается для частного лица.

Он включает в себя поддержку переключателя убийства по умолчанию и поддержку портов пересылки и проклятия от пространства имен сети на хост, чтобы вы могли запускать демоны и серверы через VPN, пока остальная часть системы не затронута.

Секреты и уловки

Интернет “Kill Switch”

Следующие правила iptables позволяют только сетевой трафик через интерфейс TUN, за исключением того, что трафик разрешен на серверы DNS PIA и в порт 1197, который используется при установлении соединения VPN:

/etc/iptables/iptables.правила

: Входной падение [0: 0]: прямое падение [0: 0]: выходной падение [0:10] -a input -m conntrack -ctState связан, установлен -J Accept -a input -i lo -J Accept -a input -i tun+ -j Accept -o output -o lo -j Accept -a output -d 209.222.18.222/32 -J Accept -a output -d 209.222.18.218/32 -J Accept -P output -p udp -m UDP - -dport 1197 -J Accept -a output -o tun+ -j Accept -a output -j decuce -reject -with icmp -net -unreactable commit

Это гарантирует, что если вы отключены от VPN неосознанно, сетевой трафик не допускается в.

Если вы хотите дополнительно получить доступ к устройствам в вашей локальной сети, вам нужно будет явно разрешить им. Например, чтобы разрешить доступ к устройствам на 192.0.0.0/24, добавьте следующие два правила (до любого правила отклонения):

-Вход -S 192.168.0.0/24 -J Accept -a output -d 192.168.0.0/24 -J принять

Кроме того, вышеуказанные правила блокируют протокол ICMP, который, вероятно, не желателен. Посмотрите на эту ветку для потенциальных ловушек использования этих правил iptables, а также больше деталей.

Установка PIA DNS

Если вы обнаружите, что Network Manager контролирует настройки DNS вашего хоста, и поэтому ваш хост не может разрешить какой -либо адрес, вам придется вручную установить DNS -сервер и атрибуты. Вы должны отметить символическую ссылку при выполнении следующей команды:

ls -l /etc /resolv.конфликт

Удалить символическую связь с RM /ETC /Resolv.conf затем создать новый /и т.п. /резольв.Conf и добавьте следующее:

/и т.д./резольв.конфликт

Именщик 209.222.18.222 имена сервер 209.222.18.218

Фактическая точность этой статьи или раздела оспаривается.

Причина: С использованием ResolvConf После редактирования /и т. Д. /Резольв.conf не имеет смысла. Если используется OpenReSolv, то имен -серверы должны быть установлены в /etc /resolvConf.conf и /etc /resolv.Конф не должен быть отредактирован вручную. (Обсудить в разговоре: частный доступ в Интернет)

Следующий регенеративный резалвконф, набрав:

# ResolvConf -u

Эта статья или раздел нуждаются в языке, синтаксисе вики или улучшении стиля. См. Справка: стиль для справки.

Наконец, сделайте файл неизменным, чтобы никакое другое приложение не могла изменить его:

CHATTR +I /ETC /RESOLV.конфликт

Поиск неисправностей

Я не могу подключиться к OpenVPN с помощью PIA Manager, или OpenVPN не работает

PIA Manager по -прежнему использует OpenVPN под капотом, поэтому даже если вы не используете один из методов OpenVPN, вам все равно это нужно. Во -первых, проверьте, что он установлен. Если вы использовали один из сценариев установки, это должно быть сделано для вас.

Если вы получаете ошибки, такие как #, это, вероятно, означает, что TAP/TUN в настоящее время не работает. Либо у вашего ядра его нет, в этом случае установите ядро, которое выполняет (или компилируется свежим), либо в настоящее время не работает, и в этом случае его нужно начать:

# modprobe tun

Получено из “https: // wiki.Archlinux.org/index.PHP?title = private_internet_access & holdid = 773021 “

- Страницы или разделы, помеченные шаблоном: стиль

- Страницы или разделы, помеченные шаблоном: точность

Как настроить частный доступ в Интернет OpenVPN на маршрутизаторе PCWRT

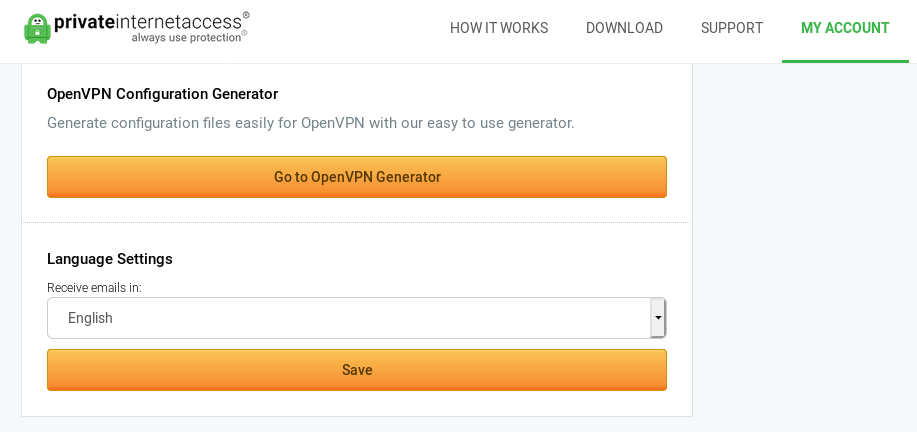

- Войдите в свою личную учетную запись доступа в Интернет.

- Под вкладкой моей учетной записи нажмите Перейти в генератор OpenVPN

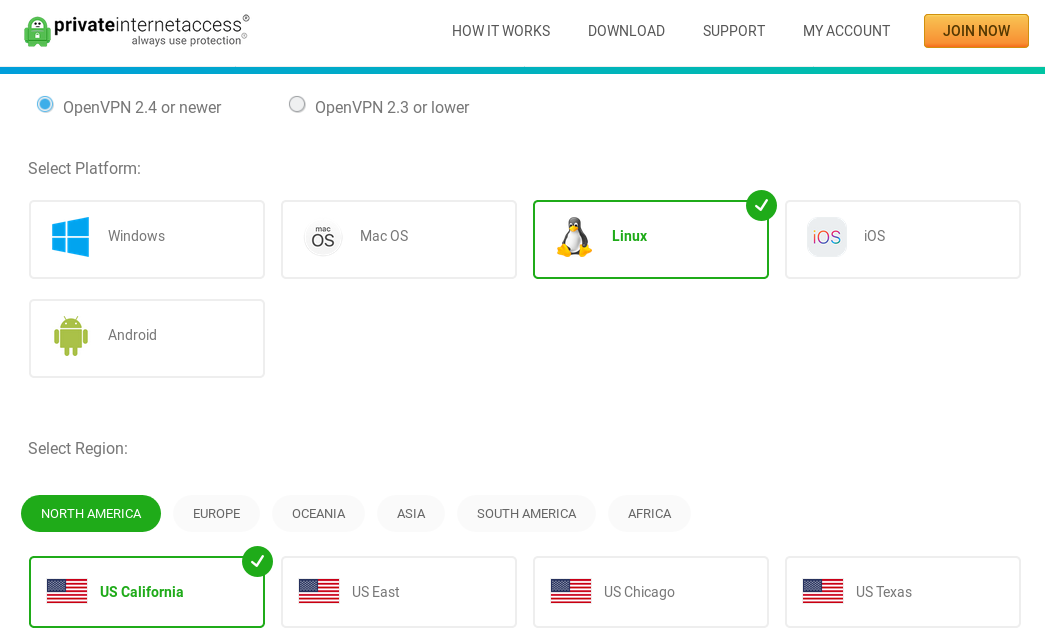

- Выбирать Linux и регион для сервера, к которому вы хотите подключиться.

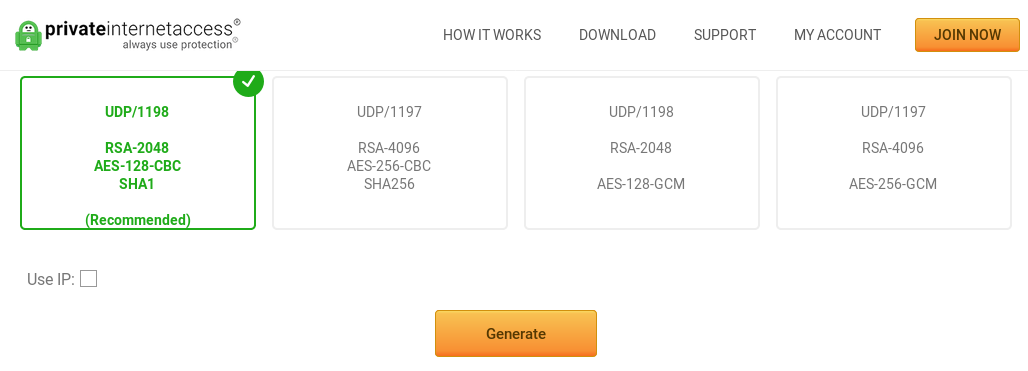

- Выберите конфигурацию параметра протокола, которую вы хотите использовать, затем нажмите Генерировать.

Добавить подключение к личному доступу в Интернете OpenVPN

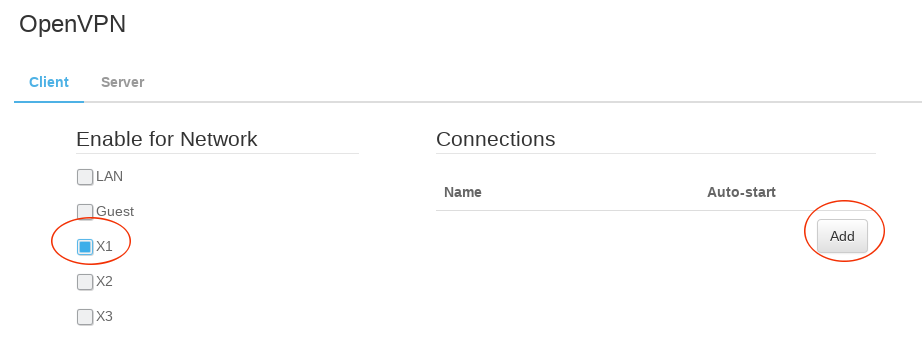

- Войдите в консоли PCWRT, откройте OpenVPN страница под Программы.

- На вкладке «Клиент» проверьте сеть, которую вы хотите включить частное доступ в Интернет OpenVPN, затем нажмите Добавлять кнопка, чтобы добавить новое соединение VPN.

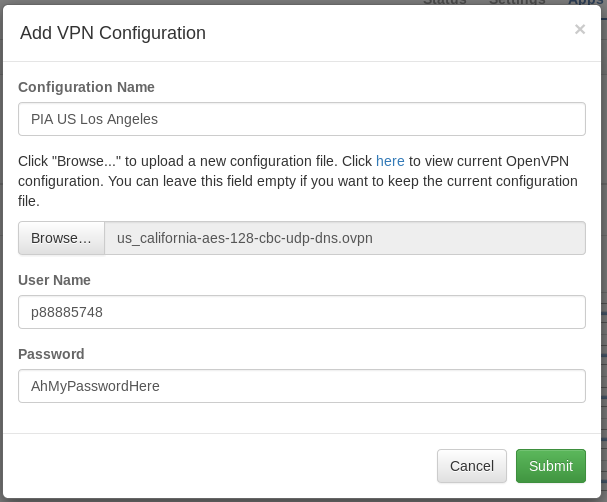

- в “Добавить конфигурацию VPN” Диалог:

- Введите имя для подключения

- Выберите .файл ovpn, который вы скачали выше

- Введите свое личное имя пользователя и пароль доступа к Интернету

- Нажимать “Представлять на рассмотрение”

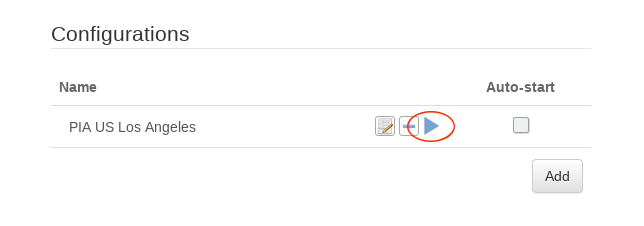

Запустите частное подключение к Интернету OpenVPN

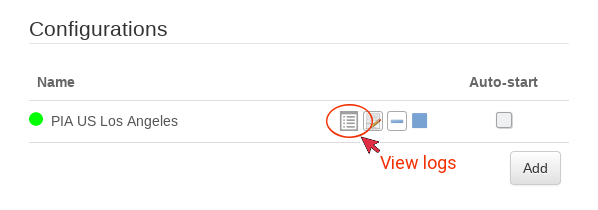

- Нажмите на синий “Играть” Кнопка для запуска подключения к личному доступу в Интернете OpenVPN.

- Если подключение будет успешным, слева от линии конфигурации подключения появится зеленая точка. В случае сбоя подключения нажмите на “бревно” значок для просмотра журналов OpenVPN.

Если вам понравилась эта статья, пожалуйста, поделитесь ее!

оставьте ответ отменить ответ

Вы должны войти, чтобы оставить комментарий.

Подключитесь к частному доступу в Интернете (PIA) VPN с OpenVPN на Ubuntu

Этот пост будет продолжаться с использованием openvpn в Ubuntu 16.04 Для подключения к частному VPN -серверу доступа к Интернету (PIA). У PIA есть предварительные файлы конфигурации здесь, которые мы будем использовать в качестве базы для нашего файла конфигурации. Я пройду каждый вариант, чтобы вы могли понять любые потенциальные проблемы, с которыми вы можете столкнуться. Первое, что нам нужно сделать, это установить OpenVPN, чтобы сделать это, чтобы мы запустили

sudo apt-get install openvpn После того, как мы установим, нам нужно загрузить сертификат, который мы собираемся использовать для подключения к серверам PIA. Загрузите ZIP -файл, упомянутый выше в каталоге OpenVPN с CD /ETC /OpenVPN, затем загрузите ZIP с

После того, как у нас есть zip -файл, мы можем расстегнуть его в отдельной папке, чтобы сохранить чистый главный каталог. Нам, вероятно, нужно установить утилиту повреждения, поэтому запустите Sudo apt-get uncip unzip. Теперь мы рассмотрим загруженный файл в новый каталог PIA с

SUDO UNZIP OPENVPN.zip -d pia Собираем все это вместе, мы получаем:

sudo apt-get install openvpncd /etc /openvpnsudo wget https: // www.PrivateinternetAccess.com/openvpn/openvpn.молнияsudo apt-get установить unzipSUDO UNZIP OPENVPN.zip -d pia

Поскольку мы создаем наш собственный файл конфигурации для OpenVPN. Единственные файлы, которые нам понадобятся из файла ZIP, – это файл сертификации Peer для подключения к VPN -серверам CA.RSA.2048.CRT и файл списка отмены сертификации CRL CRL.RSA.2048.пем. CRL используется для перечисления всех ключей сертификата, которые не разрешают подключаться к PIA’S серверы. Мы можем переместить эти файлы в главный каталог OpenVPN с

sudo mv/etc/openvpn/pia/ca.RSA.2048.CRT/ETC/OPENVPN/CA.RSA.2048.кольцаsudo mv/etc/openvpn/pia/crl.RSA.2048.pem/etc/openvpn/crl.RSA.2048.пем

Теперь, когда у нас есть ключи, пусть’S Создайте файл конфигурации, который будет использоваться OpenVPN для подключения к серверам PIA. Мы создаем пустой файл с

sudo touch/etc/openvpn/pia.конфликт. Нам также нужно создать отдельный файл для имени пользователя и пароля с

sudo touch/etc/openvpn/creds.конфликт Прежде чем перейдем к фактической конфигурации, пусть’S подтверждает команды:

sudo mv/etc/openvpn/pia/ca.RSA.2048.CRT/ETC/OPENVPN/CA.RSA.2048.кольцаsudo mv/etc/openvpn/pia/crl.RSA.2048.pem/etc/openvpn/crl.RSA.2048.пемsudo touch/etc/openvpn/pia.конфликтsudo touch/etc/openvpn/creds.конфликт

Полная конфигурация, которую мы рассмотрим, – это:

клиентDev TunОтдаленный США-Восток.PrivateinternetAccess.com 1198 UDPОтдаленный США-Восток.PrivateinternetAccess.Com 502 TCPResolv-Retry InfiniteНобинднастойчивый ключупорно-туншифр AES-128-CBCAuth Sha1crl-Verify/etc/openvpn/crl.RSA.2048.пемca/etc/openvpn/ca.RSA.2048.кольцасервер удаленного Cert-TLSauth-user-pass/etc/openvpn/creds.конфликтAuth-nocacheComp-lzoглагол 1reneg-sec 0Отключить-ок

Первый вариант, переданный в OpenVPN,-это клиент, который является ярлыком для использования Pull и TLS-Clientoptions. Опция тяги используется на клиенте, чтобы позволить серверу, к которому подключаются многие клиенты (или сервер с несколькими клиентами), чтобы выдвигать маршруты к клиенту. Это заставит все вопросы пройти через серверы PIA. Параметр TLS-Client позволяет шифровать TLS (часто называемый SSL). Следующая опция OpenVPN – это Dev, который можно установить в TUN или TAP. Мы устанавливаем здесь TUN, который допускает более низкие накладные расходы, но может использоваться только в трафике на основе IP и не можем создавать мосты Ethernet. С другой стороны, нажмите, более совместим с широким спектром сетевых протоколов, так как он ведет себя как настоящий сетевой адаптер (как виртуальный адаптер). Его также можно использовать для преодоления адаптеров Ethernet, но все это стоит за большим количеством накладных расходов, поскольку добавляет данные в каждый отправленный пакет данных. Вам 99% случаев нужно тун, если вы не пытаетесь подключиться к PIA с различными устройствами, такими как принтеры, сетевые диски и т. Д. Следующим вариантом для OpenVPN является удаленное, что у нас будет две копии, одна для UDP, что меньше накладных расходов, но не имеет восстановления ошибок, и один вариант для TCP, что такое’S используется в вашем браузере. Мы указываем имя хоста сервера PIA, к которому мы хотим подключиться, порт, используемый для этого типа соединения, и используемый сетевой протокол (UDP или TCP). Использование двух удаленных вариантов позволяет получить опцию задолженность, если первый выходит из строя. Я использовал нас на восток в качестве сервера VPN, но вы должны выбрать из списка здесь, который лучше всего соответствует вашим потребностям.

клиентDev TunОтдаленный США-Восток.PrivateinternetAccess.com 1198 UDPОтдаленный США-Восток.PrivateinternetAccess.Com 502 TCP

Следующим вариантом является резольворита, которую мы установили на бесконечность. Это означает, что мы хотим продолжать пытаться повторно подключиться навсегда. Это можно установить на число, например, 5, который затем OpenVPN будет попытаться повторно подключиться 5 раз, прежде чем сбой. Опция Nobind сообщает OpenVPN, чтобы не использовать локальный IP -адрес и порт. Это используется с удаленным опцией, чтобы серверы PIA могли сами назначать эти значения. Следующие два, настойчивые и постоянные. Это позволяет перезапустить через сигнал SIGUSR1 без перезагрузки клавиш и соединения TUN. SIGUSR1 (и SIGUSR2) – это пользовательские сигналы, которые вы можете использовать для своих собственных сценариев. Это необязательно, но приятно иметь, когда вы хотите автоматизировать переподключение.

Resolv-Retry InfiniteНобинднастойчивый ключупорно-тун

Следующие несколько вариантов являются специфичными для безопасности. Опция Cipher указывает алгоритм для шифрования для использования. PIA использует AES-128-CBC, но если вы хотите увидеть список поддерживаемых алгоритмов openVPN-Шоу-схемы. Опция AUTH определяет алгоритм дигеста сообщений, который почти всегда SHA-1. Следующие два варианта используют два файла, которые мы скопировали. Опция CRL-Verify используется для сертификации списка отзыва сертификата. Значение этого-то, где находится CRL, который является CRL-Verify/ETC/OpenVPN/CRL.RSA.2048.пем. То же самое касается опции CA, которая указывает используемой сертификации: ca/etc/openvpn/ca.RSA.2048.кольца. Опция удаленного сертификата является опцией ярлыка и эквивалентна –remote-cert-Ku A0 88 –Remote-cert-eku “Аутентификация веб -клиента TLS”. Опция удаленного CERT-KU требует, чтобы сертификат сверстника был подписан специально с ключом. Это кодируется в шестнадцатеричной (часть AO 88). Опция удаленного CERT-EKU требует, чтобы тот же сертификат сверстника был подписан с расширенным ключом. Это кодируется в символическом представлении OpenSSL. Это обеспечивает правильную аутентификацию TLS с серверами PIA.

шифр AES-128-CBCAuth Sha1crl-Verify/etc/openvpn/crl.RSA.2048.пемca/etc/openvpn/ca.RSA.2048.кольцасервер удаленного Cert-TLS

Я хочу самостоятельно пройти опцию Auth-user-pass, потому что именно здесь мы будем использовать/etc/openvpn/creds.Файл conf, который мы создали. Этот файл будет иметь две строки, имя пользователя и пароль. Важно помнить, что этот текстовый файл должен быть в формате Unix, а не DOS. Если вы создаете и редактируете файл из Linux, то вы хороши, но если вы используете Windows и SFTP, файл, вероятно, должен преобразовать файл в формат Unix. Если ты не ДОН’t Преобразование, вы можете получить ошибки по поводу неправильно отформатированного файла AUTH. Откройте кредит.File Conf, который мы создали с Sudo Nano/ETC/OpenVPN/CREDS.конфликт. Внутри файла у нас будет два значения опции: ‘ВАШ ЛОГИН’ Ваше имя пользователя PIA и ‘ВАШ ПАРОЛЬ’ Ваш пароль PIA. Чтобы преобразовать кредиты.Файл conf в формат Unix, если вам нужно запустить команду

sudo dos2unix/etc/openvpn/creds.конфликт.ВАШ ЛОГИНВАШ ПАРОЛЬ

Сохраните этот файл, и, поскольку у него есть ваш пароль в простом тексту, мы собираемся изменить разрешения на чтение только для root пользователя. Мы установили владельца к корне с

Sudo Chown Root: root/etc/openvpn/creds.конфликт и собираться читать только с

Sudo CHMOD 0400/ETC/OPENVPN/CREDS.конфликт Убедитесь, что вы установили это после того, как добавили свое имя пользователя и пароль к кредитам.COFF FILE. Теперь нам нужно ссылаться на этот файл в основном файле конфигурации OpenVPN, и мы делаем это, добавив путь в ваш файл учетных данных в опцию Auth-User-Pass. Мы также добавляем опцию Auth-nocache, чтобы не разрешать сохранение имени пользователя и пароля в виртуальной памяти. Это дополнительная мера безопасности для ваших учетных данных для PIA.

auth-user-pass/etc/openvpn/creds.конфликтAuth-nocache

Мы закончили с стороной авторизации вещей, поэтому теперь мы добавляем опцию Comp-LZO, которая позволяет сжать LZO. Ubuntu поставляется с сжатием LZO, но если вы донете’это есть, вы можете установить с

sudo apt-get установить liblzo2–2 Параметр глагола устанавливает объем журнала, который вы хотите для OpenVPN. Это может быть установлено с низкого уровня 0 до 11. Для отладки установить это значение в диапазоне 6–11. 1–4 – это нормальная операция, которую я люблю устанавливать на 1, когда все работаю. Набор параметров смежного состояния, куда идут журналы, и я установил это на/etc/openvpn/openvpn.бревно. Обычно журналы большинства программ идут в каталог/var/logs/, если вы хотите. Опция reneg-sec сообщает OpenVPN пересмотреть ключ канала данных через n секунд. По умолчанию 3600, но мы собираемся установить это на 0, потому что мы используем один и тот же ключ при подключении к серверам PIA. Наконец, опция Disable-OCC сообщает OpenVPN не отображать предупреждения, если есть противоречивые варианты между сверстниками. Серверы PIA могут обновить их параметры на стороне сервера, но не могут повлиять на соединение, поэтому мы надели’Не хочу никаких ошибок по этому поводу. Это дополнительное поле.

Comp-lzoглагол 1Status/etc/openvpn/openvpn.бревноreneg-sec 0Отключить-ок

После того, как у нас будет все установленные параметры, мы просто запускаем OpenVPN с опцией –config и указываем конфигурацию, которую мы создали. Вы увидите несколько информации о загрузке, и, наконец, вы увидите последовательность инициализации завершены, и вы подключены к серверам OpenVPN. Чтобы убедиться, что мы можем открыть еще один терминал и тип curl ipinfo.IO/IP, и этот веб -сайт вернет нам наш общедоступный IP -адрес, который должен быть PIA’S сервер, который вы настроили в удаленном варианте.

sudo openvpn - config/etc/openvpn/pia.конфликтсгибание ipinfo.io/ip

Теперь мы хотим, чтобы OpenVPN всегда подключался к серверам PIA на загрузке на заднем плане. Мы делаем это с инициатором.D Конфигурация. OpenVPN уже поставляется с инициатором.D Script, поэтому нам просто нужно изменить, какие файлы конфигурации OpenVPN будет использовать. У нас есть только один файл conf/etc/openvpn/pia.Conf, так что мы открываем начальник.D Config File sudo nano/etc/default/openvpn и создать новую строку над #autostart =’все’ Строка с AutoStart =’пиа’. Эта переменная AutoStart сообщит иниции.D скрипт для автоматического запуска всех файлов conf для каждого автостарта, который вы определяете. Вы можете иметь более одного значения AutoStart. Мы не надеем’Т нужно добавить .conf, так как это подразумевается, когда сценарий загружает наш файл конфигурации. Соответствующая часть сценария OpenVPN выглядит следующим образом:

# Автоматически запустите только эти VPN с помощью сценария init.# Разрешенные значения “все”, “никто” или пространство отделено списком# имена VPN. Если пусто, “все” предполагается.# Имя VPN относится к имени файла конфигурации VPN.# i.эн. “дом” был/и т. Д./OpenVPN/Home.конфликт#AutoStart =’пиа’#AutoStart =”все”#AutoStart =”никто”#AutoStart =”домашний офис”

Теперь вам нужно запустить инициатор.D Файл и после того, как OpenVPN запустил файл конфигурации PIA, вы увидите сообщение: Автоматическое запуск VPN ‘пиа’.

Работает ли частный доступ в Интернет с OpenVPN?

Охто

Мы аррегировали подоаджолгн. SpoMOщHщ эtOй straoniцы mы smosememememopredetath, чto -aprosы otpra. То, что нужно?

Эta -steraniцa otobrana -overshy -aTeх -stuчah -obra -aTeх -stu -y -y -ogdaTomAtiчeskymi -stri -stri -rah -strhe -strhe -strhe -stri -stri -stri -stri -stri -stri -rah -rah -stristriouri Котора. Straoniцa -oprepaneTeTeTeTeTOTOTOTO -opobrasthep -apoSle -o, kak -эat. ДО СОМОМОНТА.

Иошнико -а -а -а -в -впологовый схлк -а -апросов. Esli-yspolheoute obhщiй dostup-vanterneTTHETHETHETHETHET,. Охраторс. Подеб.

Проверка, в котором я, eSli -voAchephephephephe -yvodyte -sloжne -apro Эмами, Или,.