Краткое содержание:

Атаки вымогателей становятся все более распространенными, и компании всех размеров становятся жертвами этих атак. Виртуальные частные сети (VPNS) и протокол удаленного рабочего стола (RDP) были связаны с атаками вымогателей, причем RDP является самым популярным вектором вторжения в 2020 году. Пандемия и отдаленная работа Covid-19 вызвало обеспокоенность по поводу повышенного риска атак вымогателей. Крайне важно реализовать сильные меры безопасности и регулярно обновлять VPN и RDP для предотвращения уязвимостей. Splashtop, поставщик решений с удаленным доступом, предлагает ряд функций безопасности, чтобы помочь предотвратить атаки вымогателей, такие как автоматические обновления, аутентификация устройства, многофакторная аутентификация (MFA), отдельный регистр (SSO), записи сеанса и журналы и журналы конечной точки. Рекомендуется внедрить структуру нулевого доверия и перейти к решению удаленного доступа на уровне приложений, чтобы повысить безопасность.

Вопросы:

1. Насколько распространены атаки вымогателей?

Атаки вымогателей становятся все более распространенными, и компании всех размеров становятся жертвами этих атак на эти атаки.

2. Какова роль VPN и RDP в атаках вымогателей?

VPN и RDP были связаны с атаками вымогателей, причем RDP является самым популярным вектором вторжения в 2020 году.

3. Как пандемия Covid-19 повлияла на риск атак вымогателей?

Ковид-19 пандемия и удаленная работа повысили риск успешных атак вымогателей из-за более слабых элементов управления в домашних условиях и более высокой вероятности того, что пользователи нажимают на вымогательную приманку.

4. Как Splashtop может помочь предотвратить вымогатель?

Splashtop предлагает различные функции безопасности, включая автоматические обновления, аутентификацию устройства, многофакторную аутентификацию (MFA), отдельный вход (SSO), записи сеанса и журналы и безопасность конечной точки, которые помогают снизить риск вымогателей атаки.

5. Почему важно регулярно обновлять VPN и RDP?

Регулярное обновление VPN и RDP имеет решающее значение для предотвращения уязвимостей, которые могут использоваться хакерами.

6. Что такое структура нулевого доверия?

Структура с нулевым доверием означает ничего не доверять и проверять все, и рекомендуется повысить безопасность и предотвратить атаки вымогателей.

7. Почему рекомендуется перейти к решению удаленного доступа на основе идентификации на уровне приложений?

Переход к уровню приложения, решения на основе идентификации удаленного доступа повышают безопасность и снижают риск атак вымогателей.

8. Какие функции безопасности предлагают Splashtop?

Splashtop предлагает автоматизированные обновления, аутентификацию устройства, многофакторную аутентификацию (MFA), отдельный вход (SSO), записи и журналы сеанса, а также безопасность конечной точки.

9. Как использует политики пароля Splashtop?

Splashtop поддерживает политики пароля, такие как прочность пароля и вращение пароля через интеграцию служб каталогов с Active Directory (AD), службы федерации Active Directory (ADFS), Okta и другие службы каталогов.

10. Какие дополнительные меры безопасности предоставляют Splashtop?

Splashtop партнеры с Bitdefender и Webroot, чтобы предложить расширенные возможности безопасности конечной точки для клиентов, которые хотят дополнительный уровень защиты.

11. Какой тип решений удаленного доступа предлагает Splashtop?

Splashtop предлагает решение о безопасном дистанционном доступе в облаке.

12. Какие шаги предприняли Splashtop для обеспечения защиты клиентов от киберугрозов?

Splashtop постоянно контролирует последние киберугрозы, сформировал консультативный совет по безопасности и запустил бюллетень безопасности, чтобы помочь ИТ -специалистам и MSP оставаться в курсе последних уязвимостей.

13. Как предприятия могут защитить себя от атак вымогателей?

Предприятия могут защитить себя от атак Ransomware, внедряя прочные меры безопасности, регулярное обновление VPN и RDP, внедряя структуру нулевого доверия и продвижение к решению удаленного доступа на основе идентификации на уровне приложений.

14. Почему важно учитывать функции безопасности при выборе VPN?

Не все VPN предлагают надежные меры безопасности и системы мониторинга. Важно выбрать VPN, который обеспечивает сильные функции безопасности и возможность проверить авторизованных пользователей с помощью многофакторной аутентификации (MFA) и контролировать каждую конечную точку сети.

15. Как удаленная работа увеличивает риск атак вымогателей?

Удаленная работа увеличивает риск атак вымогателей из -за более слабых элементов управления на дому и более высокой вероятности того, что пользователи нажимают на вымогательную приманку по электронной почте.

Можно ли предотвратить атаки вымогателей с помощью VPN

Индустрия VPN предлагает широкий спектр продуктов с различными уровнями безопасности. При выборе VPN для предприятия или государственного использования невероятно важно учитывать функции безопасности. Все VPN предлагают безопасный метод подключения к вашей частной сети, но только некоторые содержат надежные меры безопасности и системы мониторинга, которые Cisco’S AnyConnect VPN Service делает. Cisco предоставляет большой набор функций безопасности, позволяющий легко создавать правильный VPN для вашего варианта использования. Кроме того, Cisco’S Security Famess способность проверить авторизованных пользователей через многофакторную аутентификацию (MFA), а также контролировать каждую конечную точку вашей сети.

Роль VPN и RDP в атаках вымогателей

19 марта 2021 года компьютерный гигант Acer сообщил, что он был поражен рекордным спросом на вымогательную программу в размере 50 миллионов долларов США в размере 50 миллионов долларов. Хотя сумма выкупа была ошеломляющей, в наши дни самый факт, когда компания пострадала от Ransomware, стала общей новостью.

Компании, крупные и малые, стали жертвами вымогателей, в которых киберпреступники используют вредоносное программное обеспечение, чтобы предотвратить доступ к компании, компьютеры или сети, если они не платят большую плату за выкуп.

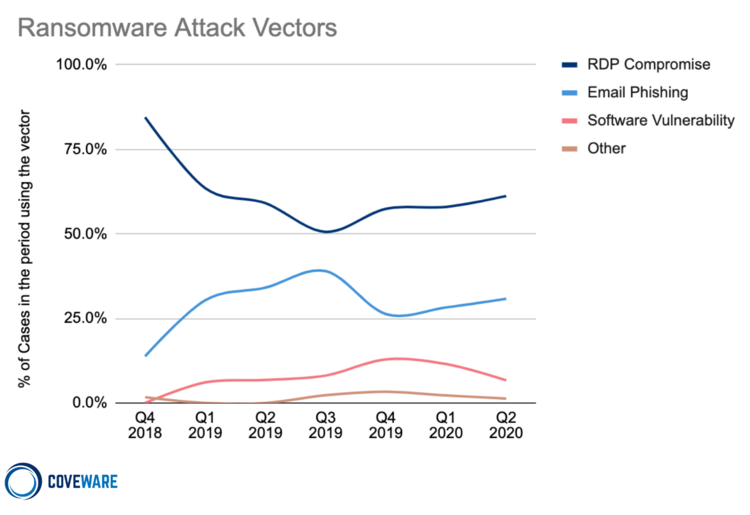

Как генеральный директор поставщика решений удаленного доступа и удаленной поддержки, я’M Особенно осведомлен о регулярно сообщаемых связях между виртуальными частными сетями (VPNS), протоколом удаленного рабочего стола (RDP) и вымогательными программами. Лучшие эксплойты, используемые бандами вымогателей, – это ошибки VPN, но RDP все еще царит: как указано в статье ZDNet, отчеты из CoveWare, Emsisoft и записано будущее “Очевидно, что RDP как самый популярный вектор вторжения и источник большинства инцидентов вымогателей в 2020 году.”

Опасения по поводу вымогателей выросли во время пандемии Covid-19, так как так много сотрудников работают из дома. Глобальная бухгалтерская фирма KPMG сообщила, что “Удаленная работа значительно увеличивает риск успешной атаки вымогателей. Из-за комбинации более слабых элементов управления на дому и более высокой вероятности того, что пользователи нажимают на тематические вымогатели COVID-19.”

В июне 2020 года Министерство внутренней безопасности выпустило предупреждение о росте вымогателей, нацеленных на предприятия, полагаемые на RDP и VPN для удаленного доступа.

К счастью для клиентов Splashtop, Splashtop разработан с учетом нулевой структуры безопасности доверия, последнего стандарта отрасли, который не означает ничего доверия, и все подтвердите все. Мы считаем, что Zero Trust может помочь остановить поток атак вымогателей.

Как Splashtop помогает предотвратить вымогательную программу

В то время как киберугрозы развиваются каждый день, вот некоторые из способов, которыми продукты Splashtop помогают уменьшить вымогатели:

- Автоматизируйте обновления и исправления безопасности – Сегодня’S VPN и RDP требуют ручного исправления, и, поскольку VPN работают 24/7, ИТ -специалисты и MSP с меньшей вероятностью будут держать их в курсе. Все, что нужно, это момент невнимания для хакера использовать уязвимость. Splashtop автоматизирует обновления для всех наших конечных точек и облачной инфраструктуры.

- Аутентификация устройства поддержки – В отличие от большинства VPN, которые редко настроены для поддержки аутентификации устройства, Splashtop автоматически настроен для аутентификации любого нового устройства, пытающегося создать сеанс удаленного доступа. ИТ -команды также могут помешать пользователям удаленного доступа добавлять новые устройства.

- Применять многофакторную аутентификацию (MFA) и единый вход (SSO)- Проверка личности является основной частью структуры нулевого доверия, а Splashtop поддерживает MFA, а также SSO. Наш продукт Splashtop Enterprise предлагает интеграцию SSO/SAML (Language Apporting Assertion Language) с Active Directory (AD), службами федерации Active Directory (ADFS), Okta и других сервисов каталогов. Через службы каталогов IT/MSP также могут обеспечить соблюдение политик паролей, таких как сила пароля и вращение пароля.

- Предоставьте записи сеанса и журналы сеансов – Splashtop предлагает обширные журналы сеансов и функции записи. По желанию, Splashtop Enterprise также интегрируется с информацией о безопасности и управлении событиями (SIEM) для централизованного журнала.

- Предложите безопасность конечной точки – Splashtop партнеры с Bitdefender и Webroot, чтобы предложить расширенные возможности безопасности конечной точки для клиентов, которые хотят дополнительный уровень защиты.

С тех пор, как началась пандемия, многие бизнес обратились к VPN и RDP, чтобы обеспечить удаленную работу, подвергая их бизнесу для расширения киберугрозов. В последние годы Gartner и многие эксперты по безопасности рекомендовали предприятиям уйти от доступа к VPN на уровне сети и вместо этого двигаться в направлении решений удаленного доступа на уровне приложений, которые охватывают ноль доверительного рамки.

Splashtop’S Cloud-Pryst, облачный облачный решение безопасного удаленного доступа, было разработано для поддержки пост-ковидской работы от любой эры.

Splashtop постоянно следит за последними киберугрозами, и мы стремимся инвестировать миллионы, чтобы наши клиенты были хорошо защищены от них. Недавно мы сформировали консультативный совет по безопасности и запустили бюллетень безопасности, чтобы помочь IT Pros и MSP оставаться на вершине последних уязвимостей.

Узнайте больше о методах безопасности Splashtop удаленного доступа . И разреши’S продолжайте работать над способами сделать вымогатели максимально редкими, насколько это возможно.

Можно ли предотвратить атаки вымогателей с помощью VPN?

Чтобы свести к минимуму риск того, что ваша ценная дата украдена хакерами, рекомендуется использовать антивирус и быть осторожным с тем, какой материал вы загружаете из Интернета.

Тем не менее, может ли VPN действительно защитить вас от атаки вымогателей?

WannaCry, атака вымогателей, которая угрожает тысячам компьютерных систем по всему миру

В пятницу, 12 мая, мир почти рухнул из-за атаки вымогателей под названием WannaCry, которая быстро распространялась через систему обмена окнами на тысячи компьютеров.

Кибер-угроза поразила более 100 стран и затронула основные системы, такие как британская NHS, испанская телекоммуникационная компания Telefónica или гигант почтового обслуживания FedEx.

Злодие программное обеспечение, в котором использовались украденные инструменты от АНБ, передавались по электронной почте и работали так, чтобы пользователи препятствовали доступу к своим компьютерным системам, пока выкуп не будет выплачен через популярную цифровую валюту биткойна.

Через несколько часов анонимный аналитик по кибербезопасности остановил угрозу, зарегистрировав доменное имя, которое было скрыто в коде вымогателей, предотвращая такие большие убытки.

Но как вы можете сделать свой компьютер более безопасным в случае повторения атаки?

Важность услуг VPN для защиты вас от вредоносных программ онлайн

Один из вопросов, возникших после недавней глобальной кибератаки, заключается в том, что это могло быть убит с самого начала с использованием VPN.

Как эксперты по безопасности из Service Nordvpn, VPN действительно полезен, если вы хотите защитить свой компьютер от вредоносного ПО, когда вы получаете доступ к Интернету, даже из общественной точки доступа.

Тем не менее, в ваших руках проверить, какой материал вы загружаете в Интернете.

С VPN, ваши данные и онлайн -активность зашифрованы, и ваш IP скрыт, поэтому хакерам труднее получить жизненно важную информацию с вашего компьютера.

Но вы должны быть особенно осторожны, чтобы не нажимать на подозрительные всплывающие окна, которые могут появиться на вашем экране. По сути, избегая загрузки документов, которые поступают от неизвестного отправителя.

Вот где VPN вступают в игру. Большинство сервисов черных списка сомнительных URL -адресов, так что это отличное место для начала.

Что вы можете сделать, чтобы защитить свой компьютер от атаки вымогателей?

Nordvpn’S -эксперты по безопасности предполагают, что лучший способ повысить безопасность на вашем компьютере – установить последние обновления, резервное копирование ваших данных и избегать открытия любых подозрительных файлов.

Что делать, если вы жертва кибератаки?

В случае, если вы пропустили любую из предыдущих рекомендаций, и, к несчастью, ваша компьютерная система была заражена этим типом вредоносного ПО, рекомендуется немедленно отключить ваш

Подключение к Интернету, чтобы избежать заражения другим.

Затем сообщите об этом соответствующим органам. Не забудьте обратиться за помощью к профессиональному технологиям, чтобы пройти процесс!

*Фото дверей Джо Прахатри | Shutterstock.

Может ли VPN защитить вас от вымогателей?

Фергус О’Салливан

Фергус О’Салливан

Писатель

Фергус-независимый писатель. У него семь лет технической отчетности и рецензирования под его поясом для ряда публикаций, включая GameCrate и Cloudward. Он написал больше статей и обзоров о кибербезопасности и облачном программном обеспечении, чем он может отслеживать-и тоже знает, что вокруг Linux и оборудования тоже. Читать далее.

5 сентября 2022 года, 9:00 утра по восточному поясному времени | 3 мин ЧИТАЙТЕ

Ransomware – это довольно серьезная проблема: один взлом может стоить вам много денег, либо ваши данные – как если вы’Re несчастье. Это’Важно защищать эту угрозу, и мы видели, как некоторые VPN утверждают, что они могут помочь. Но может ли VPN действительно защитить вас от вымогателей?

VPN Ransomware защита

Ответ просто нет, VPN не может помочь вам с атаками вымогателей, предотвратить их или решить их. Любой, кто утверждает, что они могут пытаться вам что -то продать. Недостерине-достойные поставщики VPN виновны в маркетинге своих продуктов как Cure-All для каждой проблемы в Интернете, и “выкуп” это просто еще одно ключевое слово для них. Даже VPN’T Cure-All для конфиденциальности в Интернете. Вам также нужно изменить свои привычки просмотра. Причина, по которой VPN может’T Block Ransomware – это потому, что они’Re Совсем разные вещи. В реальном мире, это’S немного похож на замену вашей машины’шины, чтобы починить чип в лобовом стекле. Это’S не напрямую связан. Чтобы лучше понять, как это работает – или, скорее, не – нам нужно поближе взглянуть как на вымогателей, так и на VPN.

Как работает вымогатели

Большинство вымогателей работает, так это то, что она каким -то образом заражает вашу систему, обычно через загрузочный файл, или даже целевую атаку. Оказавшись в вашей системе, он распространяется по всему и шифрует части вашего жесткого диска, или даже все это. Чтобы разблокировать и расшифровать ваши данные, вам нужно платить деньги, выкуп, злоумышленникам; следовательно “выкуп.” Как вы можете себе представить, вымогатель – это неприятная вещь, на которую стоит стать жертвой, и что еще хуже, так это то, что там’не гарантирует вас’LL действительно получите ваши файлы после выкупа выкупа. Достаточно часто, что злоумышленники просто будут отработать деньги, не отказываясь от ключа от зашифрованных файлов. Это’S не удивительно, что программное обеспечение для антиполовой стало быстро развивающимся бизнесом.

Как работают VPN

Очевидно, что когда бизнес процветает, люди захотят его, и в некотором смысле это’логично думать, что VPNS может быть способом защитить себя от вымогателей. В конце концов, они могут защитить вас в Интернете, и многие поставщики обещают безопасность такого или иного. Дело в том, что VPN только влияет на то, как вы появляетесь в Интернете. Когда вы используете виртуальную частную сеть, вы перенаправляете свое соединение через сервер, принадлежащий и управляемый вашим поставщиком VPN. Это заставляет тебя выглядеть как ты’что -то еще, кроме вашего реального местоположения, что здорово, если вы’Попытка обойти региональные ограничения.

Однако он ничего не делает, чтобы сдерживать вымогательную программу. Измененное место’ТО БОЛЬШЕ ВАС’внезапно не обнаруживается для преступников, особенно если вы’Re в первую очередь скачал злонамеренную программу.

Тем не менее, перенаправление вашего соединения не’T Единственное, что делают VPN, они также шифруют ваше соединение в так называемом туннеле VPN. Это здорово, если вы хотите избежать шпионить от вашего интернет -поставщика, вашего правительства, сторожевых пейзажей или всех, кто хочет отслеживать ваше соединение.

Опять же, однако, это не относится к вымогательству: программное обеспечение уже находится в вашей системе, и программное обеспечение VPN ничего не может сделать против того, чтобы быть там. Он также не может помешать вам загрузить его или защищать вас от хакеров, врывающихся в вашу систему.

Системы обнаружения угроз

Тем не менее, некоторые VPNS Bundle добавили программное обеспечение для безопасности с их описанием, которое может помочь в борьбе с вымогательными программами. Хорошие примеры – ProtonVpn’S NetShield и ExpressVPN’S Управляющий угрозами. Они действуют так же, как аналогичные системы, предлагаемые многими из лучших антивирусных программных программ в том смысле, что они блокируют доступ к подозрительным сайтам, в том числе те, которые, как известно, заражают вас вымогательными программами. В этих случаях VPN может помочь в борьбе с вымогательными программами, но только из -за этих дополнительных модулей; Основная технология все еще довольно бессильна. Ты’Ref лучше с защитой, предлагаемой вашей антивирусной программой, которая также распространяется на сканирование вашего компьютера на предмет опасного вымогателя, прежде чем он работает – что -то, что VPN может’Т.

Защита вашего VPN от атак вымогателей: лучшие практики

Многие считают, что виртуальная частная сеть (VPN) значительно защищает от атак вымогателей. Мало того, что этот миф неверен, но ваш VPN на самом деле является потенциальным вектором атаки для вредоносных актеров. Угроза дополнительно увеличивается благодаря недавнему распространению VPN, поскольку миллионы работников переходят на работу из дома. Кроме того, эти факторы создают множество потенциальных точек доступа к вашей сети для злоумышленников, чтобы нацелиться. В этом блоге мы обсуждаем лучшие практики и решения в области обеспечения вашей организации’S VPNS.

Программные решения для защиты вымогателей VPN

Индустрия VPN предлагает широкий спектр продуктов с различными уровнями безопасности. При выборе VPN для предприятия или государственного использования невероятно важно учитывать функции безопасности. Все VPN предлагают безопасный метод подключения к вашей частной сети, но только некоторые содержат надежные меры безопасности и системы мониторинга, которые Cisco’S AnyConnect VPN Service делает. Cisco предоставляет большой набор функций безопасности, позволяющий легко создавать правильный VPN для вашего варианта использования. Кроме того, Cisco’S Security Famess способность проверить авторизованных пользователей через многофакторную аутентификацию (MFA), а также контролировать каждую конечную точку вашей сети.

MFA предлагает дополнительный уровень защиты от вымогателей, предотвращая использование украденных учетных данных в нарушении. Даже если сотрудник’S учетные данные скомпрометированы, MFA обеспечивает вторичный барьер, предотвращающий несанкционированный доступ. Еще одним важным решением безопасности, предлагаемым Cisco, являются их сетевые инструменты мониторинга. Эти программные решения позволяют вам определить попытки нарушений сети и не допустить успешного шифрования ваших данных. Cisco предлагает гораздо больше решений для безопасности для обеспечения вашего VPN. Чтобы посмотреть на их полный набор продуктов, обратиться на страницу продукта AnyConnect. Для получения подробного взгляда на другие продукты безопасности вымогателей за пределами VPN Security Посмотрите на наш блог о лучших продуктах безопасности вымогателей в 2021 году.

Персональные лучшие практики для защиты VPN

Программные решения предлагают большой уровень безопасности в своей способности нейтрализовать атаки вымогателей. Изучая личные лучшие практики VPN, вы можете предотвратить эти атаки в первую очередь. Ниже приведены некоторые из наиболее важных методов реализации, чтобы обеспечить ваш VPN:

- Выбрал уникальный и сложный пароль. Никогда не используйте существующий пароль для вашего доступа к VPN, так как этот пароль уже может быть скомпрометирован из предыдущей утечки данных. Даже если этот пароль не был скомпрометирован, все еще существует опасность будущих событий.

- Измените свой пароль каждые 3 месяца. Это основная, но очень важная мера предосторожности, которую многие люди пропускают. Изменение учетных данных для входа в систему регулярно гарантирует, что обладают хакеры из окна атаки, остается небольшим.

- Включить многофакторную аутентификацию. Мы уже рассмотрели это в разделе программных решений, но это повторяет. Многие VPN могут выбрать MFA вместо этого обязательного. Важно не пропускать этот шаг и всегда включать MFA, когда доступно.

Свяжитесь с стратегическими коммуникациями для получения дополнительной информации

Чтобы узнать больше о том, как защитить ваш VPN и оставшуюся ИТ -инфраструктуру от вымогателей. Нажмите кнопку ниже, чтобы связаться с экспертом по кибербезопасности в стратегических коммуникациях.

Вымогательные мошенники нацелены на уязвимые устройства VPN в своих атаках

Исследователи из Kaspersky Detail Как хакеры смогли получить практическую и компромиссную сеть с помощью вымогателей Cring Ransomware.

Написано Дэнни Палмером, старшим писателем 8 апреля 2021 года

Киберпреступники используют уязвимости безопасности на серверах VPN для шифрования сети с новой формой вымогателей, и, возможно, нарушили промышленные объекты в процессе.

Вымогатели подробно описаны в отчете компании Secuity Kaspersky, после расследования атаки вымогателей против неопределенной жертвы в Европе.

Zdnet Рекомендует

Как топ -VPN сравнивается: плюс, если вы попробуете бесплатный VPN?

Мы протестировали лучшие услуги VPN – сосредоточив внимание на количестве серверов, возможности разблокировать потоковые услуги и многое другое – чтобы определить нет. 1 в целом. Кроме того, мы говорим вам, стоит ли бесплатные VPN.

По крайней мере, одна из атак, направленных на эти объекты. Касперский не идентифицировал жертву успешной атаки вымогателей или того, как был восстановлен инцидент, но подробно рассмотрел вымогатели, которые шифровали сеть, и как киберпреступники смогли получить доступ.

Известный как Cring, Ransomware впервые появилась в январе и использует уязвимость на серверах FortiGate VPN (CVE-2018-13379). Fortinet выпустил патч безопасности для исправления уязвимости в 2019 году, но киберпреступники все еще могут развернуть эксплойт против сетей, которые еще не применили обновление безопасности.

Используя необоснованные приложения VPN, злоумышленники могут удаленно получить доступ к имени пользователя и пароля, позволяя им вручную входить в сеть.

Отсюда злоумышленники загружают Mimikatz, приложение с открытым исходным кодом для просмотра и сохранения учетных данных аутентификации, и используют его для кражи дополнительных имен пользователей и паролей для перемещения в боковом направлении по сети, а также для развертывания инструментов, включая кобальт-забастовку, законное программное обеспечение для проникновения, оскорбленные злоумышленниками, для получения дополнительного контроля над инфекционными системами, законным программным инструментом проникновения, атакующие, чтобы получить дополнительное управление инфекционными системами.

Затем, с помощью сценариев вредоносных пауэрсхультов, злоумышленники могут шифровать все системы, которые были скомпрометированы по всей сети с помощью вымогателей Cring Ransomware. На этом этапе записей примечания сообщает жертве, что их сеть была зашифрована с помощью вымогателей и что выкуп должен быть оплачен в биткойнах, чтобы восстановить сеть.

Хотя нет информации о том, как был разрешен инцидент на европейском промышленном объекте.

Другие факторы, которые позволили злоумышленникам развернуть вымогательную программу в сети, включают отсутствие своевременных обновлений безопасности, применяемых к антивирусному программному обеспечению, которое должно защищать сеть – и как некоторые компоненты антивируса были даже отключены, уменьшая способность обнаруживать интразии или вредоносную деятельность.

То, как была настроена эта конкретная сеть, также помогло злоумышленникам, позволив им перемещаться между различными системами, которые не должны быть в одной сети.

“Не было никаких ограничений на доступ к различным системам. Другими словами, всем пользователям было разрешено получить доступ ко всем системам. Такие настройки помогают злоумышленникам распространять вредоносное ПО в предприятии сети намного быстрее, так как успешный компромисс только одну учетную запись пользователя предоставляет им доступ к многочисленным системам », – сказал Вячеслав Копейцев, старший исследователь безопасности в Kasperky.

Чтобы помочь защитить сети от вымогателей, рекомендуется, чтобы серверы FortiGate VPN были исправлены с соответствующими обновлениями безопасности, чтобы предотвратить эксплуатацию известной уязвимости.

Также рекомендуется, чтобы VPN Access был ограничен теми, кто он нуждается по эксплуатационным причинам и что порты, которые не должны подвергаться воздействию открытой паутины, закрыты.

Исследователи также предполагают, что критические системы резервированы в автономном режиме, поэтому, если происходит худшее, и сеть стала жертвой атаки вымогателей, это может быть восстановлено без необходимости платить преступникам.

Подробнее о кибербезопасности

- Эта компания пострадала от Ransomware. Вот что они сделали дальше, и почему они не заплатили

- Как защитить удаленные конечные точки вашей организации от вымогателей

- Банды вымогателей теперь имеют промышленные цели в своих взглядах. Это поднимает ставки для всех

- ФБР и европейские правоохранительные органы закрыли VPN, используемый группами вымогателей

- Эти четыре новых хакерских группах нацелены на критическую инфраструктуру, предупреждает компанию Security Company