Есть ли предварительный или автоматический брандмауэр

Sudo UFW DINY 300: 310/TCP

Полное руководство о том, как использовать брандмауэр Ubuntu Security Security

В нынешнюю эпоху киберпреступников и их деятельности, доминирующих на страницах заголовков, особенно в отрасли, связанной с ИТ, становится необходимым принять дополнительные меры для обеспечения безопасности ваших серверов. И на самом деле, одной из наиболее эффективных мер безопасности на этом этапе является полное обновление ваших систем безопасности с помощью дополнительного уровня безопасности на серверах.

7 шагов для настройки и использования брандмауэра безопасности Ubuntu: пошаговое руководство

Когда вы повышаете безопасность вашего сервера, он не’T только защитите сервер, но также обеспечивает безопасность и безопасность ваших данных. Как вы достигаете этого эффективного? Настройте UFW в Ubuntu 18.04 VPS или Ubuntu 20.04

-

- Шаг 1: Защита вашего сервера с помощью брандмауэра Ubuntu

- Шаг 2: Настройка брандмауэра с несложным брандмауэром на Ubuntu 18.04

- Шаг 3: Установка правил брандмауэра системы на Ubuntu 18.04 с sudo ufw

- Открыть и закрывать порты с UFW несложным брандмауэром

- Добавьте конкретные протоколы

- Закрыть порты

- Конкретные IP -адреса

- Подсети

- Соединения с конкретным сетевым интерфейсом

- Удаление правил по номеру правила

- Фактическим правилом

Брандмауэр описывается как эффективный инструмент для мониторинга и фильтрации сетевого трафика, будь то входящий или исходящий. Брандмауэры обычно работают, устанавливая набор правил безопасности, чтобы определить, блокировать или разрешать конкретный трафик. С брандмауэрами у вас будет полный контроль над входящими и исходящими подключениями вашего сервера. В этом произведении мы’LL проведу вас всему, что вам нужно знать о настройке брандмауэра с UFW на Ubuntu 18.4

Шаг 1: Защита вашего сервера с помощью брандмауэра Ubuntu

Как упоминалось ранее, брандмауэры – это просто компьютерное программное обеспечение или аппаратное обеспечение. Их основная цель – отслеживать и контролировать входящий и исходящий трафик вашего сервера. Когда дело доходит до обеспечения дополнительного уровня безопасности на ваш сервер, рассмотрите брандмауэры важным элементом. Что еще более важно, наличие компьютера, подключенного к Интернету, указывает на то, что вы должны настроить брандмауэр для вашего сервера

Например, Linux-это система с открытым исходным кодом с одной из самых безопасных операционных систем. Они обычно настроены со встроенными функциями безопасности. Однако, как и любое программное обеспечение, оно не’T Perfect и может быть уязвимым для эксплуатации. Что’S, почему установка дополнительного уровня безопасности имеет важное значение, потому что вы никогда не будете слишком осторожны

Шаг 2: Настройка брандмауэра с несложным брандмауэром на Ubuntu 18.04

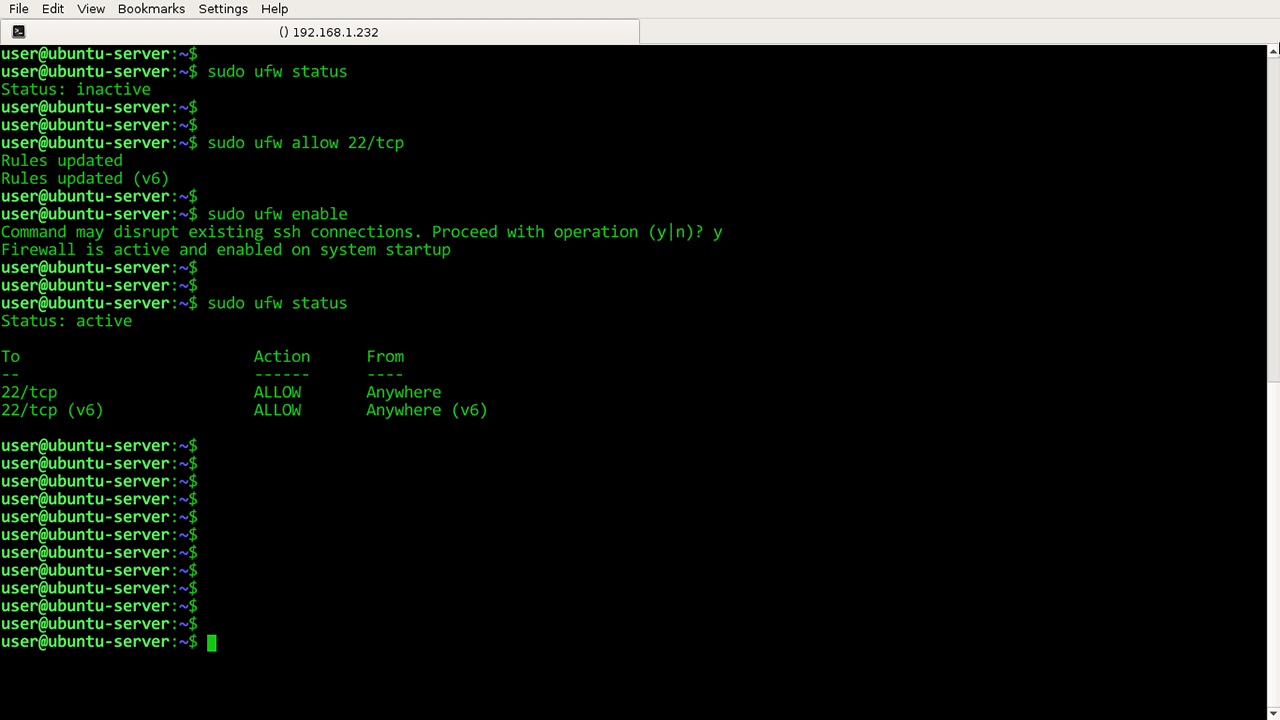

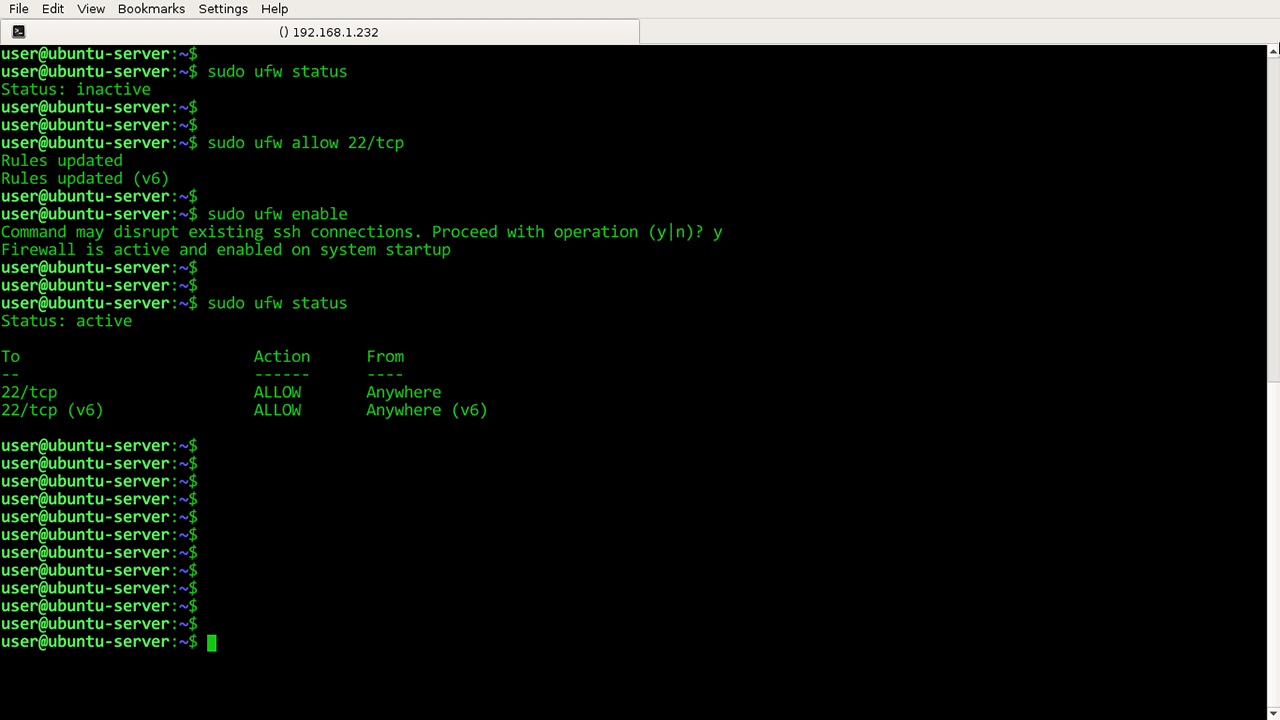

Как мы’я упоминал ранее, Ubuntu 18.04 Обычно имеет несложный брандмауэр (UFW), встроенный по умолчанию, но он выиграл’t будет включен. Итак, самый первый шаг – включить UFW.

Как ты делаешь это? Позволять’S проведет вас через пошаговый процесс:

Во -первых, подключите виртуальный частный сервер, часто сокращается как VPS, через конкретные SSH -соединения. В качестве альтернативы, если ваш Ubuntu работает локально, вы можете щелкнуть VPS, открыв терминал

Как только вы’VE получил правильный доступ к серверу через доступ SSH, вы можете включить UFW. Запустите следующую команду:

Sudo UFW включает

После запуска этой команды вы должны получить немедленный доступ к серверу Ubuntu. Если вы столкнулись с ошибками, такими как “команда не найдена,” Вы должны установить UFW, используя другую команду. Следуйте этой подсказке:

sudo apt-get установить UFW

После установки запустите следующую команду, чтобы проверить статус UFW:

sudo apt-get установить UFW

Как показано в вашем списке приложений Sudo UFW, UFW будет включен

Помните, что настройки брандмауэра по умолчанию разрешают исходящие соединения и отрицают все входящие соединения. Эта конфигурация брандмауэра может подходить для многих пользователей. Однако, если у вас есть приложения и другие сетевые услуги, вы можете установить некоторые правила, которые охватывают ваши сетевые сервисы

Позволять’S Взгляните на установление некоторых правил!

Шаг 3: Установка правил брандмауэра системы на Ubuntu 18.04 с sudo ufw

Правила брандмауэра – это набор правил, используемых в качестве механизмов контроля доступа. Эти правила настроены для защиты вашей сети от вредных и несанкционированных приложений и доступа. С системными правилами брандмауэра и файлом конфигурации UFW, вы’RE автоматически настройка UFW, чтобы разрешить все исходящие подключения и отклонить все входящие соединения.

В результате любому, кто пытается достичь вашего сервера, будет отказано в подключении к вашему серверу

Есть ли предварительный или автоматический брандмауэр

Sudo UFW DINY 300: 310/TCP

Полное руководство о том, как использовать брандмауэр Ubuntu Security Security

В нынешнюю эпоху киберпреступников и их деятельности, доминирующих на страницах заголовков, особенно в отрасли, связанной с ИТ, становится необходимым принять дополнительные меры для обеспечения безопасности ваших серверов. И на самом деле, одной из наиболее эффективных мер безопасности на этом этапе является полное обновление ваших систем безопасности с помощью дополнительного уровня безопасности на серверах.

7 шагов для настройки и использования брандмауэра безопасности Ubuntu: пошаговое руководство

Когда вы повышаете безопасность вашего сервера, он не’T только защитите сервер, но также обеспечивает безопасность и безопасность ваших данных. Как вы достигаете этого эффективного? Настройте UFW в Ubuntu 18.04 VPS или Ubuntu 20.04

-

- 7 шагов для настройки и использования брандмауэра безопасности Ubuntu: пошаговое руководство

- Шаг 1: Защита вашего сервера с помощью брандмауэра Ubuntu

- Шаг 2: Настройка брандмауэра с несложным брандмауэром на Ubuntu 18.04

- Шаг 3: Установка правил брандмауэра системы на Ubuntu 18.04 с sudo ufw

- Открыть и закрывать порты с UFW несложным брандмауэром

- Добавьте конкретные протоколы

- Закрыть порты

- Конкретные IP -адреса

- Подсети

- Соединения с конкретным сетевым интерфейсом

- Удаление правил по номеру правила

- Фактическим правилом

Брандмауэр описывается как эффективный инструмент для мониторинга и фильтрации сетевого трафика, будь то входящий или исходящий. Брандмауэры обычно работают, устанавливая набор правил безопасности, чтобы определить, блокировать или разрешать конкретный трафик. С брандмауэрами у вас будет полный контроль над входящими и исходящими подключениями вашего сервера. В этом произведении мы’LL проведу вас всему, что вам нужно знать о настройке брандмауэра с UFW на Ubuntu 18.4

Готовый? Позволять’S Начните:

Шаг 1: Защита вашего сервера с помощью брандмауэра Ubuntu

Как упоминалось ранее, брандмауэры – это просто компьютерное программное обеспечение или аппаратное обеспечение. Их основная цель – отслеживать и контролировать входящий и исходящий трафик вашего сервера. Когда дело доходит до обеспечения дополнительного уровня безопасности на ваш сервер, рассмотрите брандмауэры важным элементом. Что еще более важно, наличие компьютера, подключенного к Интернету, указывает на то, что вы должны настроить брандмауэр для вашего сервера

Например, Linux-это система с открытым исходным кодом с одной из самых безопасных операционных систем. Они обычно настроены со встроенными функциями безопасности. Однако, как и любое программное обеспечение, оно не’T Perfect и может быть уязвимым для эксплуатации. Что’S, почему установка дополнительного уровня безопасности имеет важное значение, потому что вы никогда не будете слишком осторожны

Таким образом, Ubuntu имеет встроенное приложение, которое делает настройку брандмауэра гораздо более доступной и беспрепятственной. Он известен как несложный брандмауэр (UFW), но представлен как iptables. Кроме того, вы’LL обнаружите, что UFW на Ubuntu установлен по умолчанию, но, скорее всего, будет отключен. Что’S, почему UFW имеет еще один графический интерфейс, GUFW, который можно легко установить в среде рабочего стола

Шаг 2: Настройка брандмауэра с несложным брандмауэром на Ubuntu 18.04

Как мы’я упоминал ранее, Ubuntu 18.04 Обычно имеет несложный брандмауэр (UFW), встроенный по умолчанию, но он выиграл’t будет включен. Итак, самый первый шаг – включить UFW.

Как ты делаешь это? Позволять’S проведет вас через пошаговый процесс:

Во -первых, подключите виртуальный частный сервер, часто сокращается как VPS, через конкретные SSH -соединения. В качестве альтернативы, если ваш Ubuntu работает локально, вы можете щелкнуть VPS, открыв терминал

Как только вы’VE получил правильный доступ к серверу через доступ SSH, вы можете включить UFW. Запустите следующую команду:

Sudo UFW включает

После запуска этой команды вы должны получить немедленный доступ к серверу Ubuntu. Если вы столкнулись с ошибками, такими как “команда не найдена,” Вы должны установить UFW, используя другую команду. Следуйте этой подсказке:

sudo apt-get установить UFW

После установки запустите следующую команду, чтобы проверить статус UFW:

sudo apt-get установить UFW

Как показано в вашем списке приложений Sudo UFW, UFW будет включен

Помните, что настройки брандмауэра по умолчанию разрешают исходящие соединения и отрицают все входящие соединения. Эта конфигурация брандмауэра может подходить для многих пользователей. Однако, если у вас есть приложения и другие сетевые услуги, вы можете установить некоторые правила, которые охватывают ваши сетевые сервисы

Позволять’S Взгляните на установление некоторых правил!

Шаг 3: Установка правил брандмауэра системы на Ubuntu 18.04 с sudo ufw

Правила брандмауэра – это набор правил, используемых в качестве механизмов контроля доступа. Эти правила настроены для защиты вашей сети от вредных и несанкционированных приложений и доступа. С системными правилами брандмауэра и файлом конфигурации UFW, вы’RE автоматически настройка UFW, чтобы разрешить все исходящие подключения и отклонить все входящие соединения.

В результате любому, кто пытается достичь вашего сервера, будет отказано в подключении, в то время как любому приложению на сервере будет разрешено перейти во внешний мир

Правила брандмауэра формируют, как работает брандмауэр, поскольку они определяют конкретное соединение для доступа или отказа.

Открыть и закрывать порты с UFW несложным брандмауэром

Порты служат интерфейсами подключения, особенно при подключении приложения и сервера. С UFW открытие и закрытие этих конкретных портов кажется простым и беспроблемным.

Открытые порты

Чтобы открыть порт, вам нужно запустить набор команд, которые:

Sudo UFW разрешить [порт/протокол]

Добавьте конкретные протоколы

Как показано, есть столбец, чтобы добавить конкретные протоколы. Таким образом, в зависимости от ваших конкретных потребностей, эти протоколы могут быть UDP или TCP. Например, см. Команду ниже:

sudo ufw разрешить 56/tcp

С помощью этой команды вы устанавливаете правило для UFW, чтобы позволить всем приложениям и службам подключаться к серверу через порт 56.

Закрыть порты

Вы также можете отрицать доступ с другой командой. Посмотрите на команду ниже:

sudo ufw отрицает 56/tcp

В отличие от более ранней команды, все приложения и услуги, пытающиеся подключиться к серверу через порт 56, будут запрещены

В качестве альтернативы, вы можете разрешить или отклонить доступ к серверу, используя одну команду. Это в основном используется, если вы хотите сэкономить время, используя следующую приглашение:

sudo ufw разрешить/diny [start_port: ending_port]/protocol

После этого вы можете открыть порт с другой подсказкой:

Sudo UFW разрешить 300: 310/TCP

Или, чтобы отрицать доступ, команда будет выглядеть следующим образом:

Sudo UFW DINY 300: 310/TCP

Шаг 4: Работа с услугами на брандмауэре Ubuntu

UFW может обеспечить широкий спектр услуг и приложений. Единственной проблемой будет то, как управлять этими приложениями и услугами. Одним из верных способов является определение порта, с которым приложения и службы подключены к серверу

Позволять’S Используйте HTTP в качестве примера. Эта услуга требует порта 80, в то время как у аналога HTTPS есть порт 443. Итак, когда вы хотите запустить команду для HTTP, используйте следующую команду:

Sudo UFW разрешить http

Как видите, команда эквивалентна включению порта 80, как объяснено.

Таким образом, определение порта, с помощью которого сетевые службы подключены к серверу, очень важно

Шаг 5: Разрешить или запретить подключения IP -адреса

С UFW вы также можете разрешить или отклонить доступ к конкретным IP -адресам. Для этого вам нужно выполнить следующую команду UFW:

Sudo UFW отрицается от IP -адреса

Позволять’S заменить “IP АДРЕС” с конкретным адресом:

Sudo UFW разрешить с 192.168.1.3

Если вы’Не изменил политику по умолчанию SUDO UFW, чтобы разрешить входящие соединения, UFW обычно настроен не для предоставления разрешений и доступа ко всем входящим соединениям по умолчанию. Что’S, почему важно создать правила брандмауэра по умолчанию, которые помогут защитить ваш сервер и разрешить конкретные порты и IP -адреса без IP -маскировки.

Тем не менее, бывают случаи, когда сервер будет атакован, и вы хотели бы защитить свою систему, отрицая конкретные HTTPS -соединения на основе их IP -адресов источника или подсети. Более того, изменение политики по умолчанию на вашем сервере, чтобы разрешить все входящие подключения’T рекомендуется. Следовательно, вам также необходимо создать правила, которые отрицают какие -либо конкретные IP -адреса или услуги, которые угрожают вашему серверу

Чтобы установить правила отказа, вы можете использовать следующую команду:

Sudo UFW отрицает 192.168.1.2

Конкретные IP -адреса

Работа с UFW также позволяет указать, к какому порту вы хотите, чтобы IP -адрес подключился к. Позволять’S скажет, что вы хотите разрешить определенные IP -адреса, такие как Home IP или рабочие IP -адреса, подключаться к вашему серверу; Используйте следующую команду:

Sudo UFW разрешить от [ip_addres] до любого порта [порт]

Используя практический и реальный пример, команда будет следовать той же последовательности, что и это:

Sudo UFW разрешить с 192.168.1.4 к любому порту 44.

При этом IP -адрес установит соединение только в том случае, если он использует порт 44, как введено в команде

Подсети

Если вы предоставите разрешение на подсеть определенных IP -адресов, вам необходимо указать маску сети через нотацию CIDR. Например, пусть’S предполагает вас’Повторный доступ к IP -адресам в диапазоне от 203.0.113.1-203.0.113.254; Используйте эту подсказку:

Sudo UFW разрешить с 203.0.113.0/24

Чтобы обеспечить легкий доступ, вы можете указать порт назначения этой конкретной подсети 203.0.113.0/24. Позволять’S Используйте SSH -порт 22 в качестве примера в этом случае. Взгляните на команду:

Sudo UFW разрешить с 203.0.113.0/24 в любой порт 22

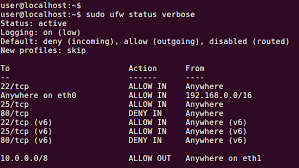

Соединения с конкретным сетевым интерфейсом

Как мы’Упомянутый ранее, правила брандмауэра очень важны. Если, например, вы хотите создать правило брандмауэра, которое будет применяться только к указанному сетевому интерфейсу, вы можете сделать это, будучи конкретным с командой “Разрешить.” Затем вы напечатаете имя вашего конкретного сетевого интерфейса

Это требует, чтобы вы дважды проверили свой сетевой интерфейс, прежде чем продолжить, используя эту команду:

IP Addr Вывод Вывод 2: ETH0: MTU 1500 QDISC PFIFO_FAST CATE . . . 3: ETH1: MTU 1500 QDISC NOOP State Down Group Default . . .

Как вы можете видеть из результата, названия эксперта по выводу выделены и отображаются. Вы обычно увидите имена, как ETH0 или ENP3S2

Если, например, вы’Повторный использование сервера с общедоступным сетевым интерфейсом с именем ETH0, он подразумевает, что вы будете использовать (порт 80) в качестве трафика HTTP в команде. Проверьте это здесь:

Sudo UFW разрешает eth0 в любой порт 80

Таким образом, вы можете получить HTTP -подключения от общедоступного Интернета на своем сервере. Вы также можете использовать специализированную базу данных, такую как сервер MySQL, который имеет (порт 3306). Это поможет прослушать, чтобы разрешить подключения на частном сетевом интерфейсе Eth1. Например, вы можете сделать это с помощью этой подсказки:

Sudo UFW разрешить на eth1 в любой порт 3306

Эта команда означает, что другие серверы в вашей частной сети могут подключиться к базе данных MySQL

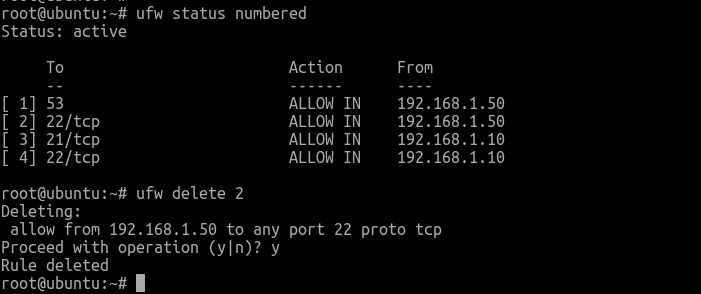

Шаг 6: Удаление правил UFW

Помимо знаний о создании правил UFW, вам также нужно знать, как удалить правила.

Правила удаления могут быть сделаны двумя разными способами. Первое – удалить правила по номеру правила или фактическому правилу. Позволять’S Кратко изучите, как удалять правила по номеру правила:

Удаление правил по номеру правила

Первый процесс удаления правил по номеру правила – получить список правил брандмауэра. С командой, указанной ниже, UFW представит цифры рядом с каждым правилом, как показано ниже:

Статус Sudo UFW пронумерован

Статус UFW: Active

[1] 22 разрешить 15.15.15.0/24

[2] 80 разрешить в любом месте

Например, если вы хотите удалить правило числа 2, вы можете указать в своей команде UFW DELETE, как показано ниже:

sudo ufw delete 2

Затем на вашем экране будет отображаться подсказка, требующая подтверждения, и вы удалите правило 2, которое позволяет подключаться к HTTP

Фактическим правилом

Это альтернатива правилу удаления по номеру, поскольку оно позволяет вам указать правило, которое вы хотите удалить. Позволять’S принять разрешение http, например, с помощью этой команды:

sudo ufw delete разрешить http

Кроме того, если вы не хотите использовать имя службы, вам разрешено указать правило, разрешив 80, как показано здесь:

sudo ufw delete разрешить 80

Шаг 7: Отключение или сброс UFW (необязательно)

Вы можете просто решить отключить UFW, используя эту команду:

Sudo UFW отключить

После запуска этой команды вы увидите, что все, что вы создали с UFW, больше не будет активным. Включение UFW позже требует, чтобы вы запустили следующую команду:

Sudo UFW включает

Вы бы решили начать все сначала после настройки UFW, сбросьте с помощью этой команды:

Вуаля! Все, что UFW и установленные правила, которые были определены ранее, будут отключены. Тем не менее, вы должны помнить, что политики Sudo UFW по умолчанию не повлияют на их настройки брандмауэра их контроля, при условии, что они изменены в любой момент. У вас будет только новое начало с UFW

Часто задаваемые вопросы

У Ubuntu Server есть брандмауэр?

Да. У Ubuntu есть предварительно установленный брандмауэр, известный как UFW. Это брандмауэр по умолчанию и был разработан для облегчения конфигурации брандмауэра для iptables, что обеспечивает интуитивно понятный, удобный для пользователя брандмауэр на основе хоста.

Мне нужно включить Ubuntu UFW?

Нет. Вам не нужно включать брандмауэр, если вы’Резять. Это может включать игровые серверы, веб -серверы и многое другое.

У Linux есть брандмауэр?

Да. У Linux есть собственный брандмауэр. Однако, по умолчанию деактивируется по умолчанию. Тем не менее, вы должны убедиться, что нативный брандмауэр активирован перед установкой нового брандмауэра Linux.

Какой брандмауэр используется в Linux?

Linux использует встроенный брандмауэр, известный как iptables. Будучи эффективным и удобным брандмауэром, он позволяет пользователям персонализировать таблицы, предлагаемые брандмауэром ядра Linux, используя команды iptables. Его основная функция состоит в том, чтобы осмотреть как входящий, так и исходящий сетевой трафик, и решает, фильтровать или раздавать трафик.

Какой брандмауэр лучше всего подходит для Linux?

IPFIRE-лучший брандмауэр с открытым исходным кодом для Linux в 2023 году. Он прост в использовании, имеет несколько процессов развертывания и более доступно, чем его сверстники. Точно так же его простой процесс установки и установки позволяет пользователям настраивать свои сети в различные сегменты безопасности цветовых кодировков. В дополнение к своим функциям брандмауэра, IPFIRE также имеет пропускную способность обнаружения и профилактики вторжения и может быть использован для предложения средств для виртуальных частных сетей (VPNS).

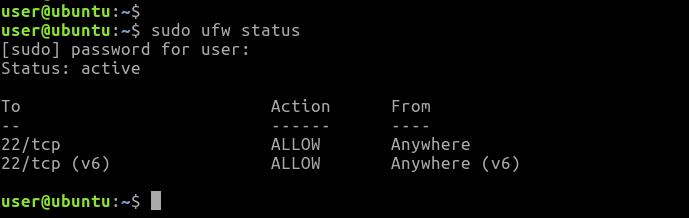

Как мне найти свой статус UFW в Ubuntu?

Чтобы проверить статус брандмауэра UFW в Ubuntu, используйте команду статуса Sudo UFW. Правила брандмауэра будут отображаться, если брандмауэр активен. Если, с другой стороны, брандмауэр неактивен, ответ “Статус: неактивный” будет отображаться на вашем экране. Используйте опцию Verbose Status Sudo UFW, если вы хотите более четкую картинку.

Автор

Азиза Алауса

Azeezah Ayodolapo Alausa-писатель и копирайтер SEO SEO с более чем 5-летним опытом создания высококачественных сообщений в блогах об Android и контента веб-сайта для клиентов в разных секторах искусство и культура, технология, электронная коммерция, финансы и многое другое. Она помогла своим клиентам повысить взаимодействие и коэффициент конверсии на 50%.

Статьи по Теме

Как получить доступ к удаленному рабочему столу Ubuntu Server

1/1/23, 12:23 Ubuntu

Как получить доступ к Ubuntu Server Remote Desktop Обильный магазин приложений и сильная аппаратная поддержка Ubuntu сделала его самым известным дистрибуцией Linux в мире. Итак, используете ли вы это как свой

Есть ли предварительный или автоматический брандмауэр?

Поставляется ли Ubuntu с предварительным или автоматическим брандмауэром? Если нет, мне нужен один? Я прочитал несколько статей о преимуществах Linux по сравнению с другими операционными системами в отношении безопасности (не нужно иметь антивирус, . ) но хотел бы быть уверенным.

68.8K 55 55 Золотые значки 214 214 Серебряные значки 325 325 Бронзовые значки

спросил 24 октября 2010 года в 14:55

Педру Педруо

5 ответов 5

У Ubuntu есть брандмауэр, включенный в ядро, и работает по умолчанию. Что вам нужно для управления этим брандмауэром iptables. Но это сложно управлять, поэтому вы можете использовать UFW (несложный брандмауэр) Чтобы настроить их. Но UFW по -прежнему нечто трудное для нормальных пользователей, так что вы можете установить GUFW Это всего лишь графический передний конец для UFW.

Если вы используете GUFW, в первый раз вы увидите внизу окна ‘Отключенный брандмауэр’. Но это не правда, ваш брандмауэр уже работает. Это включение/отключение сообщения относится к правилам, установленным с UFW, а не к брандмауэру.

Если вы не верите мне, откройте терминал и напишите

sudo iptables -list -verboseПопробуйте это с помощью GUFW включено и неполноценный. Вы увидите, что единственными различиями будут правила, которые вы установили с помощью GUFW.

Как настроить Ubuntu’S встроенный брандмауэр

Крис Хоффман

Крис Хоффман

Главный редакторКрис Хоффман-главный редактор «практического компьютера». Он писал о технологиях более десяти лет и был обозревателем PCWorld в течение двух лет. Крис написал для Нью-Йорк Таймс и Ридерз Дайджест, Был интервью в качестве эксперта по технологиям на телеканалах, таких как NBC 6 Miami, и его работа была охвачена новостными агентствами, такими как BBC. С 2011 года Крис написал более 2000 статей, которые читались более одного миллиарда раз-и это только здесь, на Geek Geek. Читать далее.

Обновлено 10 июля 2017 г., 16:11 EDT | 2 мин ЧИТАЙТЕ

Ubuntu включает в себя собственный брандмауэр, известный как UFW – коротко “Несложный брандмауэр.” UFW-это более простая в использовании фронта для стандартных команд Linux iptables. Вы даже можете управлять UFW с графического интерфейса. Ubuntu’S Firewall разработан как простой способ выполнения основных задач брандмауэра без изучения iptables. Это не’T предлагайте всю мощность стандартных команд iptables, но это’S менее сложный.

Использование терминала

Брандмауэр отключен по умолчанию. Чтобы включить брандмауэр, запустите следующую команду из терминала:

Sudo UFW включает

Ты не ДОН’T обязательно должен сначала включить брандмауэр. Вы можете добавить правила, пока брандмауэр находится в автономном режиме, а затем включите его после вас’повторный настройка.

Работа с правилами

Позволять’S скажет, что вы хотите разрешить SSH -трафик в порту 22. Для этого вы можете запустить одну из нескольких команд:

Sudo UFW разрешает 22 (позволяет как TCP, так и UDP -трафик – не идеален, если UDP не’Т необходим.) Sudo UFW разрешить 22/TCP (позволяет только TCP -трафик в этом порту.) SUDO UFW разрешить SSH (проверяет файл /etc /services в вашей системе для порта, который требуется SSH, и позволяет это. Многие общие службы перечислены в этом файле.)

UFW предполагает, что вы хотите установить правило для входящего трафика, но вы также можете указать направление. Например, чтобы заблокировать исходящий трафик SSH, запустите следующую команду:

Sudo UFW отвергает SSH

Вы можете просмотреть правила, которые вы’VE создан со следующей командой:

Sudo UFW статус

Чтобы удалить правило, добавьте слово удаление перед правилом. Например, чтобы прекратить отклонение исходящего трафика SSH, запустите следующую команду:

sudo ufw delete отклонить ssh

UFW’S Синтаксис допускает довольно сложные правила. Например, это правило отрицает трафик TCP из IP 12.34.56.78 до порта 22 в локальной системе:

Sudo UFW отрицает прото -TCP с 12.34.56.78 в любой порт 22

Чтобы сбросить брандмауэр в состояние по умолчанию, запустите следующую команду:

Sudo UFW Сброс

Профили приложений

Некоторые приложения, требующие открытых портов, поставляются с профилями UFW, чтобы сделать это еще проще. Чтобы увидеть профили приложений, доступные в вашей локальной системе, запустите следующую команду:

Список приложений Sudo UFW

Просмотреть информацию о профиле и его включенных правилах со следующей командой:

Sudo UFW приложение Имя информации

Разрешить профиль приложения с помощью команды разрешения:

Sudo UFW разрешить имя

Больше информации

Ведение журнала отключена по умолчанию, но вы также можете включить журнал для печати для печати сообщений брандмауэра в журнал системы:

Sudo UFW

Для получения дополнительной информации запустите Человек UFW команда для чтения UFW’S Ручная страница.

GUFW Графический интерфейс

GUFW – это графический интерфейс для UFW. Ubuntu делает’T приходите с графическим интерфейсом, но GUFW включен в Ubuntu’S программные репозитории. Вы можете установить его со следующей командой:

sudo apt-get установить gufw

GUFW появляется в тире в виде приложения с именем брандмауэра конфигурация. Как и сам UFW, GUFW предоставляет простой, простой в использовании интерфейс. Вы можете легко включить или отключить брандмауэр, контролировать политику по умолчанию для входящего или исходящего трафика и добавить правила.

Редактор правил может быть использован для добавления простых или более сложных.

Помните, вы можете’T, сделайте все с UFW – для более сложных задач брандмауэра, вы’LL должен испачкать руки с помощью iptables.

Команды Linux Файлы смол · пв · кот · так · chmod · грип · разница · Сед · АР · мужчина · толкать · попд · FSCK · TestDisk · себ · фт · Пандок · CD · $ Path · ав · присоединиться · jq · складывать · Университет · JournalCtl · хвост · статистика · лауреат · FSTAB · эхо · меньше · Chgrp · по -прежнему · преподобный · смотреть · строки · тип · переименовать · молния · распад · устанавливать · ум · установить · fdisk · MKFS · rm · rmdir · rsync · дф · GPG · VI · нано · Мкдир · дюйт · ведущий · пластырь · конвертировать · Rclone · нанести · SRM · SCP · Gzip · чат · резать · находить · Umask · Туалет · трэнд Процессы псевдоним · экран · вершина · хороший · Ренис · прогресс · строка · система · Tmux · chsh · история · в · партия · бесплатно · который · Dmesg · CHFN · Usermod · пса · Хрот · Ксаргс · тк · Пинки · LSOF · VMStat · тайм -аут · стена · да · убийство · спать · судо · суп · время · GroupAdd · Usermod · группа · LSHW · неисправность · перезагрузить · остановка · выключение · Passwd · LSCPU · Crontab · дата · б · фг · пидоф · nohup · ПМАП Сеть NetStat · пинг · Traceroute · IP · SS · кто · Fail2ban · Бемн · копать · Палец · NMAP · FTP · загрязнение · wget · ВОЗ · кто я · W · iptables · ssh-keygen · UFW · Арпинг · брандмалд СВЯЗАННЫЙ: Лучшие ноутбуки Linux для разработчиков и энтузиастов

- › Как построить собственную синхронизацию облачного файла с помощью NextCloud

- › Как начать с брандмалда на Linux

- › Ваш Mac’S Брандмауэр выключен по умолчанию: вам нужно включить это?

- › Как исправить video_dxgkrnl_fatal_error в Windows

- › Gboard’S разделенная клавиатура идет на планшеты

- › T-Mobile позволит вам бесплатно транслировать MLB или MLS Sports

- › Как использовать команду Linux TR

- › Это когда вы должны фактически изменить свои пароли

Крис Хоффман

Крис Хоффман-главный редактор «практического компьютера». Он писал о технологиях более десяти лет и был обозревателем PCWorld в течение двух лет. Крис написал для Нью-Йорк Таймс и Ридерз Дайджест, Был интервью в качестве эксперта по технологиям на телеканалах, таких как NBC 6 Miami, и его работа была охвачена новостными агентствами, такими как BBC. С 2011 года Крис написал более 2000 статей, которые читались более одного миллиарда раз-и это только здесь, на Geek Geek.

Читать полную биографию »

- 7 шагов для настройки и использования брандмауэра безопасности Ubuntu: пошаговое руководство