Краткое содержание:

Защита вымогателей имеет решающее значение в сегодняшнем ландшафте кибербезопасности, чтобы предотвратить и снизить риски атак вымогателей. Киберпреступники стали более изощренными в своих методах, что сделало им необходимым для предприятий определять приоритеты защиты вымогателей.

Ключевые моменты:

1. Атаки вымогателей находятся на подъеме: Вымогатели стали одной из ведущих угроз для корпоративной кибербезопасности в 2022 году, а атаки становятся более частыми и дорогостоящими.

2. Эволюция вымогателей: Атаки вымогателей развивались от простого шифрования, включающего такую тактику, как двойное вымогательство и тройное вымогательство, расширяя объем их последствий.

3. Важность защиты вымогателей: Профилактика вымогателей имеет решающее значение для снижения воздействия и стоимости атаки путем выявления и блокирования инфекций до завершения шифрования данных.

4. Лучшие методы защиты вымогателей: Внедрение решения по борьбе с пособием, обеспечение обучения информированию о кибербезопасности, с использованием сильной аутентификации, реализации наименьшей привилегии, исправления уязвимого программного обеспечения и создания частых резервных копий-некоторые из лучших практик для защиты от вымогателей.

Вопросы:

1. Что такое защита вымогателей?

Ответ: Защита вымогателей включает в себя предотвращение атак вымогателей и снижение их рисков с помощью различных стратегий и практик.

2. Почему вымогательные атаки растут?

Ответ: Атаки вымогателей стали более частыми и дорогостоящими, представляя значительную угрозу для корпоративной кибербезопасности.

3. Как развивался вымогатели за эти годы?

Ответ: Ransomware эволюционировала от простого шифрования, включающего такую тактику, как двойное вымогательство и тройное вымогательство, увеличивая его воздействие.

4. Почему важна защита вымогателей?

Ответ: Защита вымогателей имеет решающее значение для снижения стоимости и влияния атаки путем обнаружения и блокирования инфекций до завершения шифрования данных.

5. Какие лучшие практики для защиты вымогателей?

Ответ: Лучшие практики включают в себя развертывание решения по борьбе с пособием, проведенное обучение в области осведомленности о кибербезопасности, с использованием сильной аутентификации, реализацию наименьших привилегий, исправление уязвимого программного обеспечения и генерирование частых резервных копий.

6. Как может помочь решению антиполога?

Ответ: Решение по борьбе с пособием может идентифицировать и блокировать известные и новые вымогатели на основе их поведения, обеспечивая быстрое обнаружение и автоматическое восстановление зашифрованных файлов.

7. Почему важна обучение осведомленности о кибербезопасности?

Ответ: Большинство атак на вымогательную программу нацелены на сотрудников с помощью таких методов, как фишинг, поэтому обучение сотрудников распознавать общие атаки могут снизить риск.

8. Как может защитить сильную аутентификацию от вымогателей?

Ответ: Требование прочных паролей и реализация многофакторной аутентификации может снизить риск того, что злоумышленники получают несанкционированный доступ к корпоративным системам через атаки по поглощению счетов.

9. Что такое наименее привилегия и как это помогает?

Ответ: Наименьшая привилегия включает в себя ограничение разрешений пользователей только для необходимых, что затрудняет злоумышленники перемещаться в боковом направлении в сети и легче обнаружить такие движения.

10. Почему важно уязвимое программное обеспечение?

Ответ: Ransomware часто получает доступ к корпоративным системам за счет использования непреднамеренных уязвимостей, поэтому быстрое применение исправлений сводит к минимуму этот риск.

11. Как резервные копии помогают в защите вымогателей?

Ответ: Создание частых резервных копий только для чтения может предоставить вариант восстановления после атаки вымогателей, снижая потерю данных из шифрования.

12. Как можно проверить помощь в защите вымогателей?

Ответ: Check Point предлагает решения для выключения общих векторов инфекции вымогателей, ограничения бокового движения в корпоративных сетях и развертывания решений по борьбе с пособией на конечных точках.

13. Может ли реализация лучших практик гарантировать профилактику вымогателей?

Ответ: Хотя реализация передовых практик может значительно снизить риск атак вымогателей, это не гарантирует абсолютную профилактику. Развертывание решения для антиполовой остается критической.

14. Почему компании должны расставлять приоритеты в защите вымогателей?

Ответ: Атаки вымогателей могут иметь серьезные финансовые и репутационные последствия, что делает необходимым для компаний расставить приоритеты в защите вымогателей в качестве главного приоритета.

15. Как вымогатели могут повлиять на компании затронутых компаний?

Ответ: Атаки вымогателей могут привести к значительным расходам для затронутых компаний, включая выкуп и затраты, связанные с восстановлением данных и перерывом бизнеса.

Нужна ли вымогатели защиты?

Защита вымогателей – это процесс предотвращения события вымогателей и/или смягчения риска успешной атаки. Киберафровы, которые принимают форму вымогателей, усилились для использования пробелов в безопасности, представленных удаленной рабочей силой, работой от дома (WFH) и дистанционного обучения. Угроза вымогателей и киберпреступность образуют многомиллиардную организованную преступную бизнес. Предприятия должны рассматривать эту самую серьезную угрозу как главную приоритет, пока не стало слишком поздно.

Лучшие практики защиты вымогателей

В 2022 году, став одной из ведущих угроз для корпоративной кибербезопасности, атаки вымогателей становятся более частыми, и стоимость влияемой организации продолжает расти. Вымогатели опасны, потому что это эффективный и прибыльный вектор атаки. Поскольку киберпреступники удвоились при атаках вымогателей, они работали над уточнением своих инструментов и методов. В результате компании сталкиваются с сложными атаками вымогателей, которые труднее обнаружить, и гораздо дороже не готово организации.

Эволюция вымогателей

Атаки вымогателей значительно изменились за последние несколько лет. Некоторые из основных этапов в эволюции вымогателей включают следующее:

- Оригинальный вымогатель: Вымогатели – это вредоносное ПО, которое шифрует ценные файлы и требует выкупа для их возврата.

- Вымогатель как сервис (RAAS): С RAAS специализация ролей появилась в пространстве вымогателей. Разработчики вымогателей предоставили своим вредоносным программам филиалы, которые развернули его в целевых системах для сокращения прибыли.

- Двойное вымогательство: Когда компании начали восстанавливаться после резервных копий, а не платить вымогатели, бандам вымогателей начали двойные атаки вымогательства. Перед шифрованием файлов операторы вымогателей украдут их и угрожают утечь, если выкуп не будет оплачен.

- Тройное вымогательство:Тройные атаки вымогательства расширили объем вымогателей’S эффекты. В дополнение к первоначальной цели, операторы вымогателей вымогали бы платежи у своих поставщиков и клиентов также.

- Прерывистое шифрование: Шифрование всего файла может быть медленным и увеличивает вымогательную программу’S вероятность обнаружения. Прерывистое шифрование включает в себя только шифрующие части файла, чтобы ускорить шифрование, в то же время предоставляя данные непригодными.

Важность защиты вымогателей

За последние несколько лет операторы вымогателей усовершенствовали свои инструменты и тактику. В результате атаки вымогателей встречаются чаще и носят более высокие цены. Ransomware – это угроза, которая вряд ли исчезнет в ближайшее время, и это несет значительные расходы для затронутых компаний. Профилактика вымогателей имеет важное значение для снижения стоимости атаки вымогателей путем выявления и блокирования инфекций вымогателей, прежде чем они завершит шифрование данных.

Лучшие практики защиты вымогателей

Ransomware в настоящее время является одной из наиболее важных угроз для корпоративной кибербезопасности, и многие компании оказываются каждый год затрагиваются каждый год. Тем не менее, есть способы защитить вашу организацию и ее данные от угрозы вымогателей.

Некоторые лучшие практики защиты вымогателей включают следующее:

- Развертывание решений антиполовой: Решение по борьбе с пособием может идентифицировать известные и новые вымогатели на основе их поведения в системе. Эффективные решения по борьбе с эксплуатацией предлагают быстрое обнаружение широкого варианта вариантов и автоматическое восстановление зашифрованных файлов, которые не основаны на “Теневая копия” или другие встроенные инструменты, обычно ориентированные на вымогательную программу.

- Обучение по осведомленности о кибербезопасности: Большинство атак на вымогательную программу нацелены на сотрудников, используя фишингу или кражи учетных данных для получения доступа к корпоративным системам. Обучение сотрудников распознавать общие атаки и реализацию лучших практик безопасности может снизить риск вымогателей.

- Используйте сильную аутентификацию: Атаки по захвату счетов являются общим средством, с помощью которого вымогатели получают доступ к целевым системам. Требование прочных паролей и реализация многофакторной аутентификации (MFA) может снизить риск, когда злоумышленники получают доступ к корпоративным системам.

- Реализовать наименьшую привилегию: Часто злоумышленники должны перемещаться в боковом направлении через сеть, чтобы охватить системы с высокими данными, чтобы шифровать. Реализация наименьших привилегий и сегментации сети может сделать это боковое движение труднее для выполнения и проще обнаружить.

- Плач уязвимое программное обеспечение: Использование непреднамеренных уязвимостей является одним из основных способов, которым вымогатели получают доступ к корпоративной среде. Непосредственно применять патчи, когда они становятся доступными, минимизирует окно, в течение которого злоумышленник может использовать недавно обнаруженную уязвимость для развертывания вымогателей.

- Генерировать частые резервные копии: Резервные копии предлагают вариант восстановления после атаки вымогателей. Создание частых резервных копий только для чтения может уменьшить количество потерянных данных из-за шифрования.

Защита вымогателей с помощью контрольной точки

Компании могут реализовать различные лучшие практики, чтобы помочь защитить себя от атак на вымогательную программу. Выключение общих векторов инфекции вымогателей и ограничение злоумышленников’ Возможность перемещаться по корпоративным сетям затрудняет для злоумышленника получить доступ, который им необходимо использовать вымогателей для кражи и шифрования конфиденциальных данных

Тем не менее, реализация этих лучших практик не гарантирует, что злоумышленник не сможет получить доступ к корпоративным системам и развернуть вымогатели. По этой причине развертывание решения по борьбе с оправами на корпоративных конечных точках является наиболее важным аспектом стратегии антиполовой.

Чтобы узнать больше о ландшафте киберугроз и вымогателях’Роль в качестве ведущей угрозы, проверьте контрольный пункт’Отчет о тенденциях кибератаки 2022 года. Затем посмотрите на CISO’S Руководство по предотвращению вымогателей, чтобы узнать больше о том, как защитить вашу организацию от угрозы вымогателей атак.

Кроме того, конечная точка Check Point Harmony обеспечивает защиту от широкого спектра угроз кибербезопасности, включая возможности антиполовой. Чтобы узнать больше о конечной точке Harmony’S -возможности и то, как это может помочь уменьшить вашу организацию’S Ransomware Risk Exposure, подпишитесь на бесплатную демонстрацию.

Нужна ли вымогатели защиты?

Необходима защита вымогателей?

2 сентября 2022 года

К настоящему времени мы’Все слышали различные новостные сообщения, описывающие ужасные последствия атак вымогателей. С натиском новой тактики вымогателей и увеличения организации среди киберпреступников, мы’все больше рискует, чем когда -либо раньше. Вы можете не спать хорошо. Ну и что’S Добрые новости? Будьте уверены, вы можете дать отпор. В этом блоге мы ответим на общие вопросы, связанные с атаками вымогателей и объясним, как вы можете эффективно подготовить и защитить себя, своих клиентов и свою организацию от этой развивающейся угрозы.

Почему вымогатель является проблемой

Согласно недавнему отчету Gartner® Ransomware Swareware Arebing Risks, угроза новых моделей вымогателей стала главной проблемой для руководителей в 2021 году. Эти новые модели вымогателей не только более технологически продвинуты, но также являются высокоспециализированными и организованными предприятиями – что делает их достойным противником даже для самых больших “наиболее безопасно” организации. В том же отчете Gartner говорится, что хакеры вымогателей продолжают разрабатывать передовые вирусы, которые предназначены для задержки и инфекционных систем резервного копирования. Кроме того, эти новые вирусы вымогателей не полагаются только на фишингу и их труднее идентифицировать. Это включает в себя новые методы атаки, такие как вредоносное ПО, которое использует законные встроенные инструменты в системе для выполнения кибер-атаки.

Длительные эффекты атаки вымогателей

Одним из первых, кто придет на голову в отношении атак вымогателей, является потенциал для разрушительных финансовых потерь. Журнал Cyber Security прогнозировал глобальные затраты на ущерб вымогателям, достигнув 6 триллионов долларов к 2022 году, и предсказал, что атака вымогателей будет предприниматься против бизнеса каждые 11 секунд каждые 11 секунд.

Тем не менее, есть нечто большее, чем финансовые последствия. Атака вымогателей может остановить все бизнес -операции, в то же время ставя ценные данные о компании и клиентах в риск и финансовые потери. Если у бизнеса нет надлежащих протоколов безопасности данных и не предпринимает немедленных и тщательных действий, невозможно повреждение его инфраструктуры и репутации произойдет.

Кто подвержен риску?

Печальная правда в том, что все подвержены риску атаки вымогателей. Вымогатели широко распространены по всему Интернету и не ограничиваются конкретными целями. Тем не менее, это не означает, что киберпреступники не могут выбрать своих жертв. Есть несколько предпочтительных целей киберпреступников, которые подвергаются риску, чем средний человек. Norton Security недавно определила четыре целевые группы, которые наиболее подвержены риску атаки вымогателей:

- Предприятия с небольшими группами безопасности

- Организации, которые могут платить дорогостоящие выкуп, быстро

- Организации, которые обладают конфиденциальной информацией

- Крупные предприятия на западных рынках

Что делает защита вымогателей?

Основная цель всех методов защиты от кибербезопасности – остановить атаку вымогателей от шифрования важных файлов и удержания их для выкупа. Есть несколько бесплатных мер защиты вымогателей, доступных на большинстве устройств. Например, Microsoft имеет встроенный контроль, чтобы помочь защитить устройства от вымогателей. Эта базовая функция Microsoft гарантирует, что папки, которые вы выбираете, не могут быть изменены, что мешает их шифрующим. Хотя бесплатные меры, подобные этому, действуют как приличная первая линейка защиты для отдельных лиц, организации нуждаются в плане защиты в целом. Это включает в себя покупку программного обеспечения для защиты вымогателей, инструментов удаления вымогателей и координация со сторонними организациями кибербезопасности. Мы’LL обсудите лучший метод защиты вашего бизнеса от атак Ransomware более подробно ниже ниже.

Как компании могут предотвратить атаки вымогателей?

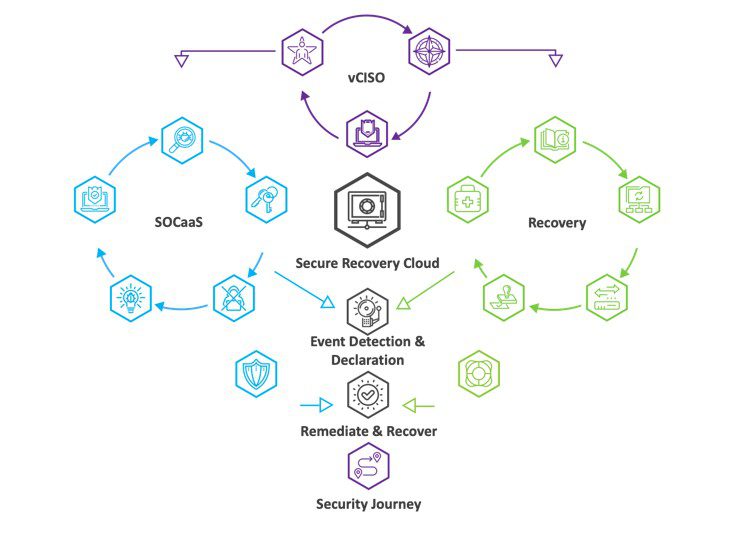

По всей вероятности, ваш бизнес подвергнется угрозе от атаки вымогателей. И когда это произойдет, вы должны быть полностью подготовлены. При создании полной комплексной стратегии кибербезопасности защита вымогателей как Service ™ (RPAAS ™) – ваша лучшая защита от атак вымогателей. Стратегия RPAAS позволяет вам работать с одним поставщиком для разработки решения в области кибербезопасности, которое охватывает людей, процессы и технологии, предназначенные для решения всех аспектов защиты, обнаружения и восстановления, необходимых для решения развивающейся угрозы вымогателей. Здесь’S визуальное представление интервенции’Стратегия обороны RPAAS:

При Intervision наше решение RPAAS включает в себя критические операции, такие как:

Центр операций безопасности как услуги (SOCAAS): наша команда безопасности перехватывает подозрительную деятельность и предотвращает атаки вымогателей, прежде чем они произойдут. Использование таких методов, как многофакторная аутентификация (MFA) и регулярные неподвижные процессы резервного копирования, которые мешают любому постороннему изменению ваших файлов, мы гарантируем вас’RE покрыл 24/7. Socaas обеспечивает защиту, мониторинг и видимость во всей клиенте’S угрозы ландшафта, как для предотвращения въезда угроз в сеть, так и для быстрого выявления и выделения угроз, которые проходят через дверь.

- Защита конечной точки: RPAAS гарантирует, что у клиента есть современное решение EDR для защиты данных клиента на серверных и рабочих устройствах.

- Широкая видимость: данные из сервиса и сетевого трафика EDR, а также обеспечение безопасности клиентов, инфраструктуры и платформ аутентификации контролируются и проанализируются на предмет аномального поведения 24x7x365

- Обогащение данных: информация из всех источников коррелирует вместе, чтобы обеспечить кроссплатформенное представление о потенциальных угрозах в движении

- Интеллект угроз: данные безопасности подаются в систему из общественных кормов и разрабатываются собственными силами для более эффективной идентификации угроз, как ранее известных, так и совершенно новых

- Управляемая сдерживание: скомпрометированные конечные точки могут быть отдаленно изолированы SOC с разрешением клиента или в рамках заранее определенных пьес

Виртуальный главный сотрудник информационной безопасности (VCISO): вымогатели быстро адаптируются, как и мы. Наша служба главного сотрудника по информационной безопасности виртуальной (VCISO) предназначена для того, чтобы помочь вашей команде разработать дорожную карту кибербезопасности для снижения рисков бизнес -технологий. VCISO предоставляет специализированного старшего члена группы информационной безопасности для руководства созреванием безопасности и снижения рисков. VCISO также выступит в качестве координатора реагирования на инцидент на организацию во время любых обнаружений угроз вымогателей.

- Зрелость программы безопасности: VCISO оценит текущее состояние организации и поможет подготовить дорожные карты для улучшения, используя отраслевые стандартные рамки.

- Оценка и управление рисками: VCISO будет использовать процессы оценки рисков для оценки риска бизнес -технологий в окружающей среде и разработки планов снижения рисков, чтобы помочь улучшить положение риска организации.

- Управление инцидентами кибербезопасности: если событие обостряется; VCISO будет координировать деятельность по инцидентам, чтобы обеспечить соответствующее и быстрое восстановление для операций. Это может включать в себя работу с различными командами (по мере необходимости), включая исполнительную власть/управление, страхование, юридические, правоохранительные органы, маркетинг, информационные технологии, кибербезопасность и/или криминалистика.

Восстановление вымогателей: аварийное восстановление является важным компонентом процесса защиты вымогателей. После атаки наша команда неустанно работает над выявлением и содержанием вредоносной деятельности, чтобы предотвратить дальнейший ущерб и восстановить то, что было потеряно. Интервенция’S Управляемые операции восстановления восстановления объединяют лучшие инструменты породы, десятилетний опыт и признанные отрасли лучшие практики для обеспечения быстрого восстановления от любого сбоя услуг.

- Испытание восстановления: предназначено для эмуляции кибер -нарушения и других бедствий, чтобы обеспечить достижение целей, и что окружающая среда и операции DR работают, как и ожидалось.

- Управление здоровьем восстановления: данные от DRAAS и BAAS Components, а также уроки, извлеченные из испытаний на восстановление, все кормит постоянный процесс ухода и улучшения для технологий восстановления и DR Landing Zone.

- Разработка пьесы: с каждым повторяющимся тестом и результатом воспроизведения сборника восприятия создана и обновляется, чтобы обеспечить возможность быстро реагировать в случае катастрофы.

- Операции репликации: Инженеры по восстановлению интервенции будут контролировать и исправлять проблемы с службами репликации и сайтом восстановления.

- Резервные операции: включает в себя все, от ухода и кормления технологий резервного копирования, до создания новых работ или восстановления данных.

По данным Forbes, независимый глобальный опрос 1100 специалистов в области ИТ и кибербезопасности показал, что 80% опрошенных организаций были пострадали от вымогателей в 2021 году в 2021 году. В конце концов, более 60% этих организаций в конечном итоге заплатили выкуп. Это не’T должны быть вами. При интервейсе мы’Посвященный предоставлению вам наилучшей защиты от этой грозной угрозы. Вы можете узнать больше о том, как наши решения RPAAS дадут вам душевное спокойствие на нашем сайте.

Защита вымогателей

Защита вымогателей – это процесс предотвращения события вымогателей и/или смягчения риска успешной атаки. Киберафровы, которые принимают форму вымогателей, усилились для использования пробелов в безопасности, представленных удаленной рабочей силой, работой от дома (WFH) и дистанционного обучения. Угроза вымогателей и киберпреступность образуют многомиллиардную организованную преступную бизнес. Предприятия должны рассматривать эту самую серьезную угрозу как главную приоритет, пока не стало слишком поздно.

Защита вымогателей дает потенциальным жертвам этих опасных угроз вымогателей инструментов, которые им необходимы, чтобы отразить киберугрозом, направленные на захват их серверов и данных. Быть проактивными и развернуть стратегии готовности к вымогательству и вымогателей, чтобы избежать дорогостоящих, бизнес -калебных и поврежденных событий.

Что такое защита вымогателей?

Как следует из названия, угрозы вымогателей возникают из любого программного обеспечения (вредоносного ПО), которое позволяет киберпреступникам шифровать все или часть организации’S ценные данные – а затем содержите эти данные для выкупа. Плохие актеры обычно требуют выкупа в обмен на отказ от их контроля. Во время противостояния авторизованным пользователям отказывают в доступе к зашифрованным данным. Жертва обычно сталкивается с двумя плохими вариантами; Заплатить выкуп в пределах определенной временной шкалы, чтобы освободить свои данные, или потерять их, и быть вынужденным двигаться дальше с нуля. Еще одна опасность, которая сопровождает угрозы вымогателей, – это возможность общественного разоблачения жертвы’S частные данные. Такой результат может вызвать глубоко серьезные проблемы с реальными последствиями для бизнеса.

Защита вымогателей описывает гарантии, которые компании внедряют, чтобы избежать кошмарных ситуаций, описанных ранее. Лучшим лекарством для борьбы с растущими угрозами атаки вымогателей является выделенная защита данных для готовности вымогателей. Решение с резервным копированием SaaS, или резервное копирование в качестве услуги (BAAS) может быть важной частью компании’Стратегия защиты вымогателей, предоставляя клиентам изолированные, неизменные копии воздушных атмосферов своих данных, которые не являются плохими актерами’ достигать. Кроме того, облачный подход к защите выкуп. Это гарантирует, что операции резервного копирования и восстановления являются отдельными и не подвержены атакам вымогателей, которые успешно проникают в среду клиентов.

Что такое защита вымогателей и как она работает?

Иногда наиболее эффективные решения являются самыми простыми. В то время как комплекс внутри, защита вымогателей является простым подходом к сложной проблеме, которая включает в себя кибербезопасность, резервное копирование облаков и аварийное восстановление. Как отмечалось ранее, правильный путь к предотвращению атак вымогателей состоит в том, чтобы разместить данные недостаточно. Облачные решения для защиты данных обеспечивают виртуальную воздушную версию как резервного копирования, так и операций восстановления. Копии данных резервного копирования хранятся в изолированных, неизменных местах – предотвращая подделание, измененные или удаленные данные. Облачные решения для защиты данных также не требуют наличия физических сетей или приборов, обеспечивающих отдельные услуги по восстановлению и не влияют на вымогатели, которые проникают в среду клиентов. Облачные провайдеры также предлагают комплексную защиту контроля доступа, шифрование данных в транзите и в состоянии покоя, а также непрерывно обновлять обнаружение и профилактику кибератков. Основа стратегии защиты вымогателей включает в себя:

- Создание плана: эффективный план включает в себя как защиту от атаки, так и план надежного и быстрого возобновления нормальных операций.

- Предотвратить атаки: проактивные шаги включают в себя безопасность, элементы управления доступа и аутентификацию пользователей для защиты данных от атаки.

- Мониторинг окружающей среды: обычный мониторинг аномалий для раннего обнаружения атаки, уменьшая его воздействие.

- Восстановить свои данные: реализация надежных и быстрого восстановления данных для быстрого возобновления обычных бизнес -операций.

- Проверьте свой план: часто тестируйте, чтобы проверить соблюдение предварительно определенных SLA для высокоприоритетных данных и приложений.

- Упреждающее образование: угрозы вымогателей Используйте фишингу и социальную инженерию для проникновения на предполагаемые цели. Предприятия должны предоставить всем сотрудникам регулярное образование по природе, опасности и тому, как бороться с вымогательными средствами

Почему важна защита вымогателей?

Количество угроз вымогателей растет, поддерживаемое новой нормой на дому, а также уязвимостями дистанционного обучения. В 2019 году почти 60% предприятий пережили атаку выкупа. В третьем квартале 2020 года данные показали, что атаки вымогателей выросли на 40% только в этом квартале. Без надлежащей готовности вымогателей компании, скорее всего, не становятся жертвами атак – испытывают потерю данных, угрозы безопасности и дорогостоящее время простоя бизнеса в эпоху, когда пользователи и предприятия требуют доступных и доступных данных и доступны во время часов. Короче говоря, защита данных предлагает организациям щит против неизбежных атак и дает им быстрее спасания в безопасность после нежелательных сбоев.

Преимущества защиты вымогателей

Цифровые данные и приложения являются драйверами роста бизнеса. Защита критически важных рабочих нагрузок от вымогателей жизненно важна для выживания бизнеса и служит защитной сетью от потери данных или кражи.

Непрерывность бизнеса. Средние сбои – это одно, но оптовая потеря данных – это еще одна игра по мячу. Защита вымогателей удаляет перспективу расширенного отключения бизнеса, снижает потенциал для успеха атаки и сужает окно для восстановления для предприятий.

Снижение риска. Защита вымогателей является жизненно важной частью общей позиции безопасности, в которой нужна каждая организация. Для успешной защиты от киберпреступников необходимы надежное управление доступом, обнаружение аномалий, шифрование данных, закаленная безопасность и комплексные элементы управления доступом пользователя.

Более низкие затраты. Стоимость защиты данных бледно с затратами. Эффективная атака вымогателей. Дорогостоящее время простоя и высокие выплаты угрожают не только остановить бизнес -операции, но и привести к постоянной потере данных клиента. Предприятия должны ошибиться на стороне упреждающей безопасности и использовать защиту вымогателей в качестве средства для обеспечения их ценных данных.

Общие варианты использования защиты вымогателей

Организации всех размеров нуждаются в защите от угроз вымогателей. Правильная защита данных позволяет клиентам развертывать решения в повседневных случаях:

- Непрерывность бизнеса. Благодаря программному обеспечению Ransomware предприятия могут защитить все свои данные и конфигурации, необходимые для возврата бизнеса к жизни после непредсказуемых сбоев

- Защита данных. Без надлежащей готовности вымогателей ваши данные остаются восприимчивыми к потенциальной потере и коррупции. Защита вымогателей сохраняет целостность ваших данных и предоставляет пригодные для использования копии потерянных данных – чтобы убедиться, что вы всегда восстанавливаемые после атаки.

- Аварийное восстановление. Принято, что все предприятия и ИТ -среда могут столкнуться с разрушительными событиями вымогателей, которые могут привести к потере, коррупции или нарушению ИТ -операций. Внедрение надежной стратегии защиты от вымогателей снижает риски, связанные с незапланированными сбоями и несчастными атаками вымогателей

Металлическая защита вымогателей?

Да! Металлическое резервное копирование в качестве сервиса (BAAS) использует закаленный, многослойный подход к готовности вымогателей, обеспечивая надежные элементы управления для предотвращения угроз и обеспечения широко доступных данных и восстановления от кибератаки. Благодаря неизменным копиям данных с воздухозащитными данными, расширенным обнаружением аномалий и встроенным шифрованием, металлическим комплексным гарантированием критических данных между приложениями, конечными точками, на объектах и облачных средах. Построенный на Microsoft Azure, Metallic предлагает ведущую в отрасли долговечность, безопасность, масштабируемость и производительность, способные защищать бизнес-данные с сегодняшнего и завтрашнего дня’S появляется кибергрим.

БЕСПЛАТНАЯ пробная версия, предназначенная для вашего реального мира

Попробуйте полностью функциональный продукт с полным спектром услуг сегодня и посмотрите, как металлик может удовлетворить ваши потребности напрямую.

Что такое вымогатели?

Ransomware – это вредоносное ПО, предназначенное для того, чтобы отказаться от пользователя или организации в доступе к файлам на своем компьютере. Зашифруя эти файлы и требуя выкупа выкупа за ключ дешифрования, Cyberatckers помещают организации в положение, где выкуп – самый простой и дешевый способ восстановить доступ к своим файлам. Некоторые варианты добавили дополнительную функциональность, например, кражу данных, чтобы обеспечить дальнейший стимул для жертв вымогателей платить выкуп.

Вымогатели быстро стали наиболее заметным и видимым типом вредоносных программ. Недавние атаки вымогателей повлияли на больницы’ Способность предоставлять важные услуги, искалеченные государственные услуги в городах и нанесла значительный ущерб различным организациям.

![]()

Почему появляются атаки вымогателей?

Современное увлечение вымогателей началось со вспышки WannaCry 2017. Эта крупномасштабная и широко разрекламированная атака продемонстрировала, что атаки вымогателей были возможными и потенциально прибыльными. С тех пор были разработаны и использованы десятки вариантов вымогателей.

Пандемия Covid-19 также способствовала недавнему всплеску вымогателей. Поскольку организации быстро разобрались в удаленной работе, в их киберзащите были созданы пробелы. Киберпреступники использовали эти уязвимости для доставки вымогателей, что привело к всплеску атак вымогателей. В третьем квартале 2020 года атаки вымогателей увеличились на 50% по сравнению с первой половиной этого года.

Популярные варианты вымогателей

Существуют десятки вариантов вымогателей, каждый со своими уникальными характеристиками. Тем не менее, некоторые группы вымогателей были более плодовитыми и успешными, чем другие, выделяя их из толпы.

1. Рюк

Рюк является примером очень целевого варианта вымогателей. Он обычно доставляется с помощью фишинговых электронных писем Spear или с использованием скомпрометированных учетных данных пользователя для входа в корпоративные системы с помощью протокола удаленного рабочего стола (RDP). Как только система заражена, Рюк шифрует определенные типы файлов (избегая тех, кто имеет решающее значение для компьютера’Спектакль), затем представляет спрос на выкуп.

Рюк хорошо известен как один из самых дорогих типов вымогателей существует. Рюк требует выкупа, которые в среднем более 1 миллиона долларов . В результате киберпреступники, стоящие за Рюком.

2. Лабиринт

Maze Ransomware известен тем, что является первым вариантом вымогателей, который объединил шифрование файлов и кражу данных . Когда цели начали отказываться платить выкуп, Maze начал собирать конфиденциальные данные от жертв’ Компьютеры перед шифрованием. Если требования выкупа не будут удовлетворены, эти данные будут публично разоблачены или проданы самой высокой центре. Потенциал для дорогого нарушения данных использовался в качестве дополнительного стимула для оплаты.

Группа, стоящая за лабиринтом, официально закончила свою деятельность . Однако это не означает, что угроза вымогательной программы была уменьшена. Некоторые филиалы лабиринта перешли на использование вымогателей эгрегации, а варианты Egoror, Maze и Sekhmet, как полагают, имеют общий источник.

3.Ревиль (Содинокиби)

Группа Revil (также известная как Sodinokibi) – еще один вариант вымогателей, который предназначен для крупных организаций.

Revil является одним из самых известных семей вымогателей в сети. Группа Ransomware, управляемая российской говорящей группой Revil с 2019 года, отвечает за многие крупные нарушения, такие как ‘Касея‘ и ‘JBS’

За последние несколько лет он конкурировал с Рюком за звание самого дорогого варианта вымогателей. Известно, что Revil потребовал платежи на выкуп в размере 800 000 долларов США .

В то время как Revil начинался как традиционный вариант вымогателей, он развивался со временем-

Они используют методику двойного вымогательства- для кражи данных у бизнеса, а также шифруют файлы. Это означает, что, в дополнение к требованию выкупа к расшифровке данных, злоумышленники могут угрожать выпустить украденные данные, если не будет произведен второй платеж.

4. Lockbit

Lockbit-это вредоносная программа для шифрования данных, работающая с сентября 2019 года, и недавнее вымогательную программу (RAAS). Эта часть вымогателей была разработана для быстрого шифрования крупных организаций как способ быстрого предотвращения его обнаружения с помощью технических приборов и команд IT/SOC SOC.

5. Дорогой

В марте 2021 года Microsoft выпустила патчи для четырех уязвимостей на серверах Microsoft Exchange. Dearcry – это новый вариант Ransomware, предназначенный для использования четырех недавно раскрытых уязвимостей в Microsoft Exchange

Dearcry Ransomware шифрует определенные типы файлов. Как только шифрование будет закончено, Dearcry покажет сообщение о выкупе, которое будет инструктировать пользователей отправить электронное письмо операторам вымогателей, чтобы узнать, как расшифровать свои файлы.

Lapsus $-южноамериканская банда вымогателей, которая была связана с кибератаками на некоторых громких целях. Кибер -банда известна вымогательством, угрожая освобождению конфиденциальной информации, если требования ее жертвам’T Сделано. Группа может похвастаться Nvidia, Samsung, Ubisoft и другими. Группа использует украденный исходный код для маскировки вредоносных программ как заслуживающие доверия.

Как работает вымогатели

Чтобы добиться успеха, вымогатель должен получить доступ к целевой системе, зашифровать там файлы и требовать выкупа от жертвы.

В то время как детали реализации варьируются от одного варианта вымогателей к другому, все они имеют одну и ту же основную три этапа

- Шаг 1. Векторы инфекции и распределения

Вымогатели, как и любое вредоносное ПО, могут получить доступ к организации’S Системы различными способами. Тем не менее, операторы вымогателей, как правило, предпочитают несколько конкретных векторов инфекции.

Одним из них являются фишинговые электронные письма. Злоупотребление электронным письмом может содержать ссылку на веб -сайт, размещающий вредоносную загрузку или вложение, в котором встроенные функциональные возможности загрузчика. Если получатель электронной почты влюбляется в фиш, то вымогатели загружаются и выполняются на их компьютере.

Другой популярный вектор инфекции вымогателей использует такие услуги, как протокол удаленного рабочего стола (RDP). С RDP, злоумышленником, который украл или догадался работником’S Входные данные для входа могут использовать их для аутентификации и удаленно доступа к компьютеру в корпоративной сети. С этим доступом атакующий может напрямую загружать вредоносное ПО и выполнить его на машине под их управлением.

Другие могут попытаться напрямую заразить системы, например, как WannaCry использовала уязвимость EternalBlue. Большинство вариантов вымогателей имеют несколько инфекционных векторов.

После того, как вымогатели получили доступ к системе, он может начать шифрование своих файлов. Поскольку функциональность шифрования встроена в операционную систему, это просто включает в себя доступ к файлам, шифруя их с помощью ключа, контролируемого злоумышленником, и заменить оригиналы зашифрованными версиями. Большинство вариантов вымогателей осторожны в своем выборе файлов для шифрования, чтобы обеспечить стабильность системы. Некоторые варианты также предпримут шаги для удаления резервного копирования и теневых копий файлов, чтобы сделать восстановление без ключа расшифровки.

После завершения шифрования файлов вымогательная программа готов выполнить спрос на выкуп. Различные варианты вымогателей реализуют это различными способами, но нередко меняется фон дисплея на примечание на выкуп или текстовые файлы, размещенные в каждом зашифрованном каталоге, содержащем примечание выкупа. Как правило, эти заметки требуют установленной суммы криптовалюты в обмен на доступ к жертве’S файлы. Если выкуп выплачен, оператор вымогателя либо предоставит копию частного ключа, используемого для защиты ключа симметричного шифрования, либо копию самого симметричного ключа шифрования. Эта информация может быть введена в дешипторную программу (также предоставленную киберпреступным), которая может использовать ее для отмены шифрования и восстановления доступа к пользователю’S файлы.

Хотя эти три основных шага существуют во всех вариантах вымогателей, различные вымогатели могут включать в себя различные реализации или дополнительные шаги. Например, варианты вымогателей, такие как Maze, выполнение сканирования файлов, информации о реестре и кражи данных перед шифрованием данных, а также сканирование вымогателей WannaCry для других уязвимых устройств для заражения и шифрования.

Как защитить от вымогателей

Используйте лучшие практики

Правильная подготовка может значительно снизить стоимость и влияние атаки вымогателей. Принятие следующих лучших практик может сократить организацию’S воздействие вымогателей и минимизировать его воздействие:

- Обучение кибер -осознанию и Образование: Вымогатели часто распространяются с использованием фишинговых электронных писем. Обучение пользователей тому, как определить и избежать потенциальных атак вымогателей, имеет решающее значение. Поскольку многие текущие кибератаки начинаются с целевого электронного письма, которое даже не содержит вредоносного ПО, но только социально инженерное сообщение, которое побуждает пользователя нажимать на злонамеренную ссылку, образование пользователей часто считается одной из наиболее важных защит, которые организация может развернуть.

- Непрерывные резервные копии данных: Выкуп’Определение S гласит, что это вредоносное ПО, предназначенное для того, чтобы уплатить выкуп – единственный способ восстановить доступ к зашифрованным данным. Автоматизированные защищенные резервные копии данных позволяют организации восстанавливаться после атаки с минимальной потерей данных и без выкупа выкупа. Поддержание регулярного резервного копирования данных в качестве обычного процесса является очень важной практикой для предотвращения потери данных и возможности восстановить их в случае коррупции или дискового оборудования. Функциональные резервные копии также могут помочь организациям восстановиться после атак вымогателей.

- Исправление: Плаченирование является критическим компонентом в защите от атак вымогателей, поскольку киберпременные криминалы часто будут искать новейшие открытые эксплойты в доступных патчах, а затем целевые системы, которые еще не исправлены. Таким образом, очень важно, чтобы организации гарантировали, что все системы применяются к ним новейшие патчи, поскольку это уменьшает количество потенциальных уязвимостей в бизнесе для злоумышленника.

- Аутентификация пользователя: Доступ к услугам, таким как RDP с украденными учетными данными пользователя, является любимой техникой злоумышленников вымогателей. Использование сильной аутентификации пользователей может затруднить злоумышленник, чтобы использовать угаданный или украденный пароль

Уменьшить поверхность атаки

При высокой потенциальной стоимости инфекции вымогателей профилактика является лучшей стратегией смягчения вымогателей. Это может быть достигнуто путем уменьшения поверхности атаки путем решения:

- Фишинговые сообщения

- Необогаченные уязвимости

- Решения удаленного доступа

- Мобильное вредоносное ПО

Развертывание антиполога Решение

Необходимость шифрования всего пользователя’S -файлы означают, что вымогатель имеет уникальный отпечаток пальца при запуске в системе. Решения, противоречащие программам, созданы для определения этих отпечатков пальцев. Общие характеристики хорошего антиполовой решения включают в себя:

- Обнаружение широкого варианта

- Быстрое обнаружение

- Автоматическое восстановление

- Механизм восстановления не основан на общих встроенных инструментах (например, ‘Теневая копия’, который ориентирован на некоторые варианты вымогателей)

Как удалить вымогатели?

Сообщение на выкуп – это не то, что кто -то хочет увидеть на своем компьютере, поскольку оно показывает, что инфекция вымогателей была успешной. На этом этапе можно предпринять некоторые шаги, чтобы реагировать на активную инфекцию вымогателей, и организация должна сделать выбор, чтобы платить или нет выкуп.

- Как смягчить активную инфекцию вымогателей

Многие успешные атаки вымогателей обнаруживаются только после завершения шифрования данных, а на зараженном компьютере отображалась нота выкупа’S Экран. На этом этапе зашифрованные файлы, вероятно, невозможно, но некоторые шаги должны быть предприняты немедленно:

- Карантин Машина: Некоторые варианты вымогателей будут пытаться распространиться на подключенные диски и другие машины. Ограничьте распространение вредоносного ПО за счет удаления доступа к другим потенциальным целям.

- Оставьте компьютер на: Шифрование файлов может сделать компьютер нестабильным, а выключение компьютера может привести к потере нестабильной памяти. Держите компьютер, чтобы максимизировать вероятность восстановления.

- Создайте резервную копию: Дешифрование файлов для некоторых вариантов вымогателя возможно без выкупа выкупа. Сделайте копию зашифрованных файлов на съемных носителях в случае, если решение станет доступным в будущем, или неудачное усилие дешифрования повреждает файлы.

- Проверьте наличие дециродовых изделий: Проверьте проект No More Ransom, чтобы увидеть, доступен ли бесплатный дешиптор. Если это так, запустите его на копии зашифрованных данных, чтобы увидеть, может ли он восстановить файлы.

- Попросить помощи: Компьютеры иногда хранят резервные копии файлов, хранящихся на них. Эксперт по цифровой криминалистике может восстановить эти копии, если они не были удалены вредоносными программами.

- Вытрите и восстановите: Восстановите машину из установки чистой резервной или операционной системы. Это гарантирует, что вредоносное ПО полностью удалено с устройства

Как можно проверить помощь

Контрольно-пропускной пункт’S Anti-Ransomware Technology использует специально построенный двигатель, который защищает от наиболее сложных, уклончивых вариантов вымогателей нулевого раны и безопасно восстанавливать зашифрованные данные, обеспечивая непрерывность бизнеса и производительность. Эффективность этой технологии проверяется каждый день нашей исследовательской группой и последовательно демонстрирует отличные результаты в выявлении и смягчении атак.

Конечная точка Harmony, проверка’S ведущий продукт по предотвращению и реагированию конечных точек, включает в себя технологию антиполовой и обеспечивает защиту для веб-браузеров и конечных точек, используя контрольную точку’Спекуляционная защита сети в отрасли. Конечная точка Harmony обеспечивает полную, профилактику угроз в реальном времени и исправление всех векторов угроз вредоносных программ, что позволяет сотрудникам безопасно работать независимо от того, где они находятся, без ущерба для производительности.

Что такое вымогатели?

Ransomware – это любое программное обеспечение, которое позволяет аутсайдеру получить доступ и шифровать другое’S файлы, удалите оригиналы, а затем угрожают удалить единственную оставшуюся (зашифрованную) копию файлов, если выкуп не оплачивается. В фильмах пользователь развертывает вымогательную программу, как правило, изображается как закаленный преступник.

Но, честно говоря, вымогатели – это просто продукт, который обычно найден в Интернете, который может легко научиться пользоваться. Другими словами, атаки вымогателей распространены, и они могут быть изнурительными для файлов локальных или в жертве’S облако.

Как происходят атаки вымогателей?

Атаки вымогателей происходит быстро. Прежде чем понять, что существует угроза, хакеры украли информацию, зашифровали ценные файлы и требуют, чтобы выкуп был выплачен, чтобы выпустить эти файлы обратно вам. Обычно хакер требует определенной суммы в биткойнах, но плата за выкуп’t всегда минимизируйте ущерб. Можно займет недели после атаки вымогателей, чтобы полностью оценить ущерб, нанесенный на четырех этапах атаки вымогателей.

Фаза 1: проникновение

Вы можете думать о хакере как о закаленном преступнике, но средний человек может легко получить доступ к любому количеству предложений вымогателей в качестве услуги. К сожалению, использование этих услуг вымогателей для получения украденных учетных данных и распределения вредоносных программ так же просто, как и практически любой другой онлайн -сервис.

Все, что требуется для хакера, чтобы получить доступ к жизненно важной информации, это правильное программное обеспечение, и атака начинается.

Фаза 2: подключите

Достаточно только одного пункта доступа, чтобы вымогатели начали работу. Вымогатель связывается с жертвой’S удаленная сеть и генерирует ключ, который будет использоваться для шифрования файлов (в фазе 3).

На этапе подключения вымогатель по существу ругается по жертве’S файлы, чтобы найти те, со значением. В конце концов, эти файлы должны стоить выкупа, которого хакер собирается требовать.

Фаза 3: шифровать

Это “выкуп” Часть атаки вымогателей – нагруженные файлы зашифрованы или украдены, а затем исходные файлы удаляются. Другими словами, Ransomware держит ваши файлы заложник. Единственный способ освободить ваши данные – это расшифровать их, что можно сделать только с ключом, который был сгенерирован на фазе 2.

Фаза 4: вымогать

Хакер теперь требует, чтобы сумма была выплачена в обмен на ключ, обычно применяя ограничение по времени, в течение которого вы должны удовлетворить их требования. Если вы этого не сделаете, вы рискуете, что хакер удаляет ключ и удаляет любую возможность расшифровки ваших файлов или раскрытия ваших данных для общественности.

Жертвы обычно выполняют эти требования, и атака вымогателей завершена.

Как предотвратить атаки вымогателей

Предотвращение атаки вымогателей требует тщательного внимания к каждому аспекту ваших данных. Это требует многослойного решения, что является многослойной проблемой. Наш подход включает в себя управление инфраструктурой, мониторинг и услуги, которые помогут вам защитить, обнаружить и восстанавливаться от кибергромов.

Управление инфраструктурой

NetApp начинается с подхода, ориентированного на данные, для защиты от вымогателей, предлагая NetApp ® Ontap ®, его ведущее в отрасли программное обеспечение для управления гибридной облачной инфраструктурой корпоративной инфраструктуры. В конце концов, преступники нацелены на ваши данные, поэтому имеет смысл начать вашу защиту на уровне хранения. С программным обеспечением Ontap вы можете:

- Создать гранулированные точки восстановления только для чтения за секунды и применить безопасную блокировку файлов

- Мониторинг аномалий хранения, включая энтропию данных, для идентификации кибергромов

- РЕСПРАВЛЕНИЕ ДАННЫЕ быстро за несколько минут из гранулированных и эффективных копий NetApp Snapshot ™

Мониторинг инфраструктуры

Понимание того, какие данные у вас есть, где они хранятся, а у кого есть доступ – важный шаг для любого плана кибер -устойчивости. NetApp Cloud Data Sense-это облачная служба данных, которая дает вам видимость в ваших данных в локальном и облачном хранилище, чтобы вы могли определить, какие данные имеют наибольшее значение. Вы также можете заблокировать разрешения на более эффективную безопасность.

Active IQ включает в себя новые функциональные возможности, чтобы помочь вам определить пробелы в вашей позиции в области безопасности и какие шаги предпринять, чтобы ужесточить вашу среду хранения Ontap в соответствии с лучшими практиками NetApp. Вы можете регулярно отслеживать свою среду и настраивать на основе последних выпусков программного обеспечения NetApp, чтобы сохранить свои данные в безопасности и безопасные.

Большинство атак включают ничего не подозревающего пользователя или, с самого начала, даже мошенничество администратором. Вам нужен уровень проверки, который включает в себя 24/7 внимания, которого легче выполнить с помощью Cloud Insights NetApp. Эта служба тщательно контролирует ваши данные:

- Выделите риски, которые могут привести к атаке

- Обнаружить атаки в тот момент, когда они случаются

- Выполнить автоматические действия, чтобы избежать широко распространенного ущерба

Будьте ли это’S на помещениях или в облаке, Cloud Insights дает вам полную видимость в вашей инфраструктуре и приложениях, используя технологию Zero Trust. Он постоянно контролирует поведение пользователей, изучая что’S Нормальный для ваших пользователей, чтобы он мог обнаружить аномалии. Когда Cloud Insights обнаруживает аномалию, она предупреждает вас мгновенно и вызывает немедленное действие, например, принять копию снимка, чтобы помочь в быстрого восстановления или блокировка доступа пользователя, чтобы предотвратить эксфильтрацию данных.

Инфраструктурные услуги

Иногда вам нужно немного больше помощи: опыт доверенного партнера, чтобы доставить против SLA. Чтобы определить готовность к защите данных, прежде чем возникнет угроза вымогателей, NetApp предлагает службу защиты данных и оценки безопасности для выявления пробелов в безопасности и уязвимостей в вашей текущей среде – в помещениях и в облаке – и предоставить действенные рекомендации для закрытия этих пробелов для повышения устойчивости данных. Для дальнейшей уверенности в том, что вы готовы защитить свой бизнес от угроз безопасности, службы мониторинга и отчетности NetApp Ransom. Вместе эти услуги помогут вам реагировать и восстановиться быстро, если атака проникнет в вашу защиту.