Понимание протокола туннелирования точка-точка (PPTP)

Краткое содержание:

– PPTP – это протокол туннелирования, который инкапсулирует фактограммы сетевого протокола в конверт IP.

– PPTP позволяет пользователям подключаться к серверу RAS из любой точки в Интернете и иметь одинаковую аутентификацию, шифрование и доступ к корпоративной локальной сети, как если бы они набрали непосредственно в него.

– Набор в интернет-провайдере, который поддерживает PPTP, требует PPTP с поддержкой Windows NT 4.0 RAS Server, переключатель удаленного доступа, который поддерживает PPTP, и служба PPTP включена для учетной записи пользователя.

Ключевые моменты:

1. PPTP и RAS: PPTP вращается вокруг Microsoft Ras для Windows NT. RAS позволяет сетевому администратору настроить сервер Windows NT с помощью модема банка в качестве точки набора для удаленных пользователей.

2. IP -инкапсуляция: PPTP инкапсулирует параметры сетевого протокола в конверт IP, позволяя маршрутизации различных протоколов через среду, такую как в Интернете, такую как в Интернете.

3. Функциональность VPN: PPTP и RAS Используют методы аутентификации и шифрования для создания виртуальной частной сети, предоставляя пользователям ту же аутентификацию, шифрование и доступ к локальной сети, что и набор непосредственно на сервер RAS.

4. Два общих сценария: Первый сценарий включает в себя удаленный пользовательский набор в интернет-провайдере с переключателем удаленного доступа с поддержкой PPTP, который подключается к серверу RAS. Второй сценарий включает в себя пользователя, подключенного к провайдеру, который не предлагает PPTP и инициирует соединение PPTP на своей клиентской машине.

5. Набор в провайдера, который поддерживает PPTP: Требуется PPTP с поддержкой Windows NT 4.0 RAS Server, переключатель удаленного доступа, который поддерживает PPTP, и служба PPTP включена для учетной записи пользователя.

6. Набрать в провайдера, который не поддерживает PPTP: Интернет -провайдеры должны использовать переключатели удаленного доступа, которые поддерживают PPTP, чтобы предложить поддержку PPTP пользователям.

Вопросы:

- Что такое PPTP? PPTP – это протокол туннелирования, который инкапсулирует фактограммы сетевого протокола в конверт IP.

- Как работает PPTP? PPTP вращается вокруг Microsoft RAS для Windows NT, позволяя пользователям подключаться к серверу RAS из любой точки в Интернете и иметь такую же аутентификацию, шифрование и доступ к локальной сети, как если бы они набрали непосредственно в него.

- Каковы преимущества инкапсуляции IP? IP-инкапсуляция позволяет направлять различные протоколы через среду только для IP, например, в Интернете.

- Какова цель Рас? RAS позволяет сетевому администратору настроить сервер Windows NT с помощью модема банка в качестве точки набора для удаленных пользователей.

- Как PPTP предоставляет функциональность VPN? PPTP и RAS Используют методы аутентификации и шифрования для создания виртуальной частной сети, предоставляя пользователям ту же аутентификацию, шифрование и доступ к локальной сети, что и набор непосредственно на сервер RAS.

- Каковы два общих сценария для PPTP VPN? Первый сценарий включает в себя удаленный пользовательский набор в интернет-провайдере с переключателем удаленного доступа с поддержкой PPTP, который подключается к серверу RAS. Второй сценарий включает в себя пользователя, подключенного к провайдеру, который не предлагает PPTP и инициирует соединение PPTP на своей клиентской машине.

- Что требуется для набора интернет -провайдера, который поддерживает PPTP? Требуется PPTP с поддержкой Windows NT 4.0 RAS Server, переключатель удаленного доступа, который поддерживает PPTP, и служба PPTP включена для учетной записи пользователя.

- Что должен провайдер для поддержки PPTP? ISP должен использовать один из переключателей удаленного доступа, которые поддерживают PPTP.

- Какова роль удаленного доступа в PPTP? Переключатель удаленного доступа облегчает соединение PPTP между клиентской машиной пользователя и сервером RAS.

- Можно ли использовать PPTP с любым сетевым протоколом? Да, PPTP может транспортировать несколько протоколов, включая TCP/IP, NETBEUI и IPX/SPX.

- Как PPTP обеспечивает безопасность? PPTP использует методы аутентификации и шифрования для обеспечения безопасной связи между пользователем и сервером RAS.

- Каковы преимущества использования PPTP по другим протоколам туннелирования? PPTP широко совместим и доступен в различных операционных системах, включая Windows, iOS, Mac и Android.

- Можно ли использовать PPTP для удаленного доступа к корпоративным сетям? Да, PPTP позволяет пользователям подключаться к серверу RAS и иметь одинаковую аутентификацию, шифрование и доступ к LAN, как если бы они набрали непосредственно в него.

- Чем PPTP отличается от L2TP/IPSec? L2TP/IPSEC предлагает лучшую безопасность, чем PPTP, предоставляя дополнительные функции, такие как 256-битный шифрование.

- Можно ли использовать PPTP в Интернете? Да, PPTP позволяет пользователям подключаться к серверу RAS из любой точки в Интернете.

Подробные ответы:

1. PPTP означает протокол туннелирования точковой точки. Это протокол туннелирования, который инкапсулирует фактограммы сетевого протокола в конверт IP. Эта инкапсуляция позволяет маршрутизации различных протоколов через среду только для IP, как Интернет.

2. PPTP работает, вращаясь вокруг Microsoft RAS (сервер удаленного доступа) для Windows NT. RAS позволяет сетевому администратору настроить сервер Windows NT с помощью модема банка в качестве точки набора для удаленных пользователей. Аутентификация для пользователей RAS происходит на сервере NT, и сеанс сетевого сеанса настраивается с использованием протокола PPP (точечный протокол). Через соединение PPP можно транспортировать все протоколы, разрешенные RAS, включая TCP/IP, NetBeui и IPX/SPX. Это позволяет пользователям иметь одинаковую аутентификацию, шифрование и доступ к корпоративной локальной сети, как если бы они были напрямую подключены к корпоративной локальной сети.

3. IP -инкапсуляция является ключевым преимуществом PPTP. Это позволяет направлять различные протоколы через среду только для IP, например, в Интернете. Когда пакет инкапсулируется с PPTP, любой маршрутизатор или машина, которая встречается с ним с этого момента, будет рассматривать его как IP -пакет. Это обеспечивает маршрутизацию множества различных протоколов в сети только для IP, повышая совместимость и гибкость.

4. RAS, или сервер удаленного доступа, является ключевым компонентом PPTP. Это позволяет сетевому администратору настроить сервер Windows NT с помощью модема в качестве точки набора для удаленных пользователей. RAS обрабатывает аутентификацию пользователей, устанавливает сетевые сеансы с использованием PPP и позволяет транспортировать различные протоколы, такие как TCP/IP, NetBeui и IPX/SPX. Эта функциональность необходима для предоставления пользователям одинаковой аутентификации, шифрования и доступа к локальной сети, как если бы они набрали непосредственно в корпоративную локальную сеть.

5. PPTP предоставляет функциональность VPN (виртуальная частная сеть) с использованием методов аутентификации и шифрования для создания безопасного и личного сетевого соединения через Интернет. Когда пользователь набрал в провайдец, который поддерживает PPTP, создается сеанс PPTP между удаленным переключателем ISP и сервером NT Corporate Office. Этот сеанс PPTP инкапсулирует сеанс PPP пользователя, обеспечивая безопасное соединение. Через сеанс PPTP пользователь получает доступ к протоколам, разрешенным RAS, что эффективно делает его, как если бы они напрямую подключены к корпоративной локальной сети.

6. Есть два общих сценария для PPTP VPN. Первый сценарий включает в себя удаленный пользовательский набор в интернет-провайдере с переключателем удаленного доступа с поддержкой PPTP, который подключается к серверу RAS. В этом сценарии сеанс PPP пользователя туннелируется через поток PPTP, и они получают доступ к протоколам, разрешенным RAS. Второй сценарий включает в себя пользователя, подключенного к провайдеру, который не предлагает PPTP. В этом случае пользователь должен инициировать соединение PPTP на своей клиентской машине, создав защищенный туннель на сервере RAS через Интернет.

7. Чтобы набрать интернет -провайдер, который поддерживает PPTP, требуются три вещи. Во-первых, сеть, с помощью которой пользователь хочет создать VPN, должна иметь PPTP с поддержкой Windows NT 4.0 RAS Server. Это означает, что протокол PPTP установлен, а порты VPN-диплома установлены в RAS. Сервер также должен быть доступен из Интернета. Во -вторых, ISP должен использовать переключатель удаленного доступа, который поддерживает PPTP, такой как серия Ascend Max 4000 или U.С. Robotics Total Control Enterprise Network Hub. Наконец, ISP должен предложить услугу PPTP пользователям и включить ее для учетной записи пользователя.

8. Если интернет -провайдер не поддерживает PPTP, он не сможет оказать поддержку PPTP пользователям. Чтобы предложить поддержку PPTP, интернет -провайдер должен использовать один из переключателей удаленного доступа, которые поддерживают PPTP, такие как серия Ascend Max 4000 или U.С. Robotics Total Control Enterprise Network Hub. Эти переключатели позволяют интернет -провайдеру устанавливать соединения PPTP с серверами RAS и предоставлять функциональность VPN пользователям.

9. Переключатель удаленного доступа играет решающую роль в соединении PPTP. Он отвечает за облегчение сеанса PPTP между клиентской машиной пользователя и сервером RAS. Когда пользователь инициирует вызов PPTP к своему интернет -провайдеру, переключатель удаленного доступа устанавливает соединение PPTP с сервером RAS, инкапсулируя сеанс PPP пользователя. Он обеспечивает безопасную связь и позволяет пользователю получить доступ к корпоративной сети, как если бы они были напрямую подключены.

10. Да, PPTP может транспортировать несколько протоколов. Протоколы, разрешенные RAS, такие как TCP/IP, NetBeui и IPX/SPX, могут быть транспортированы через соединение PPTP. Это позволяет пользователям использовать различные сетевые протоколы через туннель PPTP, обеспечивая гибкость и совместимость.

11. PPTP обеспечивает безопасность с помощью методов аутентификации и шифрования. Когда пользователь инициирует соединение PPTP, он аутентифицируется сервером RAS, используя свое имя пользователя и пароль. Это гарантирует, что только авторизованные пользователи могут установить соединение. Кроме того, PPTP поддерживает шифрование данных, передаваемых через туннель, защищая его от несанкционированного доступа.

12. PPTP предлагает несколько преимуществ по сравнению с другими протоколами туннелирования. Во -первых, он широко совместим и доступен в различных операционных системах, включая Windows, iOS, Mac и Android. Это делает его доступным для широкого спектра пользователей. Во -вторых, PPTP относительно проста в настройке и использовании, что делает его подходящим как для начинающих, так и для опытных пользователей. Тем не менее, стоит отметить, что PPTP считается менее безопасным, чем некоторые другие протоколы, а альтернативы, такие как L2TP/IPSec, часто рекомендуются для улучшения безопасности.

13. Да, PPTP можно использовать для удаленного доступа к корпоративным сетям. Пользователи могут подключиться к серверу RAS из любой точки в Интернете, используя PPTP и иметь ту же аутентификацию, шифрование и доступ к локальной сети, как если бы они набрали непосредственно в него. Это позволяет удаленным работникам надежно получить доступ к корпоративным ресурсам, повышая производительность и гибкость.

14. L2TP/IPSEC – еще один протокол туннелирования, который обеспечивает лучшую безопасность, чем PPTP. В отличие от относительно слабой безопасности PPTP, L2TP/IPSEC предоставляет дополнительные функции безопасности, такие как 256-битное шифрование. Он почти так же совместимо, как PPTP, доступный в Windows, iOS, Mac и Android. В то время как оба протокола служат аналогичной цели, L2TP/IPSEC часто рекомендуется для пользователей, которые определяют приоритеты более сильной безопасности.

15. Да, PPTP можно использовать в Интернете. Пользователи могут подключиться к серверу RAS из любой точки в Интернете с помощью PPTP. Забегая в интернет -провайдера, который поддерживает PPTP или инициируя соединение PPTP на своей клиентской машине, пользователи могут создать защищенный туннель для сервера RAS через Интернет и получить доступ к корпоративной сети.

Понимание протокола туннелирования точка-точка (PPTP)

Протокол L2TP/IPSEC обеспечивает лучшую безопасность, чем PPTP. В этом случае IPSec предоставляет дополнительные функции безопасности, такие как 256-битное шифрование. Он почти так же совместимо, как PPTP, доступный в Windows, iOS, Mac и Android.

Виртуальные частные сети, второе издание от

Получить полный доступ к Виртуальные частные сети, второе издание и 60K+ другие названия, с бесплатной 10-дневной пробной версией О’Рейли.

Существуют также живые мероприятия, курсы, курируемые по роли рабочих мест, и многое другое.

Как работает PPTP

В качестве протокола туннелирования PPTP инкапсулирует параграммы сетевого протокола в конверт IP. После того, как пакет инкапсулируется, любой маршрутизатор или машина, которая встречается с ним с этой точки, будет рассматривать его как IP -пакет. Преимущество инкапсуляции IP заключается в том, что он позволяет маршрутизировать множество различных протоколов через среду только для IP, например, в Интернете.

Первое, что нужно понять о PPTP, это то, что он вращается вокруг Microsoft Ras для Windows NT. RAS позволяет сетевому администратору настроить сервер Windows NT с помощью модема банка в качестве точки набора для удаленных пользователей. Аутентификация для пользователей RAS происходит на сервере NT, и сеанс сетевого сеанса настроен с использованием протокола PPP. Через соединение PPP можно транспортировать все протоколы, разрешенные Ras: TCP/IP, NetBeui и IPX/SPX. Для пользователей RAS кажется, что они’Re непосредственно связан с корпоративной локальной сети; Они не замечают разницы между RAS через прямой набор и RAS через Интернет.

PPTP был разработан, чтобы позволить пользователям подключаться к серверу RAS из любой точки в Интернете и при этом иметь такую же аутентификацию, шифрование и доступ к корпоративной локальной сети они’D есть из набора прямо в это. Вместо того, чтобы набрать модем, подключенный к серверу RAS, конечные пользователи набрали свои интернет -провайдеры и используют PPTP для настройки “вызов” на сервер через Интернет. PPTP и RAS Используют методы аутентификации и шифрования для создания виртуальной частной сети.

Существует два общих сценария для этого типа VPN: в первом удаленном пользователе набирает в провайдер с переключателем удаленного доступа с поддержкой PPTP, который подключается к серверу RAS; Во втором пользователь подключается к провайдеру, который не делает’T предложить PPTP и инициировать соединение PPTP на своей клиентской машине.

Набор в провайдера, который поддерживает PPTP

Набор в провайдера, который поддерживает PPTP, требуется три вещи:

- Сеть, с помощью которой вы хотите установить VPN, должна иметь окно с PPTP, NT 4.0 RAS Server. К “PPTP с поддержкой” Мы имеем в виду, что протокол PPTP установлен, и в RAS установлены порты VPN, установленные в RAS. Сервер также должен быть доступен из Интернета.

- Ваш интернет -провайдер должен использовать переключатель удаленного доступа, который поддерживает PPTP, такой как серия Ascend Max 4000 или U.С. Robotics Total Control Enterprise Network Hub. (Вместе эти два продукта составляют значительную часть рынка аппаратного обеспечения ISP.)

- Ваш интернет -провайдер должен фактически предложить услугу PPTP пользователям и должен включить его для вашей учетной записи.

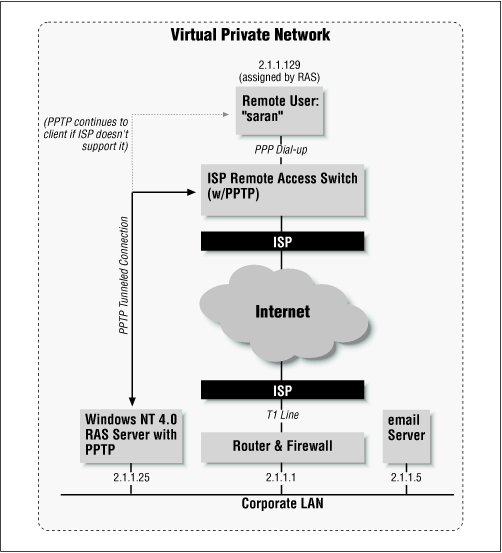

Чтобы предложить типичный сценарий, центральный корпоративный офис в Денвере настроил Windows NT 4.0 Сервер работает PPTP и RAS. Менеджер по продажам по имени Сара Н. находится на конференции в Атланте и хочет набрать корпоративную сеть, чтобы проверить ее электронную почту и скопировать презентацию с ее настольной машины. Ее удаленная система – это ноутбук Windows 95 с 28.Модем 8 кбит / с. Она’S, очевидно, вне местной зоны набора ее офиса, но имеет счет через национального интернет -провайдера, которая поддерживает PPTP через их U -U.С. Переключатели с удаленным доступом в робототехниках. ISP сообщили, что IP -адрес сервера RAS в Sara N.’S Корпоративный офис и добавила его в свой профиль пользователя. IP -адрес 2.1.1.60.

Когда менеджер по продажам набирает свой интернет-провайдер с поддержкой PPTP, происходят следующие события:

- Сара Н. инициирует призыв к ее провайдеру’S POP с использованием Microsoft’S Объем сети. Она входит в систему со своим именем пользователя, “Саран.” Это начинает сеанс PPTP между провайдером’S переключатель удаленного доступа и корпоративный офис’S NT Server, IP -адрес которого указан в Sara N.’S профиль пользователя как 2.1.1.60.

- Сара Н.’S Session Session PPP проходит через поток PPTP, а сервер NT RAS аутентифицирует ее имя пользователя и пароль и запускает сеанс PPP. По сути, все это происходит так же, как если бы она набрала на сервер RAS через непосредственно подключенный модем.

- Сеанс PPTP может затем настраивать протоколы, которые разрешены пользователям набора. В Саре н.’S Case, TCP/IP – один из этих протоколов, и сервер NT RAS назначает ее машину внутренний корпоративный IP -адрес 2.1.1.129.

Глядя на рисунок 4-1, вы можете следовать этим событиям и посмотреть, где клиент’S Оригинальный сеанс протокола точки-точки (PPP) инкапсулируется туннелем PPTP. Эта цифра представляет собой упрощенную версию того, как выглядит фактическая топология – например, в провайдере и корпоративной локальной сети были удалены.

Рисунок 4-1. Набор в провайдера, который поддерживает PPTP

После завершения PPTP и менеджер по продажам аутентифицируется, она имеет доступ к корпоративной сети, как если бы она была в локальной сети. Затем она может проверить свою электронную почту и файлы доступа на своем настольном компьютере, используя обмен файлами.

Набрать в интернет -провайдера, который не делает’T Поддержите Pptp

Для того, чтобы интернет -провайдер поддерживал PPTP, они должны использовать один из переключателей удаленного доступа, который мы упомянули в начале этой главы. Не каждый интернет -провайдер использует эти бренды удаленного доступа, а некоторые доны’T Используйте эти устройства вообще. Вместо этого они могут использовать модемы, подключенные к многопорторовной последовательной карте в системе UNIX или на некотором другом устройстве сервера терминала. Другие могут иметь подходящее оборудование, но не решать PPTP, потому что они доны’Не хочу быть вынужденным выполнять техническую поддержку для туннелированных соединений. Какой бы ни была причина, там’S шанс, что ваш интернет -провайдер может не предложить PPTP; Однако это не’t означает, что вы можете’t используйте его.

Этот сценарий требует двух вещей: во -первых, вам снова нужно иметь Windows NT 4.0 RAS Server с PPTP, установленным в вашей сети, и он должен быть доступен из Интернета; Во-вторых, ваша рабочая станция Windows NT, Windows 95 или Windows 98 Client Machine должны иметь протокол PPTP и сеть сетей.

Мы’ll использует сару N. Для этого примера также. На этот раз, однако, она’s набрать в провайдера, который не делает’T Поддержите Pptp. Кроме того, она’S запуск Windows NT 4.0 Рабочая станция на ее ноутбуке. Последовательность событий для сессии туннеля с поставщиком не поддержки PPTP заключается в следующем:

- Сара набирает в себя интернет-провайдера, используя профиль с сетью для обмена для своей учетной записи и устанавливает стандартное соединение PPP.

- После того, как соединение ГЧП было сделано, Сара снова использует сетевые сети, чтобы “набирать номер” на сервер PPTP RAS в корпоративном офисе. Однако в этом профиле наобъекта она размещает IP-адрес сервера RAS, 2.1.1.60, в поле номера телефона и выбирает устройство Dial, чтобы быть портом VPN, установленным через сетевые сети (мы’ll объяснить в главе 5, как это настроить).

- PPTP -соединение проводится через Сару’S -соединение PPP через Интернет и на сервере RAS. Затем сервер RAS входит в корпоративную сеть, используя имя пользователя и пароль, который она предоставила. Сервер RAS назначает ей внутренний IP -адрес 2.1.1.129, а затем ей предоставляется доступ к корпоративной сети.

На рисунке 4-2 показано, как второй вызов PPTP инкапсулируется через начальное соединение PPP с интернет-провайдером.

Рисунок 4-2. Подключение к корпоративному серверу RAS через провайдера, который не делает’T Поддержите Pptp

Опять же, как только соединение PPTP сделано, Сара Н. будет иметь доступ к корпоративной локальной сети, как если бы она была подключена к ней через сетевую карту или подключение к набору RAS.

Где PPTP вписывается в наш сценарий

На рисунке 4-3 мы имеем представление корпоративной офисной сети с подключением T1 с Интернетом. Маршрутизатор, который подключается к Интернету, также является брандмауэром пакетов-фильтрации. Пользователь Сара Н. хочет проверить ее корпоративную электронную почту и набрать свой интернет-провайдер, который использует переключатель удаленного доступа с поддержкой PPTP. После подключения к переключате. На этом рисунке слегка заштрихованная линия расширяет сеанс PPTP обратно к клиенту, а не только на переключатель удаленного доступа. Сара использует эту линию, когда ей нужно набрать в провайдера, который не делает’T -поддержка PPTP и инициирует сеанс PPTP на ее рабочей станции со вторым вызовом RAS.

Рисунок 4-3. Полная диаграмма подключения PPTP через Интернет

На корпоративном маршрутизаторе и брандмауэре, порт TCP/IP, на котором PPTP создает гнездо (1723), должен быть открыт как для входящего, так и для исходящего трафика. Если остальная часть сети защищена брандмауэром, который расстроен входящим и исходящим интернет-трафиком, то установлена одна точка входа в локальную сеть, которая защищена пользовательской аутентификацией.

Рассечение пакета PPTP

Метод инкапсуляции PPTP основан на другом интернет -стандарте, называемом протоколом общей маршрутизации (GRE), который можно использовать для протоколов туннелей через Интернет. (Если вы’заинтересованы, см. RFCS 1701 и 1702.) Версия PPTP, известная как GREV2, добавляет расширения для конкретных функций, таких как идентификатор вызова и скорость соединения.

Пакет PPTP состоит из заголовка доставки, заголовка IP, заголовка GREV2 и пакета полезной нагрузки. Заголовок доставки – это протокол кадрирования для любой среды, который проходит пакет, будь то’S Ethernet, Rame Relay или PPP. Заголовок IP содержит информацию, необходимую для Datagram IP, такую как длина пакета и адреса источника и назначения. Заголовок GREV2 содержит информацию о типе инкапсулированных пакетов, а также специфичные для PPTP данные, относящиеся к соединению между клиентом и сервером. Наконец, пакет полезной нагрузки – это сама инкапсулированная дейтаграмма. В случае с PPP этот Datagram является исходными данными сеанса PPP, которые отправляются между клиентом и сервером, и внутри нее могут быть пакеты IP, IPX или NetBeui. Рисунок 4-4 иллюстрирует слои инкапсуляции PPTP.

Рисунок 4-4. Четыре слоя пакета PPTP транспортируются через Интернет

Процесс инкапсуляции

Процесс инкапсуляции для пользовательского набора в интернет -провайдера, который поддерживает PPTP, выглядит следующим образом:

- Пользователь набирает в ISP’S переключатель удаленного доступа с помощью PPP. Между клиентом и переключателем удаленного доступа пакеты PPP, которые окружены доставленными кадрами PPP-специфического протокола.

- На коммутаторе рамки для специфичных для носителя разбросаны, а вызов запускает переключатель удаленного доступа, чтобы открыть сеанс туннелирования PPTP через Интернет между собой и PPTP-сервер NT RAS, указанный в пользователе, указанный в пользователе, указанный в пользователе’S профиль. Переключатель удаленного доступа инкапсулирует пакет полезной нагрузки PPP в заголовке GREV2, затем заголовок IP. Наконец, пакет получает заголовок доставки, прежде чем выйти из переключения. По всему пакету’S Путешествие, заголовок доставки может измениться в зависимости от типа носителя, через который отправляется пакет. Например, он может перейти от Ethernet, к реле, в Ethernet снова, в PPP через ISDN и в Ethernet еще раз, прежде чем, наконец, достигнет своего назначения на сервере RAS.

- Сервер RAS рассматривает входящее соединение PPTP как входящий вызов, как если бы он поступал по модему. Он снимает заголовок доставки, заголовок IP и заголовок GREV2 из пакета полезной нагрузки. Затем он обрабатывает соединение ГЧП, как обычно, если пользователь входил через модемное соединение. Сервер RAS проверяет клиент PPP, используя любой метод аутентификации, требуется на сервере RAS: зашифрованная аутентификация Microsoft, зашифрованная аутентификация или любой тип аутентификации (включая Clear Text).

- Перед тем, как пакеты от клиента достигают локальной сети, кадрирование ГЧП удаляется из прилагаемой IP, NetBeui или Datagrams IPX. Рисунок 4-5 представляет собой диаграмму тех слоев протокола, которые активны во время каждой части соединения для набора в интернет-провайдерах, которые поддерживают PPTP.

Рисунок 4-5. Активные слои протокола во время соединения PPTP

PPTP Security

Как и в большинстве систем безопасности, PPTP имеет два компонента: аутентификация для предотвращения неправильных соединений и шифрование для отправленных данных после создания соединения.

Методы аутентификации RAS

PPTP использует аутентификацию Windows nt ras. Выбор различных типов аутентификации, которые может принять сервер RAS, расположены в свойствах RAS в разделе « “Настройки шифрования.” Эта настройка позволяет указать уровень аутентификации, который сервер RAS будет работать против клиента’S Попытка входа в систему. В этом разделе обсуждаются параметры: стандартная зашифрованная аутентификация, улучшенная зашифрованная аутентификация Microsoft и разрешение любого типа аутентификации. Ваш выбор определит, насколько безопасна ваш VPN.

Принять зашифрованную аутентификацию

Зашифрованная аутентификация в RAS на самом деле является стандартом аутентификации в Интернете, известный как CHAP (Протокол аутентификации рукопожатия задачи). CHAP описан в RFC 1994 как расширение для ГЧП, в котором прозрачные пароли не передаются между клиентом и сервером. Вместо этого у клиента и сервера есть согласованный пароль, называемый “секрет,” это никогда не отправляется по ссылке без зашифрованного. Здесь’S, как происходит аутентификация в парне:

- Сервер “проблемы” клиент, чтобы идентифицировать себя, когда клиент пытается подключиться.

- Клиент отправляет секрет через односторонний алгоритм хеширования, RSA’S MD5. Алгоритм использует математические формулы и случайные факторы, чтобы придумать хеш -значение. “В одну сторону” означает, что значение хэша не может быть обращено на исходные элементы, а использование случайных элементов означает, что кто -то, нюхающий соединение, будет с меньшей вероятностью увидеть одно и то же значение дважды. Значение хеша отправляется через соединение с сервером.

- Сервер сравнивает значение, которое сервер, отправляемый на свой собственный расчет значения хэша. Если два значения совпадают, соединение аутентифицируется. Если нет, то соединение прекращается.

Еще одним преимуществом парня является то, что этот процесс аутентификации может происходить несколько раз в ходе связи. Это ограничивает вероятность того, что его выталкивают и иметь самозванца “угон” Ваша связь.

В случае PPTP, секрет – это пароль, который пользователь использует для входа в домен NT, который также известен на сервере RAS (либо напрямую, либо через NT Domain Services).

Принять зашифрованную аутентификацию Microsoft

Аутентификация Microsoft зашифрована также известна как MS-CHAP. MS-Chap выполняет RSA’S MD4 HASH, а также техника DESH HASHING. Клиенты Windows 95/98 и Windows NT RAS используют хэш MD4, который не дает’T требуют прозрачных текстовых паролей на клиенте или сервере. DES обеспечивает обратную совместимость со старыми клиентами RAS, такими как Windows для рабочих групп 3.11 и ras 1.1A. В противном случае MS-Chap работает так же, как и гл. Основным недостатком MS-CHAP является то, что не у каждой платформы есть клиент PPP, который поддерживает его. Однако если ваши удаленные пользователи находятся в системах Windows, это’S лучший протокол для использования. Кроме того, вы должны использовать его, чтобы получить дополнительное преимущество шифрования потока данных по PPTP. Мы’ll объяснить, почему в разделе о шифровании данных.

Принять любую аутентификацию, включая четкий текст

Принятие любой аутентификации, включая прозрачный текст, означает, что сервер RAS примет MS-CHAP, CHAP или протокол аутентификации пароля (PAP). PAP уже давно является общим способом аутентификации соединения ГЧП. На самом деле, большинство интернет-провайдеров используют аутентификацию PAP для подключений к своему охвату PPP. Основной недостаток заключается в том, что он отправляет пароль через соединение в прозрачном тексте, а это означает, что кто -то, контролирующий соединение между клиентом и сервером, может увидеть обмен входом в систему, а затем войдите в систему позже, как это лицо. PAP – это неподходящий метод аутентификации для VPN, поскольку безопасная аутентификация над общедоступной сетью является VPN’S Основная цель. Это’S, поэтому предположил, что вам потребуется аутентификация CHAP или MS-CHAP на вашем сервере PPTP. Если ваши удаленные пользователи находятся на разнообразных платформах, вы можете обнаружить, что не каждый клиент на каждой платформе поддерживает аутентификацию CHAP или MS-CHAP. Если вы можете’T Найти реализацию CHAP для конкретной операционной системы, вы можете быть вынуждены принимать четкие текстовые пароли.

Шифрование данных

В свойствах RAS для Windows NT вы’ll Найдите флажок, чтобы потребовать шифрование данных для подключения RAS. Эта опция сделает все данные, проходящие через поток соединения, нечитаемым для перехватчика. В поле можно проверить только в том случае, если также выбрана опция для требования Microsoft зашифрованной аутентификации, что означает, что вы можете использовать ее, только если вы’re также с использованием ms-chap. Причина этого заключается в том, что значение ras и сервер используется значением, сгенерированным хэшем MD4 для получения ключа сеанса для шифрования. Используемый алгоритм шифрования является RSA’S rc4, с 40-битным сеансовым ключом.

Как мы сказали в главе 2, U.С. Законы об экспорте предотвращают распределение шифров, которые могут использовать клавиши сеансов более 40 бит. С другой стороны, клавиши по 40 бит часто считаются слишком уязвимыми для передачи безопасных данных через Интернет. Чтобы удовлетворить спрос на лучшие методы шифрования, Microsoft включила 128-битный “сильный” модуль шифрования в U.С.-Единственная версия их сервисного пакета 3 для Windows NT 4.0.

Получать Виртуальные частные сети, второе издание Теперь с о’Рейли обучающая платформа.

О’Участники Reilly испытывают книги, живые мероприятия, курсы, курируемые работой, и многое другое от O’Рейли и почти 200 лучших издателей.

Понимание протокола туннелирования точка-точка (PPTP)

Резюме: протокол туннелирования точки-точки (PPTP)-это сетевой протокол, который обеспечивает безопасную передачу данных от удаленного клиента на частное предприятие, создав виртуальную частную сеть (VPN) через TCP/IP-сети данных. PPTP поддерживает по требованию, многопротокол, виртуальные частные сети в общественных сетях, таких как Интернет.

Содержимое

Введение

Протокол туннелирования точки-точки (PPTP)-это сетевой протокол, который позволяет безопасной передаче данных из удаленного клиента на частное предприятие, создав виртуальную частную сеть (VPN) в сети данных на основе TCP/IP. PPTP поддерживает по требованию, многопротокол, виртуальные частные сети в общественных сетях, таких как Интернет.

Технология сети PPTP является расширением протокола удаленного доступа к точке точки, определенного в документе, с помощью интернет-инженерной целевой группы (IETF) под названием «Протокол точечной точки для передачи многопротокольных дейтаграмм по ссылкам на точка-точка», называемый RFC 1171. PPTP-это сетевой протокол, который инкапсулирует пакеты PPP в DATAGRAMS для передачи через Интернет или другие общедоступные сети на основе TCP/IP. PPTP также можно использовать в частных сетевых сетях.

Расширение PPTP PPP объясняется в документе под названием «Протокол туннелирования точков -точка», PPTP DRACK -IETF – PPEXT – PPTP – 00.Текст. Проект этого документа был представлен в IETF в июне 1996 года компаниями PPTP Forum, который включает Microsoft Corporation, Ascend Communications, 3com/Primary Access, ECI Telematics и US Robotics.

ПРИМЕЧАНИЕ.”Смотрите www.IETF.Org/) для копий интернет -черновиков и RFC, упомянутых в этом документе. Для получения дополнительной информации о PPTP, посетите наш веб -сайт по адресу www.Microsoft.com/ntserver/. Смотрите тему «Сеть коммуникации и телефония» в разделе «Все о. “

PPTP и безопасная, виртуальная частная сеть (VPN)

PPTP и виртуальные частные сети

Протокол PPTP включен в Windows NT� Server версию 4.0 и Windows NT Workstation версия 4.0 Операционные системы. Компьютеры, управляющие этими операционными системами, могут использовать протокол PPTP для безопасного подключения к частной сети в качестве клиента удаленного доступа, используя общедоступную сеть данных, такую как Интернет. Другими словами, PPTP позволяет по требованию, виртуальные частные сети через Интернет или другие публичные сети данных на основе TCP/IP. PPTP также может использоваться компьютерами, подключенными к локальной сети для создания виртуальной частной сети по всей локальной сети.

Важной особенностью использования PPTP является его поддержка виртуальных частных сетей с использованием общедоступных телефонных сетей (PSTN) (PSTN). PPTP упрощает и снижает стоимость развертывания общеобразовательного решения для удаленного доступа для удаленных или мобильных пользователей, поскольку оно предоставляет безопасные и зашифрованные связи по общедоступным телефонным линиям и в Интернете. PPTP устраняет необходимость в дорогих, арендованных или частных серверах связи, связанных с предприятием, потому что вы можете использовать PPTP по линиям PSTN.

ПРИМЕЧАТЬ.

В следующем разделе описывается типичный сценарий PPTP с использованием этих компьютеров, объясняет, как они относятся друг к другу и полностью определяют каждый из этих компонентов.

Типичный сценарий PPTP

Типичное развертывание PPTP начинается с удаленного или мобильного клиента PPTP, который нуждается в доступе к частной корпоративной локальной сети, используя локальный интернет -поставщик (ISP). Клиенты, использующие компьютеры, используя Windows NT Server версию 4.0 или Windows NT Workstation Версия 4.0 Используйте сетевые связи и PPP протокола удаленного доступа для подключения к интернет-провайдеру.

Клиент подключается к серверу доступа к сети (NAS) на объекте ISP. (Серверы доступа к сети также называются фронтальными процессорами (FEP), серверами набора или серверами точки зрения (POP).) После подключения клиент может отправлять и получать пакеты через Интернет. Сервер сетевого доступа использует протокол TCP/IP для всего трафика в Интернете.

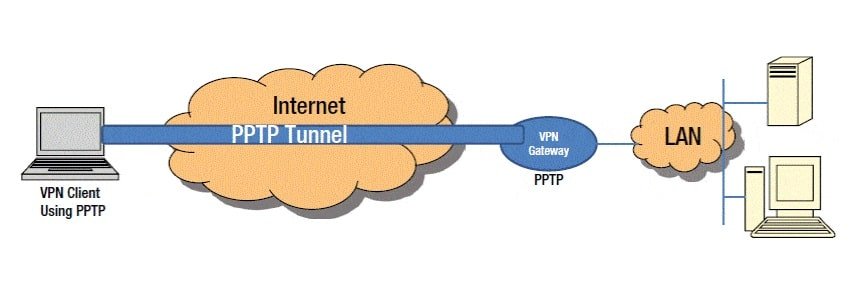

После того, как клиент сделал начальное подключение PPP с ISP, второй сетевой вызов с сетью выполняется над существующим соединением PPP. Данные, отправленные с использованием этого второго соединения, находятся в форме Datagrams IP, которые содержат пакеты PPP, называемые инкапсулированными пакетами PPP.

Второй вызов создает соединение виртуальной частной сети (VPN) с PPTP -сервером на частной корпоративной локальной сети, это называется туннелем . Это показано на следующем рисунке:

Рисунок 1. Туннель PPTP

Туннелирование – это процесс отправки пакетов на компьютер в частной сети путем маршрутизации их по некоторой другой сети, такой как Интернет. Другие сетевые маршрутизаторы не могут получить доступ к компьютеру, который находится в частной сети. Тем не менее, туннелирование позволяет сети маршрутизации передавать пакет на промежуточный компьютер, такой как сервер PPTP, который подключен как к сети маршрутизации, так и к частной сети. Как клиент PPTP, так и PPTP -сервер используют туннелирование для надежных пакетов маршрутов на компьютер в частной сети, используя маршрутизаторы, которые знают только адрес частного сетевого посредника.

Когда PPTP -сервер получает пакет из сети маршрутизации, он отправляет его через частную сеть на компьютер назначения. Сервер PPTP делает это путем обработки пакета PPTP, чтобы получить имя или адресная информация о адресах сетевого компьютера в инкапсулированном пакете PPP. Обратите внимание, что инкапсулированный пакет PPP может содержать многопротокольные данные, такие как протоколы TCP/IP, IPX или NETBEUI. Поскольку PPTP-сервер настроен на общение в частной сети с помощью протоколов частной сети, он может читать многопротокольные пакеты.

На следующем рисунке иллюстрирует многопротокольная поддержка встроенная PPTP PPTP. Пакет, отправленный с клиента PPTP на сервер PPTP, проходит через туннель PPTP на назначенный компьютер в частной сети.

фигура 2. Подключение клиента PPTP с сетью с сетью в частную сеть

PPTP инкапсулирует зашифрованные и сжатые пакеты PPP в DATAGRAMS для передачи через Интернет. Эти IP Datagrams маршрутизируются через Интернет до тех пор, пока они не достигнут сервера PPTP, который подключен к Интернету и частной сети. PPTP -сервер разбирает Datagram IP в пакет PPP, а затем расшифровывает пакет PPP, используя сетевой протокол частной сети. Как упоминалось ранее, сетевые протоколы в частной сети, которые поддерживаются PPTP, являются IPX, NetBeui или TCP/IP.

PPTP клиенты

Используя сервер доступа к сети ISP, который поддерживает входящие соединения ГЧП

Клиенты PPTP, которые используют сервер сетевого доступа ISP, должны быть настроены с помощью модема и устройства VPN, чтобы сделать отдельные подключения к ISP и PPTP -серверу. Первое соединение-это соединение с использованием протокола PPP через модем к интернет-провайдеру. Второе соединение – это соединение VPN с использованием PPTP, через модем и подключение к ISP, к туннелю через Интернет к устройству VPN на сервере PPTP. Второе соединение требует первого соединения, потому что туннель между устройствами VPN устанавливается с использованием модема и подключения PPP с Интернетом.

Исключением из этого требования к двум соединению является использование PPTP для создания виртуальной частной сети между компьютерами, физически подключенными к сетевой сети частной корпоративной сети. В этом сценарии клиент PPTP уже подключен к сети и использует только сетевые сети с помощью устройства VPN для создания соединения с сервером PPTP на локальной сети.

PPTP пакеты от клиента PPTP удаленного доступа и локальной LAN PPTP -клиента обрабатываются по -разному. Пакет PPTP от клиента PPTP удаленного доступа помещается в физический носитель телекоммуникационного устройства, в то время как пакет PPTP из клиента LAN PPTP помещается в сетевой адаптер физический носитель, как показано на следующем рисунке:

Рисунок 3. Размещение пакета PPTP в сетевой носитель

Приведенный выше рисунок показывает, как PPTP инкапсулирует пакеты PPP, а затем помещает исходящий пакет PPTP на модем, ISDN или LAN Network Media.

Серверы доступа к сети в интернет -провайдере

Интернет -провайдеры используйте серверы доступа к сети для поддержки клиентов, которые набирают набрать использование протокола, например, Slip или PPP, чтобы получить доступ к Интернету. Тем не менее, для поддержки клиентов с поддержкой PPTP, сервер сетевого доступа должен предоставить услугу PPP.

Серверы доступа к сети ISP спроектированы и созданы для размещения большого количества клиентов, которые. Серверы доступа к сети создаются компаниями, такими как 3com, Ascend, Eci Telematics и U.С. Робототехника, которая является членами форума PPTP.

Примечание.5 и 3.51, а также сторонние клиенты ГЧП, такие как Apple Macintosh� или Unix. Эти клиенты могут использовать подключение к PPP с сервером ISP. Сервер ISP действует как клиент PPTP и подключается к серверу PPTP в частной сети, создавая туннель PPTP с сервера ISP на сервер PPTP.

В этом сценарии архитектура PPTP, описанная в этом документе, в основном одинакова; Тем не менее, вся связь PPTP происходит между сервером доступа к сети и PPTP -сервером. Свяжитесь с вашим интернет-провайдером, чтобы увидеть, предоставляют ли они службу PPTP и как вам нужно настроить PPP и сетевые сети для доступа к серверу ISP, который поддерживает PPTP.

PPTP -серверы на частной локальной сети

PPTP -серверы – это серверы с возможностями маршрутизации, которые подключены к частной сети и в Интернете. В этом документе PPTP -сервер, определяемый как компьютер под управлением Windows NT Server версии 4.0 и Рас. PPTP установлен как сетевой протокол. Во время установки PPTP настроен путем добавления виртуальных устройств, называемых виртуальными частными сетями (VPNS) в RAS и сети на обмен. Для получения дополнительной информации о требованиях установки PPTP Server см. В документе «Использование PPTP.”

PPTP Архитектура

В этом разделе предоставлена информация об архитектуре PPTP под Windows NT Server версии 4.0 или Windows NT Workstation Версия 4.0. PPTP предназначен для обеспечения безопасного метода для достижения частных сетей через Интернет. Изучение PPTP раскрывает функции безопасной конструкции протокола PPTP.

Обзор архитектуры PPTP

Безопасная связь, созданная с использованием протокола PPTP, обычно включает в себя три процесса, каждый из которых требует успешного завершения предыдущего процесса. Этот документ объясняет эти три процесса и то, как они работают:

Подключение и общение ГЧП . Клиент PPTP использует PPP для подключения к интернет -провайдеру с помощью стандартной телефонной линии или линии ISDN. В этом соединении используется протокол ГЧП для установления пакетов соединения и шифрования данных.

PPTP Control Connection . Используя подключение к Интернету, созданное протоколом PPP, протокол PPTP создает управляющее соединение от клиента PPTP на сервер PPTP в Интернете. Это соединение использует TCP для установления соединения и является названным туннелем PPTP .

PPTP Data Tunneling . Наконец, протокол PPTP создает Datagrams IP, содержащие зашифрованные пакеты PPP, которые затем отправляются через туннель PPTP на сервер PPTP. PPTP -сервер разбирает Datagrams IP, расшифровывает пакеты PPP, а затем направляет расшифрованные пакеты в частную сеть.

Протокол ГЧП

PPP-это протокол удаленного доступа, используемый PPTP для отправки нескольких протокольных данных в сети на основе TCP/IP. ГЧП инкапсулирует пакеты IP, IPX и NetBeui между кадрами PPP и отправляет инкапсулированные пакеты, создавая связь между точкой между отправкой и получением компьютеров.

Устанавливает и заканчивает физическую связь . Протокол ГЧП использует последовательность, определенную в RFC 1661 для установления и поддержания соединений между удаленными компьютерами.

Весь этот процесс проиллюстрирован на следующей иллюстрации.

Рисунок 4. Соединение PPP с сетью с сети с интернет-провайдером

Примечание. В некоторых ситуациях удаленные клиенты могут иметь прямой доступ к сети TCP/IP, такой как Интернет. Например, ноутбук с сетевой картой может использовать интернет -нажатие в конференц -зале. С прямым IP -соединением начальное соединение PPP с интернет -провайдером не нужно. Клиент может инициировать соединение с сервером PPTP, не сначала установив подключение к PPP с интернет -провайдером.

PPTP Control Connection

Протокол PPTP указывает серию управляющих сообщений, отправленных между клиентом с поддержкой PPTP и PPTP-сервером. Управляющие сообщения устанавливают, поддерживают и заканчивают туннель PPTP. В следующем списке представлены основные управляющие сообщения, используемые для установления и поддержания туннеля PPTP.

Таблица 1. Типы управления PPTP

| Типы сообщений | Цель |

| Pptp_start_session_request | Запускает сеанс |

| Pptp_start_session_reply | Ответы на начало запроса сеанса |

| Pptp_echo_request | Поддерживает сеанс |

| Pptp_echo_reply | Ответы на поддержание запроса сеанса |

| Pptp_wan_error_notify | Сообщает об ошибке на подключении PPP |

| Pptp_set_link_info | Конфигурирует соединение между клиентом и PPTP -сервером |

| Pptp_stop_session_request | Заканчивается сеанс |

| Pptp_stop_session_reply | Ответы на окончание запроса сеанса |

Управляющие сообщения передаются в управляющих пакетах в Datagram TCP. Одно соединение TCP создается между клиентом PPTP и сервером PPTP. Это соединение используется для обмена управляющими сообщениями. Управляющие сообщения отправляются в Datagrams TCP, содержащие управляющие сообщения. Датаграмма содержит заголовок PPP, заголовок TCP, управляющее сообщение PPTP и соответствующие трейлеры, аналогичные следующему:

Рисунок 5. Datagram PPTP TCP с управляющими сообщениями

Обмен сообщениями между клиентом PPTP и сервером PPTP через соединение TCP используется для создания и поддержания туннеля PPTP. Весь этот процесс показан ниже:

Рисунок 6. Control Connection PPTP с PPTP -сервером через подключение PPP с ISP

Обратите внимание, что на этой иллюстрации контрольное соединение предназначено для сценария, в котором клиент удаленного доступа является клиентом PPTP. В сценарии, в котором клиент удаленного доступа не обладает PPTP, и использует сервер доступа к сети ISP с поддержкой ISP с поддержкой PPTP, подключение к управлению PPTP начинается на сервере ISP. Для получения подробной информации о протоколе PPTP и его управляющем соединении сообщений о подключении и конструкции DATAGRAM TCP см. Проект PPTP Интернет.

PPTP передача данных

После установки туннеля PPTP передачи пользовательских данных передаются между клиентом и PPTP -сервером. Данные передаются в Datagrams IP, содержащие пакеты ГЧП. Datagrams IP создаются с использованием модифицированной версии протокола общего интернет -маршрутизации (GRE). (GRE определяется в RFCS 1701 и 1702.) IP Datagram, созданная PPTP, аналогична следующему:

Рисунок 7. IP Datagram, содержащий зашифрованный пакет PPP, как созданный PPTP

Заголовок доставки IP предоставляет информацию, необходимую для Datagram, чтобы пройти через Интернет. Заголовок GRE используется для инкапсуляции пакета PPP в Datagram IP. Пакет ГЧП был создан RAS. Обратите внимание, что пакет PPP – это всего лишь один неразборчивый блок, потому что он зашифрован. Даже если бы Datagram IP была перехвачена, было бы почти невозможно расшифровать данные.

Понимание безопасности PPTP

Аутентификация и контроль доступа

Аутентификация

Первоначальная аутентификация набрать может потребоваться сервер доступа к сети ISP. Если требуется эта аутентификация, это строго войти на сервер доступа к сети ISP; это не связано с аутентификацией на основе Windows NT. Проконсультируйтесь с вашим интернет -провайдером на предмет их требований аутентификации. Примените эти требования в сетевой записи для промежуточного интернет-провайдера.

С другой стороны, если Windows NT Server версия 4.0 настроен как сервер PPTP, он управляет всем доступом к вашей частной сети. То есть сервер PPTP – это шлюз для вашей личной сети. Сервер PPTP требует стандартного входа на основе Windows NT. Все клиенты PPTP должны предоставить имя пользователя и пароль. Поэтому вход в систему удаленного доступа с помощью компьютера, работающего под Windows NT Server версии 4.0 или Windows NT Workstation Версия 4.0 так же безопасно, как и вход с компьютера на базе Windows NT, подключенного к локальной локальной сети.

Аутентификация удаленных клиентов PPTP выполняется с использованием тех же методов аутентификации ГЧП, которые использовались для любого набора клиента RAS непосредственно на сервер RAS. Реализация Microsoft Сервиса удаленного доступа (RAS) поддерживает протокол аутентификации рукопожатия задачи (CAP), протокол аутентификации Microsoft Challenge Dirshak.

ПРИМЕЧАНИЕ Authentication Authentication Hash MD4 поддерживает хэш MD4, а также более раннюю схему аутентификации, используемая в Microsoft LAN Manager.

Как и во всех учетных записях пользователей, учетные записи пользователей удаленных пользователей находятся в Windows NT Server версии 4.0 Служба каталогов и администрируется через пользовательский диспетчер для доменов. Это обеспечивает централизованное администрирование, которое интегрировано с существующими учетными записями пользователей частной сети. Разрешены только учетные записи, которым был предоставлен конкретный доступ к сети через доверенный домен. Тщательное управление учетными записями пользователей необходимо для снижения рисков безопасности.

Наличие модели безопасного пароля имеет решающее значение для успешного развертывания PPTP, потому что интернет -соединения более восприимчивы к программам скорости или «Demon Dialer», которые могут буквально сократить тысячи паролей и комбинаций имени пользователя.

Единственный способ свести к минимуму такого типа атаки – это реализация политик безопасных паролей. Пароли должны быть трудно догадаться. Например, вы можете потребовать пароли, чтобы содержать буквы верхнего чехла, буквы нижних регистра, цифры и специальные символы. Рекомендуется, чтобы вам потребовалось как минимум три различных типа символов, чтобы обеспечить уникальность пароля.

Контроль доступа

После аутентификации весь доступ к частной локальной сети продолжает использовать модель безопасности на основе Windows NT,. Доступ к ресурсам на дисках NTFS или к другим сетевым ресурсам требует надлежащих разрешений. Рекомендуется использовать файловую систему NTFS для файловых ресурсов, доступных к клиентам PPTP.

Для получения дополнительной информации об использовании безопасности на дисках NTFS или других сетевых ресурсах, см. Версию 4 Windows NT Works NT версии 4.0 и Windows NT Server версия 4.0 Ресурсные комплекты.

Шифрование данных

Для шифрования данных PPTP использует процесс шифрования RAS “Shared-Secret”. Это называется общим секретом, потому что оба конца подключения совпадают с ключом шифрования. Под реализацией RAS Microsoft общий секрет находится в пароле пользователя. (Другие методы шифрования основывают шифрование на некотором ключе, доступном на публике; этот второй метод шифрования известен как шифрование открытого ключа .)

PPTP использует схемы шифрования PPP и сжатия ГЧП. CCP (протокол управления сжатием), используемый PPP, согласовывает шифрование.

Имя пользователя и пароль клиента PPTP доступны для сервера PPTP и предоставлены клиентом PPTP. Ключ шифрования получен из хешированного пароля, хранящегося как на клиенте, так и на сервере. Стандарт RSA RC4 используется для создания этого 40-разрядного сеанса на основе пароля клиента. Этот ключ используется для шифрования всех данных, которые передаются через Интернет, сохраняя удаленное соединение частным и безопасным.

Данные в пакетах PPP зашифрованы. Пакет PPP, содержащий блок зашифрованных данных, затем инкапсулируется в большую IP Datagram для маршрутизации через Интернет на сервер PPTP. Если интернет -хакер перехватил ваш IP Datagram, он или она найдет только заголовки мультимедиа, заголовки IP, а затем пакет PPP, содержащий блок зашифрованных данных. Это было бы не поддается.

Примечание ��sers в Соединенных Штатах и Канаде может получить 128-битный сеанс с сеансом через криптографический пакет для использования внутри США. Свяжитесь с вашим реселлером Microsoft для получения дополнительной информации.

Фильтрация пакетов PPTP

Безопасность сети от вредоносной деятельности может быть улучшена, включив PPTP -фильтрацию на сервере PPTP. Когда фильтрация PPTP включена, сервер PPTP в частной сети принимает и маршрут только пакеты PPTP от аутентифицированных пользователей. Это мешает всем остальным пакетам входить на сервер PPTP и частную сеть. В сочетании с шифрованием ГЧП это гарантирует, что только авторизованные зашифрованные данные поступают или покидают частную локальную сеть.

Фильтрация PPTP включена на сервере PPTP с использованием вкладки Protocols в параметре сети панели управления. Для пошаговой инструкции по включению фильтрации PPTP см. Белую бумагу под названием «Протокол туннелирования Microsoft Point-Point.”

Использование PPTP с брандмауэрами и маршрутизаторами

PPTP -трафик использует TCP Port 1723, а IP -протокол использует ID 47, в соответствии с назначенным Управлением NUMTRES (IANA). PPTP можно использовать с большинством брандмауэров и маршрутизаторов, позволяя направлять трафик, предназначенный для маршрутизации порта 1723 через брандмауэр или маршрутизатор.

Брандмауэры обеспечивают безопасность корпоративной сети, строго регулируя данные, которые поступают в частную сеть из Интернета. Организация может развернуть сервер PPTP под управлением Windows NT Server версии 4.0 за брандмауэром. PPTP -сервер принимает пакеты PPTP, передаваемые в частную сеть из брандмауэра, и извлекает пакет PPP из Datagram IP, расшифровывает пакет и направляет пакет на компьютер в частной сети.

� 1997 Microsoft Corporation. права защищены.

Информация, содержащаяся в этом документе. Поскольку Microsoft должна реагировать на изменение рыночных условий, ее не следует интерпретировать как обязательство со стороны Microsoft, и Microsoft не может гарантировать точность любой информации, представленной после даты публикации.

Эта белая книга предназначена только для информационных целей. Microsoft не дает никаких гарантий, явных или подразумеваемых в этом документе.

Отправить отзывы об этой статье.�� Параметры поддержки .

� 2000 Microsoft Corporation. Все права защищены. Условия эксплуатации.

Что такое PPTP VPN? Как это работает и для чего он используется?

Потому что мы это знаем’S довольно распространенный вопрос, когда дело доходит до VPN, мы постараемся дать полный ответ тем из вас, кто задается вопросом “ Что такое PPTP VPN? ” И как работает этот протокол. Как мы знаем, протокол VPN точно определяет, как VPN обрабатывает данные и является планом для всего, что делает VPN, так что это’Важно знать все их характеристики, чтобы сделать лучший выбор для наших конкретных потребностей.

Оглавление

- 1 Что такое протокол PPTP VPN?

- 2 PPTP Технические детали

- 3 Как работает PPTP

- 4 PPTP Безопасность, скорость, совместимость и процесс настройки

- 4.1 это PPTP безопасен?

- 4.2 Как быстро pptp?

- 4.3 PPTP совместимость

- 4.4 настройка PPTP VPN

- 5 PPTP против других протоколов VPN

- 5.1 pptp vs openvpn

- 5.2 pptp против ikev2/ipsec

- 5.3 PPTP против L2TP/IPSEC

- 5.4 PPTP против мягкого

- 5.5 PPTP против SSTP

- 6 Итог

Что такое протокол PPTP VPN?

PPTP означает протокол туннелирования точковой точки. Это метод подключения к виртуальной частной сети. Это позволяет пользователям получить доступ к определенным сетям из удаленного местоположения.

Чтобы улучшить это, вы должны представить, что ваш клиент PPTP устанавливает подключение к серверу PPTP, через которое все ваши данные перемещаются на ваше устройство и обратно. Это соединение может быть визуализировано как зашифрованный туннель, через который инкапсулируются ваши сетевые данные и помещены в IP -конверт. Данные будут рассматриваться любыми устройствами в сети так же, как и IP -пакет, будут.

Часть точки-точки точно относится к этому: она позволяет пользователю подключаться через Интернет с определенной точки (например, его домашний компьютер), к другой точке (его офисная сеть его компании), без необходимости физически.

Туннелирование связано с тем, как ГЧП (протокол точки-точки) объединяется с технологией Интернета для формирования протокола PPTP. Благодаря инкапсуляции пакетов данных, передаваемых по сети, PPTP устанавливает туннель, соединяющий клиентское устройство к серверу VPN.

PPTP был разработан в 1990-х годах, когда высокоскоростное использование интернета было ростом. Windows, наряду с некоторыми другими компаниями, работали над жизнеспособным решением для своих клиентов, которое обеспечило бы хороший доступ в Интернет и интрасеть, при этом предлагая базовое шифрование данных.

В 1999 году RFC 2637 был опубликован для PPTP. Будучи разработанным, чтобы хорошо функционировать на всех устройствах Windows, протокол PPTP был легко доступен для среднего клиента. В сочетании с высокими скоростями в Интернете, которые он предлагал, и его простыми в использовании функции, этот протокол стал широко использоваться среди малых предприятий на рубеже 21-го века.

В настоящее время протокол PPTP VPN все еще используется многими. Основным фактором, лежащим в основе этого факта, что устройства Windows, Mac и Linux все включают этот протокол в них и, таким образом, могут управлять им без дополнительных файлов, которые необходимо установить.

Хотя протокол больше не считается безопасным, многие предпочитают использовать его для несущественных целей или просто потому, что он’S самый доступный для них. Тем не менее, для современного пользователя, который наименьший в нем заинтересован в его информации’S безопасности через Интернет, этого протокола, безусловно, следует избегать.

PPTP Технические детали

Теперь, когда мы’Ве ответил на вопрос “ Что такое PPTP VPN ”, ты’Re, наверное, задается вопросом, как работает PPTP. Ну, для тех из вас, кто заинтересован, я объясню.

Протокол PPTP появился в виде расширения протокола PPP и работает аналогичным образом. По этой причине я начну с представления некоторых подробностей о ГЧП.

Протокол точки-точки (PPP)

ГЧП является довольно старым протоколом для связи, который был описан в RFC 1661. Это протокол уровня 2 данных, и он используется для соединения между двумя точками (компьютеры). Для тех из вас, кто надевает’Знаю что “Ссылка на передачу данных 2” Средства, это относится ко второму уровню модели OSI (открытые системы взаимодействия).

Этот протокол предлагает шифрование данных, аутентификацию соединений, а также сжатие данных. ГПП имеет 4 основных компонента:

Инкапсуляция (Также называется кадрированием): PPP способен передавать несколько пакетов Layer 3 даже на одну ссылку. Таким образом, протокол инкапсулирует в кадре пакеты сетевых слоев.

Протокол управления ссылкой (LCP): Роль этого протокола состоит в том, чтобы установить, сохранить и настраивать соединения данных, а также прекратить ссылки, когда приходит время. Это также заботится о переговорах о условиях связи и параметрах. Чтобы сделать все это, у LCP есть несколько шагов, чтобы пройти через. Это:

- Аутентификация: протоколы аутентификации используются LCP. Протокол аутентификации пароля (PAP) и протокол аутентификации рукопожатия задачи (CAP), как правило, последний. Третий вариант – это расширяемый протокол аутентификации (EAP), детали которых представлены в RFC 2284, а совсем недавно в RFC 3748. Эти протоколы гарантируют, что серверное устройство убеждено, что оно общается с правильным компьютером.

- Сжатие: для того, чтобы отправлять данные быстрее, LCP использует функцию сжатия, таким образом, также щадя пропускную способность. Данные сжаты на отправителя’S и после получения декомпрессируется.

- Multilink: эта опция позволяет объединять две ссылки в одну ссылку. Хотя эта опция, возможно, может ускорить передачи данных, она увеличивает возможность получения информационных пакетов в неправильном порядке.

- Обнаружение ошибок: LQM (мониторинг качества ссылки) – это инструмент, используемый LCP. Этот инструмент контролирует интерфейсы и обнаруживает, превышает ли какой -либо из них допустимый процент ошибок. Если порог превышен, LQM будет деактивировать проблемный интерфейс.

- Обнаружение соединения цикла: Еще одна аккуратная особенность ГЧП заключается в том, что он может найти соединения петли и прекратить их. Это делается с использованием “магическое число”, который отправляется через соединение. Если он зациклен, этот магический номер вернется с того места, где он остался, и будет обнаружено.

Протокол управления сетью (NCP): PPP предлагает возможность для более чем одного протокола сетевого уровня для функционирования с использованием одной связи связи. Однако для каждого используемого протокола сетевого уровня должен существовать связанный NCP, который настраивает и устанавливает их протоколы сетевого слоя. Примерами NCPS, используемых PPP, являются протокол управления сетевым уровнями OSI (OSINLCP), протокол управления интернет -протоколом (IPCP), протокол управления обменом интернет -пакетами (IPXCP) и т. Д.

Как работает PPTP

Теперь, когда мы’VE наглядно объяснил, что такое PPP, пусть’S вернетесь к PPTP и узнайте, что делает его тикающим.

В целом, этот протокол широко использовался предприятиями, чтобы позволить клиентам или сотрудникам получить доступ к своей фирме’S серверы из их домов через Интернет. В настоящее время он по -прежнему часто используется фирмами, но также и людьми, которые ищут быстрое решение VPN.

Функции PPTP на втором (данных) уровне модели OSI. Соединение между двумя устройствами проходит через порт 1723 TCP, который использует протокол управления передачей (TCP). Этот протокол был построен вместе с интернет -протоколом и для интернет -протокола (IP). TCP предлагает доставку информационных пакетов в упорядоченном порядке, так что информация учитывается.

После этого пакеты данных выполняются с использованием процесса GRE (общая инкапсуляция маршрутизации) . GRE, протокол туннелирования, произведенный Cisco, позволяет инкапсулировать большой ассортимент протоколов сетевого слоя внутри виртуальных ссылок порта-порта. Это делается с использованием сети IP (интернет -протокол). Туннель в основном сделан пакетами данных, путешествующими на клиентское устройство и с VPN -сервера.

Безопасность PPTP, скорость, совместимость и процесс настройки

Итак, теперь у нас есть представление о том, как работает протокол PPTP, и понимаем технические. Но это все еще полезно сегодня, и если это так, это безопасно? Я отвечу на эти и другие вопросы в следующем разделе.

PPTP безопасен?

Просто заявил, что ответ нет. Этот протокол больше не считается безопасным, поскольку ключ шифрования, который он использует, был взломан правительствами и преступниками. Кажется, что этот протокол считался небезопасным почти с тех пор, как он был запущен.

Существуют методы, с помощью которых сервер PPTP может получить лучшую безопасность. Одним из таких способов было бы перейти с стандартного (и иного скомпрометированного) CHAP (протокол аутентификации вызовов-русков), который, как было показано, имеет фатальные обязательства по безопасности, к EAP (протокол расширяемой аутентификации).

EAP является возможной заменой, однако, он использует инфраструктуру открытого ключа (PKI), которая заметно снижает скорость, а также может быть сложно использовать.

В то время как Windows действительно предоставила обновление протокола PPTP (PPTP версия 2), у него все еще были свои недостатки. С тех пор Windows не инвестировала в дальнейшие обновления протокола и, следовательно, там’S был довольно многими проблемами безопасности с протоколом туннелирования точка-точка.

В заключение я бы не рекомендовал использовать этот протокол, если вы не заботитесь о безопасности ваших данных. Это широко распространено как факт, что этот протокол имеет серьезные недостатки и практически не обеспечивает фактической безопасности для вашей информации.

Как быстро pptp?

Интересно, что, хотя он использует TCP, а не UDP, который, кажется, предлагает более быстрые скорости в Интернете, чем первый, протокол PPTP предлагает одну из максимальных скоростей’найти среди протоколов VPN.

я’я не говорю это’S самые быстрые, рассматриваемые как протоколы, такие как Spekether и Ikev2, также предлагают сопоставимые скорости, но это одна из самых быстрых. При этом, это одна из главных причин, почему этот протокол все еще используется некоторыми людьми.

Совместимость PPTP

Мы подходим ко второй по величине причине, по которой протокол точка-точка используется и используется так часто. Он начал широко использоваться из -за того, что Microsoft внедрила его в свои устройства. Протокол часто предварительно установлен не только на устройствах Windows, но и на Mac, Android, Linux, а также устройствах iOS.

Люди, которые искали быстрое и простое решение VPN, очевидно, обратились к их наиболее доступному варианту, PPTP. К сожалению, хотя у него есть некоторые положительные аспекты, это определенно не лучший вариант.

Настройка PPTP VPN

Многие поставщики VPN по -прежнему используют протокол PPTP, чтобы предложить свои услуги в основном из -за отличных скоростей, которые он предлагает. Часто, хотя, особенно с оплачиваемыми подписками, вы должны иметь возможность выбрать другой протокол, такой как OpenVPN. Если вы используете бесплатный VPN, вы не должны’это слишком удивлен, если протокол, который он использует, на самом деле PPTP. Несмотря на то, что это довольно быстро, защита, которую она предлагает, близка к отсутствию.

PPTP против других протоколов VPN

В то время как я’Уже ясно заявил, что протокол PPTP не лучший для онлайн -безопасности, может быть полезно посмотреть, как он сравнивается с некоторыми другими основными протоколами VPN там.

PPTP против OpenVPN

OpenVPN в значительной степени принят как лучший протокол. С достойными скоростями и хорошими функциями безопасности, там есть’T Слишком много вещей это’S отсутствует.

При сравнении PPTP с OpenVPN основное отличие, которое выделяется, заключается в том, что, в отличие от OpenVPN, PPTP довольно легко блокируется брандмауэрами. Он компенсирует его превосходными скоростями, хотя.

Pptp vs ikev2/ipsec

PPTP, безусловно, наименее безопасен один из этих двух, но PPTP также самый простой, чтобы настроить.

Когда дело доходит до стабильности, как PPTP, так и IKEV2/IPSEC показывают аналогичные результаты, хотя IKEV2/IPSEC поставляется с преимуществом быть намного лучше для мобильных пользователей.

С точки зрения скорости, PPTP и IKEV2/IPSEC довольно похожи. Оба забили очень хорошо в тестах скорости и являются отличным выбором для тех, кто ищет хорошие скорости в Интернете.

PPTP против L2TP/IPSEC

Протокол L2TP/IPSEC обеспечивает лучшую безопасность, чем PPTP. В этом случае IPSec предоставляет дополнительные функции безопасности, такие как 256-битное шифрование. Он почти так же совместимо, как PPTP, доступный в Windows, iOS, Mac и Android.

Скорость – единственное, что сохраняет сравнение между PPTP и L2TP/IPSec, достойным нашего внимания. Поскольку шифрование на PPTP довольно простое по сравнению с L2TP/IPSEC, PPTP предлагает гораздо лучший опыт просмотра для тех, кто спешит.

PPTP против мягкого

В то время как PPTP является явным победителем, когда дело доходит до совместимости, доступности и сложности настройки, это’S Важно знать, что мягкий листья оставляет PPTP в облаке пыли в скорости и сравнениях безопасности.

Хотя мягкий’На изначально поддерживается любые операционные системы на данный момент, мы верим в это’S стоит того, чтобы установить дополнительное программное обеспечение для его использования, вместо того, чтобы принять на опцию PPTP, которая является медленной и менее безопасной.

PPTP против SSTP

Несмотря на то, что PPTP печально известен сомнительным уровнем безопасности, который он предлагает, SSTP поддерживает 256-битное шифрование, что делает его явным победителем в этом аспекте. SSTP также более эффективен в предотвращении брандмауэра, потому что он работает на порту HTTPS 443.

Однако, когда дело доходит до скорости, PPTP – это тот, который сияет. То же самое касается совместимости, так как SSTP доступен только на устройствах Windows.

Нижняя граница

Хотя многие считают, что PPTP устарел и едва надежна, все еще есть причины, чтобы использовать его по сей день, в основном его скорость и легкость настройки. Хотя другие протоколы VPN могут предлагать лучшую производительность, PPTP все еще используется довольно широко.

И если вы’Повторный поиск клиента VPN, поддерживающего PPTP, потому что вы решили, что это протокол, который соответствует вашим потребностям, возможно, вы могли бы проверить hideipvpn .

Наш клиент VPN поддерживает несколько протоколов, в том числе PPTP, он доступен на большинстве устройств, и он был разработан с вами, пользователем, в виду.

Цены более чем доступны, и мы гордимся уровнем обслуживания и производительности, которые мы предлагаем. Hideipvpn предлагает шифрование AES-256, которое, вероятно, является самым сложным уровнем предлагаемым в наши дни.

Кроме того, наша команда поддержки всегда доступна

PPP, VPN, туннелирование и модель OSI

Я действительно запутался в семействе протоколов туннеля и всех связанных протоколах. Я читаю кучу статей, RFC, но все еще не могу понять идею. Я постановлю свои вопросы между своим объяснением. Немного о конфигурации моей сети.

1. У меня есть домашний маршрутизатор (Wi -Fi), он связан с моим интернет -провайдером через PPPOE .

2. Все пакеты были захвачены, когда я был подключен к удаленному VPN -серверу по протоколу PPTP. В компьютерных сетях протокол точки-точки (PPP)-это протокол канала данных (уровень 2), используемый для установления прямого соединения между двумя узлами.

Q-1: Что указывает на то, чтобы указать в целом ? Как я могу подключиться, а не точка ? У меня есть только один кабель, в случае моей сети, мой маршрутизатор подключен к выключателю с помощью кабеля ? Я захватил пакеты, вот информация Wireshark о пакете PPP. http: // imgur.com/vpyk9a3 Q-2: Протокол точки-точки (PPP)-это ссылка на данные Хм. Почему тогда этот пакет инкапсулируется внутри ip -> gre . Это не второй слой Q-3: Как PPP (PPPOE) отличается от простой канала данных Ethernet Frame (используется коммутаторами) ? Кроме того. Потому что я вижу только пакеты pptp только в сервере во время общения. Захваченный пакет http: // imgur.com/a/w9qtk, и это идет еще дальше выше уровня 4 (TCP). Так что я действительно смущен всем этим вещами, поэтому я пытаюсь объяснить, как я понимаю, процесс общий. Прежде всего, PPP является просто стандартным для специального формата пакетов на уровне каналов данных, он используется, потому что этот протокол (PPP) реализован выше различных физических сред, таких как Ethernet, Atm. Почему он используется ? Потому что он предоставляет AUTH на втором уровне OSI с использованием LCP, протоколов NCP. Так что в основном, когда я подключаюсь к своему поставщику, я использую учетные данные для установления соединения. Иногда инкапсуляция упоминается как преимущество этого протокола Q-4: Почему это преимущество ? Стек OSI предполагает инкапсуляцию из коробки, каждый более высокий уровень просто инкапсулируется внутренним полевой полевой нагрузкой нижней !! Таким образом, в основном ГЧП допускает аутентификацию и сжатие. Когда я использую VPN (PPTP), поскольку PPTP -сервер является конкретным приложением, которое использует порт (1723) для прослушивания входящих соединений.Вот почему он расположен над TCP. И этот протокол просто используется для установления связи с сервером. Q-5: Как работает дальнейшее общение, если пакеты PPP просто обернуты в IP, а порт не указан ? Как VPN Server Machine узнает, что этот пакет является туннелем, и его следует перенаправить на приложение порта 1723, чтобы продолжить ? Пожалуйста, помогите мне понять эту тему, ответьте на мои вопросы. Я был бы благодарен за любую помощь

спросил 16 января 2017 года в 17:48

23 3 3 бронзовые значки

1 Ответ 1

Ваш вопрос действительно слишком широкий, и устройства домашних сетей и потребительского уровня явно не по теме, но я постараюсь дать вам несколько общих ответов.

- ГЧП-это протокол слоя-2, так же, как Ethernet, HDLC, Rame Relay, ATM и т. Д. являются. ГЧП-это специально протокол точки-точки только с двумя конечными точками. Другие протоколы, e.г. Ethernet предназначен для работы с несколькими возможными конечными точками. Поскольку Ethernet и другие протоколы IEEE LAN могут иметь несколько соединений, они используют MAC -адреса, но PPP не.

- Я не очень понимаю ваш второй вопрос. ГЧП-это протокол уровня-2, но IP-это протокол Layer-3. В целом, протоколы Layer-2 не заботятся о слое-3, и они могут нести любое количество протоколов Layer-3.

- Ethernet-это и протокол Layer-1, так и протокол Layer-2. PPPOE использует PPP для протокола уровня-2 на Ethernet Layer-1. Рамки PPP инкапсулируются в рамки Ethernet. Что касается вашего трафика, он проходит через интерфейс, который использует PPP в качестве протокола уровня-2. ГЧП можно использовать на нескольких различных интерфейсах уровня-1, e.г. сериал, банкомат и т. Д. ГЧП добавляет некоторую функцию, которая позволяет вам согласовать адресацию уровня-3, сжатие данных, аутентификацию и т. Д. этого не существует в других протоколах уровня-2.

- Ваш четвертый вопрос на самом деле не имеет большого смысла. Вы, кажется, сравниваете яблоки с апельсинами. ГЧП-это протокол слоя-2, но PPTP в основном позволяет вам расширить локальную сеть поверх других протоколов. Как вы написали, он выше уровня-4, и протокол уровня-2, используемый при использовании PPTP, может быть PPP. К сожалению, протоколы выше уровня-4 явно не по теме.

- Рамки PPP не обернуты в IP -пакеты. Это наоборот; IP-пакеты могут быть обернуты в рамки PPP (или другие протоколы уровня-2). Ни Layer-2, ни Layer-3 ничего не знают о портах, которые представляют собой адреса Layer-4 для некоторых протоколов Layer-4. Маршрутизаторы снимают рамы слоя-2 из пакетов Layer-3, поэтому маршрутизатор на другом конце ссылки PPP выключил рамку PPP. Затем маршрутизатор направит пакет Layer-3, и он создаст новую раму для нового интерфейса для пакета. К тому времени, когда пакет добрается до сервера, кадр ГЧП будет давно исчезла. Сервер будет иметь стек сети, через который проходит кадр, который он получает. Когда он дойдет до TCP на Layer-4, он будет использовать порт, и он будет знать, на какой процесс на сервере он должен отправить сегмент TCP.

ответил 16 января 2017 года в 18:19

Рон Мопин ♦ Рон Мопин

97.6K 26 26 Золотые значки 112 112 Серебряные значки 188 188 Бронзовые значки

Спасибо за ответ, ценю вашу помощь, я нашел интересную статью, я думаю, что это как -то связано с моим вопросом. Думай, как компьютер.com/2011/07/28/pptp-passthrough, поэтому, если соединение VPN установлено с помощью сервера PPTP прослушивания на порту 1723, так что этот сервер должен управлять коммуникацией, но после заведения сеанса PPTP все пакеты-это просто IP, содержащие GRE-> PPP Packets. У нас есть IP, чтобы добраться до сервера, но как сервер (ОС) узнает, где направлять входящий пакет без указанного порта ?

16 января 2017 в 18:48

Но порт является указано. Это в сегменте TCP. Порт (адрес слоя-4 для TCP или UDP)-это поле в заголовке Layer-4. Заголовки Layer-3 имеют адреса уровня-3, а заголовки слоя 2 имеют адреса уровня-2. Это такой же способ для клиента HTTP, подключающегося к HTTP -серверу. Протоколы Layer-2 и Layer-3 ничего не знают и не заботятся о протоколе или порте Layer-4. Степный стек на сервере попадает в протокол Layer-4, а порт в заголовке Layer-4 сообщает серверу, какой процесс на сервере получает полезную нагрузку Layer-4.