Что такое ipsec

AH используется для аутентификации источника данных и проверки целостности IP -пакетов. То есть AH гарантирует, что источник IP -пакетов доверяет, и данные не подделаны. Ах, однако, не обеспечивает функцию шифрования. Заголовок AH добавляется к стандартному заголовку IP в каждом пакете данных. Ах проверяет целостность всего пакета IP.

IPSec VPNS: что они есть и как их настроить

Если вам когда -либо приходилось работать удаленно, вы могли бы использовать VPN для безопасного подключения к ресурсам в частной сети вашей компании. Некоторые VPN используют протокол IPSec для установления безопасных соединений. Но что именно такое VPN и что такое IPSEC VPN?

В бизнес -контексте VPN устанавливает защищенное соединение с безопасной сетевой средой, которая в противном случае было бы недоступно внешним пользователем. Важно отметить, что VPN позволяют пользователям устанавливать эти подключения через общедоступную сеть, такую как Интернет, таким образом, который защищает безопасность и конфиденциальность этих соединений.

Представьте, что вы встречаетесь с клиентом в кафе, и вам нужно получить доступ к конфиденциальным данным, размещенным на частных серверах вашей компании. Доступ к частным серверам из небезопасных общественных сетей, таких как Starbucks Coffee Shop Wi-Fi, может подвергнуть вашу компанию в.

VPN позволяют пользователям получить доступ к частной сети и дистанционно делиться конфиденциальными данными через общественные сети, такие как Интернет. Безопасный VPN приносит пользу как небольшим, так и крупным компаниям, защищая их конфиденциальные данные.

Ниже приведены некоторые преимущества использования VPN:

– VPN защищает ваши данные от Snooping на ненадежных точках Wi-Fi.

– VPN может скрыть личную информацию, чтобы плохие актеры не крадут вашу информацию и не пытаются выдать себя за вас.

– VPN также может заблокировать некоторые сайты и услуги из определенных санкционированных стран.

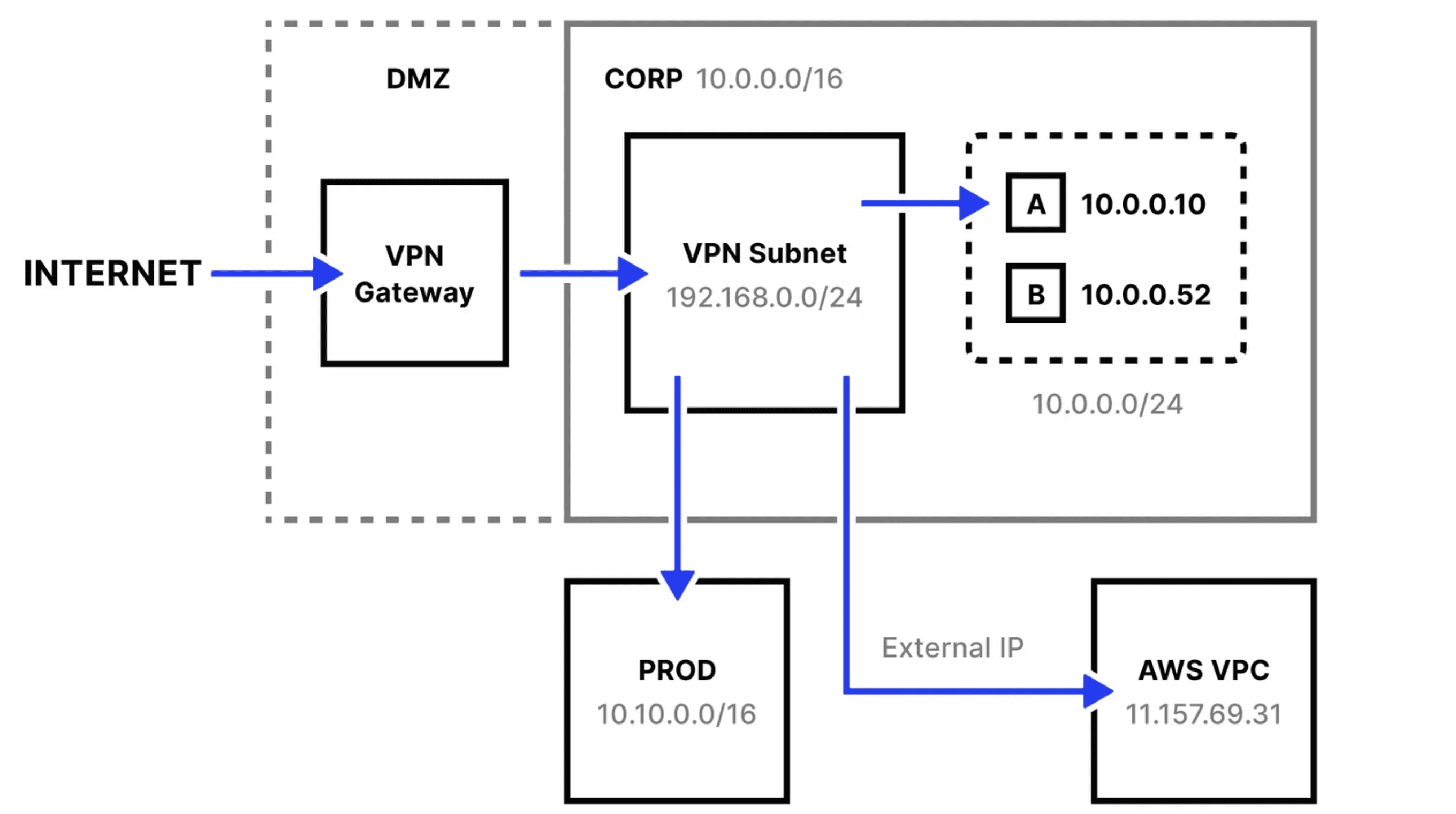

Как показано выше, традиционная сетевая архитектура состоит из некоторой комбинации статических IP -адресов разрешения, отображения подсети для удаленных пользователей, использующих групповую политику, брандмауэр, управление маршрутами и шлюз в общедоступном Интернете.

IPSec означает безопасность интернет -протокола. IPSec – это защитный сетевой протокол, который шифрует и аутентифицирует пакеты данных для обеспечения безопасной связи между двумя устройствами.

В этой статье вы узнаете о IPSEC VPNS подробно, в том числе о том, как настроить IPSEC VPN. Давайте начнем!

Что такое ipsec vpns?

IPSec VPN – это VPN, который использует IPSec в качестве протокола для установления безопасных соединений между устройствами. Другие протоколы, используемые VPNS, включают SSL/TLS и L2TP. Давайте рассмотрим эти различные протоколы:

– Безопасность транспортного уровня (TLS), преемник уровня Secure Sockets (SSL), является криптографическим протоколом, который обеспечивает безопасность связи в компьютерной сети. TLS хорошо известен тем, что обеспечивает безопасность по сравнению с HTTPS -соединениями.

– Безопасность интернет -протокола (IPSEC) – это защитный сетевой протокол, который используется в VPN для аутентификации и шифрования пакетов данных для обеспечения безопасной связи.

– Протокол туннелирования слоя (L2TP) – это протокол туннелирования, используемый для поддержки VPN. L2TP самостоятельно не обеспечивает сильную аутентификацию. IPSec часто используется для обеспечения пакетов L2TP. Комбинация этих двух протоколов обычно называется L2TP/IPSEC.

Для целей этой статьи наше основное внимание уделяется IPSEC VPNS.

Набор протоколов IPSec обеспечивает данные, передаваемые через Интернет или любую публичную сеть, используя шифрование между двумя конечными точками. IPSec часто используется для установления взаимной аутентификации между компьютерами в начале сеанса и для переговоров о криптографических ключах во время сеанса. Он может защитить потоки данных между парой хостов, сетей или между сетью и хостом.

IPSec может работать в следующих двух режимах:

– Режим туннелирования – зашифрует весь пакет данных.

– Транспортный режим – только шифрует сообщение пакета данных.

Использование IPSEC VPN обеспечивает несколько уровней безопасности – она обеспечивает аутентификацию для обеспечения любых изменений в пакетах данных, и он шифрует полезные нагрузки в каждом пакете. Это обеспечивает безопасность и целостность данных, которые передаются через зашифрованный туннель. Это позволяет целостность данных в переходе без перехвата или изменения.

Есть два режима IPSEC VPN:

– IPSec Tunnel Mode VPN – этот режим шифрует весь исходящий пакет. Это обычно реализуется на безопасном шлюзе с помощью брандмауэра или порта маршрутизатора. Например, сотрудники из филиала предприятия могут безопасно соединиться с системами в главном офисе через безопасные шлюзы. Туннель IPSec установлен между двумя хостами шлюза.

– IPSec Transport Mode VPN – этот режим шифрует только IP -нагрузку и прицел ESP, который отправляется между двумя конечными точками. Это в первую очередь используется во время сквозной связи и не изменяет заголовок IP в исходящем пакете. Например, этот тип режима позволяет удаленной поддержке ИТ -поддержки войти на удаленный сервер, чтобы выполнять работу по техническому обслуживанию. Транспортный режим используется там, где один хост должен взаимодействовать с другим хостом.

Как настроить сервер IPSec VPN

Здесь я покажу вам, как быстро и автоматически настроить свой собственный VPN -сервер IPSEC в CentOS/RHEL, Ubuntu и Debian Linux Distributions.

Для начала вам понадобится выделенный сервер или виртуальный частный сервер (VPS), установленную с одной из следующих ОС:

– Ubuntu 20.04 (фокус) или 18.04 (бионический)

– Debian 11 (Bullseye), 10 (Buster) или 9 (растяжение)

Что такое ipsec

AH используется для аутентификации источника данных и проверки целостности IP -пакетов. То есть AH гарантирует, что источник IP -пакетов доверяет, и данные не подделаны. Ах, однако, не обеспечивает функцию шифрования. Заголовок AH добавляется к стандартному заголовку IP в каждом пакете данных. Ах проверяет целостность всего пакета IP.

IPSec VPNS: что они есть и как их настроить

Если вы’Когда -нибудь приходилось работать удаленно, вы, возможно, использовали VPN, чтобы надежно подключиться к ресурсам в вашей компании’S частная сеть. Некоторые VPN используют протокол IPSec для установления безопасных соединений. Но что именно такое VPN и что’S anpsec vpn?

В бизнес -контексте VPN устанавливает защищенное соединение с безопасной сетевой средой, которая в противном случае было бы недоступно внешним пользователем. Важно отметить, что VPN позволяют пользователям устанавливать эти подключения через общедоступную сеть, такую как Интернет, таким образом, который защищает безопасность и конфиденциальность этих соединений.

Представьте, что вы встречаете клиента в кафе, и вам нужно получить доступ к конфиденциальным данным, размещенным в вашей компании’S частные серверы. Доступ к частным серверам из небезопасных общественных сетей, таких как Starbucks Coffee Shop Wi-Fi, может подвергнуть вашу компанию в.

VPN позволяют пользователям получить доступ к частной сети и дистанционно делиться конфиденциальными данными через общественные сети, такие как Интернет. Безопасный VPN приносит пользу как небольшим, так и крупным компаниям, защищая их конфиденциальные данные.

Ниже приведены некоторые преимущества использования VPN:

- VPN защищает ваши данные от Snooping на ненадежных точках Wi-Fi.

- VPN может скрыть личную информацию, так что плохие актеры Дон’не украсть вашу информацию и не пытайтесь выдать себя за вас.

- VPN также может заблокировать некоторые сайты и услуги из определенных санкционированных стран.

Как показано выше, традиционная сетевая архитектура состоит из некоторой комбинации статических IP -адресов разрешения, отображения подсети для удаленных пользователей, использующих групповую политику, брандмауэр, управление маршрутами и шлюз в общедоступном Интернете.

IPSec означает безопасность интернет -протокола. IPSec – это защитный сетевой протокол, который шифрует и аутентифицирует пакеты данных для обеспечения безопасной связи между двумя устройствами.

В этой статье вы узнаете о IPSEC VPNS подробно, в том числе о том, как настроить IPSEC VPN. Позволять’S Начните!

Что такое ipsec vpns?

IPSec VPN – это VPN, который использует IPSec в качестве протокола для установления безопасных соединений между устройствами. Другие протоколы, используемые VPNS, включают SSL/TLS и L2TP. Позволять’S исследуйте эти разные протоколы:

- Безопасность транспортного уровня (TLS), преемник уровня Secure Sockets (SSL), является криптографическим протоколом, который обеспечивает безопасность связи в компьютерной сети. TLS хорошо известен тем, что обеспечивает безопасность по сравнению с HTTPS -соединениями.

- Безопасность интернет -протокола (IPSEC) – это защитный сетевой протокол, который используется в VPN для аутентификации и шифрования пакетов данных для обеспечения безопасной связи.

- Протокол туннелирования слоя (L2TP) – это протокол туннелирования, используемый для поддержки VPN. L2TP самостоятельно не обеспечивает сильную аутентификацию. IPSec часто используется для обеспечения пакетов L2TP. Комбинация этих двух протоколов обычно называется L2TP/IPSEC.

Для целей этой статьи наше основное внимание уделяется IPSEC VPNS.

Набор протоколов IPSec обеспечивает данные, передаваемые через Интернет или любую публичную сеть, используя шифрование между двумя конечными точками. IPSec часто используется для установления взаимной аутентификации между компьютерами в начале сеанса и для переговоров о криптографических ключах во время сеанса. Он может защитить потоки данных между парой хостов, сетей или между сетью и хостом.

IPSec может работать в следующих двух режимах:

- Режим туннелирования – зашифрует весь пакет данных.

- Транспортный режим – только шифрует сообщение пакета данных.

Использование IPSEC VPN обеспечивает несколько уровней безопасности – она обеспечивает аутентификацию для обеспечения любых изменений в пакетах данных, и он шифрует полезные нагрузки в каждом пакете. Это обеспечивает безопасность и целостность данных, которые передаются через зашифрованный туннель. Это позволяет целостность данных в переходе без перехвата или изменения.

Есть два режима IPSEC VPN:

- IPSec Tunnel Mode VPN – этот режим шифрует весь исходящий пакет. Это обычно реализуется на безопасном шлюзе с помощью брандмауэра или порта маршрутизатора. Например, сотрудники из филиала предприятия могут безопасно соединиться с системами в главном офисе через безопасные шлюзы. Туннель IPSec установлен между двумя хостами шлюза.

- IPSec Transport Mode VPN – этот режим шифрует только IP -нагрузку и прицел ESP, который отправляется между двумя конечными точками. Это в первую очередь используется во время сквозной связи и не изменяет заголовок IP в исходящем пакете. Например, этот тип режима позволяет удаленной поддержке ИТ -поддержки войти на удаленный сервер, чтобы выполнять работу по техническому обслуживанию. Транспортный режим используется там, где один хост должен взаимодействовать с другим хостом.

Как настроить сервер IPSec VPN

Здесь я покажу вам, как быстро и автоматически настроить свой собственный VPN -сервер IPSEC в CentOS/RHEL, Ubuntu и Debian Linux Distributions.

Начнем, вы’LL нужен выделенный сервер или виртуальный частный сервер (VPS), установленную с одной из следующих ОС:

- Ubuntu 20.04 (фокус) или 18.04 (бионический)

- Debian 11 (Bullseye), 10 (Buster) или 9 (растяжение)

- Centos 8 или 7

- Rocky Linux 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 или 7

- Amazon Linux 2

Сначала войдите в VPS через SSH, а затем запустите команды для вашего распределения Linux, чтобы настроить VPN -сервер. По умолчанию скрипт будет генерировать случайные учетные данные VPN (ключ предварительно выставовать, VPN-имя пользователя и пароль) и отобразить их в конце установки.

Однако, чтобы использовать ваши учетные данные, вам сначала нужно будет генерировать сильный пароль и PSK, соответственно, со следующими командами:

> openssl rand -base64 106xwsdx0q7hruaq ==> openssl rand -base64 16bcm90acdbkb6qdmszm63vg ==

Вывод вашей первой команды – ваш пароль, а вывод со второй команды – ваш PSK.

Затем установите эти сгенерированные значения, как описано в следующей команде. Все значения должны быть помещены в отдельные кавычки, как показано.

Vpn_ipsec_psk: ‘your ipsec pre-shared key’vpn_user: «Ваше имя пользователя vpn’ vpn_password:« Ваш пароль vpn ‘

На Centos/Rhel или Ubuntu/Debian

wget https: // git.io/vpnsetup -o vpnsetup.sh vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’ vpn_user = ‘bobalice’ vpn_password = ‘8dbdippgbcr4wq ==’ sudo sh vpnsetup.шнур

Основные пакеты, которые должны быть установлены:

- привязки

- чистые инструменты

- бизон

- сгибание

- GCC

- libcap-ng-devel

- Libcurl-Devel

- Libselinux-Devel

- nspr-devel

- NSS-Devel

- Pam-Devel XL2TPD

- iptables-services

- Systemd-Devel

- fipscheck-devel

- Libevent-Devel

- Fail2ban

Загрузите, компилируйте и установите Libreswan из исходного кода, затем включите и запустите необходимые сервисы.После завершения установки вы увидите отображаемые данные VPN в следующем формате:

IP сервера: xxx.XXX.XXX.xxxipsec psk: vpn_ipsec_pskusername: vpn_userpassword: vpn_password

С помощью этого вывода ваш сервер IPSEC VPN теперь готов к использованию. Теперь, пусть’S И.

Как настроить клиент IPSec VPN

Комбинирование L2TP с протоколами IPSEC создаст высокозаметного клиента VPN. L2TP генерирует туннель, так как он не’T способен к шифрованию. Протокол IPSEC обрабатывает шифрование, безопасность канала и целостность данных, чтобы обеспечить безопасность и не скомпрометированные все пакеты.

Windows 10 и 8.Икс

После настройки сервера IPSEC VPN, выполните следующие шаги, чтобы настроить клиент IPSEC VPN в Windows 8.x и 10. IPSec VPN поддерживается на Windows – нет дополнительного программного обеспечения для установки.

- Щелкните правой кнопкой мыши значок беспроводной/сети в вашем системном лотке.

- Выбирать Открыть сеть и центр обмена. Или, если использовать Windows 10 версию 1709 или новее, выберите Откройте настройки сети и интернета, затем нажмите Центр коммуникаций и передачи данных.

- Нажимать Создать новое подключение или сеть.

- Выбирать Подключиться к рабочему месту и нажмите Следующий.

- Нажимать Используйте мое интернет -подключение (VPN).

- Введите IP -адрес vpn -сервера в Интернет -адрес поле.

- Введите все, что вам нравится в Имя назначения поле, а затем нажмите Создавать.

- Вернуться к Центр коммуникаций и передачи данных. Слева нажмите Изменение параметров адаптера.

- Щелкните правой кнопкой мыши новую запись VPN и выберите Характеристики.

- Нажмите Безопасность вкладка. Выбирать Протокол туннелирования слоя 2 с IPSEC (L2TP/IPSEC) для типа VPN.

- Нажимать Разрешить эти протоколы. Проверить Протокол аутентификации рукопожатия вызов (CAP) и Microsoft CHAP версия 2 (MS-CHAP V2) Флакторы.

- Нажимать Расширенные настройки.

- Выбирать Используйте ключ Preshared для аутентификации и введите свой VPN IPSec PSK для ключа.

- Нажимать ХОРОШО Чтобы закрыть Расширенные настройки.

- Нажимать ХОРОШО Чтобы сохранить данные соединения VPN.

OS X (macOS)

После настройки вашего VPN -сервера выполните следующие шаги, чтобы настроить IPSEC VPN на OS X. IPSec VPN изначально поддерживается на OS X. Нет дополнительного программного обеспечения, которое необходимо установить.

- Открыть Системные настройки и пойти в Сеть раздел.

- Нажмите + кнопка в нижнем левом углу окна.

- Выбирать VPN из Интерфейс выпадающее меню.

- Выбирать L2TP над IPSec из Тип VPN выпадающее меню.

- Введите все, что вам нравится, для названия услуги.

- Нажимать Создавать.

- Введите IP -адрес vpn -сервера для адреса сервера.

- Введите свое имя пользователя VPN для имени учетной записи.

- Нажмите Настройки аутентификации кнопка.

- в Аутентификация пользователя раздел, выберите Пароль радиобатч и введите пароль VPN .

- в Аутентификация машины раздел, выберите Общий секрет и введите свой VPN IPSec PSK .

- Нажимать ХОРОШО.

- Проверить Показать статус VPN в меню Флажок бар.

- Нажимать Передовой и убедитесь, что Отправить весь трафик через соединение VPN Флакторы проверены.

- Нажмите TCP/IP вкладка и убедитесь Только Link-Local выбирается в Настройте IPv6 раздел.

- Нажимать ХОРОШО, а затем нажмите Применять Чтобы сохранить информацию о соединении VPN.

Ubuntu Linux

Ubuntu (18.04 и более новые) пользователи могут установить упаковку Network-Manager-L2TP-GNOME с использованием APT, а затем настроить клиент IPSEC/L2TP VPN с помощью графического интерфейса. Следуй этим шагам:

- Идти к Настройки> Сеть> VPN. Нажмите + кнопка.

- Выбирать Протокол туннелирования слоя 2 (L2TP).

- Введите все, что вам нравится в Имя поле.

- Введите IP -адрес vpn -сервера для Ворота.

- Введите свое имя пользователя VPN для Имя пользователя.

- Щелкните правой кнопкой мыши ? в Пароль поле и выберите Хранить пароль только для этого пользователя.

- Введите свой пароль VPN для Пароль.

- Оставь Домен NT поле пусто.

- Нажмите Настройки IPSec… кнопка.

- Проверить Включить туннель IPSec на хост L2TP флажок.

- Оставь Идентификатор шлюза поле пусто.

- Введите свой VPN IPSec PSK для Предварительный ключ.

- Расширить Передовой раздел.

- Введите AES128-SHA1-MODP2048 для Алгоритмы фазы1.

- Введите AES128-SHA1 для Алгоритмы фазы 2.

- Нажимать ХОРОШО, затем нажмите Добавлять Чтобы сохранить информацию о соединении VPN.

- Повернуть VPN включить.

Заключение

Виртуальная частная сеть (VPN) помогает защитить вашу инфраструктуру от хакеров. VPN обычно используются в бизнесе, чтобы позволить сотрудникам удаленно получить доступ к корпоративной сети.

С IPSEC VPN пакеты IP защищены по мере того, как они путешествуют в и из IPSEC Gateway. Протоколы IPSEC реализуют безопасную сеть, которая защищает данные VPN от внешних плохих участников.

Однако VPN может создать ложное чувство безопасности. Например, ваши сторонние поставщики или хакеры могут использовать уязвимую информацию благодаря единой точке записи в вашу личную сеть. VPNS также аренда’t самое дешевое решение. Они требуют высоких затрат на поддержку – внезапный переход к удаленной работе при сохранении сетевой инфраструктуры могут нагружать в ИТ -команду.

Проверьте Twingate, современную, нулевую альтернативу VPN для обеспечения вашей сети. В отличие от традиционных VPN, Twingate не делает’Т требуется, чтобы вы разоблачили общественный шлюз, и это уменьшает уязвимости боковых атак.

Запросить демо, если вы’D хотел бы узнать больше.

Быстро реализует современную сеть Zero Trust, которая Более безопасный и поддерживаемый чем VPNS.

Что такое ipsec?

Безопасность интернет -протокола (IPSEC) – это набор протоколов и услуг, которые обеспечивают безопасность для IP -сети. Это широко используемая технология виртуальной частной сети (VPN). У IP -пакетов не хватает эффективных механизмов безопасности, и они могут быть подделаны, украдены или подделаны при передаче в общедоступной сети, такой как Интернет. Чтобы решить эту проблему, коммуникационные стороны устанавливают туннель IPSec для зашифрованной передачи пакетов IP. Это обеспечивает безопасную передачу пакетов IP в небезопасной сети, такой как Интернет.

- Что такое ipsec vpn?

- Как работает ipsec?

- Какие 3 протокола в ipsec?

- Какие порты используются в ipsec?

- IPSec VPN против SSL VPN

Более

Крах

Что такое ipsec vpn?

Виртуальная частная сеть (VPN) – это технология создания частной сети в общедоступной сети. Это логическая сеть по общедоступной сети, такой как Интернет, позволяющая передавать пользовательские данные по логической ссылке. Это отличается от традиционной частной сети, где пользовательские данные передаются по сквозной физической ссылке.

Обычные протоколы VPN включают IPSec, Secure Sockets Layer (SSL), общая инкапсуляция маршрутизации (GRE), протокол туннелирования точкового туннелирования (PPTP) и протокол туннелирования уровня 2 (L2TP). IPSec – это обычно используемая технология VPN и применяется к нескольким сценариям доступа к сети.

IPSec VPN – это технология VPN, которая использует IPSec для удаленного доступа. Технология позволяет создать туннель IPSEC между двумя или более частными сетями в общедоступной сети и использует алгоритмы шифрования и аутентификации для обеспечения безопасности соединений VPN.

IPSec VPN защищает связь с точкой до точки, устанавливая безопасные туннели между хостами, между хостами и шлюзами безопасности сети или между шлюзами безопасности сети (например, маршрутизаторы и брандмауэры). Он работает на IP -уровне для шифрования и аутентификации пакетов данных.

По сравнению с другими технологиями VPN, IPSec VPN более безопасен, поскольку данные зашифрованы для передачи в туннелях IPSEC. Тем не менее, конфигурация и сетевое развертывание IPSec VPN более сложны.

Как работает ipsec?

- Заинтересованная идентификация трафика. После того, как сетевое устройство получает пакет, оно соответствует 5-переключениям пакета с настроенной политикой IPSec, чтобы определить, должен ли пакет передать через туннель IPSec. Трафик, который необходимо передавать через туннель IPSec, известен как заинтересованный трафик.

- Переговоры Ассоциации безопасности (SA). SA определяет элементы для безопасной передачи данных между сообщающими сторонами. Эти элементы включают протоколы безопасности, режимы инкапсуляции данных, алгоритмы шифрования и аутентификации, а также ключи, используемые для передачи данных. После определения заинтересованного трафика локальное сетевое устройство инициирует переговоры SA с помощью сетевого устройства Peer. На этом этапе, коммуникационные стороны используют протокол обмена интернет -ключами (IKE) для создания IKE SAS для аутентификации идентификации и обмена ключами информации, а затем установите IPSEC SAS для безопасной передачи данных на основе IKE SAS.

- Передача данных. После установки IPSEC SAS между сообщающими сторонами они могут передавать данные через туннель IPSEC. Чтобы обеспечить безопасность передачи данных, заголовок аутентификации (AH) или инкапсуляция полезной нагрузки (ESP) используется для шифрования и аутентификации данных. Механизм шифрования обеспечивает конфиденциальность данных и предотвращает перехватывание данных во время передачи. Механизм аутентификации обеспечивает целостность и надежность данных и предотвращает создание данных или подделка во время передачи.

На следующем рисунке отправитель IPSEC использует алгоритм шифрования и ключ шифрования для шифрования IP -пакета, то есть он инкапсулирует исходные данные. Затем отправитель и приемник используют тот же алгоритм аутентификации и ключ аутентификации для обработки зашифрованных пакетов для получения значения проверки целостности (ICV). Если ICV, полученные на обоих концах, одинаковы, пакет не подделывается во время передачи, а приемник расшифровывает пакет. Если ICV отличаются, приемник отбрасывает пакет.

Процесс шифрования и аутентификации IPSEC

Какие 3 протокола в ipsec?

Обмен интернет -ключом (IKE)

IKE-это протокол приложений на основе UDP и в основном используется для переговоров SA и управления ключами.

У Айка есть две версии: ikev1 и ikev2. По сравнению с IKEV1 IKEV2 исправляет несколько признанных криптографических уязвимостей, повышает эффективность безопасности, упрощает процесс переговоров и повышает эффективность переговоров.

IKE – это гибридный протокол, который объединяет Ассоциацию интернет -безопасности и протокол управления ключами (ISAKMP), Oakley и Skeme. ISAKMP определяет процесс создания AKE SA. Ядром Oakley и Skeme является алгоритм Diffie-Hellman (DH), который используется для безопасного распределения клавиш и аутентификации идентификаторов в Интернете для безопасной передачи данных. Ключ шифрования и ключ проверки, требуемые IKE SAS и IPSEC SAS, генерируются и могут быть динамически обновлены с помощью алгоритма DH.

Заголовок аутентификации (ах)

AH используется для аутентификации источника данных и проверки целостности IP -пакетов. То есть AH гарантирует, что источник IP -пакетов доверяет, и данные не подделаны. Ах, однако, не обеспечивает функцию шифрования. Заголовок AH добавляется к стандартному заголовку IP в каждом пакете данных. Ах проверяет целостность всего пакета IP.

Инкапсулирование полезной нагрузки (ESP)

ESP может шифровать данные в дополнение к аутентификации источника данных и проверке целостности IP -пакетов. Заголовок ESP добавляется к стандартному заголовку IP в каждом пакете данных, а в каждый пакет данных добавляются поля данных ESP и ESP AUTH. ESP в транспортном режиме не проверяет целостность заголовков IP. Следовательно, ESP не может гарантировать, что заголовки IP не подделаны.

Ах и ESP можно использовать независимо или вместе. Когда AH и ESP используются вместе, ESP -инкапсуляция выполняется перед инкапсуляцией AH, а декапсуляция AH выполняется перед декапсуляцией ESP.

Какие порты используются в ipsec?

В IPSec протокол IKE использует UDP -порт 500 для начала и реагирования на переговоры. Поэтому, чтобы убедиться, что пакеты переговоров IKE могут пройти через шлюз, вам необходимо настроить политику безопасности на шлюзе, чтобы разрешить пакеты с портом UDP 500. Кроме того, в сценарии обхода IPSEC NAT необходимо разрешить пакеты с портом UDP 4500.

Ах и ESP являются протоколами сетевого уровня и не связаны с портами. Чтобы обеспечить успешную настройку туннеля IPSec, вам необходимо настроить политику безопасности на шлюзе, чтобы включить службы AH (номер 51 протокола IP) и ESP (номер 50) ESP (номер 50).

IPSec VPN против SSL VPN

- Рабочие уровни справочной модели OSI OSI определяет семислойную структуру для сетевой взаимосвязи: физический уровень, уровень канала передачи данных, сетевой уровень, транспортный уровень, уровень сеанса, уровень презентации и уровень приложений. IPSec работает на сетевом уровне и напрямую работает через интернет -протокол (IP). SSL, работая на уровне приложения, является протоколом приложений, который шифрует HTTP-трафик вместо IP-пакетов.

IPSec VPN: Основы

Короче говоря, IPSec VPN (виртуальная частная сеть) – это VPN, работающий по протоколу IPSEC. Но есть’S больше этого. В этой статье мы’ll объяснить что Ipsec , Ipsec Tunneling , и Ipsec VPNS являются. Все это представлено простым, но подробным образом, что, как мы надеемся, вы’LL наслаждается. Позволять’S начнется с основами.

Оглавление

Что такое ipsec?

Ipsec означает я nternet п ротокол Раздел УРИТ. А IP часть сообщает данные, куда идти, и раздел шифрует и подлинно его. Другими словами, ipsec – это группа протоколов Это установило безопасное и зашифрованное соединение между устройствами через общедоступный интернет.

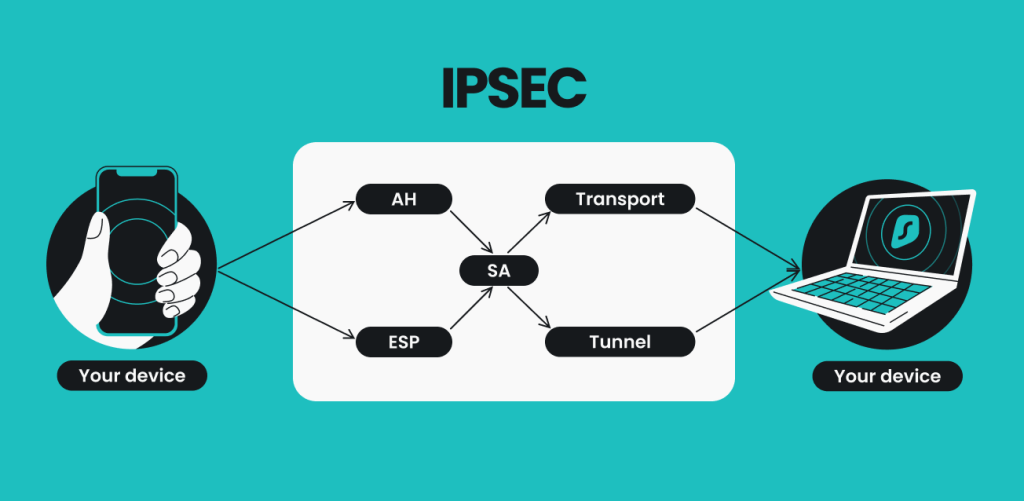

Протоколы IPSec обычно сгруппируются по их задачам:

- Заголовок аутентификации (ах);

- Инкапсулирование полезной нагрузки (ESP);

- Ассоциация безопасности (SA).

Из чего сделан ipsec?

Спрашивающий Чего он сделан похож на вопрос как это работает . Ipsec’Сингулярная цель – шифровать и установить безопасную связь; Эта единственная цель может быть рассмотрена в (и достигнута) тремя меньшими группами протоколов. Каждая из этих трех отдельных групп заботится о отдельных уникальных задачах.

Заголовок аутентификации безопасности (ах) – это гарантирует, что все данные поступают из одного и того же происхождения и что хакеры’t пытается выдать свои собственные биты данных как законные.

Представьте, что вы получаете конверт с печатью. Если печать не’T сломано, никто не подделал букву, верно? Заголовки аутентификации делают то же самое для всех данных, передаваемых через IPSEC VPN. Тем не менее, это всего лишь один из двух способов эксплуатации IPSEC. Другой особенно.

Инкапсулирование полезной нагрузки (ESP) – это’S протокол шифрования, что означает, что пакет данных преобразуется в нечитаемый беспорядок. Помимо шифрования, ESP похож на заголовки аутентификации – он может аутентифицировать данные и проверять его целостность.

Чтобы вернуться к букве и печать, если кто -то перехватил букву и откроет ее, они’D Найдите лишь кучу тамббера, ни один человек не мог читать. С вашей стороны, шифрование происходит на клиенте VPN, в то время как VPN -сервер заботится об этом на другом.

Ассоциация безопасности (SA) – это набор спецификаций которые согласованный между двумя устройствами, которые устанавливают соединение IPSec.

А Интернет -обмен (IKE) или ключевой протокол управления является частью этих спецификаций. Айк ведет переговоры с ассоциациями безопасности других устройств и аутентифицирует их. IKE предоставляет безопасные каналы связи Обмен криптографическим ключом с SA другого устройства.

Объяснить мирянку’S, SAS похожи на шифр между двумя шпионами – он говорит им, как интерпретировать кодированное сообщение и кому они должны его передать. Это’S соглашение между двумя устройствами о том, как защитить информацию во время общения.

Как ipsec передает информацию?

После того, как IPSec настроен на использование AH или ESP, он выбирает режим передачи: транспорт или туннель.

Ipsec Transport Mode : Этот режим шифрует данные, которые вы’пере отправка, но не информация о том, где она’S идет. Так что в то время как злонамеренные актеры не могли’T читайте ваши перехваченные сообщения, они могли сказать, когда и куда их отправили.

Ipsec Tunnel Mode : Туннелирование создает безопасное закрытое соединение между двумя устройствами, используя один и тот же старый Интернет. Следовательно, соединение становятся безопасными и частными. IPSec VPN работает в этом режиме, так как он создает туннель IPSEC VPN .

Основная доклада стоит упомянуть – из двух протоколов (UDP VS. TCP), используемый для передачи данных по Интернету, IPSec использует UDP (протокол DataGram пользователя), тип передачи, которая игнорирует брандмауэры.

Теперь, пусть’S попытайтесь собрать все это в приложение под названием IPSec VPN.

Что такое ipsec vpn и как это работает?

VPN – это приложение, которое шифрует ваше подключение к Интернету (или другому устройству). VPN использует протоколы для шифрования соединения, и есть несколько способов сделать это. Использование ipsec – один из них. VPN с использованием набора протоколов IPSEC называется IPSEC VPN.

Позволять’S скажет, что у вас есть клиент IPSec VPN. Как все это работает?

- Вы нажимаете Соединять ;

- Анонца Подключение IPSec начинается Использование режима ESP и туннеля;

- А SA устанавливает параметры безопасности , как тип шифрования, который’быть использованным;

- Данные готовы к отправке и получению пока зашифровано.

Это основы ipsec. Это может звучать просто, но это идет немного глубже, чем это.

Как ipsec работает шаг за шагом?

Позволять’S скажет, что два устройства пытаются общаться, используя ipsec. Одно устройство пытается отправить сообщение, и здесь’s Что происходит:

- Ключевой обмен – Ipsec устанавливает криптографические ключи (строки рандомизированных символов), чтобы шифровать и расшифровать каждое устройство’S сообщения;

- Заголовки и трейлеры – Все данные, передаваемые через Интернет. Протокол IPSEC ставит информацию о аутентификации и шифровании на передней части (заголовок) пакета и его конца (трейлер). Эти заголовки и прицепы сообщают устройству, что следует сделать с пакетом данных;

- Аутентификация – Ipsec Authenticate каждый пакет данных, предоставляя ему уникальный “имя” или ID;

- Шифрование – IPSec шифрует пакеты данных’ содержимое;

- Передача инфекции – Пакеты отправляются с использованием транспортных или туннельных протоколов;

- Дешифрование – Устройство на другом конце получает сообщение и использует клавишу расшифровки, чтобы бездействовать сообщению.

Как IPSec влияет на MSS и MTU?

Все данные проходят в пакетах данных, которые измеряются в байтах.

Мсс, или максимальный размер сегмента , относится к значению максимум Размер пакет данных может быть (который составляет 1460 байтов).

MTU, а максимальный блок передачи , с другой стороны, это значение максимального размер любой устройство подключен к Интернету может принять (который составляет 1500 байтов).

Эти пакеты содержат отправленную информацию, заголовок IP (20 байтов) и заголовок TCP (20 байтов), и все имеют предел размера.

Ipsec делает’T воздействие значение максимального передача, но всегда будет снизить значение максимального размера сегмента. И это математика, доказывающая это:

Стандартная передача пакетов IP в Интернете:

MTU (1500 байтов) – (Header IP (20 байт) + заголовок TCP (20 байт)) = MSS (1460 байт)

Однако, поскольку IPSec добавляет дополнительные заголовки к отправленным данным, ‘’масса’’ Из всего IP -пакета изменяются естественным образом .

MTU (1500 байтов) – (заголовок IP (20 байт) + заголовок TCP (20 байт) + Ipsec байты) = MSS (1460 байт – Ipsec байты)

Опыт ипсек в действии

Итак, теперь вы знаете, что находится в IPSEC VPN в сфере VPN . Для пользователей Surfshark VPN, управляющих приложением на смартфонах, вы, скорее всего, используете его под прозвищем IKEV2, который является частью семьи IPSEC . И если вы’не пользователь Surfshark, почему бы не стать одним? У нас есть больше, чем просто ipsec, чтобы предложить вам!

Ваша конфиденциальность – это ваша собственная с Surfshark

Больше, чем просто VPN

Часто задаваемые вопросы

Что такое ikev2?

Ikev2 (Интернет -ключ обмен версией 2) это протокол Используется в Ассоциации безопасности, часть набора протоколов IPSEC.

Он аутентифицирует пользователей – подтверждает, что устройства на концах соединения – это то, кем они говорят, а затем устанавливают зашифрованное соединение, используя Диффи -Хеллман обмен ключом . Это’S широко используемый метод отправки шифрования шифрования по общедоступной сети, не превращая их в ключ для разблокировки зашифрованных данных.

IPSec, управляющий протоколом IKEV2, называется Ikev2/ipsec , Но стандартное название отрасли IKEV2. Это’S A A Development, запущенная в 2005 году, которая обновила и исправила некоторые из проблем, с которыми сталкивался оригинал IPSec с IKEV1 (запущенным в 1995 году).

Безопасен ли ipsec?

Когда в паре с ikev2, IPSec считается достаточно безопасным крупными поставщиками VPN по всему миру . Однако примерно в 2015 году выяснились, что США’S Агентство национальной безопасности (АНБ) смог его использовать . Агентство либо превратилось в Backdoors в IPSec, либо нашло способы возиться с обменом ключами Diffie – Hellman. Однако некоторые эксперты в этой области оспорили это утверждение.

Тем не менее, если вы надеваете’Чувдонь, у большинства поставщиков VPN есть альтернативы протоколам IPSEC VPN .

Ipsec лучше SSL?

Сравнение Ipsec и Сбл (Secure Sockets Layer) похоже на сравнение яблок и апельсинов. Оба протокола работают на разных уровнях модели OSI (Interconnection Open Systems). Короче говоря, вот как эти двое смотрят рядом:

Что такое протокол IPSec? Как работают vpns ipsec

IPSec позволяет данным безопасно путешествовать по всему Интернету. Это основная часть того, как мы общаемся и получаем доступ к данным онлайн. В этой статье мы объясняем, как работает IPSec, рассмотрим ее преимущества и недостатки и исследуем преимущества IPSec VPN.

17 апреля 2023 г

Вернее.

- Что такое ipsec?

- Как работает ipsec?

- Протоколы IPSEC и алгоритмы шифрования

- Политики безопасности IPSEC и аутентификация

Что такое ipsec?

IPSec означает безопасность интернет -протокола. Этот термин относится к набору правил связи, используемых для установления безопасных соединений по сети. Протоколы IPSEC подключают устройства и добавляют шифрование, чтобы обеспечить безопасность данных, когда они путешествуют между ними.

Набор протоколов IPSEC может использоваться отдельными лицами или более крупными организациями и даже может выступать в качестве основного протокола для различных VPN. Но как работает ipsec на практике?

Как работает ipsec?

Ipsec включает в себя пять основных шагов.

- Признание хозяина. Хост -система признает, что пакет данных должен быть закреплен и отправлен через протоколы IPSEC. На этом этапе пакет данных зашифрован и аутентифицирован, готов к передаче.

- Переговоры. Две системы хост, которые будут общаться через IPSec, согласны с протоколами, которые будут использоваться и аутентифицировать себя друг с другом. Между ними устанавливается безопасное соединение, в соответствии с которыми могут происходить переговоры, чтобы определить, какие алгоритмы и правила действуют. Эти переговоры принимают две формы, основные и агрессивные.

- Основной режим: Хост -система, которая начинает процесс, предлагает алгоритмы шифрования и аутентификации и переговоры продолжаются до тех пор, пока обе системы не уйдут на принятые протоколы.

- Агрессивный режим: Хост -система, которая запускает процесс, предлагает его предпочтительные методы шифрования и аутентификации, но не договаривается или не меняет своих предпочтений. Если другая хост -система согласится, процесс продолжается до следующего шага. Если это не так’t, процесс не продолжается.

Как показано выше, IPSEC – это набор множества различных функций и шагов, аналогичных модели OSI и других сетевых рамках. В основе этой коллекции лежат алгоритмы протоколов и шифрования.

Протоколы IPSEC и алгоритмы шифрования

Ipsec использует два основных протокола для предоставления услуг безопасности, протокол заголовка аутентификации (AH) и протокола Encaplulation Payalt (ESP), а также несколько других. Не все эти протоколы и алгоритмы должны быть использованы – конкретный выбор определяется на стадии переговоров.

- Заголовок аутентификации (ах). Протокол заголовка аутентификации аутентифицирует происхождение и целостность данных и обеспечивает защиту воспроизведения.

- Инкапсулирование полезной нагрузки (ESP). Шифрование добавляется протоколом инкапсулирующей полезной нагрузки безопасности.

- Обмен интернет -ключом (IKE). Протокол обмена интернет -ключом гарантирует, что обе системы хоста имеют ключи, необходимые для шифрования и расшифровки пакетов данных.

- Стандарт шифрования тройного данных (3DES). Стандарт шифрования тройного шифрования – это алгоритм шифрования, который применяет шифр к данным три раза для дополнительной безопасности.

- Стандарт расширенного шифрования (AES).Расширенные стандартные цифровые данные шифрования в блоках 128 бит.

Политики безопасности IPSEC и аутентификация

IPSec предоставляет несколько методов аутентификации, в том числе:

- Аутентификация предварительной серии (PSK). Общий секретный ключ известен как системе хоста отправителя, так и для приемника и используется для аутентификации переданных данных.

- Цифровые сертификаты. Доверенный орган сертификации (CA) предоставляет цифровые сертификаты для аутентификации общения. Это позволяет системе хоста получать данные, чтобы убедиться, что отправитель – это то, кем они утверждают.

- Аутентификация Kerberos. Протокол Kerberos предоставляет централизованную службу аутентификации, позволяя устройствам, которые используют его для аутентификации друг друга.

Различные реализации IPSec могут использовать различные методы аутентификации, но результат одинаково: безопасный перенос данных. Набор протокола также может быть реализован в двух режимах: транспортный режим и режим туннеля.

Различия между режимами транспорта и туннеля IPSEC

Режимы транспорта и туннеля Ipsec имеют несколько ключевых различий.

Транспортный режим

- Шифрование применяется только к полезной нагрузке IP -пакета, причем исходный заголовок IP, оставленный в простом тексте.

- Транспортный режим в основном используется для обеспечения сквозной связи между двумя устройствами.

- Транспортный режим в первую очередь используется в ситуациях, когда передача двух хост -системы доверяют и имеют свои собственные процедуры безопасности.

- Важно отметить, что транспортный режим обеспечивает меньшую безопасность, чем режим туннеля.

Туннельный режим

- Шифрование применяется как к полезной нагрузке, так и к заголовку IP, а в зашифрованный пакет добавляется новый заголовок IP.

- Режим туннеля обеспечивает безопасное соединение между точками, с исходным IP -пакетом, обернутым внутри нового IP -пакета для дополнительной защиты.

- Режим туннеля может использоваться в тех случаях, когда конечные точки не доверяют или не имеют механизмов безопасности.

- МОДА ТУННАЛА обеспечивает большую безопасность для данных.

Короче говоря, оба режима имеют свое использование, но режим туннеля более безопасен. Безопасность является ключевым преимуществом для IPSEC, поэтому набор протоколов часто используется для создания VPNS.

Poshosee -staratски

Wremape чtenain: 9 мимин.

Wremape чtenain: 7 мин.

Что такое ipsec vpns?

VPN IPSEC, или виртуальная частная сеть, является VPN, который использует протокол IPSEC для создания зашифрованного туннеля в Интернете.

VPN направляет трафик вдоль зашифрованного туннеля, защищая данные от нежелательных вторжений. IPSEC VPN делает это с использованием протокола IPSEC для установления соединения и шифрования пакетов данных в транзите и особенно полезен для предприятий и крупных организаций с работниками, не являющимися официальными работниками, которые нуждаются в удаленном доступе к ресурсам.

Компания могла создать IPSec VPN между удаленным работником’S Устройство и внутренний сервер, предоставляя сотруднику безопасный доступ к тем же системам и данным, которые кто -то, работающий в своем офисе.

IPSec VPN может быть настроен несколькими способами:

- Сайт на сайт. VPN-сайт-сайт подключает две или более сетей с зашифрованным туннелем. Это означает, что пользователи в обеих сетях могут взаимодействовать, как если бы они были в одном и том же пространстве.

- Клиент-сайт. VPN-клиент-сайт позволяют отдельным устройствам подключаться к сети удаленно. При этом вариант удаленный работник может работать в той же сети, что и остальная часть их команды, даже если они’T в том же месте.

- Клиент-клиент. Модель VPN-клиента-клиента позволяет нескольким устройствам подключаться к зашифрованным туннелям, позволяя обеспечить безопасное обмен файлами и коммуникациями. Следует отметить, что этот метод редко применяется, поскольку его трудно управлять и масштабировать.

Ли ты’RE Использование VPN-сайта-сайта или VPN с удаленным доступом (например, клиент-сайт или клиент-клиент) большинство топологий IPSEC поставляются как с преимуществами, так и недостатками.

Преимущества и недостатки IPSEC VPNS

Позволять’S внимательно рассмотрите преимущества и недостатки IPSEC VPN.

Преимущества IPSEC VPN

IPSEC VPN предлагает несколько ключевых преимуществ, особенно для крупных организаций и предприятий.

- Безопасность: IPSEC VPN обеспечивает надежную безопасность сети, шифруя и аутентифицируя данные по мере его движения между точками в сети.

- Гибкость: VPN IPSEC является универсальным и может быть настроен для различных вариантов использования, таких как сайт-сайт, клиент-сайт и клиент-клиент. Это делает его хорошим вариантом для организаций всех форм и размеров.

- Рассеянные команды: Если у организации есть команда, распространяющаяся по нескольким местам, с удаленными работниками или несколькими офисами, IPSEC VPN может беспроводительно соединить все стороны.

Недостатки IPSec VPN

Конечно, IPSEC VPN не без его недостатков:

- Незначительное снижение скорости: IPSec VPN добавляет дополнительные процессы шифрования и аутентификации в сеть, что делает пропускную способность данных с пропускной способностью медленнее, но это выиграло’это будет заметным для большинства пользователей.

- Сложность: IPSec VPN может быть сложным для настройки и устранения неполадок, требуя знающих ИТ -персонал или внешней поддержки.

- ЦП накладные расходы: Ipsec использует большое количество вычислительной мощности для шифрования и расшифровки данных, перемещающихся через сеть. Это может ухудшить производительность сети.

Как настроить протокол IPSec VPN

Следуйте приведенным ниже шагам, чтобы настроить IPSEC VPN.

- Решите топологию VPN. Это означает определение структуры VPN (с сайта на участок, клиент-сайт или клиент-клиент) и настройку IP-адресов и масок подсети для каждой конечной точки VPN.

- Выберите реализацию IPSec. Реализация IPSec – это конкретный набор программного обеспечения, который вы будете работать в операционных системах. Примеры реализаций IPSEC включают Songraswan, Openswan и Libreswan.

- Настройте настройки ipsec. Установить конкретные настройки вашей реализации, включая метод аутентификации, алгоритм шифрования и протокол управления ключами.

- Настройте настройки сети. В дополнение к настройкам IPSEC вам необходимо будет настроить сеть в целом для работы с VPN, создания IP -адресов, масок подсети и правил маршрутизации.

- Настройте брандмауэры. Убедитесь, что брандмауэры на обоих концах VPN настроены, чтобы позволить трафику IPSec проходить через их защиту.

- Проверьте соединение. После того, как все шаги были сделаны, убедитесь, что данные проходят беспрепятственно через IPSec VPN, и устраняют любые проблемы с подключением.

В чем разница между IPSEC VPN и SSL VPN?

IPSec и SSL VPN имеют одно основное отличие: конечная точка каждого протокола. В большинстве случаев IPSEC VPN позволяет пользователю удаленно подключаться к сети и всем его приложениям.

С другой стороны, SSL VPN создает туннели для конкретных приложений и систем в сети. Это ограничивает способы использования SSL VPN, но снижает вероятность скомпрометированной конечной точки, что приводит к более широкому нарушению сети. Конечно, как IPSec, так и SSL VPN могут быть полезными, но какой вы выберете, зависит от потребностей и структуры вашей организации.

Использует ли nordvpn ipsec?

Для версий MacOS (через App Store) и iOS Nordvpn использует ikev2/ipsec. Это комбинация протоколов IPSec и интернет -ключей обмена версией 2 (IKEV2). IKEV2/IPSEC обеспечивает безопасное VPN -соединение, без ущерба для скорости в Интернете.

IKEV2/IPSEC – это только один вариант, доступный для пользователей NORDVPN, однако. Nordvpn также предлагает протокол OpenVPN и Nordlynx, протокол, основанный на Wireguard. Nordlynx обеспечивает непревзойденные скорости, что делает Nordvpn самым быстрым VPN в мире.

Могу ли я вручную подключиться к протоколу IPSEC NORDVPN?

Да, вы можете вручную подключиться к NORDVPN во всех основных операционных системах. Для ОС-гидов см. В списке ниже.

- Подключите вручную на Windows

- Вручную подключиться на Linux

- Вручную подключиться на macOS

- Вручную подключиться на Android

- Вручную подключиться на iOS

Конечно, вы можете использовать NORDVPN без вручную, подключаясь к протоколу. Просто загрузите приложение, настроите свою учетную запись и начните просматривать с расширенной безопасностью и конфиденциальностью.

Онлайн -безопасность начинается с щелчка.

Оставайся в безопасности с миром’S ведущий VPN

Малкольм Хиггинс

Малколм – Артора, Спэгиалисирузиджая. В сферу raboTы -жurnalycyke yuvlekaysashshshashshshashshashshaph КОНТРОЛИРОВАНС.