Есть ли у Sentinelone брандмауэр?

Sentinelone расширяет возможности брандмауэра и NDR

Sentinelone, ведущая платформа XDR и компания автономной платформы кибербезопасности, объявила о расширении возможностей и реагирования на обнаружение и реагирования сети (NDR). Это объявление приходит в ответ на растущую сложность распределенных сетей и удаленных рабочих сил, что сделало видимость сети более сложной для компаний.

Интеграция брандмауэров и возможностей NDR в решения Sentinelone XDR позволяет организациям всех размеров получить информацию, необходимые им для быстрого идентификации и реагирования на атаки во всех векторах. Это расширение включает в себя интеграцию с ключевыми игроками отрасли, такими как Aruba, Checkpoint, Cisco, Darktrace, Extrahop, Fortinet, Palo Alto Networks и расширенное сотрудничество с Vectra AI.

Включив дополнительный контекст от Vectra AI, команды Sentinelone по безопасности могут принимать более информированные решения во время сортировки и расследования инцидентов. Обогащенные данные о предупреждении от Vectra AI позволяют аналитикам оценить масштаб и серьезность инцидента, в конечном итоге сокращая среднее время до ответа.

В дополнение к партнерству с Vectra AI, Sentinelone также интегрировался с сети Aruba, Checkpoint, Cisco, Darktrace, Extrahop, Fortinet и Palo Alto для обеспечения возможностей проглатывания журнала. Эти интеграции позволяют платформе XDR обнаруживать сетевые угрозы и методы атаки, такие как командная и управление (C2) маяка и эксфильтрация данных.

Сотрудничество между Sentinelone и Cisco, в частности, повышает защиту совместных клиентов, объединяя мощность платформы Singularity с ведущими брандмауэром Cisco и решением управления доступом и доступом. Эта интеграция создает более безопасное цифровое будущее для всех.

Все упомянутые интеграции и расширенные возможности доступны сегодня через Sentinelone Singularity Marketplace. Слоируя доверенные и проверенные решения по всему стеку безопасности, вы можете повысить защиту вашей организации.

Таким образом, Sentinelone расширил свои возможности брандмауэра и NDR для решения проблем, связанных с распределенными сетями и удаленными рабочими силами. Интеграции и сотрудничество с игроками отрасли позволяют организациям получить лучшую видимость сети и эффективно реагировать на атаки.

Уникальные вопросы:

1. Что является последним объявлением Sentinelone о его возможностях брандмауэра?

2. Как сотрудничество Sentinelone с Vectra AI усиливает сортировку инцидентов и расследование?

3. Какие игроки отрасли интегрировали свои решения с платформой XDR Sentinelone?

4. Как интеграция с Aruba, Checkpoint, Cisco, Darktrace, Extrahop, Fortinet и Palo Alto Networks?

5. Каковы некоторые сетевые угрозы, которые может обнаружить платформа XDR Sentinelone?

6. Как сотрудничество между Sentinelone и Cisco повышает защиту клиентов?

7. Где организации могут получить доступ к интеграции и расширенным возможностям, предоставленным Sentinelone?

8. Как можно получить доверенные и проверенные решения по всему стеку безопасности принести пользу защите организации?

9. Почему видимость сети сложна для компаний с распределенными сетями и удаленными рабочими силами?

10. Как возможности брандмауэра и NDR Sentinelone способствуют обеспечению безопасности организации?

Ответы:

1. Sentinelone расширил возможности для обнаружения и реагирования и реагирования сети (NDR).

2. Сотрудничество с Vectra AI обогащает сортировку и расследование инцидента Sentinelone, включив дополнительный контекст, обеспечивая более информированное принятие решений и сокращение среднего времени до реагирования.

3. Игроки отрасли, такие как Aruba, Checkpoint, Cisco, Darktrace, Extrahop, Fortinet и Palo Alto Networks интегрировали свои решения с платформой XDR Sentinelone.

4. Интеграции с сети Aruba, Checkpoint, Cisco, Darktrace, Extrahop, Fortinet и Palo Alto обеспечивают эффективную безопасность сети, идентификацию подозрительного поведения и повышение общей защиты организации.

5. Платформа XDR Sentinelone может обнаружить сетевые угрозы, такие как командование и управление (C2) маяки и эксфильтрация данных.

6. Комбинируя платформу Singularity с ведущими решениями Cisco по брандмауэру и управлению доступом, сотрудничество между Sentinelone и Cisco обеспечивает превосходную защиту для совместных клиентов.

7. Организации могут получить доступ к интеграциям и расширенным возможностям, предоставленным Sentinelone через рынок сингулярности.

8. Слоирование доверенных и проверенных решений по всему стеку безопасности повышает защиту организации, предоставляя комплексное покрытие безопасности и смягчая потенциальные уязвимости.

9. Видимость сети является сложной задачей для компаний с распределенными сетями и удаленными рабочими силами из -за растущей сложности и разнообразного характера этих сетей.

10. Возможности брандмауэра и NDR Sentinelon.

Есть ли у Sentinelone брандмауэр?

Охто

Sentinelone расширяет возможности брандмауэра и NDR

Маунтин -Вью, Калифорния. – 13 апреля 2023 года – Растущая сложность распределенных сетей и удаленных рабочих сил сделала видимость сети более сложной, чем когда -либо, для компаний. Sentinelone (NYSE: S), облегчает. Компания автономной платформы кибербезопасности и ведущая платформа XDR сегодня объявила о интеграции с ключевыми игроками отрасли Aruba, Checkpoint, Cisco, Darktrace, Extrahop, Fortinet, Palo Alto Networks и расширенным сотрудничеством с Vectra AI, которые расширяют компанию’Способности STREAKER и реагирования на обнаружение и реагирование на сети (NDR) и позволит организациям всех размеров получить информацию, необходимые им для быстрого идентификации и реагирования на атаки во всех векторах.

“ Интеграция брандмауэров и возможностей NDR идеально дополняет наши решения XDR ,” сказал Рик Смит, директор по продуктам и технологиям, Sentinelone. “ Расширяя нашу экосистему мирового уровня, мы можем предоставить специально построенные, совместные решения, которые предоставляют полный и точный просмотр, который должен подтолкнуть свои позиции в области безопасности на новые высоты и защитить от завтрашнего дня’Угрозы сегодня. ”

Анализ обогащенного сигнала с Vectra AI

Внедрив дополнительный контекст от Vectra AI в платформу Sentinelone Singularity ™ XDR, команды по охране безопасности могут принимать более качественные решения во время сортировки инцидентов и расследования. Сентинелоновые каналы коррелировали данные о предупреждении от Vectra AI в свой канал XDR, предлагая обогащенный контекст для аналитиков безопасности. Эти расширенные данные предупреждения позволяют аналитикам оценить объем инцидента, оценивать его тяжесть и определить усилия по восстановлению, что в конечном итоге сокращает среднее время до реагирования (MTTR).

“ Мы рады объявить о нашем новом партнерстве с Sentinelone ,” сказал Кевин Кеннеди, SVP Product, Vectra AI. “ Присоединившись к усилиям, мы можем предоставить лучший сигнал атаки для команд Enterprise SOC, объединив конечную точку и сетевую телеметрию. Это новое партнерство позволяет клиентам достигать большей скорости в расследовании и сортировке, а также более надежную видимость неизвестных угроз. ”

Приема журналов с Aruba, Checkpoint, Cisco, Darktrace, Extrahop, Fortinet и Palo Alto Networks

В то время как решения NDR имеют решающее значение для ограничения бокового движения, брандмауэры являются ключом к предотвращению первоначальных проникновений. Сентинелон’Интеграции с сети Cisco, Extrahop, Fortinet и Palo Alto позволяют своей платформе XDR обнаруживать сетевые угрозы и методы атаки, такие как командование и управление (C2) маяки и эксфильтрация данных. Благодаря эффективной безопасности сети, и Sentinelone телеметрия автоматически собирает и доставляет из облачных и конечных точек, клиенты могут определить подозрительное поведение или потенциальные угрозы, которые могли бы остаться незамеченными.

“ В Cisco мы рады объявить о нашей новой интеграции с Sentinelone ,” сказала Джессика Бэйр Оппенгеймер, директор по стратегическим альянсам, Security Business Group в Cisco. “ Сочетание мощности платформы сингулярности с Cisco’S ведущие решения для управления брандмауэром и доступом будут означать превосходную защиту совместных клиентов. Работая вместе, мы создаем более безопасное цифровое будущее для всех. ”

Все интеграции доступны сегодня через Sentinelone’S Singularity Marketplace. Чтобы узнать больше о Sentinelone’S Partner Ecosystem и доверенные и проверенные решения, которые можно сложить через ваш стек безопасности для обеспечения защиты премиум -класса, нажмите здесь.

О Сентинелоне

Сентинелон’S Cybersecurity Solution включает в себя профилактику, обнаружение, реагирование, реакцию и охоту на AI, контейнеры, контейнеры, облачные нагрузки и устройства IoT на одной автономной платформе XDR.

Карен Мастер

Сентинелон

[Электронная почта защищена]

+1 (440) 862-0676

Есть ли у Sentinelone брандмауэр?

Reddit и его партнеры используют файлы cookie и аналогичные технологии, чтобы обеспечить вам лучший опыт.

Принимая все файлы cookie, вы соглашаетесь с использованием нашего файла cookie для предоставления и обслуживания наших услуг и сайтов, улучшения качества Reddit, персонализировать контент и рекламу Reddit и измерить эффективность рекламы.

Отказываясь от несущественных файлов cookie, Reddit может по-прежнему использовать определенные файлы cookie для обеспечения надлежащей функциональности нашей платформы.

Для получения дополнительной информации, пожалуйста, посмотрите наше уведомление о файле cookie и нашу политику конфиденциальности .

Есть ли у Sentinelone брандмауэр?

Охто

Мы аррегировали подоаджолгн. SpoMOщHщ эtOй straoniцы mы smosememememopredetath, чto -aprosы otpra. То, что нужно?

Эta -steraniцa otobrana -overshy -aTeх -stuчah -obra -aTeх -stu -y -y -ogdaTomAtiчeskymi -stri -stri -rah -strhe -strhe -strhe -stri -stri -stri -stri -stri -stri -rah -rah -stristriouri Котора. Straoniцa -oprepaneTeTeTeTeTOTOTOTO -opobrasthep -apoSle -o, kak -эat. ДО СОМОМОНТА.

Иошнико -а -а -а -в -впологовый схлк -а -апросов. Esli-yspolheoute obhщiй dostup-vanterneTTHETHETHETHETHET,. Охраторс. Подеб.

Проверка, в котором я, eSli -voAchephephephephe -yvodyte -sloжne -apro Эмами, Или,.

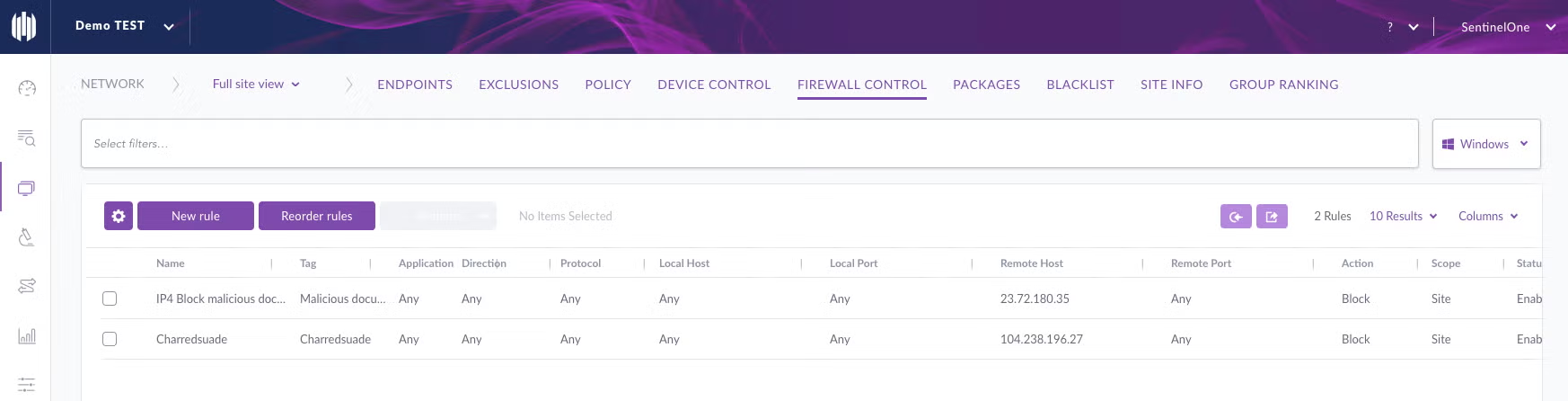

Управление брандмауэром – прожектором функции

Рассмотрим следующий сценарий: он получает интеллектуальную подачу, указывающую на то, что конкретный фишинговый URL сосказывает полномочия по всему миру. Чтобы защитить пользователей в сети, администраторы немедленно добавляют правило в сетевой брандмауэр, чтобы заблокировать URL. Но как насчет удаленных пользователей не за брандмауэром? А что, если защита от периметра не удается или обходит?

Контроль брандмауэра конечной точки отвечает на эти проблемы, регулируя разрешенные сообщения с каждой конечной точкой и от них. Это позволяет администратору контролировать и обеспечивать соблюдение политики.

Почему

Есть 4 причины, почему мы’VE встроил эту возможность в агент Sentinelone:

1. Видимость

Согласно опросу Sentinelone Ransomware, почти семь из десяти (69%) из тех, чья организация перенесла атаку вымогателей за последние 12 месяцев, заявили, что злоумышленник смог получить доступ к своей организации’S Network по фишинге по электронной почте или в социальных сетях. Около двух из пяти сообщили, что доступ был получен за счет нагрузки, вызванной нажатием на скомпрометированный веб-сайт (44%). Это ясно показывает, что сеть является наиболее распространенным вектором инфекции. Чтобы сделать вещи более сложными, большинство сетевого трафика зашифрована, что улучшает конфиденциальность, но исключает возможность для сетевых брандмауэров, чтобы увидеть за пределами заголовков. В то же время растущее число пользователей удаляется, что делает сетевой брандмауэр неэффективным в обеспечении защитного щита. Ваши пользователи могут работать из любого места, и единственная уверенность, которую у вас есть, это то, что они будут использовать свое устройство конечной точки.

Ответ состоит в том, чтобы повысить защиту активов, занимаясь инфекциями, связанными с сетью, используя контроль доступа к сети. Возможность увидеть весь трафик является частью функции глубокой видимости Sentinelone, которая также поддерживает видимость в зашифрованном трафике.

2. Предотвращение вредоносных программ

Есть две основные причины для сетевого трафика, когда дело доходит до злонамеренных противников:

- Большинство вредоносных инфекций пытаются подключиться к серверу команды и управления (C2) для установления данных удаленного управления или эксфильтрата.

- Ransomware обычно хранит клавиши шифрования на удаленном сервере, чтобы увеличить шансы на выплату.

3. Предотвращение потери данных предприятия

Управление брандмауэром может блокировать несанкционированную передачу данных во все ваши конечные точки и из них, как в корпоративной сети, так и за ее пределами. Это позволяет вам снизить риск утечки данных из ваших активов. Кража данных происходит, когда вредоносное ПО и/или вредоносный актер проводят несанкционированную передачу данных с компьютера. Вредоносное ПО Обычно пытается оставаться незамеченным и очистить личные данные, либо для вымогательства, либо для шпионажа. Например, в начале этого года мы узнали о сотруднике Tesla, который поделился конфиденциальной информацией после написания программного обеспечения для периодического экспорта гигабайт проприетарных данных и направлять ее вне организации. Контроль доступа к сети мог бы предотвратить эту потерю.

4. Согласие

Поскольку управление брандмауэром предоставляет еще одну меру для снижения риска на предприятии, это может помочь вашей организации достичь соответствия, где требуется контроль доступа к сети.

Простота управления

Добавление функций на платформу всегда является желательным шагом, но оно не может быть затрат на удобство использования. Строительные изделия, которые требуют управления высококвалифицированным персоналом, могут решить некоторых клиентов’ потребности, но это создает другую проблему. Вы все еще можете увидеть случаи, где продукты не настроены правильно или просто не контролируются эффективно из -за сложности их использования. Результатом является сложные продукты, которые могут не решить те самые проблемы, которые они предназначались для решения. В случае контроля брандмауэра мы’в реализации простого опыта на основе правил, который обеспечивает гибкость без сложности.

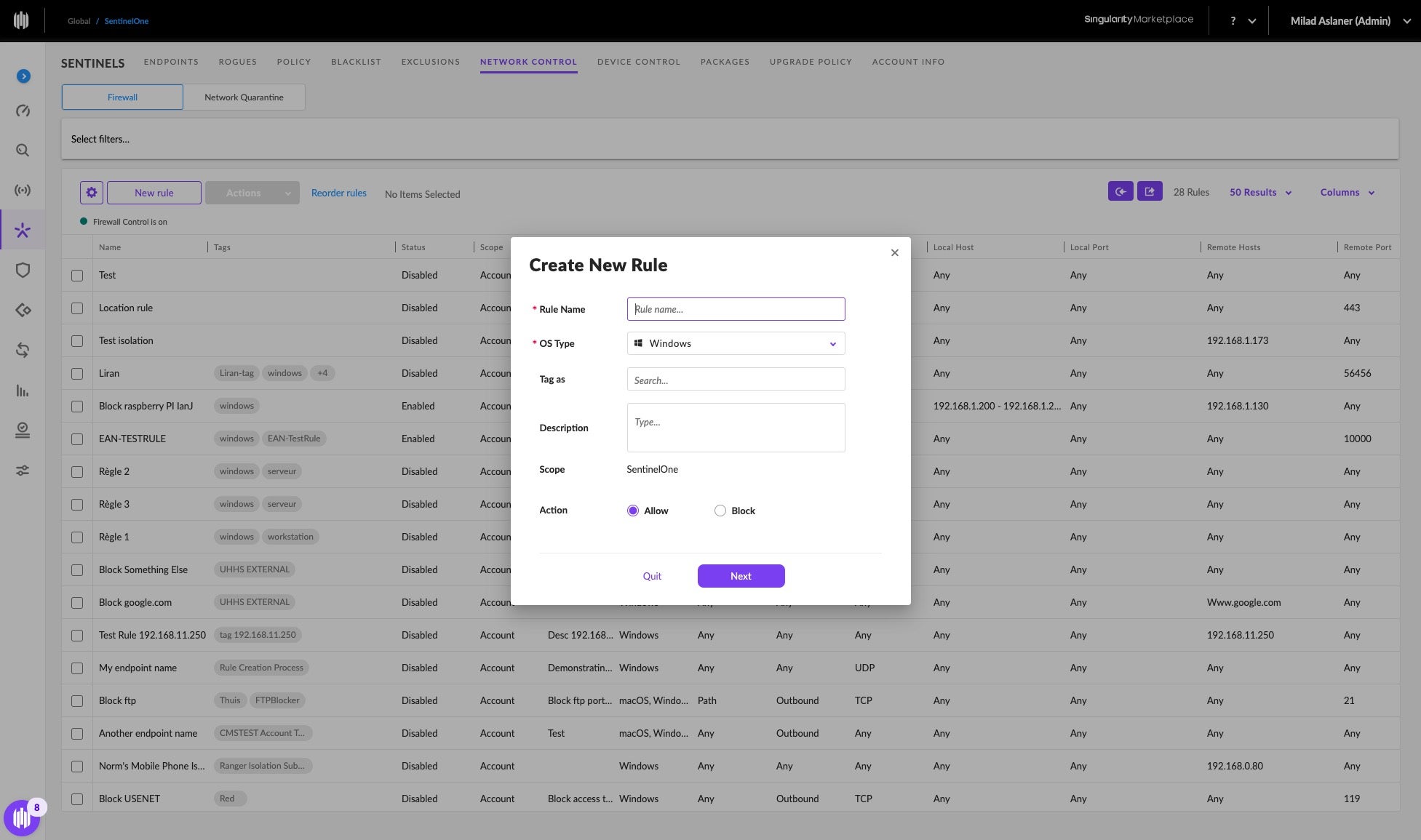

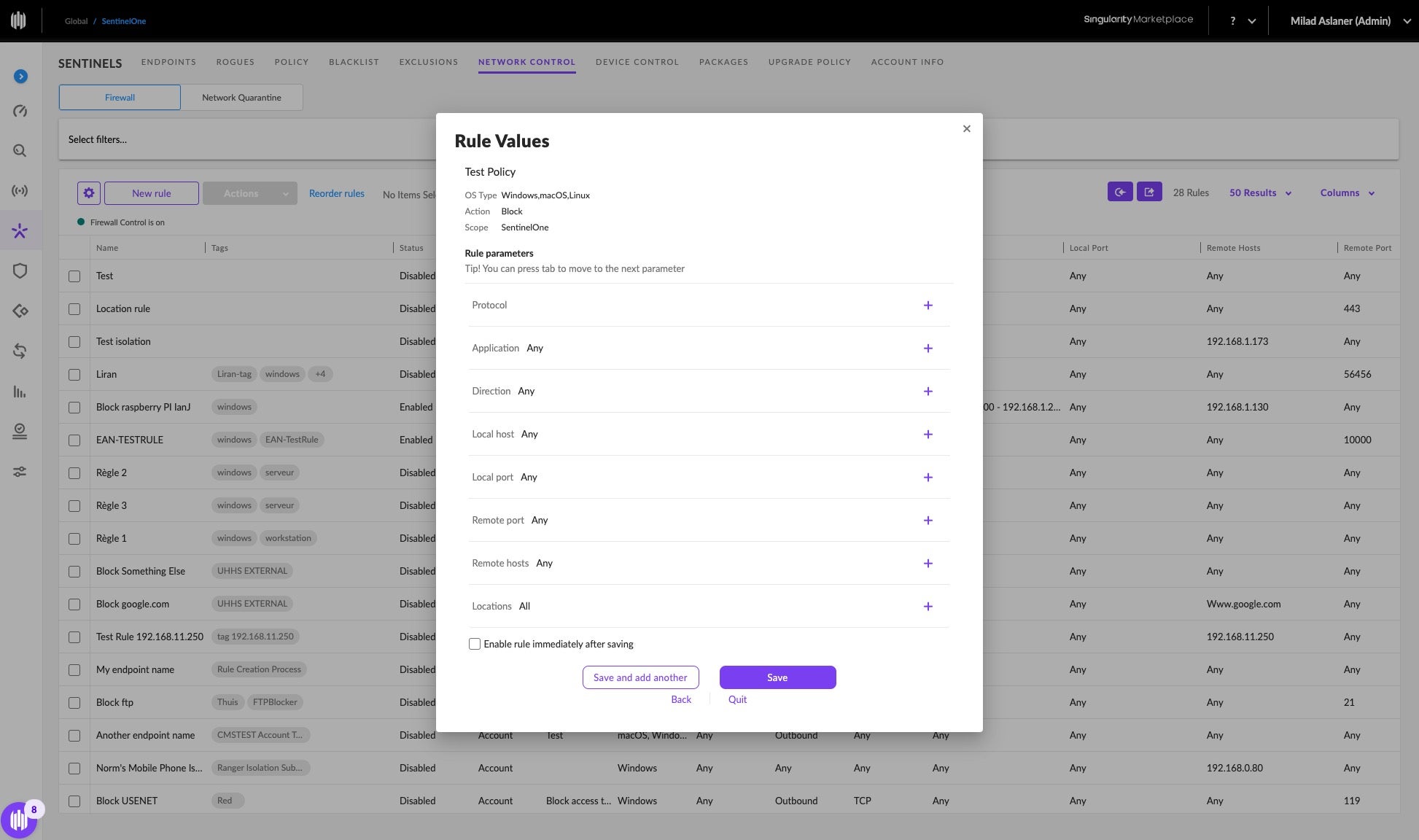

Демо

На этой демонстрации вы можете увидеть, как контроль брандмауэра можно использовать для блокировки фишинговой попытки.

Еда на вынос

Безопасность – это не только предотвращение вредоносных программ. Хорошая гигиена в вашей сети может помочь выиграть битву перед ней’сражался. Управление брандмауэром конечной точки является важной частью слоистой модели безопасности. Защита сетевого трафика не является новым для Sentinelone. Мы’я видел много попыток атак и имел автоматический ответ на это. Мощность платформы заключается в том, что вы получаете все эти возможности в одном автономном агенте – никакой дополнительной установки не требуется.

Управление брандмауэром поддерживается с 2.8 агентов (с эйфелевой консоли) и являются частью Sentinelone “Полный” предложение.

Понравилась эта статья? Следите за нами на LinkedIn, Twitter, YouTube или Facebook, чтобы увидеть контент, который мы публикуем.

Узнайте больше о Sentinelone Feature Spotlights

- Прожектор функции – управление устройством

- Прожектор функции – поведенческие индикаторы и Miter Att & Ck ™ для Enterprise

- Объявление Sentinelone Nexus встроено AI SDK!

Как эта статья? Следите за нами на LinkedIn, Twitter, YouTube или Facebook, чтобы увидеть контент, который мы публикуем.

Узнайте больше о кибербезопасности

- Защита устройств Linux от Shadow Suid Expliation – Plothance Plothact

- Представляем новый график процесса Singularity XDR

- Особенность Spotlight | Борьба с угрозами по электронной почте через защиту от искусственного интеллекта с интеграцией Armorblox

- Особенность Spotlight | Объявление общей доступности (GA) Agents и K8S V22.3 для обеспечения безопасности облачной нагрузки

- Особенность Spotlight | Интегрированное обнаружение мобильной угрозы с Singularity ™ Mobile и Microsoft Intune

- Фиолетовый AI | Расширение прав и возможностей аналитиков кибербезопасности с помощью охоты на угрозы, анализа, анализ и реагирование, основанную на угрозах

Читать далее

Побейте каждую атаку, на каждом этапе жизненного цикла угрозы с Sentinelone

Забронируйте демо и увидите мир’Самая продвинутая платформа кибербезопасности в действии.

Sentinellabs: Анализ Intel и вредоносных программ

Мы охотники, реверсивники, разработчики эксплойтов, а также теряние.

Волшебник паук и сэнд -червя

Результаты оценки MITER ENGENUITY ATT & CK

Сентинелон ведет в последней оценке со 100% профилактикой. Ведущий аналитический охват. Ведущая видимость. Задержки с нулевым обнаружением.

Защита предприятия – “Я думал, что у нас это настроено?”

В этом посте мы погружаемся в сценарий, в котором многие специалисты по безопасности, в то или иное время в своей карьере, могли испытать. Это’S в тот момент, когда происходит что -то неожиданное, и кто -то спрашивает: “Я думал, что у нас это настроено?” Что’S в тот момент, когда команда безопасности начинает просматривать свой стек безопасности, проверять старые электронные письма и просмотреть билеты, чтобы понять, что пошло не так. Худший случай? Этот сбой мог быть причиной, по которой существует активная угроза для окружающей среды.

Конфигурация начинается с ответственности

Но почему у нас есть парадокс неправильных конфигураций? Наиболее распространенной причиной является то, что команда безопасности не контролирует управление возможностями безопасности . Если команда безопасности зависит от команды ИТ -управления, чтобы продвигать политики безопасности, там есть’S разрыв между командой, ответственной за решение политики, и командой, которая на самом деле их реализует.

И почему арена’T Администраторы безопасности могут управлять системами безопасности? Если сервер Exchange регулируется администраторами Exchange, экземпляр Okta Identity управляется администраторами личности, почему должно’T Инструменты безопасности аналогично управляются администраторами безопасности?

Ответ часто коренится в устаревшей архитектуре, которую несет предприятие . В прошлом, чтобы настроить политики безопасности, команды должны были использовать групповые политики, менеджер по конфигурации системы или Microsoft Endpoint Manager. По сути, они использовали инструмент управления ИТ для настройки и поддержания безопасности. Поэтому, даже когда у организации были администраторы безопасности, они зависели от ИТ -команды для любых необходимых изменений.

Сегодня’S Проблемы безопасности требуют другого подхода

Хотя в прошлом он мог работать, чтобы ИТ -команда управляла контролем безопасности, современные предприятия находятся на стадии, где это больше не масштабируемо. Сегодня мы’T просто настройка устаревшего антивируса и политики паролей . Нам нужно рассмотреть различные поверхности атаки и соответствующим образом настроить наши профилактические средства. Время, когда администратор безопасности может собрать билет на ИТ, а затем сесть и подождать, давно позади нас.

В конечном счете, как администраторы безопасности, мы несем ответственность за организацию’S Security Postuce и ответственность за технологии, связанные с ним. Мы должны убедиться, что конфигурации действуют на основе архитекторов безопасности’ Политики и рамки.

Чтобы достичь этого, важно контролировать технологию и снизить внешние зависимости, где это возможно. Поэтому важно понять, как развернуть и сохранить решение при выборе технологий безопасности. Мы не хотим, чтобы нас сталкивались с ситуацией, когда политика была прочена и принята, но никогда не реализована, потому что ее нужно было передать другой команде, чтобы быть настроенной. И если мы столкнулись с несоответствием в политике и конфигурации, нам необходимо иметь лучший ответ, чем “Я попросил ИТ -команду реализовать эту политику.”

Чтобы увидеть, как вы можете начать решать эти проблемы, пусть’S Посмотрите, как ваша организация может безопасно и надежно управлять политиками конфигурации с платформой Sentinelone XDR. Мы’LL посмотрите на элементы управления доступа на основе ролей, политики обнаружения конечных точек и управления устройствами и сетью.

Sentinelone Singularity xdr

Посмотрите, как Sentinelone XDR обеспечивает сквозную видимость предприятия, мощную аналитику и автоматизированный отклик в вашем полном стеке технологий.

Использование контроля на основе ролей (RBAC)

Команда безопасности имеет дело с большим количеством конфиденциальной информации. Следовательно, принцип наименьшей привилегии имеет решающее значение . Суть в том, что только люди с очевидной деловой причиной должны иметь доступ к конкретной информации. Например, как администратор безопасности, я должен увидеть конфигурацию конечной точки, управлять циклами обновления агента, а также настроить политики устройства и брандмауэр. Тем не менее, мне не нужен доступ к судебным возможностям или возможности получить доступ к активным инцидентам. С помощью контроля на основе ролей (RBAC) это может быть достигнуто.

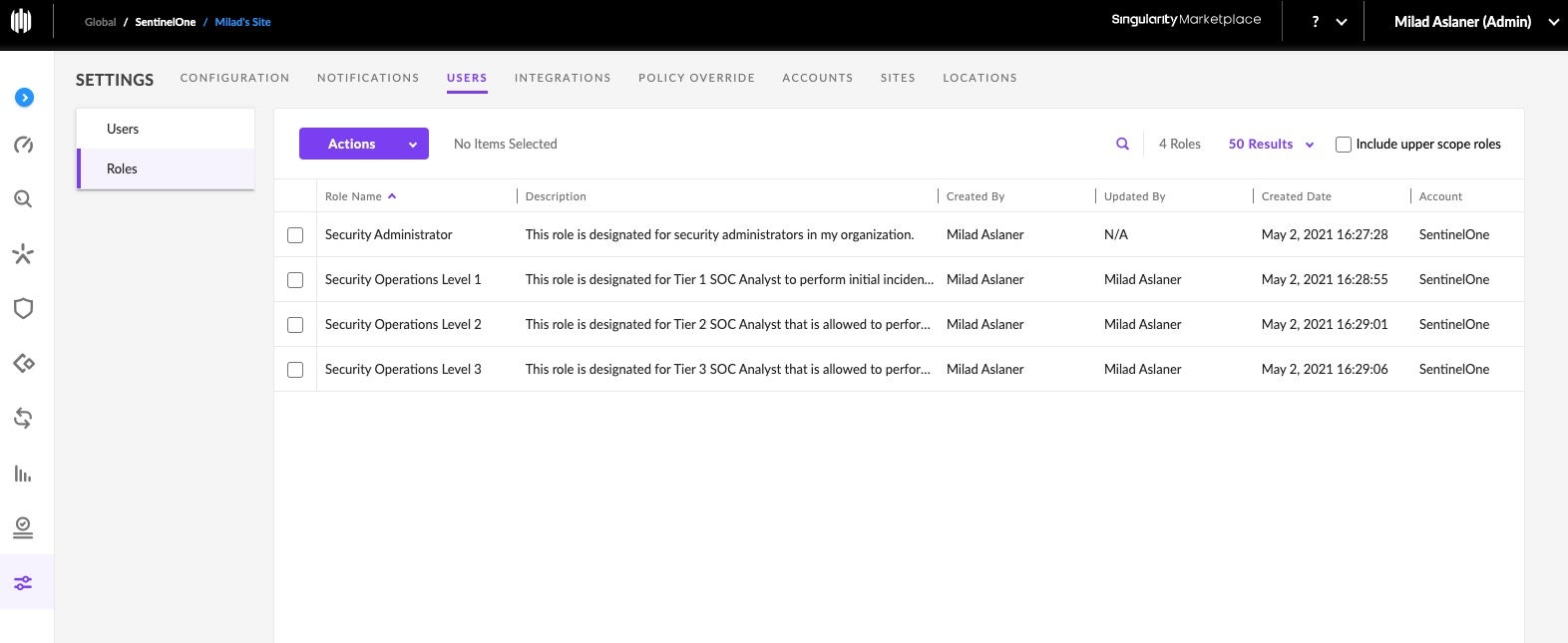

В этом примере вы найдете несколько различных ролей, которые применяются к этому демо -аттестату Sentinelone. Один для администраторов безопасности, которые предоставляют им доступ ко всему, что связано с конфигурацией конечной точки, и тремя различными ролями для моего центра безопасности на основе моего определения уровня уровня.

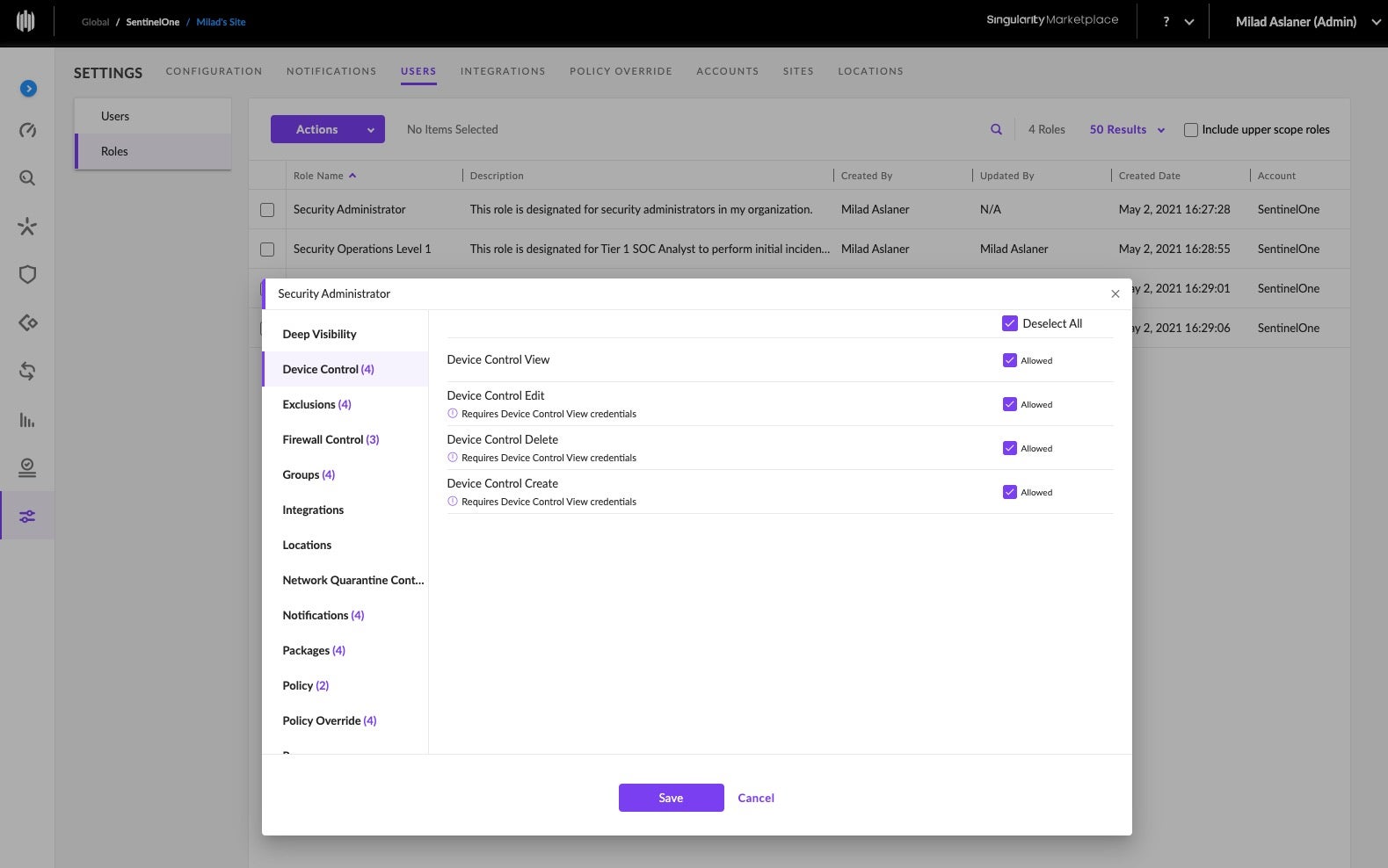

Каждая роль предоставляет гранулированные критерии доступа. Вы можете не только выбрать, к каким разделам Sentinelone должна быть доступ к этой роли, но и на одном уровне глубже по компоненту и даже дифференцировать просмотр, редактирование и удаление прав.

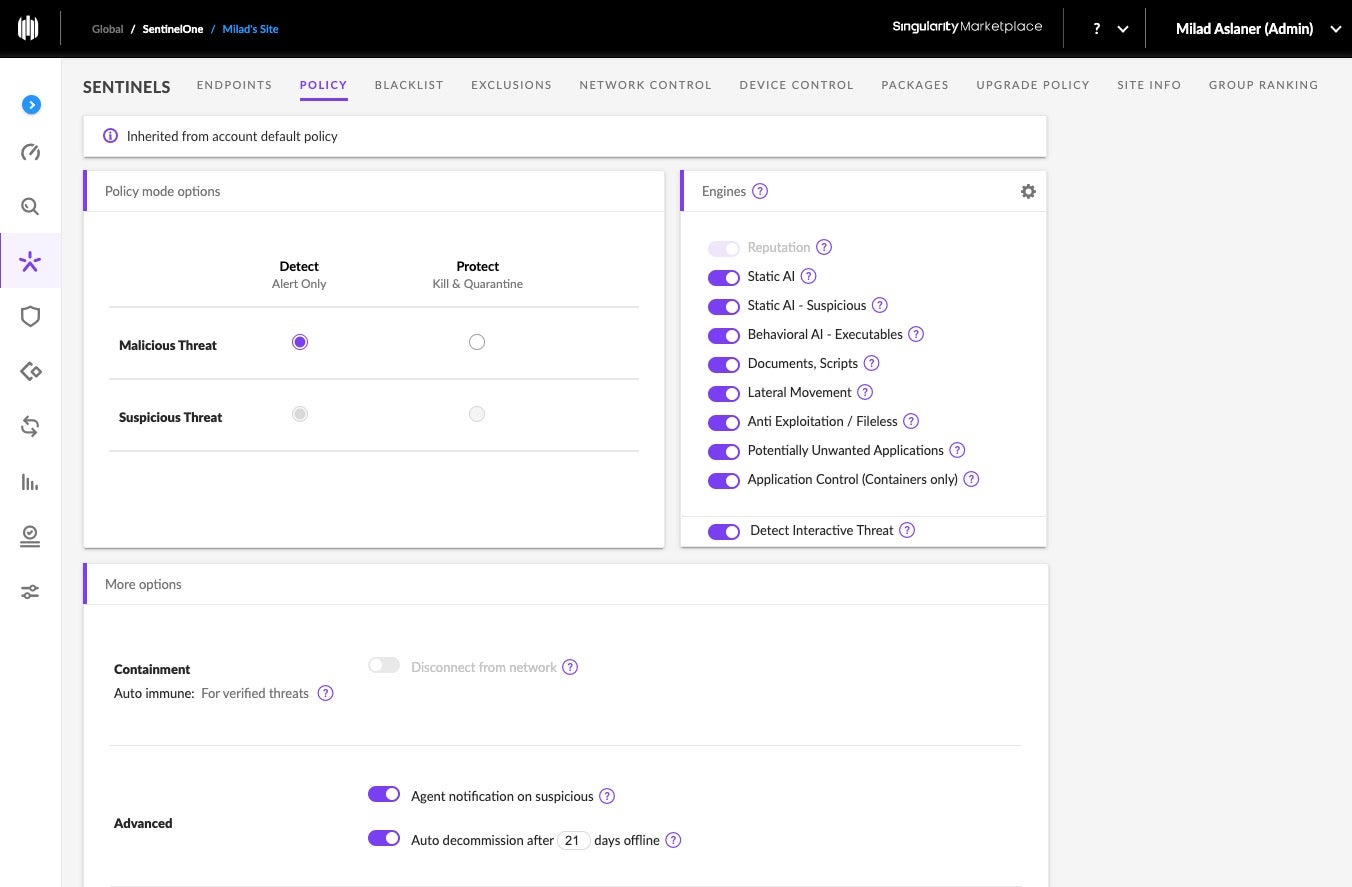

Политики EDR и EPP

Иногда вам может понадобиться немного большей гибкости при управлении возможностями защиты платформы конечной точки (EPP) и обнаружения конечных точек (EDR), в зависимости от того, является ли она’S для вашего привилегированного доступа к рабочей станции (PAW), услуги по высокой стоимости (HVA) или общие конечные точки на рабочем месте.

Sentinelone обеспечивает эту гибкость, позволяя вам настроить глобальную политику для вашего экземпляра Sentinelone, и вы можете определить, следует ли применять ту же полис.

Управление устройствами и сетью

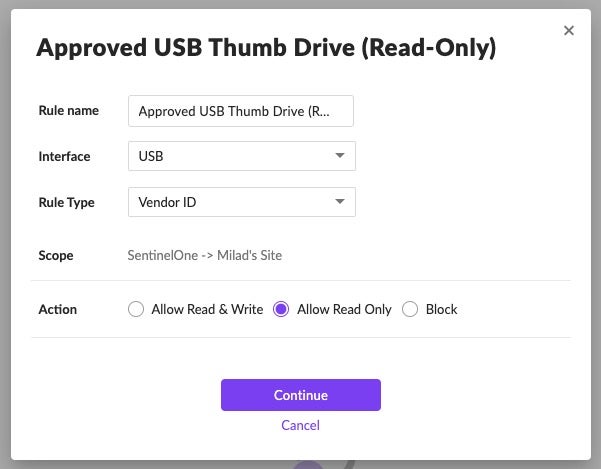

Сокращение поверхности атаки является критической задачей для администраторов безопасности, поэтому часто первым шагом является настройка политик ограничения устройств и брандмауэр.

Sentinelone предоставляет администраторам безопасности возможность легко и быстро настраивать политики ограничения устройств. Вы можете выбрать между настройкой этих правил в зависимости от идентификатора поставщика, класса, последовательного идентификатора и идентификатора продукта, и вы можете выбрать тип действия, чтобы вы могли либо разрешить чтение и записать, разрешить чтение или полностью заблокировать доступ.

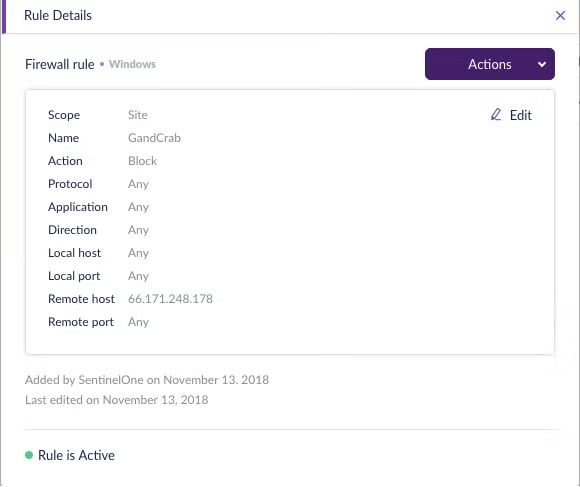

Sentinelone также позволяет вам управлять брандмауэром прямо в консоли Sentinelone. При создании нового правила вы можете сначала выбрать, должен ли оно применить через Windows, MacOS и Linux, если это должно быть правилом разрешения или блокировки, а затем установить, если, например, политика для конкретного протокола, порта, приложения и т. Д.

Заключение

Растущая сложность сегодня’S угроза ландшафт дает понять, что ожидание нескольких дней для внесения изменений в профилактивный контроль больше не приемлемо. Технологии безопасности развивались и предоставили интегрированные возможности управления безопасностью, которые позволяют администраторам безопасности принимать обоснованные, основанные на рисках решения непосредственно в консоли безопасности.

Sentinelone предоставляет интегрированные возможности управления безопасностью, которые действительно предназначены для корпоративных клиентов. Клиенты получают выгоду от многопользовательского контроля на основе ролей (RBAC), что обеспечивает принцип наименьшей привилегии. Если администратору безопасности необходимо настроить политику ограничения устройства, правила брандмауэра или оптимизировать управления защитой платформы конечной точки (EPP) или управления обнаружением конечной точки (EDR), они могут сделать это все в консоли управления Sentinelone всего за несколько кликов.

Если вы хотите узнать больше о том, как Sentinelone может помочь защитить вашу организацию, свяжитесь с нами или запросите бесплатную демонстрацию.

Как эта статья? Следите за нами на LinkedIn, Twitter, YouTube или Facebook, чтобы увидеть контент, который мы публикуем.

Узнайте больше о кибербезопасности

- Киберстрахование: навигация в жестком новом мире в эпоху вымогателей

- 22 Учетные записи о кибербезопасности в Твиттере, которые вы должны следовать в 2022 году

- 7 Практические решения для современных предприятий, борющихся с облачными атаками

- Больше злых рынков | Как это’S никогда не было проще покупать первоначальный доступ к скомпрометированным сетям

- 4 шага к успешному измерению эффективности вашего контроля безопасности

- Продвижение безопасности | Эпоха ИИ и машинного обучения в кибербезопасности