Ubuntu, чтобы попробовать еще раз при переключении iptables, чтобы использовать бэкэнд NFTABLES

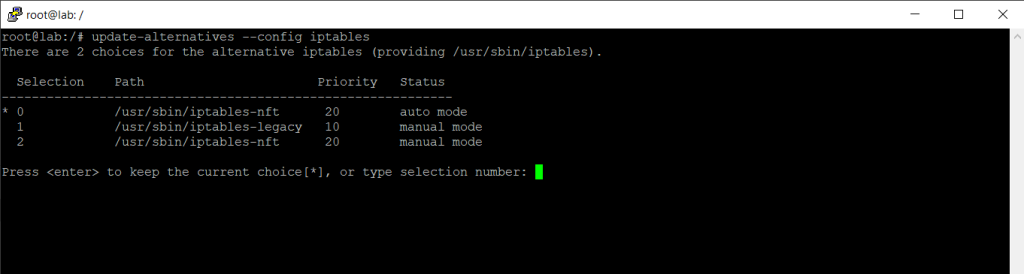

Как вы можете видеть ниже при выполнении Обновление-альтернативное –config iptables Команда, вы также можете переключиться на наследие iptables инструмент.

Краткое содержание:

Ubuntu планирует переключить iptables Back-End на NFTABLE по умолчанию в предстоящем Ubuntu 20.10 релиз. Этот шаг следует за другими распределениями, такими как Fedora и Debian, которые уже переключались на NFTABLES. Nftables предлагает такие преимущества, как лучшая обработка настройки правил, улучшенная производительность и более расширяемая структура по сравнению с IPTables.

Ключевые моменты:

- NFTABLES – это структура фильтрации/классификации пакетов для фильтрации сетевого трафика.

- Он предоставляет структуру классификации пакетов в клетке, основанную на сетевой виртуальной машине (виртуальной машине) и инструменте командной строки NFT Userspace.

- Nftables заменяет старые популярные iptables, ip6tables, arptables и ebtables.

- Он используется в таких приложениях, как обмен подключениями к Интернету, брандмауэры, бухгалтерский учет IP, прозрачное прокси, расширенную маршрутизацию и управление трафиком.

- Ядро Linux> = 3.13 требуется, но> = 4.14 рекомендуется.

- Пакет “iptables” в Ubuntu 20.10 на самом деле “iptables-nft”, который управляет модулем ядра NF_Tables.

- NFTABLE считается стабильным и предлагает лучшую производительность, обработку правил, преимущества API и расширяемость по сравнению с IPTables.

- Переключатель на NFTABLE ранее был предпринят в Ubuntu 20.04, но столкнулся с проблемами с LXD. Эти проблемы были решены.

- Ubuntu 20.Ожидается, что 10 будет иметь полную поддержку NFTABLES, и большинство программного обеспечения, включая LXD, должно быть совместимым.

- Пользователи могут вручную переключиться на инструмент Legacy Iptables, если это необходимо.

Вопросы:

- Что такое NFTABLE? NFTABLES – это структура фильтрации/классификации пакетов для фильтрации сетевого трафика.

- Каковы преимущества nftables по сравнению с iptables? Nftables предлагает лучшую обработку набора правил, улучшенные производительности, преимущества API и расширяемость.

- Какие распределения уже перешли на NFTABLES? Fedora и Debian уже перешли на NFTABLES.

- Какие проблемы столкнулись во время предыдущей попытки переключиться на NFTABLES в Ubuntu 20.04? Предыдущая попытка столкнулась с проблемами с LXD.

- Были решены эти проблемы? Да, проблемы с LXD были решены.

- Это Ubuntu 20.10 Ожидается, что будет полная поддержка NFTABLES? Да, Ubuntu 20.Ожидается, что 10 будет иметь полную поддержку NFTABLES.

- Могут ли пользователи вернуться на инструмент Legacy Iptables? Да, пользователи могут переключиться на IPTables, если это необходимо.

- Какая версия ядра требуется для nftables? Ядро Linux> = 3.13 требуется, но> = 4.14 рекомендуется.

- Какие приложения используют nftables? NFTABLE используется в таких приложениях, как обмен подключениями к Интернету, брандмауэры, бухгалтерский учет IP, прозрачный прокси, расширенная маршрутизация и управление трафиком.

- Какой пакет управляет модулем ядра nf_tables в Ubuntu 20.10? Пакет “iptables” в Ubuntu 20.10 на самом деле “iptables-nft”.

Ответ 1:

Пакет “iptables” в Ubuntu 20.10 на самом деле “iptables-nft”, что означает, что он управляет модулем ядра nf_tables. Это позволяет пользователям использовать NFTABLES без каких -либо проблем. Тем не менее, фронт управления по умолчанию по-прежнему использует iptables-nft, потому что многие другие пакеты Ubuntu сильно зависят от iptables.

Ответ 2:

Если вы обновили от Ubuntu 20.От 04 до 20.10 и все еще видит установленные iptables, это не означает, что процесс обновления не удался. Изображения Ubuntu 20.10 для рабочего стола и сервера по -прежнему полагаются на iptables, а NFTABLE не установлен по умолчанию. Canonical сегодня решил придерживаться iptables. С точки зрения безопасности, это не является серьезной проблемой, поскольку iptables все еще широко используется и поддерживается.

Ubuntu, чтобы попробовать еще раз при переключении iptables, чтобы использовать бэкэнд NFTABLES

Как вы можете видеть ниже Wenn, выполняющий Обновление-альтернативное –config iptables Команда, вы также можете переключиться на наследие iptables инструмент.

Программа для управления правилами фильтрации пакетов по проекту NetFilter

Это программное обеспечение предоставляет структуру классификации пакетов в клетке, которая

На основе сетевой виртуальной машины (виртуальной машины) и NFT UsersPace

инструмент командной строки. Фреймворк NFTABLES повторно использует существующий NetFilter

подсистемы, такие как существующая инфраструктура крюка, отслеживание соединений

Система, NAT, пользовательская очередь и регистрация подсистема.

.

nftables заменяет старые популярные iptables, ip6tables, arptables и ebtables.

.

Программное обеспечение NetFilter и NFTABLES, в частности, используются в таких приложениях, как

В качестве обмена подключениями к Интернету, брандмауэры, бухгалтерский учет IP, прозрачный

Прокси, продвинутая маршрутизация и управление трафиком.

.

Ядро Linux> = 3.13 требуется. Однако> = 4.14 рекомендуется.

Исходный пакет

Опубликованные версии

- nftables 0.9.3-2 в AMD64 (предложено)

- nftables 0.9.3-2 в AMD64 (выпуск)

- nftables 0.9.3-2 в ARM64 (предложено)

- nftables 0.9.3-2 в ARM64 (выпуск)

- nftables 0.9.3-2 в ARMHF (предложено)

- nftables 0.9.3-2 в ARMHF (выпуск)

- nftables 0.9.3-2 в PPC64EL (предложено)

- nftables 0.9.3-2 в PPC64EL (выпуск)

- nftables 0.9.3-2 в RISCV64 (выпуск)

- nftables 0.9.3-2 в S390X (предложено)

- nftables 0.9.3-2 в S390X (выпуск)

Ubuntu, чтобы попробовать еще раз при переключении iptables, чтобы использовать бэкэнд NFTABLES

Вернувшись во время Ubuntu 20.04 Цикл был попытка переключить iptables Back-End на NFTABLES по умолчанию. Этот план в конечном итоге был сорван LXD в то время, когда столкнулись с проблемами и другими последствиями. Но теперь эти проблемы должны быть решены, и Debian Buster переключился на NFTABLE, этот шаг будет повторно приспособлен на следующей неделе для Ubuntu 20.10.

Распределения, такие как Fedora, уже переключались на NFTABLES в прошлом, Debian сейчас на нем, и Ubuntu 20.10 должен быть готов к этому. NFTABLES в качестве структуры фильтрации/классификации пакетов для фильтрации сетевого трафика на этом этапе очень стабильна и решает проблемы с iptables. Nftables, как правило, считается быстрее, чем iptables, обеспечивает лучшую обработку правил, преимущества API, более расширяемые и другие преимущества.

Balint Reczey of Canonical объявил, что на следующей неделе они планируют переключить iptables, чтобы использовать Nftables Back-End. Теперь, когда проблемы были преодолены во время их Ubuntu 20.04 Попытка, это должно быть плавным, на следующей неделе. Значение по умолчанию можно изменить, но большинство программ (включая LXD) теперь должны иметь полную поддержку NFTABLES. Подробности в этом сообщении списка рассылки.

Обновление от 20.От 04 до 20.10 – Iptables не заменены NFTABLES

Согласно этой статье о ITSFOSS.Компания должна заменить iptables после обновления с 20.От 04 до 20.10. В моем случае не только Iptables все еще установлены, но и NFTABLES отсутствует. Подразумевает ли это, что процесс обновления не удался, и могут быть другие компоненты, пропущенные? Это большая проблема с точки зрения безопасности?

спросил 25 октября 2020 года в 16:45

Окашс Сипневский Окукаш Сипньюски

795 1 1 Золотой значок 7 7 Серебряные значки 9 9 Бронзовые значки

2 ответа 2

Пакет “iptables” в Ubuntu 20.10 на самом деле “iptables-nft”, что означает, что он управляет модулем ядра nf_tables.

Если вы хотите, вы можете использовать NFTABLES без проблем. Просто установите его.

Я думаю, что причина, по которой он по-прежнему использует Iptables-NFT в качестве фронта управления по умолчанию, заключается в том, что многие другие пакеты Ubuntu все еще сильно в зависимости от iptables.

Ответ 5 февраля 2021 года в 3:07

Элвин Лян Элвин Лян

1553 4 4 Серебряные значки 15 15 бронзовых значков

Изображения Ubuntu 20.10 для настольных компьютеров и сервера по -прежнему полагаются на iftables, nftables не установлен ни в одном из них. Почему Canonical решил еще раз пойти с iftables, я не знаю. Так что нет, ваше обновление прошло нормально в этом отношении.

ответил 31 октября 2020 года в 9:32

Фердинанд Томм Фердинанд Томмс

26 2 2 бронзовые значки

- 20.04

- iptables

- 20.10

- nftables

Блог переполнения

Связанный

Вопросы горячей сети

Подпишитесь на RSS

Корм вопроса

Чтобы подписаться на этот RSS -канал, скопируйте и вставьте этот URL -адрес в свой читатель RSS.

Дизайн сайта / Логотип © 2023 Stack Exchange Inc; Пользовательские взносы, лицензированные в соответствии с CC BY-SA . Rev 2023.5.18.43439

Ubuntu и логотип Circle of Friends являются торговыми отметками Canonical Limited и используются по лицензии.

Кликнув “Принять все куки”, Вы согласны с обменой стека может хранить файлы cookie на вашем устройстве и раскрывать информацию в соответствии с нашей политикой cookie.

Делает Ubuntu 20.04 Используйте nftables?

26177 /105266898

Ubuntu 22.04

- Установите Ubuntu

- Установить

- (01) Получить Ubuntu 22.04

- (02) Установить Ubuntu 22.04

- Начальные настройки

- (01) Добавить пользователя

- (02) Включить пользователя root

- (03) Настройки сети

- (04) Настройка сервисов

- (05) Система обновления

- (06) Настройте Vim

- (07) Настройка sudo

- NTP -сервер

- (01) Настройка NTP Server (NTPD)

- (02) Настройте NTP -сервер (Chrony)

- (03) Настройка клиента NTP

- SSH Server

- (01) Аутентификация пароля

- (02) передача файла SSH (Ubuntu)

- (03) передача файла SSH (Windows)

- (04) Аутентификация пары клавиш SSH

- (05) только sftp + chroot

- (06) Используйте SSH-Agent

- (07) Используйте SSHPASS

- (08) Используйте SSHFS

- (09) пересылка порта SSH

- (10) Используйте параллельный SSH

- DNS / DHCP Server (DNSMASQ)

- (01) Установить DNSMASQ

- (02) Настройка сервера DHCP

- DNS Server (Bind)

- (01) Настройка для внутренней сети

- (02) Настройка для внешней сети

- (03) Настроить файлы зон

- (04) Проверьте разрешение

- (05) Используйте оператор просмотра

- (06) Установите псевдоним (Cname)

- (07) Настройка вторичного сервера

- (08) DNS через HTTPS (сервер)

- (09) DNS над HTTPS (клиент)

- DHCP -сервер

- (01) Настройка сервера DHCP

- (02) Настройка клиента DHCP

- Nfs

- (01) Настройка сервера NFS

- (02) Настройка клиента NFS

- (03) инструмент NFS 4 ACL

- ISCSI

- (01) конфункт iscsi taregt (targetcli)

- (02) Настройка ISCSI TAREGT (TGT)

- (03) Настройка инициатора ISCSI

- Glusterfs

- (01) Установить Glusterfs

- (02) Распределенная конфигурация

- (03) Клиент Glusterfs

- (04) glusterfs + nfs-ganesha

- (05) Добавить узлы (кирпичи)

- (06) Снимите узлы (кирпичи)

- (07) Конфигурация репликации

- (08) Распределение + репликация

- (09) Дисперсная конфигурация

- Сеф Куинси

- (01) Настройка Ceph Cluster #1

- (02) Настройка CEPH Cluster #2

- (03) Используйте устройство блока

- (04) Используйте файловую систему

- (05) Cephfs + NFS-Ganesha

- (06) Gateway объекта Ceph

- (07) Включить панель панели

- (08) добавить или удалить OSDS

- (09) Добавить или удалить узлы монитора

- KVM

- (01) Установить KVM

- (02) Создать виртуальную машину

- (03) Создать виртуальную машину (GUI)

- (04) Основная операция для VM

- (05) Установить инструменты управления

- (06) Настройка соединения VNC

- (07) VNC Connection (клиент)

- (08) Настройка вложенного KVM

- (09) Живая миграция

- (10) Миграция хранения

- (11) Boot UEFI для виртуальной машины

- (12) Включить TPM 2.0

- (13) Переход графического процессора

- (14) Используйте VirtualBMC

- VirtualBox

- (01) Установить VirtualBox

- (02) Создать виртуальные машины

- (03) Установить GuestAdditions

- (04) Создать виртуальные машины (GUI)

- Бродяга

- (01) Установить бродягу

- Подман

- (01) Установите Podman

- (02) Добавить изображения контейнеров

- (03) Доступ к контейнерным службам

- (04) Используйте Dockerfile

- (05) Используйте внешнее хранилище

- (06) Используйте внешнее хранилище (NFS)

- (07) Используйте реестр

- (08) Сетевая база

- (09) Используйте Docker CLI

- (10) Используйте Docker Compose

- (11) Создать стручки

- (12) Использование общими пользователями

- (13) Сгенерировать файл устройства SystemD

- Buildah

- (01) Установите Buildah

- (02) Создание изображений с нуля

- Minikube

- (01) Установите Minikube

- (02) Основное использование

- Докер

- Kubernetes

- (01) Установите kubeadm

- (02) Настройка узла плоскости управления

- (03) Настройка узла работника

- (04) развернуть стручки

- (05) Настройте внешнее хранилище

- (06) Настройка частного реестра

- (07) Добавить узлы

- (08) Снимите узлы

- (09) Включить панель панели

- (10) Deploy Metrics Server

- (11) Горизонтальный POD Autoscaler

- (12) Установите шляп

- (13) Динамическое обеспечение (NFS)

- (14) развернуть Prometheus

- Microk8s

- (01) Установите Microk8s

- (02) развернуть стручки

- (03) Добавить узлы

- (04) Включить панель панели

- (05) Используйте внешнее хранилище

- (06) Включить реестр

- (07) Включить Prometheus

- (08) включить Helm3

- OpenStack Antelope

- (01) Обзор антилопы

- (02)

- (03) Настройка Keystone #1

- (04) Настройка Keystone #2

- (05) Настройка взгляда

- (06) Добавить изображения виртуальных машин

- (07) Настройка Nova #1

- (08) Настройка Nova #2

- (09) Настройте Nova #3

- (10) Настройка нейтрона #1

- (11) Настройка нейтрона #2

- (12) Настройка сети

- (13) Добавить новых пользователей

- (14) Добавить ароматы

- (15) Создать экземпляры

- (16) Создать экземпляры (Windows)

- (17) настроить горизонт

- (18) Добавьте вычислительные узлы

- (19) Conf Neutron (контрольный узел)

- (20) Conf Neutron (сетевой узел)

- (21) Conf Neutron (вычислительный узел)

- (22) Нейтронная сеть (плоская)

- (23) Нейтронная сеть (VXLAN)

- (24) Conf Neutron OVN (сеть)

- (25) Conf Neutron OVN (вычислитель)

- (26) Нейтронная сеть (Geneve)

- (27) Добавьте вычислительные узлы (GPU)

- (28) Confic Sinder (управляющий узел)

- (29) Confic Sinder (узел хранения)

- (30) Хранилище Хранители (LVM)

- (31) Хранилище Хранители (NFS)

- (32) Хранилище Хранители (Multi-Back)

- (33) Служба резервного копирования

- (34) Настройка тепла (узло управления)

- (35) Настройка тепла (сетевой узел)

- (36) Как использовать тепло

- (37) Настройка Barbican

- (38) Как использовать Barbican

- (39) Настройте Swift (Узел управления)

- (40) Настройте Swift (Proxy Node)

- (41) Настройте Swift (узловой узел)

- (42) Как использовать Swift

- (43) конфункт Манила (Узел управления)

- (44) Conf Manila (узел хранения)

- (45) Используйте Манилу (локальное устройство)

- (46) Conf назначил (Узел управления)

- (47) Conf назначил (сетевой узел)

- (48) Как использовать назначение

- (49) Conf Octavia (контрольный узел)

- (50) Conf Octavia (сетевой узел)

- (51) Создать изображение LoadBalancer

- (52) Как использовать Octavia

- (53) Настройка клецки

- (54) Conf Ceilometer (сеть)

- (55) Conf Ceilometer (Compute)

- (56) Как использовать Ceilometer (Nova)

- (57) Как использовать Ceilometer (Glance)

- (58) Как использовать Ceilometer (grind)

- (59) Настройка CloudKitty

- (60) Как использовать CloudKitty

- (61) Conf Trove (управляющий узел)

- (62) Conf Trove (Network Node)

- (63) Как использовать Trove

- (64) Настройка Skyline

- OpenStack Zed

- OpenStack йога

- OpenLDAP

- (01) Настройка сервера LDAP

- (02) Добавить учетные записи пользователей

- (03) Настройка клиента LDAP

- (04) LDAP над SSL/TLS

- (05) Репликация OpenLDAP

- (06) Multi-Master Replication

- (07) Менеджер учетных записей LDAP

- Нис

- (01) Настройка сервера NIS

- (02) Настройка клиента NIS

- (03) Настройка NIS вторичной

- Apache2

- (01) Установите Apache2

- (02) Настройка виртуальных хостингов

- (03) Настройка SSL/TLS

- (04) включить userDir

- (05) Используйте сценарии CGI

- (06) Используйте сценарии PHP

- (07) PHP + PHP-FPM

- (08) Основная аутентификация

- (09) Настройка папки WebDAV

- (10) Базовая аутентификация + PAM

- (11) Аутентификация Kerberos

- (12) Настройка mod_md

- (13) Настройка mod_proxy

- (14) Настройка mod_security

- (15) Настройка mod_ratelimit

- (16) Настройка mod_http2

- (17) Настройка mod_evasive

- (18) Отчет о журнале: Awstats

- (19) Система блога: WordPress

- (20) Веб -почта: Roundcube

- Nginx

- (01) Установите Nginx

- (02) Настройка виртуальных хостингов

- (03) Настройка SSL/TLS

- (04) включить userDir

- (05) Основная аутентификация

- (06) Основная аут + PAM

- (07) Основная аут + kerberos

- (08) Используйте сценарии CGI

- (09) Используйте сценарии PHP

- (10) Nginx Reverse Proxy

- (11) балансировка нагрузки Nginx

- (12) Используйте модуль потока

- (13) Установить вики.младший

- Postgresql 14

- (01) Установить Postgresql

- (02) Поселения для удаленного соединения

- (03) потоковая репликация

- (04) Установите phppgadmin

- MARIADB 10.6

- (01) Установите Mariadb

- (02) MariaDB над SSL/TLS

- (03) резервная копия MariaDB

- (04) Репликация MariaDB

- (05) Mariadb Galera Cluster

- (06) Установите PhpMyAdmin

- MySQL 8.0

- (01) Установить MySQL

- (02) MySQL над SSL/TLS

- (03) Mysqldump Backup

- (04) Используйте функцию клона

- (05) Репликация MySQL

- (06) Установите PhpMyAdmin

- Redis 6

- (01) Установить Redis

- (02) Основная работа для сервера

- (03) Основная работа для базы данных

- (04) Настройка SSL/TLS

- (05) Репликация Redis

- (06) Настройка Redis sentinel

- (07) Используйте тест Redis

- (08) Используйте на Python

- (09) Используйте на PHP

- Influxdb

- (01) Установите Influxdb

- (02) Основное управление пользователями

- (03) Основное управление базами данных

- (04) Установите политику удержания

- (05) Включить HTTPS

- (06) Резервное копирование и восстановление

- (07) Установите Telegraf

- (08) Визуализируйте с Grafana

- FTP -сервер

- (01) Установить vsftpd

- (02) Установить Proftpd

- (03) FTP Client (Ubuntu)

- (04) FTP Client (Windows)

- (05) VSFTPD над SSL/TLS

- (06) Proftpd над SSL/TLS

- Самба

- (01) Полностью доступная общая папка

- (02) Ограниченная общая папка

- (03) Доступ к обмену от клиентов

- (04) Самба Уинбинд

- Почтовый сервер

- (01) Установите Postfix

- (02) Установить DoveCot

- (03) Добавить учетные записи пользователей почты

- (04) Настройка почтового клиента

- (05) Настройка SSL/TLS

- (06) Установить виртуальный домен

- (07) postfix + clamav + amavisd

- (08) Отчет о журнале почты: Pflogsumm

- (09) Добавить пользователь почты (виртуальный пользователь)

- Кальмар

- (01) Установить кальмар

- (02) Настройка клиентов прокси -сервера

- (03) Установите базовую аутентификацию

- (04) Настройка как обратный прокси

- Хапрокс

- (01) http -балансировка нагрузки

- (02) Настройка SSL/TLS

- (03) См. Статистику (Интернет)

- (04) См. Статистику (CUI)

- (05) Балансировка нагрузки на слое 4

- (06) Настройки ACL

- (07) Настройки ACL (L4)

- Прометей

- (01) Установить Prometheus

- (02) Включить auth и https

- (03) Добавить цель мониторинга

- (04) Установите уведомление о предупреждении (электронная почта)

- (05) Визуализируйте Grafana

- (06) Установите экспортер Blackbox

- Заббикс 6.0 lts

- (01) Установите Zabbix 6.0 lts

- (02) Начальная настройка

- (03) Изменить пароль администратора

- (04) Установите целевой хост мониторинга

- (05) Установите SMTP для уведомления

- (06) Настройка электронной почты уведомления

- (07) Добавить цель мониторинга (Ubuntu)

- (08) Добавить цель мониторинга (WIN)

- (09) Добавить целевой элемент мониторинга

- (10) Настройка прокси Zabbix

- NetData

- (01) Установить NetData

- Sysstat

- (01) Установить Sysstat

- (02) Как использовать sysstat

- Кактусы

- (01) Установить кактусы

- (02) Настройка кактусы

- (03) Настройки мониторинга

- (04) Установить уведомление по электронной почте

- (05) Добавить цель мониторинга

- Аудитор

- (01) Установить аудитд

- (02) Журналы поиска с Ausearch

- (03) Отображение журналов с Aureport

- (04) Добавить правила аудита

- Аппармор

- (01) Включить / отключить Аппрмор

- (02) Включить / отключить профили

- (03) Создать профили: AA-GenProf

- (04) Создать профили: AA-Autodep

- UFW

- (01) Базовое использование UFW

- (02) IP Маскарад

- Nftables

- (01) Включить обслуживание

- (02) Основная работа NFTABLES

- Другие

- OpenScap – Аудит безопасности

- Линис – аудит безопасности

- Помощник – идентификаторы на основе хоста

- PSACCT – учета процесса

- PWQuality – Правила пароля

- Кламав – Антивирус

- ACL – Список контроля доступа

- Рубин

- (01) Установите Ruby 3.0

- (01) Установите Ruby на рельсах 7

- .СЕТЬ

- (01) Установить .Net 6.0

- PHP

- (01) Установите PHP 8.1

- (02) Установите Laravel

- (03) Установите CakePhp

- JavaScript / TypeScript

- (01) Установите узел.JS 12

- (02) Команда установить [n]

- (03) Установите Angular 12

- (04) Установить React

- (05) Установите следующий.младший

- (06) Узел.JS + TypeScript

- Питон

- (01) Установите Python 3.10

- (02) Установите Django 4

- Нвидия

- (01) Установить графический драйвер

- (02) Установите инструментарий контейнера

- (03) Установите NVIDIA HPC SDK

- (04) Установите CUDA 11.5

- Tensorflow

- (01) Установить TensorFlow

- (02) Tensorflow Docker (процессор)

- (03) Tensorflow Docker (GPU)

- Ржавчина

- (01) Установить ржавчину

- Идти

- (01) Установить Go

- Джава

- (01) Установите OpenJDK 8

- (02) Установить OpenJDK 11

- (03) Установите OpenJDK 17

- (04) Установите Tomcat 10

- (05) Установить Дженкинс

- Другие

- Настройте RAID 1

- Создать сертификаты SSL (Self Sign)

- Получить сертификаты SSL (давайте зашифруем)

- Изменить уровень пробега

- Установите системную часовое пояс

- Установить локали системы

- Установить имя хоста

- Присоединяйтесь к рекламному домену

- Среда рабочего стола

- (01) Среда настольного компьютера GNOME

- (02) Среда рабочего стола KDE

- (03) Cinnamon Desktop Environmen

- (04) Среда рабочего стола Mate

- (05) Среда настольного компьютера XFCE

- (06) Настройка VNC Server

- (07) Настройка рентгеновского сервера

- (08) VNC Client: NOVNC

- Установить квоту диска

- Отображать информацию настройки диска

- Проверьте пропускную способность сети

- Настроить сетевое соединение

- Jitsi Meet – Video Conference

- Lsync – синхронизация файла

- RSYNC – Синхронизация файла

- Grafana – Веб -панель

- PowerShell – Командная линия оболочка

- Snappy – Управление пакетом

- Gitlab – управление проектом

- Redmine – Управление проектом

- Usermin – Управление системой

- Webmin – Управление системой

- Кабина – Управление системой

- Rsyslog – управление журналом

- Journald – Управление журналом

- ElasticStack – поисковая система++

- (01) Установить Elasticsearch

- (02) кластер Elasticsearch

- (03) Установите Kibana

- (04) Установить метрики

- (05) Установить PacketBeat

- (06) Установить FileBeat

- (01) Установите Memcached

- (02) Основное использование

- (03) Используйте на Python

- (04) Используйте на PHP

- (05) Используйте на Perl

- (01) Установите Rabbitmq

- (02) Использовать на Python

- (03) Используйте на PHP

- (04) Использовать на Ruby

- (05) Включить веб -интерфейс

- (06) Используйте Rabbitmqadmin

- (07) Настройка кластера

- (01) Установить подрыв

- (02) Удаленный доступ к репозиториям

- (03) Установить разрешение на доступ

- (04) HTTP -доступ к репозиториям

- (05) Доступ от клиентов Windows

- (01) Установить git

- (02) Доступ к репо с помощью SSH

- (03) Доступ к репо с помощью GIT

- (04) Доступ к репо через HTTP

- (05) Создать общие репозитории

- (06) Установите gitweb

- (07) Установите GIT для Windows

- (08) Установите Tortoisegit

- (09) Используйте git-svn

- (01) Установить Ansible

- (02) Основное использование основного использования

- (03) Используйте Playbook (BASIC)

- (04) Используйте Playbook (переменные)

- (05) Используйте Playbook (когда)

- (06) Используйте Playbook (уведомление)

- (07) Используйте Playbook (включает)

- (08) Используйте Playbook (роли)

- (09) Установите Ansible AWX

- (10) AWX: добавить запасы

- (11) AWX: добавить учетные данные

- (12) AWX: добавить проекты

- (13) AWX: добавить шаблоны работы

- (14) AWX: запустить рабочие места

- (01) Установите кардиостимулятор

- (02) Установите устройство забора

- (03) Установите общее хранилище LVM

- (04) Установите кластерный ресурс (NFS)

- (05) Установите ресурс кластера (Apache2)

- (06) Доступ к веб -графическому интерфейсу

- (01) Настройка VPN -сервера

- (02) Настройка клиента VPN

- (01) Настройка сервера Wireguard

- (02) Conf Wireguard Client (UBU)

- (03) Conf Wireguard Client (Win)

- (01) Установить NextCloud

- (02) Добавить учетные записи пользователей

- (03) Загрузить файлы

- (04) Используйте приложения Office

- (05) Доступ через WebDAV

- (06) Доступ через настольный клиент

- (07) Поделиться чатом / разговором / экраном

- (08) Используйте почту

- (09) Используйте календарь

- (10) Используйте адресную книгу

- (11) Используйте внешнее хранилище

- (12) Интеграция Active Directory

- (01) Управление физическими объемами

- (02) Управление группами по объему

- (03) Управление логическими объемами

- (04) Настройка зеркальных томов

- (05) Настройка полосатых объемов

проспонсированная ссылка, ссылка на спонсора

Nftables: включить обслуживание

Это основная работа NFTABLES.

ОБНОВЛЕНИЕ-Альтертивы-Конфигг Iptables

Есть 2 варианта для альтернативных iptables (предоставление/usr/sbin/iptables). Статус приоритета пути выбора ------------------------------------------------------------ * 0/USR/SBIN/IPTABLES-NFT 20 AUTO MODE 1/USR/SBIN/IPTABLES-LEGACY 10 РУКОВОДСТВО 2/USR/SBIN/IPTABLES-NFT 20 РУКОВОД

SystemCtl DISABLE -NOW UFW

Синхронизация состояния UFW.Сервис с помощью SYSV Service Script с/lib/systemd/systemd-sysv-install. Выполнение:/lib/systemd/systemd-sysv-install Disable ufw удален/и т. Д./Systemd/System/Multi-User.цель.хочет/ufw.услуга.

SystemCtl включить -сейчас nftables

Создано Symlink/etc/systemd/system/sysinit.цель.хочет/nftables.Сервис →/lib/systemd/system/nftables.услуга.

# [nftables.Сервис] восстанавливает набор правил из [/etc/nftables.конфликт

SystemCtl Cat Nftables.услуга

#/lib/systemd/system/nftables.Сервис [Unit] Описание = NFTABLE DOCUMATION = MAN: NFT (8) http: // wiki.nftables.org хочет = сетевой Pre.цель до = сеть-pre.Заключение цели.Целевые конфликты = выключение.Target DefaultDependencies = NO [SERVICE] TYPE = ONESHOT RATEAFTEREXIT = YES STANDARTINITINPT = NULL PROTCETSYSTEM = FULL POSTECTHOME = TRUE EXECSTART =/usr/sbin/nft -f/etc/nftables.conf execreload =/usr/sbin/nft -f/etc/nftables.conf execstop =/usr/sbin/nft flush rulesset [install] dastby = sysinit.цель

# [/etc/nftables.Conf] не имеет настройки фильтрации по умолчанию

кошка /и т. д. /nftables.конфликт

#!/usr/sbin/nft -f Flush Plulstet Table inet Filter < chain input < type filter hook input priority 0; >цепочка вперед < type filter hook forward priority 0; >Выход цепи < type filter hook output priority 0; >>

# Подтвердите текущие правила UFW (на основании того, что UFW работает)

ufw verbose

Статус: Активное ведение журнала: ON (LOW) по умолчанию: DINY (вход), разрешение (исходящее), отключено (маршрутизированное) Новые профили: пропустить действие от------------ 22/TCP разрешить в любом месте 80/TCP разрешение в любом месте 443

# вывести текущий набор правил в [/etc/nftables.конфликт

Iptables-Save> UFW-Rules.свалка

iptables-restore-translate -f UFW-rules.Dilm> Dustset.не

Установите Ubuntu’S встроенный брандмауэр

Ubuntu’S встроенный брандмауэр назван UFW (несложный брандмауэр).

На самом деле UFW это просто утилита, которая облегчает настройку комплекса Правила фильтра IP -пакетов для Брандмауэр ядра Linux что с тех пор Linux ядра 2.4.Икс и позже Netfilter.

Netfilter который был написан Расти Расселом, был объединен в Март 2000 в Linux ядра 2.4.Икс а позже серия ядра. Предшественник был ipchains в ядре 2.2 серии.

Источник: https: // en.Википедия.org/wiki/netfilterОбычно для настройки этих правил, которые вы использовали в прошлом iptables А теперь преемник nftables (С момента ядра Linux 3.13).

UFW это внешний интерфейс для iptables и nftables что значительно облегчает настройку этих правил.

Также iptables и nftables сам просто используется для подключения к Netfilter который является структурой внутри Linux ядра.

Netfilter предлагает различные функции и операции для Фильтрация пакетов, перевод сетевого адреса, и Порт перевод, которые обеспечивают функциональность, необходимую для управления пакетами через сеть и запрещение пакетов достигать конфиденциальных мест в сети.

iptables Является ли программа командной строки userpace, используемая для настройки Linux 2.4.Икс и позже Пакет фильтрации. Он нацелен на системные администраторы.

nftables является преемником iptables, Это обеспечивает гораздо более гибкую, масштабируемую и классификацию Performance Packet. Вот где разработаны все причудливые новые функции.

nftables теперь по умолчанию и с тех пор Debian 10, Ubuntu 20.04, RHEL 8, SUSE 15 и Fedora 32.

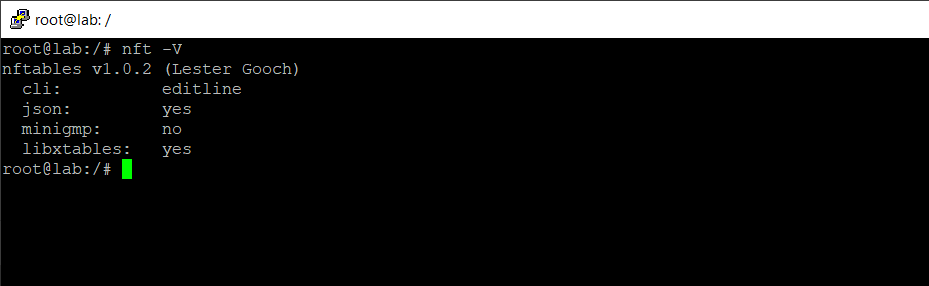

Чтобы проверить версию nftables вы можете использовать

Вы все еще можете использовать iptables в Ubuntu’S новые выпуски (я.e, используя Синтаксис iptables с nf_tables ядра подсистема) но с nf_tables Как бэкэнд по умолчанию.

Источник: https: // wiki.Дебюн.org/nftablesКак вы можете видеть ниже Wenn, выполняющий Обновление-альтернативное –config iptables Команда, вы также можете переключиться на наследие iptables инструмент.

$ iptables -v

или

$ iptables -nft -v

Выполняя Обновление-альтернативное –config iptables Команда, вы можете увидеть все установленные версии.

Монтаж

Обычно UFW По умолчанию установлен на Ubuntu, но не включен, если нет, вы можете установить его следующим образом.

Конфигурация

По умолчанию UFW отключен. Итак, прежде чем включить UFW, Вы должны сначала настроить и разрешить порты, необходимые для получения доступа к Ubuntu, например, SSH.

$ sudo ufw разрешить ssh

Или вы можете ввести номер порта непосредственно для службы, это позволит TCP и UDP -порт 22

$ sudo ufw разрешить 22Просто разрешить трафик TCP на порту

$ sudo ufw разрешить 22/tcpЧтобы удалить, вы можете использовать

$ sudo ufw delete разрешить SSH

$ sudo ufw delete разрешить 22UFW по умолчанию установит правило для входящего трафика, чтобы заблокировать исходящий трафик, вы также можете указать направление

$ sudo ufw отклонить SSHЧтобы удалить использование исходящего правила

$ sudo ufw delete отклонить sshЕсли вы хотите заблокировать трафик только из определенного IP

$ sudo ufw deny proto tcp от 8.8.8.8 к любому порту 22Если вы хотите разрешить трафик только от конкретного IP

$ sudo ufw разрешить Proto TCP с 192.168.0.2 к любому порту 22Чтобы проверить правила и если UFW включен

Чтобы сбросить брандмауэр в состояние по умолчанию