Streszczenie:

Pandemia Coronawirusa wywarła znaczący wpływ na przemysł kamer. Zakłady produkcyjne w Malezji, które produkują kamery Sony, zostały zamknięte, co prowadzi do potencjalnych opóźnień w dostępności aparatu. Można również wpłynąć na finanse Sony ze względu na spowolnienie na rynkach smartfonów, które używają ich czujników. Dodatkowo zamknięcia sklepów doprowadziły do spowolnionej sprzedaży kamer.

Kluczowe punkty:

1. Coronawirus spowodował zamknięcie zakładów produkcyjnych w Malezji, wpływając na produkcję kamer.

2. Kamery Sony mogą doświadczyć opóźnień w dostępności w wyniku zamknięcia roślin.

3. Na sytuację finansową Sony można wpłynąć na spowolnienie na rynkach smartfonów, które używają ich czujników.

4. Zamknięcia sklepów doprowadziły do zmniejszenia sprzedaży aparatu.

Pytania:

1. Jak koronawirus wpłynął na przemysł kamer?

Wirus spowodował zamknięcie zakładów produkcyjnych w Malezji, które produkują kamery Sony, potencjalnie powodując opóźnienia w dostępności kamery.

2. Jaki konkretny wpływ ma Coronawirus na finanse Sony?

Wynikające z tego spowolnienie na rynkach smartfonów, które korzystają z czujników Sony, może mieć konsekwencje finansowe dla firmy.

3. W jaki sposób zamknięcia sklepu wpłynęły na sprzedaż kamer?

Z powodu zamknięcia sklepu sprzedaż aparatów spadła.

4. Dlaczego ludzie obejmują swoje kamery internetowe?

Ludzie obejmują swoje kamery internetowe w celu ochrony ich prywatności i bezpieczeństwa.

5. W jaki sposób cyberprzestępstwo może uzyskać dostęp do czyjejś kamery internetowej?

Cyberprzestępstwo może uzyskać dostęp do kamery internetowej poprzez włamanie się do urządzenia i wyłączając światło LED, które wskazuje, że kamera internetowa jest używana.

6. Jakie ryzyko stwarza odsłonięta kamera internetowa?

Odsłoniętą kamerę internetową może być używana do złośliwych celów, takich jak szantaż, kradzież tożsamości lub powodowanie cierpienia dla ofiary.

7. Jakie są luki w kamerach internetowych bezprzewodowych?

Bezprzewodowe kamery internetowe są wrażliwe, jeśli domyślne hasło nie zostanie zmienione, ponieważ każdy, kto ma adres IP, może łatwo odgadnąć hasło i uzyskać dostęp do urządzenia.

8. Jak cyberprzestępcy mogą przejąć wbudowane kamery internetowe?

Jeśli urządzenie z wbudowaną kamerą internetową otrzyma wirusa lub złośliwe oprogramowanie, cyberprzestępcy mogą łatwo przejąć kontrolę nad funkcjami kamery internetowej, w tym wyłączenie światła LED.

9. To przedni kamera internetowa smartfona uważana za ryzyko bezpieczeństwa?

Nie, przedni kamera internetowa smartfonów nie jest zazwyczaj uważana za ryzyko bezpieczeństwa, ponieważ jest często schowane, gdy nie jest używana.

10. Jakie są wskazówki, jak poprawić prywatność i bezpieczeństwo w kamerach internetowych?

Niektóre wskazówki dotyczące poprawy prywatności i bezpieczeństwa w kamerach internetowych obejmują instalowanie oprogramowania antywirusowego, upewnienie się, że zapora działa, zmienia hasło na bezprzewodowych kamerach internetowych oraz aktualizowanie systemu operacyjnego i oprogramowania.

Jak koronawirus wpływa na przemysł kamer

Jednak wirus zamknął zakłady produkcyjne w Malezji, które produkują kamery Sony,. To może oznaczać opóźnienia w zdobywaniu kamer, choć Sony Hadn’T Udostępnił jeszcze wszelkie szczegóły. Firma’Na finanse mogą mieć również wpływ na wynikające z tego spowolnienie na rynkach smartfonów, które wykorzystują czujniki Sony – i spowolniły sprzedaż z powodu zamknięcia sklepu.

Oto powód, dla którego ludzie obejmują swoją kamerę internetową

Jesteś skończony’T muszę szukać daleko, aby znaleźć kamerę internetową. Oni’re na laptopie, tablecie i smartfonie. To’Wspaniale móc rozmawiać z przyjaciółmi lub rodziną i widzieć ich twarze, ale kamery internetowe stanowią również zagrożenie dla Twojej prywatności i bezpieczeństwa.

Cyberprzestępca może potencjalnie uzyskać dostęp do Twojej kamery internetowej, aby nagrywać zabytki i dźwięki związane z tobą. Możesz myśleć o sobie’D Rozpoznaj, czy ktoś to zrobił z twoim urządzeniem, ale istnieją sposoby, w jakie haker może wyłączyć światło LED, które normalnie sygnalizuje twoją kamerę internetową, nawet gdy tak’s bieganie.

Wiele osób ukrywa swoją kamerę internetową, ponieważ nigdy nie wiadomo, kto może być na drugim oglądaniu. Jeśli snoop uzyska dostęp do Twojej kamery internetowej, mogą zebrać materiał filmowy w celu wyłudzania, szantażu lub spowodowania chaosu w twoim życiu.

Dobre wieści? To’jest łatwym cybertreatem do ochrony, jeśli wiesz, co ty’RE. Tutaj’S Spójrz, dlaczego powinieneś ukryć swoją kamerę internetową, co może się stać, jeśli nie’T i sześć wskazówek, których możesz użyć do poprawy bezpieczeństwa kamery internetowej.

Dlaczego powinieneś ukryć swoją kamerę internetową

Cyberthieves szukają sposobów na celowanie i kradzież informacji. Może to przybierać formę porwania kont bankowych, kradzieży danych finansowych wykorzystywanych do zakupów online lub pękania na konta w mediach społecznościowych.

Ale być może zauważyłeś kawałek taśmy nad współpracownikiem’S lub przyjaciel’Scama S Ostatnio. To’s, ponieważ cybertreat mogą również kierować się do kamer internetowych.

Te same wirusy i złośliwe oprogramowanie, które mogą kradzież informacje z twoich urządzeń, mogą również osadzić oprogramowanie, które może rejestrować wszystko, co widzi kamera internetowa. Może to być aktywność, która odbywa się w zaciszu domu lub w prywatności twojego miejsca pracy. Jeśli jest używana do złośliwych celów, kamera internetowa może rejestrować wrażliwe momenty lub materiał, a zarażony laptop wysyła nagrywania z powrotem do cyberprzestępstwa.

Materiał, który’Zebrane s może być używane do szeregu celów, takich jak szantaż, kradzież tożsamości lub do spowodowania cierpienia ofiary. Cybertretka odsłoniętej kamery internetowej może mieć bardzo rzeczywisty wpływ na to, kto to wpływa.

Co może się stać, jeśli twoja kamera internetowa jest bezbronna

Jeśli nie masz’T podejmij środki ostrożności w celu zabezpieczenia kamery internetowej, Twoja prywatność i bezpieczeństwo online mogą nie być tak silne, jak to tylko możliwe.

Istnieją dwa rodzaje popularnych kamer internetowych, z których każda ma inne luki, które mogą wykorzystać cyberprzestępcy:

- Bezprzewodowe kamery internetowe: Te kamery używają łączności bezprzewodowej do łączenia się z laptopem lub komputerem, ale oznacza to również, że mają adres IP i hasło. Często, gdy konsument kupuje i konfiguruje kamerę internetową, pozostawiają hasło jako opcję domyślną, zamiast konfigurować własne unikalne złożone hasło. Oznacza to, że każdy, kto jest w stanie znaleźć adres IP, może łatwo odgadnąć hasło i mieć dostęp do urządzenia.

- Wbudowane kamery internetowe: Te kamery są wbudowane w laptop lub tablet i są przydatne do rozmów wideo. Ale jeśli Twoje urządzenie otrzyma wirusa lub złośliwe oprogramowanie, cyberprzestępcy mogą wówczas łatwo przejąć funkcjonalność kamery internetowej i włączyć lub wyłączyć, jak chcą, a także wyłączyć światło LED, aby uniknąć wykrycia.

Smartfon’S-przednia kamera internetowa zazwyczaj ISn’t uważane za ryzyko bezpieczeństwa. To’s bo kiedy ty’nie używać go, to’s zwykle schowany w torebce lub kieszeni.

Nie z bezprzewodowymi lub wbudowanymi kamerami internetowymi. Cyberprzestępcy mogą uzyskać dostęp do tych kamer, a ze względu na ich pozycje – w obliczu salonu, kuchni lub biura – mogą ujawnić twoją prywatność i wrażliwe rozmowy.

To’S, dlaczego’jest dobrym pomysłem, aby ukryć kamerę internetową lub podjęcie innych kroków w celu poprawy bezpieczeństwa w Internecie.

6 wskazówek, jak poprawić prywatność i bezpieczeństwo w kamerach internetowych

Pokrycie kamery internetowej jest łatwą sztuczką, aby uniknąć kogoś szpiegowania. Ale to nie’t Całkowicie zaspokaja potrzebę bezpieczeństwa Internetu. Plus, nakładanie taśmy na kamerę internetową’t znaczy, że ktoś może’T nadal słuchaj przez mikrofon.

Oto sześć wskazówek, których możesz użyć, aby ulepszyć bezpieczeństwo kamery internetowej i urządzeń.

- Zdobądź oprogramowanie antywirusowe. Wbudowane kamery internetowe można zhakować wspólnymi wirusami i złośliwym oprogramowaniem. Oprogramowanie antywirusowe może pomóc lepiej chronić urządzenie przed tymi cybertreatami. Niektóre oprogramowanie bezpieczeństwa zapobiega dostępu do aplikacji i złośliwego oprogramowania do kamery internetowej komputera bez Twojej zgody.

- Upewnij się, że Twoja zapora działa. Zapory ogniowe działają jak brama, zapewniając, że jedynie legalny ruch trafia do sieci i wbudowanej kamery internetowej.

- Zmień hasło do swojej kamery internetowej bezprzewodowej. Tysiące bezprzewodowych kamer internetowych są tam z tym samym domyślnym hasłem, które zostało zakodowane przez ich producenta. Jeśli zaktualizujesz domyślne hasło do czegoś wyjątkowego i złożonego, możesz poprawić bezpieczeństwo swojej kamery internetowej.

- Zaktualizuj swoje systemy operacyjne i oprogramowanie. CyberKriminals mogą zagrozić urządzeniom i pobierać na nie wirusy, wykorzystując luki w systemie operacyjnym lub popularne oprogramowanie. Upewnij się, że aktualizujesz najnowsze wersje w celu łatania wad bezpieczeństwa.

- Unikaj podejrzanych linków lub załączników. Cyberprzestępcy czasami używają e -maili phishingowych do dostarczania wirusa kamery internetowej lub złośliwego oprogramowania. Tylko otwarte e -maile i linki lub pobieranie załączników z adresów e -mail, któremu ufasz.

- Użyj przesuwanej okładki kamery internetowej. To’S proste rozwiązanie-przesuń okładkę, gdy chcesz porozmawiać z kimś twarzą w twarz i zamknąć, kiedy ty’nie używać go.

Śledź te wskazówki i siebie’Będę na dobrej drodze do życia bardziej prywatnego.

Jak koronawirus wpływa na przemysł kamer

Nowatorski koronawirus wpływa na przemysł obrazowy w dramatyczny sposób. Profesjonalni fotografowie stoją w obliczu tygodni anulowanych sesji i odroczenia głównych wydarzeń, takich jak Igrzyska Olimpijskie. Główne targi, takie jak Photokina i NAB, zostały anulowane. Nowe produkty zostały opóźnione, ponieważ fabryki są zmuszone do zamknięcia.

Jeszcze zanim wirus stał się globalną pandemią, przemysł kamer – i większy przemysł technologiczny jako całość – zaczął widzieć niedobory. Podczas gdy większość głównych firm aparatów ma siedzibę w Japonii (kraj, który doświadczył niewielkiego spowolnienia w wyniku wirusa. przynajmniej na razie) znaczna część produkcji dzieje się w Chinach, gdzie wirus uderzył wcześnie i mocno. Nawet produkty wytwarzane w Japonii mają niedobory części od dostawców z siedzibą w Chinach. Kilka firm ogłosiło opóźnienia produktów, które zostały ujawnione dopiero na krótko zanim Covid-19 przejął cykl informacyjny, w tym Nikon za flagowy D6 DSLR.

Tam’nie’T Zostałem jeszcze ogłoszony.

Podczas gdy branża już obserwuje krótkoterminowe skutki, długoterminowe efekty zależą od spekulacji, prawdopodobnie nawet dla osób z branży. Trendy cyfrowe dotarły do kilku głównych producentów, aby uzyskać więcej informacji na temat ich działalności podczas kryzysu, ale większość udzielała jedynie niejasnych odpowiedzi lub linków do oficjalnych oświadczeń.

- Jak natychmiastowe kamery Fujifilm pomagają pacjentom i pielęgniarkom w połączeniu

- Nikon’S flagowy i bardzo drogi aparat D6 wreszcie wysyłka

- Jak śledzić kontrolę bodźca koronawirusa za pomocą aplikacji IRS Web

Niektóre firmy kamery, w tym Fujifilm i Canon, również opracowują materiały medyczne, które mogą pomóc zrównoważyć straty przychodów. Wpływ wirusa na gospodarkę może powodować dalsze problemy dla branży, która odbyła lata niższej sprzedaży z powodu coraz bardziej zdolnych kamer telefonicznych.

Fotografowie planujący zakup nowych aparatów lub soczewek lub którzy potrzebują naprawy sprzętu, zobaczą również opóźnienia, jeśli nie od samych producentów aparatów, a następnie od sprzedawców detalicznych. Amazon priorytetowo traktuje wysyłkę dla niezbędnych przedmiotów, a B&H tymczasowo zamknął swoją lokalizację z cegły.

Oto, w jaki sposób koronawirus wpływa na głównych producentów kamer.

Sony

Sony produkuje czujniki kamery dla wielu marek poza własnymi, w tym większość smartfonów. A Firma mówi, że produkcja czujników trwa podczas pandemii.

Jednak wirus zamknął zakłady produkcyjne w Malezji, które produkują kamery Sony,. To może oznaczać opóźnienia w zdobywaniu kamer, choć Sony Hadn’T Udostępnił jeszcze wszelkie szczegóły. Firma’Na finanse mogą mieć również wpływ na wynikające z tego spowolnienie na rynkach smartfonów, które wykorzystują czujniki Sony – i spowolniły sprzedaż z powodu zamknięcia sklepu.

Nikon

Na początku tego miesiąca Nikon powiedział, że uruchomienie nowej flagowej lustrzanki cyfrowej, D6, zostanie opóźnione o miesiące z powodu wirusa. W tym czasie Nikon powiedział, że D6 będzie opóźniony do maja. Nadchodzące 120-300 mm f/2.8 obiektywów było również opóźnione z powodu wirusa.

Odroczenie olimpiady 2020 może złagodzić ból opóźnienia D6. Zarówno aparat, jak i obiektyw 120-300 mm są ukierunkowane na profesjonalnych fotografów sportowych, a ich wydanie miało czas, aby dostać ich w ręce tych klientów przed Igrzyskami Olimpijskimi w Tokio’T zdarza się do 2021.

Gdy wirus rozprzestrzenił się na u.S., Nikon został również zmuszony do zamknięcia tutaj centrów usług i anulowania wydarzeń. Nikon’Zespół wsparcia S jest nadal dostępny za pośrednictwem połączenia lub poczty e -mail, ale zawiadomienie na stronie wsparcia mówi, że oczekuje dłuższych czasów oczekiwania. Aktualizacja 27 marca powiedziała, że firma wciąż stoi w obliczu niepewności i że nadal monitoruje wpływ i potencjalne opóźnienia.

Kanon

Canon Has’T udostępnił jeszcze oficjalne oświadczenie o opóźnieniu. Plotki sugerują, że produkcja działa ze zmniejszoną pojemnością, co może oznaczać opóźnienia dla nadchodzącego aparatu bezlusterkowego EOS R5. Obiektyw Rebelii T8i i RF 24-200 mm-ogłoszony 13 lutego-jeszcze nie otrzymał dat wydania.

Fujifilm

Fujifilm’Spółka podała, że Ss X-T3 i X-T30 ma wpływ na oświadczenie o trendach cyfrowych. Firma’S nadchodzący X-T4 może być dostępny dopiero w kwietniu lub później, a Fujifilm zauważa, że wirus może odepchnąć tę datę z powrotem.

Fujifilm tymczasowo zamyka swój sklep w Nowym Jorku, a także lokalizację zrzucania napraw w New Jersey. Naprawy będą nadal dostępne, kontaktując się z obsługą klienta.

Firma nie’t Po prostu rób kamery. Produkuje również sprzęt medyczny i kultury komórkowe używane do opracowywania szczepionek. Chiński urzędnik twierdził na początku tego miesiąca, że Avigan Drug, wyprodukowany przez spółkę zależną Fujifilm, wydawał się pomagać pacjentom z Coronawirusem.

Sigma

Sigma jest jedną z niewielu firm, które wykonują całą swoją produkcję w Japonii, ale nawet na to może mieć wpływ ograniczenia dostaw na części pochodzące z innych krajów. Rozmawiając z DPReview na początku tego miesiąca, Sigma wyjaśniła, że szuka takich części od nowych dostawców.

Z powodu upoważnionych zamknięć w Kalifornii i Nowym Jorku, Sigma’S u.S. Biura są zamknięte, podczas gdy pracownicy pracują z domu. Każda transakcja, która wymaga wysyłki, w tym naprawy i nowych zamówień, została zawieszona.

Najnowsze aktualizacje powieści Coronavirus wybuchu, Odwiedź światową organizację zdrowia’S Strona Covid-19.

Zalecenia redaktorów

- Jak zarejestrować się w badaniu szczepionki koronawirusowej

- Przywdziewać’T Uaktualnij aparat. To wygrało’T Uczyń cię lepszym fotografem

- Kamera Nikon D6 wreszcie przybywa 21 maja

- Jak uniknąć Coronawirus Bodźca Sprawdź oszustwa

- Zobacz, jak Fujifilm’popularny aparat X100 zmienił się na przestrzeni lat

- Cechy

- Aktualności

- Coronawirus: Jak Covid-19 zmienia sposób, w jaki żyjemy

- Cechy

Powiedz ser: oprogramowanie ransomware kamera DSLR

Kamery. Zabieramy je na każde ważne wydarzenie życiowe, przynosimy je na nasze wakacje i przechowujemy je w ochronnym przypadku, aby zapewnić im bezpieczeństwo podczas tranzytu. Kamery to coś więcej niż tylko narzędzie lub zabawka; powierzamy im nasze same wspomnienia, więc są dla nas bardzo ważne.

Na tym blogu opowiadamy o tym, jak w Check Point Research wybraliśmy się w podróż, aby sprawdzić, czy hakerzy mogliby nas uderzyć w to dokładne słodkie miejsce. Zapytaliśmy: czy hakerzy mogliby przejąć nasze kamery, strażników naszych cennych chwil i zainfekować je ransomware?

A odpowiedź brzmi: Tak.

Tło: Kamery DSLR Aren’twoi dziadkowie’ kamery, te ogromne antyczne urządzenia filmowe, które można znaleźć na poddaszu. Dzisiaj’Kamery S to wbudowane urządzenia cyfrowe, które łączą się z naszymi komputerami za pomocą USB, a najnowsze modele obsługują WiFi. Podczas gdy USB i Wi -Fi są używane do importowania naszych zdjęć z aparatu na nasz telefon komórkowy lub komputer, wystawiają również nasz aparat do otaczającego środowiska.

Nasze badania pokazują, w jaki sposób atakujący w bliskiej odległości (WiFi) lub atakujący, który już porwał nasz komputer (USB), może również rozprzestrzeniać się i zarażać nasze ukochane kamery złośliwym oprogramowaniem. Wyobraź sobie, jak zareagowałbyś, gdyby atakujący wstrzykiwali ransomware do obu komputerów I kamera, powodując, że trzymają wszystkie swoje zdjęcia zakładnik, chyba że zapłacisz okup.

Poniżej znajduje się demonstracja wideo tego ataku:

Szczegóły techniczne

Protokół transferu obrazu (PTP)

Nowoczesne kamery DSLR nie używają już filmu do przechwytywania, a później odtwarzania obrazów. Zamiast tego Międzynarodowe Stowarzyszenie Przemysłu Obrazowego opracowało znormalizowany protokół do przesyłania obrazów cyfrowych z aparatu na komputer. Ten protokół nazywa się protokołem transferu obrazu (PTP). Początkowo skupiony na transferie obrazu, ten protokół zawiera teraz dziesiątki różnych poleceń, które obsługują wszystko, od robienia obrazu na żywo po aktualizację aparatu’SWORAWOWE ZAWARTO.

Chociaż większość użytkowników łączy aparat do komputera za pomocą kabla USB, nowsze modele aparatu obsługują teraz WiFi. Oznacza to, że to, co było kiedyś protokołem PTP/USB, który był dostępny tylko dla urządzeń podłączonych do USB, jest teraz również PTP/IP, który jest dostępny dla każdego urządzenia obsługującego Wi-Fi w bliskiej odległości.

W poprzednim rozmowie o nazwie “Paparazzi nad IP” (HITB 2013), Daniel Mende (ERNW) zademonstrował wszystkie różne ataki sieciowe, które są możliwe dla każdego protokołu sieciowego, który Canon’Kamery EOS obsługiwane w tym czasie. Pod koniec swojej rozmowy Daniel omówił protokół sieci PTP/IP, pokazując, że atakujący może komunikować się z kamerą, wąchając konkretne Guid z sieci, co zostało wygenerowane, gdy cel cel’Komputer S został sparowany z aparatem. Ponieważ protokół PTP oferuje różnorodne polecenia i nie jest w żaden sposób uwierzytelniony ani szyfrowany, pokazał, w jaki sposób (MIS) użył protokołu’jest funkcjonalność szpiegowania nad ofiarą.

W naszych badaniach staramy się przekroczyć dostęp do protokołu i korzystania z protokołu’S. Funkcjonalność. Symulując atakujących, chcemy znaleźć luki wdrożeniowe w protokole, mając nadzieję na ich wykorzystanie w celu przejęcia kamery. Taki zdalny scenariusz wykonania kodu (RCE) pozwoli atakującym robić, co chcą z kamerą, a infekowanie go oprogramowaniem ransomware to tylko jedna z wielu opcji.

Od napastnika’S Perspektywa, warstwa PTP wygląda jak świetny cel:

- PTP to nieautentyczny protokół, który obsługuje dziesiątki różnych złożonych poleceń.

- Podatność w PTP można równie wykorzystywać przez USB i WiFi.

- Wsparcie Wi -Fi sprawia, że nasze kamery są bardziej dostępne dla pobliskich napastników.

Na tym blogu skupiamy się na PTP jako nasz wektor ataku, opisując dwie potencjalne możliwości ataków:

- USB – dla atakującego, który przejął komputer, a teraz chce propagować się do aparatu.

- WIFI – atakujący może umieścić nieuczciwe punkt dostępu do Wi -Fi przy atrakcji turystycznej, aby zainfekować aparat.

W obu przypadkach napastnicy idą za aparatem. Jeśli oni’odniesie sukces, są szanse’Muszę zapłacić okup, aby uwolnić ukochaną aparat i pliki zdjęć.

Przedstawiamy nasz cel

Zdecydowaliśmy się skupić na kanonie’Kamera DSLR EOS 80D z wielu powodów, w tym:

- Canon jest największym producentem DSLR, kontrolując ponad 50% rynku.

- EOS 80D obsługuje zarówno USB, jak i WIFI.

- Canon ma obszerne “modowanie” Społeczność, zwana Magic Lantern.

Magic Lantern (ML) to dodatek do bezpłatnego oprogramowania, który dodaje nowe funkcje do kamer Canon EOS. W rezultacie społeczność ML badała już części oprogramowania i udokumentowała część swoich interfejsów API.

Atakerzy są maksymisami zysków, starają się uzyskać maksymalny wpływ (zysk) przy minimalnym wysiłku (koszt). W takim przypadku badania kamer Canon będą miały najwyższy wpływ dla użytkowników i będą najłatwiejsze do rozpoczęcia, dzięki istniejącej dokumentacji stworzonej przez społeczność ML.

Uzyskanie oprogramowania układowego

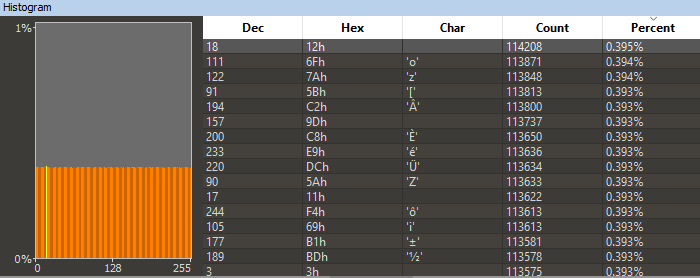

To często najtrudniejsza część wszystkich wbudowanych badań. Pierwszym krokiem jest sprawdzenie, czy w dostawcy jest publicznie dostępny plik aktualizacji oprogramowania’S strona internetowa. Zgodnie z oczekiwaniami, znaleźliśmy to po krótkim wyszukiwaniu Google. Po pobraniu pliku i wyodrębnianiu archiwum, mieliśmy nieprzyjemną niespodziankę. Plik wydaje się być zaszyfrowany / kompresowany, jak widać na rysunku 1.

Rysunek 1 – Histogram bajtów pliku aktualizacji oprogramowania.

Dystrybucja bajtów wskazuje, że oprogramowanie układowe jest szyfrowane lub skompresowane, a jakikolwiek algorytm był prawdopodobnie dobry. Przeglądając plik, nie udało nam się znaleźć żadnego użytecznego wzoru, który potencjalnie mógłby być nutą istnienia kodu montażowego dla bootloadera. W wielu przypadkach bootloader jest nieskompresowany i zawiera instrukcje potrzebne do odszyfrowania / dekompresji pliku.

Próbowanie kilku narzędzi dekompresyjnych, takich jak Binwalk lub 7zip, nie przyniosło żadnych wyników, co oznacza, że jest to zastrzeżony schemat kompresji, a nawet szyfrowanie. Zaszyfrowane pliki oprogramowania układowego są dość rzadkie, ze względu na dodatkowe koszty kluczowych konsekwencji zarządzania dla dostawcy.

Poczuliśmy się, wróciliśmy do Google i sprawdziliśmy, co Internet ma do powiedzenia na ten temat .Plik FIR. Tutaj możemy zobaczyć główną korzyść z badania urządzenia z obszerną społecznością modowania, ponieważ ML musiał również obejść to ograniczenie. I rzeczywiście, na ich wiki, znaleźliśmy tę stronę, która opisuje “Aktualizacja ochrony” plików aktualizacji oprogramowania układowego, zgodnie z wieloma wersjami na przestrzeni lat. Niestety dla nas potwierdza to nasze początkowe przypuszczenie: oprogramowanie układowe jest szyfrowane AES.

Będąc open source, mieliśmy nadzieję, że ML w jakiś sposób opublikuje ten klucz szyfrowania, umożliwiając nam odszyfrowanie oprogramowania na własną rękę. Niestety, okazało się, że tak nie jest. ML nie tylko celowo utrzymuje w tajemnicy kluczowe szyfrowanie’t nawet znajdź klucz w dowolnym miejscu w Internecie. Kolejny ślepy zaułek.

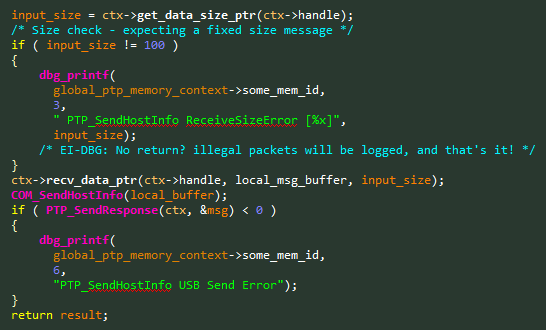

Następną rzeczą do sprawdzenia było to, czy ML przenieśli swoje oprogramowanie do naszego modelu aparatu, jeśli chodzi o funkcję debugowania, która pomoże nam zrzucić oprogramowanie układowe. Chociaż taki port nie został jeszcze uwolniony, czytając swoje fora i wiki, znaleźliśmy przełom. ML opracował coś o nazwie Portable Rom Dumper. Jest to niestandardowy plik aktualizacji oprogramowania, który po załadowaniu zrzuca pamięć aparatu na kartę SD. Rysunek 2 pokazuje zdjęcie aparatu podczas zrzutu ROM.

Rysunek 2 – Zdjęcie wykonane podczas zrzutu ROM EOS 80D.

Korzystając z instrukcji dostarczonych na forum, z powodzeniem zrzuciliśmy aparat’SWORMOWE ZAWARTOŚĆ I Załadowało je do naszego Disassemblera (Ida Pro). Teraz możemy w końcu zacząć szukać luk w aparacie.

Odwracanie warstwy PTP

Znalezienie warstwy PTP było dość łatwe z powodu połączenia dwóch przydatnych zasobów:

- Warstwa PTP jest oparta na poleceniu, a każde polecenie ma unikalną liczbę.

- Oprogramowanie układowe zawiera wiele wskaźników, co ułatwia zadanie jego inżynierii.

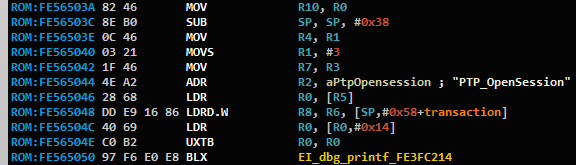

Rysunek 3 – Ciąg związany z PTP z oprogramowania układowego.

Przechodząc z powrotem do obsługi PTP, znaleźliśmy główną funkcję, która rejestruje wszystkie przewodniki PTP zgodnie z ich opcodami. Szybki czek zapewnił nas, że struny w oprogramowaniu układowym pasują do dokumentacji, którą znaleźliśmy online.

Patrząc na funkcję rejestracyjną, zdaliśmy sobie sprawę, że warstwa PTP jest obiecującą powierzchnią ataku. Funkcja rejestruje 148 różnych obsługi, wskazując na fakt, że dostawca obsługuje wiele zastrzeżonych poleceń. Przy prawie 150 różnych poleceń, szanse na znalezienie krytycznej wrażliwości w jednym z nich są bardzo wysokie.

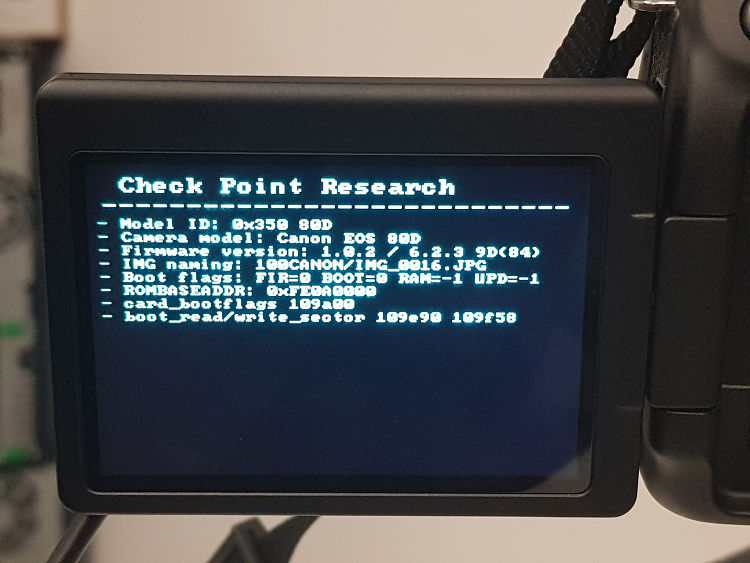

PTP Handler API

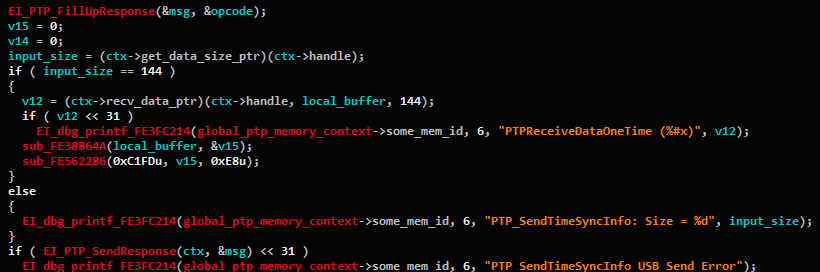

Każdy obsługa poleceń PTP implementuje ten sam API kodu. API korzysta z obiektu PTP_Context, obiektu, który jest częściowo udokumentowany dzięki ML. Rysunek 4 pokazuje przykład używania przypadków PTP_CONTEXT:

Rysunek 4 – Dekompilowany obsługi PTP za pomocą obiektu PTP_Context.

Jak widzimy, kontekst zawiera wskaźniki funkcji używane do:

- Zapytanie o wielkość nadchodzącego wiadomości.

- Otrzymanie nadchodzącego wiadomości.

- Odesłanie odpowiedzi po obsłudze wiadomości.

Okazuje się, że większość poleceń jest stosunkowo prosta. Otrzymują tylko kilka argumentów numerycznych, ponieważ protokół popiera do 5 takich argumentów dla każdego polecenia. Po zeskanowaniu wszystkich obsługiwanych poleceń lista 148 poleceń została szybko zawęziona do 38 poleceń, które odbierają bufor wejściowy. Od napastnika’S Punkt widzenia, mamy pełną kontrolę nad tym buforem wejściowym, dlatego możemy zacząć szukać luk w tak mniejszym zestawie poleceń.

Na szczęście dla nas kod analizy każdego polecenia używa zwykłego kodu C i jest dość prosty do analizy. Wkrótce znaleźliśmy naszą pierwszą podatność.

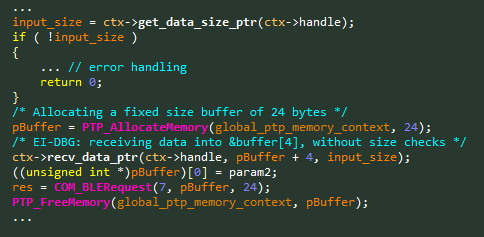

CVE-2019-5994-Bufor przepełnienie w SendObjectInfo-0x100c

Nazwa polecenia PTP: SendObjectInfo

Kod komendy PTP: 0x100c

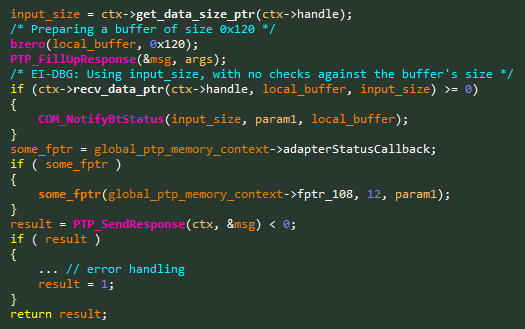

Wewnętrznie protokół odnosi się do obsługiwanych plików i obrazów jako “Obiekty”, i w tym poleceniu użytkownik aktualizuje metadane danego obiektu. Prowadzący zawiera podatność na przepełnienie bufora podczas analizowania tego, co miało być nazwą pliku Unicode obiektu. Rysunek 5 pokazuje uproszczoną wersję kodu wrażliwego kawałka kodu:

Rysunek 5 – Wrażliwy fragment kodu z obsługi SendObjectInfo.

To jest przepełnienie bufora w głównym kontekście globalnym. Bez odwracania różnych pól w tym kontekście, jedyną bezpośrednią implikacją, jaką mamy, jest wolne miejsce, które znajduje się tuż po naszej kopii. Nasza kopia może zmodyfikować pole pkeywordsStringunicode na dowolną wartość, a później uruchomić połączenie, aby go uwolnić.

To wygląda na dobry sposób na rozpoczęcie naszych badań, ale nadal szukaliśmy wrażliwości, którą łatwiejsza do wykorzystania.

CVE-2019-5998-Przepełnienie bufora w NotifyBtStatus-0x91f9

Nazwa polecenia PTP: NotifyBtStatus

Kod komendy PTP: 0x91f9

Mimo że nasz model aparatu nie’t Wsparcie Bluetooth, niektóre polecenia związane z Bluetooth były najwyraźniej pozostawione i nadal są dostępne dla atakujących. W tym przypadku znaleźliśmy klasyczny przepełnienie bufora opartego na stosie, co można zobaczyć na rycinie 6.

Rysunek 6 – Wrażliwy fragment kodu z notifyBtStatus Handler.

Wykorzystanie tej podatności będzie łatwe, co czyni go naszym głównym celem do wykorzystania. Zwykle zatrzymywaliśmy audyt kodu w tym momencie, ale ponieważ jesteśmy dość blisko końca obsługi’lista, niech’S końca przechodzenie przez resztę.

CVE-2019-5999– Przelanie buforu w Brerequest-0x914c

Nazwa polecenia PTP: Blerequest

Kod komendy PTP: 0x914c

Wygląda na to, że polecenia Bluetooth są bardziej wrażliwe niż inne, co może sugerować mniej doświadczony zespół programistów. Tym razem znaleźliśmy przepełnienie bufora opartego na stosie, jak widać na rycinie 7.

Rysunek 7 – Wrażliwy kod fragment od branży Brerequest.

Mamy teraz 3 podobne luki:

- Bufor przepełnij globalną strukturę.

- Bufor przepełnienie stosu.

- Bufor przepełnij stertę.

Jak wspomniano wcześniej, spróbujemy wykorzystać podatność opartą na stosie, która, mam nadzieję, będzie najłatwiejsza.

Zdobycie wykonywania kodu

Zaczęliśmy od podłączenia aparatu do naszego komputera za pomocą kabla USB. Wcześniej używaliśmy interfejsu USB razem z Canonem’S “Narzędzie EOS” oprogramowanie i wydaje się naturalne próbę wykorzystania go najpierw w warstwie transportowej USB. Szukając biblioteki PTP Python, znaleźliśmy PTPY’t działaj prosto z pudełka, ale nadal zaoszczędził nam ważny czas w naszej konfiguracji.

Przed napisaniem exploit wykonania kodu zaczęliśmy od niewielkiego dowodu koncepcji (POC), który uruchomiłby każdą znalezioną lukę, mając nadzieję, że zakończy się awarią kamery. Rysunek 8 pokazuje, jak rozpadnie się kamera, w tym, co opisuje sprzedawca jako “Err 70.”

Cyfra 8 – Ekran awaryjny, który otrzymaliśmy, kiedy testowaliśmy nasze exploit POCS.

Teraz, gdy jesteśmy pewni, że wszystkie nasze słabości rzeczywiście działają, to’czas na rozpoczęcie prawdziwego rozwoju exploit.

Podstawowe podsumowanie naszych dotychczasowych narzędzi: nasz aparat nie ma na nim debugera ani ML. Kamera nie była’T otwarte jeszcze, co oznacza, że nie’T mieć dowolny sprzętowy interfejs debugowania. Don’Nie wiem nic o przestrzeni adresowej oprogramowania układowego, z wyjątkiem adresów kodowych, które widzimy w naszym demontażu. Najważniejsze jest to, że jesteśmy podłączeni do aparatu za pomocą kabla USB i chcemy ślepo wykorzystać przepełnienie bufora opartego na stosie. Pozwalać’S zacznij.

Naszym planem jest użycie funkcji sleep () jako punktu przerwania i przetestowanie, czy możemy zobaczyć awarię urządzenia po danej liczbie sekund. To potwierdzi, że przejęliśmy przepływ wykonania i wywołaliśmy wezwanie do snu () . To wszystko brzmi dobrze na papierze, ale aparat miał inne plany. Przez większość czasu wrażliwe zadanie po prostu zmarło bez uruchamiania awarii, powodując, że kamera się zawiesiła. Nie trzeba dodawać, że możemy’T rozróżniaj zawieszenie, a snu, a następnie powiesić, dzięki czemu nasza strategia przerwania jest dość bezcelowa.

Pierwotnie chcieliśmy wiedzieć, że przepływ wykonania osiągnął nasz kontrolowany kod. Dlatego postanowiliśmy odwrócić naszą strategię. Znaleźliśmy adres kodowy, który zawsze wyzwala ERR 70 po osiągnięciu. Odtąd nasz punkt przerwania będzie wywoływaniem tego adresu. Awaria oznacza, że osiągnęliśmy nasz punkt przerwania i “Nic”, zawieszenie, oznacza, że nie’TO Osiągnij.

Stopniowo konstruowaliśmy nasz exploit, aż w końcu udało nam się wykonać własny fragment montażowy – mamy teraz wykonanie kodu.

Ładowanie zwiadowcy

Scout to mój debugger goto. Jest to debugger oparty na instrukcjach, który opracowałem podczas badań faksu, co okazało się również przydatne w tych badaniach. Zwykle jednak używamy podstawowego ładowarki TCP do zwiadu, który wymaga łączności sieciowej. Chociaż możemy użyć ładowarki plików, który będzie załadował skaut z karty SD, później będziemy potrzebować tej samej łączności sieciowej dla Zwiadowcy, więc równie dobrze możemy rozwiązać ten problem.

Po zabawy z różnymi ustawieniami w aparacie zdaliśmy sobie sprawę, że Wi -Fi może’t, gdy USB jest połączone, najprawdopodobniej dlatego, że oba mają być używane przez warstwę PTP i nie ma wsparcia dla ich używania obu jednocześnie. Więc zdecydowaliśmy, że nadszedł czas, aby przejść od USB do Wi -Fi.

Możemy’T, powiedz, że przejście do interfejsu Wi -Fi działało z pudełka, ale ostatecznie mieliśmy skrypt Pythona, który był w stanie wysłać ten sam skrypt exploit, tym razem nad powietrzem. Niestety, nasz skrypt pękł. Po intensywnym badaniu, naszym najlepszym przypuszczeniem jest to, że kamera ulega awarii przed powrotem z wrażliwej funkcji, skutecznie blokując podatność opartą na stosie. Chociaż nie mamy pojęcia, dlaczego się rozbija, wydaje się, że wysłanie powiadomienia o statusie Bluetooth podczas łączenia się nad Wi -Fi po prostu myli aparat. Zwłaszcza, gdy nie’T nawet obsługuj Bluetooth.

Wróciliśmy do tablicy rysunkowej. Moglibyśmy spróbować wykorzystać jedną z dwóch pozostałych luk w zabezpieczeniach. Jednak jeden z nich znajduje się również w module Bluetooth i nie ma’Wyglądaj obiecująco. Zamiast tego ponownie przekroczyliśmy listę obsługi poleceń PTP i tym razem spojrzał na każdego z nich dokładniej. Ku naszej wielkiej ulgi znaleźliśmy więcej luk w zabezpieczeniach.

CVE-2019-6000– BUFER ZAWORNIK W SEDHOSTINFO-0x91E4

Nazwa polecenia PTP: Sendhostinfo

Kod komendy PTP: 0x91e4

Patrząc na wrażliwy kod, jak pokazano na rycinie 9, było oczywiste, dlaczego na pierwszy rzut oka przegapiliśmy podatność.

Rysunek 9 – Wrażliwy kod fragment z obsługi SendHostinfo.

Tym razem programiści pamiętali, aby sprawdzić, czy wiadomość jest zamierzonym stałym rozmiarem 100 bajtów. Jednak zapomnieli o czymś kluczowym. Nielegalne pakiety będą tylko zalogowane, ale nie upuszczane. Po szybkim zameldowaniu w naszym środowisku testowym Wi -Fi zobaczyliśmy wypadek. Funkcja rejestrowania jest’t asert, i wygrał’t Zatrzymaj nasz przepływ bufora oparty na stosie ��

Chociaż ta luka jest dokładnie tym, czego szukaliśmy, po raz kolejny postanowiliśmy szukać więcej, zwłaszcza że tego rodzaju podatność na podatność najprawdopodobniej zostanie znaleziona w więcej niż jednym poleceniu.

CVE-2019-6001-Przetrzrusz buforu w SetAdapterBatterYReport-0x91fd

Nazwa polecenia PTP: SendAdapterBatteryReport

Kod komendy PTP: 0x91fd

Nie tylko znaleźliśmy inną lukę w tym samym wzorze kodu, ale była to ostatnia polecenie na liście, dając nam miłe wykończenie. Rysunek 10 pokazuje uproszczoną wersję wrażliwej obsługi PTP.

Rysunek 10 – Wrażliwy fragment kodu z modułu obsługi sendadapterbatteryreport.

W takim przypadku bufor Stack jest raczej mały, więc będziemy nadal wykorzystywać poprzednią podatność.

Dygresja: Podczas testowania tej podatności w konfiguracji Wi -Fi stwierdziliśmy, że ulega także awarii funkcji. Byliśmy w stanie wykorzystać to tylko przez połączenie USB.

Ładowanie zwiadowcy – druga próba

Uzbrojeni w naszą nową podatność, zakończyliśmy nasz exploit i pomyślnie załadowaliśmy zwiadowcy w aparacie. Mamy teraz debugger sieciowy i możemy rozpocząć zrzucanie adresów pamięci, aby pomóc nam podczas naszego procesu inżynierii odwrotnej.

Ale poczekaj chwilę, a nie’T skończyliśmy? Naszym celem było pokazanie, że aparat można porwać zarówno z USB, jak i WiFi za pomocą protokołu transferu obrazu. Chociaż istniały niewielkie różnice między dwiema warstwami transportowymi, ostatecznie podatność, której użyliśmy, działała w obu przypadkach, co udowadnia. Jednak przejęcie kamery było tylko pierwszym krokiem w przedstawionym scenariuszu. Teraz to’czas, aby stworzyć oprogramowanie ransomware.

Czas na krypto

Wszelkie odpowiednie ransomware potrzebuje funkcji kryptograficznych do szyfrowania plików przechowywanych na urządzeniu. Jeśli pamiętasz, proces aktualizacji oprogramowania wspomniał o czymś o szyfrowaniu AES. To wygląda na dobrą okazję do zakończenia wszystkich naszych zadań za jednym razem.

To zadanie inżynierii wstecznej poszło znacznie lepiej niż myśleliśmy, że tak; Nie tylko znaleźliśmy funkcje AES, ale także znaleźliśmy weryfikację i deszyfrowanie Klucze dla procesu aktualizacji oprogramowania układowego. Ponieważ AES jest symetrycznym szyfrem, te same klawisze mogą być również używane do szyfrowania złośliwej aktualizacji oprogramowania układowego, a następnie podpisywania, aby przejść kontrole weryfikacji.

Zamiast sami wdrażać wszystkie skomplikowane algorytmy kryptograficzne, użyliśmy Scout. Zaimplementowaliśmy nową instrukcję, która symuluje proces aktualizacji oprogramowania, i odsyła podpisy kryptograficzne, które obliczył algorytm. Korzystając z tej instrukcji, wiemy teraz, jakie są odpowiednie podpisy dla każdej części w pliku aktualizacji oprogramowania, skutecznie zyskując prymitywne podpisy przez samą kamerę.

Ponieważ mamy tylko jeden aparat, była to trudna część. Chcemy przetestować nasz własny plik aktualizacji oprogramowania domowego, ale nie’Nie chcę zorganizować naszego aparatu. Na szczęście dla nas, na rysunku 11 możesz zobaczyć nasz niestandardowy Dumper, stworzony przez łatanie Magic Lantern’S ROM DUMPER.

Rysunek 11 – Obraz naszego dostosowanego Dumpera Rom, za pomocą naszego nagłówka.

CVE-2019-5995-Aktualizacja Cicha złośliwe oprogramowanie układowe:

Istnieje polecenie PTP do zdalnej aktualizacji oprogramowania układowego, która wymaga zerowego interakcji użytkownika. Oznacza to, że nawet jeśli wszystkie luki wdrożeniowe są załatane, atakujący może nadal zainfekować aparat za pomocą złośliwego pliku aktualizacji oprogramowania układowego.

Owinięcie tego

Po zagraniu w procesie aktualizacji oprogramowania, wróciliśmy, aby zakończyć nasze oprogramowanie ransomware. Ransomware wykorzystuje te same funkcje kryptograficzne, co proces aktualizacji oprogramowania i wywołuje te same funkcje AES w oprogramowaniu układowym. Po zaszyfrowaniu wszystkich plików na karcie SD, Ransomware wyświetla użytkownikowi wiadomość ransom.

Łączenie wszystkiego razem wymaga, aby atakujący najpierw skonfigurował nieuczciwe punkt dostępu do Wi-Fi. Można to łatwo osiągnąć, najpierw wąchając sieć, a następnie sfałszowanie AP, aby mieć tę samą nazwę, co ta, którą aparat automatycznie próbuje połączyć. Gdy napastnik znajduje się w tym samym sieci, co kamera, może zainicjować exploit.

Oto prezentacja wideo naszego exploit i ransomware.

Oś czasu ujawnienia

- 31 marca 2019 r. – luki w Canonie zgłoszono.

- 14 maja 2019 r. – Canon potwierdził wszystkie nasze luki.

- Od tego momentu obie strony współpracowały, aby załatać luki w zabezpieczeniach.

- 08 lipca 2019 r. – weryfikowaliśmy i zatwierdziliśmy kanon’S Patch.

- 06 sierpnia 2019 r. – Canon opublikował łatkę w ramach oficjalnego doradztwa bezpieczeństwa.

Kanon’S Advisory Security

Oto linki do oficjalnego doradztwa bezpieczeństwa, który został opublikowany przez Canon:

- Japoński: https: // globalny.Canon/JA/wsparcie/bezpieczeństwo/c-camera.html

- Angielski: https: // globalny.Canon/en/support/Security/D-camera.html

Zdecydowanie polecamy wszystkich, aby załatać swoje dotknięte kamery.

Wniosek

Podczas naszych badań znaleźliśmy wiele krytycznych luk w protokole transferu obrazu, wdrożony przez Canon. Chociaż testowana implementacja zawiera wiele zastrzeżonych poleceń, protokół jest znormalizowany i jest osadzony w innych kamerach. Na podstawie naszych wyników uważamy, że podobne luki można znaleźć w implementacjach PTP innych dostawców.

Nasze badania pokazują, że wszelkie “mądry” Urządzenie, w naszym przypadku kamera DSLR, jest podatna na ataki. Połączenie ceny, wrażliwej zawartości i szeroko rozpowszechnionych odbiorców sprawia, że kamery jest lukratywnym celem dla atakujących.

Ostateczna uwaga na temat szyfrowania oprogramowania. Za pomocą Magic Lantern’S ROM DUMPER, a później za pomocą funkcji z samego oprogramowania, byliśmy w stanie ominąć zarówno szyfrowanie, jak i weryfikację. Jest to klasyczny przykład, że zapomnienie nie jest równe bezpieczeństwu, zwłaszcza gdy ominięcie tych warstw kryptograficznych zajęło tylko niewielką ilość czasu.

Camfecting: Jak hakerzy atakują, uzyskując dostęp do kamery internetowej

Uważaj na złośliwe pliki o nazwie trojany, które mogą dać hakerom dostęp do kamery internetowej komputerowej bez Twojej wiedzy.

W większości przypadków pojawia się czerwone lub zielone światło, gdy nasza kamera internetowa jest włączona, ale niektóre pliki trojanów pozwalają hakerom ominąć tę funkcję – co oznacza, że mogą cię obserwować przez aparat bez wiedzy. Zdjęcie: Shutterstock

Podobnie jak drewniany koń greckiej mitologii, trojan jest rodzajem złośliwego oprogramowania, który jest często ukryty, w tym przypadku jako legalne oprogramowanie lub program. Po zainstalowaniu na urządzeniu może zapewnić hakerom pełny zdalny dostęp do osoby’S komputer.

Ekspert cyberbezpieczeństwa UNSW Profesor Salil Kanhere mówi, że nie powinniśmy zakładać, że ataki trojańskie mają miejsce tylko w dziedzinie filmowej thrillera szpiegowskiego. To, jak mówi, odbywa się często z zwykłymi ludźmi.

“Zazwyczaj trojany są używane do przejęcia kontroli nad osobą’Urządzenie S – aby haker mógł uzyskać dostęp do plików komputerowych lub ukraść dane, lub często wkłada bardziej szkodliwe złośliwe oprogramowanie do urządzenia,” on mówi.

“Niepokojące jest to, że zapewnia im również zdalny dostęp do komputera, w tym peryferyjne, takie jak kamera internetowa – co oznacza, że mogą one zasadniczo oglądać wszystko po drugiej stronie obiektywu. Ten rodzaj ataku jest znany jako kamfekcja.

“To’S Całkowite wtargnięcie naszej prywatności i to’S nie tylko ograniczone do komputera, może się to zdarzyć w telefonie, tablecie, a także innych urządzeniach sieciowych w domu, takich jak kamery bezpieczeństwa.”

Jak działa atak?

Dla niektórych ludzi historia hakerów uzyskujących dostęp do osoby’komputer s bez ich zgody może nie być nowy, ale hakerzy zawsze wymyślają świeże sposoby na ukrycie trojana.

Udając bank, agencję rządową lub organizację charytatywną, hakerzy tworzą złudzenie autentyczności i autorytetu – często z wymagającym lub pilnym wnioskiem, który wymaga natychmiastowego działania odbiorcy. Jeśli następnie przystąpią do otwierania lub pobrania plików dołączonych do e -maila spam.

“Przez większość czasu, kiedy to się dzieje, ofiary pozostają nieświadome, że tak się stało,” mówi prof. Kanhere.

“Transakcja jest prawie automatyczna i często nic się nie dzieje po naciśnięciu przycisku pobierania, aby ludzie mogli się tam myśleć’jest usterką lub’s pusty plik, więc zignorują go i Don’Nie myśl dużo o tym.

“To nie było’T zawsze takie łatwe – nie tak dawno temu hakerzy musieli napisać złośliwe oprogramowanie, co oznaczało, że potrzebowali specjalistycznej wiedzy na temat programowania komputerowego. W dzisiejszych czasach trojany i wszystkie narzędzia potrzebne do przeprowadzenia takich ataków można kupić i sprzedać w ciemnej sieci.”

Dlaczego tak się dzieje?

Prof. Kanhere mówi, że musi być silna motywacja do włamania się do innej osoby’kampa internetowa, ponieważ atak jest zwykle planowany i celowy.

“Powodem, dla którego tak się dzieje, może być to, że hakerzy chcą uchwycić obrazy lub filmy drugiej osoby w kompromisowej pozycji i potencjalnie używać go jako szantażowego do zysków finansowych – IT’jest bardzo zboczoną prawdą, ale to się zdarza.

“Czy my’Ponowne korzystanie z naszych laptopów, telefonów i innych urządzeń do pracy lub celów społecznych, większość ma wbudowaną kamerę, więc tak’Jest bardzo łatwy dla hakerów do uzyskania dostępu do materiału wizualnego ofiary w danym momencie.

“Wiemy również, że rządowe agencje wywiadowcze mogą również zastosować to podejście do gromadzenia ograniczonych lub wrażliwych informacji.”

Instalowanie oprogramowania antywirusowego i włączenie zapory po przeglądaniu Internetu to kilka sposobów na wzmocnienie obrony, jeśli nastąpi cyberatak. Zdjęcie: Shutterstock

Pracuj nad twoją obroną

What It’nie zawsze jest możliwe, aby całkowicie uniknąć ataku na kamfanie, istnieją sposoby na wzmocnienie obrony, gdy się zdarzy. I sprowadza się to do higieny cyber.

“Po pierwsze, sprawdź, które aplikacje i programy mają zgodę dostępu do aparatu i mikrofonu. Upewnij się, że’Re umożliwiając tylko aplikacje, które naprawdę wymagają dostępu do aparatu, na przykład zespoły Microsoft na spotkania robocze, a nie losowe’T Pamiętaj o instalacji.

“Po drugie, włącz swoją zaporę. Pomoże to chronić twoją sieć, filtrowując i blokując ruch, który próbuje uzyskać nieautoryzowany dostęp do komputera.

“I wreszcie instalacja programów antywirusowych to kolejna linia obrony, ponieważ aktywnie filtrują i sprawdzają złośliwe oprogramowanie na komputerze.”

Jeśli natkniesz się na losowe foldery na komputerze zawierające zdjęcia lub filmy, które nie’Przypomnij sobie, jak się nagrywa, jest to czerwona flaga, że dzieje się coś podejrzanego, mówi prof. Kanhere.

Nawet specjaliści ds. Informacji i technologii komputerowych nie są odporni na tego rodzaju ataki hakerów.

Obraz Marka Zuckerberga, założyciela giganta mediów społecznościowych Facebook, siedzących przy biurku, trzymając kartonowe wycięcie.

Na większości urządzeń komputerowych pojawia się zielone lub czerwone światło, które dają nam znać, że aparat jest używany. Ale nie zawsze tak jest, gdy trojan infiltrował system komputerowy, mówi prof. Kanhere.

“Pokrycie obiektywu kamery internetowej na laptopie to jeden prosty i niski sposób na zapewnienie dodatkowej ochrony przed hakerami, którzy mogą nielegalnie uzyskać dostęp do aparatu komputerowego.”