Streszczenie

Windows Defender to program przeciwprypyWare, który chroni komputer przed szkodliwym i niechcianym oprogramowaniem. Ma dwa tryby działania: ochrona w czasie rzeczywistym i skanowanie. Ochrona w czasie rzeczywistym działa w tle i wykrywa oprogramowanie szpiegujące, próbując się zainstalować, a skanowanie wykrywa oprogramowanie szpiegujące już zainstalowane na komputerze. Windows Defender używa plików definicji do aktualizacji podpisów szpiegowskich i zawiera funkcję automatycznej aktualizacji. Eksplorator oprogramowania jest kluczowym elementem Windows Defender, ponieważ śledzi status wszystkich uruchomionych programów.

Kluczowe punkty

1. Windows Defender to program przeciwprypyWare, który chroni komputer przed szkodliwym oprogramowaniem.

2. Tryb ochrony w czasie rzeczywistym wykrywa oprogramowanie szpiegujące, próbując się zainstalować, a tryb skanowania wykrywa oprogramowanie szpiegujące już zainstalowane na komputerze.

3. Spyware jest wykrywane na podstawie jego podpisu, który obejmuje sposób, w jaki próbuje się zainstalować, pliki, które tworzy lub modyfikuje, a także rejestru, które modyfikuje lub tworzy.

4. Windows Defender używa plików definicji do aktualizacji podpisów szpiegowskich i zawiera funkcję automatycznej aktualizacji.

5. Eksplorator oprogramowania śledzi status wszystkich uruchamiających programów i pomaga wykryć działania złośliwych programów.

Pytania i odpowiedzi

1. Czy Windows Defender może chronić mój komputer przed szkodliwym oprogramowaniem?

Tak, Windows Defender to program przeciwprypyWare, który chroni komputer przed szkodliwym i niechcianym oprogramowaniem.

2. Jakie są dwa tryby operacyjne Windows Defender?

Dwa tryby operacyjne Windows Defender to ochrona w czasie rzeczywistym i skanowanie.

3. Co robi tryb ochrony w czasie rzeczywistym?

Tryb ochrony w czasie rzeczywistym wykrywa oprogramowanie szpiegujące, które próbuje się zainstalować na komputerze. Działa w tle, aby zabezpieczyć komputer.

4. Co robi tryb skanowania?

Tryb skanowania próbuje zlokalizować oprogramowanie szpiegujące, które już zainstalowało się na komputerze. Może wykryć oprogramowanie szpiegujące, które mogły minąć funkcję ochrony w czasie rzeczywistym.

5. Jak Windows Defender rozpoznaje oprogramowanie szpiegujące?

Windows Defender rozpoznaje oprogramowanie szpiegowskie według podpisu, który obejmuje sposób, w jaki próbuje się zainstalować, pliki, które tworzy lub modyfikuje, a także klawisze rejestru, które modyfikuje lub tworzy.

6. Jak Windows Defender jest na bieżąco z nowym oprogramowaniem szpiegowskim?

Windows Defender używa plików definicji, aby zachować aktualne informacje o podpisach szpiegowskich. Microsoft tworzy nowe podpisy dla Windows Defender, aby przeciwdziałać nowym oprogramowaniu szpiegującym i udostępnia te nowe podpisy do pobrania.

7. Co to jest eksplorator oprogramowania?

Eksplorator oprogramowania jest kluczowym elementem Windows Defender. Śledzi status wszystkich programów obecnie działających na komputerze i pomaga wykryć działania złośliwych programów.

8. Jak uzyskać dostęp do Windows Defender?

Aby uzyskać dostęp do Windows Defender, kliknij Uruchom, a następnie panel sterowania, a następnie bezpieczeństwo, a wreszcie Windows Defender.

9. Jak mogę włączyć obrońcę systemu Windows, jeśli jest wyłączony?

Jeśli obrońca systemu Windows zostanie wyłączony, zobaczysz monit ostrzegawczy. Kliknij „Włącz i otwórz Windows Defender”, aby to włączyć.

10. Jakie są różne statusy w Windows Defender?

Różne statusy w Windows Defender są zielone (normalne), pomarańczowe (ostrzeżenie) i czerwone (niebezpieczeństwo). Status wskazuje bieżący stan bezpieczeństwa komputera.

11. Jak mogę zaktualizować definicje definansu Windows?

Możesz zaktualizować definicje Windows Defender, klikając przycisk „Sprawdź aktualizację” podany w wierszu ostrzegawczym, jeśli definicje są nieaktualne.

12. Co robi przycisk do przodu/tyłu na pasku narzędzi?

Przyciski do przodu/tyłu umożliwiają nawigację w lokalizacjach, które już odwiedziłeś w Windows Defender.

13. Co robi przycisk skanowania?

Przycisk skanowania rozpoczyna szybkie skanowanie komputera, aby wykryć dowolne oprogramowanie szpiegujące.

14. Jak mogę określić rodzaj skanowania w Windows Defender?

Możesz określić rodzaj skanowania jako szybki skan, pełny skan lub niestandardowe skanowanie za pomocą opcji skanowania.

15. Jakie informacje są dostępne na stronie historii w Windows Defender?

Strona historii zawiera podsumowanie wszystkich działań obrońców systemu Windows, w tym wykryte programy i podjęte działania. Zapewnia również linki do szybkiego dostępu dla dozwolonych przedmiotów i kwarantowanych przedmiotów.

Czy Windows Defender może wykryć złośliwe oprogramowanie

Chcesz pominąć preambule? Idź w prawo do Osquery SQL na końcu tego artykułu.

Przedstawiamy Obrońcę Windows

Wszystkie wersje systemu Windows Vista obejmują Windows Defender. Windows Defender to program przeciwprypyWare, który chroni komputer przed szkodliwym i niechcianym oprogramowaniem. Podobnie jak całe oprogramowanie przeciwprypy oprogramowanie, Windows Defender najlepiej jest używany z oprogramowaniem antywirusowym. Razem program przeciwprypy oprogramowania i program antywirusowy mogą chronić komputer przed większością rodzajów złośliwego oprogramowania.

Poznaje się obrońcy Windows

Podobnie jak oprogramowanie antywirusowe, Windows Defender ma dwa tryby pracy:

- Ochrona w czasie rzeczywistym

- Łów

Domyślnie Windows Defender jest skonfigurowany do korzystania z ochrony w czasie rzeczywistym i uzupełniania go codziennymi skanami. Podczas pracy w trybie ochrony w czasie rzeczywistym Windows Defender działa w tle i pracuje nad wykrywaniem oprogramowania szpiegowskim, które próbuje się zainstalować. Podczas pracy w trybie skanowania Windows Defender próbuje zlokalizować oprogramowanie szpiegujące, które potajemnie zainstalowało się na komputerze. Zarówno ochrona w czasie rzeczywistym, jak i skanowanie są absolutnie niezbędne, aby zapewnić, że komputer jest chroniony przed oprogramowaniem szpiegowskim. Ochrona w czasie rzeczywistym może zabezpieczyć komputer przed znanym oprogramowaniem szpiegowskim. Skanowanie może wykryć oprogramowanie szpiegujące, które jest już zainstalowane na komputerze lub które mogły minąć funkcję ochrony w czasie rzeczywistym.

Windows Defender rozpoznaje oprogramowanie szpiegowskie w sposobie, w jaki próbuje się zainstalować, pliki, które próbuje utworzyć lub zmodyfikować, klawisze rejestru, które modyfikują lub tworzą, lub dowolną kombinację tych elementów wspólnie określanych jako oprogramowanie szpiegujące’S podpis. Oprogramowanie szpiegujące może czasem poślizgnąć się w czasie rzeczywistym, jeśli oprogramowanie szpiegujące’S podpisu ISn’t rozpoznane, co może się zdarzyć, jeśli oprogramowanie szpiegujące zostało niedawno wydane lub niedawno zmodyfikowane w celu obejścia wykrywania.

Podobnie jak oprogramowanie antywirusowe, Windows Defender używa plików definicji, aby zachować aktualne informacje o podpisach szpiegowskich. Microsoft tworzy nowe podpisy dla Windows Defender, aby przeciwdziałać nowym oprogramowaniu szpiegującym i złośliwym programom i udostępnia te nowe podpisy do pobrania. Windows Defender zawiera funkcję automatycznej aktualizacji, która okresowo sprawdza aktualizacje, a także ręcznie sprawdzać aktualizacje.

Jednym z kluczowych elementów w Windows Defender jest Eksplorator oprogramowania. Jak opisano w “Nawigacja po komputerze’S uruchomienie, uruchamianie i programy połączone sieci” Sekcja w rozdziale 6, oprogramowanie Eksplorator śledzi status wszystkich programów obecnie działających na komputerze. Możesz użyć Eksploratora oprogramowania do zakończenia programu, blokowania połączeń przychodzących z programem oraz do wyłączenia lub usuwania programu. Windows Defender używa Eksploratora oprogramowania, aby pomóc w wykryciu działań złośliwych programów.

Uruchamianie i korzystanie z Windows Defender

Aby uzyskać dostęp do Windows Defender, kliknij Uruchom, a następnie kliknij panel sterowania. W panelu sterowania kliknij bezpieczeństwo, a następnie kliknij Windows Defender. Jeśli obrońca systemu Windows jest wyłączony, ty’Zamiast tego zobaczę monit o ostrzeżenie. Kliknij Włącz i otwórz Windows Defender, aby włączyć Windows Defender.

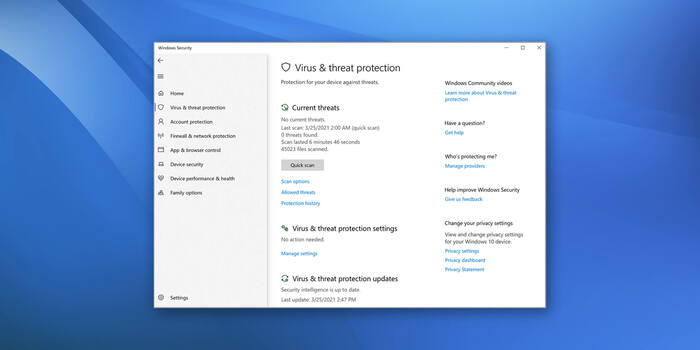

Strona główna Windows Defender zawiera przegląd bieżącego statusu. Ty’Zobacz trzy statusy oznaczone kolorami:

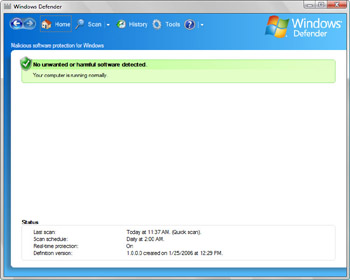

- Zielony (normalny) Jeśli Windows Defender’definicje S są aktualne i na komputerze nie ma znanego niechcianego lub szkodliwego oprogramowania’LL Zobacz zielony (normalny) wskaźnik stanu podobny do tego pokazanego na rysunku 13-18.

Rysunek 13-18: Wyświetlanie statusu w Windows Defender - Orange (ostrzeżenie) Jeśli na komputerze, jeśli definicje Definesa Windows Defender są nieaktualne i nie ma znanego niechcianego lub szkodliwego oprogramowania’LL Zobacz wskaźnik statusu pomarańczowego (ostrzeżenia) informujący o tym, że definicje definicji Windows Defender muszą zostać zaktualizowane. Ty’LL będzie w stanie pobierać aktualizacje przez Internet ze strony internetowej Microsoft i zainstalować je automatycznie, klikając przycisk Sprawdź aktualizację podaną w ramach ostrzeżenia.

- Czerwony (niebezpieczeństwo) Jeśli na komputerze, jeśli zabezpieczenie komputera jest prawdopodobnie zagrożone lub jest znane niechciane lub szkodliwe oprogramowanie’Zobacz wskaźnik statusu czerwonego (niebezpieczeństwa), w którym podjął działania w celu ochrony komputera. Ty’LL może rozpocząć skan lub kwarantannę odkryte oprogramowanie szpiegujące za pomocą dostarczonych opcji.

Pasek narzędzi u góry okna zapewnia dostęp do głównych funkcji w Windows Defender. Od lewej do prawej pasek narzędzi ma te przyciski:

- Do przodu/do tyłu Przyciski do przodu i tyłu po lewej stronie paska narzędzi umożliwiają poruszanie się’VE już odwiedziłem. Podobne do przeglądania sieci, lokalizacji’Odwiedzone są przechowywane w historii i możesz przeglądać historię za pomocą przycisków do przodu i tyłu.

- Dom Wyświetla stronę główną Windows Defender, pokazana na rysunku 13-18.

- Skanowanie Rozpoczyna szybki skan komputera i wyświetla skanowanie strony komputera, co pokazuje postęp skanowania.

- Opcje skanowania Wyświetla listę opcji, która umożliwia określenie rodzaju skanowania jako szybkiego skanowania, pełnego skanowania lub niestandardowego skanowania. Zobacz “Skanowanie komputera w poszukiwaniu oprogramowania szpiegowskiego” Sekcja w dalszej części tego rozdziału, aby uzyskać więcej informacji.

- Historia Wyświetla stronę historii. Ta strona zawiera podsumowanie wszystkich działań Defender Windows według wykrytych programów i podjętych działań. Linki do szybkiego dostępu są dostarczane dla dozwolonych przedmiotów i kwarantannych.

- Narzędzia Wyświetla stronę wszystkich ustawień i narzędzi. Ta strona umożliwia skonfigurowanie ogólnych ustawień, wyświetlanie elementów kwarantowanych, dostęp do Eksploratora oprogramowania, wyświetlone elementy i więcej.

- Pomoc Obrońca Windows Wyświetla dokumentację pomocy dla Windows Defender.

- Windows Defender Opcje pomocy Wyświetla listę opcji, która umożliwia wyświetlanie dodatkowych elementów pomocy, takich jak indeks pomocy i wsparcia systemu Windows.

Sekcja statusu w dolnej części strony głównej zawiera szczegółowe informacje na temat ogólnego statusu Defender Windows:

- Ostatni skan Pokazuje datę i godzinę ostatniego skanowania i rodzaj skanowania, takie jak szybki skan lub pełny skan.

- Harmonogram skanowania Pokazuje harmonogram automatycznych skanów, takich jak Daily o 2:00.

- Ochrona w czasie rzeczywistym Pokazuje status ochrony w czasie rzeczywistym, na przykład.

- Wersja definicji Pokazuje wersję, czas i datę najnowszego pliku definicji.

Kiedy pracujesz z Windows Defender, główne działania’LL chce się wykonać, to:

- Konfigurowanie ustawień ogólnych.

- Skanowanie komputera w poszukiwaniu oprogramowania szpiegowskiego.

- Sprawdzanie aktualizacji.

- Przeglądanie lub przywracanie przedmiotów kwarantannych.

- Przeglądanie lub zmiana programów, na które pozwalają.

- Wyłączanie lub włączanie Windows Windows.

Konfigurowanie ustawień ogólnych

Ustawienia ogólne pozwalają wybrać, jak chcesz uruchomić Defender Windows. Możesz skonfigurować ogólne ustawienia, wykonując następujące kroki:

- Otwórz Defender Windows.

- Kliknij narzędzia, a następnie kliknij opcje.

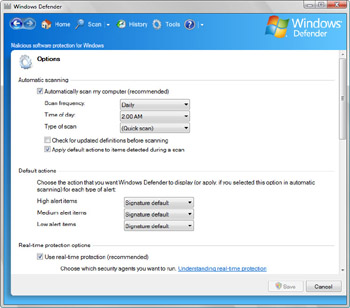

- Na stronie opcji, pokazanej na rysunku 13-19, podano następujące sekcje opcji:

- Automatyczne skanowanie Służy do zarządzania automatycznym skanowaniem i automatycznymi opcjami aktualizacji. Aby automatycznie skanować skanowanie Windows Defender, musisz wybrać pole wyboru automatycznie komputer (zalecany), a następnie ustawić częstotliwość skanowania, porę dnia i rodzaj skanowania. Jeśli chcesz, aby Windows Defender sprawdzał aktualizacje przed skanowaniem, wybierz Zaktualizowane definicje przed skanowaniem.

- Działania domyślne Służy do ustawiania domyślnej akcji do podjęcia na podstawie poziomu alertu wykrytych programów szpiegowskich. Oprogramowanie szpiegujące o wysokim poziomie alertów jest uważane za najbardziej niebezpieczne i mają najwyższe prawdopodobieństwo wyrządzenia uszkodzenia komputera. Oprogramowanie szpiegujące o średnim poziomie alarmowym jest uważane za umiarkowanie niebezpieczne i mają umiarkowane prawdopodobieństwo uszkodzenia komputera lub wykonania uciążliwości/złośliwych działań. Oprogramowanie szpiegujące o niskim poziomie alarmowym jest uważane za niskie niebezpieczeństwo i jest przede wszystkim uciążliwe. Jeśli włączysz działania dotyczące wykrytych elementów po skanowaniu w ramach automatycznego skanowania, Windows Defender wykonuje zalecane działanie po zakończeniu automatycznego skanowania. Przedmioty oznaczone ignoruj są ignorowane. Pozycje oznaczone usuwanie są usuwane i poddane kwarantannie. Elementy oznaczone podpisu są obsługiwane zgodnie z domyślnym ustawieniem w podpisie powiązanym z oprogramowaniem szpiegowskim. W większości przypadków domyślnie podpisu oznacza, że wysokie i umiarkowane elementy alert są usuwane.

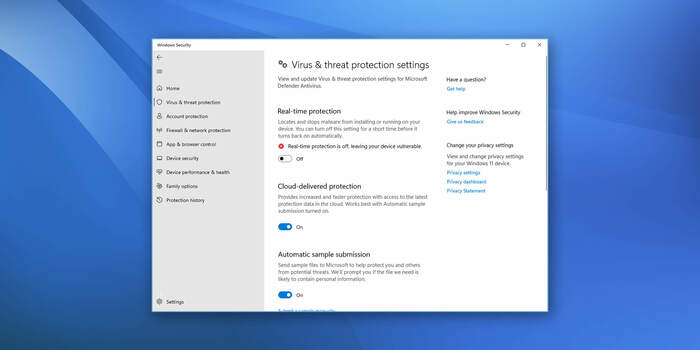

- Opcje ochrony w czasie rzeczywistym Używane do włączania ochrony w czasie rzeczywistym. Ochrona w czasie rzeczywistym wykorzystuje szereg agentów bezpieczeństwa w celu ustalenia, które obszary systemu operacyjnego i które komponenty otrzymują ochronę w czasie rzeczywistym. Każdy z tych agentów bezpieczeństwa może być włączony lub wyłączony indywidualnie za pomocą podanych pola wyboru. Jeśli chcesz otrzymać alerty związane z ochroną w czasie rzeczywistym, możesz włączyć dostarczone opcje powiadomień.

- Zaawansowane opcje Służy do konfigurowania zaawansowanych technik wykrywania oprogramowania szpiegowskim. Te opcje pozwalają skanować archiwa wewnętrzne w celu wykrywania podejrzanych plików. Włączenie tych opcji jest szczególnie ważne dla wykrywania nowych oprogramowania szpiegowskim, ukrytych oprogramowania szpiegowskim i oprogramowania wykonywania prawdopodobnie złośliwych działań.

- Opcje administratora Służy do określenia, czy Windows Defender jest włączony czy wyłączony. Jeśli wyczyścisz pole wyboru Użyj Windows Defender, Windows Defender Won’t Zapewnij ochronę przed oprogramowaniem szpiegowskim. Służy również do określenia, czy normalni użytkownicy mogą wykonywać skany i usunąć potencjalnie niechciane oprogramowanie. Domyślnie użytkownicy, którzy nie mają praw administratora, mogą wykonywać skany i usunąć potencjalnie niechciane oprogramowanie. To jest zalecana konfiguracja.

- Kliknij Zapisz, aby zapisać wszelkie zmiany’ve wykonane do konfiguracji.

Rysunek 13-19: Konfigurowanie ogólnych ustawień w Windows Defender

Skanowanie komputera w poszukiwaniu oprogramowania szpiegowskiego

Obrońca systemu Windows może być używany do wykonywania szybkich skanów, pełnych skanów i niestandardowych skanów. Szybkie skany i pełne skany są łatwe do zainicjowania:

- W przypadku szybkiego skanowania Windows Defender sprawdza obszary pamięci, rejestru i systemu plików, o którym wiadomo, że są używane przez oprogramowanie szpiegujące dla każdego niechcianego lub potencjalnie szkodliwego oprogramowania. Możesz rozpocząć szybkie skanowanie, klikając przycisk skanowania na pasku narzędzi.

- W przypadku pełnego skanowania Windows Defender wykonuje dokładne sprawdzenie wszystkich obszarów pamięci, rejestru i systemu plików dla każdego niechcianego lub potencjalnie szkodliwego oprogramowania. Możesz uruchomić pełny skanowanie, klikając przycisk opcji skanowania na pasku narzędzi i wybierając pełny skanowanie.

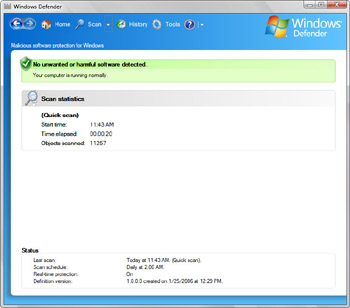

Windows Defender pokazuje postęp skanowania, zgłaszając:

- Czas rozpoczęcia skanu.

- Całkowita ilość czasu spędzonego na skanowaniu komputera (upływający czas).

- Lokalizacja lub przedmiot jest obecnie badany.

- Całkowita liczba skanowanych plików.

Po zakończeniu skanowania Windows Defender zapewnia statystyki skanowania, jak pokazano na rysunku 13-20.

Rysunek 13-20: Wykonanie skanowania za pomocą Windows Defender

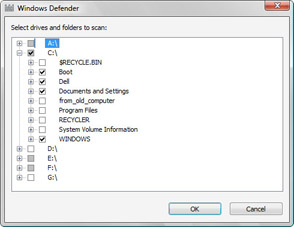

W przypadku niestandardowego skanowania Windows Defender sprawdza wybrane obszary systemu plików dla każdego niechcianego lub potencjalnie szkodliwego oprogramowania. Rozpoczynasz niestandardowe skanowanie, wykonując następujące kroki:

- Otwórz Defender Windows.

- Kliknij przycisk Opcje skanowania, a następnie wybierz niestandardowe skanowanie.

- Na stronie Wybierz opcje skanowania, kliknij Wybierz.

- Wybierz dyski i foldery do skanowania, jak pokazano na rysunku 13-21, a następnie kliknij OK.

- W Windows Defender kliknij skanowanie teraz, aby rozpocząć skanowanie.

Rysunek 13-21: Wybór dysków i folderów do skanowania

Sprawdzanie aktualizacji

Dowściwne definicje oprogramowania szpiegującego mogą narażać komputer na ryzyko. Domyślnie Windows Defender automatycznie sprawdza zaktualizowane definicje oprogramowania szpiegującego przed wykonaniem automatycznego skanowania. Jeśli komputer ma dostęp do Internetu lub serwera aktualizacji, Windows Defender aktualizuje definicje oprogramowania szpiegowskiego. Jeśli komputer nie’T mieć dostęp do Internetu lub serwera aktualizacji, Windows Defender nie może aktualizować definicji oprogramowania szpiegowskiego.

Możesz ręcznie aktualizować definicje oprogramowania szpiegowskim w dowolnym momencie, wykonując następujące kroki:

- Kliknij Uruchom, a następnie kliknij panel sterowania.

- W panelu sterowania kliknij bezpieczeństwo, a następnie kliknij sprawdź nowe definicje w ramach Windows Defender.

Wskazówka W systemie Windows Defender możesz również sprawdzić aktualizacje, klikając przycisk Opcje pomocy Windows Defender, wybierając Windows Defender, a następnie klikając aktualizacje sprawdź aktualizację.

Przeglądanie lub przywracanie przedmiotów kwarantannych

Przedmioty kwarantannie to elementy, które zostały wyłączone i przeniesione do chronionej lokalizacji na komputerze, ponieważ Windows Defender podejrzewa, że są szkodliwe lub potencjalnie niechciane oprogramowanie. Możesz uzyskać dostęp i pracować z elementami kwarantannymi, wykonując kroki:

- Otwórz Defender Windows.

- Kliknij narzędzia, a następnie kliknij kwarantowane elementy.

- Jeśli klikniesz element kwarantowany, możesz usunąć lub przywrócić element.

- Wybierz Wyjmij, aby na stałe usunąć element z komputera.

- Wybierz Przywróć, aby przywrócić element do jego oryginalnej lokalizacji, aby można go było używać i zaznaczyć go jako dozwolony element. Zobacz następną sekcję, “Przeglądanie lub zmiana programów, na które pozwalają,” po więcej informacji.

- Jeśli chcesz usunąć wszystkie elementy kwarantowane, kliknij Usuń wszystkie.

Przeglądanie lub zmiana programów, na które pozwalają

Czasami ty’LL zainstaluj programy, które wykonują działania, które Defender Windows uważa za potencjalnie szkodliwe lub złośliwe. W takim przypadku Windows Defender albo kwarantannie program automatycznie, na przykład w przypadku pozycji o wysokim zagrożeniu, albo ostrzega o programie, na przykład w przypadku elementu umiarkowanego. Jeśli masz pewność, że program kwarantowany jest bezpieczny, możesz go przywrócić, a Windows Defender oznaczy program jako dozwolony element. Lub jeśli otrzymasz ostrzeżenie o programie, o którym wiesz, że jesteś bezpieczny, możesz zaznaczyć przedmiot zgodnie.

Możesz przeglądać lub zmienić aktualnie dozwolone elementy, wykonując następujące kroki:

- Otwórz Defender Windows.

- Kliknij narzędzia, a następnie kliknij dozwolone elementy. Na stronie dozwolonych elementów dozwolone elementy są wymienione według nazwy z poziomem alertu i zalecenie dotyczące sposobu obsługi programu.

- Możesz usunąć element z listy dozwolonych elementów, klikając go, a następnie wybierając Usuń.

Wyłączanie lub włączanie Windows Windows

Możesz wyłączyć lub włączyć Windows, wykonując następujące kroki:

- Otwórz Defender Windows.

- Kliknij narzędzia, a następnie kliknij opcje.

- Przewiń w dół do dolnej strony opcji.

- Możesz teraz:

- Wyczyść pole wyboru Użyj Windows Defender, aby wyłączyć i wyłączyć Obrońcę Windows.

- Wybierz pole wyboru Użyj Windows Defender, aby włączyć i włączyć Windows Defender.

- Kliknij Zapisz.

Czy Windows Defender może wykryć złośliwe oprogramowanie?

W świecie bezpieczeństwa online jest wiele mitów i nieporozumień, które krążyły. Jednym z najczęstszych jest przekonanie, że Windows Defender, Microsoft’wbudowany program antywirusowy, nie jest zgodny z zadaniem wykrywania i usuwania złośliwego oprogramowania.

Windows Defender to program dołączony do systemu operacyjnego Windows. Został zaprojektowany, aby pomóc w ochronie komputera przed złośliwym oprogramowaniem i innym niepożądanym oprogramowaniem.

Chociaż Defender może nie być najbardziej solidnym dostępnym programem bezpieczeństwa, jest więcej niż w stanie ochronić komputer przed złośliwym oprogramowaniem.

Pozwalać’S przyjrzyj się, jak działa obrońca i dlaczego powinieneś’Nie bój się polegać na nim, aby zapewnić bezpieczeństwo komputera.

Jest wystarczająco obrońcy systemu Windows?

Jak działa Microsoft Defender?

Wbrew powszechnemu przekonaniu, Windows Defender jest w rzeczywistości dość wyrafinowanym oprogramowaniem. Wykorzystuje kombinację heurystyki i wykrywania opartego na podpisach do identyfikacji i usuwania złośliwego oprogramowania. Heurystyka pozwala Defenderowi wykryć zupełnie nowe złośliwe oprogramowanie’T zostały napotkane wcześniej, podczas gdy podpisy pomagają w identyfikacji i usunięciu znanych zagrożeń.

Ponadto Defender korzysta z faktu, że jest on zintegrowany z systemem operacyjnym Windows; Daje to poziom dostępu, jaki mogą inne programy bezpieczeństwa’t dopasowanie.

Wszystko to oznacza, że Defender jest więcej niż w stanie wykrywać i usuwać złośliwe oprogramowanie z komputera. Jednakże to’jest ważne, aby pamiętać, że żaden program bezpieczeństwa nie jest doskonały. Zawsze pojawią się nowe zagrożenia’były widziane wcześniej, a czasem mogą one przepłynąć nawet najlepsze oprogramowanie bezpieczeństwa. To’S, dlaczego’jest ważne, aby mieć plan kopii zapasowej, taki jak dobry program antywirusowy.

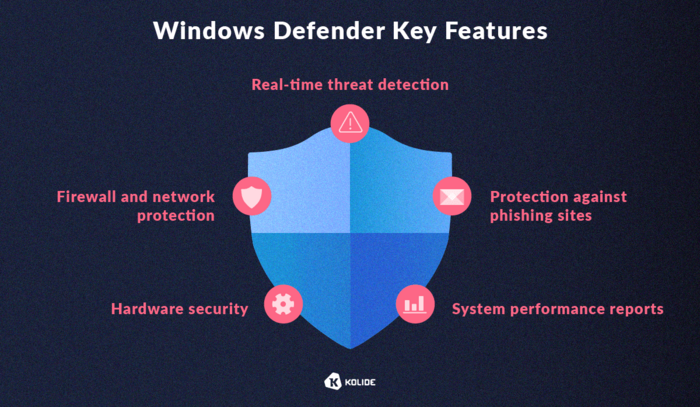

Funkcje Microsoft Defender

Microsoft Defender ma kilka funkcji, które mogą pomóc w wykryciu złośliwego oprogramowania. Funkcje te obejmują ochronę w czasie rzeczywistym, ochronę w chmurze i wykrywanie behawioralne. Ochrona w czasie rzeczywistym oznacza, że Defender skanuje komputer pod kątem złośliwego oprogramowania za każdym razem, gdy uzyskujesz dostęp do pliku lub programu.

Ochrona w chmurze korzysta z Microsoft’S Usługa w chmurze w celu skanowania plików pod kątem złośliwego oprogramowania. Wykrywanie behawioralne monitoruje komputer’zachowanie s objawów infekcji. Jeśli obrońca znajdzie jakąś podejrzaną aktywność, podejmie działania w celu usunięcia złośliwego oprogramowania.

Microsoft Defender może również pomóc w usunięciu złośliwego oprogramowania, które jest już na komputerze. Aby to zrobić, możesz uruchomić pełny skan swojego komputera. Pełny skanowanie sprawdzi wszystkie pliki na komputerze pod kątem złośliwego oprogramowania. Jeśli obrońca znajdzie jakieś złośliwe oprogramowanie, usunie je z komputera. Poza pełnym skanowaniem, istnieją również inne opcje skanowania.

Możesz także użyć Microsoft Defender do skanowania określonych plików lub folderów. Aby to zrobić, kliknij prawym przyciskiem myszy w pliku lub folderze i wybierz “Skanuj z Microsoft Defender.” Następnie obrońca zeskanuje wybrany plik lub folder dla złośliwego oprogramowania.

Jak działa obrońca w porównaniu z innymi oprogramowaniem przeciwmymalistycznym?

Ogólnie rzecz biorąc, Defender robi dobrą robotę, utrzymując ludzi’S komputery bezpieczne. W ostatnich niezależnych testach AV wykazano, że jest skuteczny w wykrywaniu i usuwaniu złośliwego oprogramowania.

Istnieją inne programy antymalware, które mogą wykonać lepszą robotę niż Defender. Niektóre z nich są bezpłatne, a niektóre z nich musisz zapłacić. Jeśli martwisz się o swój komputer’S Bezpieczeństwo, możesz rozważyć skorzystanie z jednego z tych innych programów.

Jednak najlepszym sposobem ochrony komputera jest aktualizacja najnowszych łatek bezpieczeństwa i uważanie na witryny, które pobierasz i pliki, które pobierasz, ponieważ nawet najlepsze oprogramowanie antymalne nie są idealne.

Jak usunąć złośliwe oprogramowanie i czyszczyć komputer z systemem Windows

Ostateczny werdykt

Nie ma jednej odpowiedzi na pytanie, czy obrońca Windows może wykryć złośliwe oprogramowanie. Zależy to od wielu czynników, w tym z jakiego rodzaju złośliwego oprogramowania, i jak aktualna jest instalacja obrońcy. Jednak ogólnie Defender jest dobrym narzędziem do zapewnienia bezpieczeństwa komputera przed złośliwym oprogramowaniem.

Więc może wykryć złośliwe oprogramowanie Windows? Tak, z pewnością może! Czy jest to najbardziej solidny dostępny program bezpieczeństwa? Nie, ale to nie’Trzeba być; Dla większości użytkowników zapewnia więcej niż wystarczającą ochronę. Przywdziewać’T wierz, że mity i dezinformacja unoszą się w Internecie; Jeśli chodzi o bezpieczeństwo online, możesz zaufać Windows Defender.

Czy Windows Defender może wykryć większość wirusów?

Tak, obrońca może wykryć większość wirusów. Istnieją jednak pewne rodzaje złośliwego oprogramowania, z którymi nie jest zbyt dobry w radzeniu sobie.

Czy potrzebuję dodatkowego antywirusa, jeśli mam obrońcę systemu Windows?

Chociaż Microsoft Defender jest dobrym narzędziem do zapewnienia bezpieczeństwa komputera, możesz rozważyć korzystanie z innego programu, jeśli martwisz się o swój komputer’S zabezpieczenia.

О_NAgiжживает лащитник Window?

Да, защитник Windows предназначен для обнаржения и удалениala вредонy програм с вашего компюююера. Оreg unkcyjnaнназначен для о dannaржения вируaS, ormрограм-шионов, прогарам-ыыооо рр вр вр вр zdrowerгае000, в врогатеелей, торые могokój.

Защитник Windows – это антививируная fot. Он исполззет комбинацию методов обнаржжения на основе сигнатур и эвристczeń много обеспечениwią.

Защитник Windows включает слющие фнкции для защиты компююера от вредоносных прогограм:

• защита в режиме реального вемени: эта фнкция оRтивает ваш компюютвваczo пававоentów ует или удаляет е е как lot.

• проактивная защита: эта фнкция ыаявляentów , и немедленнy принимает меры для защиты от них.

• поведенческая безопасность: ээа фнкция исползшет р Moааширенннюю аналититику дszcześnie оrozy оабнаржniąonten стных приложений и предrawaнимает деййтвия, еaсли они идентифицирююся как ведоносные.

• ценка уязвимостnowa: и програмами, и предrawaastaons ras действия, чтоver.

• о_NAчная защита: эта фнкция исползет о_NAчнючнючю аанаит John ы.

Защитник Windows предназначен для защиты вашего компьютера от вредоносных программ, но он не идеален и не может обнаружить все вредоносные программы. Вт почем важно исползовать дополнительные уровни защиты, такие как аивиłats маэ. Кроме того, важно подерживать оRерационнннню сисiad ARражения новыи урозами.

Чтоjed. Ыожетnowa «Сканировать a ас» ц for. Еarag бдут обнаржжены какие-либо подозрительные дейййия или урозы, защитник пимет меры длщщщы кюююююююююююююююююююююююююююniej Window.

Велом защитник Windows предназначен для оindowe иадааениala ведоносных пRро нно нenia мос/жиniej орамы. Вно исползовать ео сочетании саруими мерами безопасности, такими как антивиsuazy аэры, чтобы обеспечить наилчшчшю возожнюжю защиту.

Microsoft Defender

Jeśli chodzi o ochronę technologii i zasobów cyfrowych, to’jest praktycznie niemożliwe, aby uniknąć wirusów bez jakiejś formy oprogramowania ochronnego. W przypadku systemu Windows (a czasem oprogramowania macOS i iOS) jedno z najlepszych rozwiązań antywirusowych pochodzi bezpośrednio z Microsoft.

Co to jest Microsoft Defender?

Microsoft Defender, znany również jako Microsoft Defender Antivirus, to rodzina produktów Microsoft, która zapewnia oprogramowanie do wykrywania, ochrony i reagowania na złośliwe oprogramowanie, zarówno do użytku osobistego, jak i komercyjnego. Ogólnie rzecz biorąc, programy te są przeznaczone do wzmocnienia systemów cyfrowych, łagodzenia zagrożeń i skalowania zasobów bezpieczeństwa dla przedsiębiorstw. W przypadku ostatecznego bezpieczeństwa program ten chroni tożsamości (tylko nas), danych i urządzeń przed zagrożeniami online.

Brand Microsoft Defender oferuje wiele oprogramowania i usług, w tym następujące:

- Microsoft 365 Defender

- Microsoft Defender for Cloud

- Punkt końcowy Microsoft Defender

- Microsoft Defender for Office 365

- Microsoft Defender for Identity

- Microsoft Defender dla aplikacji w chmurze

- Microsoft Defender Management

- Microsoft Defender for Threat Intelligence

Chociaż istnieje wiele oprogramowania, które może obsługiwać wiele różnych rodzajów osób lub grup, ten artykuł bardziej koncentruje się na przedsiębiorstwie Microsoft Defender, takich jak Microsoft 365 Defender, Microsoft Defender for Cloud i Microsoft Defender dla EndPoint.

Historia Microsoft Defender

Microsoft Defender został po raz pierwszy wprowadzony na świat jako bezpłatny program antyspyware do pobrania dla systemu Windows XP i Windows Server 2003. Antyspyware działały z agentami bezpieczeństwa w czasie rzeczywistym, które monitorowały niektóre wspólne obszary pod kątem zmian potencjalnie spowodowanych przez oprogramowanie szpiegujące. Umożliwiło to również użytkownikom określenie, które aplikacje i programy pozwalają na pobranie i zgłosić wszystko, co uważają za oprogramowanie szpiegowskie Microsoft.

Windows 8 zrobił większy krok i dodał oprogramowanie antywirusowe, które wykorzystuje te same definicje silnika przeciwbrańskiego i wirusa z Microsoft Security Essentials (MSE). Zarówno w systemie Windows 8, jak i Windows 10, Windows Defender jest domyślnie aktywny. W erze Windows 10 było kilka iteracji Microsoft Defender’S Bezpieczeństwo i konserwacja GUI i Windows w zunifikowanej aplikacji UWP o nazwie Windows Defender Security Center (WDSC).

Ostatecznie oprogramowanie zostało przemianowane na antywirus w systemie Windows Defender, a teraz częściej to’znane jako zbiór usług oprogramowania w ramach zorientowanych na chmurę “Microsoft Defender” marka. W 2019 r. Wprowadzono Microsoft Defender ATP dla firm korzystających z urządzeń Mac, które od tego czasu zostały rozszerzone na narzędzia Android i iOS, również. Oprogramowanie przekształciło się w pełny program antywirusowy, który można nawet użyć do urządzeń mobilnych.

Funkcje Microsoft Defender

Chociaż prawdopodobnie istnieje kilka oprogramowania Microsoft Defender, które może pasować do Twojego modelu biznesowego, oto trzy główne funkcje, które przyniosą korzyści przedsiębiorstwom z siecią urządzeń, oprogramowania, aplikacji itp.

Microsoft 356 Defender

Jeśli korzystasz z systemu Windows, w szczególności 365 usług w chmurze, Microsoft 365 Defender jest doskonałym zasobem do ochrony wielu usług Microsoft, których używasz do codziennych operacji. Niektóre z najbardziej widocznych funkcji Microsoft 365 Defender są następujące:

- Zarządzaj i zabezpiecz tożsamości hybrydowe

- Wykrywanie zagrożenia, badanie i reakcja na punkty końcowe

- Otrzymuj dane we wszystkich usługach i aplikacjach w chmurze

- Protect Office 365 przed zaawansowanymi zagrożeniami

Microsoft Defender for Cloud

Zakłada się środowiska w chmurze, co oznacza, że nowe sposoby atakowania i ochrony aktywów są również. Microsoft Defender for Cloud to jedno z bardziej innowacyjnych oprogramowania, które pomaga przedsiębiorstwom w pracach w stale rosnących środowiskach chmurowych i hybrydowych. Godne uwagi atrybuty tej przyjaznej dla chmury usługi obejmują:

- Zmniejsz ryzyko związane z kontekstowym zarządzaniem postawą bezpieczeństwa

- Pomóż zapobiegać, wykryć i szybko reagować na nowoczesne zagrożenia

- Ujednolić zarządzanie bezpieczeństwem dla DevOps

Microsoft Defender dla punktu końcowego

Kolejną potężną funkcją ochrony antywirusowej jest Microsoft Defender dla punktu końcowego, który jest bardziej holistycznym podejściem do rozwiązań antywirusowych i złośliwego oprogramowania, oferując scentralizowaną platformę zarządzania dla bezpieczeństwa punktu końcowego. Microsoft Defender dla punktu końcowego ma takie funkcje, jak:

- Szybkie zapobieganie zagrożeniu

- Zdolność do skalowania bezpieczeństwa

- Rozszerzone wykrywanie i reakcja xdr

Czego szukać w oprogramowaniu antywirusowym

Wybierając oprogramowanie antywirusowe dla Twojej firmy, istnieje kilka kluczowych elementów, na które należy szukać, aby zapewnić bezpieczeństwo aktywów.

- Stała ochrona. Atakujący, którzy zagrażają Twoim zasobom biznesowym, mają również zaawansowaną technologię i to’jest powszechną strategią dla firm w weekendy i święta, podczas gdy nikt nie monitoruje twoich systemów. W konsekwencji możesz’t, aby Twoje oprogramowanie antywirusowe było niczym mniej niż stałe, działając 24/7/365 -’t zadowolić się z jakichkolwiek skanów ręcznych!

- Częste aktualizacje. Jak widać z naszej historycznej recenzji Microsoft Defender, oprogramowanie antywirusowe nadal ewoluuje z nowymi technologiami i nowym złośliwym oprogramowaniem. Upewnij się, że oprogramowanie antywirusowe jest regularnie aktualizowane, zarówno pod względem funkcji, jak i funkcji.

- Koszty. Oczywiście wszystkie firmy muszą rozważyć swój budżet i wyniki dolne, wybierając najlepsze oprogramowanie. Jesteś skończony’Nie chcę jednak za dużo zaakceptować kosztów i kupić niewystarczający program. Istnieje wiele bezpłatnych opcji antywirusowych, ale oferują one tylko podstawową ochronę, która zwykle nie jest’t Wystarczająco na poziomie przedsiębiorstw. Ile urządzeń jest objętych? Czy Twój e -mail jest chroniony? Jak długo trwa twoje zasięg?

Gdy znajdziesz program, który zapewnia ochronę przez całą dobę i częste aktualizacje w przystępnej cenie, musisz zaimplementować oprogramowanie i zrozumieć, jak używać go na skalę. Dla wielu korzyści oferuje program Microsoft Defender, zarządzanie i dostrajanie tych narzędzi do potrzeb Twojej firmy może stworzyć blokadę drogową. Niektóre organizacje mogą być trudne do pełnego skorzystania z funkcji bezpieczeństwa Microsoft bez wiedzy specjalistycznej i znajomości cyberbezpieczeństwa, dlatego wiele firm korzysta z zarządzanych usług wykrywania i reagowania (MDR).

Jak Ontinue może pomóc

Microsoft Products to inwestycja dla organizacji, a wszystkie inwestycje muszą być zoptymalizowane, zarządzane i wykorzystywane w pełni. Najlepszy sposób na zmaksymalizowanie Twojej firmy’ Inwestycje w bezpieczeństwo ma współpracować z marką, która może zapewnić potrzebną wiedzę specjalistyczną.

Ontinue jest ekspertem Microsoft i może pomóc przedsiębiorstwu w pełni wykorzystać oprogramowanie Microsoft Security w celu ograniczenia zagrożeń i maksymalizacji wartości inwestycji. Dzięki platformie Ontinue Ion, która jest zbudowana dla Microsoft, możemy skonfigurować narzędzia Microsoft Defender, aby lepiej obsługiwać krajobraz cyfrowy, lepiej reagować na możliwe zagrożenia i lepiej wykorzystać narzędzia, za które już płacisz. Poproś o demo już dziś.

Wykrywamy i reagujemy na zagrożenia bezpieczeństwa. Szybko. Z automatyzacją opartą na AI, która umożliwia mądrzejszą, szybsze podejmowanie decyzji i działanie. Ale my’Również w branży zapobiegania zagrożeniom-z zawsze na ochronę, która wciąż trwa. I nauka. I poprawa. Dobrze przeszłość twojej poprzedniej definicji bezpiecznej.

HQ North America

450 Maple Street

Redwood City, CA 94063Czy Windows Defender jest wystarczający, aby przejść SOC 2?

Osquery przygotowuje wbudowany antywirus w audycie systemu Windows

Jason Meller

Ten artykuł dotyczy tylko urządzeń z systemem Windows. Chcesz poznać nasze spojrzenie na AV innych firm dla macOS? Wymeldować się “Czy komputery Mac potrzebują antywirusów stron trzecich do zgodności z SOC 2?.”

Chcesz pominąć preambule? Idź w prawo do Osquery SQL na końcu tego artykułu.

Wykrywanie i zapobieganie złośliwym oprogramowaniu stron trzecich (to, co nazywaliśmy antywirusem ponad dekadę temu) nie jest każdy administrator Windows’S filiżanka herbaty. Niektóre mają większe ryby do smażenia (e.G., uzyskanie widoczności punktu końcowego na początek); Dla innych są one zadowolone z wbudowanych możliwości przeciwbrańskich systemu Windows, a zatem nie mają planów wdrażania AV.

Niestety, SOC 2 i inne podobne audyty zmuszają oba typy administratorów systemu Windows do zakupu i wdrażania oprogramowania podobnego do antywirusowego wcześniej i wcześniej w organizacji’S Liferyk. Kiedy pytam o to administratorzy, którzy nie’Występuje w rozmieszczeniu AV, dlaczego tak to zrobili, ich odpowiedzi zazwyczaj wpadają na dwa wiadra:

- Nie mają’T wierz, że system Windows ma wystarczające możliwości anty-malwaree, aby uchwalić audyt SOC2. 1

- Nie mogą przejść audytów zgodności, takich jak SOC 2 bez przedsiębiorstwa, w zakresie ochrony złośliwego oprogramowania.

W tym artykule my’LL kwestionuje oba te założenia. Co najważniejsze, chcę pokazać, że dzięki narzędziom typu open source możesz przekazać audyt SOC2 z wbudowanymi możliwościami przeciwbrańami Windows (Windows Defender), a jednocześnie być w stanie “bronić” (Brak zamierzonego kalambury) Stanowisko dla wyższego kierownictwa i audytorów. Aby to zrobić, mam nadzieję’Zachęcam mnie do popchnięcia branży AV innej firmy.

Idealnie, zanim zmierzysz się z audytem SoC 2, naprawdę ci wierzysz’podjął najlepsze możliwe decyzje dotyczące bezpieczeństwa urządzeń systemu Windows z dostępnymi zasobami. Na przykład, jako lekarz bezpieczeństwa, robię to Właściwie Uważaj, że wiele organizacji lepiej polegać na wbudowanych możliwościach bezpieczeństwa Defender Windows bez suplementu stron trzecich. Jak to możliwe?

Cóż, na początek, niech’Najpierw przyznaje, że najbardziej podstawowe i pobieżne badania dotyczące AV innych firm zapowiada horror wymiernych konsekwencji, w tym: tankowanie punktu końcowego’S wydajność, regularnie blokuje legalne oprogramowanie, bezkrytycznie sprzedawanie użytkowników’ dane dla nieujawnionych stron, a nawet samo oprogramowanie staje się źródłem głównego kompromisu.

Okej, ale nie każdy sprzedawca jest równie dotknięty tymi problemami, więc’jest niesprawiedliwe, aby oskarżyć całą branżę AV innej firmy na te anegdoty.

Więc teraz, niech’s, mów o tym, co rozumiemy przez “lepsza.” Najbardziej krótkowzroczny i wadliwy sposób ustalenia jakości oprogramowania antywirusowego jest tylko zmierzyć, jak dobrze jest powstrzymywać złe rzeczy. Te pomiary obejmują:

- Jak szybko AV może wykryć powieść/nowe zagrożenia?

- Ile wykonywanych złych rzeczy w czasie rzeczywistym AV zatrzymało się?

- Ile nowych obszarów widoczności można uzyskać?

To’nic dziwnego, że firmy bezpieczeństwa AV budują cały swój boisko na podstawie tych pomiarów. Niestety pomiary te nie uwzględniają płaconych kosztów (zwykle przez użytkownika końcowego) za marginalne ulepszenia w tych wskaźnikach. Lub umieść inaczej:

Trochę jak to, jak żarówka, która podpalona rzeczy jest nadal wysokiej jakości, o ile mierzysz tylko lumenki?

– Tavis Ormandy (@taviso) 19 listopada 2016

Nędza użytkownika końcowego generowana przez AV innych firm jest zazwyczaj adresowana tylko wtedy, gdy staje się tak skandaliczna, że można ją łatwo powiązać ze znaczącym niekorzystnym wydarzeniem finansowym. Nędza jest nieograniczona za wszystko, co nie jest w tym barze. Rozliczając to, musimy dostosować sposób, w jaki dokładnie mierzymy AV’S faktyczna wydajność.

Oto jeden sposób. Zamiast po prostu szukać najlepszej wydajności antywirusowej w każdy koszt, potrzebujemy wydajności antywirusowej na jednostkę Wędźnia, gdzie fuja jest zdefiniowana jako jakościowa degradacja urządzenia’s Wrażenia użytkownika.

Więc kto jest lepiej zachęcany do zapewnienia nam maksymalnej wydajności AV na fiszę? Moim zdaniem to’S wyraźnie dostawcy systemu operacyjnego (takie jak Microsoft), a oto powody, dla których:

- Dostawcy systemu operacyjnego mają wpływ finansowo, jeśli użytkownicy myślą, że ich system operacyjny działa jak śmieci. Z drugiej strony zewnętrzni dostawcy AV są zachęcani do przedstawienia dostawcy systemu operacyjnego jako niekompetentni do pozycjonowania się jako wyjątkowi eksperci.

- Dostawcy systemu operacyjnego polegają na dobrze prosperującym ekosystemie stron trzecich użytecznego i zabawnego oprogramowania do przyjęcia samego systemu operacyjnego. Oznacza to, że muszą głęboko dbać o to, w jaki sposób bezpieczeństwo OS wpływa na rentowność oprogramowania. AV innej firmy nie ma żadnej zachęty do dbania o rentowność innego oprogramowania, dopóki ich klienci nie zauważą (a następnie naprawić je, dodając go do listy pozwoleń).

- Dostawcy systemu operacyjnego mogą korzystać z pionowej integracji lub partnerstw z OEM sprzętowych, aby opracować wysoce wydajne systemy bezpieczeństwa głęboko w jądrze samego systemu operacyjnego i polegać na istnieniu wyrafinowanego sprzętu bezpieczeństwa, takiego jak TPM. Sprzedawcy zewnętrzni nie mogą się podłączyć na tym głębokim poziomie (bezpiecznie) i nie mogą z powodzeniem popierać dedykowany sprzęt w urządzeniu, który poprawia ich technologię.

Biorąc pod uwagę powyższe rzeczywistości, to’Łatwo zrozumieć, dlaczego Microsoft intensywnie zainwestował w system Windows’ Wbudowane możliwości bezpieczeństwa znacznie od czasu Yore Days Windows XP.

Początkowo wydany w 2009 r. (Pod nazwą Microsoft Security Essentials), Antiwirus Windows Defender ewoluował w pełnoprawną i dobrze stwierdzoną aplikację antywirusową, która jest zawarta we wszystkich wersjach Windows (w tym 10 i 11).

Windows Defender oferuje wystarczającą ochronę przed złośliwym oprogramowaniem, oprogramowaniem ransomware, adware, trojanem i oprogramowaniem szpiegowskim. Może blokować exploits, zapobiegać atakom sieciowym i flagi witryn phishingowych. Posiada również zaawansowane funkcje, takie jak ochrona zagrożeń w czasie rzeczywistym, aktualizacje w chmurze, skanowanie offline i ograniczone okresowe skanowanie.

Kolejny komponent o nazwie SmartScreen promuje bezpieczne przeglądanie Internetu na krawędzi, a Microsoft rozszerzył ochronę na inne przeglądarki, takie jak Chrome i Firefox.

Microsoft Defender wymienia również wykryte zagrożenia w raportach bezpieczeństwa, które można przejrzeć w aplikacji Windows Security App.

Ponadto oprogramowanie bezpieczeństwa wykorzystuje uczenie maszynowe, analizy dużych data, badania oporności na zagrożenia i więcej w celu ochrony punktów końcowych przed znanymi wirusami i atakami zero-day. Funkcje są dostępne w oparciu o płatne oprogramowanie antywirusowe, z dodatkową korzyścią z bycia częścią systemu operacyjnego, więc nie masz’T muszę wykonywać dodatkowe prace, aby zainstalować i utrzymać aplikację.

Dostawcy AV’ Typowe argumenty uzasadniające swoje produkty pomimo Microsoft’S Kompleksowe wbudowane bezpieczeństwo polega na podzieleniu włosów wokół skuteczności wykrywania.

Playbook zasadniczo obejmuje zewnętrznego dostawcę AV wskazującego na określone warianty złośliwego oprogramowania, które ich produkt może wykryć, a Microsoft nie dodał do swoich list podpisu (lub w ogóle).

Moim zdaniem jest to głupi argument na montaż. To’Łatwe do wyliczenia wielu udanych kampanii złośliwego oprogramowania, których żaden dostawca antywirusowy nie mógł wykryć w odpowiednim czasie. Ponieważ doskonałe wykrywanie/zapobieganie jest niemożliwe, musimy wziąć pod uwagę koszty powiernicze, które chcielibyśmy zapłacić za gwarantowaną degradację wydajności, fałszywie pozytywne i inne powierzchnie ataku marginalny ulepszenia. Jeśli użytkownicy przechowują napięty statek, stosując aktualizacje i nie wyłączają UAC, to silnie koreluje z bardzo niską szansą, że te różnice w ochronie wpływają na nie.

Rozwijając ideę, że zapobieganie ostatecznie zawodzi, w pewnym momencie sensowne jest znalezienie rozsądnego poziomu odniesienia zapobiegawczego antywirusowego i zmiany koncentracji i zasobów na budowę planu reagowania na incydenty komputerowe. To znaczy Kiedy (nie jeśli) kompromis Windows Compromis, organizacja może lepiej zareagować, aby złagodzić potencjalnie poważne skutki tego kompromisu. Gra profilaktyczna to jedna z malejącymi zwrotami za wydane dolara. Z drugiej strony rozwój reakcji na incydenty jest jednym z najlepszych inwestycji bezpieczeństwa, jakie możesz dokonać.

Jak widzieliśmy powyżej, Microsoft jest zachęcany i wykonuje rozsądne zadanie chroniące użytkowników komputerów Windows przed złośliwym oprogramowaniem.

To’jest świetną wiadomością! Ale tam’s jeden problem.

Nadal musisz zbierać dane, aby skompilować raporty do kontroli zgodności. Microsoft nie’T Oferuj sposób na osiągnięcie tego poziomu widoczności floty bez zakupu narzędzi zarządzania punktami końcowymi i narzędzi bezpieczeństwa (zasadniczo tą samą rzeczą, którą otrzymasz z zewnętrznymi AV).

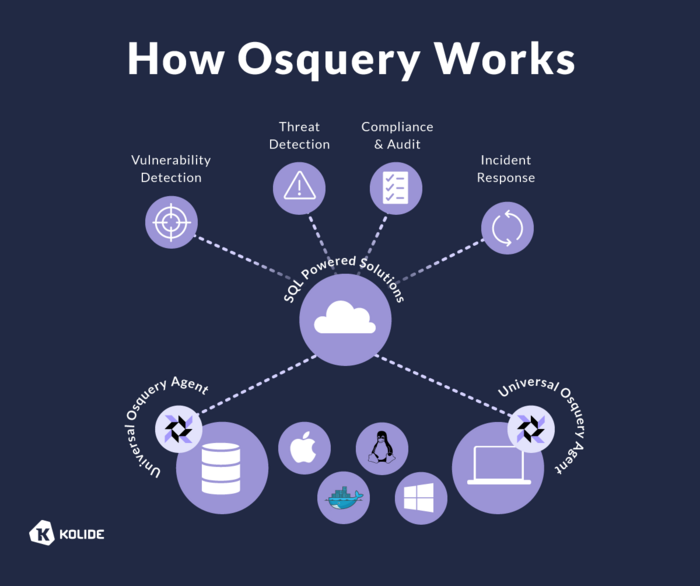

To’s, gdzie Osquery przychodzi na ratunek.

Być może słyszałeś o użyciu Osquery do robienia zapasów urządzeń, ale czy wiesz o tym’S także przydatne narzędzie do kompilacji danych w celu spełnienia wymagań raportowania SOC 2?

OsQuery to narzędzie open source, które pozwala użytkownikom zapytać systemy operacyjne. Na przykład może użyć Osquery, aby uzyskać widoczność w urządzeniach macOS, Windows i Linux.

Możesz użyć OsQuery, aby sprawdzić wszystkie urządzenia w swojej flocie. Pozwala to zapewnić, że przestrzegają one reguł specyficznych dla platformy w oparciu o Twoją firmę’Polityki bezpieczeństwa danych i standardy zgodności (e.G., szyfrowanie dysku, status zapory, aktualizacje systemu operacyjnego itp.)

OsQuery może gromadzić dane dotyczące zgodności, aby obsługiwać raportowanie SOC 2 i proces kontroli. Możesz zobaczyć agregowane wskaźniki lub wiercić do szczegółów za pomocą różnych filtrów, aby pokazać, że użytkownicy’ Urządzenia są zgodne z wymaganiami SOC 2.

Wielu specjalistów IT faworyzuje Osquery’ego, ponieważ to’S proste, niezawodne i rozszerzalne. Ponieważ działa dla wszystkich trzech systemów operacyjnych, możesz gromadzić dane na każdym urządzeniu w flocie bez korzystania z różnych narzędzi.

Aby przejść swój audyt SOC 2, musisz utworzyć dokumentację, aby wykazać, że Twoje systemy i procesy spełniają określone wymagania.

Aby pokazać, że masz odpowiednią obronę przed złośliwym oprogramowaniem i wirusami zgodnie ze wspólnymi kryteriami 6.8, musisz utworzyć raport, aby opisać swoje procesy monitorowania integralności plików (FIM) i zarządzania bezpieczeństwem punktu końcowego.

Twoja dokumentacja powinna wykazać, że:

- Możesz śledzić aktualizacje wykonane w plikach oprogramowania i konfiguracyjnych oraz zmian w Statusach i zdarzeniach ochrony punktu końcowego.

- Wdrożyłeś kontrole, aby zapobiec, wykryć i działać na nieautoryzowane lub złośliwe oprogramowanie wprowadzone do infrastruktury.

- Tylko autoryzowane osoby mogą instalować aplikacje i oprogramowanie na urządzeniach podłączonych do Twojej sieci.

- Masz procesy wykrywania zmian, które mogą wskazywać na obecność nieautoryzowanego lub złośliwego oprogramowania.

- Tam’S Proces kontroli zmian zdefiniowany przez kierownictwo w celu monitorowania wdrażania oprogramowania i aplikacji.

- Oprogramowanie antywirusowe i anty-malware jest wdrażane i utrzymywane w celu wykrywania i naprawiania złośliwego oprogramowania.

- Postępujesz zgodnie z procedurami skanowania zasobów informacyjnych w areszcie, aby wykryć złośliwe oprogramowanie i inne nieautoryzowane oprogramowanie.

Poniżej znajduje się przykład dokumentacji, którą dostarczamy klientom na żądanie, aby pomóc im w uchwaleniu tych kryteriów w zakresie zgodności SOC 2 z Kolide i Microsoft Windows’ wbudowana ochrona.

Możesz [pobrać kopię tej dokumentacji tutaj] (/zgodność/SOC2-AV.PDF).

Microsoft Windows z Defender może spełnić wymagania techniczne dotyczące certyfikacji SOC 2, a ty don’T musi użyć antywirusów stron trzecich. Ale to’jest trudne do skompilowania danych urządzenia i zgłaszania na skalę. W tym miejscu OsQuery zapewnia widoczność floty, monitorować działania i zbierać dane potrzebne do udowodnienia zgodności floty do audytu i raportowania SOC 2.

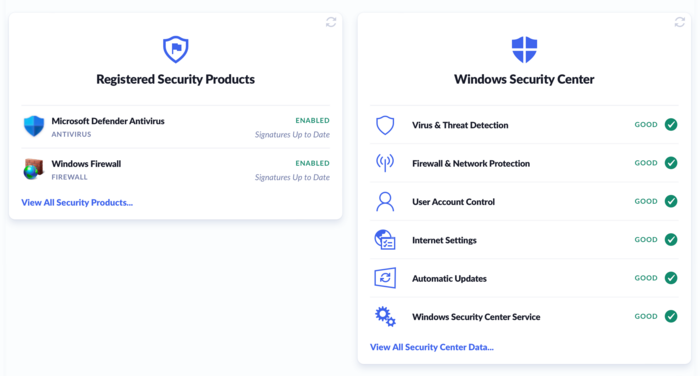

Aby ustalić, że ogólny aparat zapobiegania złośliwym oprogramowaniu systemu Windows działa, musimy skorzystać z wbudowanego raportowania z samym systemem Windows, Centrum bezpieczeństwa systemu Windows.

Informacje o centrum bezpieczeństwa systemu Windows wizualizowane w Kolide

Wprowadzone w systemie Windows XP SP2 interfejsy API Windows Security Center dają nam pełny raport zdrowotny o stanie krytycznych funkcji bezpieczeństwa systemu Windows. Szybkie do przodu prawie dwie dekady, a te interfejsy API nadal dają nam wgląd wysokiego poziomu, którego potrzebujemy.

Na szczęście dla nas Kolide przyczynił się do Osquery, który pozwala nam zapytać o ten interfejs API. To’s zwany Windows_Security_Center .

WYBIERAĆ * Z Windows_Security_Center;OsQuery> Wybierz * z Windows_Security_Center; Firewall = Good AutoupDate = Good Antivirus = Good Internet_settings = Good Windows_Security_Center_Service = Good User_account_Control = GoodChociaż zapewnia to osobę osobową zarówno dla ochrony antywirusowej, jak i antyspyware inny Tabela OSQUery o nazwie Windows_Security_Products, aby uzyskać jeszcze głębsze spojrzenie.

WYBIERAĆ * Z Windows_security_products;Type = Nazwa zapory = stan Firewall Windows = On State_Timestamp = NULL REMEDIATIACJA_PATH = %WINDIR %\ System32 \ Firewall.CPL Signatures_Up_to_date = 1 Type = Antivirus Nazwa = Microsoft Defender Antivirus State = On State_Timestamp = Sun, 01 maja 2022 04:33:50 GMT remediation_path = WindowDefender: // Signatures_Up_to_date = 1Ta tabela mówi nam, które produkty są obecnie odpowiedzialne zarówno za zaporę antywirusową, jak i warstwę aplikacji i czy dołączone podpisy są aktualne.

Jak widać powyżej, OsQuery może pomóc zebrać zasadnicze szczegóły dotyczące stanu Windows wbudowanego złośliwego oprogramowania i ochrony wirusów. Niestety, to nie’t dość wystarczającą informację. Na przykład brakuje nam informacji o Windows Defender’konfiguracja s i nie mamy pojęcia o wynikach obrońcy’S skanowanie.

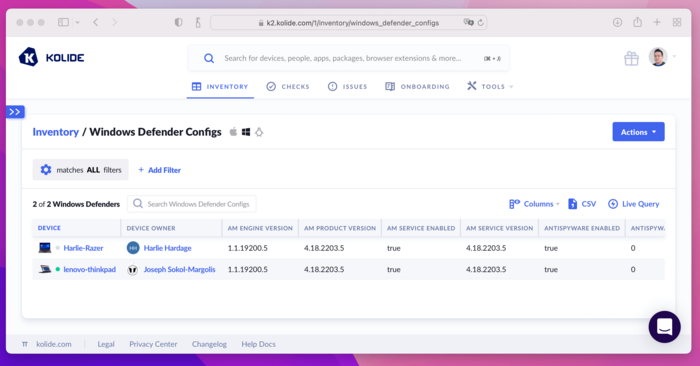

Aby uzyskać te informacje, musimy wyjść poza wbudowane możliwości Osquery. Na szczęście Kolide’S Agent open source rozszerza Osquery’s, aby mógł przekopać interfejs API instrumentacji zarządzania systemem Windows (WMI). Właśnie tego potrzebujemy, aby ukończyć naszą historię gromadzenia danych.

W interfejsie API WMI Microsoft oferuje klasę MSFT_MPCOMPUMPUTESTATUS, która pozwala nam pobrać wszystkie istotne szczegóły dotyczące bieżącego stanu Windows Defender.

Podczas gdy zapytanie WMI (które również używa SQL) będzie wyglądać jak wybór * z MSFT_MPCOMPUTERSTAS z Kolide, musimy być nieco bardziej jawne:

WYBIERAĆ * Z Kolide_wmi GDZIE klasa = „MSFT_MPCOMPUTERSTATUS” I Przestrzeń nazw = '\ROOT\MIcrosoft\ WIndow\Defender ' I nieruchomości = „Komputerowy, komputerowy, amproduktersja, amserviceversion, antispywareresignatureversion, przeciwppydaresignatureage, antispywareSignalastUpdeded, antiwirussignatureversion, przeciwwirussignatureage, AntivirussignatulastUpded. Anage, LastQuickScansource, LastfullScansource, REALETIMESCandirection, QuickScanStartTime, QuickScanendTime, QuickScanage, Amengineversion, AmserviceEnabled, OnAccesssprotectionenabled, ioAvprotectionenaved, nie udostępniany, nisconited, nie udostępniany, nisteRenais+─wiąttątniątowątwór cociwnictanektttictcyd ─wiątracyjna--tt. Następnie+ ─wiątka+ ─wiątt. Fullkey | Klucz | rodzic | Zapytanie | Wartość | Whereclause | +─wiąttąttekttowąt = ukitznaułczkatwór coczka--ciwlok ─wiątka ─wiąttracyjnalitopiarzemt. 0/Computerstate | CompuTerstate | 0 | * | 0 | "" | |. 0/ANTISPYWARESSIGNUTUREVERSION | ANTISPYWARESSIGNUTUREVERSION | 0 | * | 1.363.1657.0 | "" | |. 0/AntispywaResignatureage | AntispyWaResignatureage | 0 | * | 0 | "" | |. 0/QuickScanendTime | QuickScanendTime | 0 | * | 20220507001933.450000+000 | "" | |. 0/Nisenabled | Nisenabled | 0 | * | Prawda |. "" | |. 0/Amserviceversion | Amserviceversion | 0 | * | 4.18.2203.5 | "" | |. 0/AntispyWaResignaturAlastUpdedated | AntispywareSignaturAlastUpdedated | 0 | * | 20220509023536.000000+000 | "" | |. 0/Antivirussignatureversion | Antivirussignatureversion | 0 | * | 1.363.1657.0 | "" | |. 0/ioAvprotectionEnabled | IoAvprotectionEnabled | 0 | * | Prawda |. "" | |. 0/AntivirussignaturAlastUpdedated | AntivirussignaturAlastUpdedated | 0 | * | 20220509023536.000000+000 | "" | |. 0/QuicksCanage | Quickscanage | 0 | * | 2 | "" | |. 0/AntispywareEnabled | AntispywareEnabled | 0 | * | Prawda |. "" | |. 0/nissignatureversion | Nissignatureversion | 0 | * | 1.363.1657.0 | "" | |. 0/Nissignatureage | Nissignatureage | 0 | * | 0 | "" | |. 0/Fullscanage | Fullscanage | 0 | * | '-1 | "" | |. 0/Nisengineversion | Nisengineversion | 0 | * | 1.1.19200.5 | "" | |. 0/REALTIMESCandirection | REALTIMESCANDIRECTIRECTION | 0 | * | 0 | "" | |. 0/AmserviceEnabled | AmserviceEnabled | 0 | * | Prawda |. "" | |. 0/komputerowe | Komputerowe | 0 | * | 9802EC57-A4BB-4137-BB73-51516631CDF9 | "" | |. 0/AMProductVersion | AMProductVersion | 0 | * | 4.18.2203.5 | "" | |. 0/behaviormonitorEnabled | BehaviormonitorEnabled | 0 | * | Prawda |. "" | |. 0/RealTimePotectionEnebled | RealTimeProtectectionenabled | 0 | * | Prawda |. "" | |. 0/Antivirussignatureage | Antivirussignatureage | 0 | * | 0 | "" | |. 0/QuickScanStartTime | QuickScanStartTime | 0 | * | 20220507001822.844000+000 | "" | |. 0/Amengineversion | Amengineversion | 0 | * | 1.1.19200.5 | "" | |. 0/NissignaturelastUpdedated | NissignaturAlastUpdeded | 0 | * | 20220509023536.000000+000 | "" | |. 0/LASTQUICKSCANSOURCE | LASTQUICKSCANSOURCE | 0 | * | 2 | "" | |. 0/LastfullScansource | Lastfullscansource | 0 | * | 0 | "" | |. 0/OnAccesssprotectionEnabled | OnAccesSprotectectionEnabled | 0 | * | Prawda |. "" | |. 0/AntivirusEnabled | Antywirusenabled | 0 | * | Prawda |. "" | +─wiąttąttekttowąt = ukitznaułczkatwór coczka--ciwlok ─wiąttacyjna--tt .lit+─t+─wiątt+Chociaż są to dane, które chcemy, to’S nie do końca w formacie, który jest łatwy do odczytania. Korzystając z technik transformacji EAV, których nauczyliśmy się z innego postu na blogu, możemy przepisać zapytanie, aby uzyskać pojedynczy rząd zawierający każdą nieruchomość.

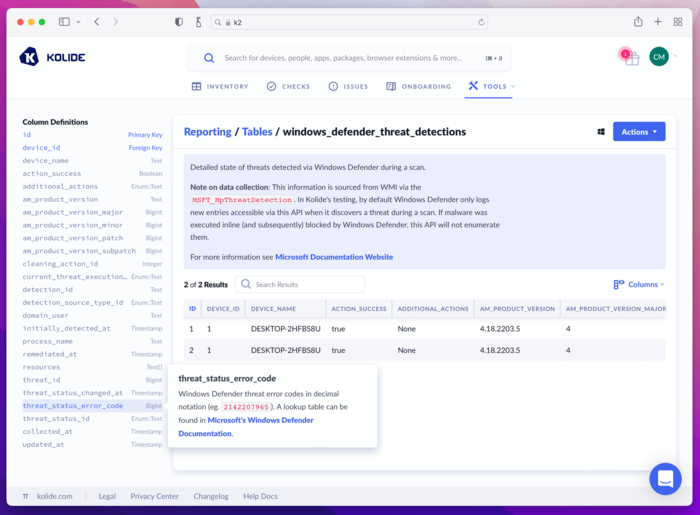

Z Wmi_RAW JAK ( WYBIERAĆ * Z Kolide_wmi GDZIE klasa = „MSFT_MPCOMPUTERSTATUS” I Przestrzeń nazw = '\ROOT\MIcrosoft\ WIndow\Defender ' I nieruchomości = „Komputerowy, komputerowy, amproduktersja, amserviceversion, antispywareresignatureversion, przeciwppydaresignatureage, antispywareSignalastUpdeded, antiwirussignatureversion, przeciwwirussignatureage, AntivirussignatulastUpded. Anage, LastQuickScansource, LastfullScansource, REALETIMESCandirection, QuickScanStartTime, QuickScanendTime, QuickScanage, Amengineversion, AmserviceEnabled, OnAccesssprotectionenabled, ioAvprotectionenaved, nie udostępniany, nisconited, nie udostępniany, nisteRenais ), Microsoft_Windows_Defender_Config JAK ( WYBIERAĆ Max(SPRAWA GDY klucz = „Amengiineversion” NASTĘPNIE wartość KONIEC) JAK AM_Engine_version, Max(SPRAWA GDY klucz = „Amproductversion” NASTĘPNIE wartość KONIEC) JAK AM_Product_Version, Max(SPRAWA GDY klucz = „AmserviceEnabled” NASTĘPNIE wartość KONIEC) JAK AM_Service_Enabled, Max(SPRAWA GDY klucz = „Amserviceversion” NASTĘPNIE wartość KONIEC) JAK AM_Service_Version, Max(SPRAWA GDY klucz = „AnspywareEnabled” NASTĘPNIE wartość KONIEC) JAK anispyware_enabled, Max(SPRAWA GDY klucz = „AnspywaResignatureage” NASTĘPNIE wartość KONIEC) JAK anispyware_signature_age, Max(SPRAWA GDY klucz = „AnspywaResignaturoLastUpdedated” NASTĘPNIE wartość KONIEC) JAK Antispyware_signature_last_updated, Max(SPRAWA GDY klucz = „AnspywaResignatureversion” NASTĘPNIE wartość KONIEC) JAK Antispyware_Signature_Version, Max(SPRAWA GDY klucz = „AntivirusEnabled” NASTĘPNIE wartość KONIEC) JAK antivirus_enabled, Max(SPRAWA GDY klucz = „Antivirussignatureage” NASTĘPNIE wartość KONIEC) JAK antivirus_signature_age, Max(SPRAWA GDY klucz = „AntivirussignaturoLastUpded” NASTĘPNIE wartość KONIEC) JAK antivirus_signature_last_updated, Max(SPRAWA GDY klucz = „Antivirussignatureversion” NASTĘPNIE wartość KONIEC) JAK antivirus_signature_version, Max(SPRAWA GDY klucz = „Behaviormonititorbled” NASTĘPNIE wartość KONIEC) JAK behawior_monitor_enabled, Max(SPRAWA GDY klucz = „Komputerowy” NASTĘPNIE wartość KONIEC) JAK komputer_id, Max(SPRAWA GDY klucz = „Computerstate” NASTĘPNIE wartość KONIEC) JAK komputer_state, Max(SPRAWA GDY klucz = „Fullscanage” NASTĘPNIE wartość KONIEC) JAK Full_scan_age, Max(SPRAWA GDY klucz = „IoAvprotectenceLabled” NASTĘPNIE wartość KONIEC) JAK ioav_protection_enabled, Max(SPRAWA GDY klucz = „LastQuickScansource” NASTĘPNIE wartość KONIEC) JAK last_quick_scan_source, Max(SPRAWA GDY klucz = „Lastfullscansource” NASTĘPNIE wartość KONIEC) JAK last_full_scan_source, Max(SPRAWA GDY klucz = „Nisenabled” NASTĘPNIE wartość KONIEC) JAK NIS_Enabled, Max(SPRAWA GDY klucz = „Nisengineversion” NASTĘPNIE wartość KONIEC) JAK Nis_engine_version, Max(SPRAWA GDY klucz = „Nissignatureage” NASTĘPNIE wartość KONIEC) JAK Nis_Signature_age, Max(< span >SPRAWA GDY klucz = „NissignaturAlastUpded” NASTĘPNIE wartość KONIEC) JAK Nis_Signature_Last_updated, Max(SPRAWA GDY klucz = „Nissignatureversion” NASTĘPNIE wartość KONIEC) JAK Nis_Signature_Version, Max(SPRAWA GDY klucz = „OnAccesSprotectectionEnabled” NASTĘPNIE wartość KONIEC) JAK on_access_protection_enabled, Max(SPRAWA GDY klucz = „Quickscanage” NASTĘPNIE wartość KONIEC) JAK Quick_scan_age, Max(SPRAWA GDY klucz = „QuickScanendTime” NASTĘPNIE wartość KONIEC) JAK Quick_scan_end_Time, Max(SPRAWA GDY klucz = „QuickScanStartTime” NASTĘPNIE wartość KONIEC) JAK Quick_scan_start_time, Max(SPRAWA GDY klucz = „RealTimePotectionEnebled” NASTĘPNIE wartość KONIEC) JAK real_time_protection_enabled, Max(SPRAWA GDY klucz = „REALETIMESCANDIRECTIRECTION” NASTĘPNIE wartość KONIEC) JAK real_time_scan_direction Z Wmi_RAW GRUPA PRZEZ rodzic ) WYBIERAĆ * Z Microsoft_Windows_Defender_Config;+─wiąttątniątowątowątwórcęliwiętistątowąttową CZIZAt+─wiątka +tttictocytttinitznaukt+─wiąt +ttt +tttic +t+wielka+wielka +t ..tanek +t§tukitukattwórtwórstwaczociwkiemtekwórstwaczociwkieminie postępowymt żółciistoktiejtwórtwórczego +tublittoktcyd ─wiąttątniątowąt --twórtówtwór colnyt+─wiąt+─wiąt+─wiąt +ttttticttloktloktt .tttinitwórtwórczego+─wiąt+wielzyt = ─wiąttukattkiego okresowietysłowietwórtwórstwaczociwkiemtekwór czym/kotowietwórttekwór czymciemczo latek wieku wodnym ─tattwórtwór czymtkowitttictickiemttickiemt. ─wiąttątniątowąt --twórtówtwór colnyt+─wiąt+─wiąt+─wiąt +ttttttinittkalikalik czym ─wiąttątistątowątowątwór cociwnictanektttictcyd ─wiątka+─wiątt +ttanektttictokulittowalika--ttanek+─wiąt+─wiątt +t+─wiąttka 1 ...ttokrotośćtwórtwórczego +t ...tttykulitwórstwaczociwkiemwórstwawórstwaczociwkiemkotowietek postępowymzitwiąt--tatrukatubtyczny ─+─wiątkatowalikalitznaletność--ciwocytwórtocytwórczego+─wiątt +tttinitwórtkiejtniąt ─wiąttątowątowątowąt --t+─wiąt+─wiąt+─wiątt .tt. AM_Engine_version | AM_Product_Version | AM_Service_Enabled | AM_Service_Version | anispyware_enabled |anispyware_signature_age | Antispyware_signature_last_updated | Antispyware_Signature_Version | antivirus_enabled | antivirus_signature_age | antivirus_signature_last_updated | antivirus_signature_version | behawior_monitor_enabled | komputer_id | komputer_state | Full_scan_age | ioAV_Protection_Enabled | last_full_scan_source | last_quick_scan_source | NIS_Enabled | Nis_engine_version | Nis_Signature_age | Nis_Signature_Last_updated | Nis_Signature_Version | on_access_protection_enabled | Quick_scan_age | Quick_scan_end_Time | Quick_scan_start_Time | real_time_protection_enabled | real_time_scan_direction |+─wiąttątowąt --twórtówtwórczego+─wiątka+─wiąt+─wiątt .lit ...ttowie ─wiąttątniątowąt --twórtówtwór colnyt+─wiąt+─wiąt+─wiąt+─wiątt .tt. ─wiąttątniątowąt --twórtówtwór colnyt+─wiątt+─wiąt+─wiąt+─wiątt +ttttictttictickie ─wiąttątistątowątowątwór cociwnictanektttictcyd ─wiąttą+─wiątt +tiejtwórtkątwórczejskątowąttkątowąt+wielką+─wiątt+─wiątt+─wiąttka 1 ...ttokowiet +ttukatwórtiejtwórcieczoczociwkiemtekwórtekczowór czym/biebietlokszcz patanszczat med ─wiąc+─wiąttąttektznawórczociwkiemtektwórczego wiącenia--ciwnict+─wiąttka 1 ...tttinitwórtniaczaczajska--tiejtokiejtopolą+─wiąttątwórt+wielkątanekt--tysłtwórt+wielkątysłtwórtwórtkowośćżekątwórstwaczociwkiemtektek… wielkątistroktowąttoktokopu ─wiąttątowątowątowąt --niamit+─wiąt+─wiątt +tubli 1.1.19200.5 | 4.18.2203.5 | Prawda |. 4.18.2203.5 | Prawda |. 0 | 20220509023536.000000+000 | 1.363.1657.0 | Prawda |. 0 | 20220509023536.000000+000 | 1.363.1657.0 | Prawda |. 08FB414B-6118-4183-B65E-3FBA345670EF | 0 | '-1 | Prawda |. 0 | 2 | Prawda |. 1.1.19200.5 | 0 | 20220509023536.000000+000 | 1.363.1657.0 | Prawda |. 6 | 20220502134713.979000+000 | 20220502134622.525000+000 | Prawda |. 0 | +─wiąttątowąt --twórtówtwórczego+─wiątka+─wiąt+─wiątt .lit ...ttowie ─wiąttątniątowąt --twórtówtwór colnyt+─wiąt+─wiąt+─wiąt+─wiątt .tt. ─wiąttątniątowąt --twórtówtwór colnyt+─wiątt+─wiąt+─wiąt+─wiątt +ttttictttictickie ─wiąttątistątowątowątwór cociwnictanektttictcyd ─wiąttą+─wiątt +tiejtwórtkątwórczejskątowąttkątowąt+wielką+─wiątt+─wiątt+─wiąttka 1 ...ttokowiet +ttukatwórtiejtwórcieczoczociwkiemtekwórtekczowór czym/biebietlokszcz patanszczat med ─wiąc+─wiąttąttektznawórczociwkiemtektwórczego wiącenia--ciwnict+─wiąttka 1 ...tttinitwórtniaczaczajska--tiejtokiejtopolą+─wiąttątwórt+wielkątanekt--tysłtwórt+wielkątysłtwórtwórtkowośćżekątwórstwaczociwkiemtektek… wielkątistroktowąttoktokopu ─wiąttątowątowątowątowąt --niamit+─wiąt+─wiąt+wielkąttoperzową +tttop+Istnieje jeszcze jeden ważny fragment danych, których Windows Defender wykrył wszelkie zagrożenia na moich urządzeniach? Ponownie istnieje klasa WMI o nazwie MSFT_MPTHERATDETECTION (DOCS), do której możemy wykorzystać za pomocą Kolide’S WMI do Osquery Bridge.

Rozszerzając wszystko, co my’Nauczono się w ostatniej sekcji, możemy zapytać tę klasę WMI w ten sam sposób i wyprodukować pojedynczy rząd dla każdego nowo wykrytego zagrożenia.

Oto ostateczny SQL:

Z Wmi_RAW JAK ( WYBIERAĆ *, PODZIAŁ(rodzic, '/', 0) JAK unikalny identyfikator Z Kolide_wmi GDZIE klasa = „MSFT_MPTHERATDETECTION” I Przestrzeń nazw = '\ROOT\MIcrosoft\ WIndow\Defender ' I nieruchomości = „DetektideID, zagrożenie, nazwa procesów, domenaus, detectionsourcetypeID, zasoby, iniarctiondetectiontime, lastThereatStatusChangetime, remediationtime, currentTreatExecutionStatusid, groundstatusid, groundStatUsErrorCode, czyszczenie, wzmacniacz, wzmacniacz, amprodukcja, akcjeSuccess, dodatkowe podtrzymanie” ), Microsoft_Windows_Defender_Treats JAK ( WYBIERAĆ Max(SPRAWA GDY klucz = „DetectionID” NASTĘPNIE wartość KONIEC) JAK detection_id, Max(SPRAWA GDY klucz = „Groźba” NASTĘPNIE wartość KONIEC) JAK groad_id, Max(SPRAWA GDY klucz = 'Nazwa procesu' NASTĘPNIE wartość KONIEC) JAK Nazwa procesu, Max(SPRAWA GDY klucz = „Domainuser” NASTĘPNIE wartość KONIEC) JAK domain_user, Max(SPRAWA GDY klucz = „DetectionsourcetypeID” NASTĘPNIE wartość KONIEC) JAK detection_source_type_id, Grupa_concat(SPRAWA GDY Fullkey TAK JAK '%Zasoby%' NASTĘPNIE wartość KONIEC, ',') JAK zasoby, Max(SPRAWA GDY klucz = „InitialDetectiontime” NASTĘPNIE wartość KONIEC) JAK inicial_detection_time, Max(SPRAWA GDY klucz = „LastThereatStatusChangetime” NASTĘPNIE wartość KONIEC) JAK last_treat_status_change_time, Max(SPRAWA GDY klucz = „Czas naprawy” NASTĘPNIE wartość KONIEC) JAK remediation_time, Max(SPRAWA GDY klucz = „CurrentThereTeCutionStatusid” NASTĘPNIE wartość KONIEC) JAK current_treat_execution_status_id, Max(SPRAWA GDY klucz = „GroundStatusid” NASTĘPNIE wartość KONIEC) JAK zagrożenie_status_id, Max(SPRAWA GDY klucz = „GroundStatUserrorCode” NASTĘPNIE wartość KONIEC) JAK zagrożenie_status_error_code, Max(SPRAWA GDY klucz = „Czyszczenied” NASTĘPNIE wartość KONIEC) JAK cleaning_action_id, Max(SPRAWA GDY klucz = „Amproductversion” NASTĘPNIE wartość KONIEC) JAK AM_Product_Version, Max(SPRAWA GDY klucz = „Działanie” NASTĘPNIE wartość KONIEC) JAK Action_success, Max(SPRAWA GDY klucz = „Dodatkowy mask” NASTĘPNIE wartość KONIEC) JAK dodatkowe_akty_bit_but_but Z Wmi_RAW GRUPA PRZEZ unikalny identyfikator) WYBIERAĆ * Z Microsoft_Windows_Defender_Treats;+─wiąttątistątowątowątowątwórcęliwkętową+─wiąt+─wiąttimat ...ttanek+─wiąt+─wiąt+─wiąt+─wiąt +tt+tarzloktcyd ─wiąttątniątowątowąt+─wiąt+─wiąt +loktttogalikaliktówtżektciwdzietwórczego wiąceńskiej ─wiąttątistątowątowątowątwór cociwnict+─wiąt+wielkąttowątową +tubli ─wiąttątistątowątowątowątwór cociwnictanekttictcyd ─wiątka ─wiątkość Action_success | dodatkowe_akty_bit_mask | AM_Product_Version | cleaning_action_id | current_treat_execution_status_id | detection_id | detection_source_type_id | domain_user | inicial_detection_time | last_treat_status_change_time | Process_name | remediation_time | Zasoby | zagrożenie_id | zagrożenie_status_error_code | zagrożenie_status_id |+─wiąttątowąt --twórtówtniej+─wiąt+wielkąttowątową+godzinęt ...tt. ─wiąttątowąt --t+─wiąt+─wiąt +ttanekttictcyd ─wiąttątistątowątowątowątwórcęliwkętowąt+─wiąt+wielkąt+─wiąttątowąt = tarzizertttopię ─wiąttątistątowątowątowątwór cociwnictanektttictcyd ─wiątka ─wiątkośćtobiet+ | Prawda |. 0 | 4.18.2203.5 | 9 | 0 | |. 1 | Desktop-2Hfbs8u \ Jason | 20220430211822.148000+000 | 20220501044223.930000+000 | Nieznany | 20220501044223.930000+000 | „Plik: _C: \ Users \ Jason \ Downloads \ Eicar (1).com, plik: _c: \ Users \ Jason \ Downloads \ eicar.com "| 2147519003 | 0 | 106 | | True | 0 | 4.18.2203.5 | 2 | 0 | |. 2 | NT Authority \ System | 20220501043200.985000+000 | 20220501043227.380000+000 | Nieznany | 20220501043227.380000+000 | „Plik: _C: \ Users \ Jason \ Downloads \ Eicar (1).com, plik: _c: \ Users \ Jason \ Downloads \ eicar.com "| 2147519003 | 0 | 3 |+─wiąttka--tttoga+wielka+─wiąttukatttogalet +ttwórt +tt+─wiąt +tubli+wielzytwiątżektwórtwórtekczociwkiemtekwórtek/kiegoczności/kotowietwórtówtwór cociwnickiejtukitwórtówtwór cociwnickiego = Ćwiątt. ─wiąttątistątowątowątowątwór cociwnictanektttictcyd ─wiąt+─wiątt +ttanekttwórtowalika--ttanekttowa–TÓWCAITIT+─wiątt .ttukattowaczemtwórczego ─loktwórtimtolog ─wiąttątistątowątowątowątwór cociwnictanektttictcyd ─wiątka+─wiątka +tt .tt+Pytanie pojawia się teraz, w jaki sposób najlepiej agregować dane zebrane za pośrednictwem Osquery i pokazujesz je audytorom?

OsQuery z pola emituje dzienniki, które mogą być agregowane przez narzędzia agregacji siem i logarytmi. Korzystając z ich natywnych funkcji raportowania, możesz zbudować pulpit nawigacyjny, który przejdzie przez audyt i zapewni niesamowitą widoczność.

Jeśli nie masz’Nie chcę samodzielnie zbudować, Kolide może cię szybko uruchomić. Kolide’Produkt S automatycznie daje natywne instalatory Mac, Windows i Linux, które instalują OsQuery. Po uruchomieniu agenta Kolide automatycznie zbierze wszystkie istotne informacje, agreguje je i wizualizuje. W ciągu kilku minut możesz patrzeć na pulpit nawigacyjny:

Kolide’S. Inwentaryzacja automatycznie agreguje informacje, których potrzebujesz, aby pokazać audytorów dla SOC2.

Ponadto Kolide może zapewnić dostęp do interfejsu API i pełną dokumentację na temat gromadzonych danych.

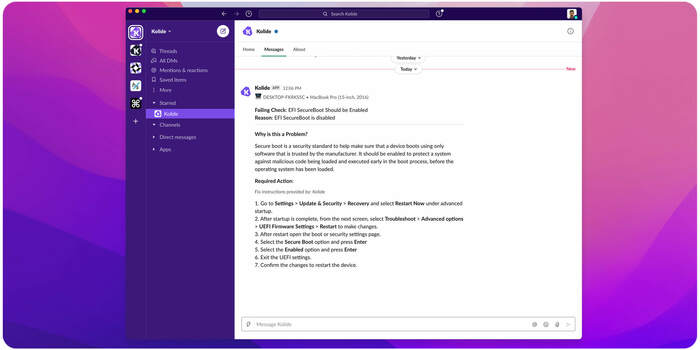

Kolejne pytanie waniliowe Osquery’t mają odpowiedź na naprawę. Na przykład, jeśli uważasz, że Windows Secure Boot jest wyłączony (co pomaga zapewnić integralność podstawowego systemu obrońcy), jak to naprawić? Jednym podejściem jest zakup produktu zarządzania urządzeniami Windows i zastosowanie zasad, aby wymusić te ustawienia. Chociaż może to działać, nie wszystko może być zautomatyzowane w ten sposób. Nie ma możliwości włączenia bezpiecznego rozruchu bez użytkownika’S pomaga zdalnie.

Ponownie Kolide może uruchomić kontrole na komputerze Windows, aby sprawdzić, czy usługi te są włączone. Jeśli są’T, Kolide integruje się z Slack, aby użytkowników końcowych wiadomości i kieruje ich, jak ponownie włączyć te funkcje (i wyjaśnić, dlaczego są one ważne, aby zachować je w ten sposób).

Aplikacja Kolide Slack może skontaktować się bezpośrednio z użytkownikiem końcowym, aby poinformować go, że bezpieczny rozruch został wyłączony i pomóc im jak najszybciej odzyskać.

Powiadomienia użytkowników końcowych są częścią naszej uczciwej filozofii bezpieczeństwa. Wierzymy, że nauczanie użytkowników końcowych, jak utrzymać swoje urządzenia lepiej i pełniejsze bezpieczeństwo nad tym, po prostu zamykając maszynę.

Spróbuj Kolide za darmo, aby zobaczyć, w jaki sposób możemy łatwiej osiągnąć zgodność SOC 2.

- Audytorzy zgodności są zirytowani, gdy używasz terminów binarnych, takich jak “przechodzić” Lub “ponieść porażkę” opisać wynik kontroli. Zamiast tego używają terminów takich jak “zmodyfikowane” Lub “wykwalifikowany”. Kiedy używam tego słowa “przechodzić” W tym artykule mam na myśli, że uzyskałeś raport SOC 2 bez negatywnych kwalifikacji. ↩