Włączanie pełnego szyfrowania dysku

Pełne szyfrowanie dysku chroni dane na twoim urządzeniu w przypadku utraty lub skradzionej. Bez pełnego szyfrowania dysku, jeśli dysk danych w komputerze zostanie usunięty, dane można łatwo odczytać i uzyskać dostęp. Po prawidłowym wdrożeniu pełne szyfrowanie dysku wymaga nieautoryzowanych użytkowników, aby mieli zarówno fizyczny dostęp do urządzenia, jak i hasło w celu odszyfrowania danych na urządzeniu.

Jeśli jednak zarówno hasło, jak i klawisz odzyskiwania są nieznane lub utracone, urządzenia nie można odszyfrować, a dane będą nie do poniesienia. Zdecydowanie zaleca się przechowywanie haseł i kluczy odzyskiwania w aplikacji Menedżera haseł.

Pełne szyfrowanie dysku powinno być zaimplementowane dla wszystkich urządzeń przenośnych, gdy:

- Przechowywanie lub przetwarzanie informacji instytucjonalnych sklasyfikowanych w P3 lub wyższej

- Wymagania zewnętrzne nakazują stosowanie pełnego szyfrowania dysku (takie jak umowy o wykorzystaniu danych z badań z dostawcami danych zewnętrznych)

Jeśli masz urządzenie zarządzane na uniwersytecie i nie masz uprawnień administratorów na urządzeniu, użyj oferty Self Fix do szyfrowania (używając instrukcji dla systemu Windows lub instrukcji dla macOS). Jeśli napotkasz jakiekolwiek trudności z ofertą samoobsługową lub niniejszymi instrukcjami, skontaktuj się z obsługą klienta lub działem IT wsparcie w celu uzyskania pomocy.

W przypadku komputerów zarządzanych osobiście zobacz instrukcje włączania pełnego szyfrowania dysku w systemie Windows i Mac poniżej.

Włącz pełne szyfrowanie dysku w Microsoft Windows

Bitlocker

Microsoft zawiera pełną funkcję szyfrowania dysku wbudowanego w okna o nazwie BitLocker.

BitLocker jest dostępny na obsługiwanych urządzeniach z systemem Windows 10/11 Pro, Enterprise lub Education Edition. Nie jest dostępny w Home Edition. Studenci, wykładowcy i pracownicy mogą ulepszyć swój system Windows 10 do edukacji.

Doświadczenie użytkownika

Wiele nowszych komputerów ma wbudowany układ szyfrowania, który odblokowuje zaszyfrowane pliki podczas logowania.

Jeśli Twój komputer nie ma układu szyfrowania, będziesz mieć dodatkowy etap weryfikacji na uruchomieniu, zanim będziesz mógł zalogować się. Ten etap weryfikacji jest wymagany tylko przy uruchomieniu; Po zweryfikowaniu możesz wylogować się i wyjść z konta użytkownika jak zwykle.

Po zalogowaniu nawigacja folderów i zapisywanie plików pozostaną takie same.

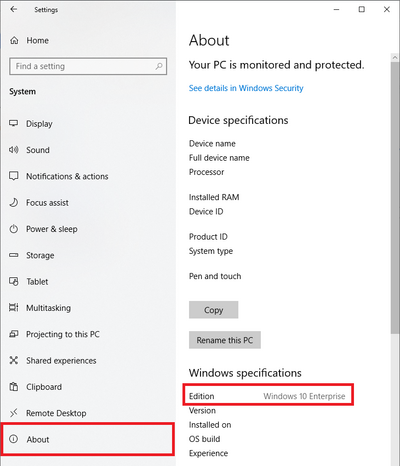

Znajdź edycję systemu operacyjnego

Ustawienia> System> o> wymienionych w specyfikacjach systemu Windows

Przykład z Windows 10:

Włącz Bitlocker

Włączanie bitlocker będzie wymagało uprawnień administratora. Jeśli masz urządzenie zarządzane na uniwersytecie i nie masz uprawnień administratora na urządzeniu, skorzystaj z oferty Selffix Self-Service do szyfrowania. Jeśli napotkasz jakiekolwiek trudności z ofertą samoobsługową lub niniejszymi instrukcjami, skontaktuj się z obsługą klienta lub działem IT wsparcie w celu uzyskania pomocy.

ISO zaleca użycie standardowego konta użytkownika dla wszystkich codziennych czynności i podwyższanie uprawnień administratora tylko w razie potrzeby. Proces ten można wykonać ze standardowego konta użytkownika i w razie potrzeby wyświetli monit o wysokość uprawnienia.

Możesz użyć komputera podczas szyfrowania dysku, ale musisz ponownie uruchomić komputer po zakończeniu procesu szyfrowania.

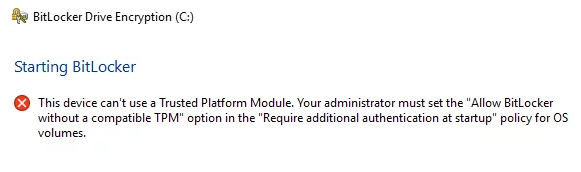

Jeśli wyświetlany jest komunikat o błędzie (brak błędu układu TPM):

Twój komputer może wyświetlić komunikat o błędzie, który mówi: „To urządzenie nie może użyć zaufanego modułu platformy. Twój administrator musi ustawić opcję „Zezwalaj na bitlocker bez kompatybilnej opcji TPM” w zasadzie „Wymagaj dodatkowego uwierzytelnienia” w zakresie objętości systemu operacyjnego.”

TPM to układ szyfrowania, który umożliwia konta użytkowników odblokowanie dysku po uruchomieniu.

Jeśli otrzymasz komunikat o błędzie, komputer został wykonany bez układu szyfrowania i możesz użyć USB lub PIN jako substytutu.

Kroki

Ten proces będzie wymagał logowania na koncie administratora.

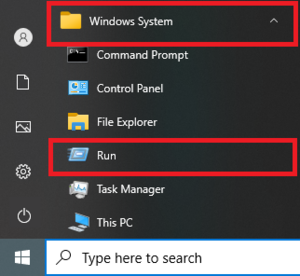

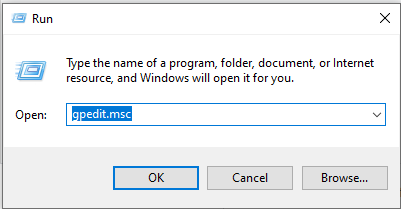

- Iść do Początek > System Windows > Uruchomić

- Nawigować do Konfiguracja komputera/szablony administracyjne/komponenty Windows/Bitlocker Drive Szyfrowanie/dyski systemu operacyjnego > Wymagaj dodatkowego uwierzytelnienia przy uruchomieniu (Kliknij prawym przyciskiem myszy/edytuj lub kliknij dwukrotnie)

.</li> </ul> <p>Jeśli masz urządzenie zarządzane na uniwersytecie i nie masz uprawnień administratorów na urządzeniu, użyj oferty Self Fix do szyfrowania (używając instrukcji dla systemu Windows lub instrukcji dla macOS). Jeśli napotkasz jakiekolwiek trudności z ofertą samoobsługową lub niniejszymi instrukcjami, skontaktuj się z obsługą klienta lub działem IT wsparcie w celu uzyskania pomocy.</p> <p>W przypadku komputerów zarządzanych osobiście zobacz instrukcje włączania pełnego szyfrowania dysku w systemie Windows i Mac poniżej.</p> <p><h2>Włącz pełne szyfrowanie dysku w Microsoft Windows</h2> </p> <p><h3>Bitlocker</h3> </p> <p>Microsoft zawiera pełną funkcję szyfrowania dysku wbudowanego w okna o nazwie BitLocker.</p> <p>BitLocker jest dostępny na obsługiwanych urządzeniach z systemem Windows 10/11 Pro, Enterprise lub Education Edition. Nie jest dostępny w Home Edition. Studenci, wykładowcy i pracownicy mogą ulepszyć swój system Windows 10 do edukacji.</p> <p><h4>Doświadczenie użytkownika</h4> </p> <p>Wiele nowszych komputerów ma wbudowany układ szyfrowania, który odblokowuje zaszyfrowane pliki podczas logowania.</p> <p>Jeśli Twój komputer nie ma układu szyfrowania, będziesz mieć dodatkowy etap weryfikacji na uruchomieniu, zanim będziesz mógł zalogować się. Ten etap weryfikacji jest wymagany tylko przy uruchomieniu; Po zweryfikowaniu możesz wylogować się i wyjść z konta użytkownika jak zwykle.</p> <p>Po zalogowaniu nawigacja folderów i zapisywanie plików pozostaną takie same.</p> <p><h2>Znajdź edycję systemu operacyjnego</h2> </p> <p><strong>Ustawienia> System> o> wymienionych w specyfikacjach systemu Windows</strong> </p> <p>Przykład z Windows 10:</p> <p><img decoding=)

Włącz Bitlocker

Włączanie bitlocker będzie wymagało uprawnień administratora. Jeśli masz urządzenie zarządzane na uniwersytecie i nie masz uprawnień administratora na urządzeniu, skorzystaj z oferty Selffix Self-Service do szyfrowania . Jeśli napotkasz jakiekolwiek trudności z ofertą samoobsługową lub niniejszymi instrukcjami, skontaktuj się z obsługą klienta lub działem IT wsparcie w celu uzyskania pomocy.

ISO zaleca użycie standardowego konta użytkownika dla wszystkich codziennych czynności i podwyższanie uprawnień administratora tylko w razie potrzeby. Proces ten można wykonać ze standardowego konta użytkownika i w razie potrzeby wyświetli monit o wysokość uprawnienia.

Możesz użyć komputera podczas szyfrowania dysku, ale musisz ponownie uruchomić komputer po zakończeniu procesu szyfrowania.

Jeśli wyświetlany jest komunikat o błędzie (brak błędu układu TPM):

Twój komputer może wyświetlić komunikat o błędzie, który mówi: „To urządzenie może’T Użyj zaufanego modułu platformy. Twój administrator musi ustawić “Pozwól bitlocker bez kompatybilnego TPM” opcja w ‘Wymagaj dodatkowego uwierzytelnienia przy uruchomieniu’ Polityka wolumenu systemu operacyjnego.”

TPM to układ szyfrowania, który umożliwia konta użytkowników odblokowanie dysku po uruchomieniu.

Jeśli otrzymasz komunikat o błędzie, komputer został wykonany bez układu szyfrowania i możesz użyć USB lub PIN jako substytutu.

Kroki

Ten proces będzie wymagał logowania na koncie administratora.

Zaloguj się za pomocą konta administratora> Start> system Windows> Uruchom> GPEDIT.MSC> Przejdź do konfiguracji komputera/Szablony administracyjne/Windows Komponenty/BitLocker Drive Szyfrowanie/system systemu operacyjnego> Wymagaj dodatkowego uwierzytelniania przy uruchomieniu (kliknij prawym przyciskiem myszy lub kliknij dwukrotnie)> Włącz> Sprawdź Zezwalaj na Bitlocker bez kompatybilnego TPM> Zastosuj

- Iść do Start> system Windows> Uruchom

- Nawigować do Konfiguracja komputera/szablony administracyjne/komponenty Windows/Bitlocker Drive Szyfrowanie/system systemu operacyjnego> Wymagaj dodatkowego uwierzytelniania podczas uruchamiania (Kliknij prawym przyciskiem myszy/edytuj lub kliknij dwukrotnie)

- Włącz> Sprawdź, aby Bitlocker bez kompatybilnego TPM> Zastosuj

Po zakończeniu tych kroków spróbuj ponownie włączyć Bitlocker, wykonując wcześniejsze kroki:

Otwórz Eksplorator plików> Ten komputer> Dysk lokalny (C :)> Zarządzaj [narzędzia napędu]> BitLocker> Zarządzaj bitlocker> Włącz BitLocker

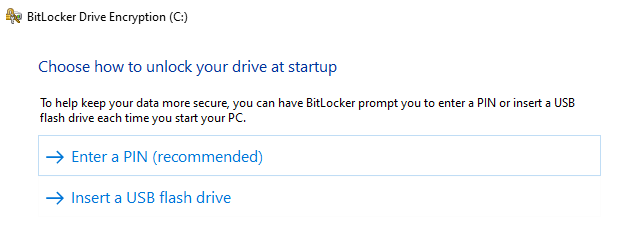

Będziesz mógł wybrać między utworzeniem pin lub pamięci flash USB, aby odblokować dysk podczas uruchamiania. Po wybraniu opcji nie ma sposobu na zmianę bez odszyfrowania, a następnie ponownie inkryfowanie napędu.

Każda osoba, która korzysta z komputera, będzie musiała znać PIN lub mieć kopię dysku flash USB.

Wykorzystanie jednej z tych opcji wymaga fizycznego obecności osoby do startupu; Jeśli zdalnie zarządzasz systemem (e.G. Za pośrednictwem RDP) osoba z PIN lub USB musi udać się osobiście, aby odszyfrować napęd, zanim można użyć funkcji zdalnych.

Jeśli zaplanowałeś aktualizacje wymagające ponownego uruchomienia komputera, możesz postępować zgodnie z poniższymi instrukcjami, aby zawiesić bitlocker. Bitlocker będzie ponownie włączony po ponownym uruchomieniu.

ISO zaleca opcję PIN. PIN można przechowywać w LastPass i bezpiecznie udostępniać innym użytkownikom komputera. PIN jest oddzielone od hasła do konta użytkownika. Postępuj zgodnie z wytycznymi ISO PassPhraze, aby utworzyć długą, bezpieczną szpilkę.

ISO nie zaleca opcji USB. Utworzone USB nigdy nie powinno być pozostawione na komputerze po odblokowaniu napędu i będzie musiało być bezpiecznie przechowywane w zamkniętej szafce lub szufladzie. USB nie będzie również wyświetlać pliku, który odblokuje dysk, więc nie będzie się różnić od innych USB i musi być oznaczone.

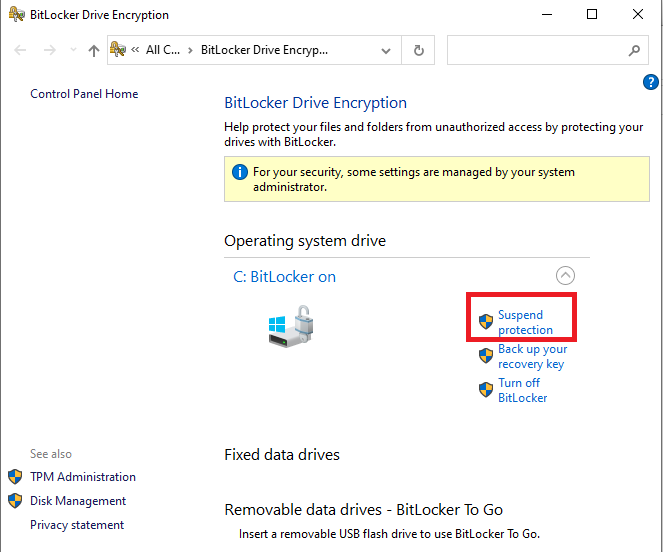

Zawieś Bitlocker

W przypadku planowanych aktualizacji, zmian sprzętowych lub zmian konfiguracji istnieje opcja w menu BitLocker, aby zawiesić BitLocker, ale nie wyłączyć. Wyłączenie bitlocker nie jest zalecane w sytuacjach tymczasowych, ponieważ odszyfiera napęd i wymaga powtórzenia całego procesu, aby zostać włączonym.

Klucze odzyskiwania

- Z Chipem TPM: zapomnij hasło do konta użytkownika

- Bez układu TPM: Zatukaj klawisz uruchamiania USB lub zapomnij o szpilce odszyfrowania

- Uaktualnij system operacyjny

- Przesuń zaszyfrowany dysk do nowego komputera

- Zainstaluj nową płytę główną

- Zmień ustawienia konfiguracji rozruchu

- Zaktualizuj bios komputerowy

- Klucz odzyskiwania zwykłego tekstu

- Bitlocker może wygenerować klawisz odzyskiwania zwykłego tekstu, który można wpisać ręcznie podczas odzyskiwania.

- (Zalecane przez ISO) Skopiuj do wpisu LastPass.

- Zapisz w pliku i wydrukuj. Przechowuj wydruk w bezpiecznym miejscu, takim jak zablokowana szuflada lub szafka.

- Zapisz na USB. Przechowuj USB w bezpiecznym miejscu, takim jak zamknięta szuflada lub szafka.

- Każdy właściciel komputera jest odpowiedzialny za klucz odzyskiwania własnego urządzenia, w tym właściciele urządzeń zarządzanych kampusem. ITCS nie przechowuje kluczy odzyskiwania.

Możesz uzyskać dostęp do opcji klucza odzyskiwania w dowolnym momencie za pośrednictwem menu głównego BitLocker.

Jeśli kiedykolwiek zregenerujesz klawisz odzyskiwania, upewnij się, że zaktualizujesz wszystkie kopie zapasowe klucza odzyskiwania.

Włącz pełne szyfrowanie dysku w MacOS Apple

FileVault

FileVault zapewnia ochronę danych i systemu operacyjnego dla komputera Mac w przypadku kradzieży lub utraty komputera. FileVault jest dostępny na wszystkich komputerach Mac.

Włączenie FileVault nie wpłynie na wrażenia użytkownika. Logowanie, nawigacja folderów i zapisywanie plików pozostanie takie same. Po włączeniu FileVault wszystkie dane przechowywane na dysku zostaną zaszyfrowane.

Włącz FileVault

Włączenie FileVault będzie wymagało uprawnień administratora. Jeśli nie masz uprawnień administratora na swoim urządzeniu, skontaktuj się z usługami IT lub obsługą IT w wyniku pomocy.

ISO zaleca użycie standardowego konta użytkownika dla wszystkich codziennych czynności i podwyższanie uprawnień administratora tylko w razie potrzeby. Proces ten można wykonać ze standardowego konta użytkownika i w razie potrzeby wyświetli monit o wysokość uprawnienia.

FileVault zaszyfrowuje pliki dla wszystkich użytkowników komputera; Każdy użytkownik zostanie poproszony o wprowadzenie hasła podczas konfiguracji. Jeśli użytkownik nie jest włączony w FileVault, nie będzie w stanie zalogować się ani uzyskać dostępu do swoich danych. Konta użytkowników, które dodajesz po włączeniu FileVault, są automatycznie włączone.

Klucze odzyskiwania

Po skonfigurowaniu FileVault musisz wybrać opcję odzyskiwania w przypadku zapomnienia hasła do konta.

- Klucz odzyskiwania zwykłego tekstu

- FileVault może wygenerować klawisz odzyskiwania zwykłego tekstu, który można wpisać ręcznie podczas odzyskiwania.

- ISO zaleca utworzenie wpisu LastPass do przechowywania klucza odzyskiwania. Klucz można również skopiować do pliku i wydrukować. Przechowuj wydruk w bezpiecznym miejscu, takim jak zablokowana szuflada lub szafka.

- Każdy właściciel komputera jest odpowiedzialny za klucz odzyskiwania własnego urządzenia, w tym właściciele urządzeń zarządzanych kampusem. ITCS nie przechowuje kluczy odzyskiwania.

- Jeśli przechowujesz swój klawisz odzyskiwania na koncie iCloud, nie ma gwarancji, że Apple będzie w stanie dać ci klucz, jeśli go stracisz lub zapomnisz. Nie wszystkie języki i regiony są serwisowane przez AppleCare lub iCloud, a nie wszystkie regiony obsługi AppleCare oferują wsparcie w każdym języku.

Jeśli chcesz zmienić klawisz odzyskiwania używanego do szyfrowania dysku startowego, wyłącz FileVault w preferencjach bezpieczeństwa i prywatności. Następnie możesz go ponownie włączyć, aby wygenerować nowy klucz i wyłączyć wszystkie starsze klucze. Upewnij się, że zaktualizujesz wszystkie kopie zapasowe odzyskiwania.