Podsumowanie artykułu: Przegląd szyfrowania urządzeń Bitlocker w systemie Windows

- Bitlocker do Go jest zaprojektowany do szyfrowania wyjmowanych urządzeń pamięci, takich jak dyski flash USB i karty microSD.

- Szyfrowanie jest ważne, aby zapewnić ochronę danych i jest to zalecana praktyka bezpieczeństwa.

- BitLocker to oprogramowanie do szyfrowania dysków Microsoft dla systemu Windows 10 i jest bezpłatne i nie wymaga żadnej dodatkowej instalacji.

- Możesz użyć BitLocker do szyfrowania całego dysku twardego i ochrony przed nieautoryzowanymi zmianami i złośliwym oprogramowaniem.

- Aby zaszyfrować dysk twardy w systemie Windows 10 za pomocą BitLocker, wykonaj następujące kroki:

- Znajdź dysk docelowy w Eksploratorze Windows i kliknij prawym przyciskiem myszy, aby wybrać „Włącz BitLocker.”

- Wybierz „Wprowadź hasło” i ustaw bezpieczne hasło.

- Wybierz sposób włączenia klucza odzyskiwania, który zostanie użyty do uzyskania dostępu do dysku, jeśli zapomnisz hasła.

- Wybierz zaszyfrowanie całego dysku w celu zwiększenia bezpieczeństwa.

- O ile nie jest to konieczne zgodność ze starszymi systemami Windows, wybierz „nowy tryb szyfrowania.”

- Kliknij „Rozpocznij szyfrowanie”, aby rozpocząć proces szyfrowania, który może wymagać ponownego uruchomienia komputera dla napędu rozruchowego.

- BitLocker nie jest dostępny w Windows 10 Home Edition, ale istnieje podobna funkcja szyfrowania urządzeń.

- Szyfrowanie plików jest niezbędne do ochrony poufnych informacji i zapobiegania naruszeniu danych.

- Szyfrowanie jest szczególnie ważne dla firm i organizacji, które obsługują poufne dane.

- Tworzenie polityki szyfrowania może zwiększyć bezpieczeństwo dla osób fizycznych i mniejszych firm.

- Szyfrowanie urządzeń Bitlocker w systemie Windows zapewnia ochronę danych urządzeń, zarówno w tranzycie, jak i w spoczynku.

- Windows ma długą historię oferowania rozwiązań w zakresie ochrony danych, w tym bitlocker.

- Windows 11, Windows 10 i Windows 7 zapewniają różne opcje ochrony danych.

- Przygotowanie do szyfrowania dysku i plików w systemie Windows 11 i Windows 10 może pomóc w usprawnieniu procesu implementacji.

Unikalne pytania oparte na tekście:

- P1: Jakie rodzaje urządzeń do przechowywania można szyfrować za pomocą BitLocker?

- Q2: Dlaczego szyfrowanie jest ważne?

- P3: Co to jest bitlocker?

- Q4: Jak możemy zaszyfrować dysk twardy w systemie Windows 10 za pomocą BitLocker?

- Znajdź dysk docelowy w Eksploratorze Windows i kliknij prawym przyciskiem myszy, aby wybrać „Włącz BitLocker.”

- Wybierz „Wprowadź hasło” i ustaw bezpieczne hasło.

- Wybierz sposób włączenia klucza odzyskiwania, który zostanie użyty do uzyskania dostępu do dysku, jeśli zapomnisz hasła.

- Wybierz zaszyfrowanie całego dysku w celu zwiększenia bezpieczeństwa.

- O ile nie jest to konieczne zgodność ze starszymi systemami Windows, wybierz „nowy tryb szyfrowania.”

- Kliknij „Rozpocznij szyfrowanie”, aby rozpocząć proces szyfrowania, który może wymagać ponownego uruchomienia komputera dla napędu rozruchowego.

- P5: Czy Bitlocker jest dostępny w Windows 10 Home Edition?

- P6: Dlaczego powinniśmy zaszyfrować nasze pliki?

- P7: Kto powinien priorytetowo rozstrzygnąć szyfrowanie?

- P8: Jak możemy zwiększyć bezpieczeństwo dla osób fizycznych i mniejszych firm?

- P9: Co zapewnia szyfrowanie urządzeń Bitlocker w systemie Windows?

- P10: Jaki jest cel przygotowania do szyfrowania dysku i plików w systemie Windows 11 i Windows 10?

A1: Bitlocker to Go może szyfrować zdejmowane urządzenia pamięci, takie jak dyski flash USB i karty microSD.

A2: Szyfrowanie jest ważne, ponieważ zapewnia ochronę danych i jest zalecaną praktyką bezpieczeństwa.

A3: Bitlocker to zastrzeżone oprogramowanie do szyfrowania dysku Microsoft dla systemu Windows 10.

A4: Aby zaszyfrować dysk twardy w systemie Windows 10 za pomocą BitLocker, wykonaj następujące kroki:

A5: Nie, BitLocker nie jest dostępny w Windows 10 Home Edition, ale istnieje podobna funkcja szyfrowania urządzeń.

A6: Pliki szyfrowania jest niezbędne do ochrony poufnych informacji i zapobiegania naruszeniu danych.

A7: Szyfrowanie jest szczególnie ważne dla firm i organizacji, które obsługują poufne dane.

A8: Tworzenie polityki szyfrowania może zwiększyć bezpieczeństwo dla osób fizycznych i mniejszych firm.

A9: Szyfrowanie urządzeń Bitlocker w systemie Windows zapewnia ochronę danych urządzeń, zarówno w tranzycie, jak i w spoczynku.

A10: Przygotowanie do szyfrowania dysku i plików w systemie Windows 11 i Windows 10 może pomóc w usprawnieniu procesu implementacji.

Przegląd szyfrowania urządzeń bitlocker w systemie Windows

Wyjmowane urządzenia do przechowywania również wymagają szyfrowania. Obejmuje to dyski flash USB, a także karty microSD, które można użyć na niektórych komputerach. Właśnie tam działa Bitlocker.

Jak szyfrować dysk twardy za pomocą bitlocker w systemie Windows 10

Szyfrowanie jest kluczem do upewnienia się, że Twoje dane są chronione. To’s także łatwa do uwzględnienia najlepszych praktyk w swoich zasadach bezpieczeństwa. SOC 2, wspólne ramy bezpieczeństwa, ma jedno z pięciu kryteriów usług zaufania, poufność, która decyduje o poufnych informacjach, aby ograniczyć dostęp do niekwalifikowanych stron. Ten proces szyfrowania może różnić się między systemami i urządzeniami, więc my’ponownie zamierzam go rozbić pojedynczo, zaczynając od ciebie Windows 10 I Bitlocker.

Bitlocker jest Microsoft’S Oprogramowanie szyfrowania dysku dla systemu Windows 10. Po tych ośmiu krokach upewni się, że Twoje dane są bezpieczne i chronione. Plus to’S za darmo i nie masz’T muszę wszystko zainstalować. Możesz użyć BitLocker do szyfrowania całego dysku, a także ochrony przed nieautoryzowanymi zmianami w systemie, takim jak złośliwe oprogramowanie na poziomie oprogramowania.

Jak szyfrować dysk twardy w systemie Windows 10

- Znajdź dysk twardy, pod którym chcesz zaszyfrować “Ten komputer” W Eksploratorze Windows.

- Kliknij prawym przyciskiem myszy napęd docelowy i wybierz “Włącz Bitlocker.”

- Wybierać “Wpisz hasło.”

- Wprowadź bezpieczne hasło.

- Wybierać “Jak włączyć swój klucz do odzyskiwania” które ty’Użyj dostępu do dysku, jeśli stracisz hasło. Możesz go wydrukować, zapisać go jako plik na dysku twardym, zapisać go jako plik na dysku USB lub zapisać klucz na koncie Microsoft.

- Wybierać “Zaszypuj cały dysk.” Ta opcja jest bezpieczniejsza i szyfruje pliki oznaczone do usunięcia.

- O ile nie potrzebujesz kompatybilnego dysku ze starszymi maszynami z systemem Windows, wybierz “Nowy tryb szyfrowania.”

- Kliknij “Rozpocznij szyfrowanie” Aby rozpocząć proces szyfrowania. Zauważ, że będzie to wymagało ponownego uruchomienia komputera, jeśli ty’Ponownie szyfruje swój dysk rozruchowy. Szyfrowanie zajmie trochę czasu, ale będzie działać w tle, a ty’nadal będzie mógł korzystać z komputera podczas działania.

Notatka: BitLocker nie jest dostępny w Windows 10 Home Edition, ale istnieje podobna funkcja szyfrowania urządzeń.

Dlaczego powinieneś szyfrować swoje pliki

Sytuacja koszmaru byłaby, gdyby Twój laptop został skradziony i miał na nim milion numerów ubezpieczenia społecznego lub informacji bankowych. Niezaszyfrowany. Lub niech’powiedzmy, prywatne informacje na temat 2500 uczestników w badaniu klinicznym skradzionym ciężarówce pracownika’S Car. Niezaszyfrowany. Nikt z nas nie chce być w takiej sytuacji.

Jeśli nie masz’t przechowuj takie informacje na swoim komputerze, a ty używasz ich tylko w domu, a potem nie’T potrzebować używać szyfrowania. Ale to’wciąż jest dobrym pomysłem. Szyfrowanie jest szczególnie istotne dla osób zaniepokojonych naruszeniami danych. A firmy często wymagają tego w zasadach bezpieczeństwa informacji.

Te zasady i procedury bezpieczeństwa informacji w Twojej firmie są niezwykle ważne. Jesteś skończony’T nie chcesz nauczyć się, że laptop firmy został nie tylko skradziony, ale miał niezaszyfrowane dane, z powodu naruszenia zasad bezpieczeństwa korporacyjnego.

Zasady szyfrowania i bezpieczeństwa

Polityka szyfrowania jest podstawowym, łatwym wdrożem sposobu na zwiększenie bezpieczeństwa siebie lub Twojej firmy. Prawdopodobnie będziesz musiał stworzyć własne zasady bezpieczeństwa, jeśli masz małą firmę lub startup. Jesteś skończony’T muszę jednak pisać zasady bezpieczeństwa od zera. Mamy ściągawki, jeśli chcesz stworzyć własne zasady szyfrowania, możesz szukać szablonów zasad bezpieczeństwa lub korzystać z platformy węglików do automatycznego generowania niestandardowych zasad bezpieczeństwa.

Przegląd szyfrowania urządzeń bitlocker w systemie Windows

W tym artykule wyjaśniono, w jaki sposób szyfrowanie urządzeń Bitlocker może pomóc chronić dane na urządzeniach z systemem Windows. Zobacz Bitlocker, aby uzyskać ogólny przegląd i listę artykułów.

Kiedy użytkownicy podróżują, poufne dane ich organizacji pasują do nich. Gdziekolwiek przechowywane są dane poufne, muszą być chronione przed nieautoryzowanym dostępem. Windows ma długą historię dostarczania rozwiązań w zakresie ochrony danych w AT, które chronią przed nikczemnymi atakującymi, poczynając od szyfrowania systemu plików w systemie operacyjnym Windows 2000. Niedawno BitLocker zapewnił szyfrowanie pełnych dysków i przenośnych napędów. Windows konsekwentnie poprawia ochronę danych, ulepszając istniejące opcje i zapewniając nowe strategie.

Ochrona danych w systemie Windows 11, Windows 10 i Windows 7

Poniższa tabela zawiera szczególne obawy dotyczące ochrony danych oraz sposób, w jaki są one adresowane w systemie Windows 11, Windows 10 i Windows 7.

Przygotuj się do szyfrowania dysku i plików

Najlepszy rodzaj środków bezpieczeństwa jest przejrzyste dla użytkownika podczas wdrażania i używania. Za każdym razem, gdy istnieje możliwe opóźnienie lub trudności z powodu funkcji bezpieczeństwa, istnieje duże prawdopodobieństwo, że użytkownicy będą próbować ominąć bezpieczeństwo. Ta sytuacja jest szczególnie prawdziwa w przypadku ochrony danych i jest to scenariusz, którego organizacje muszą uniknąć. Niezależnie od tego, czy planuje zaszyfrować całe tomy, urządzenia wymienne, czy indywidualne pliki, Windows 11 i Windows 10 spełniają te potrzeby, zapewniając usprawnione, użyteczne rozwiązania. W rzeczywistości można z wyprzedzeniem podjąć kilka kroków w celu przygotowania się do szyfrowania danych i uczynienia wdrożenia szybkiego i płynnego.

Wstępne zakwaterowanie TPM

W systemie Windows 7 przygotowanie TPM oferowało kilka wyzwań:

- Włączanie wymaganego TPM w zakresie oprogramowania układowego BIOS lub UEFI urządzenia. Włączenie TPM w urządzeniu wymaga, aby ktoś fizycznie wejść do ustawień oprogramowania układowego BIOS lub UEFI urządzenia, aby włączyć TPM lub zainstalować sterownik w systemie Windows, aby włączyć TPM z Windows.

- Po włączeniu TPM może wymagać jednego lub więcej restartów.

To sprawiło, że przygotowanie TPM w systemie Windows 7 problematyczne. Jeśli personel IT zapewnia nowe komputery, mogą obsługiwać wymagane kroki w celu przygotowania TPM. Jeśli jednak Bitlocker musiał być włączony na urządzeniach, które są już w rękach użytkowników, użytkownicy prawdopodobnie zmagaliby się z wyzwaniami technicznymi. Użytkownik albo zadzwoniłby do pomocy.

Microsoft zawiera oprzyrządowanie w systemie Windows 11 i Windows 10, które umożliwiają systemowi operacyjnym pełne zarządzanie TPM. Nie trzeba wchodzić do BIOS, a wszystkie scenariusze, które wymagały ponownego uruchomienia, zostały wyeliminowane.

Wdrożyć szyfrowanie dysku twardego

BitLocker jest w stanie szyfrować całe dyski twarde, w tym zarówno dyski systemowe, jak i danych. BitLocker Wstępne zakwaterowanie może drastycznie skrócić czas wymagany na dostarczanie nowych komputerów z włączonym bitlockerem. W systemie Windows 11 i Windows 10 administratorzy mogą włączyć BitLocker i TPM z środowiska wstępnego instalacji systemu Windows przed zainstalowaniem systemu Windows lub w ramach automatycznej sekwencji zadań wdrażania bez interakcji użytkownika. W połączeniu z używaną przestrzenią dysku i szyfrowaniem i głównie pustym dyskem (ponieważ system Windows nie jest jeszcze zainstalowany), włączenie Bitlocker zajmuje tylko kilka sekund.

Z wcześniejszymi wersjami Windows administratorzy musieli włączyć Bitlocker po zainstalowaniu systemu Windows. Chociaż proces ten mógłby zostać zautomatyzowany, Bitlocker musiałby zaszyfrować cały napęd, proces, który może zająć od kilku godzin do ponad dnia w zależności od wielkości napędu i wydajności, co opóźniło wdrożenie. Microsoft poprawił ten proces poprzez wiele funkcji w systemie Windows 11 i Windows 10.

Szyfrowanie urządzenia bitlocker

Począwszy od Windows 8.1, Windows automatycznie włącza szyfrowanie urządzeń Bitlocker na urządzeniach, które obsługują nowoczesne gotowe. W systemie Windows 11 i Windows 10 Microsoft oferuje obsługę szyfrowania urządzeń Bitlocker na znacznie szerszej gamie urządzeń, w tym urządzeniach, które są nowoczesne w trybie gotowości, oraz urządzeń, które uruchamiają domową edycję systemu Windows 10 lub Windows 11.

Microsoft spodziewa się, że większość urządzeń w przyszłości przekazuje wymagania dotyczące szyfrowania urządzeń bitlocker, które sprawi, że szyfrowanie urządzeń Bitlocker będzie przenikające się. Szyfrowanie urządzeń Bitlocker dalej chroni system poprzez przejrzyste wdrożenie szyfrowania danych w całym urządzeniu.

W przeciwieństwie do standardowej implementacji bitlocker, szyfrowanie urządzeń Bitlocker jest włączone automatycznie, aby urządzenie było zawsze chronione. Poniższa lista przedstawia, w jaki sposób szyfrowanie urządzenia Bitlocker jest włączone automatycznie:

- Po zakończeniu czystej instalacji systemu Windows 11 lub Windows 10 i wrażenia poza pudełkiem, komputer jest przygotowany do pierwszego użycia. W ramach tego przygotowania szyfrowanie urządzeń bitlocker jest inicjowane na napędzie systemu operacyjnym i ustalonymi napędami danych na komputerze z wyraźnym kluczem, który jest odpowiednikiem standardowego stanu zawieszenia bitlocker. W tym stanie dysk jest pokazany z ikoną ostrzegawczą w Eksploratorze Windows. Żółta ikona ostrzegawcza jest usuwana po utworzeniu Protektora TPM, a klawisz odzyskiwania jest kopii zapasowej, jak wyjaśniono w następujących punktach pocisków.

- Jeśli urządzenie nie jest dołączone do domeny, wymagane jest konto Microsoft, które otrzymało uprawnienia administracyjne na urządzeniu. Gdy administrator korzysta z konta Microsoft do logowania, wyczyściowy klawisz jest usuwany, klawisz odzyskiwania jest przesyłany na konto internetowe Microsoft i tworzone jest ochraniacz TPM. Jeśli urządzenie wymaga klucza odzyskiwania, użytkownik zostanie prowadzony do użycia alternatywnego urządzenia i przejść do URL dostępu do klucza odzyskiwania, aby odzyskać klucz do odzyskiwania za pomocą poświadczeń konta Microsoft.

- Jeśli użytkownik korzysta z konta domeny do logowania, klawisz Wyczyść nie jest usuwany, dopóki użytkownik nie dołączy do urządzenia do domeny, a klawisz odzyskiwania nie zostanie pomyślnie utworzony na usługi domeny Active Directory (AD DS). Należy włączyć następujące ustawienia zasad grupy, aby klucz do odzyskiwania został zapasowy do reklam: konfiguracja komputera >Szablony administracyjne >Komponenty systemu Windows >Szyfrowanie dysków bitlocker >System operacyjny >Nie włącz Bitlocker, dopóki informacje o odzyskiwaniu nie zostaną przechowywane w AD DS dla dysków systemu operacyjnego Dzięki tej konfiguracji hasło odzyskiwania jest tworzone automatycznie, gdy komputer dołącza do domeny, a następnie klawisz odzyskiwania jest kopii zapasowej do reklam, utworzony jest ochraniacz TPM, a klawisz przezroczysty jest usuwany.

- Podobnie jak zalogowanie się z kontem domeny, klawisz wyczyściowy jest usuwany, gdy użytkownik zaloguje się na koncie Azure AD na urządzeniu. Jak opisano w powyższym punkcie pocisku, hasło odzyskiwania jest tworzone automatycznie, gdy użytkownik uwierzytelnia się z Azure AD. Następnie klawisz odzyskiwania jest kopii zapasowej do Azure AD, utworzony jest Ochrata TPM, a klawisz przezroczysty jest usuwany.

Microsoft zaleca automatycznie włączanie szyfrowania urządzeń Bitlocker w dowolnych systemach, które go obsługują. Jednak automatycznego procesu szyfrowania urządzeń bitlocker można zapobiec, zmieniając następujące ustawienie rejestru:

- Subkey: HKEY_LOCAL_MACHINE \ System \ CurrentControlset \ Control \ Bitlocker

- Typ: Reg_DWORD

- Wartość: PreventDeviceEncryption równy 1 (true)

Administratorzy mogą zarządzać urządzeniami z domenami, które mają włączone szyfrowanie urządzeń bitlocker za pośrednictwem administracji i monitorowania Microsoft Bitlocker (MBAM). W takim przypadku szyfrowanie urządzeń bitlocker automatycznie udostępnia dodatkowe opcje bitlocker. Nie jest wymagane konwersja lub szyfrowanie, a MBAM może zarządzać pełnym zestawem zasad Bitlocker, jeśli wymagane są jakiekolwiek zmiany konfiguracyjne.

Szyfrowanie urządzeń Bitlocker wykorzystuje metodę szyfrowania 128-bitowego XTS-AES. Jeśli potrzebna jest inna metoda szyfrowania i/lub siła szyfru, ale urządzenie jest już zaszyfrowane, należy ją najpierw odszyfrować przed zastosowaniem nowej metody szyfrowania i/lub siły szyfrowania. Po odszyfrowaniu urządzenia można zastosować różne ustawienia bitlocker.

Używana przestrzeń na dysku

Bitlocker we wcześniejszych wersjach Windows może zająć dużo czasu, aby zaszyfrować napęd, ponieważ szyfrował każdy bajt na woluminie, w tym obszary, które nie miały danych. Szyfrowanie każdego bajtu w objętości, w tym obszary, które nie miały danych, jest znane jako pełne szyfrowanie dysku. Pełne szyfrowanie dysków jest nadal najbezpieczniejszym sposobem szyfrowania dysku, zwłaszcza jeśli napęd zawierał wcześniej poufne dane, które zostały przeniesione lub usunięte. Jeśli napęd miał wcześniej poufne dane, które zostały przesunięte lub usunięte, ślady poufnych danych mogą pozostać w częściach napędu oznaczonych jako nieużywane.

Aby skrócić czas szyfrowania, bitlocker w systemie Windows 11 i Windows 10 pozwala użytkownikom zdecydować się szyfrować tylko obszary dysku zawierające dane. Obszary dysku, które nie zawierają danych i są puste, nie będą szyfrowane. Wszelkie nowe dane są szyfrowane podczas ich tworzenia. W zależności od ilości danych na dysku, ta opcja może skrócić początkowy czas szyfrowania o ponad 99 procent.

Zachowaj ostrożność, gdy szyfrowanie zużywało tylko przestrzeni na istniejącym tomie, na której poufne dane mogły być już przechowywane w stanie niezaszyfrowanym. Podczas korzystania z szyfrowania przestrzeni sektory, w których wcześniej niezaszyfrowane dane mogą być odzyskiwane za pomocą narzędzi do odzyskiwania dysku, dopóki nie są nadpisane nowymi zaszyfrowanymi danymi. Natomiast szyfrowanie wykorzystało tylko przestrzeń na zupełnie nowym tomie może znacznie skrócić czas wdrażania bez ryzyka bezpieczeństwa, ponieważ wszystkie nowe dane będą szyfrowane, ponieważ są zapisane na dysku.

Zaszyfrowane wsparcie dysku twardego

SED są dostępne od lat, ale Microsoft nie mógł wesprzeć ich użycia z niektórymi wcześniejszymi wersjami systemu Windows, ponieważ dyski brakowało ważnych funkcji zarządzania kluczami. Microsoft współpracował z dostawcami pamięci w celu ulepszenia możliwości sprzętu, a teraz BitLocker obsługuje następną generację SED, które nazywane są zaszyfrowanymi dyskami twardych.

Zaszyfrowane dyski twarde zapewniają pokładowe zdolności kryptograficzne do szyfrowania danych na temat dysków. Ta funkcja poprawia zarówno wydajność napędu, jak i systemu poprzez rozładowanie obliczeń kryptograficznych od procesora komputera do samego napędu. Dane są szybko szyfrowane przez dysk za pomocą dedykowanego, specjalnie zbudowanego sprzętu. Jeśli planuje korzystać z szyfrowania całego napędu z systemem Windows 11 lub Windows 10, Microsoft zaleca badanie producentów i modeli dysku twardego w celu ustalenia, czy którekolwiek z ich zaszyfrowanych dysków twardych spełniają wymagania bezpieczeństwa i budżetowe.

Aby uzyskać więcej informacji o zaszyfrowanych dyskach twardych, zobacz zaszyfrowany dysk twardy.

Ochrona informacji przedboot

Skuteczne wdrożenie ochrony informacji, podobnie jak większość kontroli bezpieczeństwa, uwzględnia użyteczność i bezpieczeństwo. Użytkownicy zazwyczaj preferują proste wrażenia bezpieczeństwa. W rzeczywistości im bardziej przejrzyste rozwiązanie bezpieczeństwa, tym bardziej prawdopodobne są użytkownicy.

Ważne jest, aby organizacje chroniły informacje na swoich komputerach, niezależnie od stanu komputera lub zamiaru użytkowników. Ta ochrona nie powinna być uciążliwa dla użytkowników. Jedną niepożądaną i wcześniej powszechną sytuacją jest to, że użytkownik jest wyświetlany monit o dane wejściowe podczas Preboot, a następnie ponownie podczas logowania systemu Windows. Należy unikać wymagających wymagań do wprowadzania danych.

Windows 11 i Windows 10 mogą umożliwić prawdziwe doświadczenie SSO ze środowiska Preboot na nowoczesnych urządzeniach, aw niektórych przypadkach nawet na starszych urządzeniach, gdy istnieją solidne konfiguracje ochrony informacji. TPM w izolacji jest w stanie bezpiecznie chronić klucz szyfrowania bitlocker, gdy jest w spoczynku, i może bezpiecznie odblokować napęd systemowy. Gdy klucz jest używany, a tym samym w pamięci, kombinacja możliwości sprzętu i systemu Windows może zabezpieczyć klucz i zapobiec nieautoryzowanemu dostępowi za pomocą ataków na zimno. Chociaż dostępne są inne środki zaradcze, takie jak odblokowanie pinów, nie są one tak przyjazne dla użytkownika; W zależności od konfiguracji urządzeń mogą nie oferować dodatkowego bezpieczeństwa, jeśli chodzi o kluczową ochronę. Aby uzyskać więcej informacji, zobacz Bitlocker Retrymeasures.

Zarządzaj hasłami i szpilkami

Gdy BitLocker jest włączony na dysku systemowym, a komputer ma TPM, użytkownicy mogą być zobowiązani do wpisania pinu, zanim BitLocker odblokuje napęd. Takie wymaganie PIN może uniemożliwić atakującemu, który ma fizyczny dostęp do komputera, nawet dostanie się do logowania systemu Windows, co sprawia, że atakujący jest prawie niemożliwy.

Wymaganie PIN podczas uruchamiania jest użyteczną funkcją bezpieczeństwa, ponieważ działa jako drugi współczynnik uwierzytelniania. Jednak ta konfiguracja ma pewne koszty. Jednym z najbardziej znaczących kosztów jest potrzeba regularnej zmiany PIN. W przedsiębiorstwach, które używali BitLocker z systemem operacyjnym Windows 7 i systemem operacyjnym Windows Vista, użytkownicy musieli skontaktować. Ten wymóg nie tylko zwiększył koszty zarządzania, ale uczynił użytkowników mniej skłonnymi do regularnego zmiany pinu lub hasła Bitlocker.

Użytkownicy systemu Windows 11 i Windows 10 mogą sami aktualizować swoje piny i hasła Bitlocker, bez poświadczeń administratora. Ta funkcja nie tylko zmniejszy koszty wsparcia, ale może również poprawić bezpieczeństwo, ponieważ zachęca użytkowników do częściej zmieniających szpilki i hasła. Ponadto nowoczesne urządzenia rezerwowe nie wymagają pinu do startupu: są one zaprojektowane w celu uruchamiania się rzadko i mają inne łagodzenie, które dodatkowo zmniejszają powierzchnię ataku systemu.

Aby uzyskać więcej informacji o tym, jak działa bezpieczeństwo uruchamiania i środki zaradcze, które dostarczają Windows 11 i Windows 10, zobacz Protect BitLocker przed atakami przed.

Skonfiguruj odblokowanie sieci

Niektóre organizacje mają wymagania dotyczące bezpieczeństwa danych specyficznych dla lokalizacji. Wymagania dotyczące bezpieczeństwa danych specyficzne dla lokalizacji są najczęstsze w środowiskach, w których dane o wysokiej wartości są przechowywane na komputerach PCS. Środowisko sieciowe może zapewnić kluczową ochronę danych i egzekwować obowiązkowe uwierzytelnianie. Dlatego polityka stanowi, że te komputery PC nie powinny opuszczać budynku ani być odłączone od sieci korporacyjnej. Zabezpieczenia, takie jak fizyczne zamki bezpieczeństwa i geofencing, mogą pomóc w egzekwowaniu tej polityki jako kontroli reaktywnych. Oprócz tych zabezpieczeń konieczne jest proaktywna kontrola bezpieczeństwa, która zapewnia dostęp do danych tylko wtedy, gdy komputer jest podłączony do sieci korporacyjnej.

Network Unlock umożliwia automatycznie uruchamianie komputerów chronionych bitlocker. Za każdym razem, gdy komputer nie jest podłączony do sieci korporacyjnej, użytkownik musi wpisać pin, aby odblokować napęd (jeśli włączenie jest włączone). Odblokowanie sieci wymaga następującej infrastruktury:

- Komputery klientów, które mają ujednolicone rozszerzalne interfejs oprogramowania układowego (UEFI) Wersja 2.3.1 lub później, który obsługuje dynamiczny protokół konfiguracji hosta (DHCP)

- Serwer z co najmniej systemem Windows Server 2012 z rolą Windows wdrażania usług (WDS)

- Serwer z zainstalowaną rolą serwera DHCP

Aby uzyskać więcej informacji na temat konfigurowania funkcji odblokowania sieci, zobacz BitLocker: Jak włączyć odblokowanie sieci.

Administracja i monitorowanie Microsoft Bitlocker

Część pakietu optymalizacji komputerów Microsoft Desktop, Microsoft Bitlocker Administration and Monitoring (MBAM) ułatwia zarządzanie i obsługą Bitlocker i Bitlocker. MBAM 2.5 z Pack 1, najnowsza wersja, ma następujące kluczowe funkcje:

- Umożliwia administratorom automatyzację procesu szyfrowania wolumenów na komputerach klienckich w całym przedsiębiorstwie.

- Umożliwia funkcjonariuszom bezpieczeństwa szybkie określenie stanu zgodności poszczególnych komputerów, a nawet samego przedsiębiorstwa.

- Zapewnia scentralizowane raportowanie i zarządzanie sprzętem z Microsoft Configuration Manager.

- Zmniejsza obciążenie pracą w biurze pomocy, aby pomóc użytkownikom końcowym w żądaniach odzyskiwania bitlocker.

- Umożliwia użytkownikom końcowym niezależnie odzyskiwania szyfrowanych urządzeń za pomocą portalu samoobsługowego.

- Umożliwia funkcjonariuszom bezpieczeństwa łatwy audyt dostępu do kluczowych informacji o odzyskiwaniu.

- Umożliwia użytkownikom systemu Windows Enterprise do dalszej pracy w dowolnym miejscu z pewnością, że ich dane korporacyjne są chronione.

- Egzekwuje opcje zasad szyfrowania bitlocker, które są ustawione dla przedsiębiorstwa.

- Integruje się z istniejącymi narzędziami zarządzania, takimi jak Microsoft Configuration Manager.

- Oferuje wrażenia użytkownika do odzyskiwania, które można odzyskiwać.

- Obsługuje system Windows 11 i Windows 10.

Przedsiębiorstwa mogłyby użyć MBAM do zarządzania komputerami klientów z bitlockerem, które są lokalne, dopóki poparcie głównego nurtu nie zakończyły się w lipcu 2019 r., Lub mogą otrzymać rozszerzone wsparcie do kwietnia 2026 r.

W przyszłości funkcjonalność MBAM zostanie włączona do menedżera konfiguracji. Aby uzyskać więcej informacji, zobacz plan zarządzania bitlocker.

Enterprises, które nie korzystają z Configuration Manager może używać wbudowanych funkcji Azure AD i Microsoft Intune do administracji i monitorowania. Aby uzyskać więcej informacji, zobacz Szyfrowanie urządzeń Monitor z Intune.

Informacja zwrotna

Prześlij i przeglądaj informacje zwrotne dla

Czy Windows 10 ma szyfrowanie?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.

Jak włączyć szyfrowanie urządzeń w Windows 10 Home

Czy używasz Windows 10 Home na swoim laptopie lub komputerze stacjonarnym? W ten sposób możesz chronić swoje pliki za pomocą szyfrowania.

Windows 10 Home nie zawiera bitlocker, ale nadal możesz chronić swoje pliki za pomocą „szyfrowania urządzeń.”

Podobnie jak Bitlocker, szyfrowanie urządzeń jest funkcją zaprojektowaną w celu ochrony danych przed nieautoryzowanym dostępem w nieoczekiwanym przypadku, że laptop jest utracony lub skradziony. Gdy funkcja jest włączona, cały dysk systemowy i wtórne napęd podłączony do urządzenia, są wsiadane, a tylko ty z prawidłowym hasłem możesz uzyskać dostęp do danych.

Największą różnicą między nimi jest to, że szyfrowanie urządzeń jest dostępne we wszystkich edycjach systemu Windows 10, podczas gdy BitLocker jest dostępny tylko dla systemu Windows 10 Pro, Enterprise lub Education i oferuje dodatkowe narzędzia do zarządzania.

W tym przewodniku systemu Windows 10 przeprowadzimy Cię przez kroki, aby włączyć (i wyłączyć) szyfrowanie urządzenia na komputerze, uruchamiając domową edycję systemu operacyjnego.

Jak szyfrować cały dysk w Windows 10 Home

Chociaż Windows 10 Home nie jest wyposażony w bitlocker, możesz użyć opcji „Szyfrowanie urządzeń”, ale tylko wtedy, gdy urządzenie spełnia wymagania sprzętowe.

Wymagania dotyczące szyfrowania urządzenia

Są to wymagania sprzętowe dotyczące szyfrowania urządzeń w systemie Windows 10:

- Zaufany moduł platformy (TPM) Wersja 2 z obsługą nowoczesnego trybu gotowości.

- TPM musi być włączony.

- Unified Extensible Starmware Interface (UEFI) Styl oprogramowania układowego.

Sprawdzanie obsługi szyfrowania urządzeń

Aby sprawdzić, czy Twój laptop lub komputer stacjonarny spełnia wymagania dotyczące szyfrowania urządzeń, użyj tych kroków.

- otwarty Początek.

- Szukaj Informacje o systemie, Kliknij prawym przyciskiem myszy najwyższy wynik i wybierz Uruchom jako administrator opcja.

- Kliknij Podsumowanie systemu oddział od lewego panelu.

- Sprawdź element „Obsługa szyfrowania urządzenia”, a jeśli odczytuje Spełnia warunki wstępne, Następnie komputer zawiera szyfrowanie plików obsługi.

Po wykonaniu kroków możesz przejść do włączenia szyfrowania całego systemu.

Włączanie szyfrowania urządzenia

Aby włączyć szyfrowanie urządzeń na laptopie w systemie Windows 10 Home lub komputer stacjonarny, użyj tych kroków:

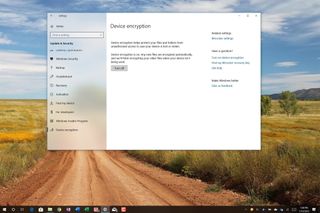

- otwarty Ustawienia.

- Kliknij Aktualizacja i bezpieczeństwo.

- Kliknij Szyfrowanie urządzenia.Szybka wskazówka: Jeśli strona „szyfrowanie urządzenia” nie jest dostępna, jest prawdopodobne, że urządzenie nie obsługuje funkcji szyfrowania.

- W sekcji „Szyfrowanie urządzeń” kliknij Włączyć coś przycisk.

Po wykonaniu kroków Windows 10 włączy szyfrowanie bieżących i przyszłych plików, które przechowujesz na komputerze.

Skonfiguruj TPM na UEFI

Jeśli wiesz, że Twoje urządzenie ma układ TPM, ale jest wyłączony, możesz odwołać się do tych kroków, aby go włączyć:

- otwarty Ustawienia.

- Kliknij Aktualizacja i bezpieczeństwo.

- Kliknij Powrót do zdrowia.

- W sekcji „Advanced Startup” kliknij Zrestartuj teraz przycisk.

- Kliknij Rozwiązywanie problemów.

- Kliknij Zaawansowane opcje.

- Kliknij Ustawienia oprogramowania układowego UEFI.

- Kliknij Uruchom ponownie przycisk.

- Znajdź ustawienia zabezpieczeń.Krótka notatka: Może być konieczne skonsultację ze swoją witryną wsparcia producenta, aby uzyskać bardziej szczegółowe informacje, aby znaleźć ustawienia TPM.

- Włącz funkcję TPM.

Po wykonaniu kroków powinieneś być w stanie włączyć szyfrowanie urządzeń na komputerze z systemem Windows 10 Home, aby chronić swoje pliki.

Wyłączanie szyfrowania urządzenia

Aby wyłączyć szyfrowanie urządzeń na urządzeniu domowym Windows 10, użyj tych kroków:

- otwarty Ustawienia.

- Kliknij Aktualizacja i bezpieczeństwo.

- Kliknij Szyfrowanie urządzenia.

- W sekcji „Szyfrowanie urządzeń” kliknij Wyłączyć coś przycisk.

- Kliknij Wyłączyć coś Przycisk ponownie, aby potwierdzić.

Po wykonaniu kroków urządzenie będzie przez proces deszyfrowania, który w zależności od ilości danych może potrwać bardzo dużo czasu.

Koncentrujemy ten przewodnik na użytkownikach Windows 10 Home, ale ta opcja, a także BitLocker, jest również dostępna dla urządzeń z systemem Windows 10 Pro z obsługiwanym sprzętem.

Mauro zaleca wszystkie te niedrogie akcesoria

Cześć, jestem Mauro Huculak, pomoc Windows Central i guru. Napisałem post, który teraz czytasz, i znam system systemu Windows wewnątrz i na zewnątrz. Ale jestem też trochę maniakiem sprzętowym. To są niektóre z niedrogich gadżetów na moim biurku.

Logitech MX Master Wireless Mouse (otwiera się w nowej zakładce) (72 USD w Amazon)

Znam myszy i to jest ten, którego używam każdego dnia. MX Master to bezprzewodowa mysz, która jest bardzo wygodna w użyciu i ma wiele świetnych funkcji, w tym możliwość łączenia się z wieloma urządzeniami, nieskończonymi kołem przewijania, przyciskami tylnymi i do przodu, z których wszystkie można dostosować.

KTRIO Extended Gaming Myse Pad (otwiera się w nowej karcie) (12 USD w Amazon)

Jeśli spędzasz dużo czasu na pisaniu, twoje dłonie i mysz zostawiają ślady na biurku. Moim rozwiązaniem było rozpoczęcie używania podkładek myszy gier, które są wystarczająco duże, abyś mógł wygodnie korzystać z klawiatury i myszy. To jest ten, którego używam i polecam.

Super -Nght LED Light Strip (otwiera się w nowej zakładce) (20 USD w Amazon)

Możesz po prostu użyć zwykłej żarówki w swoim biurze, ale jeśli chcesz dodać oświetlenie otoczenia różnymi kolorami, pasek LED RGB to droga. Ten jest zatwierdzony Mauro.

Zdobądź biuletyn Windows Central

Wszystkie najnowsze wiadomości, recenzje i przewodniki dla Windows i Xbox Diehards.

Przesyłając swoje informacje, wyrażasz zgodę na warunki (otwiera się w nowej karcie) i polityce prywatności (otwiera się w nowej karcie) i masz 16 lat lub więcej.

Mauro Huculak jest pisarzem technicznym dla Windowscentral.com. Jego głównym celem jest pisanie kompleksowych wyścigów, aby pomóc użytkownikom w jak największym stopniu z systemu Windows 10 i wiele powiązanych technologii. Ma doświadczenie IT z profesjonalnymi certyfikatami Microsoft, Cisco i Comptia, i jest uznanym członkiem społeczności Microsoft MVP.

Podręcznik BitLocker: Jak korzystać z tego narzędzia szyfrowania systemu Windows w celu ochrony danych

Szyfrowanie wszystkich danych na komputerze Windows jest kluczowym środkiem bezpieczeństwa. Windows 10 i Windows 11 zawierają te same silne opcje szyfrowania, a wydania biznesowe mają najlepszy zestaw narzędzi do zarządzania. Oto praktyczny przewodnik.

Napisane przez Eda Botta, starszego redaktora współautora 23 marca 2022 r

Gdyby komputer został utracony lub skradziony, prawdopodobnie kulą się kosztem wymiany. Ale to nic w porównaniu z tym, co straciłbyś, gdyby ktoś miał nieograniczony dostęp do danych na tym urządzeniu. Nawet jeśli nie mogą zalogować się za pomocą konta użytkownika systemu Windows, złodziej może uruchomić się z urządzenia wymiennego i bezkarnie przeglądać zawartość napędu systemowego.

Najskuteczniejszym sposobem zatrzymania tego scenariusza koszmaru jest zaszyfrowanie całego urządzenia, aby jego zawartość była dostępna tylko dla Ciebie lub kogoś z kluczem do odzyskiwania.

Windows 11 FAQ

Wszystko co musisz wiedzieć

Co nowego w systemie Windows 11? Jakie są minimalne wymagania sprzętowe? Kiedy Twój komputer będzie kwalifikowany do aktualizacji? Mamy odpowiedzi na Twoje pytania.

Wszystkie edycje systemu Windows 10 i Windows 11 obejmują 128-bitowe opcje szyfrowania urządzeń XTS-AES, które są wystarczająco solidne, aby chronić nawet przed najbardziej zdeterminowanymi atakami. Korzystając z narzędzi zarządzania, możesz zwiększyć siłę szyfrowania do XTS-AES 256.

Na nowoczesnych urządzeniach kod szyfrowania wykonuje również sprawdzanie integralności systemu wstępnego.

BitLocker to marka, której Microsoft używa do narzędzi szyfrowania dostępnych w edycjach biznesowych systemu Windows (komputer stacjonarny i serwer). Ograniczony, ale wciąż skuteczny podzbiór funkcji szyfrowania urządzeń Bitlocker jest również dostępny w edycjach Windows 10 i Windows 11. Oto jak upewnić się, że Twoje dane są chronione.

Jakie są wymagania sprzętowe dla bitlocker?

Najważniejszą funkcją sprzętu wymaganą do obsługi szyfrowania urządzeń Bitlocker jest zaufany układ modułu platformowego lub TPM. Urządzenie musi również obsługiwać nowoczesną funkcję gotowości (wcześniej znaną jako InstantGo).

Praktycznie wszystkie urządzenia, które zostały pierwotnie wyprodukowane dla systemu Windows 10, spełniają te wymagania. Wszystkie urządzenia kompatybilne z systemem Windows 11, bez wyjątku, spełniają te wymagania.

Jak działa bitlocker w systemie Windows 10 i Windows 11?

Na wszystkich urządzeniach spełniających wymagania sprzętowe BitLocker (szczegółowe informacje patrz w poprzedniej sekcji), szyfrowanie urządzeń jest automatycznie włączone. Konfiguracja systemu Windows automatycznie tworzy niezbędne partycje i inicjuje szyfrowanie na napędzie systemu operacyjnym za pomocą wyczytanego klucza. Aby zakończyć proces szyfrowania, musisz wykonać jeden z następujących kroków:

- Zaloguj się za pomocą konta Microsoft, które ma prawa administratora na urządzeniu. To działanie usuwa klawisz Wyczyść, przesyła klucz odzyskiwania na konto OneDrive użytkownika i szyfruje dane na dysku systemowym. Zauważ, że ten proces dzieje się automatycznie i działa w dowolnej edycji systemu Windows 10 lub Windows 11.

- Zaloguj się przy użyciu konta Active Directory w domenie Windows lub konta Azure Active Directory. Albo konfiguracja wymaga edycji biznesowej systemu Windows 10 lub Windows 11 (Pro, Enterprise lub Education), a klucz odzyskiwania jest zapisywany w lokalizacji dostępnej dla domeny lub administratora AAD.

- Jeśli zalogujesz się za pomocą konta lokalnego na urządzeniu z edycją biznesową systemu Windows 10 lub Windows 11, musisz użyć narzędzi zarządzania bitlocker, aby włączyć szyfrowanie dostępnych dysków.

W przypadku samoocesyjnych napędów w stanie stałym, które obsługują szyfrowanie sprzętu, Windows odciąży pracę szyfrowania i odszyfrowywania danych do sprzętu. Należy zauważyć, że podatność w tej funkcji, po raz pierwszy ujawniona w listopadzie 2018 r., Może ujawnić dane w określonych okolicznościach. W takich przypadkach będziesz potrzebować aktualizacji oprogramowania układowego dla SSD; Na starszych dyskach, w których aktualizacja nie jest dostępna, możesz przejść na szyfrowanie oprogramowania za pomocą instrukcji w tej Microsoft Security Advisory: Wytyczne dotyczące konfigurowania bitlocker w celu egzekwowania szyfrowania oprogramowania.

Zauważ, że Windows 10 i Windows 11 nadal obsługują znacznie starszą funkcję zaszyfrowanego systemu plików. Jest to system szyfrowania oparty na plikach i folderach, który został wprowadzony z systemem Windows 2000. W przypadku praktycznie całego nowoczesnego sprzętu Bitlocker jest doskonałym wyborem.

ZDNET Zaleca

Najlepszy menedżer haseł: użycie biznesowe i osobiste

Każdy potrzebuje menedżera haseł. Jeśli chcesz płacić miesięczną lub roczną opłatę, te opcje są tego warte.

Jak zarządzać szyfrowaniem bitlocker?

W przeważającej części BitLocker to funkcja zestawu. Po włączeniu szyfrowania na dysk nie wymaga żadnej konserwacji. Możesz jednak użyć narzędzi wbudowanych w system operacyjny do wykonywania różnych zadań zarządzania.

Najprostsze narzędzia są dostępne w interfejsie graficznym systemu Windows, ale tylko wtedy, gdy uruchamiasz Pro lub Enterprise Editions. Otwórz eksplorator plików, kliknij prawym przyciskiem myszy dowolną ikonę dysku i kliknij Zarządzaj BitLocker. To zabiera cię na stronę, na której możesz włączyć lub wyłączyć bitlocker; Jeśli Bitlocker jest już włączony na dysk systemowy, możesz tymczasowo zawiesić szyfrowanie lub zapasowy klawisz odzyskiwania. Możesz także zarządzać szyfrowaniem na zdejmowanych dyskach i na wtórnych napędach wewnętrznych. W systemie z systemem Windows Home Edition znajdziesz przycisk On-Off w ustawieniach. W systemie Windows 10 spójrz w Update & Recovery> Szyfrowanie urządzeń. W systemie Windows 11 to ustawienie jest pod prywatnością i bezpieczeństwem> Szyfrowanie urządzeń. Komunikat ostrzegawczy pojawi się, jeśli szyfrowanie urządzenia nie zostało włączone, podpisując na koncie Microsoft.

Aby uzyskać znacznie większy zestaw narzędzi, otwórz wiersz polecenia i użyj jednego z dwóch wbudowanych narzędzi administracyjnych BitLocker, zarządzaj BDE lub naprawą, z jednym z dostępnych przełączników. Najprostsze i najbardziej przydatne z nich jest Zarządzaj bde -Status, który wyświetla status szyfrowania wszystkich dostępnych dysków. Zauważ, że to polecenie działa we wszystkich edycjach, w tym Windows 10 i Windows 11 Home.

Pełna lista przełączników, wpisz Zarządzaj BDE -? Lub naprawa BDE -?

Wreszcie, Windows PowerShell zawiera pełny zestaw cmdletów Bitlocker. Użyj na przykład get-bitlockervolume, aby zobaczyć status wszystkich stałych i zdejmowanych napędów w bieżącym systemie. Aby uzyskać pełną listę dostępnych CMDLET Bitlocker, zobacz stronę dokumentacji Bitlocker PowerShell.

Jak zapisać i użyć klucza odzyskiwania bitlocker?

W normalnych okolicznościach odblokowujesz dysk automatycznie, gdy zalogujesz się do systemu Windows za pomocą konta, które jest autoryzowane dla tego urządzenia. Jeśli spróbujesz uzyskać dostęp do systemu w jakikolwiek inny sposób, na przykład poprzez uruchamianie z dysku instalacyjnego systemu Windows 10 lub Windows 11 lub dysk rozruchowego USB oparty na systemie Linux, zostaniesz poproszony o klawisz odzyskiwania, aby uzyskać dostęp do bieżącego dysku. Możesz także zobaczyć monit o klucz odzyskiwania, jeśli aktualizacja oprogramowania układowego zmieniła system w sposób, w jaki TPM nie rozpoznaje.

Jako administrator systemu w organizacji możesz użyć klucza odzyskiwania (ręcznie lub za pomocą oprogramowania do zarządzania), aby uzyskać dostęp do danych na dowolnym urządzeniu, które jest własnością Twojej organizacji, nawet jeśli użytkownik nie jest już częścią organizacji.

Klucz odzyskiwania to 48-cyfrowa liczba, która odblokowuje zaszyfrowany napęd w tych okolicznościach. Bez tego klucza dane na dysku pozostają zaszyfrowane. Jeśli Twoim celem jest ponowne zainstalowanie systemu Windows w ramach przygotowań do recyklingu urządzenia, możesz pominąć wprowadzanie klucza, a stare dane będą całkowicie nieczytele po zakończeniu konfiguracji.

Twój klawisz odzyskiwania jest automatycznie przechowywany w chmurze, jeśli włączyłeś szyfrowanie urządzeń na koncie Microsoft. Aby znaleźć klucz, przejdź do https: // onedrive.COM/RecoveryKey i zaloguj się za pomocą powiązanego konta Microsoft. (Pamiętaj, że ta opcja działa na telefonie komórkowym.) Rozwiń listę dowolnego urządzenia, aby zobaczyć dodatkowe szczegóły i opcję usunięcia zapisanego klucza.

Jeśli włączyłeś szyfrowanie BitLocker, dołączając do urządzenia systemu Windows 10 lub Windows 11 z konto Azure AD, znajdziesz klucz do odzyskiwania w ramach profilu reklam Azure. Przejdź do Ustawienia> Konta> Twoje informacje i kliknij Zarządzaj moimi kontami. Jeśli używasz urządzenia, które nie jest zarejestrowane w Azure AD, przejdź do konta https: //.Activedirectory.Windows Azure.com/profil i zaloguj się za pomocą poświadczeń Azure AD.

Znajdź nazwę urządzenia w urządzeniach i nagłówek aktywności i kliknij Klucz klawisze Bitlocker, aby wyświetlić klawisz odzyskiwania tego urządzenia. Pamiętaj, że Twoja organizacja musi zezwolić na tę funkcję, aby informacje były dostępne.

Wreszcie, w edycjach biznesowych systemu Windows 10 lub Windows 11, możesz wydrukować lub zapisać kopię klucza odzyskiwania i przechowywać plik lub wydruk (lub oba) w bezpiecznym miejscu. Użyj narzędzi zarządzania dostępne w Eksploratorze plików, aby uzyskać dostęp do tych opcji. Użyj tej opcji, jeśli włączyłeś szyfrowanie urządzenia na koncie Microsoft i wolisz nie mieć klucza odzyskiwania w OneDrive.

Czy mogę użyć bitlocker do szyfrowania zdejmowanych napędów?

Wyjmowane urządzenia do przechowywania również wymagają szyfrowania. Obejmuje to dyski flash USB, a także karty microSD, które można użyć na niektórych komputerach. Właśnie tam działa Bitlocker.

Aby włączyć szyfrowanie bitlocker w celu dostrudowanego dysku, musisz uruchomić edycję biznesową systemu Windows 10 lub Windows 11. Możesz odblokować to urządzenie na urządzeniu z dowolną edycją.

W ramach procesu szyfrowania musisz ustawić hasło, które zostanie użyte do odblokowania dysku. Musisz także zapisać klawisz odzyskiwania na dysku. (Nie jest automatycznie zapisywany na koncie chmurowym.)

Na koniec musisz wybrać tryb szyfrowania. Użyj opcji nowej trybu szyfrowania (XTS-AES), jeśli planujesz używać urządzenia wyłącznie w systemie Windows 10 lub Windows 11. Wybierz tryb kompatybilny dla dysku, który możesz otworzyć na urządzeniu z wcześniejszą wersją systemu Windows.

Następnym razem, gdy wstawisz to urządzenie do komputera z systemem Windows, zostaniesz poproszony o hasło. Kliknij więcej opcji i wybierz pole wyboru, aby automatycznie odblokować urządzenie, jeśli chcesz łatwy dostęp do jego danych na zaufanym urządzeniu, które kontrolujesz.

Ta opcja jest szczególnie przydatna, jeśli używasz karty microSD do rozszerzonej pojemności pamięci na urządzeniu, takim jak Surface Pro. Po zalogowaniu wszystkie dane są natychmiast dostępne. Jeśli stracisz zdejmowany dysk lub zostanie skradziony, jego dane są niedostępne dla złodzieja.