Podsumowanie artykułu: Jak włączyć zaporę w systemie Windows 10

1. Windows Defender Firewall z Advanced Security (WFA) jest ważną funkcją zapory do zabezpieczenia urządzenia.

2. Firewall Windows Defender pozwala tworzyć reguły określające uprawnienia do ruchu sieciowego.

3. Obsługuje bezpieczeństwo protokołu internetowego (IPSec) w celu uwierzytelniania i szyfrowania.

4. Program panelu sterowania Firewall Windows Defender jest odpowiedni dla środowisk domowych, podczas gdy WFAS MMC Snap-In zapewnia większą kontrolę dla środowisk biznesowych.

5. Windows Pro, Windows Enterprise, Windows Pro Education/SE i Windows Education Editions obsługują zaporę systemu Windows.

6. Windows Firewall LIMITMENTESS są przyznawane na podstawie konkretnych licencji.

7. Firewalball Windows Defender z zaawansowanym bezpieczeństwem jest kluczową częścią warstwowego modelu bezpieczeństwa i zapewnia filtrowanie ruchu w sieci opartym na hostach.

8. Zmniejsza ryzyko zagrożeń bezpieczeństwa sieci i zabezpiecza poufne dane.

9. Firewall w systemie Windows Defender rozszerza wartość istniejących inwestycji i może współpracować wraz z nie-mikrosoftowymi rozwiązaniami bezpieczeństwa sieciowego.

10. Informacje zwrotne można przesłać i przeglądać artykuł na temat włączenia zapory w systemie Windows 10.

15 unikalnych pytań dotyczących włączenia zapory w systemie Windows 10

1. Jak mogę włączyć zaporę systemu Windows w systemie Windows 10?

Odpowiedź:

Aby włączyć zaporę systemu Windows w systemie Windows 10, wykonaj następujące kroki: …

2. Jaki jest cel zapory w systemie Windows Defender z zaawansowanym bezpieczeństwem?

Odpowiedź:

Windows Defender Firewall z zaawansowanym bezpieczeństwem zapewnia filtrowanie ruchu w sieci opartym na hostach i zwiększa bezpieczeństwo urządzeń, blokując nieautoryzowany ruch.

3. Czy Windows Defender Firewall chroni moje urządzenie przed zagrożeniami bezpieczeństwa sieci?

Odpowiedź:

Tak, Firewall obrońcy systemu Windows zmniejsza powierzchnię ataku urządzenia, dzięki czemu jest mniej podatna na zagrożenia bezpieczeństwa.

4. Czy Windows Defender Firewall obsługuje szyfrowanie?

Odpowiedź:

Tak, Windows Defender Firewall obsługuje bezpieczeństwo protokołu internetowego (IPSEC), który może szyfrować ruch sieciowy, aby zapobiec nieautoryzowanemu dostępowi do danych.

5. Czym różni się Firewall Windows Defender od programu panelu sterowania Firewall Windows Defender?

Odpowiedź:

Program panelu sterowania Firewall Windows Defender jest odpowiedni dla środowisk domowych, podczas gdy Windows Defender Firewall z Advanced Security oferuje większą kontrolę dla środowisk biznesowych.

6. Czy mogę włączyć zaporę systemu Windows we wszystkich edycjach systemu Windows?

Odpowiedź:

Nie, Windows Pro, Windows Enterprise, Windows Pro Education/SE i Windows Education Editions obsługują zaporę systemu Windows.

7. Czego potrzebuję, aby włączyć zaporę systemu Windows na moim urządzeniu?

Odpowiedź:

Sprawdź, czy edycja systemu Windows jest obsługiwana i upewnij się, że masz niezbędne uprawnienia licencyjne.

8. W jaki sposób Firewall Windows Defender zapewnia dodatkowe bezpieczeństwo dla mojego urządzenia?

Odpowiedź:

Firewall w systemie Windows Defender zmniejsza ryzyko zagrożeń bezpieczeństwa sieci i zabezpiecza poufne dane, zapewniając filtrowanie ruchu i integrację z IPSec.

9. Czy Windows Defender Firewall może współpracować z innymi rozwiązaniami bezpieczeństwa sieci innych niż mikrosoft?

Odpowiedź:

Tak, Firewall Windows Defender ma na celu uzupełnienie istniejących rozwiązań bezpieczeństwa sieci innych niż mikrosoft za pośrednictwem udokumentowanego interfejsu API.

10. Jak mogę przekazać opinię na temat artykułu na temat włączenia zapory w systemie Windows 10?

Odpowiedź:

Możesz przesłać i wyświetlić informacje zwrotne w artykule, kliknij podany link.

11. Czy zapora Windows Defender jest dostępna tylko w systemie Windows 10?

Odpowiedź:

Nie, Firewall Windows Defender jest dostępny w systemie Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 i Windows Server 2008 R2.

12. Jakie są wymagania dotyczące licencji dla zapory Windows Defender?

Odpowiedź:

Uprawnienia do licencji dla Firewall w systemie Windows Defender różnią się w zależności od konkretnych edycji systemu Windows, takich jak Windows Pro/Pro Education/SE, Windows Enterprise E3/E5 i Windows Education A3/A5.

13. Czy Windows Defender Firewall zapobiega analizatorom pakietów sieciowych od odczytu ruchu sieciowego?

Odpowiedź:

Tak, Firewall Windows Defender, po skonfigurowaniu z IPSec, może wymagać szyfrowania pewnego ruchu sieciowego, uniemożliwiając odczytanie przez złośliwe analizatory pakietów sieciowych.

14. Czy istnieją dodatkowe korzyści z korzystania z zapory Windows Defender z zaawansowanym bezpieczeństwem?

Odpowiedź:

Firewall w systemie Windows Defender zmniejsza powierzchnię ataku urządzenia, zabezpiecza wrażliwe dane i rozszerza wartość istniejących inwestycji, będąc wbudowaną funkcją, która nie wymaga dodatkowego sprzętu ani oprogramowania.

15. Jak Windows Defender Firewall może przyczynić się do strategii izolacji mojej sieci?

Odpowiedź:

Windows Defender Firewall, w połączeniu z IPSec, może zastosować ustawienia bezpieczeństwa odpowiednie dla różnych rodzajów sieci, pomagając izolować sieć i chronić przed nieautoryzowanym dostępem.

Jak włączyć zaporę w systemie Windows 10

W jednym z powyższych scenariuszy, po dodaniu tych reguł należy je usunąć, aby ponownie wygenerować monit. Jeśli nie, ruch będzie nadal blokowany.

Firewall w systemie Windows Defender z zaawansowanym bezpieczeństwem

Ten temat jest przeglądem funkcji Firewall Windows Defender z funkcjami Security Advanced Security (WFA) i Protocol Protocol (IPSEC).

Przegląd zapory obrońcy systemu Windows z zaawansowanym bezpieczeństwem

Windows Defender Firewall w systemie Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 i Windows Server 2008 R2 to stanowa zapora hosta, która pomaga zabezpieczyć urządzenie, umożliwiając tworzenie reguł określających, który ruch sieciowy może wprowadzić urządzenie z sieci, a ruch sieciowy urządzenie może wysłać do sieci do sieci do wysyłania do sieci do sieci. Windows Defender Firewall obsługuje również bezpieczeństwo protokołu internetowego (IPSEC), którego można użyć, aby wymagać uwierzytelnienia z dowolnego urządzenia, które próbuje komunikować się z urządzeniem. Gdy wymagane jest uwierzytelnianie, urządzenia, których nie można uwierzytelnić, ponieważ zaufane urządzenie nie mogą komunikować się z urządzeniem. Możesz także użyć IPSec, aby wymagać szyfrowania pewnego ruchu sieciowego, aby zapobiec odczytaniu przez analizatory pakietów sieciowych, które mogą być dołączone do sieci przez złośliwego użytkownika.

Firewall Windows Defender z zaawansowanym zabezpieczeniem MMC Snap-in jest bardziej elastyczna i zapewnia znacznie więcej funkcjonalności niż przyjazny dla konsumentów interfejs Firewall Windows Firewall znaleziony w panelu sterowania. Oba interfejsy współdziałają z tym samym usługami podstawowymi, ale zapewniają różne poziomy kontroli nad tymi usługami. Podczas gdy program panelowe panelu sterowania Firewall Windows może chronić jedno urządzenie w środowisku domowym, nie zapewnia wystarczającej scentralizowanych funkcji zarządzania ani bezpieczeństwa, aby pomóc w zapewnieniu bardziej złożonego ruchu sieciowego w typowym środowisku przedsiębiorstw biznesowych.

Windows Edition and Licensing Wymagania

Poniższa tabela zawiera listę Windows, które obsługują zaporę systemu Windows:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Edukacja z systemem Windows |

|---|---|---|---|

| Tak | Tak | Tak | Tak |

Windows Firewall LIMITMENTES są przyznawane przez następujące licencje:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Tak | Tak | Tak | Tak | Tak |

Aby uzyskać więcej informacji na temat licencjonowania systemu Windows, zobacz Omów Windows Licensing.

Opis funkcji

Firewalball Windows Defender z zaawansowanym bezpieczeństwem jest ważną częścią warstwowego modelu bezpieczeństwa. Dwukierunkowym filtrowaniem ruchu sieciowego dla urządzenia w systemie Windows Defender Firewall blokuje nieautoryzowany ruch sieciowy Wpływający do urządzenia lokalnego lub poza urządzeniem. Firewall Windows Defender działa również z świadomością sieci, aby mogła zastosować ustawienia bezpieczeństwa odpowiednie do rodzajów sieci, do których podłączono urządzenie. Ustawienia konfiguracji Firewall i protokołu internetowego (IPSEC) są zintegrowane z pojedynczą konsolą Microsoft Management (MMC) o nazwie Firewall Windows Defender, więc Firewall Windows Defender jest również ważną częścią strategii izolacji sieci w sieci w sieci w sieci.

Praktyczne zastosowania

Aby pomóc w rozwiązywaniu wyzwań związanych z bezpieczeństwem sieci organizacyjnej, Windows Defender Firewall oferuje następujące korzyści:

- Zmniejsza ryzyko zagrożeń bezpieczeństwa sieci. Firewall obrońcy systemu Windows zmniejsza powierzchnię ataku urządzenia, zapewniając dodatkową warstwę do modelu szczegółowego obrony. Zmniejszenie powierzchni ataku urządzenia zwiększa zarządzalność i zmniejsza prawdopodobieństwo udanego ataku.

- Zabezpiecza poufne dane i własność intelektualną. Dzięki integracji z IPSec, Windows Defender Firewall zapewnia prosty sposób egzekwowania uwierzytelnionej, kompleksowej komunikacji sieciowej. Zapewnia skalowalny, wielopoziomowy dostęp do zaufanych zasobów sieciowych, pomagając egzekwować integralność danych i opcjonalnie pomaga chronić poufność danych.

- Rozszerza wartość istniejących inwestycji. Ponieważ Firewall w systemie Windows Defender to zapora oparta na hosta, która jest dołączona do systemu operacyjnego, nie wymaga innego sprzętu ani oprogramowania. Firewall Windows Defender został również zaprojektowany w celu uzupełnienia istniejących rozwiązań bezpieczeństwa sieci innych niż mikrosoft za pośrednictwem dokumentowanego interfejsu programowania aplikacji (API).

Informacja zwrotna

Prześlij i przeglądaj informacje zwrotne dla

Jak włączyć zaporę w systemie Windows 10

Być może będziesz musiał włączyć zaporę systemu Windows według pracy. Lub wyłącz go do korzystania z alternatywnego oprogramowania opartego na Twojej firmie’S Polityka bezpieczeństwa.

W Microsoft Windows 8 i 10 otrzymasz wstępnie zainstalowane narzędzie zapory. Można go jednak domyślnie wyłączyć. Zawsze powinieneś sprawdzić, czy jest włączony, ponieważ jest to ważna funkcja bezpieczeństwa dla ochrony systemu. Below you can find the steps to follow to enable or disable this feature in these versions of Windows.

Włączając zaporę systemu Windows

Uwaga: powinieneś mieć tylko jedną zaporę oprogramowania jednocześnie. Jeśli masz zainstalowany program antywirusowy lub inny program bezpieczeństwa z własną funkcją zapory, upewnij się, że najpierw to wyłączyłeś.

- Otwórz panel sterowania w systemie Windows.

- Kliknij System i bezpieczeństwo.

- Kliknij zapora systemu Windows.

- Jeśli Twoja zapora jest wyłączona, ty’LL zobacz zapór Windows oznaczony “Wyłączony.” Aby włączyć go, w lewym panelu nawigacyjnym, możesz kliknąć Włącz lub wyłącz okienki.

- W oknie Dostosuj ustawienia wybierz Włącz zaporę systemu Windows i kliknij OK.

Dobra robota! Jeśli masz również urządzenie Apple, tutaj’s instrukcje, które potrzebujesz, aby sprawdzić ustawienia zapory dla komputera Mac.

Co to jest zapora?

Zapora to system bezpieczeństwa sieci, który jest zaprojektowany w celu zapobiegania nieautoryzowanemu dostępowi do lub z sieci prywatnej lub z.

Korzystanie z zapory, szczególnie dla firm, które mają poufne dane klientów, jest to najlepsza praktyka bezpieczeństwa. Włączenie zapory to powszechna polityka bezpieczeństwa i procedura w celu ochrony Ciebie i Twojej firmy.

Możesz zaimplementować zaporę ogniową zarówno w sprzęcie, jak i oprogramowaniu lub kombinację obu. Często firmy korzystają z sieciowych zapór zaporowych, aby uniemożliwić nieautoryzowanym użytkownikom Internetu dostęp do prywatnych sieci podłączonych do Internetu. Zapory ogniowe są szczególnie ważne dla ochrony intranetów. Wszystkie wiadomości wchodzące lub pozostawiające intranet przechodzą przez zaporę, która bada każdą wiadomość i blokuje te, które nie spełniają określonych kryteriów bezpieczeństwa.

Czy Twoja firma ma zasady dotyczące korzystania z zapór ogniowych?

To zapora systemu Windows wystarczająca w 2023 roku? (Plusy i wady Windows Defender)

Zastanawiasz się, czy powinieneś użyć Windows Defender? Zatrudnia domyślną opcję pozostawia zły smak w ustach? Przed zapisaniem dowiedz się o zaletach i wadach obrońcy i zdecyduj, czy zapora systemu Windows wystarczy w 2021 roku.

Pozostawienie rzeczy do domyślnych bez potrójnego kania może przynieść niepokój niektórym ludziom, szczególnie jeśli chodzi o zapewnienie bezpieczeństwa technologii. To’S Dlaczego ufanie domyślnemu programowi antywirusowi w systemach Windows wydaje się pułapką.

Rozumiemy. Tylko dlatego, że to’s domyślnie, który nie’t you you’Zamierzam przeprowadzić mniej badań!

Microsoft Defender Antivirus (powszechnie określany po prostu jako Windows Defender) jest domyślnym programem antywirusowym systemu Windows. Po raz pierwszy został wydany jako bezpłatny program antyspyware dla systemu Windows XP, a później został wysłany z systemem Windows Vista i Windows 7.

Teraz przekształcił się w pełny program antywirusowy, zastępując Microsoft Security Essentials, w ramach Windows 8 i nowszych wersji.

Windows Firewall to jeden aspekt tego programu. Raporty w 2016 roku ujawniły, że to’S nie jest spójne w ochronie, jaką daje – ale co w 2021 r? Czy to teraz najlepszy program antywirusowy?

Aby pomóc ci w tych pytaniach, tutaj’S Szybkie spojrzenie na zalety i wady korzystania z Windows Defender:

| Plusy Windows Defender | Wady Windows Defender |

| Poprawiona spójność w testach antywirusowych | Brakuje zintegrowanego pulpitu nawigacyjnego dla wszystkich urządzeń za pomocą Windows Defender |

| Bezpłatne i wbudowane dla urządzeń Microsoft | Brak odpowiedzialności, jeśli komputer jest zarażony przez złośliwe oprogramowanie |

| Niezobarte oprogramowanie | Ograniczone funkcje do użytku na dużą skalę |

| Łatwość użycia | Spowalnia instalację często używanych aplikacji |

| Kompleksowe funkcje do użytku domowego |

W tym artykule omówimy, co każdy profesjonalista i Con oznacza korzystanie z Windows Defender oraz wydajność Windows Defender w 2021 r. Pod koniec tego artykułu, ty’Będę w stanie poznać zalety i wady Windows Defender, a jeśli powinieneś użyć ich dla swojej firmy.

Plusy Windows Defender

- Poprawiona spójność w testach antywirusowych

- Bezpłatne i wbudowane dla urządzeń Microsoft

- Niezobarte oprogramowanie

- Łatwość użycia

- Kompleksowe funkcje do użytku domowego

Poprawiona spójność w testach antywirusowych

Według strony internetowej testowej antywirusowej, AV-test.Org, Windows Defender wersja 4.18 wykazało 100% wskaźnik wykrywania i zapobiegania złośliwym oprogramowaniu – silna poprawa w stosunku do wersji 2016. Ta wersja Windows Defender to najnowsza instalowana w urządzeniach Microsoft, ale aktualizacje bezpieczeństwa są często wdrażane i należy ją aktualizować.

Bezpłatne i wbudowane dla urządzeń Microsoft

Urządzenia Microsoft za pomocą systemu Windows 8 i powyżej mają wstępnie zainstalowany Windows Defender. To wielka korzyść dla tych, którzy nie’T chcę pobrać nowe oprogramowanie antywirusowe na ich stacja robocza.

Pomaga to również użytkownikom chronić swój system od samego początku. Wygrali’Muszę się martwić, że nie będą się bronić, kiedy ustawili swoją stacja robocza.

Niezobarte oprogramowanie

Obrońca systemu Windows działa w tle. To nie’T mają wszelkie duże ikony, które obejmują ekran, jednocześnie chroniąc komputer przed zagrożeniami bezpieczeństwa. To też nie’T Zajmij dużo zasilania obliczeniowego na komputerze.

Łatwość użycia

To’s już tam podczas instalacji systemu systemu Windows, a ekran pokazujący usługi jest naprawdę proste. Format jest intuicyjny, a wyspecjalizowane ustawienia zapory jest łatwe do zrozumienia.

Kompleksowe funkcje do użytku domowego

Ma standardowe funkcje dla osób, które używają swoich komputerów do użytku osobistego. Jest wyposażony w ochronę wirusów i zagrożeń, ochronę zapory i sieci, kontrola aplikacji i przeglądarki, opcje rodzinne oraz statystyki wydajności i zdrowia urządzeń.

A dla większości populacji lekkich użytkowników komputera i internetu te funkcje (wraz z innymi praktykami bezpieczeństwa, takimi jak świadomość spamu i cyberprzestępczości), wystarczą do ochrony komputera przed złośliwymi intencją.

Wady Windows Defender

- Brakuje zintegrowanego pulpitu nawigacyjnego dla wszystkich urządzeń za pomocą Windows Defender

- Brak odpowiedzialności, jeśli komputer jest zarażony przez złośliwe oprogramowanie

- Ograniczone funkcje do użytku na dużą skalę

- Spowalnia instalację często używanych aplikacji

Brakuje zintegrowanego pulpitu nawigacyjnego dla wszystkich urządzeń za pomocą Windows Defender

Podczas gdy Windows Defender jest dobrym wyborem dla komputerów osobistych, brakuje mu pulpitu nawigacyjnego, który pozwala monitorować wszystkie urządzenia pod siecią. Ogranicza to funkcjonalność dla użytkowania na dużą skalę i zmusza firmy do poszukiwania gdzie indziej w celu lepszej kontroli sieci.

Brak odpowiedzialności, jeśli Komputer jest zarażony złośliwym oprogramowaniem

W przeciwieństwie do innych programów antywirusowych, Microsoft wyraźnie stwierdza w swoich warunkach, że nie są one odpowiedzialne za jakiekolwiek wirus lub złośliwe oprogramowanie, które zarażają komputer. Brak odpowiedzialności może być odrażający dla niektórych użytkowników.

Ograniczone funkcje do użytku na dużą skalę

Oprócz braku zintegrowanego pulpitu nawigacyjnego dla wszystkich urządzeń, Windows Defender nie ma również innych funkcji do użytku na dużą skalę, które mają inne programy antywirusowe. To’S wybredne, aby uzyskać specjalne dodatki dla niektórych użytkowników, zaawansowane funkcje dla bardziej zaawansowanych użytkowników nie są tak łatwe w dostępie, ochrona phishing jest ograniczona do przeglądarek internetowych Microsoft (chyba że używasz rozszerzenia dla innych).

Spowalnia instalację często używanych aplikacji

Windows Defender na standardowym komputerze spowalnia instalację często używanych aplikacji o 35%. Spowolnienie instalacji jest ważne, aby wiedzieć, czy prędkość jest najwyższym czynnikiem satysfakcji z korzystania z komputera.

Zaraz zabezpieczy komputer za pomocą Windows Defender?

Pamiętaj, że Windows Defender jest domyślnym programem antywirusowym systemu Windows i że ma następujące zalety i wady:

Plusy Windows Defender

- Poprawiona spójność w testach antywirusowych

- Bezpłatne i wbudowane dla urządzeń Microsoft

- Niezobarte oprogramowanie

- Łatwość użycia

- Kompleksowe funkcje do użytku domowego

Wady Windows Defender

- Brakuje zintegrowanego pulpitu nawigacyjnego dla wszystkich urządzeń za pomocą Windows Defender

- Brak odpowiedzialności, jeśli komputer jest zarażony przez złośliwe oprogramowanie

- Ograniczone funkcje do użytku na dużą skalę

- Spowalnia instalację często używanych aplikacji

Konkluzja: Jeśli ty’RE na komputerze z systemem Windows, powinieneś skorzystać z tego, co już masz. Windows Defender ma dobre funkcje do użytku osobistego w 2021. Jednak to nie powinno być tylko oprogramowanie bezpieczeństwa lub praktyka, którą wdrażasz na swoim komputerze, szczególnie jeśli ty’ponowne korzystanie z komputera do celów roboczych.

W nim, my’zauważyli klientów, którzy potrzebują więcej informacji na temat ochrony swojej firmy’Sieć s. Mamy dla Ciebie dedykowane centrum edukacyjne z artykułami o cyberbezpieczeństwie; W końcu to’nie wystarczy, aby zainstalować tylko program antywirusowy. Czytać “ Jak chronić swoją firmę’Sieć s (i dlaczego antywirus isn’t wystarczająco) ” Aby dowiedzieć się więcej o ochronie Twojej firmy.

Najlepsze praktyki konfigurowania zapory ogniowej Windows Defender

Firewall w systemie Windows Defender z zaawansowanym bezpieczeństwem zapewnia hosta, dwukierunkowe filtrowanie ruchu sieciowego i blokuje nieautoryzowany ruch sieciowy napływający do urządzenia lokalnego lub poza. Konfigurowanie zapory systemu Windows na podstawie następujących najlepszych praktyk może pomóc w optymalizacji ochrony urządzeń w sieci. Zalecenia te obejmują szeroki zakres wdrożeń, w tym sieci domowe i systemy stacjonarne/serwerowe przedsiębiorstwa.

Aby otworzyć zaporę systemu Windows, przejdź do Początek menu, wybierz Uruchomić, typ Wf.MSC, a następnie wybierz OK. Zobacz także otwartą zaporę systemu Windows.

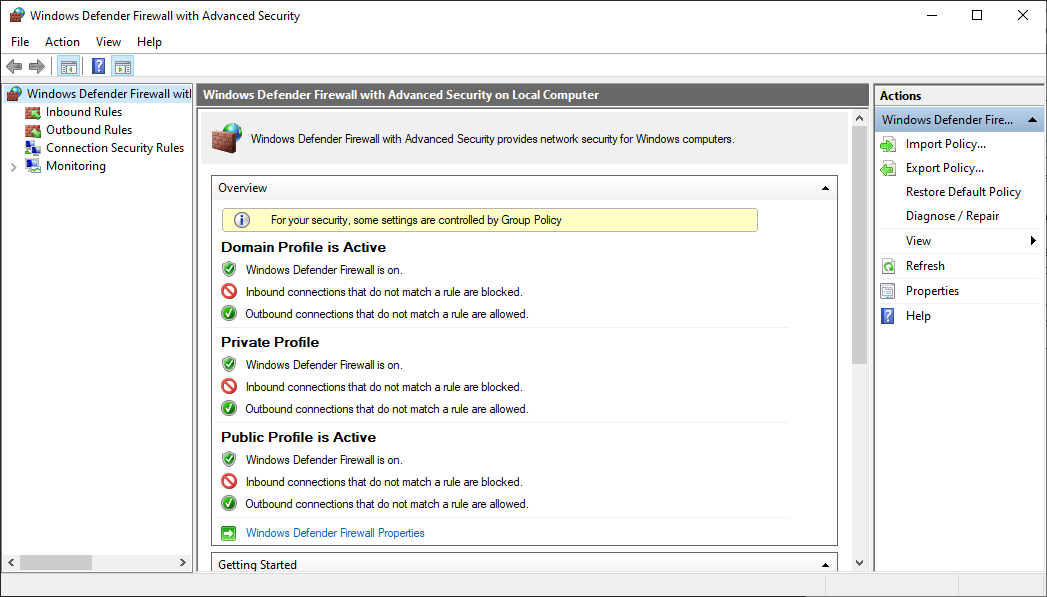

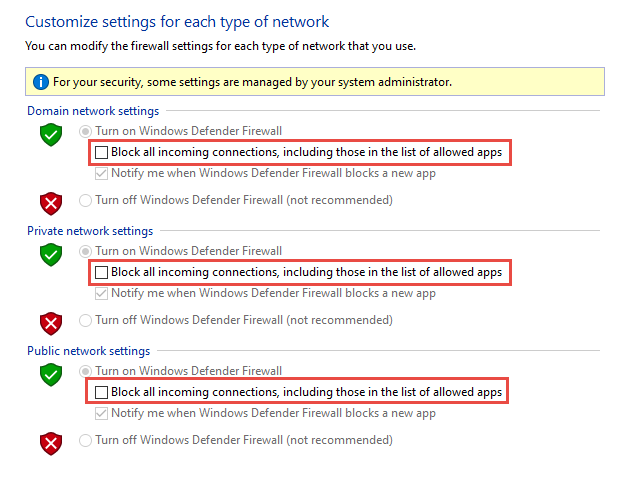

Zachowaj ustawienia domyślne

Po otwarciu zapory Windows Defender po raz pierwszy możesz zobaczyć ustawienia domyślne mające zastosowanie do komputera lokalnego. Panel przeglądu wyświetla ustawienia zabezpieczeń dla każdego typu sieci, do którego urządzenie może się połączyć.

Rysunek 1: Zapora obrońca systemu Windows

- Profil domeny: Używane do sieci, w których istnieje system uwierzytelniania konta przeciwko kontrolerowi domeny Active Directory

- Profil prywatny: Zaprojektowany i najlepiej używany w prywatnych sieciach, takich jak sieć domowa

- Profil publiczny: Zaprojektowany z myślą o wyższych bezpieczeństwa dla sieci publicznych, takich jak hotspoty Wi-Fi, kawiarnie, lotniska, hotele lub sklepy

Wyświetl szczegółowe ustawienia dla każdego profilu, klikając prawym przyciskiem myszy najwyższy poziom Firewall w systemie Windows Defender z zaawansowanym bezpieczeństwem węzeł w lewym okienku, a następnie wybór Nieruchomości.

Utrzymaj domyślne ustawienia w zaporze Windows Defender w miarę możliwości. Te ustawienia zostały zaprojektowane w celu zabezpieczenia urządzenia do użytku w większości scenariuszy sieciowych. Jednym z kluczowych przykładów jest domyślne zachowanie blokowe dla połączeń przychodzących.

Rysunek 2: Domyślne ustawienia przychodzące/wychodzące

Aby zachować maksymalne bezpieczeństwo, nie zmień domyślnego ustawienia bloku dla połączeń przychodzących.

Zrozumienie pierwszeństwo zasad dla zasad przychodzących

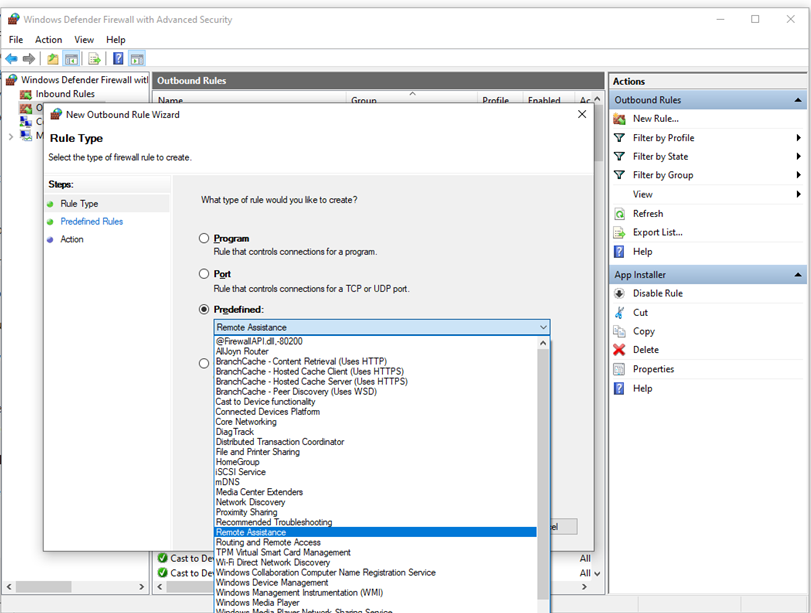

W wielu przypadkach następnym krokiem dla administratorów będzie dostosowanie tych profili za pomocą reguł (czasami nazywanych filtrami), aby mogli pracować z aplikacjami użytkownika lub innymi rodzajami oprogramowania. Na przykład administrator lub użytkownik może zdecydować się na dodanie reguły, aby pomieścić program, otworzyć port lub protokół lub zezwolić na predefiniowany rodzaj ruchu.

To zadanie dodawane przez reguły można wykonać, klikając prawym przyciskiem myszy Reguły wewnętrzne Lub Zasady wychodzące, i wybór Nowa zasada. Interfejs do dodania nowej reguły wygląda tak:

Rysunek 3: Kreator tworzenia reguł

Ten artykuł nie obejmuje konfiguracji reguł krok po kroku. Zobacz zaporę systemu Windows z zaawansowanym przewodnikiem wdrażania bezpieczeństwa, aby uzyskać ogólne wytyczne dotyczące tworzenia zasad.

W wielu przypadkach zezwolenie na określone rodzaje ruchu przychodzącego będzie wymagane do funkcjonowania aplikacji w sieci. Administratorzy powinni pamiętać o następujących zachowaniach dotyczących precedensu reguł.

- Wyraźnie zdefiniowane reguły zezwalają na pierwszeństwo przed domyślnym ustawieniem bloków.

- Wyraźne zasady bloków będą miały pierwszeństwo przed wszelkimi sprzecznymi zasadami zezwalania.

- Bardziej szczegółowe zasady będą miały pierwszeństwo przed mniej konkretnymi regułami, z wyjątkiem przypadków wyraźnych reguł blokowych, jak wspomniano w 2. (Na przykład, jeśli parametry reguły 1 zawierają zakres adresu IP, podczas gdy parametry reguły 2 zawierają pojedynczy adres hosta IP, reguła 2 będzie miała pierwszeństwo.)

Z powodu 1 i 2 ważne jest, aby przy projektowaniu zestawu zasad upewnia się, że nie ma innych wyraźnych zasad blokowych, które mogą przypadkowo nakładać się, zapobiegając przepływowi ruchu, które chcesz zezwolić.

Ogólna najlepsza praktyka bezpieczeństwa podczas tworzenia reguł przychodzących ma być tak konkretna, jak to możliwe. Jednak gdy należy dokonać nowych zasad, które używają portów lub adresów IP, rozważ użycie kolejnych zakresów lub podsieci zamiast poszczególnych adresów lub portów w miarę możliwości. Takie podejście pozwala uniknąć tworzenia wielu filtrów pod maską, zmniejsza złożoność i pomaga uniknąć degradacji wydajności.

Firewall w systemie Windows Defender nie obsługuje tradycyjnego ważonego, administratora zamawiania reguł. Skuteczny zestaw zasad z oczekiwanymi zachowaniami można stworzyć, pamiętając o nielicznych, spójnych i logicznych zachowaniach reguł opisanych powyżej.

Utwórz reguły nowych aplikacji przed pierwszym uruchomieniem

Przychodzące zezwala na zasady

Po pierwszym zainstalowaniu aplikacje i usługi sieciowe wydają połączenie słuchania określające informacje o protokole/porcie wymagane do poprawnego funkcjonowania. Ponieważ istnieje domyślna akcja blokowa w zaporze Windows Defender, konieczne jest tworzenie reguł wyjątkowych przychodzących, aby umożliwić ten ruch. Aplikacja lub sam instalator aplikacji dodaje tę regułę zapory. W przeciwnym razie użytkownik (lub administrator zapory w imieniu użytkownika) musi ręcznie utworzyć regułę.

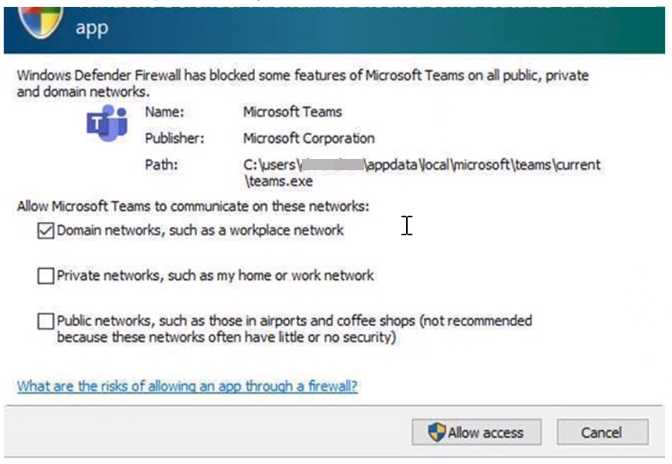

Jeśli nie ma aktywnej aplikacji ani reguły zezwoleń na administrator, okno dialogowe skłoni użytkownik do zezwolenia lub blokowania pakietów aplikacji za pierwszym uruchomieniem aplikacji lub próba komunikowania się w sieci.

- Jeśli użytkownik ma uprawnienia administracyjne, zostaną poproszone. Jeśli odpowiedzą NIE lub anuluj monit, zostaną utworzone reguły bloków. Zwykle tworzone są dwie reguły, po jednej dla ruchu TCP i UDP.

- Jeśli użytkownik nie jest lokalnym administratorem, nie zostanie poproszony. W większości przypadków zostaną utworzone reguły blokowe.

W jednym z powyższych scenariuszy, po dodaniu tych reguł należy je usunąć, aby ponownie wygenerować monit. Jeśli nie, ruch będzie nadal blokowany.

Domyślne ustawienia zapory są przeznaczone do bezpieczeństwa. Domyślnie dopuszczenie wszystkich połączeń przychodzących wprowadza sieć do różnych zagrożeń. Dlatego tworzenie wyjątków dla połączeń przychodzących z oprogramowania stron trzecich powinno być określone przez zaufanych programistów aplikacji, użytkownika lub administratora w imieniu użytkownika.

Znane problemy z automatycznym tworzeniem reguł

Podczas projektowania zestawu zasad zapory dla Twojej sieci jest to najlepsza praktyka do konfigurowania reguł dla dowolnych aplikacji w sieci wdrożonych na hoście. Posiadanie tych zasad, zanim użytkownik po raz pierwszy uruchomi aplikację, pomoże zapewnić płynne wrażenia.

Brak tych zainscenizowanych reguł niekoniecznie oznacza, że ostatecznie aplikacja nie będzie w stanie komunikować się w sieci. Jednak zachowania związane z automatycznym tworzeniem reguł aplikacji w czasie wykonywania wymagają interakcji użytkownika i przywileju administracyjnego. Jeśli oczekuje się, że urządzenie będzie używane przez użytkowników nieadministracyjnych, powinieneś postępować zgodnie z najlepszymi praktykami i przedstawić te zasady przed pierwszą premierą aplikacji, aby uniknąć nieoczekiwanych problemów z nawiązywaniem kontaktów.

Aby ustalić, dlaczego niektóre aplikacje są blokowane przed komunikowaniem się w sieci, sprawdź następujące przypadki:

- Użytkownik z wystarczającymi uprawnieniami otrzymuje powiadomienie o zapytaniu, doradzając im, że aplikacja musi dokonać zmiany w polityce zapory. Nie w pełni rozumiesz monit, użytkownik anuluje lub odrzuca monit.

- Użytkownikowi brakuje wystarczających uprawnień i dlatego nie jest monitowany, aby umożliwić aplikacji wprowadzić odpowiednie zmiany zasad.

- Scalanie zasad lokalnych jest wyłączone, uniemożliwiając aplikację lub usługę sieciową tworzenie reguł lokalnych.

Utworzenie reguł aplikacji w czasie wykonywania może być również zabronione przez administratorów korzystających z aplikacji Ustawienia lub zasad grupy.

Rysunek 4: Okno dialogowe umożliwiające dostęp

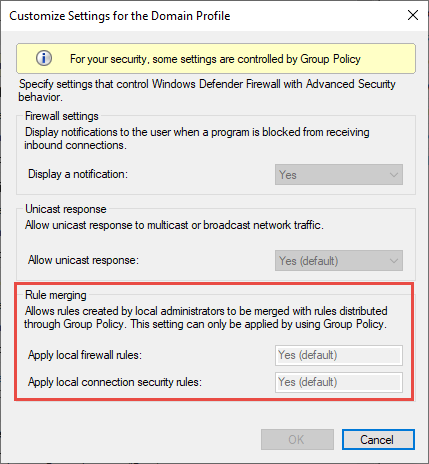

Ustal lokalne zasady dotyczące scalania i aplikacji

Zasady zapory można wdrożyć:

- Lokalnie za pomocą snap-in zapory (Wf.MSC)

- Lokalnie za pomocą PowerShell

- Zdalnie używając zasad grupy, jeśli urządzenie jest członkiem nazwy Active Directory, Manager konfiguracji Centrum Systemu lub Intune (przy użyciu dołączenia do pracy)

Ustawienia scalania reguły kontrolują sposób łączenia reguł z różnych źródeł zasad. Administratorzy mogą skonfigurować różne zachowania scalania dla profili domeny, prywatnych i publicznych.

Ustawienia reguły umożliwiające lub uniemożliwiają lokalnym administratorom tworzenie własnych zasad zapory oprócz zasad uzyskanych z polityki grupy.

Rysunek 5: Ustawienie scalania reguł

W dostawcy usług konfiguracji konfiguracji zapory równoważne jest ustawienie Zezwolenie naLokalpolimerge. To ustawienie można znaleźć w każdym odpowiednim węźle profilu, Domainprofile, PrivateProfile, I Profil publiczny.

Jeśli połączenie lokalnych zasad jest wyłączone, wymagane jest scentralizowane wdrażanie zasad dla każdej aplikacji, która wymaga łączności przychodzącej.

Administratorzy mogą wyłączyć LocalPolimerge w środowiskach o wysokim bezpieczeństwie, aby utrzymać ściślejszą kontrolę nad punktami końcowymi. To ustawienie może mieć wpływ na niektóre aplikacje i usługi, które automatycznie generują lokalną zasadę zapory podczas instalacji, jak omówiono powyżej. W przypadku tego rodzaju aplikacji i usług do pracy administratorowie powinni przesuwać zasady centralnie za pośrednictwem polityki grupy (GP), zarządzania urządzeniami mobilnymi (MDM) lub obu (w środowiskach hybrydowych lub współdziałania).

Firewall CSP i zasady CSP mają również ustawienia, które mogą wpływać na połączenie reguł.

Jako najlepsza praktyka, ważne jest, aby wymienić i rejestrować takie aplikacje, w tym porty sieciowe używane do komunikacji. Zazwyczaj można znaleźć, jakie porty muszą być otwarte dla danej usługi na stronie internetowej aplikacji. Aby uzyskać bardziej złożone lub wdrożenia aplikacji klienta, może być potrzebna dokładniejsza analiza za pomocą narzędzi do przechwytywania pakietów sieciowych.

Ogólnie rzecz biorąc, aby zachować maksymalne bezpieczeństwo, administratorzy powinni przesuwać wyjątki zapory dla aplikacji i usług ustalonych, aby służyć uzasadnionym celom.

Użycie wzorów wieloznacznych, takich jak C:*\ Zespoły.exe nie jest obsługiwane w zasadach aplikacji. Obecnie obsługujemy tylko reguły utworzone za pomocą pełnej ścieżki do aplikacji (.

Wiesz, jak używać trybu „tarcz” do aktywnych ataków

Ważną funkcją zapory, której możesz użyć do złagodzenia obrażeń podczas aktywnego ataku, jest tryb „tarcz”. Jest to nieformalny termin odnoszący się do łatwej metody, której administrator zapory może użyć do tymczasowego zwiększenia bezpieczeństwa w obliczu aktywnego ataku.

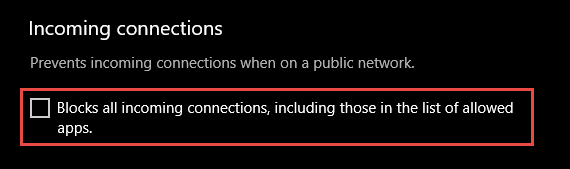

Tarcze można osiągnąć, sprawdzając Zablokować wszystkie przychodzące połączenia, w tym te na liście dozwolonych aplikacji ustawienie znalezione w aplikacji Ustawienia Windows lub w pliku starszym Zapora.Cpl.

Rysunek 6: Ustawienia systemu Windows App/Windows Security/Firewall Ochrona/Typ sieci

Rysunek 7: Legacy zapora.Cpl

Domyślnie zapora Windows Defender Blokuje wszystko, chyba że powstanie reguła wyjątku. To ustawienie zastępuje wyjątki.

Na przykład funkcja zdalnego pulpitu automatycznie tworzy reguły zapory, gdy jest włączona. Jeśli jednak istnieje aktywny exploit przy użyciu wielu portów i usług na hoście, możesz, zamiast wyłączać poszczególne reguły, użyj trybu osłonięcia, aby zablokować wszystkie połączenia przychodzące, zastępując poprzednie wyjątki, w tym reguły dla zdalnego pulpitu stacjonarnego. Reguły pulpitu zdalnego pozostają nienaruszone, ale zdalny dostęp nie zadziała, dopóki Shields Up jest aktywowany.

Po zakończeniu sytuacji awaryjnej odznacz ustawienie, aby przywrócić regularny ruch sieciowy.

Utwórz reguły wychodzące

Poniżej znajduje się kilka ogólnych wytycznych dotyczących konfigurowania reguł wychodzących.

- Domyślną konfigurację zablokowanych dla reguł wychodzących można rozważyć dla niektórych wysoce bezpiecznych środowisk. Jednak konfiguracji reguł przychodzących nigdy nie powinna być zmieniana w sposób, który domyślnie umożliwia ruch

- Zaleca się domyślnie zezwalanie na wychodzenie dla większości wdrożeń w celu uproszczenia wdrażania aplikacji, chyba że przedsiębiorstwo preferuje ścisłe kontrole bezpieczeństwa w stosunku do łatwości użytkowania

- W środowiskach o wysokim bezpieczeństwie zapasy wszystkich aplikacji obejmujących przedsiębiorstwo muszą być pobierane i zalogowane przez administratora lub administratorów. Rekordy muszą obejmować to, czy używana aplikacja wymaga łączności sieciowej. Administratorzy będą musieli utworzyć nowe reguły specyficzne dla każdej aplikacji, które wymagają łączności sieciowej i przekazywać te reguły centralnie, za pośrednictwem zasad grupy (GP), zarządzania urządzeniami mobilnymi (MDM) lub obu (dla środowisk hybrydowych lub ko-zarządzania)

Zadania związane z tworzeniem zasad wychodzących, zobacz listę kontrolną: Tworzenie zasad zapory wychodzących.

Udokumentuj swoje zmiany

Tworząc regułę przychodzącą lub wychodzącą, powinieneś określić szczegóły dotyczące samej aplikacji, używanej zasięgu portów i ważnych notatek, takich jak data tworzenia. Zasady muszą być dobrze udokumentowane w celu ułatwienia przeglądu zarówno przez Ciebie, jak i innych administratorów. Gorąco zachęcamy do poświęcenia czasu na ułatwienie sprawdzenia zasad zapory w późniejszym terminie. I nigdy Utwórz niepotrzebne dziury w swojej zaporze.

Informacja zwrotna

Prześlij i przeglądaj informacje zwrotne dla