Czy WebRTC używa SRTP?

Szyfrowanie i bezpieczeństwo WebRTC [szczegółowy przewodnik]

WEBRTC rośnie, szczególnie po tym, jak firmy zawierają połączenia wideo i audio w swoich przeglądarkach internetowych i aplikacjach mobilnych. To może być najlepsza wiadomość, jeśli chodzi o ustanowienie solidnej komunikacji w czasie rzeczywistym, ale wraz z nią zła wiadomość, jej Pułki związane z bezpieczeństwem. A wraz z liczbą naruszeń bezpieczeństwa odbywającego się prawie co drugi dzień, naprawdę przypomina płonące światło dzienne w umieszczeniu poufnych informacji w każdym rozwiązaniu wideokonferencyjnym.

Więc przed wejściem w soczystą część Jak bezpieczny jest WebRTC, Zobaczmy, jakie wycieki prywatności obsługuje i jak poprawić komunikację wewnętrzną za pośrednictwem metod szyfrowania WEBRTC.

Co to jest zabezpieczenie WEBRTC?

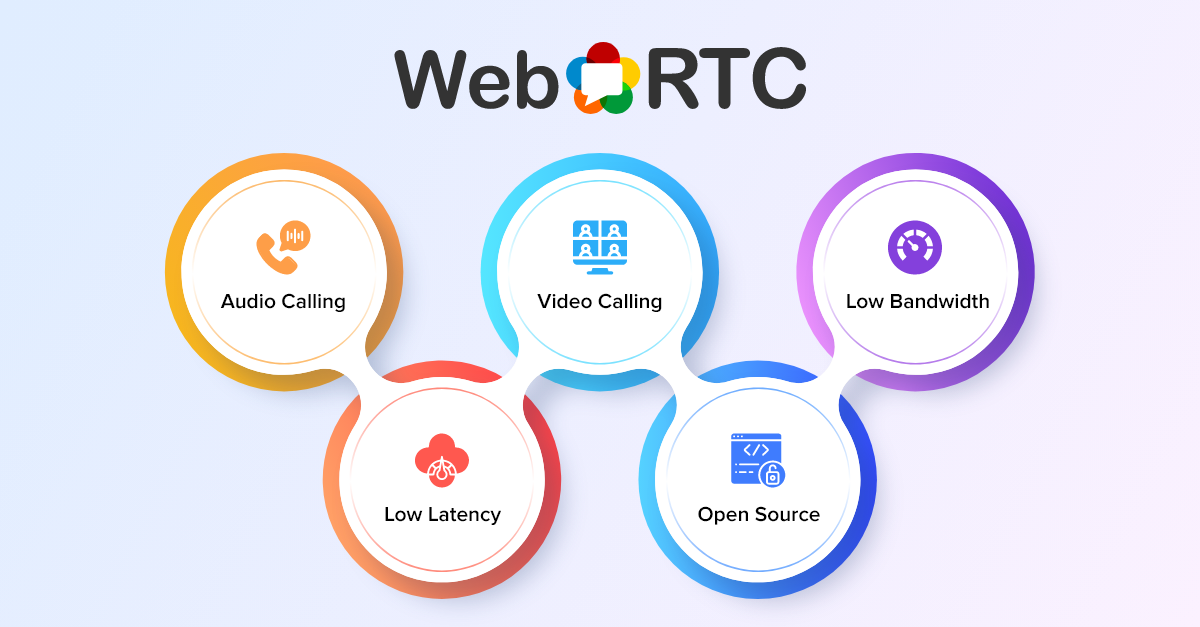

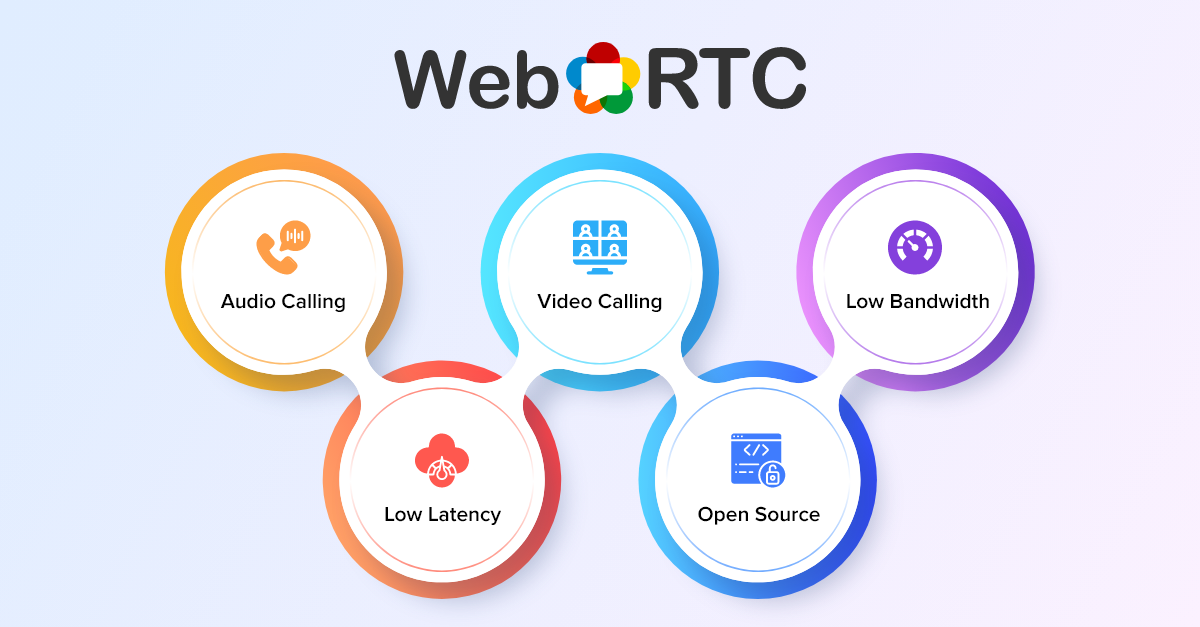

WEBRTC Lub Komunikacja w czasie rzeczywistym jest głębokim, elastycznym protokołem strumieniowym i technologią open source odpowiednią do oferowania nieprzerwane i dwukierunkowe Wiadomości, audio i rozmowy wideo w czasie rzeczywistym między przeglądarkami i urządzeniami.

Są napisane za pomocą JavaScript API które pomagają ustalić komunikację P2P (peer-to-peer) bez potrzeby zewnętrznych wtyczek lub interfejsów lub specjalnego oprogramowania do integracji.

Ponadto protokół WebRTC jest bardzo lubiany przez społeczność programistów ze względu na jej ofertę, takie jak niska przepustowość i opóźnienie, bezproblemowa transmisja audio/wideo oraz bycie open source.

Wiedza: WEBRTC działa na wszystkich głównych urządzeniach lub dokładnie we wszystkich Internecie rzeczy za pomocą biblioteki WebRTC.

Gotowy, aby rozpocząć od naszego samozwańczego filmu, głosu i czatu?

Mamy rozwiązanie wideo, głosowe i czatowe, które można w 100% dostosowywać, dostępne za jednorazowe koszty licencji, a nawet możesz zatrudnić dedykowany zespół, który pomoże ci w tym.

Słabości bezpieczeństwa WebRTC

Słabości zwane głównie wyciekami WebRTC nie są czymś, o co należy się martwić, ponieważ nie są niczym, co jest zepsute lub zdemontowane. Zamiast tego, dzięki kompleksowi szyfrowaniu, WEBRTC Security może okazać się ponownie sprzedawane gorące naleśniki wśród grupy programistów.

Ale w przypadku braku zaszyfrowanego WebRTC cały ekosystem upada, co prowadzi do kompromisu tożsamości ofiary. Może to być trudne do rozwiązania, a przy dodatkowych lukach, takich jak wstrzyknięcia JavaScript, wprowadzanie złośliwego oprogramowania do aplikacji WebRTC, niewłaściwe zakończenie sesji, brak niektórych uprawnień podczas instalacji, mniej bezpiecznych metod uwierzytelniania i korzystanie z serwera sygnalizacyjnego do ujawniania informacji.

Czy WebRTC jest bezpieczny?

Biorąc pod uwagę problemy bezpieczeństwa WebRTC, możesz zapytać, czy ten protokół jest tak bezpieczny. Bez wątpienia tak, to jest.

Ponieważ WebRTC zbliża się do bezpieczeństwa z różnych stron. Są dostarczane z różnymi specyfikacjami szyfrowania, takimi jak protokół STRP, ustawienie bezpiecznych kanałów i bezpieczna sygnalizacja.

Co to jest szyfrowanie WebRTC?

Szyfrowanie WebRTC to sposób ochrony danych wysyłanych między przeglądarkami lub aplikacjami za pośrednictwem połączeń obsługujących WebRTC. Korzystanie z kompleksowego szyfrowania dla WebRTC pomaga chronić wszystkie sesje, nawet jeśli którekolwiek z połączeń omija inne protokoły bezpieczeństwa.

Głównie istnieją trzy główne specyfikacje szyfrowania WebRTC:

- Bezpieczny protokół w czasie rzeczywistym (SRTP): Jest to bezpieczny protokół w czasie rzeczywistym, który szyfruje każdy rodzaj danych przesyłanych na kanale, chroniąc w ten sposób przed wszelkimi złośliwymi atakami na tej ścieżce.

Czy WebRTC używa SRTP?

Ponadto protokół WebRTC jest bardzo lubiany przez społeczność programistów ze względu na swoją ofertę taką jak,

Szyfrowanie i bezpieczeństwo WebRTC [szczegółowy przewodnik]

WEBRTC rośnie, szczególnie po tym, jak firmy zawierają połączenia wideo i audio w swoich przeglądarkach internetowych i aplikacjach mobilnych. To może być najlepsza wiadomość, jeśli chodzi o ustanowienie solidnej komunikacji w czasie rzeczywistym, ale wraz z nią zła wiadomość, jej Pułki związane z bezpieczeństwem. A wraz z liczbą naruszeń bezpieczeństwa odbywającego się prawie co drugi dzień, naprawdę przypomina płonące światło dzienne w umieszczeniu poufnych informacji w każdym rozwiązaniu wideokonferencyjnym.

Więc przed wejściem w soczystą część Jak bezpieczny jest WebRTC, Zobaczmy, jakie wycieki prywatności obsługuje i jak poprawić komunikację wewnętrzną za pośrednictwem metod szyfrowania WEBRTC.

Spis treści

Co to jest zabezpieczenie WEBRTC?

WEBRTC Lub Komunikacja w czasie rzeczywistym jest głębokim, elastycznym protokołem strumieniowym i technologią open source odpowiednią do oferowania nieprzerwane i dwukierunkowe Wiadomości, audio i rozmowy wideo w czasie rzeczywistym między przeglądarkami i urządzeniami.

Są napisane za pomocą JavaScript API które pomagają ustalić komunikację P2P (peer-to-peer) bez potrzeby zewnętrznych wtyczek lub interfejsów lub specjalnego oprogramowania do integracji.

Ponadto protokół WebRTC jest bardzo lubiany przez społeczność programistów ze względu na swoją ofertę taką jak,

- Niska przepustowość i opóźnienie – W dzisiejszych czasach wszystkie interfejsy API połączeń wideo są budowane z WebRTC, aby renderować rozwiązania o niskich opóźnień.

- Bezproblemowa transmisja audio/wideo – Strumienie danych, serwery ogłuszające/skrętu, sygnalizacja i gniazda sieciowe w WebRTC pomagają programistom osadzać czaty audio/wideo.

- Otwarte źródło -Każdy może zbudować aplikację za pomocą tej technologii open source.

Wiedza: WEBRTC działa na wszystkich głównych urządzeniach lub dokładnie we wszystkich Internecie rzeczy za pomocą biblioteki WebRTC.

Ale ta korzyść z WABRTC w byciu protokołem open source może być przerażeniem dla wielu, co prowadzi do narodzin luk WEBRTC. I tak, zgadliście to słusznie, nasza następna sekcja to,

Gotowy, aby rozpocząć od naszego samozwańczego filmu, głosu i czatu?

- 100% konfigurowalne

- Jednorazowy koszt licencji

- Zatrudnij oddany zespół

Słabości bezpieczeństwa WebRTC

Zwane w większości luki “Jak wyciek WebRTC” nie są czymś, o co należy się martwić, ponieważ nie są niczym’S zepsuty lub zdemontowany. Zamiast tego, dzięki kompleksowi szyfrowaniu, WEBRTC Security może okazać się ponownie sprzedawane gorące naleśniki wśród grupy programistów.

Ale przy braku zaszyfrowane WebRTC, Cały ekosystem upada prowadzący do kompromisu ofiary’to tożsamość. Może to być trudne do rozwiązania, a przy dodatkowych lukach, takich jak te omówione poniżej, programiści mogą stać się nieobliczalne, podczas gdy opracowywanie aplikacji i firm zabraknie spraw przy wprowadzeniu nowych środków bezpieczeństwa.

- Zastrzyki JavaScript

- Przedstawiamy Malwares do aplikacji WebRTC

- Niewłaściwe rozwiązanie sesji

- Brak niektórych uprawnień podczas instalacji

- Mniej bezpieczne metody uwierzytelniania i

- Korzystanie z serwera sygnalizacyjnego do ujawniania informacji

W przypadku wycieków WebRTC, jeśli martwisz się jego bezpieczeństwem? To’S nasz następny temat.

Czy WebRTC jest bezpieczny?

Biorąc pod uwagę problemy bezpieczeństwa WebRTC, możesz zapytać, czy ten protokół jest tak bezpieczny. Bez wątpienia tak, to jest.

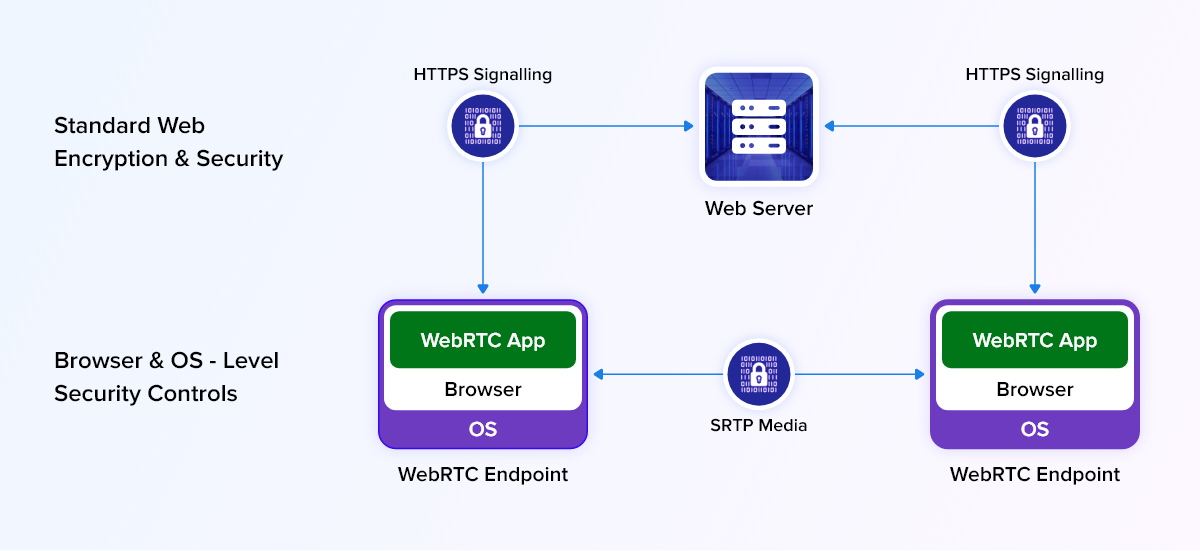

Ponieważ WebRTC zbliża się do bezpieczeństwa z różnych stron. Są dostarczane z różnymi specyfikacjami szyfrowania, takimi jak,

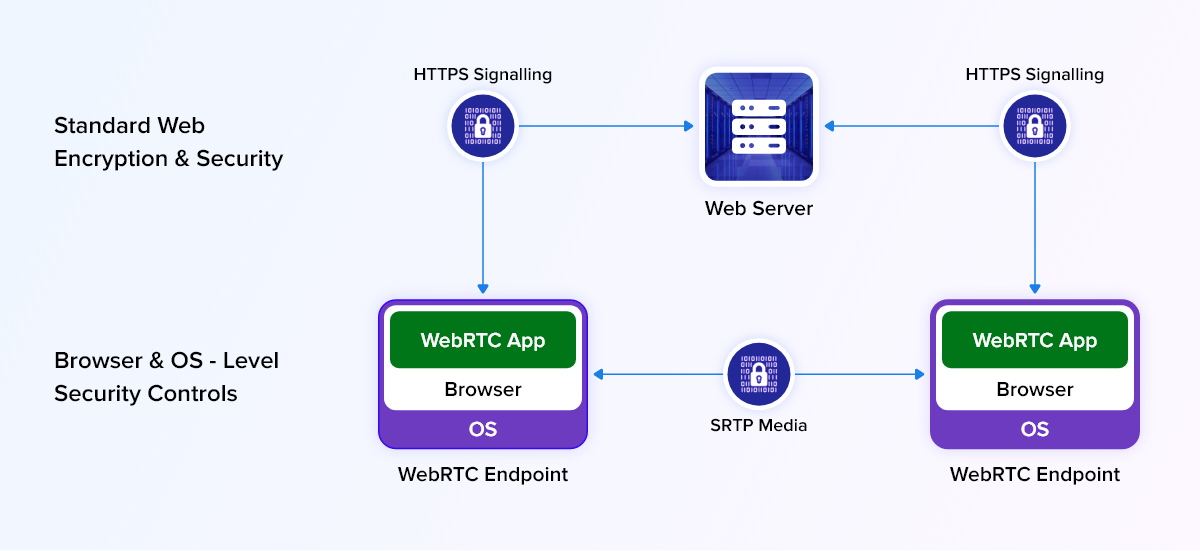

1. Protokół STR: W celu przesyłania informacji za pośrednictwem głosu, wideo lub czatów między użytkownikami w WebRTC dane muszą być szyfrowane za pomocą SRTP (bezpieczny protokół w czasie rzeczywistym). Za pomocą SRTP sesja jest szyfrowana, aby bez kluczy uwierzytelniania żadna nie mogła zdekodować wiadomość.

2. Ustawienie bezpiecznych kanałów: Nie tylko zatrzymując się z wiadomościami szyfrowymi, WebRTC konfiguruje bezpieczne kanały szyfrowania za pomocą mechanizmów wymiany klawiszy, takich jak Mikey, ZRTP, SDES i DTLS-SRTP.

3. Bezpieczna sygnalizacja: W końcu WebRTC zabezpiecza również serwery internetowe, które obsługują sygnalizację i klient’Systemy S wykorzystujące protokół HTTPS – ten sam protokół, z którego korzysta większość stron internetowych. To zapobiega wszelkim atakom man-in-the-middle.

Co to jest szyfrowanie WebRTC?

Szyfrowanie WebRTC to sposób ochrony danych wysyłanych między przeglądarkami lub aplikacjami za pośrednictwem połączeń obsługujących WebRTC. Korzystanie z kompleksowego szyfrowania dla WebRTC pomaga chronić wszystkie sesje, nawet jeśli którekolwiek z połączeń omija inne protokoły bezpieczeństwa.

Głównie istnieją trzy główne specyfikacje szyfrowania WebRTC:

- Bezpieczny protokół w czasie rzeczywistym (SRTP): Jest to bezpieczny protokół w czasie rzeczywistym, który szyfruje każdy rodzaj danych przesyłanych na kanale, chroniąc w ten sposób złośliwe ataki na tej ścieżce.

- Klucz szyfrowania: Ta kategoria wykorzystuje protokół o nazwie DTLS-SRTP wymagający kluczy do przesyłania danych z jednego równorzędnego do drugiego. WebRTC nie korzysta z innych protokołów kluczy szyfrowania.

- Sygnalizacja: Ten typ szyfrowania lokalizuje urządzenia połączone przez Internet, czekając na nawiązanie połączenia.

Teraz, gdy zobaczyliśmy, jak może pomóc zaszyfrowany WEBRTC. Kolejne wielkie pytanie pozostaje.

Czy konieczne jest szyfrowanie WebRTC?

Aby uniknąć wszystkich problemów lub problemów bezpieczeństwa WebRTC, dodanie warstwy szyfrowania jest obowiązkowe. Poza tym stał się IETF’S Wymóg zawarcia trzech wspomnianych powyżej specyfikacji bezpieczeństwa.

Następnie pamiętanie o punkcie bezpieczeństwa i zgodności i zielone z szyfrowaniem WebRTC jest zawsze pozytywne.

Kolejna część, którą zamierzamy omówić, jest trochę solidna i czerwona krwinka, a twoja świadomość jest bardzo wymagana.

Szukasz zintegrowania bezpiecznych interfejsów API z własną aplikacją?

W jaki sposób WEBRTC CONSOT-to-end działa?

WEBRTC ogólnie ma domyślnie bezpieczeństwo warstwy protokołu, które jest kontrolowane przez WEBRTC Security Architecture, a zatem programiści mogą nie martwić się o to zbytnio. Istnieją jednak inne problemy związane z przeglądarkami i systemami operacyjnymi, które mogłyby utrudnić połączenia WebRTC.

Postawmy trochę światła na cztery główne obawy dotyczące bezpieczeństwa WebRTC w tej nowoczesnej erze, zaczynając od właściwego,

Bezpieczeństwo przeglądarki internetowej

Chociaż ten temat zwykle nie jest uwzględniony w szyfrowaniu WebRTC, nadal odgrywa istotną rolę, ponieważ obecnie prawie wszystkie połączenia są ustanawiane za pośrednictwem przeglądarki. Dlatego ich bezpieczeństwo musi być ściśle monitorowane, ponieważ pomagają w zabezpieczeniu innych połączeń wspierających.

Tak jak w przypadku bezpieczeństwa WebRTC wymagane przez IETF, Normy bezpieczeństwa przeglądarki internetowej muszą być również spełnione przez W3C i inne specyfikacje bezpieczeństwa Internetu. W porównaniu z pierwszymi, protokoły bezpieczeństwa przeglądarki są nieco rygorystyczne i zamawiaj strony internetowe, które mają być utworzone tylko za pomocą połączeń HTTP lub HTTPS.

Ich pozostałe wymagania obejmują udzielanie pozwolenia na dostęp do kamer i mikrofonów na stronach internetowych, ochronę informacji o urządzeniu i brak dopuszczania informacji o adresie IP bez użytkownika’S.

rekomendowane lektury

- Jak zintegrować połączenia audio i wideo za pomocą WebRTC i JavaScript?

- Jak zintegrować protokół SIP z aplikacją WebRTC?

Bezpieczeństwo systemu operacyjnego

Podobnie do protokołów bezpieczeństwa przeglądarki, nawet systemy operacyjne mobilne i stacjonarne mają protokoły bezpieczeństwa, które pomagają chronić dane przed złośliwymi atakującymi. Niewielka przeszkoda byłaby podczas korzystania z urządzeń mobilnych, ponieważ różne aplikacje do bezpieczeństwa muszą być zainstalowane z App Store.

Nie musisz się martwić o bezpieczeństwo aplikacji, ponieważ dopiero po ścisłej analizie i testach aplikacja zostałaby wydana.

Bezpieczeństwo społeczności WebRTC

Szczerze mówiąc, można pomyśleć, że typ WEBRTC typu open source może przyciągnąć wielu ohydnych przestępców do stron internetowych. Ale to’S nieprawda. Ponieważ kod jest wyraźnie dostępny dla publiczności, wielu próbowało poprawić i ulepszyć kod oraz naprawić błędy, aby wszelkie obawy dotyczące bezpieczeństwa były ustalone szybciej niż oczekiwano.

Podobnie aplikacje, które są słabo zaprojektowane z tą technologią, otrzymają informacje zwrotne na temat poprawienia kodu i poprawy funkcji projektowania. To z pewnością może wydawać się sprzeczne z intuicją, ale biorąc pod uwagę na dłuższą metę, jest znacznie lepsze niż technologie zastrzeżone.

Wreszcie bezpieczeństwo warstwy protokołu

Jak omówiliśmy powyżej trzy specyfikacje, SRTP, klucz szyfrowania i serwer sygnalizacyjny Forma Protocol Secolus Club.

- Srtp służy do szyfrowania dowolnej wiadomości, dźwięku lub wideo wysyłanych przez sesje WebRTC. Tutaj dane nie będą narażone, ponieważ atakujący nie będzie miał dostępu do klucza.

- Klucze szyfrowania to, co zabezpiecza DTLS-SRTP Połączenie, które umożliwia urządzenia i przeglądarki podłączone do WebRTC w celu wymiany klawiszy szyfrowania i deszyfrowania. Klucze są budowane z mocnymi kodami i stąd trudno się wprowadzić.

- Serwer sygnalizacyjny jest używany przez WebRTC do zarządzania wszystkimi połączeniami sieciowymi podczas sesji. Uzgodniono, że chociaż WebRTC jest usługą peer-to-peer, wykorzystuje serwer do znalezienia lub zlokalizowania urządzeń podłączonych przez Internet. Jest chroniony przez Https Połączenie i jest dość wystarczające do uzyskania dostępu do bankowości i stron internetowych.

To’S, czas, aby ukryć to, co rozmawialiśmy.

Wniosek

Od poznawania luk w zabezpieczeniach WebRTC po podejmowanie środków takich jak szyfrowanie w celu ochrony połączenia, mamy nadzieję, że omówiliśmy prawie wszystkie tematy, które naiwny czytelnik szukałby. Sugerujemy jednak również przestrzeganie standardów bezpieczeństwa w celu opracowania lub zbudowania bezpiecznego połączenia w czasie rzeczywistym, tak jak sposób Mirrorfly robi.

Zbuduj swoją bezpieczną aplikację wideo z WebRTCS!

Ich interfejsy API połączeń wideo są zbudowane z bezpiecznymi kodami WebRTC, które pomagają w oferowaniu bezproblemowych i niskiej opóźnienia na wszystkich platformach. Jeśli chcesz zagłębić się w ten temat, spójrz na ten blog.

Często zadawane pytania (FAQ)

Co to jest zabezpieczenie WEBRTC?

WEBRTC (Web Communication w czasie rzeczywistym) Security to zestaw standardów lub protokołów wykorzystywanych w komunikacji w celu zapewnienia prywatności danych, integralności i poufności, gdy wiadomość przechodzi przez sieć. Zwykle WEBRTC Security składa się z trzech szczegółów szyfrowania WebRTC, które szyfrowują dane przesyłane przez WebRTC, chroni klucze i zabezpiecza serwer. Idą z nazwą, SRTP (protokół bezpieczeństwa w czasie rzeczywistym), wymianą klawiszy szyfrowania i sygnalizacją.

Co jest podstawą bezpieczeństwa WebRTC?

Podstawa bezpieczeństwa WebRTC opiera się na kluczowych standardach i protokołach, aby zapewnić bezpieczeństwo komunikatów przesyłanych przez WebRTC. Ponadto, w przypadku danych w czasie rzeczywistym, takich jak kamera internetowa, mikrofon i tekst, aby przejść za pośrednictwem WebRTC, należy je najpierw zaszyfrować za pomocą metody DTLS (Security warstwy transportowej Datagram).

Czy WebRTC ma szyfrowanie?

Tak. WebRTC nakazuje, aby szyfrowanie kompleksowe do zabezpieczenia danych wideo, głosu i tekstu przesyłane przez Internet między rówieśnikami. WEBRTC wykorzystuje dwa protokoły szyfrowania, takie jak DTLS (DataGram Transport Warstwa Security) i SRTP (Protokół transportu w czasie rzeczywistym), odpowiednio do szyfrowania danych sygnalizacji i mediów.

Czy WebRTC używa TLS?

Tak. WEBRTC wykorzystuje TLS (bezpieczeństwo warstwy transportowej) do zapewnienia bezpieczeństwa podczas początkowej konfiguracji połączenia między dwoma lub więcej węzłami. Jednak WebRTC nie używa bezpośrednio TLS, a raczej wykorzystuje DTLS oparty na protokole TLS do szyfrowania danych sygnalizacyjnych podczas połączenia WebRTC.

Jakie są problemy bezpieczeństwa z WebRTC?

Chociaż WebRTC oferuje silne protokoły szyfrowania w celu zapewnienia bezpieczeństwa, nadal mogą istnieć niektóre z powiązanych problemów związanych z bezpieczeństwem lub zagrożeni. Podobnie jak wyciek adresu IP, nieautoryzowany dostęp do kodu, wtargnięcia stron trzeci.

Dalsze czytanie

- Co to jest protokół WebRTC i jak to działa?

- Rozwój aplikacji WebRTC: korzyści i przypadki użycia

- Szybki przewodnik po API połączeń wideo WebRTC

- Jak opracować aplikację do czatu wideo z JavaScript i WebRTC?

- 20 niezbędnych FAQ WebRTC [wskazówki i przykłady]

Krishi Shivasangaran jest cyfrowym koczownikiem i weteranem strategii marketingu cyfrowego. Pasjonuje się uczeniem się najnowszych trendów w rozmowie wideo na żywo. A kiedy jest pozarządową, uwielbia szkicować i sprawić, że ludzie zdają sobie sprawę z prawdziwego koloru natury.

WEBRTC rośnie, szczególnie po tym, jak firmy zawierają połączenia wideo i audio w swoich przeglądarkach internetowych i aplikacjach mobilnych. To może być najlepsza wiadomość, jeśli chodzi o ustanowienie solidnej komunikacji w czasie rzeczywistym, ale wraz z nią zła wiadomość, jej Pułki związane z bezpieczeństwem. A wraz z liczbą naruszeń bezpieczeństwa odbywającego się prawie co drugi dzień, naprawdę przypomina płonące światło dzienne w umieszczeniu poufnych informacji w każdym rozwiązaniu wideokonferencyjnym.

Więc przed wejściem w soczystą część Jak bezpieczny jest WebRTC, Zobaczmy, jakie wycieki prywatności obsługuje i jak poprawić komunikację wewnętrzną za pośrednictwem metod szyfrowania WEBRTC.

Spis treści

Co to jest zabezpieczenie WEBRTC?

WEBRTC Lub Komunikacja w czasie rzeczywistym jest głębokim, elastycznym protokołem strumieniowym i technologią open source odpowiednią do oferowania nieprzerwane i dwukierunkowe Wiadomości, audio i rozmowy wideo w czasie rzeczywistym między przeglądarkami i urządzeniami.

Są napisane za pomocą JavaScript API które pomagają ustalić komunikację P2P (peer-to-peer) bez potrzeby zewnętrznych wtyczek lub interfejsów lub specjalnego oprogramowania do integracji.

Ponadto protokół WebRTC jest bardzo lubiany przez społeczność programistów ze względu na swoją ofertę taką jak,

- Niska przepustowość i opóźnienie – W dzisiejszych czasach wszystkie interfejsy API połączeń wideo są budowane z WebRTC, aby renderować rozwiązania o niskich opóźnień.

- Bezproblemowa transmisja audio/wideo – Strumienie danych, serwery ogłuszające/skrętu, sygnalizacja i gniazda sieciowe w WebRTC pomagają programistom osadzać czaty audio/wideo.

- Otwarte źródło -Każdy może zbudować aplikację za pomocą tej technologii open source.

Wiedza: WEBRTC działa na wszystkich głównych urządzeniach lub dokładnie we wszystkich Internecie rzeczy za pomocą biblioteki WebRTC.

Ale ta korzyść z WABRTC w byciu protokołem open source może być przerażeniem dla wielu, co prowadzi do narodzin luk WEBRTC. I tak, zgadliście to słusznie, nasza następna sekcja to,

Gotowy, aby rozpocząć od naszego samozwańczego filmu, głosu i czatu?

- 100% konfigurowalne

- Jednorazowy koszt licencji

- Zatrudnij oddany zespół

Słabości bezpieczeństwa WebRTC

Zwane w większości luki “Jak wyciek WebRTC” nie są czymś, o co należy się martwić, ponieważ nie są niczym’S zepsuty lub zdemontowany. Zamiast tego, dzięki kompleksowi szyfrowaniu, WEBRTC Security może okazać się ponownie sprzedawane gorące naleśniki wśród grupy programistów.

Ale przy braku zaszyfrowane WebRTC, Cały ekosystem upada prowadzący do kompromisu ofiary’to tożsamość. Może to być trudne do rozwiązania, a przy dodatkowych lukach, takich jak te omówione poniżej, programiści mogą stać się nieobliczalne, podczas gdy opracowywanie aplikacji i firm zabraknie spraw przy wprowadzeniu nowych środków bezpieczeństwa.

- Zastrzyki JavaScript

- Przedstawiamy Malwares do aplikacji WebRTC

- Niewłaściwe rozwiązanie sesji

- Brak niektórych uprawnień podczas instalacji

- Mniej bezpieczne metody uwierzytelniania i

- Korzystanie z serwera sygnalizacyjnego do ujawniania informacji

W przypadku wycieków WebRTC, jeśli martwisz się jego bezpieczeństwem? To’S nasz następny temat.

Czy WebRTC jest bezpieczny?

Biorąc pod uwagę problemy bezpieczeństwa WebRTC, możesz zapytać, czy ten protokół jest tak bezpieczny. Bez wątpienia tak, to jest.

Ponieważ WebRTC zbliża się do bezpieczeństwa z różnych stron. Są dostarczane z różnymi specyfikacjami szyfrowania, takimi jak,

1. Protokół STR: W celu przesyłania informacji za pośrednictwem głosu, wideo lub czatów między użytkownikami w WebRTC dane muszą być szyfrowane za pomocą SRTP (bezpieczny protokół w czasie rzeczywistym). Za pomocą SRTP sesja jest szyfrowana, aby bez kluczy uwierzytelniania żadna nie mogła zdekodować wiadomość.

2. Ustawienie bezpiecznych kanałów: Nie tylko zatrzymując się z wiadomościami szyfrowymi, WebRTC konfiguruje bezpieczne kanały szyfrowania za pomocą mechanizmów wymiany klawiszy, takich jak Mikey, ZRTP, SDES i DTLS-SRTP.

3. Bezpieczna sygnalizacja: W końcu WebRTC zabezpiecza również serwery internetowe, które obsługują sygnalizację i klient’Systemy S wykorzystujące protokół HTTPS – ten sam protokół, z którego korzysta większość stron internetowych. To zapobiega wszelkim atakom man-in-the-middle.

Co to jest szyfrowanie WebRTC?

Szyfrowanie WebRTC to sposób ochrony danych wysyłanych między przeglądarkami lub aplikacjami za pośrednictwem połączeń obsługujących WebRTC. Korzystanie z kompleksowego szyfrowania dla WebRTC pomaga chronić wszystkie sesje, nawet jeśli którekolwiek z połączeń omija inne protokoły bezpieczeństwa.

Głównie istnieją trzy główne specyfikacje szyfrowania WebRTC:

- Bezpieczny protokół w czasie rzeczywistym (SRTP): Jest to bezpieczny protokół w czasie rzeczywistym, który szyfruje każdy rodzaj danych przesyłanych na kanale, chroniąc w ten sposób złośliwe ataki na tej ścieżce.

- Klucz szyfrowania: Ta kategoria wykorzystuje protokół o nazwie DTLS-SRTP wymagający kluczy do przesyłania danych z jednego równorzędnego do drugiego. WebRTC nie korzysta z innych protokołów kluczy szyfrowania.

- Sygnalizacja: Ten typ szyfrowania lokalizuje urządzenia połączone przez Internet, czekając na nawiązanie połączenia.

Teraz, gdy zobaczyliśmy, jak może pomóc zaszyfrowany WEBRTC. Kolejne wielkie pytanie pozostaje.

Czy konieczne jest szyfrowanie WebRTC?

Aby uniknąć wszystkich problemów lub problemów bezpieczeństwa WebRTC, dodanie warstwy szyfrowania jest obowiązkowe. Poza tym stał się IETF’S Wymóg zawarcia trzech wspomnianych powyżej specyfikacji bezpieczeństwa.

Następnie pamiętanie o punkcie bezpieczeństwa i zgodności i zielone z szyfrowaniem WebRTC jest zawsze pozytywne.

Kolejna część, którą zamierzamy omówić, jest trochę solidna i czerwona krwinka, a twoja świadomość jest bardzo wymagana.

Szukasz zintegrowania bezpiecznych interfejsów API z własną aplikacją?

W jaki sposób WEBRTC CONSOT-to-end działa?

WEBRTC ogólnie ma domyślnie bezpieczeństwo warstwy protokołu, które jest kontrolowane przez WEBRTC Security Architecture, a zatem programiści mogą nie martwić się o to zbytnio. Istnieją jednak inne problemy związane z przeglądarkami i systemami operacyjnymi, które mogłyby utrudnić połączenia WebRTC.

Postawmy trochę światła na cztery główne obawy dotyczące bezpieczeństwa WebRTC w tej nowoczesnej erze, zaczynając od właściwego,

Bezpieczeństwo przeglądarki internetowej

Chociaż ten temat zwykle nie jest uwzględniony w szyfrowaniu WebRTC, nadal odgrywa istotną rolę, ponieważ obecnie prawie wszystkie połączenia są ustanawiane za pośrednictwem przeglądarki. Dlatego ich bezpieczeństwo musi być ściśle monitorowane, ponieważ pomagają w zabezpieczeniu innych połączeń wspierających.

Tak jak w przypadku bezpieczeństwa WebRTC wymagane przez IETF, Normy bezpieczeństwa przeglądarki internetowej muszą być również spełnione przez W3C i inne specyfikacje bezpieczeństwa Internetu. W porównaniu z pierwszymi, protokoły bezpieczeństwa przeglądarki są nieco rygorystyczne i zamawiaj strony internetowe, które mają być utworzone tylko za pomocą połączeń HTTP lub HTTPS.

Ich pozostałe wymagania obejmują udzielanie pozwolenia na dostęp do kamer i mikrofonów na stronach internetowych, ochronę informacji o urządzeniu i brak dopuszczania informacji o adresie IP bez użytkownika’S.

rekomendowane lektury

- Jak zintegrować połączenia audio i wideo za pomocą WebRTC i JavaScript?

- Jak zintegrować protokół SIP z aplikacją WebRTC?

Bezpieczeństwo systemu operacyjnego

Podobnie do protokołów bezpieczeństwa przeglądarki, nawet systemy operacyjne mobilne i stacjonarne mają protokoły bezpieczeństwa, które pomagają chronić dane przed złośliwymi atakującymi. Niewielka przeszkoda byłaby podczas korzystania z urządzeń mobilnych, ponieważ różne aplikacje do bezpieczeństwa muszą być zainstalowane z App Store.

Nie musisz się martwić o bezpieczeństwo aplikacji, ponieważ dopiero po ścisłej analizie i testach aplikacja zostałaby wydana.

Bezpieczeństwo społeczności WebRTC

Szczerze mówiąc, można pomyśleć, że typ WEBRTC typu open source może przyciągnąć wielu ohydnych przestępców do stron internetowych. Ale to’S nieprawda. Ponieważ kod jest wyraźnie dostępny dla publiczności, wielu próbowało poprawić i ulepszyć kod oraz naprawić błędy, aby wszelkie obawy dotyczące bezpieczeństwa były ustalone szybciej niż oczekiwano.

Podobnie aplikacje, które są słabo zaprojektowane z tą technologią, otrzymają informacje zwrotne na temat poprawienia kodu i poprawy funkcji projektowania. To z pewnością może wydawać się sprzeczne z intuicją, ale biorąc pod uwagę na dłuższą metę, jest znacznie lepsze niż technologie zastrzeżone.

Wreszcie bezpieczeństwo warstwy protokołu

Jak omówiliśmy powyżej trzy specyfikacje, SRTP, klucz szyfrowania i serwer sygnalizacyjny Forma Protocol Secolus Club.

- Srtp służy do szyfrowania dowolnej wiadomości, dźwięku lub wideo wysyłanych przez sesje WebRTC. Tutaj dane nie będą narażone, ponieważ atakujący nie będzie miał dostępu do klucza.

- Klucze szyfrowania to, co zabezpiecza DTLS-SRTP Połączenie, które umożliwia urządzenia i przeglądarki podłączone do WebRTC w celu wymiany klawiszy szyfrowania i deszyfrowania. Klucze są budowane z mocnymi kodami i stąd trudno się wprowadzić.

- Serwer sygnalizacyjny jest używany przez WebRTC do zarządzania wszystkimi połączeniami sieciowymi podczas sesji. Uzgodniono, że chociaż WebRTC jest usługą peer-to-peer, wykorzystuje serwer do znalezienia lub zlokalizowania urządzeń podłączonych przez Internet. Jest chroniony przez Https Połączenie i jest dość wystarczające do uzyskania dostępu do bankowości i stron internetowych.

To’S, czas, aby ukryć to, co rozmawialiśmy.

Wniosek

Od poznawania luk w zabezpieczeniach WebRTC po podejmowanie środków takich jak szyfrowanie w celu ochrony połączenia, mamy nadzieję, że omówiliśmy prawie wszystkie tematy, które naiwny czytelnik szukałby. Sugerujemy jednak również przestrzeganie standardów bezpieczeństwa w celu opracowania lub zbudowania bezpiecznego połączenia w czasie rzeczywistym, tak jak sposób Mirrorfly robi.

Zbuduj swoją bezpieczną aplikację wideo z WebRTCS!

Ich interfejsy API połączeń wideo są zbudowane z bezpiecznymi kodami WebRTC, które pomagają w oferowaniu bezproblemowych i niskiej opóźnienia na wszystkich platformach. Jeśli chcesz zagłębić się w ten temat, spójrz na ten blog.

Często zadawane pytania (FAQ)

Co to jest zabezpieczenie WEBRTC?

WEBRTC (Web Communication w czasie rzeczywistym) Security to zestaw standardów lub protokołów wykorzystywanych w komunikacji w celu zapewnienia prywatności danych, integralności i poufności, gdy wiadomość przechodzi przez sieć. Zwykle WEBRTC Security składa się z trzech szczegółów szyfrowania WebRTC, które szyfrowują dane przesyłane przez WebRTC, chroni klucze i zabezpiecza serwer. Idą z nazwą, SRTP (protokół bezpieczeństwa w czasie rzeczywistym), wymianą klawiszy szyfrowania i sygnalizacją.

Co jest podstawą bezpieczeństwa WebRTC?

Podstawa bezpieczeństwa WebRTC opiera się na kluczowych standardach i protokołach, aby zapewnić bezpieczeństwo komunikatów przesyłanych przez WebRTC. Ponadto, w przypadku danych w czasie rzeczywistym, takich jak kamera internetowa, mikrofon i tekst, aby przejść za pośrednictwem WebRTC, należy je najpierw zaszyfrować za pomocą metody DTLS (Security warstwy transportowej Datagram).

Czy WebRTC ma szyfrowanie?

Tak. WebRTC nakazuje, aby szyfrowanie kompleksowe do zabezpieczenia danych wideo, głosu i tekstu przesyłane przez Internet między rówieśnikami. WEBRTC wykorzystuje dwa protokoły szyfrowania, takie jak DTLS (DataGram Transport Warstwa Security) i SRTP (Protokół transportu w czasie rzeczywistym), odpowiednio do szyfrowania danych sygnalizacji i mediów.

Czy WebRTC używa TLS?

Tak. WEBRTC wykorzystuje TLS (bezpieczeństwo warstwy transportowej) do zapewnienia bezpieczeństwa podczas początkowej konfiguracji połączenia między dwoma lub więcej węzłami. Jednak WebRTC nie używa bezpośrednio TLS, a raczej wykorzystuje DTLS oparty na protokole TLS do szyfrowania danych sygnalizacyjnych podczas połączenia WebRTC.

Jakie są problemy bezpieczeństwa z WebRTC?

Chociaż WebRTC oferuje silne protokoły szyfrowania w celu zapewnienia bezpieczeństwa, nadal mogą istnieć niektóre z powiązanych problemów związanych z bezpieczeństwem lub zagrożeni. Podobnie jak wyciek adresu IP, nieautoryzowany dostęp do kodu, wtargnięcia stron trzeci.

Dalsze czytanie

- Co to jest protokół WebRTC i jak to działa?

- Rozwój aplikacji WebRTC: korzyści i przypadki użycia

- Szybki przewodnik po API połączeń wideo WebRTC

- Jak opracować aplikację do czatu wideo z JavaScript i WebRTC?

- 20 niezbędnych FAQ WebRTC [wskazówki i przykłady]

Krishi Shivasangaran jest cyfrowym koczownikiem i weteranem strategii marketingu cyfrowego. Pasjonuje się uczeniem się najnowszych trendów w rozmowie wideo na żywo. A kiedy jest pozarządową, uwielbia szkicować i sprawić, że ludzie zdają sobie sprawę z prawdziwego koloru natury.

Czy WebRTC używa SRTP?

SRTP oznacza bezpieczny RTP.

Co to jest SRTP?

SRTP jest zdefiniowany w specyfikacji IETF RFC 3711.

RTP (= protokół transportu w czasie rzeczywistym) jest używany jako linia bazowa. Oferuje możliwość wysyłania i odbierania danych głosowych i wideo w czasie rzeczywistym przez sieć, zwykle nie ma góry UDP.

Protokół jest “wybudowany” Oprócz RTP jako bezpieczny protokół transportu dla mediów w czasie rzeczywistym i jest upoważniony do użytku przez WebRTC. To, co robi, oferuje bezpieczny, prywatny mechanizm wysyłania i odbierania danych za pomocą szyfrowania.

Protokół SRTP

Oprócz RTC protokół SRTP zapewnia te cechy bezpieczeństwa:

- Uczciwość. Odbiornik może potwierdzić, że żaden człowiek w środku nie zmienił pakietu wysłanego od inicjatora po drodze

- Uwierzytelnianie. Zarówno odbiornik, jak i serwer, jeśli chcą, może uwierzytelnić tożsamość drugiego

- Prywatność. Nikt przechwytujący ruch nie może go odczytać, ponieważ jest szyfrowany

Dane są zarówno szyfrowane, jak i uwierzytelnione przez prywatne klucze, które pochodzą ze wspólnego sekretu, który jest znany tylko dla nadawcy i odbiorcy mediów. Wspólny sekret uzyskuje się za pomocą DTLS-SRTP, kluczowego mechanizmu wymiany, który jest inicjowany podczas nawiązywania połączenia.

Dobrze wiedzieć

Należy zauważyć, że nagłówek pakietu SRTP nigdy nie jest szyfrowany, zapewniając pewną ilość meta danych słuchających transmisji.

SRTP jest połączony z SRTCP, wdrożenie bezpiecznego RTCP.

Jest to jedyny mechanizm transportu medialnego stosowany przez WebRTC.

Podczas gdy protokół pozwala na mechanizm szyfrowania zerowego (= brak szyfrowania lub prywatności), mechanizm ten jest wyłączony przez WebRTC, uniemożliwiając wysyłanie mediów w implementacjach WEBRTC w przeglądarce w przeglądarce.

Czy WebRTC używa SRTP?

Słowniczek

DTLS-SRTP

DTLS-SRTP to mechanizm wymiany kluczowej, który jest nakazany do stosowania w WEBRTC.

DTLS-SRTP używa DTLS do wymiany kluczy na transport multimedialny SRTP.

SRTP wymaga zewnętrznego mechanizmu wymiany klawiszy do udostępniania klawiszy sesji, a DTLS-SRTP to robi poprzez multipleksowanie protokołu DTLS-SRTP w tej samej sesji co same media SRTP.

Ta metoda jest uważana za bezpieczniejszą niż mechanizm SDES, który został po raz pierwszy zastosowany w WebRTC, ale później Bandate od użycia całkowicie.

Nazwa już używana

Tag już istnieje z podaną nazwą gałęzi. Wiele poleceń git akceptuje nazwy tagów i gałęzi, więc tworzenie tej gałęzi może powodować nieoczekiwane zachowanie. Czy na pewno chcesz utworzyć tę gałąź?

Anuluj Utwórz

WEBRTC / PC / G3DOC / srtp.MD

- Przejdź do pliku t

- Idź do linii L

- Kopiuj ścieżkę

- Kopiuj permalink

Ten zatwierdzenie nie należy do żadnego oddziału w tym repozytorium i może należeć do widelca poza repozytorium.

Nie można w tej chwili odzyskać współpracowników

72 linie (54 SLOC) 4.04 KB

- Otwórz z komputerem stacjonarnym

- Zobacz surowe

- Skopiuj surową treść Kopiuj surową zawartość Kopiuj surową zawartość

Skopiuj surową zawartość

WEBRTC nakazuje szyfrowanie mediów za pomocą bezpiecznego protokołu w czasie rzeczywistym lub SRTP, który opisano w RFC 3711.

Kluczowe negocjacje w WEBRTC mają miejsce przy użyciu DTLS-SRTP, które opisano w RFC 5764. Starszy protokół SDES jest zaimplementowany, ale domyślnie nie jest włączony.

Niezometrowane RTP można włączyć do celów debugowania, ustawiając opcję PeerConnections Disable_Encryption na true.

Obsługiwane apartamenty szyfrów

Implementacja obsługuje następujące apartamenty szyfru:

- SRTP_AES128_CM_HMAC_SHA1_80

- SRTP_AEAD_AES_128_GCM

- SRTP_AEAD_AES_256_GCM

SRTP_AES128_CM_HMAC_SHA1_32 SUITE CIPHER jest akceptowany dla połączeń wyłącznie na audio, jeśli jest oferowany przez drugą stronę. Nie jest aktywnie obsługiwane, aby uzyskać szczegółowe informacje na temat SelectCrypto.

Zamawianie pakietu szyfru pozwala rówieśnikowi bez WEBRTC preferować apartamenty szyfru GCM, jednak nie są one wybrane jako domyślne przez dwa instancje biblioteki WebRTC.

The Cricket :: Srtpsession zapewnia szyfrowanie i odszyfrowanie pakietów SRTP za pomocą libsrtp . Klucze będą dostarczane przez SRTPtransport lub DTLSSRTPtransport w metodach SetSend i SetRecv.

Szyfrowanie i deszyfrowanie odbywa się na miejscu w Metodach ProtectRTP, ProtectRTCP,. Klasa SRTPSession dba również o inicjalizację i deinityzację libsrtp, śledząc liczbę instancji.

WebRTC :: srtptransport i webrtc :: dtlssrtptransport

Klasa WebRTC :: SRTPTRANSPORT kontroluje instancje SRTPSession dla RTP i RTCP. Gdy używany jest RTCP-MUX, SRTPSession dla RTCP nie jest potrzebna.

WebRTC: dtlssrtptransport to podklasa srtptransport, która wyodrębnia materiał kluczy, gdy uścisk dłoni DTLS jest wykonywany i konfiguruje go w klasie podstawowej. Stanie się również zapisane dopiero po zakończeniu uścisku dłoni DTLS.

Cricket :: klasa srtpfilter jest używana do negocjacji SDES.