WEBRTC IP wycieki: czy nadal się martwisz

Drugi rówieśnik, aplikacja internetowa i serwer Turn Don’naprawdę potrzebuję tego dostępu, jeśli nie masz’T PARAZIE O CONSUNKITYWNOŚCI LOKOWEJ SIECI. Jeśli połączenie sesji WebRTC w sieci lokalnej (w biurze firmy, dom itp.) ISN’T co ty’Skoncentruj się na tym, że powinieneś być w porządku, nie udostępniając lokalnego adresu IP.

Czy WebRTC wycieka prawdziwego adresu IP bez interakcji użytkownika?

Omówiono wiele razy na StackoverFlow, że domyślnie technologia WebRTC wycieka Twojego prawdziwego adresu IP, nawet jeśli używasz serwera proxy do przeglądania sieci. Nie widziałem, czy wymaga to, czy użytkownik końcowy kliknij przycisk, aby włączyć tego rodzaju wyciek, czy też wyciek się pojawia. Na przykład, kiedy przejdziesz do Express VPN, wymagają naciśnięcia przycisku, aby przetestować wyciek WebRTC. Moje pytanie brzmi – czy jest to zrobione ze względów prywatności, czy w jakiś sposób przycisk aktywuje Tech WEBRTC, aby mógł wyciekać Twojego adresu IP? Innymi słowy, zakładając, że nigdy nie musisz korzystać z WebRTC Tech (tylko przeglądarka bloga lub sklepu e -commerce), a wszystko, co robisz, to kliknąć kilka linków – czy witryna może nadal wykryć prawdziwą adres IP za pośrednictwem WebRTC? Dzięki

zapytał 14 listopada 2021 o 23:45

Erin Parkinson Erin Parkinson

101 10 10 brązowych odznaki

1 Odpowiedź 1

Tak, przeglądarka Móc wykryć swój publiczny adres IP za pomocą WebRTC.

Nie, wyciek nie zależy od interakcji przycisków.

Ostatnio znalazłem nieopatrzone repozytorium GitHub WebRTC-IP, które może wyciekać publiczny adres IP użytkownika za pomocą WebRTC. Jest to potężne, ponieważ nie można go śledzić, ponieważ nic nie jest pokazane na karcie sieci.

Niestety, ten wyciek nie działa w przypadku prywatnych IP, ze względu na stopniowe przejście na MDN (przynajmniej dla WebRTC), który jest całkowicie opisany na tym świetnym blogu. W każdym razie, tutaj jest działający demo:

Nie jestem pewien, czy to wycieka twój prawdziwy adres IP, nawet jeśli używasz proxy, ale możesz go przetestować.

WEBRTC IP wycieki: czy nadal się martwisz?

Dowiedz się o historii wycieków WebRTC IP: jak nowa biblioteka JavaScript nieumyślnie wprowadziła problem z prywatnością, jak została wykorzystana i w jakim stopniu to zostało rozwiązane.

• Opublikowano: 28 listopada 2022

Zanim przejdzie do soczystej części tego artykułu, musisz zrozumieć, dlaczego WebRTC wymaga twojego adresu IP i jak technicznie nie jest to podatność tak bardzo, jak funkcja WebRTC.

Dlaczego WebRTC potrzebuje mojego adresu IP?

Adres IP (protokół internetowy) pomaga w kierowaniu danych wokół sieci. Każde urządzenie przypisuje się unikalny adres IP, którego można użyć do jego identyfikacji. Adres IP może być lokalny lub publiczny, adres lokalny służy do komunikacji z urządzeniami lokalnymi w tej samej sieci LAN (sieć lokalna), podczas gdy adres publiczny jest używany do komunikacji z urządzeniami przez Internet.

Jak działa WebRTC i jak określa optymalną drogę do podłączenia dwóch lub więcej urządzeń, jest dość skomplikowane. Do celów tego artykułu, niech’S tylko założyć, że nawiązanie połączenia jest kwestią wymiany informacji o połączeniu (adresy IP) między rówieśnikami. Informacje o połączeniu są określane jako kandydaci na ICE (interaktywne ustanowienie łączności), standardową metodę przemieszczania NAT (translacja adresu sieciowego) używana w WebRTC, która pokazuje dostępne metody, przez które rówieśnik może komunikować się (bezpośrednio lub za pośrednictwem serwera skrętu).

- Lokalne adresy IP

- Publiczne adresy IP znalezione za pośrednictwem oszałamiających serwerów

- Publiczne adresy IP znalezione za pomocą serwerów tury.

Aby rówieśnicy mogli nawiązać optymalne połączenie, informacje te są potrzebne. Na przykład, jeśli dwa urządzenia są podłączone do tej samej sieci lokalnej, potrzebują do siebie dostępu’S lokalne adresy IP. Podczas gdy oni’nie w tej samej sieci, będą potrzebować dostępnego publicznego adresu IP.

Z nowoczesnymi przeglądarkami i rosnącą potrzebą dostępu do zasobów, takich jak urządzenia’ Kamery internetowe i mikrofony potrzebny był łatwy w użyciu interfejs API. Tutaj pojawił się WebRTC, biblioteka JavaScript wbudowana w nowoczesne przeglądarki i domyślnie włączona.

Zapewnia wygodne interfejsy API do interakcji i ułatwia tworzenie połączenia multimedialnego między wieloma rówieśnikami. Część tej łatwości użytkowania wymaga sposobu na odzyskanie kandydatów do lodu na urządzenie lokalne, ponieważ informacje te muszą być udostępniane każdemu innym rówieśnikowi, aby utworzyć połączenie. W związku z tym WebRTC ujawnia wygodny sposób dostępu do kandydatów do lodu i pośrednio, łatwy sposób na dostęp do urządzenia’S LOKALNY I PUBLICZNY adres IP.

NAT: prywatne i publiczne adresy IP

IPv4 został wprowadzony w 1983 roku, a jego 32-bitowy format pozwala tylko na ~ 4.3 miliardy unikalnych adresów. Dzisiaj mamy więcej niż liczbę unikalnych urządzeń podłączonych do Internetu, co oznacza, że każde urządzenie nie może mieć unikalnego publicznego adresu IP.

NAT to metoda przyjęta przez zapory ogniowe i routery w celu mapowania wielu lokalnych prywatnych adresów IPv4 do publicznego adresu IPv4 przed przeniesieniem informacji, które zachowują publiczne adresy IPv4, które są legalnie zarejestrowane.

Oznacza to, że po podłączeniu telefonu lub laptopa do Internetu, ty’nie otrzymywać unikalnego publicznego adresu IPv4; zamiast tego’ponownie za pomocą publicznego adresu routera lub dostawców usług internetowych (dostawca usług internetowych).

WEBRTC IP wycieki: czy nadal się martwisz

Drugi rówieśnik, aplikacja internetowa i serwer Turn Don’naprawdę potrzebuję tego dostępu, jeśli nie masz’T PARAZIE O CONSUNKITYWNOŚCI LOKOWEJ SIECI. Jeśli połączenie sesji WebRTC w sieci lokalnej (w biurze firmy, dom itp.) ISN’T co ty’Skoncentruj się na tym, że powinieneś być w porządku, nie udostępniając lokalnego adresu IP.

Czy WebRTC wycieka prawdziwego adresu IP bez interakcji użytkownika?

Omówiono wiele razy na StackoverFlow, że domyślnie technologia WebRTC wycieka Twojego prawdziwego adresu IP, nawet jeśli używasz serwera proxy do przeglądania sieci. Nie widziałem, czy wymaga to, czy użytkownik końcowy kliknij przycisk, aby włączyć tego rodzaju wyciek, czy też wyciek się pojawia. Na przykład, kiedy przejdziesz do Express VPN, wymagają naciśnięcia przycisku, aby przetestować wyciek WebRTC. Moje pytanie brzmi – czy jest to zrobione ze względów prywatności, czy w jakiś sposób przycisk aktywuje Tech WEBRTC, aby mógł wyciekać Twojego adresu IP? Innymi słowy, zakładając, że nigdy nie musisz korzystać z WebRTC Tech (tylko przeglądarka bloga lub sklepu e -commerce), a wszystko, co robisz, to kliknąć kilka linków – czy witryna może nadal wykryć prawdziwą adres IP za pośrednictwem WebRTC? Dzięki

zapytał 14 listopada 2021 o 23:45

Erin Parkinson Erin Parkinson

101 10 10 brązowych odznaki

1 Odpowiedź 1

Tak, przeglądarka Móc wykryć swój publiczny adres IP za pomocą WebRTC.

Nie, wyciek nie zależy od interakcji przycisków.

Ostatnio znalazłem nieopatrzone repozytorium GitHub WebRTC-IP, które może wyciekać publiczny adres IP użytkownika za pomocą WebRTC. Jest to potężne, ponieważ nie można go śledzić, ponieważ nic nie jest pokazane na karcie sieci.

Niestety, ten wyciek nie działa w przypadku prywatnych IP, ze względu na stopniowe przejście na MDN (przynajmniej dla WebRTC), który jest całkowicie opisany na tym świetnym blogu. W każdym razie, tutaj jest działający demo:

Nie jestem pewien, czy to wycieka twój prawdziwy adres IP, nawet jeśli używasz proxy, ale możesz go przetestować.

WEBRTC IP wycieki: czy nadal się martwisz?

Dowiedz się o historii wycieków WebRTC IP: jak nowa biblioteka JavaScript nieumyślnie wprowadziła problem z prywatnością, jak została wykorzystana i w jakim stopniu to zostało rozwiązane.

• Opublikowano: 28 listopada 2022

Zanim przejdzie do soczystej części tego artykułu, musisz zrozumieć, dlaczego WebRTC wymaga twojego adresu IP i jak technicznie nie jest to podatność tak bardzo, jak funkcja WebRTC.

- Wektory ataku, które pokazują, w jaki sposób WEBRTC można wykorzystać

- Konsekwencje prywatności wyciekającego adresu IP

- Jak się chronić i czy w ogóle potrzebujesz

Dlaczego WebRTC potrzebuje mojego adresu IP?

Adres IP (protokół internetowy) pomaga w kierowaniu danych wokół sieci. Każde urządzenie przypisuje się unikalny adres IP, którego można użyć do jego identyfikacji. Adres IP może być lokalny lub publiczny, adres lokalny służy do komunikacji z urządzeniami lokalnymi w tej samej sieci LAN (sieć lokalna), podczas gdy adres publiczny jest używany do komunikacji z urządzeniami przez Internet.

Jak działa WebRTC i jak określa optymalną drogę do podłączenia dwóch lub więcej urządzeń, jest dość skomplikowane. Do celów tego artykułu, niech’S tylko założyć, że nawiązanie połączenia jest kwestią wymiany informacji o połączeniu (adresy IP) między rówieśnikami. Informacje o połączeniu są określane jako kandydaci na ICE (interaktywne ustanowienie łączności), standardową metodę przemieszczania NAT (translacja adresu sieciowego) używana w WebRTC, która pokazuje dostępne metody, przez które rówieśnik może komunikować się (bezpośrednio lub za pośrednictwem serwera skrętu).

Istnieją trzy rodzaje adresów, które klient WebRTC próbuje negocjować:

- Lokalne adresy IP

- Publiczne adresy IP znalezione za pośrednictwem oszałamiających serwerów

- Publiczne adresy IP znalezione za pomocą serwerów tury.

Aby rówieśnicy mogli nawiązać optymalne połączenie, informacje te są potrzebne. Na przykład, jeśli dwa urządzenia są podłączone do tej samej sieci lokalnej, potrzebują do siebie dostępu’S lokalne adresy IP. Podczas gdy oni’nie w tej samej sieci, będą potrzebować dostępnego publicznego adresu IP.

Z nowoczesnymi przeglądarkami i rosnącą potrzebą dostępu do zasobów, takich jak urządzenia’ Kamery internetowe i mikrofony potrzebny był łatwy w użyciu interfejs API. Tutaj pojawił się WebRTC, biblioteka JavaScript wbudowana w nowoczesne przeglądarki i domyślnie włączona.

Zapewnia wygodne interfejsy API do interakcji i ułatwia tworzenie połączenia multimedialnego między wieloma rówieśnikami. Część tej łatwości użytkowania wymaga sposobu na odzyskanie kandydatów do lodu na urządzenie lokalne, ponieważ informacje te muszą być udostępniane każdemu innym rówieśnikowi, aby utworzyć połączenie. W związku z tym WebRTC ujawnia wygodny sposób dostępu do kandydatów do lodu i pośrednio, łatwy sposób na dostęp do urządzenia’S LOKALNY I PUBLICZNY adres IP.

NAT: prywatne i publiczne adresy IP

IPv4 został wprowadzony w 1983 roku, a jego 32-bitowy format pozwala tylko na ~ 4.3 miliardy unikalnych adresów. Dzisiaj mamy więcej niż liczbę unikalnych urządzeń podłączonych do Internetu, co oznacza, że każde urządzenie nie może mieć unikalnego publicznego adresu IP.

NAT to metoda przyjęta przez zapory ogniowe i routery w celu mapowania wielu lokalnych prywatnych adresów IPv4 do publicznego adresu IPv4 przed przeniesieniem informacji, które zachowują publiczne adresy IPv4, które są legalnie zarejestrowane.

Oznacza to, że po podłączeniu telefonu lub laptopa do Internetu, ty’nie otrzymywać unikalnego publicznego adresu IPv4; zamiast tego’ponownie za pomocą publicznego adresu routera lub dostawców usług internetowych (dostawca usług internetowych).

Następca IPv4 to IPv6 i możesz przeczytać więcej tutaj. Wraz z wprowadzeniem IPv6, NATS (dla pierwotnej intencji) nie będzie już potrzebny, ponieważ będzie możliwe, że każde urządzenie będzie miało unikalny adres IP.

Ponieważ IPv6 jest nowszy i nie jest w pełni przyjęty, w tym artykule omówiono wdrożenie wycieku IP w kontekście IPv4, jak wielkie jest wyciek publicznego lub prywatnego adresu IPv4 i co to znaczy, jeśli przeciekniesz oba.

Dostęp do informacji IP za pośrednictwem WebRTC JavaScript

Lokalny adres IP można łatwo wyodrębnić od kandydata na ICE:

const pc = new rtcpeerConnection (); PC.oniiceCandidate = e => < if (e.candidate) < console.log(e.candidate.candidate.split(" ")[4]); >> PC.createOffer () .Następnie (oferta => komputer.setLocalDescription (oferta));Należy zauważyć, że powyższe można wykonać każdy Witryna i będzie działać tak długo, jak WebRTC nie jest wyłączona ręcznie w przeglądarce (domyślnie włączona). Co ważniejsze, nie ma monit o powyższy kod; Można to wykonać i nie będzie widoczne dla użytkownika.

Jeśli jednak uruchomisz powyższe w 2022 roku, możesz zauważyć, że tak naprawdę nie drukuje lokalnego adresu IP. Zamiast tego’Wygląda coś takiego:

E6D4675B-0C93-43D1-B4BE-F8AE4D050721.lokalnyJest to adres MDNS i rozwiązuje problem wycieku lokalnych adresów IP przez WebRTC.

Co to jest MDN (multiemisja DNS)

System nazwy domeny (DNS) służy do rozwiązania nazwy domeny, na przykład https: // Google.com, na adres IP. Podobnie protokół MDNS rozwiązuje nazwy hosta na adresy IP w małych sieciach, które nie zawierają lokalnego serwera nazwisk.

Działa jednak nieco inaczej, ponieważ nie ma rejestru, aby sprawdzić dopasowanie nazwy hosta a adresem IP. Zamiast zapytać o serwer nazw, wszyscy uczestnicy sieci są bezpośrednio adresowani. Kiedy klient chce znać adres IP w sieci lokalnej urządzenia o danej nazwie (powiedzmy Gordon.lokalny), wysyła multiemisję do sieci i pyta, który uczestnik sieci pasuje do nazwy hosta. Wszystkie urządzenia w sieci lokalnej odbierają żądanie, a urządzenie o prawidłowej nazwie może następnie zwrócić swój adres IP, również na multiemisji.

Wszystkie urządzenia w sieci lokalnej otrzymują odpowiedź i mogą teraz buforować te informacje do wykorzystania.

Jak WebRTC używa MDN

Jak wspomniano wcześniej, WebRTC próbuje połączyć rówieśników w najbardziej optymalny sposób. Aby zmaksymalizować prawdopodobieństwo bezpośredniego połączenia peer-to-peer, prywatne adresy IP klienta są zawarte w kolekcji kandydatów ICE, na przykład, gdy dwa urządzenia są w tej samej sieci lokalnej i muszą się połączyć.

Jednak ujawnienie lokalnego adresu IP na każdy złośliwy JavaScript działający w przeglądarce może mieć implikacje prywatności – i, jak później zobaczymy, może być również używane do bardziej zaawansowanych exploitów.

Dlatego WebRTC używa teraz MDN. Lokalny adres IP jest ukryty za pomocą dynamicznie generowanych nazw MDNS. Jest to obsługiwane dla Ciebie automatycznie – jeśli WebRTC musi udostępnić lokalny adres IP, który uważa za prywatny, zamiast tego użyje adresu MDNS. Jeśli nie ma adresu MDNS, wygeneruje i zarejestruje losowy w sieci lokalnej.

Ten losowy adres zostanie użyty jako zamiennik lokalnego adresu IP we wszystkich negacjach komunikatów SDP i ICE. To zapewnia, że lokalny adres IP jest’t narażone na JavaScript, a dodatkowo lokalny adres IP jest’t narażone na sygnalizację lub inne serwery.

Nadużywanie biblioteki WebRTC

Słynie, w 2015 roku, okazało się, że strona internetowa New York Time korzystała z WebRTC bez uzasadnionego użycia. Artykuły ukazały się krytykując stronę internetową do gromadzenia adresów IP. To było podobno do śledzenia oszustw i identyfikacji bota. To tylko jeden przykład niezliczonych innych.

Ciekawe obserwacje można poczynić, patrząc na Google’S Anonimowe statystyki użytkowania z Chrome po status platformy Chrome.

Patrząc na odsetek obciążeń strony WebRTC jest inicjowany, liczba jest dość duża ~ 6-8%:

Ten wykres pokazuje odsetek wywołań RTCPeerConnection na obciążeniach strony chromu.

To pokazuje tylko inicjalizowane i nie używane WABRTC. Mogą istnieć uzasadnione przyczyny tego lub może być tak, że 6-8% wszystkich obciążeń stron to połączenia wideo lub po prostu zły kod, który niepotrzebnie za pomocą interfejsu API.

Co jest interesujące w autorze’S Opinia jest taka, że Covid nie wydawał się znacząco wpływać na liczbę obciążeń stron wymagających połączenia WebRTC. Jeśli już, stale się zmniejszył od początku Covid.

Bardziej interesującymi danymi jest analizowanie połączeń z SetLocaldescription, które wcześniej widzieliśmy, aby uzyskać dostęp do lokalnego adresu IP urządzenia (nie jest to duże obawy w aktualnych przeglądarkach za pomocą MDN).

Ten wykres ma podobny wzór do tego, co widzieliśmy wcześniej. Jednak użycie jest bliższe ~ 2-4%. Dlaczego istnieje tak duża różnica w porównaniu z wykorzystaniem konstruktora? To jest niejasne, może to’S po prostu zły kod.

Aby wykonać zdjęcie, musimy również spojrzeć na połączenie do SetRemotedescription, ponieważ jest to potrzebne do ustanowienia połączenia peer-to-peer i można je rozważyć “prawowity” używać.

Ten wykres jest zdecydowanie najciekawszy. Jest to istotna różnica w stosunku do tego, co widzieliśmy wcześniej, a użycie jest ułamkiem w porównaniu z innymi połączeniami, około 0.01-0.04% wszystkich obciążeń stron. I ciekawe, tutaj widzimy, że jest ono ściśle zgodne z tym, czego byśmy się spodziewali z pandemią Covid, wraz ze wzrostem połączeń wideo, a następnie stałego spadku, gdy ludzie wracają do swojego biura lub szkoły.

Ten artykuł nie próbuje przyjąć żadnych założeń z tych danych. Jest jedynie dzielony z ciekawości i zauważa, że znaczny odsetek połączeń RTCPeerConnection jest potencjalnie używany w celu innego niż to, dla którego WEBRTC został zaprojektowany. Aby uzyskać dodatkowe informacje, spójrz na ten artykuł i ten film. Może się zdarzyć, że WebRTC jest niewłaściwie wykorzystywany w celu zebrania informacji o odwiedzaniu użytkownika.

Prawdziwy wektor ataku: NAT Slipstreaming

Ciekawy atak o nazwie Nat Slipstreaming i odkryty przez Samy Kamkar, umożliwia atakującemu zdalny dostęp’s nat, omijając ofiarę’S Nat/Firewall, po prostu odwiedzając stronę internetową.

Ten artykuł wygrał’T Wszedź szczegółowo, jak działa atak. Jednak ten atak jest doskonałym przykładem ilustrującym niektóre z niebezpieczeństw związanych z ujawnieniem adresu IP. POC dla tego ataku polega na WEBRTC, aby odzyskać ofiarę’S LOKALNY adres IP. Inne techniki są stosowane, jeśli prywatnego adresu nie można odzyskać za pośrednictwem WebRTC. Atak wykorzystuje również inne zachowania WEBRTC i protokół zwrotny, aby umożliwić działanie w dodatkowych okolicznościach.

Aby uzyskać więcej informacji, zobacz oryginalny artykuł Samy Kamkaror lub ten film Husseina Nassera.

Zadbanie o prywatność: ukrywanie swojej tożsamości

Ty’prawdopodobnie widziałem, jak wszystkie reklamy VPN (Virtual Private Network) zachęcają do tego “Pozostańcie” I ukryj swoją tożsamość. Ogólny pomysł polega na tym, że nie masz’T chcesz udostępnić publiczny adres IP podczas przeglądania Internetu. Istnieje wiele powodów, dla których możesz użyć VPN:

- Dostęp do wewnętrznych zasobów firmy dostępne tylko za pośrednictwem VPN

- Ukryj ruch przed dostawcą usług internetowych

- Unikaj spersonalizowanych reklam i wyników wyszukiwania Google w oparciu o swój adres IP

- Dodano bezpieczeństwo/szyfrowanie

- Trick Strites do myślenia’RE z innego regionu (na przykład dostęp do regionu

Ale to nasuwa pytanie, czy to naprawdę takie złe, aby wyciekać publiczne IP? Czy VPN naprawdę zapewnia dodatkowe bezpieczeństwo?

Odpowiedź na to: zależy to. W przeważającej części korzystanie z VPN zaciemni ruch z dostawcy usług internetowych i zapewni inny adres IP. Jednak teraz po prostu zmieniasz jednostkę, która ma kontrolę. Jeśli ufasz VPN’Ponownie łącząc się z czymś więcej niż twój dostawca usług internetowych, jest to prawdopodobnie dobry handel. Istnieją jednak lokalne prawa i jurysdykcje, do których muszą przestrzegać dostawców usług internetowych. Wymaga to badań, aby ustalić, komu zaufać i będzie zależny od tego, gdzie mieszkasz i jakich usług używasz.

Obejrzyj ten film, wyciekłem mój adres IP przez LiveOverflow, aby uzyskać doskonałą dyskusję na ten temat:

- Jeśli martwisz się wyciekiem publicznego adresu IP

- Jeśli użyjesz VPN

- Czy IPv6 zmienia wszystko

Niektóre kluczowe wyniki z filmu to:

- Twój publiczny adres IP jest (najprawdopodobniej) udostępniany przez wiele osób. Może się zdarzyć, że router domowy jest bezpośrednio podłączony do Internetu i jest dostępny za pośrednictwem publicznego adresu IP, ale to’jest prawdopodobne, że ty’Re za dodatkowym NAT w warstwie ISP.

- Prawdopodobnie możesz mieć toczący się adres IP, co oznacza, że często się zmienia.

- Skanowanie całego wygranego podzbioru IPv4’T traj napastnika długo, a jeśli chcieli zeskanować w poszukiwaniu problemów bezpieczeństwa routera w całym zakresie, mogą one, a twoje adresy IP można odkryć niezależnie od tego.

- Ty’bardziej prawdopodobne, że wycieka poufne informacje za pośrednictwem mediów społecznościowych niż IP ty’ponownie połączone.

To wszystko powiedziawszy, nadal istnieją uzasadnione powody ukrywania twojego adresu IP.

Czy VPN może chronić Cię przed wyciekami WebRTC IP?

Odpowiedź na to pytanie jest również: zależy to. Tutaj zależy to od faktycznego VPN i tego, czy masz zainstalowane rozszerzenie przeglądarki. Powinieneś zbadać swojego dostawcę VPN w celu ustalenia, czy stosuje one techniki, aby zaciemnić swoje “prawdziwy” Adres IP z WebRTC i sprawdź, czy to działa.

W tym artykule omówiono, w jaki sposób WebRTC może wyciekać Twój adres IP, nawet podczas korzystania z VPN. Artykuł wspomina również o testach, które możesz zrobić, aby sprawdzić, czy VPN prawidłowo ukrywa adres IP.

Jak się chronić

Lub większe pytanie: czy musisz ukryć swój publiczny adres IP?

To ostatecznie zależy od ciebie, aby zdecydować, komu więcej ufasz: VPN, ISP lub alternatywne rozwiązanie, takie jak Tor.

Jest kilka rzeczy do rozważenia:

- Twój VPN może nie maskować prawdziwego adresu IP i może to wyciekać przez WebRTC lub inne środki.

- Twój VPN jest równie prawdopodobne, że zarejestrował ruch i sprzedać go reklamodawcom, jak twój dostawca usług internetowych.

- Przepisy w twoim kraju należy wziąć pod uwagę.

- Możliwe jest wyłączenie WebRTC we wszystkich przeglądarkach (nie jest łatwe do zrobienia na Chrome i wymaga zainstalowania rozszerzenia).

- Prawdopodobnie najbezpieczniejszym sposobem maskowania tożsamości online jest użycie TOR (z przeglądarką Tor, która wyłącza WebRTC). To naraża inne ryzyko do rozważenia.

Pamiętaj, aby zbadać, zrozumieć ryzyko i kompromisy oraz przeprowadzić testy, aby zapewnić, że wybrane rozwiązanie działa zgodnie z przeznaczeniem i zaspokaja Twoje potrzeby w zakresie prywatności w Internecie.

WEBRTC Leki: kompletny przewodnik

Ta funkcja to WebRTC, a dziś my’Porozmawiaj o wszystkim, co można o tym wiedzieć. Co to jest WebRTC? Dlaczego zdarzają się wycieki WebRTC? A co najważniejsze, jak możemy się chronić przed tą wrażliwością?

Przecieki WebRTC

Mówiąc prosto, wycieki WebRTC mogą ujawnić Twoje urządzenie’S publiczny adres IP, który jest unikalnym identyfikatorem, który dostawca usług internetowych przypisał do urządzenia.

To może być problematyczne, zwłaszcza jeśli ty’re przy użyciu VPN. Cały sens korzystania z VPNS jest ukrywanie publicznych adresów IP. Jeśli twoje przeglądarki mają wycieki WebRTC, i tak mogą zagrozić Twoim adresom IP.

Wynik? Cóż, jest wiele rzeczy, które inni mogą zrobić z twoim adresem IP. Na przykład:

- Twój dostawca usług internetowych może śledzić Twoją aktywność online.

- Rządy mogą cię szpiegować.

- Cyberprzestępcy mogą uzyskać dostęp do danych osobowych lub kradzież.

- Reklamodawcy mogą wysłać spersonalizowaną spam.

Krótko mówiąc, wycieki WEBRTC stanowią duże ryzyko bezpieczeństwa. Nie tylko to, ale jeśli ty’W przypadku korzystania z VPN w celu zmiany regionu Netflix i dostępu do zawartości georestrytycznej, wycieki WebRTC mogą przerwać sesje objadania. Nikt tego nie chce.

Znać różnicę: Dwa lub więcej urządzeń może mieć ten sam prywatny (lokalny) adres IP, ale publiczne (prawdziwe) adresy IP są unikalne. To’S Dlaczego ukrywanie publicznego adresu IP jest kluczem do osiągnięcia prywatności online.

Co to jest WebRTC?

Aby zrozumieć, jak ryzykowne są wycieki WebRTC, musimy najpierw cofnąć się i porozmawiać o WebRTC. WEBRTC oznacza komunikację internetową w czasie rzeczywistym. To’s bezpłatny i open source, który zapewnia przeglądarki internetowe i aplikacje mobilne z możliwościami komunikacji w czasie rzeczywistym. 1

Jeśli ty’Ponowna witryna lub programista aplikacji, WebRTC ułatwia budowanie rozwiązań komunikacyjnych. Ale nawet jeśli ty’nie, WEBRTC korzysta nas, użytkowników końcowych.

Jedną z funkcji WebRTC jest to, że umożliwia bezpośrednią komunikację między przeglądarkami lub aplikacjami bez serwera pośredniego. To przekłada się na szybsze i mniej opóźnione transfery wideo, audio i duże pliki, dlatego WebRTC jest popularny wśród usług czatu wideo, transmisji na żywo i transferu plików. Niektóre aplikacje korzystające z WebRTC to:

- Google Meet i Google Hangouts

- komunikator facebookowy

- Niezgoda

- Amazon Chime

Problem z WebRTC

Jak widać, WebRTC niekoniecznie jest złą rzeczą. Jeśli jednak chcesz ukryć swój adres IP, może wystąpić niewielki problem. Widzisz, każde dwa urządzenia, które używają WebRTC do komunikacji, muszą się poznać’S publiczne adresy IP.

Tutaj pojawiają się wycieki WebRTC. Podmioty zewnętrzni mogą wykorzystać kanały komunikacji WebRTC w celu uzyskania prawdziwych adresów IP zaangażowanych stron, które byłyby zagrożeniem prywatności. Przecieki WebRTC mogą nawet ominąć szyfrowane tunele niektórych VPN.

Co gorsza, wymiana adresów IP między dwoma urządzeniami jest częścią WebRTC’s podstawowa funkcjonalność; To’nie jest czymś, co możesz wyłączyć lub pominąć. Jak więc możemy chronić się przed wyciekami WebRTC? Istnieją dwie opcje:

- Znajdź i zablokuj wycieki WebRTC

- Wyłącz WEBRTC całkowicie w przeglądarce

Jak sprawdzić wycieki WebRTC

To’jest dość łatwe do sprawdzenia przeglądarki pod kątem wycieków WebRTC.

- Najpierw dowiedz się i zapisz swoje urządzenie’S publiczny adres IP. Jeśli potrzebujesz instrukcji dotyczących znalezienia adresu IP, sprawdź te przewodniki:

- Jak znaleźć komputer’S adres IP

- Jak znaleźć komputer Mac’S adres IP

- Jak znaleźć swojego iPhone’a’S adres IP

- Jak znaleźć router’S adres IP

- Jak znaleźć swoje roku’S adres IP

- Jak znaleźć drukarkę’S adres IP

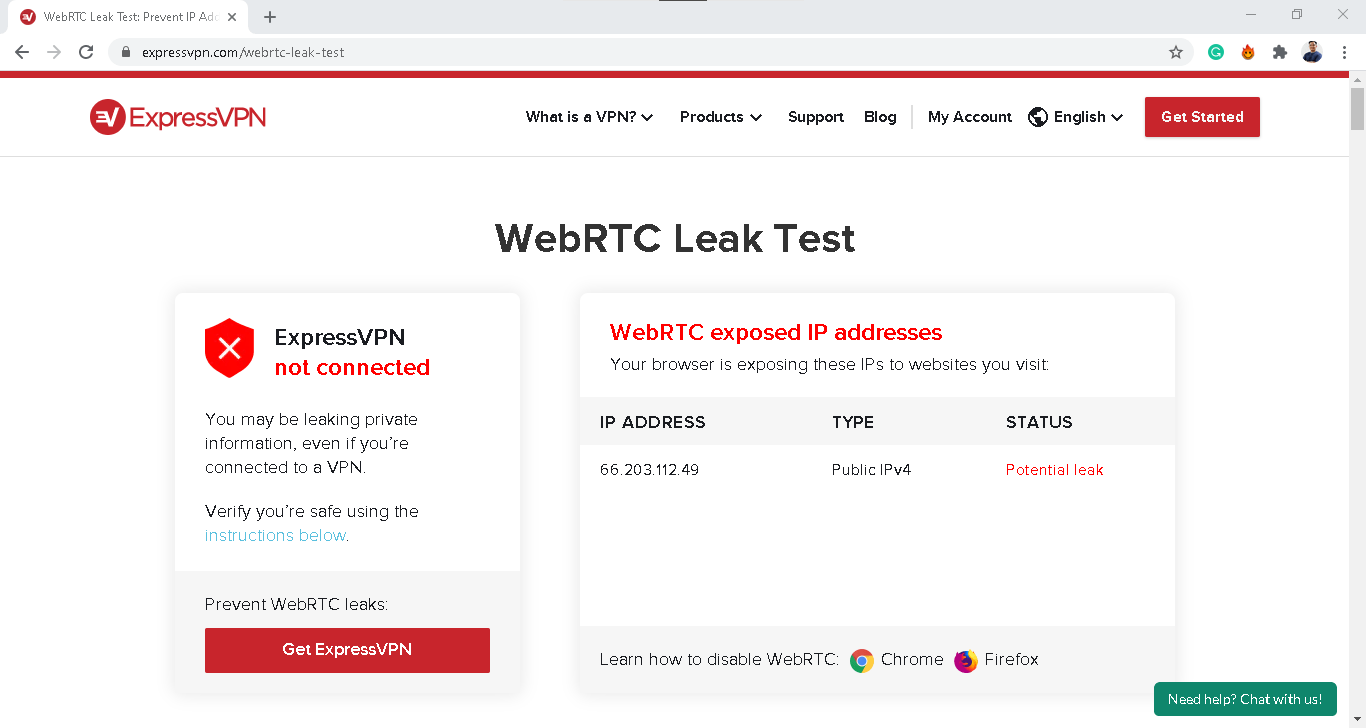

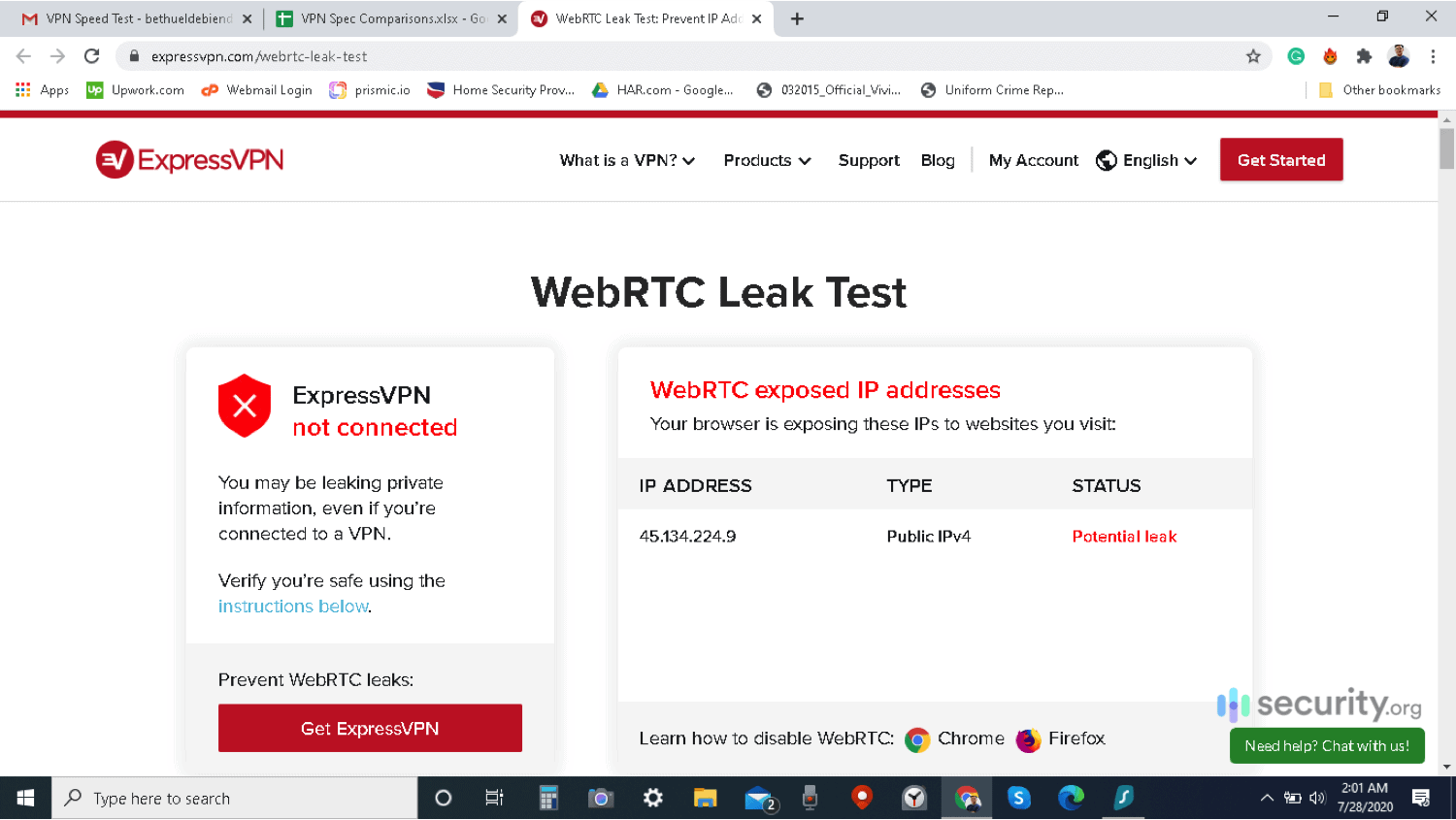

- Następnie użyj narzędzia testowego WABRTC na ekspresowym VPN’S strona internetowa. 2

- Jeśli adres IP w narzędziu testu szczelności pasuje do urządzenia’S adres IP, wtedy przeglądarka może wyciekać Twój adres IP za pośrednictwem WebRTC.

Pamiętaj, że WebRTC jest funkcją przeglądarki, więc jeśli używasz różnych przeglądarków, należy je wszystkie przetestować.

Notatka: Firefox, Google Chrome, Opera i Microsoft Edge są najbardziej podatne na wycieki WebRTC, ponieważ te przeglądarki domyślne dla WebRTC.

Jak blokować wycieki WebRTC

Teraz, jeśli Twoja przeglądarka wycieka Twój adres IP za pośrednictwem WebRTC, musisz natychmiast zablokować wyciek. Możesz to zrobić za pomocą VPNS. Tak, wiemy, powiedzieliśmy wcześniej, że wycieki WebRTC mogą ominąć niektóre VPN, ale tylko dlatego, że nie wszystkie VPN zwracają uwagę na ten rodzaj wycieku. Dlatego, kiedy testujemy VPN, zawsze przeprowadzamy na nich testy szczelności WebRTC. Na przykład wszystkie najlepsze VPN w naszej książce przeszły test szczelności WebRTC. Oznacza to, że pozwalają WebRTC funkcjonować, ale tylko poprzez ich szyfrowane tunele. W ten sposób osoby z zewnątrz i strony trzecie nie mogą wykorzystać kanałów komunikacji WebRTC, aby uzyskać adresy IP. Aby sprawdzić, czy Twoja VPN jest w stanie zablokować wycieki WebRTC, oto co powinieneś zrobić.

Jak zablokować wycieki WebRTC za pomocą VPN

- Wyłącz swój VPN.

- Znajdź i zanotuj publiczny adres IP swojego urządzenia.

- Włącz swój VPN.

- Otwórz przeglądarkę na narzędzie testowe WebRTC ExpressVPN WEBRTC.

- Jeśli pokazuje prawdziwy adres IP twojego urządzenia od kroku drugiego, to jest wyciek. Jeśli pokazuje inny adres IP, to Twoja VPN działa.

Jeśli dowiesz się, że Twój VPN ISN’T robiąc wszystko, aby zapobiec wyciekom WebRTC, możesz skontaktować się ze swoim dostawcą VPN i anulować usługę VPN, przejść na nową VPN lub przejść do najbardziej pewnego rozwiązania dla wycieków WebRTC: całkowicie wyłączanie WebRTC.

Pro wskazówka: Przecieki WebRTC to jedna z rzeczy, które sprawdzamy podczas testowania VPN. Dowiedz się więcej o tym, jak wybieramy VPN w naszym przewodniku VPN.

Jak wyłączyć WebRTC

Zanim wyłączysz WebRTC, pamiętaj, że to zapobiegnie korzystaniu z funkcjonalności, które z nim wiążą się. To’s dlaczego najpierw polecamy wypróbowanie VPN. VPN pozwoli Ci korzystać z usług WebRTC, ale w bardziej bezpieczny sposób. Jeśli ty’Jednak chcesz wyłączyć WebRTC tutaj, tutaj’S Jak to zrobić.

Chrom

Zabawny fakt: Google jest jednym z głównych zwolenników projektu WebRTC i jako taki nie ma sposobu na wyłączenie WebRTC na chromie na stałe. To’niefortunne; Istnieją jednak rozszerzenia przeglądarki, które pozwolą ci tymczasowo zarządzać lub wyłączyć WebRTC.

- WEBRTC Network LIMITER: Ten dodatek do Google nie’t wyłącz WebRTC, ale odbudowuje WebRTC’S Opcje routingu ruchu. Jedną z rzeczy, które robi, jest to, że wymaga ruchu WebRTC przejścia przez serwery proxy, co utrudnia każdemu ukraść adresy IP. 3 Jest to podobne do tego, co robią najlepsze VPN dla Chrome, ale zamiast szyfrowanych tuneli ograniczenie sieciowe WebRTC wykorzystuje serwery proxy.

- Kontrola WebRTC: To proste rozszerzenie przeglądarki pozwala włączyć i wyłączać WEBRTC. Gdy kontrola WebRTC jest włączona, chromowana przeglądarka przestanie używać WebRTC.

- WEBRTC ELEAK PROGREM: Podobnie do ogranicznika sieci WEBRTC, to rozszerzenie zapobiega wyciekom WebRTC poprzez kontrolowanie ukrytych ustawień prywatności i opcji routingu WEBRTC.

- WEBRTC Protect – chroń wyciek IP: Domyślnie to rozszerzenie przeglądarki wyłącza WebRTC. Możesz jednak skonfigurować go, aby umożliwić korzystanie z WebRTC. Jeśli to zrobisz, będzie to kontrolować opcje routingu WebRTC, jakby ogranicznik sieciowy WebRTC.

Safari

Safari jest surowsze niż większość przeglądarek pod względem obsługi użytkowników’ Prywatność. Niektórzy mogą nawet powiedzieć, że nie masz’Trzeba w ogóle wyłączyć WebRTC i że wszystko, czego potrzebujesz, to dobry VPN dla safari. Jeśli jednak chcesz absolutnego spokoju ducha, możesz wyłączyć WebRTC w kilku prostych krokach:

- Otwarte safari.

- Kliknij Safari na pasku menu.

- Kliknij Preferencje.

- W oknie ustawień, które pojawia się, przejdź do karty Advanced.

- Przewiń w dół i zaznacz pole wyboru, które mówi, że show Opracuj menu na pasku menu.

- Zamknij okno Ustawienia.

- Kliknij przycisk Opracuj na pasku menu.

- Wybierz funkcje eksperymentalne.

- Kliknij Usuń API WEBRTC Legacy WEBRTC.

Zwróć uwagę, że wyłączenie WebRTC na Safari wpływa tylko na bieżącą sesję. Po zamknięciu i ponownym otwarciu przeglądarki WEBRTC włączy się.

Firefox

Podobnie jak Google, Mozilla Firefox jest ciężkim zwolennikiem WebRTC. Jeśli VPN dla Firefox może’t Zapobiegaj wyciekom WebRTC, możesz całkowicie wyłączyć WebRTC, wykonując następujące kroki:

- Otwórz Firefox.

- Wpisz około: skonfiguruj w pasku adresu.

- Kliknij, akceptuję ryzyko!

- Wpisz media.Peerconnection.włączone do paska wyszukiwania.

- Kliknij dwukrotnie wynik, aby zmienić wartość z True na False.

Krawędź

Wreszcie tutaj’S Jak wyłączyć WebRTC na Microsoft Edge:

- Otwarta krawędź.

- Wpisz krawędź: // flagi w pasku adresu.

- Wciśnij Enter.

- Poszukaj anonimizowania lokalnych adresów IPS odsłoniętych przez WebRTC.

- Kliknij obok rozwijanego menu i wybierz Włącz.

- Edge napotyka Cię do ponownego uruchomienia przeglądarki, aby nowe ustawienia mogły się obowiązywać.

- Zamknij, a następnie ponownie otwórz krawędź.

A co z identyfikatorami urządzeń?

Chociaż głównym problemem z wyciekami WebRTC jest wyciek adresów IP, strony trzecie mogą również używać WebRTC, aby uzyskać informacje o urządzeniach multimedialnych na komputerze. Są to twoje mikrofony, kamery, wyjście audio, odtwarzacze CD i inne. Na przykład, jeśli przejdziesz na stronę przeglądarki przeglądarki, 4, która jest kolejną witryną, która może wykryć wycieki WebRTC, możesz zobaczyć, jakie typy urządzeń multimedialnych są na Twoim komputerze.

Na szczęście przeglądarki Don’T Pozwól stronom trzecim uzyskać identyfikatory urządzeń, które są unikalnymi 16-cyfrowymi kodami specyficznymi dla urządzeń multimedialnych. Jednak strony trzecie nadal widzą, jakie masz urządzenia multimedialne, a także skróty, które przeglądarka generuje zamiast identyfikatorów urządzeń.

A ponieważ te skróty generowane przez przeglądarki zmieniają się tylko po wyczyszczeniu danych przeglądania, może to być kwestia czasu, dopóki ktoś nie wymyśli sposobu na wykorzystanie tych informacji przeciwko tobie. Dobra wiadomość jest taka, że blokowanie wycieków WebRTC, albo za pomocą VPN lub wyłączanie WebRTC, zapobiega wyciekaniu tych informacji.

Podsumowanie

Pomimo wszystkich dobrych rzeczy, które WebRTC przynosi – szybsze na żywo, mniej opóźniona komunikacja wideo, płynniejsze przesyłanie plików – możemy’Zignoruj zagrożenie, jakie jego wycieki stwarzają dla naszej prywatności. Jak zawsze mówimy, prywatność jest wszystkim i nigdy nie możemy być zbyt bezpieczne online. Podczas gdy czekamy, aż programiści WebRTC wymyśli rozwiązania na wycieki WebRTC, naszymi najlepszymi zakładami na razie jest użycie wiarygodnych VPN lub wyłącznie wyłączenie WebRTC.

FAQ

Podsumowując, odpowiedzmy na niektóre często zadawane pytania dotyczące wycieków WebRTC i WEBRTC.

Możesz naprawić wycieki WebRTC za pomocą VPN, który blokuje wycieki WebRTC, albo całkowicie wyłączając WebRTC w przeglądarkach. To pierwsze jest najlepszym rozwiązaniem, jeśli chcesz cieszyć się wszystkimi funkcjami, które są dostarczane z WebRTC, ale z lepszym bezpieczeństwem. VPN, które blokują wycieki WebRTC, pozwalają WebRTC pracować na Twojej przeglądarce, ale tylko poprzez szyfrowane tunele. To uniemożliwia nikomu kradzież adresu IP poprzez wykorzystanie komunikacji WebRTC.

Aby powstrzymać WebRTC przed wyciekiem w Chrome, możesz użyć VPN za każdym razem, gdy używasz Chrome. VPNS Podróżuj komunikację WebRTC przez szyfrowane tunele, zapobiegając wyciekom WebRTC. Możesz także użyć rozszerzeń Chrome, takich jak WebRTC Network LIMITER, który rekonfiguruje opcje routingu WebRTC, aby zwiększyć ich bezpieczeństwo, lub WEBRTC Control, aby włączyć i wyłączać WABRTC.

To zależy. Powinieneś’T wyłącz WebRTC w swojej przeglądarce, jeśli korzystasz z witryn lub usług, które opierają się na WebRTC, takich jak Google Hangouts, Google Meets lub Facebook Messenger. Jeśli jednak usługi, których korzystasz’t Użyj WebRTC, wyłączanie funkcji całkowicie zapobiega wyciekom WebRTC.

- Znajdź i zanotuj swoje urządzenie’S publiczny adres IP.

- Przejdź do ExpressVpn’S WEBRTC ELEAK TEST STRONY lub dowolne narzędzie online, które wykrywa wycieki WebRTC.

- Jeśli Twój publiczny adres IP pasuje do adresu IP na stronie, wówczas WABRTC przecieka.

Jaki jest test szczelności WebRTC? [Przewodnik]

Słyszenie FUD wokół wycieków WebRTC IP i testowanie ich? Historie za nimi są prawdziwe, ale tylko częściowo.

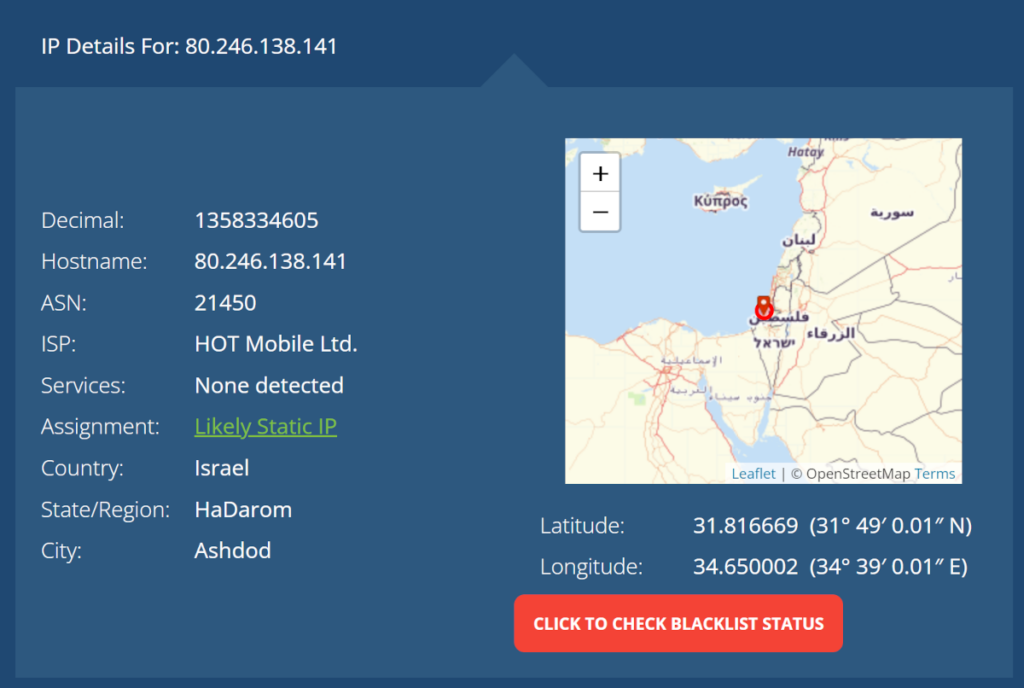

W pewnym momencie popularne były testy szczelności WEBRTC IP, a jakoś są nadal dzisiaj. Niektóre z nich są związane z czystym fudem, podczas gdy inna jego część jest ważna, aby rozważyć i przejrzeć. W tym artykule ja’Spróbuj to pokryć tyle, ile mogę. Bez wycieku własnego prywatnego adresu IP (192.168.123.191 W tej chwili, jeśli musisz wiedzieć) lub mój publiczny adres IP (80.246.138.141, choć przywiązany do mojego telefonu w kawiarni), zagłębić się razem w ten temat ⛏️

Spis treści

- Premier do adresów IP

- Prywatne i publiczne adresy IP

- Adresy IP i prywatność

- Kto zna Twój adres IP (ES)?

- WEBRTC Deweloperzy aplikacji

- Deweloperzy VPN

Premier do adresów IP

Adresy IP są tutaj, aby przeczytać ten artykuł. Jest używany przez maszyny do kontaktu z sobą i komunikowania się. Istnieją różne rodzaje adresów IP, a jedno takie grupowanie odbywa się między adresami prywatnymi i publicznymi.

Prywatne i publiczne adresy IP

Dawno, dawno temu Internet został zbudowany na IPv4 (i nadal jest w większości). IPv4 oznaczało, że każde urządzenie miało skonstruowany adres IP z 4 oktetów – w sumie około 4 miliardów potencjalnych adresów. Mniej niż ludzie na Ziemi i na pewno mniej niż liczba urządzeń, które obecnie istnieją i łączą się z Internetem.

Zostało to rozwiązane przez podział zakresów adresu na prywatne i publiczne. Prywatny zakres adresów IP to zakres, który może być ponownie wykorzystywany przez różne organizacje. Na przykład ten prywatny adres IP, który udostępniłem powyżej? 192.168.123.191? Może to być również prywatny adres IP, którego używasz.

Prywatny adres IP służy do komunikacji między urządzeniami hostowanymi w tej samej sieci lokalnej (LAN). Gdy urządzenie znajduje się w innej sieci, urządzenie lokalne dociera do niego za pośrednictwem zdalnego urządzenia’S publiczny adres IP. Skąd pochodzi ten publiczny adres IP?

Publiczny adres IP jest tym, co urządzenie NAT kojarzy z prywatnym adresem IP. To jest “skrzynka” Siedząc na skraju sieci lokalnej, łącząc ją z publicznym Internetem. Zasadniczo działa jako tłumacz publicznych adresów IP na prywatne.

Adresy IP i prywatność

Mamy więc adresy IP, które są jak… adresy domowe. Wskazują, w jaki sposób można dotrzeć do urządzenia. Jeśli znam twój adres IP, wiem coś o tobie:

- Prywatny adres IP to małe okno w kierunku tej sieci lokalnej. Wystarczy takich adresów i ktoś może dobrze zrozumieć architekturę tej sieci (a przynajmniej mi powiedziano)

- Publiczne adresy IP mogą powiedzieć, gdzie jest ten użytkownik. Do pewnego stopnia:

Szybkie spojrzenie na mój publiczny adres IP z góry, zawiera następujące informacje na temat Whatismyipaddress.com:

- Mój dostawca usług internetowych jest gorący telefon

- Ale… to jest komórkowa hotspot uwięziona z mojego smartfona

- I zdecydowanie nie znajduję się w Ashdod, chociaż jako dziecko dorastałem

- Wystarczy powiedzieć, że to nie’T statyczny adres IP

- Rzecz do rozważenia tutaj – pozornie niewinna strona internetowa zna mój publiczny adres IP. Tam’S Nie jest prawdziwy “Prywatność” w publicznych adresach IP

Jest to nieco dokładne, ale w tym konkretnym przypadku niewiele. W innych przypadkach może to być cholernie dokładne. Co oznacza, że jest dla mnie dość prywatny.

Jednej rzeczy można użyć tych paskudnych adresów IP? Odcisk palca. To jest proces zrozumienia, kim jestem oparty na makijażu i zachowaniu mojej maszyny i mnie. Adres IP jest jedną z wielu cech, które można użyć do odcisków palców.

Jeśli ty’nie są pewne, czy adresy IP są problemem prywatności, czy nie, to tam jest’S PRZYCZESZCZENIE, że najprawdopodobniej adresy IP są uważane za prywatne informacje – PII (w oparciu o orzeczenie sądów amerykańskich, o ile potrafię). Oznacza to, że adres IP można użyć do identyfikacji cię jako osoby. Jak to wpływa na nas? I’d, powiedz, że zależy to od przypadku użycia i trybu komunikacji – ale co wiem? Nie jestem prawnikiem.

Kto zna Twój adres IP (ES)?

Adresy IP są ważne dla komunikacji. Zawierają w nich pewne prywatne informacje ze względu na ich charakter. Kto i tak zna moje adresy IP?

Oczywistą odpowiedzią jest twój dostawca usług internetowych – sprzedawca zapewniający dostęp do Internetu. Przydzielono publicznego adresu IP, którego używasz i wie, z którego prywatny adres IP pochodzisz (w wielu przypadkach przypisał to nawet za pośrednictwem ADSL lub innego urządzenia dostępu, które zainstalował w domu).

Chyba że Ty’Próbuję ukryć, wszystkie witryny, które uzyskujesz dostęp do publicznego adresu IP. Kiedy połączyłeś się z moim blogiem, aby przeczytać ten artykuł, aby odesłać ten element treści z powrotem, mój serwer musiał wiedzieć, gdzie odpowiedzieć, co oznacza, że ma on Twój publiczny adres IP. Czy przechowuję go i używam gdzie indziej? Nie to, że jestem bezpośrednio świadomy, ale moje usługi marketingowe, takie jak Google Analytics, mogą i prawdopodobnie korzystają z publicznego adresu IP.

Ten twój prywatny adres IP jednak większość stron internetowych i usługi w chmurze’t bezpośrednio tego świadomy i zwykle nie’Nie potrzebuję tego.

Adresy WebRTC i IP

WEBRTC robi dwie rzeczy inaczej niż większość innych protokołów opartych na przeglądarce:

- Umożliwia komunikację peer-to-peer, bezpośrednio między dwoma urządzeniami. To odbiega od klasycznego podejścia klienta-serwera, w którym serwer pośredniczy w każdej wiadomości między klientami

- WEBRTC używa dynamicznych portów generowanych na sesję w razie potrzeby. To znowu jest coś, co wygrałeś’t Zobacz gdzie indziej w przeglądarkach internetowych, w których porty 80 i 443 są tak powszechne

Ponieważ WebRTC odchyla się od podejścia klient-serwer i wykorzystuje tam dynamiczne efemeryczne porty’jest potrzebą mechanizmów przechodzenia przez NAT. Cóż… przejdź przez te Nats i zapory ogniowe. I podczas tego staraj się nie marnować zbyt dużej ilości zasobów sieciowych. Właśnie dlatego normalne połączenie rówieśnicze w WebRTC będzie miało 4+ rodzaje “lokalny” adresy jako kandydaci do takiej komunikacji:

- Adres lokalny (zwykle prywatny adres IP urządzenia)

- Adres odruchowy serwera (publiczny adres IP otrzymany za pośrednictwem żądania ogłuszenia)

- Adres przekaźnika (publiczny adres IP otrzymany za pośrednictwem żądania skrętu). Ten jest w 3 różnych “Smaki”: UDP, TCP i TLS

Wiele adresów, które należy przekazać od jednego równorzędnego do drugiego. A następnie negocjował i sprawdził łączność za pomocą ICE.

Wtedy tam’s ten drobny dodatek “niedogodność” że wszystkie te adresy IP są przekazywane w SDP, które są podawane aplikacji na WEBRTC, aby wysłać sieć. Jest to podobne do wysłania listu, pozwalając pocztemu przeczytać go tuż przed zamknięciem koperty.

Adresy IP są niezbędne, aby WebRTC (i VOIP) mogły prawidłowo negocjować i komunikować się.

Ten jest ważny, więc ja’Napisz to jeszcze raz: adresy IP są niezbędne, aby WebRTC (i VOIP) mogły prawidłowo negocjować i komunikować się.

Oznacza to, że to nie’T błąd lub naruszenie bezpieczeństwa w imieniu WebRTC, ale raczej jego normalne zachowanie, które pozwala komunikować się przede wszystkim. Brak adresów IP? Brak komunikacji.

Ostatnia rzecz: możesz ukryć użytkownika’S LOKALNY adres IP, a nawet publiczny adres IP. Także to oznacza, że komunikacja przechodzi przez serwer skrętu pośredniego.

Przeszłość Webrtc “Exploits” adresów IP

WEBRTC to świetna droga dla hakerów:

- Jest to nowa technologia, więc jego zrozumienie jest ograniczone

- WebRTC jest złożony, z wieloma różnymi protokołami sieciowymi i powierzchniami ataku za pośrednictwem rozległych interfejsów API

- Wymieniane są adresy IP, podając dostęp do… cóż… adresów IP

Główne wykorzystywanie wokół adresów IP w przeglądarkach wpływających na użytkownika’Do tej pory przeprowadzono prywatność w celu odcisku palców.

Odciski palców to akt ustalania, kto jest oparty na cyfrowym odcisku palca, który zostawia w Internecie. Możesz sporo zebrać, kto jest oparty na zachowaniu jego przeglądarki internetowej. Odciski palców sprawia, że użytkownicy można identyfikować i śledzić podczas przeglądania sieci, co jest dość przydatne dla reklamodawców.

Tam’S -odwrotnie – WebRTC jest/był użytecznym sposobem na poznanie, czy ktoś jest prawdziwą osobą, czy bot działający na automatyzacji przeglądarki, jak wskazano w komentarzach. Wiele automatyzacji przeglądarki o wysokiej skali po prostu mogło’T całkiem radzenie sobie z interfejsami API WebRTC w przeglądarce, więc sensowne było użycie go jako części technik, aby wyrównać prawdziwy ruch z botów.

Od tego czasu WebRTC wprowadził pewne zmiany w ekspozycji adresów IP:

- To nie’T WYŚROŻYJ lokalne adresy IP do aplikacji, jeśli użytkownik przystani’T pozwolił na dostęp do aparatu lub mikrofonu

- Jeśli nadal potrzebuje adresów lokalnych, zamiast tego używa MDN

Kto zna Twój lokalny adres IP w WebRTC?

W sesji WebRTC są różne podmioty, które muszą mieć lokalny adres IP w sesji WebRTC:

- Twoja przeglądarka. Jego “bebech” który uruchamia stos WebRTC, musi znać Twój lokalny adres IP. I tak. Podobnie jak Twoja przeglądarka

- Drugi rówieśnik. Może to być kolejna przeglądarka internetowa lub serwer multimedialny. Potrzebują tego adresu IP, aby dotrzeć do ciebie, jeśli oni’re w tej samej sieci, co ty. I mogą wiedzieć tylko, że jeśli spróbują się z tobą skontaktować

- Aplikacja internetowa. Ponieważ WebRTC nie ma sygnalizacji, aplikacja jest tą, która wysyła lokalny adres IP do drugiego rówieśnika

- Rozszerzenia przeglądarki. Mogą mieć dostęp do tych informacji tylko dlatego, że mają dostęp do kodowania JavaScript do strony internetowej prowadzący komunikację. Ponieważ aplikacja internetowa ma wyraźny widok adresów IP w wiadomościach SDP, podobnie jak każde rozszerzenia przeglądarki, które mają dostęp do tej strony internetowej i aplikacji internetowej

- Obróć serwery. Nie twój, ale twój rówieśnik’s Turn Server. Ponieważ ten serwer Turn może działać jako mediator ruchu. Potrzebuje lokalnego adresu IP, aby spróbować (i przeważnie zawieść), aby się z nim połączyć

Drugi rówieśnik, aplikacja internetowa i serwer Turn Don’naprawdę potrzebuję tego dostępu, jeśli nie masz’T PARAZIE O CONSUNKITYWNOŚCI LOKOWEJ SIECI. Jeśli połączenie sesji WebRTC w sieci lokalnej (w biurze firmy, dom itp.) ISN’T co ty’Skoncentruj się na tym, że powinieneś być w porządku, nie udostępniając lokalnego adresu IP.

Ponadto, jeśli martwisz się o swoją prywatność do tego stopnia, że nie chcesz, aby ludzie poznali Twój lokalny adres IP – lub publiczny adres IP – to nie zrobiłbyś’t chce, aby te adresy IP wyświetlały się.

Ale w jaki sposób przeglądarka lub aplikacja może o tym wiedzieć?

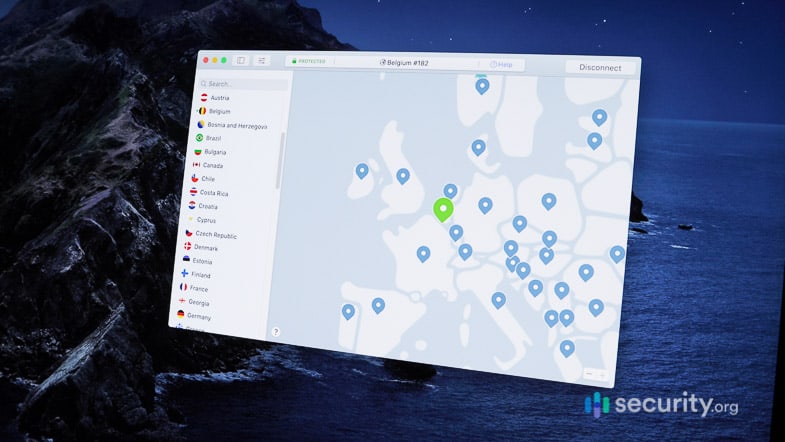

VPNS Zatrzymanie wycieków WebRTC IP

Korzystając z VPN, praktycznie upewniasz się, że cały ruch zostanie kierowany przez VPN. Istnieje wiele powodów korzystania z VPN i wszystkie obracają się wokół prywatności i bezpieczeństwa – albo użytkownika lub korporacji, którego VPN jest używane.

Klient VPN przechwytuje cały ruch wychodzący z urządzenia i prowadzi go przez serwer VPN. VPNS konfigurują również serwery proxy w tym celu, aby ruch internetowy w ogóle przeszedł ten serwer proxy, a nie bezpośrednio do miejsca docelowego – wszystko to w celu ukrycia samego użytkownika lub monitorowania użytkownika’S HISTORIA BRING (czy widzisz, w jaki sposób wszystkie te technologie mogą być używane albo do anonimowości lub do dokładnego przeciwieństwa?).

WEBRTC stanowi również wyzwanie dla VPN:

- Używa wielu adresów i portów. Dynamicznie. Więc jest trochę trudniej śledzić i przekierowywać

- Adresy IP znajdują się w ciele samych wiadomości HTTP i WebSocket, a nie tylko w nagłówkach protokołu. Mogą być dość trudne do znalezienia w celu usunięcia/wymiany

- WebRTC używa UDP, który zazwyczaj nie’Nie uzyskaj specjalnego traktowania według serwisów internetowych (które zwykle koncentrują się na ruchu HTTP i WebSocket)

- Czy wspomniałem, że jest to raczej nowe? A dostawcy VPN niewiele o tym wiedzą

Aby to wszystko zniknęło, przeglądarki mają wbudowane polityki prywatności. A VPN mogą modyfikować te zasady, aby zaspokoić ich potrzeby-takie rzeczy, jak nie umożliwić braku ruchu UDP.

Ile powinieneś zależeć od wycieków WebRTC IP?

To’S, abyś zdecydował.

Jako użytkownik nie mam’Nie dbam bardzo o to, kto zna mój adres IP. Ale nie jestem przykładem – korzystam również z usług Chrome i Google. Wraz z subskrypcją Office 365 i konta na Facebooku. Większość mojego życia została już rozdana korporacyjnej Ameryce. ��

Oto kilka całego zasad ja’d użyj, gdybym zdecydował, czy mi zależy:

- Jeśli ty’ponownie blokowanie JavaScript w swojej przeglądarce, a następnie prawdopodobnie nie masz się czym martwić – Webrtc wygrał’i tak pracuj bez tego

- Zakładając cię’nie używać Skype, Facebook Messenger, WhatsApp i innych, ponieważ nie masz’T nie chcę, żeby cię wiedzieli lub śledzić, a następnie powinieneś dwa razy pomyśleć o korzystaniu z WebRTC. A jeśli go użyjesz, upewnij się “wtyczka” To “Wyciek IP” W WebRTC

- Za pomocą VPN? To oznacza, że nie’T chcesz, aby Twoje adresy IP publicznie znane. Upewnij się, że Twój VPN również odpowiednio obsługuje WebRTC

- W przeglądarce zastąpiłeś wyszukiwarkę Google DuckDuckGo? Lub inne wyszukiwarki, ponieważ podobno są bardziej świadomi prywatności? Wtedy możesz również rozważyć jego kąt WebRTC

We wszystkich innych przypadkach po prostu nic nie rób i nie krępuj się kontynuować korzystania z WebRTC “jak jest”. Większość użytkowników internetowych również to robi.

Czy chcesz prywatności lub prywatności?

Ten jest trudny ��

Chcesz komunikować się z kimś online. Bez ich znajomości prywatnego lub publicznego adresu IP. Ponieważ… cóż… randki. I anonimowość. I nękanie. I cokolwiek.

W tym celu chcesz, aby komunikacja była maskowana przez serwer. Cały ruch – sygnalizacja i multimedia – są kierowane przez serwer/usługę pośredniego. Abyś był zamaskowany od drugiego rówieśnika. Ale zgadnij co – oznacza to, że twoje prywatne i publiczne adresy IP będą znane na serwerze/serwisie pośredniej.

Chcesz komunikować się z kimś online. Bez ludzi, firm lub rządów podsłuchujących rozmowę.

W tym celu chcesz, aby komunikacja była peer-to-peer. Brak serwerów lub serwerów medialnych jako pośredników. Co jest świetne, ale zgadnij co – oznacza to, że twoje prywatne i publiczne adresy IP będą znane rówieśnikowi, z którym się komunikujesz.

W pewnym momencie ktoś musi znać Twoje adresy IP, jeśli chcesz i musi się komunikować. Od czego zaczęliśmy.

Aha, i skomplikowane programy A-La Tor Networking jest fajna, ale nie’T działają tak dobrze z komunikacją w czasie rzeczywistym, w którym opóźnienie i transmisja są kluczowe dla jakości mediów.

Deweloper’S kąt wycieków WebRTC IP

My’widziałem problem, powody tego i my’VE omówił użytkownika’S Kąt tutaj. Ale co z programistami? Co powinni z tym zrobić?

WEBRTC Deweloperzy aplikacji

Jeśli jesteś programistą aplikacji WebRTC, powinieneś wziąć pod uwagę, że niektórzy użytkownicy będą świadomi prywatności. Które mogą obejmować sposób myślenia o swoich adresach IP.

Oto kilka rzeczy, o których możesz pomyśleć tutaj:

- Czy Twoja usługa oferuje komunikację P2P? (Prawdopodobnie potrzebujesz lokalnych adresów IP w wiadomościach)

- Jeśli ruch przepływa wyłącznie za pośrednictwem serwerów multimedialnych, rozważ usunięcie kandydatów hosta ze strony urządzenia. I tak będą w większości bezużyteczne

- Ty’prawdopodobnie przekazanie adresów IP w wiadomościach SDP w sieci. Czy przechowujesz je lub logujesz się w dowolnym miejscu? Jak długo? W jakim formacie?

- Przetestuj swoją usługę w różnych środowiskach dotyczących prywatności:

- Proxy Web

- Ścisłe zapory ogniowe

- VPN różnych typów

Deweloperzy VPN

Jeśli jesteś programistą VPN, powinieneś dowiedzieć się więcej o WebRTC i włożyć trochę wysiłku w radzenie sobie.

Blokowanie WebRTC całkowicie wygrał’T Rozwiąż problem-po prostu nasila użytkowników, którzy potrzebują dostępu do aplikacji opartych na WEBRTC (= prawie wszystkie aplikacje spotkań).

Zamiast tego należy upewnić się, że część aplikacji klienckiej VPN zajmuje się konfiguracją przeglądarki, aby umieścić je w zasadzie, która pasuje do twoich zasad:

- Upewnij się, że kierujesz ruchem WebRTC za pośrednictwem VPN. Obejmuje to zarówno sygnalizację (łatwą), jak i media (trudniejsze). I’d Sprawdź również routing kanału danych, gdybym był tobą

- Obsługuj routing UDP. Przywdziewać’t Wystarczy proste podejście tylko do TCP/TLS, ponieważ zrujnuje to jakość doświadczenia dla użytkowników

- Test na wiele różnych rodzajów aplikacji WebRTC. Przywdziewać’T Spójrz tylko na Google Meet – jest wiele innych osób, które ludzie używają

WEBRTC Test szczelności: wersja FAQ

✅ Co to jest test szczelności WebRTC?

Test szczelności WebRTC to prosta aplikacja internetowa, która próbuje znaleźć lokalny adres IP. Służy do sprawdzenia i udowodnienia, że niewinna aplikacja internetowa bez specjalnych uprawnień od użytkownika może uzyskać dostęp do takich danych.

✅ Czy WebRTC nadal wycieka IP?

tak i nie.

To naprawdę zależy, gdzie ty’Ponownie patrzą na ten problem.

WEBRTC potrzebuje adresów IP do prawidłowego komunikacji. Więc tam’S brak prawdziwego wycieku. Aplikacje pisane źle mogą przeciekać takie adresy IP niezamierzone. Aplikacja VPN może być słabo zaimplementowana, aby tego nie podłączyć “przeciek” dla użytkowników świadomych prywatności, którzy z nich korzystają.✅ Czy mogę zablokować wycieki WebRTC w Chrome?

Tak. Zmieniając politykę prywatności w Chrome. To jest coś, co VPNS również mogą zrobić (i powinny to zrobić).

✅ Jak ciężki jest wyciek WebRTC?

WEBRTC wyciek adresów IP daje aplikacjom internetowym możliwość poznania prywatnego adresu IP. To był problem z prywatnością w przeszłości. Dzisiaj, aby uzyskać dostęp do tych informacji, aplikacje internetowe muszą najpierw poprosić użytkownika o zgodę na dostęp do jego mikrofonu lub aparatu, więc jest to mniej problem.

✅ Co to jest dobry VPN do podłączenia wycieku WebRTC?

Mogę’t naprawdę polecam dobry VPN do podłączania wycieków WebRTC. To jest n’to, co robię i szczerze mówiąc, nie’T wierz w takie narzędzia podłączające te wycieki.

Jedną z zasad, które mogę tutaj dać, jest to, że Don’T Wybierz bezpłatny VPN. Jeśli jest to bezpłatne, to jesteś produktem, co oznacza, że sprzedają twoje dane – dokładna prywatność, którą próbujesz chronić.