Zrozumienie protokołu tunelowania punkt-punkt (PPTP)

Streszczenie:

– PPTP to protokół tunelingowy, który zawiera datagramy protokołu sieciowego w kopercie IP.

– PPTP pozwala użytkownikom łączyć się z serwerem RAS z dowolnego punktu w Internecie i mieć takie samo uwierzytelnianie, szyfrowanie i dostęp do korporacyjnego dostępu do sieci LAN.

– Wybieranie na usługodawcę internetowego obsługującego PPTP wymaga systemu Windows NT 4 w systemie Windows 4.0 RAS Server, zdalny przełącznik dostępu, który obsługuje PPTP i usługa PPTP włączona dla konta użytkownika.

Kluczowe punkty:

1. PPTP i RAS: PPTP obraca się wokół Microsoft RAS dla systemu Windows NT. RAS umożliwia administratorowi sieci skonfigurowanie serwera Windows NT z bankiem modemu jako punkt wybierania dla zdalnych użytkowników.

2. Enkapsulacja IP: PPTP zawiera dane dotyczące protokołów sieciowych w kopercie IP, umożliwiając kierowanie różnych protokołów przez medium IP, takie jak Internet.

3. Funkcjonalność VPN: PPTP i RAS używają metod uwierzytelniania i szyfrowania do tworzenia wirtualnej sieci prywatnej, zapewniając użytkownikom to samo uwierzytelnianie, szyfrowanie i dostęp do LAN, jak wybieranie bezpośrednio na serwerze RAS.

4. Dwa wspólne scenariusze: Pierwszy scenariusz obejmuje zdalne wybieranie użytkownika na dostawcę usług internetowych z zdalnym przełącznikiem dostępu z obsługą PPTP, który łączy się z serwerem RAS. Drugi scenariusz polega na łączeniu użytkownika z dostawcą usług internetowych, który nie oferuje PPTP i inicjowanie połączenia PPTP na komputerze klienckim.

5. Wybierz do dostawcy usług internetowych obsługujących PPTP: Wymaga systemu Windows NT 4 z systemem.0 RAS Server, zdalny przełącznik dostępu, który obsługuje PPTP i usługa PPTP włączona dla konta użytkownika.

6. Wybierz do dostawcy usług internetowych, który nie obsługuje PPTP: Dostawcy dostawcze usług internetowych muszą używać zdalnych przełączników dostępu, które obsługują PPTP, aby oferować obsługę PPTP użytkownikom.

Pytania:

- Co to jest PPTP? PPTP to protokół tunelingowy, który zawiera datagramy protokołu sieciowego w kopercie IP.

- Jak działa PPTP? PPTP obraca się wokół Microsoft RAS dla systemu Windows NT, umożliwiając użytkownikom łączenie się z serwerem RAS z dowolnego punktu w Internecie i posiadanie tego samego uwierzytelniania, szyfrowania i dostępu do LAN, jakby wybierały się bezpośrednio do niego.

- Jakie są zalety enkapsulacji IP? Enkapsulacja IP umożliwia kierowanie różnych protokołów przez medium IP, takie jak Internet.

- Jaki jest cel RAS? RAS umożliwia administratorowi sieci skonfigurowanie serwera Windows NT z bankiem modemu jako punkt wybierania dla zdalnych użytkowników.

- W jaki sposób PPTP zapewnia funkcjonalność VPN? PPTP i RAS używają metod uwierzytelniania i szyfrowania do tworzenia wirtualnej sieci prywatnej, zapewniając użytkownikom to samo uwierzytelnianie, szyfrowanie i dostęp do LAN, jak wybieranie bezpośrednio na serwerze RAS.

- Jakie są dwa powszechne scenariusze dla PPTP VPN? Pierwszy scenariusz obejmuje zdalne wybieranie użytkownika na dostawcę usług internetowych z zdalnym przełącznikiem dostępu z obsługą PPTP, który łączy się z serwerem RAS. Drugi scenariusz polega na łączeniu użytkownika z dostawcą usług internetowych, który nie oferuje PPTP i inicjowanie połączenia PPTP na komputerze klienckim.

- Co jest wymagane do wybrania dostawcy usług internetowych, który obsługuje PPTP? Wymaga systemu Windows NT 4 z systemem.0 RAS Server, zdalny przełącznik dostępu, który obsługuje PPTP i usługa PPTP włączona dla konta użytkownika.

- Co musi być musi obsługiwać PPTP? ISP musi korzystać z jednego z zdalnych przełączników dostępu, które obsługują PPTP.

- Jaka jest rola przełącznika zdalnego dostępu w pptp? Zdalny przełącznik dostępu ułatwia połączenie PPTP między komputerem klienta użytkownika a serwerem RAS.

- Czy można użyć PPTP z dowolnym protokołem sieciowym? Tak, PPTP może transportować wiele protokołów, w tym TCP/IP, NetBeui i IPX/SPX.

- Jak PPTP zapewnia bezpieczeństwo? PPTP wykorzystuje metody uwierzytelniania i szyfrowania, aby zapewnić bezpieczną komunikację między użytkownikiem a serwerem RAS.

- Jakie są zalety korzystania z PPTP nad innymi protokołami tunelowania? PPTP jest szeroko kompatybilny i dostępny w różnych systemach operacyjnych, w tym w systemie Windows, iOS, Mac i Android.

- Czy PPTP może być używane do zdalnego dostępu do sieci korporacyjnych? Tak, PPTP pozwala użytkownikom łączyć się z serwerem RAS i mieć takie samo uwierzytelnianie, szyfrowanie i dostęp do LAN.

- Czym różni się PPTP od L2TP/ipsec? L2TP/IPSEC oferuje lepsze bezpieczeństwo niż PPTP, zapewniając dodatkowe funkcje, takie jak szyfrowanie 256-bitowe.

- Czy PPTP może być używane przez Internet? Tak, PPTP pozwala użytkownikom łączyć się z serwerem RAS z dowolnego punktu w Internecie.

Szczegółowe odpowiedzi:

1. PPTP oznacza protokół tunelowania punkt-punkt. Jest to protokół tunelowania, który zawiera dane dotyczące protokołu sieciowego w kopercie IP. To enkapsulacja umożliwia kierowanie różnych protokołów przez medium IP, takie jak Internet.

2. PPTP działa, obracając się wokół Microsoft RAS (serwer zdalnego dostępu) dla systemu Windows NT. RAS umożliwia administratorowi sieci skonfigurowanie serwera Windows NT z bankiem modemu jako punkt wybierania dla zdalnych użytkowników. Uwierzytelnianie dla użytkowników RAS odbywa się na serwerze NT, a sesja sieciowa jest konfigurowana za pomocą protokołu PPP (Protocol Point-to-Point Protocol). Poprzez połączenie PPP wszystkie protokoły dozwolone przez RAS mogą być transportowane, w tym TCP/IP, NetBeui i IPX/SPX. Umożliwia to użytkownikom takie samo uwierzytelnianie, szyfrowanie i dostęp do korporacji LAN, tak jakby były bezpośrednio podłączone do korporacyjnej sieci LAN.

3. Enkapsulacja IP jest kluczową zaletą PPTP. Umożliwia kierowanie różnych protokołów przez medium IP, takie jak Internet. Gdy pakiet jest zamknięty PPTP, każdy router lub maszyna, która napotyka go od tego momentu. Umożliwia to routing wielu różnych protokołów w sieci IP, zwiększając kompatybilność i elastyczność.

4. RAS lub zdalny serwer dostępu jest kluczowym elementem PPTP. Umożliwia administratorowi sieci skonfigurowanie serwera Windows NT z bankiem modemu jako punkt wybierania dla zdalnych użytkowników. RAS obsługuje uwierzytelnianie użytkowników, ustanawia sesje sieciowe za pomocą PPP i umożliwia transport różnych protokołów, takich jak TCP/IP, NetBeui i IPX/SPX. Ta funkcjonalność jest niezbędna do zapewnienia użytkownikom tego samego uwierzytelnienia, szyfrowania i dostępu do LAN.

5. PPTP zapewnia funkcję VPN (wirtualną sieć prywatną) za pomocą metod uwierzytelniania i szyfrowania do tworzenia bezpiecznego i prywatnego połączenia sieciowego przez Internet. Gdy użytkownik łączy się z dostawcą usług internetowych, który obsługuje PPTP, powstaje sesja PPTP między zdalnym przełącznikiem dostępu ISP a serwerem NT Office Office. Ta sesja PPTP zawiera sesję PPP użytkownika, zapewniając bezpieczne połączenie. Dzięki sesji PPTP użytkownik uzyskuje dostęp do protokołów dozwolonych przez RAS, skutecznie sprawiając, że wyglądają tak, jakby były bezpośrednio podłączone do korporacyjnej sieci LAN.

6. Istnieją dwa powszechne scenariusze dla PPTP VPN. Pierwszy scenariusz obejmuje zdalne wybieranie użytkownika na dostawcę usług internetowych z zdalnym przełącznikiem dostępu z obsługą PPTP, który łączy się z serwerem RAS. W tym scenariuszu sesja PPP użytkownika jest tunelowana przez strumień PPTP i uzyskuje dostęp do protokołów dozwolonych przez RAS. Drugi scenariusz obejmuje użytkownika łączącego się z dostawcą usług internetowych, który nie oferuje PPTP. W takim przypadku użytkownik musi zainicjować połączenie PPTP na swoim komputerze klienckim, ustanawiając bezpieczny tunel do serwera RAS przez Internet.

7. Aby wybrać się na dostawcę usług internetowych, który obsługuje PPTP, wymagane są trzy rzeczy. Po pierwsze, sieć, z którą użytkownik chce ustanowić VPN, musi mieć system Windows NT 4 z systemem.0 serwer RAS. Oznacza to, że protokół PPTP jest instalowany, a porty dial-up VPN są konfigurowane w RAS. Serwer musi być również dostępny z Internetu. Po drugie, ISP musi użyć zdalnego przełącznika dostępu, który obsługuje PPTP, taki jak Ascend Max 4000 Series lub A U.S. Robotyka Total Control Enterprise Network Hub. Wreszcie, usługodaw internetowy musi zaoferować użytkownikom usługę PPTP i włączyć ją dla konta użytkownika.

8. Jeśli usługodaw internetowy nie obsługuje PPTP, nie będzie w stanie zapewnić użytkownikom obsługi PPTP. Aby zaoferować obsługę PPTP, usługodaw internetowy musi używać jednego z zdalnych przełączników dostępu, które obsługują PPTP, takie jak Ascend Max 4000 Series lub A U.S. Robotyka Total Control Enterprise Network Hub. Przełączniki te umożliwiają usługodawcy ustanowienia połączeń PPTP z serwerami RAS i zapewnienie użytkownikom funkcji VPN.

9. Zdalny przełącznik dostępu odgrywa kluczową rolę w połączeniu PPTP. Jest odpowiedzialny za ułatwienie sesji PPTP między komputerem klienta użytkownika a serwerem RAS. Gdy użytkownik inicjuje wywołanie PPTP do swojego dostawcza usług internetowych, zdalny przełącznik dostępu ustanawia połączenie PPTP z serwerem RAS, obejmując sesję PPP użytkownika. Zapewnia bezpieczną komunikację i umożliwia użytkownikowi uzyskanie dostępu do sieci korporacyjnej tak, jakby były bezpośrednio podłączone.

10. Tak, PPTP może transportować wiele protokołów. Protokoły dozwolone przez RAS, takie jak TCP/IP, NETBEUI i IPX/SPX, mogą być transportowane przez połączenie PPTP. Umożliwia to użytkownikom korzystanie z różnych protokołów sieciowych w tunelu PPTP, zapewniając elastyczność i kompatybilność.

11. PPTP zapewnia bezpieczeństwo metodami uwierzytelniania i szyfrowania. Gdy użytkownik inicjuje połączenie PPTP, jest uwierzytelniony przez serwer RAS za pomocą nazwy użytkownika i hasła. Zapewnia to, że tylko upoważnieni użytkownicy mogą nawiązać połączenie. Ponadto PPTP obsługuje szyfrowanie danych przesyłanych przez tunel, chroniąc je przed nieautoryzowanym dostępem.

12. PPTP oferuje kilka korzyści w porównaniu z innymi protokołami tunelowania. Po pierwsze, jest szeroko kompatybilny i dostępny w różnych systemach operacyjnych, w tym w systemie Windows, iOS, Mac i Android. To sprawia, że jest dostępny dla szerokiej gamy użytkowników. Po drugie, PPTP jest stosunkowo łatwy w konfiguracji i użyciu, dzięki czemu jest odpowiedni zarówno dla początkujących, jak i doświadczonych użytkowników. Warto jednak zauważyć, że PPTP jest uważany za mniej bezpieczny niż niektóre inne protokoły, a alternatywy takie jak L2TP/IPSEC są często zalecane dla lepszego bezpieczeństwa.

13. Tak, PPTP może być używany do zdalnego dostępu do sieci korporacyjnych. Użytkownicy mogą łączyć się z serwerem RAS z dowolnego punktu w Internecie za pomocą PPTP i mieć takie samo uwierzytelnianie, szyfrowanie i dostęp do LAN, jakby wybierali się bezpośrednio do niego. Umożliwia to zdalnym pracownikom bezpieczny dostęp do zasobów korporacyjnych, zwiększając wydajność i elastyczność.

14. L2TP/IPSEC to kolejny protokół tunelowania, który oferuje lepsze bezpieczeństwo niż PPTP. W przeciwieństwie do stosunkowo słabego bezpieczeństwa PPTP, L2TP/IPSEC zapewnia dodatkowe funkcje bezpieczeństwa, takie jak 256-bitowe szyfrowanie. Jest prawie tak kompatybilny jak PPTP, ponieważ jest dostępny w systemie Windows, iOS, Mac i Android. Podczas gdy oba protokoły służą podobnym celowi, L2TP/IPsec jest często zalecany dla użytkowników, którzy priorytetowo traktują silniejsze bezpieczeństwo.

15. Tak, PPTP może być używany przez Internet. Użytkownicy mogą łączyć się z serwerem RAS z dowolnego punktu Internetu za pomocą PPTP. Wychodząc do dostawcy usług internetowych, który obsługuje PPTP lub inicjując połączenie PPTP na swoim komputerze klienckim, użytkownicy mogą ustanowić bezpieczny tunel na serwerze RAS przez Internet i uzyskać dostęp do sieci korporacyjnej.

Zrozumienie protokołu tunelowania punkt-punkt (PPTP)

Protokół L2TP/IPSEC oferuje lepsze bezpieczeństwo niż PPTP. W takim przypadku IPSec zapewnia dodatkowe funkcje bezpieczeństwa, takie jak 256-bitowe szyfrowanie. Jest prawie tak samo kompatybilny jak PPTP, dostępny w systemie Windows, iOS, Mac i Android.

Wirtualne sieci prywatne, druga edycja autorstwa

Uzyskaj pełny dostęp do Wirtualne sieci prywatne, druga edycja i 60k+ inne tytuły, z bezpłatnym 10-dniowym procesem O’Reilly.

Istnieją również wydarzenia na żywo, kursy kursowane przez rolę pracy i więcej.

Jak działa PPTP

Jako protokół tunelowania, PPTP zawiera daty protokołu sieciowego w kopercie IP. Po zamknięciu pakietu każdy router lub maszyna, która napotyka go od tego momentu, traktuje go jako pakiet IP. Zaletą enkapsulacji IP jest to, że pozwala ono na kierowanie wielu różnych protokołów przez medium IP, takie jak Internet.

Pierwszą rzeczą do zrozumienia w PPTP jest to, że obraca się wokół Microsoft RAS dla systemu Windows NT. RAS umożliwia administratorowi sieci skonfigurowanie serwera Windows NT z bankiem modemu jako punkt wybierania dla zdalnych użytkowników. Uwierzytelnianie dla użytkowników RAS odbywa się na serwerze NT, a sesja sieciowa jest konfigurowana za pomocą protokołu PPP. Poprzez połączenie PPP wszystkie protokoły dozwolone przez RAS mogą być transportowane: TCP/IP, NetBeui i IPX/SPX. Dla użytkowników RAS wygląda na to, że oni’ponownie połączone z korporacyjną sieci LAN; Nie zauważają różnicy między RAS poprzez bezpośrednie dial-in i RAS przez Internet.

PPTP został zaprojektowany, aby umożliwić użytkownikom łączenie się z serwerem RAS z dowolnego punktu w Internecie i nadal ma takie same uwierzytelnianie, szyfrowanie i dostęp do korporacji LAN’d od wybierania bezpośrednio do niego. Zamiast wybierać do modemu podłączonego do serwera RAS, użytkownicy końcowi wybierają do swoich dostawców usług internetowych i używają PPTP do skonfigurowania “dzwonić” do serwera przez Internet. PPTP i RAS używają metod uwierzytelniania i szyfrowania do tworzenia wirtualnej sieci prywatnej.

Istnieją dwa powszechne scenariusze dla tego typu VPN: w pierwszym zdalnym użytkowniku wybiera się na dostawcę usług internetowych z zdalnym przełącznikiem dostępu z obsługą PPTP, który łączy się z serwerem RAS; W drugim, użytkownik łączy się z dostawcą usług internetowych’t Oferuj PPTP i musi zainicjować połączenie PPTP na swoim komputerze klienckim.

Wybierz do dostawcy usług internetowych, który obsługuje PPTP

Wybieranie na dostawcę usług internetowych, który obsługuje PPTP, wymaga trzech rzeczy:

- Sieć, z którą chcesz ustanowić VPN, musi mieć okno PPTP-.0 serwer RAS. Przez “Z obsługą pptp” Mamy na myśli, że protokół PPTP jest zainstalowany, a w RAS są skonfigurowane porty wybierania VPN. Serwer musi być również dostępny z Internetu.

- Twój dostawca usług internetowych musi użyć zdalnego przełącznika dostępu, który obsługuje PPTP, taki jak Ascend Max 4000 Series lub A U.S. Robotyka Total Control Enterprise Network Hub. (Razem te dwa produkty stanowią znaczną część rynku sprzętu Dial-Up ISP.)

- Twój dostawca usług internetowych musi zaoferować użytkownikom usługę PPTP i musi włączyć ją dla Twojego konta.

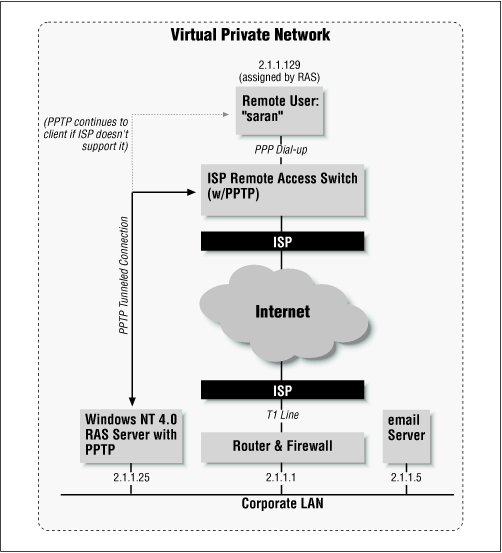

Aby zaoferować typowy scenariusz, centralne biuro korporacyjne w Denver utworzyło system Windows NT 4.0 serwer z PPTP i RAS. Kierownik sprzedaży o imieniu Sara N. jest na konferencji w Atlancie i chce wybrać się do sieci korporacyjnej, aby sprawdzić jej e -mail i skopiować prezentację z komputera stacjonarnego. Jej zdalny system to laptop Windows 95 z 28.Modem 8 kb / s. Ona’Oczywiście poza lokalnym obszarem wybierania swojego biura, ale ma konto za pośrednictwem krajowego dostawcy usług internetowych, które wspiera PPTP za pośrednictwem ich.S. Robotyka zdalne przełączniki dostępu. ISP poinformowano o adresie IP serwera RAS w Sara N.’S Biuro Korporacyjne i dodała go do swojego profilu użytkownika. Adres IP to 2.1.1.60.

Kiedy menedżer sprzedaży łączy się z jej dostawcą usług internetowych z obsługą PPTP, następują następujące zdarzenia:

- Sara n. inicjuje wezwanie do swojego dostawcy usług internetowych’S Pop za pomocą Microsoft’S Networking dial-Up. Loguje się ze swoją nazwą użytkownika, “Saran.” To rozpoczyna sesję PPTP między ISP’S Zdalny przełącznik dostępu i biuro korporacyjne’Serwer S NT, którego adres IP jest określony w Sara N.’s Profil użytkownika jako 2.1.1.60.

- Sara n.’Sesja PPP jest tunelowana przez strumień PPTP, a serwer NT RAS uwierzytelnia jej nazwę użytkownika i hasło i rozpoczyna sesję PPP. Zasadniczo to wszystko dzieje się tak, jakby była wybierana na serwer RAS za pośrednictwem bezpośrednio połączonego modemu.

- Sesja PPTP może następnie tunel protokoły, z których mogą korzystać użytkownicy dial-up. W Sara n.’S Case, TCP/IP jest jednym z tych protokołów, a serwer NT RAS przypisuje jej maszynę wewnętrzny korporacyjny adres IP 2.1.1.129.

Patrząc na rysunek 4-1, możesz śledzić te wydarzenia i zobaczyć, gdzie klient’Sesja oryginalna sesja protokołu punkt-punkt (PPP) jest zamknięta przez tunel PPTP. Ta liczba jest uproszczoną wersją tego, jak wygląda faktyczna topologia – na przykład usunięto władzy dostawcze usług internetowych i korporacyjnej LAN.

Rysunek 4-1. Wybierz do dostawcy usług internetowych, który obsługuje PPTP

Po zakończeniu PPTP i uwierzytelniono menedżera sprzedaży, ma dostęp do sieci korporacyjnej, jakby była na sieci LAN. Następnie może sprawdzić swoje e -maile i uzyskać dostęp do plików na komputerze stacjonarnym za pomocą udostępniania plików.

Wybierz do dostawcy usług internetowych, który nie’t Wsparcie pptp

Aby usługodaw internetowy do obsługi PPTP, muszą używać jednego z zdalnych przełączników dostępu na początku tego rozdziału. Nie każdy dostawca usług internetowych używa tych marek zdalnych przełączników dostępu, a niektóre Don’t W ogóle używaj tych urządzeń. Zamiast tego mogą używać modemów podłączonych do wielofunkcyjnej karty szeregowej w systemie UNIX lub innym urządzeniu serwerowym terminalu. Inni mogą mieć odpowiedni sprzęt, ale zdecydują się nie wdrażać PPTP, ponieważ nie’T chcę być zmuszony do wsparcia technicznego dla połączeń tunelowych. Bez względu na powód, tam’jest szansą, że twój dostawca usług internetowych nie zaoferuje PPTP; Jednak to nie’t oznacza, że możesz’t Użyj.

Ten scenariusz wymaga dwóch rzeczy: po pierwsze, ponownie musisz mieć system Windows NT 4.0 Serwer RAS z PPTP zainstalowany w sieci i musi być dostępny z Internetu; Po drugie, Twoja stacja robocza systemu Windows NT, Windows 95 lub Windows 98 Maszyna klient.

My’Użyj Sara n. dla tego przykładu. Tym razem jednak ona’s wybieranie na dostawcę usług internetowych, który nie’t Wsparcie pptp. Ponadto ona’s Uruchamianie systemu Windows NT 4.0 STATION WORKUNIKA na swoim komputerze laptopa. Sekwencja zdarzeń dla sesji tunelowania z dostawcą niezwiązanym z PPTP jest następująca:

- Sara wybiera się na swojego dostawcę usług internetowych za pomocą profilu sieci dial-up dla swojego konta i ustanawia standardowe połączenie PPP.

- Po wykonaniu połączenia PPP Sara ponownie używa sieci dial-up “Wybierz” na serwer PPTP RAS w biurze korporacyjnym. Jednak w tym profilu dial-upy umieszcza adres IP serwera RAS, 2.1.1.60, w polu numeru telefonu i wybiera urządzenie wybierające, aby był port VPN skonfigurowany za pośrednictwem sieci wybierania (my’Wyjaśnij w rozdziale 5, jak to skonfigurować).

- Połączenie PPTP odbywa się za pośrednictwem Sary’PPP PPP Połączenie przez Internet i do serwera RAS. Serwer RAS następnie loguje ją do sieci korporacyjnej za pomocą nazwy użytkownika i hasła, które dostarczyła. Serwer RAS przypisuje jej wewnętrzny adres IP 2.1.1.129, a następnie otrzymuje dostęp do sieci korporacyjnej.

Rysunek 4-2 pokazuje, w jaki sposób drugie połączenie PPTP jest zamknięte przez początkowe połączenie PPP z ISP.

Rysunek 4-2. Łączenie się z serwerem Corporate RAS za pośrednictwem dostawcy usług internetowych’t Wsparcie pptp

Ponownie, po wykonaniu połączenia PPTP, Sara n. będzie miał dostęp do korporacyjnej sieci sieci LAN.

Gdzie PPTP pasuje do naszego scenariusza

Na rysunku 4-3 mamy reprezentację korporacyjnej sieci biurowej z połączeniem T1 z Internetem. Router, który łączy się z Internetem, jest także zaporą zapory pakietową. Użytkownik Sara n. chce sprawdzić swój korporacyjny e-mail i łączy się z dostawcą usług internetowych, który używa przełącznika dostępu do zdalnego dostępu PPTP. Po połączeniu z przełącznikiem rozpoczyna połączenie PPTP z serwerem RAS określonym w jej profilu użytkownika. Na tej figurze lekko zacieniona linia rozszerza sesję PPTP z powrotem na klienta, a nie tylko do zdalnego przełącznika dostępu. Sara używa tej linii, gdy musi wybrać się na dostawcę usług internetowych’t Wsparcie PPTP i inicjuje sesję PPTP na jej stacji roboczej za pomocą drugiego połączenia RAS.

Rysunek 4-3. Pełny schemat połączenia PPTP przez Internet

Na router korporacyjny i zaporę ogniową port TCP/IP, na którym PPTP tworzy gniazdo (1723), musi być otwarty zarówno na ruch przychodzący, jak i wychodzący. Jeśli reszta sieci jest chroniona przez zaporę ogniową, która zabezpiecza przychodzącego i wychodzącego ruchu internetowego, wówczas ustanowiony jest jeden punkt wejścia do sieci LAN.

Dokresowanie pakietu PPTP

Technika enkapsulacji PPTP oparta jest na innym internetowym standardzie o nazwie Ogólny protokół enkapsulacji routingu (GRE), który można użyć do protokołów tunelowych przez Internet. (Jeśli ty’Zainteresowany, patrz RFCS 1701 i 1702.) Wersja PPTP, znana jako GREV2, dodaje rozszerzenia dla określonych funkcji, takich jak identyfikator połączenia i prędkość połączenia.

Pakiet PPTP składa się z nagłówka dostawy, nagłówka IP, nagłówka GREV2 i pakietu ładunku. Nagłówek dostawy jest protokołem kadrowania dla dowolnego medium, nad którym przechodzi pakiet, czy to’S Ethernet, przekaźnik ramki lub PPP. Nagłówek IP zawiera informacje niezbędne do danych IP, takie jak długość pakietu oraz adresy źródłowe i docelowe. Nagłówek GREV2 zawiera informacje na temat rodzaju pakietu pakietu, a także danych specyficznych dla PPTP, które dotyczą połączenia między klientem a serwerem. Wreszcie pakiet ładunku to sam kapsułkowy datagram. W przypadku PPP ten datagram to oryginalne dane sesji PPP, które są wysyłane między klientem a serwerem, a w nim mogą być pakiety IP, IPX lub NetBeui. Rycina 4-4 ilustruje warstwy enkapsulacji PPTP.

Rysunek 4-4. Cztery warstwy pakietu PPTP są transportowane przez Internet

Proces kapsułkowania

Proces enkapsulacji dla wybierania użytkownika na dostawcę usług internetowych, który obsługuje PPTP, jest następujący:

- Użytkownik wybiera się na dostawcę usług internetowych’S Zdalny przełącznik dostępu za pomocą PPP. Między klientem a zdalnym przepływem przełącznika dostępu PPP, które są otoczone przez dostarczane ramki specyficzne dla protokołu PPP.

- Na przełączniku ramki specyficzne dla mediów są usuwane, a połączenie uruchamia zdalny przełącznik dostępu, aby otworzyć sesję tunelowania PPTP przez Internet między sobą a serwerem NT RAS z obsługą PPTP określonym w użytkowniku’profil s. Zdalny przełącznik dostępu zawiera pakiet ładunku PPP w nagłówku GREV2, a następnie nagłówku IP. Wreszcie pakiet dostaje nagłówek dostawy przed wyjściem z przełącznika. W całym pakiecie’S podróż, nagłówek dostawy może się zmienić w zależności od rodzaju mediów, przez które pakiet jest wysyłany. Na przykład może przejść od Ethernet, do przekaźnika ramki, ponownie do Ethernet, do PPP nad ISDN, a do Ethernet po raz kolejny, zanim ostatecznie dotrze do miejsca docelowego na serwerze RAS.

- Serwer RAS traktuje przychodzące połączenie PPTP jako połączenie przychodzące, tak jakby nadchodziło nad modemem. Wybiera nagłówek dostawy, nagłówka IP i nagłówka GREV2 z pakietu ładunku. Następnie obsługuje połączenie PPP, jak zwykle, gdyby użytkownik wchodził przez połączenie modemu. Serwer RAS weryfikuje klient PPP przy użyciu dowolnej metody uwierzytelnienia na serwerze RAS: Microsoft Encrypted Authaphation, zaszyfrowane uwierzytelnianie lub dowolny typ uwierzytelnienia (w tym wyraźny tekst).

- Przed pakietami od klienta dotarcia do sieci LAN, kadrowanie PPP jest usuwane z załączonego IP, NetBeui lub IPX Datagrams. Rycina 4-5 jest schematem tych warstw protokołu, które są aktywne podczas każdej części połączenia do wybierania do dostawców usług internetowych, które obsługują PPTP.

Rysunek 4-5. Aktywne warstwy protokołu podczas połączenia PPTP

Bezpieczeństwo PPTP

Podobnie jak większość systemów bezpieczeństwa, PPTP ma dwa komponenty: uwierzytelnianie, aby zapobiec niewłaściwym połączeniom i szyfrowanie danych wysyłanych po wykonaniu połączenia.

Metody uwierzytelniania RAS

PPTP używa uwierzytelniania systemu Windows NT RAS. Wybory dla różnych typów uwierzytelniania, które serwer RAS może zaakceptować, znajdują się w właściwościach RAS poniżej “Ustawienia szyfrowania.” To ustawienie pozwala określić poziom uwierzytelnienia, jaki serwer RAS będzie wykonywał przeciwko klientowi’S próba logowania. W tej sekcji omówiono posiadane opcje: standardowe szyfrowane uwierzytelnianie, ulepszone uwierzytelnianie Microsoft i umożliwianie dowolnego rodzaju uwierzytelniania. Twój wybór określi, jak bezpieczny będzie Twój VPN.

Zaakceptuj zaszyfrowane uwierzytelnianie

Zaszyfrowane uwierzytelnianie w RAS jest w rzeczywistości standardem uwierzytelniania Internetu znanego jako CHAP (Protokół uwierzytelniania dłoni wyzwania). Chap jest opisany w RFC 1994 jako rozszerzenie PPP, w którym hasła oczyszczające testy nie są przekazywane między klientem a serwerem. Zamiast tego zarówno klient, jak i serwer mają uzgodnione hasło, zwane a “sekret,” To nigdy nie jest wysyłane przez link niezaszyfrowany. Tutaj’S Jak następuje uwierzytelnianie chap:

- Serwer “wyzwania” Klient zidentyfikuje się, gdy klient próbuje się połączyć.

- Klient wysyła sekret przez algorytm mieszania w jedną stronę, RSA’S MD5. Algorytm wykorzystuje wzory matematyczne i losowe czynniki, aby wymyślić wartość skrótu. “Jednokierunkowa” oznacza, że wartość skrótu nie może zostać odwrócona w oryginalnych elementach, a użycie losowych elementów oznacza, że ktoś wąchający połączenie będzie mniej prawdopodobne, że zobaczy tę samą wartość dwa razy. Wartość skrótu jest wysyłana przez połączenie z serwerem.

- Serwer porównuje wartość wysłaną do własnego obliczenia wartości skrótu. Jeśli dwie wartości pasują, połączenie jest uwierzytelnione. Jeśli nie, połączenie jest zakończone.

Kolejną zaletą Chap jest to, że ten proces uwierzytelniania może nastąpić kilka razy w trakcie połączenia. Ogranicza to prawdopodobieństwo, że zostanie zrzucony i ma oszusta “uprowadzać” Twoje połączenie.

W przypadku PPTP sekret jest hasłem, którego użytkownik używa do logowania do domeny NT, która jest również znana przez serwer RAS (bezpośrednio lub za pośrednictwem usług domeny NT).

Zaakceptuj uwierzytelnianie Microsoft Szyfrowane

Uwierzytelnianie Microsoft Szyfrowanie jest również znane jako MS-Chap. MS-Chap wykonuje RSA’S MD4 HASH, a także technika des -hashing. Klienci Windows 95/98 i Windows NT RAS używają skrótu MD4, który’t Wymagaj jasnych haseł na temat klienta lub serwera. DES pozwala na kompatybilność wsteczną ze starszymi klientami RAS, takimi jak Windows for Workgroups 3.11 i Ras 1.1a. W przeciwnym razie MS-CHAP działa w taki sam sposób, jak Chap. Główną wadą MS-CHAP jest to, że nie każda platforma ma klienta PPP, który ją obsługuje. Jeśli jednak Twoi zdalne użytkownicy są w systemach Windows, to jednak to’s najlepszy protokół do użycia. Ponadto musisz go użyć, aby uzyskać dodatkową korzyść z szyfrowania strumienia danych przez PPTP. My’LL Wyjaśnij, dlaczego w sekcji dotyczącej szyfrowania danych.

Zaakceptuj wszelkie uwierzytelnianie, w tym wyraźny tekst

Przyjmowanie wszelkich uwierzytelniania, w tym wyraźny tekst, oznacza, że serwer RAS zaakceptuje MS-Chap, Chap lub Protokół uwierzytelniania hasła (PAP). PAP od dawna jest powszechnym sposobem uwierzytelnienia połączenia PPP. W rzeczywistości większość dostawców usług internetowych używa uwierzytelniania PAP do swoich połączeń PPP Dile-Up. Jego główną wadą jest to, że wysyła hasło przez połączenie w wyraźnym tekście, co oznacza, że ktoś monitorujący połączenie między klientem a serwerem może zobaczyć wymianę logowania, a następnie zalogować się później jako osoba ta. PAP to nieodpowiednia metoda uwierzytelniania dla VPN, ponieważ bezpieczne uwierzytelnianie w sieci publicznej to VPN’s główny cel. To’S zasugerował zatem, że potrzebujesz uwierzytelnienia CAP lub MS-Chap na serwerze PPTP. Jeśli użytkownicy zdalni są na różnych platformach, może się okazać, że nie każdy klient na każdej platformie obsługuje uwierzytelnianie Chap lub MS-Chap. Jeśli możesz’Nie znajdź w ogóle implementacji Chap dla konkretnego systemu operacyjnego, możesz być zmuszony zaakceptować jasne hasła tekstowe.

Szyfrowanie danych

W właściwościach RAS dla systemu Windows NT,’Znajdź pole wyboru, które wymaga szyfrowania danych dla połączenia RAS. Ta opcja sprawi, że wszystkie dane przechodzą przez strumień połączeń. Pole można sprawdzić tylko wtedy, gdy wybrana jest również opcja wymagania uwierzytelniania Microsoft, co oznacza, że możesz go używać tylko wtedy, gdy ty’R Również za pomocą MS-CHAP. Powodem tego jest to, że wartość generowana przez skrót MD4 jest używany przez klienta RAS i serwer do uzyskania klucza sesji do szyfrowania. Zastosowanym algorytmem szyfrowania to RSA’S RC4, z 40-bitowym kluczem sesji.

Jak powiedzieliśmy w rozdziale 2, u.S. Przepisy eksportowe zapobiegają dystrybucji szyfrów, które mogą korzystać z kluczy sesji większych niż 40 bitów. Z drugiej strony klucze 40 bitów są często uważane za zbyt wrażliwe na przesyłanie bezpiecznych danych przez Internet. Aby zaspokoić zapotrzebowanie na lepsze metody szyfrowania, Microsoft uwzględnił 128-bitowy “mocny” moduł szyfrowania w U.S.-Tylko wersja ich pakietu serwisowego 3 dla Windows NT 4.0.

Dostawać Wirtualne sieci prywatne, druga edycja Teraz z O’Reilly Learning Platform.

O’Członkowie Reilly doświadczają książek, wydarzeń na żywo, kursów kursów w ramach pracy i więcej od O’Reilly i prawie 200 najlepszych wydawców.

Zrozumienie protokołu tunelowania punkt-punkt (PPTP)

Podsumowanie: Protokół tunelowania punkt-punkt (PPTP) to protokół sieciowy, który umożliwia bezpieczne przesyłanie danych od zdalnego klienta do prywatnego serwera przedsiębiorstwa poprzez tworzenie wirtualnej sieci prywatnej (VPN) w sieciach danych opartych na TCP/IP w TCP/IP. PPTP obsługuje na żądanie, wieloprotocol, wirtualne prywatne sieci nad sieciami publicznymi, takimi jak Internet.

Zawartość

Wstęp

Protokół tunelowania punkt-punkt (PPTP) to protokół sieciowy, który umożliwia bezpieczne przesyłanie danych ze zdalnego klienta do prywatnego serwera przedsiębiorstwa poprzez tworzenie wirtualnej sieci prywatnej (VPN) w sieciach danych opartych na TCP/IP. PPTP obsługuje na żądanie, wieloprotocol, wirtualne prywatne sieci nad sieciami publicznymi, takimi jak Internet.

Technologia Networking PPTP jest rozszerzeniem zdalnego protokołu dostępu do punktu do punktu zdefiniowanego w dokumencie przez Internet Engineering Force (IETF) zatytułowany „Protokół punkt-punkt do transmisji wieloprotocolu danych w linkach do punktu”, określany jako RFC 1171. PPTP to protokół sieciowy, który zawiera pakiety PPP w DataGramy IP w celu transmisji przez Internet lub inne publiczne sieci oparte na TCP/IP. PPTP można również stosować w prywatnej sieci LAN-to-Lan.

Rozszerzenie PPP PPP jest wyjaśnione w dokumencie zatytułowanym „Protokół tunelowania punkt -punkt”, PPTP Draft -ITF – PPEXT – PPTP – 00.Tekst. Projekt tego dokumentu został przedłożony do IETF w czerwcu 1996 r. Przez firmy PPTP Forum, które obejmuje Microsoft Corporation, Ascend Communications, 3com/Primary Access, ECI Telematics i US Robotics.

UWAGA �� PROJEKT PROJEKTU DOKUMENTÓW należy uznać za „w toku.„Patrz www.IETF.org/) dla kopii projektów internetowych i RFC wymienionych w tym dokumencie. Aby uzyskać więcej informacji o PPTP, odwiedź naszą stronę internetową na stronie www.Microsoft.com/ntserver/. Zobacz temat „komunikacja sieciowa i telefonia” pod „. “

PPTP i Secure, Virtual Private Networking (VPN)

PPTP i wirtualne prywatne sieci

Protokół PPTP jest dołączony do systemu Windows NT� Server w wersji 4.0 i Windows NT Workstation Wersja 4.0 systemów operacyjnych. Komputery uruchamiające te systemy operacyjne mogą korzystać z protokołu PPTP do bezpiecznego połączenia z siecią prywatną jako klient zdalnego dostępu za pomocą publicznej sieci danych, takiej jak Internet. Innymi słowy, PPTP umożliwia na żądanie, wirtualne prywatne sieci przez Internet lub inne publiczne sieci danych oparte na TCP/IP. PPTP może być również używane przez komputery podłączone do sieci LAN do utworzenia wirtualnej sieci prywatnej w całej sieci LAN.

Ważną cechą korzystania z PPTP jest obsługa wirtualnej prywatnej sieci, korzystając z sieci telefonicznych z przełączaniem publicznym (PSTN). PPTP upraszcza i zmniejsza koszty wdrożenia rozwiązania w całym przedsiębiorstwie dla użytkowników zdalnych lub mobilnych, ponieważ zapewnia bezpieczną i zaszyfrowaną komunikację przez publiczne linie telefoniczne i Internet. PPTP eliminuje potrzebę drogich, wynajmowanych serwerów komunikacyjnych opartego na linii lub prywatnym, ponieważ można użyć PPTP przez linie PSTN.

Uwaga�� Nie potrzebujesz serwera dostępu do sieci, aby utworzyć tunel PPTP podczas korzystania z klienta PPTP podłączonego do sieci LAN do podłączenia z serwerem PPTP podłączonym do tego samego LAN.

W poniższej sekcji opisano typowy scenariusz PPTP przy użyciu tych komputerów, wyjaśnia, w jaki sposób odnoszą się do siebie, i w pełni definiuje każdy z tych komponentów.

Typowy scenariusz PPTP

Typowe wdrożenie PPTP rozpoczyna się od zdalnego lub mobilnego klienta PPTP, który wymaga dostępu do prywatnej LAN przedsiębiorstwa za pomocą lokalnego dostawcy usług internetowych (ISP). Klienci korzystający z komputerów z systemem Windows NT Server w wersji 4.0 lub Windows NT Workstation Wersja 4.0 Użyj sieci dial-up i protokołu zdalnego dostępu PPP, aby połączyć się z dostawcą usług internetowych.

Klient łączy się z serwerem dostępu do sieci (NAS) w obiekcie ISP. (Serwery dostępu do sieci są również określane jako procesory front-end (FEPS), serwery Dial-In lub serwery punktu Presence (POP).) Po podłączeniu klient może wysyłać i odbierać pakiety przez Internet. Server Network Access Server korzysta z protokołu TCP/IP dla całego ruchu w Internecie.

Po nawiązaniu pierwszego połączenia PPP z ISP, drugi połączenie sieciowe jest wykonywane przez istniejące połączenie PPP. Dane wysyłane za pomocą tego drugiego połączenia znajdują się w postaci danych IP, które zawierają pakiety PPP, określane jako enkapsulowane pakiety PPP.

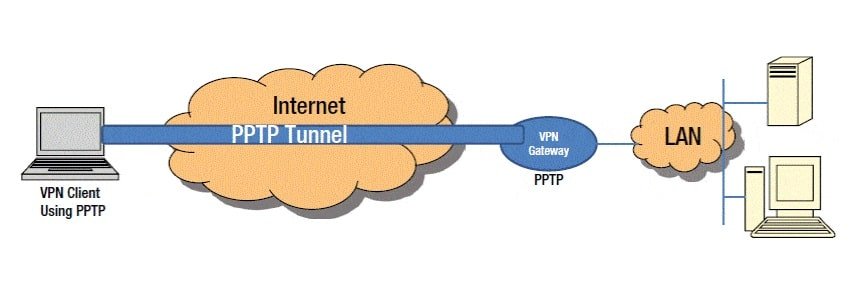

Drugie połączenie tworzy połączenie wirtualnego prywatnego sieci (VPN) z serwerem PPTP na prywatnym LAN Enterprise, jest to określane jako tunel . Jest to pokazane na poniższym rysunku:

Rysunek 1. Tunel PPTP

Tunelowanie to proces wysyłania pakietów do komputera w sieci prywatnej poprzez kierowanie ich przez inną sieć, taką jak Internet. Pozostałe routery sieciowe nie mogą uzyskać dostępu do komputera, który znajduje się w sieci prywatnej. Jednak tunelowanie umożliwia sieci routingu przesyłania pakietu do komputera pośredniego, takiego jak serwer PPTP, który jest podłączony zarówno z siecią routingu, jak i sieci prywatnej. Zarówno klient PPTP, jak i serwer PPTP korzystają z tunelowania, aby bezpiecznie prowadzić pakiety do komputera w sieci prywatnej, korzystając z routerów, które znają tylko adres serwera pośredników prywatny.

Gdy serwer PPTP odbiera pakiet z sieci routingu, wysyła go przez sieć prywatną do komputera docelowego. Serwer PPTP robi to poprzez przetwarzanie pakietu PPTP w celu uzyskania nazwy komputera prywatnego lub informacji o adresie w pakiecie PPP. Należy zauważyć, że pakiet pakietu PPP może zawierać dane z wieloma prrotokołami, takie jak protokoły TCP/IP, IPX lub NETBEUI. Ponieważ serwer PPTP jest skonfigurowany do komunikowania się w sieci prywatnej za pomocą protokołów prywatnych, jest w stanie odczytać pakiety wieloprotocolowe.

Poniższy rysunek ilustruje multi-prrotokolowy wsparcie wbudowane pptp. Pakiet wysłany z klienta PPTP na serwer PPTP przechodzi przez tunel PPTP do komputera docelowego w sieci prywatnej.

Rysunek 2. Łączenie sieci PPTP z sieciami dial-up z prywatną siecią

PPTP zawiera zaszyfrowane i skompresowane pakiety PPP w danych IP w celu transmisji przez Internet. Te datagramy IP są kierowane przez Internet, dopóki nie dotrą do serwera PPTP podłączonego do Internetu i sieci prywatnej. Serwer PPTP demontuje DataGram IP w pakiecie PPP, a następnie odszyfiera pakiet PPP za pomocą protokołu sieciowej sieci prywatnej. Jak wspomniano wcześniej, protokoły sieciowe w sieci prywatnej obsługiwane przez PPTP to IPX, NetBeui lub TCP/IP.

Klienci PPTP

Korzystając z serwera dostępu do sieci ISP, który obsługuje przychodzące połączenia PPP

Klienci PPTP, którzy korzystają z serwera dostępu do sieci usług internetowych, muszą być skonfigurowane z modemem i urządzeniem VPN, aby dokonać osobnych połączeń z usługodawcą internetowym i serwerem PPTP. Pierwsze połączenie jest połączeniem dial-up przy użyciu protokołu PPP przez modem do dostawcy usług internetowych. Drugie połączenie to połączenie VPN za pomocą PPTP, przez modem i połączenie ISP, do tunelu przez Internet do urządzenia VPN na serwerze PPTP. Drugie połączenie wymaga pierwszego połączenia, ponieważ tunel między urządzeniami VPN jest ustalany za pomocą połączenia modemu i PPP z Internetem.

Wyjątkiem od tego wymogu dwupodzinnego jest użycie PPTP do tworzenia wirtualnej prywatnej sieci między komputerami podłączonymi fizycznie z prywatną siecią przedsiębiorczości LAN. W tym scenariuszu klient PPTP jest już podłączony do sieci i używa tylko sieci telefonicznych z urządzeniem VPN do utworzenia połączenia z serwerem PPTP na sieci LAN.

Pakiety PPTP od klienta PPTP zdalnego dostępu i lokalnego klienta LAN PPTP są przetwarzane inaczej. Pakiet PPTP od klienta PPTP zdalnego dostępu jest umieszczany na mediach fizycznych urządzeń telekomunikacyjnych, podczas gdy pakiet PPTP od klienta LAN PPTP jest umieszczany na mediach fizycznych adaptera sieciowego, jak pokazano na poniższym rysunku:

Rysunek 3. Umieszczenie pakietu PPTP w mediach sieciowych

Powyższy rysunek ilustruje, w jaki sposób PPTP zawiera pakiety PPP, a następnie umieszcza pakiet wychodzący PPTP na nośniku Network Media, ISDN lub LAN.

Serwery dostępu do sieci ISP

Dostawcy dostawcze usług internetowych korzystają z serwerów dostępu do sieci, aby obsługiwać klientów, którzy wykorzystają korzystając z protokołu, takich jak Slip lub PPP, aby uzyskać dostęp do Internetu. Aby jednak obsługiwać klientów obsługujących PPTP, serwer dostępu do sieci musi zapewnić usługę PPP.

Serwery dostępu do sieci ISP są zaprojektowane i zbudowane, aby pomieścić dużą liczbę klientów z wybieraniem. Serwery dostępu do sieci są budowane przez firmy, takie jak 3com, Ascend, Eci Telematyka i U.S. Robotyka, które są członkami forum PPTP.

Uwaga�� ISP, który zapewnia usługę PPTP za pomocą serwera dostępu do sieci PPTP, może obsługiwać system Windows�+ 95, Windows NT Versions 3.5 i 3.51, a także klientów PPP innych firm, takich jak Apple Macintosh� lub UNIX. Ci klienci mogą korzystać z połączenia PPP z serwerem ISP. Serwer ISP działa jako klient PPTP i łączy się z serwerem PPTP w sieci prywatnej, tworząc tunel PPTP z serwera ISP do serwera PPTP.

W tym scenariuszu architektura PPTP opisana w tym dokumencie jest zasadniczo taka sama; Jednak cała komunikacja PPTP występuje między serwerem dostępu do sieci a serwerem PPTP. Skontaktuj się z dostawcą usług internetowych, aby sprawdzić, czy zapewniają usługę PPTP i sposób, w jaki musisz skonfigurować sieci PPP i sieci Dial-Up, aby uzyskać dostęp do serwera ISP, który obsługuje PPTP.

Serwery PPTP na prywatnej sieci LAN

Serwery PPTP to serwery z możliwościami routingu, które są podłączone do sieci prywatnej i Internetu. W tym dokumencie serwer PPTP zdefiniowany jako komputer z systemem Windows NT Server w wersji 4.0 i Ras. PPTP jest instalowany jako protokół sieciowy. Podczas instalacji PPTP jest konfigurowany przez dodanie urządzeń wirtualnych określanych jako wirtualne prywatne sieci (VPN) do RAS i sieci dial-up. Aby uzyskać więcej informacji na temat wymagań instalacji serwera PPTP, zobacz dokument „Korzystanie z PPTP.”

Architektura PPTP

W tej sekcji zawiera informacje o architekturze PPTP w ramach systemu Windows NT Server w wersji 4.0 lub Windows NT Workstation Wersja 4.0. PPTP został zaprojektowany w celu zapewnienia bezpiecznej metody dotarcia do prywatnych sieci przez Internet. Badanie PPTP ujawnia bezpieczne cechy konstrukcyjne protokołu PPTP.

Przegląd architektury PPTP

Bezpieczna komunikacja utworzona za pomocą protokołu PPTP zwykle obejmuje trzy procesy, z których każdy wymaga pomyślnego zakończenia poprzedniego procesu. Ten dokument wyjaśnia te trzy procesy i sposób, w jaki działają:

Połączenie i komunikacja PPP . Klient PPTP używa PPP do połączenia z dostawcą usług internetowych za pomocą standardowej linii telefonicznej lub linii ISDN. To połączenie wykorzystuje protokół PPP do ustalenia połączenia i szyfrowania pakietów danych.

Połączenie sterujące PPTP . Korzystając z połączenia z Internetem ustalonym przez protokół PPP, protokół PPTP tworzy połączenie kontrolne z klienta PPTP do serwera PPTP w Internecie. To połączenie używa TCP do ustanowienia połączenia i jest nazywanym tunelem PPTP .

Tunelowanie danych PPTP . Wreszcie protokół PPTP tworzy DataGramy IP zawierające szyfrowane pakiety PPP, które są następnie wysyłane przez tunel PPTP na serwer PPTP. Serwer PPTP demontaż danych IP, odszyfrowuje pakiety PPP, a następnie prowadzi odszyfrowane pakiety do sieci prywatnej.

Protokół PPP

PPP to protokół zdalnego dostępu używany przez PPTP do wysyłania danych z wielu prrotocolu w sieciach opartych na TCP/IP. PPP zawiera pakiety IP, IPX i NetBeui między ramkami PPP i wysyła pakiety kapsułkowane, tworząc łącze punkt-punkt między komputerami wysyłani.

Ustanawia i kończy fizyczne połączenie . Protokół PPP wykorzystuje sekwencję zdefiniowaną w RFC 1661 w celu ustalenia i utrzymania połączeń między komputerami zdalnymi.

Cały ten proces jest zilustrowany na następującej ilustracji.

Rysunek 4. Połączenie PPP z sieciami dial-upami z ISP

Uwaga�� W niektórych sytuacjach zdalne klienci mogą mieć bezpośredni dostęp do sieci TCP/IP, takiej jak Internet. Na przykład laptop z kartą sieciową może skorzystać z Internetu w sali konferencyjnej. Z bezpośrednim połączeniem IP, początkowe połączenie PPP z ISP jest niepotrzebne. Klient może zainicjować połączenie z serwerem PPTP, bez uprzedniego nawiązania połączenia PPP z dostawcą usług internetowych.

Połączenie sterujące PPTP

Protokół PPTP określa serię komunikatów kontrolnych wysyłanych między klientem obsługującym PPTP a serwerem PPTP. Komunikaty sterujące ustalają, utrzymują i kończą tunel PPTP. Poniższa lista przedstawia podstawowe komunikaty kontrolne używane do ustanowienia i utrzymania tunelu PPTP.

Tabela 1. Typy komunikatów sterowania PPTP

| Typy wiadomości | Zamiar |

| Pptp_start_session_request | Rozpoczyna sesję |

| Pptp_start_session_reply | Odpowiedzi na rozpoczęcie żądania sesji |

| Pptp_echo_request | Utrzymuje sesję |

| Pptp_echo_reply | Odpowiedzi na utrzymanie żądania sesji |

| Pptp_wan_error_notify | Zgłasza błąd w połączeniu PPP |

| Pptp_set_link_info | Konfiguruje połączenie między klientem a serwerem PPTP |

| Pptp_stop_session_request | Kończy sesję |

| Pptp_stop_session_reply | Odpowiedzi na zakończenie żądania sesji |

Komunikaty sterujące są przesyłane w pakietach kontrolnych w Datagramie TCP. Jedno połączenie TCP jest tworzone między klientem PPTP a serwerem PPTP. To połączenie służy do wymiany wiadomości kontrolnych. Wiadomości sterujące są wysyłane w TCP Datagrams zawierających komunikaty kontrolne. Datagram zawiera nagłówek PPP, nagłówek TCP, komunikat sterujący PPTP i odpowiednie przyczepy, podobnie jak następujące:

Rysunek 5. PPTP TCP Datagram z komunikatami sterującymi

Wymiana wiadomości między klientem PPTP a serwerem PPTP przez połączenie TCP jest używana do tworzenia i utrzymania tunelu PPTP. Cały ten proces jest zilustrowany poniżej:

Rysunek 6. Połączenie sterujące PPTP z serwerem PPTP przez połączenie PPP z ISP

Zauważ, że na tej ilustracji połączenie kontrolne dotyczy scenariusza, w którym klient zdalnego dostępu jest klient PPTP. W scenariuszu, w którym klient zdalnego dostępu nie jest obsługujący PPTP i korzysta z serwera dostępu ISP z obsługą PPTP, połączenie sterujące PPTP zaczyna się na serwerze ISP. Szczegółowe informacje na temat protokołu PPTP i jego komunikatów połączenia sterującego i konstrukcji TCP Datagram, zobacz PPTP Internet Draft.

Transmisja danych PPTP

Po ustaleniu tunelu PPTP dane użytkownika są przesyłane między klientem a serwerem PPTP. Dane są przesyłane w danych IP zawierających pakiety PPP. Datagramy IP są tworzone przy użyciu zmodyfikowanej wersji internetowego protokołu ogólnego routingu enkapsulacji (GRE). (GRE jest zdefiniowane w RFCS 1701 i 1702.) Datagram IP utworzony przez PPTP jest podobny do następujących:

Rysunek 7. IP DataGram zawierający szyfrowany pakiet PPP, utworzony przez PPTP

Nagłówek dostawy IP dostarcza informacji niezbędnych do DataGram w celu przemierzania Internetu. Nagłówek GRE służy do kapsułkowania pakietu PPP w datagramie IP. Pakiet PPP został stworzony przez RAS. Zauważ, że pakiet PPP to tylko jeden niezrozumiały blok, ponieważ jest szyfrowany. Nawet gdyby przechwytywanie danych IP, prawie niemożliwe byłoby odszyfrowanie danych.

Zrozumienie bezpieczeństwa PPTP

Uwierzytelnianie i kontrola dostępu

Uwierzytelnianie

Początkowe uwierzytelnianie Dial-In może być wymagane przez serwer dostępu do sieci ISP. Jeśli to uwierzytelnianie jest wymagane, ściśle logowanie się do serwera dostępu do sieci ISP; Nie jest to związane z uwierzytelnianiem opartym na systemie Windows NT. Skontaktuj się z dostawcą usług internetowych, aby uzyskać wymagania dotyczące uwierzytelnienia. Zastosuj te wymagania we wpisie sieci dial-up dla tego dostawcy usług internetowych.

Z drugiej strony, jeśli serwer Windows NT Server w wersji 4.0 jest skonfigurowany jako serwer PPTP, kontroluje cały dostęp do Twojej prywatnej sieci. To znaczy serwer PPTP to brama do Twojej prywatnej sieci. Serwer PPTP wymaga standardowego logowania opartego na systemie Windows NT. Wszyscy klienci PPTP muszą podać nazwę użytkownika i hasło. Dlatego zdalny logon dostępu za pomocą komputera działającego w systemie Windows NT Server w wersji 4.0 lub Windows NT Workstation Wersja 4.0 jest tak bezpieczne, jak logowanie z komputera opartego na systemie Windows podłączonym do lokalnej sieci LAN.

Uwierzytelnianie zdalnych klientów PPTP odbywa się przy użyciu tych samych metod uwierzytelniania PPP używanych do dowolnego wybierania klienta RAS bezpośrednio do serwera RAS. Implementacja Microsoft usługi zdalnego dostępu (RAS) obsługuje protokół uwierzytelniania dłoni (CHAP), protokół uwierzytelniania dłoni Microsoft Challenge (MS-CHAP) oraz schematy uwierzytelniania hasła (PAP) Uwierzytelnianie (PAP).

UWAGA ��MS-CHAP Uwierzytelnianie obsługuje skrót MD4, a także wcześniejszy schemat uwierzytelniania używany w Microsoft LAN Manager.

Podobnie jak w przypadku wszystkich kont użytkowników, konta użytkowników zdalnych użytkowników znajdują się w systemie Windows NT Server w wersji 4.0 Usługa katalogu i jest zarządzana przez menedżera użytkowników dla domen. Zapewnia to scentralizowaną administrację zintegrowaną z istniejącymi kontami użytkowników sieci prywatnej. Dopuszczalne są tylko konta, które otrzymały konkretny dostęp do sieci za pośrednictwem zaufanej domeny. Ostrożne zarządzanie kontami użytkowników jest konieczne w celu zmniejszenia zagrożeń bezpieczeństwa.

Posiadanie bezpiecznego modelu hasła ma kluczowe znaczenie dla pomyślnego wdrożenia PPTP, ponieważ połączenia internetowe są bardziej podatne na programy szybkości lub „demonicznego dilera”, które mogą dosłownie chrupnąć przez tysiące kombinacji hasła i nazwy użytkownika.

Jedynym sposobem na zminimalizowanie tego rodzaju ataku jest wdrożenie bezpiecznych zasad haseł. Hasła powinny być trudne do odgadnięcia. Na przykład możesz wymagać haseł do zawierania wielkich liter, dolnych liter, liczb i znaków specjalnych. Zaleca się, aby potrzebować co najmniej trzech różnych rodzajów znaków, aby zapewnić wyjątkowość hasła.

Kontrola dostępu

Po uwierzytelnianiu cały dostęp do prywatnej sieci LAN nadal korzysta z modelu bezpieczeństwa opartego na systemie Windows NT,. Dostęp do zasobów na dyskach NTFS lub do innych zasobów sieciowych wymaga odpowiednich uprawnień. Zaleca się użycie systemu plików NTFS dla zasobów plików, do których dostęp do klientów PPTP są dostępne.

Aby uzyskać więcej informacji na temat korzystania z bezpieczeństwa na dyskach NTFS lub innych zasobach sieciowych, zobacz dokumentację produktu lub Windows NT Workstation Wersja 4.0 i Windows NT Server w wersji 4.0 Zestaw zasobów.

Szyfrowanie danych

W przypadku szyfrowania danych PPTP korzysta z procesu szyfrowania RAS „Shared-Secret”. Jest to określane jako sekret wspólny, ponieważ oba końce połączenia udostępniają klucz szyfrowania. Zgodnie z implementacją Microsoft RAS, udostępniony sekret jest hasłem użytkownika. (Inne metody szyfrowania opierają szyfrowanie na niektórych kluczach dostępnych publicznie; ta druga metoda szyfrowania jest znana jako szyfrowanie klucza publicznego .)

PPTP używa schematów szyfrowania PPP i PPP. CCP (protokół kontroli kompresji) używany przez PPP negocjuje szyfrowanie.

Nazwa użytkownika i hasło klienta PPTP jest dostępne dla serwera PPTP i dostarczane przez klienta PPTP. Klucz szyfrowania pochodzi z hasła przechowywanego zarówno na kliencie, jak i serwerze. Standard RSA RC4 służy do utworzenia tego 40-bitowego klucza sesji na podstawie hasła klienta. Ten klucz służy do szyfrowania wszystkich danych, które są przekazywane przez Internet, utrzymując połączenie zdalne prywatne i bezpieczne.

Dane w pakietach PPP są szyfrowane. Pakiet PPP zawierający blok zaszyfrowanych danych jest następnie zamknięty w większym datagramie IP w celu przesyłania Internetu do serwera PPTP. Jeśli haker internetowy przechwycił Twój datagram IP, znalazłby tylko nagłówki multimediów, nagłówki IP, a następnie pakiet PPP zawierający blok zaszyfrowanych danych. Byłoby to nieczytelne.

Uwaga: użytkownicy w Stanach Zjednoczonych i Kanadzie mogą uzyskać 128-bitowy klucz sesji za pośrednictwem pakietu kryptografii do użytku w USA. Skontaktuj się z sprzedawcą Microsoft, aby uzyskać więcej informacji.

Filtrowanie pakietów PPTP

Bezpieczeństwo sieciowe na podstawie złośliwej aktywności można wzmocnić, włączając filtrowanie PPTP na serwerze PPTP. Gdy filtrowanie PPTP jest włączone, serwer PPTP w prywatnej sieci akceptuje i prowadzi tylko pakiety PPTP od uwierzytelnionych użytkowników. Zapobiega to wprowadzaniu wszystkich innych pakietów do serwera PPTP i sieci prywatnej. W połączeniu z szyfrowaniem PPP zapewnia to, że tylko autoryzowane zaszyfrowane dane wchodzi lub opuszcza prywatną sieci LAN.

Filtrowanie PPTP jest włączone na serwerze PPTP za pomocą karty Protocols w opcji Network opcji panelu sterowania. Aby uzyskać instrukcje krok po kroku dotyczące włączania filtrowania PPTP, zobacz biały papier zatytułowany „Microsoft Point-to-Point Protocol.”

Korzystanie z PPTP z zaporami ogniowymi i routerami

PPTP Traffic korzysta z portu TCP 1723, a protokół IP korzysta z ID 47, jak przypisano przez Internet przypisany organ numerów (IANA). PPTP może być używany z większością zapór ogniowych i routerów, umożliwiając ruch ruchu przeznaczony przez port 1723 przez zaporę lub router.

Zapory ogniowe zapewniają bezpieczeństwo sieci korporacyjnej poprzez ściśle regulację danych, które pojawiają się w sieci prywatnej z Internetu. Organizacja może wdrożyć serwer PPTP z systemem Windows NT Server w wersji 4.0 za zaporą. Serwer PPTP akceptuje pakiety PPTP przekazywane do sieci prywatnej z zapory i wyodrębnia pakiet PPP z IP Datagram, odszyfiera pakiet i przekazuje pakiet do komputera w sieci prywatnej.

� 1997 Microsoft Corporation. prawa zastrzeżone.

Informacje zawarte w tym dokumencie przedstawiają bieżący pogląd Microsoft Corporation w kwestiach omawianych na dzień publikacji. Ponieważ Microsoft musi odpowiedzieć na zmieniające się warunki rynkowe, nie należy go interpretować jako zobowiązania Microsoft, a Microsoft nie może zagwarantować dokładności jakichkolwiek informacji przedstawionych po dacie publikacji.

Ta biała księga służy wyłącznie do celów informacyjnych. Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych w tym dokumencie.

Wyślij opinię na temat tego artykułu.�� Znajdź opcje wsparcia .

� 2000 Microsoft Corporation. Wszelkie prawa zastrzeżone. Warunki korzystania.

Co to jest PPTP VPN? Jak to działa i do czego służy?

Ponieważ to wiemy’jest raczej powszechnym pytaniem, jeśli chodzi o VPN, postaramy się udzielić pełnej odpowiedzi dla tych z was, którzy zastanawiają się “ Co to jest PPTP VPN? ” i jak działa ten protokół. Jak wiemy, protokół VPN dokładnie dyktuje, w jaki sposób VPN obsługuje dane i jest planem wszystkiego, co robi VPN, więc IT’ważne, aby poznać wszystkie ich cechy, aby dokonać najlepszego wyboru dla naszych konkretnych potrzeb.

Spis treści

- 1 Jaki jest protokół PPTP VPN?

- 2 szczegóły techniczne PPTP

- 3 Jak działa PPTP

- 4 PPTP Security, Szybkość, Kompatybilność i Proces konfiguracji

- 4.1 jest bezpieczny PPTP?

- 4.2 Jak szybko jest PPTP?

- 4.3 kompatybilność PPTP

- 4.4 PPTP VPN

- 5 PPTP w porównaniu z innymi protokołami VPN

- 5.1 pptp vs openvpn

- 5.2 pptp vs ikev2/ipsec

- 5.3 pptp vs L2TP/ipsec

- 5.4 pptp vs softether

- 5.5 pptp vs sSTP

- 6 Konkluzja

Jaki jest protokół PPTP VPN?

PPTP oznacza protokół tunelowania punkt-punkt. Jest to metoda łączenia się z wirtualną prywatną siecią. Umożliwia użytkownikom dostęp do niektórych sieci ze zdalnej lokalizacji.

Aby to poprawić, powinieneś sobie wyobrazić swojego klienta PPTP, który nawiązuje połączenie z serwerem PPTP, za pośrednictwem którego wszystkie dane przemieszczają się do i z urządzenia. To połączenie można wizualizować jako zaszyfrowany tunel, za pomocą którego dane sieci są zamknięte i umieszczane w kopercie IP. Dane będą traktowane przez dowolne urządzenia w sieci w taki sam sposób, jak pakiet IP.

Część punkt-punkt odnosi się dokładnie do tego: pozwala użytkownikowi połączyć się przez Internet z określonego punktu (na przykład jego komputer domowy), do innego punktu (jego sieć biurowa firmy), bez konieczności bycia fizycznym.

Tunelowanie dotyczy sposobu, w jaki PPP (protokół punkt-punkt) jest połączony z technologią internetową, aby utworzyć protokół PPTP. Poprzez kapsułkowanie pakietów danych przesyłanych przez sieć PPTP ustanawia tunel łączący urządzenie klienckie z serwerem VPN.

PPTP zostało zaprojektowane w latach 90., kiedy rosło szybkie wykorzystanie Internetu. Windows, wraz z innymi firmami, pracował nad realnym rozwiązaniem dla swoich klientów, które zapewniłyby dobry dostęp do Internetu i intranetu, jednocześnie oferując podstawowe szyfrowanie danych.

W 1999 r. RFC 2637 zostało opublikowane dla PPTP. Został zaprojektowany do dobrze funkcjonowania na wszystkich urządzeniach z systemem Windows, protokół PPTP był łatwo dostępny dla przeciętnego klienta. W połączeniu z dużymi prędkościami Internetu i jego łatwymi w użyciu funkcjami, protokół ten stał się szeroko stosowany wśród małych firm na przełomie XXI wieku.

Obecnie protokół PPTP VPN jest nadal używany przez wiele. Głównym czynnikiem tego jest fakt, że wszystkie urządzenia Windows, Mac i Linux mają zintegrowany z nimi ten protokół, a zatem mogą go obsługiwać bez dodatkowych plików, które nie będą instalowane.

Chociaż protokół nie jest już uważany za bezpieczny, wielu decyduje się na użycie go do celów nieistotnych lub po prostu dlatego’jest dla nich najbardziej dostępny. Jednak dla współczesnego użytkownika, który jest najmniej zajęty swoimi informacjami’S o bezpieczeństwie przez Internet, ten protokół należy zdecydowanie unikać.

Szczegóły techniczne PPTP

Teraz, kiedy my’VE odpowiedział na pytanie “ Co to jest PPTP VPN ”, Ty’prawdopodobnie zastanawiam się, jak działa PPTP. Cóż, dla tych z was, którzy są zainteresowani, wyjaśnię.

Protokół PPTP pojawił się jako rozszerzenie protokołu PPP i działa w podobny sposób. Z tego powodu zacznę od przedstawienia niektórych szczegółów PPP.

Protokół punkt-punkt (PPP)

PPP to dość stary protokół komunikacji, który został opisany w RFC 1661. Jest to protokół warstwy 2 linków danych i służy do tworzenia połączeń między dwoma punktami (komputery). Dla tych z was, którzy nie’Nie wiem co “Link link danych 2” oznacza, że odnosi się to do drugiej warstwy modelu OSI (otwarte systemy między połączeniem).

Ten protokół oferuje szyfrowanie danych, uwierzytelnianie połączeń, a także kompresję danych. PPP ma 4 główne elementy:

Kapsułkowanie (zwane także kadringiem): PPP jest w stanie przesyłać wiele pakietów warstw 3 na nawet jednym linku. Zatem protokół zawiera w ramkach pakiety warstwy sieci.

Protokół sterowania linkiem (LCP): Rolą tego protokołu jest ustanowienie, zachowanie i konfigurowanie połączeń łączy danych, a także zakończenie linków, gdy nadejdzie czas. Zajmuje się również negocjowaniem warunków i parametrów łącza. Aby to wszystko zrobić, LCP ma kilka kroków do przejścia. To są:

- Uwierzytelnianie: Protokoły uwierzytelniania są używane przez LCP. Zastosowane są protokół uwierzytelnienia hasła (PAP) i protokół uwierzytelniania dłoni (CHAP), zwykle ten ostatni. Trzecią opcją jest rozszerzalny protokół uwierzytelniania (EAP), którego szczegóły przedstawiono w RFC 2284, a ostatnio w RFC 3748. Protokoły te zapewniają, że urządzenie serwerowe jest przekonane, że komunikuje się z odpowiednim komputerem.

- Kompresja: Aby szybciej wysyłać dane, LCP korzysta z funkcji kompresji, a zatem oszczędzając przepustowość. Dane są skompresowane dla nadawcy’S strona i po otrzymaniu jest dekompresowana.

- MultILink: Ta opcja umożliwia scalanie dwóch linków z jednym linkiem. Chociaż ta opcja może być może przyspieszyć transfery danych, zwiększa możliwość otrzymania pakietów informacji w niewłaściwej kolejności.

- Wykrywanie błędów: LQM (monitorowanie jakości linku) to narzędzie używane przez LCP. To narzędzie nadzoruje interfejsy i wykrywa, czy którykolwiek z nich przekracza odsetek błędów przyjętych. Jeśli próg zostanie przekroczony, LQM dezaktywuje problematyczny interfejs.

- Wykrywanie połączenia pętli: Kolejną zgrabną cechą PPP jest to, że może znaleźć połączenia pętlowe i zakończyć je. Odbywa się to za pomocą “magiczny numer”, który jest wysyłany przez połączenie. Jeśli zostanie zapętlony, ta magiczna liczba powróci z miejsca, w którym opuściła i zostanie wykryta.

Protokół kontroli sieci (NCP): PPP oferuje możliwość funkcjonowania więcej niż jednego protokołu warstwy sieci. Jednak dla każdego używanego protokołu warstwy sieciowej musi istnieć powiązany NCP, który konfiguruje i konfiguruje protokoły warstwy sieciowej. Przykładami NCP używanych przez PPP to protokół kontroli warstwy sieci OSI (OSINLCP), protokół kontroli protokołu internetowego (IPCP), protokół sterowania pakietem internetowym (IPXCP) i tak dalej.

Jak działa PPTP

Teraz, kiedy my’ve mimo wszystko wyjaśniło, czym jest PPP, niech’wracaj do PPTP i dowiedz się, co to sprawia, że tyka.

Ogólnie rzecz biorąc, protokół ten był szeroko stosowany przez firmy, aby umożliwić klientom lub pracownikom dostęp do ich firmy’serwery z ich domów przez Internet. W dzisiejszych czasach jest nadal często używany przez firmy, ale także osoby poszukujące szybkiego rozwiązania VPN.

PPTP funkcjonuje na drugiej (danych) warstwie modelu OSI. Połączenie między dwoma urządzeniami przechodzi przez port TCP 1723, który wykorzystuje protokół sterowania transmisją (TCP). Ten protokół został zbudowany razem z protokołem internetowym (IP). TCP oferuje dostarczanie pakietów informacji w uporządkowany sposób, aby informacje były rozliczane.

Następnie pakiety danych są wytwarzane za pomocą procesu GRE (ogólne enkapsulacja routingu) . GRE, protokół tunelowania wytwarzany przez Cisco, pozwala na duży asortyment protokołów warstwy sieciowej, który ma być zamknięty w wirtualnych linkach do portu do portu. Odbywa się to za pomocą sieci IP (Internet Protocol). Tunel jest w zasadzie wykonany przez pakiety danych podróżujących do i z urządzenia klienckiego i serwera VPN.

Bezpieczeństwo, prędkość, zgodność i proces konfigurowania PPTP

OK, więc mamy teraz pojęcie o tym, jak działa protokół PPTP i rozumiemy, że stoi za nim techniczne. Ale czy jest nadal przydatny, a jeśli tak, czy jest bezpieczny? Będę odpowiadać na te i inne pytania w następnej sekcji.

Jest bezpieczny PPTP?

Po prostu stwierdzono, że odpowiedź brzmi nie. Ten protokół nie jest już uważany za bezpieczny, ponieważ klucz, którego używa, został złamany przez rządy i przestępców. Wygląda na to, że ten protokół został uznany za niebezpieczny prawie od momentu jego uruchomienia.

Istnieją metody, za pomocą których serwer PPTP może uzyskać lepsze bezpieczeństwo. Jednym z tych sposobów byłoby przejście ze standardowego (i w inny sposób zagrożonego) Chap (protokół uwierzytelniania Handshake Challenge), który wykazał, że ma śmiertelne zobowiązania bezpieczeństwa, na EAP (protokół uwierzytelniania rozszerzonego).

EAP jest możliwym substytutem, jednak wykorzystuje infrastrukturę klucza publicznego (PKI), która zauważalnie zmniejsza prędkość, a także może być trudny w użyciu.

Podczas gdy system Windows przedstawił aktualizację protokołu PPTP (PPTP wersja 2), nadal miał swoje wady. Od tego czasu system Windows nie zainwestował w dalsze aktualizacje protokołu, a tym samym tam’S było całkiem szereg problemów bezpieczeństwa z protokołem tunelowym punkt-punkt.

Podsumowując, nie polecam użycia tego protokołu, jeśli zależy ci na tym tylko trochę na temat bezpieczeństwa twoich danych. Jest powszechnie akceptowany jako fakt, że ten protokół ma poważne wady i zapewnia niewiele lub żaden bezpieczeństwo dla twoich informacji.

Jak szybko jest PPTP?

Co ciekawe, chociaż używa TCP, a nie UDP, co wydaje się oferować szybsze prędkości w Internecie niż poprzedni, protokół PPTP oferuje jedną z najwyższych prędkości’Znajdź wśród protokołów VPN.

I’Nie mówię tego’S najszybciej, widząc jako protokoły, takie jak Softether i Ikev2, oferują również porównywalne prędkości, ale jest to jedna z najszybszych. Biorąc to pod uwagę, jest to jeden z głównych powodów, dla których ten protokół jest nadal używany przez niektórych ludzi.

Kompatybilność PPTP

Dostajemy drugi największy powód, dla którego protokół punkt-punkt był i jest używany tak często. Zaczął być szeroko stosowany ze względu na fakt, że Microsoft zaimplementował go na swoich urządzeniach. Protokół jest często wstępnie zainstalowany nie tylko na urządzeniach Windows, ale także na Mac, Android, Linux, a także na urządzeniach iOS.

Ludzie, którzy szukali szybkiego i prostego rozwiązania VPN, oczywiście zwrócili się do najbardziej dostępnej opcji, PPTP. Niestety, chociaż ma pewne pozytywne aspekty, zdecydowanie nie jest to już najlepsza opcja.

Konfiguracja PPTP VPN

Wielu dostawców VPN nadal korzysta z protokołu PPTP, aby oferować swoje usługi głównie z powodu wielkich prędkości, które oferuje. Często jednak, szczególnie w przypadku płatnych subskrypcji, powinieneś być w stanie wybrać inny protokół, taki jak OpenVPN. Jeśli używasz bezpłatnego VPN, powinieneś’T bądź zbyt zaskoczony, jeśli stosowanym przez niego protokołem jest faktycznie pptp. Pomimo faktu, że jest dość szybka, ochrona, którą oferuje, jest blisko nieistniejącego.

PPTP w porównaniu z innymi protokołami VPN

Podczas gdy ja’VE już wyraźnie stwierdził, że protokół PPTP nie jest najlepszy dla bezpieczeństwa online, pomocne może być zobaczenie, jak porównuje się z innymi głównymi protokołami VPN.

PPTP vs OpenVpn

OpenVPN jest prawie akceptowany jako najlepszy protokół. Z przyzwoanymi prędkościami i dobrymi funkcjami bezpieczeństwa, istnieje’t Za dużo rzeczy’brak.

Porównując PPTP z OpenVPN, główną różnicą, która się wyróżnia, jest fakt, że w przeciwieństwie do OpenVPN PPTP jest dość łatwo blokowany przez zapory ogniowe. Rekompensuje jednak swoje doskonałe prędkości.

Pptp vs ikev2/ipsec

PPTP jest wyraźnie najmniej bezpieczny jeden z tych dwóch, ale PPTP jest również najłatwiejszy do skonfigurowania.

Jeśli chodzi o stabilność, zarówno PPTP, jak i Ikev2/IPsec pokazują podobne wyniki, mimo że IKEV2/IPSEC ma korzyść, że są znacznie lepsze dla użytkowników mobilnych.

Pod względem prędkości PPTP i IKEV2/IPSEC są dość podobne. Oba oceniały bardzo dobrze w testach prędkości i są świetnym wyborem dla osób szukających dobrych prędkości internetowych.

PPTP vs L2TP/ipsec

Protokół L2TP/IPSEC oferuje lepsze bezpieczeństwo niż PPTP. W takim przypadku IPSec zapewnia dodatkowe funkcje bezpieczeństwa, takie jak 256-bitowe szyfrowanie. Jest prawie tak samo kompatybilny jak PPTP, dostępny w systemie Windows, iOS, Mac i Android.

Szybkość jest jedyną rzeczą, aby zachować porównanie PPTP i L2TP/IPSec godna naszej uwagi. Ponieważ szyfrowanie na PPTP jest dość podstawowe w porównaniu z L2TP/IPSEC, PPTP oferuje znacznie lepsze przeglądanie dla osób pośpiechu.

PPTP vs Softether

Podczas gdy PPTP jest wyraźnym zwycięzcą, jeśli chodzi o kompatybilność, dostępność i konfigurację, to’Ważne jest, aby wiedzieć, że softether pozostawia pptp w chmurze pyłu w porównaniu z prędkością i bezpieczeństwem.

Mimo że softether jest’Uważamy, że w tej chwili natywnie wspierane przez dowolne systemy operacyjne’s warty kłopotów z instalacją dodatkowego oprogramowania do użycia, a nie przejścia do opcji PPTP, która jest wolniejsza i mniej bezpieczna.

PPTP vs SSTP

Podczas gdy PPTP jest znany z wątpliwego poziomu bezpieczeństwa, który oferuje, SSTP obsługuje 256-bitowe szyfrowanie, co czyni go wyraźnym zwycięzcą w tym aspekcie. SSTP jest również bardziej skuteczne w unikaniu bloków zapory, ponieważ działa w porcie HTTPS 443.

Jeśli chodzi o prędkość, PPTP jest tym, który świeci. To samo dotyczy kompatybilności, ponieważ SSTP jest tylko natywnie dostępne na urządzeniach Windows.

Dolna linia

Chociaż wielu uważa PPTP za przestarzałe i ledwo bezpieczne, nadal istnieją powody, aby używać go do dziś, głównie jego prędkość i łatwość konfiguracji. Podczas gdy inne protokoły VPN mogą oferować lepszą wydajność, PPTP jest nadal używany dość szeroko.

I jeśli ty’Szukam klienta VPN obsługującego PPTP, ponieważ zdecydowałeś, że jest to protokół, który odpowiada Twoim potrzebom, być może możesz sprawdzić Hideipvpn .

Nasz klient VPN obsługuje kilka protokołów, w tym PPTP, jest dostępny na większości urządzeń i został zaprojektowany z tobą, użytkownikiem.

Ceny są więcej niż dostępne i jesteśmy dumni z poziomu usług i wydajności, którą oferujemy. HideipVPN oferuje szyfrowanie AES-256, które jest prawdopodobnie najbardziej złożonym poziomem oferowanym w dzisiejszych czasach.

Ponadto nasz zespół wsparcia jest zawsze dostępny

Model PPP, VPN, tuneling i OSI

Jestem naprawdę zdezorientowany, że rodzina protokołu tunelowania i wszystkie powiązane protokoły. Przeczytałem kilka artykułów, RFC, ale nadal nie mogę się dowiedzieć. Zadam swoje pytania między moim wyjaśnieniem. Trochę o mojej konfiguracji sieciowej.

1. Mam router domowy (WiFi), jest on połączony z moim dostawcą usług internetowych przez PPPoE .

2. Wszystkie pakiety zostały przechwycone, gdy byłem podłączony do zdalnego serwera VPN przez protokół PPTP. W sieci komputerowej protokół punkt-punkt (PPP) to protokół łącza danych (warstwa 2) używany do ustanowienia bezpośredniego połączenia między dwoma węzłami.

Q-1: Co wskazuje ogólnie ? Jak mogę się połączyć, nie wskazywać na punkt ? Mam tylko jeden kabel, w przypadku mojej sieci, mój router jest podłączony do przełącznika z kablem ? Zrejestrowałem pakiety, oto informacje Wireshark o pakiecie PPP. http: // imgur.com/vpyk9a3 Q-2: Protokół punkt-punkt (PPP) to łącze danych Hmm. Dlaczego ten pakiet jest zamknięty w IP -> GRE . To nie jest druga warstwa Q-3: Jak PPP (PPPOE) różni się od prostej ramki Ethernet Link (używana przez przełączniki) ? Również połączenie VPN nazywa się PPTP, więc jak mogłem się domyślać. Ponieważ widzę pakiety PPTP tylko czasy serwerów podczas komunikacji. Przechwycony pakiet http: // imgur.COM/A/W9QTK, a to idzie jeszcze dalej powyżej warstwy 4 (TCP). Więc jestem naprawdę zdezorientowany we wszystkich tych rzeczach, więc staram się wyjaśnić, w jaki sposób rozumiem, że proces jest ogólny. Przede wszystkim PPP jest tylko standardem dla specjalnego formatu pakietów na warstwie łącza danych, jest używany, ponieważ ten protokół (PPP) jest zaimplementowany powyżej różnych środowisk fizycznych, takich jak Ethernet, ATM. Dlaczego jest używany ? Ponieważ zapewnia autorytet na drugiej warstwie OSI za pomocą protokołów LCP, NCP. Zasadniczo, kiedy łączę się z moim dostawcą, używam poświadczeń, aby ustalić połączenie. Czasami enkapsulacja jest wymieniona jako zaleta tego protokołu Q-4: Dlaczego jest to zaleta ? OSI Stack zakłada kapsułkowanie po wyjęciu z pudełka, każda wyższa warstwy jest po prostu zamknięta w polu ładunku dolnej !! Zasadniczo PPP umożliwia uwierzytelnianie i kompresję. Kiedy używam VPN (PPTP), jeśli chodzi o serwer PPTP to specyficzna aplikacja, która korzysta z portu (1723) w celu słuchania połączeń przychodzących.Dlatego znajduje się nad TCP. I ten protokół służy tylko do nawiązania komunikacji z serwerem. Q-5: Jak działa dalsza komunikacja, jeśli pakiety PPP są po prostu owinięte w IP i nie podano portu ? W jaki sposób maszyna serwera VPN wie, że ten pakiet jest tunelem i należy go przekierować do aplikacji Port 1723 w celu kontynuacji ? Proszę, pomóż mi zrozumieć ten temat, odpowiedz na moje pytania. Byłbym wdzięczny za każdą pomoc

zapytał 16 stycznia 2017 o 17:48

23 3 3 brązowe odznaki

1 Odpowiedź 1

Twoje pytanie jest naprawdę zbyt szerokie, a sieci domowe i urządzenia klasy konsumenckiej są tutaj wyraźnie poza topią, ale postaram się udzielić ci ogólnych odpowiedzi.

- PPP to protokół warstwy 2, taki sam, jak Ethernet, HDLC, przekaźnik ramki, ATM itp. Czy. PPP jest szczególnie protokołem punkt-punkt z tylko dwoma punktami końcowymi. Inne protokoły, E.G. Ethernet, są zaprojektowane do pracy z wieloma możliwymi punktami końcowymi. Ponieważ Ethernet i inne protokoły IEEE LAN mogą mieć wiele połączeń, używają adresów MAC, ale PPP nie.

- Naprawdę nie rozumiem twojego drugiego pytania. PPP to protokół warstwy 2, ale IP jest protokołem warstwy 3. Zasadniczo protokoły warstwy 2 nie dbają o warstwę 3 i mogą nosić dowolną liczbę protokołów warstwy 3.

- Ethernet to zarówno protokół warstwy 1, jak i warstwy 2. PPPoE używa PPP do protokołu warstwy 2 na warstwie Ethernet-1. Ramy PPP są zamknięte w ramach Ethernet. Jeśli chodzi o ruch, przechodzi przez interfejs, który wykorzystuje PPP jako protokół warstwy 2. PPP może być używany na wielu różnych interfejsach warstwy 1, E.G. szeregowy, bankomat itp. PPP dodaje jakąś funkcję, która pozwala negocjować adresowanie warstwy, kompresję danych, uwierzytelnianie itp. które nie istnieją w innych protokołach warstwy 2.

- Twoje czwarte pytanie nie ma większego sensu. Wydaje się, że porównywasz jabłka z pomarańczami. PPP jest protokołem warstwy 2, ale PPTP zasadniczo pozwala przedłużyć LAN na inne protokoły. Jak napisałeś, jest powyżej warstwy 4, a protokół warstwy 2 używany podczas używania PPTP może być PPP. Niestety protokoły powyżej warstwy 4 są tutaj wyraźnie poza topią.

- Ramy PPP nie są owinięte pakietami IP. Jest na odwrót; Pakiety IP można owinąć w ramki PPP (lub inne protokoły warstwy 2). Ani Warstwa-2, ani Warstwa-3 nie wiedzą nic o portach, które są adresami warstwy 4 dla niektórych protokołów warstwy 4. Routery usuwają ramki warstwy 2 z pakietów warstwy 3, więc router na drugim końcu łącza PPP usunie ramkę PPP. Router następnie poprowadzi pakiet warstwy 3 i utworzy nową ramkę dla nowego interfejsu dla pakietu. Zanim pakiet dotrze do serwera, ramka PPP już dawno zniknie. Serwer będzie miał stos sieciowy, przez który przechodzi ramka, którą otrzymuje. Kiedy dotrze do TCP na warstwie-4, będzie miał użyty port i będzie wiedział, do którego procesu na serwerze powinien wysłać segment TCP.

odpowiedział 16 stycznia 2017 o 18:19

Ron Maupin ♦ Ron Maupin

97.6K 26 26 Złote odznaki 112 112 Srebrne odznaki 188 188 brązowe odznaki

Dziękuję za odpowiedź, doceń twoją pomoc, znalazłem interesujący artykuł, myślę, że w jakiś sposób jest powiązany z moim pytaniem. Think-Like-a-Computer.com/2011/07/28/pptp-passhrough, więc jeśli połączenie VPN zostanie ustanowione za pomocą serwera PPTP słuchającego na porcie 1723, więc ten serwer musi kontrolować komunikację, ale po ustanowieniu sesji pptp wszystkie pakiety są po prostu ips, zawierają pakiety Gre-> PPP pakiety PPP. Mamy adres IP, aby dostać się na serwer, ale skąd serwer (OS) wie, gdzie kierować pakiet przychodzący bez określania portu ?

16 stycznia 2017 o 18:48

Ale port Jest określony. Jest w segmencie TCP. Port (adres warstwy 4 dla TCP lub UDP) to pole w nagłówku warstwy 4. Nagłówki warstwy 3 mają adresy warstwy 3, a nagłówki warstwy 2 mają adresy warstwy 2. Jest to taki sam sposób dla klienta HTTP łączącego się z serwerem HTTP. Protokoły warstwy 2 i warstwy 3 nie wiedzą ani nie dbają o protokół warstwy lub port lub port. Stos sieciowy na serwerze dostaje się do protokołu warstwy 4, a port na nagłówku Warstwa-4 mówi serwerowi, który proces na serwerze otrzymuje ładunek warstwy 4.