Co to jest ipsec

AH służy do uwierzytelnienia źródła danych i sprawdzenia integralności pakietów IP. To znaczy, ah zapewnia, że źródło pakietów IP jest zaufane, a dane nie są manipulowane. Ah nie zapewnia funkcji szyfrowania. Nagłówek AH jest dołączony do standardowego nagłówka IP w każdym pakiecie danych. AH sprawdza integralność całego pakietu IP.

IPsec VPN: kim one są i jak je skonfigurować

Jeśli kiedykolwiek musiałeś pracować zdalnie, być może użyłeś VPN, aby bezpiecznie połączyć się z zasobami w prywatnej sieci firmy. Niektóre VPN używają protokołu IPSec do ustanowienia bezpiecznych połączeń. Ale czym dokładnie jest VPN i co to jest VPN IPsec?

W kontekście biznesowym VPN ustanawia chronione połączenie z bezpiecznym środowiskiem sieciowym, które w innym przypadku byłoby niedostępne przez użytkownika zewnętrznego. Co ważne, VPN umożliwiają użytkownikom ustanowienie tych połączeń w sieci publicznej, takich jak Internet, w sposób, który chroni bezpieczeństwo i prywatność tych połączeń.

Wyobraź sobie, że spotykasz się z klientem w kawiarni i musisz uzyskać dostęp do poufnych danych hostowanych na prywatnych serwerach swojej firmy. Dostęp do prywatnych serwerów z niepewnych sieci publicznych, takich jak Wi-Fi kawiarni Starbucks, może narazić twoją firmę na ryzyko.

VPN umożliwiają użytkownikom dostęp do sieci prywatnej i zdalne udostępnianie poufnych danych za pośrednictwem sieci publicznych, takich jak Internet. Bezpieczne VPN przynosi korzyści zarówno małych, jak i dużych firm, chroniąc swoje poufne dane.

Poniżej są niektóre korzyści z korzystania z VPN:

– VPN chroni Twoje dane przed szpiegowaniem na niewiarygodnych hotspotach Wi-Fi.

– VPN może ukryć prywatne informacje, tak źli aktorzy nie kradną twoich informacji i próbują podszywać się z ciebie.

– VPN może również blokować niektóre strony i usługi z niektórych krajów sankcjonowanych.

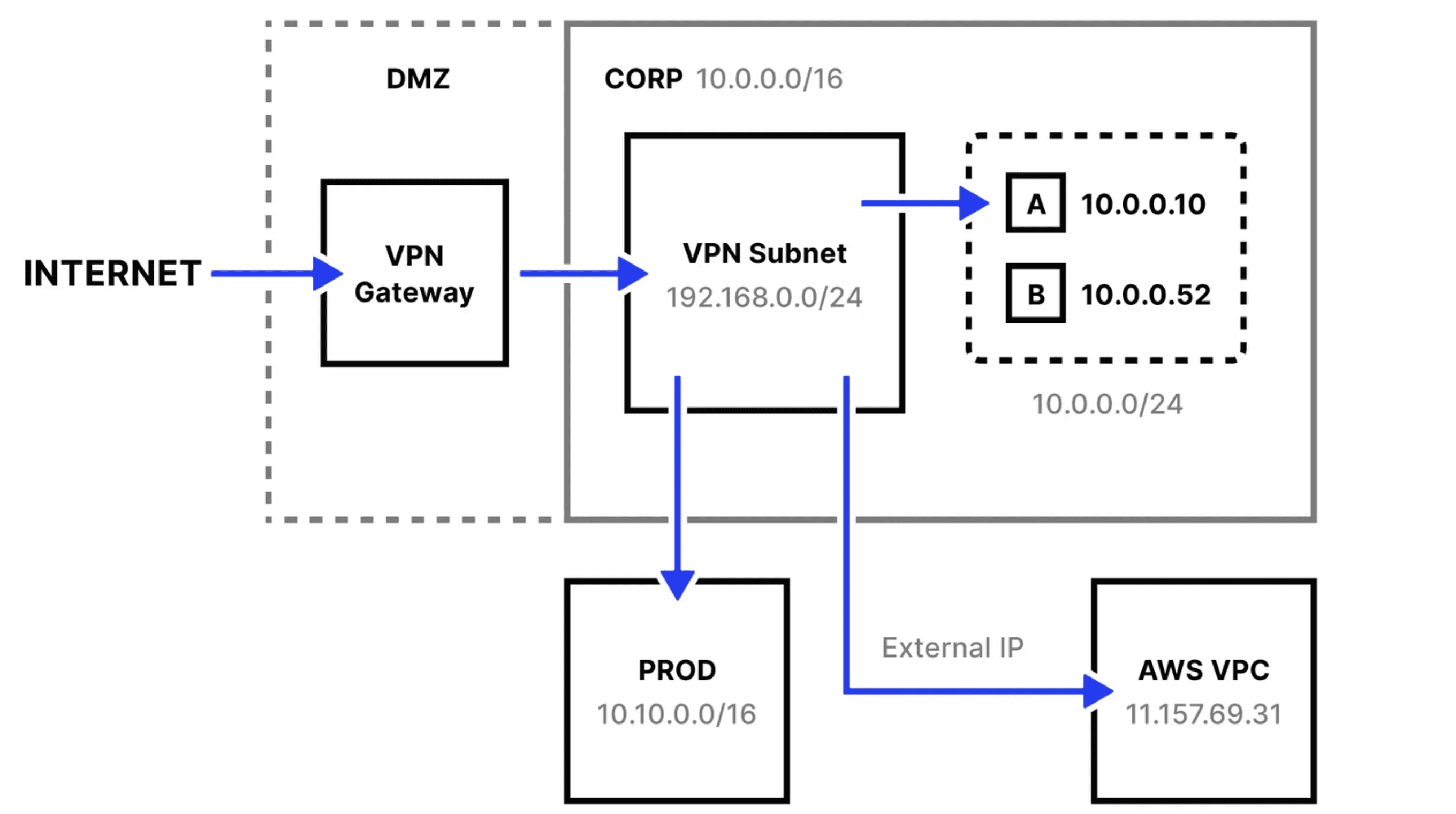

Jak pokazano powyżej, tradycyjna architektura sieci składa się z pewnej kombinacji zezwolenia statycznych adresów IP, mapowania podsieci dla zdalnych użytkowników korzystających z zasad grupy, zapory, zarządzania trasami i bramy w publicznym Internecie.

IPSec oznacza bezpieczeństwo protokołu internetowego. IPSEC to bezpieczny protokół sieciowy, który szyfruje i uwierzytelnia pakiety danych, aby zapewnić bezpieczną komunikację między dwoma urządzeniami.

W tym artykule dowiesz się szczegółowo o VPN IPSec, w tym sposób skonfigurowania VPN IPSec. Zacznijmy!

Jakie są VPN IPSec?

IPSec VPN to VPN, który wykorzystuje IPSec jako protokół do ustanowienia bezpiecznych połączeń między urządzeniami. Inne protokoły stosowane przez VPN to SSL/TLS i L2TP. Zbadajmy te różne protokoły:

– Transport Warstwa Security (TLS), następca Secure Sockets Warstwa (SSL), to protokół kryptograficzny, który zapewnia bezpieczeństwo komunikacji w sieci komputerowej. TLS jest dobrze znany z zapewnienia bezpieczeństwa nad połączeniami HTTPS.

– Internet Protocol Security (IPSEC) to bezpieczny protokół sieciowy używany w VPNS do uwierzytelniania i szyfrowania pakietów danych w celu zapewnienia bezpiecznej komunikacji.

– Protokół tunelowania warstwy (L2TP) to protokół tunelowania używany do obsługi VPNS. L2TP sam w sobie nie zapewnia silnego uwierzytelnienia. IPsec jest często używany do zabezpieczenia pakietów L2TP. Połączenie tych dwóch protokołów jest ogólnie określane jako L2TP/IPSec.

Na potrzeby tego artykułu skupiamy się na VPN IPSec.

Pakiet protokołów IPSec zabezpiecza dane przesyłane przez Internet lub dowolną sieć publiczną za pomocą szyfrowania między dwoma punktami końcowymi. IPSec jest często używany do ustanowienia wzajemnego uwierzytelniania między komputerami na początku sesji i do negocjacji klawiszy kryptograficznych podczas sesji. Może chronić przepływy danych między parą hostów, sieci lub między siecią a hostem.

IPSEC może działać w następujących dwóch trybach:

– Tryb tunelowania – one -onepcepts cały pakiet danych.

– Tryb transportu – tylko szyfruje komunikat pakietu danych.

Korzystanie z VPN IPSec zapewnia wiele warstw bezpieczeństwa – zapewnia uwierzytelnianie w celu zabezpieczenia dowolnej modyfikacji pakietów danych i szyfruje ładunki w każdym pakiecie. Zapewnia to bezpieczeństwo i integralność danych przesyłanych przez zaszyfrowany tunel. Umożliwia to integralność danych w przejściu bez przechwytywania lub modyfikowania.

Istnieją dwa tryby IPSec VPN:

– Tryb tunelu ipsec VPN – ten tryb szyfruje cały pakiet wychodzący. Zazwyczaj jest to wdrażane na bezpiecznej bramie za pomocą zapory lub portu routera. Na przykład pracownicy z oddziału korporacyjnego mogą bezpiecznie połączyć się z systemami w głównym biurze za pośrednictwem bezpiecznych bram. Tunel IPSec jest ustanowiony między dwoma hostami bramy.

– Tryb transportu IPSec VPN – ten tryb szyfruje tylko ładunek IP i przyczepa ESP wysyłana między dwoma punktami końcowymi. Jest to głównie stosowane podczas kompleksowej komunikacji i nie zmienia nagłówka IP wychodzącego pakietu. Na przykład ten typ trybu umożliwia zdalnym personelu obsługującym IT zalogowanie się na zdalnym serwerze, aby wykonywać prace konserwacyjne. Tryb transportu jest używany, gdy jeden host musi wchodzić w interakcje z innym hostem.

Jak skonfigurować serwer IPSec VPN

Tutaj pokażę, jak szybko i automatycznie skonfigurować własny serwer VPN IPSec w Centos/Rhel, Ubuntu i Debian Linux Dystrybucje.

Na początek potrzebujesz dedykowanego serwera lub wirtualnego serwera prywatnego (VPS) zainstalowanego z jednym z następujących systemów operacyjnych:

– Ubuntu 20.04 (ogniskowe) lub 18.04 (Bionic)

– Debian 11 (Bullseye), 10 (Buster) lub 9 (rozciąganie)

Co to jest ipsec

AH służy do uwierzytelnienia źródła danych i sprawdzenia integralności pakietów IP. To znaczy, ah zapewnia, że źródło pakietów IP jest zaufane, a dane nie są manipulowane. Ah nie zapewnia funkcji szyfrowania. Nagłówek AH jest dołączony do standardowego nagłówka IP w każdym pakiecie danych. AH sprawdza integralność całego pakietu IP.

IPsec VPN: kim one są i jak je skonfigurować

Jeśli ty’kiedykolwiek musiałeś pracować zdalnie, mogłeś użyć VPN, aby bezpiecznie połączyć się z zasobami w Twojej firmie’S Sieć prywatna. Niektóre VPN używają protokołu IPSec do ustanowienia bezpiecznych połączeń. Ale czym dokładnie jest VPN i co’s IPSec VPN?

W kontekście biznesowym VPN ustanawia chronione połączenie z bezpiecznym środowiskiem sieciowym, które w innym przypadku byłoby niedostępne przez użytkownika zewnętrznego. Co ważne, VPN umożliwiają użytkownikom ustanowienie tych połączeń w sieci publicznej, takich jak Internet, w sposób, który chroni bezpieczeństwo i prywatność tych połączeń.

Wyobraź sobie, że spotykasz się z klientem w kawiarni i musisz uzyskać dostęp do poufnych danych hostowanych w swojej firmie’S prywatny serwery. Dostęp do prywatnych serwerów z niepewnych sieci publicznych, takich jak Wi-Fi kawiarni Starbucks, może narazić twoją firmę na ryzyko.

VPN umożliwiają użytkownikom dostęp do sieci prywatnej i zdalne udostępnianie poufnych danych za pośrednictwem sieci publicznych, takich jak Internet. Bezpieczne VPN przynosi korzyści zarówno małych, jak i dużych firm, chroniąc swoje poufne dane.

Poniżej są niektóre korzyści z korzystania z VPN:

- VPN chroni Twoje dane przed szpiegowaniem na niewiarygodnych hotspotach Wi-Fi.

- VPN może ukryć prywatne informacje tak złymi aktorami Don’T kradnij swoje informacje i spróbuj podszywać się z ciebie.

- VPN może również blokować niektóre strony i usługi z niektórych krajów sankcjonowanych.

Jak pokazano powyżej, tradycyjna architektura sieci składa się z pewnej kombinacji zezwolenia statycznych adresów IP, mapowania podsieci dla zdalnych użytkowników korzystających z zasad grupy, zapory, zarządzanie trasami i bramę w publicznym Internecie.

IPSec oznacza bezpieczeństwo protokołu internetowego. IPSEC to bezpieczny protokół sieciowy, który szyfruje i uwierzytelnia pakiety danych, aby zapewnić bezpieczną komunikację między dwoma urządzeniami.

W tym artykule dowiesz się szczegółowo o VPN IPSec, w tym sposób skonfigurowania VPN IPSec. Pozwalać’S zacznij!

Jakie są VPN IPSec?

IPSec VPN to VPN, który wykorzystuje IPSec jako protokół do ustanowienia bezpiecznych połączeń między urządzeniami. Inne protokoły stosowane przez VPN to SSL/TLS i L2TP. Pozwalać’S odkryj te różne protokoły:

- Transport Warstwa Security (TLS), następca Secure Sockets Warstwa (SSL), to protokół kryptograficzny, który zapewnia bezpieczeństwo komunikacji w sieci komputerowej. TLS jest dobrze znany z zapewnienia bezpieczeństwa nad połączeniami HTTPS.

- Internet Protocol Security (IPSEC) to bezpieczny protokół sieciowy używany w VPNS do uwierzytelniania i szyfrowania pakietów danych w celu zapewnienia bezpiecznej komunikacji.

- Protokół tunelowania warstwy (L2TP) to protokół tunelowania używany do obsługi VPNS. L2TP sam w sobie nie zapewnia silnego uwierzytelnienia. IPsec jest często używany do zabezpieczenia pakietów L2TP. Połączenie tych dwóch protokołów jest ogólnie określane jako L2TP/IPSec.

Na potrzeby tego artykułu skupiamy się na VPN IPSec.

Pakiet protokołów IPSec zabezpiecza dane przesyłane przez Internet lub dowolną sieć publiczną za pomocą szyfrowania między dwoma punktami końcowymi. IPSec jest często używany do ustanowienia wzajemnego uwierzytelniania między komputerami na początku sesji i do negocjacji klawiszy kryptograficznych podczas sesji. Może chronić przepływy danych między parą hostów, sieci lub między siecią a hostem.

IPSEC może działać w następujących dwóch trybach:

- Tryb tunelowania – one -onepcepts cały pakiet danych.

- Tryb transportu – tylko szyfruje komunikat pakietu danych.

Korzystanie z VPN IPSec zapewnia wiele warstw bezpieczeństwa – zapewnia uwierzytelnianie w celu zabezpieczenia dowolnej modyfikacji pakietów danych i szyfruje ładunki w każdym pakiecie. Zapewnia to bezpieczeństwo i integralność danych przesyłanych przez zaszyfrowany tunel. Umożliwia to integralność danych w przejściu bez przechwytywania lub modyfikowania.

Istnieją dwa tryby IPSec VPN:

- Tryb tunelu ipsec VPN – ten tryb szyfruje cały pakiet wychodzący. Zazwyczaj jest to wdrażane na bezpiecznej bramie za pomocą zapory lub portu routera. Na przykład pracownicy z oddziału korporacyjnego mogą bezpiecznie połączyć się z systemami w głównym biurze za pośrednictwem bezpiecznych bram. Tunel IPSec jest ustanowiony między dwoma hostami bramy.

- Tryb transportu IPSec VPN – ten tryb szyfruje tylko ładunek IP i przyczepa ESP wysyłana między dwoma punktami końcowymi. Jest to głównie stosowane podczas kompleksowej komunikacji i nie zmienia nagłówka IP wychodzącego pakietu. Na przykład ten typ trybu umożliwia zdalnym personelu obsługującym IT zalogowanie się na zdalnym serwerze, aby wykonywać prace konserwacyjne. Tryb transportu jest używany, gdy jeden host musi wchodzić w interakcje z innym hostem.

Jak skonfigurować serwer IPSec VPN

Tutaj pokażę, jak szybko i automatycznie skonfigurować własny serwer VPN IPSec w Centos/Rhel, Ubuntu i Debian Linux Dystrybucje.

Na początek, ty’LL potrzebuje dedykowanego serwera lub wirtualnego serwera prywatnego (VPS) zainstalowanego z jednym z następujących systemów operacyjnych:

- Ubuntu 20.04 (ogniskowe) lub 18.04 (Bionic)

- Debian 11 (Bullseye), 10 (Buster) lub 9 (rozciąganie)

- Centos 8 lub 7

- Rocky Linux 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 lub 7

- Amazon Linux 2

Najpierw zaloguj się do VPS przez SSH, a następnie uruchom polecenia dla dystrybucji Linux, aby skonfigurować serwer VPN. Domyślnie skrypt wygeneruje losowe poświadczenia VPN (klawisz wstępny, nazwa użytkownika VPN i hasło) i wyświetli je na końcu instalacji.

Jednak, aby użyć swoich poświadczeń, najpierw musisz wygenerować mocne hasło i PSK odpowiednio za pomocą następujących poleceń:

> OpenSsl rand -base64 106xwsdx0q7hruaq ==> openSsl rand -base64 16bcm90acdbkb6qdmsZM63vg ==

Dane wyjściowe pierwszego polecenia jest hasłem, a wyjście z drugiej polecenia jest PSK.

Następnie ustaw te wygenerowane wartości, jak opisano w następującym poleceniu. Wszystkie wartości muszą być umieszczone w pojedynczych cytatach, jak pokazano.

VPN_IPSEC_PSK: „Twój IPSEC wstępnie shreed key’vpn_user:„ Twoja nazwa użytkownika VPN’VPN_PASSWORD: „Twoje hasło VPN”

Na Centos/Rhel lub Ubuntu/Debian

wget https: // git.io/vpnsetup -o vpnsetUp.SH VPN_IPSEC_PSK = ‘KVLJEDUNZO5GBH72SQKOA ==’ VPN_USER = ‘BOBALICE’ VPN_PASSWORD = ‘8DBDIPPGCR4WQ ==’ SUDO SH VPNSETUP.cii

Główne pakiety do zainstalowania to:

- Bind-Utils

- narzędzia netto

- bizon

- przewód

- GCC

- libcap-ng-devel

- libcurl-devel

- Libselinux-devel

- NSPR-devel

- NSS-devel

- PAM-DEVEL XL2TPD

- usługi iptables

- systemd-devel

- fipscheck-devel

- Libevent-devel

- Fail2ban

Pobierz, skompiluj i zainstaluj Libreswan z kodu źródłowego, a następnie włącz i uruchom niezbędne usługi.Po zakończeniu instalacji zobaczysz wyświetlane szczegóły VPN w następującym formacie:

Serwer IP: xxx.xxx.xxx.XXXIPSEC PSK: VPN_IPSEC_PSKUSERNAME: VPN_USERPASSWORD: VPN_PASSWORD

Z tym wyjściem Twój serwer IPSec VPN jest teraz gotowy do użycia. Teraz pozwól’S Dowiedz się, jak skonfigurować klienta IPSec VPN na maszynach Windows, Linux i OS X.

Jak skonfigurować klient IPSec VPN

Połączenie L2TP z protokołami IPSEC utworzy wysoce bezpieczny klient VPN. L2TP generuje tunel, ponieważ INS’t zdolny do szyfrowania. Protokół IPSEC obsługuje szyfrowanie, bezpieczeństwo kanałów i integralność danych, aby zapewnić bezpieczeństwo wszystkich pakietów i nie narażonych na szwank.

Windows 10 i 8.X

Po skonfigurowaniu serwera IPSec VPN wykonaj poniższe czynności, aby skonfigurować klient IPSec VPN w systemie Windows 8.X i 10. IPSec VPN jest obsługiwana natywnie w systemie Windows – nie ma dodatkowego oprogramowania do zainstalowania.

- Kliknij prawym przyciskiem myszy ikonę bezprzewodową/sieć w tacy systemowej.

- Wybierać Centrum otwartej sieci i udostępniania. Lub, jeśli używasz Windows 10 w wersji 1709 lub nowszej, wybierz Otwórz ustawienia sieci i Internetu, następnie kliknij Centrum sieci i udostępniania.

- Kliknij Skonfiguruj nowe połączenie lub sieć.

- Wybierać Połącz się z miejscem pracy i kliknij Następny.

- Kliknij Użyj mojego połączenia internetowego (VPN).

- Wprowadź adres IP serwera VPN w adres internetowy pole.

- Wprowadź wszystko, co lubisz w Nazwa miejsca docelowego pole, a następnie kliknij Tworzyć.

- Wrócić do Centrum sieci i udostępniania. Po lewej stronie kliknij Zmień ustawienia adaptera.

- Kliknij prawym przyciskiem myszy nowy wpis VPN i wybierz Nieruchomości.

- Kliknij Bezpieczeństwo patka. Wybierać Protokół tunelowania warstwy 2 z IPSec (L2TP/IPSEC) dla rodzaju VPN.

- Kliknij Pozwól na te protokoły. Sprawdź Protokół uwierzytelniania uścisku wyzwania (rozdz.) I Microsoft Chap Version 2 (MS-Chap v2) pola wyboru.

- Kliknij Zaawansowane ustawienia.

- Wybierać Użyj klucza do uwierzytelnienia i wprowadź swój VPN IPsec PSK dla klucza.

- Kliknij OK zamknąć Zaawansowane ustawienia.

- Kliknij OK Aby zapisać szczegóły połączenia VPN.

OS X (macOS)

Po skonfigurowaniu serwera VPN wykonaj poniższe kroki, aby skonfigurować VPN IPSec na systemie OS x. IPSec VPN jest natywnie obsługiwana na OS X. Nie ma dodatkowego oprogramowania, które należy zainstalować.

- otwarty Preferencje systemu i idź do Sieć Sekcja.

- Kliknij + przycisk w lewym dolnym rogu okna.

- Wybierać VPN z Interfejs Menu rozwijane.

- Wybierać L2TP przez IPSec z Typ VPN Menu rozwijane.

- Wprowadź wszystko, co lubisz na nazwę usług.

- Kliknij Tworzyć.

- Wprowadź adres IP serwera VPN dla adresu serwera.

- Wprowadź swoją nazwę użytkownika VPN dla nazwy konta.

- Kliknij Ustawienia uwierzytelniania przycisk.

- w Uwierzytelnianie użytkownika sekcja, wybierz Hasło przycisk opcji i wprowadź hasło VPN .

- w Uwierzytelnianie maszyny sekcja, wybierz Wspólny sekret i wprowadź swój VPN IPSEC PSK .

- Kliknij OK.

- Sprawdź Pokaż status VPN w menu pole wyboru baru.

- Kliknij Zaawansowany i upewnij się, że Wyślij cały ruch w połączeniu VPN pole wyboru jest zaznaczone.

- Kliknij TCP/IP Tab i upewnij się Tylko link-local jest wybrany w Skonfiguruj IPv6 Sekcja.

- Kliknij OK, a następnie kliknij Stosować Aby zapisać informacje o połączeniu VPN.

Ubuntu Linux

Ubuntu (18.04 i nowsze) Użytkownicy mogą instalować opakowanie Network-Manager-L2TP-genome za pomocą APT, a następnie skonfigurować klienta VPN IPSec/L2TP za pomocą GUI. Wykonaj następujące kroki:

- Iść do Ustawienia> Sieć> VPN. Kliknij + przycisk.

- Wybierać Protokół tunelowania warstwy 2 (L2TP).

- Wprowadź wszystko, co lubisz w Nazwa pole.

- Wprowadź adres IP serwera VPN dla Wejście.

- Wprowadź swoją nazwę użytkownika VPN dla Nazwa użytkownika.

- Kliknij prawym przyciskiem myszy ? w Hasło pole i wybierz Przechowuj hasło tylko dla tego użytkownika.

- Wprowadź hasło VPN dla Hasło.

- Zostawić Domena nt Pole puste.

- Kliknij Ustawienia IPSec… przycisk.

- Sprawdź Włącz tunel IPSec do hosta L2TP pole wyboru.

- Zostawić Identyfikator bramy Pole puste.

- Wprowadź swój VPN IPSEC PSK Klucz wstępny.

- Rozwiń Zaawansowany Sekcja.

- Wprowadź AES128-SHA1-MODP2048 dla Algorytmy fazy 1.

- Wprowadź AES128-SHA1 dla Algorytmy fazy 2.

- Kliknij OK, następnie kliknij Dodać Aby zapisać informacje o połączeniu VPN.

- Obrócić VPN włączać.

Wniosek

Virtual Private Network (VPN) pomaga chronić infrastrukturę przed hakerami. VPN są powszechnie używane w biznesie, aby umożliwić pracownikom zdalne dostęp do sieci korporacyjnej.

Z VPN IPSec pakiety IP są chronione podczas podróży do iz bramy IPSec. Protokoły IPSEC wdrażają bezpieczną sieć, która chroni dane VPN przed zewnętrznymi złymi aktorami.

Jednak VPN może stworzyć fałszywe poczucie bezpieczeństwa. Na przykład sprzedawcy lub hakerzy trzecich mogą wykorzystywać wrażliwe informacje dzięki pojedynczej punkcie wejścia do Twojej sieci prywatnej. VPNS również nie są’t najtańsze rozwiązanie. Wymagają wysokich kosztów wsparcia – nagłe przejście do pracy zdalnej przy utrzymaniu infrastruktury sieciowej może obciążyć zespół IT.

Sprawdź Twingate, nowoczesną, zerową alternatywę dla VPN w celu zabezpieczenia sieci. W przeciwieństwie do tradycyjnych VPN, Twingate nie’t Wymaga od ciebie ujawnienia bramy publicznej i zmniejsza to luki boczne.

Poproś o demo, jeśli ty’D chciałbym się dowiedzieć więcej.

Szybko wdraża nowoczesną sieć Zero Trust, jaką jest Bardziej bezpieczne i możliwe do utrzymania niż VPN.

Co to jest ipsec?

Internet Protocol Security (IPSEC) to pakiet protokołów i usług, które zapewniają bezpieczeństwo sieci IP. Jest to szeroko stosowana technologia wirtualnej sieci prywatnej (VPN). Pakiety IP nie mają skutecznych mechanizmów bezpieczeństwa i mogą być wykute, skradzione lub manipulowane podczas przesyłania w sieci publicznej, takiej jak Internet. Aby rozwiązać ten problem, strony komunikacyjne ustanawiają tunel IPSC do zaszyfrowanej transmisji pakietów IP. Zapewnia to bezpieczną transmisję pakietów IP w niepewnej sieci, takiej jak Internet.

- Co to jest VPN IPSec?

- Jak działa IPSec?

- Jakie są 3 protokoły w IPSec?

- Jakie porty są używane w IPSec?

- IPSec VPN vs SSL VPN

Więcej

Zawalić się

Co to jest VPN IPSec?

Virtual Private Network (VPN) to technologia ustanawiania sieci prywatnej w sieci publicznej. Jest to sieć logiczna w sieci publicznej, takiej jak Internet, umożliwiający przesyłanie danych użytkownika za pośrednictwem linku logicznego. Różni się to od tradycyjnej sieci prywatnej, w której dane użytkownika są przesyłane za pośrednictwem kompleksowego łącza fizycznego.

Wspólne protokoły VPN obejmują IPSec, Secure Sockets Layer (SSL), ogólne enkapsulacja routingu (GRE), protokół tunelowania punkt-punkt (PPTP) oraz protokół tunelowania warstwy 2 (L2TP). IPSEC jest powszechnie używaną technologią VPN i dotyczy wielu scenariuszy dostępu do sieci.

IPSec VPN to technologia VPN, która wykorzystuje IPSec do zdalnego dostępu. Technologia umożliwia ustanowienie tunelu IPSC między dwiema lub więcej prywatnymi sieciami w sieci publicznej oraz korzystanie z algorytmów szyfrowania i uwierzytelniania w celu zapewnienia bezpieczeństwa połączeń VPN.

IPSEC VPN chroni komunikację punkt-punkt, ustanawiając bezpieczne tunele między hostami, między hostami a bramami bezpieczeństwa sieci lub między bramami bezpieczeństwa sieci (takie jak routery i zapory ogniowe). Działa na warstwie IP w celu szyfrowania i uwierzytelniania pakietów danych.

W porównaniu z innymi technologiami VPN, IPSec VPN jest bezpieczniejszy, ponieważ dane są szyfrowane do transmisji w tunelach IPSec. Jednak konfiguracja i wdrożenie sieci VPN IPSec jest bardziej złożone.

Jak działa IPSec?

- Zainteresowany identyfikacja ruchu. Po otrzymaniu pakietu urządzenia sieciowego pasuje do 5-taple pakietu w stosunku do skonfigurowanej zasady IPSec, aby ustalić, czy pakiet musi być przesyłany za pośrednictwem tunelu IPSec. Ruch, który musi być przesyłany za pośrednictwem tunelu ipsec, jest znany jako zainteresowany ruch.

- Negocjacja Stowarzyszenia Bezpieczeństwa (SA). SA definiuje elementy bezpiecznej transmisji danych między stronami komunikacyjnymi. Elementy te obejmują protokoły bezpieczeństwa, tryby kapsułkowania danych, algorytmy szyfrowania i uwierzytelniania oraz klucze używane do transmisji danych. Po zidentyfikowaniu zainteresowanego ruchu lokalne urządzenie sieciowe inicjuje negocjacje SA z urządzeniem sieciowym. W tej fazie strony komunikacyjne korzystają z protokołu Internetu Exchange Exchange (IKE) do ustanowienia IKE SAS do uwierzytelniania tożsamości i kluczowej wymiany informacji, a następnie ustanowienia IPSec SAS dla bezpiecznej transmisji danych w oparciu o IKE SAS.

- Transmisja danych. Po ustanowieniu IPSec SAS między stronami komunikacyjnymi mogą one przesyłać dane przez tunel IPSec. Aby zapewnić bezpieczeństwo transmisji danych, nagłówek uwierzytelnienia (AH) lub kapsułkowanie ładunku bezpieczeństwa (ESP) jest używany do szyfrowania i uwierzytelniania danych. Mechanizm szyfrowania zapewnia poufność danych i zapobiega przechwytywaniu danych podczas transmisji. Mechanizm uwierzytelniania zapewnia integralność danych i niezawodność oraz zapobiega tworzeniu lub manipulacji danych podczas transmisji.

Na poniższym rysunku nadawca IPSEC używa algorytmu szyfrowania i klucza szyfrowania do szyfrowania pakietu IP, to znaczy otaczają oryginalne dane. Następnie nadawca i odbiornik używają tego samego algorytmu uwierzytelniania i klucza uwierzytelnienia, aby przetworzyć zaszyfrowane pakiety, aby uzyskać wartość kontroli integralności (ICV). Jeśli ICV uzyskane na obu końcach są takie same, pakiet nie jest manipulowany podczas transmisji, a odbiornik odszyfiera pakiet. Jeśli ICV są różne, odbiornik odrzuca pakiet.

Proces szyfrowania i uwierzytelniania IPSEC

Jakie są 3 protokoły w IPSec?

Internetowa wymiana kluczy (IKE)

IKE to protokół warstwy aplikacji oparty na UDP i jest wykorzystywany głównie do negocjacji SA i Key Management.

Ike ma dwie wersje: Ikev1 i Ikev2. W porównaniu z IKEV1, IKEV2 naprawia wiele uznanych podatności kryptograficznych, poprawia wydajność bezpieczeństwa, upraszcza proces negocjacji SA i poprawia wydajność negocjacji.

IKE to protokół hybrydowy, który łączy Internet Security Association i protokół zarządzania kluczami (ISAKMP), Oakley i Skeme. ISAKMP definiuje proces zakładu IKE SA. Rdzeniem Oakley i SKEME jest algorytm Diffie-Hellman (DH), który służy do bezpiecznego rozpowszechniania klawiszy i uwierzytelniania tożsamości w Internecie w celu bezpiecznej transmisji danych. Klucz szyfrowania i klucz weryfikacyjny wymagane przez IKE SAS i IPSEC SAS są generowane i mogą być dynamicznie aktualizowane za pośrednictwem algorytmu DH.

Nagłówek uwierzytelniający (AH)

AH służy do uwierzytelnienia źródła danych i sprawdzenia integralności pakietów IP. To znaczy, ah zapewnia, że źródło pakietów IP jest zaufane, a dane nie są manipulowane. Ah nie zapewnia funkcji szyfrowania. Nagłówek AH jest dołączony do standardowego nagłówka IP w każdym pakiecie danych. AH sprawdza integralność całego pakietu IP.

Zakapulowanie ładunku bezpieczeństwa (ESP)

ESP może szyfrować dane oprócz uwierzytelniania źródła danych i sprawdzania integralności pakietów IP. Nagłówek ESP jest dołączany do standardowego nagłówka IP w każdym pakiecie danych, a do każdego pakietu danych dołączane są przyczepy ESP i ESP Auth. ESP w trybie transportu nie sprawdza integralności nagłówków IP. Dlatego ESP nie może zapewnić, że nagłówki IP nie są manipulowane.

Ah i esp mogą być używane niezależnie lub razem. Kiedy AH i ESP są używane razem, enkapsulacja ESP jest wykonywana przed enkapsulacją AH, a dekapsulacja AH jest wykonywana przed dekapsulacją ESP.

Jakie porty są używane w IPSec?

W IPSec protokół IKE wykorzystuje Port 500 UDP do inicjowania i odpowiadania na negocjacje. Dlatego, aby upewnić się, że pakiety negocjacyjne IKE mogą przejść przez bramę, musisz skonfigurować zasady bezpieczeństwa na bramie, aby umożliwić pakiety z portem 500 UDP. Ponadto w scenariuszu IPSec NAT Traversal pakiety z portem UDP 4500 muszą być dozwolone.

AH i ESP są protokołami warstwy sieciowej i nie obejmują portów. Aby zapewnić udaną konfigurację tunelu IPSec, musisz skonfigurować zasady bezpieczeństwa w bramie, aby włączyć usługi AH (protokół IP (numer IP Numer) i ESP (numer IP protokołu 50).

IPSec VPN vs SSL VPN

- Warstwy robocze modelu referencyjnego OSI OSI definiują siedmiowarstwowe strukturę połączeń sieciowych: warstwa fizyczna, warstwa łącza danych, warstwa sieci, warstwa transportowa, warstwa sesji, warstwa prezentacji i warstwa aplikacji. IPSec działa w warstwie sieciowej i działa bezpośrednio przez protokół internetowy (IP). SSL, pracujący w warstwie aplikacji, to protokół warstwy aplikacji, który szyfruje ruch HTTP zamiast pakietów IP.

IPsec VPN: Podstawy

Krótko mówiąc, IPSec VPN (Virtual Private Network) to VPN działający w protokole IPSec. Ale tam’S więcej do tego. W tym artykule my’wyjaśnij co Ipsec , Tunelowanie ipsec , I IPSec VPN Czy. Wszystko to jest prezentowane w prosty, ale szczegółowy sposób, który mamy nadzieję’Ciesz się. Pozwalać’S rozpocznie się podstaw.

Spis treści

Co to jest ipsec?

IPsec oznacza I nternet P Rotocol Sec urity. Ip część mówi dane, gdzie się udać, i Sec szyfruje i to uwierzytelnia. Innymi słowy, ipsec to Grupa protokołów które ustanowiło bezpieczne i zaszyfrowane połączenie między urządzeniami przez publiczny Internet.

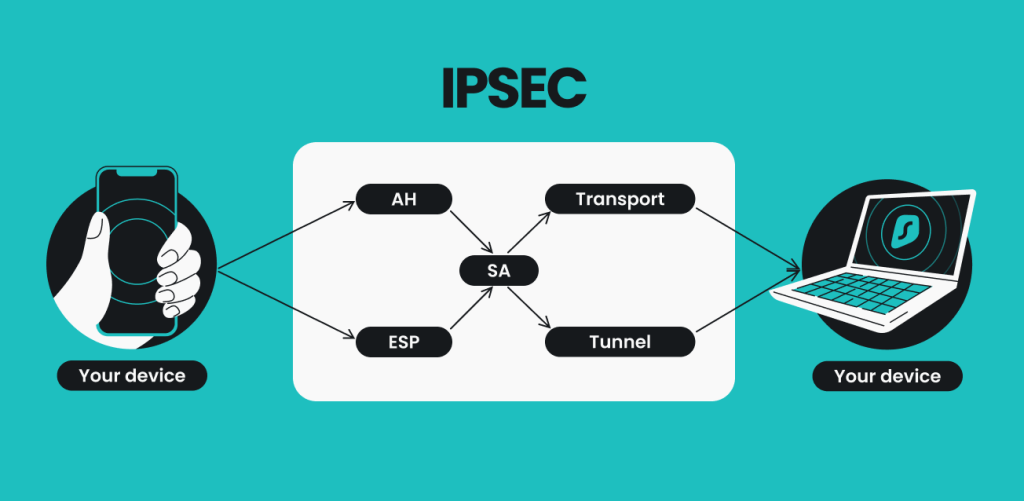

Protokoły IPSEC są zwykle grupowane według ich zadań:

- Nagłówek uwierzytelniający (AH);

- Zakapulowanie ładunku bezpieczeństwa (ESP);

- Stowarzyszenie bezpieczeństwa (SA).

Z czego jest wykonane ipsec?

Pytając Z czego jest zrobione jest podobne do pytania jak to działa . Ipsec’Singowym celem jest szyfrowanie i nawiązanie bezpiecznego połączenia; Ten pojedynczy cel można podzielić na (i osiągnąć) trzy mniejsze grupy protokołów. Każda z tych trzech oddzielnych grup zajmuje się osobnymi unikalnymi zadaniami.

Nagłówek uwierzytelniania bezpieczeństwa (AH) – Zapewnia, że wszystkie dane pochodzą z tego samego pochodzenia i że hakerzy są’próbuję przekazać własne fragmenty danych jako uzasadnione.

Wyobraź sobie, że dostajesz kopertę z pieczęcią. Jeśli pieczęć jest’t złamane, nikt nie zmienił listu, prawda? Nagłówki uwierzytelniające robią to samo dla wszystkich danych przesyłanych przez IPSec VPN. Jest to jednak tylko jeden z dwóch sposobów działania IPSec. Drugi jest ESP.

Zakapulowanie ładunku bezpieczeństwa (ESP) – To’s protokół szyfrowania, co oznacza, że pakiet danych jest przekształcony w nieczytelny bałagan. Oprócz szyfrowania, ESP jest podobny do nagłówków uwierzytelniania – może uwierzytelnić dane i sprawdzić jego integralność.

Aby wrócić do litery i pieczęć, jeśli ktoś przechwyci list i otworzy ją, on’i znajdź tylko gibberish, żaden człowiek nie mógł przeczytać. Po twoim końcu szyfrowanie odbywa się na kliencie VPN, podczas gdy serwer VPN zajmuje się tym z drugiej strony.

Stowarzyszenie bezpieczeństwa (SA) to zestaw specyfikacji to są Zgoda między dwoma urządzeniami, które ustanawiają połączenie IPSec.

Wymiana kluczy internetowych (IKE) lub protokół zarządzania kluczowym jest częścią tych specyfikacji. IKE negocjuje ze stowarzyszeniami bezpieczeństwa innych urządzeń i uwierzytelnia je. IKE zapewnia bezpieczne kanały komunikacji przez Wymiana klucza kryptograficznego z SA innego urządzenia.

Wyjaśnić w laiperson’S terminy, SA są jak szyfr między dwoma szpiegami – mówi im, jak zinterpretować zakodowaną wiadomość i do kogo powinni ją przekazać. To’S Umowa między dwoma urządzeniami na temat ochrony informacji podczas komunikacji.

W jaki sposób IPSec przesyła informacje?

Po skonfigurowaniu IPSEC do użycia AH lub ESP wybiera tryb transmisji: transport lub tunel.

Tryb transportu IPSec : Ten tryb szyfruje dane’ponownie wysyłać, ale nie informacje o tym, gdzie to’S idzie. Więc choć złośliwe aktorzy mogli nie’Czy przeczytaj przechwyconą komunikację, mogli stwierdzić, kiedy i gdzie zostały wysłane.

Tryb tunelu ipsec : Tunelowanie tworzy bezpieczne, zamknięte połączenie między dwoma urządzeniami za pomocą tego samego starego Internetu. Dlatego połączenie jest bezpieczne i prywatne. IPsec VPN działa w tym trybie, ponieważ tworzy tunel IPSec VPN .

Keynote Warto wspomnieć – z dwóch protokołów (UDP vs. TCP) Używany do przesyłania danych przez Internet, IPSEC używa UDP (Protokół DataGram), typ transmisji, który ignoruje zapory ogniowe.

Teraz pozwól’S Spróbuj złożyć to wszystko w aplikacji o nazwie IPSec VPN.

Co to jest IPSec VPN i jak to działa?

VPN to aplikacja, która szyfruje twoje połączenie z Internetem (lub inne urządzenie). VPN wykorzystuje protokoły do szyfrowania połączenia, a na to jest więcej niż jeden sposób. Korzystanie z IPSec jest jednym z nich. VPN za pomocą pakietu protokołu IPSec nazywa się VPN IPSec.

Pozwalać’S, powiedzmy, że masz uruchomiony klient IPSec VPN. Jak to wszystko działa?

- Klikasz Łączyć ;

- Jakiś Rozpoczyna się połączenie IPSec za pomocą trybu ESP i tunelu;

- SA ustanawia parametry bezpieczeństwa , Jak rodzaj szyfrowania’ll będzie używany;

- Dane są gotowe do wysłania i otrzymania podczas szyfrowania.

To są podstawy ipsec. Może to zabrzmieć prosto, ale idzie trochę głębiej niż to.

Jak IPSec działa krok po kroku?

Pozwalać’S, powiedzmy, że dwa urządzenia próbują komunikować się za pomocą IPSec. Jedno urządzenie próbuje wysłać wiadomość i tutaj’S Co się dzieje:

- Kluczowa wymiana – IPSec konfiguruje klawisze kryptograficzne (ciągami randomizowanych znaków) do szyfrowania i odszyfrowania każdego urządzenia’S wiadomości;

- Nagłówki i przyczepy – Wszystkie dane przesyłane przez Internet są pokrojone w mniejsze bity o nazwie Packets. Protokół IPSec przedstawia informacje o uwierzytelnianiu i szyfrowaniu z przodu (nagłówka) pakietu i końca IT (przyczepa). Te nagłówki i przyczepy informują urządzenie, co należy zrobić z pakietem danych;

- Uwierzytelnianie – IPSec uwierzytelnia każdy pakiet danych, nadając mu unikalny “nazwa” lub id;

- Szyfrowanie – IPSec szyfruje pakiety danych’ zawartość;

- Przenoszenie – Pakiety są wysyłane za pomocą protokołów transportowych lub tunelowych;

- Deszyfrowanie – Urządzenie na drugim końcu odbiera komunikat i używa klucza deszyfrowania, aby rozesłać wiadomość.

Jak IPSec wpływa na MSS i MTU?

Wszystkie dane przemieszczają się w pakietach danych, które są mierzone w bajtach.

MSS, Lub maksymalny rozmiar segmentu , odnosi się do wartości maksymalny rozmiar pakietu danych może być (czyli 1460 bajtów).

MTU, Maksymalna jednostka transmisji , Z drugiej strony jest wartość maksimum rozmiar dowolny urządzenie Podłączony do internetu Mogę zaakceptować (czyli 1500 bajtów).

Te pakiety zawierają wysyłane informacje, nagłówek IP (20 bajtów) i nagłówek TCP (20 bajtów), a wszystkie mają limit rozmiaru.

IPsec nie’t Wpływ wartość maksimum jednostka transmisji, ale zawsze będzie obniżyć wartość maksymalnego rozmiaru segmentu. I to jest matematyka, która to udowadnia:

Standardowa transmisja pakietów IP w Internecie:

MTU (1500 bajtów) – (nagłówek IP (20 bajtów) + nagłówek TCP (20 bajtów)) = MSS (1460 bajtów)

Jednak ponieważ IPSec dodaje dodatkowe nagłówki do wysłanych danych, ‘’waga’’ całego pakietu IP zmienia się naturalnie .

MTU (1500 bajtów) – (nagłówek IP (20 bajtów) + nagłówek TCP (20 bajtów) + Ipsec bajty) = MSS (1460 bajtów – Ipsec bajty)

Doświadcz IPSec w akcji

Więc teraz wiesz, czym jest IPSec VPN w dziedzinie VPN . W przypadku użytkowników SurfShark VPN uruchamiających aplikację na smartfonach najprawdopodobniej używasz jej pod pseudonimem IKEV2, który jest częścią rodziny IPSEC . I jeśli ty’nie jest użytkownikiem surfshark, dlaczego nie stać się jednym? Mamy więcej niż tylko IPSec do zaoferowania!

Twoja prywatność jest twoja z Surfshark

Więcej niż tylko VPN

FAQ

Co to jest Ikev2?

Ikev2 (Wersja 2 Exchange Key Key jest protokołem używane w części stowarzyszenia bezpieczeństwa w pakiecie protokołu IPSec.

Uwierzytelnia użytkowników – potwierdza, że urządzenia na końcach połączenia są tym, kim mówią, że są – a następnie konfigurują zaszyfrowane połączenie za pomocą Diffie – Hellman Key Exchange . To’S powszechnie stosowana metoda wysyłania szyfrujących szyfrujących szyfrów nad siecią publiczną bez wprowadzania ich do klucza do odblokowywania zaszyfrowanych danych.

IPSec z protokołem IKEV2 jest nazywany Ikev2/ipsec , Ale standardowa nazwa branżowa to Ikev2. To’S Development uruchomiony w 2005 r., Który zaktualizował i rozwiązał niektóre problemy, które miały oryginalny IPSEC z IKEV1 (uruchomiony w 1995 r.).

Jest bezpieczny ipsec?

Po sparowaniu z Ikev2, IPSEC jest uważany za wystarczająco bezpieczny przez głównych dostawców VPN na całym świecie . Jednak około 2015 r. Dotyczyły zarzuty, że USA’S Agencja Bezpieczeństwa Narodowego (NSA) była w stanie to wykorzystać . Agencja albo pracowała w ipsec, albo znalazła sposoby na bałagan z Diffie -Hellman Key Exchange. Jednak niektórzy eksperci w tej dziedzinie zakwestionowali to twierdzenie.

Niemniej jednak, jeśli nie masz’T Poczuj się bezpiecznie, większość dostawców VPN ma alternatywy dla protokołów IPSec VPN .

Jest ipsec lepszy niż SSL?

Porównanie Ipsec I SSL (Secure Sockets Warstwa) jest jak porównywanie jabłek i pomarańczy. Oba protokoły działają na różnych poziomach modelu OSI (otwarte systemy między połączeniem). Krótko mówiąc, tak wyglądają obok siebie:

Co to jest protokół IPSec? Jak działają VPN IPSec

IPSec umożliwia bezpieczne podróżowanie danych przez Internet. Jest to podstawowa część sposobu, w jaki komunikujemy się i uzyskujemy dostęp do danych online. W tym artykule wyjaśniamy, jak działa IPSEC, przyjrzyj się jego zaletom i wadom oraz badaj korzyści płynące z VPN IPSec.

17 kwietnia 2023

Время чтения: 15 мин.

- Co to jest ipsec?

- Jak działa IPSec?

- Protokoły ipsec i algorytmy szyfrowania

- Zasady bezpieczeństwa IPSEC i uwierzytelnianie

Co to jest ipsec?

IPSec oznacza bezpieczeństwo protokołu internetowego. Termin ten odnosi się do zestawu reguł komunikacyjnych używanych do ustanowienia bezpiecznych połączeń przez sieć. Protokoły IPSEC łączą urządzenia i dodaj szyfrowanie, aby zapewnić bezpieczeństwo danych, gdy podróżuje między nimi.

Apartament protokołu IPSec może być używany przez osoby lub większe organizacje, a nawet może działać jako główny protokół dla różnych VPN. Ale w jaki sposób IPSec działa w praktyce?

Jak działa IPSec?

IPSec obejmuje pięć głównych kroków.

- Rozpoznawanie gospodarza. System hosta uznaje, że pakiet danych powinien zostać zabezpieczony i wysyłany za pośrednictwem protokołów IPSec. W tym momencie pakiet danych jest szyfrowany i uwierzytelniony, gotowy do transferu.

- Negocjacja. Dwa systemy hosta, które będą się komunikować za pośrednictwem IPSec, zgadzają się na protokołach, które będą używane i uwierzytelniane ze sobą. Między nimi ustanowiono bezpieczne połączenie, w którym mogą odbywać się negocjacje w celu ustalenia, jakie algorytmy i zasady są dostępne. Negocjacje te przyjmują dwie formy, główne i agresywne.

- Tryb główny: System hosta, który rozpoczyna proces, sugeruje algorytmy szyfrowania i uwierzytelniania i negocjacje.

- Tryb agresywny: System hosta, który rozpoczyna proces, proponuje preferowane metody szyfrowania i uwierzytelniania, ale nie negocjuje ani nie zmienia swoich preferencji. Jeśli drugi system hosta się zgadza, proces trwa do następnego kroku. Jeśli to nie’t, proces nie jest kontynuowany.

Jak pokazano powyżej, IPSec jest zbiorem wielu różnych funkcji i kroków, podobnych do modelu OSI i innych ram sieciowych. Sercem tej kolekcji są protokoły i algorytmy szyfrowania.

Protokoły ipsec i algorytmy szyfrowania

IPSEC wykorzystuje dwa główne protokoły do świadczenia usług bezpieczeństwa, protokołu nagłówka uwierzytelniania (AH) i protokołu kapsułkowania bezpieczeństwa (ESP) wraz z kilkoma innymi. Nie wszystkie te protokoły i algorytmy muszą być stosowane – konkretny wybór jest określany na etapie negocjacji.

- Nagłówek uwierzytelniający (AH). Protokół nagłówka uwierzytelniania uwierzytelnia pochodzenie i integralność danych oraz zapewnia ochronę powtórki.

- Zakapulowanie ładunku bezpieczeństwa (ESP). Szyfrowanie jest dodawane przez kapsułkowy protokół ładowania bezpieczeństwa.

- Internetowa wymiana kluczy (IKE). Internetowy protokół wymiany kluczy zapewnia, że oba systemy hosta mają klucze potrzebne do szyfrowania i odszyfrowania pakietów danych.

- Standard szyfrowania danych potrójnych (3DES). Triple Data Screption Standard to algorytm szyfrowania, który trzykrotnie stosuje szyfr do danych w celu uzyskania dodatkowego bezpieczeństwa.

- Zaawansowane standard szyfrowania (AES).Zaawansowane standard szyfrowania szyfruje dane w blokach 128 bitów.

Zasady bezpieczeństwa IPSEC i uwierzytelnianie

IPSEC zapewnia kilka metod uwierzytelniania, w tym:

- Uwierzytelnianie klucza wstępnego (PSK). Wspólny tajny klucz znany jest zarówno systemowi hosta nadawcy, jak i odbiornika i służy do uwierzytelniania przeniesionych danych.

- Certyfikaty cyfrowe. Zaufany Urząd Świadectwa (CA) zapewnia certyfikaty cyfrowe w celu uwierzytelnienia komunikacji. Pozwala to systemowi hosta odbierające dane w celu sprawdzenia, czy nadawca jest tym, kim twierdzi, że są.

- Uwierzytelnianie Kerberos. Protokół Kerberos zapewnia scentralizowaną usługę uwierzytelniania, umożliwiając urządzenia, które go używają do uwierzytelniania się.

Różne implementacje IPSEC mogą wykorzystywać różne metody uwierzytelniania, ale wynik jest taki sam: bezpieczne przeniesienie danych. Protokół można również zaimplementować w dwóch trybach: tryb transportu i tryb tunelu.

Różnice między trybami transportu i tunelu IPSec

Tryby transportu i tunelu IPSec mają kilka kluczowych różnic.

Tryb transportu

- Szyfrowanie stosuje się tylko do ładunku pakietu IP, z oryginalnym nagłówkiem IP pozostawionym w zwykłym tekście.

- Tryb transportu służy głównie do zapewnienia kompleksowej komunikacji między dwoma urządzeniami.

- Tryb transportu jest stosowany przede wszystkim w sytuacjach, w których dwa systemy hosta są zaufane i mają własne procedury bezpieczeństwa.

- Co najważniejsze, tryb transportu oferuje mniej bezpieczeństwa niż tryb tunelu.

Tryb tunelu

- Szyfrowanie jest stosowane zarówno do ładunku, jak i nagłówka IP, a do zaszyfrowanego pakietu dodaje się nowy nagłówek IP.

- Tryb tunelu zapewnia bezpieczne połączenie między punktami, z oryginalnym pakietem IP owiniętym w nowy pakiet IP w celu dodatkowej ochrony.

- Tryb tunelu może być używany w przypadkach, w których punkty końcowe nie są zaufane lub brakuje mechanizmów bezpieczeństwa.

- Tryb tunelu zapewnia większe bezpieczeństwo danych w tranzycie.

Krótko mówiąc, oba tryby mają swoje zastosowania, ale tryb tunelu jest bezpieczniejszy. Bezpieczeństwo jest kluczową korzyścią dla IPSEC, dlatego pakiet protokołu jest często używany do tworzenia VPN.

Похожие статьи

Время чтения: 9 мин.

Время чтения: 7 мин.

Jakie są VPN IPSec?

IPSec VPN lub wirtualna sieć prywatna to VPN, który wykorzystuje protokół IPSec do tworzenia szyfrowanego tunelu w Internecie.

VPN prowadzi ruch wzdłuż zaszyfrowanego tunelu, chroniąc dane przed niechcianymi intruzami. IPSec VPN wykonuje to za pomocą protokołu IPSec w celu ustanowienia połączenia i szyfrowania pakietów danych w tranzycie i jest szczególnie przydatna dla firm i dużych organizacji z pracownikami poza biurem, którzy potrzebują zdalnego dostępu do zasobów.

Firma może skonfigurować VPN IPSec między zdalnym pracownikiem’urządzenie s i serwer wewnętrzny, zapewniając pracownikowi bezpieczny dostęp do tych samych systemów i danych, które miałby ktoś pracujący w biurze.

VPN IPSEC można skonfigurować na kilka sposobów:

- Strona na miejsce. VPN na miejscu łączy dwie lub więcej sieci z zaszyfrowanym tunelem. Oznacza to, że użytkownicy w obu sieciach mogą wchodzić w interakcje, jakby byli w tej samej przestrzeni.

- Klient-to-Site. VPN z klientami na miejsce pozwalają indywidualnym urządzeniom zdalne połączenie się z siecią. Dzięki tej opcji zdalny pracownik może działać w tej samej sieci, co reszta swojego zespołu, nawet jeśli tak są’t W tej samej lokalizacji.

- Klient-klient. Model VPN z klientem pozwala na łączenie wielu urządzeń z szyfrowanymi tunelami, umożliwiając bezpieczne udostępnianie plików i komunikację. Należy zauważyć, że ta metoda jest rzadko stosowana, ponieważ trudno jest zarządzać i skalować.

Czy ty’Ponowne korzystanie z sieci VPN na miejscu lub zdalnego dostępu VPN (na przykład klient-klient lub klient do klienta) Większość topologii IPSec ma zarówno zalety, jak i wady.

Zalety i wady VPN IPSec

Pozwalać’s bliżej przyjrzeć się zaletom i wadom IPSec VPN.

Zalety VPN IPsec

VPN IPSEC oferuje kilka kluczowych zalet, szczególnie dla dużych organizacji i firm.

- Bezpieczeństwo: IPSec VPN zapewnia solidne bezpieczeństwo sieciowe poprzez szyfrowanie i uwierzytelnianie danych, gdy podróżuje między punktami w sieci.

- Elastyczność: VPN IPSec jest wszechstronna i może być skonfigurowana dla różnych przypadków użycia, takich jak strona na miejsce, klient-na miejscu i klient-klient. To sprawia, że jest to dobra opcja dla organizacji o wszystkich kształtach i rozmiarach.

- Rozproszone zespoły: Jeśli organizacja ma zespół rozłożony w wielu lokalizacjach, ze zdalnymi pracownikami lub kilkoma biurami, VPN IPSec może bezproblemowo podłączyć wszystkie strony.

Wady VPN IPSec

Oczywiście VPN IPSec nie jest pozbawiony wad:

- Drobna redukcja prędkości: IPSec VPN dodaje do sieci dodatkowe procesy szyfrowania i uwierzytelniania, co sprawia, że przepustowość danych frakcyjnie wolniej, ale to wygrało’taj zauważalne dla większości użytkowników.

- Złożoność: VPN IPSEC może być złożone do konfigurowania i rozwiązywania problemów, wymagającym kompetentnego personelu IT lub wsparcia zewnętrznego.

- Koszty ogólne CPU: IPSEC wykorzystuje dużą moc obliczeniową do szyfrowania i odszyfrowania danych przemieszczania się przez sieć. To może obniżyć wydajność sieci.

Jak skonfigurować protokół IPSec VPN

Wykonaj poniższe czynności, aby skonfigurować VPN IPSec.

- Zdecyduj o topologii VPN. Oznacza to określenie struktury VPN (strona na miejsce, klient-na miejscu lub klient-klient) i ustawienie adresów IP i masek podsieci dla każdego punktu końcowego VPN.

- Wybierz implementację IPSec. Implementacja IPSec to specyficzny pakiet oprogramowania, który będziesz działać w systemach operacyjnych. Przykłady implementacji IPSEC obejmują StrongSwan, Openswan i Libreswan.

- Skonfiguruj ustawienia IPSec. Ustal określone ustawienia wdrożenia, w tym metoda uwierzytelniania, algorytm szyfrowania i protokół zarządzania kluczami.

- Skonfiguruj ustawienia sieciowe. Oprócz ustawień IPSec, musisz skonfigurować sieć jako całość do pracy z VPN, ustanawiając adresy IP, maski podsieci i reguły routingu.

- Skonfiguruj zapory ogniowe. Upewnij się, że zapory ogniowe na obu końcach VPN są skonfigurowane, aby umożliwić ruchowi IPSec przez ich obronę.

- Przetestuj połączenie. Po podjęciu wszystkich kroków upewnij się, że dane bezproblemowo podróżują za pośrednictwem VPN IPSec i rozwiązywanie problemów z problemami związanymi z połączeniem.

Jaka jest różnica między IPSec VPN i SSL VPN?

IPSEC i SSL VPN mają jedną główną różnicę: punkt końcowy każdego protokołu. W większości przypadków VPN IPsec pozwala użytkownikowi zdalnie łączyć się z siecią i wszystkimi aplikacjami.

Z drugiej strony SSL VPN tworzy tunele do określonych aplikacji i systemów w sieci. Ogranicza to sposób, w jakie można użyć SSL VPN, ale obniża prawdopodobieństwo naruszenia punktu końcowego prowadzącego do szerszego naruszenia sieci. Oczywiście zarówno IPSec, jak i SSL VPN mogą być przydatne, ale który wybierzesz, zależy od potrzeb i struktury Twojej organizacji.

Czy Nordvpn używa IPSec?

W przypadku wersji macOS (za pośrednictwem App Store) i iOS Nordvpn używa IKEV2/IPSEC. To jest połączenie protokołów IPSec i Internet Key Exchange w wersji 2 (IKEV2). IKEV2/IPSEC pozwala na bezpieczne połączenie VPN, bez kompromisu w zakresie prędkości Internetu.

IKEV2/IPSEC to jednak tylko jedna opcja dostępna dla użytkowników Nordvpn,. Nordvpn oferuje również protokół OpenVPN i Nordlynx, protokół oparty na WireGuard. Nordlynx zapewnia niezrównane prędkości, dzięki czemu Nordvpn jest najszybszym VPN na świecie.

Czy mogę ręcznie połączyć się z protokołem IPSec Nordvpn?

Tak, możesz ręcznie połączyć się z Nordvpn we wszystkich głównych systemach operacyjnych. Przewodniki specyficzne dla systemu operacyjnego zobacz poniższą listę.

- Ręcznie podłącz się do systemu Windows

- Ręcznie podłącz się do Linux

- Ręcznie podłącz się do macOS

- Ręcznie połącz się na Androida

- Ręcznie połącz na iOS

Oczywiście możesz użyć Nordvpn bez ręcznego łączenia się z protokołem. Wystarczy pobrać aplikację, skonfiguruj swoje konto i rozpocząć przeglądanie z ulepszonym bezpieczeństwem i prywatnością.

Bezpieczeństwo online zaczyna się od kliknięcia.

Bądź bezpieczny ze światem’S wiodący VPN

Malcolm Higgins

MALCOLM – автор контента, специализирющийся на киtoś. Имея оRыы работы в жрналистикje и увифрровой конфиденциальностюю, он ннадеетiad я нчniej ть контролировать свои соind.