Można zapobiec atakom ransomware za pomocą VPN?

Streszczenie:

– Ataki oprogramowania ransomware stają się coraz bardziej powszechne, a firmy wszystkich rozmiarów padają ofiarą.

– VPN i Protokół stacjonarny zdalnej (RDP) są często powiązane z atakami ransomware.

– Praca zdalna zwiększyła ryzyko udanych ataków ransomware.

– SplashTop, rozwiązanie do zdalnego dostępu, śledzi zero zaufania ramy bezpieczeństwa, aby zapobiec atakom ransomware.

Kluczowe punkty:

1. Automatyzuj aktualizacje bezpieczeństwa i łatki: SplashTop automatyzuje aktualizacje dla wszystkich punktów końcowych, zmniejszając ryzyko wykorzystania z powodu przestarzałego oprogramowania.

2. Uwierzytelnianie urządzeń obsługujących: w przeciwieństwie do większości VPN, SplashTop wymaga uwierzytelniania urządzenia do sesji dostępu zdalnego, zapobiegając nieautoryzowanemu dostępowi.

3. Egzekwuj uwierzytelnianie wieloskładnikowe i pojedyncze logowanie (SSO): SplashTop obsługuje MFA i SSO, zapewniając weryfikację tożsamości i wzmacniając bezpieczeństwo.

4. Zapewnij nagrywania i dzienniki sesji: SplashTop oferuje obszerne dzienniki sesji i nagrywania, pomagając w monitorowaniu i audycie.

5. Oferta bezpieczeństwo punktów końcowych: splashTop partnerzy z Bitdefender i Webroot, aby zapewnić ulepszone funkcje bezpieczeństwa punktu końcowego.

6. Firmy powinny przejść na poziomie aplikacji, oparte na tożsamości zdalne rozwiązania dostępu.

7. Bezpieczne rozwiązanie do zdalnego dostępu SplashTop jest zaprojektowane dla epoki pracy z każdym miejscem.

8. Splashtop inwestuje w cyberbezpieczeństwo i ma biuletyn rady doradczej ds. Bezpieczeństwa i biuletyn bezpieczeństwa, aby pozostać na bieżąco.

9. Korzystanie z oprogramowania antywirusowego i zachowanie ostrożności podczas pobierania materiałów z Internetu może obniżyć ryzyko kradzieży danych.

10. Jednak sam VPN może nie być wystarczający do ochrony przed atakiem ransomware.

Pytania:

1. W jaki sposób SplashTop automatyzuje aktualizacje bezpieczeństwa i łatki?

– SplashTop automatyzuje aktualizacje dla wszystkich punktów końcowych i infrastruktury w chmurze, aby upewnić się, że są aktualne.

2. Jak uwierzytelnianie urządzeń obsługuje SplashTop?

– SplashTop wymaga uwierzytelniania urządzenia dla każdego nowego urządzenia próbującego ustanowienie sesji dostępu zdalnego.

3. Jakie opcje weryfikacji tożsamości obsługuje SplashTop?

– SplashTop obsługuje uwierzytelnianie wieloskładnikowe (MFA) i pojedyncze logowanie (SSO).

4. Jakie funkcje rejestrowania oferują SplashTop?

– SplashTop oferuje obszerne dzienniki sesji i nagrania i może integrować się z systemami bezpieczeństwa i zarządzania zdarzeniami (SIEM).

5. Czy SplashTop zapewnia dodatkowe funkcje bezpieczeństwa punktu końcowego?

– Tak, partnerzy SplashTop z Bitdefender i Webroot, aby zapewnić ulepszone możliwości bezpieczeństwa punktu końcowego.

6. Jakie jest zalecane podejście do rozwiązań zdalnych dostępu w erze po witrynie?

– Eksperci ds. Bezpieczeństwa zalecają przejście na poziomie aplikacji, oparte na tożsamości zdalne rozwiązania dostępu.

7. W jaki sposób SplashTop jest na bieżąco z najnowszymi zagrożeniami cybernetycznymi?

– Splashtop nieustannie monitoruje najnowsze cyberprzestępstwa i utworzył Radę Doradczą Bezpieczeństwa i rozpoczął biuletyn bezpieczeństwa.

8. Czy sam VPN może chronić przed atakami ransomware?

– Chociaż VPN może zapewnić pewien poziom ochrony, może nie być wystarczające, aby całkowicie zapobiec atakom oprogramowania ransomware.

9. Jakie inne środki ostrożności powinny podjąć osoby, aby zminimalizować ryzyko kradzieży danych?

– Oprócz korzystania z VPN, osoby powinny korzystać z oprogramowania antywirusowego i zachować ostrożność w pobieraniu materiałów z Internetu.

10. Jaka jest rola pracowników w zapobieganiu atakom ransomware?

– Pracownicy powinni przestrzegać najlepszych praktyk, takich jak unikanie kliknięcia podejrzanych linków lub otwieranie nieznanych załączników e -mailowych.

Szczegółowe odpowiedzi:

1. SplashTop automatyzuje aktualizacje bezpieczeństwa i łatki, regularnie sprawdzając aktualizacje i automatycznie stosując je do wszystkich punktów końcowych i infrastruktury w chmurze. Zapewnia to, że luki w oprogramowaniu są niezwłocznie rozwiązywane, zmniejszając ryzyko wykorzystania przez cyberprzestępcy.

2. SplashTop obsługuje uwierzytelnianie urządzenia jako kluczowy krok w ustanowieniu sesji dostępu zdalnego. Każde nowe urządzenie próbujące połączyć się z siecią, jest wymagane do przejścia przez proces uwierzytelniania, weryfikujące jego tożsamość i upewnienie się, że tylko autoryzowane urządzenia mogą nawiązać połączenie. Zapobiega to nieautoryzowanym dostępowi i chroni przed potencjalnymi atakami ransomware.

3. SplashTop obsługuje uwierzytelnianie wieloskładnikowe (MFA) i pojedyncze logowanie (SSO) w celu ulepszonej weryfikacji tożsamości. MFA dodaje dodatkową warstwę bezpieczeństwa, wymagając od użytkowników dostarczania wielu form identyfikacji, takich jak hasło i unikalny kod wysłany do urządzenia mobilnego. SSO pozwala użytkownikom uwierzytelnić raz i uzyskać dostęp do wielu zasobów, zmniejszając ryzyko słabych lub ponownie używanych haseł.

4. SplashTop oferuje obszerne funkcje nagrywania i rejestrowania sesji. Dzienniki sesji zawierają szczegółowe informacje o sesjach dostępu zdalnego, w tym dostęp do systemu i jakie działania zostały podjęte. Informacje te są kluczowe do celów kontroli i mogą pomóc zidentyfikować wszelkie podejrzane działanie, które mogą wskazywać na atak ransomware. .

5. SplashTop Partners z wiodącymi firmami cyberbezpieczeństwa, takimi jak BitDefender i Webroot, aby oferować zaawansowane funkcje bezpieczeństwa punktu końcowego. Te partnerstwa pozwalają Splashtopowi zapewnić klientom dodatkową warstwę ochrony przed złośliwym oprogramowaniem, w tym ransomware. Integrując z tymi rozwiązaniami bezpieczeństwa punktu końcowego, SplashTop może zidentyfikować i blokować potencjalne zagrożenia, zanim będą mogły wyrządzić szkodę.

6. W erze po chwale zalecanym podejściem do rozwiązań dostępu zdalnego jest odejście od dostępu do VPN na poziomie sieci i do rozwiązań opartych na tożsamości, które obejmują strukturę zerowej zerowej. Oznacza to przyjęcie rozwiązań takich jak SplashTop, które koncentrują się na weryfikacji tożsamości każdego użytkownika i urządzenia przed przyznaniem dostępu. Takie podejście zmniejsza ryzyko nieautoryzowanego dostępu i pomaga zapobiegać atakom ransomware, minimalizując powierzchnię ataku.

7. Splashtop pozostaje aktualizowany o najnowszych zagrożeniach cybernetycznych poprzez ciągłe monitorowanie i współpracę z ekspertami branżowymi. Firma utworzyła Radę Doradczą Bezpieczeństwa, składającą się z profesjonalistów cyberbezpieczeństwa, w celu zapewnienia informacji i zaleceń dotyczących pojawiających się zagrożeń. SplashTop prowadzi również biuletyn bezpieczeństwa, regularnie dzieląc się informacjami o lukach i najlepszych praktykach, aby pomóc specjalistom IT i MSP, aby nie było informować i podejmować niezbędne środki ostrożności.

8. Chociaż VPN może zapewnić pewien poziom ochrony poprzez szyfrowanie danych i ukrywanie adresów IP, nie jest to jedyne rozwiązanie zapobiegania atakom ransomware. Ataki ransomware często obejmują techniki inżynierii społecznej i wykorzystywać luki w oprogramowaniu. Dlatego niezbędne jest przyjęcie wielowarstwowego podejścia do bezpieczeństwa, w tym ochrony punktów końcowych, regularnych aktualizacji oprogramowania, szkolenia pracowników i wdrażania ram zerowych.

9. Oprócz korzystania z VPN, osoby mogą zminimalizować ryzyko kradzieży danych za pomocą renomowanego oprogramowania antywirusowego. Kluczowe jest również regularne instalowanie aktualizacji oprogramowania i łatek. Ponadto należy zachować ostrożność przy pobieraniu materiałów z Internetu, szczególnie z niezaufanych źródeł lub podejrzanych e -maili i stron internetowych.

10. Pracownicy odgrywają istotną rolę w zapobieganiu atakom ransomware. Powinny być edukowane na temat ryzyka związanego z oprogramowaniem ransomware i przeszkoleni w zakresie najlepszych praktyk w zakresie bezpieczeństwa cybernetycznego. Obejmuje to unikanie klikania podejrzanych linków lub otwieranie załączników e -mail z nieznanych źródeł. Regularne szkolenie w zakresie świadomości bezpieczeństwa może pomóc pracownikom rozpoznać wspólne wektory ataku ransomware i podejmować odpowiednie działania, aby zapobiec atakom.

Można zapobiec atakom ransomware za pomocą VPN

Z VPN, Twoje dane i aktywność online są szyfrowane, a twoje IP ukryte, więc hakerom trudniej jest uzyskać istotne informacje z komputera.

Rola VPN i RDP w atakach ransomware

19 marca 2021 r. Gigant komputerowy Acer poinformował, że został dotknięty rekordowym zapotrzebowaniem ransomware w wysokości 50 milionów dolarów. Podczas gdy kwota okupu była oszałamiająca, sam fakt, że firma została uderzona przez ransomware, stał się obecnie powszechną wiadomością.

Firmy duże i małe były ofiarami ransomware, w których cyberprzestępcy używają złośliwego oprogramowania, aby uniemożliwić firmie dostęp do jej danych, komputerów lub sieci, chyba że zapłacą wysoką opłatę za okup.

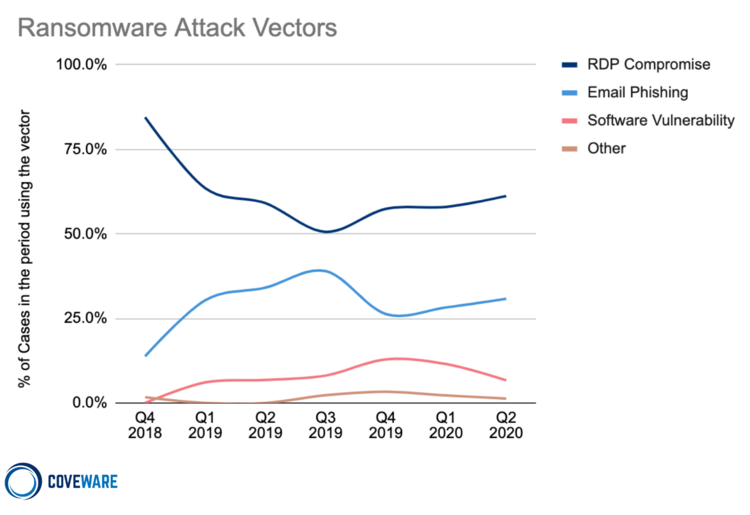

Jako dyrektor generalny zdalnego dostawcy rozwiązania dostępu i zdalnego wsparcia, i’M szczególnie świadomy regularnie zgłaszanych powiązań między wirtualnymi prywatnymi sieciami (VPN), Protocol Protokół zdalnego (RDP) i Ransomware. Najlepsze exploits używane przez gangi Ransomware to VPN Bugs, ale RDP nadal króluje Supreme: jak opisano w artykule ZDNET, raporty z Coveware, Emsisoft i nagrane przyszłe “.”

Obawy dotyczące ransomware wzrosły podczas pandemii Covid-19, przy czym tak wielu pracowników pracuje w domu. Globalna firma księgowa KPMG zgłosiła dowody, że “Zdalna praca znacznie zwiększa ryzyko udanego ataku ransomware. Ze względu na połączenie słabszych elementów sterujących w domu IT i większe prawdopodobieństwo, że użytkownicy klikną Covid-19 o tematyce e-maile z przynętą.”

W czerwcu 2020 r. Departament Bezpieczeństwa Wewnętrznego wydał ostrzeżenie o wzroście firm ukierunkowanych na oprogramowanie ransomware, które polegają na RDP i VPN w celu zdalnego dostępu.

Na szczęście dla klientów SplashTop, SplashTop został zaprojektowany z myślą o zero zaufania ramy bezpieczeństwa, najnowsze podejście w branży, które oznacza nic zaufania i sprawdź wszystko. Uważamy, że Zero Trust może pomóc w powstrzymaniu fali ataków ransomware.

Jak SplashTop pomaga zapobiegać oprogramowaniu ransomware

Podczas gdy cyberprzestępstwa ewoluują każdego dnia, oto niektóre ze sposobów, w jakie produkty SplashTop pomagają zmniejszyć oprogramowanie ransomware:

- Zautomatyzuj aktualizacje bezpieczeństwa i łatki – Dzisiaj’S. VPN i RDPS wymagają ręcznego łatania, a ponieważ VPN działają 24/7, profesjonaliści IT i MSP są mniej prawdopodobne, że będą je aktualizować. Wystarczy chwila nieuwagi dla hakera, aby wykorzystać podatność. SplashTop automatyzuje aktualizacje dla wszystkich naszych punktów końcowych i infrastruktury w chmurze.

- Uwierzytelnianie urządzenia obsługujące – W przeciwieństwie do większości VPN, które są rzadko konfigurowane do obsługi uwierzytelniania urządzenia, SplashTop jest automatycznie konfigurowany do uwierzytelniania każdego nowego urządzenia próbującego ustanowienie sesji dostępu zdalnego. Zespoły IT mogą również uniemożliwić użytkownikom zdalnego dostępu do dodawania nowych urządzeń.

- Egzekwuj uwierzytelnianie wieloskładnikowe (MFA) i pojedyncze logowanie (SSO)- Weryfikacja tożsamości jest podstawową częścią ramy Zero Trust, a SplashTop obsługuje MFA, a także SSO. Nasz produkt SplashTop Enterprise oferuje integrację SSO/SAML (Security Asertion Markup Language) z Active Directory (AD), Active Directory Federation Services (ADFS), OKTA i innych usług katalogowych. Za pośrednictwem usług katalogowych IT/MSP mogą również egzekwować zasady hasła, takie jak siła hasła i rotacja hasła.

- Podaj nagrywania sesji i dzienniki sesji – SplashTop oferuje obszerne dzienniki sesji i funkcje nagrywania. Zgodnie z potrzebami, SplashTop Enterprise integruje również z informacjami o bezpieczeństwie i zarządzaniem zdarzeniami (SIEM) w celu scentralizowanego rejestrowania.

- Oferuj bezpieczeństwo punktu końcowego – SplashTop Partners z Bitdefender i Webroot, aby zaoferować ulepszone możliwości bezpieczeństwa punktu końcowego dla klientów, którzy chcą dodatkowej warstwy ochrony.

Od czasu rozpoczęcia pandemii wiele firm zwróciło się do VPN i RDP, aby umożliwić zdalną pracę, narażając swoje firmy na rozszerzanie cyberprzestępstw. W ostatnich latach Gartner i wielu ekspertów ds. Bezpieczeństwa zalecili, aby firmy odejdą od dostępu do sieci VPN na poziomie sieci i zamiast tego przechodzą na poziomy zdalnego dostępu do tożsamości, które obejmują zero zaufania ramy.

Splashtop’S Cloud-First, Cloud-Native Secure Remote Access Solution zostało zaprojektowane w celu obsługi epoki roboczej po pobiciach.

Splashtop nieustannie monitoruje najnowsze cyberprzestępstwa, a my jesteśmy zaangażowani w inwestowanie milionów, aby zapewnić, że nasi klienci są przed nimi dobrze chronieni. Niedawno założyliśmy radę doradczą ds. Bezpieczeństwa i uruchomiliśmy biuletyn bezpieczeństwa, aby pomóc mu profesjonalistom i MSP.

Dowiedz się więcej o praktykach bezpieczeństwa zdalnego dostępu SplashTop . I pozwól’s dalej pracując nad sposobami, aby ransomware było jak najcięższe, jak to możliwe.

Można zapobiec atakom ransomware za pomocą VPN?

Aby zminimalizować ryzyko skradzionego przez hakerów cennej daty, zaleca się użycie antywirusa i zachować ostrożność, jakie materiały pobierasz z Internetu.

Czy VPN może jednak naprawdę chronić Cię przed atakiem ransomware?

Wannacry, atak ransomware, który zagraża tysiącom systemów komputerowych na całym świecie

W piątek 12 maja świat prawie się zawalił z powodu ataku ransomware o nazwie WannaCry, który szybko rozprzestrzenił się za pośrednictwem systemu podziału systemu Windows na tysiącach komputerów.

Cyber-zagrożony hit w ponad 100 krajach i wpłynęło na podstawowe systemy, takie jak British NHS, hiszpańska firma telekomunikacyjna Telefónica lub gigant serwisu pocztowego Fedex.

Złośliwe oprogramowanie, które wykorzystywało skradzione narzędzia z NSA, zostało przeniesione za pośrednictwem poczty elektronicznej i działało w sposób, który utrudniał użytkownikom dostęp do swoich systemów komputerowych, dopóki okup nie został opłacony za pośrednictwem popularnego cyfrowego bitcoinu walutowego.

Po kilku godzinach anonimowy analityk ds. Bezpieczeństwa cybernetycznego zatrzymał zagrożenie, rejestrując nazwę domeny, która była ukryta w kodzie ransomware, zapobiegając w taki sposób większe szkody.

Ale w jaki sposób możesz zwiększyć bezpieczeństwo komputera na wypadek powtarzania ataku?

Znaczenie usług VPN w celu ochrony przed złośliwym oprogramowaniem online

Jednym z pytań, które pojawiają się po niedawnym globalnym cyberataku, jest to, że od samego początku można go było zabić za pomocą VPN.

Jak twierdzą eksperci ds. Bezpieczeństwa z serwisu Nordvpn, VPN jest naprawdę przydatny, jeśli chcesz chronić swój komputer przed złośliwym oprogramowaniem, gdy uzyskujesz dostęp do Internetu, nawet z publicznego hotspotu.

Jednak w twoich rękach jest sprawdzenie, jaki rodzaj materiałów pobierasz online.

Z VPN, Twoje dane i aktywność online są szyfrowane, a twoje IP ukryte, więc hakerom trudniej jest uzyskać istotne informacje z komputera.

Ale musisz być szczególnie ostrożny, aby nie kliknąć podejrzanych okien, które mogą pojawić się na ekranie. Zasadniczo unikanie pobierania dokumentów pochodzących od nieznanego nadawcy.

Tutaj wchodzą VPN. Większość usług Blacklist Wątpliwe adresy URL, więc jest to świetne miejsce na rozpoczęcie.

Co możesz zrobić, aby chronić swój komputer przed atakiem ransomware?

Nordvpn’S Eksperci ds. Bezpieczeństwa sugerują, że najlepszym sposobem na zwiększenie bezpieczeństwa w komputerze jest zainstalowanie najnowszych aktualizacji, tworzenie kopii zapasowych danych i unikanie otwierania podejrzanych plików.

Co zrobić, jeśli jesteś ofiarą cyberataku?

Jeśli przegapiłeś którekolwiek z poprzednich zaleceń, a niekwestionowany system komputerowy został zainfekowany tego rodzaju złośliwym oprogramowaniem, zaleca się natychmiastowe odcięcie

Połączenie internetowe, aby uniknąć infekowania innych.

Następnie zgłoś to korespondentom. Nie zapomnij szukać pomocy od profesjonalnego technologii, aby przejść przez ten proces!

*Zdjęcie przez drzwi Joe Prachatree | Shutterstock.

Jak chronić się przed ransomware z VPN

Wraz z postępem technologii komputerowych i ewolucją Internetu, ryzyko i luki również znacznie wzrosły. W porównaniu z ostatnią dekadą użytkownicy komputerów bardziej martwią się o bezpieczeństwo danych, niezależnie od tego, jaką mają infrastrukturę lub jakie jest ich rodzaj korzystania z komputera. Nie chodzi już o wirusy komputerowe ani konie trojańskie, które mogą uszkodzić komputer’S lub powoduje awarię sprzętu, na horyzoncie pojawiły się nowsze zagrożenia. Oprogramowanie ransomware jest stosunkowo nowe wśród wariantów złośliwego oprogramowania. Jednak powszechne ataki, takie jak WannaCry/Wanacrypt0R 2.0 stają się coraz bardziej powszechne i wpływają na tysiące użytkowników komputerów na całym świecie. Dlatego musisz zwiększyć ochronę przed nią.

Jak chronić się przed ransomware z VPN

Top Zalecany VPN

30 dniowa gwarancja zwrotu pieniedzy

Niuanse of Ransomware

W przeciwieństwie do większości złośliwego oprogramowania komputera, Ransomware nie prowadzi do błędów oprogramowania lub uszkodzenia systemu operacyjnego. Nie toruje też drogę wtargnięcia innego złośliwego oprogramowania do komputera. Zamiast tego blokuje dostęp do komputera’S OS, dostęp do sieci i inne oprogramowanie, dopóki nie zapłacisz cytowanej kwoty. Może wpływać zarówno na użytkowników indywidualnych, jak i korporacyjnych. Ostatnio w Wielkiej Brytanii’S NHS (National Health Service) była ofiarą ransomware. Ze względu na fakt, że NHS korzystało z przestarzałych systemów operacyjnych Windows XP, cyberprzestępcy byli łatwo infiltrować swoje komputery.

Sposoby zapobiegania oprogramowaniu ransomware

Twoje dane są dla Ciebie cenne, więc jest naturalne. Dlatego konieczne jest zwiększenie obrony przed oprogramowaniem ransomware i innym złośliwym oprogramowaniem. Jest kilka rzeczy, które możesz zrobić:

- Tworzenie kopii zapasowych danych to pierwsza linia obrony przed oprogramowaniem ransomware i powiązanym złośliwym oprogramowaniem. Zwyczajanie jest to tworzenie kopii zapasowych ważnych danych co tydzień lub codziennie. Można do tego użyć aplikacji stron trzecich. Po kopii zapasowej cennych danych łatwiej jest pozbyć się nieznośnych sytuacji tworzonych przez Ransomware.

- Zawsze trzymaj swoje System operacyjny aktualny. Windows 8, Windows XP i Windows 2003 są wyjątkowo podatne na ataki ransomware.

- Przejmujące jest, że używasz odpowiedniego oprogramowania przeciw złośliwemu oprogramowaniu na komputerze i regularnie je aktualizujesz. Zaktualizowany antywirus może złapać nowsze odmiany złośliwego oprogramowania, w tym oprogramowanie ransomware.

- Konieczne jest również korzystanie z komputera i sieci we właściwy sposób, aby upewnić się, że oprogramowanie ransomware nie wkracza się do systemu. Twórcy takiego oprogramowania osadzają złośliwe oprogramowanie w różnych rzeczach, takich jak załączniki e -mail, zdjęcia i filmy w mediach społecznościowych itp. Powstrzymaj się od otwierania podejrzanych załączników przed skanowaniem go antywirusem i nie klikaj filmów wysyłanych przez nieznanych ludzi.

- Zainstaluj bloker ransomware. Zarówno Cyberason Ransomfree, jak i MalwareBytes Anti-Ransomware to niezawodne bezpłatne opcje.

- Blokuj port TCP 445 jako dodatkowy środek bezpieczeństwa. Jeśli ty’Re za pomocą Windows 7, Windows Vista, Windows XP, Windows 2000 itp., To’s niezbędny do Zamknij porty 445, 135, 138, 139.

- Kolejnym odpowiednim miarą w celu zwiększenia obrony przed wariantami złośliwego oprogramowania, w tym oprogramowania ransomware, jest użycie VPN. Wirtualna prywatna sieć jest nie tylko pomocna dla korporacyjnych użytkowników sieci, ale także może być pomocna dla ogólnych użytkowników komputerów PC.

Po co używać VPN, aby zapobiec atakom ransomware

Chociaż korzystanie z VPN nie może cię zabezpieczyć przed atakami złośliwego oprogramowania, poziom bezpieczeństwa twojego systemu jest teraz wzmacniany. Zalety są liczne:

- Kiedy używasz VPN, Twój adres IP jest ukryty i dostęp do Internetu za pośrednictwem anonimowości. Utrudnia to twórcom złośliwego oprogramowania celowanie w komputer. Zazwyczaj szukają bardziej wrażliwych użytkowników.

- Podczas udostępniania lub dostępu do danych online za pomocą VPN. Te dane są szyfrowane i pozostają w dużej mierze poza zasięgiem dla twórców złośliwego oprogramowania.

- Niezawodne usługi VPN również wątpliwe adresy URL czarnej listy.

Ze względu na te czynniki korzystanie z VPN zapewnia większe zabezpieczenie od złośliwego oprogramowania, w tym oprogramowania ransomware. Do wyboru jest wiele usług VPN. Upewnij się, że dostawca VPN, z którym się zarejestrujesz, jest renomowany i ma niezbędną wiedzę specjalistyczną w dziedzinie bezpieczeństwa online. Dobrym przykładem byłoby Expressvpn.

Czy VPN może cię chronić przed zhakowaniem?

W erze cyberataków tworzenie szczelnej środowiska dla urządzeń z obsługą Internetu jest trudnym zadaniem. Aktorzy zagrożeni stają się bardziej przebiegłości z dnia na dzień w poszukiwaniu nowych sposobów obejścia nawet najbardziej restrykcyjnych mechanizmów obronnych.

To’powszechna wiedza, że wyspecjalizowane oprogramowanie, takie jak rozwiązania antywirusowe i anty-malware, może chronić cię przed hakerami, ale czy każde inne narzędzia mogą pasować do tej roli?

Na przykład VPN mają solidną reputację, zachowując swoje działania online prywatne, ale jak dobrze sobie radzą w trudniejszym scenariuszu, takiego jak skierowanie cię do hakerów i ich psotnych ataków?

Funkcja VPN 101

Po pierwsze, musimy dokładnie zrozumieć, jak działa VPN, zanim będziemy mogli się rozwiązać, czy może to zapewnić bezpieczeństwo przed hakerami. VPN, która jest skrótem dla wirtualnej sieci prywatnej, anonimizuje Twoje dane, kierując ruch za pomocą serii bezpiecznych maszyn o nazwie serwery.

Większość VPN przekierowuje dane przez jeden serwer, który powinien wystarczyć, aby utrzymać ruch poza szkodą’kołysać. Jednak niektórzy dostawcy VPN mogą pochwalić się funkcją wielu HOP, która odbija twoje połączenie przez wiele serwerów, jeszcze bardziej wzmacniają twoją prywatność.

Niestety, zwykłe przekierowanie ruchu nie wystarcza, aby zapobiec szpiegom hakerów na prywatnych danych. VPN zawierają również solidne protokoły szyfrowania do danych przekażonych szyfru, więc nawet jeśli wpadną w niewłaściwe ręce, przestępcy mogą’t Użyj.

Oprócz głównej funkcji ponownej realizacji i szyfrowania ruchu, nowoczesne VPN, takie jak Bitdefender VPN, mają kilka dodatkowych funkcji, w tym między innymi:

- Internetowe przełączniki zabijania, które mogą uniemożliwić urządzenie powrócić do jego domyślnego, niezabezpieczonego połączenia, jeśli VPN tymczasowo spadnie

- Adblockers i moduły przeciw tłoczowi, które mogą uniemożliwić podmiotom internetowym śledzenie zachowań online i celowanie w dostosowane treści (reklamy, wiadomości, artykuły, propaganda)

- Podzielone funkcje tunelowania, które pozwalają wykluczyć niektóre aplikacje i usługi na urządzeniu od przejścia przez tunel VPN

- Multi-Hop VPN, który pozwala odbić połączenie przez dwa lub więcej serwerów VPN w celu zwiększenia anonimowości

VPN oferują ograniczoną ochronę przed hakerami

Odpowiedzieć na pytanie: Tak, VPN może chronić cię przed hakerami i niektórymi z ich ataków, ale to’jest kluczowe dla zrozumienia ich ograniczeń. Wygrał VPN’T Nie chronisz przed pobieraniem lub instalacją złośliwego oprogramowania na komputerze, co jest obecnie jednym z najbardziej krytycznych wektorów ataku.

Ponadto, chociaż niektóre rozwiązania VPN obejmują złośliwe oprogramowanie i ochronę phishingową, oferują ograniczoną ochronę przed tymi atakami. Moduły ochrony złośliwego oprogramowania i phishingowe opierają się na bazach danych, które składają się z wcześniej wykrytych domen złośliwych. Jeśli domena jest nowa i nie została nabyta przez bazę danych, Twój VPN’S Moduł ochrony złośliwego i phishingu może’T za dużo.

Jednak VPN może chronić cię przed hakerami w sieci publicznych. Jeśli ty’RE na publicznym Wi-Fi, inni uczestnicy sieci mogą być w stanie zobaczyć Twój ruch, zwłaszcza jeśli to’S nie szyfrowane. Chociaż HTTPS może pomóc Ci osiągnąć ten sam efekt, działa tylko w przeglądarce. Natomiast VPN zapewnia ochronę całego systemu, niezależnie od używanej aplikacji lub usługi.

VPN mogą również chronić Cię przed atakami DOS i DDOS, przesłaniając Twój adres IP. Nie znając twojego adresu IP, aktorzy zagrożeni mogą’t kierujcie się za pomocą ataków odmowy serwisu.

VPN może cię chronić przed:

- Ataki MITM – Ponownie zatrzymując ruch i szyfrując go, VPNS sprawiają, że atakujący jest niezwykle trudne do monitorowania ruchu i kradzieży prywatnych danych

- Porwanie sesji – Ten rodzaj ataku, znany również jako kradzież ciastek, często występuje w niezabezpieczonych, publicznych sieciach Wi-Fi, a VPN oferują doskonałą ochronę

- Ataki DOS i DDOS – Nie znając faktycznego adresu IP, hakerzy nie mają sposobu na atakowanie ataków odmowy serwisu

- Zdalne hakowanie –VPN zastępuje Twój adres IP, uniemożliwiając zdalne włamanie się, jeśli sprawcy nie są’Nie znam swojego prawdziwego adresu IP

VPN mogą’T chronisz cię przed:

- Złośliwe oprogramowanie – VPN Aren’t Zaprojektowany w celu ochrony przed pobieraniem lub instalacją złośliwego oprogramowania na urządzeniu, w przeciwieństwie do wyspecjalizowanych rozwiązań anty-malware, takie jak Bitdefender Total Security

- Wyłudzanie informacji – Chociaż niektóre VPN zawierają funkcje ochrony phishingu, nie są’T Zapewnij szczelną ochronę przed próbami phishingowymi, które często wykorzystują błąd ludzki

- Błędy ludzkie – Twój VPN może’t Zapobiegaj wyłączeniu antywirusa, kliknięciu złośliwych linków lub dobrowolnie przekazania prywatnych danych