Czy Vipre wyłącza obrońcę systemu Windows

Zalogowanie się do urządzenia Citrix z aktywną włączoną ochroną zawodzi [VPBAGENT-275]

Uwagi do wydania dla Vipre Cloud Agent – 18 września 2019

Informacje o wydaniu produktu dla Vipre Cloud Agent 11.0.7633, wydane 18 września 2019.

Ten artykuł zawiera informacje o tym, co nowego w tym wydaniu. Istnieją również specjalne instrukcje dotyczące usunięcia obejścia, które mogły zostać zastosowane podczas oczekiwania na tę gorącą poprawkę. Wcześniej znane problemy są tutaj wymienione wraz z sugestiami, jak zawierać problem, jeśli dotyczy.

Co nowego

Poniższy błąd został rozwiązany wraz z tym wydaniem.

- VPBAGENT-4608 – Outlook zamraża otwieranie niektórych załączników PDF

Specjalne instrukcje

Po zainstalowaniu tego hotfix agenta sprawdź swoje zasady, aby upewnić się Aktywna ochrona – Rozszerzenia wysokiego ryzyka ustawienie ma PDF Wybrano rozszerzenie. Niektórzy klienci mogli tymczasowo usunąć rozszerzenie PDF jako obejście tego problemu.

Znane problemy i obejścia

W tej sekcji wymieniono problemy znane w momencie wydania. W niektórych przypadkach są to błędy, które pracujemy nad rozwiązaniem z późniejszą wersją. Inne elementy mogą wynikać z przyczyn poza naszą kontrolą, takie jak błędy z oprogramowaniem innych dostawców. We wszystkich przypadkach staraliśmy się przedstawić obejście, jeśli wystąpi problem.

Jeśli masz pytania dotyczące konkretnego problemu, podaj identyfikator problemu (jeśli dotyczy) podczas kontaktowania się z naszym zespołem wsparcia technicznego.

W tej chwili nie ma nowych znanych problemów z tym wydaniem.

Poprzednie znane problemy

Wyjątki portu zapory zaplanowanej przez agenta nie blokują zgodnie z oczekiwaniami [VPBAGENT-4209]

Po utworzeniu prostych wyjątków portu zapory, Vipre nie blokuje zgodnie z oczekiwaniami.

Obejście: Utwórz zaawansowany wyjątek zapory

Przejdź do ekranu zaawansowanych wyjątków w agenta VIPRE, a następnie wybierz pomoc w celu uzyskania szczegółowych instrukcji.

- Otwórz agenta Vipre

- Przejdź do ekranu zaawansowanych wyjątków:

- Kliknij Zapora >Ustawienia widoku

- W sekcji zapory kliknij Wyjątki.

- Kliknij Porty Tab>Dodaj zaawansowany. .

Możesz dodać zaawansowane wyjątki z tego ekranu. Aby uzyskać szczegółowe kroki w dodaniu zaawansowanych wyjątków, kliknij Pomoc przycisk na tym ekranie.

Agenci z systemem Windows Server 2019 nie uruchamiają ponownego uruchomienia podczas klikania „Ponowne uruchomienie” w wymaganym warstwie ponownego uruchomienia VIPRE [VPBAGENT-3920]

Jest to warunek występujący ze względu na zmiany w ustawieniach zabezpieczeń systemu Windows Server 2019.

Urządzenia EndPoint z systemem Windows Server 2019 nie uruchomi się ponownie, gdy zostanie wybrany przycisk „Ponowne uruchomienie” – chyba że konto użytkownika zostanie dodane do określonych lokalnych zasad bezpieczeństwa systemu Windows. Domyślna grupa „administratorów” nie może ponownie uruchomić agenta za pomocą tej metody.

Obejście 1: Dodaj użytkownika do zasady „wyłącz system”

Aby dodać konto użytkownika do zasady „wyłącz system”

- Na maszynie agenta otwórz Lokalne zasady bezpieczeństwa systemu Windows

- Dodaj wymagane konto użytkownika do „Zasady lokalne”> „Przypisanie praw użytkownika”> „Zamknij system” polityka

- Wyloguj się I Zalogować się do komputera (lub ponownego uruchomienia), aby zmiana zasad zastosowań

Następnym razem, gdy Vipre wymaga ponownego uruchomienia, zmodyfikowany użytkownik będzie mógł ponownie uruchomić komputer za pomocą przycisku „Ponowne uruchomienie teraz”.

Obejście 2: Ponownie uruchom agenta ręcznie

Zamiast korzystać z przycisku ponownego uruchomienia, użytkownicy mogą ręcznie uruchomić agenta za pośrednictwem menu Windows Start.

Zapory zaufane strefy zdefiniowane w zakresie adresów IPv6 nie działają [VPBAGENT-3187]

Agent VIPRE nie rozpoznaje zakresów strefy zaufanej IPv6 i traktuje dowolny ruch IPv6 jako nieustanne. Dlatego nadal będą miały zastosowanie wszelkie zasady zapory dla ruchu nieustannego.

W tej chwili nie ma znanego obejścia.

W niektórych systemach inteligentny ekran Windows Defender blokuje instalator agenta [VC-1279]

Wydaje się, że jest to błąd w procesie rejestracji oprogramowania Microsoft, który śledzimy.

Obejście: Wybierać Więcej informacji z wyskakującego okienka Windows Defender, a następnie wybierz I tak biegnij.

Microsoft Windows Defender nadal działa, nawet jeśli polityka wyłączyła się

W przypadku zasad dotyczących maszyn z systemem Windows Server 2016 lub wyższym wybór „Wyłącz Windows Defender” w rzeczywistości nie wyłącza Windows Defender.

Obejście: Możesz ręcznie wyłączyć obrońcę systemu Windows na tych maszynach. Więcej informacji można znaleźć w tych artykułach:

- Wyłączanie antywirusów Windows Defender na systemie Windows Server 2016

- Artykuł Microsoft Technet: Windows Defender Przegląd dla systemu Windows Server

Podczas zmiany aktywnych ustawień ochrony w środowisku maszyny wirtualnej zmiany trwają do 15 minut

Jest to normalne, ponieważ komunikacja między konsolą> VM zajmuje trochę czasu, aby propagować.

Gdy VIPRE skanuje archiwum e -mail, pliki nie są odpowiednio poddane kwarantannie

Obejście: Za pośrednictwem klienta e -mail wykonaj ręczne oczyszczanie archiwum e -mail zawierającego zainfekowany e -mail. Po oczyszczeniu zarażonego archiwum e -mail Vipre powinien działać poprawnie.

Czy Vipre wyłącza obrońcę systemu Windows

Zalogowanie się do urządzenia Citrix z aktywną włączoną ochroną zawodzi [VPBAGENT-275]

Uwagi do wydania dla Vipre Cloud Agent – 18 września 2019

Informacje o wydaniu produktu dla Vipre Cloud Agent 11.0.7633, wydane 18 września 2019.

Ten artykuł zawiera informacje o tym, co nowego w tym wydaniu. Istnieją również specjalne instrukcje dotyczące usunięcia obejścia, które mogły zostać zastosowane podczas oczekiwania na tę gorącą poprawkę. Wcześniej znane problemy są tutaj wymienione wraz z sugestiami, jak zawierać problem, jeśli dotyczy.

Co nowego

Poniższy błąd został rozwiązany wraz z tym wydaniem.

- VPBAGENT-4608 – Outlook zamraża otwieranie niektórych załączników PDF

Specjalne instrukcje

Po zainstalowaniu tego hotfix agenta sprawdź swoje zasady, aby upewnić się Aktywna ochrona – Rozszerzenia wysokiego ryzyka ustawienie ma PDF Wybrano rozszerzenie. Niektórzy klienci mogli tymczasowo usunąć rozszerzenie PDF jako obejście tego problemu.

Znane problemy i obejścia

W tej sekcji wymieniono problemy znane w momencie wydania. W niektórych przypadkach są to błędy, które pracujemy nad rozwiązaniem z późniejszą wersją. Inne elementy mogą wynikać z przyczyn poza naszą kontrolą, takie jak błędy z oprogramowaniem innych dostawców. We wszystkich przypadkach staraliśmy się przedstawić obejście, jeśli wystąpi problem.

Jeśli masz pytania dotyczące konkretnego problemu, podaj identyfikator problemu (jeśli dotyczy) podczas kontaktowania się z naszym zespołem wsparcia technicznego.

W tej chwili nie ma nowych znanych problemów z tym wydaniem.

Poprzednie znane problemy

Wyjątki portu zaporowego utworzone przez agenta nie blokują zgodnie z oczekiwaniami [ VPBAGENT-4209]

Po utworzeniu prostych wyjątków portu zapory, Vipre nie blokuje zgodnie z oczekiwaniami.

Obejście: Utwórz zaawansowany wyjątek zapory

Przejdź do ekranu zaawansowanych wyjątków w agenta VIPRE, a następnie wybierz pomoc w celu uzyskania szczegółowych instrukcji.

- Otwórz agenta Vipre

- Przejdź do ekranu zaawansowanych wyjątków:

- Kliknij Zapora >Ustawienia widoku

- W sekcji zapory kliknij Wyjątki.

- Kliknij Porty Tab>Dodaj zaawansowany. .

Możesz dodać zaawansowane wyjątki z tego ekranu. Aby uzyskać szczegółowe kroki w dodaniu zaawansowanych wyjątków, kliknij Pomoc przycisk na tym ekranie.

Agenci z systemem Windows Server 2019 nie uruchamiają ponownego uruchomienia podczas klikania „Ponowne uruchomienie” w wymaganym warstwie ponownego uruchomienia VIPRE [VPBAGENT-3920]

Jest to warunek występujący ze względu na zmiany w ustawieniach zabezpieczeń systemu Windows Server 2019.

Urządzenia EndPoint z systemem Windows Server 2019 nie uruchomi się ponownie, gdy zostanie wybrany przycisk „Ponowne uruchomienie” – chyba że konto użytkownika zostanie dodane do określonych lokalnych zasad bezpieczeństwa systemu Windows. Domyślna grupa „administratorów” nie może ponownie uruchomić agenta za pomocą tej metody.

Obejście 1: Dodaj użytkownika do zasady „wyłącz system”

Aby dodać konto użytkownika do zasady „wyłącz system”

- Na maszynie agenta otwórz Lokalne zasady bezpieczeństwa systemu Windows

- Dodaj wymagane konto użytkownika do „Zasady lokalne”> „Przypisanie praw użytkownika”> „Zamknij system” polityka

- Wyloguj się I Zalogować się do komputera (lub ponownego uruchomienia), aby zmiana zasad zastosowań

Następnym razem, gdy Vipre wymaga ponownego uruchomienia, zmodyfikowany użytkownik będzie mógł ponownie uruchomić komputer za pomocą przycisku „Ponowne uruchomienie teraz”.

Obejście 2: Ponownie uruchom agenta ręcznie

Zamiast korzystać z przycisku ponownego uruchomienia, użytkownicy mogą ręcznie uruchomić agenta za pośrednictwem menu Windows Start.

Zapory zaufane strefy zdefiniowane w zakresie adresów IPv6 nie działają [VPBAGENT-3187]

Agent VIPRE nie rozpoznaje zakresów strefy zaufanej IPv6 i traktuje dowolny ruch IPv6 jako nieustanne. Dlatego nadal będą miały zastosowanie wszelkie zasady zapory dla ruchu nieustannego.

W tej chwili nie ma znanego obejścia.

W niektórych systemach inteligentny ekran Windows Defender blokuje instalator agenta [VC-1279]

Wydaje się, że jest to błąd w procesie rejestracji oprogramowania Microsoft, który śledzimy.

Obejście: Wybierać Więcej informacji z wyskakującego okienka Windows Defender, a następnie wybierz I tak biegnij.

Microsoft Windows Defender nadal działa, nawet jeśli polityka wyłączyła się

W przypadku zasad dotyczących maszyn z systemem Windows Server 2016 lub wyższym wybór „Wyłącz Windows Defender” w rzeczywistości nie wyłącza Windows Defender.

Obejście: Możesz ręcznie wyłączyć obrońcę systemu Windows na tych maszynach. Więcej informacji można znaleźć w tych artykułach:

- Wyłączanie antywirusów Windows Defender na systemie Windows Server 2016

- Artykuł Microsoft Technet: Windows Defender Przegląd dla systemu Windows Server

Podczas zmiany aktywnych ustawień ochrony w środowisku maszyny wirtualnej zmiany trwają do 15 minut

Jest to normalne, ponieważ komunikacja między konsolą> VM zajmuje trochę czasu, aby propagować.

Gdy VIPRE skanuje archiwum e -mail, pliki nie są odpowiednio poddane kwarantannie

Obejście: Za pośrednictwem klienta e -mail wykonaj ręczne oczyszczanie archiwum e -mail zawierającego zainfekowany e -mail. Po usunięciu zainfekowanego e-maila ponownie przeskocz punkt końcowy, aby potwierdzić usunięcie.

Przeciwphosowanie nie działa, jeśli Outlook jest otwarty podczas instalacji agenta

Jeśli program Outlook działa podczas włączania anty-fishing w konsoli Vipre przed naciskiem na instalację agenta, nie będzie działać poprawnie, dopóki program Outlook nie zostanie ponownie uruchomiony.

Obejście 1: Wyłącz prognozy podczas instalacji agenta podczas umożliwienia anty-phishing

Obejście 2: Ponowne uruchom perspektywę po zainstalowaniu agenta podczas włączania anty-fhishing

Zalogowanie się do urządzenia Citrix z aktywną włączoną ochroną zawodzi [VPBAGENT-275]

Jest to znany konflikt między aktywną ochroną VIPRE a zarządzaniem profilem użytkownika Citrix (UPM). Próba zalogowania się do urządzenia Citrix z obiema usługami, powoduje zawieszenie logowania i ostatecznie upadek.

Obejście: Tymczasowo wyłącz aktywną ochronę dla agentów, które muszą uzyskać dostęp do urządzeń Citrix.

Przestarzałe sterowniki Citrix mogą powodować BSOD w agentach systemu Windows 7

Aktualizacja agenta Windows 7 do Vipre Endpoint Security 9.6 lub wcześniejszy może spowodować stan niebieskiego ekranu w systemach ze starszymi wersjami sterowników Citrix.

Obejście: Aktualizacja sterownika Citrix powinna rozwiązać problem.

Czy ten artykuł był pomocny?

Pomysły

Pomóż nam zbudować dla Ciebie kolejny świetny produkt! Wybierz produkt, którego używasz po lewej, aby sprawdzić, czy ktoś już zasugerował twój pomysł (możesz głosować i komentować!), a następnie kliknij Dodaj nowy pomysł Aby płynąć kreatywne soki.

Jeśli chcesz pomóc nam udoskonalić funkcje, które budujemy na podstawie twoich pomysłów i uzyskać wczesny dostęp do nowych rzeczy, weź udział także w naszych programach beta: https: // beta.Vipre.com/mile/

Wyłącz powiadomienia bezpieczeństwa systemu Windows podczas aktualizacji

Ciągle otrzymuję prośby o obsługę klienta o powiadomienie o wiadomości, która pojawiła się na ich komputerze z Windows Security Alert, informując ich, że oprogramowanie do ochrony zagrożenia jest wyłączone.

Windows Defender i wiele innych programów przeciwprypy oprogramowania podają, że są wyłączone

Masz wiele programów antywirusowych, ale żaden z nich nie jest włączony i aktualny.

Zazwyczaj dzieje się tak z Vipre, która robi aktualizację.

Pomysł: Poproś oprogramowanie do ochrony zagrożeń, aby wyłączyć ostrzeżenia o zabezpieczeniach przed dokonaniem aktualizacji, a następnie ustaw alerty bezpieczeństwa po zakończeniu aktualizacji.

- Gość

- 17 stycznia 2022

Windows Defender Check pokazuje się nawet po zainstalowaniu zarządzanego antywirusowego vipre

Od 27 września 2022 r. Urządzenia, które nadal korzystają z VIPRE Managed Antivirus, mogą już nie być chronione, ponieważ aktualizacje definicji również zatrzymują się od tej daty.

Vipre zostanie całkowicie usunięte z RMM w ciągu najbliższych kilku miesięcy.

W miarę możliwości zalecamy migrację zasad ochrony VIPRE do zasad ochrony silnika Bitdefender i ponownego wdrożenia MAV-BD Bitdefender zamiast dowolnego obecnego wdrożenia silnika MAV-BD Vipre.

Ostatnio zmodyfikowany

Czw 20 września 15:40 GMT 2018

Opis

- Windows Defender Check pokazuje się nawet po zainstalowaniu zarządzanego antywirusa

Środowisko

- N-Sight RMM

- Zarządzany antywirusem – Vipre

Rozwiązanie

- Kliknij prawym przyciskiem myszy zarządzany kontrola antywirusowa – Windows Defender

- Kliknij Usuń kontrolę

- Wprowadź hasło

- Kliknij OK

EDR – zasady

Polityka to grupa ustawień, które kontrolują zachowanie agenta VIPRE na każdym urządzeniu. Wszystkie opcje agenta są kontrolowane za pomocą zasad, w tym:

- Planowane czasy skanowania

- Ilość interakcji użytkownika na agenta

- Czy usunąć niezgodne oprogramowanie podczas instalacji agenta

- . i więcej

Zasady są często tworzone za pomocą typy Urządzeń, takich jak serwery, laptopy i komputery stacjonarne. Możesz także tworzyć zasady, które zbierają bardziej określone grupy urządzeń w infrastrukturze, takie jak „komputer z systemem Windows 10” lub „Sprzedaż MacBooks.”

Polityka jest dostosowana do grupy chronionych urządzeń.

Każdemu agentowi należy przypisać politykę. Możesz zdefiniować dowolną liczbę zasad dla Twojej witryny, aby zaspokoić swoje konkretne potrzeby.

Badanie zasad

Zakładka zasad (Zarządzaj> zasady w menu po lewej stronie) w Vipre Cloud znajduje się miejsce do zarządzania zasadami. Wybierz Windows lub Mac, aby zobaczyć, które zasady odnoszą się do tych systemów operacyjnych.

Po wybraniu i wybraniu zasady do przeglądu, zgodnie z Streszczenie, Zobaczysz listę wszystkich swoich zasad wraz z domyślnymi zadaniami zasad, a także szybkie podsumowanie, które funkcje ochrony są włączone dla dowolnej danej polityki. Stąd możesz wywiercić, aby zobaczyć szczegółowe ustawienia zasad, a także stworzyć lub klonować zasady, aby stworzyć nowe, niestandardowe zasady.

Zasady dostępne po pierwszym uruchomieniu

Vipre Cloud początkowo zapewnia dwie predefiniowane zasady:

- Domyślne przedsiębiorstwo – Idealny dla większości stacji roboczych i laptopów – jest to również domyślne zasady, do których wszystkie serwery zostaną przypisane

- Domyślne serwery – Ustawienia, które uwzględniają określone potrzeby sprzętu/oprogramowania serwera

Zasady te oparte są na najczęstszych ustawieniach potrzebnych dla tego typu urządzeń. Są to również dobry punkt wyjścia do tworzenia własnych zasad niestandardowych.

- Agent

- Interfejs użytkownika – Pokaż ikonę agenta na pasku zadań lub pasku menu; Zezwalaj/odrzuć użytkownika na wykonanie ręcznych skanów; Anuluj, zatrzymaj się i wznowić skanowanie; Dostosuj wiadomość ponownie; Włącz automatyczny ponowne uruchomienie

- Uprawnienia – Zezwalaj/odrzuć użytkownika do otwartego interfejsu użytkownika agenta; Zarządzaj kwarantanną, wykluczeniami, harmonogramami skanowania, skanowaniem historii lub skanowania ręcznych naprawczych

- System operacyjny – Wyłącz Windows Defender, zintegruj z Windows Security Center, rejestrowanie zdarzeń NT; Pokaż agenta w zainstalowanych programach; Obudź się ze snu w celu zaplanowanych skanów, tryb oszczędzania zasilania laptopa

- Zatrzymanie danych – Auto-Delete Quarantine and Scan History Data; Określ czas zatrzymywania danych, gdy włącza się automatyczne-delete

- Aktualizacje i komunikacja – Kontrola częstotliwości definicji i aktualizacji oprogramowania agenta, włącz korzystanie z agentów beta, jeśli są dostępne

- Niezgodne oprogramowanie – Określ, czy niekompatybilne oprogramowanie jest automatycznie usuwane po zainstalowaniu agenta; Ustaw ponownie zachowanie podczas usuwania niekompatybilnego oprogramowania

- Łów

- Ogólny – Na żądanie (opcja kliknięcia prawym przyciskiem prawym przyciskiem prawym przyciskiem prawym przyciskiem prawym przyciskiem prawym przyciskiem prawym przyciskiem myszy

- Obsługa zagrożeń – działanie, w których można znaleźć możliwe zagrożenie; mi.G. dezynfekcja, usuń lub kwarantanna

- Szybki skan – Ustaw dzień i czas, lokalizacje i typy przedmiotów (e.G., pliki cookie, rootkits, procesy)

- Pełne skanowanie – Ustaw dzień i czas, lokalizacje i typy przedmiotów (e.G., pliki cookie, rootkits, procesy)

- Aktywna ochrona

- Aktywna ochrona – Włącz/wyłącz aktywną ochronę i ustaw poziom wyłącznie na rozszerzenia wysokiego ryzyka, tylko wykonanie lub wszystkie dotknięte pliki

- Interakcja – Kontrola ilości interakcji użytkownika dozwolona z aktywną ochroną

- BIODRA – Włącz/wyłącz system zapobiegania włamaniu gospodarza i kontroluj sposób obsługi wtrysku kodu (e.G., Zezwalaj, blok, monit)

- Ochrona internetowa/DNS

- Ochrona DNS– Włącz/wyłącz filtrowanie ruchu DNS

- ochrona sieci – Włącz/wyłącz złośliwe blokowanie adresu URL dla ruchu HTTP lub HTTPS, podaj porty do filtrowania

- Logowanie i interakcja – Włącz rejestrowanie lub pozwól użytkownikowi skonfigurować

- Kontrola dostępu do sieci

- Kontrola dostępu do sieci – Włącz/wyłącz kontrolę dostępu do sieci

- Poziom kontroli dostępu – Wybierz poziom, aby zablokować określone kategorie witryny

- Planowanie– spraw, aby kontrola dostępu do sieci działała 24 godziny na dobę lub ustalić określony harmonogram

- Ochrona e -maila

- Ogólny – Włącz/wyłącz pocztę e-mail i przeciwphos

- Klienci – Włącz/wyłącz ochronę dla Microsoft Outlook lub innych klientów e -mail

- Interakcja – Pozwól użytkownikowi włączyć/wyłączyć

- Obsługa zagrożeń

- Naprawa – Według typu pozycji określ, czy zezwolić, zgłaszać tylko kwarantannę, czy usunąć elementy wykrywane jako możliwe zagrożenia

- Łatanie

- Skanowanie aplikacji – Włącz/wyłącz skanowanie aplikacji w celu poszukiwania luk w zabezpieczeniach

- Aktualizacje aplikacji – Włącz/wyłącz automatyczne aktualizacje aplikacji na podstawie harmonogramu

- EDR

- Rozszerzone dochodzenie – Włącz/wyłącz funkcje w celu wsparcia rozszerzonych dochodzeń, w tym gromadzenie wydarzeń i alertów, korelacji oraz tworzenia incydentów i zarządzania

- Zdalna powłoka – Włącz/wyłącz zdalny dostęp do powłoki; Możesz także ograniczyć zestaw dostępnych poleceń tylko do poleceń niskiego ryzyka

- Zapora

- Ogólny – Włącz Firewall

- Logowanie– Włącz/wyłącz rejestrowanie zdarzeń lub skanów portów

- Zasada aplikacji domyślnie – Zasady ubiegania się o wnioski

- Zaawansowane zasady – Zasady ustalania kierunku komunikacji, aplikacji, protokołu, portów

- IDS

- Ogólny– Włącz system wykrywania włamań

- Działania wtargnięcia– Ustaw odpowiedź na podstawie priorytetu wykrywania

- Zasady IDS– Zobacz lub wyłącz reguły

Czy ten artykuł był pomocny?

Ustawienia zasad systemu Windows

W tym artykule obejmuje ustawienia zasad agenta przeznaczonych do użytku z systemami operacyjnymi Microsoft Windows.

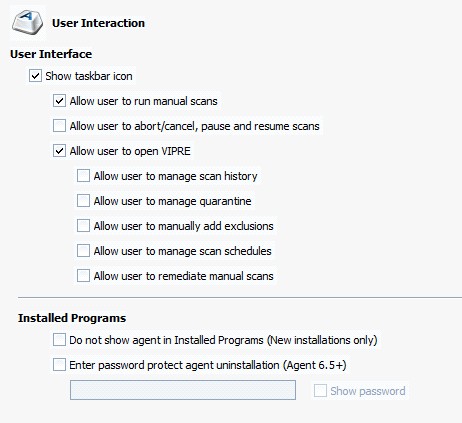

Skonfiguruj ustawienia interakcji użytkownika

Interakcja użytkownika odnosi się do tego, w jaki sposób użytkownik końcowy może oddziaływać i kontrolować określoną funkcjonalność w agenta.

Aby skonfigurować kontrolę użytkownika interfejsu agenta:

- Otworzyć Interakcja z użytkownikiem ekran (Właściwości zasad> Agent> Interakcja użytkownika)

- Skonfiguruj Interfejs użytkownika Ustawienia:

- Pokaż ikonę paska zadań: Wybierz, aby umieścić ikonę Vipre w tacy systemowej maszyn użytkowników końcowych. Dzięki tej opcji użytkownicy mogą otworzyć interfejs agenta, a także wykonywać różne zadania, które można włączyć/wyłączyć według ustawień zasad, jak wymieniono poniżej. Dzięki tej opcji użytkownicy końcowi nie będą mieli dostępu do interfejsu użytkownika agenta i będą zależeć od ustawień w przypisanej polityce agenta

- Pozwól użytkownikowi uruchomić ręczne skanowanie: Wybierz, aby umożliwić użytkownikom końcowym ręczne wykonanie szybkiego lub pełnego skanowania, kiedy tylko chcą. Unselect dla skanów agentów, które będą zależne od przypisanej polityki

- Pozwól użytkownikowi przerywać/anulować, zatrzymać i wznowić skanowanie: Wybierz, aby umożliwić użytkownikom końcowym przerywanie/anulowanie, zatrzymanie i wznowić skanowanie działające. Unselect, aby nie zezwalać użytkownikom na interakcję użytkownika przez skan; W rezultacie skany można zatrzymać tylko z konsoli administracyjnej (kliknij prawym przyciskiem myszy agenta i wybierz Skanowanie> skanowanie przerwy)

- Pozwól użytkownikom zarządzać historią skanowania: Wybierz, aby umożliwić użytkownikom końcowym usunięcie historii skanowania, AP i e-maili oraz jasnej historii systemu. Unsecect, aby nie zezwalać użytkownikom końcowym usunąć/wyczyścić wszelkie elementy historii wykonane przez agenta; Zamiast tego historie zostaną wyczyszczone na podstawie ustawień w obszarze Agent Actions wymienione poniżej

- Pozwól użytkownikom zarządzać kwarantanną: Wybierz, aby umożliwić użytkownikom końcowym przywrócenie elementu w kwarantannie i usunięcie elementu z komputera. Unsecect, aby nie zezwalać użytkownikom końcowym zarządzanie żadnymi elementami kwarantanny na swoim komputerze

- Pozwól użytkownikowi ręcznie dodawać wyłączenia: Wybierz, aby umożliwić użytkownikom końcowym dodanie wykluczeń do skanów, które zawsze będą dozwolone, a także zarządzać tymi przedmiotami. Odstęp, aby agenci byli uzależnieni od wykluczeń poziomu polityki

- Pozwól użytkownikom zarządzać harmonogramami skanowania: Wybierz, aby umożliwić użytkownikom końcowym edytowanie ich harmonogramu skanowania. Po wybraniu kontrola administratora jest zablokowana w edycji tego harmonogramu. Jeśli administrator włączy to po utworzeniu własnych harmonogramów, to wszystkie nowe harmonogram. Po dokonaniu tego wyboru i zastosowaniu zmiany „zarządzany przez użytkownika” zostanie wyświetlony na górze pełnego skanowania, szybkiego skanowania i niestandardowych ekranów skanowania, jak pokazano poniżej. Ponadto opcje zostaną wyreżyserowane

- Pozwól użytkownikowi naprawić ręczne skanowanie: Wybierz, aby umożliwić użytkownikom końcowym podjęcie decyzji o podjęciu wyników skanowania. Nie spiejs dla agentów zależnych od ustawień naprawczych

- Opcjonalnie wybierz Nie pokazuj agenta w zainstalowanych programach aby użytkownik końcowy nie mógł w żaden sposób odinstalować ani zmodyfikować programu. Należy to zrobić przed zainstalowaniem agenta na stacji roboczej. W przeciwnym razie będziesz musiał odinstalować agenta, wybrać i zapisać to ustawienie, a następnie ponownie zainstaluj agenta

- Kliknij Stosować Aby zaoszczędzić zmiany

Skonfiguruj wiersz użytkownika i ponownie uruchomić opcje

Skonfiguruj monit użytkownika, którego doświadczają użytkowników końcowych i sposób ponownego uruchomienia.

Aby skonfigurować wiersze użytkowników i ponownie uruchomić:

- Otwórz ekran podpowiedzi użytkownika (Właściwości zasad> Agent> Podpisy użytkownika)

- Skonfiguruj następujące:

- Pokaż wiadomości balonowe: Wybierz, aby pokazać okienka balonowa dla agentów w ramach tej polityki. Unsekect, aby ukryć wyskakujące okienka

- Uruchom ponownie komunikat: Użyj istniejącej lub zmodyfikuj komunikat, który użytkownik zobaczy, gdy komputer będzie musiał ponownie uruchomić. Pole jest ograniczone do 200 znaków

- Automatycznie ponownie uruchamiaj komputer agenta, jeśli nie ma odpowiedzi użytkownika w sekundach: po wybraniu maszyna ponownie uruchomi się automatycznie po liczbie sekund, jeśli użytkownik

- Kliknij Stosować Aby zaoszczędzić zmiany

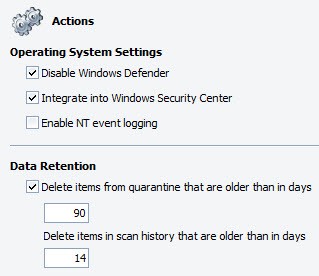

Działania agenta

Działania mają zastosowanie do ustawień systemu operacyjnego Agent Machine i retencji danych dla jego kwarantanny i historii skanowania.

Aby skonfigurować działania agenta:

- Otwórz ekran akcji agenta (Właściwości zasad> Agent> Działania).

- Skonfiguruj Ustawienia systemu operacyjnego:

- Wyłącz Windows Defender: Jeśli maszyny agentowe mają zainstalowane Windows Defender, najlepiej go wyłączyć, aby uniknąć konfliktów.

- Zintegruj z Windows Security Center: Wybierz, aby zintegrować się z Windows Security Center.

Ważny!

Włącz rejestrowanie zdarzeń NT nie należy włączać, chyba że używasz programu innych firm, który wyciągnie zdarzenia z dziennika. Zużywa zasoby (takie jak pamięć, procesor i dysk) na agenta, aby wykonać rejestrowanie. Ta funkcja jest przeznaczona przede wszystkim dla klientów i sprzedawców SDK.

- Skonfiguruj Zatrzymanie danych Ustawienia:

- Usuń elementy z kwarantanny, które są starsze niż w dniach: wybierz, aby agentowi usunąć elementy przechowywane w kwarantannie po określonej liczbie dni od 1 do 365.

- Domyślne ustawienie to 15 dni; Te elementy są usuwane z kwarantanny na maszynie agenta

- Usuń elementy w historii skanowania, które są starsze niż w dniach: Wprowadź odstęp między 1 a 365 dni. Domyślny przedział to 14 dni

- Usuń elementy z kwarantanny, które są starsze niż w dniach: wybierz, aby agentowi usunąć elementy przechowywane w kwarantannie po określonej liczbie dni od 1 do 365.

- Kliknij Stosować Aby zaoszczędzić zmiany

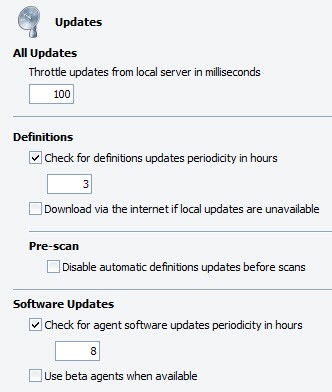

Zarządzaj aktualizacjami zasad

Aktualizacje są dystrybuowane na maszyny na podstawie ustawień aktualizacji agenta dla każdej zasady. Ustawienia aktualizacji agenta Pomaga zarządzać wpływem ruchu sieciowego i wydajności maszyny, gdy zasady rozkładają aktualizacje agentów.

Aby zarządzać dystrybucją aktualizacji na zasadę:

- Otworzyć Agent> aktualizacje ekran w Właściwości polityczne dla każdej polityki

- Ustawić Aktualizacje przepustnicy z serwera lokalnego w milisekundach Aby zmniejszyć ładunek na serwerze aktualizacji podczas dystrybucji aktualizacji maszyn w ramach wybranych zasad. Domyślna wartość dławiania wynosi 100 milisekund, ale można ją ustalić nawet 60 000 milisekund (lub 1 minutę) dla sieci o ekstremalnych ograniczeniach przepustowości. Średnia wielkość fragmentu aktualizacji wynosi około 67 kb. Ogólny przewodnik:

Sieć 1 Mbps: 1000 milisekund.

Sieć 10 Mbps: 200 milisekund.

Sieć 100 Mbps: 50 milisekund.

Sieć 1 Gbps: 20 milisekund- Wybierać Sprawdź, aby definicje aktualizacje okresowość w godzinach Aby włączyć automatyczne aktualizacje definicji, a następnie wprowadzić liczbę w godzinach dla interwału aktualizacji. Domyślnie jest automatyczne sprawdzenie w odstępach 1 godzin. Wartości przedziałów wynoszą 1-72 godziny. Najlepszy zestaw od 1 do 3 godzin. Domyślnym czasem rozpoczęcia aktualizacji jest to, że komputer po raz pierwszy się uruchamia. Na przykład, jeśli komputer ulega się o 7:43 a.M. i kontrole aktualizacji co 3 godziny, sprawdzi to o 10:43 A.M., 1:43 s.M., 4:43 s.M., i tak dalej

- Ustawienie „Wyłącz automatyczne definicje przed skanowaniem”:

- Unselect (zalecane), aby agent automatycznie otrzymuje najnowsze definicje przed uruchomieniem jakiegokolwiek rodzaju skanowania

- Wybierz, czy maszyny agentowe są starszymi modelami i działają wolniej, lub jeśli odstęp dla definicji aktualizuje się często (1-3 godziny)

- Notatka! To ustawienie powinno odbywać się w połączeniu z ustawieniem skanowania „Randomize zaplanowane czasy rozpoczęcia skanowania w kilka minut.

- Aby mieć agentów na laptopach (lub zdalnych użytkownikach) połączyć się z bezpieczeństwem VIPRE przez Internet, jeśli agent nie skontaktuje się z VSS lub serwerem aktualizacji, wybierz Pobierz przez Internet, jeśli aktualizacje lokalne są niedostępne. Jeśli maszyny wymagają proxy w celu uzyskania dostępu do Internetu, upewnij się, że skonfigurujesz ustawienia proxy zasad

Możesz również określić, że wszystkie aktualizacje pochodzą bezpośrednio z VIPRE Security, zamiast serwera aktualizacji

Ważny! Jeśli ta opcja jest używana dla agentów w sieci, może to obciążyć WAN.

Ważny!

Użyj tej opcji z ostrożnością. Jeśli chcesz cofnąć się do poprzedniej wersji, może być wymagana ręczna odinstalowanie i ponowna instalacja każdego agenta.

Ustawienia komunikacji agenta

Ekran komunikacyjny umożliwia kontrolowanie, w jaki sposób agenci komunikują się z usługą witryny Vipre (VSS). Domyślne ustawienia są odpowiednie dla środowisk, które składają się ze 100 do 400 agentów, w tym agentów działających na laptopach. Większe środowiska około 500 agentów mogą wymagać dostosowania tych wartości domyślnych.

Notatka! Zmodyfikuj interwały komunikacji agenta tylko wtedy, gdy stanie się to konieczne.

Aby zarządzać interwałami komunikacji agenta z VSS:

- Z Nawigator witryny, Kliknij dwukrotnie zasady systemu Windows, które chcesz skonfigurować

- Z lewej panelu ekranu właściwości zasad, rozwinąć Agent i kliknij Komunikacja

- Skonfiguruj następującą komunikację Odstępy:

- Status agenta bicie serca w minutach

określa, jak często agent wzywa do VSS, przede wszystkim w celu sprawdzenia, czy agent działa. Szczególne informacje przekazane przez komunikację obejmują agenta, bazę danych zagrożeń i wersje systemu operacyjnego, adres IP i status agenta.

- w Serwer zasad pole, klucz do maszyny Nazwa Lub adres IP serwera Vipre, który dystrybuuje aktualizacje zasad agentom zarządzanym przez niniejszą politykę.

- w Port pole, klucz do portu TCP, którego używa VSS do otrzymywania żądań agenta i informacji o bezpieczeństwie.

- Skonfiguruj Ustawienia serwera witryny do interakcji agenta:

- Kliknij Stosować I OK.

Ustawienia proxy dla agentów

Jeśli agenci wymagają Pełnomocnik Aby dotrzeć do Internetu w celu uzyskania aktualizacji definicji, ustaw ustawienia proxy na poziomie zasad, które będą miały zastosowanie do wszystkich maszyn agentów przypisanych do zasady.

Aby skonfigurować ustawienia proxy dla agentów na poziomie zasad:

- Otwórz ekran ustawienia proxy zasady (Właściwości zasad> Agent> Ustawienia proxy).

- Wybierać Użyj serwera proxy podczas komunikowania się z VIPRE Security Aby włączyć ustawienia proxy polityki.

- w Adres pole, wprowadź w pełni kwalifikowaną nazwę domeny (FQDN) serwera proxy. Adres IP proxy nie jest zalecany.

- Wejdz do Port, który jest zazwyczaj port 8080.

- Jeśli używasz uwierzytelniania dla proxy, wybierz Wymaga uwierzytelnienia pole wyboru i podaj nazwę użytkownika, hasło i domenę, jeśli dotyczy.

- Ustaw Typ uwierzytelniania dla twojego proxy, wybierając jedną z następujących czynności: ntlm, podstawowe lub trawienie. Wspólnym typem jest NTLM i jest używany przez serwery ISA.

- Kliknij Stosować Aby zaoszczędzić zmiany.

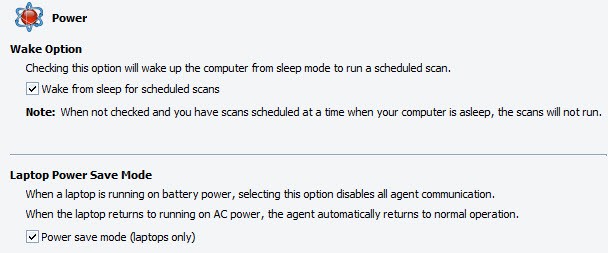

Ustawienia zapisu zasilania agenta

Moc Ustawienia są używane w osobnych zasadach do obsługi laptopów w trybie oszczędzania mocy. Domyślne ustawienia laptopów działających agenta wymagają zasilania laptopa przez zasilanie prądu przemiennego (nie akumulator), aby agent mógł prawidłowo odbierać aktualizacje. Ta funkcja jest włączona, aby upewnić się, że oprogramowanie agenta może wypełnić cykl aktualizacji, który może zostać przerwany z powodu nieoczekiwanej utraty mocy z wyczerpanej baterii laptopa.

Aby skonfigurować Ustawienia zapisywania zasilania:

- w Właściwości polityczne, otwarty Agent> Komunikacja.

- Zmodyfikuj odpowiednio dowolne z następujących ustawień domyślnych:

- Obudź się ze snu na zaplanowane skany: Wybór tej opcji obudzi komputer z trybów snu lub hibernacji, aby uruchomić zaplanowany skan. Rozsunięcie tej opcji każe agentowi zignorować każdy zaplanowany skan. Gdy komputer agenta korzysta z trybu uśpienia systemu Windows i ta opcja nie jest wybrana, komputer jest zagrożony brakiem ważnych skanów systemowych, szczególnie w okresach bezczynności. Aby upewnić się, że komputer jest chroniony, uruchom ręczne skany lub zaplanuj skanowanie w prawdopodobnym momencie, że nie śpi.

- Tryb zapisywania mocy (tylko laptopy): Gdy laptop działa na zasilaniu baterii, wybór tej opcji wyłącza agenta z uruchamiania zaplanowanych skanów lub sprawdzania aktualizacji. Jednak aktywna ochrona będzie nadal działać, a skanowanie i aktualizacje mogą być uruchamiane ręcznie. Gdy laptop powraca do działania na zasilaniu prądu przemiennego, agent automatycznie powraca do normalnej pracy. Rozsunięcie tej opcji pozwoli agentowi kontynuować sprawdzanie aktualizacji i uruchamianie zaplanowanych skanów zasilania baterii.

- Kliknij Stosować Aby zaoszczędzić zmiany.

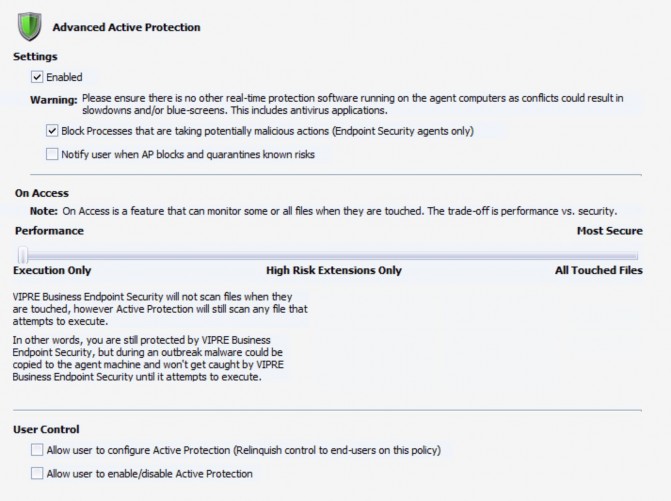

Aktywne ustawienia ochrony

Skonfiguruj Aktywna ochrona (AP) Ustawienia ochrony dostępu dla wszystkich agentów zainstalowanych w ramach zasad.

Ważny!

Aktywnej ochrony nie może być włączona za pomocą żadnego innego skanera na dostęp. Zauważalny spadek wydajności systemu i/lub niebiesko może spowodować.

Aby skonfigurować aktywne ustawienia ochrony:

Ostrzeżenie!

Wyłączenie zaawansowanej aktywnej ochrony będzie wyłączyć monitorowanie procesów i umieścić systemy w stanie wrażliwym dla infekcji. Zdecydowanie zalecamy pozostawienie tej opcji włączonej. Jeśli uważasz, że powinno być wyłączone dla konkretnego środowiska lub punktu końcowego, przed tym skonsultuj się z naszym zespołem wsparcia.

- Wybierać Włączony Aby włączyć AP dla agentów w ramach niniejszej Polityki.

- Opcjonalnie wybierz Procesy blokowe, które podejmują potencjalnie złośliwe działania(Tylko Vipre Endpoint Security). To aktywnie monitoruje procesy w celu sprawdzenia potencjalnie złośliwego zachowania. Jeśli zostanie znaleziony złośliwy proces, proces zostanie zatrzymany i zablokowany przed ponownym rozpoczęciem. Wszelkie złośliwe pliki, które mógł utworzyć proces.

- Opcjonalnie wybierz Powiadom użytkownika, gdy AP blokuje i kwarantanny znane ryzyko poinformować użytkowników końcowych, że coś zostało poddane kwarantannie na ich komputerze.

- Skonfiguruj Na dostęp Aby kontrolować sposób, w jaki AP zareaguje na pliki po dostępie. Możesz ustawić go na podstawie potrzeb bezpieczeństwa dla swojego środowiska, niezależnie od tego, czy będzie to bardziej wydajność, czy więcej dla bezpieczeństwa:

- Tylko wykonanie (Wydajność): Wybierz AP, aby zeskanować dowolny plik, który próbuje wykonać. To ustawienie jest optymalne w trakcie Normalne warunki.

- Tylko rozszerzenia wysokiego ryzyka: Wybierz ASP, aby skanować tylko pliki z rozszerzeniami, które VIPRE Security i Ty (znany administrator) Rozważ „Wysokie ryzyko.„Tak więc, gdy dotknie plik z jedną z wymienionych rozszerzeń, zostanie skanowany. Ponadto każdy plik, który próbuje wykonać, zostanie zeskanowany.

- Vipre znany: wymienia rozszerzenia plików (takie jak EXE, INI, HLP i BAT), które okazały się „wysokim ryzykiem.„Możesz nie spieszyć dowolnego z tych rozszerzeń, które możesz chcieć, aby AP nie sprawdzał dostępu.

- Znany administrator: wymienia rozszerzenia zdefiniowane przez administrację, które zostaną sprawdzone w dostępie. Możesz dodać i usunąć z tej listy, a następnie wybrać rozszerzenie, które chcesz sprawdzić w dostępie.

- Dodać: kliknij, aby dodać nowe rozszerzenie do znanej listy administratora. Wybierz, aby włączyć nowe rozszerzenie.

- Usunąć: Podświetl (bez sprawdzania pola) rozszerzenie z znanej listy administratora i kliknij Usuń. Rozszerzenie zostanie usunięte natychmiast z listy bez potwierdzenia.

- Wszystkie dotknięte pliki (Bezpieczeństwo): dotyczy wyższego stanu ochrony i powinien być włączony jedynie w przypadku podejrzenia lub wystąpienia wybuchu złośliwego oprogramowania. Po włączeniu wszystkie pliki są skanowane, gdy są kopiowane lub dotknięte.

Ważny!

Podczas korzystania z „wszystkich dotkniętych plików” musisz go często oglądać i z wielką ostrożnością. To ustawienie może skutkować wolniejszym wydajnością systemu, w zależności od specyfikacji komputera, a także liczby i rodzaju uruchomionych programów.

- Skonfiguruj Kontrola użytkownika:

- Pozwól użytkownikowi skonfigurować aktywną ochronę: Wybierz, aby przekazać pełną kontrolę AP dla użytkowników końcowych. Nie spiejs, aby agenci byli zależni od tego, co jest ustawione dla AP w tej konsoli.

- Pozwól użytkownikowi włączyć/wyłączyć aktywną ochronę: Wybierz, aby umożliwić użytkownikom aktywowanie/dezaktywowanie AP od ich agenta.

- Kliknij Stosować Aby zaoszczędzić zmiany.

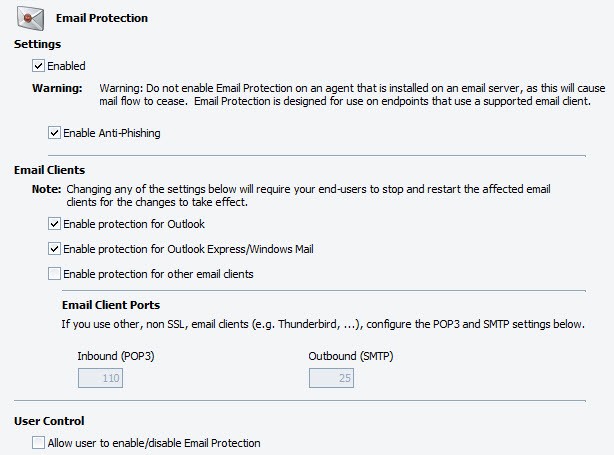

Ustawienia ochrony e -maili

Obsługiwane są prognozy oraz SMTP i POP3. Zakażone załączniki e -mail są usuwane i zastępowane przez .Plik txt wskazujący, że zostały zarażone, a zatem kwarantannie.

Aby skonfigurować ustawienia ochrony wiadomości e -mail:

- w Właściwości polityczne, otwarty Ochrona e -maila.

- Włączać Ustawienia ochrony e -maili:

- Włączone: Wybierz, aby włączyć ochronę wiadomości e -mail dla tej zasady, która skanuje wszystkie wiadomości e -mail przychodzące i wychodzące, w tym załączniki.

- Włącz anty-fishing: Wybierz, aby umożliwić anty-fhishing. Po włączeniu i po otrzymaniu e-maila phishingowego znany link do złego adresu URL jest usuwany z wiadomości e-mail, chroniąc użytkownika końcowego przed oszustwem phishingowym. (Ta funkcja dotyczy bezpieczeństwa VIPRE Premium i Vipre Endpoint).

- Włącz jeden lub więcej Klienci e -mail (SSL nie jest obsługiwany):

- Włącz ochronę programu Outlook

- Włącz ochronę dla innych klientów e -mail

- Jeśli Porty klientów e -mail różnią się od domyślnych 110/25, odpowiednio skonfiguruj.

Ważny!

Jeśli włączanie/wyłączenie klienta e -mail z klientem e -mail działającym na komputerze agentowym, klient e -mail będzie musiał zostać ponownie uruchomiony, zanim zmiany będą.

- Skonfiguruj Kontrola użytkownika:

- Pozwól użytkownikowi włączyć/wyłączyć ochronę wiadomości e -mail: po wybraniu interfejsy użytkownika ochrony wiadomości e -mail są dostępne dla agentów w ramach niniejszej Polityki. Po niezbędnym włączeniu/wyłączaniu ochrony wiadomości e -mail jest niedostępne dla agentów.

- Kliknij Stosować Aby zaoszczędzić zmiany.

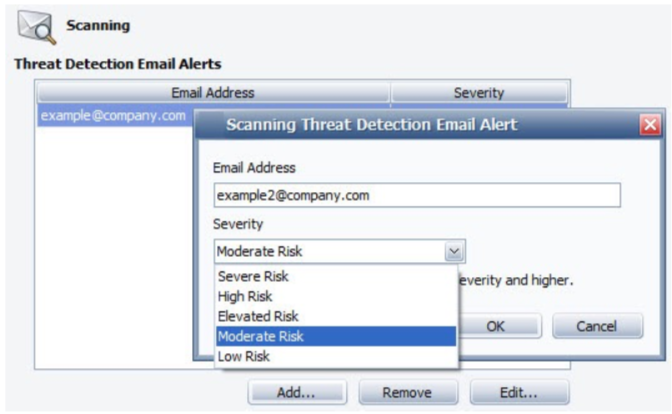

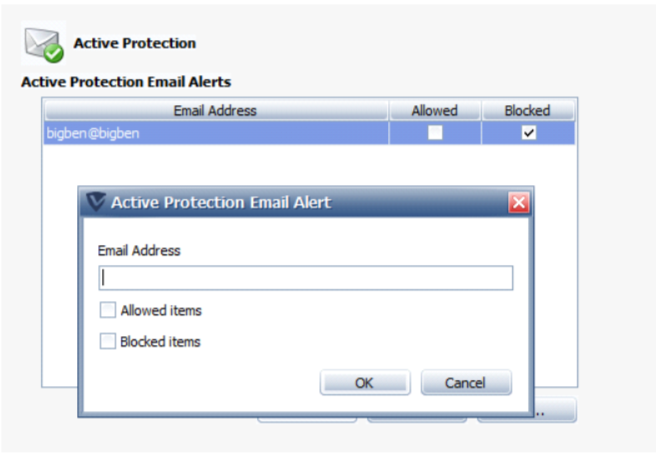

Powiadomienia email

Alerty e -mail to wiadomości e -mail wysyłane przez VSS do odbiorców, których wprowadzasz. Skonfiguruj powiadomienia email W przypadku zdarzeń agenta, w tym skanowanie, aktywna ochrona, ochrona e -maili i zarządzanie łatkami (VIPRE PREMIUM lub Security Point Endpoint). Alerty e -mail są skonfigurowane na poziomie zasad.

Wskazówka! Zamiast otrzymywać powiadomienia e-mail w czasie rzeczywistym, rozważ skorzystanie z przeglądarki raportów, aby zaplanować raport dotyczący codziennego zagrożenia. Możesz ustawić powiadomienia o najcięższym ryzyku po skanie i wykorzystać raporty dla reszty.

Aby skonfigurować alerty e -mail do wykrywania zagrożeń przez skanowanie:

- Upewnij się, że ustawienia serwera e -mail witryny są skonfigurowane.

- w Właściwości polityczne, otwarty Alerty e -mail> Skanowanie.

- Kliknij Dodać. Wyświetla okno dialogowe Wyświetlanie e -maila wykrywania zagrożenia w skanowaniu.

- Wprowadź adres e -mail odbiorcy.

- Z Powaga Downowe pole, wybierz poziom ryzyka. Gdy wybierz nasilenie lub wyższa jest wykryta podczas skanowania, e -mail jest wysyłany ze szczegółami do odbiorców na liście.

- Kliknij OK. Adres e -mail wyświetla się na liście.

- Aby edytować odbiorcę alertu e -mail, wybierz adres e -mail, a następnie kliknij Edytować Aby dokonać pożądanych zmian.

- Aby usunąć odbiorcę alertu e -mail, wybierz adres e -mail, a następnie kliknij Usunąć.

Aby skonfigurować alerty e -mail dla aktywnej ochrony:

- Przenieś odbiorcę ostrzeżeń e -mail, wybierz adres e -mail, a następnie kliknij Usunąć.

Aby skonfigurować alerty e -mail w celu ochrony e -maili:

- Upewnij się, że ustawienia serwera e -mail witryny są skonfigurowane.

- w Właściwości polityczne, otwarty Alerty e -mail> Ochrona e -mail.

- Kliknij Dodać. Wyświetla okno dialogowe ostrzeżenie o ochronie e -mail.

- Kliknij OK. Adres e -mail wyświetla się na liście. Gdy ochrona e -maili wykryje złośliwe oprogramowanie w e -mailu, odbiorcy na liście otrzymają powiadomienie o szczegółach.

- Aby edytować odbiorcę alertu e -mail, wybierz adres e -mail, a następnie kliknij Edytować Aby dokonać pożądanych zmian.

- Aby usunąć odbiorcę alertu e -mail, wybierz adres e -mail, a następnie kliknij Usunąć.

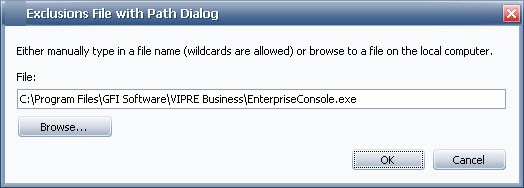

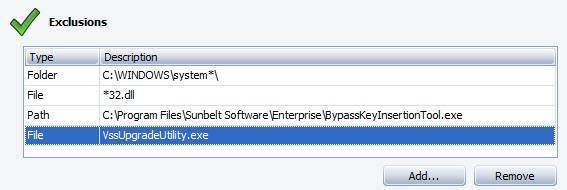

Wyjątki polityki

Wyjątki Ekrany służą do przypisywania plików, plików ze ścieżką i/lub folderów, które jako administrator chcesz dozwolony lub zablokowany dla wszystkich agentów przypisanych do zasad. Dotyczy to wszystkich metod, które Vipre używa do wykrywania zagrożeń, w tym aktywnej ochrony, ochrony wiadomości e -mail i skanów.

Dodać Zawsze zablokowane przedmioty, które należy traktować jako znane zagrożenie. Na przykład, jeśli miałbyś dodać ABCX jako złą aplikację, jeśli ABCX zostanie wykonywany na komputerze w ramach tej zasady, ABCX zostanie automatycznie zablokowany w uruchomieniu.

Dodać Wykluczenia To zawsze będzie mogło działać, zastępując definicje zagrożenia.

Aby dodać element:

- w Właściwości polityczne, otworzyć Wyjątki> Zawsze blokowane Lub Wykluczenia ekran, jeśli dotyczy.

- Kliknij Dodać i wybierz z następujących opcji:

- Dodaj plik: Wybierz plik dla VIPRE, aby zablokować/zignorować wszystkie nazwane pliki “przykład.exe” Niezależnie od tego, gdzie znajduje się plik (takie jak załącznik e -mail, sieć, maszyna użytkownika, napęd przenośny i tak dalej).

- Dodaj plik ze ścieżką: Wybierz plik ze ścieżką dla VIPRE do blokowania/zignorowania wszystkich wymienionych plików “przykład.exe” z tą dokładną ścieżką. Jeśli plik jest kiedykolwiek przeniesiony lub inny plik o tej nazwie jest gdzie indziej, Vipre ponownie przesłuchuje ten plik jako potencjalne złośliwe oprogramowanie.

- Dodaj folder: Wybierz folder dla VIPRE, aby zablokować/zignorować wszystkie zawartość w nim. Jeśli konkretny folder zostanie przeniesiony lub inny folder z tą nazwą jest gdzie indziej, Vipre ponownie przesłuchuje programy w tym folderze jako potencjalne złośliwe oprogramowanie.

- Wprowadź nazwę pliku, ścieżki, folderu.

-Lub-

Kliknij Przeglądać i zlokalizuj plik, ścieżkę lub folder, aby dodać.

- Kliknij OK.

- Kliknij Stosować Aby zaoszczędzić zmiany.

Aby usunąć element

- Wybierz wiersz i kliknij Usunąć.

- Kliknij Stosować Aby zaoszczędzić zmiany.

Korzystanie z dzikich kart w wykluczaniach

VIPRE obsługuje tylko dzikie karty wyłącznie (zawsze dozwolone przedmioty). Nie obejmuje to zmiennych środowiskowych. Wspierane wieloznaczne są:

- ‘?’ – odpowiada dokładnie jednej postaci, z wyjątkiem separatora katalogu.

- „*” – pasuje do zera lub więcej znaków, z wyjątkiem separatora katalogu.

Obsługiwane typy jednostek:

Pełna ścieżka

W pełni określona ścieżka do pliku, wieloznaczne karty niedozwolone.

Przykład: „C: \ Windows \ System32 \ Kernel32.DLL ”

Pełny wzór ścieżki

W pełni określona ścieżka do pliku, dozwolone przez Wildcards.

Przykład: „C: \ Windows \ System32 \*32.DLL ”

Nazwa pliku

Tylko nazwa pliku, dzikie karty niedozwolone.

Wzór nazwy pliku

Tylko nazwa pliku, zezwoliło Wildcards.

Teczka

W pełni określona ścieżka do folderu, dzikie karty niedozwolone (muszą zostać zakończone z separatorem katalogu).

Przykład: „C: \ Windows \ System32 \”

Notatka! Wzory folderów są zaimplementowane jako pełne wzorce ścieżki zakończone separatorem katalogu.

Notatka! Podmioty folderów są rekurencyjne, a zatem będą pasować do samego folderu i wszelkich potomków i folderów.

Przykłady: “C: \ Windows \” pasuje do “C: \ Windows \”, “C: \ Windows \ System32 \”, „C: \ Windows \ Notepad.exe “,” C: \ Windows \ System32 \ regedit.exe “i tak dalej

Wiele poziomów ścieżki

Wieloznaczne karty powinny zachowywać się dokładnie tak, jak w wierszu polecenia Windows, z dodatkową funkcją wspierania wieloznacznych na wielu poziomach ścieżek, w tym napędu.

Przykłady:

“*. DLL „ – dopasowuje” jądro 32.dll ”,„ Advapi32.DLL ”,

itp. “C: \ Windows \ System32 \*. dll ” – pasuje” C: \ Windows \ System32 \ Kernel32.DLL ”,

„C: \ Windows \ System32 \ Advapi32.DLL ”, itp

“?: \ Win*\ System*\*. dll ” – pasuje” C: \ Windows \ System32 \ Kernel32.dll “,” d: \ Winnt \ System \ Advapi32.DLL ”, itpDodawanie dozwolonych zagrożeń

VIPRE może wykryć elementy, które możesz rozważyć nie zagrażanie w sieci, dla których chcesz pozwolić na uruchomienie. Na przykład wirtualne obliczenia sieciowe (VNC) i zdalny administrator (RADMIN) mogą być uważane za dopuszczalne do użytku w Twojej organizacji, ale mogą być uznawane za zagrożenia w innej organizacji.

Dodać dozwolone zagrożenie:

- Przejdź do Strona> Karantynowa karta Lub Polityka> Karantyna zakładka.

Lub:

Nawigować do Komputery chronione> Szczegóły agenta> Zakładka historii skanowania. - Kliknij prawym przyciskiem myszy zagrożenie i wybierz Pozwól na zagrożenie. Zezwalaj na wyświetlacze okna zagrożenia.

- Wybierz zasady, na których powinno być dozwolone zagrożenie.

- Kliknij OK.

- Dozwolone zagrożenie wyświetla się teraz na liście dozwolonych zagrożeń dla wybranych zasad (Właściwości polityczne> dozwolone zagrożenia).

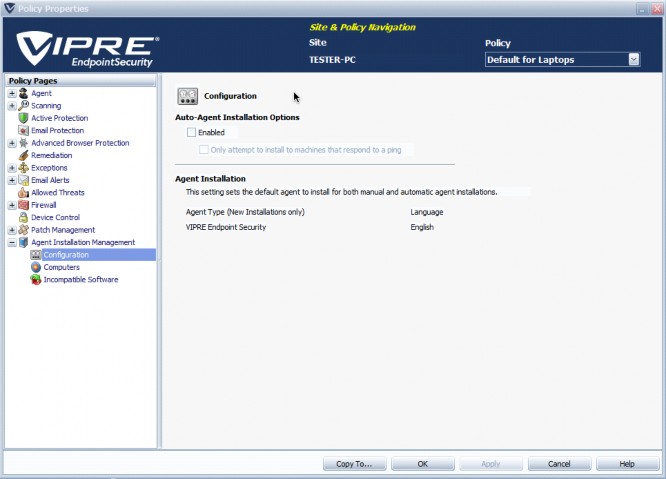

Zarządzanie instalacją agenta – konfiguracja

Konfiguracja Ekran umożliwia skonfigurowanie ustawień usługi witryny dla interakcji agenta i włącz/wyłączyć automatyczne instalacje agenta dla zasad.

Opcje instalacji automatycznego agenta:

- Włączony: Wybierz, aby włączyć automatyczną instalację agenta w Poziom polityki. Poniższe pola wyboru „Włączone” są szare, dopóki nie zostanie wybrane „włączone”.

Notatka! Musisz włączyć zaplanowaną instalację agenta zarówno na poziomie zasad, jak i witryny, aby wystąpić zaplanowana instalacja agenta. Aby włączyć zaplanowaną instalację agenta na poziomie witryny, przejdź do Właściwości witryny> Automatyczne ustawienia instalacji agenta. - Tylko próbuj zainstalować maszyny, które r.Espond do ping: Po wybraniu VSS najpierw próbuje pingować każdy komputer, a następnie instaluje tylko te, które reagują, znacznie skracając czas instalacji agenta.

Notatka! Jeśli blokujesz ruch ICMP (protokół komunikatu kontroli Internetu) między Vipre a stacji roboczych, nie wybieraj tej opcji. Spowoduje to awarię PING i stworzenie dużej wartości limitu czasu ping, w ten sposób znacznie zwiększając czas wdrażania.

Instalacja agenta:

- Typ agenta: Wybierz agenta z rozwijanego pola do użycia dla wybranych zasad.

Ważny!

Jeśli agenci są już zainstalowani na maszynach w ramach niniejszej Polityki, musisz je najpierw odinstalować. Następnie wybierz innego agenta i ponownie zainstaluj go dla tej polityki.

Aby pojawiły się te opcje instalacji agenta, musisz najpierw wybrać je na poziomie witryny (ekran oprogramowania agenta) i dać im szansę na pobranie. Po pobraniu możliwość ich wyboru będzie dostępna

Skonfiguruj niekompatybilne usuwanie oprogramowania

Gdy agent jest wdrażany na komputerze, automatycznie skanuje system w poszukiwaniu niekompatybilnego oprogramowania. Niezgodne oprogramowanie to aplikacje, które mogą zakłócać wydajność Vipre, jeśli działają w tym samym czasie i na tym samym komputerze co agent Vipre.

Niezgodne ustawienia oprogramowania umożliwiają określenie działań wykonywanych przez VIPRE po wykryciu niezgodnej aplikacji.

Aby skonfigurować niekompatybilne ustawienia usuwania oprogramowania:

- Z Nawigator witryny, Kliknij dwukrotnie zasady systemu Windows, które chcesz skonfigurować.

- Z lewej panelu ekranu właściwości zasad, rozwinąć Zarządzanie instalacją agenta i kliknij Niezgodne oprogramowanie.

- Kliknij listę Pokaż. Aby uzyskać pełną listę niezgodnego oprogramowania.

- otwarty Właściwości zasad> Zarządzanie instalacją> Niekompatybilne oprogramowanie.

- Włącz/wyłącz usuwanie niekompatybilnego oprogramowania.

- Włącz/wyłącz automatyczne rejestrowanie maszyny agenta po usunięciu oprogramowania.

- Kliknij Stosować zaakceptować zmiany.

Czy ten artykuł był pomocny?