Czy istnieje wstępnie zainstalowana lub automatyczna zapora ogniowa

sudo ufw odmawia 300: 310/tcp

Kompletny przewodnik na temat korzystania z zapory ogniowej Ubuntu Security

W obecnej erze cyberprzestępczości i ich działalności dominującej na stronach nagłówków, szczególnie w branży związanej z IT, konieczne staje się podjęcie dodatkowych środków, aby zapewnić bezpieczeństwo twoich serwerów. W rzeczywistości jednym z najskuteczniejszych środków bezpieczeństwa w tym momencie jest całkowite ulepszenie systemów bezpieczeństwa o dodatkową warstwę bezpieczeństwa do serwerów.

7 kroków w celu skonfigurowania i użycia Ubuntu Security Firewall: Przewodnik krok po kroku

Po zwiększeniu bezpieczeństwa swojego serwera nie ma’t Chroń tylko serwer, ale także zapewnia bezpieczeństwo i bezpieczeństwo danych. Jak osiągnąć to wydajnie? Skonfiguruj UFW w Ubuntu 18.04 VPS lub Ubuntu 20.04

-

- Krok 1: Ochrona serwera za pomocą zapory Ubuntu

- Krok 2: Konfigurowanie zapory z nieskomplikowaną zaporą na Ubuntu 18.04

- Krok 3: Ustawienie systemu zapory zapory na Ubuntu 18.04 z sudo ufw

- Otwórz i bliskie porty z UFW nieskomplikowaną zaporą zapory

- Dodaj określone protokoły

- Zamknij porty

- Określone adresy IP

- Podsieci

- Połączenia z określonym interfejsem sieciowym

- Usuwanie zasad według numeru reguły

- Według faktycznej reguły

Zapora jest opisana jako skuteczne narzędzie do monitorowania i filtrowania ruchu sieciowego, zarówno przychodzącego lub wychodzącego. Zapory ogniowe zwykle działają, wprowadzając zestaw przepisów dotyczących bezpieczeństwa w celu ustalenia, czy zablokować, czy zezwolić na określony ruch. Dzięki zaporom ogniowym będziesz mieć pełną kontrolę nad przychodzącymi i wychodzącymi połączeniami serwera. W tym utworze my’Prowadzi Cię przez wszystko, co musisz wiedzieć o konfiguracji zapory z UFW na Ubuntu 18.4

Krok 1: Ochrona serwera za pomocą zapory Ubuntu

Jak wspomniano wcześniej, zapory ogniowe są po prostu oprogramowaniem komputerowym lub sprzętem. Ich głównym celem jest monitorowanie i kontrolowanie ruchu przychodzącego i wychodzącego serwera. Jeśli chodzi o zapewnienie dodatkowej warstwy bezpieczeństwa na serwerze, rozważ zapory ogniowe za istotny element. Co ważniejsze, posiadanie komputera podłączonego do Internetu wskazuje, że musisz skonfigurować zaporę dla swojego serwera

Na przykład Linux to system open source z jednym z najbezpieczniejszych systemów operacyjnych. Zazwyczaj są one konfigurowane z wbudowanymi funkcjami bezpieczeństwa. Jednak, jak każde oprogramowanie, nie jest’t idealne i może być podatne na wyczyny. To’S Dlaczego instalacja dodatkowej warstwy bezpieczeństwa jest niezbędna, ponieważ nigdy nie możesz być zbyt ostrożny

Krok 2: Konfigurowanie zapory z nieskomplikowaną zaporą na Ubuntu 18.04

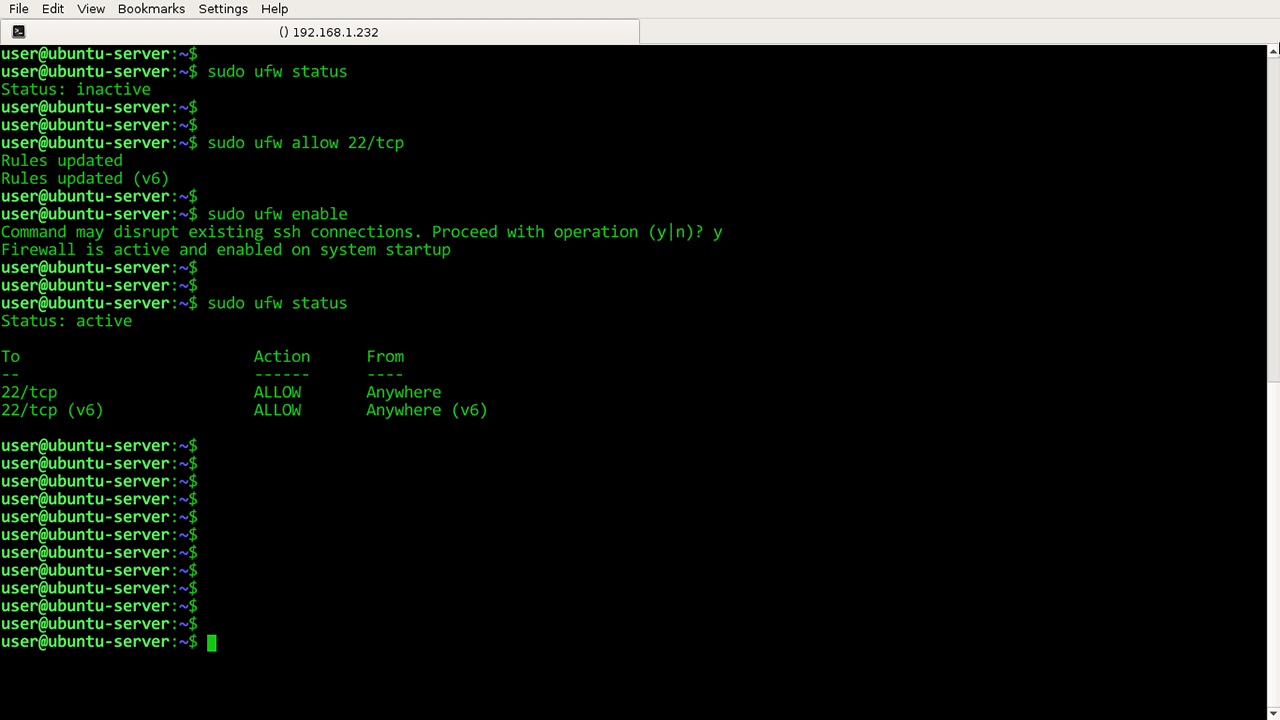

Jak my’wspomniane wcześniej, Ubuntu 18.04 zwykle ma domyślnie nieskomplikowaną zaporę ogniową (UFW), ale wygrała’t Bądź włączony. Tak więc pierwszym krokiem jest włączenie UFW.

Jak Ty to robisz? Pozwalać’s przeprowadza Cię przez krok po kroku:

Po pierwsze, podłącz wirtualny prywatny serwer, często skracany jako VPS, poprzez określone połączenia SSH. Alternatywnie, jeśli ubuntu jest uruchamiany lokalnie, możesz kliknąć VPS, otwierając terminal

Kiedyś’VE uzyskał odpowiedni dostęp do serwera za pośrednictwem SSH Access, możesz następnie włączyć UFW. Uruchom następujące polecenie:

sudo ufw włącz

Po uruchomieniu tego polecenia powinieneś uzyskać natychmiastowy dostęp do serwera Ubuntu. Jeśli masz do czynienia z błędami, takimi jak “nie znaleziono polecenia,” musisz zainstalować UFW za pomocą innego polecenia. Postępuj zgodnie z tym monitem:

sudo apt-get install UFW

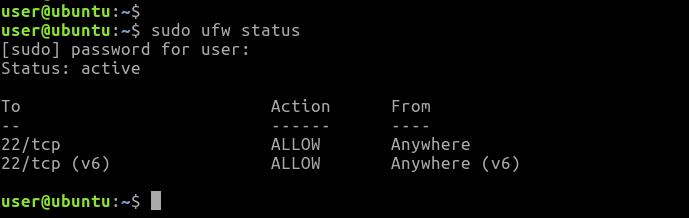

Po instalacji uruchom następujące polecenie, aby sprawdzić status UFW:

sudo apt-get install UFW

Jak wyświetlono na liście aplikacji Sudo UFW, UFW będzie włączone

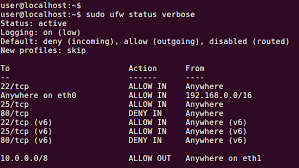

Pamiętaj, domyślne ustawienia zapory umożliwiają połączenia wychodzące i odmawiają wszystkich połączeń przychodzących. Ta konfiguracja zapory może być odpowiednia dla wielu użytkowników. Jeśli jednak masz aplikacje i inne usługi sieciowe, możesz ustalić niektóre zasady obejmujące Twoje usługi sieciowe

Pozwalać’S Spójrz na ustalenie niektórych zasad!

Krok 3: Ustawienie systemu zapory zapory na Ubuntu 18.04 z sudo ufw

Reguły zapory to zestaw reguł używanych jako mechanizmy kontroli dostępu. Zasady te są ustawione w celu ochrony sieci przed szkodliwymi i nieautoryzowanymi aplikacjami i dostępem. Z regułami zapory systemowymi i plikiem konfiguracyjnym UFW, ty’ponownie automatycznie konfigurowanie UFW, aby umożliwić wszystkie połączenia wychodzące i odmówić wszystkich połączeń przychodzących.

W rezultacie każdego, kto próbuje dotrzeć do twojego serwera, zostanie odrzucony od łączności z serwerem

Czy istnieje wstępnie zainstalowana lub automatyczna zapora ogniowa

sudo ufw odmawia 300: 310/tcp

Kompletny przewodnik na temat korzystania z zapory ogniowej Ubuntu Security

W obecnej erze cyberprzestępczości i ich działalności dominującej na stronach nagłówków, szczególnie w branży związanej z IT, konieczne staje się podjęcie dodatkowych środków, aby zapewnić bezpieczeństwo twoich serwerów. W rzeczywistości jednym z najskuteczniejszych środków bezpieczeństwa w tym momencie jest całkowite ulepszenie systemów bezpieczeństwa o dodatkową warstwę bezpieczeństwa do serwerów.

7 kroków w celu skonfigurowania i użycia Ubuntu Security Firewall: Przewodnik krok po kroku

Po zwiększeniu bezpieczeństwa swojego serwera nie ma’t Chroń tylko serwer, ale także zapewnia bezpieczeństwo i bezpieczeństwo danych. Jak osiągnąć to wydajnie? Skonfiguruj UFW w Ubuntu 18.04 VPS lub Ubuntu 20.04

-

- 7 kroków w celu skonfigurowania i użycia Ubuntu Security Firewall: Przewodnik krok po kroku

- Krok 1: Ochrona serwera za pomocą zapory Ubuntu

- Krok 2: Konfigurowanie zapory z nieskomplikowaną zaporą na Ubuntu 18.04

- Krok 3: Ustawienie systemu zapory zapory na Ubuntu 18.04 z sudo ufw

- Otwórz i bliskie porty z UFW nieskomplikowaną zaporą zapory

- Dodaj określone protokoły

- Określone adresy IP

- Podsieci

- Połączenia z określonym interfejsem sieciowym

- Usuwanie zasad według numeru reguły

- Według faktycznej reguły

Zapora jest opisana jako skuteczne narzędzie do monitorowania i filtrowania ruchu sieciowego, zarówno przychodzącego lub wychodzącego. Zapory ogniowe zwykle działają, wprowadzając zestaw przepisów dotyczących bezpieczeństwa w celu ustalenia, czy zablokować, czy zezwolić na określony ruch. Dzięki zaporom ogniowym będziesz mieć pełną kontrolę nad przychodzącymi i wychodzącymi połączeniami serwera. W tym utworze my’Prowadzi Cię przez wszystko, co musisz wiedzieć o konfiguracji zapory z UFW na Ubuntu 18.4

Gotowy? Pozwalać’S zacznij:

Krok 1: Ochrona serwera za pomocą zapory Ubuntu

Jak wspomniano wcześniej, zapory ogniowe są po prostu oprogramowaniem komputerowym lub sprzętem. Ich głównym celem jest monitorowanie i kontrolowanie ruchu przychodzącego i wychodzącego serwera. Jeśli chodzi o zapewnienie dodatkowej warstwy bezpieczeństwa na serwerze, rozważ zapory ogniowe za istotny element. Co ważniejsze, posiadanie komputera podłączonego do Internetu wskazuje, że musisz skonfigurować zaporę dla swojego serwera

Na przykład Linux to system open source z jednym z najbezpieczniejszych systemów operacyjnych. Zazwyczaj są one konfigurowane z wbudowanymi funkcjami bezpieczeństwa. Jednak, jak każde oprogramowanie, nie jest’t idealne i może być podatne na wyczyny. To’S Dlaczego instalacja dodatkowej warstwy bezpieczeństwa jest niezbędna, ponieważ nigdy nie możesz być zbyt ostrożny

Dlatego Ubuntu ma wbudowaną aplikację, która sprawia, że konfiguracja zapory ogniowej jest znacznie bardziej dostępna. Jest znany jako nieskomplikowana zapora ogniowa (UFW), ale jest prezentowana jako iptables. Ponadto ty’Dowiedz się, że UFW na Ubuntu jest domyślnie zainstalowane, ale najprawdopodobniej zostanie wyłączone. To’S Dlaczego UFW ma inny interfejs graficzny, GUFW, który można bezproblemowo zainstalować w środowisku stacjonarnym

Krok 2: Konfigurowanie zapory z nieskomplikowaną zaporą na Ubuntu 18.04

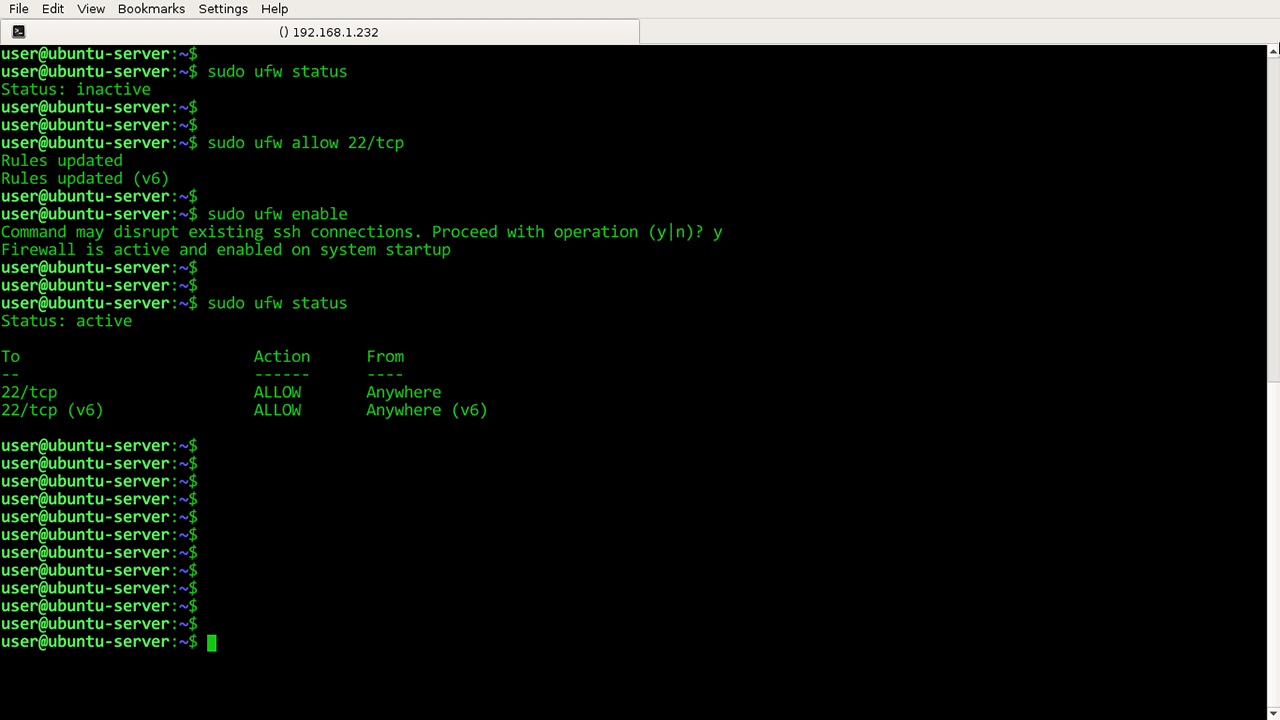

Jak my’wspomniane wcześniej, Ubuntu 18.04 zwykle ma domyślnie nieskomplikowaną zaporę ogniową (UFW), ale wygrała’t Bądź włączony. Tak więc pierwszym krokiem jest włączenie UFW.

Jak Ty to robisz? Pozwalać’s przeprowadza Cię przez krok po kroku:

Po pierwsze, podłącz wirtualny prywatny serwer, często skracany jako VPS, poprzez określone połączenia SSH. Alternatywnie, jeśli ubuntu jest uruchamiany lokalnie, możesz kliknąć VPS, otwierając terminal

Kiedyś’VE uzyskał odpowiedni dostęp do serwera za pośrednictwem SSH Access, możesz następnie włączyć UFW. Uruchom następujące polecenie:

sudo ufw włącz

Po uruchomieniu tego polecenia powinieneś uzyskać natychmiastowy dostęp do serwera Ubuntu. Jeśli masz do czynienia z błędami, takimi jak “nie znaleziono polecenia,” musisz zainstalować UFW za pomocą innego polecenia. Postępuj zgodnie z tym monitem:

sudo apt-get install UFW

Po instalacji uruchom następujące polecenie, aby sprawdzić status UFW:

sudo apt-get install UFW

Jak wyświetlono na liście aplikacji Sudo UFW, UFW będzie włączone

Pamiętaj, domyślne ustawienia zapory umożliwiają połączenia wychodzące i odmawiają wszystkich połączeń przychodzących. Ta konfiguracja zapory może być odpowiednia dla wielu użytkowników. Jeśli jednak masz aplikacje i inne usługi sieciowe, możesz ustalić niektóre zasady obejmujące Twoje usługi sieciowe

Pozwalać’S Spójrz na ustalenie niektórych zasad!

Krok 3: Ustawienie systemu zapory zapory na Ubuntu 18.04 z sudo ufw

Reguły zapory to zestaw reguł używanych jako mechanizmy kontroli dostępu. Zasady te są ustawione w celu ochrony sieci przed szkodliwymi i nieautoryzowanymi aplikacjami i dostępem. Z regułami zapory systemowymi i plikiem konfiguracyjnym UFW, ty’ponownie automatycznie konfigurowanie UFW, aby umożliwić wszystkie połączenia wychodzące i odmówić wszystkich połączeń przychodzących.

W rezultacie każdego, kto próbuje dotrzeć do twojego serwera, zostanie odrzucony od łączenia się, podczas gdy każda aplikacja na serwerze będzie mogła przejść do świata zewnętrznego

Zasady zapory kształtują, jak działa zapora, gdy określają konkretne połączenie dostępu lub odmowy.

Porty służą jako interfejsy połączenia, szczególnie podczas podłączania aplikacji i serwera. Dzięki UFW otwieranie i zamykanie tych określonych portów wydaje się łatwe i bezproblemowe.

Otwarte porty

Aby otworzyć port, musisz uruchomić zestaw poleceń, które są:

sudo ufw pozwól [port/protokół]

Dodaj określone protokoły

Jak wyświetlono, istnieje kolumna do dodania konkretnych protokołów. Tak więc, w zależności od twoich potrzeb, te protokoły mogą być UDP lub TCP. Na przykład zobacz poniższe polecenie:

sudo ufw zezwala na 56/tcp

Dzięki temu poleceniu ustawiasz regułę dla UFW, aby umożliwić wszystkim aplikacjom i usługom połączenie się z serwerem za pośrednictwem portu 56.

Zamknij porty

Możesz także odmówić dostępu za pomocą innego polecenia. Spójrz na poniższe polecenie:

sudo ufw odmawianie 56/tcp

W przeciwieństwie do wcześniejszego polecenia wszystkie aplikacje i usługi próbujące połączyć się z serwerem za pośrednictwem portu 56

Alternatywnie możesz pozwolić lub odmówić dostępu do serwera za pomocą pojedynczego polecenia. Jest to głównie używane, jeśli chcesz zaoszczędzić czas za pomocą następującej monit:

sudo ufw Zezwalaj/odmów [start_port: ending_port]/protokół

Następnie możesz otworzyć port z inną monitem:

sudo UFW zezwala na 300: 310/tcp

Lub, aby odmówić dostępu, polecenie wyglądałoby jak następujące:

sudo ufw odmawia 300: 310/tcp

Krok 4: Praca z usługami w zaporze Ubuntu

UFW może egzekwować szeroki zakres usług i aplikacji. Jedynym wyzwaniem będzie zarządzanie tymi aplikacjami i usługami. Jednym pewnym sposobem jest zidentyfikowanie portu, z którym aplikacje i usługi są podłączone do serwera

Pozwalać’s Użyj HTTP jako przykład. Ta usługa wymaga portu 80, a odpowiednik HTTPS ma dostęp do portu 443. Tak więc, ilekroć chcesz uruchomić polecenie dla HTTP, użyj następującego polecenia:

sudo ufw zezwalaj na http

Jak widać, polecenie jest równoznaczne z włączaniem portu 80, jak wyjaśniono.

Zatem niezbędna jest identyfikacja portu, z którym usługi sieciowe są podłączone do serwera

Krok 5: Zezwalaj na połączenia adresowe IP

Dzięki UFW możesz również pozwolić lub odmówić dostępu do określonych adresów IP. Aby to zrobić, musisz wykonać następujące polecenie UFW:

sudo ufw Odmowa z adresu IP

Pozwalać’s Wymień “ADRES IP” Z konkretnym adresem:

sudo ufw zezwala na 192.168.1.3

Jeśli ty’nie zmieniono domyślnych zasad SUDO UFW, aby umożliwić połączenia przychodzące, UFW jest zwykle konfigurowane do domyślnie nie udzielania pozwolenia i dostępu do wszystkich połączeń przychodzących. To’S Dlatego konieczne jest utworzenie domyślnych reguł zapory, które pomogą zabezpieczyć serwer i zezwolić na określone porty i adresy IP bez masy IP.

Są jednak chwile, kiedy serwer zostanie zaatakowany, a będziesz chciał chronić swój system, odmawiając określonych połączeń HTTPS na podstawie ich źródłowych adresów IP lub podsieci. Co więcej, zmiana domyślnej zasady na serwerze, aby umożliwić wszystkie połączenia przychodzące’T Wskazane. Dlatego musisz także utworzyć reguły, które odmawiają konkretnych adresów IP lub usług, które zagrażają serwerze

Aby ustalić reguły odmowy, możesz użyć następującego polecenia:

sudo ufw zaprzecz z 192 roku.168.1.2

Określone adresy IP

Praca z UFW pozwala również określić, do którego portu, do którego chcesz podłączyć adres IP. Pozwalać’S, powiedzmy, że chcesz zezwolić na określone adresy IP, takie jak Home IP lub Work IP Adress, aby połączyć się z serwerem; Użyj następującego polecenia:

sudo ufw zezwolić z [ip_addres] do dowolnego portu [port]

Korzystając z praktycznego i rzeczywistego przykładu, polecenie będzie zgodne z tą samą sekwencją, taką jak ta:

sudo ufw zezwala na 192.168.1.4 do dowolnego portu 44.

Dzięki temu adres IP ustanowi połączenie tylko wtedy, gdy użyje portu 44, jak wprowadzono w poleceniu

Podsieci

Jeśli udzielacie pozwolenia na podsieć określonych adresów IP, musisz określić maskę sieci za pośrednictwem notacji CIDR. Na przykład, niech’s, zakładaj’Ponowne podanie dostępu do adresów IP od 203.0.113.1 do 203.0.113.254; Użyj tej monitu:

sudo ufw zezwalaj na 203.0.113.0/24

Aby umożliwić łatwy dostęp, możesz określić port docelowy tej konkretnej podsieci 203.0.113.0/24. Pozwalać’s Użyj portu SSH 22 jako przykład. Spójrz na polecenie:

sudo ufw zezwalaj na 203.0.113.0/24 do dowolnego portu 22

Połączenia z określonym interfejsem sieciowym

Jak my’wspomniane wcześniej, zasady zapory są wysoce niezbędne. Jeśli na przykład chcesz utworzyć regułę zapory, która będzie miała zastosowanie tylko do określonego interfejsu sieciowego, możesz to zrobić, będąc konkretnym z poleceniem “Pozwól.” Następnie wpiszesz nazwę konkretnego interfejsu sieciowego

Wymaga to podwójnego sprawdzania interfejsu sieciowego przed kontynuowaniem, używając tego polecenia:

IP Addr Wyjście Fragment 2: ETH0: MTU 1500 QDISC PFIFO_FAST Stan . . . 3: ETH1: MTU 1500 QDISC Noop State Down Group . . .

Jak widać z wyniku, nazwy ekspertów wyjściowych są wyświetlane i wyświetlane. Zazwyczaj zobaczysz nazwy takie jak ETH0 lub ENP3S2

Jeśli na przykład ty’ponowne użycie serwera z publicznym interfejsem sieciowym z nazwą ETH0, oznacza to, że będziesz używać (portu 80) jako ruch HTTP w poleceniu. Sprawdź to tutaj:

sudo ufw zezwala na ETH0 do dowolnego portu 80

W ten sposób możesz odbierać połączenia HTTP z publicznego Internetu na serwerze. Możesz także użyć specjalistycznej bazy danych, takiej jak serwer MySQL, który ma (port 3306). Pomoże to wysłuchać, aby umożliwić połączenia w prywatnym interfejsie sieciowym ETH1. Na przykład możesz to zrobić z tym monitem:

sudo ufw zezwala na ETH1 do dowolnego portu 3306

To polecenie oznacza, że inne serwery w sieci prywatnej mogą połączyć się z bazą danych MySQL

Krok 6: Usuwanie zasad UFW

Oprócz wiedzy o tworzeniu zasad UFW, musisz także wiedzieć, jak usunąć zasady.

Zasady usuwania można wykonać na dwa różne sposoby. Pierwszym z nich jest usunięcie reguł według numeru reguły lub rzeczywistej reguły. Pozwalać’s krótko zbadaj, jak usunąć reguły według numeru reguły:

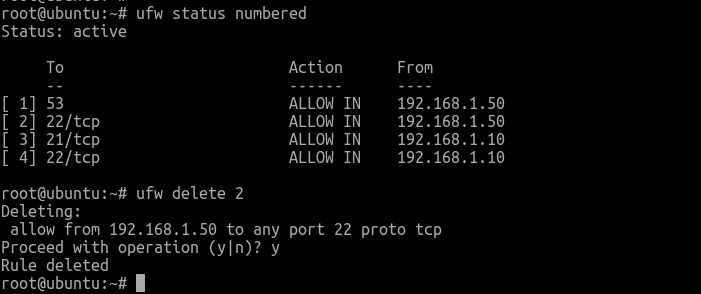

Usuwanie zasad według numeru reguły

Pierwszym procesem usuwania zasad według numeru reguły jest uzyskanie listy zasad zapory. Po podanym poniżej poleceniu UFW przedstawi liczby obok każdej reguły, jak pokazano poniżej:

SUDO UFW numerowany

Status UFW: aktywny

[1] 22 Zezwól na 15.15.15.0/24

[2] 80 Zezwalaj na dowolne miejsce

Na przykład, jeśli chcesz usunąć regułę numer 2, możesz określić w swoim poleceniu reguły UFW, jak pokazano poniżej:

sudo ufw usuń 2

Następnie na ekranie zostanie wyświetlony monit o potwierdzenie, a usuniesz regułę 2, która umożliwia połączenia HTTP

Według faktycznej reguły

Jest to alternatywa dla reguły usuwania według numeru, ponieważ pozwala określić regułę, którą chcesz usunąć. Pozwalać’s Weź na przykład zezwolenie HTTP, używając tego polecenia:

sudo ufw usuń pozwól http

Ponadto, jeśli nie chcesz używać nazwy usługi, możesz określić regułę, zezwalając na 80, jak pokazano tutaj:

Sudo UFW Usuń pozwól 80

Krok 7: Wyłączanie lub resetowanie UFW (opcjonalnie)

Możesz po prostu zdecydować o wyłączeniu UFW za pomocą tego polecenia:

Sudo UFW wyłącz

Po uruchomieniu tego polecenia zobaczysz, że wszystko, co utworzyłeś z UFW, nie będzie już aktywne. Włączenie UFW później wymaga uruchomienia następującego polecenia:

sudo ufw włącz

Czy zdecydowałbyś się zacząć od konfiguracji UFW, zresetować za pomocą tego polecenia:

Voila! Wszystkie UFW i ustalone reguły, które zostały wcześniej zdefiniowane. Powinieneś jednak pamiętać, że domyślne zasady SUDO UFW nie wpłyną na ich ustawienia zapory kontrolnej, pod warunkiem, że są modyfikowane w dowolnym momencie. Będziesz miał tylko świeży start z UFW

Czy serwer Ubuntu ma zaporę ogniową?

Tak. Ubuntu ma wstępnie zainstalowaną zaporę znaną jako UFW. Jest to domyślna zapora ogniowa i została opracowana w celu ułatwienia konfiguracji zapory dla IPTables, zapewniając w ten sposób intuicyjną, przyjazną dla użytkownika i oparę na hostach zaporę.

Czy muszę włączyć Ubuntu UFW?

NIE. Nie musisz włączać zapory, chyba że ty’Ponownie przeprowadzanie zaawansowanych testów i konfiguracji z jakąś aplikacją serwerową w systemie. Może to obejmować serwery gier, serwery internetowe i inne.

Czy Linux ma zaporę ogniową?

Tak. Linux ma własną zaporę. Jest jednak domyślnie dezaktywowany. Należy jednak upewnić się, że natywna zapora ogniowa jest aktywowana przed zainstalowaniem nowej zapory Linux.

Która zapora jest używana w Linux?

Linux używa wbudowanej zapory zwanej IPTables. Będąc wydajną i przyjazną dla użytkownika zaporą, pozwala użytkownikom personalizować tabele oferowane przez zapór jądra Linux za pomocą poleceń IPTABLES. Jego główną funkcją jest sprawdzenie ruchu zarówno przychodzącego, jak i wychodzącego i decyduje, czy filtrować, czy zemdleć ruch.

Która zapora jest najlepsza dla Linux?

IPfire to najlepsza zapora typu open source dla Linuksa w 2023 roku. Jest łatwy w użyciu, ma wiele procesów wdrażania i jest bardziej przystępny niż jego rówieśnicy. Podobnie, jego prosty proces konfiguracji i instalacji pozwala użytkownikom dostosowywać swoje sieci do różnych segmentów bezpieczeństwa oznaczonych kolorami. Oprócz funkcji zapory iPfire ma również wykrywanie i możliwości zapobiegania włamaniu i może być wykorzystywane do oferowania obiektów dla wirtualnych sieci prywatnych (VPN).

?

Aby sprawdzić swój status zapory UFW w Ubuntu, użyj polecenia statusu Sudo UFW. Zasady zapory zostaną wyświetlone, jeśli zapora jest aktywna. Jeśli z drugiej strony zapora jest nieaktywna, odpowiedź “Status: nieaktywny” zostanie wyświetlony na ekranie. Użyj opcji wetonowego statusu Sudo UFW, jeśli chcesz wyraźniejszego obrazu.

Autor

ADEAZAH ALAUSA

Azeezah Ayodolapo Alausa jest pisarzem i copywriterem treści SEO z ponad 5-letnim doświadczeniem w tworzeniu wysokiej jakości postów na blogu na temat Androida oraz zawartości stron internetowych dla klientów w wielu sektorach sztuka i kultura, technologia, e-commerce, finanse i wiele innych. Pomogła swoim klientom zwiększyć zaangażowanie i wskaźniki konwersji o 50%.

Powiązane artykuły

Jak uzyskać dostęp do serwera Ubuntu Remote Desktop

3/1/23, 12:23 Ubuntu

Jak uzyskać dostęp do serwera Ubuntu Server Remote Desktop The Wast Store App Store i mocne obsługę sprzętu Ubuntu, uczyniły go najbardziej znanym dystrybucją Linux na świecie. Tak więc, czy używasz go jako swojego

Czy istnieje wstępnie zainstalowana lub automatyczna zapora ogniowa?

Czy Ubuntu jest dostarczany z wstępnie zainstalowaną lub automatyczną zaporą zapory? Jeśli nie, potrzebuję jednego? Przeczytałem kilka artykułów o zaletach Linuksa w stosunku do innych systemów operacyjnych dotyczących bezpieczeństwa (nie ma potrzeby mieć antywirusa, . ), ale chciałbym się upewnić.

68.8K 55 55 Złote odznaki 214 214 Srebrne odznaki 325 325 brązowe odznaki

zapytał 24 października 2010 o 14:55

Pedroo Pedroo

5 odpowiedzi 5

Ubuntu ma zaporę ogniową zawartą w jądrze i domyślnie działa. To, czego potrzebujesz, aby zarządzać tą zaporą iptables. Ale są to skomplikowane w zarządzaniu, więc możesz użyć UFW (nieskomplikowana zapora) Aby je skonfigurować. Ale UFW jest nadal czymś trudnym dla normalnych użytkowników, więc możesz zainstalować GUFW To tylko graficzny front dla UFW.

Jeśli użyjesz GUFW, po raz pierwszy zobaczysz na dole okna „Niepełnosprawna zapora”. Ale to nieprawda, twoja zapora już działa. To włączenie/wyłączenie wiadomości odnosi się do zestawów reguł z UFW, a nie do zapory.

Jeśli nie wierzysz mi, otwórz terminal i napisz

sudo iptables -lista -czasnikwłączony I wyłączony. Zobaczysz, że jedynymi różnicami będą reguły, które ustawiłeś w GUFW.

Jak skonfigurować Ubuntu’

Chris Hoffman

Chris Hoffman

Redaktor naczelnyChris Hoffman jest redaktorem naczelnym How-To Geek. Od ponad dekady pisał o technologii i przez dwa lata był felietonistą PCWorld. Chris napisał dla The New York Times I Reader’s Digest, Został przeprowadzony wywiad jako ekspert ds. Technologii na stacjach telewizyjnych, takich jak NBC 6 Miami, i jego praca omówiła serwis informacyjny, takie jak BBC. Od 2011 r. Chris napisał ponad 2000 artykułów, które zostały przeczytane więcej niż miliard razy-i to właśnie tutaj w hodowli maniaka. Czytaj więcej.

Zaktualizowano 10 lipca 2017, 16:11 EDT | Przeczytaj 2 min

Ubuntu zawiera własną zaporę, znaną jako UFW – krótko “Nieskomplikowana zapora ogniowa.” UFW to łatwiejsza frontend dla standardowych poleceń Linux IPTABLES. Możesz nawet kontrolować UFW z interfejsu graficznego. Ubuntu’S Firewall jest zaprojektowany jako łatwy sposób na wykonywanie podstawowych zadań zapory bez uczenia się iptables. To nie’t Oferuj całą moc standardowych poleceń iptables, ale’s mniej złożone.

Zapora jest domyślnie wyłączona. Aby włączyć zaporę ogniową, uruchom następujące polecenie z terminala:

sudo ufw włącz

Jesteś skończony’koniecznie muszę najpierw włączyć zaporę. Możesz dodać zasady, gdy zapora jest offline, a następnie włączyć je po sobie’.

Praca z zasadami

Pozwalać’S, powiedzmy, że chcesz zezwolić na ruch SSH na porcie 22. Aby to zrobić, możesz uruchomić jedno z kilku poleceń:

Sudo UFW zezwala na 22 (pozwala zarówno na ruch TCP, jak i UDP – nie jest idealny, jeśli UDP ISN’t konieczne.) Sudo UFW zezwala na 22/TCP (umożliwia tylko ruch TCP w tym porcie.) Sudo UFW zezwala na SSH (sprawdza plik /etc /usługi w systemie dla portu, którego wymaga i pozwala na to. Wiele popularnych usług jest wymienionych w tym pliku.)

UFW zakłada, że chcesz ustawić regułę dla przychodzącego ruchu, ale możesz również określić kierunek. Na przykład, aby zablokować wychodzący ruch SSH, uruchom następujące polecenie:

sudo ufw odrzucaj ssh

’ve utworzone za pomocą następującego polecenia:

status sudo UFW

Aby usunąć regułę, dodaj słowo usuń przed regułą. Na przykład, aby przestać odrzucić ruch wychodzący SSH, uruchom następujące polecenie:

sudo ufw usuń odrzuć ssh

UFW’Składnia S pozwala na dość złożone zasady. Na przykład ta reguła odmawia ruchu TCP z IP 12.34.56.78 do portu 22 w systemie lokalnym:

sudo ufw odmówić proto tcp od 12.34.56.78 do dowolnego portu 22

Aby zresetować zaporę ogniową do stanu domyślnego, uruchom następujące polecenie:

sudo ufw reset

Profile aplikacji

Niektóre aplikacje wymagające otwartych portów są wyposażone w profile UFW, aby jeszcze ułatwić. Aby zobaczyć profile aplikacji dostępne w systemie lokalnym, uruchom następujące polecenie:

Lista aplikacji Sudo UFW

Wyświetl informacje o profilu i jego zawodach z następującym poleceniem:

Nazwa informacji o aplikacji Sudo UFW

Zezwalaj na profil aplikacji z poleceniem zezwoleń:

sudo ufw zezwala na nazwę

Więcej informacji

Logowanie jest domyślnie wyłączone, ale możesz również włączyć rejestrowanie, aby wydrukować komunikaty zapory na dziennik systemu:

sudo ufw logowanie

Aby uzyskać więcej informacji, uruchom Man Ufw polecenie do odczytania UFW’S Strona ręczna.

Interfejs graficzny GUFW

GUFW to graficzny interfejs UFW. Ubuntu nie’T’S repozytoria oprogramowania. Możesz zainstalować go za pomocą następującego polecenia:

GUFW pojawia się w Dash jako aplikacja o nazwie konfiguracja zapory. Podobnie jak sam UFW, GUFW zapewnia prosty, łatwy w użyciu interfejs. Możesz łatwo włączyć lub wyłączyć zaporę ogniową, kontrolować domyślną zasady dla ruchu przychodzącego lub wychodzącego i dodać reguły.

Edytor reguł można użyć do dodania prostych reguł lub bardziej skomplikowanych.

Pamiętaj, że możesz’t rób wszystko z UFW – dla bardziej skomplikowanych zadań zapory, ty’Muszę zabrudzić sobie ręce iptables.

Polecenia Linux Akta smoła · PV · kot · tac · chmod Grep różnica sed · ar · Człowiek · Pushd · popd · FSCK · TestDisk · SEQ · FD · Pandoc · płyta CD · $ Ścieżka · Awk · dołączyć · JQ · zginać · Uniq · Journalctl · ogon · Stat · LS · fstab · Echo · mniej · CHGRP · Chown · · Patrzeć · smyczki · typ Przemianować · · rozsunąć suwak · uchwyt · Umount · zainstalować · Fdisk · MKFS · Rm · Rmdir · rsync · df · · vi · Nano · Mkdir du · · skrawek · konwertować · rclone · · srm · SCP · gzip · Chattr · cięcie · znajdować Umask · toaleta · tr Procesy · ekran · szczyt · Ładny · Renice · postęp · Strace · Systemd · Tmux · Chsh · historia · Na · seria · bezpłatny · Który · Dmesg · CHFN · Usermod · Ps · Chroot · Xargs · tty · mały palec · lsof · VMSTAT · koniec czasu · ściana · Tak · zabić · spać · sudo · Su · GroupAdd · Usermod · grupy · lshw · zamknięcie · ponowne uruchomienie postój · Poweroff · Passwd · LSCPU · crontab · data · BG · FG · Pidof · Nohup · pmap Networking Netstat · świst Taceroute · · SS · · Fail2ban · Bon · kopać · palec · nmap · ftp · kędzior wget · Kto · kim jestem · w · iptables · ssh-keygen · UFW · Arping · Firewalld POWIĄZANY: Najlepsze laptopy Linux dla programistów i entuzjastów

- › Jak zbudować własny plik w chmurze zsynchronizowany z NextCloud

- › Jak zacząć z zaporą w Linux

- › Twój Mac’S Firewall jest domyślnie wyłączony: czy musisz to włączyć?

- › Jak naprawić video_dxgkrnl_fatal_error w systemie Windows

- › Gboard’S Podzielona klawiatura przychodzi na tabletki

- › T-Mobile pozwoli ci streamować MLB lub MLS Sports za darmo

- › Jak używać polecenia Linux TR

- › To wtedy powinieneś zmienić swoje hasła

Chris Hoffman

Chris Hoffman jest redaktorem naczelnym How-To Geek. Od ponad dekady pisał o technologii i przez dwa lata był felietonistą PCWorld. Chris napisał dla The New York Times I , Został przeprowadzony wywiad jako ekspert ds. Technologii na stacjach telewizyjnych, takich jak NBC 6 Miami, i jego praca omówiła serwis informacyjny, takie jak BBC. .

Przeczytaj pełną biografię »

- 7 kroków w celu skonfigurowania i użycia Ubuntu Security Firewall: Przewodnik krok po kroku