Ubuntu, aby spróbować ponownie w przełączaniu iptables, aby użyć backenda NFTables

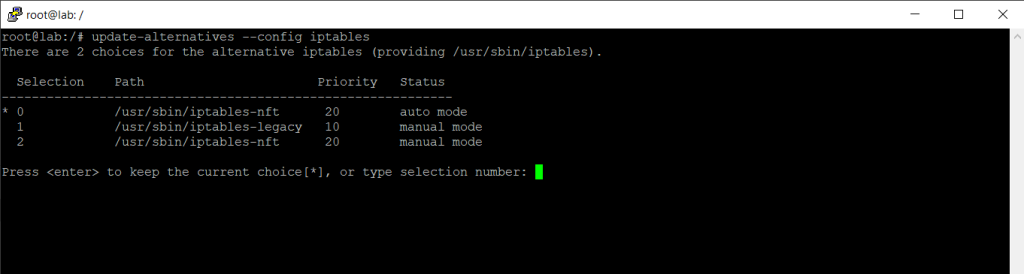

Jak widać poniżej podczas wykonywania Aktualizacja-alternatywna –Config iPtables polecenie, możesz również przejść do dziedzictwa iptables narzędzie.

Streszczenie:

Ubuntu planuje domyślnie przełączyć zaplecza IPTABLES na NFTABLES w nadchodzącym Ubuntu 20.10 Wydanie. Ten ruch jest zgodny z innymi dystrybucjami, takimi jak Fedora i Debian, które już dokonały zmiany na NFTABLE. NFTABLES oferuje zalety, takie jak lepsza obsługa reguł, lepsza wydajność i bardziej rozszerzalny ramy w porównaniu z IPTABLE.

Kluczowe punkty:

- NFTABLES to platforma filtrowania/klasyfikacji pakietów do filtrowania ruchu sieciowego.

- Zapewnia framework klasyfikacji pakietów w ramach opartych na wirtualnej maszynie wirtualnej specyficznej dla sieci (VM) i narzędziu wiersza poleceń NFTSspace.

- NFTABLES zastępuje stare popularne iptables, IP6Tables, Arptables i EBTables.

- Jest używany w aplikacjach takich jak udostępnianie połączeń internetowych, zapory ogniowe, rachunkowość IP, przejrzyste proxy, zaawansowane routing i kontrola ruchu.

- Jądro Linux> = 3.13 jest wymagane, ale> = 4.14 jest zalecane.

- Pakiet „iptables” w Ubuntu 20.10 to właściwie „iptables-nft”, który kontroluje moduł jądra NF_TABALES.

- NFTABLES jest uważany za stabilny i oferuje lepszą wydajność, obsługę reguł, korzyści API i rozszerzalność w porównaniu z IPTABLES.

- Przełącznik na NFTABLES był wcześniej próbowany w Ubuntu 20.04, ale miał problemy z LXD. Te problemy zostały teraz rozwiązane.

- Ubuntu 20.Oczekuje się, że 10 będzie miało pełną obsługę NFTables, a większość oprogramowania, w tym LXD, powinna być kompatybilna.

- Użytkownicy mogą w razie potrzeby ręcznie przejść na narzędzie Legacy IPTables.

Pytania:

- Co to jest NFTABLES? NFTABLES to platforma filtrowania/klasyfikacji pakietów do filtrowania ruchu sieciowego.

- Jakie są zalety NFTABLES w porównaniu do IPTABLE? NFTABLES oferuje lepszą obsługę reguł, lepszą wydajność, korzyści API i rozszerzalność.

- Które dystrybucje już przełączyły się na NFTABLES? Fedora i Debian już przeszli na NFTABLE.

- Jakie problemy napotkano podczas poprzedniej próby przejścia na NFTABLES w Ubuntu 20.04? Poprzednia próba miała problemy z LXD.

- Czy te kwestie zostały rozwiązane? Tak, problemy z LXD zostały rozwiązane.

- Jest Ubuntu 20.10 Oczekuje się, że będzie miał pełne wsparcie dla NFTABLES? Tak, Ubuntu 20.Oczekuje się, że 10 będzie miało pełne wsparcie dla NFTABLES.

- Czy użytkownicy mogą wrócić do Legacy IPTables Tool? Tak, w razie potrzeby użytkownicy mogą wrócić do IPTables.

- Jaka wersja jądra jest wymagana dla NFTABLES? Jądro Linux> = 3.13 jest wymagane, ale> = 4.14 jest zalecane.

- Jakie aplikacje używają nftables? NFTables jest używany w aplikacjach takich jak udostępnianie połączeń internetowych, zapory ogniowe, rachunkowość IP, przejrzyste proxy, zaawansowane routing i kontrola ruchu.

- Który pakiet kontroluje moduł jądra NF_TABLES w Ubuntu 20.10? Pakiet „iptables” w Ubuntu 20..

Odpowiedź 1:

Pakiet „iptables” w Ubuntu 20.10 jest właściwie „iptables-nft”, co oznacza, że kontroluje moduł jądra NF_TABLES. To pozwala użytkownikom korzystać z NFTables bez żadnego problemu. Jednak domyślna frontend zarządzania nadal używa IPTABLES-NFT, ponieważ wiele innych pakietów Ubuntu w dużej mierze zależy od iptables.

Odpowiedź 2:

Jeśli zaktualizowałeś z Ubuntu 20.04 do 20.10 I nadal widzisz zainstalowane iptables, nie oznacza to, że proces aktualizacji nie powiódł się. Obrazy Ubuntu 20.10 dla komputerów stacjonarnych i serwerów nadal polegają na iptables, a NFTables nie jest domyślnie zainstalowany. Canonical postanowił na razie trzymać się iptables. Z punktu widzenia bezpieczeństwa nie jest to poważny problem, ponieważ iptables jest nadal szeroko stosowany i obsługiwany.

Ubuntu, aby spróbować ponownie w przełączaniu iptables, aby użyć backenda NFTables

Jak widać poniżej Wenn wykonujący Aktualizacja-alternatywna –Config iPtables polecenie, możesz również przejść do dziedzictwa iptables narzędzie.

Program kontrolujący reguły filtrowania pakietów według projektu Netfilter

To oprogramowanie zapewnia framework klasyfikacji pakietów w wikrecie

na podstawie specyficznej dla sieci maszyny wirtualnej (VM) i przestrzeni użytkowników NFT

Narzędzie wiersza poleceń. NFTables Framework ponownie wykorzystuje istniejący Netfilter

Podsystemy, takie jak istniejąca infrastruktura haku, śledzenie połączeń

System, NAT, Podsystem Korzystania z przestrzeni użytkowników.

.

NFTABLES zastępuje stare popularne iPtables, IP6Tables, Arptables i EBTables.

.

Oprogramowanie Netfilter i w szczególności NFTABABABABES są używane w takich aplikacjach

Jako udostępnianie połączeń internetowych, zapory ogniowe, rachunkowość IP, przejrzystość

proxy, zaawansowane routing i kontrola ruchu.

.

Jądro Linux> = 3.13 jest wymagane. Jednak> = 4.14 jest zalecane.

Pakiet źródłowy

Opublikowane wersje

- nftables 0.9.3-2 w AMD64 (proponowane)

- nftables 0.9.3-2 w AMD64 (wydanie)

- nftables 0.9.3-2 w ARM64 (proponowane)

- nftables 0.9.3-2 w ARM64 (wydanie)

- nftables 0.9.3-2 w ARMHF (proponowane)

- nftables 0.9.3-2 w ARMHF (wydanie)

- nftables 0.9.3-2 w PPC64EL (proponowane)

- nftables 0.9.3-2 w PPC64EL (wydanie)

- nftables 0.9.3-2 w RISCV64 (wydanie)

- nftables 0.9.3-2 w S390X (proponowane)

- nftables 0.9.3-2 w S390X (wydanie)

Ubuntu, aby spróbować ponownie w przełączaniu iptables, aby użyć backenda NFTables

Powrót podczas Ubuntu 20.04 Cykl Podjęto próby domyślnie przełączania zaplecza IPTABLES na NFTABLES. Plan ten został ostatecznie udaremniony przez LXD w tym czasie napotykającym problemy i inne opady. Ale teraz te problemy powinny zostać rozwiązane, a Debian Buster zmienił się na NFTABLES.10.

Dystrybucje takie jak Fedora już w przeszłości na NFTables, Debian jest już na nim, a Ubuntu 20.10 powinien być na to gotowy. NFTABLES jako frameworka filtrowania/klasyfikacji pakietów do filtrowania ruchu sieciowego jest w tym momencie bardzo stabilna i rozwiązuje problemy z iptables. NFTABLES jest ogólnie uważany za szybszy niż iptables, zapewnia lepsze obsługę reguł, korzyści API, bardziej rozszerzalne i inne zalety.

Balint Reczey of Canonical ogłosił, że w przyszłym tygodniu planują zmienić IPTables, aby użyć zaplecza NFTables. Teraz, gdy problemy zostały pokonane podczas ich Ubuntu 20.04 Próba, powinien być płynny żeglarstwo w przyszłym tygodniu. Wartość domyślną można zmienić, ale większość oprogramowania (w tym LXD) powinna teraz mieć pełną obsługę NFTables. Szczegóły w tym poście listy mailingowej.

Aktualizacja od 20.04 do 20.10 – IPTABLES nie zastąpione nftables

Zgodnie z tym artykułem na temat ITFOSS.com nftables powinien wymienić iptables po aktualizacji od 20.04 do 20.10. W moim przypadku wciąż jest instalowane iptables, ale także brakuje NFTables. Czy oznacza to, że proces aktualizacji nie powiódł się i może brakować innych komponentów? Czy jest to duży problem z punktu widzenia bezpieczeństwa?

zapytał 25 października 2020 o 16:45

Łukasz Sypniewski Łukasz Sypniewski

795 1 1 Złota odznaka 7 7 Srebrne odznaki 9 9 brązowych odznaki

2 Answers 2

Pakiet „iptables” w Ubuntu 20.10 to właściwie „iptables-nft”, co oznacza, że kontroluje moduł jądra NF_TABABALE.

Jeśli chcesz, możesz bez problemu używać nftables. Po prostu zainstaluj to.

Myślę, że powodem, dla którego nadal wykorzystuje IPTABLES-NFT jako domyślną frontendę zarządzania, jest to, że wiele innych pakietów Ubuntu jest nadal w zależności od iptables.

odpowiedział 5 lutego 2021 o 3:07

Alvin Liang Alvin Liang

1 553 4 4 Srebrne odznaki 15 15 brązowych odznaki

Obrazy Ubuntu 20.10 W przypadku komputerów stacjonarnych i serwerów nadal polegają na iftables, NFTables nie jest instalowany w żadnym z nich. Dlaczego Canonical postanowił znów iść z iftables. Więc nie, twoja aktualizacja poszła dobrze pod tym względem.

odpowiedział 31 października 2020 o 9:32

Ferdinand Thommes Ferdinand Thommes

26 2 2 brązowe odznaki

- 20.04

- iptables

- 20.10

- nftables

Blog o przepełnieniu

Powiązany

Pytania o gorącą sieć

Subskrybuj RSS

Pytanie

Aby zasubskrybować ten kanał RSS, skopiuj i wklej ten adres URL do czytnika RSS.

Projektowanie witryny / logo © 2023 Stack Exchange Inc; Wkład użytkowników licencjonowany w ramach CC BY-SA . Rev 2023.5.18.43439

Ubuntu i The Circle of Friends Logo są znakami handlowymi Canonical Limited i są używane na licencji.

Klikając “Zaakceptuj wszystkie pliki cookie”, Zgadzasz się Exchange Stack Exchange może przechowywać pliki cookie na urządzeniu i ujawniać informacje zgodnie z naszą polityką plików cookie.

Czy Ubuntu 20.04 Użyj Nftables?

26177 /105266898

Ubuntu 22.04

- Zainstaluj Ubuntu

- zainstalować

- (01) Zdobądź Ubuntu 22.04

- (02) Zainstaluj Ubuntu 22.04

- Początkowe ustawienia

- (01) Dodaj użytkownika

- (02) Włącz użytkownik root

- (03) Ustawienia sieciowe

- (04) Konfiguruj usługi

- (05) System aktualizacji

- (06) Skonfiguruj VIM

- (07) Skonfiguruj sudo

- Serwer NTP

- (01) Skonfiguruj serwer NTP (NTPD)

- (02) Skonfiguruj serwer NTP (chronia)

- (03) Skonfiguruj klienta NTP

- Serwer SSH

- (01) Uwierzytelnianie hasła

- (02) Transfer plików SSH (Ubuntu)

- (03) Transfer plików SSH (Windows)

- (04) Uwierzytelnianie pary kluczy SSH

- (05) tylko sftp + chroot

- (07) Użyj sshpass

- (08) Użyj SSHFS

- (09) Przekazywanie portów SSH

- (10) Użyj równoległego SSH

- DNS / DHCP Server (DNSMASQ)

- (01) Zainstaluj DNSMASQ

- (02) Skonfiguruj serwer DHCP

- Serwer DNS (BIND)

- (01) Skonfiguruj dla sieci wewnętrznej

- (02) Skonfiguruj dla sieci zewnętrznej

- (03) Skonfiguruj pliki strefy

- (04) Sprawdź rozdzielczość

- (05) Użyj instrukcji View

- (06) Ustaw pseudonim (CNAME)

- (07) Skonfiguruj serwer wtórny

- (08) DNS przez HTTPS (serwer)

- (09) DNS przez HTTPS (klient)

- DHCP serwer

- (01) Skonfiguruj serwer DHCP

- (02) Skonfiguruj klienta DHCP

- NFS

- (01) Skonfiguruj serwer NFS

- (02) Skonfiguruj klienta NFS

- (03) NFS 4 ACL

- ISCSI

- (01) Conf Iscsi Taregt (TargetCli)

- (02) Skonfiguruj ISCSI TAREGT (TGT)

- (03) Skonfiguruj inicjator ISCSI

- Glusterfs

- (01) Zainstaluj Glusterfs

- (02) Konfiguracja rozproszona

- (03) Klient Glusterfs

- (04) Glusterfs + NFS-GANESHA

- (05) Dodaj węzły (cegły)

- (06) Usuń węzły (cegły)

- (07) Konfiguracja replikacji

- (08) Rozproszona + replikacja

- (09) Rozpuszczona konfiguracja

- Ceph Quincy

- (01) Skonfiguruj klaster CEPH #1

- (02) Skonfiguruj klaster CEPH #2

- (03) Użyj urządzenia blokowego

- (04) Użyj systemu plików

- (05) CEPHFS + NFS-BANESHA

- (06) brama obiektu Ceph

- (07) Włącz pulpit nawigacyjny

- (08) Dodaj lub usuń OSD

- (09) Dodaj lub usuń węzły monitorujące

- Kvm

- (01) Zainstaluj KVM

- (02) Utwórz maszynę wirtualną

- (03) Utwórz maszynę wirtualną (GUI)

- (04) Podstawowa operacja dla VM

- (05) Zainstaluj narzędzia zarządzania

- (06) Ustawienie połączenia VNC

- (07) Połączenie VNC (klient)

- (08) Skonfiguruj zagnieżdżone KVM

- (09) Migracja na żywo

- (10) Migracja przechowywania

- (11) UEFI BOOT dla VM

- (12) Włącz TPM 2.0

- (13) Passhrough GPU

- (14) Użyj VirtualBMC

- VirtualBox

- (01) Zainstaluj VirtualBox

- (02) Utwórz maszyny wirtualne

- (03) Zainstaluj gościnnie

- (04) Utwórz maszyny wirtualne (GUI)

- Włóczęga

- (01) Zainstaluj Vagrant

- Podman

- (01) Zainstaluj Podman

- (02) Dodaj obrazy pojemnika

- (03) Dostęp do usług kontenerowych

- (04) Użyj DockerFile

- (05) Użyj zewnętrznej pamięci

- (06) Użyj zewnętrznej pamięci (NFS)

- (07) Użyj rejestru

- (08) Podman Network

- (09) Użyj Docker CLI

- (10) Użyj Docker Compose

- (11) Utwórz kapsuły

- (12) Korzystanie z zwykłych użytkowników

- (13) Wygeneruj plik jednostki SystemD

- Buildah

- (01) Zainstaluj Buildah

- (02) Utwórz obrazy od zera

- Minikube

- (01) Zainstaluj miniKube

- (02) Podstawowe użycie

- Doker

- Kubernetes

- (01) Zainstaluj kubeadm

- (02) Skonfiguruj węzeł płaszczyzny sterowania

- (03) Skonfiguruj węzeł roboczy

- (04) Wdrażaj kapsułki

- (05) Skonfiguruj pamięć zewnętrzną

- (06) Skonfiguruj prywatny rejestr

- (07) Dodaj węzły

- (08) Usuń węzły

- (09) Włącz pulpit nawigacyjny

- (10) Wdrażaj serwer metryk

- (11) Autoscalera poziomego kapsułki

- (12) Zainstaluj ster

- (13) Dynamiczne świadczenie (NFS)

- (14) Wdrożenie Prometeusza

- Microk8s

- (01) Zainstaluj Microk8s

- (02) Wdrażaj kapsułki

- (03) Dodaj węzły

- (04) Włącz pulpit nawigacyjny

- (05) Użyj zewnętrznej pamięci

- (06) Włącz rejestr

- (07) Włącz Prometeusz

- (08) Włącz Helm3

- Antelope OpenStack

- (01) Przegląd antylop

- (02) Wstępne odstępy

- (03) Skonfiguruj Keystone #1

- (04) Skonfiguruj Keystone #2

- (05) Skonfiguruj spojrzenie

- (06) Dodaj obrazy VM

- (07) Skonfiguruj Nova #1

- (08) Skonfiguruj Nova #2

- (09) Skonfiguruj Nova #3

- (10) Skonfiguruj neutron #1

- (11) Skonfiguruj neutron #2

- (12) Skonfiguruj sieci

- (13) Dodaj nowych użytkowników

- (14) Dodaj smaki

- (15) Utwórz instancje

- (16) Utwórz instancje (Windows)

- (17) Skonfiguruj horyzont

- (18) Dodaj węzły obliczeniowe

- (19) Confre Neutron (węzeł kontrolny)

- (20) Konfort Neutron (węzeł sieciowy)

- (21) Konfort Neutron (węzeł obliczeniowy)

- (22) Sieć neutronowa (płaska)

- (23) Neutron Network (VXLAN)

- (24) Confre Neutron OVN (Network)

- (25) Confre Neutron OVN (oblicz)

- (26) Sieć neutronowa (Geneve)

- (27) Dodaj węzły obliczeniowe (GPU)

- (28) Conf Cinder (węzeł kontrolny)

- (29) Conf Cinder (węzeł magazynowy)

- (30) Pamięć żużlowa (LVM)

- (31) Pamięć Cinder (NFS)

- (32) Pamięć Cinder (wiele obrońców)

- (33) Usługa kopii zapasowej Cinder

- (34) Skonfiguruj ciepło (węzeł sterujący)

- (35) Skonfiguruj ciepło (węzeł sieciowy)

- (36) Jak używać ciepła

- (37) Skonfiguruj Barbican

- (38) Jak używać Barbican

- (39) Skonfiguruj Swift (węzeł sterujący)

- (40) Skonfiguruj Swift (węzeł proxy)

- (41) Skonfiguruj Swift (węzeł pamięci)

- (42) Jak używać Swift

- (43) Conf Manila (węzeł kontrolny)

- (44) Conf Manila (węzeł magazynowy)

- (45) Użyj Manili (urządzenie lokalne)

- (46) CONF oznaczają (węzeł kontrolny)

- (47) CONF oznaczają (węzeł sieciowy)

- (48) Jak używać wyznaczania

- (49) Conf Octavia (węzeł kontrolny)

- (50) Conf Octavia (węzeł sieciowy)

- (52) Jak używać Octavia

- (53) Skonfiguruj gnocchi

- (54) COND CEILOMET (Sieć)

- (55) Conf Peilometr (oblicz)

- (56) Jak używać Ceilometra (Nova)

- (57) Jak używać suilometru (spojrzenie)

- (58) Jak używać suilometru (żużla)

- (59) Skonfiguruj Cloudkitty

- (60) Jak korzystać z Cloudkitty

- (61) Conf Trove (węzeł kontrolny)

- (62) Conf Trove (węzeł sieciowy)

- (63) Jak używać Trove

- (64) Skonfiguruj Skyline

- OpenStack Zed

- OpenStack Yoga

- OpenlDap

- (01) Skonfiguruj serwer LDAP

- (02) Dodaj konta użytkowników

- (03) Skonfiguruj klienta LDAP

- (04) LDAP przez SSL/TLS

- (05) Replikacja OpenLDAP

- (06) replikacja wielu mistrza

- (07) Menedżer konta LDAP

- Nis

- (01) Skonfiguruj serwer NIS

- (02) Skonfiguruj klienta NIS

- (03) Skonfiguruj NIS Secondary

- Apache2

- (01) Zainstaluj Apache2

- (02) Skonfiguruj wirtualne hosting

- (03) Skonfiguruj SSL/TLS

- (04) Włącz użytkownik

- (05) Użyj skryptów CGI

- (06) Użyj skryptów PHP

- (07) PHP + PHP-FPM

- (08) Podstawowe uwierzytelnianie

- (09) Skonfiguruj folder WebDav

- (10) Podstawowe uwierzytelnianie + PAM

- (11) Uwierzytelnianie Kerberos

- (12) Skonfiguruj mod_md

- (13) Skonfiguruj mod_proxy

- (14) Skonfiguruj mod_security

- (15) Skonfiguruj mod_ratelimit

- (16) Skonfiguruj mod_http2

- (17) Skonfiguruj mod_evasive

- (18) Raport dziennika: Awstats

- (19) System blogów: WordPress

- (20) poczta internetowa: RoundCube

- Nginx

- (01) Zainstaluj Nginx

- (02) Skonfiguruj wirtualne hosting

- (03) Skonfiguruj SSL/TLS

- (04) Włącz użytkownik

- (05) Podstawowe uwierzytelnianie

- (06) Basic Auth + PAM

- (07) Basic Auth + Kerberos

- (08) Użyj skryptów CGI

- (09) Użyj skryptów PHP

- (10) Nginx Reverse Proxy

- (11) Balowanie obciążenia nginx

- (12) Użyj modułu strumienia

- (13) Zainstaluj Wiki.JS

- PostgreSQL 14

- (01) Zainstaluj PostgreSQL

- (02) Ustawienia dla zdalnego połączenia

- (03) Replikacja przesyłania strumieniowego

- (04) Zainstaluj phppgadmin

- Mariadb 10.6

- (01) Zainstaluj mariadb

- (02) Mariadb przez SSL/TLS

- (03) MARIADB Backup

- (04) Replikacja Mariadb

- (05) Klaster Mariadb Galera

- (06) Zainstaluj phpMyAdmin

- Mysql 8.0

- (01) Zainstaluj MySQL

- (02) MySQL przez SSL/TLS

- (03) kopia zapasowa MySqldump

- (04) Użyj funkcji klonów

- (05) Replikacja MySQL

- (06) Zainstaluj phpMyAdmin

- Redis 6

- (01) Zainstaluj Redis

- (02) Podstawowa operacja dla serwera

- (03) Podstawowa operacja dla bazy danych

- (04) Ustawienie SSL/TLS

- (05) Replikacja Redis

- (06) Skonfiguruj Redis Sentinel

- (07) Użyj Benchmark Redis

- (08) Użyj na Python

- (09) Użyj na PHP

- Napięciedb

- (01) Zainstaluj napływ

- (02) Podstawowe zarządzanie użytkownikami

- (03) Podstawowe zarządzanie bazą danych

- (04) Ustaw zasady retencji

- (05) Włącz HTTPS

- (06) Tworzenie kopii zapasowych i przywracania

- (07) Zainstaluj telegraf

- (08) Wizualizuj z Grafana

- Serwer FTP

- (01) Zainstaluj VSFTPD

- (02) Zainstaluj PROFTPD

- (03) Klient FTP (Ubuntu)

- (04) Klient FTP (Windows)

- (05) VSFTPD przez SSL/TLS

- (06) Proftpd przez SSL/TLS

- Samba

- (02) Folder z ograniczonym współdzielonym

- (03) Dostęp do udostępniania od klientów

- (04) Samba Winbind

- Serwer poczty elektronicznej

- (01) Zainstaluj postfix

- (02) Zainstaluj Dovecot

- (03) Dodaj konta użytkowników poczty

- (04) Ustawienie klientów e -mail

- (05) Ustawienie SSL/TLS

- (06) Ustaw domenę wirtualną

- (07) Postfix + CLAMAV + Amavisd

- (08) Raport dziennika poczty: pflogsumm

- (09) Dodaj użytkownika poczty (użytkownik wirtualny)

- Kałamarnica

- (01) Zainstaluj kalmar

- (02) Skonfiguruj klientów proxy

- (03) Ustaw podstawowe uwierzytelnianie

- (04) Skonfiguruj jako odwrotny serwer proxy

- Haproxy

- (01) Balowanie obciążenia HTTP

- (02) Ustawienie SSL/TLS

- (03) Patrz statystyki (Web)

- (04) Patrz statystyki (CUI)

- (05) Równoważenie obciążenia na warstwie 4

- (06) Ustawienia ACL

- (07) Ustawienia ACL (L4)

- Prometeusz

- (01) Zainstaluj Prometeusz

- (02) Włącz Auth i HTTPS

- (03) Dodaj cel monitorowania

- (04) Ustaw powiadomienie o alercie (e -mail)

- (05) Wizualizuj na Grafanie

- (06) Ustaw eksporter Blackbox

- Zabbix 6.0 lts

- (01) Zainstaluj Zabbix 6.0 lts

- (02) Początkowa konfiguracja

- (03) Zmień hasło administratora

- (04) Ustaw host docelowy monitorowania

- (05) Ustaw SMTP do powiadomienia

- (06) Ustawienie e -mail powiadomienia

- (07) Dodaj cel monitorowania (Ubuntu)

- (08) Dodaj cel monitorowania (wygrana)

- (09) Dodaj element docelowy monitorowania

- (10) Skonfiguruj proxy Zabbix

- NetData

- (01) Zainstaluj NetData

- Sysstat

- (01) Zainstaluj Sysstat

- (02) Jak używać Sysstat

- Kaktusy

- (01) Zainstaluj kaktusy

- (02) Ustaw kaktusy

- (03) Ustawienia monitorowania

- (04) Ustaw powiadomienie e -mail

- (05) Dodaj cel monitorowania

- Auditd

- (01) Zainstaluj Auditd

- (02) Wyszukaj dzienniki z Ausearch

- (03) Wyświetl dzienniki z Aureport

- (04) Dodaj reguły audytu

- Apparmor

- (01) Włącz / wyłącz Apparmor

- (02) Włącz / wyłącz profile

- (03) Utwórz profile: aa-genprof

- (04) Utwórz profile: AA-AUTODEP

- UFW

- (01) Podstawowe użycie UFW

- (02) Maskarada IP

- Nftables

- (01) Włącz usługę

- (02) Operacja podstawowa NFTABLES

- Inni

- OpenScap – Audyt bezpieczeństwa

- LYNIS – Audyt bezpieczeństwa

- Identyfikatory oparte na hostach

- PSACCT – rachunkowość procesu

- PWQUALATY – Reguły hasła

- CLAMAV – antywirus

- ACL – Lista kontroli dostępu

- Rubin

- (01) Zainstaluj Ruby 3.0

- (01) Zainstaluj Ruby na szynach 7

- .INTERNET

- (01) Zainstaluj .Netto 6.0

- Php

- (01) Zainstaluj PHP 8.1

- (02) Zainstaluj Laravel

- (03) Zainstaluj CakePhp

- JavaScript / TypeScript

- (01) Zainstaluj węzeł.JS 12

- (02) Zainstaluj komendę [n]

- (03) Zainstaluj Angular 12

- (04) Zainstaluj React

- (05) Zainstaluj następny.JS

- (06) Węzeł.JS + TypeScript

- Pyton

- .10

- (02) Zainstaluj Django 4

- Nvidia

- (01) Zainstaluj sterownik graficzny

- (02) Zainstaluj zestaw narzędzi do kontenera

- (03) Zainstaluj NVIDIA HPC SDK

- (04) Zainstaluj CUDA 11.5

- Tensorflow

- (01) Zainstaluj tensorflow

- (02) Docker Tensorflow (CPU)

- (03) Tensorflow Docker (GPU)

- Rdza

- (01) Zainstaluj rdzę

- Iść

- (01) Zainstaluj Go

- Jawa

- (01) Zainstaluj Openjdk 8

- (02) Zainstaluj OpenJDK 11

- (03) Zainstaluj Openjdk 17

- (04) Zainstaluj Tomcat 10

- (05) Zainstaluj Jenkins

- Inni

- Skonfiguruj RAID 1

- Utwórz certyfikaty SSL (znak siebie)

- Pobierz certyfikaty SSL (Let’s Encrypt)

- Zmień poziom biegu

- Ustaw strefę czasową systemu

- Ustaw lokalizację systemu

- Ustaw nazwę hosta

- Dołącz do domeny reklamowej

- Środowisko komputerowe

- (01) Środowisko stacjonarne gnome

- (02) Środowisko komputerowe KDE

- (03) Cynamon Desktop Environmen

- (04) Środowisko komputerów stacjonarnych

- (05) Środowisko stacjonarne XFCE

- (06) Skonfiguruj serwer VNC

- (07) Skonfiguruj serwer XRDP

- (08) Klient VNC: NOVNC

- Ustaw kwot dysku

- Wyświetl Informacje o ustawieniach dysku

- Sprawdź przepustowość sieci

- Skonfiguruj wiązanie sieciowe

- Jitsi Meet – Konferencja wideo

- LSync – synchronizacja plików

- RSync – synchronizacja plików

- Grafana – pulpit internetowy

- PowerShell – powłoka linii dowodzenia

- Snappy – Zarządzanie pakietem

- Gitlab – Zarządzanie projektem

- Redmine – Zarządzanie projektem

- Usermin – zarządzanie systemem

- Webmin – zarządzanie systemem

- Kokpit – zarządzanie systemem

- Journald – zarządzanie dziennikiem

- ElasticStack – wyszukiwarka++

- (01) Zainstaluj ElasticSearch

- (02) Klaster ElasticSearch

- (03) Zainstaluj kibana

- (04) Zainstaluj metricbeat

- (05) Zainstaluj PacketBeat

- (06) Zainstaluj FileBeat

- (01) Zainstaluj memcached

- (03) Użyj na Python

- (04) Użyj na PHP

- (05) Użyj na Perl

- (01) Zainstaluj Rabbitmq

- (02) Użyj na Python

- (03) Użyj na PHP

- (04) Użyj na Ruby

- (05) Włącz interfejs internetowy

- (06) Użyj Rabbitmqadmin

- (07) Skonfiguruj klaster

- (01) Zainstaluj wywrotkę

- (02) Zdalny dostęp do repozytoriów

- (03) Ustaw uprawnienie dostępu

- (04) HTTP dostęp do repozytoriów

- (05) Dostęp klientów Windows

- (01) Zainstaluj git

- (02) Dostęp do repozytora przez SSH

- (03) Dostęp do repozytorium przez git

- (04) Dostęp do Repos za pośrednictwem HTTP

- (05) Utwórz współdzielone repozytoria

- (06) Zainstaluj GitWeb

- (07) Zainstaluj git dla systemu Windows

- (08) Zainstaluj Tortoisegit

- (09) Użyj git-svn

- (01) Zainstaluj ansible

- (02) Ansible podstawowe użycie

- (03) Użyj Playbooka (podstawowy)

- (04) Użyj Playbooka (zmienne)

- (05) Użyj Playbooka (kiedy)

- (06) Użyj Playbooka (powiadomienie)

- (07) Użyj Playbooka (w tym)

- (08) Użyj Playbook (role)

- (09) Zainstaluj Ansible AWX

- (10) AWX: Dodaj zapasy

- (11) AWX: Dodaj poświadczenia

- (12) AWX: Dodaj projekty

- (13) AWX: Dodaj szablony pracy

- (14) AWX: Uruchom pracę

- (01) Zainstaluj stymulator

- (02) Ustaw urządzenie ogrodzenia

- (03) Ustaw współużytkowane pamięć LVM

- (04) Ustaw zasoby klastra (NFS)

- (05) Ustaw zasób klastra (apache2)

- (06) Dostęp do GUI Web

- (01) Skonfiguruj serwer VPN

- (02) Skonfiguruj klienta VPN

- (01) Skonfiguruj serwer WireGuard

- (02) CONF Wireguard Client (UBU)

- (03) Conf Wireguard Client (Win)

- (01) Zainstaluj NextCloud

- (02) Dodaj konta użytkowników

- (03) Prześlij pliki

- (04) Użyj aplikacji biurowych

- (05) Dostęp za pośrednictwem WebDav

- (06) Dostęp za pośrednictwem klienta komputerowego

- (07) czat / rozmowa / udostępnienie ekranu

- (08) Użyj poczty

- (09) Użyj kalendarza

- (10) Użyj książki adresowej

- (11) Użyj zewnętrznej pamięci

- (12) Integracja Active Directory

- (01) Zarządzaj woluminami

- (02) Zarządzaj grupami głośności

- (03) Zarządzaj woluminami logicznymi

- (04) Skonfiguruj objętości lusterka

- (05) Skonfiguruj objętości w paski

link sponsorowany

NFTables: Włącz usługę

To jest podstawowe działanie NFTABLES.

Aktualizacja-alternatives-config iPtables

Istnieją 2 opcje dla alternatywnych iPtables (dostarczanie/usr/sbin/iptables). Status priorytetu ścieżki wyboru -------------------------------------------------------- * 0/usr/sbin/iptables-NFT 20 Tryb automatyczny 1/usr/sbin/iptables-lewca 10 Tryb manualny 2/usr/sbin/iptables-NFT 20 Manualny tryb manualny

Systemctl wyłącz -teraz UFW

Stan synchronizujący UFW.Usługa ze skryptem serwisowym SYSV z/lib/systemd/systemd-sysv-install. Wykonanie:/lib/systemd/systemd-sysv-install wyłącz UFW usuwane/etc/systemd/system/multi-użytkownik.cel.Wants/UFW.praca.

SystemCtl Enable -teraz NFTABLES

Utworzone symLink/Etc/Systemd/System/Sysinit.cel.Wants/nftables.usługa →/lib/systemd/system/nftables.praca.

# [nftables.usługa] przywraca zestaw reguł z [/etc/nftables.conf]

SystemCtl Cat Nftables.praca

#/lib/systemd/system/nftables.Service [jednostka] Opis = nftables dokumentacja = Man: nft (8) http: // wiki.nftables.Org Wants = Network-Pre.cel przed = sieć.Zamknięcie celu.Konflikty docelowe = wyłączenie.DEACE DEALAULTDEPENDENCY = Brak [Service] Type = OneShot REZENTAFTEExit = Tak Standardinput = NULL ProtectSystem = Full ProtectHome = True ExecStart =/usr/sbin/nft -f/etc/nftables..Conf ExecTop =/usr/sbin/nft reguł reguł [instaluj] WantedBy = sysinit.cel

# [/etc/nftables.conf] domyślnie nie ma ustawienia filtrowania

cat /etc /nftables.conf

#!/USR/SBIN/NFT -F FUFET Tabela Tabela INET Filtr < chain input < type filter hook input priority 0; >łańcuch naprzód < type filter hook forward priority 0; >Wyjście łańcucha < type filter hook output priority 0; >>

# Potwierdź aktualne reguły UFW (na podstawie tego UFW działa)

Status UFW Varebose

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip To Action From -- ------ ---- 22/tcp ALLOW IN Anywhere 80/tcp ALLOW IN Anywhere 443 ALLOW IN Anywhere 22/tcp (v6) ALLOW IN Anywhere (v6) 80/tcp (v6) ALLOW IN Anywhere (v6) 443 (v6) ALLOW IN Anywhere (v6)

# Wydaj bieżący zestaw reguł do [/etc/nftables.conf]

IPTABLES-SAVE> UFW-RULES.wysypisko

IPTABLES-RESTORE-TRANSLATE -F UFW-RULES.Zrzut> zestaw reguł.nft

Skonfiguruj Ubuntu’S Wbudowana zapora ogniowa

Ubuntu’S Wbudowana zapora ogniowa jest nazwany .

Faktycznie UFW to tylko narzędzie, które ułatwia konfigurowanie kompleksu Reguły filtra pakietu IP dla Firewall jądra Linux co jest od tego czasu Kernel Linux 2.4.X i później Netfilter.

Netfilter który został napisany przez Rusty Russel, został połączony Marzec 2000 do Kernel Linux 2.4.X a później seria jądra. Poprzednikiem był ipchains w jądrze 2.2 serie.

Źródło: https: // en.Wikipedia.org/wiki/netfilterZwykle do konfigurowania tych reguł używanych w przeszłości iptables A teraz następca nftables (Odkąd Kernel Linux 3.13).

UFW jest frontend Do iptables I nftables co znacznie łatwiej jest skonfigurować te reguły.

Również iptables I nftables sama są używane do łączenia się Netfilter który jest ramą wewnątrz Kernel Linux.

Netfilter oferuje różne funkcje i operacje dla Filtrowanie pakietów, Tłumaczenie adresu sieciowego, I tłumaczenie portu, które zapewniają funkcjonalność wymaganą do kierowania pakietami za pośrednictwem sieci i zakazania pakietów dotarcia do poufnych lokalizacji w sieci.

iptables to program wiersza poleceń dla użytkowników używany do konfiguracji Linux 2.4.X i później Pakiet filtrowania reguł. Jest skierowany do administratorów systemu.

nftables jest następcą iptables, Pozwala na znacznie bardziej elastyczną, skalowalną i klasyfikację pakietów wydajnościowych. W tym miejscu opracowywane są wszystkie fantazyjne nowe funkcje.

nftables jest teraz domyślnie w i ponieważ Debian 10, Ubuntu 20.04, RHEL 8, SUSE 15 I Fedora 32.

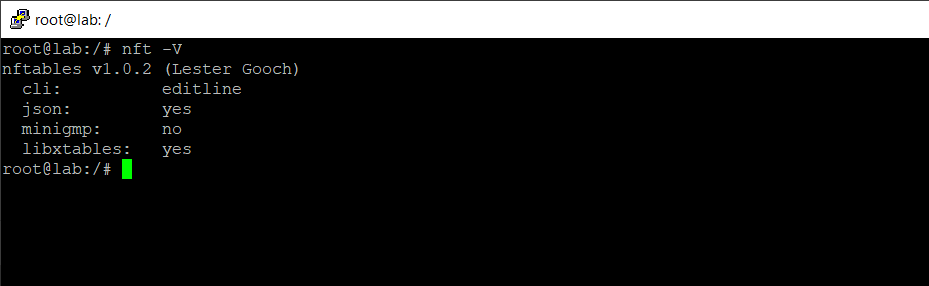

Aby sprawdzić wersję nftables możesz użyć

Nadal możesz używać iptables w Ubuntu’S nowe wydania (i. Składnia iptables z Podsystem jądra NF_TABLES) ale z nf_tables Jako domyślny backend.

Źródło: https: // wiki.Debian.org/nftablesJak widać poniżej Wenn wykonujący Aktualizacja-alternatywna –Config iPtables polecenie, możesz również przejść do dziedzictwa iptables narzędzie.

$ iptables -v

Lub

$ iptables -nft -v

Wykonując Aktualizacja-alternatywna –Config iPtables polecenie, możesz zobaczyć wszystkie zainstalowane wersje.

Instalacja

Normalnie UFW jest domyślnie zainstalowany na Ubuntu, ale nie jest włączony, jeśli nie możesz go zainstalować w następujący sposób.

Konfiguracja

Domyślnie UFW jest wyłączone. Więc przed włączeniem UFW, Najpierw powinieneś skonfigurować i zezwolić na porty potrzebne do uzyskania dostępu do Ubuntu, takich jak SSH.

$ sudo ufw pozwól ssh

Lub możesz wprowadzić numer portu bezpośrednio dla usługi, to pozwoli to na port TCP i UDP 22

$ sudo ufw pozwól 22Aby umożliwić ruch TCP na porcie

$ sudo ufw zezwalaj na 22/tcpAby usunąć, możesz użyć

$ sudo ufw usuń pozwól ssh

$ sudo ufw usuń zezwolić 22UFW domyślnie ustawi regułę dla ruchu przychodzącego, aby zablokować ruch wychodzący, możesz również określić kierunek

$ sudo ufw odrzucaj sshAby usunąć wykorzystanie reguły wychodzące

$ sudo ufw usuń odrzuć sshJeśli chcesz zablokować ruch tylko z określonego adresu IP

$ sudo ufw odmówić proto tcp od 8.8.8.8 do dowolnego portu 22Jeśli chcesz zezwolić na ruch z określonego adresu IP

$ sudo ufw zezwalaj na proto tcp z 192.168..2 do dowolnego portu 22Aby sprawdzić reguły i jeśli UFW jest włączone

Zresetować zaporę do stanu domyślnego