Trend Micro Portable Security 3

.

Streszczenie

Trend Micro Portable Security 3 to potężne narzędzie do skanowania złośliwego oprogramowania zaprojektowanego dla systemów-powietrza i samodzielnych komputerów PC. .

- Trend Micro Portable Security 3 to narzędzie do skanowania i czyszczenia złośliwego oprogramowania.

- Wykazał 100% wskaźnik wykrywania w teście AV.

- Narzędzie jest specjalnie zaprojektowane dla systemów-powietrza i samodzielnych komputerów PC.

- Zapewnia niezawodną ochronę przed powszechnym i powszechnym złośliwym oprogramowaniem.

- .

- Oferuje zaawansowane możliwości inteligencji zagrożenia.

- .

- Pozwala na szybkie wykrywanie i reakcję na złośliwe oprogramowanie.

- Trend Micro Portable Security 3 pomaga w izolowaniu i blokowaniu złośliwych treści.

- Zapewnia kompleksowe bezpieczeństwo wrażliwych danych.

Pytania i odpowiedzi

- P: Co to jest Trend Micro Portable Security 3?

- P: Co wyróżnia Trend Micro Portable Security 3?

- ?

- ?

- P: Jak Trend Mikro przenośne bezpieczeństwo 3 pomaga w izolowaniu i blokowaniu złośliwych treści?

- P: Jakie rodzaje systemów Trend Mikro Portable Security 3 Chroń?

- P: Czy Trend Micro Portable Security 3 oferuje ochronę wrażliwych danych?

- P: Jak szybko może być trendem mikro przemieszczonym bezpieczeństwo 3 wykryć złośliwe oprogramowanie?

- P: Czy może być używane w połączeniu z innymi rozwiązaniami bezpieczeństwa?

- P: Jakie są korzyści z korzystania z Micro Portable Security 3 dla systemów-powietrza?

Odp.: Trend Micro Portable Security 3 to narzędzie do skanowania i czyszczenia złośliwego oprogramowania przez. Oferuje zaawansowane możliwości inteligencji zagrożenia i ma sprawdzony 100% wskaźnik wykrywania w testach AV.

. Zapewnia niezawodną ochronę przed różnymi rodzajami złośliwego oprogramowania i oferuje zaawansowane możliwości inteligencji zagrożenia.

Odp.: Trend Micro Portable Security 3 jest przyjazny dla użytkownika i łatwy w użyciu. Zapewnia prosty i intuicyjny interfejs, dzięki czemu jest dostępny dla użytkowników o różnych poziomach wiedzy technicznej.

. .

Odp.: Trend Micro Portable Security 3 pomaga w izolowaniu i blokowaniu złośliwych treści, zapewniając powiadomienia o wynikach złośliwego oprogramowania. Użytkownicy mogą podjąć natychmiastowe działania w celu blokowania obrażających adresów IP i agentów użytkowników, zapewniając bezpieczeństwo ich systemów.

Odp.: Trend Micro Portable Security 3 jest specjalnie zaprojektowany dla systemów-powietrza i samodzielnych komputerów PC. Zapewnia kompleksową ochronę przed różnymi rodzajami złośliwego oprogramowania dla tych systemów.

. Skanuje treść zapisaną w systemach pamięci masowej pod kątem złośliwych plików i złośliwego oprogramowania, zapewniając integralność poufnych informacji.

Odp.: Trend Micro Portable Security 3 został zaprojektowany w celu szybkiego wykrywania złośliwego oprogramowania. Jego zaawansowane możliwości inteligencji zagrożenia umożliwiają szybkie wykrywanie złośliwych plików, umożliwiając użytkownikom podjęcie natychmiastowych działań w celu ochrony swoich systemów.

Odp.: Tak, trend mikro przemieszczony 3 może być używany w połączeniu z innymi rozwiązaniami bezpieczeństwa. Jest kompatybilny z różnymi ramami bezpieczeństwa i może bezproblemowo zintegrować się z istniejącą infrastrukturą bezpieczeństwa.

Odp.: Trend Micro Portable Security 3 oferuje kilka korzyści dla systemów pneumatycznych. Zapewnia niezawodną ochronę przed złośliwym oprogramowaniem, zapewnia integralność poufnych danych i pozwala na szybkie wykrywanie i reakcję na zagrożenia bezpieczeństwa.

Trend Micro Portable Security 3 Narzędzie do skanowania i czyszczenia złośliwego oprogramowania dla systemów-powietrznych i samodzielnych komputerów PC

Udowodnił swoją wartość w teście AV w listopadzie 2019 r.

Amazon S3 Skanowanie złośliwego oprogramowania za pomocą Trend Micro Cloud One i AWS Security Hub

Bezpieczeństwo w chmurze jest najwyższym priorytetem w Amazon Web Services (AWS). Mając to na uwadze, AWS ściśle współpracuje z wiodącymi branżami partnerami, takimi jak Trend Micro Aby zbudować rozwiązania bezpieczeństwa dla klientów.

W tym poście udostępniamy rozwiązanie do skanowania złośliwego oprogramowania zbudowanego wspólnie przez Trend Micro i AWS, które wykrywa i automatyzuje reakcję na ładunek złośliwego oprogramowania przesłanego do Amazon Simple Storage Service (Amazon S3). Rozwiązanie wykorzystuje możliwości inteligencji Micro Zagrożenia i centrum bezpieczeństwa AWS.

Trend Micro jest partnerem AWS ISV z kompetencją bezpieczeństwa, która zapewnia bezpieczeństwo w chmurze do automatycznej ochrony i skalowania w środowiskach AWS, kontenerów i hybrydowych.

Klienci uruchamiają różne rodzaje obciążeń AWS, które korzystają z Amazon S3, który jest wysoce skalowalną i trwałą usługą przechowywania obiektów do przechowywania i przetwarzania wrażliwych danych.

Ochrona złośliwego oprogramowania danych przesłanych do S3 za pośrednictwem aplikacji odbywa się zwykle poprzez ogólną weryfikację typu pliku, ale nie jest to skuteczny mechanizm ochrony. Firmy muszą zeskanować treści napisane do S3 w poszukiwaniu złośliwych plików i złośliwego oprogramowania.

W przypadku złośliwego oprogramowania skanowanie ISN’T jedyny problem; Większym wyzwaniem jest szybkie wykrywanie złośliwego oprogramowania i działanie na nim. Zastępowanie ze względu na złośliwe oprogramowanie z Trend Micro można zintegrować z AWS Security Hub dla scentralizowanych działań związanych z zarządzaniem zdarzeniami, takimi jak izolowanie treści i blokowanie obrażającego adresu IP i agenta użytkownika.

Trend Micro Cloud One

Trend Micro Cloud One to platforma usług bezpieczeństwa dla budowniczych w chmurze, która umożliwia klientom AWS zabezpieczenie obciążeń w chmurze z jasnością i prostotą. ’.

Trend Micro Cloud One odkrywa wskaźniki kompromisu (MKOl) i wskaźniki ataku (IOA). Może wykryć obciążenie w chmurze i ataki platformy kontenerowej ze szczegółową analizą przyczyn pierwotnych.

Platforma integruje również z różnymi narzędziami programistami, takimi jak potok ciągłej integracji/ciągłej dostawy (CI/CD), programista IDE i repozytorium kodu, aby zapewnić programistom szybsze informacje zwrotne w celu ograniczenia ryzyka na wczesnym etapie rozwoju.

Rysunek 1 – Trend Micro Cloud One Security Services.

Cloud One Plik Securge Security to jedna z usług bezpieczeństwa w Trend Micro Cloud One. Architektury aplikacji w chmurze zawierają usługi przechowywania plików/obiektów w chmurze do swojego przepływu pracy, tworząc nowy wektor ataku, w którym są podatne na złośliwe pliki.

Plik Securge Security chroni przepływ pracy za pomocą skanowania opartego na zdarzeniach, takich jak skanowanie złośliwego oprogramowania, integracja z niestandardowymi przepływami pracy i obsługa platformy pamięci masowej w chmurze.

Jak to działa

. . Niezależnie od rozmiaru pliku, chmur jeden plik zabezpieczeń pamięci obsługuje pliki różnych typów, w tym .KOSZ, .Exe, .JPEG, .MP4, .PDF, .tekst, .Zip i więcej.

Bezpieczeństwo przechowywania plików w chmurze z integracją AWS ma cztery komponenty:

- Stos skanera

- Działanie po skoku

- Zaimportuj ustalenia do AWS Security Hub

.

Stos do przechowywania

Gdy użytkownik lub aplikacja zapisuje lub przesyła pliki do segmentu S3, funkcja Lambda Dettener Bucket jest uruchamiana w celu zebrania szczegółów obiektu i wysyłania wstępnie podpisanego linku URL dla tego obiektu. Wstępnie podpisany adres URL jest przekazywany do Scanner Scanner Service (Amazon SQS) w stosie skanera.

Stos skanera

Skaner Lambda kod pobiera obiekt wcześniej podpisany komunikat URL z kolejki SQS Scanner, znajduje pliki w S3 za pomocą wcześniej podpisanej lokalizacji adresu URL, wykonuje skanowanie pliku, generuje informacje o identyfikacji plików i wysyła go do Trend Micro Global Smart Protection Server w chmurze.

Trend Micro Global Smart Protection Network skanuje informacje o identyfikacji plików (a nie plik). Wyniki skanowania są odesłane z powrotem do funkcji skanera Lambda.

.

Możliwe działania po skoku obejmują:

- Powiadom użytkownika o wykryciu złośliwego oprogramowania.

- Poddać kwarantannie obiekty zakażone złośliwym oprogramowaniem.

- .

- Utwórz odniesienie obiektów Usuń z bazy danych (np. Amazon DynamoDB) dla usunięcia partii.

Ten post obejmuje kwarantowanie obiektów zakażonych złośliwym oprogramowaniem, które jest drugą akcją po skanie.

Temat SNS Scanresult zapewnia powiadomienie o nowych wynikach skanowania do niestandardowej funkcji Lambda. Niestandardowy lambda po skanowaniu analizuje wyniki skanowania i albo przenosi pliki do wiadra produkcyjnego, jeśli’S Clean lub kwarantannie pliki do wiadra kwarantanny, jeśli wykryto zawartość złośliwego oprogramowania.

Zaimportuj ustalenia do AWS Security Hub

Temat SNS Scanresult powiadomi nowe wyniki skanowania do funkcji importowania Lambda Hub Security, która zbiera szczegóły obiektów S3, złośliwego oprogramowania i innych. Następnie importuje ustalenia do centrum bezpieczeństwa AWS przy użyciu standardowego formatu o nazwie AWS Security Finding Format (ASFF).

Zespoły bezpieczeństwa i operacji mogą korzystać z centrum bezpieczeństwa AWS do analizy wyników złośliwego oprogramowania i podejmowania działań naprawczych.

Warunki wstępne dla rozwiązania skanowania złośliwego oprogramowania

- AWS Security Hub

- AWS Serverless Model aplikacji (SAM)

- Amazon S3

- AWS Lambda

- Amazon Simple Powiadomienie (SNS)

- Formacja chmur AWS

- Włącz centrum bezpieczeństwa AWS. Patrz podręcznik użytkownika AWS Security Hub, aby włączyć AWS Security Hub

-

- Staging Bad

- Wiadro kwarantanny

- Zezwolenie na skonfigurowanie roli IAM dla funkcji Lambda

- Pozwolenie na skonfigurowanie subskrypcji SNS

- Subskrybuj 30-dniową wersję próbną

Warunek

Musisz wykonać następujące kroki, aby włączyć rozwiązanie skanowania S3 Maderware:

- Włącz Trend Micro Cloud One Plik Security

- Włącz działania po skanie

- Wypchnij wyniki złośliwego oprogramowania do AWS Security Hub

Krok 1: Włącz Trend Micro Cloud One Plik bezpieczeństwa przechowywania plików

.

Krok 2: Włącz działania po skanie

.

.

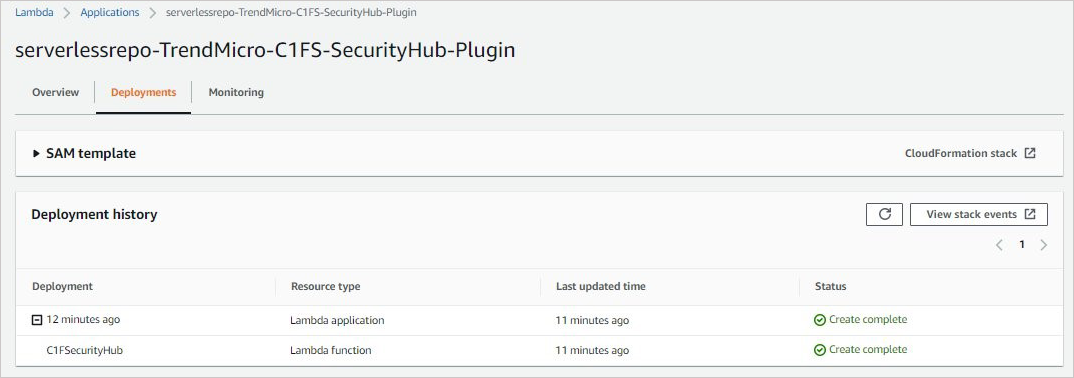

Wykonaj następujące kroki w celu wdrożenia wtyczki bez serwera, aby zintegrować centrum zabezpieczeń AWS z Trend Micro Plik Securge:

- Wdrażaj wtyczkę bez serwera, logując się do AWS za pomocą Link AWS Serverless Repozytorium aplikacji.

. Rysunek 3 – Wtyczka Server Server Server Server Server Server Server Cloud One Plik. - W Ustawienia aplikacji, Wprowadź identyfikator konta AWS i AWS Security Hub ARN w następujący sposób:

- Awsaccountno:

- AWSSecurityHubarn: ARN: AWS: SecurityHub: :produkt/ /domyślny

Rysunek 4 – Cloud One Serverless wtyczka dla AWS Security Hub – Ustawienia aplikacji.

- Skopiuj scanresulttopicarn z wyjścia stosu Scanner CloudFormation (od kroku 1).

. Rysunek 5 – Wyjście wdrażania bezpieczeństwa przechowywania w chmurze jeden plik od kroku 1.

Rysunek 5 – Wyjście wdrażania bezpieczeństwa przechowywania w chmurze jeden plik od kroku 1. - Wprowadź scanresulttopicarn dla parametru aplikacji bez serwera, utworzyć potwierdzenie w celu utworzenia niestandardowej roli IAM i wybierz .

. Rysunek 6 – Cloud One Serverless wtyczka dla AWS Security Hub – Ustawienia aplikacji.

Rysunek 6 – Cloud One Serverless wtyczka dla AWS Security Hub – Ustawienia aplikacji. - Aby sprawdzić, czy wdrożenie wtyczki bez serwera zakończyło się powodzeniem, sprawdź, czy Status pokazy pola Utwórz kompletne.

. Rysunek 7 – Wtyczka chmur jedna bez serwera dla AWS Security Hub – Status wdrażania.

Rysunek 7 – Wtyczka chmur jedna bez serwera dla AWS Security Hub – Status wdrażania. - Aby utworzyć plik EICAR:

- Tymczasowo wyłącz skaner wirusa na laptopie lub serwerze. W przeciwnym razie wykryje plik EICAR i usunie go.

- Stwórz Przykładowe oprogramowanie.tekst .

X5o!P%@ap [4 \ pzx54 (p^) 7cc) 7> $ eicar-standard-standard-anwirus-test!Ważny: Poprzedni ciąg tworzy standardową próbkę przeciwbrabiarską, która nie’. Ponieważ anty-malware na laptopie testowym jest wyłączone, zdecydowanie zalecamy wykonanie tego testu w izolowanym środowisku.

- Dodaj plik EICAR do swojej inscenizacji S3 Bucket:

- W konsoli AWS idź do >S3 .

- Wybierać i prześlij a Przykładowe oprogramowanie.tekst plik. PLIK SEBYGAGE Security skanuje plik i wykrywa złośliwe oprogramowanie.

- Zbadaj wiadro kwarantanny i sprawdź, czy złośliwy plik próbki przeniósł się z wiadra inscenizacji do wiadra kwarantanny.

. Rysunek 8-Obiekt zakażony złośliwym oprogramowaniem przeniesiony do kwarantanny S3 wiadra.

Rysunek 8-Obiekt zakażony złośliwym oprogramowaniem przeniesiony do kwarantanny S3 wiadra. - Możesz zobaczyć wyniki skanowania na stronie AWS Security Hub.

. Rysunek 9-Obiekty zakażone złośliwym oprogramowaniem znajdują się w AWS Security Hub.

Rysunek 9-Obiekty zakażone złośliwym oprogramowaniem znajdują się w AWS Security Hub. - Po zakończeniu testowania ponownie włącz skaner wirusa.

- Zabezpiecza systemy w powietrzu przed zagrożeniami

- Możliwość usuwania lub kwarantannowania złośliwych plików

- Wiele opcji skanowania złośliwego oprogramowania

- Aktualne aktualizacje plików wzorców złośliwego oprogramowania

- Obsługuje skanowanie na żądanie i skanowanie rozruchu

- Powiadomienia o statusie z LED

- Wbudowana ochrona bezpieczeństwa

- Obsługuje zaplanowane operacje

- Obsługa zarówno systemu Windows, jak i Linux

- Zbiera informacje o zasobach

- Wielokrotne zarządzanie narzędziami skanowania

- Skanowanie ustawień konfiguracji i wdrożenia

- Scentralizowany widok dziennika i zarządzanie

- Aktualne aktualizacje plików wzorców złośliwego oprogramowania

- Wspiera zarządzanie fizyczne lub zdalne

- Zaawansowane ustawienia administracyjne

- Wsparcie dzienników Eksportuj na serwery SIEM lub Syslog

- Windows 2000 SP3 / SP4 3

- Windows XP Professional SP1 / SP2 / SP3 4

- Windows XP osadzony SP1 / SP2 / SP3 5

- Windows Vista SP1 / SP2

- Windows 7 SP1

- Windows 8.

- Windows 10

- Windows Server 2003 R2

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

- Windows Server 2012

- Windows Server 2019

- Windows XP osadzony SP1 / SP2 / SP3 5

- Windows osadzony standard 2009 5

- Windows osadzony standard 7

- Windows osadzony POSRYDY 2009

- Windows osadzony Posady 7

- Windows XP Professional dla systemów osadzonych

- Windows 7 dla systemów osadzonych SP1

- Windows 8.1 Pro / Przemysł dla systemów wbudowanych

- Windows 10 Home / IoT Enterprise

- Windows Server 2003 dla systemów osadzonych, R2

- Windows Server 2008 dla systemów osadzonych, R2

- Windows Server 2012 dla systemów osadzonych, R2

- Centos 6

- Centos 7

- Red Hat Enterprise Linux 6

- Red Hat Enterprise Linux 8

- Ubuntu Linux 14.04 do 20.10

Krok 4: Walidacja

Aby przetestować wdrożenie rozwiązania do skanowania złośliwego oprogramowania, musisz wygenerować wykrywanie złośliwego oprogramowania za pomocą pliku EICAR.

Sprzątanie

Aby uniknąć poniesienia przyszłych opłat, usuń zasoby, usuwając stos z konsoli CloudFormation i wyłączając AWS Security Hub.

Streszczenie

. Mamy nadzieję, że pomoże to zintegrować centrum bezpieczeństwa AWS z Trend Micro Plik Securge Securge i zarządzać wynikach złośliwego oprogramowania za pośrednictwem AWS Security Hub.

Aby uzyskać wsparcie wdrażania, skontaktuj się z Trend Micro w celu uzyskania dalszej pomocy w celu potwierdzenia bezpieczeństwa przechowywania plików.

.

.

Trend Micro – AWS Partner Spotlight

Trend Micro jest partnerem kompetencji AWS .

*Już pracował z Trend Micro?

.

Trend Micro Portable Security 3

Zapewnia skuteczne skanowanie i usuwanie złośliwego oprogramowania do samodzielnych komputerów i systemów pneumatycznych. . Zebrane informacje o zasobach generują listę zapasów, poprawiając widoczność OT i eliminując cień OT. Program zarządzania towarzyszącym może wdrożyć ustawienia konfiguracji skanowania w wielu narzędziach skanowania, zdalnie lub fizycznie. .

Po prostu ładując oprogramowanie do skanowania z Trend Micro Portable Security ™ 3, narzędzie podobne do dysku flash USB, możesz łatwo wykryć i usunąć złośliwe oprogramowanie – nie wymaga instalacji. Wykonaj skany na żądanie, gdy tylko i wszędzie tam, gdzie jest to wymagane, bez wpływu na wydajność.

. Wbudowane światła LED pokazują status skanowania, dzięki czemu proces jest szybki i wygodny.

OT widoczność aktywów w scentralizowanym zarządzaniu

. Jego program zarządzania zawiera przegląd skanów w wielu narzędziach i punktach końcowych i może eksportować dane do plików CSV.

Narzędzie skanowania

Cechy

Bezproblemowe i bezpłatne instalacja

Portable Security 3 jest dostarczany na ulepszonym dysku flash USB zaprojektowanym do najwygodniejszego użycia możliwego bez instalacji do wykonywania skanów antywirusowych. Ta bez instalacji architektura daje bardzo niski ślad operacyjny, nie ma wpływu na produkcję i może być używana bez unieważnienia gwarancji ICS.

Łatwo wykryć i zatrzymaj złośliwe oprogramowanie

Użyj narzędzia w punkcie kontrolnym, aby przygotować partnerów, dostawców lub konsultantów przybywających na miejscu z szybką przedszkolem. Zanim goście podłączy ich potencjalnie zainfekowane laptopy lub USB z siecią ICS lub zasobami, możesz łatwo podłączyć przenośne bezpieczeństwo 3 i postępować zgodnie z intuicyjnymi instrukcjami na ekranie, aby bezproblemowo skanować i zabezpieczyć urządzenia. Wbudowane światła LED wskazują, czy złośliwe oprogramowanie zostało wykryte lub wyeliminowane, a jeśli wymagane jest dalsze badania.

Kompleksowa widoczność wydajności regulacyjnej i operacyjnej

Podczas wykonywania skanowania antywirusowego na urządzeniach docelowych, przenośne zabezpieczenia 3 kompiluje również i integruje skanowanie dzienników i informacji o zasobach z wielu narzędzi skanowania, poprawiając widoczność OT i eliminując cień OT. Jego program zarządzania towarzyszącym zapewnia całościowy widok wszystkich punktów końcowych w celu utworzenia szlaku audytu i zapewnienia integralności danych. To pozwala łatwiej nadążyć za przepisami branżowymi.

Nie wymaga instalacji oprogramowania

Ładując oprogramowanie do skanowania do przenośnego narzędzia przypominające dysk flash USB, wykrywanie i usuwanie złośliwego oprogramowania są ułatwione bez instalowania oprogramowania w systemach docelowych. To pozwala wykonywać skanowanie złośliwego oprogramowania na żądanie, gdy tylko wymaga.

Jedno rozwiązanie, platformy Muliple

Obsługuje wiele platform, w tym Windows i Linux, od starszych wersji po najnowsze kompilacje. Można zabezpieczyć nawet system Windows XP lub Windows 7. Wiele platform jest bezpiecznie chronionych za pomocą jednego narzędzia skanowania.

Rozszerzyć widoczność OT

Zbiera szczegółową migawkę danych zasobów, w tym informacje o komputerze, status aktualizacji systemu Windows i listy aplikacji. Informacje te są zbierane bez wysiłku podczas wykonywania skanu.

Scentralizowane zarządzanie

Program zarządzania zapewnia zintegrowany widok skanów występujących w wielu narzędziach i punktach końcowych skanowania. Aktualizacje plików panern, wdrożenie konfiguracji i korelacja dzienników skanowania i informacji o zasobach można wykonać za pośrednictwem tego programu, aby spełnić wymagania zasad administratora.

Bezpieczny transporter

Wyposażony w silnik szyfrowania sprzętu AES-256, bezpieczny przechowy’ . Pliki są skanowane, ponieważ są one przesyłane do bezpiecznej pamięci i można przechowywać tylko czyste pliki.

Specyfikacje

| Przenośne specyfikacje bezpieczeństwa 3 | |

|---|---|

| Przestrzeń narzędzi skanowania | |

| Bezpieczne przechowywanie | Nie dotyczy |

| Materiał obudowy | |

| Interfejs | .0 Typ A |

| Gwarancja na sprzęt | |

| temperatura robocza | |

| Wilgotność względna | 20 % ~ 90 % |

| Standardowa certyfikacja | CE, FCC, KCC, BSMI, VCCI, Rohs i Reach |

| procesor | Tak samo jak minimalne wymagania systemowe dla każdego systemu operacyjnego |

| Pamięć | |

| Wymagana bezpłatna przestrzeń HDD | 200 MB |

| Rozdzielczość wyświetlacza | 640 x 480 lub więcej |

| Obsługiwane języki | MUI (angielski, japoński) |

Obsługiwany system operacyjny

Osadzone okna

Linux

1 Info Asset Collec6on jest obsługiwany tylko w systemie Windows PLA?Orms.

2 Windows 8 i Windows 8.1 zainstalowane na terminach tabletów nie jest obsługiwane. ..

3 Tylko obsługa FUNC6ONS, które są powiązane z skanowaniem wirusowym i zasobów Informa6on Collec6on w systemie Windows 2000 SP3/SP4. Aby uzyskać więcej informacji na temat wsparcia systemu Windows 2000, zobacz prawne zastrzeżenie.

.

5 Te systemy operacyjne są komponentowaną wersją Windows XP Professional. Gdy komponenty systemu operacyjnego są dostosowywane przez klienta, nie możemy oferować wsparcia.

Dokumentacja

Gotowy na rozpoczęcie trendu micro?

. Skontaktuj się dziś z specjalistą od Trend Micro Solutions, aby dowiedzieć się więcej!

. Ten proces jest zwykle konfigurowany do występowania w tle, chociaż można ręcznie zaktualizować niektóre lub wszystkie pliki wzorców w dowolnym momencie. Ponadto dostępne są wzorce przedpremierowe do pobierania ręcznego (na własne ryzyko), jeśli nastąpi sytuacja, jak wybuch wirusa. .

Możesz ręcznie pobrać wzór wirusa i inne pliki z następującego adresu URL, w którym można również sprawdzić bieżącą wersję wersji, datę i przejrzeć nowe definicje wirusa zawarte w plikach.

Przyrostowe aktualizacje plików wzorców wirusów

CPM dla Mac, z Trend Micro ActiveUpdate, obsługuje przyrostowe aktualizacje pliku wzoru wirusa. Zamiast pobierać cały plik wzoru za każdym razem, ActiveUpdate może pobrać tylko część pliku, która jest nowa i dołączyć do istniejącego pliku wzorca. .)

Scan silnik współpracuje z plikiem wzorca wirusa w celu uzupełnienia pierwszego poziomu wykrywania, poprzez proces zwany dopasowywaniem wzorca. Każdy wirus zawiera unikalny binarny „podpis:” ciąg identyfikacji znaków, które odróżniają go od dowolnego innego kodu. Eksperci wirusowi w TrendLabs przechwytują fragmenty tego kodu, które mają uwzględnić w pliku wzorcu. Następnie silnik porównuje niektóre części każdego zeskanowanego pliku z danymi w pliku wzorca wirusa, szukając dopasowania.

.###.

Jeśli używane jest wiele plików wzorców w tym samym katalogu. . Z automatycznymi aktualizacjami, nowe aktualizacje są pobierane do serwera i natychmiast przepływają do punktów końcowych. Aktualizacje są dostępne dla wszystkich klientów trendów, którzy mają ważne umowy dotyczące konserwacji.

Trend Micro Scan Silnik i technologie wykrywania

. Pierwotnie opracowany w odpowiedzi na wczesne wirusy komputerowe oparte na plikach, silnik skanowania wykrywa teraz robaki internetowe, masowe mailery, zagrożenia koni trojańskiego, witryny phish, oprogramowanie szpiegujące i exploits, oprócz wirusów. .. Wirus „na wolności” spowodował infekcję poza laboratorium wirusowym.

. CPM dla Maca zwykle może usunąć ten wirus lub złośliwe oprogramowanie po wykryciu i przywrócić integralność pliku („Wyczyść” plik).

Aktualizacje silnika skanowania

- Włączenie nowych technologii skanowania i wykrywania do oprogramowania.

- Odkrycie nowego, potencjalnie szkodliwego złośliwego oprogramowania niezdolnego przez obecny silnik.

- Zwiększenie wydajności skanowania.

- Dodanie formatów plików, języki skryptów, kodowanie i formaty kompresji.

Trend Micro to niezwykle potężne i konfigurowalne rozwiązanie antywirusowe, które oferuje wiele ważnych funkcji. Może chronić Twoje urządzenia przed wszystkimi rodzajami złośliwego oprogramowania, a firma jest znana z tego, że zapewnia doskonałe bezpieczeństwo online, aby zapewnić bezpieczeństwo danych przed hakerami’ wścibskie oczy.

Co ważniejsze, rozwiązanie ma świetne ceny i chroni do 10 urządzeń przed złośliwym oprogramowaniem, zagrożeniami e -mail i oprogramowania ransomware.

Ten antywirus ma również kontrolę rodzicielską i inne dodatkowe funkcje z planem najwyższego poziomu. Rozważając ceny i funkcje, Trend Micro reprezentuje prawdziwą ofertę wartości dla pieniędzy.

- Bezpieczna funkcja przeglądarki i płatności

- Heurystyczny silnik skanowania antywirusowego

- Silne filtry spamowe

- Zaawansowana nauka AI

- Menedżer haseł

- Rozległe możliwości blokowania adresu URL

Cons

- Zjada zasoby systemowe

- Opcje dostosowywania są skomplikowane

- Brakuje niektórych typowych funkcji, takich jak zapora ogniowa i VPN

TotalAV Total Security Przegląd bezpieczeństwa

Trend Micro to znana nazwa z ponad 250 milionami użytkowników, która zapewnia skuteczne bezpieczeństwo i mnóstwo funkcji. Firma jest zgodna ze wszystkimi najnowszymi wynikami testu i zapewnia ochronę najwyższego poziomu dla 5 urządzeń. Dzięki niezrównanej cenie i funkcjom o wartości dodanej, Trend Micro z łatwością mierzy marki takie jak Kaspersky (59 USD.95 w Kaspersky) i Norton (59 USD.99 w Norton).

’s AV Certified Windows Antivirus z 100% wynikiem ochrony przeciwko zakażeniom złośliwym oprogramowaniu, takim jak robaki, konie trojańskie, wirusy i inne.

. .

Jak to skonfigurować i odinstalować

Instalowanie trendów micro jest raczej łatwe, ale jest mały haczyk. Ty’LL musi usunąć i odinstalować istniejące działanie antywirusowe lub bezpieczeństwa od urządzenia. Po zakończeniu wykonaj następujące czynności:

1) Przejdź do oficjalnego sklepu i pobierz preferowany plan.

2) Uruchom instalator i kliknij Tak, aby kontynuować.

3) Bądź cierpliwy, sprawdzenie kompatybilności systemu zajmuje trochę czasu. Następnie możesz zostać poproszony o wprowadzenie klucza szeregowego. Wprowadź szczegóły i kontynuuj.

.

5) to’Instalacja zajmuj kilka minut. .)

6) Po zakończeniu wprowadzania wymaganych szczegółów kliknij zakończ na końcowym ekranie, a Trend Micro będzie gotowy do ochrony urządzenia.

Cechy

Trend Micro ma dobrą listę funkcji. Oprócz zapewnienia 100% ochrony przed ransomware i innymi zagrożeniami online, funkcja straży płac jest szczególnie przydatna podczas próby bezpiecznego banku online i uniknięcia oszustw lub oszustw.

.

Podstawowy silnik antywirusowy jest niezwykle dobry, ale jedyną wadą jest to, że spowalnia wydajność systemu.

Ogólny

| . | |

| Tak | |

| Platforma | Windows, macOS, iOS, Android |

| Tak | |

| Czat | |

| Usługi VPN | |

| Optymalizator smartfonów | |

| Zautomatyzowane skany wirusów | Tak |

| Tryb gry | Tak |

| Bezpieczna przeglądarka | NIE |

Ochrona przed zagrożeniem

| Antyspyware | |

| Anti-Worm | Tak |

| Antiotkit | Tak |

| Anty-fishing | Tak |

Łów

Aby pomóc w obronie urządzeń, Trend Micro zapewnia trzy opcje skanowania: pełny skanowanie, szybkie skanowanie i niestandardowe skanowanie. Ma heurystyczny silnik skanowania’jest w stanie wykryć i usunąć 100% wszystkich rodzajów złośliwego oprogramowania i oprogramowania ransomware.

.

Średnia branżowa wynosiła 99.1%, a Trend Micro miał 100% wskaźnik ochrony, podczas gdy konkurenci tacy jak McAfee (44 USD.99 w McAfee) miał wynik 5/6 i wskaźnik ochrony 97..

Jedną z widocznych wad jest to, że nie’T Pozwól ci uruchomić wiele skanów w tym samym czasie, co mogłem z Kaspersky (59 USD.95 w Kaspersky).

cennik

Rabat

Firma prowadzi zniżkę na wszystkie swoje plany, aby zachęcić nowych użytkowników.

Na przykład plan o najniższym poziomie, bezpieczeństwo antywirusowe + dla 1 komputera jest pierwotnie wyceniane na 39 USD.95. Jeśli jednak ty’Ponownego klienta, możesz go zdobyć za 29 USD.95 na pierwszy rok.

Plan bezpieczeństwa w Internecie kosztuje 79 USD.95 rocznie na 3 szt., Ale możesz to uzyskać za 39 USD.95 rocznie. Ponadto, jeśli ty’Szukasz ochrony między platformami wielu urządzeń, najlepsza opcja jest maksymalne bezpieczeństwo. ’..95.

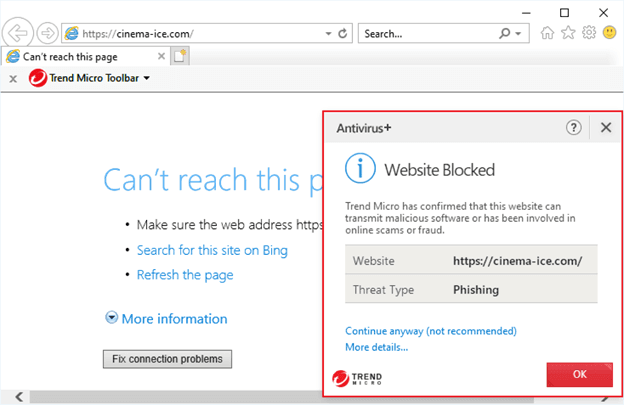

Prywatność – Rozszerzenie przeglądarki dla IE, Edge, Firefox, Safari i Chrome blokuje złośliwe strony internetowe lub wyniki wyszukiwania, a także działa z synchronizacją z menedżerem haseł. Zaktualizowane funkcje oszustwa skanują popularnych dostawców e -maili, takich jak Outlook i Gmail, aby zapewnić pełną ochronę e -maila.

Zapewnia również funkcję tarczy folderów, która chroni dane na urządzeniu i tych na temat synchronizacji usług lub przechowywania w chmurze z ransomware.

Dodatkową funkcją, która naprawdę mnie zrobiła, była bezpieczna wynagrodzenie. To narzędzie świadome prywatności zapewnia, że wszystkie transakcje online są bezpieczne, wymuszając zaszyfrowane połączenie danych. Mimo to brakuje na wirtualnej klawiaturze, aby zapewnić dodatkową ochronę przed Keyloggers.

Bezpieczeństwo– Będziesz chroniony przed wszystkimi formami złośliwego oprogramowania, oprogramowania ransomware, trojanów i wirusów, a silnik dopasowuje znane sygnały do identyfikacji i kwarantanny zagrożeń.

.

Funkcja kontroli rodzicielskiej zawarta w planie bezpieczeństwa maksymalnego i bezpieczeństwa w Internecie pozwala blokować zastrzeżenia treści, a także planować swoje dzieci’S Użycie/czas na ekranie.

Jednak dwa obszary, w których zauważyłem miejsce na ulepszenia, to brak dwukierunkowej zapory i VPN, które są bardzo potrzebnymi funkcjami dopasowanymi do konkurencji. .

. Zajmuje dużo twojego urządzenia’s zasobów. W październiku 2019 r. Trend testowy AV-Comparatives Tren.7 Podczas gdy ESET przewyższył wszystkie marki o najniższym wyniku wpływu 1.3, tuż za nim McAfee z 1.9.

Zabezpieczenie przed złośliwym oprogramowaniem

. Antywirus ma trwałą ochronę złośliwego oprogramowania, a raporty o stanie wyróżniają się.

Ponadto rozszerzenia przeglądarki wykonują doskonałą robotę, aby utrzymać wszystkie rodzaje złośliwego oprogramowania. Ty’Znajdź również funkcję prywatności w mediach społecznościowych, aby uniknąć podejrzanych linków i reklam.

Zaawansowana ochrona zagrożeń, ochrona w czasie rzeczywistym i ochrona na żądanie przed złośliwym oprogramowaniem, czyni go jednym z najlepszych narzędzi na rynku.

.

Wykrywanie oprogramowania ransomware

Trend Micro ma najlepsze w swojej klasie wykrywanie ransomware. . Pierwsza warstwa to tarcza folderów, która zapobiega nieautoryzowanym zmianom w folderach systemowych.

Druga warstwa to heurystyczny monitor, który szyfruje pliki, jeśli wykryje jakieś podejrzane oprogramowanie, a trzecia warstwa jest kopia zapasowa. Auto-copies niezbędne dane i umieszcza je w zaszyfrowanym folderze.

Firma była w stanie wykryć 100% z 331 próbek zastosowanych w ostatnich testach w świecie rzeczywistym przeprowadzonym w listopadzie do grudnia 2019 r.

Wykrywanie phishingowe

Otrzymujesz prawie idealną ochronę przeciwphiningową. . Rozszerzenia przeglądarki blokują niebezpieczne strony internetowe i inne złośliwe adresy URL, które mogą próbować ukraść Twoje dane. Ty’.

Zauważyłem, że oprogramowanie brakuje na przykład zaawansowanych funkcji, aby obronić się przed Keyloggers, ale świetnie sobie radzi z ochroną przed cyberprzestępstwami.

.

. .

Silnik heurystyczny oparty na AI stale dodaje i aktualizuje nowe sygnatury wirusa do bazy danych, aby zabezpieczyć swoje urządzenia przez całą dobę.

Udowodnił swoją wartość w teście AV w listopadzie 2019 r.

Ochrona firewall

Niestety, nie’T mieć dwukierunkową zaporę lub dowolne zaawansowane funkcje zapory. Chociaż byłem nieco rozczarowany, że antywirus zawiera wyjątkowo ograniczoną funkcję zapory’t oznaczają, że jest to mniej bezpieczne.

Szczerze mówiąc, to nie’T zapora, ale wzmacniacz domyślnej zapory dostępnej w systemie Windows OS.

W szczególności oferuje lepszą ochronę przed atakami botnetu i ostrzega przed potencjalnymi zagrożeniami za każdym razem, gdy łączysz się z podejrzaną siecią bezprzewodową. Jeśli ty’Szukam zaawansowanej zapory ogniowej i dostosowywania, Trend Micro prawdopodobnie wygrał’nie spełniają swoich oczekiwań.

Wyniki testu laboratoryjnego

. To’’S Test ochrony złośliwego oprogramowania wrzesień 2019, w którym zarejestrował 97..99 w Avira) i F-Secure (35 USD.99 w F-Secure). Jednak w tym samym teście podniósł 14 fałszywych alarmów.

. Podczas gdy średnia branżowa była o 18% spadkiem wydajności podczas otwierania 50 stron internetowych wraz z antywirusem, Trend Micro spowolnił standardowe komputery PC o 20%, a uruchomienie standardowych aplikacji o 19% (średnia branżowa 10%). Został oceniony 5.5/6 na parametrze użyteczności w tym samym teście.

Był to jeden z trzech antywirusów, które oferowały 100% ochronę po testowaniu przed 10556 ostatnimi lub powszechnymi próbkami i zgłoszono zaledwie 3 fałszywie pozytywne. W oparciu o testy współobsiaaty AV przyznały mu zaawansowaną ochronę złośliwego oprogramowania wrzesień 2019. Jedynym powodem, dla którego przegapił ocenę Advanced+, były wyższe fałszywe alarmy w porównaniu do AVG i Avast.

W przeciwieństwie do wielu narzędzi antywirusowych, które sprawiają, że pobierasz wiele dodatków, Trend Micro utrzymuje to proste. Instalacja jest prosta, a ty’będzie prowadzony przez każdy etap konfiguracji. Po zainstalowaniu ty’Zobacz minimalistyczny interfejs z białym, czerwonym i szarym interfejsem. Na środku ekranu, ty’Znajdź przycisk skanowania i znak wyboru, który oznacza Ciebie’.

Aby zwolnić szybki, pełny lub niestandardowy skan, naciśnij strzałkę obok przycisku skanowania. Oprócz tego znajdują się linki do raportu bezpieczeństwa i strony Ustawienia. .

Możesz zaplanować skany codziennie, tydzień lub miesiąc o ustalonym porze, lub zamiast tego skupić się na funkcjonalności inteligentnego harmonogramu, aby automatycznie skanować w razie potrzeby. Ty’. .

.

Obsługa klienta

Firma oferuje wsparcie 24/7, ale musisz zasubskrybować płatny plan pomocy technicznej. Oprócz wsparcia premium możesz również użyć standardowego wsparcia’s dostępne od poniedziałku do piątku od 5:00 do 20:00 PST.

. .

Ponadto firma utrzymała szczegółową bibliotekę zasobów, takich jak dogłębne przewodniki, samouczki dotyczące konfigurowania i dostosowywania dostępnych funkcji.

Niestety, ich profil w Better Business Bureau (BBB) nie jest jeszcze akredytowany, a profil TrustPilot Hadn’T zażądano albo z mniej imponującym wynikiem zaufania wynoszącym 3.4/5 (średnia).

Niemniej jednak znalazłem wiele zasobów online zaprojektowanych, aby pomóc w rozwiązaniu małych problemów związanych z produktem. Pomocne są również fora i często zadawane pytania, zwłaszcza jeśli ty’Szuka problemu przed połączeniem się z obsługą klienta.

Skanowanie złośliwego oprogramowania dla systemu Windows

Użyj bezpłatnego skanera złośliwego oprogramowania Trendmicro, aby uzyskać drugą opinię na temat zdrowia złośliwego oprogramowania systemu.

- Musisz wiedzieć, czy system Windows jest 32-bitowy lub 64-bitowy. .

- .

- Znajdź pobrany plik (zwykle połączony na dole przeglądarki lub w folderze pobierania) i kliknij go dwukrotnie, aby uruchomić skaner HouseCall.

- .

- .”

- .”

- Narzędzie HouseCall Trendmicro zajmie kilka minut, aby skanować system w poszukiwaniu złośliwego oprogramowania.