Włączanie pełnego szyfrowania dysku

Każda osoba, która korzysta z komputera, będzie musiała znać PIN lub mieć kopię dysku flash USB.

Niedawno kupiłem komputer z systemem Windows? Microsoft prawdopodobnie ma klucz szyfrowania

Nowe urządzenia Windows mają domyślnie włączone szyfrowanie dysku. Ale co stanie się z Twoim kluczem do odzyskiwania?

28 grudnia 2015, 2:57 P.M.

Ilustracja: Selman Design Ilustracja: Selman Design

Streszczenie

1. Nowe urządzenia Windows mają domyślnie włączone szyfrowanie dysku, zapewniając ochronę danych w przypadku straty lub kradzieży.

2. Jeśli zalogujesz się do systemu Windows 10 za pomocą konta Microsoft, kopia twojego klucza odzyskiwania jest automatycznie przesyłana do serwerów Microsoft bez Twojej wiedzy lub możliwości rezygnacji.

3. Ten kluczowy system depozytowy, podobny do programu Clipper Chip, umożliwia użytkownikom usuwanie klawiszy odzyskiwania z kont Microsoft, ale dopiero po przesłaniu do chmury.

4. Ciągłe szyfrowanie, w którym tylko użytkownik może odblokować dysk, jest uważany za złoty standard szyfrowania dysku.

5. Przechowywanie kluczy odzyskiwania w firmie takiej jak Microsoft podnosi obawy dotyczące bezpieczeństwa, ponieważ los kluczy jest niepewny w przypadku hakowania lub naruszeń danych.

6. W przypadku większości użytkowników systemu Windows posiadanie klucza odzyskiwania kopii zapasowej na koncie Microsoft jest naprawdę przydatne, ponieważ umożliwia dostęp do plików w przypadku awarii urządzenia.

7. W przeciwieństwie do Microsoft, Apple zapewnia użytkownikom opcję wysyłania klucza odzyskiwania na swoje serwery podczas konfigurowania nowego Maca.

8. Microsoft’s Bitlocker, produkt szyfrowania dysków premium, oferuje więcej opcji do przechowywania klawiszy odzyskiwania kopii zapasowej.

9. Zrozumienie różnych funkcji szyfrowania dysku Microsoft wymaga znajomości ich terminologii i edycji.

pytania

- Jakie jest domyślne ustawienie szyfrowania dysku na nowych urządzeniach Windows?

Szyfrowanie dysku jest domyślnie włączone na nowe urządzenia Windows. - Co stanie się z kluczem odzyskiwania, jeśli użytkownik zaloguje się za pomocą konta Microsoft?

Klucz odzyskiwania jest automatycznie przesyłany do serwerów Microsoft bez wiedzy użytkownika lub możliwości rezygnacji. - Jakie jest podobieństwo między kluczowym systemem Escrow Microsoft a programem chipów Clipper?

Oba obejmują tworzenie kopii zapasowych klawiszy szyfrowania, ale system Microsoft pozwala użytkownikom usunąć swoje klucze odzyskiwania z konta. - Dlaczego kompleksowe szyfrowanie jest uważane za złoty standard?

Ciągłe szyfrowanie zapewnia, że tylko użytkownik może odblokować swój dysk, zapewniając wyższy poziom bezpieczeństwa. - Jakie są obawy dotyczące bezpieczeństwa związane z przechowywaniem kluczy odzyskiwania z firmami takimi jak Microsoft?

Możliwe hakowanie lub naruszenia danych mogą zagrozić bezpieczeństwu klawiszy odzyskiwania. - Dlaczego posiadanie klawisza odzyskiwania kopii zapasowej na koncie Microsoft jest przydatny dla użytkowników systemu Windows?

Umożliwia dostęp do plików w przypadku awarii urządzenia. - Jaką opcję zapewnia Apple, jeśli chodzi o wysłanie klucza odzyskiwania do swoich serwerów?

Apple daje użytkownikom wybór wysyłania klucza odzyskiwania, jeśli chcą. - Jaki jest produkt szyfrowania dysku premium Microsoft, nazywany?

Produkt szyfrowania dysków premium Microsoft nazywa się Bitlocker. - Jakie są różne opcje przechowywania klawisza odzyskiwania za pomocą BitLocker?

Użytkownicy mogą zapisać klucz do odzyskiwania na swoim koncie Microsoft, na patyku USB lub wydrukować go. - Co jest ważne, aby zrozumieć, jeśli chodzi o funkcje szyfrowania dysków Microsoft?

Zrozumienie terminologii i edycji Microsoft ma kluczowe znaczenie dla pełnego zrozumienia różnych opcji szyfrowania dysku.

Odpowiedzi

- Odpowiedź: Domyślne ustawienie szyfrowania dysku na nowych urządzeniach Windows jest domyślnie włączone.

- Odpowiedź: Jeśli użytkownik zaloguje się za pomocą swojego konta Microsoft, klawisz odzyskiwania jest automatycznie przesyłany do serwerów Microsoft bez wiedzy lub możliwości rezygnacji.

- Odpowiedź: Podobieństwo między kluczowym systemem Escrow Microsoft a programem chipów Clipper z lat 90. jest to, że oba wymagają tworzenia kopii zapasowych klawiszy szyfrowania. Jednak system Microsoft umożliwia użytkownikom usuwanie swoich kluczy odzyskiwania z konta.

- Odpowiedź: Całkowite szyfrowanie jest uważane za złoty standard, ponieważ zapewnia, że tylko użytkownik może odblokować swój dysk, zapewniając wyższy poziom bezpieczeństwa.

- Odpowiedź: Przechowywanie kluczy odzyskiwania z firmami takimi jak Microsoft podnosi obawy dotyczące bezpieczeństwa, ponieważ hakowanie lub naruszenie danych może zagrozić bezpieczeństwu klawiszy.

- Odpowiedź: Posiadanie zapasowego klucza odzyskiwania na koncie Microsoft jest przydatne dla użytkowników Windows, ponieważ umożliwia dostęp do plików w przypadku awarii urządzenia.

- Odpowiedź: Apple zapewnia użytkownikom opcję wysyłania klucza odzyskiwania do swoich serwerów podczas konfigurowania nowego komputera Mac.

- Odpowiedź: Produkt szyfrowania dysków premium Microsoft nazywa się Bitlocker.

- Odpowiedź: BitLocker oferuje użytkownikom opcje zapisania klucza odzyskiwania na swoim koncie Microsoft, na patyku USB lub wydrukowania.

- Odpowiedź: Ważne jest, aby zrozumieć terminologię i edycje Microsoft, aby w pełni zrozumieć różne opcje szyfrowania dysku.

Włączanie pełnego szyfrowania dysku

Każda osoba, która korzysta z komputera, będzie musiała znać PIN lub mieć kopię dysku flash USB.

Niedawno kupiłem komputer z systemem Windows? Microsoft prawdopodobnie ma klucz szyfrowania

Nowe urządzenia Windows mają domyślnie włączone szyfrowanie dysku. Ale co stanie się z Twoim kluczem do odzyskiwania?

28 grudnia 2015, 2:57 P.M.

Ilustracja: Selman Design Ilustracja: Selman Design

Jedna z doskonałych funkcji nowych urządzeń systemu Windows jest to, że szyfrowanie dysku jest wbudowane i domyślnie włączone, ochrona danych na wypadek utraty lub kradzieży urządzenia. Ale mniej znane jest to, że jeśli jesteś jak większość użytkowników i zaloguj się do systemu Windows 10 za pomocą konta Microsoft, komputer automatycznie przesłał kopię twojego klucza odzyskiwania-którego można użyć do odblokowania szyfrowanego dysku-do Microsoft do Microsoft’serwery, prawdopodobnie bez twojej wiedzy i bez opcji rezygnacji.

Podczas “Wojny kryptograficzne” z ’W latach 90. Agencja Bezpieczeństwa Narodowego opracowała technologię szyfrowania backdoor – zatwierdzoną i promowaną przez administrację Clintona – o nazwie Clipper Chip, który miał nadzieję, że firmy telekomunikacyjne użyją do sprzedaży zacofanych telefonów kryptograficznych. Zasadniczo każdy telefon z chipem Clipper dostałby się z kluczem szyfrowania, ale rząd otrzymałby również kopię tego klucza – jest to znane jako key escrow – z obietnicą użycia go tylko w odpowiedzi na prawidłowy nakaz. Ale z powodu publicznego oburzenia i dostępności narzędzi szyfrowania, takich jak PGP, które rząd zrobił’T Control, program chipów Clipper przestał być istotny do 1996 roku. (Dzisiaj większość połączeń telefonicznych nadal nie jest’T szyfrowane. Możesz użyć bezpłatnej aplikacji sygnałowej, open source, do wykonywania zaszyfrowanych połączeń.)

Fakt, że nowe urządzenia Windows wymagają od użytkowników wykonania kopii zapasowej swojego klucza odzyskiwania na Microsoft’Serwery S są niezwykle podobne do kluczowego systemu depozytowego, ale z ważną różnicą. Użytkownicy mogą zdecydować się na usunięcie klawiszy odzyskiwania ze swoich kont Microsoft (możesz pominąć na dole tego artykułu, aby dowiedzieć się, jak) – coś, czego ludzie nigdy nie mieli opcji z systemem chipów Clipper. Ale mogą to usunąć dopiero po tym, jak oni’ve już przesłał go do chmury.

“Złotym standardem szyfrowania dysku jest szyfrowanie zupełnie do końca, w którym tylko Ty możesz odblokować swój dysk. To właśnie używa większości firm i wydaje się, że działa dobrze,” mówi Matthew Green, profesor kryptografii na Johns Hopkins University. “Z pewnością są przypadki, w których to’jest pomocne w tworzeniu kopii zapasowej klucza lub hasła. W takich przypadkach możesz zdecydować się na posiadanie sklepu z tymi informacjami. Ale przekazanie kluczy firmie takiej jak Microsoft zasadniczo zmienia właściwości bezpieczeństwa systemu szyfrowania dysku.”

Gdy tylko Twój klawisz odzyskiwania opuszcza komputer, nie masz możliwości poznania jego losu. Haker mógł już zhakować twoje konto Microsoft i może zrobić kopię twojego klucza odzyskiwania. Lub sam Microsoft mógł zostać zhakowany lub mógł zatrudnić nieuczciwego pracownika z dostępem do danych użytkownika. Lub agencja organów ścigania lub szpiegostwa mogłaby wysłać Microsoft żądanie wszystkich danych na Twoim koncie, które prawnie zmusiłoby go do przekazania klucza odzyskiwania, co może zrobić, nawet jeśli pierwszą rzeczą, którą zrobisz po skonfigurowaniu komputera, jest to, że go usuń.

Jak to ujął Green, “Twój komputer jest teraz tak bezpieczny, jak baza danych kluczy posiadanych przez Microsoft, co oznacza, że może być podatna na hakerów, zagranicznych rządów i osób, które mogą wymusić pracowników Microsoft.”

Oczywiście prowadzenie kopii zapasowej klucza odzyskiwania na koncie Microsoft jest naprawdę przydatne dla prawdopodobnie większości użytkowników systemu Windows, dlatego Microsoft zaprojektował schemat szyfrowania, znany jako znany jako “Szyfrowanie urządzenia,” tą drogą. Jeśli coś pójdzie nie tak, a zaszyfrowany komputer z systemem Windows pęknie, ty’będzie potrzebować tego klucza odzyskiwania, aby uzyskać dostęp do dowolnego pliku. Microsoft wolałby dawać swoim klientom okaleczone szyfrowanie dysku niż ryzykować ich dane.

“Gdy urządzenie przechodzi w tryb odzyskiwania, a użytkownik nie’T mieć dostęp do klucza odzyskiwania, dane na dysku stanie się trwale niedostępne. Na podstawie możliwości tego wyniku i szerokiej ankiety opinii klientów zdecydowaliśmy się na automatyczne kopie zapasowe klucza odzyskiwania użytkownika,” Powiedział mi rzecznik Microsoft. “Klucz odzyskiwania wymaga fizycznego dostępu do urządzenia użytkownika i bez niego nie jest przydatny.”

Po zakończeniu konfigurowania komputera z systemem Windows możesz zalogować się na konto Microsoft i usunąć klawisz odzyskiwania. Czy to wystarczająco bezpieczne? “Jeśli Microsoft tego nie’może mieć kopie zapasowe, może,” mówi zielony. “Ale to’jest trudny do zagwarantowania. I dla osób, które są’Nie zdaje sobie sprawy z ryzyka, rezygnacja wydaje się ryzykowna.”

Ta polityka jest wyraźna z Microsoft’główny konkurent, Apple. Nowe komputery Mac są również wysyłane z wbudowanym i domyślnym szyfrowaniem dysku: technologia znana jako FileVault. Podobnie jak Microsoft, Apple pozwala przechowywać kopię zapasową swojego klucza odzyskiwania na koncie iCloud. Ale w Apple’s, to’s opcja. Kiedy po raz pierwszy skonfigurujesz komputer Mac, możesz odznaczyć pudełko, jeśli nie’T chcesz wysłać klucz do Apple’serwery S.

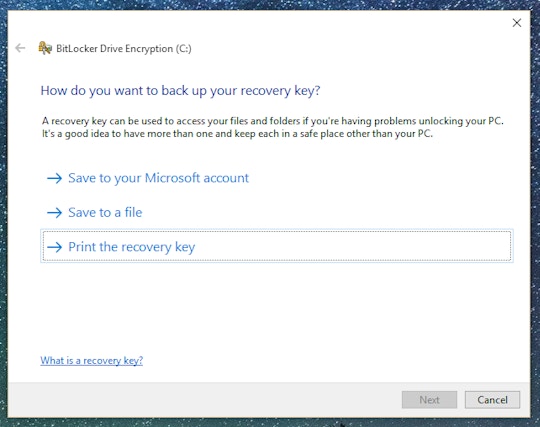

Ta polityka jest również sprzeczna z Microsoft’Produkt szyfrowania dysku premium o nazwie Bitlocker, który jest’t To samo, co Microsoft nazywa szyfrowaniem urządzeń. Kiedy włączysz Bitlocker’Zmuszony do wykonania kopii zapasowej swojego klucza odzyskiwania, ale otrzymujesz trzy opcje: Zapisz go na koncie Microsoft, zapisz go na patyku USB lub wydrukuj.

Aby w pełni zrozumieć różne funkcje szyfrowania dysku, które oferuje Windows, musisz znać trochę żargonu Microsoft. Windows występuje w różnych edycjach: Strona główna (najtańsza), Pro i Enterprise (droższe). Windows Home zawiera szyfrowanie urządzeń, które zaczęło stać się dostępne podczas systemu Windows 8, i wymaga od komputera, aby miał układ odporny na manipulację, który przechowuje klawisze szyfrowania, coś, z czym wszystkie nowe komputery są wyposażone w. Zarówno Pro, jak i Enterprise obejmują szyfrowanie urządzeń, a także zawierają BitLocker, który zaczął stać się dostępny podczas Windows Vista, ale tylko dla edycji premium. Pod maską szyfrowanie urządzeń i bitlocker to to samo. Różnica jest tam’tylko jeden ze sposobów korzystania z szyfrowania urządzeń, ale BitLocker jest konfigurowalny.

Jeśli ty’ponowne korzystanie z najnowszej wersji systemu Windows, a komputer ma układ szyfrowania, a jeśli masz konto Microsoft, Twój dysk zostanie automatycznie szyfrowany, a klucz odzyskiwania zostanie wysłany do Microsoft. Jeśli zalogujesz się do systemu Windows za pomocą Twojej firmy’S lub uniwersytet’S Windows Domena, wtedy Twój klucz odzyskiwania zostanie wysłany na serwer kontrolowany przez Twoją firmę lub uniwersytet zamiast Microsoft – ale nadal możesz’t Zapobiegaj wysyłaniu szyfrowania urządzenia. Jeśli zdecydujesz się w ogóle nie korzystać z konta Microsoft lub domeny i zamiast tego utwórz “Tylko lokalny” Konto, wtedy nie’tyskusz szyfrowanie dysku.

Bitlocker, z drugiej strony, zapewnia większą kontrolę. Po włączeniu bitlocker otrzymasz wybór do przechowywania klucza odzyskiwania lokalnie, między innymi opcjami. Ale jeśli kupisz nowe urządzenie Windows, nawet jeśli obsługuje BitLocker, ty’LL używa szyfrowania urządzeń po pierwszym skonfigurowaniu, a ty’LL automatycznie wysyła swój klawisz odzyskiwania do Microsoft.

Krótko mówiąc, nie ma sposobu, aby zapobiec przesłaniu nowego urządzenia Windows po raz pierwszy zalogowanie się na konto Microsoft, nawet jeśli masz edycję PRO lub Enterprise Windows. I to jest gorsze niż tylko Microsoft wybór niepewnej domyślnej opcji. Użytkownicy Windows Home Don’Nie uzyskaj wyboru, aby w ogóle nie przesyłać swojego klucza odzyskiwania. I chociaż użytkownicy systemu Windows Pro i Enterprise otrzymują wybór (ponieważ mogą korzystać z BitLocker), mogą oni mogą’T ćwiczyć ten wybór do Po Oni’VE już przesłał swój klucz odzyskiwania do Microsoft’serwery S.

Jak usunąć swój klawisz odzyskiwania z konta Microsoft

Przejdź do tej witryny i zaloguj się na swoje konto Microsoft – będzie to ta sama nazwa użytkownika i hasło, którego używasz do zalogowania się do urządzenia Windows. Kiedyś’Re, pokaże listę klawiszy odzyskiwania zapasowych na Twoje konto.

Jeśli którekolwiek z urządzeń systemu Windows jest wymienione, oznacza to, że Microsoft lub każdy, kto udaje się uzyskać dostęp do danych na koncie Microsoft, jest technicznie zdolny do odblokowania zaszyfrowanego dysku, bez zgody, o ile fizycznie mają komputer. Możesz iść naprzód i usunąć swój klawisz odzyskiwania na tej stronie – ale możesz najpierw go poprzeć lokalnie, na przykład, zapisując go na kawałku papieru, który zapewniasz sobie bezpieczne miejsce.

Jeśli nie masz’t Nie widać kluczy do odzyskiwania, a potem albo don’t mają zaszyfrowany dysk lub Microsoft nie’T mieć kopię swojego klucza odzyskiwania. Może tak być, jeśli ty’ponownie za pomocą bitlocker i didn’t Prześlij swój klucz do odzyskiwania, kiedy po raz pierwszy go włączyłeś.

Po usunięciu klawisza odzyskiwania z konta na tej stronie Microsoft obiecuje, że zostanie natychmiast usunięta, a kopie przechowywane na swoich dyskach kopii zapasowych zostaną wkrótce usunięte. “Hasło klucza odzyskiwania jest od razu usunięte od klienta’s Profil online. Ponieważ dyski używane do przełączania awaryjnego i kopii zapasowej są synchronizowane’D Wraz z najnowszymi danymi klawisze są usuwane,” Zapewnił mnie rzecznik Microsoft.

Jeśli masz poufne dane’s przechowywany na laptopie, w niektórych przypadkach może być bezpieczniejsze, aby całkowicie przestać używać starego klucza szyfrowania i wygenerować nowy, którego nigdy nie wysyłasz do Microsoft. W ten sposób możesz być całkowicie pewien, że kopia, która była kiedyś na Microsoft’Serwer s’t Zostałem już zagrożony.

Wygeneruj nowy klucz szyfrowania bez podania kopii Microsoft

Aktualizacja: Po opublikowaniu tego artykułu ARS Technica napisała o metodzie zapobiegania kluczu odzyskiwania wysłanego do Microsoft przed możliwością odblokowania dysku, który nie’t Wymaga aktualizacji z systemu Windows Home do Pro lub Enterprise. Jeśli jednak masz już wydanie Pro lub Enterprise, resztę kroków w tym artykule może być prostsze.

Aby wygenerować nowy klucz do szyfrowania dysku, tym razem bez podania kopii Microsoft, potrzebujesz odszyfrowania całego dysku twardego, a następnie ponownie goinfrinować, ale tym razem w taki sposób, że ty’W rzeczywistości zapytano, jak chcesz wykonać kopię zapasową swojego klucza odzyskiwania.

Jest to możliwe tylko wtedy, gdy masz Windows Pro lub Enterprise. Niestety, jedyną rzeczą, którą możesz zrobić, jeśli masz edycję domową, jest aktualizacja do droższej edycji lub korzystanie z oprogramowania do szyfrowania dysku nie-mikrosoftowego, takiego jak bestcrypt, za które musisz zapłacić. Możesz także uzyskać oprogramowanie szyfrowania open source, takie jak Veracrypt, ale niestety opcje open source dla pełnego szyfrowania dysku w systemie Windows Don’T Obecnie działa dobrze z nowoczesnym sprzętem do komputera (jak dotyczyły tutaj).

Idź na początek, wpisz “Bitlocker,” i kliknij “Zarządzaj bitlockerem” Aby otworzyć ustawienia szyfrowania napędu Bitlocker.

Stąd kliknij “Wyłącz bitlocker.” Ostrzeży cię, że twój dysk zostanie odszyfrowany i że może to zająć trochę czasu. Śmiało i kontynuuj. Możesz użyć swojego komputera, gdy’sektypowanie.

Po zakończeniu dysku. Z powrotem w ustawieniach szyfrowania napędu Bitlocker, kliknij “Włącz Bitlocker.”

Sprawdzi, czy Twój komputer obsługuje BitLocker, a następnie zapyta Cię, w jaki sposób chcesz wykonać kopię zapasową klucza odzyskiwania. Byłoby to miłe, gdyby poprosił cię o to, kiedy po raz pierwszy skonfigurujesz komputer.

Jeśli zdecydujesz się zapisać go w pliku, sprawi, że zapiszisz go na dysku, który ty’nie są obecnie szyfrowania, takie jak kij USB. Lub możesz go wydrukować i zachować kopię papierową. Musisz wybrać jeden z nich, aby kontynuować, ale upewnij się, że nie’T Wybierz “Zapisz na koncie Microsoft.”

Na następnej stronie zapyta Cię, czy chcesz zaszyfrować używane miejsce (szybciej) lub zaszyfrować cały dysk, w tym pustą przestrzeń (wolniej). Jeśli chcesz być po bezpiecznej stronie, wybierz to drugie. Następnie na następnej stronie zapyta Cię, czy chcesz uruchomić kontrolę systemu bitlocker, co prawdopodobnie powinieneś zrobić.

Wreszcie sprawi, że ponownie uruchomisz komputer.

Po uruchomieniu kopii zapasowej dysku twardego będzie szyfrować w tle. W tym momencie możesz ponownie sprawdzić konto Microsoft, aby sprawdzić, czy system Windows przesłał Twój klucz do odzyskiwania – powinien’T.

Teraz poczekaj, aż twój dysk zakończy szyfrowanie. Gratulacje: Twój dysk jest szyfrowany, a Microsoft nie ma już możliwości odblokowania.

Czekać! Zanim zaczniesz swój dzień, zadaj sobie pytanie: jak prawdopodobne jest, że historia, którą właśnie przeczytałeś’to zrobiłem? Zastanów się, jak wyglądałby świat mediów bez przechwytywania. Kto pociągałoby elity partii do odpowiedzialności za wartości, które ogłoszą? Ile tajnych wojen, poronień sprawiedliwości i dystopijnych technologii pozostanie ukrytych, gdyby nasi reporterzy byli’t na rytmie? Raportowanie, które robimy, jest niezbędny dla demokracji, ale nie jest to łatwe, tanie lub opłacalne. Intercept to niezależne non -profit informacyjne. Don’T mieć reklamy, więc polegamy na naszych członkach – 35 000 i liczymy – aby pomóc nam utrzymać potężne do rozliczenia. Połączenie jest proste i nie’T nie trzeba dużo kosztować: możesz zostać członkiem podtrzymującym za zaledwie 3 USD lub 5 USD miesięcznie. To’Wszystko, czego potrzeba, aby wspierać dziennikarstwo, na którym polegasz. Zostań członkiem

Włączanie pełnego szyfrowania dysku

Pełne szyfrowanie dysku chroni dane na twoim urządzeniu w przypadku utraty lub skradzionej. Bez pełnego szyfrowania dysku, jeśli dysk danych w komputerze zostanie usunięty, dane można łatwo odczytać i uzyskać dostęp. Po prawidłowym wdrożeniu pełne szyfrowanie dysku wymaga nieautoryzowanych użytkowników, aby mieli zarówno fizyczny dostęp do urządzenia, jak i hasło w celu odszyfrowania danych na urządzeniu.

Jeśli jednak zarówno hasło, jak i klawisz odzyskiwania są nieznane lub utracone, urządzenia nie można odszyfrować, a dane będą nie do poniesienia. Zdecydowanie zaleca się przechowywanie haseł i kluczy odzyskiwania w aplikacji Menedżera haseł.

Pełne szyfrowanie dysku powinno być zaimplementowane dla wszystkich urządzeń przenośnych, gdy:

- Przechowywanie lub przetwarzanie informacji instytucjonalnych sklasyfikowanych w P3 lub wyższej

- Wymagania zewnętrzne nakazują stosowanie pełnego szyfrowania dysku (takie jak umowy o wykorzystaniu danych z badań z dostawcami danych zewnętrznych).

Jeśli masz urządzenie zarządzane na uniwersytecie i nie masz uprawnień administratorów na urządzeniu, użyj oferty Self Fix do szyfrowania (używając instrukcji dla systemu Windows lub instrukcji dla macOS). Jeśli napotkasz jakiekolwiek trudności z ofertą samoobsługową lub niniejszymi instrukcjami, skontaktuj się z obsługą klienta lub działem IT wsparcie w celu uzyskania pomocy.

W przypadku komputerów zarządzanych osobiście zobacz instrukcje włączania pełnego szyfrowania dysku w systemie Windows i Mac poniżej.

Włącz pełne szyfrowanie dysku w Microsoft Windows

Bitlocker

Microsoft zawiera pełną funkcję szyfrowania dysku wbudowanego w okna o nazwie BitLocker.

BitLocker jest dostępny na obsługiwanych urządzeniach z systemem Windows 10/11 Pro, Enterprise lub Education Edition. Nie jest dostępny w Home Edition. Studenci, wykładowcy i pracownicy mogą ulepszyć swój system Windows 10 do edukacji.

Doświadczenie użytkownika

Wiele nowszych komputerów ma wbudowany układ szyfrowania, który odblokowuje zaszyfrowane pliki podczas logowania.

Jeśli Twój komputer nie ma układu szyfrowania, będziesz mieć dodatkowy etap weryfikacji na uruchomieniu, zanim będziesz mógł zalogować się. Ten etap weryfikacji jest wymagany tylko przy uruchomieniu; Po zweryfikowaniu możesz wylogować się i wyjść z konta użytkownika jak zwykle.

Po zalogowaniu nawigacja folderów i zapisywanie plików pozostaną takie same.

Znajdź edycję systemu operacyjnego

Ustawienia> System> o> wymienionych w specyfikacjach systemu Windows

Przykład z Windows 10:

Włącz Bitlocker

Włączanie bitlocker będzie wymagało uprawnień administratora. Jeśli masz urządzenie zarządzane na uniwersytecie i nie masz uprawnień administratora na urządzeniu, skorzystaj z oferty Selffix Self-Service do szyfrowania . Jeśli napotkasz jakiekolwiek trudności z ofertą samoobsługową lub niniejszymi instrukcjami, skontaktuj się z obsługą klienta lub działem IT wsparcie w celu uzyskania pomocy.

ISO zaleca użycie standardowego konta użytkownika dla wszystkich codziennych czynności i podwyższanie uprawnień administratora tylko w razie potrzeby. Proces ten można wykonać ze standardowego konta użytkownika i w razie potrzeby wyświetli monit o wysokość uprawnienia.

Możesz użyć komputera podczas szyfrowania dysku, ale musisz ponownie uruchomić komputer po zakończeniu procesu szyfrowania.

Jeśli wyświetlany jest komunikat o błędzie (brak błędu układu TPM):

Twój komputer może wyświetlić komunikat o błędzie, który mówi: „To urządzenie może’T Użyj zaufanego modułu platformy. Twój administrator musi ustawić “Pozwól bitlocker bez kompatybilnego TPM” opcja w ‘Wymagaj dodatkowego uwierzytelnienia przy uruchomieniu’ Polityka wolumenu systemu operacyjnego.”

TPM to układ szyfrowania, który umożliwia konta użytkowników odblokowanie dysku po uruchomieniu.

Jeśli otrzymasz komunikat o błędzie, komputer został wykonany bez układu szyfrowania i możesz użyć USB lub PIN jako substytutu.

Kroki

Ten proces będzie wymagał logowania na koncie administratora.

Zaloguj się za pomocą konta administratora> Start> system Windows> Uruchom> GPEDIT.MSC> Przejdź do konfiguracji komputera/Szablony administracyjne/Windows Komponenty/BitLocker Drive Szyfrowanie/system systemu operacyjnego> Wymagaj dodatkowego uwierzytelniania przy uruchomieniu (kliknij prawym przyciskiem myszy lub kliknij dwukrotnie)> Włącz> Sprawdź Zezwalaj na Bitlocker bez kompatybilnego TPM> Zastosuj

- Iść do Start> system Windows> Uruchom

- Nawigować do Konfiguracja komputera/szablony administracyjne/komponenty Windows/Bitlocker Drive Szyfrowanie/system systemu operacyjnego> Wymagaj dodatkowego uwierzytelniania podczas uruchamiania (Kliknij prawym przyciskiem myszy/edytuj lub kliknij dwukrotnie)

- Włącz> Sprawdź, aby Bitlocker bez kompatybilnego TPM> Zastosuj

Po zakończeniu tych kroków spróbuj ponownie włączyć Bitlocker, wykonując wcześniejsze kroki:

Otwórz Eksplorator plików> Ten komputer> Dysk lokalny (C :)> Zarządzaj [narzędzia napędu]> BitLocker> Zarządzaj bitlocker> Włącz BitLocker

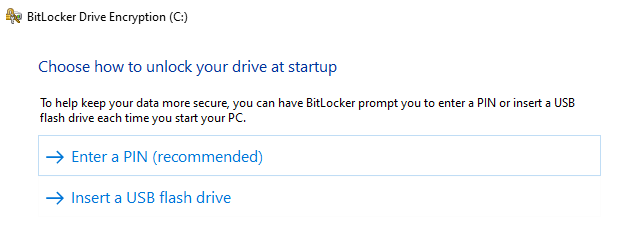

Będziesz mógł wybrać między utworzeniem pin lub pamięci flash USB, aby odblokować dysk podczas uruchamiania. Po wybraniu opcji nie ma sposobu na zmianę bez odszyfrowania, a następnie ponownie inkryfowanie napędu.

Każda osoba, która korzysta z komputera, będzie musiała znać PIN lub mieć kopię dysku flash USB.

Wykorzystanie jednej z tych opcji wymaga fizycznego obecności osoby do startupu; Jeśli zdalnie zarządzasz systemem (e.G. Za pośrednictwem RDP) osoba z PIN lub USB musi udać się osobiście, aby odszyfrować napęd, zanim można użyć funkcji zdalnych.

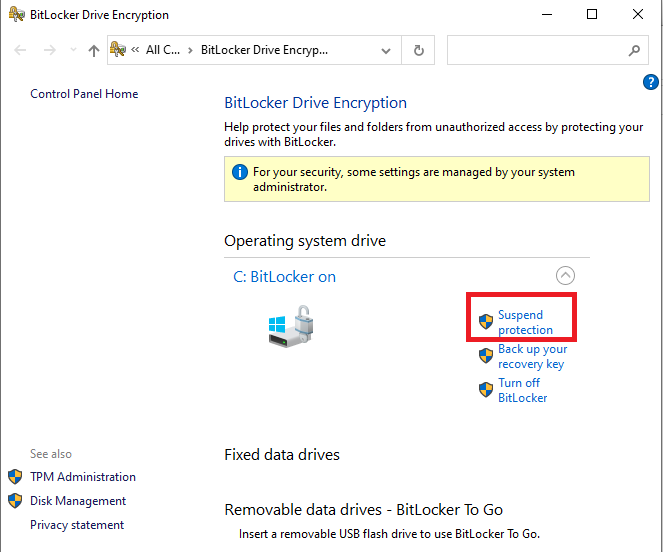

Jeśli zaplanowałeś aktualizacje wymagające ponownego uruchomienia komputera, możesz postępować zgodnie z poniższymi instrukcjami, aby zawiesić bitlocker. Bitlocker będzie ponownie włączony po ponownym uruchomieniu.

ISO zaleca opcję PIN. PIN można przechowywać w LastPass i bezpiecznie udostępniać innym użytkownikom komputera. PIN jest oddzielone od hasła do konta użytkownika. Postępuj zgodnie z wytycznymi ISO PassPhraze, aby utworzyć długą, bezpieczną szpilkę.

ISO nie zaleca opcji USB. Utworzone USB nigdy nie powinno być pozostawione na komputerze po odblokowaniu napędu i będzie musiało być bezpiecznie przechowywane w zamkniętej szafce lub szufladzie. USB nie będzie również wyświetlać pliku, który odblokuje dysk, więc nie będzie się różnić od innych USB i musi być oznaczone.

Zawieś Bitlocker

W przypadku planowanych aktualizacji, zmian sprzętowych lub zmian konfiguracji istnieje opcja w menu BitLocker, aby zawiesić BitLocker, ale nie wyłączyć. Wyłączenie bitlocker nie jest zalecane w sytuacjach tymczasowych, ponieważ odszyfiera napęd i wymaga powtórzenia całego procesu, aby zostać włączonym.

Klucze odzyskiwania

- Z Chipem TPM: zapomnij hasło do konta użytkownika

- Bez układu TPM: Zatukaj klawisz uruchamiania USB lub zapomnij o szpilce odszyfrowania

- Uaktualnij system operacyjny

- Przesuń zaszyfrowany dysk do nowego komputera

- Zainstaluj nową płytę główną

- Zmień ustawienia konfiguracji rozruchu

- Zaktualizuj bios komputerowy

- Klucz odzyskiwania zwykłego tekstu

- Bitlocker może wygenerować klawisz odzyskiwania zwykłego tekstu, który można wpisać ręcznie podczas odzyskiwania.

- (Zalecane przez ISO) Skopiuj do wpisu LastPass.

- Zapisz w pliku i wydrukuj. Przechowuj wydruk w bezpiecznym miejscu, takim jak zablokowana szuflada lub szafka.

- Zapisz na USB. Przechowuj USB w bezpiecznym miejscu, takim jak zamknięta szuflada lub szafka.

- Każdy właściciel komputera jest odpowiedzialny za klucz odzyskiwania własnego urządzenia, w tym właściciele urządzeń zarządzanych kampusem. ITCS nie przechowuje kluczy odzyskiwania.

Możesz uzyskać dostęp do opcji klucza odzyskiwania w dowolnym momencie za pośrednictwem menu głównego BitLocker.

Jeśli kiedykolwiek zregenerujesz klawisz odzyskiwania, upewnij się, że zaktualizujesz wszystkie kopie zapasowe klucza odzyskiwania.

Włącz pełne szyfrowanie dysku w MacOS Apple

FileVault

FileVault zapewnia ochronę danych i systemu operacyjnego dla komputera Mac w przypadku kradzieży lub utraty komputera. FileVault jest dostępny na wszystkich komputerach Mac.

Włączenie FileVault nie wpłynie na wrażenia użytkownika. Logowanie, nawigacja folderów i zapisywanie plików pozostanie takie same. Po włączeniu FileVault wszystkie dane przechowywane na dysku zostaną zaszyfrowane.

Włącz FileVault

Włączenie FileVault będzie wymagało uprawnień administratora. Jeśli nie masz uprawnień administratora na swoim urządzeniu, skontaktuj się z usługami IT lub obsługą IT w wyniku pomocy.

ISO zaleca użycie standardowego konta użytkownika dla wszystkich codziennych czynności i podwyższanie uprawnień administratora tylko w razie potrzeby. Proces ten można wykonać ze standardowego konta użytkownika i w razie potrzeby wyświetli monit o wysokość uprawnienia.

FileVault zaszyfrowuje pliki dla wszystkich użytkowników komputera; Każdy użytkownik zostanie poproszony o wprowadzenie hasła podczas konfiguracji. Jeśli użytkownik nie jest włączony w FileVault, nie będzie w stanie zalogować się ani uzyskać dostępu do swoich danych. Konta użytkowników, które dodajesz po włączeniu FileVault, są automatycznie włączone.

Klucze odzyskiwania

Po skonfigurowaniu FileVault musisz wybrać opcję odzyskiwania w przypadku zapomnienia hasła do konta.

- Klucz odzyskiwania zwykłego tekstu

- FileVault może wygenerować klawisz odzyskiwania zwykłego tekstu, który można wpisać ręcznie podczas odzyskiwania.

- ISO zaleca utworzenie wpisu LastPass do przechowywania klucza odzyskiwania. Klucz można również skopiować do pliku i wydrukować. Przechowuj wydruk w bezpiecznym miejscu, takim jak zablokowana szuflada lub szafka.

- Każdy właściciel komputera jest odpowiedzialny za klucz odzyskiwania własnego urządzenia, w tym właściciele urządzeń zarządzanych kampusem. ITCS nie przechowuje kluczy odzyskiwania.

- Jeśli przechowujesz swój klawisz odzyskiwania na koncie iCloud, nie ma gwarancji, że Apple będzie w stanie dać ci klucz, jeśli go stracisz lub zapomnisz. Nie wszystkie języki i regiony są serwisowane przez AppleCare lub iCloud, a nie wszystkie regiony obsługi AppleCare oferują wsparcie w każdym języku.

Jeśli chcesz zmienić klawisz odzyskiwania używanego do szyfrowania dysku startowego, wyłącz FileVault w preferencjach bezpieczeństwa i prywatności. Następnie możesz go ponownie włączyć, aby wygenerować nowy klucz i wyłączyć wszystkie starsze klucze. Upewnij się, że zaktualizujesz wszystkie kopie zapasowe odzyskiwania.

Czy system Windows 10 jest wyposażony w szyfrowanie?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.

Windows – Włącz szyfrowanie urządzeń do wersji domowej

Mam edycję Windows 11 Home Edition Nie laptop I muszę mieć szyfrowanie mojego twardego napędu. Problem polega na tym, że Bitlocker jest dostępny tylko dla Win Professional Edition. Znalazłem naszą funkcję szyfrowania urządzenia w wszystkich edycjach Windows, ale nie mogę jej włączyć (nie pojawia się w ramach aktualizacji i zabezpieczeń . Dowiedziałem się, że korzystanie z narzędzia informacyjnego w ramach obsługi szyfrowania urządzeń, które mam problem, oto:

Przyczyny nieudanego automatycznego szyfrowania urządzeń: sprzętowy interfejs testu zabezpieczeń nie powiódł się, a urządzenie nie jest nowoczesnym w trybie gotowości, niezadowolona dmA/wykryta magistrala/urządzenia

- To jest link, który obserwowałem, aby włączyć nowoczesne tryb gotowości, testowany opcja 1 i 2

- Próbowałem też:

zapytał 15 lutego o 15:13

1 1 1 brązowa odznaka

Proszę edytować swoje pytanie, aby dołączyć – „Ustawienia rejestru”, które próbowałeś zmienić; Działania, które podjąłeś w GUI i wierszu poleceń; Niezależnie od tego, czy włączyłeś nowoczesny tryb gotowości, czy próbowałeś i nie udało Ci się go włączyć? — Te informacje pomogą innym uniknąć wspomnień o działaniach, które już podjąłeś, i być może pomogą ci spróbować inaczej

15 lutego o 16:27

Czy ten laptop ma Windows 11? Szyfrowanie urządzeń było włączone na urządzeniach Windows 10 od kilku lat. Ta zasady obejmuje urządzenia Windows 11.

15 lutego o 17:05

Masz Win11 nie działa na swoim laptopie? Dlaczego musisz mieć szyfrowanie? Co zmieniłeś?

16 lutego o 5:28

Zredagowałem moje pytanie, dodając nowoczesne strejne strefy. To nie jest laptop, to komputer, który działał Win10, który uaktualniłem do Win11 (kiedy był dostępny w 2021 r.). Jest to wymóg zgodności, który muszę podążać, aby samodzielnie zdać certyfikat

16 lutego o 7:43

Nie jestem pewien, czy możliwe jest aktywacja modena w trybie gotowości za pomocą procesora komputerowego i chipset. Jeśli chcesz być zgodny z kimś (takim jak Twój pracodawca), wiesz, kogo możesz poprosić o zapłacenie aktualizacji do Win11 Pro.