Czy formatowanie usuwa wirusy z komputera

Streszczenie:

W tym artykule omówimy kwestię formatowania i czy może on skutecznie usunąć wirusy z komputera. Wirus RansoWare w TISPO będzie służy jako przykład złośliwego wirusa szafki na pliki, który szyfruje pliki użytkownika i wymaga okupu za odzyskanie. Zbadamy cechy tego wirusa, jego wpływ na zainfekowane urządzenia i potencjalne ryzyko związane z płaceniem okupu. Ponadto zajmiemy się kwestią kradzieży danych i znaczenia bezpieczeństwa kont. Na koniec omówimy mechanizm rozprzestrzeniania się złośliwego oprogramowania i dostarczymy istotne informacje na temat wirusa oprogramowania ransomware.

Kluczowe punkty:

1. Oprogramowanie ransomware na lipo: Jest to wirus Crypto Locker, który szyfruje pliki użytkownika, czyniąc je bezużytecznymi.

2. Stop/DJVU Grupa złośliwego oprogramowania: Typo Ransomware to wariant tej grupy złośliwego oprogramowania, która wykorzystuje słabości w systemie komputerowym użytkownika.

3. Wymaga okupu: Zainfekowani użytkownicy są zmuszeni do zapłaty wysokiego okup w zamian za zaszyfrowane pliki.

4. Trudność w odszyfrowaniu: Nowe wersje tego wirusa szafki na pliki są prawie niemożliwe do niezależnego odszyfrowania.

5. Kradzież danych: Oprogramowanie ransomportów typu często towarzyszy wirus kradzieży danych, który zbiera poufne informacje z zainfekowanych urządzeń.

6. Podatność na sieć: Zainfekowane urządzenia podłączone do sieci mogą rozpowszechniać złośliwe oprogramowanie na inne urządzenia.

7. Tryb bezpieczny w sieci: W przypadku kompromisowego komputera zaleca się odłączenie od sieci lub uruchamianie w trybie awaryjnym.

8. Podsumowanie oprogramowania ransomware na literówkę: Artykuł zawiera podsumowanie cech wirusa oprogramowania ransomware typu.

9. Cel oprogramowania ransomware: Operatorzy ransomware dążą do szyfrowania plików i żądania płatności ransom na ich wydanie.

10. Klucz odszyfrowy: Po zapłaceniu okupu ofiary otrzymują unikalny klucz do odszyfrowania swoich plików.

11. Ryzyko płacenia okupu: Zaufanie atakującym może spowodować dodatkowe uszkodzenie komputera lub utratę danych.

12. Rozprzestrzenianie się złośliwego oprogramowania: Wirusy komputerowe zazwyczaj nie funkcjonują po wstępnym pobraniu i wymagają wykonywania pliku.

13. Zapewnienie ostrożności: Użytkownicy muszą zachować ostrożność podczas przeglądania stron internetowych lub czytania wiadomości e -mail, aby uniknąć pobierania jakichkolwiek złośliwych plików.

14. Wpływ na zainfekowane urządzenia: Oprogramowanie ransomware w typo może modyfikować preferencje komputerowe, wyłączać systemy antywirusowe i kradzież poufne informacje.

15. Mechanizm rozprzestrzeniania się: Artykuł rzuca światło na to, jak złośliwe oprogramowanie, takie jak oprogramowanie do typu ransomware na inne urządzenia.

Pytania:

1. Może skutecznie sformatować wirusy z komputera?

Formatowanie napędu może całkowicie usuwać wirusy i powiązane dane z dysku twardego.

2. Co to jest oprogramowanie ransomware i jak to działa?

Typo Ransomware to wirus szafki, który szyfruje pliki użytkownika, co czyni go niedostępnym. Jest to wariant grupy ZATROC/DJVU i wymaga okupu odzyskiwania plików.

3. Dlaczego ludzie płacą okup wymagany przez typo ransomware?

Zakażone osoby często mają ważne dokumenty i pliki na swoich urządzeniach, dzięki czemu są gotowi zapłacić za odzyskanie cennych danych.

4. Czy szyfrowanie może być odszyfrowane?

Nowsze wersje oprogramowania ransomware, takie jak literówka. Eksperci nadal pracują nad znalezieniem rozwiązania.

5. Jakie są potencjalne ryzyko płacenia okupu?

Płacenie okupu może nie zagwarantować wydania odszyfrowanych plików, a nawet może prowadzić do dalszych uszkodzeń lub utraty danych.

6. W jaki sposób Ransomware typu wpływa na system komputerowy?

Oprogramowanie ransomware w typo może modyfikować preferencje komputerowe, wyłączać systemy antywirusowe i kradzież poufne informacje, takie jak szczegóły logowania, zrzuty ekranu, konta bankowe, historia przeglądarki i pliki cookie.

7. Jak może rozprzestrzeniać się oprogramowanie ransomware na inne urządzenia?

Jeśli zainfekowane urządzenie jest podłączone do sieci, złośliwe oprogramowanie może rozprzestrzeniać się na inne urządzenia podłączone do tej samej sieci.

8. Jakie środki ostrożności należy podjąć, jeśli kompromis jest zagrożony?

Wskazane jest odłączenie zagrożonego komputera od sieci lub uruchomienie go w trybie awaryjnym za pomocą sieci, aby zapobiec dalszemu rozprzestrzenianiu się złośliwego oprogramowania.

9. Jakie są specyficzne cechy wirusa oprogramowania ransomware?

Artykuł zawiera podsumowanie oprogramowania typu typu, w tym jego nazwa, rozszerzenie, grupa złośliwego oprogramowania, e -mail napastnika, ilość okupu, notatka okupa i objawy.

10. Jaki jest cel ransomware?

Operatorzy ransomware dążą do szyfrowania plików na zainfekowanych komputerach i żądanie płatności okupu w celu ich odszyfrowania.

11. Czy można bezpiecznie ufać atakującym i płacić okup za odszyfrowanie plików?

Płacenie okupu może nie być bezpieczne, ponieważ atakujący mogą dostarczyć narzędzie do deszyfrowania, które dodatkowo szyfruje pliki lub w ogóle ich nie uwalnia.

12. Jak ogólnie rozprzestrzenia się złośliwe oprogramowanie?

Wirusy komputerowe zwykle wymagają wykonania pliku, aby rozpocząć złośliwe działania, dlatego należy zachować ostrożność podczas przeglądania stron internetowych lub czytania e -maili.

13. Dlaczego ważne jest, aby konta były bezpieczne, gdy są zarażone oprogramowaniem ransomware?

Oprogramowanie ransomware, takie jak literówka, może towarzyszyć kradzieże danych, które zbierają poufne informacje przechowywane na zainfekowanych urządzeniach.

14. Jakie są konsekwencje zarażenia się oprogramowaniem typu?

Zainfekowane urządzenia mogą odczuwać poważne szkody, a złośliwe oprogramowanie może rozprzestrzeniać się na inne urządzenia za pośrednictwem połączeń sieciowych.

15. Jak oprogramowanie ransomware typu wpływa na zainfekowane pliki?

Oprogramowanie ransomware typu dodaje .Rozszerzenie typo do wszystkich plików na komputerze, czyniąc je bezużytecznymi i nie można otworzyć.

Czy formatowanie usuwa wirusy z komputera

Możesz wybrać wybór całkowitego wyczyszczenia napędu i najprawdopodobniej wszystkie informacje obok infekcji zostaną wyjęte lub wyeliminowane z dysku twardego.

Jak usunąć wirus typu ransomware

Oprogramowanie ransomware w typo jest złośliwym wirusem krypto szafki, który szyfruje zarażonego użytkownika’S Pliki, czyni to bezużyteczne. To wariant Stop/DJVU Grupa złośliwego oprogramowania To jest stworzone w celu wykorzystania osłabienia użytkownika’S system komputerowy i żąda wysokich pieniędzy okupu w zamian za odzyskiwanie i odszyfrowanie zaszyfrowanych plików.

Ponieważ wiele osób ma ważne dokumenty i pliki w swoich urządzeniach, osoby zarażone ransomware w lizsie.

Prawie wszystkie nowe wersje tego niesfornego wirusa szafki na pliki są niemożliwe do niezależnego odszyfrowania, a ostatecznie nawet eksperci w dziedzinie kryptografii nadal mają trudności z znalezieniem odzyskania tych zaszyfrowanych plików, dlatego większość ludzi ucieka się do jedynej opcji zapłaty ransom.

Po wejściu do systemu komputerowego rozładuje podejrzane polecenia, które zaszkodzą komputerowi, takie jak wprowadzanie zmian w preferencjach komputerowych i funkcjach. Co ważniejsze, może wyłączyć wbudowany system antywirusowy (Windows Defender) i inne aplikacje, które mogą wykryć go jako zagrożenie.

Jednak nie wszystkie wirusy oprogramowania ransomware mają możliwość wykonywania takich działań na komputerze, ale nadal każdy powinien być świadomy nie pobierania niczego podejrzanego, ponieważ może to prowadzić do instalacji złośliwego oprogramowania, takiego jak typo ransomware.

Kolejną rzeczą, o której należy pamiętać, jest to, że tego rodzaju złośliwe oprogramowanie często ma wirus kradzieży danych, który może gromadzić informacje w komputerze, takie jak:

- Szczegóły logowania

- Zrzuty ekranu

- konta bankowe

- Historia przeglądarki

- Ciasteczka.

Wszystko, co można znaleźć w komputerze, może być skradzione przez takie złośliwe oprogramowanie, więc jeśli jesteś zarażony przez oprogramowanie typu typu lub jakikolwiek inny rodzaj złośliwego zagrożenia, konieczne jest utrzymanie konta pod kontrolą.

Bycie celem niebezpiecznego złośliwego oprogramowania, takiego jak oprogramowanie typu’S Network Connection Urządzenia. Ponieważ może również przenieść się z jednego komputera do drugiego przez połączenie internetowe. Jeśli zainfekowane urządzenie jest podłączone do sieci, złośliwe oprogramowanie może rozprzestrzeniać się przez inne urządzenia podłączone do tej samej sieci.

Właśnie dlatego, gdy komputer jest narażony, najlepiej jest jak najszybciej odłączyć go od sieci lub przynajmniej uruchomić w trybie awaryjnym za pomocą sieci.

Aby krótkie zrozumienie tego konkretnego złośliwego oprogramowania, oto podsumowanie zagrożenia:

| Nazwa | Literówka |

| Rozszerzenie | .Literówka |

| Rodzaj złośliwego oprogramowania | Ransomware, szafka |

| Grupa złośliwego oprogramowania | Stop/DJVU |

| Napastnik’s e -mail | Menedż[email protected] & [email protected] |

| Kwota okupa | 490 USD – 980 przez kryptowalutę (Bitcoin) |

| Uwaga okupa | _readme.tekst |

| Objawy | – .Rozszerzenie typo zostanie dodane do wszystkich plików na komputerze, pozostawiając go bezużyteczne i nie można się otworzyć. – Czasami dodatkowe złośliwe oprogramowanie jest również wdrażane w systemie, takim jak kradzieży danych i Keyloggers do śledzenia użytkownika’Informacje o sesji, historii i logowaniach. |

Cel typo ransomware

Wirus ransomware to rodzaj złośliwego oprogramowania, który szyfruje pliki na zainfekowanych komputerach i wymaga płatności okupu w celu ich odszyfrowania. Płatności okupu są zwykle dokonywane w Bitcoin lub innych kryptowalutach, a operatorzy ransomware zwykle twierdzą, że nie wydają plików, dopóki okup nie zostanie zapłacony.

Operatorzy oprogramowania ransomware na literówce mogą zarobić ogromną ilość pieniędzy, szyfrując dużą liczbę plików i wymagając wysokich płatności okupu. W niektórych przypadkach zaszyfrowane pliki mogą być dość cenne, a zatem okup można wymagać w wysokiej cenie.

Gdy pewna osoba płaci za okup, zgodnie z instrukcją atakujących, otrzymują klucz do odszyfrowywania do przywrócenia plików. Klucz deszyfrowania to unikalny kod cyfrowy, który odblokowuje pliki, które zostały zaszyfrowane przez wirusa Ransomware.

Jednak udana transakcja i deszyfrowanie okupu nie zawsze jest tym, co dzieje się w przypadku infekcji oprogramowania ransomware. Nie jest to po prostu zaufanie samym osobom, które zaszyfrowały pliki w pierwszej kolejności. Ponieważ może to również spowodować odwrotność i wyrządzić dodatkowe szkody na komputerze, a nawet może spowodować utratę danych.

Były też pewne przypadki, w których dostarczone im narzędzie do deszyfrowania okazuje się kolejnym szyfrowanym. Po drugie, da to tylko osobie, która trzyma twoje pliki więcej pieniędzy i nie pomoże w żaden sposób.

Jak rozprzestrzenia się złośliwe oprogramowanie?

Prawie każdy inny rodzaj wirusa komputerowego ma ten sam sposób na wejście do urządzenia. Nie pracują po wstępnym pobraniu, ale ich złośliwe działania zaczną działać po wykonaniu pliku.

Zwykle użytkownik nie może uzyskać i złośliwy plik, jeśli uważa, co przeglądają. Oto główne sposoby, w których można uzyskać oprogramowanie ransomware i inne złośliwe zagrożenia:

Załączniki e -mailowe: Najczęstsza i szeroko stosowana strategia. Oszukiwa zamierzonego odbiorcę do pobierania złośliwego oprogramowania, które jest dołączone do atakujących’ e-mail. Pliki są łączone razem lub ukryte jako dokumenty, filmy i poczty głosowe w załącznikach.

Atakujący najprawdopodobniej uczyni załączony plik intrygujący i interesujący, aby ofiara najprawdopodobniej ją otworzy. Jeśli otrzymujesz e -maile z załącznikami z nieznanych i podejrzanych źródeł, upewnij się, że skanujesz zawartość przed otwarciem.

Pobieranie Drive-by: Dzieje się tak, gdy osoba odwiedza zainfekowaną stronę internetową, która została wstrzyknięta złośliwym skryptem, który powoduje pobranie przypadkowego oprogramowania. Twórcy złośliwego oprogramowania mogą następnie wykorzystać te wady, aby uzyskać nieautoryzowany dostęp do celów’ systemy raz’ve zostało kliknięte.

Pobierania Drive-by są powszechnie kojarzone z instalacją adware lub potencjalnie niechcianych programów pakietowych (szczeniąt), ale zostały również powiązane z infekcją użytkowników przez niebezpieczne ransomware.

Pliki torrentowe: Pliki torrentów są używane przez miliony piratów na całym świecie do uzyskania pirackich filmów i rekordów, a także pękniętych wersji oprogramowania premium. Od tego czasu Cyberprzestępcy używali społeczności torrentów do propagowania swojego niebezpiecznego oprogramowania.

Szczególnie torrenty .pliki exe są prawie na pewno zarażone. Więc jeśli ty’Ponownie pobieranie z witryny torrentowej, IT’S warto sprawdzić rozszerzenie pliku, ponieważ’Zwykle stwierdzono, że piracki film lub muzyka jest zanieczyszczona wirusem, jeśli’s w.Format exe.

W większości przypadków użytkownik, który uzyskał oprogramowanie typu typu, nie będzie miał najmniejszej szans na otwarcie pliku. Nawet jeśli ma to być program wykonywalny (.exe) Twoja przeglądarka internetowa najprawdopodobniej zablokuje pobieranie tego szkodliwego pliku.

Oprócz tego, Windows Defender miałby to jako szkodliwy program i podejmie działania w celu usunięcia go ze względu na włączenie ochrony w czasie rzeczywistym systemu Windows. W przypadku niewielkiej szansy, że zagrożenie nie zostało wykryte, a zatem wykonane, będzie to katastrofa dla systemu komputerowego.

Jak działa oprogramowanie ransomware?

Po zainicjowaniu złośliwego oprogramowania zacznie się wykonywać złośliwe działania w sprawie ofiary’S komputer. Jedną z pierwszych rzeczy, które zrobiłby, jest wyłączenie systemu antywirusowego wewnątrz maszyny, aby mógł to zrobić’S. Działania bez konieczności radzenia sobie z komputerem’S Ochrona.

Krótko mówiąc, sprawi, że system będzie całkowicie podatny na każdy rodzaj złośliwego oprogramowania, a cyberprzestępcy mają bardzo dobrą przewagę dla komputera bez najmniejszej ochrony. Oprogramowanie ransomware w typo wprowadzi również zmiany w komputerze’System s, taki jak plik hosta i pliki rejestru. Wykorzystuje dodanie wpisów rejestru do lokalizacji systemów systemu Windows, aby złośliwe oprogramowanie nadal utrzymywało się nawet po resetowaniu komputera.

Po tych działaniach wirus ransomware skanuje teraz system komputerowy w poszukiwaniu cennych plików, takich jak filmy i dokumenty. Niektóre z plików, które są zwykle szyfrowane, to dokumenty finansowe, dokumenty biznesowe i ważne zdjęcia rodzinne.

Po zeskanowaniu systemu plików, następnie zaszyfruje pliki za pomocą .Literówka, aby plik był bezużyteczny i nie można go otworzyć. Po zakończeniu szyfrowania plików ransomware pozostawia notatkę (_readme.tekst) stwierdzenie, że wymaga 490 USD w Bitcoin za odszyfrowanie plików, a kwota zostanie podwojona po 72 godzinach.

Korzystanie z płatności kryptograficznych jest powszechnie używane przez operatorów złośliwego oprogramowania, aby zapobiec śledzeniu przez rząd. Oprócz notatki zostawiają również link do demonstracji odszyfrowania pliku i dadzą szansę odszyfrowania 1 przykładowego pliku za darmo jako dowód, że ich narzędzie do odszkodowania działa. (Literówka Uwaga ransom jest jak pokazana poniżej)

UWAGA!

Przywdziewać’T martw się, możesz zwrócić wszystkie pliki!

Wszystkie pliki, takie jak zdjęcia, bazy danych, dokumenty i inne ważne, są szyfrowane za pomocą najsilniejszego szyfrowania i unikalnego klucza.

Jedyną metodą odzyskiwania plików jest zakup narzędzia deszyfrowania i unikalny klucz dla Ciebie.

To oprogramowanie odszyfiera wszystkie zaszyfrowane pliki.

Jakie masz gwarancje?

Możesz wysłać jeden z zaszyfrowanych plików z komputera, a my odszyfrowaliśmy go za darmo.

Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji.

Możesz uzyskać i sprawdzić przegląd wideo narzędzie do deszyfrowania:

hxxps: // my.TL/T-6TI2DXXR3I

Cena oprogramowania klucza prywatnego i deszyfrowania wynosi 980 USD.

Rabat o 50% dostępny, jeśli skontaktujesz się z nami 72 godziny, to’cena dla Ciebie wynosi 490 USD.

Pamiętaj, że ty’LL nigdy nie przywracaj danych bez płatności.

Sprawdź swój email “spam” Lub “Graty” folder, jeśli nie masz’Nie otrzymuj odpowiedzi dłużej niż 6 godzin.Aby uzyskać to oprogramowanie, musisz napisać na naszym e-mailu:

Menedż[email protected]Zarezerwuj adres e-mail, aby skontaktować się z nami:

[email protected]Twój osobisty identyfikator:

*********************************

Zostałem zarażony, co powinienem zrobić?

Jeśli został ostatnio zainfekowany przez oprogramowanie ransomware, ważne jest, aby mieć środki bezpieczeństwa. Gorąco również sugerujemy, abyś jak najszybciej usunąć złośliwe oprogramowanie z systemu, aby zapobiec dalszej szkody.

Nie myśl o beztrosko, że po zakończeniu szyfrowania pliku złośliwe oprogramowanie również przestanie funkcjonować, ponieważ się nie kończy. Wszelkie nowe pliki dodane do komputera zostaną również zaszyfrowane ze względu na “Zadanie wyzwalające czas” To, że typo ransomware wprowadziło aplikację do harmonogramu zadań.

Oto jak usunąć zadanie wyzwalające czas:

Aby się go pozbyć, otwórz harmonogram zadań, naciskając Klucz Windows+R i typ taskmgr.exe Następnie wprowadź.

Po otwarciu aplikacji kliknij Biblioteka planowania zadań na lewym panelu bocznym, a następnie znajdź Zadanie wyzwalające czas z wyzwalaczy. Gdy go zobaczysz, naciśnij kliknięcie prawym przyciskiem myszy i usuwać.

Teraz, gdy spust zostanie usunięty, zapobiegnie to szyfrowaniu nowych plików, które pojawiają się na komputerze.

Z drugiej strony szyfrowanie mogło powstrzymać się przed wyzwalaniem, ale złośliwe oprogramowanie jest nadal w systemie. Przed całkowicie usunięciem złośliwego zagrożenia konieczne jest najpierw uruchomienie w trybie awaryjnym. Pomocne jest uruchomienie go podczas rozwiązywania problemów w komputerze.

Oto jak uruchomić się w trybie awaryjnym z siecią:

Aby uruchomić w trybie awaryjnym, najpierw otwórz konfigurację systemu, naciskając Klucz Windows + R przycisk, a następnie wpisz “Msconfig.exe“.

Gdy pojawi się okno konfiguracji systemu, kliknij Uruchomić obok generała, a następnie sprawdź Bezpieczny rozruch z opcji rozruchu. Poniżej zaznacz Sieć opcja umożliwiająca Internet w trybie awaryjnym, a następnie kliknij stosować, Po zakończeniu wszystkiego i komputera należy ponownie uruchomić w trybie awaryjnym.

Poniżej tej sekcji przedstawiliśmy szczegółową procedurę, jak usunąć oprogramowanie ransomware typu, a także niektóre możliwe sposoby odszyfrowania zainfekowanych plików. Mimo to ważne jest, aby pamiętać, że nowe warianty oprogramowania ransomware są bardzo mało prawdopodobne.

Wcześniej sugerujemy, abyś wykonał ostatnie środki ostrożności przed rozpoczęciem usunięcia wirusa. Ostatnim krokiem do zrobienia przed kontynuowaniem jest zapasowe zapasowe pliki zakażone, aby uniknąć dalszych szkód podczas procesu krok po kroku.

Utrata danych jest bardzo krytyczna, szczególnie podczas ataku ransomware, w przypadku, gdy ważne są zaszyfrowane pliki, ludzie, którzy codziennie wykonują kopie zapasowe, mogą łatwo wyciągnąć najnowsze i wszystko wróciło do normy. Jednak w przypadku braku kopii zapasowej, zaszyfrowane pliki powinny przynajmniej mieć kolejną kopię na wypadek, gdyby pliki stały się nieodwracalne, gdy coś pójdzie nie tak.

Jednym z najlepszych sposobów na utrzymanie kopii zapasowej byłoby usługi tworzenia kopii zapasowych w chmurze online, takie jak Dropbox i Idrive. Wygodne jest posiadanie kopii zapasowej online, ponieważ dane można łatwo uzyskać i przesyłać z dowolnym urządzeniem, o ile ma połączenie internetowe.

Oprócz tego ma wbudowane zabezpieczenia, które wykryłoby, jeśli przesyłasz lub przesyłam pliki zarażone złośliwym oprogramowaniem. Innym sposobem przechowywania kopii zapasowej byłby tradycyjny sposób posiadania dysku flash USB.

Warto nadal zauważyć, że należy przesyłać pliki w trybie awaryjnym i skanować pliki w poszukiwaniu wirusów przed przeniesieniem ich na dysk flash. Po całkowitym skopiowaniu plików odłącz kij USB i kontynuuj procedurę krok po kroku.

Instrukcje usuwania oprogramowania typu

Ta procedura pomoże Ci w usunięciu oprogramowania typu typu, a także wszelkich zagrożeń związanych z zakażeniem złośliwym oprogramowaniem. Możesz mieć pewność, że podane poniżej informacje zostały wypróbowane i przetestowane.

Podaliśmy proste instrukcje krok po kroku dotyczące usunięcia problemu z oprogramowaniem ransomware z systemu.

Podsumowanie treści

Krok 1: Usuń wirusa za pomocą Malwarebytes

W przypadku złośliwego oprogramowania znacznie lepiej jest polegać na aplikacji antywirusowej, ponieważ jest o wiele łatwiejsza do wykorzystania, szczególnie dlatego, że nie wszyscy w Internecie są biegli w technologii.

Jednym z najpotężniejszych dostępnych narzędzi przeciwbrabicznych jest MalwareBytes Anti-Malware. Mają jedne z najlepszych narzędzi do wykrywania zagrożeń, zapewniając, że każde złośliwe złośliwe oprogramowanie na komputerze jest całkowicie usunięte.

Aby pobrać aplikację w trybie awaryjnym, musisz mieć dozwolone sieci, aby korzystać z Internetu. O ile nie masz już zainstalowanych na komputerze MalwareBytes, postępuj zgodnie z poniższymi instrukcjami:

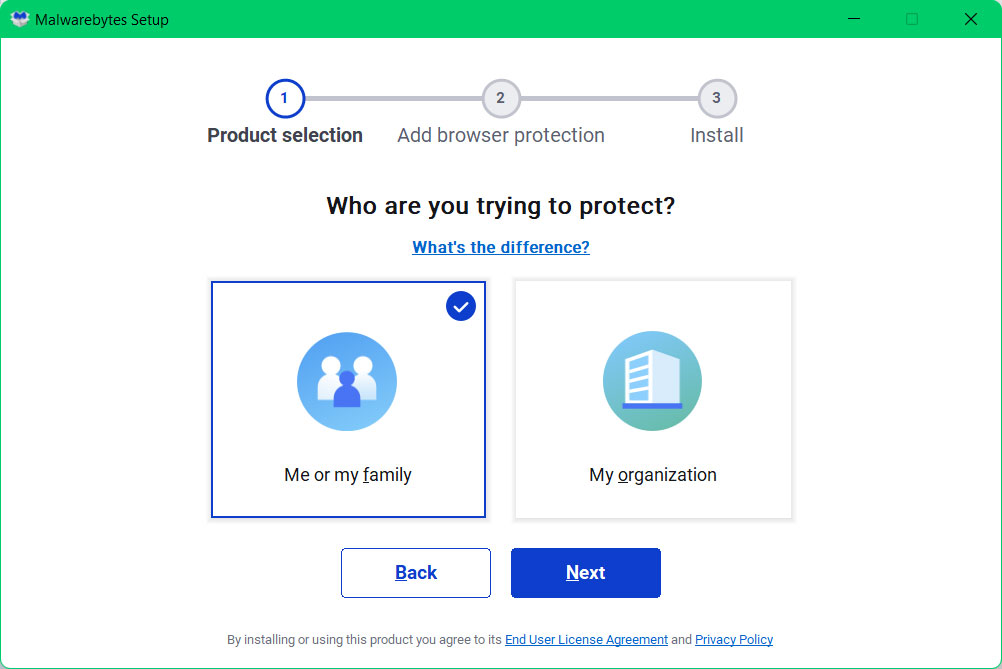

1 Odwiedź oficjalną stronę internetową anty-malware lub Kliknij przycisk powyżej Aby pobrać najbardziej aktualną wersję oprogramowania, która najlepiej odpowiada wymaganiom komputera. Otrzymasz również 14-dniową próbę programu premium, gdy po raz pierwszy pobierasz aplikację.

2 W przypadku podpowiedzi do wyboru pomiędzy osobisty I organizacyjny Użyj, kliknij Opcja osobista O ile nie pobierasz go w swojej firmie. Odtąd postępuj zgodnie z procedurą instalacji podaną na ekranie konfiguracji komputera.

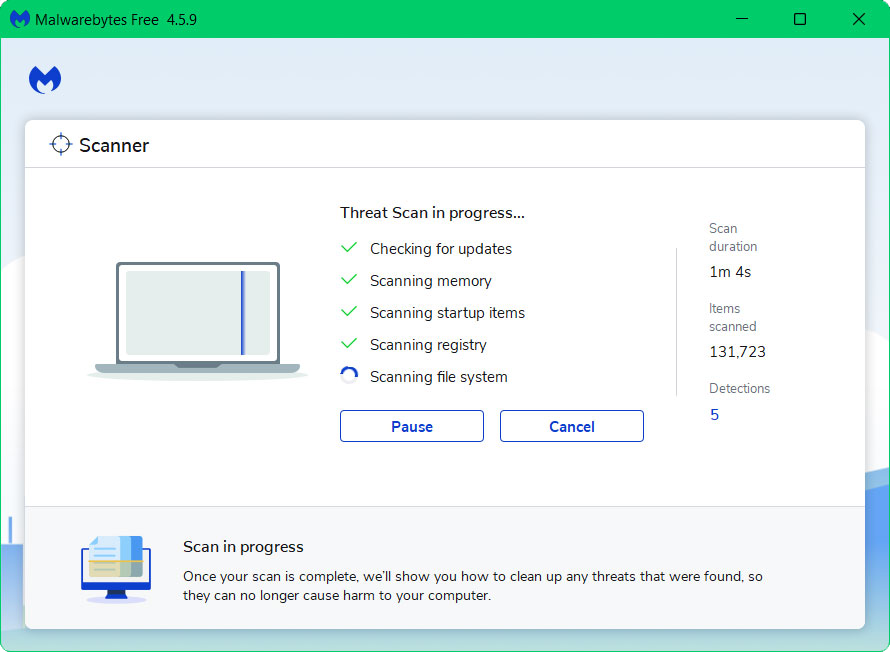

3 Po zastosowaniu instrukcji konfiguracji oprogramowania poczekaj, aż aplikacja zakończy instalację.

4 Po zainstalowaniu aplikacji uruchom pierwszy skanowanie komputerowe i poczekaj, aż skończy się.

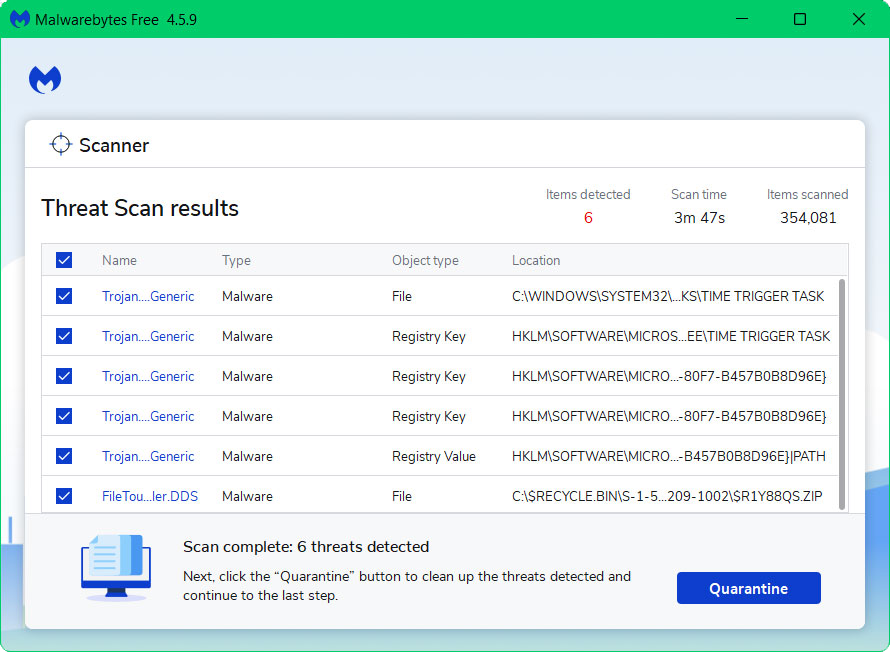

5 Wszystkie odkryte złośliwe oprogramowanie na komputerze będą wyświetlane na ekranie i możesz je wyeliminować, naciskająckwarantanna” przycisk.

Po zakończeniu procesu należy usunąć oprogramowanie ransomware, a także wszelkie inne złośliwe zagrożenia znalezione na komputerze. Aktywowanie Malwarebytes Ochrona w czasie rzeczywistym jest również zalecane, ponieważ zabezpieczy komputer i wykryje potencjalne zagrożenia, gdy tylko się pojawią.

Krok 2: Odszyfrowanie plików za pomocą Emsisoft

Jak wspomniano wcześniej, odszyfrowanie .Pliki na literówki mogą być trudne ze względu na stały wzrost nowych szczepów tego złośliwego oprogramowania, co utrudnia ekspertom ds. Bezpieczeństwa cybernetycznego. Ponadto grupa Ransomware Stop/DJVU wydała nowe wersje od 2019 r.

Narzędzie do deszyfrowania Emsisoft Stop/DJVU może od czasu do czasu odszyfrować starsze odmiany wirusa, a nowsze warianty będą musiały poczekać. Oprócz tego tylko osoby zarażone kluczem offline będą mogły odszyfrować swoje dane, podczas gdy osoby zarażone kluczem online nie będą w stanie tego zrobić, chyba że mają poprzednią kopię zapasową.

Aby sprawdzić, czy Twoje pliki są odszyfrowalne, postępuj zgodnie z poniższymi instrukcjami dotyczącymi instalacji i użycia aplikacji:

1 Przejdź do oficjalnej strony internetowej (kliknij tutaj) i kliknij pobierać przycisk na stronie, aby uzyskać plik programu.

2 Kliknij ikonę strzałki obok pobranego pliku, a następnie wybierz Pokaż w folderze.

3 Po wyświetleniu folderu do pobrania, Kliknij prawym przyciskiem myszy plik konfiguracyjny wtedy Uruchom jako administrator. Po wyskakowaniu ekranu kontroli konta użytkownika kliknij Tak.

4 Przeczytaj termin umowy licencji, a także zrzeczenie się odpowiedzialności przed skorzystaniem z programu, a następnie przejdź do następnego kroku.

5 Po uruchomieniu aplikacji wybierz folder, w którym przechowywane są pliki zainfekowane. Następnie kliknij odszyft i poczekaj, aż program zakończy proces.

Po zakończeniu procesu deszyfrowania, wiadomość pokaże, czy pomyślnie odszyfrował pliki, czy nie. Jeśli program zakończył się odszyfrowaniem zarażonych plików, zapoznaj się z kartą Wyniki, aby wiedzieć, dlaczego odszyfrowanie nie było możliwe. Następujące wiadomości, a także to, co oznacza, pokazano poniżej:

- Nie można odszyfrować pliku: Oznacza to, że deszyfrowanie nie powiodło się, ponieważ nie ma danych o złośliwym oprogramowaniu na ich serwerach.

- Ten identyfikator wydaje się być identyfikatorem online, deszyfrowanie jest niemożliwe: Identyfikator online jest unikalnym kluczem, który jest niemożliwy i nie może być odszyfrowany przez program, a jedynym sposobem jest zapłacenie za żądania atakującego ransomware.

- Ten identyfikator wydaje się być identyfikatorem offline. Deszyfrowanie może być możliwe w przyszłości: Ponieważ jest to nowy wariant grupy Stop/DJVU, odzyskiwanie plików może być możliwe w przyszłości, gdy wystarczająco dużo klawiszy pasuje do tego, który masz. Ważne jest, aby pamiętać, że możliwe może potrwać miesiące, a nawet lata.

Jeśli nie możesz czekać tak długo na odzyskanie plików, możesz uciekać się do innych alternatywnych narzędzi odzyskiwania, które są dostępne.

Alternatywne narzędzia do deszyfrowania:

Oto alternatywne programy, których możesz użyć do przywracania plików z ataku ransomware. Chociaż narzędzia wymienione poniżej mogą być trudne w użyciu, istnieje wiele samouczków dostępnych online, wyjaśniając, jak je wykorzystać. Zauważ, że wymienione poniżej narzędzia nie gwarantują odszyfrowania .Pliki literówek.

Eksplorator Shadow

ShadowExplorer to program odzyskiwania plików, który pozwala odzyskać wcześniejsze wersje plików, które zostały zmienione lub nadpisane. Aplikacja uzyskuje dostęp do lokalizacji, w której znajdują się dokumenty lub pliki.

W przypadku informacji Windows faktycznie zapisuje kopię plików zaktualizowanych o własne punkty przywracania, ale nie będziesz mógł uzyskać do nich dostępu, dopóki funkcja nie będzie się włączyć. Przywracanie danych za pomocą oprogramowania takiego jak ShadowExplorer, z drugiej strony, może być ratunkiem, szczególnie w obliczu wirusa ransomware.

W ciągu kilku sekund aplikacja wyświetli wszystkie odzyskane kopie. Niezależnie od tego, jaki rodzaj pliku, który potrzebujesz, ShadowExplorer znajdzie nadpisane kopie w dowolnym formacie. Ta aplikacja jest niezwykle przydatna, ponieważ może po prostu wyciągnąć kopię zapasową zainfekowanych danych i odzyskać. Byłoby tak, jakby w ogóle nie było zainfekowane, o ile istnieje cień plików, które mogłyby to zrobić.

Photorec

Photo Rec to przede wszystkim program odzyskiwania zdjęć. Pozwala odzyskać zdjęcia z różnych urządzeń cyfrowych, w tym laptopów, kamer wideo, telefonów komórkowych, napędów zewnętrznych i innych.

Narzędzie może również odzyskać uszkodzone zdjęcia, dzięki czemu nadaje się na okazje, takie jak atak ransomware.

Ponieważ uszkodzone zdjęcia mogą zostać utracone lub nie do ponoszenia. Photorec przydaje się tutaj. Aplikacja jest cyfrowym narzędziem odzyskiwania obrazów, które pozwala odzyskać zdjęcia i obrazy z różnych urządzeń, nawet jeśli zostały one uszkodzone przez system lub uszkodzenie plików.

Program jest open source i za darmo. Odzyskuje brakujące pliki z systemu za pomocą tekstu opartych na tekstach danych. Należy jednak pamiętać, że ta aplikacja nie może zapewnić, że twoje zarażone zdjęcia zostaną całkowicie odszyfrowane.

Krok 3: Ostateczne środki ostrożności (opcjonalnie)

Przed powrotem do normalnego trybu systemu Windows upewnij się, że urządzenie komputerowe jest bezpieczne i wolne od złośliwego oprogramowania. Nie chcesz, aby kolejne atak ransomware nastąpił po ponownym uruchomieniu.

Cyberprzestępcy wykorzystują różne metody, aby uzyskać dostęp do urządzeń swoich ofiar; Osoby, które zostały niedawno zhakowane, powinny zapewnić, że bezpieczeństwo ich urządzenia jest ciasne, aby uniemożliwić hakerom ponowne uzyskanie dostępu.

Oto kilka rzeczy do zrobienia, aby komputer był bezpieczeństwo przed kolejnym atakiem ransomware lub innymi niebezpieczeństwem.

Użyj funkcji dostępu do sterowanego folderu

Kontrowolniony dostęp do folderów powinien być używany, jeśli używasz systemu Windows 10 lub 11. Pomaga zabezpieczyć wrażliwe dane przed złośliwymi zagrożeniami, takimi jak oprogramowanie do typu.

Włączanie go ograniczy dostęp do określonych folderów do tych aplikacji, które otrzymały pozwolenie na ich otwarcie. Postępuj zgodnie z poniższymi procedurami, aby włączyć dostęp do kontrolowanego folderu, chyba że masz już włączenie.

1 Otwórz menu Windows Start i wyszukaj Bezpieczeństwo systemu Windows Następnie kliknij aplikację.

2 Po pojawieniu się aplikacji Windows Security kliknij Wirus i ochrona przed zagrożeniem z jednej z pokazanych opcji.

3 Przewiń w dół i znajdź sekcję ochrony oprogramowania ransomware, a następnie kliknij Zarządzaj ochroną oprogramowania ransomware jak pokazano.

4 Włącz dostęp do kontrolowanego folderu, przełączając go NA.

5 Z przycisku chronionych folderów możesz dodać foldery, które chcesz chronić, a tylko aplikacje za zgodą mogą uzyskać do niego dostęp.

Chociaż nie każdy plik na komputerze może zostać zabezpieczony, ale wszystkie cenne pliki powinny zostać zachowane i umieszczone w chronionym folderze. Złośliwe oprogramowanie, takie jak oprogramowanie typu.

To bardzo pomocna funkcja, ale powinieneś zachować ostrożność, które aplikacje zapewniają dostęp do chronionych folderów. Mogą istnieć wirusy ukryte jako autentyczne programy, które mogłyby próbować z tego skorzystać, dlatego zachować ostrożność, udzielając pozwolenia na programy i sprawdzaj, że są ważne.

![]()

Konfiguracja OneDrive dla odzyskiwania plików

Jednym z najważniejszych środków ostrożności, według wielu ekspertów komputerowych, jest okresowe tworzenie kopii zapasowych plików, aby mieć kopię w przypadku ataku ransomware. Uszkodzenie byłyby zmniejszone, gdyby pliki były kopie zapasowe do chmury lub patyki USB, ale wiele osób nie czyni go rutynowym tworzeniem kopii zapasowej plików.

Po uderzeniu przez ransomware można niewątpliwie nauczyć się ich lekcji i wykonywać regularne kopie zapasowe. Pamięć w chmurze jest jednym z najlepszych sposobów tworzenia kopii zapasowych plików, ponieważ jest dostępne z dowolnego miejsca z połączeniem internetowym.

Na szczęście OneDrive ma funkcję kopii zapasowej pliku komputerowego i powinieneś teraz kopić kopię zapasową plików jako środki ostrożności w przypadku kolejnego ataku. OneDrive jest wstępnie zainstalowany dla Windows 10 i nowszych, więc jeśli używasz starszego systemu, musisz najpierw pobrać aplikację (Kliknij tutaj).

1 Aby uzyskać dostęp do jednego dysku, otwórz menu Windows Start i wyszukaj Onedrive Następnie kliknij aplikację.

2 Po otwarciu aplikacji/strony internetowej OneDrive wypełnij wymagane informacje potrzebne do zarejestrowania się, jeśli jeszcze tego nie zrobiłeś.

3 Kopie zapasowe plików, które znajdują się na komputerze, zdjęcia i dokumenty, upewniając się, że istnieje znak wyboru w prawym górnym rogu ikon. Kliknij Kontynuować Aby kontynuować kolejne kroki i zakończyć wprowadzenie.

4 Jak widać, OneDrive jest folderem, a jeśli chcesz dodać więcej elementów do zabezpieczenia, po prostu skopiuj i wklej ten element do tego wyznaczonego folderu. Pliki, które zostały zapasowe, będą miały obok nich znak wyboru. Osoby z ikoną chmury oznaczają, że są one dostępne tylko wtedy, gdy istnieje połączenie internetowe.

Gdy pliki będą bezpieczne, znacznie ograniczy szansę na uszkodzenie podczas kolejnego ataku złośliwego oprogramowania, ponieważ możesz po prostu wyciągnąć kopię zapasową z chmury OneDrive.

Teraz możesz ponownie użyć komputera i uruchomić tryb normalny. Oprócz tego możesz przeczytać poniżej kilka wskazówek dotyczących bezpieczeństwa, jak bezpiecznie przeglądać Internet i zapobiegać spotkaniu złośliwych zagrożeń.

Niektóre wskazówki dotyczące bezpieczeństwa w Internecie

- Należy unikać stron internetowych o charakterystycznych rozszerzeniach domeny. Rozszerzenia domeny inne niż .com, .org, .netto i .Należy unikać EDU, ponieważ większość zainfekowanych stron internetowych ma bardzo wyraźne TLD, zawsze sprawdzaj ostatnią sekcję domeny, aby upewnić się, że jesteś na bezpiecznej stronie, chyba że jest to renomowane przez długi czas.

- Nigdy nie pobieraj oprogramowania ani programów z nieznanych źródeł. Jest to jeden z najpopularniejszych sposobów na oprogramowanie adware i inne złośliwe oprogramowanie do infiltracji komputera. Pobierz tylko ze źródeł uznanych i prawnych. Aby być bezpiecznym, unikaj stron do pobrania i pękniętego oprogramowania, ponieważ pliki prawie zawsze będą zawierać wirusy.

- Jednym z najbardziej niezawodnych sposobów bezpieczeństwa w Internecie jest użycie zapory. Chroni użytkowników przed potencjalnie niebezpiecznymi stronami internetowymi, działając jako pierwsza linia ochrony. Trzyma intruzów z sieci i urządzenia użytkownika. W dzisiejszym świecie zapora ochroni użytkownika przed ryzykiem, które czają się w wielkim Internecie.

- Oprogramowanie antywirusowe musi być aktualne. Programy te powinny być zawsze aktualizowane na komputerze, ponieważ codziennie wytwarzane są setki nowych zagrożeń złośliwego oprogramowania, które mają na celu zarażanie słabości maszyny. Aktualizacje antywirusowe zawierają najnowsze pliki potrzebne do zwalczania nowych zagrożeń i ochrony komputera.

- Odwiedź tylko strony internetowe z bezpiecznym połączeniem. Ponieważ połączenia HTTP nie szyfrują otrzymywanych danych, nie są uważane za bezpieczne. Wprowadzanie danych osobowych, takich jak adresy e -mail, numery telefonów i hasła na stronie internetowej, która korzysta z połączenia HTTP, jest niebezpieczne, ponieważ informacje mogą zostać skradzione. Z drugiej strony strony internetowe korzystające z połączeń HTTPS są bardziej bezpieczne, ponieważ dane są szyfrowane, a atakujący rzadziej uzyskują dostęp do informacji udostępnianych w Witrynie.

Millan Nava

Millan Nava jest analitykiem bezpieczeństwa informacji z wieloletnim doświadczeniem w dziedzinie bezpieczeństwa cybernetycznego. Stworzył tę stronę, aby pomóc osobom w problemach bezpieczeństwa urządzeń, a także dostarczać angażujące treści użytkownikom sieci.

Chronić swoje urządzenie. Użyj najlepszego oprogramowania antymalnego, aby chronić komputer.

Czy formatowanie usuwa wirusy z komputera?

Uruchomienie procesu formatowania na komputerze może wydawać się skutecznym sposobem pozbycia się uporczywego wirusa lub innej formy złośliwego oprogramowania. Uruchomienie resetowania lub formatowania najprawdopodobniej zniszczy wszystkie dane przechowywane w komputerze’S dysk twardy.

Ale najbardziej złożonym zadaniem do zrozumienia i nauki jest to, czy istnieje możliwość usunięcia wirusa, który jest w nim obecny? Wirusy wpływają głównie na płynną funkcję i płynne działanie komputera. Dzięki temu możesz się martwić i chcieć wiedzieć, czy resetowanie lub formatowanie może mieć jakąkolwiek różnicę, czy nie? Pozwalać’S Dowiedz się, co faktycznie dzieje się podczas formatu i komputera i dlaczego sformatowanie jest potrzebne!

Formatuje rozwiązanie lub nie?

Zazwyczaj nie’t naprawdę wymaga formatowania dysku twardego, aby pozbyć się obecnego wirusa. Tak długo, jak masz zainstalowany program antywirusowy i aktualny, może natychmiast uzyskać dostęp do wady i całkowicie go wyczyścić. Jeśli nadal podejrzewasz, że komputer jest zarażony wirusem, a oprogramowanie antywirusowe nie jest w stanie wykryć problemu, nie ma lepszego sposobu, jak tylko usunąć dysk twardy, aby wyeliminować dalsze ryzyko i uszkodzenie złośliwego oprogramowania.

W jaki sposób komputer jest zarażony wirusem?

Być może zastanawiasz się, w jaki sposób komputer dogonił uparty wirus, który nie jest gotowy do usunięcia z dysku twardego. Tego rodzaju wirusy łatwo i na wiele możliwych sposobów dostają swoją pozycję.

1.Akceptując, nie wiedząc, co’s Pism

Często na ekranie pojawia się pudełko z napisem akceptowania lub odrzucenia, a niewiele jest napisanych, dzieje się tak zwłaszcza podczas pobierania plików. Użytkownicy Don’T przyznaje go do przeczytania i zaakceptowania go spontanicznie powodując problemy z wyprzedzeniem. Ma to większy potencjał, aby okno zostało zarażone wirusem, który jest akceptowany do wprowadzenia przez błąd. W większości podejmujesz szybkie działania podczas instalowania lub aktualizacji programu. Często pytasz, czy potrzebujesz dodatkowego oprogramowania i mówisz tak, nie wiedząc, jakie to reperkusja może powodować. W tym miejscu pozwalasz wirusowi wejść na dysk, powodując uszkodzenia.

2.Pobrane zainfekowane oprogramowanie

Po pobraniu dowolnego oprogramowania za pośrednictwem Internetu upewnij się, że wiesz, że pochodzą z wiarygodnego źródła, jeśli nie, pozwalasz złośliwego oprogramowania przejąć informacje przechowywane w urządzeniu. Upewnij się, że uruchomisz pobieranie za pośrednictwem programu antywirusowego zainstalowanego, ponieważ będzie on chronił przed wszystkimi wirusami, które mają wejść do Twojego urządzenia. Podczas fazy instalacji najlepszym sposobem jest odczytanie wszystkich podpowiedzi dotyczących programu i skanowania po zakończeniu.

3.Przywiązanie e-mail jest ryzykowne

Zasadniczo świadomości nigdy nie otwieraj załącznika w e -mailu, który jest odbierany z podejrzanego urządzenia. Twój komputer może być posiadany z ryzykownym złośliwym oprogramowaniem lub wirusem, który może wejść, gdy tylko otworzysz załącznik, który ma złośliwy kod. Nawet jeśli nadawca jest znaną osobą, nie ryzykuj komputera i zawsze bądź ostrożny przed otwarciem jakiegokolwiek linku, pobierania lub załącznika.

4.Nieznane linki są niebezpieczne

Dzisiaj’Świat przyjazny dla technologii, prawie każdy może stworzyć swoją stronę internetową i rozpocząć działalność, co jest w zasadzie wiele dla ludzkości, wzrostu, inteligencji i kreatywności. Ale przy takiej ilości inteligencji i technicznej jest wystarczająco dużo sposobów niewłaściwego użycia i zmuszania drugiej osoby cierpienia. Ponieważ każdy może utworzyć stronę internetową, możesz nie pamiętać, że strona internetowa ma szansę pozwolić wirusowi lub złośliwemu oprogramowaniu wejść do twojego urządzenia. Ta złośliwa strona ma silną szansę na odczytanie plików, komputera, a nawet przeniesienia podejrzanych plików na urządzenie. Mogą również wtrącać się w twoją prywatność, czytać i pobierać poufne informacje, aby lepiej zachować ostrożność i stwierdzić przed otwarciem jakiegokolwiek linku.

Formatowanie biegu:

Uruchamianie formatowania lub resetowanie fabryki usunie wszystkie dane obecne na dysku twardym. Zapewni, że komputer powrócił do swoich początkowych możliwości, a system operacyjny, pamięć jest jeszcze dobrze chroniona. Aby uruchomić fabrykę, zresetować, możesz po prostu przejść do ustawienia i usunąć wszystko, co jest obecne na komputerze. Możesz wybrać opcję w pełni wyczyścić napęd i najprawdopodobniej wszystkie dane wraz z wirusem zostaną usunięte lub usunięte z dysku twardego.

- Istnieją szanse, w których twój system jest pochłaniany zbyt wieloma błędami i problemami wirusowymi.

- Ten problem jest przeniesiony do następnego kroku, dlaczego ważne jest, aby każdy właściciel komputera pomyślał o formatowaniu.

- Wirusy są najczęściej wprowadzane z plików, które są zarażone lub uszkodzone i zdecydowanie mają pojemność do przeniesienia i rozkładu liczb.

- Te wirusy uszkodzą Twoje dane i zdecydowanie utrudnią korzystanie i otwieranie plików, dostęp do komputera i obrócenie systemu również wolniej.

- Zauważysz, że system zmniejszy wydajność, a ponieważ zajmuje dużo miejsca i z urządzenia, w ten sposób skrócenie czasu pracy komputera.

Dlaczego formatowanie jest wykonywane?

- W przypadku, gdy komputer działa wolniej niż zwykle, jest to znak, że komputer jest złapany z pewnym błędem, który wymaga pomocy.

- Uaktualnienie obecnego systemu operacyjnego jest jednym z najważniejszych powodów, dla których formatowanie jest kluczowe i potrzebne.

- Możesz kupić lub skorzystać z ulepszonej wersji systemu operacyjnego; Chcesz zobaczyć lepsze wyniki swojego systemu operacyjnego i dlatego wykonujesz formatowanie.

- Naprawienie błędu, który nie jest usuwany w żaden możliwy sposób i próbowałeś przetestować wiele oprogramowania, narzędzi i środków, aby się go pozbyć.

- Wydaje się, że Twój dysk twardy działa, jest całkowicie pełny i nie masz sposobów na przechowywanie w nim innych ważnych danych.

- Zauważasz niezwykłe zaciemnienie, gdy tylko uruchomisz komputer, jest to znak wady, który nie pozwala ci działać lub uruchomić urządzenie.

Niewiele wirusów wygrało’t Ucieczka resetów:

Formatowanie nie’t zazwyczaj usuwaj zainfekowane pliki, które są przechowywane lub stworzyły dom w urządzeniu. Wirusy mogą powrócić do komputera, nawet jeśli wykonałeś solidne formatowanie dysku twardego. Urządzenie do przechowywania tworzenia kopii zapasowych musi być w pełni zeskanowane, aby upewnić się, że nie ma formy wirusa lub oprogramowania w ich obecności, która może ponownie powodować infekcję.

Upewnij się, że kopia zapasowa danych jest dokładnie sprawdzana.

Te tworzenie kopii zapasowych danych utrzymują możliwość ponownego przyniesienia wirusa, co jest znakiem, który może cię zmusić poprzez wstrzyknięcie wirusa do komputera. Niektóre z bardzo rzadkich wirusów wciąż mają szansę znaleźć sposób i dostać się do komputera, nawet po zakończeniu formatowania. Jeśli Twoje dane są analizowane i sprawdzane oraz czy to’jest czystym i wolnym wirusem, wirus nie będzie możliwy, aby wirus ponownie wejść po sformatowaniu.

Wirus sektora rozruchowego:

Bootkit jest w zasadzie jednym bardzo upartym rodzajem złośliwego oprogramowania, który wydaje się być wyzwaniem do usunięcia lub wymazania z systemu. Wirus może być poruszony infekowanie dysku twardego, a także modyfikuje informacje przechowywane w komputerze, gdy ładuje się w systemie operacyjnym. W ten sposób złośliwe oprogramowanie nie tylko wpływa lub zakłóca proces rozruchu, ale możliwość jego rozszerzenia na wpływ na urządzenie pamięci, które jest podłączone do komputera/laptopa. Zestawy rozruchowe wygrały’wydaje się być bardzo powszechnym rodzajem złośliwego oprogramowania, jak to było wcześniej, ale przede wszystkim ukierunkowali na urządzenie i wpłynęły na ogólną funkcjonalność.

“Aplikacje Google Play obiecały gratisy, ale zamiast tego użytkownik otrzymał złośliwe oprogramowanie”

Google oficjalnie usunął 56 aplikacji na Androida ze swojego oficjalnego sklepu Google Play, który był uważany za część reklam oszustw. Oszustwo zostało nazwane terakotą, która została odkryta przez White Ops, która jest firmą ochronną, która identyfikuje zachowania związane z botami.

W sklepie Google Play przesłano aplikację, która twierdziła, że dostarczono bezpłatne profity, jeśli została zainstalowana. Aplikacja oferowała buty, buty, bilety, kupony, trampki i inne drogie produkty, które miały tylko zwabić użytkowników do pobrania. Po zainstalowaniu użytkownik musiał poczekać 2 tygodnie, aby uzyskać nagrodę, ale zamiast tego zostali nagrodzone szkodliwym złośliwym oprogramowaniem w swoim urządzeniu mobilnym.

Gang uruchomił to samo w zmodyfikowanej przeglądarce WebView i wykonał tam również oszustwo, ładując fałszywą reklamę, a następnie uzyskując z niej przychody.

Zespół White Ops udowodnił, że telewizyjnie w telewizyjnych około 3 miliardów reklam w samych 65000 urządzeń mobilnych, wyobraź sobie, jak realistyczne wyglądało fałszywe oszustwo złośliwego oprogramowania.

TechChef jest wiodącym dostawcą usług odzyskiwania danych i odkażania danych.

Z jakiegokolwiek powodu, jeśli chcesz usunąć lub sformatować urządzenie, musisz upewnić się, że w tym zastosowanie jest wykorzystywane odpowiednie oprogramowanie. W ten sposób profesjonalne oprogramowanie usunie wszystkie niechciane pliki, usunie urządzenie i usunie również możliwe szanse na złośliwe oprogramowanie.

Odkażenie danych przy TechChef Udowodniono, że jest bardzo pomocny dla użytkowników, a nasi klienci byli naprawdę zadowoleni ze 100% wyników. Jesteśmy certyfikowani i przeszkolonymi personelem, a nasze usługi nigdy nie mogą się pomylić. Jesteśmy godne zaufania i zapewniamy bezpieczne i niezawodne odkażanie dla Twojego urządzenia.

Nasze środowisko w czystości utrzyma urządzenie z dala od każdego intruza, dysk twardy również będzie chroniony, a my zabezpieczy Twoje informacje. Możesz polegać na TechChef, aby nie pozwolić złośliwego oprogramowania atakować urządzenie i usunąć wszystkie informacje w bezpieczny sposób.

Czy sformatowanie laptopa usuwa oprogramowanie ransomware?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.

Jak sformatować laptopa do usunięcia wirusa

Czy kiedykolwiek myślałeś o rzuceniu laptopa w ścianę z powodu powalenia?

To denerwujące, gdy nagle laptop został ssany!! Kiedykolwiek ja’Próbowałem uruchomić na nim bezpłatne skany, mówiąc, że nie ma wirusów, rzecz jest powolna jak diabli. W końcu, powolne, potem działa, zanim rozum jest wirusem. Prawdopodobnie zainfekowany wirusem jest pobierany z Internetu.

Lub używając nieznanego napędu, który może mieć wirusa. Jeśli twój laptop prawdopodobnie nie działa dobrze i nie masz’T niech masz czas na ten warsztat naprawczy. Następnie idź do formatowania; Jest to proste i przez większość czasu technika robocza.

Zawartość pokazywać

Formatowanie laptopa

Podejmowanie resetowania fabrycznego na laptopie powinno wyeliminować większość złośliwego oprogramowania, z wyjątkiem infekcji obszaru rozruchu.

W przeciwieństwie do większości niebezpieczeństw, infekcja zanieczyszcza sam dysk twardy zamiast Microsoft Windows lub jego wprowadzone programowanie.

Niemniej jednak zorganizowanie napędu nie zabije infekcji – standardowa konfiguracja regularnie ISn’Odpowiednie ostrożnie, aby wyeliminować wszystkie wskazówki dotyczące złośliwego oprogramowania. Aby wyeliminować infekcję obszaru rozruchowego, uruchom rozruchowy program antywirusowy z Drive CD, DVD lub USB.

Jak wiedzieć, czy laptop jest zarażony

Istnieją jednak pewne oznaki, że Twoja maszyna może mieć infekcję, trojan, robak lub inny rodzaj złośliwego oprogramowania.

- Bardzo wolny komputer

- Wspólne wiadomości, które nagle pojawiają się i trudno wyeliminować

- Nierozpoznane programy komputerowe wysyłające samotnie

- Dźwięk niekonsekwentnej aktywności dysku twardego

Jak sformatować laptopa do usunięcia wirusa

Po pierwsze, wykonaj kopię zapasową ważnych danych i dokładnie je sprawdź. Aby uruchomić reset fabryki, możesz zasadniczo przejść do ustawienia i wyeliminować wszystko, co jest dostępne na twoim komputerze.

Możesz wybrać wybór całkowitego wyczyszczenia napędu i najprawdopodobniej wszystkie informacje obok infekcji zostaną wyjęte lub wyeliminowane z dysku twardego.

Istnieje wiele systemów operacyjnych i nie wszystkie systemy operacyjne mają takie same funkcje. Wraz z niektórymi systemami dostarczane są płyty instalacyjne, podczas gdy z niektórymi, nie podaje się płyt CD.

- Musisz mieć CD instalacji, ponieważ wszystkie formatowanie danych usunie system operacyjny.

- Wiele osób często mówi, abyś skopiował wszystkie dane w urządzeniu odzyskiwanym. Jednak nie zasugeruję tego, ponieważ jeśli odzyskasz stare pliki, wraz z nimi odzyskasz również dołączone do nich wirusy.

- Włóż CD instalacji.

- CD instalacji będzie działać samodzielnie podczas jej wstawienia; Jeśli to nie’T, zrób to ręcznie, klikając moją ikonę komputera, znajdując i klikając dysk dysku.

- Po załadowaniu będą opcje do wyboru. Te opcje będą dotyczyć tego, w jaki sposób chcesz zainstalować system operacyjny.

- Wybierz opcję ‘ Zainstaluj świeżą kopię systemu operacyjnego. ‘

- Teraz postępuj zgodnie z monitami, a poprosi cię o przyjęcie umowy. Kliknij ” zgadzam się’,’ ”Ustawienia”, ”domyślny”, a następnie kontynuuj.

- Kiedy program zaczyna się uruchomić, nie obsługuj systemu. Niech to zostanie ukończone. Minie kilka minut.

- Teraz pojawia się w drugą stronę, jeśli nie otrzymałeś żadnej płyty CD instalacyjnej.

- W takim przypadku twój system został wyposażony w opcję reformatową. Usuwa wszystkie dane i ponownie zainstaluje ten sam system operacyjny z całym oprogramowaniem dostarczonym po nowo kupowanym systemie.

- W przypadku tego formatowania musisz ponownie uruchomić system. Jednocześnie ponownie uruchamia naciśnięcie F10. Czasami wystarczy jedno kliknięcie, a czasem naciśnij je więcej niż raz.

- Zajmie Cię do panelu z opcjami przywracania i naprawy. Najpierw musisz wybrać opcję przywracania. Zajmie to około 30 minut, a następnie będziesz mieć odświeżony system bez wirusów.

- Niektórzy wolą, aby twardy dysk lub napęd w stanie stałym jest pobierany i podłączony do laptopa za pomocą wtyczki adaptera USB SATA, a następnie ręcznie sformatowane za pomocą wiersza polecenia.

- W tej kolejności podano następujące kody: ‘Diskpart’ Potem przychodzi ‘Dysk listy,’ który wyświetla wszystkie dyski na dysku dysku. Następnie zidentyfikujesz dysk i kliknij go. I ostatnie polecenie,’ Wyraźne jest podane.

Wirus może odejść po resetowaniu fabrycznym, doskonale radzi sobie z niewielkim wirusem, ale nie jest to również powszechne rozwiązanie, ponieważ może powodować poważne uszkodzenia.

Podobnie, jeśli masz Windows 10 na laptopie, wirus nigdy nie zniknie, po prostu zresetuje laptopa. Ponieważ zresetowanie systemu Windows 10 w laptopie, usuń wszystkie zainstalowane miękkie wyroby i aplikacje.

Dlatego najlepszym sposobem na usunięcie wirusa z laptopa jest zainstalowanie oprogramowania antywirusowego. Oprogramowanie antywirusowe może łatwo i swobodnie usuwać wirusa z laptopa, a także ochrona danych, obrazów lub plików już przechowywanych na laptopie.

Dlatego należy przestrzegać następujących instrukcji instalacji oprogramowania antywirusowego:

- Zainstaluj wszelkie najlepsze oprogramowanie antywirusowe, posiadające doskonałe recenzje lub oceny.

- Aby chronić dane laptopa, zawsze zaleca się zamykanie wszystkich plików tymczasowych i zapisywanie ważnych plików.

- Jednak najlepszym sposobem jest odłączenie połączenia internetowego, gdy masz uruchomić oprogramowanie antywirusowe.

- Po wykonaniu zainstalowanego oprogramowania (może to potrwać dużo czasu), często spójrz na ważne dokumenty lub pliki.

- Zatem ostatecznie zresetuj laptopa i sprawdź, czy wirus został usunięty, czy nie.

- Większość wirusów w dzisiejszych czasach osadza się głęboko w systemie operacyjnym, co skutkuje ponownym zakażeniem.

Owinięcie

Tam’S Nie ma to jak zrozumienie twojego komputera z systemem Windows, Mac lub laptopa jest skażone infekcją lub złośliwym oprogramowaniem. Jednak przy ostrożnej i ostatecznej aktywności wyeliminowanie infekcji może być szybkie i proste. Niestety, to’nie jest ogólnie jasne, gdy komputer jest zanieczyszczony infekcją lub złośliwym oprogramowaniem.

Patrick Johnson jest entuzjastą technologii i blogerem; Obecnie mieszka na Florydzie w Stanach Zjednoczonych. Uwielbia pisać o laptopach, przewodnikach, konfiguracjach, funkcjach i akcesoriach. Quora i Reddit to popularne dwa miejsca, w których go znajdziesz. Bez względu na pytania dotyczące laptopa, może już mieć odpowiedź.