Jak skonfigurować prywatny dostęp do Internetu OpenVPN na router PCWRT

Jeśli chcesz dodatkowo uzyskać dostęp do urządzeń w sieci LAN, będziesz musiał na to wyraźnie pozwolić. Na przykład, aby umożliwić dostęp do urządzeń z 192 roku.0.0.0/24, dodaj następujące dwie reguły (przed jakąkolwiek regułą odrzucenia):

Prywatny dostęp do Internetu

Prywatny dostęp do Internetu to usługa VPN oparta na subskrypcji. Oto kilka kluczowych punktów na temat PIA:

- Wszystkie aplikacje PIA zostały wydane jako open source: https: // github.com/pia-foss

- Direguard został dodany do serwerów VPN i aplikacji VPN

- Serwery VPN zostały migrowane z Ubuntu 14.04 LTS do Arch Linux

- Wszystkie serwery VPN są teraz szyfrowane przez DM-Crypt, zgodnie z poradami od programistów Arch Linux

- Wszystkie usługi VPN działają teraz w pamięci za pośrednictwem Ramdisk

podręcznik

Oto przewodnik krok po kroku, jak skonfigurować prywatny dostęp do Internetu za pomocą apletu NetworkManager:

Podejście Applet NetworkManager

Instalacja

1. Pobierz pliki konfiguracyjne OpenVPN z PIA i wyodrębnij plik zip do niezapomnianej lokalizacji.

2. Zainstaluj i skonfiguruj NetworkManager, NetworkManager Applet i wtyczkę OpenVPN.

Konfiguracja

1. Kliknij prawym przyciskiem myszy aplet NetworkManager i wybierz „Edytuj połączenia”.

2. Kliknij znak plus, aby utworzyć nowe połączenie.

3. Wybierz „Zaimportuj zapisaną konfigurację VPN” i kliknij „Utwórz”.

4. Przejdź do katalogu, w którym wyodrębniono pliki OpenVPN i otwórz jeden z plików.

5. Wprowadź swoją nazwę użytkownika i hasło dostarczone przez prywatny dostęp do Internetu.

6. Kliknij „Advanced” i upewnij się, że „Użyj LZO Data Compression” jest ustawiony na „Adaptive”, a „Set Virtual Device Typ” jest ustawiony na „TUN”.

7. Przejdź do zakładki bezpieczeństwa i wybierz „AES-128-CBC” jako szyfr i „SHA-1” jako uwierzytelnianie HMAC.

8. Kliknij „OK”, aby zapisać zmiany.

9. Przejdź do zakładki „Ustawienia IPv6” i wybierz „Ignoruj” dla „metody”, ponieważ PIA blokuje adresy IPv6.

10. Kliknij „Zapisz”, aby zapisać konfigurację.

Stosowanie

1. Kliknij w lewo w aplecie NetworkManager i wybierz utworzone połączenie VPN.

2. Gdy pojawi się złoto, jesteś z powodzeniem podłączony do prywatnego dostępu do Internetu. Możesz potwierdzić połączenie, odwiedzając stronę internetową PIA.

Uwaga: Aby uniknąć wprowadzania hasła za każdym razem, możesz ustawić poświadczenia, aby były dostępne dla wszystkich użytkowników.

Podejście linii poleceń OpenVPN

Instalacja

1. Pobierz konfiguracje OpenVPN z PIA i przenieś wszystkie pliki na/etc/openvpn/klient.

2. Zmień rozszerzenia pliku z .Opvn do .conf i zastąp przestrzenie w nazwach plików na podkreślenia.

Stosowanie

Aby automatycznie się zalogować, dołącz nazwę pliku zawierającego nazwę użytkownika i hasło natychmiast po „Auth-User-Pass” w pliku konfiguracyjnym (.

Aby przetestować, jeśli pomyślnie połączyłeś się z VPN, możesz użyć zalecanych narzędzi.

Automatyczny

Oficjalny skrypt instalacyjny

Prywatny dostęp do Internetu zapewnia skrypt instalacyjny do skonfigurowania NetworkManager. Pobierz i uruchom skrypt, aby skonfigurować VPN.

Uwaga: Skrypt wymaga Pythona 2, więc może być konieczne najpierw zainstalowanie Python2.

Oficjalny klient Linux

PIA ma oficjalnego klienta dla Linux z wsparciem Arch. Pobierz i uruchom skrypt instalacyjny.

Pakiety

– „PIAVPN-BIN”: automatyzuje oficjalnego instalatora.

– „Private Internet Access/AUR”: instaluje profile dla NetworkManager, Connman i OpenVPN.

Vopono

Vopono to narzędzie, które umożliwia uruchamianie określonych aplikacji za pośrednictwem połączenia VPN z tymczasowymi przestrzeniami nazw sieci. Obsługuje automatyczną generowanie konfiguracji dla prywatnego dostępu do Internetu.

Jak skonfigurować prywatny dostęp do Internetu OpenVPN na router PCWRT

Jeśli chcesz dodatkowo uzyskać dostęp do urządzeń w sieci LAN, będziesz musiał na to wyraźnie pozwolić. Na przykład, aby umożliwić dostęp do urządzeń z 192 roku.0.0.0/24, dodaj następujące dwie reguły (przed jakąkolwiek regułą odrzucenia):

Prywatny dostęp do Internetu

Prywatny dostęp do Internetu to usługa VPN oparta na subskrypcji.

- Wszystkie aplikacje PIA zostały wydane jako open source: https: // github.com/pia-foss

- Direguard został dodany do serwerów VPN i aplikacji VPN

- Serwery VPN zostały migrowane z Ubuntu 14.04 LTS do Arch Linux

- Wszystkie serwery VPN są teraz szyfrowane przez DM-Crypt, zgodnie z poradami od programistów Arch Linux

- Wszystkie usługi VPN działają teraz w pamięci za pośrednictwem Ramdisk

podręcznik

- Wyłącz IPv6, ponieważ nie jest obsługiwany przez PIA.[1]

- Upewnij się, że używasz serwerów DNS PIA, wymienionych na ich stronie internetowej.

Podejście Applet NetworkManager

Instalacja

Pobierz pliki konfiguracyjne OpenVPN z PIA. Wyodrębnij plik zip do miejsca w katalogu domowym użytkownika lub gdzie indziej, który jest niezapomniany do przyszłego dostępu. Warto zauważyć, że nawet gdy StrideGuard może być używany na binarny Linux i w aplikacji, PIA musi jeszcze dostarczyć pliki przewodu do konfiguracji. Innymi słowy, przy użyciu podejścia NetworkManager można użyć tylko OpenVPN.

Zainstaluj i skonfiguruj NetworkManager wraz z apletem NetworkManager i wtyczką OpenVPN.

Konfiguracja

- Kliknij prawym przyciskiem myszy aplet NetworkManager ze środowiska komputerowego i kliknij Edytuj połączenia. Kliknij znak PLUS w dolnym lewym rogu okna połączeń sieciowych, który pojawia się.

- Po wybierzeniu typu połączenia kliknij menu rozwijane i przewiń w dół, aż osiągniesz „Zaimportuj zapisaną konfigurację VPN”. Wybierz tę opcję. Teraz kliknij Utwórz.

- Przejdź do katalogu, które wyodrębniłeś wszystkie pliki OpenVPN wcześniej, a następnie otwórz jeden z plików z tego folderu. Ogólnie rzecz biorąc, będziesz chciał otworzyć plik powiązany ze połączeniem, którego chcesz.

- Po otwarciu jednego z plików OpenVPN, pojawiającym się oknem, powinno być „edycja”. Wpisz swoją nazwę użytkownika i hasło, które otrzymałeś od prywatnego dostępu do Internetu. W polu hasła znajduje się ikona wskazująca zgodę użytkownika poświadczeń; Zmień ustawienia, jak chcesz.

- Teraz kliknij Advanced. Obok „Użyj kompresji danych LZO”, kliknij menu rozwijane, aby wybrać „Adaptive” i obok „ustaw wirtualny typ urządzenia”, kliknij menu i upewnij się, że „TUN” jest wybrany.

- Następnie przejdź do zakładki bezpieczeństwa i wybierz jako szyfr „AES-128-CBC” oraz jako uwierzytelnianie HMAC „SHA-1”.

- Kliknij przycisk OK w lewym dolnym lewym oknie, aby zapisać tę zmianę.

- Przejdź do zakładki „Ustawienia IPv6” i wybierz „Metodę” „Ignoruj”, ponieważ PIA blokuje adresy IPv6 [2].

- Kliknij Zapisz w prawym dolnym rogu okna „Edycja”.

Stosowanie

Kliknij w lewo na aplet NetworkManager. Istnieje menu VPN Connections. Wewnątrz powinno być zapisane połączenie VPN. Kliknij go, aby połączyć się z prywatnym dostępem do Internetu.

Kiedy na aplecie NetworkManager pojawia się złoto, z powodzeniem podłączasz się do prywatnego dostępu do Internetu. Odwiedź prywatny dostęp do Internetu i potwierdź, że jesteś połączony, odnosząc się do wiadomości statusu na szczycie ich strony głównej.

Notatka: Jeśli VPN poprosi o hasło, a chcesz uniknąć wprowadzania hasła za każdym razem, gdy próbujesz się połączyć, kliknij ikonę w polu hasła, jak wspomniano wcześniej w zakresie zgody poświadczeń i zmienić je na wszystkich użytkowników.

Podejście wiersza poleceń OpenVPN

Instalacja

Pobierz konfiguracje OpenVPN z PIA. Rozpakuj plik i przenieś wszystkie pliki na/etc/openvpn/client . Upewnij się, że pliki mają root jako właściciela.

Wskazówka: Aby móc korzystać z konfiguracji usługi OpenVPN#Systemd (e.G Uruchamianie OpenVPN-CLIENT@konfigurator ), Zmień nazwę wszystkich plików i wymień .Rozszerzenie OPVN z .conf i zastąp przestrzenie w nazwach plików konfiguracyjnych na podkreślenia.

Stosowanie

Wskazówka: Aby automatycznie się zalogować, dołącz nazwę pliku zawierającego nazwę użytkownika i hasło natychmiast po autorytecie-użytkownika w pliku konfiguracyjnym (. Aby uzyskać więcej informacji, zobacz tę opcję w OpenVPN (8).

Aby sprawdzić, czy pomyślnie połączyłeś się z VPN, zobacz ten artykuł, który zaleca następujące cztery narzędzia:

Automatyczny

Oficjalny skrypt instalacyjny

Prywatny dostęp do Internetu ma skrypt instalacyjny, który konfiguruje NetworkManager do użytku z VPN. Pobierz skrypt tutaj, a następnie uruchom, aby skonfigurować.

Notatka: Wymaga Pythona 2, który nie jest już dostarczany w oficjalnych repozytoriach. Zainstaluj Python2 AUR Pierwszy lub załatuj skrypt do Pythona 3.

Oficjalny klient Linux

Prywatny dostęp do Internetu ma teraz oficjalnego klienta dla Linux z obsługą Arch. Pobierz klienta z tej strony, rozpakuj plik (e.G. PIA-V81-installer-Linux.smoła.GZ) i uruchom skrypt instalacyjny (.mi.G. # ./PIA-V81-installer-Linux.cii ).

Pakiety

- Piavpn-bin – automatyzuje oficjalnego instalatora

- Prywatny dostęp do Internetu/AUR – Instaluje profile dla NetworkManager, Connman i OpenVPN

Vopono

Vopono to narzędzie do uruchamiania określonych aplikacji za pośrednictwem połączenia VPN z tymczasowymi przestrzeniami nazw sieci. Automatyczna generowanie konfiguracji jest obsługiwane dla prywatnej dostępności.

Domyślnie zawiera obsługę przełącznika zabójstwa oraz obsługę portów przekazywania i proxting z przestrzeni nazw sieci do hosta, dzięki czemu można uruchomić demony i serwery za pośrednictwem VPN.

Porady i wskazówki

Internet „Kill Switch”

Poniższe reguły IPTABLES umożliwiają ruch sieciowy tylko za pośrednictwem interfejsu TUN, z tym wyjątkiem, że ruch jest dozwolony na serwerach DNS PIA i Port 1197, który jest używany do ustanowienia połączenia VPN:

/etc/iptables/iptables.zasady

: Kropla wejściowa [0: 0]: kropla do przodu [0: 0]: upuszczenie wyjściowe [0:10] -A wejście -m Contrack --ctState Powiązane, ustalone -j akceptuj -a lo -J accept -a input -i tun+ -j akceptuj -a wyjściowe -o lo -J akceptuj -a wyjściowe -d 209.222.18.222/32 -J Zaakceptuj -a wyjście -d 209.222.18.218/32 -J Zaakceptuj -a wyjściowe -p Udp -m Udp -dport 1197 -J Zaakceptuj -a wyjściowe -o tun+ -j akceptuj -a reject -j reject - -reject -with ICMP -Net -Uneachable Commit

Zapewnia to nieświadomie odłączone od VPN, nie jest dozwolony ruch sieciowy w ani.

Jeśli chcesz dodatkowo uzyskać dostęp do urządzeń w sieci LAN, będziesz musiał na to wyraźnie pozwolić. Na przykład, aby umożliwić dostęp do urządzeń z 192 roku.0.0.0/24, dodaj następujące dwie reguły (przed jakąkolwiek regułą odrzucenia):

-Wejście -S 192.168.0.0/24 -J Zaakceptuj -a wyjście -d 192.168.0.0/24 -J Zaakceptuj

Dodatkowo powyższe reguły blokują protokół ICMP, który prawdopodobnie nie jest pożądany. Zobacz ten wątek dla potencjalnych pułapek korzystania z tych reguł IPTABLES, a także więcej szczegółów.

Ustawienie PIA DNS

Jeśli okaże się, że menedżer sieci kontroluje ustawienia DNS hosta, a zatem Twój host nie może rozwiązać żadnego adresu, będziesz musiał ręcznie ustawić serwer DNS i atrybuty. Podczas uruchamiania następującego polecenia należy zwrócić uwagę na link symboliczny:

ls -l /etc /resolv.conf

Usuń łącze symboliczne z RM /etc /Resolv.conf, następnie utwórz nowy /etc /detolv.conf i dodaj następujące czynności:

/etc/resolv.conf

Nazwarz 209.222.18.222 NEDERERVER 209.222.18.218

Faktyczna dokładność tego artykułu lub sekcji jest kwestionowana.

Powód: Za pomocą RESPINVCONF Po edycji /itp. /Resolv.COND nie ma sensu. Jeśli używany jest OpenResolv, wówczas serwery nazw powinny być ustawione w /etc /setfourvconf.conf, i itp. /Resolv.COND nie powinien być ręcznie edytowany. (Dyskutuj w rozmowie: prywatny dostęp do Internetu)

Następnie regeneruj rozdzielczość, wpisując:

# Resolvconf -u

Ten artykuł lub sekcja potrzebuje języka, składni wiki lub ulepszeń stylu. Zobacz pomoc: Styl na podstawie odniesienia.

Wreszcie, uczyń plik niezmienny, aby żadna inna aplikacja nie mogła go zmodyfikować:

Chattr +I /etc /Resolv.conf

Rozwiązywanie problemów

Nie mogę połączyć się z OpenVPN za pomocą PIA Manager lub OpenVPN nie działa

PIA Manager nadal używa OpenVPN pod maską, więc nawet jeśli nie używasz bezpośrednio jednej z metod OpenVPN, nadal go potrzebujesz. Po pierwsze, sprawdź, czy jest zainstalowany. Jeśli użyłeś jednego ze skryptów instalacyjnych, należy to zrobić dla Ciebie.

Jeśli dostajesz błędy takie jak #, prawdopodobnie oznacza to, że TAP/TUN nie działa obecnie. Albo twoje jądro nie ma, w którym to przypadku zainstaluj jądro, które (lub kompiluje świeżo), albo obecnie nie działa, w którym to przypadku należy je uruchomić:

# modprobe tun

Źródło: „https: // wiki.Archlinux.org/indeks.php?title = private_internet_access & Oldid = 773021 ”

- Strony lub sekcje oznaczone szablonem: styl

- Strony lub sekcje oznaczone szablon: dokładność

Jak skonfigurować prywatny dostęp do Internetu OpenVPN na router PCWRT

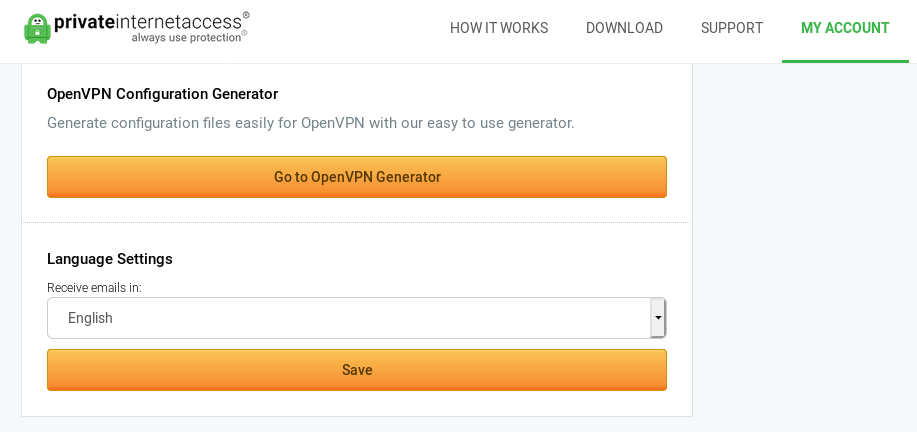

- Zaloguj się na swoje prywatne konto dostępu do Internetu.

- Pod kartą mojego konta kliknij Przejdź do generatora OpenVPN

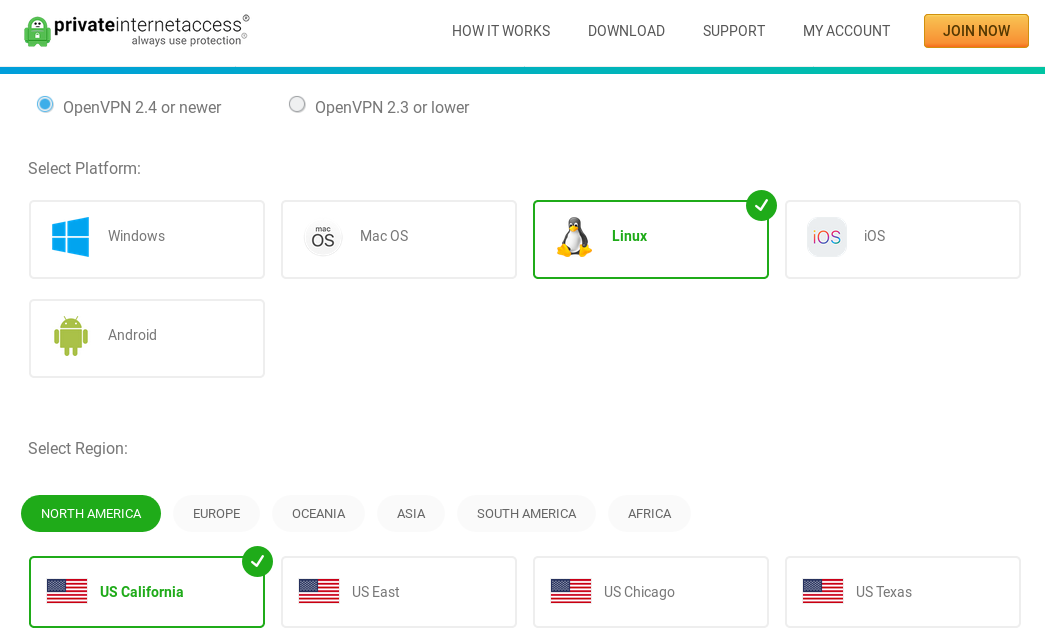

- Wybierać Linux i region dla serwera, z którym chcesz się połączyć.

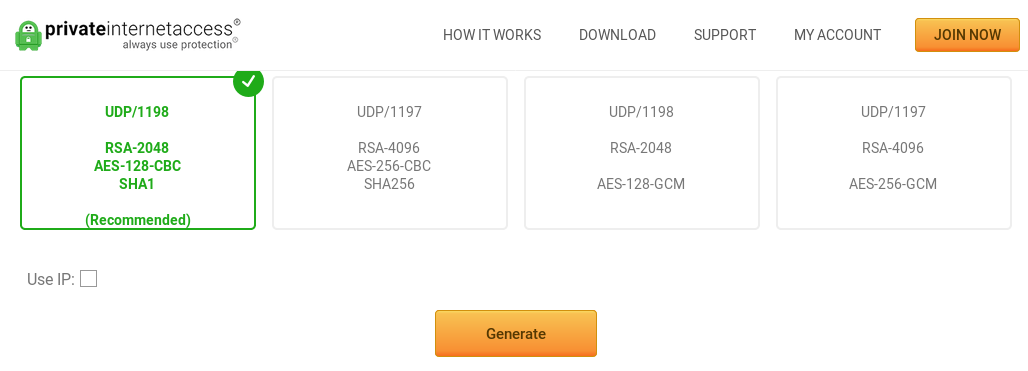

- Wybierz konfigurację parametrów protokołu, której chcesz użyć, a następnie kliknij Generować.

Dodaj połączenie OpenVPN prywatnego dostępu do Internetu

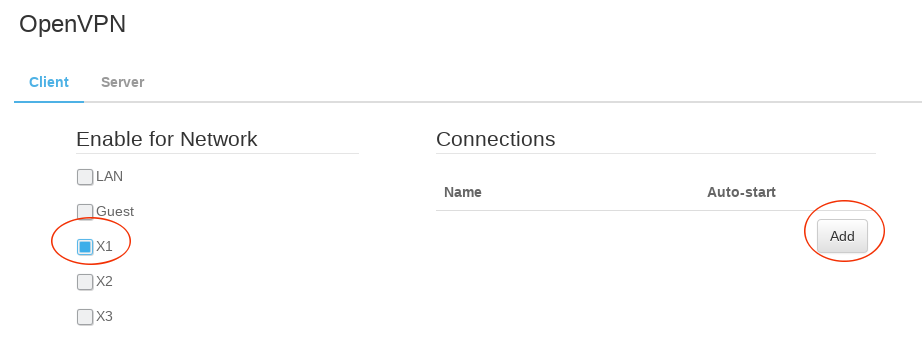

- Zaloguj się na konsolę PCWRT, otwórz OpenVpn strona poniżej Aplikacje.

- Pod kartą klienta sprawdź sieć, dla której chcesz włączyć dostęp do prywatnego dostępu do Internetu OpenVPN, a następnie kliknij Dodać przycisk, aby dodać nowe połączenie VPN.

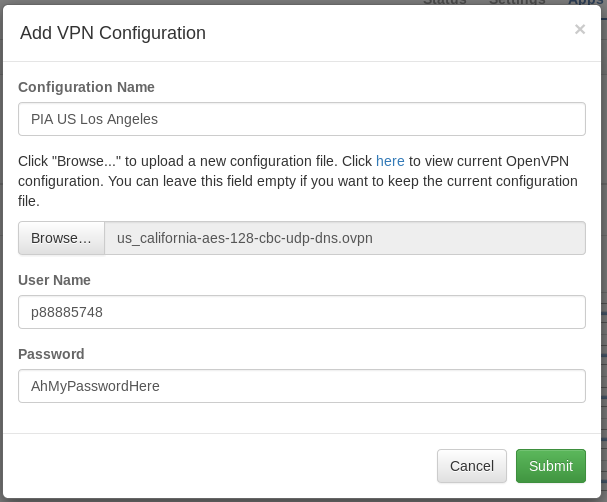

- w “Dodaj konfigurację VPN” dialog:

- Wprowadź nazwę połączenia

- Wybierz .plik OVPN, który pobrałeś powyżej

- Wprowadź swoją prywatną nazwę użytkownika i hasła dostępu do Internetu

- Kliknij “Składać”

Rozpocznij połączenie OpenVPN prywatnego dostępu do Internetu

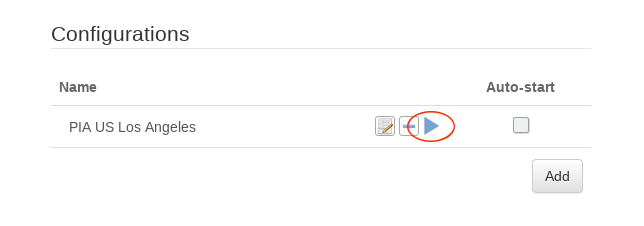

- Kliknij niebieski “Grać” przycisk, aby uruchomić prywatne połączenie OpenVPN Access Access.

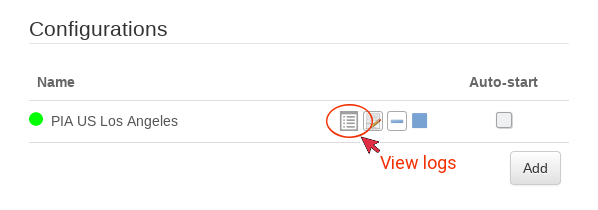

- Jeśli połączenie się powiedzie, zielona kropka pojawi się po lewej stronie linii konfiguracji połączenia. W przypadku awarii połączenia kliknij “dziennik” ikona do wyświetlenia dzienników OpenVPN.

Jeśli podobał Ci się ten artykuł, rozważ udostępnienie go!

Zostaw odpowiedź Anuluj odpowiedź

Musisz zostać zalogowany, aby opublikować komentarz.

Połącz się z prywatnym dostępem do Internetu (PIA) VPN z OpenVPN na Ubuntu

Ten post zostanie ukarany za pomocą OpenVPN w Ubuntu 16.04, aby połączyć się z prywatnym serwerem VPN dostępu do Internetu (PIA). PIA ma tutaj gotowe pliki konfiguracyjne, których użyjemy jako bazy dla naszego pliku konfiguracyjnego. Przechodzę przez każdą opcję, abyś mógł zrozumieć wszelkie potencjalne problemy, z którymi możesz się napotkać. Pierwszą rzeczą, którą musimy zrobić, jest zainstalowanie OpenVPN, aby to zrobić

sudo apt-get install OpenVpn Po zainstalowaniu musimy pobrać certyfikat, którego zamierzamy użyć, aby połączyć się z serwerami PIA. Pobierz plik ZIP wspomniany powyżej w katalogu OpenVPN z CD /etc /OpenVpn, a następnie pobierz ZIP za pomocą

Po uzyskaniu pliku zip możemy go rozpakować w osobnym folderze, aby utrzymać główny katalog w czystości. Prawdopodobnie musimy zainstalować narzędzie rozpakowywane, aby uruchom sudo apt-get instaluj Unzip. Teraz rozpakujemy pobrany plik do nowego katalogu PIA z

Sudo Unzip OpenVpn.Zip -d Pia Łącząc to wszystko:

sudo apt-get install OpenVpnCD /etc /openvpnsudo wget https: // www.PrivateinternetAccess.com/openvpn/openvpn.zamek błyskawicznysudo apt-get instal inzipSudo Unzip OpenVpn.Zip -d Pia

Ponieważ tworzymy własny plik konfiguracyjny dla OpenVPN, jedynymi potrzebnymi plikami z pliku ZIP jest plik certyfikacyjny równorzędnego do połączenia z serwerami VPN CA.RSA.2048.CRT i plik odwołania certyfikacji CRL.RSA.2048.pem. CRL służy do wymienienia wszystkich kluczy certyfikatów, które nie mogą łączyć się z PIA’serwery S. Możemy przenieść te pliki do głównego katalogu OpenVPN z

sudo mv/etc/openvpn/pia/ca.RSA.2048.crt/etc/openvpn/ca.RSA.2048.crtsudo mv/etc/openvpn/pia/crl.RSA.2048.PEM/etc/openvpn/crl.RSA.2048.pem

Teraz, kiedy mamy klucze, niech’S Utwórz plik konfiguracyjny, który będzie używany przez OpenVPN do łączenia się z serwerami PIA. Tworzymy pusty plik z

sudo touch/etc/openvpn/pia.conf. Musimy również utworzyć osobny plik dla nazwy użytkownika i hasła z

sudo touch/etc/openvpn/creds.conf Zanim przejdziemy do faktycznej konfiguracji, niech’S Podsumuj polecenia:

sudo mv/etc/openvpn/pia/ca.RSA.2048.crt/etc/openvpn/ca.RSA.2048.crtsudo mv/etc/openvpn/pia/crl.RSA.2048.PEM/etc/openvpn/crl.RSA.2048.pemsudo touch/etc/openvpn/pia.confsudo touch/etc/openvpn/creds.conf

Pełna konfiguracja, którą przejdziemy, to:

klientDev TunOdległy amerykańsko-wschód.PrivateinternetAccess.com 1198 UDPOdległy amerykańsko-wschód.PrivateinternetAccess.COM 502 TCPRESPIRV-RETRYTRITE UNSINITENobindUtrzymujący siętrwa TunCipher AE-128-CBCAuth SHA1crl-weryfy/etc/openvpn/crl.RSA.2048.pemCa/etc/openvpn/ca.RSA.2048.crtserwer zdalnego-certy-tlsAuth-User-Pass/Etc/OpenVPN/CREDS.confAuth-Nocachecomp-lzoczasownik 1Reneg-Sec 0Wyłącz-OCC

Pierwszą opcją przekazaną do OpenVPN jest klient, który jest skrótem do używania Pull i TLS-Clientoptions. Opcja Pull jest używana na kliencie, aby umożliwić serwerowi, z którym wielu klientów łączy się (lub serwer wieloklasowy), aby przesunąć trasy do klienta. To zmusi wszystkie zapytania do przejścia przez serwery PIA. Opcja TLS-Client umożliwia szyfrowanie TLS (często nazywane SSL). Następną opcją OpenVPN to Dev, który można ustawić na TUN lub Stuknij. Ustawiamy tutaj TUN, który pozwala na niższy ruch drogowy, ale może być używany tylko w ruchu opartym na IP i nie może tworzyć mostów Ethernet. Z drugiej strony dotknij, jest bardziej kompatybilny z szeroką gamą protokołów sieciowych, ponieważ zachowuje się jak prawdziwy adapter sieciowy (jako adapter wirtualny). Można go również używać do wypełnienia adapter. 99% czasu potrzebujesz TUN, chyba że próbujesz połączyć się z PIA z różnymi urządzeniami, takimi jak drukarki, dyski sieciowe itp. Następną opcją dla OpenVPN jest zdalne, które będziemy mieli dwie kopie, jedną dla UDP, która jest mniej narzutowa, ale nie ma błędu odzyskiwania, i jedna opcja dla TCP, która jest czym’s używany w Twojej przeglądarce. Określamy nazwę hosta serwera PIA, z którym chcemy się połączyć, port używany do tego typu połączenia, oraz zastosowany protokół sieciowy (UDP lub TCP). Korzystanie z dwóch zdalnych opcji pozwala na opcję awarii, jeśli pierwszy się nie powiedzie. Użyłem nas na wschód jako mojego serwera VPN, ale powinieneś wybrać z listy tutaj, która najlepiej odpowiada Twoim potrzebom.

klientDev TunOdległy amerykańsko-wschód.PrivateinternetAccess.com 1198 UDPOdległy amerykańsko-wschód.PrivateinternetAccess.COM 502 TCP

Następną opcją jest resolv-reetry, którą ustawiamy na nieskończoność. Oznacza to, że chcemy nadal ponownie się połączyć. Można to ustawić na liczbę, na przykład 5, który następnie OpenVPN będzie próbował ponownie połączyć się 5 razy przed niepowodzeniem. Opcja Nobind mówi OpenVPN, aby nie korzystał z lokalnego adresu IP i portu. Jest to używane z opcją zdalną, dzięki. Następne dwa, Utrzymaj się i utrzymuje się, powiedz OpenVPN, aby nie otwierać/ponownie załadować na restartach OpenVPN. Umożliwia to ponowne uruchomienie za pośrednictwem sygnału SIGUSR1 bez ponownego załadowania klawiszy i połączenia TUN. SIGUSR1 (i SIGUSR2) to sygnały określone przez użytkownika, których można użyć dla własnych skryptów. Są to opcjonalne, ale miło mieć, gdy chcesz zautomatyzować ponowne połączenie.

RESPIRV-RETRYTRITE UNSINITENobindUtrzymujący siętrwa Tun

Następne kilka opcji jest specyficzne dla bezpieczeństwa. Opcja szyfru określa algorytm do użytku. PIA używa AES-128-CBC, ale jeśli chcesz zobaczyć listę obsługiwanych algorytmów, uruchamiając openvpn –Show-Ciphers. Opcja Auth określa algorytm Trawię wiadomości, który prawie zawsze jest SHA-1. Następne dwie opcje używają dwóch plików, które skopiowaliśmy. Opcja CRL-Verify służy do certyfikacji listy odwołania certyfikatów. Wartość tego znajduje się w miejscu, w którym znajduje się CRL, który jest CRL-weryfikacją/etc/openvpn/crl.RSA.2048.pem. To samo dotyczy opcji CA, która określa używaną certyfikat: CA/etc/openvpn/ca.RSA.2048.crt. Opcja zdalnego-certowego jest opcją skrótu i jest równoważna –ReMote-Cert-Ku A0 88 –ReMote-Cert-Eki “Uwierzytelnianie klienta internetowego TLS”. Opcja zdalnego CERT-KU wymaga podpisania certyfikatu rówieśniczego specjalnie za pomocą klucza. Jest to kodowane w szesnastku (część AO 88). Opcja zdalnego CERT-CERT-EKU wymaga podpisania tego samego certyfikatu rówieśniczego z rozszerzonym kluczem. Jest to kodowane w symbolicznej reprezentacji Openssl. Zapewnia to właściwe uwierzytelnianie TLS z serwerami PIA.

Cipher AE-128-CBCAuth SHA1crl-weryfy/etc/openvpn/crl.RSA.2048.pemCa/etc/openvpn/ca.RSA.2048.crtserwer zdalnego-certy-tls

Chcę samodzielnie omówić opcję Auth-User-Pass, ponieważ w tym miejscu będziemy korzystać.Utworzyliśmy plik CONF. Ten plik będzie miał dwa wiersze, nazwę użytkownika i hasło. Ważną rzeczą do zapamiętania jest to, że ten plik tekstowy musi znajdować się w formacie UNIX, a nie DOS. Jeśli utworzysz i edytujesz plik z Linux, jesteś dobry, ale jeśli używasz systemu Windows i SFTP, powinieneś prawdopodobnie przekonwertować plik na format UNIX. Jeśli nie masz’T Konwertuj to, możesz uzyskać błędy dotyczące nieprawidłowo sformatowanego pliku Auth. Otwórz kredyty.Plik CONF, który stworzyliśmy z sudo nano/etc/openvpn/creds.conf. W pliku będziemy mieć dwie wartości opcji: ‘TWOJA NAZWA UŻYTKOWNIKA’ to twoja nazwa użytkownika PIA i ‘TWOJE HASŁO’ to twoje hasło PIA. Aby przekonwertować kredyty.plik CONF do formatu Unix, jeśli chcesz uruchomić polecenie

sudo dos2unix/etc/openvpn/creds.conf.TWOJA NAZWA UŻYTKOWNIKATWOJE HASŁO

Zapisz ten plik, a ponieważ ma hasło w prostym tekście. Ustawiliśmy właściciela na korzenie

sudo chown root: root/etc/openvpn/creds.conf i ustawiaj się na czytanie tylko z

sudo chmod 0400/etc/openvpn/creds.conf Upewnij się, że ustawiłeś to po dodaniu nazwy użytkownika i hasła do CREDS.plik CONF. Musimy teraz odwołać się do tego pliku w głównym pliku konfiguracyjnym OpenVPN i robimy to, dodając ścieżkę do pliku poświadczeń do opcji Auth-User-Pass. Dodajemy również opcję Auth-Nocache, aby nie pozwolić na zapisywanie nazwy użytkownika i hasła w pamięci wirtualnej. Jest to dodatkowe środki bezpieczeństwa dla twoich poświadczeń dla PIA.

Auth-User-Pass/Etc/OpenVPN/CREDS.confAuth-Nocache

Skończyliśmy ze stroną autoryzacji rzeczy, więc teraz dodajemy opcję Comp-LZO, która pozwala na kompresję LZO. Ubuntu jest wyposażony w kompresję LZO, ale jeśli nie masz’t masz, możesz go zainstalować

sudo apt-get instaluj liblzo2–2 Opcja czasownika ustawia ilość rejestrowania, które chcesz dla operacji OpenVPN. Można to ustawić od niskiego 0 do wysokości 11. Do debugowania ustawiaj tę wartość w zakresie 6–11. 1–4 to normalna operacja, którą lubię ustawić na 1, gdy wszystko działa. Powiązane opcje statusu ustawia się, w którym idą dzienniki, a ja ustawiam to na/etc/openvpn/openvpn.dziennik. Zwykle dzienniki większości programów przechodzą do katalogu/var/logs/. Opcja Reneg-SEC informuje OpenVPN o renegocjowaniu klucza kanału danych po n sekund. Domyślnie to 3600, ale ustawym to na 0, ponieważ używamy tego samego klucza podczas łączenia się z serwerami PIA. Wreszcie opcja wyłącznia-OCC informuje OpenVPN, aby nie wyświetlał ostrzeżeń, czy istnieją niespójne opcje między rówieśnikami. Serwery PIA mogą aktualizować opcje po stronie serwera, ale mogą nie wpływać na połączenie, więc Don my’t chcę, aby jakiekolwiek błędy w tym. To pole jest opcjonalne.

comp-lzoczasownik 1Status/etc/openvpn/openvpn.dziennikReneg-Sec 0Wyłącz-OCC

Po uzyskaniu wszystkich zestawów opcji po prostu uruchamiamy OpenVPN z opcją –Config i określ, że utworzona przez nas konfigurację. Zobaczysz kilka informacji rozruchowych i na koniec zobaczysz sekwencję inicjalizacyjną i będziesz podłączony do serwerów OpenVPN. Aby upewnić się, że możemy otworzyć kolejny terminal i wpisz curl ipinfo.IO/IP i ta strona internetowa oddają nam nasz publiczny adres IP, który powinien być PIA’serwer S, który skonfigurowałeś w zdalnej opcji.

sudo openvpn - config/etc/openvpn/pia.confCurl ipinfo.IO/IP

Teraz chcemy, aby OpenVPN zawsze łączył się z serwerami PIA na rozruchu w tle. Robimy to z init.D konfiguracja. OpenVPN jest już wyposażony w init.D skrypt, więc musimy tylko zmodyfikować, które pliki konfiguracyjne będzie używać OpenVPN. Mamy tylko jeden plik CONF/etc/openvpn/pia.conf, więc otwieramy init.D Plik konfiguracyjny sudo nano/etc/default/openvpn i utwórz nowy wiersz powyżej #autostart =’Wszystko’ linia z autostart =’Pia’. Ta zmienna autostartowa poinformuje init.D skrypt, aby automatycznie uruchomić wszystkie pliki CONF dla każdego zdefiniowanego autostart. Możesz mieć więcej niż jedną wartość Autostart. Don’T muszę dodać .Conf, ponieważ jest to implikowane, gdy skrypt ładuje nasz plik konfiguracyjny. Odpowiednia część skryptu OpenVPN wygląda tak:

# Zacznij tylko te VPN automatycznie za pośrednictwem skryptu init.# Dozwolone są wartości “Wszystko”, “nic” lub oddzielona przestrzeń lista# Nazwy VPNS. Jeśli puste, “Wszystko” zakłada się.# Nazwa VPN odnosi się do nazwy pliku konfiguracji VPN.# I.mi. “dom” byłby/etc/openvpn/dom.conf#Autostart =’Pia’#Autostart =”Wszystko”#Autostart =”nic”#Autostart =”domowe biuro”

Teraz musisz uruchomić init.plik D i po uruchomieniu plik konfiguracji PIA zobaczysz komunikat: automatycznie uruchamianie VPN ‘Pia’.

Czy prywatny dostęp do Internetu działa z OpenVPN?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.