NSA prawdopodobnie atakuje każdego, kto jest zachwycony

Streszczenie:

W tym artykule badamy kluczowe punkty związane z przeglądarką Tor i ogonami, koncentrując się na ważnych aspektach, takich jak połączenia serwera proxy, ograniczenie Apparmor do zarządzania plikami, wykorzystanie Tor, szyfrowanie HTTPS i ochrona przed niebezpiecznym JavaScript. Te tematy są niezbędne do zrozumienia i maksymalizacji anonimowości i bezpieczeństwa podczas przeglądania Internetu za pomocą TOR.

Kluczowe punkty:

1. Serwer proxy odrzuca połączenia

Kiedy napotkasz komunikat o błędzie „serwer proxy odrzuca połączenia” w przeglądarce Tor, wskazuje, że ogony nie są jeszcze podłączone do sieci TOR. Aby to rozwiązać, upewnij się, że jesteś podłączony zarówno do sieci lokalnej, jak i sieci TOR.

2. Apparmor ograniczenie i zarządzanie plikami

Tor Browser in Tails ogranicza się do Apparmor w celu ochrony systemu i danych. To ograniczenie ogranicza foldery, do których może uzyskać dostęp do przeglądarki Tor. Aby uniknąć błędów odmowy uprawnień podczas pobierania plików w przeglądarce Tor, zapisz je w folderze dedykowanej przeglądarki Tor znajdującej się w folderze domowym. Dodatkowo użyj folderu przeglądarki trwałej/Tor, jeśli włączyłeś funkcję trwałego folderu do pobierania i przesyłania plików na różnych sesjach.

3. Zarządzanie pamięcią dla dużych plików do pobrania

Aby zapobiec wyczerpaniu ogonów z pamięci, pobierz duże pliki do folderu przeglądarki trwałej/Tor. Pliki pobrane poza trwałą pamięcią są przechowywane w pamięci RAM, która ma ograniczoną pojemność.

4. Ukrywanie użytkowania i odciski palców przeglądarki

Witryny nie można oszukać, że nie używasz TOR, ponieważ lista węzłów wyjściowych Tor jest publiczna. Jednak Tails utrudnia witrynom odróżnianie użytkowników ogonów od innych użytkowników przeglądarki Tor, zwiększając twoją anonimowość. Strony internetowe mogą gromadzić informacje o odciskach palców przeglądarki, które zawierają szczegóły takie jak nazwa przeglądarki, wersja, rozmiar okna, strefa czasowa i dostępne czcionki. Tails ma na celu dostarczenie tych samych informacji, co przeglądarka Tor w innych systemach operacyjnych, aby zminimalizować wyróżniające się cechy. Jednak włączenie rozszerzenia pochodzenia Ublock może potencjalnie ujawnić zużycie ogonów, jeśli blokuje reklamy na stronie internetowej.

5. Szyfrowanie HTTPS z HTTPS wszędzie

Korzystanie z HTTP zamiast HTTP szyfruje twoją komunikację ze stronami i zapobiega przechwytywaniu przez węzły wyjściowe TOR. HTTPS Everhere Extension, zawarty w przeglądarce Tor, zapewnia zaszyfrowane połączenia z głównymi stronami internetowymi i adresami ograniczeń użytkowania HTTPS na niektórych witrynach.

6. Ochrona przed niebezpiecznym JavaScript

JavaScript jest domyślnie włączony w przeglądarce Tor w celu utrzymania użyteczności, ale potencjalnie niebezpieczny JavaScript jest wyłączony. Pozwala to na nieszkodliwy i użyteczny JavaScript podczas ograniczania ryzyka. Pełne wyłączenie JavaScript uczyniłoby wiele stron internetowych bezużytecznych.

Pytania:

1. Dlaczego w przeglądarce Tor występuje błąd „Połączenia odmowy serwera proxy”?

Odpowiedź: Komunikat o błędzie wskazuje, że ogony nie są jeszcze podłączone do sieci TOR. Zapewnij odpowiednią łączność sieciową i sprawdź ustawienia łączności sieciowej Tor.

2. Jak Apparmor Contrinement wpływa na zarządzanie plikami w przeglądarce Tor?

Odpowiedź: Apparmor ogranicza się do przeglądarki folderów Tor. Aby uniknąć błędów odmowy uprawnień, zapisz pliki w określonym folderze przeglądarki Tor w katalogu domowym lub skorzystaj z folderu przeglądarki trwałej/Tor do przesyłania plików między sesją.

3. Dlaczego warto pobierać duże pliki do folderu przeglądarki trwałej/Tor?

Odpowiedź: Pobieranie dużych plików do folderu przeglądarki trwałej/TOR zapobiega brakowi braku pamięci. Pliki pobrane poza trwałą pamięcią są przechowywane w pamięci RAM, która ma ograniczoną pojemność.

4. W jaki sposób ogony zwiększają anonimowość i ukryj użycie Tor?

Odpowiedź: Tails ma utrudniać witrynom odróżnienie użytkowników ogonów od innych użytkowników przeglądarki Tor. Maskuje szczegóły odcisków palców przeglądarki i zawiera te same informacje, co przeglądarka Tor w innych systemach operacyjnych. Jednak włączenie przedłużenia pochodzenia Ublocka może potencjalnie ujawnić użycie ogonów.

5. Dlaczego szyfrowanie HTTPS jest ważne i w jaki sposób HTTPS wszędzie pomaga?

Odpowiedź: HTTPS szyfruje komunikację ze stronami internetowymi, zapobiegając przechwyceniu przez węzły wyjściowe TOR. HTTPS wszędzie, zawarty w przeglądarce Tor, zapewnia zaszyfrowane połączenia z głównymi stronami internetowymi i adresami ograniczeń użycia HTTPS na niektórych witrynach.

6. Jak przeglądarka Tor chroni przed niebezpiecznym JavaScript?

Odpowiedź: Tor Browser domyślnie umożliwia nieszkodliwy i przydatny JavaScript, ale wyłącza potencjalnie niebezpieczny JavaScript. Ten kompromis pozwala na użyteczność, jednocześnie minimalizując ryzyko.

7. Czego można nauczyć się z komunikatu o błędzie „Serwer proxy odrzucający połączenia”?

Odpowiedź: Komunikat o błędzie wskazuje, że ogony nie są podłączone do sieci TOR. Sprawdź łączność sieciową i upewnij się, że ustawienia sieciowe są prawidłowo skonfigurowane.

8. Gdzie należy zapisać pliki podczas korzystania z przeglądarki Tor, aby uniknąć błędów odmowy uprawnień?

Odpowiedź: Zapisz pliki w folderze dedykowanej przeglądarki Tor w katalogu domowym lub użyj folderu przeglądarki trwałej/Tor, jeśli włączona jest funkcja folderu trwałego.

9. W jaki sposób ogony uniemożliwiają witryny od różnicowania użytkowników ogonów od innych użytkowników przeglądarki Tor?

Odpowiedź: Ogony starają się dostarczyć te same informacje o pobieraniu odcisków palców w przeglądarce, co Tor Browser w innych systemach operacyjnych, co utrudnia witrynom rozróżnianie użytkowników ogonów. Jednak włączenie rozszerzenia pochodzenia Ublock może ujawnić wykorzystanie ogonów, jeśli reklamy są zablokowane.

10. Dlaczego włączenie przedłużenia pochodzenia Ublocka do ogonów jest znaczące?

Odpowiedź: Rozszerzenie pochodzenia Ublock w ogonach usuwa reklamy. Jeśli jednak strona internetowa zawiera reklamy, które nie są pobierane przez użytkownika, może ujawnić, że użytkownik zatrudnia ogony.

11. Jaki jest cel używania HTTP zamiast HTTP?

Odpowiedź: HTTPS szyfruje komunikację z stronami internetowymi i zapobiega przechwytywaniu przez węzły wyjściowe TOR. Zwiększa bezpieczeństwo i prywatność podczas działań online.

12. W jaki sposób rozszerzenie HTTPS w każdym miejscu przyczynia się do bezpiecznego przeglądania?

Odpowiedź: Rozszerzenie HTTPS Everywhere zapewnia zaszyfrowane połączenia z różnymi głównymi stronami internetowymi, zajmując się ograniczeniami i promowanie użycia HTTPS. Zapewnia współpracę między Projektem Tor a elektroniczną fundacją graniczną.

13. Dlaczego Tor Browser domyślnie włącza JavaScript?

Odpowiedź: Domyślnie włączanie JavaScript utrzymuje użyteczność i dostępność na stronach internetowych. Wyłączenie wszystkich JavaScript może uczynić wiele stron internetowych bezużytecznych.

14. W jaki sposób ogony obsługują odcisk palca przeglądarki?

Odpowiedź: Tails ma na celu dostarczenie tych samych szczegółów odcisków palców przeglądarki, co przeglądarka Tor w innych systemach operacyjnych, co utrudnia witrynom rozróżnienie użytkowników ogonów. Minimalizuje potencjalne charakterystyki możliwych do zidentyfikowania.

15. Jak możesz chronić się przed niebezpiecznym JavaScript podczas korzystania z przeglądarki Tor?

Odpowiedź: Tor Browser domyślnie wyłącza potencjalnie niebezpieczny JavaScript, minimalizując ryzyko. Użytkownicy powinni informować Tor Browser na aktualizację, aby skorzystać z ulepszeń bezpieczeństwa.

NSA prawdopodobnie atakuje każdego, kto jest zachwycony

Tails próbuje utrudnić witryny, aby witryny odróżniają użytkowników ogonów od innych użytkowników Browser Tor. Jeśli witryna mogła ustalić, czy jesteś użytkownikiem Browser Tor Wewnątrz lub na zewnątrz ogonów dostarczyłoby to nieco więcej informacji o tobie i zmniejszyłoby twoją anonimowość.

Serwer proxy odrzuca połączenia

Następujący komunikat o błędzie w Browser Tor oznacza, że ogony nie są jeszcze podłączone do sieci TOR:

Serwer proxy odmawia połączeń Upewnij się, że jesteś:

- Połączone z siecią lokalną

- Podłączony do sieci TOR

Apparmor Critinent, pobieranie i przesyłanie plików

Tor przeglądarka w ogonach ogranicza się do Apparmor w celu ochrony systemu i danych przed niektórymi rodzajami ataków na przeglądarkę Tor . W rezultacie Tor Browser w ogonach może tylko czytać i zapisywać do ograniczonej liczby folderów.

Dlatego na przykład możesz się zmierzyć Zezwolenie odrzucone błędy, jeśli spróbujesz pobrać pliki do Dom teczka.

- Możesz zapisać pliki z przeglądarki Tor do folderu przeglądarki Tor, który znajduje się w folderze domowym. Zawartość tego folderu zniknie po zamknięciu ogonów.

- Jeśli chcesz przesyłać pliki z przeglądarką Tor, najpierw skopiuj je do tego folderu.

- Jeśli włączyłeś funkcję trwałego folderu trwałego przechowywania, możesz również użyć Przeglądarka trwałej/Tor folder do pobrania i przesyłania plików z Browser Tor. Treść Przeglądarka trwałej/Tor Folder jest zapisywany na różnych sesjach roboczych.

Aby zapobiec brakom pamięci i awarii ogonów, pobierz bardzo duże pliki do Przeglądarka trwałej/Tor teczka. Wszystkie pliki pobierane poza trwałym pamięcią są przechowywane w pamięci (RAM), co jest bardziej ograniczone.

Ukrywanie, których używasz Browser Tor

Nie można ukryć witryn, które odwiedzasz, używasz TOR, ponieważ lista węzłów wyjściowych sieci Tor jest publiczna.

Właśnie dlatego wiele innych witryn prosi o rozwiązanie captcha podczas używania Browser Tor.

Anonimowość dostarczona przez Browser Tor Działa, czyniąc wszystkich użytkowników wyglądających tak samo, aby uniemożliwić wiedzę, kto jest wśród milionów użytkowników Browser Tor.

Tails próbuje utrudnić witryny, aby witryny odróżniają użytkowników ogonów od innych użytkowników Browser Tor. Jeśli witryna mogła ustalić, czy jesteś użytkownikiem Browser Tor Wewnątrz lub na zewnątrz ogonów dostarczyłoby to nieco więcej informacji o tobie i zmniejszyłoby twoją anonimowość.

Odwiedzone strony internetowe mogą pobrać wiele informacji o Twojej przeglądarce, czy to Browser Tor lub zwykła przeglądarka. Ta informacja nazywa się odcisk palca przeglądarki i zawiera nazwę i wersję przeglądarki, rozmiar okna, strefa czasowa, dostępne czcionki itp.

Utrudniać odróżnienie ogonów użytkowników od innych użytkowników Browser Tor, Browser Tor w ogonach próbuje podać te same informacje, co Browser Tor w innych systemach operacyjnych.

Różnica polega na tym, że ogony obejmuje pochodzenie Ublock rozszerzenie, które usuwa reklamy. Jeśli atakujący może ustalić, że nie pobierasz reklam zawartych na stronie internetowej, może to ujawnić, że jesteś użytkownikiem ogona.

Aby ukryć kogoś monitorującego Twoje połączenie internetowe, z którym się łączysz, zobacz naszą dokumentację o łączeniu się z siecią Tor.

Szyfrowanie HTTPS z HTTPS wszędzie

Korzystanie z HTTP zamiast HTTP szyfruje twoją komunikację ze stroną internetową i zapobiega przechwytywaniu komunikacji.

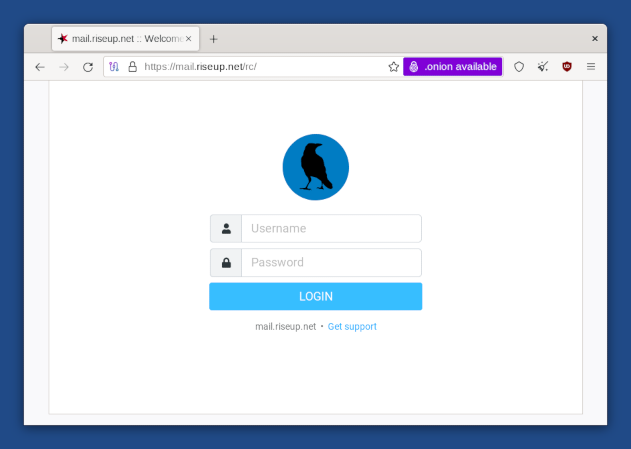

Na przykład, oto jak wygląda przeglądarka, gdy próbujemy zalogować się na konto e -mail w RiseUp.Net, za pomocą interfejsu internetowego:

Zwróć uwagę na ikonę kłódki po lewej stronie paska adresowego, mówiąc „poczta.Riseup.internet”. Zwróć również uwagę na adres od „https: //” (zamiast „http: //”). Są to wskaźniki, że używane jest zaszyfrowane połączenie za pomocą HTTPS.

Podczas wysyłania lub pobierania poufnych informacji (takich jak hasła), powinieneś spróbować używać tylko usług dostarczających HTTPS. W przeciwnym razie bardzo łatwo jest ukraść wszelkie wysyłane informacje lub zmodyfikować zawartość strony w drodze do przeglądarki.

HTTPS Everywhere to przedłużenie Firefox zawarte w przeglądarce Tor . Jest produkowany jako współpraca między Projektem Tor a elektroniczną fundacją graniczną. Szyfruje twoją komunikację z wieloma głównymi stronami internetowymi. Wiele witryn w Internecie oferuje ograniczone wsparcie dla szyfrowania nad HTTPS, ale utrudniają użycie. Na przykład mogą domyślnie niezaszyfrować HTTP lub wypełnić zaszyfrowane strony linki, które wracają do strony niezaszyfrowanej. Rozszerzenie HTTPS wszędzie rozwiązuje te problemy, przepisując wszystkie żądania na te strony do HTTPS.

Aby dowiedzieć się więcej o HTTPS wszędzie, możesz zobaczyć:

- Strona główna HTTPS

- HTTPS wszędzie FAQ

Ochrona przed niebezpiecznym JavaScript

Domyślnie wyłączenie wszystkich JavaScript wyłączyło wiele nieszkodliwych i prawdopodobnie przydatnych JavaScript i może sprawić, że wiele stron internetowych bezużytecznych.

Właśnie dlatego JavaScript jest domyślnie włączony, ale Tor Browser wyłącza wszystkie potencjalnie niebezpieczne JavaScript. Uważamy to za niezbędny kompromis między bezpieczeństwem a użytecznością.

Aby lepiej zrozumieć zachowanie przeglądarki Tor, na przykład w odniesieniu do JavaScript i Cookies, możesz zapoznać się z dokumentem projektowym Tor Browser.

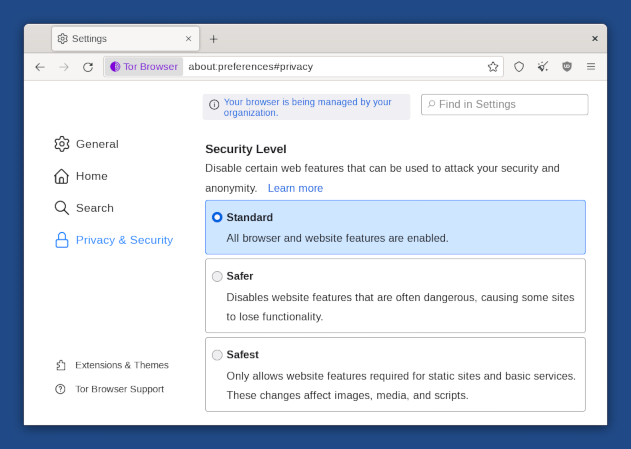

Poziom bezpieczeństwa

Możesz zmienić poziom bezpieczeństwa przeglądarki Tor, aby wyłączyć funkcje przeglądarki jako kompromis między bezpieczeństwem a użytecznością. Na przykład możesz ustawić poziom bezpieczeństwa Najbezpieczniejsze Aby całkowicie wyłączyć JavaScript.

Poziom bezpieczeństwa jest ustawiony na Standard Domyślnie, co daje najbardziej użyteczne doświadczenie.

Aby zmienić poziom bezpieczeństwa, kliknij ikonę po prawej stronie paska adresu i wybierz zaawansowane ustawienia bezpieczeństwa… .

Możesz bezpiecznie zignorować wiadomość: „Twoja przeglądarka jest zarządzana przez Twoją organizację”, która pojawia się w preferencjach Tor Browser.

Cała ta wiadomość oznacza, że funkcja automatycznych aktualizacji przeglądarki Tor została wyłączona. Odbywa się to celowo w ogonach, aby upewnić się, że żadna funkcja bezpieczeństwa lub konfiguracja nie zostanie zepsuta przez automatyczne aktualizacje przeglądarki Tor .

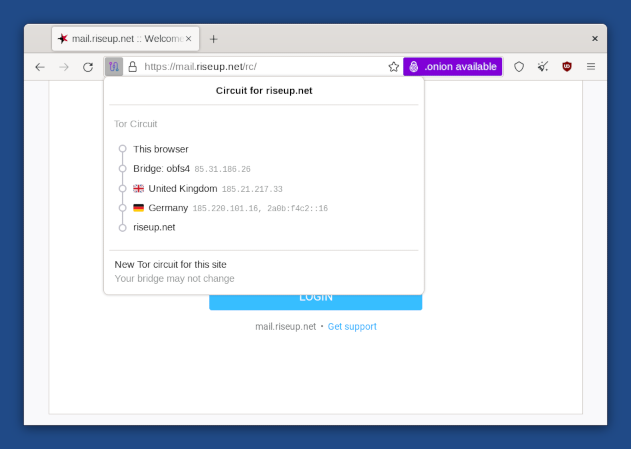

Obwód tor

Kliknij na kłódkę na pasku adresu, aby pokazać obwód Tor, który służy do połączenia ze stroną na bieżącej karcie, jej 3 przekaźnikach, ich krajach i adresach IP.

Ostatnim przekaźnikiem w obwodzie, ten bezpośrednio nad stronę docelową, jest Przekaźnik wyjścia. Jego kraj może wpłynąć na zachowanie strony internetowej.

Kliknij nowy obwód dla tego przycisku, aby użyć innego obwodu.

Możesz użyć obwodów cebulowych, aby uzyskać bardziej szczegółowe informacje na temat używanych obwodów.

Nowa funkcja tożsamości

Aby przejść na nową tożsamość, wybierz nową tożsamość .

Nowa funkcja tożsamości Browser Tor:

- Zamyka wszystkie otwarte zakładki.

- Usuwa stan sesji, w tym pamięć podręczna, historia i pliki cookie.

- Zamyka wszystkie istniejące połączenia internetowe i tworzy nowe obwody Tor.

Ta funkcja nie wystarcza, aby silnie oddzielić tożsamości kontekstowe, ponieważ obwody Tor były używane Browser Tor nie są zmienione.

Zamiast tego uruchom ogony.

Noscript, aby mieć jeszcze większą kontrolę nad JavaScript

Tor Browser zawiera rozszerzenie NoScript do:

- Chroń przed kolejnymi atakami JavaScript. Na przykład ataki skryptów krzyżowych (XSS).

- Pozwól ci całkowicie wyłączyć JavaScript tylko na niektórych stronach internetowych.

Aby uzyskać więcej informacji, możesz zapoznać się z witryną i funkcjami NoScript.

Pokole na listy

Funkcja przeglądarki TOR CHORBOXING pomaga zapobiegać identyfikacji witryn przeglądarki na podstawie rozmiaru okna. Bez skrzynek z listy witryny mogą użyć rozmiaru okna przeglądarki, aby śledzić odwiedzających lub osłabić twoją anonimowość.

Funkcja przeglądarki Tor działa, dodając szare marginesy do okna przeglądarki po rozmiar. Strona internetowa pozostaje jak najbliżej pożądanego rozmiaru bez ujawnienia rzeczywistego rozmiaru okna.

NSA prawdopodobnie atakuje każdego, kto jest „zachwycony”

Niezależnie od tego, czy jesteś stałym użytkownikiem narzędzi do prywatności internetowej, takich jak Tor i Tails, czy właśnie sprawdziłeś ich strony internetowe, NSA może śledzić Twoje ruchy online, ujawnia nowe śledztwo.

Seth Rosenblatt były starszy pisarz / wiadomości

Starszy pisarz Seth Rosenblatt opisał Google i bezpieczeństwo CNET News, z okazjonalnymi wyprawami w technologię i popkulturę. Wcześniej CNET Reviews starszy redaktor oprogramowania, napisał o prawie każdej dostępnej kategorii oprogramowania i aplikacji.

Seth Rosenblatt

3 lipca 2014 6:20 P.M. Pt

Przeczytaj 3 min

Zgodnie z nowym raportem korzystanie z wspólnych narzędzi do prywatności sieci lub nawet zwykłej ciekawości może cię dodać do listy obserwacyjnej Agencji Bezpieczeństwa Narodowego, zgodnie z nowym raportem.

Stwierdzono, że program nadzoru NSA o nazwie X-Keyscore, po raz pierwszy ubiegłego lata w dokumentach wyciek przez Edwarda Snowdena, zawiera zasady wyboru, które potencjalnie dodają do listy obserwacji NSA, który nie tylko używał, ale odwiedził online narzędzia do ochrony prywatności, takie jak sieć Tor dla anonimowych przeglądania stron internetowych i Linux opartych na linii. Pliki X-Keyscore Snowden wskazały, że pozwoliło to pracownikom NSA na uzyskanie numeru telefonu lub adresu e-mail danej osoby, wyświetlanie treści e-mail i obserwowanie pełnej aktywności internetowej, w tym przeglądania historii bez nakazu.

Analiza kodu źródłowego X-Keyscore (tylko tekst) wskazuje, że program skierował niemieckiego ucznia, który uruchamia węzeł TOR, i może dodać do nadzoru NSA, który wymienia każdego, kto korzysta z popularnych narzędzi prywatności w Internecie, takich jak Tor. Raporty zostały przygotowane przez reporterów dla niemieckich nadawców telewizyjnych NDR i WDR, a ludzie zatrudniani przez Tor i wolontariat dla Tora, którzy stwierdzili, że „byli pracownicy i eksperci NSA są przekonani, że ten sam kod lub podobny kod jest nadal używany.”

Sieć TOR, finansowana głównie przez rząd USA, anonimizuje ruch internetowy, przekazując komunikację za pomocą serii zaszyfrowanych, anonimowych piast o nazwie Węzły. Jest często używany przez reporterów i aktywistów, a w 2012 r. Szacuje się, że od 50 000 do 60 000 Irańczyków korzysta z tej usługi codziennie.

Tails to wariant systemu operacyjnego systemu Linux, który można uruchomić z klucza USB i jest wyposażony w tor i inne wspólne narzędzia wstępnie skonfigurowane z ustawieniami prywatności. Za każdym razem, gdy się budzi, automatycznie wyciera wszystko, czego nie jest zapisane gdzie indziej. Ogony opisano w kodzie źródłowym X-Keyscore jako „Mechanizm COMSEC zalecany przez ekstremistów na forach ekstremistycznych.”

Electronic Frontier Foundation ostrzegł ludzi, aby nie porzucają usług tylko dlatego, że NSA szpiegowała.

„Im bardziej zwykli ludzie używają Tor i Tails, tym trudniej jest, aby NSA uzasadnić, że czytanie o tych narzędziach lub korzystanie z tych narzędzi jest de facto podejrzane”, napisali pracownicy EFF.

Nowe rewelacje nadzoru X-Keyscore są niepokojące z powodu pozornej szerokości ich zasięgu.

„To nie tylko metadane; to treści„ pełne ujęcie ”, które są przechowywane na zawsze”, powiedział Bruce Schneier ekspert bezpieczeństwa na swoim blogu. „To możliwe” – napisał, że każdy, kto czyta ten post na blogu „jego” jest obecnie monitorowany przez NSA ”, ponieważ zawierał link do Torproject.org.

Zasada w kodzie źródłowym pokazuje, że X-Keyscore śledzi wszystkich odwiedzających do Torproject.org, zgodnie z raportem NDR.

Autor i adwokat prywatności Cory Doctorow, który został poinformowany przed niemieckim raportem, powiedział, że ekspert, z którym się skonsultował, wskazał, że źródłem kodeksu X-Keyscore może nie być Edward Snowden.

„Istnienie potencjalnego drugiego źródła oznacza, że Snowden mógł zainspirować niektórych z jego byłych kolegów do długiego, ostrego spojrzenia na stawkę agencji do prawa i przyzwoitości” – powiedział, powiedział.

Logo ProPublica

Jeśli pobrałeś program oprogramowania prywatnego w 2011 roku, być może zostałeś oznaczony, aby zostać szpiegowanym.

9 lipca 2014, 5:01 s.M. Edt

Seria: Dragnety

Śledzenie cenzury i nadzoru

W zeszłym tygodniu niemieccy dziennikarze ujawnili, że Agencja Bezpieczeństwa Narodowego ma program gromadzenia informacji o osób korzystających z usług ochrony prywatności, w tym popularne oprogramowanie anonimowe o nazwie Tor. Ale nie jest jasne, ilu użytkowników zostało dotkniętych.

Zrobiliśmy więc trochę snu i stwierdziliśmy, że lista celów NSA odpowiada listy serwerów katalogów używanych przez TOR między grudnia 2010 r. A lutym 2012 r. – w tym Twoservers w Massachusetts Institute of Technology. Użytkownicy TOR łączą się z serwerami katalogów, gdy po raz pierwszy uruchomili usługę TOR.

Oznacza to, że jeśli pobrałeś TOR w 2011 roku, NSA mogła podnieść adres IP komputera i oznaczał cię do dalszego monitorowania. Projekt TOR to organizacja non -profit, która otrzymuje znaczne finansowanie z U.S. rząd.

Objawienia były jednymi z pierwszych dowodów na określone cele szpiegowskie w Stanach Zjednoczonych. I po nich jeszcze więcej dowodów. Przechodni ujawnił w tym tygodniu, że rząd monitorował e-mail pięciu wybitnych muzułmanów, w tym byłego urzędnika administracji Busha.

Nie jest jasne, czy lub jak szeroko, NSA szpiegował użytkowników TOR i innych usług prywatności.

Po wiadomościach jeden z oryginalnych programistów Tora, Roger Dingledine, zapewnił użytkownikom, że najprawdopodobniej pozostali anonimowi podczas korzystania z usługi: „Tor jest solidny dla kogoś oglądającego ruch w jednym momencie w sieci – nawet organ katalogowy.„Bardziej prawdopodobne jest, że użytkownicy mogliby być szpiegowane, gdy nie używali TOR.

Ze swojej strony NSA twierdzi, że zbiera informacje tylko do ważnych celów wywiadu zagranicznego i że „minimalizuje” informacje, które gromadzi o U.S. mieszkańcy. Innymi słowy, NSA mogła odrzucić wszelkie informacje, które uzyskała o U.S. Mieszkańcy, którzy pobrali TOR.

Jednak według niedawnego raportu Rady Nadzoru Prywatności i Liberties, procedury minimalizacji NSA różnią się w zależności od programu. Na przykład pod pryzmatem NSA udostępnia nieziminemiczne dane z FBI i CIA.

Ponadto NSA może również później przeszukiwać komunikację tych, których przypadkowo złapał w swoim Dragnecie, taktyka, jaka niektórzy nazywali wyszukiwanie „backdoor”. Nie jest jasne, czy istnieją podobne backdoors dla innych rodzajów danych, takich jak adresy IP.

W odpowiedzi na wiadomości TOR NSA stwierdziło, że po styczniowej dyrektywie prezydenta Obamy nie prowadzi nadzoru w celu „stłumienia lub obciążenia krytyki lub sprzeciwu lub dla osób w niekorzystnej sytuacji na podstawie ich pochodzenia etnicznego, rasy, płci, orientacji seksualnej lub religii.”

[Ujawnienie: Mike Tigas jest twórcą aplikacji, która używa TOR, zwana Przeglądarka cebuli.]

Zaktualizowaliśmy naszą tabelę rewelacji NSA włączyć monitorowanie oprogramowania do prywatności.

W przypadku maniaków, oto adresy IP wymienione w kodzie NSA XKeyscore, a kiedy zostały dodane lub usunięte z listy serwerów Directory:

Czy przeglądarka Tor jest bezpieczna w użyciu?

Callum Tennent nadzoruje sposób, w jaki testujemy i przeglądamy usługi VPN. Jest członkiem IAPP, a jego porady VPN pojawiły się w Forbes i Towarzystwo Internetu.

- Przewodnicy

- Czy przeglądarka Tor jest bezpieczna w użyciu?

Nasz werdykt

Zgodnie z ostrożnością, przeglądarka Tor jest bezpieczna w użyciu w systemie Windows, MacOS i Android w większości krajów. Tor zapewnia większą anonimowość niż zwykła przeglądarka internetowa, ukrywając adres IP i przekazując ruch w sieci przez trzy warstwy szyfrowania. Jednak Tor nie jest całkowicie bezpieczny. Korzystanie z niego może narazić na ryzyko wycieki danych, szpiegowanie i ataki man-in-the-średniej za pośrednictwem złośliwych węzłów wyjściowych.

TOR to bezpłatny, prowadzony przez wolontariuszy system zaprojektowany Ukryj swoją tożsamość, lokalizację i aktywność online od śledzenia lub nadzoru.

Tor jest najczęściej dostępny przez przeglądarkę Tor: bezpłatna aplikacja typu open source oparta na Mozilla Firefox. Przeglądarka Tor działa poprzez kierowanie ruchu trzy losowe węzły; węzeł osłony, węzeł środkowy i węzeł wyjściowy.

Dla każdego z węzłów, przez który przechodzi ruch, przez który przechodzi ruch, kończy się warstwa szyfrowania. W punkcie węzła wyjściowego Twój ruch jest w pełni odszyfrowany i wysyłany do miejsca docelowego.

Pomimo skupienia się na anonimowości, korzystanie z Tor wiąże się z pewnym ryzykiem dla bezpieczeństwa i bezpieczeństwa. W tym przewodniku my’Wyjaśnij te zagrożenia bezpieczeństwa i naucz cię bezpiecznie korzystać z Tor.

Podsumowanie: Czy przeglądarka Tor jest bezpieczna?

- Tor prowadzi ruch w sieci za pośrednictwem sieci randomizowanych serwerów i chroni go za pomocą Trzy warstwy szyfrowania. Ukrywa to adres IP ze stron, które odwiedzasz i zapobiega monitorowaniu Twojej działalności dostawcy usług internetowych (dostawcy usług internetowych).

- Chociaż dane przeglądania są anonimowe, nie są prywatne. Słup’S Node strażnika może zobaczyć Twój publiczny adres IP, ale nie Twoja aktywność. Słup’S Węzeł wyjściowy może zobaczyć twoją aktywność, ale nie twój adres IP.

- Twój ruch internetowy jest w pełni odszyfrowany i widoczny w węźle wyjściowym, chociaż nie jest on identyfikowany dla twojej tożsamości. Oznacza to, że jesteś narażony na inwigilację lub złośliwe oprogramowanie za pośrednictwem złośliwych węzłów wyjściowych.

- Istnieją pewne dowody na to, że użytkownicy TOR mogą być odstąpieni przez amerykańskich organów ścigania i badaczy akademickich.

- TOR może być skomplikowany w użyciu i skonfigurowaniu, co oznacza, że łatwo jest ujawnić swoją prawdziwą tożsamość poprzez wycieki danych lub zachowanie, które mogą ujawnić dane osobowe.

- TOR jest legalny w większości krajów, choć użycie przeglądarki Tor może oznaczyć cię za nadzór przez władze rządowe ze względu na jego zdolność do dostępu .domeny cebuli.

Wskazówka eksperta: Prostym sposobem ochrony ruchu TOR jest korzystanie z zaufanej usługi VPN, która dodaje dodatkową warstwę szyfrowania do twojego połączenia i działa jako zapora ogniowa do niektórych rodzajów złośliwego oprogramowania. Polecamy Nordvpn który oferuje 30-dniową gwarancję zwrotu pieniędzy.