Streszczenie:

Ochrona oprogramowania ransomware ma kluczowe znaczenie w dzisiejszym krajobrazie cyberbezpieczeństwa, aby zapobiec i ograniczyć ryzyko ataków ransomware. Cyberprzestępcy stały się bardziej wyrafinowane w swoich technikach, dzięki czemu przedsiębiorstwa jest niezbędne.

Kluczowe punkty:

1. Ataki ransomware rosną: Oprogramowanie ransomware stało się jednym z wiodących zagrożeń dla cyberbezpieczeństwa korporacyjnego w 2022 r., A ataki stają się coraz częstsze i kosztowne.

2. Ewolucja oprogramowania ransomware: Ataki ransomware ewoluowały z prostego szyfrowania, aby uwzględnić taktyki, takie jak podwójne wymuszenie i potrójne wymuszenie, rozszerzając zakres ich efektów.

3. Znaczenie ochrony oprogramowania ransomware: Zapobieganie ransomware ma kluczowe znaczenie dla zmniejszenia wpływu i kosztu ataku poprzez identyfikację i blokowanie infekcji przed zakończeniem szyfrowania danych.

4. Najlepsze praktyki ochrony oprogramowania ransomware: Wdrożenie rozwiązania anty-ransomware, zapewnienie szkolenia w zakresie świadomości w zakresie bezpieczeństwa cyber.

Pytania:

1. Co to jest ochrona oprogramowania ransomware?

Odpowiedź: Ochrona oprogramowania ransomware polega na zapobieganiu atakom oprogramowania ransomware i ograniczeniu ich ryzyka poprzez różne strategie i praktyki.

2. Dlaczego ransomware atakuje rosnące obawy?

Odpowiedź: Ataki oprogramowania ransomware stały się częstsze i kosztowne, stanowiąc poważne zagrożenie dla cyberbezpieczeństwa korporacyjnego.

3. Jak ewoluowało oprogramowanie ransomware na przestrzeni lat?

Odpowiedź: Ransomware ewoluowało z prostego szyfrowania, aby uwzględnić taktyki, takie jak podwójne wymuszenie i potrójne wymuszenie, zwiększając jego wpływ.

4. Dlaczego ochrona ransomware jest ważna?

Odpowiedź: Ochrona oprogramowania ransomware ma kluczowe znaczenie dla zmniejszenia kosztów i wpływu ataku poprzez wykrywanie i blokowanie infekcji przed zakończeniem szyfrowania danych.

5. Jakie są najlepsze praktyki dotyczące ochrony oprogramowania ransomware?

Odpowiedź: Najlepsze praktyki obejmują wdrażanie rozwiązania anty-ransomware, zapewnienie szkolenia w zakresie świadomości w zakresie bezpieczeństwa cyber.

6. Jak może pomóc rozwiązanie anty-ransomware?

Odpowiedź: Rozwiązanie anty-ransomware może zidentyfikować i blokować znane i nowe oprogramowanie ransomware w oparciu o ich zachowanie, umożliwiając szybkie wykrywanie i automatyczne przywracanie zaszyfrowanych plików.

7. Dlaczego szkolenie w zakresie świadomości cyberbezpieczeństwa jest ważne?

Odpowiedź: Większość ataków oprogramowania ransomware kieruje się do pracowników poprzez techniki takie jak phishing, więc szkolenie pracowników do rozpoznawania typowych ataków może zmniejszyć ryzyko.

8. Jak silne uwierzytelnianie może chronić przed oprogramowaniem ransomware?

Odpowiedź: Wymaganie silnych haseł i wdrażanie uwierzytelniania wieloczynnikowego może zmniejszyć ryzyko uzyskania nieautoryzowanego dostępu do systemów korporacyjnych poprzez ataki przejęcia konta.

9. Co to jest najmniej przywileju i jak to pomaga?

Odpowiedź: najmniej przywilej obejmuje ograniczenie uprawnień użytkowników tylko do tych niezbędnych, co utrudnia atakującym poruszanie się bocznie w sieci i łatwiejsze do wykrywania takich ruchów.

10. Dlaczego łatanie wrażliwego oprogramowania jest ważne?

Odpowiedź: oprogramowanie ransomware często zyskuje dostęp do systemów korporacyjnych poprzez wykorzystanie niepotrzebnych luk, więc niezwłocznie stosowanie łatek minimalizuje to ryzyko.

11. W jaki sposób kopie zapasowe pomagają w ochronie oprogramowania ransomware?

Odpowiedź: Tworzenie częstych kopii zapasowych tylko do odczytu może zapewnić opcję odzyskiwania po ataku ransomware, zmniejszając utratę danych z szyfrowania.

12. Jak kontrolować pomocy w ochronie oprogramowania ransomware?

Odpowiedź: Kontrola Punkt oferuje rozwiązania zamykania wspólnych wektorów infekcji ransomware, ograniczanie ruchu bocznego w sieciach korporacyjnych i wdrażanie rozwiązań anty-ransomware w punktach końcowych.

13. Może wdrożyć najlepsze praktyki zagwarantować zapobieganie ransomware?

Odpowiedź: Podczas wdrażania najlepszych praktyk może znacznie zmniejszyć ryzyko ataków ransomware, nie gwarantuje absolutnego zapobiegania. Wdrożenie rozwiązania przeciw promieniowaniu pozostaje krytyczne.

14. Dlaczego firmy powinny priorytetowo traktować ochronę oprogramowania ransomware?

Odpowiedź: Ataki oprogramowania ransomware mogą mieć poważne reperkusje finansowe i reputacyjne, dzięki czemu firmy jest niezbędne do priorytetu ochrony oprogramowania ransomware jako najwyższego priorytetu.

15. Jak mogą wpływać na ransomware, dotknięte firmy?

Odpowiedź: Ataki oprogramowania ransomware mogą spowodować znaczne wydatki dla dotkniętych firm, w tym płatności okupu i koszty związane z odzyskiwaniem danych i przerwami biznesowymi.

Czy oprogramowanie ransomware wymaga ochrony?

Ochrona ransomware to proces zapobiegania wystąpieniu zdarzenia ransomware i/lub ograniczaniu ryzyka udanego ataku. Cybertreat, które przybierają formę oprogramowania ransomware, zintensyfikowały się do wykorzystania luk w zakresie bezpieczeństwa wprowadzonych przez zdalną siłę roboczą, pracę z domu (WFH) i uczenie się na odległość. Zagrożenia ransomware i cyberprzestępczość tworzą wielomiliardowe działalność przestępczości zorganizowanej. Przedsiębiorstwa muszą traktować to najsilniejsze zagrożenie jako najwyższy priorytet, zanim będzie za późno.

Najlepsze praktyki ochrony ransomware

Pojawiając się jako jedno z wiodących zagrożeń dla cyberbezpieczeństwa korporacyjnego w 2022 r., Ataki oprogramowania ransomware stają się coraz częściej, a koszty dotkniętej organizacji stale rosną. Oprogramowanie ransomware jest niebezpieczne, ponieważ jest skutecznym i dochodowym wektorem ataku. Ponieważ cyberprzestępcy podwoiły się ataków ransomware, pracowali nad udoskonaleniem swoich narzędzi i technik. W rezultacie firmy stoją w obliczu wyrafinowanych ataków ransomware, które są trudniejsze do wykrycia i znacznie droższe dla nieprzygotowanych organizacji.

Ewolucja oprogramowania ransomware

Ataki oprogramowania ransomware znacznie się zmieniły w ciągu ostatnich kilku lat. Niektóre z głównych faz ewolucji oprogramowania ransomware obejmują:

- Oryginalne oprogramowanie ransomware: Ransomware to złośliwe oprogramowanie, które szyfruje cenne pliki i wymaga okupu za zwrot.

- Ransomware jako usługa (RAAS): W przypadku RAAS pojawiła się specjalizacja roli w przestrzeni ransomware. Deweloperzy ransomware dostarczyli złośliwe oprogramowanie stowarzyszonym, którzy wdrożyli je w systemach docelowych w celu obniżenia zysków.

- Podwójne wymuszenie: Gdy firmy zaczęły wracać do zdrowia po tworzeniu kopii zapasowych, a nie płacić ransomom, gangi ransomware rozpoczęły ataki podwójnego wymuszenia. Przed szyfrowaniem plików operatorzy oprogramowania ransomware je ukradliby i zagrozili, że wyciekają, jeśli okup nie zostanie zapłacony.

- Potrójne wymuszenie:Ataki z potrójnym wymuszeniem rozszerzyły zakres oprogramowania ransomware’S Effects. Oprócz pierwotnego celu, operatorzy oprogramowania ransomware wymuszają płatności od swoich dostawców i klientów.

- Szyfrowanie przerywane: Szyfrowanie całego pliku może być powolne i zwiększa oprogramowanie ransomware’prawdopodobieństwo odkrycia. Szyfrowanie przerywane polega na szyfrowaniu tylko części pliku w celu przyspieszenia szyfrowania przy jednoczesnym ułatwieniu bezużycia danych.

Znaczenie ochrony oprogramowania ransomware

W ciągu ostatnich kilku lat operatorzy oprogramowania ransomware udoskonalili swoje narzędzia i taktykę. W rezultacie ataki ransomware występują częściej i przenoszą wyższe ceny. Ransomware jest zagrożeniem, które jest mało prawdopodobne, aby w najbliższym czasie zniknie i które ponosi znaczne wydatki dla dotkniętych firm. Zapobieganie ransomware jest niezbędne do obniżenia kosztów ataku ransomware poprzez identyfikację i blokowanie infekcji oprogramowania ransomware, zanim ukończą szyfrowanie danych.

Najlepsze praktyki ochrony ransomware

Ransomware jest obecnie jednym z najważniejszych zagrożeń dla cyberbezpieczeństwa korporacyjnego i co roku wpływa na wiele firm. Istnieją jednak sposoby ochrony Twojej organizacji i jej danych przed zagrożeniem ransomware.

Niektóre najlepsze praktyki ochrony ransomware obejmują:

- Wdrażaj rozwiązania anty-ransomware: Rozwiązanie anty-ransomware może zidentyfikować znane i nowe oprogramowanie ransomware oparte na ich zachowaniu w systemie. Skuteczne rozwiązania anty-ransomware oferują szybkie wykrywanie szerokiego wariantu wariantów i automatyczne przywracanie zaszyfrowanych plików, które nie są oparte na “Kopia cienia” lub inne wbudowane narzędzia powszechnie ukierunkowane przez oprogramowanie ransomware.

- Szkolenie świadomości cyberbezpieczeństwa: Większość ataków ransomware kieruje się do pracowników, korzystając z kradzieży phishing lub poświadczeń, aby uzyskać dostęp do systemów korporacyjnych. Szkolenie pracowników w zakresie rozpoznawania typowych ataków i wdrażania najlepszych praktyk bezpieczeństwa może zmniejszyć ryzyko oprogramowania ransomware.

- Użyj silnego uwierzytelnienia: Ataki przejęcia konta są wspólnym sposobem, dzięki któremu oprogramowanie ransomware zyskuje dostęp do systemów docelowych. Wymaganie silnych haseł i wdrażanie uwierzytelniania wieloczynnikowego (MFA) może zmniejszyć ryzyko uzyskania dostępu do systemów korporacyjnych.

- Wdrożyć najmniej przywileju: Często atakujący muszą poruszać się bocznie przez sieć, aby dotrzeć do systemów z danymi o wysokiej wartości, aby szyfrować. Wdrożenie najmniejszych przywilejów i segmentacji sieci może utrudnić ten ruch boczny i łatwiejszy do wykrycia.

- Oprogramowanie wrażliwe na łatkę: Wykorzystanie niepotrzebnych luk jest jednym z głównych sposobów, w jaki oprogramowanie ransomware zyskuje dostęp do środowisk korporacyjnych. Niezwłocznie stosowanie łatek, gdy stają się dostępne, minimalizuje okno, podczas którego atakujący może wykorzystać nowo odkrytą podatność na wdrażanie ransomware.

- Generuj częste kopie zapasowe: Kopie zapasowe oferują opcję odzyskiwania po ataku ransomware. Tworzenie częstych kopii zapasowych tylko do odczytu może zmniejszyć ilość utraconych danych z powodu szyfrowania.

Ochrona ransomware z punktem kontrolnym

Firmy mogą wdrożyć różne najlepsze praktyki, aby pomóc się chronić przed atakami ransomware. Zamykanie wspólnych wektorów infekcji ransomware i ograniczające atakujące’ Zdolność do przejścia przez sieci korporacyjne utrudniają atakującemu uzyskanie dostępu, którego potrzebuje, aby wykorzystać oprogramowanie ransomware do kradzieży i szyfrowania poufnych danych

Jednak wdrożenie tych najlepszych praktyk nie gwarantuje, że atakujący nie będzie w stanie uzyskać dostępu do systemów korporacyjnych i wdrażania ransomware. Z tego powodu wdrożenie rozwiązania anty-ransomware dotyczące korporacyjnych punktów końcowych jest najważniejszym aspektem strategii anty-ransomware.

Aby dowiedzieć się więcej o krajobrazie cyberprzestępczości i oprogramowaniu ransomware’S rola jako wiodącego zagrożenia, sprawdź punkt kontrolny’S raport na temat trendów cyberatakowych 2022. Następnie spójrz na ciso’Przewodnik po zapobieganiu ransomware, aby dowiedzieć się więcej o tym, jak zabezpieczyć swoją organizację przed zagrożeniem ataków ransomware.

Ponadto punkt końcowy punktu kontroli zapewnia ochronę przed szerokim zakresem zagrożeń bezpieczeństwa cyber. Aby dowiedzieć się więcej o punkcie końcowym Harmony’możliwości i w jaki sposób może pomóc w zmniejszeniu organizacji’S Ransomware Exposure, zarejestruj się na bezpłatne demo.

Czy oprogramowanie ransomware wymaga ochrony?

Jest niezbędna ochrona oprogramowania ransomware?

2 września 2022

Do tej pory my’Wszyscy usłyszeli różne wiadomości opisujące przerażające następstwa ataków ransomware. Z atakiem nowych taktyk ransomware i zwiększonej organizacji wśród cyberprzestępców, my’reżyserować bardziej zagrożone niż kiedykolwiek wcześniej. Nie możesz dobrze spać. Więc co’S dobra wiadomość? Zapewniamy, że możesz walczyć. Na tym blogu odpowiemy na wspólne pytania dotyczące ataków ransomware i wyjaśnimy, w jaki sposób możesz skutecznie przygotować się i chronić siebie, swoich klientów i organizacji przed tym rozwijającym się zagrożeniem.

Dlaczego oprogramowanie ransomware stanowi problem

Według najnowszego raportu GARTNER® Ransomware Engging Risins Riss, zagrożenie nowymi modelami ransomware było głównym problemem dla kadry kierowniczej w 2021 r. Te nowe modele ransomware są nie tylko bardziej zaawansowane technologicznie, ale są również wysoce wyspecjalizowanymi i zorganizowanymi firmami – co czyni je godnym przeciwnikiem nawet dla największych “Najbardziej bezpieczne” organizacje. Ten sam raport Gartnera stwierdza, że hakerzy ransomware nadal rozwijają zaawansowane wirusy, które są zaprojektowane w celu pozostania i zarażania systemów tworzenia kopii zapasowych. Ponadto te nowe wirusy ransomware nie polegają na samym phishing i trudniej jest zidentyfikować. Obejmuje to nowo odkryte metody ataku, takie jak złośliwe oprogramowanie, które wykorzystuje uzasadnione wbudowane narzędzia w systemie do wykonania cyberataku.

Trwałe skutki ataku ransomware

Jedną z pierwszych rzeczy, które przychodzą na myśl dotyczący ataków ransomware, jest potencjał niszczycielskich strat finansowych. Cyber Security Magazine prognozował, że globalne koszty uszkodzenia oprogramowania ransomware osiągnęły 6 bilionów dolarów do 2022 r. I przewidywał, że ataku ransomware będzie próbowane wobec firmy co 11 sekund.

Martwi się jednak więcej niż konsekwencje finansowe. Atak ransomware może zatrzymać wszystkie operacje biznesowe, jednocześnie narażając cenne dane firmy i klientów na ryzyko i straty finansowe. Jeśli firma nie ma odpowiednich protokołów bezpieczeństwa danych i nie podejmie natychmiastowych i dokładnych działań, nastąpi nieodwracalne szkody w zakresie infrastruktury i reputacji.

Kto jest zagrożony?

Smutna prawda jest taka, że wszyscy są narażeni na atak ransomware. Oprogramowanie ransomware jest szeroko rozpowszechnione w Internecie i nie ogranicza się do określonych celów. Nie oznacza to jednak, że cyberprzestępcy nie są w stanie wybrać swoich ofiar. Istnieje kilka preferowanych celów cyberprzestępców, które są bardziej zagrożone niż przeciętna osoba. Norton Security niedawno zdefiniował cztery grupy docelowe, które są najbardziej zagrożone atakiem ransomware:

- Firmy z mniejszymi zespołami bezpieczeństwa

- Organizacje, które są w stanie płacić drogie okupy, szybko

- Organizacje, które mają poufne informacje

- Duże firmy na rynkach zachodnich

Co robi ochrona ransomware?

Głównym celem wszystkich praktyk ochrony bezpieczeństwa cyber. Na większości urządzeń dostępnych jest kilka bezpłatnych środków ochrony ransomware. Na przykład Microsoft ma wbudowaną kontrolę, która pomaga chronić urządzenia przed oprogramowaniem ransomware. Ta podstawowa funkcja Microsoft zapewnia, że wybrane foldery nie mogą zostać zmienione, co uniemożliwia ich szyfrowanie przez przestępcę. Chociaż bezpłatne środki takie jak ten działają jako przyzwoita pierwsza linia ochrony dla osób fizycznych, organizacje potrzebują planu ochrony all inclusive. Obejmuje to zakup oprogramowania do ochrony ransomware, narzędzia do usuwania oprogramowania i koordynacja z organizacjami cyberbezpieczeństwa strony trzeciej. My’LL omówi najlepszą metodę ochrony Twojej firmy przed atakami ransomware bardziej szczegółowo poniżej.

Jak firmy mogą zapobiegać atakom ransomware?

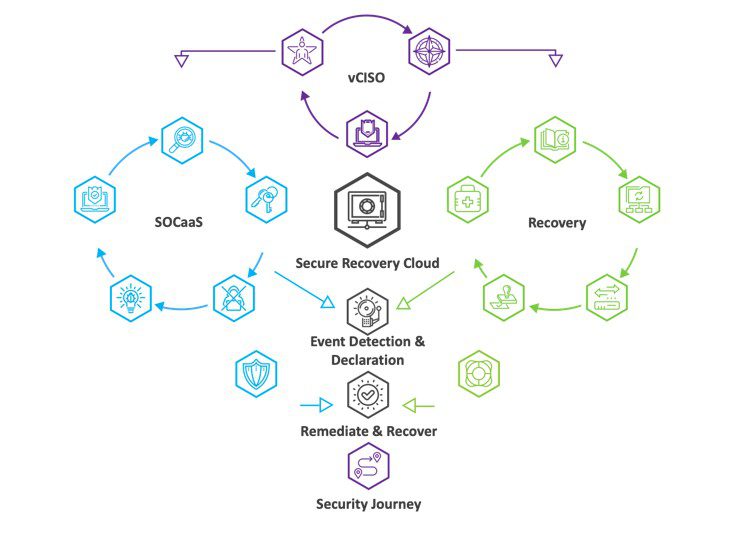

Najprawdopodobniej Twoja firma będzie zagrożona atakiem ransomware. A kiedy to się stanie, musisz być w pełni przygotowany. Podczas tworzenia w pełni kompleksowej strategii bezpieczeństwa cybernetycznego Ransomware Protect. Strategia RPAAS umożliwia współpracę z jednym dostawcą w celu opracowania rozwiązania cyberbezpieczeństwa, które obejmuje osoby, procesy i technologie, zaprojektowane w celu rozwiązania wszystkich aspektów ochrony, wykrywania i odzyskiwania potrzebnych do rozwinięcia zagrożenia ransomware. Tutaj’s wizualna reprezentacja interwencja’S strategia obrony RPAAS:

W interwencjach nasze rozwiązanie RPAAS obejmuje krytyczne operacje, takie jak:

Centrum operacji bezpieczeństwa jako usługi (SoCAAS): nasz zespół bezpieczeństwa przechwytuje podejrzaną aktywność i zapobiega atakom ransomware, zanim się wydarzy. Korzystając z metod takich jak uwierzytelnianie wieloskładnikowe (MFA) i regularne niezmienne procesy tworzenia kopii zapasowych, które uniemożliwiają zewnętrznemu zmianom plików, zapewniamy Ci’Ponowne objęte 24/7. SOCAAS zapewnia ochronę, monitorowanie i widoczność w całym kliencie’s groźba krajobraz, zarówno w celu zapobiegania zagrożeniom przed wejściem do sieci, jak i szybkiej identyfikacji i izolacji zagrożeń, które przechodzą przez drzwi.

- Ochrona punktu końcowego: RPAAS zapewnia, że klient ma najnowocześniejsze rozwiązanie EDR w celu ochrony danych klienta na serwerze i urządzeniach stacji roboczej.

- Szeroka widoczność: dane z usługi EDR i ruchu sieciowego, a także bezpieczeństwo klientów, infrastruktura i platformy uwierzytelniające są monitorowane i analizowane pod kątem zachowania anomalnego 24x7x365

- Wzbogacanie danych: Informacje ze wszystkich źródeł są ze sobą skorelowane, aby przedstawić w ruchu międzyplatformowy widok potencjalnych zagrożeń

- Inteligencja zagrożeń: dane bezpieczeństwa są przekazywane do systemu z pasz publicznych i opracowywane we wewnętrznym zakresie w celu bardziej skutecznej identyfikacji zagrożeń, zarówno wcześniej znanych, jak i nowych

- Zarządzane ograniczenie: Zakazane punkty końcowe mogą być zdalnie odizolowane przez SoC z autoryzacją klienta lub jako część wstępnie zdefiniowanych podręczników

Virtual Chief Information Security Officer (VCISO): Ransomware dostosowuje się szybko, więc my. Nasza usługa dyrektora ds. Bezpieczeństwa informacji Virtual (VCISO) ma pomóc Twojemu zespołowi opracować mapę drogową cyberbezpieczeństwa w celu ograniczenia ryzyka technologii biznesowych. VCISO zapewnia dedykowanego członka zespołu ds. Bezpieczeństwa informacji o starszym informacje, aby kierować dojrzewaniem bezpieczeństwa i ograniczania ryzyka. VCISO będzie również działać jako koordynator odpowiedzi na incydent organizacji podczas wykrywania zagrożeń ransomware.

- Dojrzałość programu bezpieczeństwa: VCISO oceni obecny stan organizacji i pomoże przygotować mapy drogowe do poprawy za pomocą standardowych ram branżowych.

- Ocena i zarządzanie ryzykiem: VCISO będzie wykorzystywać procesy oceny ryzyka w celu oceny ryzyka technologii biznesowej w środowisku i opracowania planów ograniczania ryzyka, aby pomóc poprawić postawę ryzyka organizacji.

- Zarządzanie incydentami w zakresie bezpieczeństwa cybernetycznego: powinien eskalować wydarzenie; VCISO będzie koordynować działania incydentów w celu zapewnienia odpowiedniego i szybkiego odzyskiwania operacji. Może to obejmować współpracę z różnymi zespołami (w razie potrzeby), w tym kierownictwem/kierownictwem, ubezpieczeniem, prawem, organem ścigania, marketingu, technologii informacyjnych, cyberbezpieczeństwa i/lub kryminalistyki.

Odzyskiwanie ransomware: Odzyskiwanie po awarii jest ważnym elementem procesu ochrony oprogramowania ransomware. Po ataku nasz zespół pracuje niestrudzenie, aby zidentyfikować i zawierać złośliwe działanie, aby zapobiec dalszemu uszkodzeniu i odzyskać to, co zostało utracone. Interwencja’S Zarządzane operacje odzyskiwania odbudowy łączą najlepsze narzędzia rasy, dziesięciolecia doświadczenia i uznane przez przemysł najlepsze praktyki, aby zapewnić szybki odzysk po zakłóceniu usług.

- Testowanie odzyskiwania: ma na celu naśladowanie naruszenia cybernetycznego i innych katastrof, aby zapewnić cele, a środowisko i operacje DR działają zgodnie z oczekiwaniami.

- Zarządzanie zdrowiem odzyskiwania: Dane z komponentów DRAAS i BAAS, a także wnioski wyciągnięte z testowania odzyskiwania wszystkich karm trwającego procesu opieki i poprawy technologii odzyskiwania i strefy lądowania DR.

- Rozwój podręcznika: Z każdym powtarzającym się testem i wynik Recovery Playbook jest budowany i aktualizowany, aby zapewnić możliwość szybkiego reagowania w przypadku katastrofy.

- Operacje replikacji: Inżynierowie ds. Odzyskiwania interwencja będą monitorować i naprawić problemy z usługami replikacji i witryną odzyskiwania.

- Operacje tworzenia kopii zapasowych: obejmuje wszystko, od opieki i karmienia technologii tworzenia kopii zapasowych, po tworzenie nowych zadań lub odzyskiwania danych.

Według Forbesa niezależna globalna ankieta wśród 1100 IT i specjalistów ds. Bezpieczeństwa cybernetycznego ujawniła, że 80% ankietowanych organizacji zostało dotkniętych atakami ransomware w 2021 r. Ostatecznie ponad 60% tych organizacji ostatecznie zapłaciło okup. To nie’T muszę być tobą. W chwili’poświęcony zapewnianiu najlepszej możliwej obrony przed tym ogromnym zagrożeniem. Możesz dowiedzieć się więcej o tym, jak nasze rozwiązania RPAAS zapewnią ci spokój na naszej stronie internetowej.

Ochrona oprogramowania ransomware

Ochrona ransomware to proces zapobiegania wystąpieniu zdarzenia ransomware i/lub ograniczaniu ryzyka udanego ataku. Cybertreat, które przybierają formę oprogramowania ransomware, zintensyfikowały się do wykorzystania luk w zakresie bezpieczeństwa wprowadzonych przez zdalną siłę roboczą, pracę z domu (WFH) i uczenie się na odległość. Zagrożenia ransomware i cyberprzestępczość tworzą wielomiliardowe działalność przestępczości zorganizowanej. Przedsiębiorstwa muszą traktować to najsilniejsze zagrożenie jako najwyższy priorytet, zanim będzie za późno.

Ochrona ransomware daje potencjalnym ofiarom tych niebezpiecznych zagrożeń ransomware narzędzia potrzebne do odstąpienia cyberprzestępstw mające na celu porwanie serwerów i danych. Bądź proaktywny i wdrażaj strategie ochrony oprogramowania ransomware i gotowości ransomware, aby uniknąć kosztownych, okaleczających i szkodliwych wydarzeń.

Co to jest ochrona oprogramowania ransomware?

Jak sama nazwa wskazuje, zagrożenia ransomware wynikają z dowolnego oprogramowania (złośliwego oprogramowania), które umożliwiają cyberprzestępcy szyfrowania wszystkich lub części organizacji’cenne dane – a następnie przechowuj te dane dla okupu. Zło aktorzy zwykle domagają się okupu w zamian za zrzeczenie się kontroli. Podczas dystansu autoryzowanym użytkownikom odmówiono dostępu do zaszyfrowanych danych. Ofiara zwykle stoi w obliczu dwóch złych wyborów; Zapłacić okup w określonej osi czasu, aby uwolnić swoje dane lub stracić je i być zmuszonym do przejścia od zera. Kolejnym niebezpieczeństwem towarzyszącym zagrożeniom ransomware jest możliwość publicznego ujawnienia ofiary’s dane prywatne. Taki wynik może spowodować głęboko poważne problemy z realnymi konsekwencjami dla firm.

Ochrona ransomware opisuje zabezpieczenia, które firmy wprowadzają, aby uniknąć koszmarnych sytuacji opisanych wcześniej. Najlepszym lekarstwem do radzenia sobie z rosnącymi zagrożeniami ataku ransomware jest dedykowana ochrona danych dla gotowości ransomware. Rozwiązanie kopii zapasowych lub tworzenie kopii zapasowych jako usługa (BAAS) może być ważną częścią firmy’strategia ochrony ransomware, dostarczając klientom izolowane, niezmienne kopie ich danych, które są ze złych aktorów’ zasięg. Ponadto, oparte na chmurze podejście do ochrony ransomware zapewnia wirtualną AirGAP, ponieważ usługi tworzenia kopii zapasowych danych nie wymagają fizycznych połączeń sieciowych. Zapewnia to, że operacje tworzenia kopii zapasowych i przywracania są osobne i nie są podatne na ataki oprogramowania ransomware, które z powodzeniem przenikają środowiska klientów.

Co to jest ochrona oprogramowania ransomware i jak to działa?

Czasami najskuteczniejsze rozwiązania są najprostsze. Podczas gdy w środku, ochrona ransomware jest prostym podejściem do złożonego problemu, który obejmuje bezpieczeństwo cybernetyczne, zapasowe w chmurze i odzyskiwanie po awarii. Jak wspomniano wcześniej, właściwą ścieżką zapobiegania atakom oprogramowania ransomware jest umieszczenie danych poza zasięgiem cyberprzestępców. Rozwiązania dotyczące ochrony danych w chmurze zapewniają wirtualną gapę popularności zarówno kopii zapasowych, jak i operacji przywracania. Kopie danych kopii zapasowych są przechowywane w izolowanych, niezmiennych lokalizacjach – zapobiegając manipulowaniu, zmienianiu lub usunięciu danych. Rozwiązania dotyczące ochrony danych w chmurze nie wymagają również obecności sieci fizycznych lub urządzeń, zapewniając, że ich usługi przywracania są oddzielne i nie wpływają na oprogramowanie ransomware, które przenika środowiska klientów. Dostawcy chmur oferują również kompleksową ochronę kontroli dostępu, szyfrowanie danych w tranzycie i w spoczynku oraz ciągle aktualizują wykrywanie i zapobieganie cyberatakom. Podstawą strategii ochrony oprogramowania ransomware obejmuje:

- Tworzenie planu: Skuteczny plan obejmuje zarówno zabezpieczenia przed atakiem, jak i plan niezawodnego i szybkiego wznowienia normalnych operacji.

- Zapobiegaj atakom: proaktywne kroki obejmują bezpieczeństwo, kontrole dostępu i uwierzytelnianie użytkownika w celu ochrony danych przed atakiem.

- Monitoruj swoje środowisko: Rutynowe monitorowanie anomalii w celu wczesnego wykrycia redukującego atak ataku.

- Przywróć swoje dane: wdrożyć wiarygodne i szybkie możliwości przywracania danych, aby szybko wznowić normalne operacje biznesowe.

- Przetestuj swój plan: Często testuj weryfikację przestrzegania wstępnie zdefiniowanych SLA dla danych i aplikacji o wysokim priorytecie.

- Proaktywna edukacja: Zagrożenia ransomware wykorzystują phishing i inżynierię społeczną do penetracji zamierzonych celów. Przedsiębiorstwa muszą zapewnić wszystkim pracownikom regularną edukację natury, niebezpieczeństw i sposobu walki z oprogramowaniem ransomware

Dlaczego ochrona ransomware jest ważna?

Liczba zagrożeń ransomware rośnie, wspierana przez nową normę pracującą z domu, a także luki w zakresie uczenia się na odległość. W 2019 r. Prawie 60% przedsiębiorstw doświadczyło ataku okupu. W trzecim kwartale 2020 r. Dane wykazały, że ataki ransomware wzrosły o 40% w tym samym kwartale. Bez odpowiedniej gotowości do ransomware firmy częściej niż nie padają ofiarą ataków – doświadczając utraty danych, zagrożeń bezpieczeństwa i kosztownych przestojów biznesowych w erze, w której użytkownicy i firmy wymagają dostępnych danych i dostępnych przez całą dobę. Krótko mówiąc, ochrona danych oferuje organizacjom tarczę przed nieuniknionymi atakami i daje im linię życia szybciej po niechcianych zakłóceniach.

Korzyści z ochrony oprogramowania ransomware

Dane cyfrowe i aplikacje to czynniki zwiększające działalność. Ochrona obciążeń krytycznych biznesowych przed oprogramowaniem ransomware ma zasadnicze znaczenie dla przetrwania biznesu i służy jako sieć bezpieczeństwa przed utratą danych lub kradzieżą.

Ciągłości działania. Średnie zakłócenia to jedno, ale hurtowa utrata danych to kolejna gra w piłkę. Ochrona ransomware usuwa perspektywę rozszerzonego zamknięcia biznesowego, zmniejsza potencjał sukcesu ataku i zawęża okno odzyskiwania dla firm.

Ograniczenie ryzyka. Ochrona ransomware jest istotną częścią ogólnej postawy bezpieczeństwa, której potrzebuje każda organizacja. Solidne zarządzanie dostępem, wykrywanie anomalii, szyfrowanie danych, zabezpieczenia zahartowane i kompleksowe kontrole dostępu użytkowników są niezbędne do udanej obrony przed cyberprzestępcznymi.

Niższe koszty. Koszt ochrony danych blednie w porównaniu z kosztami skutecznego ataku ransomware. Kosztowne przestoje i wzniosłe wypłaty grożą nie tylko zatrzymaniu operacji biznesowych, ale mogą skutkować stałą utratą danych klientów. Firmy powinny popełnić błąd proaktywne bezpieczeństwo i wykorzystać ochronę ransomware jako sposób na zabezpieczenie swoich cennych danych.

Wspólne przypadki użycia dotyczące ochrony oprogramowania ransomware

Organizacje wszystkich wielkości wymagają ochrony przed zagrożeniami ransomware. Właściwa ochrona danych pozwala klientom wdrażać rozwiązania w codziennych przypadkach:

- Ciągłości działania. Dzięki oprogramowaniu Ransomware firmy mogą chronić wszystkie swoje dane i konfiguracje potrzebne do przywrócenia biznesu po nieprzewidywalnych zakłóceń

- Ochrona danych. Bez odpowiedniej gotowości oprogramowania ransomware dane pozostają podatne na potencjalną stratę i zepsucie. Ochrona ransomware zachowuje integralność twoich danych i zapewnia użyteczne kopie utraconych danych – aby upewnić się, że zawsze można je odzyskać po ataku.

- Odzyskiwanie po awarii. Przyjmuje się, że wszystkie firmy i środowiska IT mogą napotkać zakłócające zdarzenia oprogramowania ransomware, które mogą powodować utratę danych, korupcję lub zakłócać działalność IT. Umieszczenie solidnej strategii ochrony oprogramowania ransomware zmniejsza ryzyko związane z nieplanowanymi zakłóceniami i niedociągniętymi atakami ransomware

Czy metaliczne oferuje ochronę oprogramowania ransomware?

Tak! Metaliczna kopia zapasowa jako usługa (BAAS) wykorzystuje stwardniały, wielowarstwowe podejście do gotowości do ransomware, zapewniając solidne kontrole zarówno zapobiegania zagrożeniom, jak i upewnienia się, że dane są wysoce dostępne i możliwe do odzyskania z CyberAttack. Z niezmiennymi kopiami danych, zaawansowanego wykrywania anomalii i wbudowanym szyfrowaniem, metaliczne kompleksowo zabezpiecza krytyczne dane w aplikacjach, punktach końcowych, środowiskach lokalnych i chmurowych. Zbudowany na Microsoft Azure, Metallic oferuje wiodącą w branży trwałość, bezpieczeństwo, skalowalność i wydajność, zdolne do ochrony danych biznesowych od dziś i jutro’s pojawiające się cybertreat.

Bezpłatna próba zaprojektowana dla twojego prawdziwego świata

Wypróbuj dziś w pełni funkcjonalny produkt z pełną obsługą i zobacz, w jaki sposób Metallic może bezpośrednio zaspokoić Twoje potrzeby.

Co to jest oprogramowanie ransomware?

Ransomware to złośliwe oprogramowanie zaprojektowane w celu odmowy użytkownika lub organizacji dostępu do plików na komputerze. Szyfrując te pliki i domagając się zapłaty okupu za klawisz deszyfrowania, cyberatakrzy umieszczają organizacje w sytuacji, w której płacenie okupu jest najłatwiejszym i najtańszym sposobem odzyskania dostępu do swoich plików. Niektóre warianty dodały dodatkową funkcjonalność – takie jak kradzież danych – w celu zapewnienia dalszej motywacji ofiarom oprogramowania ransomware do zapłaty okupu.

Oprogramowanie ransomware szybko stało się najbardziej widocznym i widocznym rodzajem złośliwego oprogramowania. Ostatnie ataki ransomware wpłynęły na szpitale’ Zdolność do świadczenia kluczowych usług, okaleczonych usług publicznych w miastach i spowodowała znaczne szkody dla różnych organizacji.

![]()

Dlaczego pojawiają się ataki ransomware?

Nowoczesne szaleństwo ransomware rozpoczęło się od wybuchu WannaCry w 2017 roku. Ten na dużą skalę i wysoce nagłośniony atak wykazał, że ataki oprogramowania ransomware były możliwe i potencjalnie opłacalne. Od tego czasu opracowano i wykorzystano dziesiątki wariantów ransomware.

Pandemia Covid-19 przyczyniła się również do niedawnego wzrostu w ransomware. Gdy organizacje szybko obracały się do odległej pracy, luki zostały stworzone w ich cyberbrocie. Cyberprzestępcy wykorzystały te luki w celu dostarczenia oprogramowania ransomware, co skutkuje wzrostem ataków ransomware. W Q3 2020 ataki oprogramowania ransomware wzrosły o 50% w porównaniu do pierwszej połowy tego roku.

Popularne warianty oprogramowania ransomware

Istnieją dziesiątki wariantów ransomware, z których każdy ma własne unikalne cechy. Jednak niektóre grupy oprogramowania ransomware były bardziej płodne i odnoszące sukcesy niż inne, co wyróżniają je z tłumu.

1. Ryuk

Ryuk jest przykładem bardzo ukierunkowanego wariantu ransomware. Jest powszechnie dostarczany za pośrednictwem wiadomości e -mail phishingowych lub za pomocą kompromisowych poświadczeń użytkownika do logowania się do systemów korporacyjnych za pomocą protokołu zdalnego pulpitu (RDP). Po zarażeniu systemu Ryuk szyfruje niektóre typy plików (unikając tych kluczowych dla komputera’S Operacja), następnie przedstawia zapotrzebowanie okupa.

Ryuk jest dobrze znany jako jeden z najdroższych rodzajów ransomware. Ryuk żąda okupów, które średnio ponad 1 milion dolarów . W rezultacie cyberprzestępcy stojące za Ryuk koncentrują się przede wszystkim na przedsiębiorstwach, które mają zasoby niezbędne do spełnienia ich wymagań.

2. Labirynt

Maze Ransomware słynie z pierwszego wariantu oprogramowania ransomware, który łączy szyfrowanie plików i kradzież danych . Kiedy cele zaczęły odmawiać płacenia okupów, Maze zaczął zbierać wrażliwe dane od ofiar’ komputery przed szyfrowaniem. Gdyby żądania okupu nie zostały spełnione, dane te byłyby publicznie ujawnione lub sprzedane najwyższemu oferentowi. Potencjał kosztownego naruszenia danych został wykorzystany jako dodatkowa zachęta do zapłaty.

Grupa stojąca za labiryntem ransomware oficjalnie zakończyła swoją działalność . Nie oznacza to jednak, że zagrożenie ransomware zostało zmniejszone. Niektóre podmioty stowarzyszone z labiryntu przeszły na korzystające z oprogramowania ransomware, a uważa się, że warianty egregorii, labiryntu i sekhmet.

3.Revil (Sodinokibi)

Grupa Revil (znana również jako Sodinokibi) to kolejny wariant oprogramowania ransomware, który atakuje duże organizacje.

Revil jest jedną z najbardziej znanych rodzin ransomware w sieci. Grupa Ransomware, która była obsługiwana przez rosyjskojęzyczną grupę Revil od 2019 roku, jest odpowiedzialna za wiele wielkich naruszeń, takich jak ‘Kaseya‘ I ‘Jbs’

W ciągu ostatnich kilku lat konkurował z Ryuk o tytuł najdroższego wariantu ransomware. Wiadomo, że Revil zażądał płatności w wysokości 800 000 USD .

Podczas gdy Revil zaczął jako tradycyjny wariant ransomware, ewoluował z czasem-

Używają techniki podwójnego wymuszenia- do kradzieży danych od firm, a także szyfrują pliki. Oznacza to, że oprócz domagania się okupu w celu odszyfrowania danych, atakujący mogą zagrozić wydaniem skradzionych danych, jeśli nie zostanie dokonana druga płatność.

4. Lockbit

Lockbit to złośliwe oprogramowanie szyfrowania danych od września 2019 r. I niedawne ransomware-as-a-service (RAAS). Ten fragment ransomware został opracowany w celu szybkiego szyfrowania dużych organizacji jako sposobu szybkiego zapobiegania jego wykryciu przez urządzenia bezpieczeństwa i zespoły IT/SOC.

5. Dearcry

W marcu 2021 r. Microsoft wydał łatki dla czterech luk w serwerach Microsoft Exchan. Dearcry to nowy wariant ransomware zaprojektowany, aby skorzystać z czterech niedawno ujawnionych luk w Microsoft Exchange

Ransomware dearcry szyfruje niektóre typy plików. Po zakończeniu szyfrowania Dearcry wyświetli wiadomość ransom instruującą użytkowników o wysyłaniu wiadomości e -mail do operatorów ransomware, aby nauczyć się odszyfrować swoje pliki.

Lapsus $ to południowoamerykańskie gang ransomware, który został powiązany z cyberatakami na niektórych głośnych celach. Cyberngang jest znany z wymuszenia, grożąc udostępnianiem poufnych informacji, jeśli są wymagania przez jego ofiary’t wykonane. Grupa chwaliła się włamaniem do Nvidia, Samsung, Ubisoft i innych. Grupa używa skradzionego kodu źródłowego do ukrycia plików złośliwego oprogramowania jako godnego zaufania.

Jak działa oprogramowanie ransomware

Aby odnieść sukces, ransomware musi uzyskać dostęp do systemu docelowego, szyfrować tam pliki i wymagać okupu od ofiary.

Podczas gdy szczegóły implementacji różnią się w zależności od wariantu oprogramowania ransomware, wszystkie dzielą te same podstawowe trzy etapy

- Krok 1. Wektory infekcji i dystrybucji

Ransomware, jak każde złośliwe oprogramowanie, może uzyskać dostęp do organizacji’S systemy na wiele różnych sposobów. Jednak operatorzy oprogramowania ransomware preferują kilka specyficznych wektorów infekcji.

Jednym z nich są e -maile phishingowe. Złośliwy e -mail może zawierać link do strony internetowej prowadzącej złośliwe pobieranie lub załącznik, który ma wbudowane funkcje pobierania. Jeśli odbiorca e -maila zakochuje się w Phish, wówczas pobieranie i wykonywanie ransomware jest pobierane i wykonywane na komputerze.

Kolejny popularny wektor infekcji ransomware wykorzystuje usługi, takie jak Protokół Desktop Remote Desktop (RDP). Z RDP, napastnik, który skradził lub zgadł pracownika’S Configestacje logowania mogą ich używać do uwierzytelniania się i zdalnie uzyskiwać dostęp do komputera w sieci przedsiębiorstw. Dzięki temu dostępowi atakujący może bezpośrednio pobrać złośliwe oprogramowanie i wykonać go na komputerze pod ich kontrolą.

Inni mogą próbować bezpośrednio zarażić systemy, na przykład sposób, w jaki Wannacry wykorzystał podatność na wieki. Większość wariantów ransomware ma wiele wektorów infekcji.

Po uzyskaniu dostępu do systemu może zacząć szyfrować jego pliki. Ponieważ funkcjonalność szyfrowania jest wbudowana w system operacyjny, wymaga to po prostu dostępu do plików, szyfrowania ich za pomocą klucza kontrolowanego przez atakującego i zastępowania oryginałów szyfrowanym wersjami. Większość wariantów oprogramowania ransomware jest ostrożna w wyborze plików do szyfrowania, aby zapewnić stabilność systemu. Niektóre warianty podejmą również kroki w celu usunięcia kopii kopii zapasowych i cienia plików, aby odzyskać bezbłędnie bez klucza deszyfrowania.

Po zakończeniu szyfrowania plików, oprogramowanie ransomware jest przygotowane do zapotrzebowania na okup. Różne warianty ransomware implementują to na wiele sposobów, ale często zdarza się, że tło wyświetlacza zmieniło się na notatkę okupu lub pliki tekstowe umieszczone w każdym zaszyfrowanym katalogu zawierającym notatkę okupową. Zazwyczaj notatki te wymagają ustalonej kwoty kryptowaluty w zamian za dostęp do ofiary’Pligi s. Jeśli okup zostanie zapłacony, operator oprogramowania ransomware albo dostarczy kopię klucza prywatnego używanego do ochrony symetrycznego klucza szyfrowania lub kopię samego klucza szyfrowania symetrycznego. Informacje te można wprowadzić do programu deszyftora (dostarczonego również przez CyberKriminal), który może je wykorzystać do odwrócenia szyfrowania i przywrócenia dostępu do użytkownika’Pligi s.

Chociaż te trzy podstawowe kroki istnieją we wszystkich wariantach oprogramowania ransomware, różne oprogramowanie ransomware może obejmować różne implementacje lub dodatkowe kroki. Na przykład warianty oprogramowania ransomware, takie jak Maze, wykonują skanowanie plików, informacje o rejestrze i kradzież danych przed szyfrowaniem danych, oraz WannaCry Ransomware skanowanie innych urządzeń wrażliwych na infekowanie i szyfrowanie.

Jak chronić przed ransomware

Wykorzystaj najlepsze praktyki

Właściwe przygotowanie może radykalnie obniżyć koszty i wpływ ataku ransomware. Podjęcie następujących najlepszych praktyk może zmniejszyć organizację’S ekspozycja na oprogramowanie ransomware i minimalizuj jego wpływ:

- Szkolenie cybernetyczne i Edukacja: Oprogramowanie ransomware są często rozpowszechniane za pomocą e -maili phishingowych. Szkolenie użytkowników w zakresie identyfikacji i unikania potencjalnych ataków ransomware ma kluczowe znaczenie. Ponieważ wiele obecnych cyberataków zaczyna się od ukierunkowanego e-maila, który nawet nie zawiera złośliwego oprogramowania, a jedynie komunikat z inżynierii społecznej, który zachęca użytkownika do klikania złośliwego linku, edukacja użytkowników jest często uważana za jedną z najważniejszych obrony, jaką może wdrożyć organizacja.

- Ciągłe kopie zapasowe danych: Oprogramowanie ransomware’De Definicja S mówi, że jest to złośliwe oprogramowanie zaprojektowane tak, aby było to, że płacenie okupu było jedynym sposobem na przywrócenie dostępu do zaszyfrowanych danych. Zautomatyzowane, chronione kopie zapasowe danych umożliwiają organizacji odzyskanie po ataku z minimalną utratą danych i bez płacenia okupu. Utrzymanie regularnych tworzenia kopii zapasowych danych jako procesu rutynowego jest bardzo ważną praktyką zapobiegania utratę danych i możliwość ich odzyskania w przypadku uszkodzenia korupcji lub awarii dysków. Funkcjonalne kopie zapasowe mogą również pomóc organizacjom w wyzdrowieniu z ataków ransomware.

- Patching: Patrzenie jest kluczowym elementem obrony przed atakami ransomware, ponieważ cyberprzestępcy często szukają najnowszych odkrytych exploitów w udostępnionych łatach, a następnie docelowych systemów, które nie są jeszcze załatane. Jako takie ważne jest, aby organizacje zapewniły, że wszystkie systemy mają zastosowanie najnowsze łatki, ponieważ zmniejsza to liczbę potencjalnych luk w firmie dla atakującego do wykorzystania.

- Uwierzytelnianie użytkownika: Dostęp do usług takich jak RDP z skradzionymi poświadczeniami użytkownika to ulubiona technika atakujących ransomware. Korzystanie z silnego uwierzytelniania użytkownika może utrudnić atakujące

Zmniejsz powierzchnię ataku

Przy wysokim potencjalnym koszcie zakażenia ransomware zapobieganie jest najlepszą strategią łagodzenia oprogramowania ransomware. Można to osiągnąć poprzez zmniejszenie powierzchni ataku poprzez adresowanie:

- Wiadomości phishingowe

- Nieprawdzone luki w zabezpieczeniach

- Rozwiązania zdalnego dostępu

- Mobilne złośliwe oprogramowanie

Wdrażaj anty-ransomware Rozwiązanie

Potrzeba szyfrowania wszystkich użytkowników’Pliki S oznaczają, że ransomware ma unikalny odcisk palca podczas pracy w systemie. Roztwory anty-ransomware są zbudowane w celu zidentyfikowania tych odcisków palców. Wspólne cechy dobrego rozwiązania anty-ransomware obejmuje:

- Wykrywanie szerokiego wariantu

- Szybkie wykrywanie

- Automatyczna renowacja

- Mechanizm odbudowy nie oparty na wspólnych wbudowanych narzędziach (jak ‘Kopia cienia’, który jest ukierunkowany na niektóre warianty oprogramowania ransomware)

Jak usunąć oprogramowanie ransomware?

Wiadomość ransom nie jest czymś, co ktoś chce zobaczyć na swoim komputerze, ponieważ ujawnia, że infekcja oprogramowania ransomware zakończyła się powodzeniem. W tym momencie można podjąć pewne kroki, aby odpowiedzieć na aktywną infekcję oprogramowania ransomware, a organizacja musi dokonać wyboru, czy zapłacić okup.

- Jak złagodzić aktywną infekcję oprogramowania ransomware

Wiele udanych ataków ransomware jest wykrywanych dopiero po zakończeniu szyfrowania danych, a na zainfekowanym komputerze wyświetlono notatkę okupową’S. ekran. W tym momencie zaszyfrowane pliki są prawdopodobnie nie do odzyskania, ale niektóre kroki należy podjąć natychmiast:

- Kwarantanna maszyna: Niektóre warianty oprogramowania ransomware będą próbowały rozprzestrzeniać się na podłączone dyski i inne maszyny. Ogranicz rozprzestrzenianie się złośliwego oprogramowania, usuwając dostęp do innych potencjalnych celów.

- Zostaw komputer na: Szyfrowanie plików może sprawić, że komputer jest niestabilny, a zasilanie komputera może spowodować utratę lotnej pamięci. Trzymaj komputer, aby zmaksymalizować prawdopodobieństwo odzyskiwania.

- Utwórz kopię zapasową: Odszyfrowanie plików dla niektórych wariantów ransomware jest możliwe bez płacenia okupu. Wykonaj kopię zaszyfrowanych plików na nośniku wymiennym na wypadek, gdyby rozwiązanie stało się dostępne w przyszłości lub nieudany wysiłek odszyfrowy.

- Sprawdź, czy aktory: Sprawdź w projekcie No More Ransom, aby sprawdzić, czy dostępny jest bezpłatny deszyftor. Jeśli tak, uruchom go na kopii zaszyfrowanych danych, aby sprawdzić, czy może przywrócić pliki.

- Zapytaj o pomoc: Komputery czasami przechowują kopie zapasowe plików przechowywanych na nich. Cyfrowy ekspert kryminalistyki może być w stanie odzyskać te kopie, jeśli nie zostały usunięte przez złośliwe oprogramowanie.

- Wytrzyj i przywróć: Przywróć maszynę z czystej instalacji kopii zapasowej lub systemu operacyjnego. Zapewnia to, że złośliwe oprogramowanie jest całkowicie usuwane z urządzenia

Jak może kontrolować pomoc

Punkt kontrolny’Technologia anty-ransomware wykorzystuje specjalnie zaprojektowany silnik, który broni przed najbardziej wyrafinowanymi, wymijającymi wariantami zerowej oprogramowania ransomware i bezpiecznie odzyskuje zaszyfrowane dane, zapewniając ciągłość biznesową i wydajność. Skuteczność tej technologii jest weryfikowana codziennie przez nasz zespół badawczy i konsekwentnie wykazuje doskonałe wyniki w identyfikacji i łagodzeniu ataków.

Punkt końcowy harmonii, punkt sprawdzania’wiodący produkt zapobiegania i reakcji punktów końcowych obejmuje technologię anty-ransomware i zapewnia ochronę przeglądarkom internetowym i punktom końcowym, wykorzystując punkt kontrolny’S Ochrona sieci wiodąca w branży. Harmony Endpoint zapewnia kompletne zapobieganie zagrożeniu w czasie rzeczywistym i naprawianie we wszystkich wektorach zagrożenia złośliwym oprogramowaniem, umożliwiając pracownikom bezpieczną pracę bez względu na to, gdzie są, bez uszczerbku dla wydajności.

Co to jest oprogramowanie ransomware?

Ransomware to każde oprogramowanie, które pozwala osobom z zewnątrz dostęp i szyfrować kolejne’Pliki s, usuń oryginały, a następnie grożą usuwaniem jedynej pozostałej (zaszyfrowanej) kopii plików, jeśli okup nie jest opłacany. W filmach użytkownik wdrażający oprogramowanie ransomware jest zwykle przedstawiane jako zahartowany przestępca.

Ale prawdą, oprogramowanie ransomware to po prostu produkt – zwykle znaleziony w Internecie – że każdy może nauczyć się łatwo używać. Innymi słowy, ataki ransomware są powszechne i mogą być wyniszczające dla plików lokalnych lub w ofiary’S Cloud.

Jak odbywają się ataki ransomware?

Ataki ransomware zdarzają się szybko. Zanim zdasz sobie sprawę, że istnieje zagrożenie, hakerzy skradzili informacje, zaszyfrowali cenne pliki i domagają się zapłaty okupu, aby zwolnić te pliki z powrotem. Zwykle haker wymaga określonej kwoty w Bitcoin, ale płacenie okupu’t Zawsze minimalizuj szkody. Pełna ocena obrażeń wyrządzonych przez cztery fazy ataku ransomware może potrwać kilka tygodni po tygodniu.

Faza 1: Infiltrat

Możesz myśleć o hakerze jako zahartowanego przestępcy, ale przeciętny człowiek może łatwo uzyskać dostęp do dowolnej liczby ofert ransomware-as-a-service. Niestety korzystanie z tych usług ransomware w celu uzyskania skradzionych poświadczeń i rozpowszechniania złośliwego oprogramowania jest tak proste, jak korzystanie z prawie każdej innej usługi online.

Wystarczy haker, aby uzyskać dostęp do ważnych informacji, to odpowiednie oprogramowanie, a atak zaczyna się.

Faza 2: Połącz

Tylko jeden punkt dostępu wystarczy, aby oprogramowanie ransomware mogły dostać się do pracy. Ransomware kontaktuje się z ofiarą’S Sieć zdalna i generuje klucz, który będzie używany do szyfrowania plików (w fazie 3).

W fazie połączenia oprogramowanie ransomware zasadniczo grzeba przez ofiarę’S Pliki, aby znaleźć te o wartości. W końcu pliki te muszą być warte okupu, którego haker ma zamiar wymagać.

Faza 3: Szyfrowanie

To jest “okup” Część ataku ransomware – pliki targetowe są szyfrowane lub skradzione, a następnie oryginalne pliki są usuwane. Innymi słowy, ransomware utrzymuje hosta plików. Jedynym sposobem na uwolnienie danych jest ich odszyfrowanie, co można wykonać tylko z kluczem wygenerowanym w fazie 2.

Faza 4: Wyłuszenie

Haker domaga się teraz zapłaty kwoty w zamian za klucz, zwykle stosując limit czasu, w którym musisz zaspokoić ich żądania. Jeśli tego nie zrobisz, ryzykujesz, że haker usuwa klucz i usuwa jakąkolwiek możliwość odszyfrowania plików lub zwolnienia danych publiczności.

Ofiary zazwyczaj spełniają te wymagania, a atak ransomware jest zakończony.

Jak zapobiegać atakom ransomware

Zapobieganie atakowi ransomware wymaga starannej uwagi na każdy aspekt danych. Wymaga wielowarstwowego rozwiązania tego, co jest wielowarstwowym problemem. Nasze podejście obejmuje zarządzanie infrastrukturą, monitorowanie i usługi, które pomogą Ci chronić, wykrywać i odzyskiwać po cyberpotyrach.

Zarządzanie infrastrukturą

NetApp rozpoczyna się od podejścia zorientowanego na dane do ochrony przed ransomware, oferując NetApp ® Ontap ®, jego wiodące w branży oprogramowanie do zarządzania infrastrukturą chmurową przedsiębiorstwa. W końcu przestępcy są ukierunkowane na twoje dane, więc warto rozpocząć ochronę w warstwie przechowywania. Dzięki oprogramowaniu ONTAP możesz:

- Utwórz ziarniste punkty odzyskiwania tylko do odczytu w sekundach i zastosuj bezpieczne blokowanie plików

- Monitoruj anomalie przechowywania, w tym entropię danych, w celu zidentyfikowania cybertreatów

- Przywróć dane szybko w ciągu kilku minut od szczegółowych i wydajnych kopii NetApp Snapshot ™

Monitorowanie infrastruktury

Zrozumienie, jakie masz dane, gdzie są przechowywane i kto ma dostęp, jest ważnym krokiem dla każdego planu odporności cyber. NetApp Cloud Data Sense to usługa danych w chmurze, która zapewnia widoczność danych w zakresie lokalnych i przechowywania w chmurze, abyś mógł zidentyfikować, jakie dane mają najważniejsze. Możesz także zablokować uprawnienia do bardziej efektywnego bezpieczeństwa.

Aktywne IQ zawiera nową funkcjonalność, która pomoże ci zidentyfikować luki w postawie bezpieczeństwa i jakie kroki podjąć, aby utwardzić środowisko przechowywania ONTAP zgodnie z najlepszymi praktykami NetApp. Możesz regularnie monitorować swoje środowisko i dostosowywać się na podstawie najnowszych programów oprogramowania NetApp, aby zapewnić bezpieczeństwo danych.

Większość ataków dotyczy niczego niepodejrzewającego użytkownika lub – nawet – nawet nieuczciwego administratora. Potrzebujesz poziomu kontroli, który obejmuje uwagę 24/7, co jest łatwiejsze do osiągnięcia dzięki wglądom w Cloud NetApp. Ta usługa starannie monitoruje Twoje dane, aby:

- Podkreśl ryzyko, które może prowadzić do ataku

- Wykryć ataki w momencie, gdy się zdarzyły

- Wykonaj zautomatyzowane działania, aby uniknąć powszechnych uszkodzeń

Czy to’S na pomieszczeniach lub w chmurze, w chmurze Insights zapewnia pełną widoczność infrastruktury i aplikacji za pomocą technologii Zero Trust. Ciągle monitoruje zachowanie użytkownika, ucząc się, co’jest normalne dla użytkowników, aby mógł wykryć anomalie. Kiedy w chmurze wgląd wykrywa anomalię, natychmiast ostrzega i wyzwala natychmiastowe działanie, takie jak wykonanie kopii migawki, aby pomóc w szybkim odzyskiwaniu lub blokowaniu dostępu do plików użytkownika, aby zapobiec exfiltracji danych.

Usługi infrastrukturalne

Czasami potrzebujesz nieco więcej pomocy: wiedza zaufanego partnera do dostarczenia przeciwko SLA. Aby ustalić gotowość do ochrony danych przed wystąpieniem zagrożenia oprogramowania ransomware, NetApp oferuje usługę ochrony danych i oceny bezpieczeństwa w celu identyfikacji luk bezpieczeństwa i luk w obecnym środowisku – na pomieszczeniach i w chmurze – i zapewnić możliwe do wykonania zalecenia dotyczące zamknięcia tych luk w celu zwiększenia odporności danych. Aby uzyskać dalsze zaufanie, że jesteś gotowy ochronić swoją firmę przed zagrożeniami bezpieczeństwa, usługa monitorowania i raportowania NetApp Ransomware, zawarta w subskrypcji NetApp Flex Professional Services, wykorzystuje moc wglądu w chmurze i bezpieczną w chmurze, aby zapewnić kolejną warstwę ochrony środowiska dla środowiska. Razem usługi te pomagają szybko odpowiedzieć i odzyskać siły, jeśli atak przejdzie przez twoją obronę.