Przejście na protokół OpenVPN lub IKEV2 z SSTP

Streszczenie:

OpenVPN podnosi się do 20%, podczas gdy WireGuard (i Nordlynx) doda tylko 4% więcej. Ikev2 jest pomiędzy, z dodanymi 7%

W tym artykule porównamy różne protokoły VPN i omówimy ich korzyści, różnice i przypadki użycia.

1. Jaki jest protokół VPN?

Protokół VPN zawiera jasne instrukcje dotyczące obsługi połączenia VPN, w tym kontroli integralności danych i metod szyfrowania.

2. Jakie są główne protokoły VPN?

Główne protokoły VPN obejmują Nordlynx (WireGuard), Ikev2, OpenVPN i L2TP.

3. Co to jest Nordlynx (WireGuard)?

Nordlynx to protokół tunelowania typu open source, który opiera. Nordlynx rozwiązuje kwestię przypisywania adresów IP użytkownikom poprzez wdrożenie unikalnego systemu translacji adresów sieciowych.

4. Co to jest Ikev2?

IKEV2 to protokół szyfrowania VPN, który wykorzystuje difie-Hellman Exchange i x.509 certyfikatów uwierzytelniania. Jest znany z niskiego opóźnienia i zdolności do utrzymywania połączeń podczas przełączania między Wi-Fi a danymi mobilnymi.

5. Co to jest OpenVpn?

OpenVPN to protokół tunelowania typu open source, który obsługuje zarówno tryby UDP, jak i TCP. Oferuje bezpieczne połączenia punkt-punkt i miejsce na miejsce, zapewniając niezawodne połączenie z opcją dla prędkości lub stabilności.

6. Co to jest L2TP?

L2TP jest protokołem, który łączy protokół tunelowania punktów do punktu (PPTP) i przekazywanie warstwy 2 (L2F). Jest powszechnie stosowany w połączeniu z IPSec do szyfrowania.

7. Jakie są korzyści Nordlynx?

Nordlynx zapewnia lepszą wydajność i bezpieczeństwo, przypisując unikalne adresy IP użytkownikom i ich tunelom. Zapewnia prywatność danych bez rejestrowania tożsamości użytkowników.

8. Jakie są zalety Ikev2?

IKEV2 oferuje niskie opóźnienia i bezproblemowe przełączanie między Wi-Fi a danymi mobilnymi. Ma również funkcje takie jak automatyczne połączenie, gdy połączenie spada.

9. Jakie są zalety OpenVPN?

OpenVPN jest powszechnie używany i wysoce konfigurowalny. Oferuje opcję trybu UDP lub TCP, w zależności od priorytetów prędkości lub stabilności.

10. Jakie są zalety L2TP?

L2TP zapewnia bezpieczne połączenia i jest powszechnie używane w połączeniu z IPSec do szyfrowania.

11. Który protokół ma najniższy koszt danych?

WireGuard (Nordlynx) ma najniższy koszt danych, dodając tylko 4% więcej do przesyłanych danych.

12. Który protokół jest odpowiedni dla urządzeń mobilnych?

IKEV2 jest odpowiedni dla urządzeń mobilnych, ponieważ może utrzymać połączenie podczas przełączania między Wi-Fi a danymi mobilnymi.

13. Co odróżnia Nordlynx od WireGuard?

Nordlynx dodał podwójny system tłumaczenia adresów sieciowych, aby zapewnić prywatność użytkownika bez rejestrowania tożsamości.

14. Czy otwarteVPN może działać zarówno w trybach UDP, jak i TCP?

Tak, OpenVPN może działać zarówno w trybach UDP, jak i TCP, zapewniając opcje prędkości lub stabilności.

15. Jakie są funkcje bezpieczeństwa Ikev2?

IKEV2 używa difie-Hellman Exchange i x.509 certyfikatów uwierzytelniania, zapewniające bezpieczne połączenia i szyfrowanie wysokiego poziomu.

Przejście na protokół OpenVPN lub IKEV2 z SSTP

Jednak nie wszystkie protokoły mają te same koszty danych. Na przykład, OpenVPN podnosi się do 20%, podczas gdy WireGuard (i Nordlynx) doda tylko 4% więcej. Ikev2 jest pomiędzy, z dodanymi 7%, Co jest nadal dobrym rezultatem. Jeśli więc chcesz zminimalizować dane użytkownika, powinieneś trzymać się Nordlynx.

Porównanie protokołów VPN

Wirtualna sieć prywatna (VPN) jest prawdopodobnie najpopularniejszą metodą konfigurowania połączeń w celu udostępniania poufnych danych. Technologia działa poprzez połączenie urządzenia z serwerem VPN, tworząc bezpieczny tunel. Przed rozpoczęciem połączenia VPN musi istnieć wspólna definicja tego, jak powinno wyglądać.

Protokół VPN zawiera jasne instrukcje dotyczące obsługi tego połączenia. Określa wszystkie szczegóły, które urządzenie i serwer po stronie odbierania muszą wiedzieć. Protokoły są dostępne we wszystkich kształtach i rozmiarach. Niektóre wymagają dodatkowych kontroli integralności danych, podczas gdy inne dodają solidniejsze szyfrowanie. Różnorodność jest ogromna i jest dużo miejsca na dostosowanie.

W tym artykule przedstawi najpopularniejsze protokoły VPN i oceni ich korzyści, różnice i przypadki użycia.

Jakie są główne protokoły VPN?

Dane przechodzące przez protokół tunelowania są podzielone na kawałki i umieszczane w zaszyfrowanych pakietach danych. Po dotarciu do zamierzonego miejsca docelowego serwer odszyfrowuje pakiety za pomocą skonfigurowanego klucza prywatnego i rozpakowuje wysłane dane. Proces przechodzi między urządzeniem a serwerem VPN na całą sesję.

Podczas gdy podstawowa zasada działania tunelowania pozostaje stała, określone właściwości odróżniają od siebie protokoły tunelowe. Większość urządzeń sprzętowych natywnie je obsługuje, a niektóre są również uważane za standardowe.

Oto krótki podsumowanie niektórych z najpopularniejszych protokołów tunelowania:

Nordlynx (WireGuard)

WireGuard to protokół tunelowania typu open source z usprawnionym kodem, aby zminimalizować powierzchnię ataku i drastycznie poprawić konserwację. Opiera się na protokole użytkowników DataGram (UDP), który pomija uzgadnianie dłoni, aby skorzystać z znacznie zwiększonych prędkości.

WireGuard nie może dynamicznie przypisać adresów IP wszystkim podłączonym do serwera. Aby poradzić sobie z tym i umożliwić połączenia, serwer potrzebuje wewnętrznej księgi księgi. To rejestruje każdego użytkownika, upewniając się, że ich pakiety nie są mieszane. W naruszeniu danych może to cofnąć się, ponieważ łatwo byłoby zidentyfikować tożsamość użytkownika przypisana przez serwer.

Nordlynx został stworzony przez zespół bezpieczeństwa Nord. Reprezentując poprawę rdzenia kodu WireGuard, rozwiązuje problem dotyczący tożsamości użytkownika.

Nordlynx różni się od przewodu, dodając podwójny system translacji adresu sieciowego. Tworzy lokalny interfejs dla każdej sesji, przypisując unikalny adres IP użytkownikom i ich tunelom. To rozwiązuje problem księgi bez rejestrowania obecnych użytkowników do śledzenia miejsca docelowego każdego pakietu danych. Adresy IP pozostają przypisane tylko wtedy, gdy sesja jest aktywna, zapewniając niezrównaną wydajność i bezpieczeństwo po podłączeniu do serwera VPN.

Tylko produkty bezpieczeństwa Nord, takie jak Nordvpn i Nordlayer, mają ten protokół tunelowania.

Ikev2

Wersja 2 Exchange Key Exchange to protokół szyfrowania VPN, który obsługuje działania żądania i reagowania. Opiera się na dwóch mechanizmach uwierzytelniania i szyfrowania. Do szyfrowania używa protokołu Diffie – Hellman Key Exchange, aby skonfigurować sesję udostępnioną. Uwierzytelnianie IKEV2 jest przetwarzane przez x.509 Certyfikat infrastruktury klucza publicznego, oparty na standardzie Międzynarodowej Unii Telekomunikacji (ITU).

IKEV2 należy do pakietu protokołów bezpieczeństwa Internetu, który obsługuje stowarzyszenia bezpieczeństwa (SA). Ich zadaniem jest znalezienie wzajemnie uzgodnionych warunków w celu ustanowienia tunelu VPN. Ponieważ IKEV2 używa UDP, ma stosunkowo niskie opóźnienia i będzie szybką opcją dla większości przypadków użycia. Nie jest to również bardzo wymagające dla wydajności, więc działa dobrze na słabszych urządzeniach sprzętowych.

Protokół IKE VPN może również utrzymać połączenie podczas przełączania między Wi-Fi a danymi mobilnymi. Dlatego może to być dobra opcja dla urządzeń mobilnych, które opierają się na danych komórkowych, ale mogą przejść na Wi-Fi. Ponadto IKEV2 implementuje również funkcje takie jak automatyczne połączenie, gdy połączenie spada.

OpenVpn

OpenVPN to najczęściej używany protokół VPN. To jest Protokół tunelowania otwartego source oraz system, który umożliwia nawiązywanie bezpiecznych połączeń punktowych i miejsca na miejsce. Bezpieczeństwo warstwy transportowej, w połączeniu z algorytmami biblioteki kryptograficznej OpenSSL, obsługuje prywatną wymianę kluczy w celu zwiększenia bezpieczeństwa wirtualnych sieci prywatnych.

Z perspektywy sieci Protokół OpenVPN może działać w dwóch trybach: UDP lub protokole sterowania transmisją (TCP).

UDP – Nie używa uzgadniania, co oznacza wysyłanie pakietów danych bez otrzymywania potwierdzenia, że osiągnęli docelowe miejsce. Jest to ta sama metoda stosowana przez WireGuard i IKEV2 priorytetyzowanie prędkości, a nie stabilność połączenia.

TCP -używa trójstronnego uścisku dłoni między inicjatorem a odbiornikiem. Klient wysyła żądanie, serwer potwierdza pokwitowanie, a klient odpowiada potwierdzeniem. Chociaż może się to wydawać wiele dodatkowych kroków, pomaga to osiągnąć niezawodne połączenie przy minusie bardziej znacznego opóźnienia.

Zarówno UDP, jak i TCP pokrój dane na mniejsze pakiety podczas wysyłania. Obejmują one adresy IP nadawcy i odbiornika, rzeczywiste dane i inne dane konfiguracyjne. Tak więc, chociaż jest to znacznie bardziej zaawansowana iteracja, OpenVPN nadal opiera się na tych samych zasadach tunelowania.

L2TP

Protokół tunelowania warstwy 2 (L2TP) Łączy protokół tunelowania punktu do punktu (PPTP) i przekazywanie warstwy 2 Aby utworzyć tunele VPN. Sam, L2TP nie zapewnia szyfrowania. To jest ogólnie dostarczane przez IPSec (patrz poniżej).

Pierwotnie opublikowane w 1999 r. L2TP tworzy połączenie między koncentratorem dostępu (LAC) a serwerem sieciowym (LNS). To połączenie może zawierać wiele sesji i działać w całej warstwie 2 modelu OSI.

Jednym z pozytywów protokołu jest kompatybilność. PPTP jest wbudowany w Microsoft Windows i MacOS. Konfigurowanie tuneli jest łatwe za pośrednictwem obu systemów operacyjnych, a L2TP jest również kompatybilny z Linux.

Z drugiej strony protokół na własną rękę brakuje systemów szyfrowania i uwierzytelniania. Z tego powodu jest wspierane przez kilka nowoczesnych VPN.

Ipsec

Protokół internetowy Security (IPSEC) działa z L2TP w postaci L2TP/IPSEC. IPSEC zapewnia zarówno uwierzytelnianie, jak i szyfrowanie danych przechodzących przez tunele L2TP. Powoduje to znacznie bardziej niezawodny sposób bezpiecznego wysyłania danych w Internecie.

IPSEC używa szyfru AES do szyfrowania danych. Protokół VPN prowadzi operację stowarzyszenia bezpieczeństwa przy użyciu współdzielonych kluczy IKE. Gdy dostępne jest bezpieczne połączenie, protokół tworzy zamknięty ładunek bezpieczeństwa (ESP). Okupuje pakiety danych w dwóch warstwach informacji, umożliwiając komunikowanie się dwóch urządzeń. Ukrywa także tożsamość oryginalnego nadawcy z dodatkową warstwą danych adresu IP.

IPSEC jest klasyfikowane jako bezpieczny protokół. Wiadomo jednak, że NSA starała się zagrozić 256 -bitowym szyfrowaniu AES w ramach programu Bullrun. Rzeczywisty status bezpieczeństwa szyfru jest zatem niepewny.

Prędkości IPSec można zagrożone przez podwójne enkapsulacja. I zarówno L2TP, jak i IPSEC walczą o poruszanie się. Może to spowodować problemy z wydajnością.

Tls

Bezpieczeństwo warstwy transportowej (TLS) ma dwa elementy: Protokół rekordu TLS i protokół uścisku dłoni TLS. Protokół rekordu tworzy bezpieczne połączenia, a uścisk dłoni anonimizuje dane do transmisji.

TLS to Zaktualizowana iteracja protokołu Secure Socket Warstwa (SSL). Wykracza poza SSL, oferując uwierzytelnianie HMAC, generowanie kluczy PRF i użycie szyfrów AES. Połączenia działają za pośrednictwem portu 443, który jest dostępny w większości sytuacji. To sprawia, że TLS jest dobrym protokołem VPN do poruszania się po zaporach zaporowych.

TLS jest na ogół oparty na przeglądarce. Jest regularnie Używany jako podstawa protokołu tunelowania bezpiecznego gniazda (SSTP) – Protokół z wyboru dla zawsze internetowych sieci VPN.

W tym kontekście TLS służy do łączenia aplikacji internetowych i urządzeń użytkownika lub serwerów, chociaż można go również używać do szyfrowania połączeń głosowych-IP-IP. Połączenia oparte na przeglądarce mogą być również pozbawione klientów, Zmniejszenie potrzeby dodatkowego oprogramowania VPN.

Minusem TLS jest to, że działa tylko za pośrednictwem przeglądarków lub obsługiwanych aplikacji. Z tego powodu użytkownicy często łączą VPN IPSec i TLS w celu kompleksowego zasięgu sieciowego.

Jakie są kluczowe różnice między protokołami VPN?

Niezależnie od tego, czy samodzielnie hostujesz serwer VPN, czy zwracasz się do dostawcy VPN, musisz wybrać protokół VPN do swojego połączenia. Jest to jeden z podstawowych elementów połączenia VPN.

Oto przegląd tego, jak porównują najczęstsze protokoły. Wybór odpowiedniego protokołu VPN może przynieść korzyści Twojej aktywności internetowej i nie marnuje zasobów, gdy nie jest to potrzebne.

Porównanie prędkości

Badania z Nord Security stwierdzają, że protokół Nordlynx VPN może zwiększyć do 1200 Mbps, podczas gdy IKEV2 osiąga tylko 600 Mbps, a OpenVPN zarządza najlepiej nagraną prędkością 400 Mbps. Te same tendencje powtarzają się na całym świecie bez względu na odległość między serwerem VPN a lokalizacją klienta.

Na podstawie tych ustaleń, Jeśli szukasz najszybszego bezpiecznego protokołu tunelowania, powinieneś iść z Nordlynx (lub przewód). Drugim najszybszym będzie Ikev2, który może z pewnością utrzymywać własne, nawet podczas łączenia się z drugą stroną świata.

Wszystkie powyższe protokoły zwykle przewyższają L2TP/IPsec pod względem prędkości. TLS cierpi również na dłuższe czasy negocjacji, umieszczając go poniżej IKEV2/IPSEC, OpenVPN i Nordlynx.

Szyfrowanie

OpenVPN oferuje najsilniejsze szyfrowanie za pośrednictwem biblioteki OpenSSL. Obsługuje różne algorytmy kryptograficzne, takie jak AES, ChACHA20, Poly1305 itp. OpenVPN może również używać algorytmów mieszania dla poświadczeń takich jak MD5, Blake2 i inne. RSA, DSA i wiele innych algorytmów mogą przetworzyć prywatne pochodne protokołu. Zakres opcji dostosowywania sprawia, że OpenVPN jest bardzo przystosowującym się protokołem VPN dla wielu przypadków użycia, które mogą być istotne dla konfiguracji VPN.

Nordlynx/WireGuard jest mniej elastyczny w odniesieniu do szyfrowania. Jego szyfrowanie spoczywa wyłącznie na Chacha20 (które jest uważane za bezpieczniejsze niż AES). Uwierzytelnianie jest przetwarzane przez funkcję kryptograficzną Poly1305 przy użyciu Blake2 do haszu. Jego warstwa transportowa zapewnia tylko opcję UDP.

IKEV2 zapewnia większy wybór niż Nordlynx, ale nieco mniej niż OpenVpn. Zapewnia różnorodne solidne algorytmy szyfrowania do wyboru, takie jak szyfrowanie AES 256, Blowfish i inne. Główną różnicą jest to, że ma tylko ustawienie UDP.

OpenVPN, Nordlynx i Ikev2 powinny być uważane za bezpieczne protokoły tunelowania. Jest to mniej prawdziwe w odniesieniu do L2TP/IPsec i TLS.

Protokół tunelowania warstwy 2 sam nie oferuje szyfrowania, ale użytkownicy mogą dodawać szyfry przesadne w razie potrzeby. Eksperci wątpią teraz, że IPSec jest całkowicie bezpieczny, po informacjach ujawnionych przez Edwarda Snowdena. IPSEC również nie jest open source, a użytkownicy muszą ufać poświadczeniach bezpieczeństwa swoich programistów.

SSL/TLS zapewnia bezpieczne szyfrowanie AES za pośrednictwem kryptografii klucza publicznego. Jednak protokół TLS jest mniej elastyczny niż bardziej zaawansowane alternatywy.

Bezpieczeństwo

Podczas gdy WireGuard jest open source, Nordlynx jest zastrzeżony, co może stanowić problem, jeśli użytkownicy zawsze potrzebują całkowitej świadomości kodu aplikacji bezpieczeństwa. Pomimo tego, Nordlynx’s Wireguard nie ma znanych luk w zabezpieczeniach. To samo dotyczy OpenVPN.

Ponieważ jednak OpenVPN był już dłużej, niezależni testerzy mieli więcej czasu na wyprostowanie większości błędów, co oznacza, że można to uznać za najbezpieczniejszą opcję VPN. Wireguard to nadal w toku.

Ikev2 jest nieco mniej bezpieczny. Według wyciekającej prezentacji NSA, wykorzystanie zabezpieczeń protokołów spowodowało pomyślne odszyfrowanie. Patrząc jako spekulacje, OpenVPN i WireGuard będą lepszymi opcjami, gdy dąży do maksymalnego bezpieczeństwa.

SSL/TLS został powiązany z atakami Man-in-the-The Middle za pomocą niezaufanych certyfikatów bezpieczeństwa. Użytkownicy mogą być eksponowani przez błędy konfiguracji. Ale 256 -bitowe szyfrowanie AES stosowane przez TLS jest uważane za bezpieczne przez większość ekspertów.

L2TP/IPSEC cierpi z powodu tych samych problemów jak Ikev2. Podniesiono wątpliwości co do poświadczeń bezpieczeństwa protokołu, a poniżej OpenVPN i Nordlynx w bezpiecznych rankingach VPN.

Wymagania portu sieciowego

Użytkownicy VPN mogą doświadczyć problemów z łącznością, jeśli sieci nie obsługują konkretnego portu używanego przez wybrany protokół VPN. Niektórzy administratorzy sieci lub dostawcy usług internetowych mogą zamknąć porty, aby ograniczyć powierzchnię ataku. W trakcie tego procesu mogą ograniczyć dostęp do zasobów pracy za pomocą VPN.

Nordlynx i Ikev2 używają UDP – zwykły ruch internetowy nie. Administrator sieci może zatem to wyłączyć. Jeśli port zostanie zamknięty, protokół VPN nie będzie w stanie zainicjować połączenia, co może stanowić problem.

OpenVPN to jedna z najlepszych opcji dotyczących kompatybilności. Protokół VPN wykorzystuje port TCP 443, taki sam jak HTTPS. Nawet jeśli dozwolone jest ograniczone przeglądanie internetowe, użytkownicy powinni być w stanie przejść z OpenVPN.

L2TP/IPSEC może napotykać problemy z zaporami z powodu zastosowania podwójnego enkapsulacji. Sam własny protokół tunelowania warstwy 2 dobrze obsługuje zapory ogniowe, ale brakuje funkcji bezpieczeństwa. Z drugiej strony TLS używa portu 443. Umożliwia to tunele TLS łatwe przechodzenie przez większość zapór ogniowych.

Użycie danych

Zużycie danych zwykle wzrasta podczas korzystania z protokołu VPN. Dzieje się tak, ponieważ każdy pakiet danych jest przepakowany. Dodanie dodatkowych danych na nim zwiększa jego rozmiar. Z czasem to się sumuje, a podczas pracy nad połączeniem licznikiem użytkownicy mogą szybciej dotrzeć do miesięcznych czapek danych.

Jednak nie wszystkie protokoły mają te same koszty danych. Na przykład, OpenVPN podnosi się do 20%, podczas gdy WireGuard (i Nordlynx) doda tylko 4% więcej. Ikev2 jest pomiędzy, z dodanymi 7%, Co jest nadal dobrym rezultatem. Jeśli więc chcesz zminimalizować dane użytkownika, powinieneś trzymać się Nordlynx.

L2TP/IPSEC na ogół przekroczy wszystkie te protokoły pod względem wykorzystania danych. Podwójne enkapsulacja dodaje dodatkowe koszty ogólne do każdej transmisji pakietu. TLS wykorzystuje więcej danych niż IKEV2 i Nordlynx, ale powinien konsumować mniej niż OpenVPN.

Kompatybilność urządzenia

IKEV2, L2TP/IPSEC i OpenVPN są na ogół najlepsze, jeśli chodzi o kompatybilność.

Większość urządzeń natywnie obsługuje IKEV2, a na nich będzie stosunkowo łatwa do skonfigurowania ręcznych połączeń. Zwykle użytkownicy muszą wybrać protokół VPN z listy i wprowadzić określone adresy i poświadczenia.

OpenVPN opiera dodatkowe biblioteki kryptograficzne. Większość producentów produktów konsumenckich nie zawiera ich domyślnie, więc być może będziesz musiał przejrzeć miganie oprogramowania, jeśli konfigurujesz je na routerze.

Nordlynx i WireGuard mogą być używane tylko za pośrednictwem ich aplikacji, co oznacza, że każdy główny system operacyjny jest obsługiwany – większość aplikacji dostawców VPN obsługuje zarówno IKEV2, jak i OpenVPN.

Native Funkcjonalność L2TP/IPSEC jest dołączona do MS Windows i macOS, a kompatybilność sięga aż do systemu Windows 2000. Użytkownicy powinni doświadczyć niewiele problemów podczas łączenia protokołu VPN z komputerami lub routerami.

TLS opiera się na przeglądarce. Działa ze wszystkimi głównymi przeglądarkami internetowymi, ale można go używać tylko z połączeniami internetowymi. To sprawia, że jest mniej przydatne do instalowania w routerach lub ochronie sieci korporacyjnych, ale sprawia, że SSL/TLS jest przydatny do zdalnych połączeń roboczych.

Który protokół VPN należy użyć i kiedy?

Oto podsumowanie korzyści i wad każdego protokołu.

Przejście na protokół OpenVPN lub IKEV2 z SSTP

Połączenie VPN Gateway VPN (P2S) pozwala utworzyć bezpieczne połączenie z siecią wirtualną z poszczególnych komputerów klienta. Połączenie P2S jest ustalane przez uruchomienie go z komputera klienta. W tym artykule dotyczy modelu wdrażania menedżera zasobów i mówi o sposobach przezwyciężenia 128 równoczesnego limitu połączenia SSTP poprzez przejście na protokół OpenVPN lub IKEV2.

Jakiego protokołu używa P2S?

VPN punkt-miejsce może użyć jednego z następujących protokołów:

- Protokół OpenVPN®, protokół VPN oparty na SSL/TLS. Rozwiązanie SSL VPN może przenikać zapory ogniowe, ponieważ większość zapór otwiera port TCP Port 443, którego SSL używa. OpenVPN może być używany do łączenia z Android, iOS (wersje 11.0 i powyżej), urządzenia Windows, Linux i Mac (wersje MacOS 10.13 i powyżej).

- Protokół tunelowania bezpiecznego gniazda (SSTP), zastrzeżony protokół VPN oparty na SSL. Rozwiązanie SSL VPN może przenikać zapory ogniowe, ponieważ większość zapór otwiera port TCP Port 443, którego SSL używa. SSTP jest obsługiwane tylko na urządzeniach Windows. Azure obsługuje wszystkie wersje systemu Windows, które mają SSTP (Windows 7 i później). SSTP obsługuje do 128 jednoczesnych połączeń tylko niezależnie od bramy SKU.

- IKEV2 VPN, oparte na standardach rozwiązanie IPSec VPN. Ikev2 VPN może być używany do łączenia z urządzeń Mac (wersje MacOS 10.11 i powyżej).

IKEV2 i OpenVPN dla P2S są dostępne tylko dla modelu wdrażania zasobów. Nie są dostępne dla klasycznego modelu wdrażania. Basic Gateway SKU nie obsługuje protokołów IKEV2 ani OpenVPN. Jeśli używasz podstawowego SKU, będziesz musiał usunąć i odtworzyć produkcję wirtualną bramę sieci SKU.

Migracja z SSTP do Ikev2 lub OpenVPN

Mogą wystąpić przypadki, w których chcesz obsługiwać więcej niż 128 równoczesne połączenie P2S z bramą VPN, ale używają SSTP. W takim przypadku musisz przejść do protokołu Ikev2 lub OpenVPN.

Opcja 1 – Dodaj Ikev2 oprócz SSTP na bramie

To jest najprostsza opcja. SSTP i IKEV2 mogą współistnieć na tej samej bramie i dać ci większą liczbę jednoczesnych połączeń. Możesz po prostu włączyć IKEV2 na istniejącej bramie i ponownie ładować klienta.

Dodanie IKEV2 do istniejącej bramy SSTP VPN nie wpłynie na istniejących klientów i możesz ich skonfigurować do używania IKEV2 w małych partiach lub po prostu skonfigurować nowych klientów do korzystania z IKEV2. Jeśli klient Windows jest skonfigurowany zarówno dla SSTP, jak i IKEV2, najpierw spróbuje połączyć się za pomocą IKEV2, a jeśli to się nie powiedzie, wróci do SSTP.

IKEV2 używa niestandardowych portów UDP, więc musisz upewnić się, że te porty nie są zablokowane w zaporze użytkownika. Używane porty to UDP 500 i 4500.

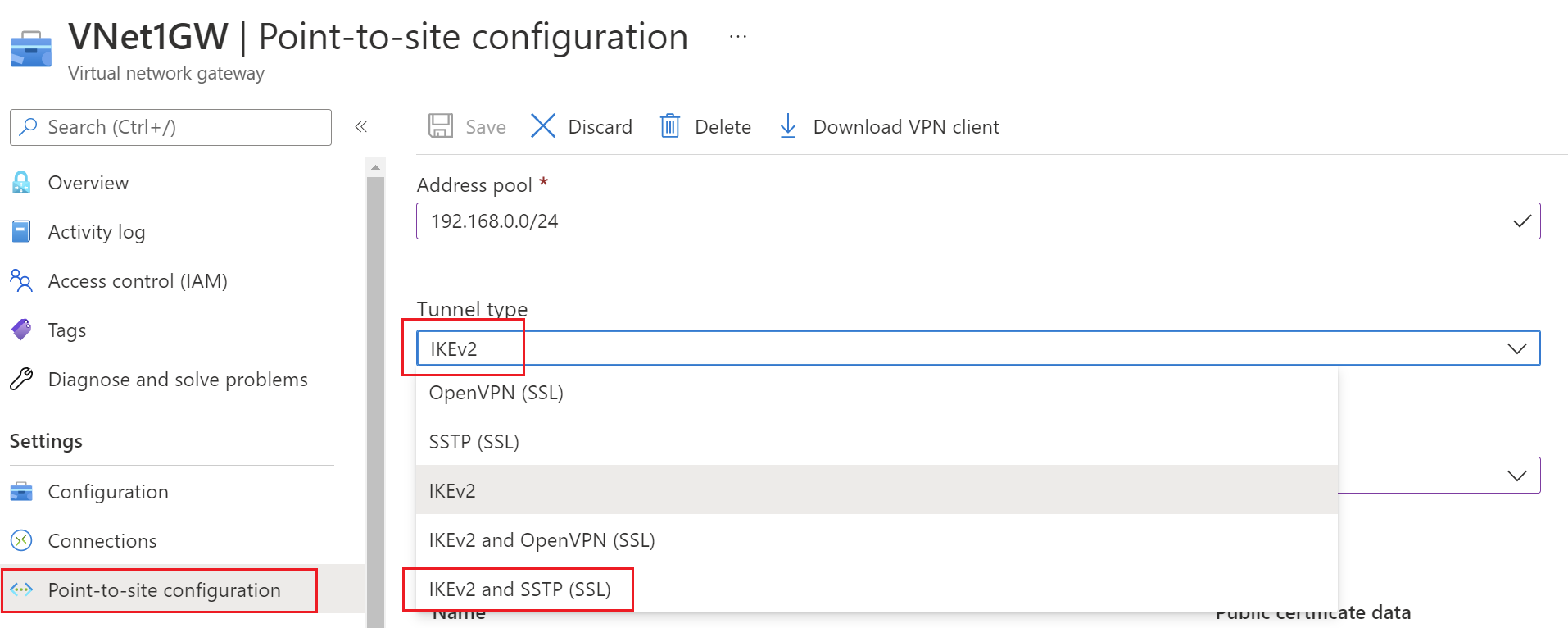

Aby dodać IKEV2 do istniejącej bramy, przejdź do zakładki „Konfiguracja punkt-miejsce” pod wirtualną bramą sieciową w portalu i wybierz Ikev2 i SSTP (SSL) Z rozwijanego pudełka.

Gdy masz włączone zarówno SSTP, jak i IKEV2 na bramie, pula adresów punkt-miejsce zostanie statycznie podzielona między nimi, więc klienci korzystający z różnych protokołów będą przypisywane adresom IP z dowolnego podstępu. Zauważ, że maksymalna ilość klientów SSTP wynosi zawsze 128, nawet jeśli zakres adresów jest większy niż /24, co skutkuje większą ilością adresów dostępnych dla klientów IKEV2. W przypadku mniejszych zakresów basen będzie równie o połowę. Selektory ruchu używane przez bramę mogą nie zawierać punktu do zasięgu adresu witryny CIDR, ale dwa podstępne CIDR.

Opcja 2 – Usuń SSTP i włącz OpenVPN na bramie

Ponieważ zarówno SSTP, jak i OpenVPN są protokołem opartym na TLS, nie mogą współistnieć na tej samej bramie. Jeśli zdecydujesz się odejść z SSTP do OpenVPN, musisz wyłączyć SSTP i włączyć OpenVPN na bramie. Ta operacja spowoduje, że obecni klienci stracą łączność z bramą VPN, dopóki nowy profil nie zostanie skonfigurowany na kliencie.

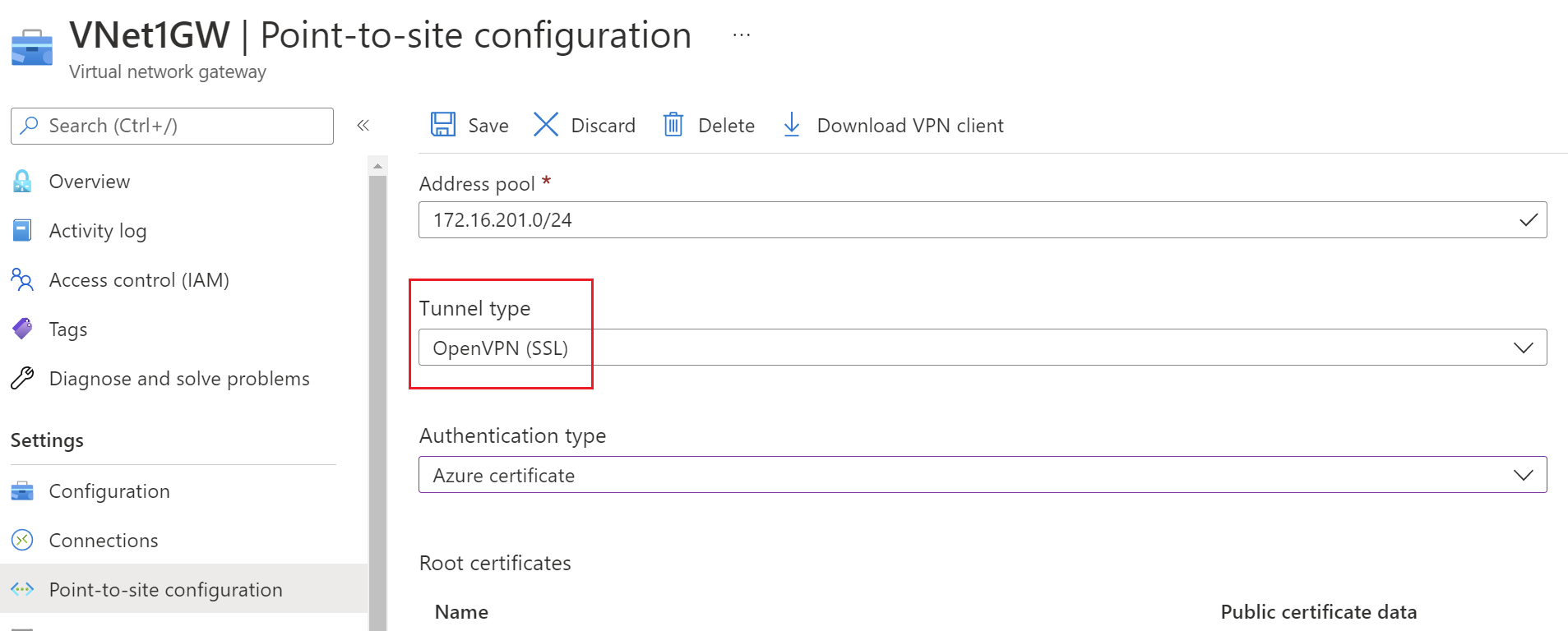

Możesz włączyć OpenVPN wraz z Ikev2, jeśli chcesz. OpenVPN jest oparty na TLS i używa standardowego portu TCP 443. Aby przejść na OpenVPN, przejdź do zakładki „Konfiguracja punkt-miejsce” pod wirtualną bramą sieciową w portalu i wybierz OpenVPN (SSL) Lub IKEV2 i OpenVPN (SSL) Z rozwijanego pudełka.

Po skonfigurowaniu bramy, istniejący klienci nie będą mogli się połączyć, dopóki nie wdrożycie i nie skonfigurujesz klientów OpenVPN.

Jeśli używasz systemu Windows 10 lub nowszego, możesz również użyć klienta Azure VPN.

Często Zadawane Pytania

Jakie są wymagania dotyczące konfiguracji klienta?

W przypadku klientów z systemem Windows musisz mieć prawa administratora na urządzeniu klienckim, aby zainicjować połączenie VPN z urządzenia klienckiego do Azure.

Użytkownicy używają natywnych klientów VPN na urządzeniach Windows i Mac dla P2S. Azure zapewnia plik zip konfiguracji klienta VPN, który zawiera ustawienia wymagane przez tych natywnych klientów do połączenia się z Azure.

- W przypadku urządzeń Windows konfiguracja klienta VPN składa się z pakietu instalatora, który użytkownicy instalują na swoich urządzeniach.

- W przypadku urządzeń Mac składa się z pliku MobileConfig, który użytkownicy instalują na swoich urządzeniach.

Plik ZIP zawiera również wartości niektórych ważnych ustawień po stronie platformy Azure, których można użyć do utworzenia własnego profilu dla tych urządzeń. Niektóre wartości obejmują adres bramki VPN, skonfigurowane typy tunelu, trasy i certyfikat główny do sprawdzania poprawności bramy.

Od 1 lipca 2018 r. Obsługa jest usuwana dla TLS 1.0 i 1.1 z Azure VPN Gateway. VPN Gateway będzie obsługiwać tylko TLS 1.2. Wpływa to tylko na połączenia punktowe; Nie wpłynie to na połączenia na miejsce. Jeśli ty’Ponowne korzystanie z TLS dla VPN po punkcie na miejsce w Windows 10 lub nowszych klientów, nie’T nie trzeba podjąć żadnych działań. Jeśli używasz TLS do połączeń punktowych w klientach Windows 7 i Windows 8, zobacz FAQ VPN Gateway, aby uzyskać instrukcje aktualizacji.

Która brama SKUS obsługuje P2S VPN?

| VPN Wejście Pokolenie | SKU | S2S/VNET-to-VNET Tunele | P2S Połączenia SSTP | P2S Połączenia IKEV2/OpenVPN | Agregat Benchmark przepustowości | BGP | Ograniczający strefę |

|---|---|---|---|---|---|---|---|

| Generation1 | Podstawowy | Max. 10 | Max. 128 | Nieobsługiwany | 100 Mbps | Nieobsługiwany | NIE |

| Generation1 | VPNGW1 | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Utrzymany | NIE |

| Generation1 | VPNGW2 | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Utrzymany | NIE |

| Generation1 | VPNGW3 | Max. 30 | Max. 128 | Max. 1000 | 1.25 Gbps | Utrzymany | NIE |

| Generation1 | VPNGW1AZ | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Utrzymany | Tak |

| Generation1 | VPNGW2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Utrzymany | Tak |

| Generation1 | VPNGW3AZ | Max. 30 | Max. 128 | Max. 1000 | 1.25 Gbps | Utrzymany | Tak |

| Pokolenie2 | VPNGW2 | Max. 30 | Max. 128 | Max. 500 | 1.25 Gbps | Utrzymany | NIE |

| Pokolenie2 | VPNGW3 | Max. 30 | Max. 128 | Max. 1000 | 2.5 Gbps | Utrzymany | NIE |

| Pokolenie2 | VPNGW4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Utrzymany | NIE |

| Pokolenie2 | VPNGW5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Utrzymany | NIE |

| Pokolenie2 | VPNGW2AZ | Max. 30 | Max. 128 | Max. 500 | 1.25 Gbps | Utrzymany | Tak |

| Pokolenie2 | VPNGW3AZ | Max. 30 | Max. 128 | Max. 1000 | 2.5 Gbps | Utrzymany | Tak |

| Pokolenie2 | VPNGW4AZ | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Utrzymany | Tak |

| Pokolenie2 | VPNGW5AZ | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Utrzymany | Tak |

(*) Użyj wirtualnej WAN, jeśli potrzebujesz więcej niż 100 tuneli VPN S2S.

- Zmiana rozmiaru SKU VPNGW jest dozwolona w tej samej generacji, z wyjątkiem zmiany rozmiaru podstawowego SKU. Podstawowa SKU jest starszym SKU i ma ograniczenia funkcji. Aby przejść z podstawowego do innego SKU, musisz usunąć podstawową bramę SKU VPN i utworzyć nową bramę z pożądaną kombinacją generacji i rozmiaru SKU. (Patrz praca z Legacy SKus).

- Te limity połączenia są osobne. Na przykład możesz mieć 128 połączeń SSTP, a także 250 połączeń IKEV2 na SKU VPNGW1.

- Informacje o cenach można znaleźć na stronie cenowej.

- Informacje SLA (Umowa na poziomie usługi) można znaleźć na stronie SLA.

- Jeśli masz wiele połączeń P2S, może to negatywnie wpłynąć. Benchmarki z łączną przepustowością badano, maksymalizując kombinację połączeń S2S i P2S. Pojedyncze połączenie P2S lub S2S może mieć znacznie niższą przepustowość.

- Zauważ, że wszystkie badania odniesienia nie są gwarantowane ze względu na warunki ruchu internetowego i zachowania aplikacji

Aby pomóc naszym klientom zrozumieć względną wydajność SKU przy użyciu różnych algorytmów, użyliśmy publicznie dostępnych narzędzi IPERF i CTStraffic do pomiaru wydajności dla połączeń na miejscu. Poniższa tabela zawiera wyniki testów wydajności dla VPNGW SKU. Jak widać, najlepsza wydajność jest uzyskiwana, gdy użyliśmy algorytmu GCMAES256 dla szyfrowania IPSec, jak i integralności. Mamy średnią wydajność podczas korzystania z AES256 dla szyfrowania IPSec i SHA256 dla integralności. Kiedy użyliśmy DES3 do szyfrowania IPSec i SHA256 dla integralności, otrzymaliśmy najniższą wydajność.

Tunel VPN łączy się z instancją VPN Gateway. Każda przepustowość instancji jest wymieniona w powyższej tabeli przepustowości i jest dostępna agregowana we wszystkich tunelach łączących się z tym instancją.

Poniższa tabela pokazuje obserwowaną przepustowość i pakiety na sekundę na tunel dla różnych bramek SKU. Wszystkie testy przeprowadzono między bramami (punkty końcowe) w obrębie Azure w różnych regionach ze 100 połączeniami i w standardowych warunkach obciążenia.

Podstawowa SKU nie obsługuje uwierzytelniania IKEV2 ani promieniowania.

To, co zasady IKE/IPSEC są skonfigurowane na bramach VPN dla P2S?

Ikev2

| Szyfr | Uczciwość | Prf | Grupa DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | Grupa_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | Grupa_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | Grupa_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | Grupa_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA256 | Group_ECP256 |

| AES256 | SHA384 | SHA384 | Grupa_24 |

| AES256 | SHA384 | SHA384 | Grupa_14 |

| AES256 | SHA384 | SHA384 | Group_ecp384 |

| AES256 | SHA384 | SHA384 | Group_ECP256 |

| AES256 | SHA256 | SHA256 | Grupa_24 |

| AES256 | SHA256 | SHA256 | Grupa_14 |

| AES256 | SHA256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | SHA256 | Group_ECP256 |

| AES256 | SHA256 | SHA256 | Grupa_2 |

Ipsec

| Szyfr | Uczciwość | Grupa PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | Grupa_none |

| GCM_AES256 | GCM_AES256 | Grupa_24 |

| GCM_AES256 | GCM_AES256 | Grupa_14 |

| GCM_AES256 | GCM_AES256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Group_ECP256 |

| AES256 | SHA256 | Grupa_none |

| AES256 | SHA256 | Grupa_24 |

| AES256 | SHA256 | Grupa_14 |

| AES256 | SHA256 | Group_ecp384 |

| AES256 | SHA256 | Group_ECP256 |

| AES256 | SHA1 | Grupa_none |

Jakie zasady TLS są skonfigurowane na bramach VPN dla P2S?

Tls

| Zasady |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Jak skonfigurować połączenie P2S?

Konfiguracja P2S wymaga sporo określonych kroków. Poniższe artykuły zawierają kroki, aby przejść przez konfigurację P2S oraz linki do konfigurowania urządzeń klienckich VPN:

- Skonfiguruj połączenie P2S – Uwierzytelnianie promieniowania

- Skonfiguruj połączenie P2S – uwierzytelnianie certyfikatu natywnego Azure

- Skonfiguruj OpenVpn

Następne kroki

- Skonfiguruj połączenie P2S – Uwierzytelnianie promieniowania

- Skonfiguruj połączenie P2S – uwierzytelnianie certyfikatu Azure

„OpenVPN” to znak towarowy OpenVPN Inc.

OpenVPN vs. Ikev2 vs. L2TP: Który protokół VPN jest najlepszy?

Virtual Private Network (VPN) zapewnia użytkownikom prywatność i bezpieczne dane, gdy przeglądają Internet lub angażują się w aktywność online. Jednym z najważniejszych elementów VPN jest protokół, który chroni anonimowość użytkowników przed hakerami, agencjami reklamowymi i podmiotami rządowymi.

Protokół określa, w jaki sposób VPN zabezpieczy dane w tranzycie. Dostawcy oferują szeroki zakres protokołów opartych na komputerowych systemach operacyjnych, urządzeniach, wydajności i innych aspektach. Below, we examine three of the most widely used protocols in the industry: OpenVPN, IKEv2 and L2TP. Który jest najlepszy? Pozwalać’s bliżej.

OpenVpn

OpenVPN jest najbardziej popularnym i zalecanym protokołem przez ekspertów VPN. OpenVPN jest wszechstronny i bardzo bezpieczny, co czyni go ostoją wirtualnej branży sieci prywatnej. VPN jest trafnie nazwany otwarty, ponieważ opiera się na technologiach open source, takich jak Protokoły SKILETUJĄCEJ OPENSSL lub SSL V3/TLS.

Na platformie OpenVPN dostawcy utrzymują, aktualizują i oceniają technologię. Jednym z powodów, dla których OpenVPN jest tak skuteczny, jest to, że chroni użytkowników, którzy angażują się w aktywność online na widoku. Użytkownicy są mniej podatni na hakerów i rzadziej zostaną wykryci przez agencje rządowe lub agresywnych marketerów.

Zgodnie z tym źródłem, gdy dane przechodzą przez przeglądających OpenVPN, nie mogą rozróżnić połączenia HTTPS i SSL. Protokół może działać na dowolnym porcie, wykorzystując protokoły UDP lub TCP. To ułatwia użytkownikom poruszanie się po zaporach zaporowych. Firmy mogą korzystać z szerokiej gamy strategii, takich jak szyfrowanie AES, HMAC lub Opensll podczas dodawania OpenVPN do swoich procesów.

OpenVPNS wymagają aplikacji innych firm, ponieważ nie są obsługiwane przez żadne platformy. Jednak usługodawcy stron trzecich, tacy jak iOS i Android, są wspierani. Chociaż większość firm oferuje dostosowane konfiguracje OpenVPN, pozwalają również użytkownikom personalizować własną konfigurację.

Więc pozwól’s podsumowuje:

OpenVpn Profesjonaliści:

- Omija większość zapór ogniowych.

- Sprawdzone przez strony trzecie.

- Oferuje bezpieczeństwo na najwyższym poziomie.

- Działa z wieloma metodami szyfrowania.

- Można skonfigurować i dostosować do dowolnej preferencji.

- Może ominąć zapory ogniowe.

- Obsługuje szeroką gamę tajemniczych algorytmów.

OpenVpn Cons:

- Wysoce techniczna i złożona konfiguracja.

- Opiera się na oprogramowaniu innych firm.

- Pulpit, ale mobilny może być słaby.

Ikev2

IKEV2 został zaprojektowany jako wspólny projekt między Cisco Systems i Microsoft. Działa jako prawdziwy protokół i kontroluje wymianę kluczy IPSec.

IKEV2 ma rozróżnienie działalności na platformach innych niż główne, takie jak Linux, Blackberry lub inne platformy marginalne. Jednak jest również wyposażony w system operacyjny Windows 7. Ze względu na jego zdolność do dostosowywania, IKEV2 oferuje spójne połączenie w różnych sieciach. Tak więc, jeśli połączenie spadnie, IKEV2 pomaga użytkownikowi utrzymać połączenie VPN.

Podobnie jak większość protokołów, IKEV2 spełnia wymagania dotyczące prywatności użytkowników. Ponieważ oferuje obsługę Mobike, może dostosować się do zmian w dowolnej sieci. Dlatego jeśli użytkownik nagle przełącza się z połączenia Wi-Fi z połączeniem danych, IKEV2 może sobie z tym poradzić bez utraty połączenia.

Ikev2 Profesjonaliści:

- Obsługuje szeroki zakres protokołów szyfrowania.

- Oferuje stabilność wysokiego poziomu i spójną łączność.

- Oferuje łatwą konfigurację.

- Protokół Super Fast VPN.

Ikev2 Cons:

- Ograniczone wsparcie dla platform.

- Nie odporne na bloki zapory.

L2TP

Najbardziej godną uwagi cechą L2TP jest jego niezdolność do samodzielnego działania. Aby zaoferować szyfrowanie lub ochronę danych w tranzycie, należy je sparować z IPSec.

L2TP jest rozszerzeniem protokołu PPTP. Działa na podwójnym enkapsulacji, która zawiera połączenie PPP na poziomie pierwszym i szyfrowanie IPSec na drugim poziomie. Podczas gdy protokół L2TP obsługuje AES-256, silniejsze protokoły mogą spowolnić wydajność.

Większość systemów stacjonarnych i mobilnych zawiera L2TP, co sprawia, że implementacja jest stosunkowo prosta. Jednak zarówno użytkownicy, jak i programiści zauważyli, że L2TP może być zablokowany przez zapory ogniowe. Jakie zmagania może mieć z zaporami ogniowymi, to więcej niż rekompensuje prywatność nadawcy/odbiornika.

Projekt L2TP uniemożliwia hakerom przeglądanie lub przechwytywanie danych w tranzycie.

Podczas gdy połączenie jest bezpieczne, protokół może być słaby i powolny. Połączenie może być utrudnione z powodu konwersji ruchu w formacie L2TP. Deweloperzy i użytkownicy muszą również uwzględniać dodatkową warstwę szyfrowania.

Pozwalać’S Spójrz na podsumowanie:

L2TP Profesjonaliści:

- Dostępne na prawie wszystkich urządzeniach i systemach operacyjnych.

- Łatwy proces konfiguracji.

- Wysoki poziom bezpieczeństwa, który wykazuje pewne słabości.

- Multitreading poprawia wydajność.

L2TP Cons:

- Mogą być zablokowane przez zapory ogniowe.

- Wydajność można zablokować.

- Podwójne enkapsulacja może spowolnić wydajność.

Który protokół jest najlepszy?

Z różnymi elementami każdego protokołu i ich różnej aplikacji, najlepszy protokół zależy od potrzeb programisty i użytkowników. Chociaż OpenVPN można uznać za protokół wyjścia, należy wziąć pod uwagę kilka czynników.

OpenVPN jest szybki, wszechstronny i bezpieczny. To’s również kompatybilny z dowolnym systemem operacyjnym zarówno na miejscu, jak i zdalnym. Użytkownicy, którzy chcą bezproblemowego protokołu o wysokiej wydajności, powinni prawdopodobnie trzymać się OpenVPN.

Pamiętaj jednak, że OpenVPNS wymaga zewnętrznej strony. Deweloperzy, którzy mają problem z tego rodzaju konfiguracją, mogą chcieć zwrócić się do L2TP lub IKEV2. Niektóre główne względy to bezpieczeństwo, szybkość, spójność łączności i ogólna wysoka wydajność. Tak więc wsparcie stron trzecich może nie być wysoko na liście priorytetów.

I na koniec, w jaki sposób konfiguracja ze wszystkimi platformami i urządzeniami wpłynie na ogólną wydajność usługi i sieci? Deweloperzy muszą zadawać te pytania od swojego klienta’s perspektywa. Czy deweloper może zapewnić wyjątkową obsługę z VPN, która’t Zapewnij absolutnie najlepsze bezpieczeństwo lub bardzo szybkość?

Biorąc pod uwagę wszystko, nasze przekonanie jest, że OpenVPN jest nadal najlepszym protokołem dla wszystkich rodzajów systemów operacyjnych, urządzeń i platform.

- ← Przekazywanie zagrożeń zwiększa inteligencję zagrożenia o zautoryzowaną segregację i kategoryzację

- Co to jest lokalne włączenie plików (LFI)? →

Naomi Hodges

Naomi Hodges jest doradcą ds. Bezpieczeństwa cybernetycznego i pisarzem w Surfshark. Koncentruje się przede wszystkim na innowacyjnych technologiach, komunikacji danych i zagrożeniach online. Jest zaangażowana w walkę o bezpieczniejszy Internet i zwiększa program prywatności.

Naomi-hodges ma 1 posty i liczenie.Zobacz wszystkie posty autorstwa Naomi-Hodges

Ikev2 vs OpenVpn

Chcę cię poprosić o informacje na temat protokołu IKEV2 dla połączenia VPN. Nie znalazłem tyle informacji w Internecie. Szczególnie jestem zainteresowany wykorzystaniem telefonu komórkowego. Czy jest tak bezpieczny jak protokół OpenVPN? Jeśli tak, czy możesz mi zasugerować niektórych dostawców VPN, którzy pozwalają na użycie protokołu IKEV2?

2743 8 8 złote odznaki 22 22 Srebrne odznaki 35 35 brązowych odznaki

zapytał 19 listopada 2015 o 18:40

361 1 1 Złota odznaka 3 3 srebrne odznaki 3 3 brązowe odznaki

3 Answers 3

OpenVpn vs Ipsec:

- Ipsec potrzebuje więcej czasu na negocjowanie tunelu;

- OpenVpn używa mocnych szyn i TLS; (W chwili obecnej jest uważany za najsilniejsze szyfrowanie);

- Pojedynczy i konfigurowalny port dla OpenVpn i opcja wyboru między UDP lub TCP.

- Wiele portów/protokołów dla Ipsec;

- Ipsec Nie może poradzić sobie z NAT. (w przeciwnym razie potrzebuje publicznego adresu IP po obu stronach), wymagane L2TP. OpenVpn może łatwo działać nad NAT;

- OpenVpn może mieć wiele instancji i Ipsec można ustanowić tylko dla pary pojedynczych adresów IP.

- OpenVpn może być używane zarówno jako klasa L2, jak i L3.

Używam obu Ipsec I OpenVpn Połączenia infrastruktury, ale OpenVpn wykazuje znacznie lepszą stabilność i elastyczność.

Sam IKE to tylko protokół wymiany kluczy, zapewniając bezpieczne negocjacje kluczy sesji. Działa razem z modułami szyfrowania i uwierzytelniania. Tak więc sam IKE zapewnia sesję z bezpiecznym klucze. Ponadto został opracowany w FAR 2005. Często jest używany razem z protokołami ESP i AH.

OpenVpn to projekt open source, który szybko dorasta i rozwija się również przez społeczność.

Urządzenia mobilne mają natywną obsługę SSL/TLS i OpenVpn Wdrożenie jest lepsze dla użycia mobilnego z następujących powodów:

- Internet mobilny nie zapewnia stałego adresu IP, który jest problemem Ipsec, mający Ikev2 – Musisz użyć DDNS lub kupić publiczny adres IP. L2TP, który zapewnia poziom transportu dla Ipsec używa stałego portu i może być blokowany przez niektóre zapory;

- OpenVpn jest łatwy do skonfigurowania i elastycznego w swoim użyciu – nowoczesne wersje (wyższe niż 2.2) Użyj TLSV1.X. Możliwe jest użycie uwierzytelniania wielopoziomowego z certyfikatami klienta, haseł i klucza bezpiecznego w razie potrzeby. Serwer można łatwo skonfigurować, aby słuchać dowolnego portu;

- Aplikacje mobilne dla OpenVpn Istnieje dla Androida i iOS – ma ograniczenia tylko z systemami opartymi na systemie Windows.

- OpenVpn uważany za wolniejszy niż Ipsec. Jednakże, OpenVpn nie jest wrażliwe na synchronizację czasu hostów, publiczne istnienie adresów IP, potrzebuje tylko jednego bezpłatnego do wyboru portu.

odpowiedział 8 marca 2016 o 15:05

356 2 2 Srebrne odznaki 4 4 brązowe odznaki

Czy mogę polecić, abyś nieco zmodyfikować tę odpowiedź i uczynić ją bardziej ostatecznym co do tego, co próbujesz powiedzieć. Podałeś OP bardzo dobre informacje, ale jeśli możesz wyjaśnić podsumowanie, aby zaokrąglić odpowiedź na pytanie, byłoby to docenione.

8 marca 2016 o 16:53

W odniesieniu do numeru 4 ostatnio czytałem OpenVPN nie jest szybsze niż IPSec, głównie wtedy, gdy trzeba skalować, ponieważ OpenVPN nie jest multititred. Jedyne było skalowanie, było uruchomienie większej liczby instancji, ale oznacza to również, że musisz użyć różnych numerów portów.

6 maja 2016 o 11:07

Możesz mieszać port i proto. Każdy proces staje się osobnym „urządzeniem”. Ale wszystkie z nich mogą istnieć z pojedynczym zewnętrznym adresem IP, a nawet za NAT

2 listopada 2016 o 5:37

2. StrongSwan może korzystać z tych samych nowoczesnych protokołów bezpieczeństwa, które openVPN może. 5. IPSec nie ma problemu z NAT Traversal. 6. Również nieprawda, możesz mieć wiele instancji na parę ipaddress (przynajmniej StrongSwan nie ma z tym problemów). 7. L2TP/IPSEC (IKEV1) może wykonywać tunelowanie L2 i IPSec (IKEV2) może wykonywać tunelowanie L3.

3 października 2017 o 18:37

Ipsec / ikev2 są tak dostosowalne. Wydaje mi się, że bardziej problematycznym problemem są twierdzenia, że NSA od samego początku próbuje osłabić standard.

Zgadzam się z niektórymi informacjami z @ETech w poprzedniej odpowiedzi, szczególnie na Bummer, który jest tak łatwo zablokowany ruch IPSec, szczególnie w porównaniu z OpenVPN, nawet jeśli Nat-Traversal pomaga w niektórych sytuacjach (nie jest tak czarno-biały, jak to ująłeś, IMO)

Nie mam pojęcia, co masz na myśli w punkcie 6.

Jeśli chodzi o mobilność, możesz użyć Mobike do bardzo stabilny Połączenie na urządzeniach mobilnych, a nawet nie używasz Mobike, zdecydowanie możesz mieć dynamiczny adres IP po jednej z stron połączenia (np. Telefon). Użyłem obu i szczerze po jego skonfigurowaniu, to po prostu działa (oprócz wielu razy, gdy znajdziesz się z problemami związanymi z NAT/FW).

Jeden możliwy przykład konfiguracji z Pliki konfiguracyjne, jeśli chcesz je przetestować, można znaleźć w oficjalnej witrynie Strongwan