Rozwiązywanie problemów z dostępem do interfejsu internetowego

Łączysz z interfejsem internetowym serwera dostępu z połączeniem HTTPS za pośrednictwem przeglądarki internetowej.

Streszczenie

1. OpenVPN Access Server świadczy usługi sieciowe do uruchamiania zarówno interfejsu internetowego administratora, jak i interfejsu internetowego klienta.

2. Interfejs internetowy klienta umożliwia użytkownikom pobieranie wstępnie skonfigurowanych klientów VPN w celu łatwego połączenia z serwerem VPN.

3. Interfejs internetowy administratora jest używany do zarządzania i konfiguracji serwera.

4. Adres IP lub nazwa hosta serwera służy do dostępu do interfejsu internetowych.

5. Uwierzytelniania interfejsu internetowego administratora można znaleźć w pliku dziennika instalacji.

6. Administrator sieci interfejsu internetowego zapewnia status serwera, przegląd konfiguracji i funkcje zarządzania użytkownikami.

7. Baza danych dziennika można zapytać o problemy z rozwiązywaniem problemów.

pytania

1. Jak użytkownicy mogą uzyskać dostęp do interfejsu internetowego klienta?

Użytkownicy mogą uzyskać dostęp do interfejsu internetowego klienta za pomocą adresu IP lub nazwy hosta serwera dostępu.

2. Co dostarcza użytkownikom interfejs internetowy klienta?

Interfejs internetowy klienta zapewnia wstępnie skonfigurowane klientów VPN do pobrania.

3. Jak można skonfigurować niestandardową nazwę hosta?

Niestandardową nazwę hosta można skonfigurować za pomocą interfejsu użytkownika administratora i rekordu „A” DNS.

4. Jak użytkownicy mogą pobrać OpenVPN Connect?

Użytkownicy mogą pobrać OpenVPN Connect z spersonalizowaną i pakietową konfiguracją profilu użytkownika z interfejsu internetowego klienta.

5. Gdzie można uzyskać dostęp do interfejsu internetowego administratora?

Udziały internetowe administratora można uzyskać pod tym samym adresem IP lub nazwa hosta używana dla interfejsu internetowego klienta, ze ścieżką „/admin”.

6. Jak można uruchomić lub zatrzymać demony OpenVPN?

Demony OpenVPN można uruchomić lub zatrzymać w sekcji Status Server Section w interfejsie użytkownika sieci administratora.

7. Jakie informacje są wyświetlane w sekcji bieżącej użytkowników interfejsu internetowego administratora?

Sekcja bieżących użytkowników wyświetla informacje o aktywnie połączonych użytkownikach, w tym nazwa użytkownika, adresu IP, przypisany adres VPN, wykorzystanie danych i znacznik czasu połączenia.

8. Jak można zablokować użytkownika dostęp do VPN?

Użytkownik może zostać zablokowany, sprawdzając opcję „blok” w sekcji bieżącej użytkowników lub modyfikując uprawnienia użytkownika w ustawieniach zarządzania użytkownika.

9. Czy można uzyskać dostęp do interfejsu internetowych administratorów za pomocą poświadczeń użytkownika root?

Nie, nie można użyć poświadczeń użytkownika głównego do uzyskania dostępu do interfejsu internetowego administratora.

10. Jak można uzyskać dostęp do bazy danych dziennika w interfejsie internetowym administratora?

Sekcja raportów dziennika w interfejsie internetowym administratora umożliwia użytkownikom przeglądanie i pobieranie bazy danych dziennika.

11. Jaki jest cel sekcji statusu serwera w interfejsie internetowym administratora?

Sekcja Statusu serwera wyświetla się, czy serwer VPN jest obecnie włączony, czy wyłącza i zapewnia opcje uruchamiania lub zatrzymania otwartego demony.

12. Jakie informacje wyświetla aktywna sekcja konfiguracji w interfejsie internetowym administratora?

Sekcja aktywnej konfiguracji wyświetla ważne ustawienia konfiguracji zarządzane w interfejsie internetowym administratora, takie jak ustawienia VPN i zarządzanie użytkownikami.

13. Jak można zapytać bazę danych dziennika, aby rozwiązywać problemy z rozwiązywaniem problemów?

Sekcja raportów dziennika zawiera sposób zapytania do bazy danych dziennika i wyświetlanie raportów dziennika w interfejsie internetowym administratora.

14. Jak użytkownik może się odblokować, jeśli został zablokowany przez administratora?

Użytkownik może się odblokować, mając administratora odznaczyć pole „Odmowa dostępu” w Ustawieniach użytkownika Ustawienia zarządzania użytkownikami.

15. Co można zrobić, jeśli problem ma dostęp do interfejsu internetowego?

Pomoc można znaleźć w rozwiązywaniu problemów z dostępem do przewodnika interfejsu internetowego.

Rozwiązywanie problemów z dostępem do interfejsu internetowego

Łączysz z interfejsem internetowym serwera dostępu z połączeniem HTTPS za pośrednictwem przeglądarki internetowej.

Jak skonfigurować serwer OpenVPN Access

Ten dokument zawiera przegląd interfejsu sieci Web, interfejsu internetowego Web, interfejsu sieci Web Web i interfejsu linii poleceń (CLI), interfejs internetowy Web Client Server OpenVPN Server. Po zapoznaniu się z nimi linki te zawierają więcej informacji na temat konfigurowania serwera:

- OpenVPN Access Server Szybkie starcie

- Skonfiguruj nazwę hosta

- Skonfiguruj ustawienia VPN

- Skonfiguruj użytkowników

- Dodatkowe kroki bezpieczeństwa

Jeśli ty’ponownie problem z dostępem do interfejsu internetowego, patrz: Rozwiązywanie problemów z dostępem do interfejsu internetowego.

Interfejs internetowy klienta

OpenVPN Access Server świadczy usługi sieciowe do uruchamiania zarówno interfejsu internetowego administratora, jak i interfejsu internetowego klienta. Interfejs internetowy klienta zapewnia użytkownikom wstępnie skonfigurowane klientów VPN, co upraszcza proces łączenia się z serwerem VPN.

Aby uzyskać dostęp do interfejsu internetowego klienta, użyj adresu IP lub nazwy hosta serwera dostępu. Na przykład:

- https: // 123.456.78.90/

- https: // vpn.Nazwa firmy.com/

Adres IP to zewnętrzny adres IP twojego serwera. Niestandardową nazwę hosta można skonfigurować za pomocą interfejsu internetowego administratora i DNS ‘A’ nagrywać. Możesz wykonać kroki, aby skonfigurować niestandardową nazwę hosta tutaj: Konfigurowanie nazwy hostów serwera OpenVPN Access.

Ten interfejs internetowy klienta zapewnia interfejs dla użytkowników do zalogowania się i pobierania wstępnie skonfigurowanych pobierania OpenVPN Connect. Każdy użytkownik może pobierać i zainstalować OpenVPN Connect z spersonalizowaną i pakietową konfiguracją profilu użytkownika lub może pobrać profil konfiguracyjny, aby zaimportować dowolnego obsługiwanego klienta VPN .ovpn.

Interfejs internetowy administratora

Interfejs internetowy administratora jest dostępny pod tym samym adresem IP lub nazwa hosta, z którego korzysta interfejs internetowy klienta, ale w /Admin ścieżka. Na przykład:

- https: // 123.456.78.90/Admin

- https: // vpn.Nazwa firmy.com/Admin

Po zakończeniu konfiguracji poświadczenia i adres interfejsu internetowego są wydrukowane na ekranie:

+++++++++++++++++++++++++++++++++++++++++++++++ Serwer dostępu 2.10.0 został pomyślnie zainstalowany w/usr/local/openvpn_as plik dziennika konfiguracji został zapisany na/usr/local/openvpn_as/init.Udziały internetowe serwera dostępu do dziennika są dostępne tutaj: Admin UI: https: // 192.168.102.130: 943/Administrator UI: https: // 192.168.102.130.943 Zaloguj się jako „OpenVPN” z „RR4IMYHWBFFQ”, aby kontynuować (hasło można zmienić na administratorach) +++++++++++++++++++++++++++++++++++++++++++++++

Notatka: Dostęp do wersji serwerów starszych niż 2.10 Nie generuj automatycznie hasła. W starszych wersjach ustawiasz hasło ręcznie, wpisując Passwd OpenVpn na wierszu poleceń.

Notatka: źródło Umowy użytkownika mogą’T.

Aby uzyskać więcej informacji o funkcjach w interfejsie internetowym administratora, patrz instrukcja administratora serwera OpenVPN Access.

Funkcje interfejsu internetowego administratora

Sekcje te zawierają wprowadzenie do interfejsu internetowego administratora i sposób odzyskania statusu serwera, przeglądu konfiguracji i liczby obecnych podłączonych użytkowników. Istnieją szczegóły na temat łatwego sposobu zapytania do bazy danych dziennika i tego, jak wyglądają raporty dziennika.

Status serwera

Przegląd statusu Sekcja wskazuje, czy serwer VPN jest obecnie włączony czy wyłączony. Jeśli to’S, możesz kliknąć Zatrzymaj serwer Aby zatrzymać demony OpenVPN. Jeśli serwer jest wyłączony, możesz kliknąć Uruchom serwer Aby rozpocząć demony OpenVPN.

Zatrzymanie lub rozpoczęcie wygranych demonów’t Wpływa na usługę interfejsu internetowego administratora – nadal aktywnie słucha na skonfigurowanym porcie, który jest domyślnie port TCP 943. Jeśli jednak zatrzymasz demony, zatrzymuje to również automatyczne wewnętrzne routing ruchu przeglądarki do standardowego portu HTTPS TCP 443. Po wyłączonym routingu wewnętrznym musisz określić port 943, aby uzyskać dostęp do interfejsu internetowego administratora. Na przykład:

- https: // 123.456.78.90: 943/Admin

- https: // vpn.Nazwa firmy.com: 943/Admin

Aktywna konfiguracja

Aktywna konfiguracja Sekcja wyświetla kilka ważnych ustawień konfiguracji, które są zarządzane w sekcjach konfiguracji i uwierzytelniania interfejsu użytkownika WWW administratora.

Obecni użytkownicy

Obecni użytkownicy Sekcja wyświetla aktywnie podłączone użytkowników z informacjami w następujących kolumnach:

| Nazwa zwyczajowa | Nazwa użytkownika. |

| Prawdziwy adres | Pochodzący adres IP klienta łączącego. |

| Adres VPN | Adres IP przypisany przez serwer dostępu OpenVPN. |

| Wysłane otrzymane bajty | Dane (w bajtach) otrzymane i wysłane przez tunel VPN. |

| Połączone od czasu | Kiedy aktualnie aktywne połączenie zostało ostatnio podłączone lub ponownie połączone. |

| Blok | Zablokować użytkownika, odmawiając dostępu do VPN. |

Jeśli administrator blokuje użytkownika przed Obecni użytkownicy Strona, ten blok można usunąć, odkształcając Odmówić dostępu pudełko na Zarządzanie użytkownikami > Uprawnienia użytkownika.

Zapytanie o bazę danych dziennika

Raporty dziennika Sekcja wyświetla dziennik w przeglądarce i zapewnia opcję pobrania go jako pliku oddzielonych przecinków (CSV). Możesz zapytać swoje dzienniki lub filtrować wyjście za pomocą pól pod Zapytanie przez czas rozpoczęcia I Filtr według liczby wpisów dziennika. Możesz także odfiltrować swoje wyniki na podstawie dowolnego tekstu, który wprowadzasz do rekordy filtra pole.

Za pośrednictwem interfejsu CLI dostępna jest baza danych dziennika logdba, którego można użyć do wyodrębnienia i eksportu informacji.

Wyniki dziennika zapytania

Wyniki wyświetlania zapytań dziennika poniżej wyszukiwania i filtrujące pola z informacjami w następujących kolumnach:

| Węzeł | Nazwa serwera dostępu OpenVPN. Jest to inne dla konfiguracji wielu serwerów, w której nazwa węzła jest inna dla każdego serwera. |

| Nazwa użytkownika | Nazwa użytkownika połączenia klienta, uwierzytelniona przez serwer Access |

| Czas rozpoczęcia | Data i godzina, w której nastąpiło określone połączenie lub próba połączenia. |

| Czas trwania | Długość w czasie połączenia. Notatka: Kiedy użytkownik’S połączenie jest chwilowo przerywane, zarejestrowana jest nowa osobna sesja. |

| Praca | Jeden z następujących: VPN: Klienci łączące się przez demon OpenVPN za pomocą klienta. Web_Client: Użytkownicy zalogowani lub próbujący zalogować się do serwera WWW za pomocą przeglądarki. Web_Admin: Użytkownicy zalogowujący. XML_API: Wszelkie żądania interfejsu API XML-RPC są rejestrowane za pomocą tej usługi, gdy włączona jest flaga debugowania XML. |

| Prawdziwy adres IP | Prawdziwy adres IP klienta podłączony do serwera dostępu lub użytkownika, który próbuje połączyć się z usługą internetową. |

| VPN IP | Adres IP przypisany do klienta przez serwer dostępu. |

| Proto | Protokół użyty dla samego tunelu OpenVPN – UDP jest ogólnie lepszym wyborem tutaj. |

| Port | Port, na którym podłączył klient – domyślne porty to TCP 443 i UDP 1194. |

| Bajty w | Całkowita liczba bajtów wysłanych od klienta na serwer dostępu. |

| Bajty | Całkowita liczba bajtów wysłanych z serwera dostępu do klienta. |

| Błąd | Wszelkie komunikaty o błędach wyświetlane tutaj, zwykle w frazach krótko -technicznych. |

Podręcznik użytkownika interfejsu użytkownika administratora

Aby uzyskać więcej informacji na temat każdej sekcji interfejsu użytkowego administratora, patrz instrukcja administratora serwera OpenVPN Acces.

Interfejs wiersza poleceń (CLI)

Możesz użyć CLI do zarządzania wszystkimi ustawieniami VPN Server Access. I CLI umożliwia korzystanie z bardziej zaawansowanych funkcji’t Dostępne za pośrednictwem interfejsu internetowego administratora.

Dostęp do CLI jest zwykle ustalany za pośrednictwem sesji SSH na serwerze lub bezpośrednio na serwerze’S konsola. W CLI możesz tworzyć własne skontlerze, aby zautomatyzować zadania, takie jak tworzenie nowych użytkowników z niestandardowymi ustawieniami lub wdrażanie niestandardowych opcji uwierzytelniania.

Aby uzyskać więcej informacji na temat korzystania z CLI, patrz narzędzia interfejsu wiersza poleceń serwera.

Rozwiązywanie problemów z dostępem do interfejsu internetowego

Ten dokument zawiera wskazówki dotyczące rozwiązywania problemów dla usług internetowych z serwerem OpenVPN Access. Szczegółowy przewodnik referencyjny o działania Administrator interfejsu internetowego I Interfejs internetowy klienta. Zalecamy przeczytanie tego najpierw, aby zrozumieć, jak działają usługi internetowe i jak je dotrzesz.

Rozwiązywanie problemów z problemami:

- Po początkowej instalacji nie można dotrzeć do interfejsu internetowego

- Sprawdź, czy interfejsy internetowe serwera dostępu słuchają

- Używanie TCPDUMP do testowania łączności z zewnątrz

- Dlaczego serwer Access Server używa portów TCP 443 i TCP 943

Po początkowej instalacji nie można dotrzeć do interfejsu internetowego

Zalecamy rozpoczęcie rozwiązywania problemów, sprawdzając wspólne przyczyny, dlaczego możesz’T Osiągnij interfejs internetowy.

Zweryfikować cię’VE zakończyło początkową konfigurację

Jeśli możesz’t, skontaktuj się z interfejsem internetowym bezpośrednio. Platforma znajdująca się w sekcji, na której ty’ponownie wdrażanie serwera dostępu.

- Wypełnij początkową konfigurację serwera dostępu w instancji AWS:

- Po uruchomieniu instancji Amazon AWS z serwerem Access, połącz się z instancją za pośrednictwem SSH za pomocą nazwy użytkownika OpenVpnas oraz Twoja prywatna/kluczowa para, której użyłeś do uruchomienia instancji. Jesteś skończony’t Użyj hasła do tego połączenia; AWS uwierzytelnia się z klawiszami SSH. Jeśli ty’ve straciła parę kluczową na nowej instalacji serwera dostępu na AWS, IT’najłatwiej zakończyć instancję i zacząć od nowa. Upewnij się, aby zapisać pary kluczowe podczas uruchomienia nowej instancji.

- Zaakceptuj umowę licencyjną serwera dostępu i uruchom początkową konfigurację. Musisz zakończyć tę początkową konfigurację interfejsów internetowych serwera dostępu.

- Po zakończeniu początkowej konfiguracji zwróć uwagę na losowo wygenerowane hasło dla konta administracyjnego OpenVpn. Wyjście konfiguracji wyświetla również adresy interfejsu użytkownika sieci administratora i interfejsu internetowego klienta. Dostęp do wersji serwerów starszych niż 2.10 Nie generuj automatycznie hasła. W starszych wersjach ustawiasz hasło ręcznie, wpisując Passwd OpenVpn na wierszu poleceń.

- Połącz się z maszyną wirtualną za pomocą nazwy użytkownika źródło i hasło OpenVpnas. Domyślnie na maszynach wirtualnych dostęp SSH dla konta głównego ISN’t Włączone. Jeśli chcesz połączyć się z SSH, zalecamy utworzenie użytkownika w celu uzyskania dostępu do SSH i włączenie uprawnień Sudo.

- Zaakceptuj umowę licencyjną serwera dostępu i uruchom początkową konfigurację. Musisz zakończyć tę początkową konfigurację interfejsów internetowych serwera dostępu.

- Po zakończeniu początkowej konfiguracji zwróć uwagę na losowo wygenerowane hasło dla konta administracyjnego OpenVpn. Wyjście konfiguracji wyświetla również adresy interfejsu użytkownika sieci administratora i interfejsu internetowego klienta. Dostęp do wersji serwerów starszych niż 2.10 Nie generuj automatycznie hasła. W starszych wersjach ustawiasz hasło ręcznie, wpisując Passwd OpenVpn na wierszu poleceń.

- Podłącz się do instancji i uruchom początkową konfigurację dla serwera dostępu. To, jak się łączysz, zależy od tego, czy skonfigurujesz dostęp do dostawcy chmury za pomocą pary kluczy lub nazwy użytkownika i hasła.

- Po zakończeniu początkowej konfiguracji zwróć uwagę na losowo wygenerowane hasło dla konta administracyjnego OpenVpn. Wyjście konfiguracji wyświetla również adresy interfejsu użytkownika sieci administratora i interfejsu internetowego klienta. Dostęp do wersji serwerów starszych niż 2.10 Nie generuj automatycznie hasła. W starszych wersjach ustawiasz hasło ręcznie, wpisując Passwd OpenVpn na wierszu poleceń.

Szczegółowe instrukcje dotyczące uruchamiania serwera dostępu można znaleźć w naszych przewodnikach specyficznych dla platformy:

- Amazon Web Services EC2 Byol Appliance Szybkie starcie – dla serwera dostępu z subskrypcją zakupioną na naszej stronie internetowej.

- AWS EC2 TIERED Urządzenie Szybkie starcie – dla serwera dostępu z warstwowymi połączeniami zakupionymi za pośrednictwem AWS.

- Wdrażanie urządzenia Server Access na Microsoft Hyper-V.

- Wdrażanie urządzenia Server Access na VMware ESXI.

- Digitalocean Szybkie starcie.

- Google Cloud Platform BYOL Instance Szybkie starcie.

- Oracle Quick Start Guide.

- Microsoft Azure Byol Appliance Szybkie starcie.

Korzystanie z prawidłowego zewnętrznego adresu IP

Jeśli ty’ukończyło początkową konfigurację i może’t Podłącz, sprawdź, czy masz prawidłowy zewnętrzny adres IP.

Sprawdź zewnętrzny adres IP dla swojego serwera:

Po ukończeniu początkowej konfiguracji Server Access zapewnia adresy URL dla interfejsu internetowego administratora i interfejsu internetowego klienta za pomocą serwera’S adres IP. Sprawdź to’s zewnętrzny adres IP.

- W niektórych instancjach w chmurze te adresy IP są tylko wewnętrzne, do których nie można uzyskać dostępu do Internetu.

- W AWS może być konieczne skonfigurowanie elastycznego adresu IP. Zalecamy ten krok, aby uniknąć korzystania z automatycznie przypisanego publicznego adresu IP, który może się zmienić po ponownym uruchomieniu instancji.

- Jeśli adres IP z początkowej konfiguracji Don’t Pracuj, sprawdź adres IP instancji dostawcy chmury.

- W przypadku instalacji w sieci prywatnej może być konieczne upewnienie się, że skonfigurowałeś statyczny adres IP, aby nagle nie zmienił prywatnego adresu IP na ponownym uruchomieniu routera lub serwera.

Jeśli nadal masz problemy z dostępem do interfejsu internetowego, patrz sekcja, “Sprawdź, czy usługi sieciowe serwera dostępu słuchają.”

Sprawdź, czy usługi sieciowe serwera dostępu słuchają

Serwer dostępu musi słuchać w określonych portach TCP dla usług internetowych.

Sprawdź porty dla usług internetowych za pomocą NetStat

Podajemy instrukcje specyficzne dla Ubuntu/Debian. Jeśli używasz innego systemu Linux, dostosuj do tego.

Sprawdź, czy serwer dostępu słucha prawidłowych portów TCP dla usług internetowych z Narzędzie NetStat.

- Biegać Netstat, Zaloguj się na serwerze dostępu OpenVPN’S system operacyjny za pośrednictwem konsoli lub SSH i uzyskaj uprawnienia root.

- Zacznij od uruchomienia Netstat Aby wydrukować porty TCP i UDP, w których program słucha i na jakich adresach IP:

- Netstat -Tulpn

- Powinieneś zobaczyć wyjście podobne do tego:

Aktywne połączenia internetowe (tylko serwery)

Proto recv-q send-q adres lokalny adres zagraniczny stan PID/Nazwa programu

TCP 0 0 127.0.0.1: 904 0.0.0.0:* Posłuchaj 5669/Python3

TCP 0 0 127.0.0.1: 905 0.0.0.0:* Posłuchaj 5669/Python3

TCP 0 0 127.0.0.1: 906 0.0.0.0:* Posłuchaj 5669/Python3

TCP 0 0 127.0.0.1: 907 0.0.0.0:* Posłuchaj 5669/Python3

TCP 0 0 127.0.0.1: 908 0.0.0.0:* Posłuchaj 5669/Python3

TCP 0 0 127.0.0.1: 909 0.0.0.0:* Posłuchaj 5669/Python3

TCP 0 0 192.168.70.3: 943 0.0.0.0:* Posłuchaj 5669/Python3

TCP 0 0 0.0.0.0:22 0.0.0.0:* Posłuchaj 1084/sshd

TCP 0 0 192.168.70.3: 443 0.0.0.0:* Posłuchaj 5683/OpenVPN-Openssl

TCP6 0 0 . 22 . * Posłuchaj 1084/sshd

UDP 0 0 192.168.70.3: 1194 0.0.0.0:* 5713/OpenVPN-Openssl - Nasze przykładowe dane wyjściowe pokazuje, że serwer dostępu OpenVPN słucha na adres IP, 192.168.70.3 z różnymi komponentami serwera dostępu. Serwer dostępu w naszym przykładzie zarządza tylko jednym demem TCP i jednym demem UDP.

- Jeśli porty, które serwer dostępu powinny słuchać na arenie’t Skonfigurowane poprawnie, patrz, aby ustawić interfejs i porty dla usług internetowych.

Notatka: Domyślne ustawienie słucha wszystkich interfejsów. Wyjście wyświetliby następnie taką linię:

TCP 0 0 0.0.0.0: 943 0.0.0.0:* Posłuchaj 2383/Python3

Sprawdź porty dla usług internetowych za pomocą ifconfig

Jeśli skonfigurujesz serwer dostępu z wieloma demonami, elementy na portach 443 i 1194 wygrały’T być wymienionym w Netstat Wyjście, nawet jeśli porty są otwarte; Listy procesów będą również większe.

Sprawdź, czy serwer dostępu słucha odpowiednich portów TCP dla usług internetowych z IPTables:

Gdy serwer Access zarządza wieloma otwartymi demonami, program wykorzystuje iptables do równoważenia obciążenia między procesami.

- Wymień zasady IPTABLE, które rządzą wewnętrznym równoważeniem obciążenia procesu:

- iptables -t nat -l -n | GREP „DPT: 443”

- Ta linia wskazuje proces słuchania w porcie TCP 943:

- TCP 0 0 192.168.70.3: 943 0.0.0.0:* Posłuchaj 5669/Python

- ifconfig

- wget -o- -q –no-check-certyfikat https: // 192.168.70.3: 943/ | grep -i -m 1 „OpenVpn”

wget -o- -q –no-check-certyfikat https: // 192.168.70.3: 943/admin | grep -i -m 1 „OpenVpn”

Logowanie OpenVPN

Skonfiguruj przekazywanie portów

Upewnij się, że skonfigurujesz przekazywanie portów dla serwera dostępu za bramą internetową:

Jeśli Twój serwer dostępu znajduje się w prywatnej sieci za bramą internetową w infrastrukturze, upewnij się, że prawidłowo skonfigurujesz przekazywanie portów.

- Skonfiguruj przekazywanie portów lub przekazywanie NAT dla TCP 443, TCP 943 i UDP 1194.

- Z naszego przykładu przekazywanie portów przechodzi od interfejsu WAN do adresu LAN IP 192.168.70.3.

- Sprawdź to, łącząc się z publicznym adresem WAN z komputera, który nie jest w sieci prywatnej.

Notatka: W rzadkich przypadkach nie jest w stanie spinki do włosów’t Pracuj dla niektórych routerów. To powoduje sytuację, w której możesz’T Usługi dostępu do publicznego WAN IP – od LAN – ten port do przodu po serwer w sieci LAN.

Przypisz elastyczny adres IP dla instancji AWS

Zalecamy przypisanie elastycznego adresu IP do serwera dostępu uruchomionego za pośrednictwem Amazon AWS z następujących powodów:

- Elastyczny adres IP to publiczny adres IP dołączony do instancji AWS.

- AWS przekazuje połączenia z publicznym adresem IP automatycznie i przejrzystych do instancji AWS’S Wewnętrzny prywatny adres IP.

Określ prawidłowy publiczny adres IP, aby połączyć się z usługami internetowymi w celu uzyskania instancji AWS:

- Zaloguj się do konsoli Amazon AWS.

- Przydzielić elastyczny adres IP na instancję EC2 z serwerem Access.

- Użyj elastycznego adresu IP, aby dotrzeć do interfejsu internetowego administratora i interfejsu internetowego.

Upewnij się, że grupy bezpieczeństwa umożliwiają dostęp do AWS

Jeśli ty’VE przeznaczyła elastyczny adres IP dla serwera dostępu w instancji AWS, ale nadal może’T połącz, przejrzyj grupy bezpieczeństwa.

- Zaloguj się do konsoli Amazon AWS.

- Upewnij się, że grupy bezpieczeństwa – które działają jak zapora na Amazon – wszystkie przychodzące ruch na tych portach:

- TCP 22 (SSH)

- TCP 443 (interfejs internetowy)

- TCP 943 (interfejs internetowy)

- TCP 945 (port API dla funkcji klastrowania)

- UDP 1194 (port UDP do komunikacji z klientem)

Używanie TCPDUMP do testowania łączności z zewnątrz

Możesz użyć programu TCPDUMP Aby pomóc w rozwiązywaniu problemów z połączeniem się z usługami internetowymi.

Skonfiguruj TCPDUMP, aby słuchał żądań i z serwera dostępu:

Możesz użyć TCPDUMP Aby wysłuchać żądań na określonym porcie i adresie IP na serwerze systemowym i zobaczyć, co to są.

- zainstalować TCPDUMP:

- aktualizacja apt-get

apt-get instaluj tcpdump

- tcpdump -eni dowolne „DST Host 192.168.70.3 i port 943 i TCP “

- wget -o- -q –no-check-certyfikat https: // 192.168.70.3: 943/ | grep -i -m 1 „OpenVpn”

- 20:57:54.588184 W 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), długość 76: 192.168.70.3.46136> 192.168.70.3.943: Flagi [S], SEQ 1799812121, Win 43690, Opcje [MSS 65495, Sackok, TS Val 19185213 ECR 0, NOP, WSCALE 7], długość 0

20:57:54.588201 W 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), długość 68: 192.168.70.3.46136> 192.168.70.3.943: Flagi [.], ACK 907672144, WIN 342, Opcje [NOP, NOP, TS Val 19185213 ECR 19185213], długość 0

20:57:54.589026 W 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), długość 373: 192.168.70.3.46136> 192.168.70.3.943: Flagi [str.], SEQ 0: 305, ACK 1, Win 342, Opcje [NOP, NOP, TS Val 19185213 ECR 19185213], długość 305

20:57:54.590206 W 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), długość 68: 192.168.70.3.46136> 192.168.70.3.943: Flagi [.], ACK 2001, Win 1365, opcje [NOP, NOP, TS Val 19185214 ECR 19185214], długość 0

20:57:54.590750 W 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), długość 194: 192.168.70.3.46136> 192.168.70.3.943: Flagi [str.], SEQ 305: 431, ACK 2001, Win 1365, opcje [NOP, NOP, TS Val 19185214 ECR 19185214], długość 126

Itp

- 21:01:05.968700 w 00: 0c: 29: 18: e8: 2c ethertype IPv4 (0x0800), długość 617: 192.168.70.186.63233> 192.168.70.3.943: Flagi [str.], SEQ 6064: 6625, ACK 146791, Win 2051, długość 561

21:01:05.970575 w 00: 0c: 29: 18: e8: 2c ethertype IPv4 (0x0800), długość 62: 192.168.70.186.63233> 192.168.70.3.943: Flagi [.], ack 150440, wygrana 2053, długość 0

21:01:05.994020 w 00: 0c: 29: 18: e8: 2c ethertype IPv4 (0x0800), długość 605: 192.168.70.186.63233> 192.168.70.3.943: Flagi [str.], SEQ 6625: 7174, ACK 150440, Win 2053, długość 549

21:01:05.995930 W 00: 0C: 29: 18: E8: 2c Ethertype IPv4 (0x0800), długość 62: 192.168.70.186.63233> 192.168.70.3.943: Flagi [.], Ack 165040, Win 2053, długość 0

21:01:05.996881 W 00: 0C: 29: 18: E8: 2c Ethertype IPv4 (0x0800), długość 583: 192.168.70.186.63233> 192.168.70.3.943: Flagi [str.], SEQ 7174: 7701, ACK 166412, Win 2047, długość 527

itp

- 21:03:56.046032 W 00: 0c: 29: 18: e8: 2c ethertype IPv4 (0x0800), długość 68: 192.168.70.186.63255> 192.168.70.3.943: Flagi [S], SEQ 4052604850, Win 64240, Opcje [MSS 1460, NOP, WScale 8, NOP, NOP, Sackok], długość 0

21:03:56.310601 W 00: 0C: 29: 18: E8: 2c Ethertype IPv4 (0x0800), długość 68: 192.168.70.186.63256> 192.168.70.3.943: Flagi [S], SEQ 3849647674, Win 64240, Opcje [MSS 1460, NOP, WScale 8, NOP, NOP, Sackok], długość 0

Jeśli usługi internetowe Don’t odpowiedz, zweryfikuj’prawidłowo skonfigurowane reguły zapory iptables:

Jeśli możesz dotrzeć do serwera w określonym IP i porcie, ale usługi internetowe Don’t otwarte, iptables Reguły zapory na temat bloków systemu operacyjnego serwera dostępu.

- Patrz rozwiązanie zapory zainstalowane w twoim systemie’S system operacyjny.

- Pozwól ruchowi przejść przez zaporę do odpowiedniego portu.

Notatka: Prawdopodobnie masz problem z zaporą, jeśli testy z TCPDump pokazują usługi internetowe dostępne z sieci i żądania zewnętrznej przeglądarki internetowej mogą dotrzeć do systemu, ale nie do usług internetowych.

Jeśli TCPDUMP nie wykazuje wyjścia:

- Zweryfikować cię’prawidłowo skonfigurowana zapora ogniowa lub grupy zabezpieczeń poza samym serwerem dostępu.

- Sprawdź, czy żądania przeglądarki internetowej od komputerów klienckich mogą uzyskać dostęp do serwera za pośrednictwem dowolnej zapory lub grup bezpieczeństwa w naszej sieci.

Resetuj Ustawienia interfejsu internetowego serwera dostępu do domyślnych portów

Jeśli interfejsy internetowe serwera dostępu Don’T

- Patrz Reset OpenVPN Web Services and Demons do domyślnych.

Poproś o dodatkową wsparcie

Możesz przesłać bilet pomocy technicznej w celu uzyskania dodatkowej pomocy.

Dlaczego serwer Access używa portów TCP 443 i TCP 943

OpenVPN Access Server hostuje zarówno interfejs internetowy Web, jak i Klient Web na portach TCP 443 i 943. Serwer Access korzysta z obu portów, a nie dlatego, że istnieją dwa osobne komponenty interfejsu internetowego, ale lepiej pracować z użytymi podstawowymi zaporami zaporowymi.

Protokół OpenVPN działa najlepiej przez UDP. Mamy rejestrację portu IANA dla UDP 1194 dla protokołu OpenVPN. Jednak podstawowe zapory ogniowe w sieciach publicznych mogą blokować wszystko oprócz HTTP, HTTPS, FTP i E-mail. Dla tych sieci to’S Nie można wykonać udanego połączenia VPN z portem UDP 1194. Aby to obejść, serwer Access uruchamia Demony OpenVPN w porcie TCP 443, domyślnym porcie HTTPS. Takie zapory ogniowe umożliwiłyby połączenie OpenVPN przez TCP 443 w takim przypadku, ponieważ jest ono na dozwolonym porcie (HTTPS jest ponad TCP 443). TCP-Over-TCP nie jest najlepszą metodą, ale służy jako obejście.

Domyślnym portem, którego używają przeglądarki internetowe do połączeń HTTPS, to TCP 443. Ale z otwartym demonem TCP słuchającym na tym porcie, możemy’t Uruchom tam serwer WWW. Tak więc serwer OpenVPN Access uruchamia swoje usługi sieciowe w porcie TCP 943, które można dotrzeć bezpośrednio z przeglądarki internetowej, określając numer portu w adresie URL: https: // vpn.twój.com: 943/.

Dlaczego serwer dostępu OpenVPN korzysta z udostępniania portów

Dodanie numeru portu do adresu URL ISN’t intuicyjne. Zamiast tego zalecamy skonfigurowanie niestandardowej domeny, na przykład https: // vpn.twój.com/. Aby to się stało bez włączenia 943 W adresie URL OpenVPN Access Server korzysta z udostępniania portów:

- Przeglądarka internetowa łączy się z domeną niestandardową.

- DNS Record wskazuje tę domenę na adres IP serwera.

- Demon OpenVPN TCP rozpoznaje, że to ISN’t nadchodzący tunel OpenVPN, ale żądanie przeglądarki internetowej HTTPS.

- OpenVPN Access Server przekierowuje żądanie do usług internetowych.

- Dzieje się tak przejrzysty dla użytkownika końcowego, umożliwiając zarówno połączenie TCP OpenVPN, jak i usługi sieciowe funkcjonować jednocześnie w porcie TCP 443.

Ustawienia przekazywania usług internetowych

Możesz wyłączyć ten udostępnianie portów w interfejsie internetowym administratora. Po wyłączeniu przekazywania usług internetowych musisz dołączyć port 943 do adresu URL, aby połączyć się z interfejsem internetowym administratora lub interfejsów internetowychhttps: // vpn.twój.com: 943/admin// Na przykład.

Aby włączyć lub wyłączyć przekazywanie usług internetowych:

- Zaloguj się do interfejsu internetowego administratora.

- Kliknij Konfiguracja> Ustawienia sieciowe.

- Pod “Ustawienia przekazywania usług internetowych,” Włącz lub wyłącz przekazanie dla serwera WWW i serwera WWW klienta.

- Kliknij Ratować I Aktualizacja Uruchamiana serwer.

OpenVPN Access Server Server Service

Ten dokument opisuje usługi internetowe świadczone przez OpenVPN Access Server. Za pomocą interfejsu internetowego administratora możesz łatwo zarządzać i skonfigurować serwer VPN. Dzięki użytkownikom interfejsu internetowego klienta mogą łatwo pobrać wstępnie skonfigurowane klientów VPN, a także profile połączeń.

Interfejs użytkownika sieci Web i interfejs internetowy klienta

OpenVPN Access Server jest wyposażony w interfejs internetowy, który hostuje dwa główne komponenty: interfejs internetowy administratora i interfejs internetowy klienta.

Administrator interfejsu internetowego

Udziały internetowe administratora lub interfejs administratora w niektórych dokumentacjach to interfejs internetowy dla użytkowników administracyjnych. Po zalogowaniu administrator serwera dostępu może zobaczyć i zmienić konfiguracje dla serwera dostępu. Administratorzy mogą zarządzać użytkownikami, ustawieniami uwierzytelniania, regułami routingu, dostępu i tak dalej. Więcej informacji na temat konfigurowania serwera dostępu OpenVPN.

Możesz skonfigurować większość potrzebnych ustawień za pomocą interfejsu internetowego administratora. Ustawienia zaawansowane nie skonfigurowane w interfejsie internetowym administrator. Możesz użyć wiersza poleceń do zaawansowanych konfiguracji.

Interfejs internetowy klienta

Interfejs internetowy klienta jest interfejsem internetowym dla użytkowników końcowych. Użytkownicy mogą zalogować się i pobierać wstępnie skonfigurowane klienci VPN lub profile połączeń. Zapewniamy nasz klient VPN, OpenVPN Connect, wstępnie skonfigurowany z użytkownikiem’s Profil połączenia. Po pobraniu i zainstalowaniu mogą go uruchomić i połączyć z serwerem dostępu. OpenVPN Connect jest dostępny dla systemu Windows, MacOS, Android i iOS. Linux i inne obsługę systemu operacyjnego jest dostarczane przez Open Source OpenVPN Project Software.

Użytkownicy mogą również pobierać profile połączeń-w tym profile zablokowane użytkownikami i automatycznie blokowane profile, których mogą korzystać z kompatybilnym oprogramowaniem klienta OpenVPN.

Użytkownicy mogą zalogować się do interfejsu internetowego klienta pod adresem serwera dostępu. Początkowo używasz na przykład publicznego adresu IP, https: // 123.45.67.89. Jeśli skonfigurujesz niestandardową nazwę hosta, którą zalecamy, użytkownicy mogą zamiast tego przejść do tej domeny – na przykład, https: // vpn.Twój interes.com.

Jak uzyskać dostęp do interfejsu internetowego

Łączysz z interfejsem internetowym serwera dostępu z połączeniem HTTPS za pośrednictwem przeglądarki internetowej.

Domyślnie używasz publicznego adresu IP swojego serwera, aby uzyskać dostęp do usług internetowych – a serwer dostępu instaluje interfejsy internetowe w porcie TCP 943 i udostępnia je w porcie TCP 443. Szczegółowe informacje na temat udostępniania portów w TCP 443, patrz Why Access Server używa portów TCP 443 i TCP 943.

Pozwalać’s, na przykład, serwer dostępu’S publiczny adres IP to 123.45.67.89. Ty’Znajdź interfejs internetowy pod tymi adresami:

- Administrator interfejsu internetowego: https: // 123.45.67.89/Admin/

- Administrator interfejsu internetowego: https: // 123.45.67.89: 943/admin/admin/

- Interfejs internetowy klienta: https: // 123.45.67.89/

- Interfejs internetowy klienta: https: // 123.45.67.89: 943/

Zalecamy skonfigurowanie niestandardowej nazwy hosta w celu zastąpienia adresu IP. Patrz Ustawienia nazwy hosta serwera OpenVPN Access. Za pomocą nazwy hosta możesz zalogować się do interfejsu użytkownika internetowego administratora i interfejsu internetowego klienta za pomocą adresu URL’S łatwiejsze do zapamiętania, na przykład:

- Administrator interfejs internetowy: https: // vpn.Twój interes.com/admin

- Interfejs internetowy klienta: https: // vpn.Twój interes.com/

Zaloguj się do interfejsu internetowego administratora za pomocą OpenVpn użytkownik

Aby zalogować się do interfejsu internetowego administratora, musisz użyć nazwy użytkownika i hasła konta użytkownika z uprawnieniami administracyjnymi. Podczas początkowej konfiguracji serwer dostępu tworzy ten użytkownik przy nazwie użytkownika OpenVpn i generuje losowe hasło.

Notatka: Dostęp do wersji serwerów starszych niż 2.10 Nie generuj automatycznie hasła. W starszych wersjach ustawiasz hasło ręcznie, wpisując Passwd OpenVpn na wierszu poleceń.

Szczegółowe informacje na temat wdrażania serwera dostępu na platformie można znaleźć w opcjach instalacji serwera OpenVPN’T już to zrobiłem.

Aby zalogować się do interfejsu internetowego klienta, musisz użyć nazwy użytkownika i hasła prawidłowego użytkownika, z uprawnieniami administracyjnymi lub bez. Możesz skonfigurować uwierzytelnianie użytkownika za pomocą wewnętrznego lokalnego systemu uwierzytelniania lub zintegrować z zewnętrznymi systemami uwierzytelniania za pomocą LDAP, RADIUS lub PAM.

Notatka: Zalecamy używanie tylko standardowych kont użytkowników, a nie administratorów, do dostępu do tunelu VPN.

Zarządzanie usługami internetowymi za pomocą interfejsu internetowego administratora

Kiedyś’zalogowany do interfejsu internetowego administratora, możesz skonfigurować usługi sieciowe z Serwer internetowy I Ustawienia CWS strona poniżej Konfiguracja.

Na Serwer internetowy Strona, możesz skonfigurować certyfikaty i klucze dla serwera WWW dla serwera dostępu. W tym miejscu przesyłanie certyfikatów i pakietów SSL, aby zastąpić autoodigniczny serwer dostępu do certyfikacji. Zalecamy skonfigurowanie tego za pomocą niestandardowej nazwy hosta; Patrz instalacja prawidłowego certyfikatu sieci SSL na serwerze dostępu.

Na Ustawienia CWS Strona, możesz skonfigurować dostęp do usług internetowych. Więcej informacji można znaleźć w instrukcji użytkownika: Konfiguracja: Ustawienia CWS.

Zaawansowane ustawienia usług internetowych

Możesz skonfigurować ustawienia usługi internetowej za pomocą wiersza poleceń. Szczegółowe informacje można znaleźć w zarządzaniu ustawieniami usług internetowych z wiersza poleceń.

Rozwiązywanie problemów z usługą internetową

Dostosowywanie wyglądu interfejsu użytkownika internetowego administratora i interfejsu internetowego klienta

Patrz konfiguracje brandingowe na interfejsach administratora i serwera WWW, w jaki sposób dodać logo i inne dostosowania.

Konfiguracje brandingowe na interfejsach administratora i klienta serwera WWW

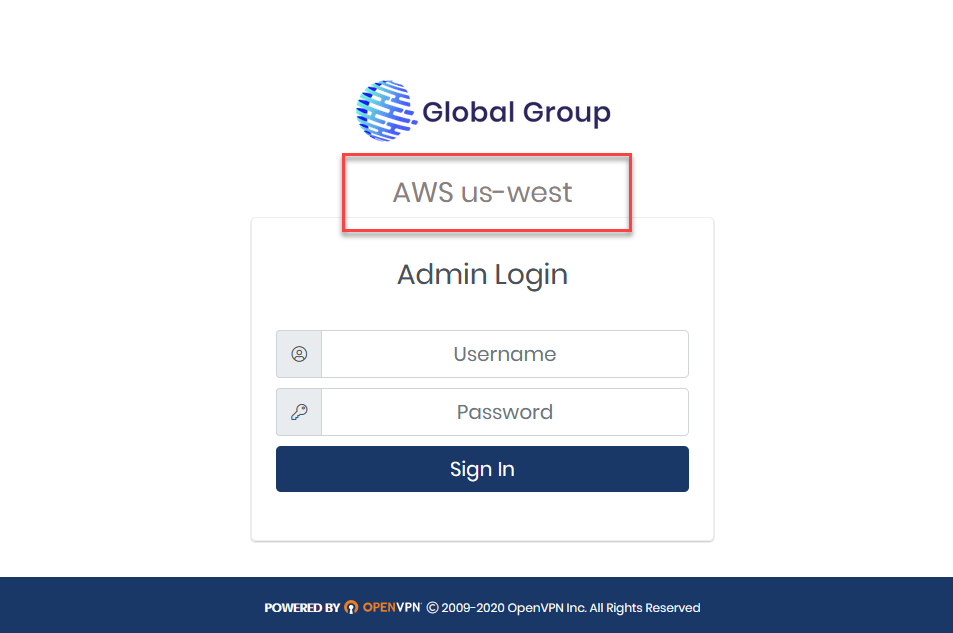

Łatwo jest dodać branding do interfejsów internetowych serwerów OpenVPN Access – można to zrobić w kilku prostych krokach. Ta strona przeprowadzi Cię przez proces.

Po raz pierwszy uruchamiając serwer dostępu OpenVPN, Twój VPN ma interfejs internetowy administratora i interfejs użytkownika klienta, z domyślnym wyświetlaczem za pomocą naszego logo OpenVPN. Niektórzy klienci pozostawiają to taką, jaka jest; inni wolą zastąpić to marką firmy. Tutaj’S Co możesz skonfigurować:

- Logo interfejsu internetowego

- Nazwa lub tag dla interfejsu internetowego administratora

- Pokaż lub ukryj stopkę

Jak dodać swoje logo

Kiedy zalogujesz się do interfejsu użytkownika internetowego administratora lub interfejsu użytkownika klienta dla serwera OpenVPN, zobaczysz logo OpenVPN nad pól logowania. Tutaj’S Jak możesz zastąpić ten obraz marką firmy.

1 – Przygotuj swój plik obrazu

Uzyskaj plik obrazu swojego logo. Zalecamy PNG z przezroczystym tłem, szerokości 340 pikseli i wysokości 50-300 pikseli. Nazwij plik o prostej nazwie, wszystkie małe postacie.

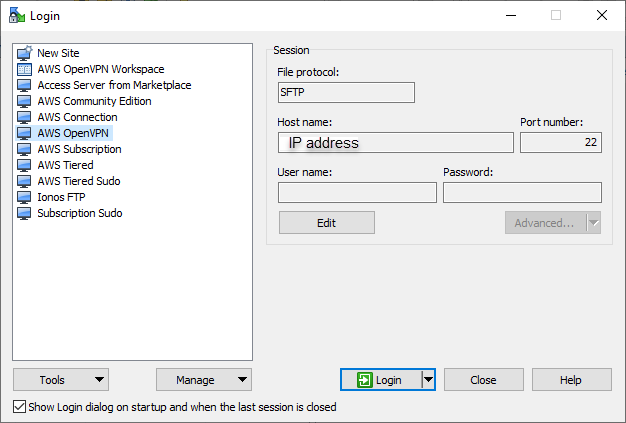

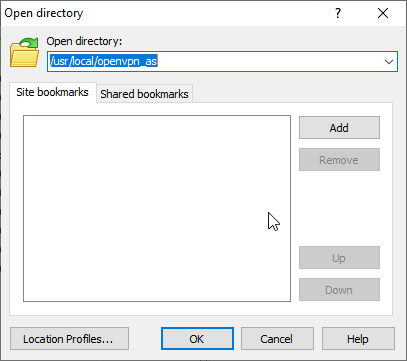

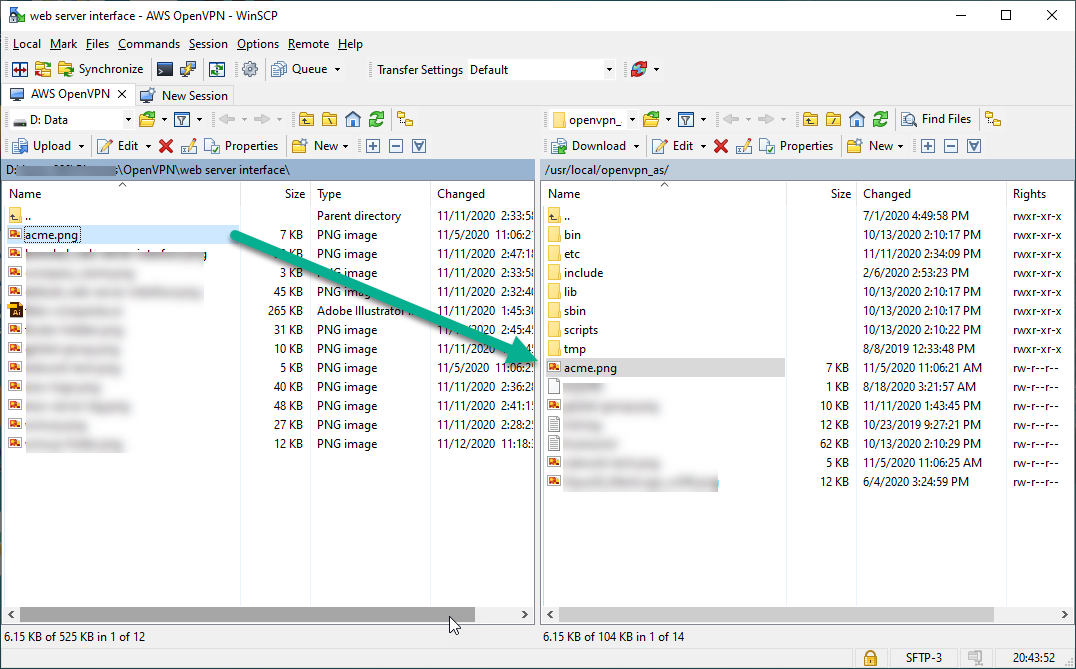

2 – Przenieś plik na swój serwer

Następnie przenieś plik do systemu serwera dostępu. Ty’LL prawdopodobnie używają narzędzia takiego jak WINSCP dla programów Windows lub SCP lub GUI dostępne w Mac/Linux. W naszych krokach poniżej nasz przykład używa WINSCP.

- Połącz się z sesją z nazwą hosta i numerem portu. Możesz wprowadzić swoją nazwę użytkownika w profilu logowania lub kiedy ty’ponownie wyświetlony po kliknięciu logowania.

- Przejdź do folderu/usr/local/openvpn_as.

- Skopiuj plik obrazu do tej lokalizacji. Uwaga: Upewnij się, że nazwa pliku nie zawiera obcych znaków ani przestrzeni.

3 – aktualizacja jako.plik CONF

Zaloguj się do serwera dostępu’s konsola lub połącz sesję SSH i uzyskaj uprawnienia root.

- Otwórz AS.plik CONF do edycji (np. Za pomocą nano lub innego edytora tekstu): nano/usr/local/openvpn_as/etc/as.conf

- Znajdź #sa.Linia nazwy firmy i dodaj dodatkową zmienną logo w następujący sposób: SA.logo_image_file =/usr/local/openvpn_as/communilogo.png

- Zapisz i wyjdź z pliku, a następnie uruchom ponownie OpenVPN Access Server: Service OpenVPnas restart

Twoje strony interfejsu internetowego powinny teraz pokazać Twoje logo. Jeśli nie został jeszcze zaktualizowany, może być konieczne siłą odświeżenie strony internetowej lub opróżnić pamięć podręczną przeglądarki. Jeśli napotkasz problem z niedostępnymi lub nie znalezionymi stronami, to’prawdopodobnie błąd w nazwie pliku lub lokalizacji. Popraw ustawienia lub cofnij zmiany i ponownie uruchom ponownie serwer dostępu.

Pomocne wskazówki:

- Nie możesz odwoływać się do obrazu hostowanego online. Plik obrazu musi być umieszczony w systemie plików serwera dostępu.

- Aby uzyskać najlepszy wyświetlacz, użyj PNG z przezroczystym tłem, szerokości 340 pikseli i wysokości 50-300 pikseli.

- Upewnij się, że nazwa pliku obrazu jest małymi literami. Wielkie znaki nie działają.

- JPG, GIF i BMP są obsługiwane, ale mogą nie wyglądać tak dobrze.

- Jeśli Twój system operacyjny Linux wymaga, aby połączenie WINSCP lub SCP było za pośrednictwem użytkownika z ograniczonymi uprawnieniami, możesz nie być w stanie przesłać obrazu bezpośrednio do folderu w/usr/local/openvpn_as/. Jeśli to’S Cape, możesz przesłać go w katalogu, takim jak /TMP, zalogować się do konsoli lub podłączyć SSH, uzyskać uprawnienia root i przenieść plik z katalogu /tmp do /user /local /openvpn_as /s /.

Jak dodać nazwę serwera do logowania interfejsu internetowego administratora

Gdy użytkownicy administratora zalogują się do interfejsu internetowego administratora, możesz wyświetlić nazwę lub opis z serwerem lub instancją. Możesz użyć go jako identyfikatora, aby szybko zobaczyć, na jakim serwer, na przykład, na przykład. Tutaj’pokazywać:

- Otwórz AS.plik CONF do edycji (ponownie używamy nano): nano/usr/local/openvpn_as/etc/as.conf

- Znajdź SA.Firma_name i zmień go na swój konkretny tekst (jeśli zostanie skomentowany, upewnij się, że usuń #): SA.Company_name = OpenVpn Inc.

- Zapisz i wyjdź z pliku, a następnie uruchom ponownie OpenVPN Access Server: Service OpenVPnas restart

Teraz powinieneś zobaczyć nowy tekst wyświetlany na stronie logowania interfejsu użytkownika administratora.

Jak ukryć stopkę

Domyślnie stopka wyświetla się na twoich stronach serwera WWW, ale masz możliwość ukrycia go, dokonując zmiany AS.plik CONF. Zrobić to:

- Otwórz AS.plik CONF do edycji (ponownie używamy nano): nano/usr/local/openvpn_as/etc/as.conf

- Poniżej SA.Company_name i/lub SA.Zmienne logo_image_file, dodaj następujące czynności, aby ukryć stopkę na stronie administratora: CS.stopka = ukryj

- Następnie dodaj następujące czynności, jeśli chcesz ukryć stopkę na stronie klienta: CWS.stopka = ukryj

- Zapisz i wyjdź z pliku, a następnie uruchom ponownie OpenVPN Access Server: Service OpenVPnas restart

Po dodaniu tej linii nie zobaczysz już wyświetlanej stopki.

FAQ interfejsu interfejsu serwera WWW

Dlaczego może’t Docieram do mojego serwera internetowego’S interfejsy internetowe po tych zmianach?

Jeśli możesz’t Uzyskaj dostęp do stron administratora lub interfejsu internetowego online po wprowadzeniu tych zmian’prawdopodobnie błąd w nazwie pliku lub ścieżce w as.conf. Pomaga użyć bardzo prostej nazwy pliku. Możesz łatwo wycofać zmiany, usuwając dwie obraźliwe linie z AS.Conf i wydanie usługi OpenVpnas ponownie uruchom ponownie polecenie. Lub możesz przejrzeć nazwę pliku i ścieżkę, aby upewnić się’s dokładny, korygowanie wszelkich błędów, które znajdziesz. Pomaga także uniknąć komplikowania nazwy pliku z takimi postaciami, dodatkowymi kropkami i tak dalej. Uproście: Companylogo.na przykład PNG.

Czy mogę dodać branding do aplikacji OpenVPN Connect?

Opcje brandingu nie są obecne w aplikacjach OpenVPN Connect.

Jak skonfigurować stronę interfejsu klienta?

Oprócz tego, co widzisz na ekranie logowania interfejsu klienta, możesz skonfigurować dla nich wyświetlacze po zalogowaniu. Domyślnie zobaczą te linki do pobrania aplikacji OpenVPN Connect:

- Wersje OpenVPN Connect dla systemu Windows

- Wersje OpenVPN Connect dla macOS

- Linux (do pobierania klienta społeczności)

- aplikacja mobilna iOS

- Aplikacja na Androida

Możesz wybrać je lub ukryć na stronie Ustawienia CWS w interfejsie internetowym administratora. Możesz także zmienić dodatkowe ustawienia. Aby uzyskać szczegółowe informacje, patrz strona instrukcji obsługi: Konfiguracja: Ustawienia CWS.

Aktualizacje i ogłoszenia

Wydana Cyber Shield

Cyber Shield chroni przed cyberprzestępstwami bez konieczności tunelowania ruchu internetowego. Włącz tarczę.

Uwagi zwolnienia 2.11.3

Serwer dostępu 2.11.3 to wersja wdrażana teraz do głównych dostawców chmur. Dla osób korzystających z serwera dostępu na dostawcy chmury zalecamy aktualizację do najnowszego obrazu w chmurze.

Serwer dostępu

Nasze popularne rozwiązanie samozadowolenia. W zestawie dwa bezpłatne połączenia. Nie wymagamy karty kredytowej.

CloudConnexa ™

Roztwór-roztwór z chmurą, as-a-service. W zestawie trzy bezpłatne połączenia. Nie wymagamy karty kredytowej.

OpenVPN to wiodąca globalna firma prywatna i cyberbezpieczeństwo, która umożliwia organizacjom naprawdę ochronę swoich zasobów w sposób dynamiczny, opłacalny i skalowalny.

- Serwer dostępu

- Informacje o wydaniu

- Dokumentacja

- Wtyczki

- CloudConnexa ™

- Cechy

- Cyberprzestępca

- Skrócona instrukcja obsługi

- Dokumentacja

- Zasoby

- Centrum Wsparcia

- Co to jest VPN?

- Centrum Zasobów

- Raportowanie podatności

- Porady dotyczące bezpieczeństwa

- Zgodność

Status usługi czeka na status systemów ->

© Copyright 2023 OpenVPN | OpenVPN to zarejestrowany znak towarowy OpenVPN, Inc. |

CloudConnexa to znak towarowy OpenVPN, Inc. - aktualizacja apt-get