Szyfrowanie e -mail

Zauważ, że nowa etykieta może potrwać do 24 godzin, Być może będziesz musiał poczekać, zanim będziesz mógł wykonać kroki opisane w tym artykule.

Jak korzystać z szyfrowania wiadomości Office 365 w celu ochrony e -maili wysyłanych zewnętrznie

[Aktualizacja]: Ten artykuł został opublikowany po raz pierwszy 11 maja 2021. Został zaktualizowany z powodu ostatnich zmian w centrum administracyjnym Exchange i migracji niektórych opcji od Microsoft 365 Zgodności do Microsoft Perview.

Szyfrowanie wiadomości e -mail zapewnia dodatkową warstwę bezpieczeństwa informacji, upewniając się, że tylko zamierzone odbiorcy mogą czytać wiadomości. Jeśli szukasz przyjaznego dla użytkownika rozwiązania szyfrowania wiadomości e-mail dla Twojej organizacji Microsoft 365, istnieje narzędzie natywne-szyfrowanie wiadomości Office 365. Z punktu widzenia użytkownika jest najłatwiejszy w użyciu: można go skonfigurować, aby nie wymagało żadnych dodatkowych działań z ich strony. Z perspektywy odbiorcy ta forma szyfrowania wiadomości e -mail działa bezproblemowo z kontami Microsoft 365 i oferuje intuicyjne wrażenia dla wszystkich innych klientów e -mail i dostawców usług e -mailowych. Czytaj dalej, aby dowiedzieć się, jak utworzyć etykietę wrażliwości Microsoft 365 i użyj jej w regule transportu do szyfrowania wiadomości e -mail i plików.

Jak działa szyfrowanie w Microsoft 365

Szyfrowanie wiadomości Office 365 to usługa zintegrowana z klientami e -mail Microsoft. Ma wiele funkcji i opcji konfiguracji, ale tutaj skupię się na tym, jak automatycznie szyfrować e -maile wysyłane poza organizację przez członków określonej grupy (zespół prawny).

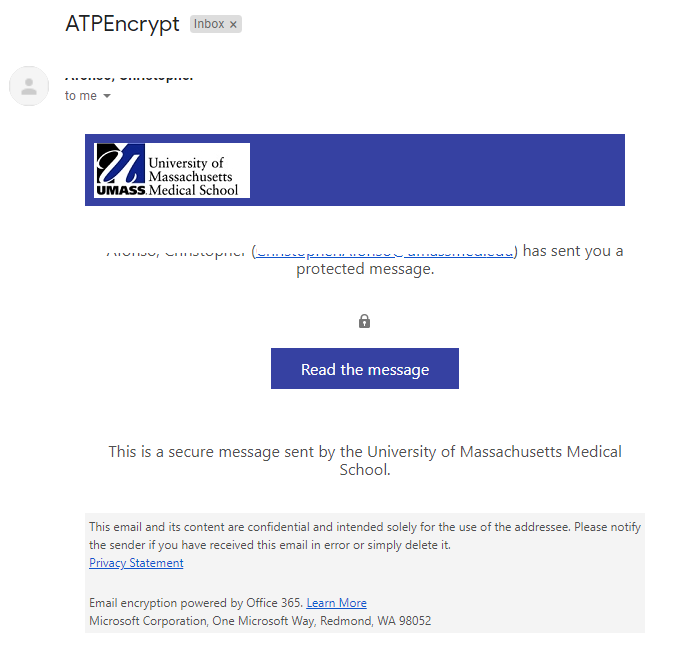

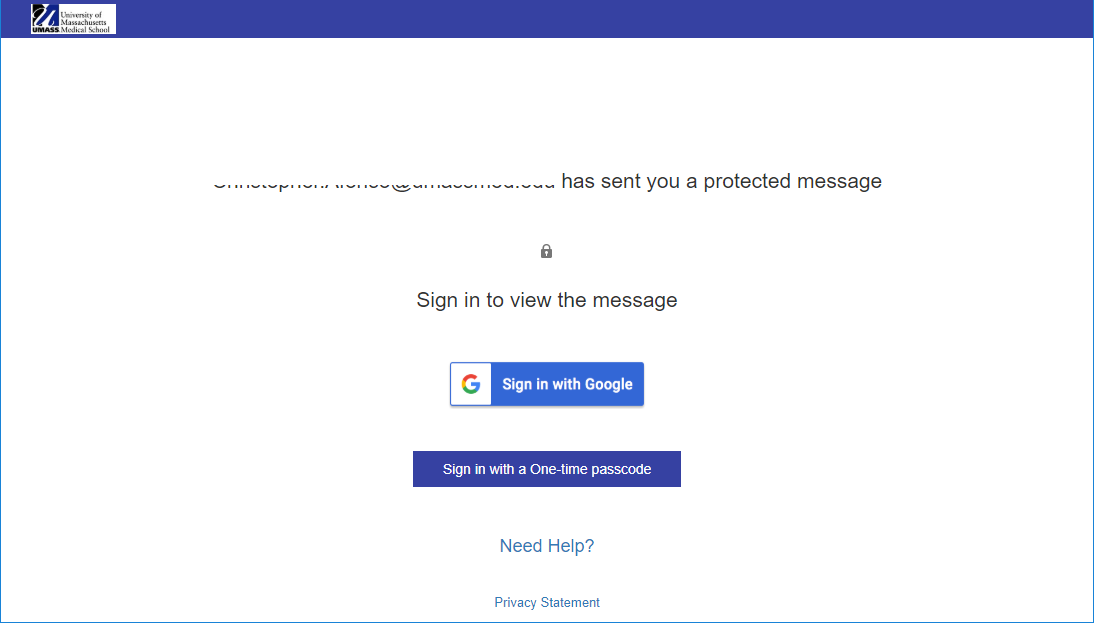

W tym scenariuszu wiadomość jest szyfrowana, ponieważ jest wysyłana, a nadawca nie musi nic robić. Gdy zaszyfrowana wiadomość dotrze do zamierzonego odbiorcy, zostaną poproszeni o uwierzytelnienie w celu otwarcia treści wiadomości. Jeśli odbiorca zostanie zalogowany na swoje konto Microsoft 365 lub lokalne i korzysta z jednego z klientów poczty e-mail Microsoft, nie muszą podejmować żadnych dodatkowych działań. Wiadomość zostanie otwarta jak zwykle, ale będzie zawierać informacje, które zostały zaszyfrowane (to samo dotyczy załączników e -mail). Jeśli odbiorca korzysta z jednego z innych obsługiwanych klientów e -mail, takich jak Gmail, Yahoo! lub perspektywy.Com, otrzymają e -mail opakowania, który skieruje ich do portalu szyfrowania wiadomości Office 365 (portal OME), gdzie zostaną poproszeni o uwierzytelnienie. Wymagana metoda uwierzytelniania zależy od klienta e-mail i może wymagać podążania za linkiem do ponownego usunięcia poświadczeń użytkownika lub wprowadzenia jednorazowego kodu, który można wysłać do odbiorcy w osobnej wiadomości. W przypadku niektórych klientów e-mail otwarcie zaszyfrowanej wiadomości może wymagać ręcznego wprowadzania poświadczeń konta Microsoft lub użycia jednorazowego kodu do otwarcia wiadomości w portalu OME.

W tym artykule pokazano, w jaki sposób administrator może korzystać z szyfrowania wiadomości Office 365 do szyfrowania wiadomości e -mail bez interakcji użytkownika. Istnieje również mechanizm, który pozwala użytkownikowi szyfrować e -maile podczas komponowania ich w aplikacji komputerowej Outlook lub w programie Outlook w Internecie. Przeczytaj ten artykuł Microsoft, aby dowiedzieć się więcej.

Warunki wstępne

Szyfrowanie Office 365 oparte jest na usłudze zarządzania prawami Azure (Azure RMS) – część ochrony informacji Azure – więc musisz mieć plan Microsoft 365 / Office 365, który go obsługuje (od listopada 2022 r., To plan przedsiębiorstwa E3 lub wyżej) lub musisz kupić plan ochrony informacji Azure 1 dla użytkowników, którzy będą korzystać z e -maila w Twojej organizacji w organizacji w organizacji w organizacji w organizacji. Sprawdź tutaj aktualne wymagania Microsoft.

Zanim zaczniesz korzystać z szyfrowania wiadomości Office 365, sprawdź, czy usługa zarządzania prawami Azure jest aktywna w Twojej organizacji, jak omówiono w tym artykule Microsoft.

Etykiety i zasady wymagane do skonfigurowania szyfrowania wiadomości Office 365 były wcześniej zarządzane w portalu Azure, ale to rozwiązanie osiągnęło koniec życia 1 kwietnia 2021 r. Etykiety wrażliwości są teraz zarządzane w portalu Microsoft Proview Compliance, ale może być konieczne wdrożenie zjednoczonego klienta etykietowania w całej organizacji, jak omówiono w tym artykule Microsoft.

Organizować coś

Konfigurowanie szyfrowania Office 365 w celu szyfrowania wiadomości e -mail wysyłanych zewnętrznie jest stosunkowo łatwe. Zrobisz to w dwóch krokach. Najpierw skonfiguruj etykietę wrażliwości, aby zastosować szyfrowanie. Następnie utwórz regułę transportu, która zastosuje tę etykietę do wiadomości wychodzących wysyłanych przez członków wybranej grupy użytkowników.

Skonfiguruj etykietę wrażliwości

Do celów tego artykułu utworzę nową etykietę wrażliwości, która zastosuje szyfrowanie do e -maili i plików dołączonych do nich. Możesz pominąć tę sekcję, jeśli masz już etykiety i zasady wrażliwości w organizacji lub jeśli chcesz użyć domyślnej etykiety utworzonej przez Microsoft.

- Przejdź do portalu Microsoft Proview Compliance i otwórz Ochrona informacji Z menu po lewej stronie.

- Otworzyć Etykiety Zakładka i kliknij Utwórz etykietę. To otworzy Nowa etykieta wrażliwości czarodziej.

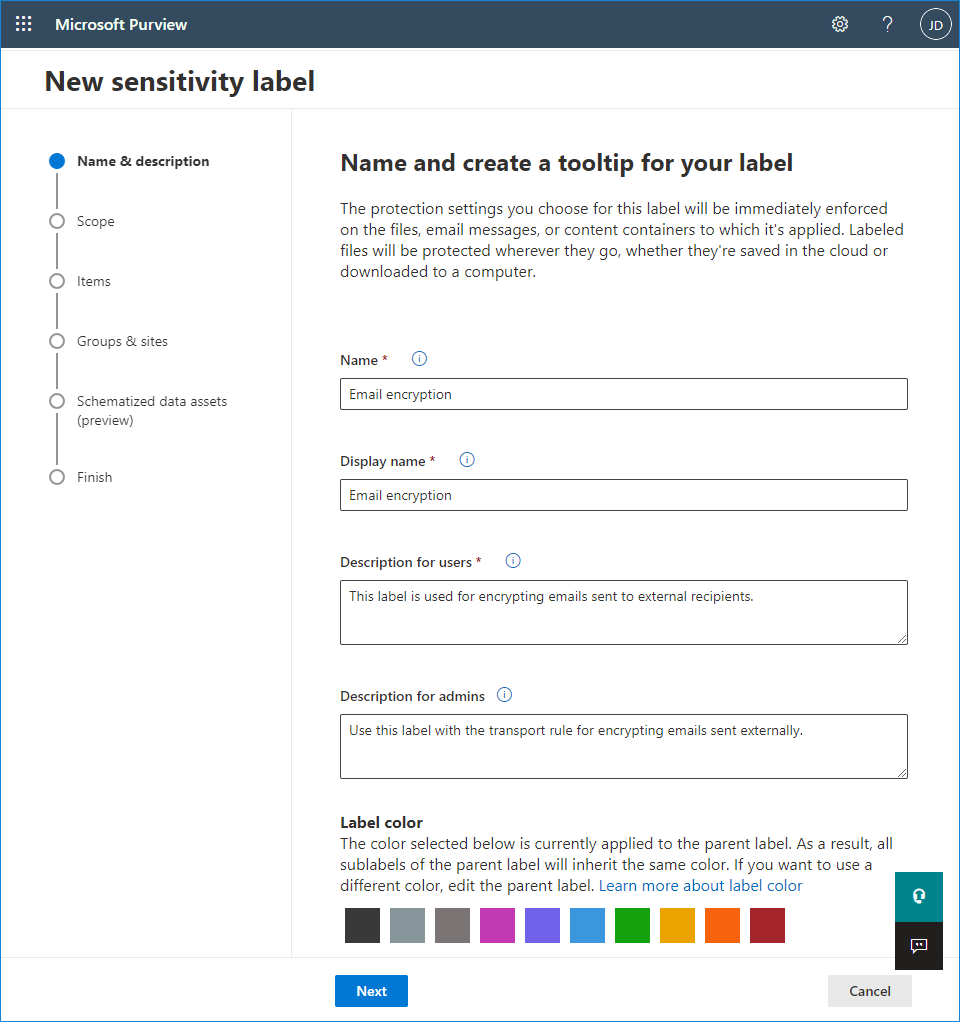

- Użyj pól podanych w Nazwa i opis krok, aby wprowadzić nazwę etykiety i dodatkowe informacje. Informacje w Wyświetlana nazwa I Opis dla użytkowników Pola będą widoczne dla odbiorców e -mailem, więc dokonaj opisu

Szyfrowanie e -mail

Zauważ, że nowa etykieta może potrwać do 24 godzin, Być może będziesz musiał poczekać, zanim będziesz mógł wykonać kroki opisane w tym artykule.

Jak korzystać z szyfrowania wiadomości Office 365 w celu ochrony e -maili wysyłanych zewnętrznie

[Aktualizacja]: Ten artykuł został opublikowany po raz pierwszy 11 maja 2021. To’S został zaktualizowany z powodu ostatnich zmian w centrum administracyjnym Exchange i migracji niektórych opcji od Microsoft 365 Zgodności do Microsoft Perview.

Szyfrowanie wiadomości e -mail zapewnia dodatkową warstwę bezpieczeństwa informacji, upewniając się, że tylko zamierzone odbiorcy mogą czytać wiadomości. Jeśli szukasz przyjaznego dla użytkownika rozwiązania szyfrowania wiadomości e-mail dla Twojej organizacji Microsoft 365, istnieje narzędzie natywne-szyfrowanie wiadomości Office 365. Od użytkownika’S Perspektywa, jest najłatwiejsza w użyciu: można go skonfigurować, aby nie wymagało żadnych dodatkowych działań z ich strony. Od odbiorcy’S Perspektywa, ta forma szyfrowania wiadomości e -mail działa bezproblemowo z kontami Microsoft 365 i oferuje intuicyjne wrażenia dla wszystkich innych klientów e -mail i dostawców usług e -mailowych. Czytaj dalej, aby dowiedzieć się, jak utworzyć etykietę wrażliwości Microsoft 365 i użyj jej w regule transportu do szyfrowania wiadomości e -mail i plików.

Jak działa szyfrowanie w Microsoft 365

Szyfrowanie wiadomości Office 365 to usługa zintegrowana z Microsoft’K klienci e -mail (Outlook Desktop, Outlook for Mac, Outlook Mobile na iOS i Android oraz Outlook w Internecie). Ma wiele funkcji i opcji konfiguracji, ale tutaj skupię się na tym, jak automatycznie szyfrować e -maile wysyłane poza organizację przez członków określonej grupy (zespół prawny).

W tym scenariuszu wiadomość jest szyfrowana, ponieważ jest wysyłana (zanim opuści organizację Microsoft 365), a nadawca nie musi nic robić. Gdy zaszyfrowana wiadomość dotrze do zamierzonego odbiorcy, zostaną poproszeni o uwierzytelnienie w celu otwarcia treści wiadomości. Jeśli odbiorca jest zalogowany na swoje konto Microsoft 365 lub lokalne i korzysta z jednego z Microsoft’S klienci e -mail, nie muszą podejmować żadnych dodatkowych działań. Wiadomość zostanie otwarta jak zwykle, ale będzie zawierać informacje, które zostały zaszyfrowane (to samo dotyczy załączników e -mail). Jeśli odbiorca korzysta z jednego z innych obsługiwanych klientów e -mail, takich jak Gmail, Yahoo! lub perspektywy.com, otrzymają e -mail opakowania (aka “koperta”), który skieruje ich do portalu szyfrowania wiadomości Office 365 (Portal OME), gdzie zostaną poproszeni o uwierzytelnienie. Wymagana metoda uwierzytelniania zależy od klienta e-mail i może wymagać podążania za linkiem, aby ponownie sesać użytkownika’S poświadczenia lub wprowadzenie jednorazowego kodu, który można wysłać do odbiorcy w osobnej wiadomości. W przypadku niektórych klientów e-mail otwarcie zaszyfrowanej wiadomości może wymagać ręcznego wprowadzania poświadczeń konta Microsoft lub użycia jednorazowego kodu do otwarcia wiadomości w portalu OME.

W tym artykule pokazano, w jaki sposób administrator może korzystać z szyfrowania wiadomości Office 365 do szyfrowania wiadomości e -mail bez interakcji użytkownika. Istnieje również mechanizm, który pozwala użytkownikowi szyfrować e -maile podczas komponowania ich w aplikacji komputerowej Outlook lub w programie Outlook w Internecie. Przeczytaj ten artykuł Microsoft, aby dowiedzieć się więcej.

Warunki wstępne

Szyfrowanie Office 365 oparte jest na Azure Rights Management Service (Azure RMS) – części ochrony informacji Azure – więc musisz mieć plan Microsoft 365 / Office 365, który go obsługuje (od listopada 2022 r., It’s Plan Enterprise E3 lub wyższy) lub musisz kupić Plan ochrony informacji Azure 1 osobno dla użytkowników, którzy będą korzystać z szyfrowania wiadomości e -mail w Twojej organizacji. Sprawdź tutaj aktualne wymagania Microsoft.

Zanim zaczniesz korzystać z szyfrowania wiadomości Office 365, sprawdź, czy usługa zarządzania prawami Azure jest aktywna w Twojej organizacji, jak omówiono w tym artykule Microsoft.

Etykiety i zasady wymagane do skonfigurowania szyfrowania wiadomości Office 365 były wcześniej zarządzane w portalu Azure, ale to rozwiązanie osiągnęło koniec życia 1 kwietnia 2021 r. Etykiety wrażliwości są teraz zarządzane w portalu Microsoft Proview Compliance, ale może być konieczne wdrożenie zjednoczonego klienta etykietowania w całej organizacji, jak omówiono w tym artykule Microsoft.

Organizować coś

Konfigurowanie szyfrowania Office 365 w celu szyfrowania wiadomości e -mail wysyłanych zewnętrznie jest stosunkowo łatwe. Zrobisz to w dwóch krokach. Najpierw skonfiguruj etykietę wrażliwości, aby zastosować szyfrowanie. Następnie utwórz regułę transportu, która zastosuje tę etykietę do wiadomości wychodzących wysyłanych przez członków wybranej grupy użytkowników.

Skonfiguruj etykietę wrażliwości

Do celów tego artykułu utworzę nową etykietę wrażliwości, która zastosuje szyfrowanie do e -maili i plików dołączonych do nich. Możesz pominąć tę sekcję, jeśli masz już etykiety i zasady wrażliwości w organizacji lub jeśli chcesz użyć domyślnej etykiety utworzonej przez Microsoft.

Aby stworzyć nową etykietę:

- Przejdź do portalu Microsoft Proview Compliance i otwórz Ochrona informacji Z menu po lewej stronie.

- Otworzyć Etykiety Zakładka i kliknij Utwórz etykietę. To otworzy Nowa etykieta wrażliwości czarodziej.

- Użyj pól podanych w Nazwa i opis krok, aby wprowadzić nazwę etykiety i dodatkowe informacje. Informacje w Wyświetlana nazwa I Opis dla użytkowników Pola będą widoczne dla odbiorców e -mailem, więc opisanie opisu i zwięzłego opisu. Kliknij Następny Aby przejść do następnego kroku.

- w Zakres Krok czarodzieja, wybierz Rzeczy i potwierdź klikając Następny.

- w Rzeczy Szyfruj elementy i zostaw Zaznacz przedmioty nie zaznaczone.

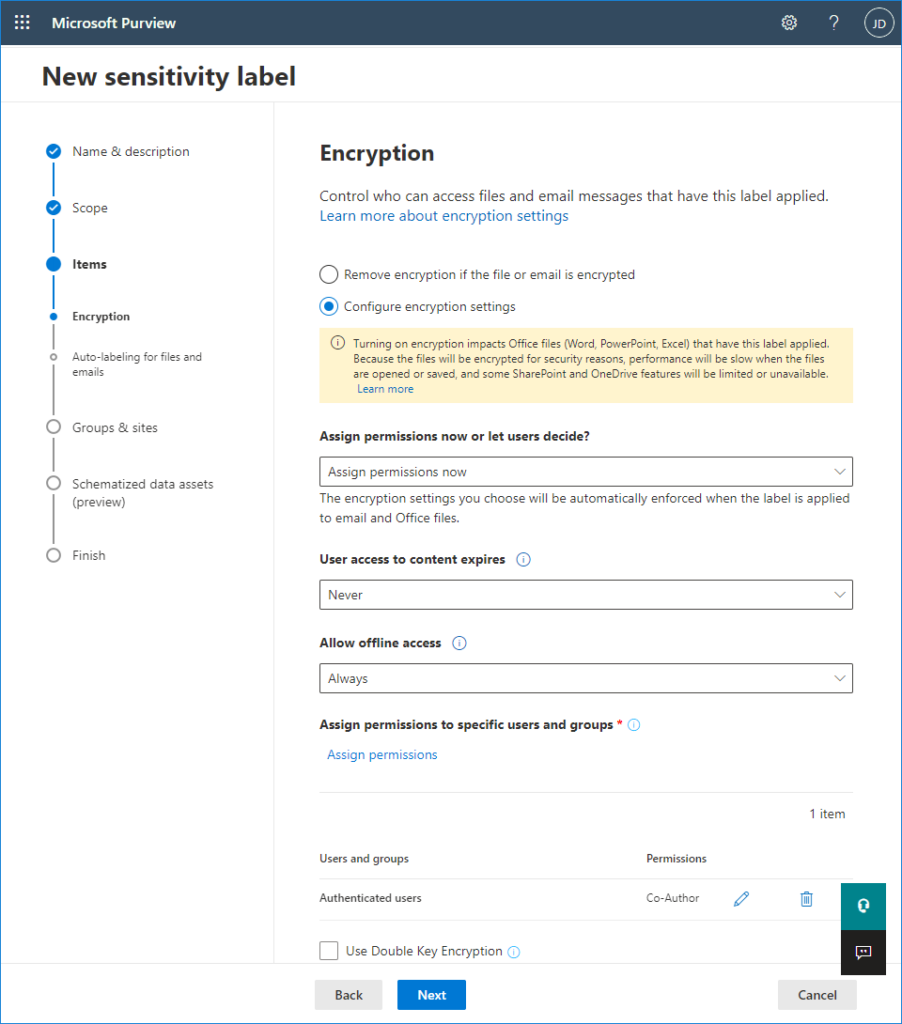

- w Szyfrowanie krok, wybierz Skonfiguruj ustawienia szyfrowania. Wybierać Przypisz teraz uprawnienia, a następnie wybierz Nigdy w Dostęp użytkownika do treści wygasa I Zawsze w Zezwalaj na dostęp offline menu rozwijane, jak pokazano na ekranie poniżej.

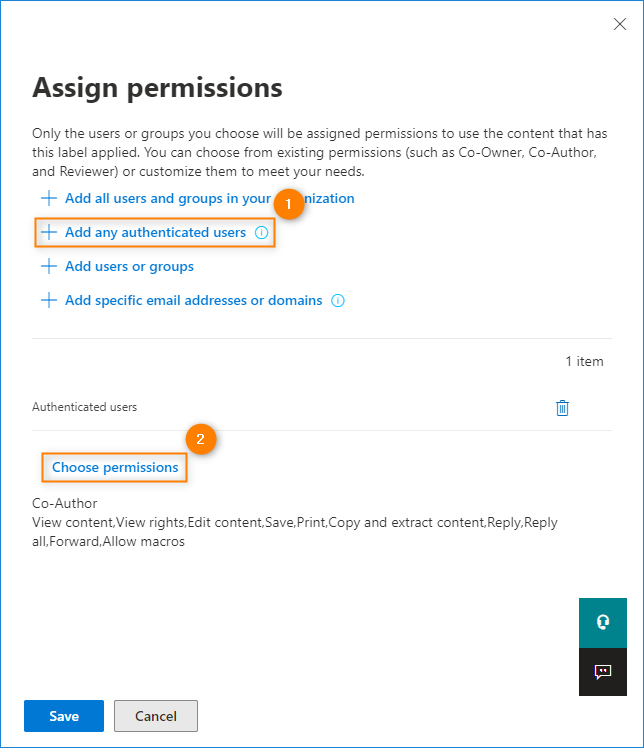

- Kliknij Przypisać uprawnienia link (niebieski link widoczny na powyższym ekranie) i w panelu, który otwiera kliknięcie Dodaj dowolnych uwierzytelnionych użytkowników (Zobacz ekran poniżej). Uprawnienia ustawione w tej kontroli kroku, które mogą otworzyć wiadomość e -mail i jego załączniki. Wybrane przeze mnie ustawienie pozwoli użytkownikom spoza Twojej organizacji na dostęp i otwieranie wiadomości oraz ich załączniki po ich uwierzytelnieniu.

- Podczas gdy w tym samym okienku kliknij Wybierz uprawnienia (patrz ekran poniżej) i wybierz poziom uprawnień. Poziom uprawnień kontroluje, co użytkownik może zrobić z e -mailem i jego załącznikami. W tym przykładzie ustawiłem Współautor Poziom uprawnień, który nie nakłada wielu ograniczeń. Kliknij Ratować Aby potwierdzić i zamknąć panel.

- W następnym kroku, Automatyczna liczba plików i e-maili, Możliwe jest skonfigurowanie Microsoft 365, aby zastosować tę etykietę, jeśli wykrywa, że wiadomość e -mail lub plik zawiera określone typy informacji, takie jak numer konta, numer paszportu lub inne prywatne informacje. W tym przykładzie nie jest to konieczne, ponieważ chcę kontrolować regułę transportu po zastosowaniu tej etykiety, więc upewniam się, że ta funkcja jest obracana Wyłączony.

- Ponieważ zdecydowałem się na użycie tej etykiety tylko z wiadomościami e -mail i plików, nie będę w stanie zmodyfikować informacji w Grupy i strony I Schematyzowane daneAktywa (podgląd) kroki.

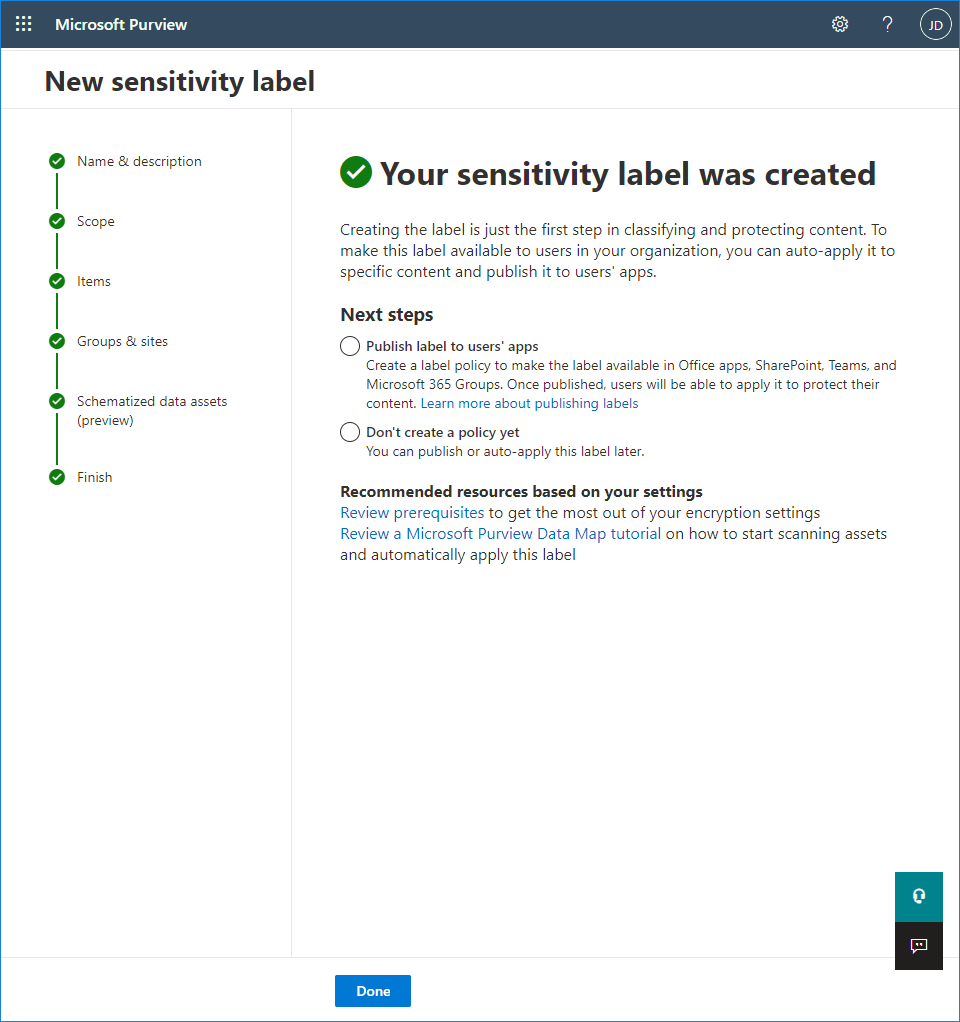

- w Skończyć Krok Możesz przejrzeć konfigurację etykiety i wprowadzić zmiany w razie potrzeby. Kiedy będziesz gotowy, kliknij Utwórz etykietę przycisk.

Notatka: Tworzenie etykiety może potrwać kilka sekund, a po jej zakończeniu otrzymasz potwierdzenie.

Stąd możesz opublikować swoją etykietę za pośrednictwem nowej zasady etykiety, pominąć ten krok i utworzyć nowe zasady lub dodać etykietę do istniejącej zasady etykiet. W tym scenariuszu nowa etykieta zostanie wykorzystana w przypadku konkretnej grupy (zespołu prawnego) i powinna być automatycznie zastosowana przez regułę transportu do e -maili wysyłanych zewnętrznie. Opublikuję go, tworząc nową politykę etykiet (specyficzną dla członków zespołu prawnego), aby udostępnić ją do wyboru w Kreator tworzenia reguł transportowych.

- Wybierać Publikuj etykietę dla użytkowników’ aplikacje i kliknij Zrobione. Spowoduje to uruchomienie kreatora tworzenia polityki.

- W pierwszym kroku kliknij Wybierz etykiety wrażliwości, aby opublikować link i wybierz swoją etykietę. Dodać i kontynuuj klikając Następny.

- w Użytkownicy i grupy krok, zawęzić zakres do zespołu prawnego, klikając Wybierz użytkownika lub grupę łączyć i wybierać grupę w otwierającym okienku.

- W następnych czterech etapach czarodzieja możesz zmodyfikować ogólne ustawienia zasad (e.G., Możesz wymagać od użytkowników przedstawienia uzasadnienia przed usunięciem etykiety lub opuszczenie jej klasyfikacji) i ustawienia domyślnej etykiety dla dokumentów, e -maili i zawartości zasilania BI. Po zakończeniu przejdź do przedostatniego kroku.

- Nazwij zasady etykiety (możesz również podać opis więcej informacji) i kliknij Następny.

- Na koniec przejrzyj podane dane i kliknij przycisk Prześlij, aby opublikować zasadę i zamknąć kreatora.

Zauważ, że nowa etykieta może potrwać do 24 godzin, Być może będziesz musiał poczekać, zanim będziesz mógł wykonać kroki opisane w tym artykule.

Skonfiguruj zasadę transportu, aby zastosować szyfrowanie do wiadomości e -mail wysyłanych zewnętrznie

Po opublikowaniu etykiety użyję jej do utworzenia reguły transportu, która automatycznie zastosuje szyfrowanie do e -maili wysyłanych poza organizacją przez członków wybranej grupy. Istnieje wiele sposobów zdefiniowania zakresu nadawców, których e -maile zostaną zaszyfrowane. Ważną rzeczą do zapamiętania jest zdefiniowanie wszystkich warunków i wyjątków w regule transportu, ponieważ kontroluje to, jeśli etykieta jest zastosowana. Zrobić to:

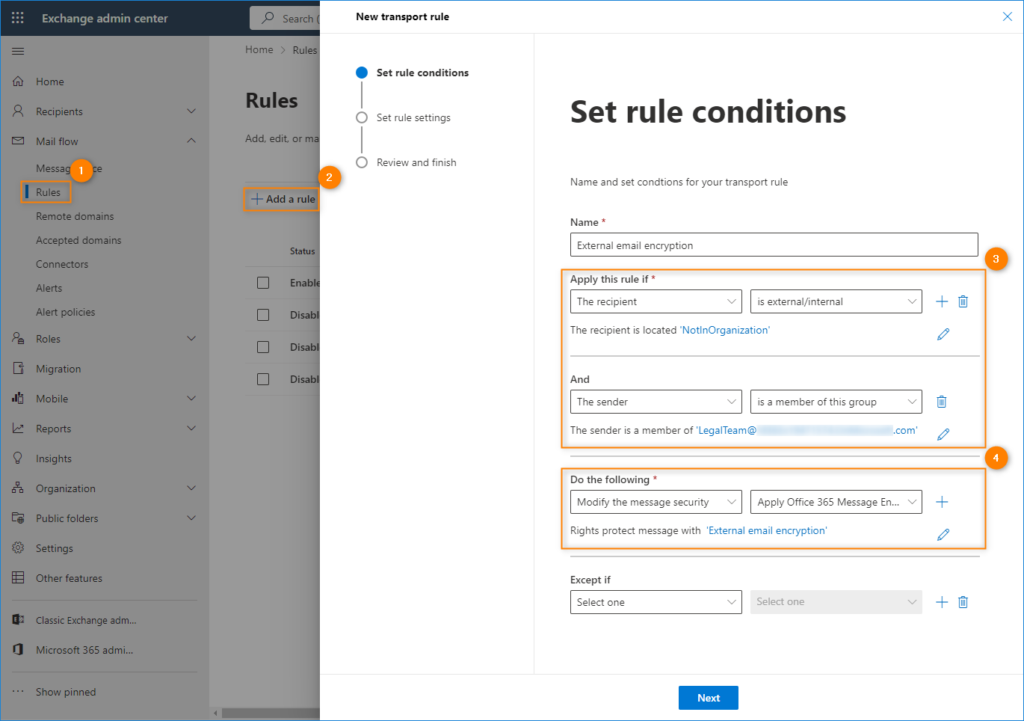

- Otwórz centrum administracyjne i przejdź do Przepływ poczty >Zasady.

- Kliknij Dodaj regułę przycisk i wybierz Zastosuj Szyfrowanie wiadomości Office 365 i ochrona praw do wiadomości.

- Nazwij nową zasadę e.G. Zewnętrzne szyfrowanie e -mail.

- w Zastosuj tę zasadę, jeśli Sekcja, wybierz Odbiorca >Jest wewnętrzny/zewnętrzny i wybierz Poza organizacją. Potwierdź klikając Ratować.

- Kliknij + ikona, aby dodać inny warunek i wybrać Nadawca >jest członkiem tej grupy Z rozwijanego menu. W panelu, który się otwiera, wybierz grupę, której członkowie będą zaszyfrowani e -mailem (w tym przykładowym zespole prawnym) i potwierdź klikając Ratować.

- w Wykonaj następujące sekcja, upewnij się Zmodyfikuj bezpieczeństwo wiadomości >Zastosuj Office 365 Szyfrowanie wiadomości i ochrona praw jest zaznaczona. Następnie kliknij Wybierz jeden link poniżej i wybierz etykietę wrażliwości utworzoną w poprzednich krokach (lub domyślnej etykiecie lub innej istniejącej etykiecie z wyboru). W tym przypadku wybrałem Zewnętrzne szyfrowanie e -mail.

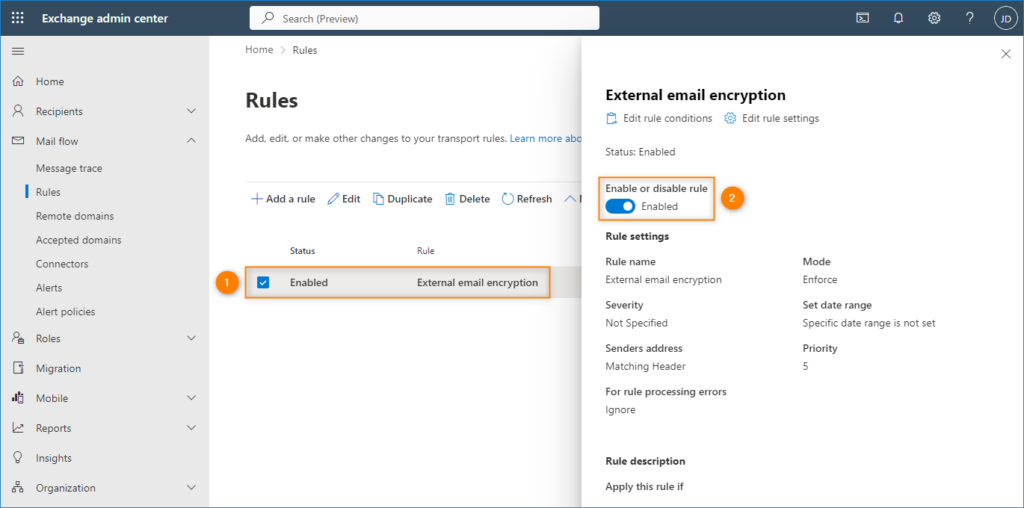

- Wypełnij pozostałe kroki kreatora tworzenia reguł. Przejrzyj ustawienia reguł i kliknij Skończyć Aby stworzyć nową zasadę transportu.

- Po utworzeniu reguła przepływu poczty jest domyślnie wyłączona. Wybierz go z listy reguł i użyj przełącznika, aby włączyć regułę.

Gdy tylko nowa reguła zostanie włączona, każdy e -mail wysyłany przez członka wybranej grupy (zespołu prawnego) do odbiorcy poza organizacją zostanie automatycznie zaszyfrowana przy użyciu szyfrowania wiadomości Office 365.

Szyfrowanie e -mail

W tym artykule porównano opcje szyfrowania w Microsoft 365, w tym szyfrowanie wiadomości Microsoft Perview, S/MIME, zarządzanie prawami informacyjnymi (IRM) i wprowadza bezpieczeństwo warstwy transportowej (TLS).

Microsoft 365 dostarcza wiele opcji szyfrowania, które pomogą Ci zaspokoić potrzeby firmy w zakresie bezpieczeństwa e -mailowego. W tym artykule przedstawiono trzy sposoby szyfrowania wiadomości e -mail w Office 365. Jeśli chcesz dowiedzieć się więcej o wszystkich funkcjach bezpieczeństwa w Office 365, odwiedź Office 365 Trust Center. W tym artykule wprowadzono trzy typy szyfrowania dostępnych dla administratorów Microsoft 365, aby pomóc w zabezpieczeniu wiadomości e -mail w Office 365:

- Szyfrowanie wiadomości Microsoft Perview.

- Bezpieczne/wielofunkcyjne rozszerzenia poczty internetowej (S/MIME).

- Zarządzanie prawami informacyjnymi (IRM).

Jeśli nie jesteś klientem E5, skorzystaj z 90-dniowej próby Microsoft Proview Solutions, aby zbadać, w jaki sposób dodatkowe możliwości zasad mogą pomóc organizacji zarządzać bezpieczeństwem danych i potrzebami zgodności. Rozpocznij teraz w centrum portalu Microsoft Proview Compliance Portal. Dowiedz się szczegółów dotyczących rejestracji i warunków próbnych.

Jak Microsoft 365 korzysta z szyfrowania wiadomości e -mail

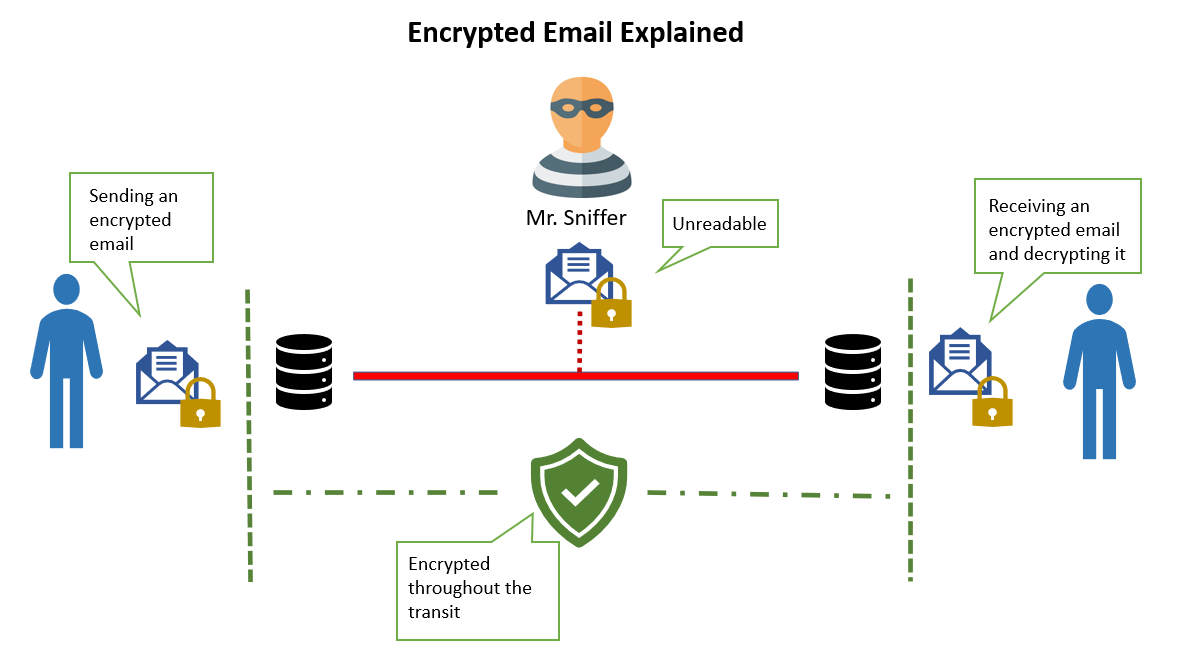

Szyfrowanie to proces, w którym informacje są kodowane, aby tylko upoważniony odbiorca mógł zdekodować i pochłonąć informacje. Microsoft 365 używa szyfrowania na dwa sposoby: w usłudze i jako kontrola klienta. W usłudze szyfrowanie jest domyślnie używane w Microsoft 365; Nie musisz niczego konfigurować. Na przykład Microsoft 365 używa bezpieczeństwa warstwy transportowej (TLS) do szyfrowania połączenia lub sesji między dwoma serwerami.

Oto jak zwykle działa szyfrowanie e -mail:

- Wiadomość jest szyfrowana lub przekształcana z zwykłego tekstu w nieczytelny tekst szyfrowy, na komputerze nadawcy lub przez serwer centralny, gdy komunikat jest w tranzycie.

- Wiadomość pozostaje w szyfrze, gdy jest w tranzycie, aby chronić go przed odczytaniem w przypadku przechwytywania wiadomości.

- Po otrzymaniu wiadomości przez odbiorcę wiadomość jest przekształcana z powrotem w czytelny prosty tekst na dwa sposoby:

- Maszyna odbiorcy używa klucza do odszyfrowania wiadomości, lub

- Centralny serwer odszyfiera wiadomość w imieniu odbiorcy, po weryfikacji tożsamości odbiorcy.

Aby uzyskać więcej informacji na temat tego, w jaki sposób Microsoft 365 zabezpiecza komunikację między serwerami, na przykład między organizacjami w Microsoft 365 lub między Microsoft 365 i zaufanym partnerem biznesowym poza Microsoft 365, zobacz, w jaki sposób Exchange Online korzysta z TLS do zabezpieczenia połączeń e -mail w Office 365.

Porównanie opcji szyfrowania wiadomości e -mail dostępne w Office 365

Technologia szyfrowania wiadomości e -mail

Co to jest? Szyfrowanie wiadomości to usługa zbudowana na zarządzaniu prawami Azure (Azure RMS), która pozwala wysyłać zaszyfrowaną e -mail do osób w organizacji lub poza nią, niezależnie od adresu e -mail docelowego (Gmail, Yahoo! Mail, Outlook.com itp.).

Jako administrator możesz skonfigurować zasady transportu, które określają warunki szyfrowania. Gdy użytkownik wysyła wiadomość, która pasuje do reguły, szyfrowanie jest stosowane automatycznie.

Aby wyświetlić zaszyfrowane wiadomości, odbiorcy mogą albo uzyskać jednorazowy kod przełomowy, zalogować się za pomocą konta Microsoft lub zalogowanie się z kontem roboczym lub szkolnym związanym z Office 365. Odbiorcy mogą również wysłać zaszyfrowane odpowiedzi. Nie potrzebują subskrypcji Microsoft 365, aby wyświetlić zaszyfrowane wiadomości lub wysłać zaszyfrowane odpowiedzi.IRM to rozwiązanie szyfrowania, które stosuje również ograniczenia użytkowania do wiadomości e -mail. Pomaga zapobiegać drukowaniu, przekazywaniu lub kopiowaniu poufnych informacji.

Możliwości IRM w Microsoft 365 Użyj Azure Rights Management (Azure RMS).S/MIME to rozwiązanie do szyfrowania opartego na certyfikatach, które pozwala zarówno szyfrować, jak i cyfrowo podpisywać wiadomość. Szyfrowanie wiadomości pomaga zapewnić, że tylko zamierzony odbiorca może otworzyć i odczytać wiadomość. Podpis cyfrowy pomaga odbiorcy zweryfikować tożsamość nadawcy.

Zarówno podpisy cyfrowe, jak i szyfrowanie wiadomości są możliwe dzięki użyciu unikalnych certyfikatów cyfrowych, które zawierają klucze do weryfikacji podpisów cyfrowych i szyfrowania lub odszyfrowywania wiadomości.

Aby użyć S/Mime, musisz mieć klucze publiczne w pliku dla każdego odbiorcy. Odbiorcy muszą utrzymać własne prywatne klucze, które muszą pozostać bezpieczne. Jeśli prywatne klucze odbiorcy są zagrożone, odbiorca musi uzyskać nowy klucz prywatny i redystrybuować klucze publiczne dla wszystkich potencjalnych nadawców.Co to robi? Ome:

Szyfruje wiadomości wysyłane do odbiorców wewnętrznych lub zewnętrznych.

Pozwala użytkownikom wysyłać zaszyfrowane wiadomości na dowolny adres e -mail, w tym program Outlook.com, Yahoo! Poczta i gmail.

Umożliwia, jako administrator, dostosowanie portalu przeglądania wiadomości e -mail do odzwierciedlenia marki organizacji.

Microsoft bezpiecznie zarządza i przechowuje klucze, więc nie musisz.

Nie jest potrzebne specjalne oprogramowanie po stronie klientów, o ile zaszyfrowana wiadomość (wysłana jako załącznik HTML) można otworzyć w przeglądarce.IRM:

Wykorzystuje ograniczenia szyfrowania i użytkowania, aby zapewnić ochronę online i offline wiadomości e -mail i załączniki.

Daje, jako administrator, możliwość skonfigurowania reguł transportu lub reguł ochrony perspektyw do automatycznego stosowania IRM do wyboru wiadomości.

Pozwala użytkownikom ręcznie stosować szablony w programie Outlook lub Outlook w Internecie (wcześniej znana jako Outlook Web App).S/MIME adresuje uwierzytelnianie nadawcy z podpisami cyfrowymi i poufność wiadomości z szyfrowaniem. Czego to nie robi? OME nie pozwala zastosować ograniczeń użytkowania do wiadomości. Na przykład nie możesz go użyć, aby powstrzymać odbiorcę przed przekazywaniem lub drukowaniem zaszyfrowanej wiadomości. Niektóre aplikacje nie mogą obsługiwać wiadomości e -mail IRM na wszystkich urządzeniach. Aby uzyskać więcej informacji na temat tych i innych produktów obsługujących e -mail IRM, zobacz możliwości urządzenia klienta. S/MIME nie pozwala na skanowanie zaszyfrowanych wiadomości w przypadku złośliwego oprogramowania, spamu lub zasad. Zalecenia i przykładowe scenariusze Zalecamy korzystanie z OME, gdy chcesz wysyłać poufne informacje biznesowe do osób spoza Twojej organizacji, niezależnie od tego, czy są to konsumenci, czy inne firmy. Na przykład:

Pracownik banku wysyła wyciągi z kart kredytowych do klientów

Biuro lekarza wysyłające dokumentację medyczną do pacjenta

Adwokat wysyłający poufne informacje prawne do innego pełnomocnikaZalecamy użycie IRM, gdy chcesz zastosować ograniczenia użytkowania, a także szyfrowanie. Na przykład:

Menedżer wysyłający poufne szczegóły do swojego zespołu na temat nowego produktu stosuje opcję „nie przekierować”.

Kierownictwo musi podzielić się propozycją oferty innej firmie, która obejmuje załącznik partnera, który korzysta z Office 365, i wymaga chronienia e -maila i załącznika.Zalecamy użycie S/MIME, gdy organizacja lub organizacja odbiorcy wymaga prawdziwego szyfrowania peer-to-peer.

S/MIME jest najczęściej używany w następujących scenariuszach:

Agencje rządowe komunikujące się z innymi agencjami rządowymi

Biznes komunikujący się z agencją rządowąJakie opcje szyfrowania są dostępne dla mojej subskrypcji Microsoft 365?

Informacje na temat opcji szyfrowania wiadomości e -mail dla subskrypcji Microsoft 365 Zobacz opis usług Exchange Online. Tutaj możesz znaleźć informacje o następujących funkcjach szyfrowania:

- Azure RMS, w tym zarówno funkcje IRM, jak i szyfrowanie komunikatów Microsoft

- S/mime

- Tls

- Szyfrowanie danych w spoczynku (przez BitLocker)

Możesz także użyć narzędzi szyfrowania stron trzecich z Microsoft 365, na przykład PGP (całkiem dobra prywatność). Microsoft 365 nie obsługuje PGP/Mim.

A co z szyfrowaniem danych w spoczynku?

„Dane w spoczynku” odnoszą się do danych, które nie są aktywnie w tranzycie. W Microsoft 365 dane e -mail w spoczynku są szyfrowane za pomocą szyfrowania napędu Bitlocker. BitLocker szyfruje dyski twarde w Microsoft Dwacenters, aby zapewnić lepszą ochronę przed nieautoryzowanym dostępem. Aby dowiedzieć się więcej, zobacz przegląd BitLocker.

Więcej informacji na temat opcji szyfrowania wiadomości e -mail

Aby uzyskać więcej informacji na temat opcji szyfrowania wiadomości e -mail w tym artykule, a także TLS, zobacz te artykuły:

Szyfrowanie wiadomości Microsoft Perview

Irm

S/mime

Office 365 Szyfrowanie e -mail

Microsoft 365 obsługuje szyfrowanie wiadomości (zarządzanie prawami informacyjnymi). Aby włączyć szyfrowanie, nadawca musi mieć szyfrowanie wiadomości Microsoft 365, które jest zawarte w licencji Office 365 Enterprise E3.

Aby zaszyfrować jedną wiadomość:

- Kliknij Plik, a następnie właściwości.

- Kliknij Ustawienia zabezpieczeń i zaznacz pole wyboru szyfruj wiadomości i załączniki.

- Skomponuj swoją wiadomość i naciśnij Wyślij.

Możliwe jest domyślnie zaszyfrowanie wszystkich wiadomości wychodzących, jednak wszyscy potencjalni odbiorcy muszą mieć swój cyfrowy identyfikator, aby móc odszyfrować i przeglądać wiadomości. Aby domyślnie włączyć szyfrowanie:

- Przejdź do pliku> Opcje> Centrum zaufania> Ustawienia centrum zaufania.

- Na karcie Security E -mail wybierz pole wyboru Szyfrowanie zawartości i załączników do wychodzenia.

Ograniczenia szyfrowania wiadomości e -mail Office 365

Microsoft niedawno dodał bezpieczne szyfrowanie wiadomości e -mail do swojej popularnej platformy wydajności Office 365, zapewniając użytkownikom opcję wysyłania zaszyfrowanych plików i wiadomości w celu ochrony poufnych danych. Ale chociaż szyfrowanie wiadomości e-mail Office 365 jest z pewnością potrzebnym elementem tej platformy w chmurze, może nie być odpowiednie dla każdego użytkownika i organizacji.

Office 365 Szyfrowanie e -mail upraszcza bezpieczne wiadomości dla nadawców, ale odbiorcy może być trudniejsze dla odbiorców. Aby upewnić się, że zaszyfrowana wiadomość może zostać otwarta po otrzymaniu, organizacje mogą wymagać zapłaty za obowiązkowe połączenia TLS dla swoich partnerów biznesowych lub ryzykować, że nie będą w stanie korzystać z szyfrowania wiadomości Office 365, gdy połączenie TLS nie jest dostępne.

Enhance Office 365 Szyfrowanie e -mail z Mimecast

Mimecast zapewnia usługi szyfrowania wiadomości e-mail, które uzupełniają szyfrowanie wiadomości e-mail Office 365, zapewniając użytkownikom proste w użyciu narzędzia do ochrony wiadomości e-mail i załączników. Dzięki Mimecast Secure Messaging użytkownicy mogą łatwo udostępniać poufne informacje, wysyłając chronione wiadomości bezpośrednio z ich zwykłej aplikacji skrzynki pocztowej, nie wymagając od nadawców lub odbiorców do pobierania oprogramowania lub instalowania dodatkowego sprzętu.

MIMECAST PROJEKTUJE Office 365 Szyfrowanie e -mail, umożliwiając organizacje na:

- Ułatwiaj szyfrowanie zarówno użytkownikom, jak i administratorom.

- Wspieranie zgodności poprzez umożliwienie bezpiecznym komunikatom narażeniom z zasadami zapobiegania zapobieganiu przeciekaniu danych i zgodności.

- Zapewnij usługę e -mail szyfrowania, nawet jeśli szyfrowanie TLS nie jest opcją.

- Popraw ochronę, eliminując zdolność administratorów do przeglądania informacji w wiadomości.

Jak działają rozwiązania MIMECAST dla Office 365 E -mail

Aby zainicjować bezpieczny komunikat lub zaszyfrowany transfer pliku w Office 365, użytkownicy po prostu muszą utworzyć nowy e -mail w programie Outlook i aby wybrać opcję Wyślij bezpieczną kartę na karcie Mimecast. Użytkownicy mają opcję wysyłania wiadomości z ustawieniami wymagającymi odczytu, egzekwowania dat wygaśnięcia wiadomości oraz ograniczenia lub zapobiegania drukowaniu, odpowiadaniu i przekazywaniu wiadomości.

Gdy użytkownik kliknie wysyłanie, wiadomość e -mail i wszelkie załączniki są bezpiecznie przesyłane do chmury Mimecast Cloud. Tam są skanowane pod kątem złośliwego oprogramowania, sprawdzane na podstawie zasad zapobiegania treściom i przecieku danych oraz bezpiecznie przechowywane w bezpiecznym archiwum zaszyfrowanym AES.

Odbiorca wiadomości otrzymuje powiadomienie, że wysłano bezpieczną wiadomość, wraz z instrukcjami, jak pobrać wiadomość i załączniki z bezpiecznego portalu Mimecast.

Office 365 E -mailowe często zadawane pytania dotyczące szyfrowania

Co to jest szyfrowanie e -mail w Office 365?

Szyfrowanie e -mail w Office 365 to funkcja bezpieczeństwa, która pozwala wysyłać zaszyfrowane e -maile do osób w organizacji lub poza nią.

Po szyfrowaniu wiadomości e -mail, tylko osoby, które mają zaszyfrowany klucz e -mail, mogą to przeczytać. Zaszyfrowany e -mail różni się od zwykłego e -maila, ponieważ:

- Temat i ciało zaszyfrowanego e -maila są szyfrowane, aby tylko zamierzony odbiorca mógł je przeczytać, nawet jeśli ktoś inny przechwytuje wiadomość w tranzycie.

- .

Jakie jest znaczenie szyfrowania wiadomości e -mail Office 365?

Nie można nie docenić znaczenia zaszyfrowanego e -maila. W dzisiejszym świecie e -mail jest jednym z najczęściej używanych narzędzi komunikacyjnych. Jest to jednak również jedna z najbardziej wrażliwych, ponieważ wiadomości e -mail są często przechowywane na serwerach i można im uzyskać nieautoryzowane osoby.

Office 365 Szyfrowanie e -mail pomaga chronić Twoje e -maile przed odczytaniem przez kogoś innego niż zamierzony odbiorca. Zaszyfrowane wiadomości e -mail są konwertowane w kod, który może być rozszyfrowany tylko przez osobę z odpowiednim kluczem. Zapewnia to, że twoje e -maile pozostają prywatne i poufne.

Ponadto zaszyfrowana wiadomość e -mail może pomóc w zapobieganiu oszustwom i kradzieży tożsamości. Szyfrując e -maile, możesz pomóc w ochronie siebie i swojej firmie przed potencjalnym ryzykiem.

Skąd mam wiedzieć, czy e -mail jest zaszyfrowany w Office 365?

Po otwarciu zaszyfrowanej wiadomości e -mail w Office 365 zobaczysz wiadomość u góry ekranu z napisem „Ta wiadomość jest zaszyfrowana.„To da ci znać, że zawartość wiadomości e -mail jest bezpieczna. Możesz również stwierdzić, czy e -mail jest szyfrowany, szukając ikony blokady obok nazwiska nadawcy. Jeśli zobaczysz tę ikonę, oznacza to, że wiadomość e -mail jest zaszyfrowana i możesz mieć pewność, że Twoje informacje są bezpieczne.

Office 365 Szyfrowanie wiadomości – bezpieczny e -mail

Celem zaszyfrowanego wiadomości e -mail jest utrzymanie poufności danych. Szyfrowanie ukrywa treść wiadomości, tłumacząc ją na kod. To’jest szczególnie przydatne, gdy musisz wysyłać poufne informacje, w których inne osoby nie powinny mieć dostępu. Ponieważ e -mail jest wysyłany przez Internet, podlega jego przechwyceniu przez hakerów. Szyfrowanie dodaje cenną warstwę bezpieczeństwa, aby upewnić się, że Twoja wiadomość może być odczytana tylko przez zamierzonego odbiorcę.

5 najlepszych pytań:

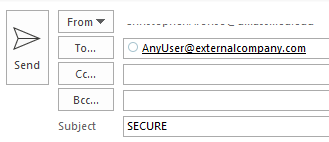

Jak wysłać bezpieczny e -mail z szyfrowaniem wiadomości Office 365?

Po prostu umieszczając słowo bezpieczne w temacie twojego e -maila UMass Chan, Twoja wiadomość zostanie zaszyfrowana. Szyfrowanie można aktywować, wybierając funkcję Encrypt z klienta Outlook Mail lub Office 365 Outlook w Internecie.W jaki sposób osoby spoza umasy mogą wysłać mi bezpieczny e-mail?

Utwórz e-mail zawierający słowo bezpieczne w temacie i wyślij do odbiorcy, z kim ty’D lubi ustalić zaszyfrowany wątek e-mail.Odbiorca e-maila powinien odpowiedzieć na e-mail w zaszyfrowanej wiadomości, zapewnia to, że ich odpowiedź zostanie odebrana za pośrednictwem zaszyfrowanego kanału.

Dalsza korespondencja może wystąpić za pomocą typowych mechanizmów odpowiedzi, za pośrednictwem zaszyfrowanego wątku wiadomości. Kluczowym elementem tego przepływu pracy jest to, że początkowa wiadomość musi pochodzić z adresu e-mailowego UMass Chan Medical School i być szyfrowanym (za pomocą słowa bezpiecznie w temacie).

Korzystając z bezpiecznej wiadomości e -mail, czy mój e -mail i załączniki zostaną zaszyfrowane?

Tak, Szyfrowanie wiadomości Office 365 szyfruje całą komunikację, w tym załączniki.Jak długo, aż wygasa zaszyfrowana wiadomość?

Szyfrowane e -maile będą dostępne dla odbiorcy przez 7 dniCo jeśli już użyjemy TLS?

Jeśli szkoła medyczna ma związek „TLS” ustanowiony z e -mailem innej organizacji, Secure nie jest wymagane. Jeśli słowo bezpieczne znajduje się w temacie e -maila na adres, który jest już zarejestrowany w TLS, wiadomość e -mail nie będzie wymagać od odbiorcy utworzenia konta. Jeśli chcesz potwierdzić listę domen/organizacji, z którymi konfigurujemy TLS, odwiedź następujące informacje wewnątrz Strona: Lista TLSJak poprosić o ustanowienie związku TLS?

Relacje TLS można poprosić za pośrednictwem biletu pomocy technicznej. Będziesz musiał zidentyfikować nazwę domeny drugiej strony w bilecie.

Należy również złożyć wniosek do drugiej strony, aby poprosić o to, aby ich dział IT ustanowił związek TLS w ich środowisku.

Office 365 Szyfrowanie wiadomości Office

Jak wysłać bezpieczny e -mail?

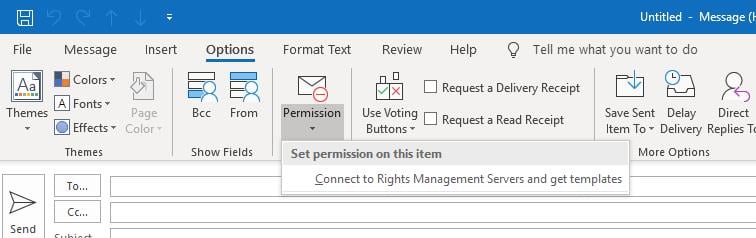

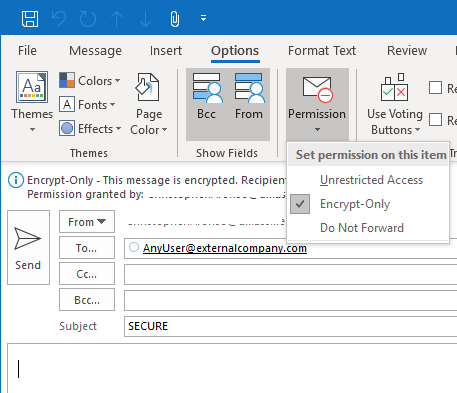

Od jesieni 2019 r.

Ponadto istnieje opcja ustawienia poziomu uprawnień na e-mail, który zmusi szyfrowanie do zewnętrznych partywiarzy. Po raz pierwszy używa się przycisku uprawnienia, musisz kliknąć, aby połączyć się z serwerami zarządzania prawami.

Nieograniczony dostęp NIE zaszyfrować dany e-mail, a zatem powinien NIE być wybrane podczas wysyłania zaszyfrowanej wiadomości e-mail. Encrypt Distoperly ma mniej restrykcyjne zestawu uprawnień niż nie do przodu, ponieważ nie naprzód zapobiegnie pobieraniu wiadomości, a także przekazywania dodatkowym odbiorcom.

Co się stanie, gdy zewnętrzny odbiorca otrzyma wiadomość e -mail Microsoft Ome?

Odbiorca otrzyma siedem dni na przeczytanie wiadomości. Jeśli użytkownik nie ma konta Microsoft, zostanie poproszony o zarejestrowanie lub poprosić o jednorazowy kod podawania w celu uzyskania dostępu do wiadomości:

W przeciwnym razie zostaną skierowane do zalogowania się na swoje konto Microsoft, aby wyświetlić zaszyfrowaną wiadomość.

Czy Office 365 szyfruje e -maile

Czy Microsoft może zaoferować wystarczającą ochronę dla korespondencji e -mail i plików? Dowiedz się wszystkiego o szyfrowaniu wiadomości e -mail Office 365 i jak uzyskać kontrolę nad swoimi danymi.

Office 365 Szyfrowanie e -mail – najbardziej znane jako Office 365 Wiadomości szyfrowania wiadomości (OME) – Microsoft’Szyna metoda szyfrowania starszej, umożliwiająca użytkownikom wysyłanie bezpiecznych wewnętrznych i zewnętrznych wiadomości e -mail. Standard otrzymał przebudowę, gdy firma wydała szyfrowanie komunikatów Microsoft Proview (MPME), które ma zastąpić OME. Jeśli ty’Ponownie zasubskrybowane do Office 365, możesz zastanawiać się nad poziomem bezpieczeństwa, jaki otrzymujesz z OME/MPME. Aby podać najnowsze informacje, ten artykuł obejmie MPME jako niedługo standardową metodę szyfrowania. Ty’Dowiedz się o bezpieczeństwie, dostępności i alternatywach, które warto zbadać.

MPME – szyfrowanie poczty dla użytkowników Office 365

MPME pozwala użytkownikom szyfrować swoje wiadomości, aby cieszyć się większym bezpieczeństwem podczas udostępniania prywatnych wiadomości e -mail i plików. Oprócz szyfrowania obejmuje różne zasady autoryzacji, które pozwala użytkownikom mieć większą kontrolę nad swoimi poufnymi danymi. Standard łączy OME z zarządzaniem prawami informacyjnymi (IRM), zestawem narzędzi umożliwiających nadawcy ograniczenie dostępu i dystrybucji wiadomości e -mail oraz ich zawartości. Chroni również załączniki, więc pliki będą bezpieczne. Dzięki MPME możesz użyć szablonów zarządzania praw’Ponownie obsługiwane lub możesz wybrać dwie domyślne opcje szyfrowania:

Opcja Co to robi Tylko szyfruj E -maile są szyfrowane bez ograniczeń, pozwalając użytkownikom kopiować, przesyłać lub drukować ich zawartość Nie przekazywać dalej Oprócz szyfrowania wiadomości e -mail jest chroniony przed dalszą dystrybucją, oszczędnością lub edytami MPME zachowuje szyfrowane e -maile, nawet jeśli odbiorca korzysta z innego dostawcy usług e -mail, takich jak Gmail lub Yahoo. Oni’Potrzebujesz hasła, aby je otworzyć, co zapobiega nieautoryzowanemu dostępowi.

Dostępność MPME – kto może korzystać z szyfrowanej wiadomości e -mail Office 365?

Główną wadą MPME jest to, że’Zarezerwowane dla droższych poziomów Office 365 Enterprise:

Szczebel Cena Office 365 Enterprise E3 23 USD/użytkownik miesięcznie Office 365 Enterprise E5 38 USD/użytkownik miesięcznie - Plany edukacyjne (A1, A3 i A5)

- Warunki rządowe (G3 i G5)

- Microsoft 365 Business Premium

- Skorzystaj z szyfrowania e -maili Exchange Online

- Zabezpiecz swoje e-maile za pomocą szyfrowania S/MIME

Wymień zaszyfrowany e -mail online – Zabezpieczenia dla organizacji

Exchange Online to Microsoft’S Hostowana usługa e -mail. To’S wersja w chmurze firmy’S Server Exchange, który pozwala użytkownikom udostępniać wiadomości e-mail, kalendarze, kontakty i podobne informacje niezbędne do współpracy. Platforma wspiera IRM za pośrednictwem usług zarządzania prawami Active Directory (AD RMS), lokalnym rozwiązaniem bezpieczeństwa informacji. Podczas konfiguracji RM AD możesz tworzyć szablony zasad praw i zastosować je do swoich e -maili. W ten sposób możesz kontrolować dostęp i działania, które odbiorca może podjąć do Twojej organizacji lub poza. Nadawcy mogą ręcznie stosować szablony za pośrednictwem programu Outlook w Internecie lub dedykowanym klientom programu Outlook dla różnych platform. Wszystkie zasady mają zastosowanie do wiadomości e -mail’Slist i załączniki i pozostań egzekwowany nawet podczas użytkowania offline. Konfigurowanie reklam jest skomplikowane i ISN’coś, co przeciętny użytkownik może się obejść bez pomocy eksperta. Nawet Microsoft to stwierdza’S Niewyrażowy i sugeruje użycie MPME, chyba że Twoja organizacja ma szczególną potrzebę tak złożonego bezpieczeństwa.

Czy szyfrowanie S/Mime oferuje wystarczającą ochronę?

- Przejdź do pliku> Opcje

- Wybierz Centrum zaufania> Ustawienia centrum zaufania

- Kliknij Ustawienia pod zaszyfrowaną e -mail

- Przejdź do certyfikatów i algorytmów

- Kliknij wybierz> Certyfikat S/MIME

Skiff Mail – prywatność e -mail dla wszystkich

Skiff nie’T Ukryj zaawansowane funkcje bezpieczeństwa za Paywalls, aby użytkownicy mogą korzystać z całkowitej prywatności i poufności za darmo z Skiff Mail. Platforma obsługuje najnowocześniejszą kryptografię, aby umożliwić użytkownikom wykorzystanie pełnej mocy E2EE. W przeciwieństwie do większości dostawców usług e -mail, Skiff nie’t Klucze szyfrowania przechowywania na serwerach. Klucz publiczny jest udostępniany użytkownikom i pozwala im wysyłać bezpieczne e -maile, a osobny klucz prywatny jest tworzony przez użytkownika i przechowywany na ich urządzeniu. Ponieważ tylko odbiorca ma klucz do deszyfrowania, nikt – nawet skif – nie może uzyskać dostępu do korespondencji.

Wyróżniające się funkcje Skiffa’s solidny bezpłatny plan

- Metamaszek

- Monety

- Keplr

- Odważny

- Bitkeep

- Upoważone domeny

- Fantom

Napęd, strony i kalendarz – eksploat’S OBSŁUDNIE PRYWACJA PRYWACJA

- Utwórz nieograniczone dokumenty

- Użyj bogatego edytora tekstu, aby dodać tabele, bloki kodów i inne elementy

- Współpracuj i zarządzaj swoim zespołem bez obaw związanych z prywatnością

- Konferencje wideo

- Udostępnione kalendarze, które inni członkowie zespołu mogą zobaczyć, aby być na bieżąco

- Automatyczne synchronizacja – Kalendarz Skiff automatycznie pobiera zdarzenia i RSVP z skrzynki odbiorczej

Zacznij z Skiff w trzech szybkich krokach

- Przejdź do strony rejestracji

- Wybierz nazwę konta i hasło

- Przeglądaj Skiff Mail i inne bezpieczne produkty

- Pro (od 8 USD/miesiąc) – Najbardziej dla zaawansowanych użytkowników lub małych zespołów

- Biznes (od 12 USD/miesiąc) – dla firm, które chcą zapewnić bezpieczeństwo swoich danych i projektach

Zapewnij odpowiednie bezpieczeństwo systemu, aby uniknąć naruszeń

- Użyj bezpiecznej przeglądarki-ataki marki są powszechne i skuteczne, więc potrzebujesz opcji z zaawansowanymi środkami bezpieczeństwa, takimi jak funkcje przeciwphosowe lub anty-malware

- Włącz uwierzytelnianie dwuskładnikowe (2FA)-Microsoft zdecydowanie zaleca korzystanie z aplikacji uwierzytelniającego i konfigurowanie uwierzytelniania dwuskładnikowego w celu zabezpieczenia konta. Ta warstwa bezpieczeństwa jest najważniejsza niezależnie od dostawcy usług, ponieważ chroni cię przed wspólnymi atakami haseł. Skiff obsługuje 2FA, aby umożliwić Ci wzmocnienie e -maila poza E2EE, więc upewnij się, że włącz go podczas rejestracji

- Zabezpiecz swoją sieć-większość routerów bezprzewodowych jest wyposażona w funkcje szyfrowania, więc użyj ich, aby zabezpieczyć połączenie przed atakami Man-in-the-The-Middle. Ustaw mocne hasło dla swojej sieci i użyj zapory, aby chronić ją przed hakerami

Chcę uzyskać dostęp do prywatności? Dołącz do kompleksowej zaszyfrowanej e-maili, dokumentu, dysku i kalendarza Skiffa.