Office 365 Uwierzytelnianie wieloskładnikowe (MFA)

Przed egzekwowaniem MFA powinieneś dążyć do zarejestrowania większości użytkowników dla MFA, aby uniknąć zakłóceń, ale ustalenie, kto musi się zarejestrować i angażować się w każdy z nich, jest bardzo czasochłonnym procesem.

Jak egzekwować uwierzytelnianie wieloskładnikowe na Microsoft 365 (Office 365) za pomocą domyślnych zabezpieczeń

Domyślne zabezpieczenia umożliwia MFA dla wszystkich. Jest to proste, szybkie i dostępne dla wszystkich bez względu na licencję. Jest jednak nieelastyczny, bez opcji konfiguracji i musi być stosowany na wszystkie konta.

Po włączeniu domyślnie zabezpieczenia powoduje następujące zmiany w najemcy:

- Wszyscy użytkownicy muszą zarejestrować się w MFA w ciągu 2 tygodni od kolejnego interaktywnego logowania – żaden użytkownik nie może być zwolnieni z wymagania MFA.

- Tylko aplikacje w stylu uwierzytelniczym są dozwolone jako metody MFA – jest to bezpieczna metoda, którą i tak polecamy.

- Administrowie zawsze będą monitowani do MFA na logowanie.

- Użytkownicy zostaną poproszeni o MFA „w razie potrzeby” (nie jest to ściśle zdefiniowane przez Microsoft, ale obejmuje, gdy użytkownicy pojawią się na nowym urządzeniu lub aplikacji, a także o kluczowe role i zadania).

- Dostęp do portalu Azure, Azure CLI lub Azure PowerShell przez każdego zawsze będzie wymagał MFA.

- Uwierzytelnianie starsze jest wyłączone, ponieważ nie obsługuje MFA. Domyślne zabezpieczenia to wszystko albo nic – nie ma opcji wyboru ani opcji konfiguracji. To powiedziawszy, oferuje rozsądne opcje, które odpowiadają większości małych zespołów.

Chcesz dowiedzieć się więcej o domyślnych zabezpieczeniach? Sprawdź oficjalną dokumentację i przeczytaj oryginalny post na blogu z Microsoft, który przedstawia intencję i projektowanie domyślnych bezpieczeństwa.

Czy to właściwe podejście?

Aby zdecydować, czy domyślne zabezpieczenia jest dla Ciebie odpowiednie, powinieneś rozważyć cztery rzeczy:

- Po włączeniu domyślnych zabezpieczeń wszystkie konta w Azure AD muszą korzystać z MFA. Obejmuje to nielicencjonowane użytkowników, konta z klasą i konta serwisowe. Wszelkie rachunki, które logują się do Azure AD AUTOMALNIE, takie jak konta serwisowe, przestaną działać, ponieważ nie mogą używać MFA – jedynym wyjątkiem jest konto Azure AD Connect Sync. Jeśli masz konta usługowe, które działają tylko lokalnie i nigdy nie logują się do Azure AD, pozostaną one nienaruszone. Chociaż będą one „wymagane” do używania MFA podczas logowania do Azure AD, jeśli nigdy tego nie zrobią, nie ma to wpływu. Jeśli masz takie kont . Jeśli nie masz pewności, czy konto aktywnie loguje się do Azure AD, sprawdź dzienniki logowania Azure AD . Jeśli masz konta, na które wpływają na to i nie ma alternatywnego sposobu pracy, może być konieczne rozważenie podejścia do dostępu warunkowego – które pozwala na wyjątki – lub starsze podejście MFA – które pozwala na konfigurację na cenę.

- Po włączeniu niewykonania zabezpieczeń użytkownicy, którzy nie zarejestrowali się na MSZ, zostaną do tego poproszeni. Następnie, jeśli nadal nie zarejestrowali się na MSZ, będą do tego zmuszeni przed następnym loginem. Jeśli dwa tygodnie wydają się nieco ciasne, możesz użyć Push, aby śledzić postępy w swoim czasie, a następnie włączyć domyślne zabezpieczenia, gdy będziesz gotowy. Użytkownicy nie zostaną poproszeni o MFA na logowanie, nawet po rejestracji, dopóki nie włączysz domyślnych zabezpieczeń – więc postawa bezpieczeństwa będzie się poprawiać minimalnie do tego czasu. Nie pomijaj wartości trudnego terminu; Jeśli po dwóch tygodniach użytkownicy nadal nie zarejestrują się w MFA, nie zostaną zamknięci, będą po prostu zmuszeni do rejestracji przed zakończeniem następnego logowania.

- Domyślne zabezpieczenia wymagają aplikacji uwierzytelniającego, która wyśle powiadomienia push do zarejestrowanego urządzenia, jako drugi współczynnik uwierzytelnienia. Jest to bezpieczna metoda MFA, ale oznacza, że każdy musi mieć dostęp do urządzenia, na którym mogą otrzymywać powiadomienia. Jeśli któryś z użytkowników nie ma dostępu do smartfona lub tabletu (lub nie chce zainstalować aplikacji Microsoft Authenticator), nie będziesz mógł korzystać z domyślnych zabezpieczeń.

Chcesz dowiedzieć się więcej o metodach MFA i wyborze odpowiedniej opcji dla Ciebie? Przeczytaj więcej na naszym blogu.

Jeśli wybierzesz tę opcję, poprowadzimy Cię przez przygotowanie niezbędnych części środowiska przed włączeniem.

Gdy będziesz gotowy, masz dwie możliwości:

- Włącz go natychmiast: Daj użytkownikom 14 dni na rejestra.

- Najpierw zachęcaj do adopcji: Aby uzyskać minimalne zakłócenia, możesz użyć platformy push do monitorowania i zachęcania do rejestracji użytkowników przed włączeniem jej, gdy wiesz, że większość użytkowników jest już zarejestrowana.

Jak zaczac

Konfigurowanie środowiska

Domyślne zabezpieczenia zostały zaprojektowane tak, aby były proste, więc wszystko, co musisz zrobić wcześniej, to upewnić się, że nie używasz starszego uwierzytelniania:

Przestań używać uwierzytelniania starszych

Zanim będziesz mógł zablokować uwierzytelnianie starszych, musisz upewnić się, że nikt w Twojej organizacji nie używa go. Na przykład, czy ktoś nadal korzysta z Office 2010 lub 2013? Office 2010 nie obsługuje nowoczesnego uwierzytelniania, a Office 2013 nie używa go domyślnie. Blokowanie starszych uwierzytelniania bez uprzedniej modernizacji jakiegokolwiek uzasadnionego użycia prawdopodobnie złamie rzeczy w twoim zespole.

W zależności od wieku najemcy Azure AD może być konieczne również włączenie nowoczesnego uwierzytelnienia.

Śledź oficjalną dokumentację Microsoft na temat blokowania starszego uwierzytelnienia, która obejmuje kroki w celu znalezienia kont, które nadal używają starszego uwierzytelniania, oraz instrukcje umożliwiające nowoczesne uwierzytelnianie.

Jeśli jesteś ciekawy, czym jest dziedzictwo i nowoczesne uwierzytelnianie i chcesz więcej tła, przeczytaj ten post na blogu przez zespół tożsamości Microsoft.

Zarejestruj swoich użytkowników do MFA z minimalnym zakłócenia.

Office 365 Uwierzytelnianie wieloskładnikowe (MFA)

Przed egzekwowaniem MFA powinieneś dążyć do zarejestrowania większości użytkowników dla MFA, aby uniknąć zakłóceń, ale ustalenie, kto musi się zarejestrować i angażować się w każdy z nich, jest bardzo czasochłonnym procesem.

Jak egzekwować uwierzytelnianie wieloskładnikowe na Microsoft 365 (Office 365) za pomocą domyślnych zabezpieczeń

Domyślne zabezpieczenia umożliwia MFA dla wszystkich. Jest to proste, szybkie i dostępne dla wszystkich bez względu na licencję. Jest jednak nieelastyczny, bez opcji konfiguracji i musi być stosowany na wszystkie konta.

Po włączeniu domyślnie zabezpieczenia powoduje następujące zmiany w najemcy:

- Wszyscy użytkownicy muszą zarejestrować się w MFA w ciągu 2 tygodni od kolejnego interaktywnego logowania – żaden użytkownik nie może być zwolnieni z wymagania MFA.

- Tylko aplikacje w stylu uwierzytelniczym są dozwolone jako metody MFA – jest to bezpieczna metoda, którą i tak polecamy.

- Administrowie zawsze będą monitowani do MFA na logowanie.

- Użytkownicy zostaną poproszeni o MFA „w razie potrzeby” (nie jest to ściśle zdefiniowane przez Microsoft, ale obejmuje, gdy użytkownicy pojawią się na nowym urządzeniu lub aplikacji, a także o kluczowe role i zadania).

- Dostęp do portalu Azure, Azure CLI lub Azure PowerShell przez każdego zawsze będzie wymagał MFA.

- Uwierzytelnianie starsze jest wyłączone, ponieważ nie obsługuje MFA. Domyślne zabezpieczenia to wszystko albo nic – nie ma opcji wyboru ani opcji konfiguracji. To powiedziawszy, oferuje rozsądne opcje, które odpowiadają większości małych zespołów.

Chcesz dowiedzieć się więcej o domyślnych zabezpieczeniach? Sprawdź oficjalną dokumentację i przeczytaj oryginalny post na blogu z Microsoft, który przedstawia intencję i projektowanie domyślnych bezpieczeństwa.

Czy to właściwe podejście?

Aby zdecydować, czy domyślne zabezpieczenia jest dla Ciebie odpowiednie, powinieneś rozważyć cztery rzeczy:

- Po włączeniu domyślnych zabezpieczeń wszystkie konta w Azure AD muszą korzystać z MFA. Obejmuje to nielicencjonowane użytkowników, konta z klasą i konta serwisowe. Wszelkie rachunki, które logują się do Azure AD AUTOMALNIE, takie jak konta serwisowe, przestaną działać, ponieważ nie mogą używać MFA – jedynym wyjątkiem jest konto Azure AD Connect Sync. Jeśli masz konta usługowe, które działają tylko lokalnie i nigdy nie logują się do Azure AD, pozostaną one nienaruszone. Chociaż będą one „wymagane” do używania MFA podczas logowania do Azure AD, jeśli nigdy tego nie zrobią, nie ma to wpływu. Jeśli masz takie kont . Jeśli nie masz pewności, czy konto aktywnie loguje się do Azure AD, sprawdź dzienniki logowania Azure AD . Jeśli masz konta, na które wpływają na to i nie ma alternatywnego sposobu pracy, może być konieczne rozważenie podejścia do dostępu warunkowego – które pozwala na wyjątki – lub starsze podejście MFA – które pozwala na konfigurację na cenę.

- Po włączeniu niewykonania zabezpieczeń użytkownicy, którzy nie zarejestrowali się na MSZ, zostaną do tego poproszeni. Następnie, jeśli nadal nie zarejestrowali się na MSZ, będą do tego zmuszeni przed następnym loginem. Jeśli dwa tygodnie wydają się nieco ciasne, możesz użyć Push, aby śledzić postępy w swoim czasie, a następnie włączyć domyślne zabezpieczenia, gdy będziesz gotowy. Użytkownicy nie zostaną poproszeni o MFA na logowanie, nawet po rejestracji, dopóki nie włączysz domyślnych zabezpieczeń – więc postawa bezpieczeństwa będzie się poprawiać minimalnie do tego czasu. Nie pomijaj wartości trudnego terminu; Jeśli po dwóch tygodniach użytkownicy nadal nie zarejestrują się w MFA, nie zostaną zamknięci, będą po prostu zmuszeni do rejestracji przed zakończeniem następnego logowania.

- Domyślne zabezpieczenia wymagają aplikacji uwierzytelniającego, która wyśle powiadomienia push do zarejestrowanego urządzenia, jako drugi współczynnik uwierzytelnienia. Jest to bezpieczna metoda MFA, ale oznacza, że każdy musi mieć dostęp do urządzenia, na którym mogą otrzymywać powiadomienia. Jeśli któryś z użytkowników nie ma dostępu do smartfona lub tabletu (lub nie chce zainstalować aplikacji Microsoft Authenticator), nie będziesz w stanie użyć domyślnych zabezpieczeń.

Chcesz dowiedzieć się więcej o metodach MFA i wyborze odpowiedniej opcji dla Ciebie? Przeczytaj więcej na naszym blogu.

Jeśli wybierzesz tę opcję, poprowadzimy Cię przez przygotowanie niezbędnych części środowiska przed włączeniem.

Gdy będziesz gotowy, masz dwie możliwości:

- Włącz go natychmiast: Daj użytkownikom 14 dni na rejestra.

- Najpierw zachęcaj do adopcji: Aby uzyskać minimalne zakłócenia, możesz użyć platformy push do monitorowania i zachęcania do rejestracji użytkowników przed włączeniem jej, gdy wiesz, że większość użytkowników jest już zarejestrowana.

Jak zaczac

Konfigurowanie środowiska

Domyślne zabezpieczenia zostały zaprojektowane tak, aby były proste, więc wszystko, co musisz zrobić wcześniej, to upewnić się, że nie używasz starszego uwierzytelniania:

Przestań używać uwierzytelniania starszych

Zanim będziesz mógł zablokować uwierzytelnianie starszych, musisz upewnić się, że nikt w Twojej organizacji nie używa go. Na przykład, czy ktoś nadal korzysta z Office 2010 lub 2013? Office 2010 nie obsługuje nowoczesnego uwierzytelniania, a Office 2013 nie używa go domyślnie. Blokowanie starszych uwierzytelniania bez uprzedniej modernizacji jakiegokolwiek uzasadnionego użycia prawdopodobnie złamie rzeczy w twoim zespole.

W zależności od wieku najemcy Azure AD może być konieczne również włączenie nowoczesnego uwierzytelnienia.

Śledź oficjalną dokumentację Microsoft na temat blokowania starszego uwierzytelnienia, która obejmuje kroki w celu znalezienia kont, które nadal używają starszego uwierzytelniania, oraz instrukcje umożliwiające nowoczesne uwierzytelnianie.

Jeśli jesteś ciekawy, czym jest dziedzictwo i nowoczesne uwierzytelnianie i chcesz więcej tła, przeczytaj ten post na blogu przez zespół tożsamości Microsoft.

Zarejestrowaj swoich użytkowników do MFA przy minimalnym wysiłku za pomocą platformy push

Przed egzekwowaniem MFA powinieneś dążyć do zarejestrowania większości użytkowników dla MFA, aby uniknąć zakłóceń, ale ustalenie, kto musi się zarejestrować i angażować się w każdy z nich, jest bardzo czasochłonnym procesem.

Użyj platformy push, aby szybko sprawdzić, kto nie zarejestrował się jeszcze dla MFA i użyj chatops, aby automatycznie się z nimi angażować, aby z łatwością ją wykonać.

Egzekwowanie MFA

Kiedy będziesz gotowy, włączenie domyślnych bezpieczeństwa jest szybkie i proste, wykonując poniższe czynności.

Aby śledzić ten przewodnik, będziesz potrzebować:

Administrator bezpieczeństwa

Administrator dostępu warunkowego

Globalny administrator

Krok 1

Przejdź do Azure Active Directory Blade w Azure Active Directory Center.

Krok 2

Z menu bocznego wybierz Właściwości:

Krok 3

Na dole strony wybierz „Zarządzaj domyślnymi zabezpieczeniami”:

Krok 4

Menu boczne w celu „Włącz domyślne zabezpieczenia” powinno pojawić się z jedną kontrolą, aby włączyć domyślne zabezpieczenia. Przesuń to tak.

Office 365 Uwierzytelnianie wieloskładnikowe (MFA)

Microsoft w ich Raport dochodzenia w sprawie naruszenia stwierdził, że “ Ponad 75% wtargnięć sieciowych pochodzi z wykorzystywanych słabych lub skradzionych poświadczeń” . Tak więc, w jaki sposób organizacje / poszczególni użytkownicy, którzy korzystają z aplikacji Office 365 jako codzienną rutynę, mogą chronić się przed zagrożeniami ze strony cyberataków? Co jeśli poufne dane zostaną nagle utracone? Podsumowując te pytania’pomyśl, że Twoje konto Microsoft Office 365 jest zabezpieczone nazwa użytkownika – logowanie oparte na hasłach. Ale czy uważasz, że ta miara bezpieczeństwa wystarczy, aby zabezpieczyć swoje poufne dane wokół aplikacji Microsoft 365? Rzeczywiście nie.

Prawdopodobnie nie byłbyś świadomy faktu, że w dzisiejszych czasach atakujący nie wierzą “Hakerstwo” przeprowadzać naruszenia danych. Używają adresu e-mail, haseł obecnych w ciemnej sieci i łatwo logują się, wykorzystując słabe, skradzione lub naruszone poświadczenia i uzyskują dostęp do firmy’jest najważniejszą infrastrukturą sieciową i wrażliwe dane. Tutaj firmy muszą zabezpieczyć swoje dane, używając czegoś więcej niż tylko uwierzytelnianie nazwy użytkownika i hasła.

Zastanawiam się, jaki powinien być najprostszy wybór?

Microsoft 365 MFA staje się jednym z rozwiązań Savior, aby pokonać ten przykład i zapewnić bezpieczny dostęp do użytkowników organizacyjnych i chronić swoje aplikacje i dane o krytyce misji .

Więc przed przejściem z MSZ Rozwiązanie dla platformy Microsoft 365, które powinieneś wyjaśnić kilka podstawowych aspektów –

- Co jest Office 365 MFA ?

- Potrzeba MFA na koncie Microsoft Office 365

- Jak MFA dla Microsoft 365Praca?

- Skonfiguruj uwierzytelnianie wieloskładnikowe w Microsoft Office 365

- Dlaczego MFA Miniorange MFA nad Microsoft Azure MFA?

Co to jest Microsoft Office 365 MFA ?

Uwierzytelnianie wieloskładnikowe (MFA) dla Office 365 jest metodą uwierzytelniania, podczas której użytkownicy/pracownicy są zobowiązani do wprowadzenia dwóch lub więcej zestawów poświadczeń, aby bezpiecznie zalogować się na swoje konta. Wbrew użyciu tylko nazwy użytkownika i hasła MFA wymaga dodatkowej weryfikacji w ramach rodzaju (OTP, połączenia telefonicznego, powiadomień push, kodu uwierzytelniającego, Yubikey itp.). Użytkownicy/ pracownicy uzyskają dostęp do swoich Office 365 Konto i powiązane dane dopiero po przejściu Uwierzytelnianie wieloskładnikowe Metody wyświetlone podczas procesu uwierzytelniania. Tutaj musisz przekonać konto Office 365 i odpowiedni system, że jesteś prawowitym użytkownikiem konta Microsoft Office 365 i masz prawo uzyskać usługi informacyjne, które Ty’ponownie uprzywilejowane. Minorange obsługuje ponad 15 metod uwierzytelniania wieloskładnikowego w celu zapewnienia bezpieczeństwa w celu bezpiecznego logowania Office 365 Jak na przykład OTP przez SMS, e -mail, powiadomienie push, Google Authenticator, Microsoft Authenticator, Yubikey, telefon uwierzytelniający , itp.

Dlaczego potrzebujemy uwierzytelniania wieloczynnikowego na koncie Microsoft Office 365?

Office 365 umożliwia wielu organizacjom na pierwszym przedsięwzięciu w chmurze i IT’tutaj, że muszą umieścić oprócz rutynowej nazwy użytkownika i hasła do celów uwierzytelniania. Ponieważ w dzisiejszym miejscu’Szybki współczesny świat, opierając się wyłącznie na systemie uwierzytelniania nazwy użytkownika, naraża ich na ryzyko, biorąc pod uwagę intensywność cyberprzestępców w celu naruszenia i uzyskiwania poufnych danych dotyczących konta prywatnego. Bez względu na to, jak złożone jest twoje hasło, wymaga tylko jednego prostego e -maila lub naruszenia bazy danych, a hasło jest na świecie.

Firmy muszą również upewnić się, że ich pracownicy, klienci i partnerzy w Internecie, którzy są w systemach, są monitorowani w sposób ciągły. Zasady wewnętrzne, dostęp do danych (z prywatnych lub publicznych usług w chmurze), z dowolnego urządzenia lub lokalizacji o firmie’S Zasoby, potrzeby niezbędne ochrona danych środki

Poza tym podczas przeprowadzki do Office 365, twoje wrażliwe dokumenty, takie jak budżety, finanse i mapy drogowe, są ujawnione, a teraz ufasz chmurze bezpieczeństwa. Informacje, które były bezpiecznie w tyle korporacja Zapory ogniowe, takie jak dokumenty, pliki, arkusze kalkulacyjne i PowerPoint, wszystkie wykraczają poza kontrolę do chmury. Chociaż Microsoft Office 365 oferuje dwuetapową funkcję uwierzytelniania, to’jest niewystarczające dla organizacji z ogromną wielkością danych klientów i gdy informacje są zwykle w ruchu do i z chmury. Następnie staje się konieczne, aby organizacje podjęły obsługę dostawców, którzy oferują narzędzia bezpieczeństwa danych dla IAM Solutions.

Office 365 MFA pomaga dodać kolejny potrzebny poziom uwierzytelnienia do rutynowego logowania do konta. Dzięki temu użytkownicy będą musieli spełnić co najmniej dwa lub trzy rodzaje kontroli poświadczeń, zanim zdobędą dostęp do wymaganych danych firmy. Te wszystkie czynniki podsumowują zapytania, dlaczego musisz mieć MSZ Jako Twój codzienny zasób do twojego Konto Office 365 .

Jak działa MFA dla Microsoft Office 365?

Microsoft Office 365 MFA-uwierzytelnianie wieloskładnikowe działa w taki sposób, że po pierwsze, użytkownik próbuje uzyskać dostęp do swojego konta Microsoft 365, system prosi użytkownika o podanie jego nazwy użytkownika-hasło. Po pomyślnym uwierzytelnianiu pierwszego czynnika użytkownik jest poproszony o inny czynnik uwierzytelnienia. Ten drugi czynnik zależy od wyborów dostarczonych przez Miniorange i opcji, która uważa, że użytkownik jest dla niego najlepszy. Może to być OTP przez e -mail, OTP przez SMS, Microsoft Authenticator lub token sprzętowy . Po uwierzytelnieniu z drugim czynnikiem użytkownik uzyskuje dostęp do swojego konta Microsoft 365.

Office 365 Uwierzytelnianie wieloskładnikowe (MFA) Proces jest następujący:

- Użytkownik nawiguje do Office 365 Strona logowania.

- Użytkownicy wprowadzają dedykowaną nazwę użytkownika i hasło Office 365 konto. Jest to często nazywane głównym czynnikiem uwierzytelniania . Gdy użytkownik przesyła go logowanie’S sprawdzony, czy użytkownik istnieje w bazie danych.

- Jeśli poświadczenia logowania pasują do użytkownika, drugi współczynnik uwierzytelnienia jest pokazany użytkownikowi. mi.G wyskakujący z prośbą o wysyłanie OTP przez SMS /e -mail

- Gdy użytkownik wejdzie do drugiego czynnika, takiego jak powiadomienie OTP lub push, to’s sprawdzony w stosunku do systemu bazy danych, jeśli drugi współczynnik jest prawidłowy.

- Po pomyślnym ukończeniu drugiego czynnika użytkownik otrzymuje dostęp do Office 365 Syste M.

- W ten sam sposób, jeśli ty’dostałem więcej metod MFA, it’zaprasza uwierzytelnianie dla wszystkich i zostanie udzielone ostateczne pozwolenie.

Kiedy to się wiąże Metody MFA , MinioRange zapewnia organizacjom bogactwo wyborów. Ale organizacje powinny zdać sobie sprawę z tego’s no “Jeden na drugim miejscu” zbliżać się. Zamiast tego powinny wybrać najlepszą alternatywę dostosowaną do swoich przypadków użycia i reprezentować wrażenia z tarcia dolnego dla użytkowników, aby zapewnić szeroką adopcję.

Skonfiguruj uwierzytelnianie wieloskładnikowe na swoim koncie Office 365

- Utwórz konto i skonfiguruj branding

- Dodaj swoją reklamę OnPremise jako sklep użytkowników. Włącz synchronizację i wyślij atrybut obiektGuid

- Tworzyć Office 365 SAML App

- Przejdź do metadanych i pobierz i uruchom skrypt domeny federacji

- MSZ dla Office 365 będzie włączony dla użytkowników końcowych.

Aby uzyskać szczegółowy przewodnik konfiguracji Office 365 MFA, kliknij tutaj A jeśli masz jakieś wątpliwości co do konfiguracji poczty upuszczonej [email protected]

Dlaczego MINIORANGE MFA nad Microsoft Office 365 Azure MFA?

Kiedy rozmowa jest w pobliżu Office 365 MFA , Następnie Azure MFA bezpośrednio wchodzi do ramy, ponieważ jest to rozwiązanie MFA przychodzące. Poniżej znajduje się porównanie usług Microsoft Azure MFA i Miniorange MFA.

Wniosek

Będąc w rozległym zaawansowanym technologicznie cyfrowym świecie, to’jest ważną potrzebą, aby organizacje przyjęły najwyższej jakości bezpieczeństwo dla ich codziennie używanego oficjalnego apartamentu aplikacyjnego, takiego jak Microsoft Office 365 . Chociaż organizacjom trudno jest spędzać czas na zaawansowanych aspektach bezpieczeństwa z regularnym modułem pracy, to’jest niezbędne do przyjęcia rozwiązania MFA z uwzględnieniem cyberataków i działań phishingowych przechodzących przez cyfrowy świat. Więc wybieram lepsze Bezpieczeństwo jako usługa Dostawca, który zapewnia najwyższej klasy usługi bezpieczeństwa w sposób poufny, z najprostszym wsparciem technicznym w cenie budżetowej staje się jednym z głównych zadań dla organizacji. W związku z tym usługi MINIORANGE MFA tutaj pasują do najlepiej, biorąc pod uwagę funkcje, doświadczenie w domenie, obsługa i koszty. Możesz zaplanować Darmowe demo i próba Aby ustalić, jak Office 365 MFA działa i jak możesz go wdrożyć w swojej organizacji w najlepszy możliwy sposób.

Dalsze czytanie

- Szukasz zintegrowania MFA dla poszczególnych aplikacji Microsoft

- Co to jest uwierzytelnianie wieloskładnikowe (MFA)?

- Jakie są różne metody uwierzytelniania wieloskładnikowego?

Uwierzytelnianie wieloskładnikowe i dlaczego’s Ważne

Uwierzytelnianie wieloskładnikowe w Office 365 i Enterprise Mobility + Security Suite

Microsoft poinformował w swoim raporcie dochodzenia w sprawie naruszenia, że ponad 75% wtargnięć sieciowych pochodzi z wykorzystywanych słabych lub skradzionych poświadczeń. W jaki sposób firmy mogą chronić przed zagrożeniami przed hakerami, którzy próbują uzyskać dostęp do swoich danych?

Microsoft’S Uwierzytelnianie wieloskładnikowe (MFA) pomaga zatrzymać hakerów poprzez proces uwierzytelnienia. Wymaga użycia więcej niż jednej metody weryfikacji i dodaje drugą warstwę bezpieczeństwa do podpisów użytkownika i transakcji tożsamości. Z MFA, hakerzy nie mają dostępu do urządzenia drugiego czynnika do zalogowania się. Dodatkowe metody weryfikacji mogą obejmować weryfikację tekstu SMS, zatwierdzenie aplikacji mobilnej lub połączenie telefoniczne (z pinem lub bez). Doświadczenie użytkownika końcowego można ulepszyć, nie monitując o drugim czynniku, gdy znajdują się w zaufanej sieci lub korzystając z komputera połączonego z domeny.

Podobnie jak kradzież tożsamości użytkownika stale ewoluuje dzięki najnowszym rodzajom ataków, MFA stale poprawia bezpieczeństwo użytkowników i spełnia silniejsze zasady bezpieczeństwa, które są dziś wymagane. Microsoft zapewnia dwa poziomy swoich usług MFA, aby sprostać wymaganiom klientów z uwierzytelnianiem wieloskładnikowym w Office 365 i ulepszoną wersję w Enterprise Mobility + Security Suite (EMS).

MSZ w Office 365

Office 365 zawiera uwierzytelnianie wieloczynnikowe, które pomoże zapewnić dodatkowe bezpieczeństwo w zakresie zabezpieczenia zasobów Office 365 i jest zarządzany z Centrum Administratora Office 365. Ta MFA oferuje podstawowe funkcje, w tym możliwość włączenia i egzekwowania uwierzytelniania wieloskładnikowego dla użytkowników końcowych wraz z korzystaniem z aplikacji mobilnej lub telefonicznej jako drugiej formy uwierzytelnienia. Ta forma MFA jest dołączona do pakietu Office 365 E3 lub jest bezpłatna dla wszystkich administratorów Office 365, ale nie’t obejmują pełny zestaw funkcji w porównaniu do pakietu EMS.

Na przykład Office 365 MFA to ‘wszystko albo nic’ konfiguracja, w której każde uwierzytelnianie wymaga MFA, z wyjątkiem loginów z zaufanych IPS zdefiniowanych przez klienta. Wiele aplikacji używa starszych protokołów, które nie są w stanie obsługiwać MFA, takie jak ActiveSync lub klient Outlook 2010. W tych scenariuszach MFA jest omijane za pomocą hasła do aplikacji. To hasło jest losowo generowane i będzie inne od użytkownika’s normalne poświadczenia. Może to być bolesne dla użytkowników końcowych.

Co’S różnica?

Obie usługi oferują ten sam podstawowy plan ochrony za pomocą urządzenia mobilnego jako drugiej formy identyfikacji, która zwiększa ochronę tożsamości użytkownika. Tam, gdzie leży różnica w EMS/Azure, ponieważ oferuje więcej funkcji, które można dostosować i oferuje zaawansowane sterowanie, takie jak dostęp warunkowy, jednorazowe obejście i blokowanie użytkowników.

MFA Windows Azure Care tylko:

Integracje lokalne – Chcesz używać Azure MFA z innymi rzeczami, takimi jak usługi VPN, Citrix i Terminal? Można to osiągnąć za pomocą RADIUS/LDAP z serwerem lub NPS. MFA współpracuje z tymi usługami, aby utrzymać bezpieczne dane dotyczące danych użytkownika podczas wykonywania uwierzytelniania za pośrednictwem usługi MFA Cloud Service.

Konfigurowalne pozdrowienia głosowe – Użytkownicy usłyszą niestandardowe pozdrowienia zamiast domyślnych pozdrowień Microsoft, gdy odbierają połączenia telefoniczne uwierzytelniania.

Dostosowywany identyfikator dzwoniącego – Ta funkcja oferuje pracownikom możliwość odbierania połączeń telefonicznych uwierzytelniania z głównego numeru telefonu, który pojawia się na identyfikatorze dzwoniącego zamiast domyślnego numeru Microsoft.

Ostrzeżenie o oszustwie – Ta funkcja bezpieczeństwa umożliwia natychmiastowe powiadomienie o użytkownikach, gdy otrzymają prośbę o uwierzytelnianie wieloskładnikowe przez telefon lub e-mail o każdej porze dnia. Ta funkcja pozwala również użytkownikom wprowadzić skonfigurowany kod ostrzegania o oszustwie w celu zgłoszenia nieautoryzowanego próby dostępu, który wysyła wiadomość e -mail do ich administratora IT w celu podjęcia odpowiednich działań. Po wprowadzeniu kodu oszustwa konto użytkownika jest natychmiast zablokowane.

Raportowanie/audyt – Ciekawy całkowitej liczby uwierzytelniania lub sposobu uwierzytelnienia każdego konta? Narzędzia raportowania MFA zapewniają wgląd w wszystko, co MFA związane z możliwością śledzenia dostępu użytkownika i odmowy, co może być kluczem do wyeliminowania ataków zagrożenia na zgłoszenie działalności podejrzanych działań konta.

Jednorazowe obejście – Potrzebuję dostępu do sieci lub pliku i może’t Nie znajdź swojego telefonu? To brzmi jak potrzeba “Jednorazowe obejście.” Obejmowanie trwa przez okres (domyślnie 5 minut), które można skonfigurować tak, aby odpowiadało różnym potrzebom organizacyjnym, w których użytkownik może dostać się do aplikacji chronionej MFA, bez wykonywania uwierzytelniania wielu czynników.

Dlaczego warto korzystać z uwierzytelniania wieloskładnikowego:

Kiedy “podstawowy” Wersja MFA, która jest wyposażona w Plany Office 365 Enterprise, jest włączona, jest to ‘wszystko albo nic’ organizować coś. Oznacza to, że każde uwierzytelnianie będzie wymagało MFA, z wyjątkiem loginów z zaufanych IPS zdefiniowanych przez klienta. Idealnie, użytkownicy mają tylko jeden zestaw poświadczeń korporacyjnych, o które należy się martwić. Klient będzie musiał użyć innego hasła do aplikacji dla każdego klienta, który może’T Obsługuj nowoczesne uwierzytelnianie. W tych scenariuszach MFA jest omijane za pomocą hasła do aplikacji. Hasło aplikacji jest dozwolone bez MFA, z których najczęstsze są ActiveSync lub klient Outlook 2010. Na urządzeniach mobilnych każdy użytkownik końcowy musi uwierzytelnić się z innym hasłem, które jest dla nich losowo generowane, co zamienia się w brzydki proces dla użytkowników końcowych. W końcu jest to ból, dlatego Interlink zaleca Azure AD Premium dla MFA, aby umożliwić dostęp do warunkowego i rozszerzyć go na zasoby lokalne. Wszyscy administratorzy AD Azure mogą być chronione za pomocą MFA bez dodatkowych kosztów.

Interlink Cloud Advisors jest bardzo wierzący w zabezpieczenie danych za pomocą wiarygodnych i solidnych rozwiązań. Uwierzytelnianie wieloczynnikowe dla Office 365 i Enterprise Mobility + Security z Microsoft zapewnia dodatkową warstwę wiarygodnej ochrony podczas obrony przed tożsamością zagrażania ataków.

Chcesz dowiedzieć się, jak dodać tę ochronę do swojej organizacji?

Skontaktuj się z Interlink już dziś, aby porozmawiać z naszymi ekspertami ds. Bezpieczeństwa Microsoft.

Microsoft Office 365 Uwierzytelnianie wieloskładnikowe

Opis

Uwierzytelnianie wieloskładnikowe (MFA) wymaga od użytkowników zalogowania się więcej niż jednej metody weryfikacji, która pomaga zapewnić Ci i uniwersytet, zapobiegając uzyskaniu dostępu do informacji osobistych, ograniczonych i poufnych.

St. Stan chmurowy wymaga MFA na konta Office 365, które weryfikuje osobę’to tożsamość za pośrednictwem ich kombinacji nazwy użytkownika/hasła oraz wybranych urządzeń (e.G. ich telefon komórkowy i/lub telefon).

Rozpoczęcie pracy

Często zadawane pytania (FAQ)

Ta lista często zadawanych pytań na temat uwierzytelniania wieloczynnikowego (MFA) dla Office 365 została zebrana przez ST. Cloud State University Information Services. Prosimy o bezpośrednie sugestie dotyczące dodatkowych pytań do Huskytech w [email protected], (320) 308-7000, Miller Center 102).

Gdzie mogę zmienić opcje MFA (e.G. numer telefonu lub preferencje)?

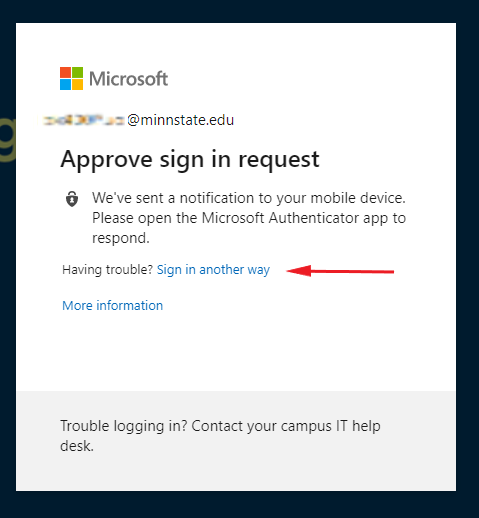

Nie mogę uwierzytelnić za pomocą moich preferowanych opcji, jak przejść do alternatywnej metody?

Czasami nie masz telefonu ani urządzenia, które skonfigurowałeś jako preferowaną metodę weryfikacji. Ta sytuacja jest powodem, dla którego zalecamy skonfigurowanie metod tworzenia kopii zapasowych na swoje konto. Postępuj zgodnie z poniższymi krokami, aby się zalogować za pomocą metody alternatywnej.

- Zaloguj się do Office 365 za pomocą nazwy użytkownika i hasła.

- Wybierać Podpisać w inny sposób.

- Zobaczysz różne opcje weryfikacji na podstawie liczby konfiguracji. Wybierz alternatywną metodę i zaloguj się.

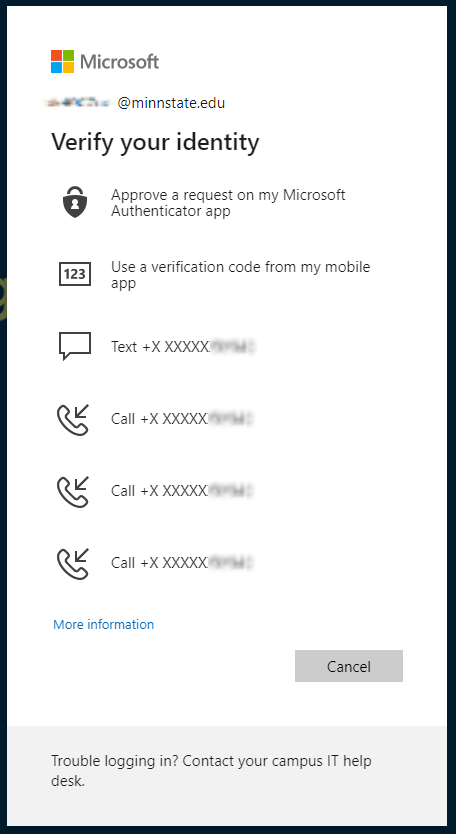

Jakie opcje uwierzytelniania są dostępne dla SCSU Office 365 MFA?

- Microsoft Authenticator App. Jest to zalecana metoda i najłatwiejsza w użyciu. Po prostu zatwierdź powiadomienie o pchaniu na smartfonie, aby się zalogować.

- Inne aplikacje uwierzytelniającego. Istnieje wiele innych kompatybilnych aplikacji dostępnych dla smartfonów. W celu zalogowania się wprowadzono 6-cyfrowy kod.

- Wiadomość tekstowa w telefonie komórkowym. Wiadomość tekstowa jest wysyłana do telefonu komórkowego z 6-cyfrowym kodem wymaganym do zalogowania.

- Połączenie telefoniczne. Zautomatyzowany połączenie telefoniczne służy do zatwierdzenia logowania. Może to przejść do telefonu komórkowego lub stacjonarnego. Do tej opcji można również użyć telefonu biurowego.

- Inne opcje. Jeśli nie możesz korzystać z powyższych opcji, skontaktuj się z Huskytech w celu uzyskania dostępnych metod (e.G. tokeny fizyczne lub FOB).

Jak ponownie zsynchronizuję swój kalendarz w EAB nawigacji?

Po włączeniu Office 365 MFA Twoja automatyczna synchronizacja kalendarza w nawigacji zawiedzie. Aby naprawić problem, ponownie zsynchronizuj kalendarz, postępując zgodnie z instrukcjami. Powinieneś trzeba ponownie zsynchronizować tylko po włączeniu MFA.

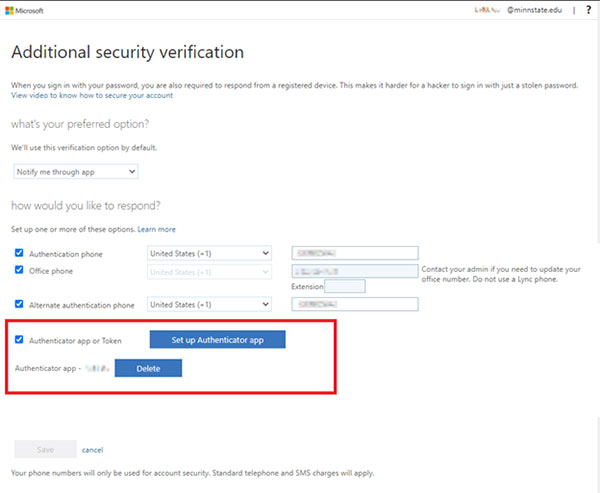

Jak ponownie skonfigurować moją aplikację Microsoft Authenticator, jeśli mam urządzenie zagubione/nowe/resetowane?

Jeśli włączyłeś kopię zapasową w chmurze na swoim starym urządzeniu, możesz użyć starego kopii zapasowej, aby odzyskać poświadczenia konta na nowym iOS lub urządzeniu z Androidem. Aby uzyskać więcej informacji, zobacz kopię zapasową i odzyskaj poświadczenia konta za pomocą artykułu Authenticator.

Jeśli kopia zapasowa w chmurze nie jest włączona, ale nadal możesz uzyskać dostęp do “Dodatkowa weryfikacja bezpieczeństwa” Strona konta https: // konto.Activedirectory.Windows Azure.com/dowód.ASPX, kliknij “Usuwać” przycisk obok starego urządzenia, a następnie kliknij “Skonfiguruj aplikację uwierzytelniającego” Przycisk, aby skonfigurować nowe urządzenie wykonujące kroki dla telefonu tutaj:

Jeśli nie jesteś w stanie uzyskać dostępu do konta SCSU Office 365, skontaktuj się z Huskytech w [email protected] lub (320) 308-7000.

Co jeśli nie mam dostępu do telefonu?

Przy tych okazjach, gdy nie masz bezpośredniego dostępu do telefonu komórkowego lub alternatywnego i jest poproszony o weryfikację poświadczeń Office 365, skontaktuj się z Huskytech w [email protected] lub (320) 308-7000.

Co jeśli jestem offline?

Przy tych okazjach, gdy nie masz dostępu komórkowego, Wi-Fi ani przewodowego dostępu do Internetu i jest poproszony o weryfikację poświadczeń Office 365, nadal możesz korzystać z aplikacji Microsoft Authenticator w telefon. Te jednorazowe hasła są generowane, nawet gdy telefon jest offline.

Jakie usługi e-mail są kompatybilne z uwierzytelnianiem Multi-Factor Office 365?

Poniżej znajduje się lista wspólnych usług e-mail, o których wiadomo, że są kompatybilne z uwierzytelnianiem Multi-Factor Office 365:

- Aplikacja komputerowa Microsoft Outlook dla systemu Windows i MacOS

- Microsoft Outlook Mobile App for Android i iOS

- Aplikacja Gmaila na Androida

- Aplikacja pocztowa na iOS

- Outlook online za pośrednictwem przeglądarki internetowej

Czy uwierzytelnianie wieloskładnikowe ma zastosowanie do wersji komputerowych aplikacji Microsoft Office?

Po włączeniu uwierzytelniania wieloczynnikowego użycie drugiej metody weryfikacji za każdym razem, gdy zostaniesz poproszony o poświadczenia podczas korzystania z dowolnego komponentu Microsoft Office 365. Chociaż nie jesteś proszony o często logowanie i weryfikację podczas korzystania z zainstalowanych wersji aplikacji Office 365, zdarza się to od czasu do czasu.

Czy muszę weryfikować moje poświadczenia za każdym razem, gdy uzyskuję dostęp do usług Microsoft Office 365?

W większości przypadków nie. Kiedy pomyślnie zalogujesz się do Office 365, token uwierzytelniający lub klucz jest zapisywany na tym urządzeniu i odblokowuje dostęp na pewien czas. Po upływie tego tokena zostaniesz poproszony o zalogowanie się za pomocą uwierzytelniania wieloskładnikowego. Istnieje kilka rzeczy, które mogą wcześniej wywołać nowy login:

- Zmiana na twoje hasło Starid

- Logowanie za pomocą urządzenia, które nigdy wcześniej nie uzyskuje dostępu do konta Office 365

- Logowanie z innej lokalizacji geograficznej

- Ręczne podpisanie konta Office 365, kiedy go użyłeś

- Korzystanie z przeglądarki w trybie przeglądania prywatnego

Dlaczego muszę używać MFA za każdym razem, gdy się loguję?

Dostępując do konta SCSU Office365 za pośrednictwem przeglądarki internetowej, istnieją pewne opcje zmniejszenia liczby razy, kiedy otrzymujesz prosił o zalogowanie się i wypełnienie MFA Challenge.

- Na urządzeniach osobistych, zamiast kliknąć “Wyloguj się” Po zakończeniu sesji Office365 po prostu zamknij zakładki, w których pracowałeś. Następnym razem, gdy pójdziesz do biura, Twoja poprzednia sesja zostanie przywrócona.

- Korzystanie z prywatnego trybu przeglądania (Chrome Incognito, Edge InPrivate…) spowoduje monit MFA Office365 za każdym razem, gdy się zalogujesz. Przełącz się na normalną kartę przeglądania podczas korzystania z Office365

- Jeśli Twoja przeglądarka jest ustawiona tak, aby zablokować wszystkie pliki cookie lub używasz innego programu, który blokuje pliki cookie, zostaniesz poproszony o MFA przy każdym logowi. Zmień swoje ustawienia, aby zmniejszyć MSZ.

- Podczas korzystania z tego samego urządzenia w tej samej sieci aplikacje stacjonarne Office365 nie powinny wymagać MFA za każdym razem, gdy je otwierasz. Jeśli tak, skontaktuj się z Huskytech w [email protected] lub (320) 308-7000.

Czy można bezpiecznie podawać mój numer telefonu komórkowego dla MFA?

Tak. Twoje metody weryfikacji i numery telefonów są bezpiecznie przechowywane, podobnie jak hasło. Teraz, gdy MFA chroni twoje konto, Twoje dane osobowe są nawet bezpieczniejsze!

Czy dodanie mojego konta do aplikacji Microsoft Authenticator daje SCSU lub Minnesota State dostęp do mojego urządzenia?

Nie, zarejestrowanie urządzenia zapewnia dostęp do usług SCSU, ale nie pozwala na dostęp SCSU lub Minnesota do Twojego urządzenia. To’S jak SCSU daje klucz, a ty dodajesz ten klucz do własnego osobistego lądowania.

Czy mogę wyłączyć MSZ tymczasowo lub na stałe?

Po włączeniu nie możesz wyłączyć MFA na swoim koncie SCSU Office 365. W sprawie problemów dotyczących MFA Office 365 prosimy o kontakt z Huskytech w [email protected] lub (320) 308-7000.

Jeśli nie mam nic cennego w Office 365, dlaczego miałbym się martwić?

Chociaż może to nie być oczywiste, prawdopodobnie masz cenne informacje przechowywane w usługach SCSU Office 365, w tym poufne wiadomości e -mail, załączniki i dane kontaktowe w programie Outlook, prywatne pliki w folderach OneDrive i zespoły lub notatki osobiste w OneNote. Ryzyko wykracza poza kradzież danych. Na przykład ktoś pozujący, jak możesz wysyłać złośliwe e -maile z konta i angażować się w inne zachowania szkodliwe dla ciebie i innych, jeśli uzyska dostęp do Twojego konta.

Jakie są szanse na kradzież mojego hasła?

Chociaż usłyszeć, może być przerażające, prawdopodobnie już się wydarzyło. Biorąc pod uwagę zakres ostatnich naruszeń popularnych usług, takich jak Dropbox, Chegg, Experian, Target, Adobe i inne, wszyscy powinni założyć, że jedno z ich haseł zostało w pewnym momencie skradzione. Chociaż prawdopodobnie został zaszyfrowany, złodzieje mogli próbować złamać szyfrowanie. Jeśli nie użyłeś silnego hasła, być może już je złamali.

Oprócz złapania się w naruszenia danych, hasła można skradzić na wiele innych sposobów. Na przykład poprzez oszustwa phishingowe lub po prostu pisanie go na kawałku papieru, które można znaleźć na biurku, w portfelu lub w śmietniku. Hasła można przechwycić podczas korzystania z niezabezpieczonych sieci Wi-Fi w kawiarni, lotnisku lub hotelu. Możliwe jest nawet nieświadomie zainstalować złośliwe oprogramowanie na laptopie, które może być rejestrowaniem aktywności i wysyłanie go do złodziei online. Biorąc pod uwagę te możliwości – i wiele innych – zawsze powinieneś być w defensywie, upewniając się, że przestrzegasz odpowiednich środków bezpieczeństwa w celu ochrony konta.

MFA to świetny sposób na ochronę konta przed kompromisem ze względu na kradzież hasła. Włącz MFA dla innych konta osobistych (media społecznościowe, bankowość, zakupy, e -mail…).