Podsumowanie artykułu:

Narodowa Agencja Bezpieczeństwa (NSA) opracowała techniki śledzenia użytkowników Tor Network, usługi online, która zapewnia anonimowość swoim użytkownikom. NSA opiera się na narzędziach takich jak exploits przeglądarki i bezpośredni dostęp do żądań strony internetowej. Użycie TOR, narzędzie pierwotnie promowane przez rząd USA w celu wspomagania dysydentów politycznych, było również używane przez przestępców takich jak terroryści, sprzedawcy narkotyków i pornografowie dziecięcy. NSA używa różnych narzędzi do śledzenia użytkowników TOR, w tym wykorzystywania luk w pakiecie pakietu Tor i uruchamiania ataków Man-in-the-Middle. Te ostatnie objawienia budzą obawy dotyczące prywatności i kontroli, którą rząd USA może mieć nad przepływem informacji online.

Kluczowe punkty:

- NSA opracowało techniki śledzenia użytkowników sieci TOR

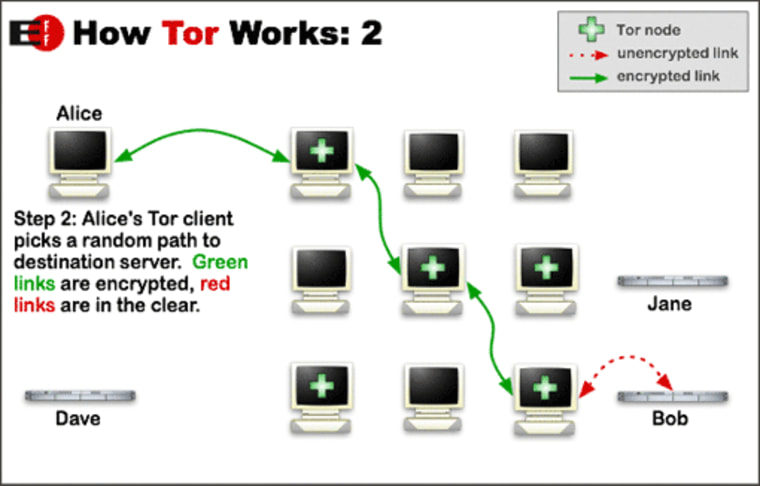

- TOR to usługa online, która zapewnia anonimowość swoim użytkownikom, kierując żądania za pośrednictwem wielu serwerów

- NSA opiera się na exploitach przeglądarki i bezpośredniego dostępu do żądań internetowych

- Tor był używany zarówno przez dysydentów politycznych, jak i przestępców

- NSA używa różnych narzędzi do śledzenia użytkowników TOR, w tym wykorzystywania luk w pakiecie pakietu Tor

- Agencja wprowadza również ataki Man-in-the-Middle, aby śledzić ukierunkowanych użytkowników

- Zdolność NSA do śledzenia użytkowników TOR podnosi obawy dotyczące prywatności i kontroli przepływu informacji online

Pytania:

- Jak NSA śledzi użytkowników sieci TOR?

NSA wykorzystuje różne techniki, takie jak wykorzystywanie luk w pakiecie pakietu Tor i uruchamianie ataków man-in-the-middle, aby śledzić użytkowników sieci TOR. - Jaki jest cel sieci TOR?

Tor Network zapewnia użytkownikom anonimowość poprzez routing żądań za pośrednictwem wielu serwerów, co utrudnia śledzenie ich działań online. - Który korzystał z sieci TOR?

Zarówno dysydenci polityczni, jak i przestępcy korzystały z sieci TOR. Chociaż początkowo został promowany przez rząd USA w przypadku dysydentów politycznych, został również wykorzystywany przez terrorystów, sprzedawców narkotyków i pornografów dziecięcych. - Jakie są niektóre narzędzia używane przez NSA do śledzenia użytkowników TOR?

NSA opracowało exploit o nazwie Egotisticalgiraffe, który polegał na podatności Firefox znalezionej w pakiecie pakietu Tor. Agencja rozpoczyna również ataki Man-in-the-Middle i ma tajne serwery umieszczone w kluczowych węzłach internetowych. - Jakie obawy są podniesione przez zdolność NSA do śledzenia użytkowników TOR?

Zdolność NSA do śledzenia użytkowników TOR podnosi obawy dotyczące prywatności i kontroli, jaką rząd USA może mieć nad globalnym przepływem informacji online. - Czy NSA była w stanie złamać podstawową technologię TOR?

Nie, NSA nie było w stanie złamać podstawowej technologii TOR. Zamiast tego opiera się na wykorzystywaniu luk w zabezpieczeniach i przechwyceniu żądań witryny. - Dlaczego użycie TOR stało się kontrowersyjne?

Korzystanie z TOR stało się kontrowersyjne, ponieważ zapewnia anonimowość zarówno dysydentów politycznych, jak i przestępców. Chociaż może to być potężne narzędzie do ochrony prywatności, może być również wykorzystywane przez osoby zaangażowane w nielegalne działania. - Jak NSA decyduje się, kogo celować?

NSA wykorzystuje czynniki takie jak wartość i oczekiwane techniczne wyrafinowanie celu, aby zdecydować, który exploit wdrożyć w stosunku do użytkowników TOR. - Jakie są niektóre narzędzia używane przez NSA do śledzenia użytkowników TOR?

NSA używa różnych narzędzi do śledzenia użytkowników TOR, w tym wykorzystywania luk w pakiecie pakietu Tor, uruchamiania ataków man-in-the-the-średniej i barwienia przepływającego przez serwery TOR. - Jaka jest potencjalna trudność w śledzeniu terrorystów i przestępców za pomocą Tora?

Przyjęcie NSA o niemożność pokonania podstawowej technologii Tora pokazuje potencjalną trudność w śledzeniu ruchów terrorystów i innych przestępców, którzy używają Tora. - Jakie było stanowisko rządu w sprawie TOR?

Rząd USA początkowo promował TOR jako narzędzie do dysydentów politycznych i zapewnił finansowanie organizacji, która rozwija się TOR. Jednak objawienia o wysiłkach NSA mające na celu śledzenie użytkowników TOR budzą obawy dotyczące tego, jak agencja decyduje się na celowanie użytkowników TOR, w tym obywateli amerykańskich.

NSA prawdopodobnie atakuje każdego, kto jest zachwycony

Zgodnie z nowym raportem korzystanie z wspólnych narzędzi do prywatności sieci lub nawet zwykłej ciekawości może cię dodać do listy obserwacyjnej Agencji Bezpieczeństwa Narodowego, zgodnie z nowym raportem.

Dokumenty Snowden ujawniają, że NSA próbuje śledzić użytkowników TOR

Autor: Travis West – pod redakcją Ashish Bakshi [podpis align = “Alignleft” Width = “150”] Zdjęcie: Robson# – CC przez 2.0 [/podpis] Narodowa Agencja Bezpieczeństwa (“NSA”) opracował techniki obejścia anonimowości oferowanej przez Tor Network. TOR to usługa anonimizuje użytkowników’ Ruch internetowy poprzez routing próśb o strony internetowe i inne usługi za pośrednictwem wielu serwerów, co utrudnia śledzenie. Podczas gdy NSA może śledzić niektórych użytkowników TOR, agencja nie była w stanie złamać podstawowej technologii, a zamiast tego opiera się na narzędziach takich jak Exploits Browser i jej bezpośredni dostęp do internetowego kręgosłupa w celu przechwytywania żądań strony internetowej. Opiekun I The Washington Post Opublikował oryginalne historie oparte na dokumentach wyciek przez Edwarda Snowdena. Bruce Schneier z Opiekun dostarczył analizę techniczną NSA’techniki s. ARS Technica a Time Techland zapewniał dodatkowy zasięg. U.S. Rząd awansował TOR jako narzędzie dla dysydentów politycznych w represyjnych rządach, przekazał fundusze organizacji, która rozwija TOR, i zaprosił swojego dewelopera do przedstawienia Tor społeczności wywiadowczej. Jednak sama anonimowość, która sprawia, że TOR jest potężny dla dysydentów, sprawia, że jest to potężne narzędzie dla terrorystów, sprzedawców narkotyków i pornografów dziecięcych. Witryna Silk Road – która gościła nielegalny rynek narkotyków, a niedawno został zajęty przez FBI po aresztowaniu jego właściciela – polegała na TOR, aby pozostać niedostępnym dla większości użytkowników Internetu, jako ARS Technica Raporty. Dokumenty dostarczone przez Snowdena wskazują, że NSA postrzega Tor jako znaczącą blokadę dróg w próbie śledzenia terrorystów i innych pierścieni przestępczości. NSA używa kilku narzędzi do śledzenia użytkowników TOR. Dla użytkowników, którzy pobrali “pakiet pakietu” Z strony internetowej TOR, która obejmowała program TOR i przeglądarkę internetową Mozilla Firefox, NSA opracowała exploit, nazywany Egotisticalgiraffe, który polegał na podatności Firefox na śledzenie użytkowników. Mozilla później przypadkowo naprawiła podatność w aktualizacji Firefox, ale przed załataniem podatności, dokument NSA chwalił się, że exploit nie uwolnił 24 użytkowników Tor w jeden weekend. NSA wykorzystuje również swoje relacje z głównymi firmami telekomunikacyjnymi, aby uruchomić wyrafinowane “człowiek w środku” ataki na cele. Agencja umieściła tajne serwery w kluczowych węzłach internetowych, aby umożliwić przekierowanie żądań od celowanych użytkowników na fałszywe strony internetowe, które próbują zarażić użytkownika oprogramowaniem, które pozwala NSA śledzić użytkownika – nawet przy użyciu TOR. Dokumenty przedstawiają złożony system, który jest wystarczająco elastyczny, aby umożliwić analitykom zdecydowanie, który exploit to wdrożenie, w oparciu o czynniki takie jak wartość i oczekiwane techniczne wyrafinowanie celu. NSA’narzędzia S umożliwiają również śledzenie użytkowników TOR przez “barwiący” ruch przepływający przez serwery TOR i kierowanie normalnie losowo trasami, przez które ruch przechodzi Tor. Te ostatnie ujawnienia dotyczące NSA’Wysiłki w celu obejścia znanego anonimowego narzędzia budzą obawy wśród zwolenników prywatności dotyczące tego, w jaki sposób agencja decyduje się skierować użytkowników TOR, z których niektórzy mogą być obywatelami amerykańskimi. NSA’możliwość korzystania z serwerów jako uprzywilejowanego backdoora w Internecie podkreśla stopień kontroli U.S. Rząd może mieć ponad globalny przepływ informacji online. I odwrotnie, agencja’W przyjęciu w jednym z wyciekających dokumentów jego niezdolności do pokonania Tora’Snise Technology pokazuje potencjalną trudność w śledzeniu ruchów terrorystów i innych przestępców

Powiązane artykuły

Ostatnie Artykuły

Sponsorzy wstrząs

- Cooley

- Desmarais

- Fenwick i West

- Finnegan

- Ryba i Richardson

- Gunderson Dettmer

- Irell & Manella

- Kirkland i Ellis

- Knobbe Martens

- Latham & Watkins

- Morrison & Foerster

- Quinn Emanuel

- Sidley Austin

- Biały i sprawa

- Wilson Sonsini Goodrich i Rosati

- Wolf Greenfield

Harvard Law School

Wasserstein Hall, Suite 3050

1585 Massachusetts ave

Cambridge, MA 02138

NSA prawdopodobnie atakuje każdego, kto jest „zachwycony”

Niezależnie od tego, czy jesteś stałym użytkownikiem narzędzi do prywatności internetowej, takich jak Tor i Tails, czy właśnie sprawdziłeś ich strony internetowe, NSA może śledzić Twoje ruchy online, ujawnia nowe śledztwo.

Seth Rosenblatt były starszy pisarz / wiadomości

Starszy pisarz Seth Rosenblatt opisał Google i bezpieczeństwo CNET News, z okazjonalnymi wyprawami w technologię i popkulturę. Wcześniej CNET Reviews starszy redaktor oprogramowania, napisał o prawie każdej dostępnej kategorii oprogramowania i aplikacji.

Seth Rosenblatt

3 lipca 2014 6:20 P.M. Pt

Przeczytaj 3 min

Zgodnie z nowym raportem korzystanie z wspólnych narzędzi do prywatności sieci lub nawet zwykłej ciekawości może cię dodać do listy obserwacyjnej Agencji Bezpieczeństwa Narodowego, zgodnie z nowym raportem.

Stwierdzono, że program nadzoru NSA o nazwie X-Keyscore, po raz pierwszy ubiegłego lata w dokumentach wyciek przez Edwarda Snowdena, zawiera zasady wyboru, które potencjalnie dodają do listy obserwacji NSA, który nie tylko używał, ale odwiedził online narzędzia do ochrony prywatności, takie jak sieć Tor dla anonimowych przeglądania stron internetowych i Linux opartych na linii. Pliki X-Keyscore Snowden wskazały, że pozwoliło to pracownikom NSA na uzyskanie numeru telefonu lub adresu e-mail danej osoby, wyświetlanie treści e-mail i obserwowanie pełnej aktywności internetowej, w tym przeglądania historii bez nakazu.

Analiza kodu źródłowego X-Keyscore (tylko tekst) wskazuje, że program skierował niemieckiego ucznia, który uruchamia węzeł TOR, i może dodać do nadzoru NSA, który wymienia każdego, kto korzysta z popularnych narzędzi prywatności w Internecie, takich jak Tor. Raporty zostały przygotowane przez reporterów dla niemieckich nadawców telewizyjnych NDR i WDR, a ludzie zatrudniani przez Tor i wolontariat dla Tora, którzy stwierdzili, że „byli pracownicy i eksperci NSA są przekonani, że ten sam kod lub podobny kod jest nadal używany.”

Sieć TOR, finansowana głównie przez rząd USA, anonimizuje ruch internetowy, przekazując komunikację za pomocą serii zaszyfrowanych, anonimowych piast o nazwie Węzły. Jest często używany przez reporterów i aktywistów, a w 2012 r. Szacuje się, że od 50 000 do 60 000 Irańczyków korzysta z tej usługi codziennie.

Tails to wariant systemu operacyjnego systemu Linux, który można uruchomić z klucza USB i jest wyposażony w tor i inne wspólne narzędzia wstępnie skonfigurowane z ustawieniami prywatności. Za każdym razem, gdy się budzi, automatycznie wyciera wszystko, czego nie jest zapisane gdzie indziej. Ogony opisano w kodzie źródłowym X-Keyscore jako „Mechanizm COMSEC zalecany przez ekstremistów na forach ekstremistycznych.”

Electronic Frontier Foundation ostrzegł ludzi, aby nie porzucają usług tylko dlatego, że NSA szpiegowała.

„Im bardziej zwykli ludzie używają Tor i Tails, tym trudniej jest, aby NSA uzasadnić, że czytanie o tych narzędziach lub korzystanie z tych narzędzi jest de facto podejrzane”, napisali pracownicy EFF.

Nowe rewelacje nadzoru X-Keyscore są niepokojące z powodu pozornej szerokości ich zasięgu.

„To nie tylko metadane; to treści„ pełne ujęcie ”, które są przechowywane na zawsze”, powiedział Bruce Schneier ekspert bezpieczeństwa na swoim blogu. „To możliwe” – napisał, że każdy, kto czyta ten post na blogu „jego” jest obecnie monitorowany przez NSA ”, ponieważ zawierał link do Torproject.org.

Zasada w kodzie źródłowym pokazuje, że X-Keyscore śledzi wszystkich odwiedzających do Torproject.org, zgodnie z raportem NDR.

Autor i adwokat prywatności Cory Doctorow, który został poinformowany przed niemieckim raportem, powiedział, że ekspert, z którym się skonsultował, wskazał, że źródłem kodeksu X-Keyscore może nie być Edward Snowden.

„Istnienie potencjalnego drugiego źródła oznacza, że Snowden mógł zainspirować niektórych z jego byłych kolegów do długiego, ostrego spojrzenia na stawkę agencji do prawa i przyzwoitości” – powiedział, powiedział.

NSA „celuje” serwerów internetowych i użytkowników

Niemiecki nadawca publiczny ARD powiedział, że dwa serwery w Niemczech są aktywnie obserwowane przez amerykańską agencję szpiegowską.

Powołując informacje podane przez oficjalne źródła, ARD powiedział, że prawie każdy, kto szuka TOR lub instalacji, może być obserwowany przez NSA.

Tor ukrywa lokalizację i tożsamość użytkowników poprzez losowe podskakiwanie danych za pośrednictwem niektórych maszyn tworzących sieć.

Dane są szyfrowane podczas chmielu, aby lepiej ukryć, kto odwiedza, która strona.

Informacje przekazane do ARD sugerują, że NSA wykorzystała ruch do i z dwóch niemieckich serwerów katalogów używanych przez Tora do podłączenia adresów IP (protokołu internetowego) osób, które go odwiedziły.

Dane przechodzące i wychodzące z tych serwerów były wrażliwe, ponieważ były niezaszyfrowane. Inne serwery katalogowe mogły być również obserwowane.

Adresy, które złapano NSA, monitorowano za pośrednictwem systemu analizy, który opracował o nazwie XKeyscore, powiedział ARD. XKeyscore działa, szukając informacji przechodzących przez kilka wymian na całym świecie, w których przeskakuje dane z jednego dostawcy usług internetowych.

Dane pobrane z tych źródeł zostały wykorzystane do zbudowania profilu nawyków przeglądania internetowego powiązanego z tymi adresami IP.

Obserwowano także witryny oferujące kilka innych narzędzi anonimowych i prywatności, powiedział raport ARD.

„Samo przeszukiwanie sieci narzędzi programistycznych zwiększających prywatność przedstawione w regułach XKeyscore powoduje, że NSA oznacza i śledzi adres IP osoby przeprowadzającej wyszukiwanie”-powiedział.

Rzeczniczka NSA powiedziała Site News ARS technik. Takie narzędzia mają rygorystyczne mechanizmy nadzoru i zgodności wbudowanych na kilka poziomów.

„Wszystkie operacje NSA są przeprowadzane ściśle zgodnie z rządami prawa.”

Jak NSA dotarło do anonimizowanych użytkowników TOR

Po znalezieniu śledczych pierścienia pornografii dziecięcej w sierpniu zagrozili usługi anonimowości internetowej, ujawniono w piątek, że NSA również ma zabytki w sieci i ustalili wyrafinowane pułapki cyfrowe, aby uwięzić swoich użytkowników.

Informacje dotyczące programów nadzoru TOR zostały wyszczególnione w wynikających z wyników dokumentów wyciekających przez Edwarda Snowdena. Ekspert ds. Bezpieczeństwa Bruce Schneier wyjaśnił ataki w kolumnie w The Guardian – ale nawet technicznie ludzie mogą znaleźć zupę alfabetową akronimów, protokołów i tajnych programów, więc wyodrębniliśmy główne punkty.

Tor działa, przyjmując ruch od jednego użytkownika i przekazując go między innymi użytkownikami sieci, ciągle zmieniając ścieżkę danych przez Internet i zapewniając skuteczną anonimowość. W rzeczywistości jest to tak skuteczne, że Agencja Bezpieczeństwa Narodowego nie może tak naprawdę śledzić kogoś używającego – więc musiała znaleźć sposób, aby to się obejść.

To, co zrobiła NSA, zostało ustanowione tak zwane „człowiek w środkowym ataku.„Po pierwsze, ściśle monitorował znane węzły wyjściowe TOR”, w których anonimowy ruch wyłania się z sieci Tor, czekając na użytkowników, którzy chcą wykonać podstawowe zadanie, takie jak odwiedź Google. Następnie, korzystając z dostępu agencji do infrastruktury internetowej w celu odpowiedzi przed Google, agenci NSA przekierowali przeglądarkę użytkownika na specjalną stronę internetową, na której pułapka zostałaby wyskoczona.

Tajne dokumenty opisują system serwerów zbiorowo zwanych „Foxacid”, który Schneier opisuje jako „Matchmaker między potencjalnymi celami i atakami opracowanymi przez NSA.„Przeglądarki o znanych wadach można wysłać na strony internetowe, które są zaprojektowane na zamówienie w celu ich zarażania-zajmuje to tylko ułamek sekundy, a następnie użytkownik może zostać wysłany w drodze.

Ponieważ przeglądarka jest teraz zagrożona, można to zrobić, aby robić wszelkiego rodzaju rzeczy: raport historię przeglądania, dzienniki IP, a nawet informowanie o innych węzłach w sieci TOR.

Atakując samą przeglądarkę, NSA nie musi się martwić o silną ochronę oferowaną przez Tora. Firefox naprawił wadę zastosowaną w przypadku dochodzenia w sprawie pornografii dziecięcej, ale nieudokumentowane błędy lub luki mogą istnieć w dowolnej przeglądarce internetowej lub wtyczce, którą NSA może wykorzystać do swoich celów.

Aby uzyskać bardziej kompletne i techniczne wyjaśnienie Foxacid i powiązanych programów nadzoru Internetu NSA, koniecznie przeczytaj artykuł Schneiera w The Guardian.

Devin Coldewey jest pisarzem NBC News Digital. Jego osobista strona internetowa to Coldewey.CC.

Użytkownicy śledzenia NSA

Internetowa Network anonimowości jest celem o wysokim priorytecie Agencji Bezpieczeństwa Narodowego. Prace atakujące Tor wykonuje NSA’S Oddział podatności na aplikacje, który jest częścią Dyrekcji Intelligence Systems (SID). Pobierz to studium przypadku, aby dowiedzieć się więcej.

Wypełnij poniższy formularz, aby pobrać oficję!

- 1-888-330-hack

Pon – pt. / 8:00 – 17:00

Polecane kursy

© EC-Council Iclass

Polityka prywatności

Dbamy.

Zapewnienie uzyskania najlepszego doświadczenia jest naszym jedynym celem korzystania z plików cookie. Jeśli chcesz kontynuować, zaakceptuj. Zapraszamy do kontrolowanej zgody, odwiedzając ustawienia plików cookie. W przypadku dalszych pytań lub informacji zapoznaj się z naszą polityką prywatności.

Zarządzaj zgodą

Przegląd prywatności

Ta strona internetowa korzysta z plików cookie, aby poprawić Twoje wrażenia podczas nawigacji po stronie internetowej. Spośród nich pliki cookie, które są skategoryzowane w razie potrzeby, są przechowywane w przeglądarce, ponieważ są niezbędne do działania podstawowych funkcji strony internetowej. Używamy również plików cookie, które pomagają nam analizować i rozumieć, w jaki sposób korzystasz z tej witryny. Te pliki cookie będą przechowywane w przeglądarce tylko za twoją zgodą. Masz również opcję rezygnacji z tych plików cookie. Ale rezygnacja z niektórych z tych plików cookie może wpłynąć na Twoje wrażenia z przeglądania.

Zawsze włączone

Niezbędne pliki cookie są absolutnie niezbędne, aby witryna mogła działać prawidłowo. Te pliki cookie zapewniają anonimowo podstawowe funkcje i funkcje bezpieczeństwa witryny.

| Ciastko | Czas trwania | Opis |

|---|---|---|

| Cookielawinfo-checkbox-analytics | 11 miesięcy | To plik cookie jest ustawiony przez wtyczkę RODO COOPO Zgoda. Plik cookie służy do przechowywania zgody użytkownika na pliki cookie w kategorii „Analityka”. |

| Cookielawinfo-checkbox-funkcjonalny | 11 miesięcy | Plik cookie jest ustawiony za zgodą na pliki cookie RODO na rejestrację zgody użytkownika na pliki cookie w kategorii „funkcjonalne”. |

| Cookielawinfo-checkbox-cenedary | 11 miesięcy | To plik cookie jest ustawiony przez wtyczkę RODO COOPO Zgoda. Pliki cookie służą do przechowywania zgody użytkownika na pliki cookie w kategorii „niezbędne”. |

| Cookielawinfo-checkBox-Thathers | 11 miesięcy | To plik cookie jest ustawiony przez wtyczkę RODO COOPO Zgoda. Plik cookie służy do przechowywania zgody użytkownika na pliki cookie w kategorii „Inne. |

| Cookielawinfo-checkbox-performance | 11 miesięcy | To plik cookie jest ustawiony przez wtyczkę RODO COOPO Zgoda. Plik cookie służy do przechowywania zgody użytkownika na pliki cookie w kategorii „wydajność”. |

| Viewed_Cookie_Policy | 11 miesięcy | Plik cookie jest ustawiany przez wtyczkę zgody na pliki cookie RODPR i służy do przechowywania, czy użytkownik wyraził zgodę na użycie plików cookie. Nie przechowuje żadnych danych osobowych. |

Funkcjonalny

Funkcjonalne pliki cookie pomagają wykonywać pewne funkcje, takie jak udostępnianie treści witryny na platformach mediów społecznościowych, zbieranie informacji zwrotnych i innych funkcji innych firm.

Wydajność

Pliki cookie są wykorzystywane do zrozumienia i analizy kluczowych indeksów wydajności witryny, które pomagają w zapewnieniu lepszego wrażenia użytkownika dla odwiedzających.

Analityczne pliki cookie są wykorzystywane do zrozumienia, w jaki sposób odwiedzający wchodzą w interakcje ze stroną internetową. Te pliki cookie pomagają dostarczyć informacji o wskaźnikach liczba odwiedzających, współczynnika odbicia, źródła ruchu itp.

Reklama

Pliki cookie reklamowe są wykorzystywane do zapewnienia odwiedzającym odpowiednie reklamy i kampanie marketingowe. Te pliki cookie śledzą odwiedzających na stronach internetowych i zbierają informacje, aby dostarczyć dostosowane reklamy.

Inne bez kategorii pliki cookie to te, które są analizowane i nie zostały jeszcze sklasyfikowane do kategorii.