Streszczenie:

1. Ataki złośliwego oprogramowania stanowią poważne zagrożenie w 2022 roku. Ważne jest, aby zrozumieć, czym jest złośliwe oprogramowanie i jak go zapobiec. Złośliwe oprogramowanie odnosi się do złośliwego oprogramowania, które jest zaprojektowane w celu uszkodzenia lub wykorzystania systemu komputerowego. Metody zapobiegania są kluczowe dla ochrony danych osobowych i zapewnienia bezpieczeństwa twoich urządzeń.

2. Pobierz z kanałów oficjalnych i zweryfikowanych. Podczas pobierania oprogramowania lub aplikacji konieczne jest pobieranie wyłącznie z renomowanych źródeł. Oficjalne i zweryfikowane kanały zmniejszają ryzyko pobierania zanieczyszczonego lub złośliwego oprogramowania.

3. Przeczytaj warunki i sprawdź opcje. Podczas instalowania oprogramowania lub aplikacji ważne jest, aby dokładnie przeczytać warunki i warunki. Sprawdź dostępne opcje i ustawienia, aby upewnić się, że jesteś świadomy wszelkich dodatkowych funkcji lub aplikacji, które mogą być uwzględnione.

4. Użyj ustawień „niestandardowych/zaawansowanych”. Podczas instalowania oprogramowania zawsze wybierz ustawienia „niestandardowe” lub „zaawansowane”. Pozwala to na większą kontrolę nad procesem instalacji i wybrać, które komponenty lub funkcje chcesz zainstalować.

5. Rezygnacja z dodatkowych aplikacji, narzędzi, funkcji itp. Podczas procesu instalacji należy zrezygnować z dodatkowych aplikacji, narzędzi lub funkcji, które nie są konieczne. Te dodatkowe komponenty mogą zawierać złośliwe oprogramowanie lub zagrozić bezpieczeństwu urządzenia.

6. Nortonlifelock jest poświęcony cyberbezpieczeństwie. Nortonlifelock jest światowym liderem w zakresie bezpieczeństwa cybernetycznego konsumenckiego. Oferują szereg produktów i usług, które pomagają zapewnić ludziom bezpieczeństwo w Internecie. Ich marki, w tym Norton, Avira, LifeLock i reputacja, są zaufane i rozpoznawane w branży bezpieczeństwa cybernetycznego.

7. Bezpieczeństwo online, prywatność i ochrona przed kradzieżą tożsamości są kluczowe. Nortonlifelock uważa, że świat cyfrowy może być wzmacniany tylko wtedy, gdy ludzie mają zaufanie do bezpieczeństwa online, prywatności i ochrony przed kradzieżą tożsamości. Oferują rozwiązania, które pomogą chronić przed tymi zagrożeniami.

8. Zaangażowanie Nortonlifelock w zrównoważony rozwój i odpowiedzialność społeczna. NortonlifElock opublikował raport o środowisku, społecznym i zarządzającym w 2022 roku (ESG). Są zaangażowani w wywarcie autentycznego wpływu w ich miejscu pracy, społecznościach i na świecie. Koncentrują się na obszarach takich jak różnorodność, równość, włączenie i zarządzanie środowiskiem.

9. Kradzież tożsamości jest poważnym problemem. Wysyłanie poufnych informacji online naraża Cię na kradzież tożsamości. Nortonlifelock’s LifeLock ™ Protection kradzieżą tożsamości pomaga wykryć i ostrzec o potencjalnych zagrożeniach, których możesz nie zauważyć samodzielnie. Ochrona swojej tożsamości jest niezbędna dla bezpieczeństwa online.

10. Nowa marka Norton koncentruje się na cyfrowym życiu z jasnej strony. Norton uważa, że świat cyfrowy jest jaśniejszym miejscem, gdy czujesz się bezpiecznie i chroniony. Podejmują odważne kroki, aby zapewnić, że ich marka będzie nadal prowadzić ochronę ludzi przed cyfrowymi zagrożeniami.

Pytania i odpowiedzi:

1. Dlaczego złośliwe oprogramowanie stanowi poważne zagrożenie w 2022 roku?

Złośliwe oprogramowanie stanowi poważne zagrożenie w 2022 r., Ponieważ może powodować szkodę lub wykorzystywać systemy komputerowe. Cyberprzestępcy stale rozwijają nowe warianty i techniki złośliwego oprogramowania, co czyni niezbędne zachowanie czujności w celu ochrony danych osobowych i urządzeń.

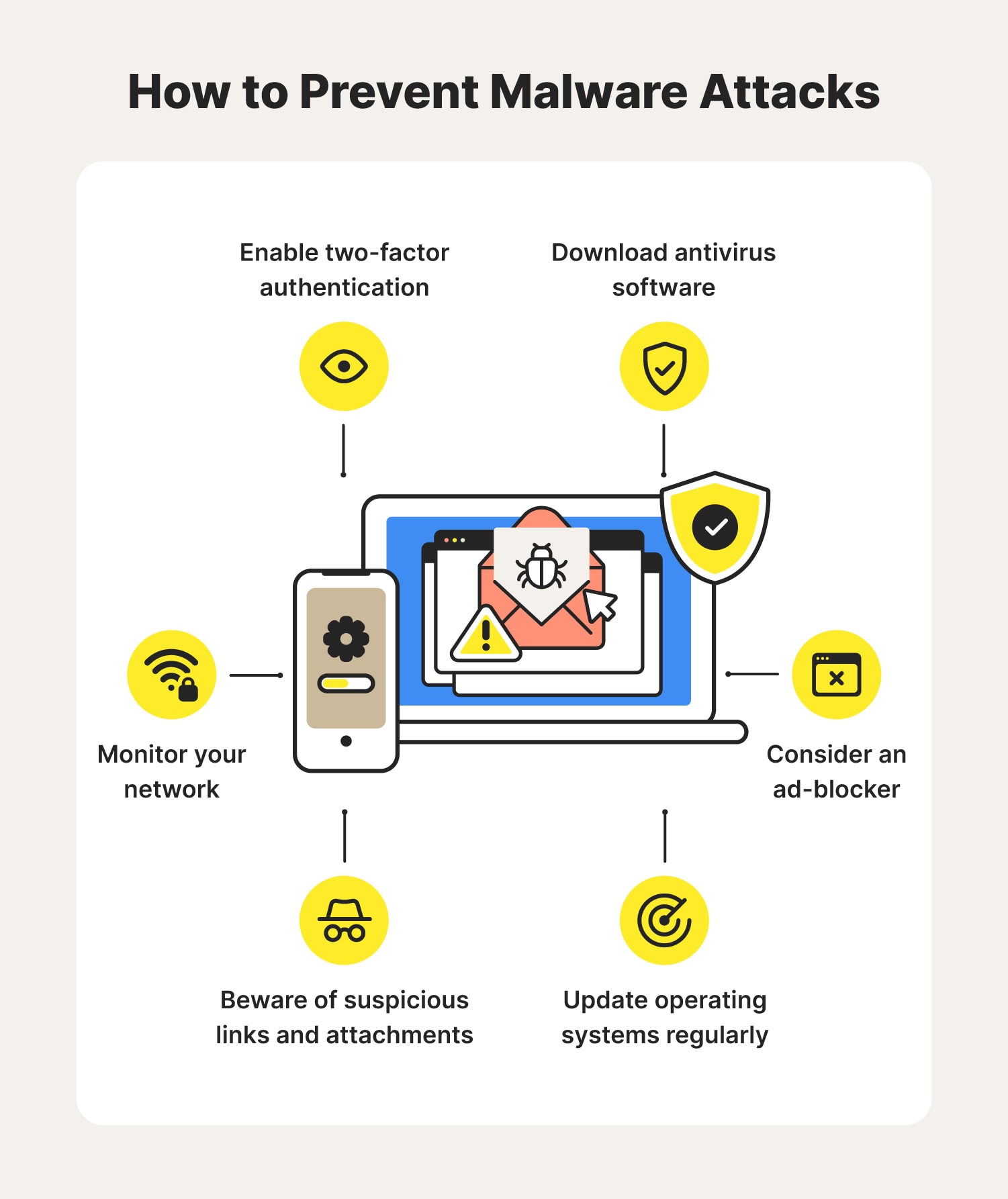

2. Jak zapobiec atakom złośliwego oprogramowania?

Aby zapobiec atakom złośliwego oprogramowania, powinieneś pobrać oprogramowanie tylko z oficjalnych i zweryfikowanych kanałów. Podczas instalowania oprogramowania dokładnie przeczytaj warunki i sprawdź dostępne opcje. Użyj ustawień „niestandardowych/zaawansowanych” i rezygnacji z dodatkowych aplikacji lub funkcji, które nie są konieczne.

3. Dlaczego ważne jest odczytanie warunków i sprawdzanie opcji?

Czytanie terminów i opcje kontroli pozwalają zrozumieć, co instalujesz i wszelkie potencjalne ryzyko. Pomaga także podejmować świadome decyzje dotyczące oprogramowania lub aplikacji i unikać instalacji niechcianych lub potencjalnie szkodliwych komponentów.

4. Jakie są niektóre środki ostrożności podczas procesu instalacji?

Podczas procesu instalacji kluczowe jest użycie ustawień „niestandardowych/zaawansowanych”. Ta opcja zapewnia większą kontrolę nad instalacją i umożliwia odznaczenie wszelkich dodatkowych aplikacji, narzędzi lub funkcji, które mogą zagrozić bezpieczeństwu urządzenia.

5. Jaka jest rola Nortonlifelock w bezpieczeństwie cybernetycznym?

Nortonlifelock jest liderem w zakresie bezpieczeństwa cybernetycznego konsumenckiego. Oferują zaufane marki oraz szereg produktów i usług, które pomagają zapewnić ludziom bezpieczeństwo w Internecie. Ich zaangażowanie w bezpieczeństwo cyfrowe i prywatność ma na celu wzmocnienie pozycji osób i rodzin.

6. Na czym koncentruje się raport ESG Nortonlifelock?

Raport dotyczący środowiska, społecznego i zarządzania Nortonlifelock (ESG) koncentruje się na ich zaangażowaniu w odpowiedzialność. Ustalili cele ilościowe w celu poprawy wydajności i przejrzystości ESG. Raport podkreśla postępy w obszarach takich jak różnorodność, równość, włączenie i zarządzanie środowiskiem.

7. Dlaczego kradzież tożsamości jest problemem?

Kradzież tożsamości może mieć poważne konsekwencje, ponieważ obejmuje nieautoryzowane wykorzystanie danych osobowych do złośliwych celów. Ochrona kradzieży tożsamości LifeLock ™ NortonlifElock jest zaprojektowana w celu wykrycia i powiadomienia o potencjalnych zagrożeniach tożsamości, których możesz nie zauważyć samodzielnie.

8. Jaka jest nowa marka Norton?

Nowa marka Norton reprezentuje ich zaangażowanie w cyfrowe życie po jasnej stronie. Norton uważa, że gdy czujesz się bezpiecznie i chroniony w cyfrowym świecie, możesz świecić trochę więcej każdego dnia. Podejmują odważne kroki w celu dostosowania i ochrony ludzi przed rozwijaniem cyfrowych zagrożeń.

9. Jak Nortonlifelock tworzy rozwiązania prawdziwych problemów?

Zaufane marki, produkty i usługi Nortonlifelock stale ewoluują, aby rozwiązać nowe zagrożenia cybernetyczne. Ich zespół doświadczonych ekspertów stara się wyprzedzić, co będzie dalej w cyberbezpieczeństwie. Ich wielokrotnie nagradzane rozwiązania chronią miliony użytkowników na całym świecie.

10. Dlaczego cyberprzestępczość jest poważnym problemem?

Cyberprzestępczość może mieć znaczący wpływ na jednostki i społeczeństwo. Ofiary spędzają znaczny czas i wysiłek na rozwiązywanie problemów spowodowanych przez cyberprzestępczość. Podkreśla to znaczenie środków bezpieczeństwa cybernetycznego i potrzeba bycia informowanym i chronionym online.

11. Jakie są statystyki dotyczące ofiar cyberprzestępczości?

Według raportu Norton ™ Cyber Safety Insights w 2022 r. W ubiegłym roku było ponad 400 milionów ofiar cyberprzestępczości. Średnio ofiary wydały 7.8 godzin rozwiązywania problemów spowodowanych przez cyberprzestępczość. Ponadto 80% konsumentów martwi się o prywatność danych.

12. Dlaczego włączenie jest ważne w narzędziach bezpieczeństwa online?

Włączenie zapewnia, że narzędzia bezpieczeństwa online są dostępne i korzystne dla wszystkich osób i rodzin, niezależnie od ich pochodzenia, przekonań lub umiejętności. Norton i National PTA Relaunch Smart Talk podkreśla integrację w celu zapewnienia zasobów, które umożliwia dzieciom stać się odpowiedzialnymi obywatelami cyfrowymi.

13. Jak mogę dowiedzieć się więcej o Nortonlifelock?

Możesz odwiedzić stronę Nortonlifelock, aby dowiedzieć się więcej o ich produktach, usługach i zaangażowaniu w cyberbezpieczeństwo. Witryna zawiera kompleksowe informacje, zasoby i wgląd w cyberbezpieczeństwo i ochronę się online.

Czym jest złośliwe oprogramowanie, jak zapobiegać atakom złośliwego oprogramowania w 2022 roku

Doradzamy również pobieranie tylko z oficjalnych i zweryfikowanych kanałów. Podczas instalowania kluczowe jest odczytanie warunków, kontroli dostępnych opcji, użycia ustawień „niestandardowych/zaawansowanych” i rezygnacja z wszystkich dodatkowych aplikacji, narzędzi, funkcji itp.

Razem jesteśmy dumni z pomagania ludziom i rodzinom w poruszaniu się po rozwijającym się świecie bezpieczeństwa cybernetycznego.

W Nortonlifelock, my’poświęcone zapewnianiu ludziom wszędzie bezpieczeństwo cyberprzestrzeni dzięki naszym nagradzanym produktom i usługom. Jako światowy lider w zakresie bezpieczeństwa cybernetycznego konsumenckiego, nasz rosnący portfolio zaufanych i uznanych marek to Norton, Avira, LifeLock i Reputacji.

Uważamy, że świat cyfrowy jest naprawdę wzmacniający tylko wtedy, gdy ludzie są pewni bezpieczeństwa online, prywatności i ochrony kradzieży tożsamości.

Nortonlifelock kończy połączenie z Avast> Czytaj więcej

Budowanie zrównoważonej i integracyjnej przyszłości poprzez autentyczne działania: Nortonlifelock uwalnia 2022 Raport o środowisku, społecznym i zarządzającym> Czytaj więcej

Norton dzieli się narzędziami i wskazówkami dla roku szkolnego A+

Nortonlifelock nazwał jedną z 50 najbardziej nastawionych na społeczność firm w Stanach Zjednoczonych> Przeczytaj więcej

Prowadzenie kultury odpowiedzialności

2022 Raport środowiskowy, społeczny i zarządzający

Nortonlifelock jest zmuszony do tworzenia autentycznego i namacalnego wpływu w naszym miejscu pracy, społecznościach i świecie. W roku budżetowym 22 ustalaliśmy cele ilościowe w celu poprawy wydajności i przejrzystości ESG, rozszerzyliśmy nasze programy edukacji bezpieczeństwa cybernetycznego z partnerami non -profit i obserwowano postępy w wielu obszarach priorytetowych, w tym różnorodność, równość i integrację (DEI) i zarządzanie środowiskiem i zarządzanie środowiskiem. Dowiedz się więcej o tym, jak napędzamy kulturę odpowiedzialności w naszym raporcie ESG 2022.

Kradnięcie swojej tożsamości może być niebezpiecznie łatwe.

Wrażliwe informacje, które wysyłasz online, można łatwo skradzić przez złodzieje tożsamości. Właśnie dlatego LifeLock wykrywa i ostrzega o potencjalnych zagrożeniach tożsamości, których sam możesz nie zauważyć. Teraz łatwo jest pomóc sobie chronić.

Dowiedz się więcej o tym, jak możemy pomóc w ochronie kradzieży tożsamości LifeLock ™. Rozpoczyna się tutaj ochrona przed kradzieżą tożsamości.

Przywitaj się z jaśniejszym światem.

Nowy Norton.

Świat się zmienił. Życie cyfrowe Jest życie. Ma więc sens tylko to, że marka znana z ochrony ludzi na całym świecie od samego początku znów kieruje się, zmieniając się.

Wierzymy, że kiedy masz moc, aby czuć się bezpiecznie przed tym, co może być mrocznym problemem, możesz świecić trochę więcej każdego dnia. Więc my’Robienie odważnych kroków i malowanie miastu żółtym nowym Nortonem. To jest cyfrowe życie po jasnej stronie.

Tworzymy prawdziwe rozwiązania prawdziwych problemów.

Dzięki naszym zaufanym markom, produktom i usługom nadal ewoluujemy, jak robią to pojawiające się cybertreat. Nasza technologia jest zasilana przez zespół doświadczonych ekspertów zajmujących się pozostaniem o krok przed tym, co’są obok, aby ludzie byli w bezpiecznym cyberprzestrzeni. Nasze wielokrotnie nagradzane rozwiązania obejmują wiele kategorii, które chronią prawie 80 milionów użytkowników na całym świecie.

Nortonlifelock jest wyjątkowo ustawiony na wzrost w kluczowych obszarach i napędzany przez coraz bardziej połączony świat. Nasz sukces pochodzi od naszych pracowników, współpracujący, ze wspólnymi wartościami i pasją do tworzenia światowego świata bezpieczniejszym miejscem.

Ofiary cyberprzestępczości wydały 4.4 miliardy godzin Rozwiązywanie problemów w ubiegłym roku.

Dowiedz się, w jaki sposób dorośli na całym świecie wpłynęły cyberprzestępczość i kradzież tożsamości w raporcie o cyberbezpieczeństwie 2022 Norton ™.

400m+

Ofiary cyberprzestępczości

W minionym roku

7.8 godzin

Spędzony średnio

Rozwiązywanie spowodowanych problemami

80%

Konsumentów jest zaniepokojony

o prywatności danych

Globalne dane oparte na ankiecie online 10 003 dorosłych w 10 krajach przeprowadzonych przez Harris Poll w imieniu Nortonlifelock, listopad – grudzień 2021.

Norton i National PTA Relaunch The Smart Talk z naciskiem na włączenie.

Narzędzie bezpieczeństwa online jest bezpłatne i interaktywne, i pozwala rodzinom ze sobą ustanowić zdrowe limity technologiczne. Nasze zaangażowanie w wysokości 1 miliona dolarów przeznaczyło się na ulepszenie narzędzia, aby lepiej służyć rodzinom wszystkich środowisk, przekonań i umiejętności. To ponowne uruchomienie pomoże również dotrzeć do większej liczby rodzin poprzez dodatkowe szkolenie w lokalnych PTA w Stanach Zjednoczonych.

Te aktualizacje przemawiają do naszej ciągłej dążenia do inkluzywności, zapewniają rodzinom zasoby potrzebne do bezpiecznego życia cyfrowego i rozszerzenia naszego zasięgu, aby umożliwić dzieciom odpowiedzialnego obywateli cyfrowych.

Dowiedz się więcej o Nortonlifelock

Profil firmy

Globalny lider w dziedzinie bezpieczeństwa cybernetycznego

Odpowiedzialność zbiorowa

Uczyniamy świat lepszym i bezpieczniejszym miejscem

Sprawy rządowe

Globalna interakcja rządowa

Stosunki inwestorów

Wiadomości, wydarzenia, wyniki kwartalne i zasoby

Sprawy prawne i publiczne

Zaktualizowano treść i zasoby z działu spraw prawnych i publicznych

Czym jest złośliwe oprogramowanie + jak zapobiegać atakom złośliwego oprogramowania w 2022 roku

Złośliwe oprogramowanie to skrócona forma “złośliwe oprogramowanie.” Jest to oprogramowanie, które jest specjalnie zaprojektowane w celu uzyskania dostępu lub uszkodzenia komputera, zwykle bez wiedzy właściciela.

Pierwotnie technicy stworzyli złośliwe oprogramowanie do eksperymentów i psikusów. Ostatecznie osoby z niewłaściwą wolą postrzegały to przydatne dla wandalizmu i zniszczenia ukierunkowanych maszyn.

Teraz, z ponad 25 milionami nowych rodzajów złośliwego oprogramowania zarejestrowanych od samego początku 2022. Skorzystaj z tego ostatecznego przewodnika, aby zrozumieć, jak działa złośliwe oprogramowanie, różne rodzaje złośliwego oprogramowania widocznego w Internecie oraz wskazówki dotyczące zapobiegania złośliwym oprogramowaniu, które mogą pomóc zapewnić bezpieczeństwo danych osobowych i urządzeń.

Jak działa złośliwe oprogramowanie?

Proces złośliwego oprogramowania do urządzenia jest stosunkowo prosty:

- Haker strategicznie umieszcza złośliwy link, Zgłoszenie lub załącznik przed ofiarą, potencjalnie jako e -mail phishing za pośrednictwem taktyk inżynierii społecznej.

- Ofiara kliknie zarażony zasób, nieświadomie wyzwalając złośliwe oprogramowanie do zainstalowania na ich urządzeniu.

- Złośliwe oprogramowanie kradnie, kompromis i/lub niszcz wrażliwe dane przechowywane na urządzeniu.

Ale niektóre cyberprzestępcy lubią używać patyczek USB i napędów flash, aby rozpowszechniać złośliwe oprogramowanie, ponieważ to’jest trudniejszy dla systemu

wykryć w ten sposób infekcje. Aby uniknąć tej taktyki, nigdy nie wstawiaj Unfamiliare Urządzenia pamięci do komputera.

Pamiętaj, że jest mnóstwo rzeczy, które możesz zrobić, aby chronić się przed hakerami’ przebiegłe schematy, zaczynając od poznania rodzajów złośliwego oprogramowania, z którego lubią korzystać.

10 rodzajów złośliwego oprogramowania

Istnieją różne rodzaje złośliwego oprogramowania czające się online. Oto 10 najczęstszych rodzajów złośliwego oprogramowania widocznego w Internecie:

- Złośliwe oprogramowanieWirusy: Niebezpieczne elementy kodu włożone do programu lub aplikacji i często wywoływane przez same ofiary.

- Robakzłośliwe oprogramowanie: Zakażenia złośliwego oprogramowania są zaprojektowane do replikacji i użycia wad systemowych, aby dotrzeć do urządzeń.

- trojańskizłośliwe oprogramowanie: Złośliwe zagrożenia, które naśladują legalne aplikacje lub programy, aby ofiary do pobrania i nieświadomie zainstalowanie złośliwego oprogramowania.

- Ransomware: złośliwe oprogramowanie, które może blokować, szyfrować i niszczyć pliki osobiste’s zainstalowany.

- Botnety: Programy przypominające pająki, które pełzają w Internecie, szukając wad bezpieczeństwa do wykorzystania.

- Adware: złośliwe oprogramowanie, które wyświetla niechciane wyskakujące okienka, które mogą śledzić Twoją aktywność przeglądania.

- Spyware: rodzaj złośliwego oprogramowania, który śledzi i rejestruje aktywność użytkownika w tajemnicy.

- Rootkits: złośliwe oprogramowanie, które może przyznać hakerom ukończyć zdalny dostęp do ofiary’urządzenie s.

- Złośliwe oprogramowanie: złośliwe oprogramowanie z wykorzystaniem protokołów i oprogramowania już wbudowanych w systemy operacyjne w celu zarażania urządzeń.

- Malvertising: Reklamy zakażone złośliwym oprogramowaniem zaprojektowane do instalacji na urządzeniu po kliknięciu wyświetlonego okienka.

Przywdziewać’Nie pozwól, aby te ataki złośliwego oprogramowania zjadły poczucie bezpieczeństwa online. Istnieje wiele czerwonych flag, które możesz uważać, aby pomóc w różnych zagrożeniach złośliwego oprogramowania.

Znaki ostrzegawcze ataku złośliwego oprogramowania

Trzymaj ochronę, gdy przeglądasz online, zachowując te znaki ostrzegawcze ataku złośliwego oprogramowania.

Wolniejszy system operacyjny

Jeśli zauważysz dramatyczne spowolnienie w komputerze’S Prędkość, może to być znak złośliwy na urządzeniu. Możesz także zauważyć zamrażanie ekranu, niewyjaśnione restart i losowe odłączenia Wi-Fi.

Pamiętaj, że nie wszystkie komputery doświadczające wolniejszych systemów mają zakażenia złośliwego oprogramowania. Czasami brak pamięci może mieć wpływ na urządzenie’S system operacyjny.

Nieoczekiwane wypadki

Niektóre wypadki systemowe mają podstawową przyczynę, na przykład niezgodne oprogramowanie lub problemy z zasilaniem. Istnieją jednak pewne przypadki, w których złośliwe oprogramowanie może być w grze. Jeśli awarie systemu stają się stałe, nawet w przypadku aplikacji, które znasz, pracują dla komputera, istnieje szansa’S cierpi na zakażenie złośliwym oprogramowaniem.

Wyskakujące okienka i ostrzeżenia o bezpieczeństwie

Podawane reklamy denerwują wielu użytkowników internetowych-dlatego wiele przeglądarek jest wyposażonych w wstępnie zainstalowane blokery wyskakujące. To’S DLACZEGO, jeśli widzisz powódź wyskakujących okien’wiedz, że prawdopodobnie jeźdzą na złośliwym oprogramowaniu. Hakerzy używają tych złośliwych reklam i oprogramowania szpiegowskim do śledzenia Twojej aktywności online.

Żądania okupu

Zapotrzebowanie na ransom wyświetlane na ekranie komputera są pewnym znakiem, że komputer ma złośliwe oprogramowanie. Hakerzy używają różnych rodzajów oprogramowania ransomware, aby skorzystać z osoby’S prywatne informacje, aby osiągnąć zysk dla siebie.

Zmniejszona przestrzeń do przechowywania

Dramatyczne zmiany w twoim komputerze’pojemność przechowywania może być znakiem, że urządzenie hostuje niebezpieczne złośliwe oprogramowanie.

Niewielka lub nie może oznaczać, że złośliwe oprogramowanie było w stanie zagrozić wielu plików, ponieważ złośliwe oprogramowanie rozszerza się, gdy wchodzi głębiej w Twój system. Nadmiar przestrzeni może wskazywać, że złośliwe oprogramowanie było w stanie ukończyć swoją pracę, ponieważ niektóre infekcja SCAN usuwa ważne pliki i oprogramowanie.

Podejrzany ruch sieciowy

Cyberbezpieczeństwo, które wiele osób korzysta, monitoruje ruch sieciowy pod kątem oznak podejrzanej działalności. Jeśli zamkniesz wszystkie podłączone urządzenia i nadal widzisz kontynuację aktywności, haker mógł złapać złośliwe oprogramowanie na jedno z twoich devices.

Przeglądarka przekierowuje

Chociaż nie każde przekierowanie jest niebezpieczne, istnieje pewne przekierowania przeglądarki, które mogą doprowadzić cię do potencjalnie szkodliwych stron internetowych. Na przykład hakerzy mogą tworzyć rozszerzenia przeglądarki zaprojektowane w celu automatycznego przekierowywania Cię do ich pobieranych przez złośliwe oprogramowanie. Oni’Użyj ich do gromadzenia i rejestrowania danych osobowych.

Znajomość oznak niezabezpieczonych stron internetowych może pomóc w zidentyfikowaniu tej taktyki ataku złośliwego oprogramowania. Obejmuje to uważanie:

- Podejrzane różnice adresów URL

- “Http” nie lokalizacja

- Negatywne recenzje

- Niezamówione okienka

Wyłączone oprogramowanie antywirusowe

Hakerzy są wystarczająco inteligentni, aby wiedzieć, że większość ludzi wyposaża swoje urządzenia w pewną ochronę złośliwego oprogramowania. Ich obejściem było projektowanie złośliwego oprogramowania, które może wyłączyć oprogramowanie antywirusowe lub inne rodzaje rozszerzeń bezpieczeństwa, że alertuzatorzy potencjalnych zagrożeń.

Jeśli znajdziesz te narzędzia wyłączone na komputerze, sprawdź, czy Twoje urządzenie pokazuje inne oznaki infekcji, takie jak wolniejszy system operacyjny i ograniczone miejsce do przechowywania.

Kontakty otrzymujące od Ciebie dziwne wiadomości

Jeśli twoi przyjaciele zaczną cię pytać o dziwne wiadomości’Ponownie wysyłając je (inaczej niż okazjonalny mem), wówczas twój osobisty numer telefonu lub e -mail może znajdować się w rękach cyberprzestępstwa. Hakerzy mogą korzystać z zaufanych numerów telefonów i skradzionych kontaktów do wysyłania e -maili phishingowych i SMS -ów do spamu do twoich kontaktów.

6 wskazówek dotyczących ochrony złośliwego oprogramowania

Nie wiedząc, na co powinieneś szukać, istnieje kilka rzeczy, które możesz zrobić samodzielnie, aby zapewnić bezpieczeństwo urządzeń i danych osobowych.

1. Regularnie aktualizuj systemy operacyjne

To’jest ważne, aby regularnie sprawdzać urządzenia w celu uzyskania aktualizacji oprogramowania. Jak wspomniano, hakerzy często używają botnetów i innych rodzajów złośliwego oprogramowania, aby ujawnić zero-day exploits w celu naruszenia urządzeń i sieci.

2. Uważaj na podejrzane linki i załączniki

Uważanie na podejrzane linki i załączniki może pomóc zapobiec złośliwemu atakowi wymknięcia się na komputerze. Mogą wyglądać jak adresy URL, które Don’t Całkowicie przypomina to, co ty’przyzwyczajony do oglądania lub e -maili od nieznanych nadawców. CyberKriminals uwielbiają je używać oprócz e -maili phishingowych i taktyk inżynierii społecznej, aby oszukać użytkowników w przekazaniu ich prywatnych informacji.

3. Zastanów się nad blokerem reklamowym

CyberThieves może używać wyskakujących wyskakujących wyskakujących oprogramowania szpiegowskim i/lub oprogramowania adwokackiego do nielegalnego śledzenia aktywności sieciowej i instalacji złośliwego oprogramowania na urządzeniu. Aby zapobiec tego rodzaju atakom złośliwego oprogramowania, rozważ pobranie ad-bloker. To narzędzie cyberbezpieczeństwa pomaga powstrzymać złośliwe reklamy przed pojawieniem się na ekranie – a z kolei powstrzymuje cię przed kliknięciem.

4. Włącz uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe przydaje się, jeśli cyberprzestępstwo jest w stanie uzyskać dostęp do twoich poświadczeń logowania. Biometryczne funkcje bezpieczeństwa, takie jak skanowanie odcisków palców i rozpoznawanie twarzy, sprawiają, że Twoja tożsamość jest koniecznością, zanim będziesz mógł w pełni uzyskać dostęp do konta. A odkąd hakerzy prawdopodobnie wygrali’Nie jest w stanie odtworzyć swojego DNA i/lub struktury twarzy, oni’LL prawdopodobnie uderzył w przeszkodę w dostępie.

5. Monitoruj swoją sieć

Użytkownicy mogą zwrócić się do swojej aktywności sieciowej, aby sprawdzić, czy oni’potencjalnie radzić sobie z zakażeniem złośliwym oprogramowaniem. Jeśli zauważysz, że nieznane adresy IP podejmują dużą ilość Twojego użytkowania, haker może próbować zagrozić danych na twoich urządzeniach.

6. Pobierz oprogramowanie antywirusowe

Zaufane oprogramowanie antywirusowe może pomóc w zapewnieniu urządzeń w ochronie 24/7 przed atakami złośliwego oprogramowania, zagrażając bezpieczeństwu cybernetycznym. Często wyposażone w menedżerów haseł i oprogramowanie do wykrywania zagrożeń, oprogramowanie bezpieczeństwa może pomóc w przeglądaniu bardziej pewnie, wiedząc, że masz odpowiednie narzędzia do bezpieczeństwa cybernetycznego, aby zapewnić bezpieczeństwo.

Złośliwe oprogramowanie jest jednym z oryginalnych cyberbraków, co oznacza, że byliśmy w stanie dowiedzieć się wiele o taktykach cyberataków i możemy to wykorzystać przeciwko nim. Użyj tych wskazówek dotyczących ochrony złośliwego oprogramowania i znaków ostrzegawczych, aby wyprzedzić hakerów i zwiększyć bezpieczeństwo złośliwego oprogramowania.

Często zadawane pytania dotyczące złośliwego oprogramowania

Sprawdź niektóre z najczęściej zadawanych pytań dotyczących złośliwego oprogramowania, aby pomóc w ochronie przed atakami złośliwego oprogramowania.

Jak usunąć złośliwe oprogramowanie?

Kroki usuwania złośliwego oprogramowania mogą się różnić w zależności od urządzenia. Jeśli masz komputer Mac®, możesz usunąć złośliwe oprogramowanie, wykonując te kroki:

- Odłącz od Internetu.

- Wprowadź tryb awaryjny.

- Sprawdź swoją aktywność pod kątem podejrzanych aplikacji.

- Uruchom skaner złośliwego oprogramowania.

- Sprawdź swoją przeglądarkę’S Strona główna.

- Wyczyść pamięć podręczną.

Użytkownicy komputerów mogą usunąć złośliwe oprogramowanie ze swoich urządzeń, podejmując te kroki:

- Odłącz od Internetu.

- Wprowadź tryb awaryjny.

- Sprawdź monitor aktywności pod kątem złośliwych aplikacji.

- Uruchom skaner złośliwego oprogramowania.

- Napraw swoją przeglądarkę internetową.

- Wyczyść pamięć podręczną.

Jakie są 4 przykłady złośliwego oprogramowania?

Cztery przykłady złośliwego oprogramowania obejmują:

- Wirusy.

- Robaki.

- Trojany.

- Oprogramowanie ransomware.

Skąd mam wiedzieć, czy mam złośliwe oprogramowanie?

Istnieje kilka znaków ostrzegawczych, które wskazują, że możesz mieć złośliwe oprogramowanie:

- Nieoczekiwane wypadki.

- Wyskakujące okienka i ostrzeżenia o bezpieczeństwie.

- Żądania okupu.

- Zmniejszona przestrzeń do przechowywania.

- Podejrzany ruch sieciowy.

- Przeglądarka przekierowuje.

- Wyłączone oprogramowanie antywirusowe.

- Kontakty otrzymujące od Ciebie dziwne wiadomości.

Jest złośliwym oprogramowaniem wirusem?

Złośliwe oprogramowanie to termin używany do obejmujący wiele rodzajów złośliwego oprogramowania, które obejmuje wirusy i inne rodzaje cyberataków.

Czy złośliwe oprogramowanie może rozprzestrzeniać się przez Wi-Fi?

Tak, złośliwe oprogramowanie może używać połączeń Wi-Fi i innych połączeń przewodowych, bezprzewodowych i/lub bluetooth do rozprzestrzeniania się i infiltracji urządzeń.

Jak znaleźć ukryte złośliwe oprogramowanie?

Użyj oprogramowania antywirusowego, aby zidentyfikować złośliwe oprogramowanie, które może ukrywać komputer osobisty lub inne urządzenia.

Skąd mam wiedzieć, czy mam złośliwe oprogramowanie w telefonie?

Istnieje kilka znaków, że Twój telefon może mieć złośliwe oprogramowanie:

- Aplikacje, których nigdy nie pobrałeś.

- Zmniejszyć prędkość.

- Dłuższe czasy uruchamiania aplikacji.

- Podejrzane wykorzystanie danych.

- Niekontrolowane reklamy wyskakujące.

Ewoluowały cyberprzestępstwa, podobnie jak my.

Norton 360 ™ z LifeLock ™, kompleksową ochroną przed wirusami, złośliwym oprogramowaniem, kradzieżą tożsamości, śledzeniem online i wiele, wiele więcej.

Wypróbuj Norton 360 z LifeLock.

Uwaga redakcyjna: Nasze artykuły dostarczają dla Ciebie informacji edukacyjnych. Oferty Nortonlifelock nie mogą obejmować ani chronić przed każdym rodzajem przestępczości, oszustw lub zagrożenia, o którym piszemy. Naszym celem jest zwiększenie świadomości na temat bezpieczeństwa cybernetycznego. Przejrzyj pełne warunki podczas rejestracji lub konfiguracji. Pamiętaj, że nikt nie może zapobiec całej kradzieży tożsamości lub cyberprzestępczości i że LifeLock nie monitoruje wszystkich transakcji we wszystkich firmach.

Copyright © 2023 Nortonlifelock Inc. Wszelkie prawa zastrzeżone. Nortonlifelock, logo Nortonlifelock, logo znaku wyboru, Norton, LifeLock i logo Lockman są znakami towarowymi lub zarejestrowanymi znakami towarowymi Nortonlifelock Inc. lub jego podmioty stowarzyszone w Stanach Zjednoczonych i innych krajach. Firefox jest znakiem towarowym Fundacji Mozilla. Android, Google Chrome, Google Play i logo Google Play są znakami towarowymi Google, LLC. Mac, iPhone, iPad, Apple i Apple Logo to znaki handlowe Apple Inc., Zarejestrowany w U.S. i inne kraje. App Store to znak serwisowy Apple Inc. Alexa i wszystkie powiązane logo są znakami towarowymi Amazon.com, inc. lub jego podmioty stowarzyszone. Microsoft i logo okienne są znakami towarowymi Microsoft Corporation w U.S. i inne kraje. Robot z Androidem jest reprodukowany lub zmodyfikowany z pracy utworzonej i udostępniany przez Google i używany zgodnie z warunkami opisanymi w Creative Commons 3.0 Licencja atrybucji. Inne nazwy mogą być znakami towarowymi ich właścicieli.

Jak stwierdzić, czy możesz mieć złośliwe oprogramowanie i jakie funkcje należy szukać w silnej ochronie złośliwego oprogramowania

Złośliwe oprogramowanie – skrót od złośliwego oprogramowania – odnosi się do programów specjalnie zaprojektowanych do kompromisu komputerów lub innych urządzeń. Złośliwe oprogramowanie może przedstawić się w wielu formach, takich jak wirusy, konie trojańskie, robaki, adware, oprogramowanie ransomware i oprogramowanie szpiegujące. Wszystkie formy złośliwego oprogramowania zostały zaprojektowane w celu naruszenia bezpieczeństwa urządzeń i danych przechowywanych na nich. Może to pozwolić cyberprzestępcom dostęp do danych osobowych, aw niektórych przypadkach wykorzystanie tych danych do popełnienia kradzieży tożsamości.

Czy to brzmi jak coś, czego chcesz uniknąć? Ty’nie sam. Nikt nie chce złośliwego oprogramowania na swoim komputerze. Nauka proaktywna w swoim komputerze’S Bezpieczeństwo i silna ochrona złośliwego oprogramowania to inteligentny sposób na uniknięcie wtargnięcia złośliwego oprogramowania

Tutaj’s spojrzenie na kilka czerwonych flag, które mogą wskazywać na problem z złośliwym oprogramowaniem.

Możliwe oznaki zakażenia złośliwym oprogramowaniem

Obecność złośliwego oprogramowania czasami jest oczywista, nawet jeśli nie wiesz, jak to się stało na twoim urządzeniu. Wiele osób nie ma pojęcia, że złośliwe oprogramowanie zostało zainstalowane, dopóki ich komputery lub urządzenia nie zaczną działać nienormalnie.

Objawy złośliwego oprogramowania mogą wydawać się oczywiste lub dyskretne. Wiedza o tym, jak wykryć te niebezpieczne wtargnięcia, może pomóc w ustaleniu, jak rozwiązać problem.

Możesz zauważyć zmiany w zachowaniu komputera lub urządzenia, takie jak dziwne reklamy lub wyskakujące okna-nawet gdy ty’nie surfować po sieci. Możesz również zauważyć niechciane zmiany w swoich przeglądarkach’ zachowanie i zmiany na stronie głównej, wolniejsze wrażenia na komputerze i nagłe brak miejsca do przechowywania.

Uważaj na reklamy, które wyskakują kilka sekund po zakończeniu ładowania strony internetowej. Te reklamy czasami zawierają nieodpowiednie treści. Mogą wyświetlać migające kolory i być trudne do zamknięcia, jednocześnie blokując to, co ty’Próbuję obejrzeć.

Jak dostałem złośliwe oprogramowanie?

Złośliwe oprogramowanie jest zwykle instalowane nieumyślnie po tym, jak użytkownik podjął błędy.

Na przykład złośliwe oprogramowanie można zainstalować przypadkowo, klikając złośliwy link i może być ukryte lub maskowane przez inne oprogramowanie. Dzieje się tak często, gdy pobierasz treść z nieznanych lub niewiarygodnych źródeł. Pozornie nieszkodliwe pobierania, takie jak oszczędzające ekran, paski narzędzi i torrenty, mogą być prawdopodobnie podejrzanymi.

Kolejny powód, dla którego możesz znaleźć złośliwe oprogramowanie na swoim komputerze? Może to być dlatego, że oprogramowanie przeciwwirusowe lub oprogramowanie anty-malware, systemy operacyjne lub inne programy na komputerze i inne podłączone urządzenia są nieaktualne. Aktualizacja funkcji bezpieczeństwa jest tak samo ważna, jak ich posiadanie, więc ty’LL musi mieć najnowszą ochronę bezpieczeństwa. Jeśli nie masz’T na komputerze i urządzeniach zainstalowane na komputerze i urządzeniach mają wysokiej jakości oprogramowanie antywirusowe lub bezpieczeństwa.

Ochrona złośliwego oprogramowania: jak uniknąć złośliwego oprogramowania

Bezpieczeństwo komputerowe powinno rozpocząć się od silnego, niezawodnego oprogramowania antywirusowego i anty-malware. To’jest inteligentny, aby uczynić to priorytetem na komputerze domowym i innych urządzeniach, które możesz mieć. Instalowanie oprogramowania bezpieczeństwa jest jedną z najlepszych rzeczy, które możesz zrobić, aby uniknąć zakażeń złośliwego oprogramowania.

Pamiętaj, aby uruchomić okresowe skanowanie diagnostyczne za pomocą oprogramowania przeciwwirusowego lub anty-malware. Możesz go skonfigurować, aby program działał automatycznie w regularnych odstępach czasu. Skonfiguruj ustawienia, aby uruchomić skanowanie wykrywania złośliwego oprogramowania przynajmniej raz w tygodniu, najlepiej w nocy, gdy komputer jest mniej prawdopodobny, aby uniknąć zakłóceń.

Co jeszcze możesz zrobić? To’jest dobrym pomysłem, aby być świadomy swojego zachowania online. Edukacja osobista jest jedną z twoich pierwszych linii obrony przed złośliwym oprogramowaniem.

Na przykład zawsze uważaj na e -maile z nieznanych źródeł – często nazywane e -mailami phishingowymi. Jeśli twoje wnętrzności powie ci coś podejrzanego lub nieznanego, Don’t Kliknij wbudowane linki, dokumenty lub zdjęcia.

Kolejna wskazówka: Pomóż zapewnić bezpieczeństwo danych osobowych przy szyfrowaniu. To’S Proces pomocy w ochronie danych osobowych za pomocą “sekretny kod” Aby zasłonić dane wysyłane i odbierane z urządzeń, aby mogły’nie czytaj każdego, kto nie’t Mieć klucz kodu.

Możesz także użyć zapory, albo na modemie lub na każdym komputerze, i pamiętaj, aby chronić każde z konta online za pomocą unikalnego, złożonego hasła.

Bądź proaktywny w zakresie bezpieczeństwa cybernetycznego i bądź czujny podczas korzystania z Internetu. Są to jedne z najlepszych sposobów, aby zapewnić ochronę złośliwego oprogramowania na twoich urządzeniach.

9 Kluczowe cechy silnej ochrony przeciwbrazy

Drugą linią ochrony przed złośliwym oprogramowaniem jest zainstalowanie silnego oprogramowania anty-malware. To’s, ponieważ nawet jeśli ty’Czujność z solidnymi hasłami i ostrożnością dotyczącymi plików do pobrania, złośliwe oprogramowanie może czasem nadal się wstrzymać. Nawet pobieranie z pozornie renomowanych stron internetowych lub znanych nadawców mogło osadzić złośliwe oprogramowanie.

Ale to nie’T przestań. Wszystkie produkty bezpieczeństwa nie są tworzone tak samo. Różne programy anty-malarskie chronią na różnych poziomach, a wolna ochrona złośliwego oprogramowania jest często nieodpowiednia. Oto kilka naszych najlepszych zaleceń dotyczących funkcji, na które należy szukać przy podejmowaniu odpowiedniego oprogramowania do zabezpieczeń przeciwbrabicznych dla Twoich potrzeb.

1. Regularne kontrole programu

Kluczową cechą każdego oprogramowania przeciwbrabiennego, które rozważasz, powinno być to, że uruchamia ono wszystkie nowo pobrane programy, aby upewnić się, że nie’t zawierają wirusy lub inne rodzaje złośliwego oprogramowania. Jedną formą złośliwego oprogramowania jest oprogramowanie ransomware, które może pozwolić cyberprzestępowi szyfrować i kradzież dane przechowywane na urządzeniu. Cyberprzestępcy mogą wymagać okupu w celu odszyfrowania i przywrócenia dostępu do urządzenia; Nie ma jednak gwarancji’Odzyskaj swoje dane, nawet jeśli zapłacisz okup.

Jak uzyskać oprogramowanie ransomware? Możesz nieświadomie zainstalować ransomware, pobierając program, który uważasz za bezpieczny, lub klikając link osadzony w złośliwym oprogramowaniu.

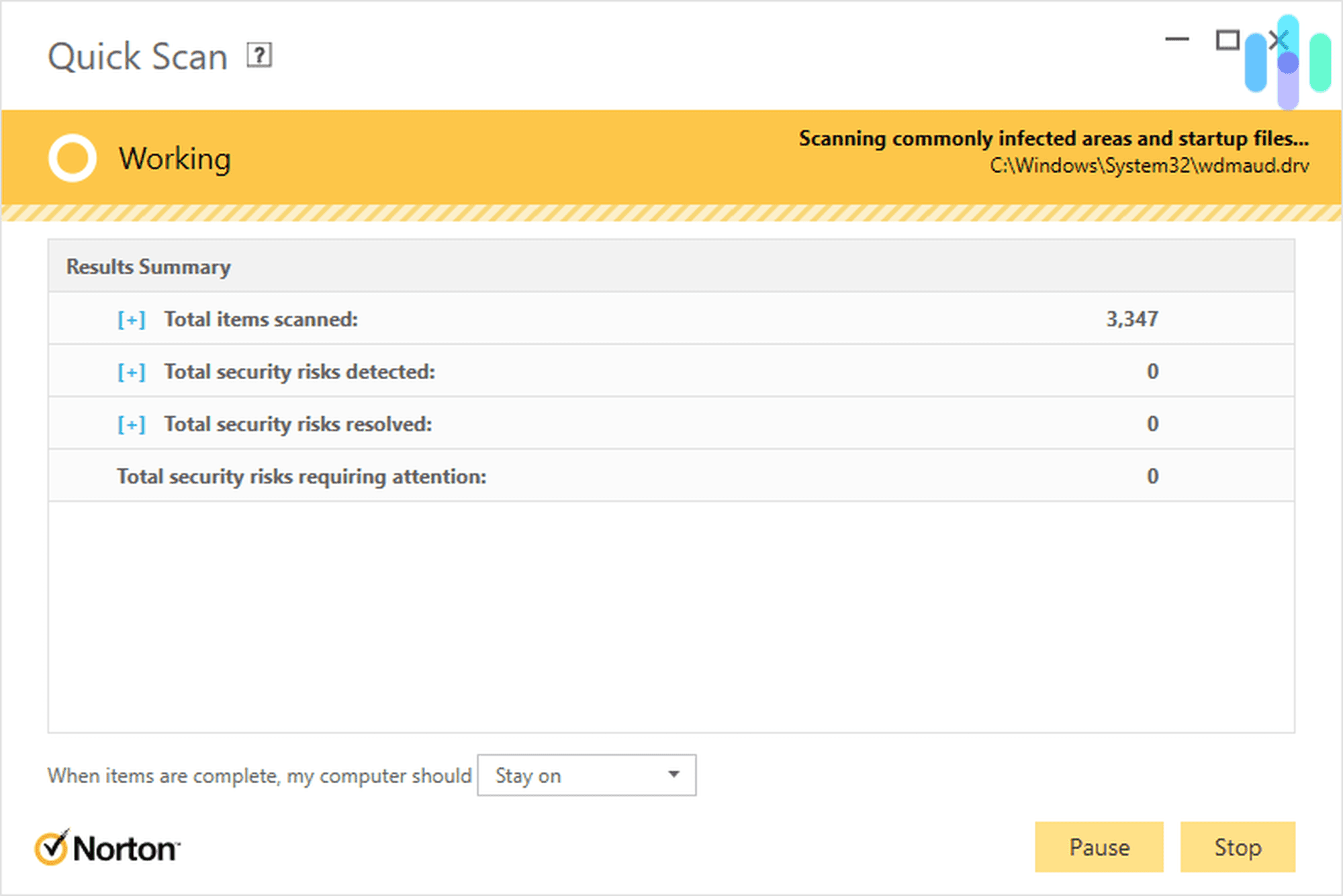

2. Skany komputerowe

Solidne oprogramowanie anty-malware, takie jak Norton Security, będzie regularnie uruchamiać, zaplanowane skanowanie na całym komputerze. Te skany pomogą zapewnić dodatkową warstwę ochrony przed złośliwym oprogramowaniem, szkodzącym systemowi poprzez regularne sprawdzanie infekcji. Jeśli skończysz z wirusem, możesz użyć bezpłatnej gumki Norton Power, aby usunąć złośliwe oprogramowanie.

3. Aktualizacje oprogramowania

Z nowymi rodzajami złośliwego oprogramowania regularnie, to’S krytyczny, że Twój program anty-malware można skonfigurować do automatycznego uruchamiania aktualizacji. Te aktualizacje wyposażą Twoje urządzenia w najnowsze łatki do rozpoznania i ochrony przed nowymi zagrożeniami.

4. Skany podejrzanych stron internetowych

Twoje oprogramowanie anty-malware powinno wykryć i oznaczać podejrzane strony internetowe. Na przykład niektóre fałszywe witryny są specjalnie zaprojektowane tak, aby wyglądały jak prawdziwe strony w celu phishing lub oszukiwania udostępniania haseł lub numerów konta.

5. Technologia filtrowania spamu

Silny program anty-malware powinien korzystać z technologii filtrowania spamu e-mail, aby chronić podejrzane wiadomości, które próbują zachęcić użytkownika do kliknięcia złośliwych linków. Część tego filtrowania polega na izolowaniu tych potencjalnie złośliwych wiadomości e -mail w kwarantannie, co pozwala ustalić, czy te wiadomości są bezpieczne.

6. Heurystyka

Inna forma analizy przeciwbrańskiej jest znana jako heurystyka. Heurystyka może wykryć złośliwe oprogramowanie, patrząc na jego zachowanie i cechy, w przeciwieństwie do tylko wiedzy na temat definicji złośliwego oprogramowania lub podpisów. Heurystyka może zapewnić dodatkową warstwę bezpieczeństwa, umożliwiając program anty-malware wykrywanie i wyeliminowanie zagrożeń, które nie zostały wykryte w poprzednich skanach.

7. Sandboxing

Jeśli oprogramowanie bezpieczeństwa wykryje potencjalnie miły program, może przeprowadzić test, uruchamiając ten program w chronionym, zamkniętym miejscu na komputerze znanym jako piaskownica. Jeśli podejrzany program jest ustalony jako złośliwy, twoje oprogramowanie anty-malware powinno być w stanie go usunąć.

8. Zarządzanie hasłem i konta

Kolejną kluczową funkcją, której powinieneś szukać w silnym oprogramowaniu anty-malware, jest ochrona informacji o koncie online. Narzędzia do zarządzania hasłami pomogą upewnić się, że hasła są silne – i że tak’t zaniedbanie w ich tworzeniu. Niektórzy menedżerowie haseł pomogą również tworzyć hasła, które są unikalne i złożone, a następnie przechowują je – wraz z poufnymi danymi, takimi jak karta kredytowa lub inne informacje o koncie – w zaszyfrowanym sklepieniu online.

9. Użyteczność

Program anty-malware’S użyteczność jest mniej oczywistą, ale ważną cechą. Programy antywirusowe powinny być łatwe w zainstalowaniu i użyciu. Jeśli proces jest trudny, możesz nie zainstalować ich poprawnie lub używać ich regularnie i skutecznie.

Cyberprzestępcy mają wiele powodów, dla których próba zainstalowania złośliwego oprogramowania na niczego niepodejrzewających urządzeniach, takich jak dostęp do danych osobowych, haseł, poświadczeń bankowych i innych prywatnych danych. Co możesz zrobić, aby się chronić? Bądź czujny w swojej aktywności online. Zainstaluj renomowane oprogramowanie do zabezpieczeń przeciwbezpieczeństwa. Są to ważne proaktywne kroki, które możesz podjąć, które mogą pomóc w zabezpieczeniu urządzeń, reputacji, finansów i tożsamości.

Unikaj oszustwa przez strony, które twierdzą, że komputer jest zarażony, a Norton wygasł

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba siedem dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

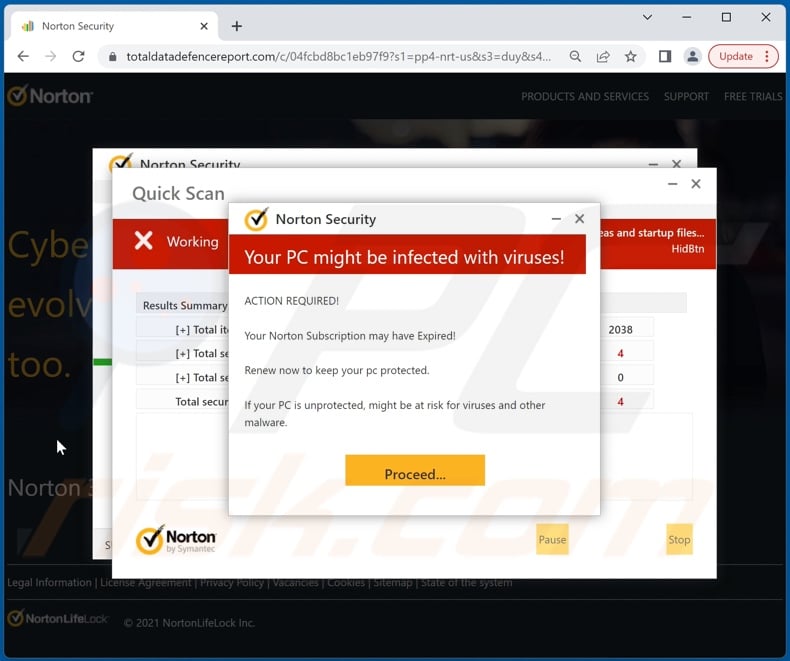

Co to jest „Norton Security – Twój komputer może być zarażony wirusami!”?

Nasz zespół badawczy odkrył „Norton Security – Twój komputer może być zarażony wirusami!„Oszustwo podczas sprawdzania nieuczciwych stron internetowych. Ten schemat twierdzi, że urządzenie może zostać zainfekowane, ponieważ wygasła subskrypcja Norton Antivirus.

Jednak oświadczenia te są fałszywe, ponieważ żadna strona internetowa nie może wykryć zagrożeń/problemów obecnych na komputerach odwiedzających. Ponadto należy podkreślić, że to oszustwo nie jest w żaden sposób związane z Norton Antivirus lub Nortonlifelock Inc.

„Norton Security – Twój komputer może być zarażony wirusami!„Przegląd oszustwa

To oszustwo przedstawia użytkownikom coś, co ma być antywirusem Norton. Imitacja programu wykonuje następnie fałszywy skanowanie systemu. Następnie raport zagrożenia twierdzi, że urządzenie gościa może zostać zainfekowane, ponieważ subskrypcja Norton mogła wygasnąć. Schemat wzywa natychmiastowe działanie, ponieważ urządzenia bez zabezpieczenia są zagrożone infekcjami wirusa i złośliwego oprogramowania.

Chociaż stwierdzenie, że komputer jest bardziej zagrożony różnymi infekcjami, jeśli antywirus go nie chroni – jest prawdą, nie zmienia to faktu, że „bezpieczeństwo Norton – Twój komputer może być zakażony wirusami!„To oszustwo. Ponadto należy wspomnieć, że ta zwodnicza zawartość nie jest powiązana z Nortonlifelock Inc.

Celem tego schematu jest oszukanie użytkowników do pobierania/instalowania promowanego oprogramowania. Kiedy sprawdziliśmy „Norton Security – Twój komputer może być zarażony wirusami!”, nigdzie się nie przekierowało, ponieważ link został zepsuty. Można to jednak naprawić w przyszłości.

Chociaż zdarzają się przypadki, w których takie oszustwa przekierowują na strony prawdziwego oprogramowania bezpieczeństwa, sama promocja jest nielegalna. Oszuści często nadużywają programów partnerskich oryginalnych produktów w celu nieuczciwego nabycia prowizji.

Zazwyczaj tego rodzaju oszustwa popierają fałszywe wirusy, reklamowe, przeglądarki przeglądarki i PUAS. Zaobserwowaliśmy nawet przypadki, w których taka zawartość była używana do proliferacji trojanów, oprogramowania ransomware i innych złośliwych oprogramowania.

Podsumowując, ufając oszustwom, takim jak „Norton Security – Twój komputer może być zarażony wirusami!„ – Użytkownicy mogą doświadczać infekcji systemowych, strat finansowych, poważnych problemów z prywatnością i kradzieży tożsamości. Dlatego zdecydowanie zalecamy ostrożność podczas przeglądania i pobierania tylko z oficjalnych/zweryfikowanych źródeł.

Aby wyeliminować możliwe zakażenia złośliwego oprogramowania, zeskanuj komputer za uzasadnione oprogramowanie antywirusowe. Nasi badacze bezpieczeństwa zalecają użycie Combo Cleaner.

▼ Pobierz Combo Cleaner

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Podobne przykłady oszustwa

Przeanalizowaliśmy tysiące oszustw online; „Informuj komputer z Norton!„,„ McAfee – działaj teraz, aby zachować ochronę komputera ”,„ Twój komputer może być zagrożony z wygaśniętą licencją MCAfee ”, a„ Norton Security Aktualizacja jest teraz dostępna ”to tylko niektóre przykłady podobnych do„ Security Norton – Twój komputer może zostać zainfekowany wirusami!”.

Internet jest pełen mylących, zwodniczych i złośliwych materiałów. Oszustwa mogą nosić różne przebrania i używać różnych modeli, e.G., Aktualizacje oprogramowania, powiadomienia wirusowe, nagrody/prezenty kryptowaluty, loterie i tak dalej. Jednak niezależnie od tego, co twierdzą takie programy, ich bramka końcowa jest taka sama – w celu wygenerowania dochodów na koszt ofiar.

Jak otworzyłem stronę internetową oszustw?

Strony oszustwa są zwykle dostępne przypadkowo. Strony internetowe, które korzystają z nieuczciwych sieci reklamowych, mogą zmusić te strony bezpośrednio po dostępie lub po kliknięciu treści (e.G., przyciski, linki, pola wprowadzania tekstu, reklamy itp.). Błędne rozliczanie adresu URL strony może również skutkować przekierowaniem (lub prowadzeniem łańcucha przekierowania) na zwodniczą stronę internetową.

Powiadomienia o przeglądarce spamu i natrętne reklamy promują również oszustwa online. Ponadto, adware może wyświetlać reklamy, które pchają tę zawartość i/lub witryny otwierające siłę, które uruchamiają oszustwa.

Jak uniknąć odwiedzin witryn z oszustwem?

Witryny zwodnicze są wprowadzane przede wszystkim za pośrednictwem przekierowań spowodowanych przez witryny za pomocą nieuczciwych sieci reklamowych, pomylania adresu URL, powiadomień o przeglądarce spam.

Zalecamy czujność podczas przeglądania, ponieważ oszukańcze i złośliwe treści zwykle wydaje się nieszkodliwe. Radzimy korzystać z witryn oferujących pirackie programy/media lub inne wątpliwe usługi (e.G., Torrenting, nielegalne przesyłanie strumieniowe lub pobieranie itp.) – ponieważ zwykle są zarabiane za pośrednictwem nieuczciwych sieci reklamowych.

Konieczne jest zwrócenie uwagi na adresy URL i zachować ostrożność przy wchodzeniu do nich. Aby uniknąć otrzymywania niechcianych powiadomień przeglądarki, nie pozwól, aby podejrzane strony internetowe je dostarczyć (i.mi., Nie klikaj „pozwól”, „Zezwalaj na powiadomienia” itp.). Zamiast tego zignoruj lub odrzuć żądania dostawy powiadomień (i.mi., Naciśnij „blok”, „Powiadomienia o blokach” itp.).

Doradzamy również pobieranie tylko z oficjalnych i zweryfikowanych kanałów. Podczas instalowania kluczowe jest odczytanie warunków, kontroli dostępnych opcji, użycia ustawień „niestandardowych/zaawansowanych” i rezygnacja z wszystkich dodatkowych aplikacji, narzędzi, funkcji itp.

Jeśli komputer jest już zainfekowany, zalecamy uruchomienie skanowania z Combo Cleaner Antivirus dla systemu Windows, aby automatycznie wyeliminować wszystkie zagrożenia.

Tekst przedstawiony w „Norton Security – Twój komputer może być zarażony wirusami!„Pop-up:

Norton Security

Twój komputer może być zarażony wirusami!

KONIECZNE SĄ DZIAŁANIA!

Twoja subskrypcja Norton mogła wygasnąć!

Odnów teraz, aby chronić komputer.

Jeśli twój komputer jest bez ochrony, może być zagrożony wirusami i innym złośliwym oprogramowaniem.

[Przystępować. ]

Wygląd „Norton Security – Twój komputer może być zarażony wirusami!„Pop-up oszustwa (GIF):

Natychmiastowe automatyczne usuwanie złośliwego oprogramowania: Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności komputerowych. Combo Cleaner to profesjonalne automatyczne narzędzie do usuwania złośliwego oprogramowania, które jest zalecane, aby pozbyć się złośliwego oprogramowania. Pobierz go, klikając poniższy przycisk:

▼ Pobierz Combo Cleaner, pobierając dowolne oprogramowanie wymienione na tej stronie. Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Szybkie menu:

- Co to jest bezpieczeństwo Norton – Twój komputer może być zarażony wirusami! Pop-up?

- Jak zidentyfikować wyskakujące oszustwo?

- Jak działają wyskakujące oszustwa?

- Jak usunąć fałszywe okienka?

- Jak zapobiegać fałszywym okienkom?

- Co zrobić, jeśli zakochałeś się w wyskakującym oszustwie?

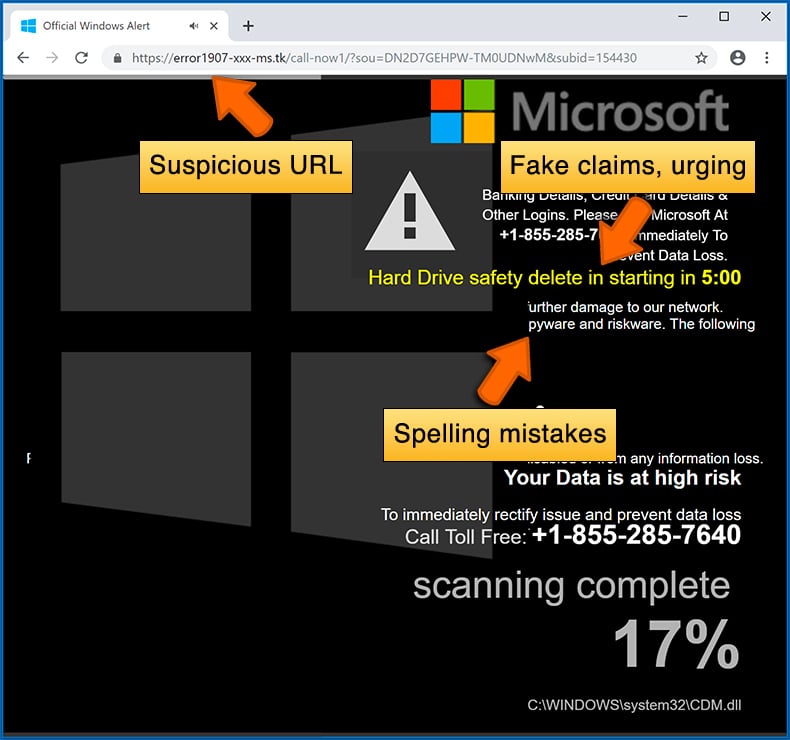

Jak zidentyfikować wyskakujące oszustwo?

Wystrzanie okna z różnymi fałszywymi wiadomościami są powszechnym rodzajem przynęt używających cyberprzestępców. Zbierają poufne dane osobowe, oszukują użytkowników Internetu do wywoływania fałszywych numerów wsparcia technicznego, subskrybuj bezużyteczne usługi online, inwestują w zacienione programy kryptowalut itp.

Podczas gdy w większości przypadków wyskakujące okienka nie infekują urządzeń użytkowników złośliwym oprogramowaniem, mogą powodować bezpośrednią stratę pieniężną lub mogą skutkować kradzieżą tożsamości.

Cyberprzestępcy starają się stworzyć swoje nieuczciwe okienka, aby wyglądały godne zaufania, jednak oszustwa zwykle mają następujące cechy:

- Błędy pisowni i obrazy nieprofesjonalne – Ściśle sprawdź informacje wyświetlane w wyskakującym okienku. Błędy pisowni i nieprofesjonalne obrazy mogą być oznaką oszustwa.

- Poczucie pilności – Odliczanie czasu z kilkoma minutami, proszenie o wprowadzenie danych osobowych lub zasubskrybuj usługę online.

- Stwierdzenia, że coś wygrałeś – Jeśli nie brałeś udziału w loterii, konkurencji online itp., I widzisz wyskakujące okno stwierdzające, że wygrałeś.

- Skanowanie urządzeń komputerowych lub mobilnych – Wręczowe okno, które skanuje Twoje urządzenie i informuje o wykrytych problemach – jest niewątpliwie oszustwem; strony internetowe nie mogą wykonywać takich działań.

- Elitaryzm – Wyskogowe okna stwierdzające, że tylko ty masz tajny dostęp do programu finansowego, który może szybko uczynić cię bogatym.

Przykład wyskakującego oszustwa:

Jak działają wyskakujące oszustwa?

Cyberprzestępcy i zwodnicze marketerzy zwykle korzystają z różnych sieci reklamowych, technik zatrucia w wyszukiwarkach i zacienionych stron internetowych, aby generować ruch na wyskakujące okienki. Użytkownicy lądują na swoich przynętach online po kliknięciu fałszywych przycisków pobierania, za pomocą strony internetowej torrent lub po prostu kliknięciem wyniku wyszukiwarki internetowej.

W oparciu o lokalizację użytkowników i informacje o urządzeniu są przedstawiane z wyskakującym wyskakowaniem. Przynęty prezentowane w takich wyskakujących okienkach, od programów pobieranych na rzecz fałszywych skanów wirusowych.

Jak usunąć fałszywe okienka?

W większości przypadków wyskakujące oszustwa nie infekują urządzeń użytkowników złośliwym oprogramowaniem. Jeśli spotkałeś wyskakujące okienko oszustwa, po prostu zamykanie go powinno wystarczyć. W niektórych przypadkach oszustwo, wyskakujące okienka mogą być trudne do zamknięcia; W takich przypadkach – zamknij przeglądarkę internetową i uruchom ją ponownie.

W niezwykle rzadkich przypadkach może być konieczne zresetowanie przeglądarki internetowej. W tym celu skorzystaj z naszych instrukcji wyjaśniających, jak zresetować ustawienia przeglądarki internetowej.

Jak zapobiegać fałszywym okienkom?

Aby zapobiec zobaczeniu wyskakujących oszustw, powinieneś odwiedzić tylko renomowane strony internetowe. Torrent, crack, bezpłatne przesyłanie strumieniowe filmów online, pobieranie wideo na YouTube i inne strony o podobnej reputacji powszechnie przekierowują użytkowników Internetu do wyskakujących oszustw.

Aby zminimalizować ryzyko spotkania z wyskakującymi oszustwami, powinieneś na bieżąco informować swoje przeglądarki internetowe i skorzystać z renomowanej aplikacji anty-malware. W tym celu zalecamy Combo Cleaner Antivirus dla systemu Windows.

Co zrobić, jeśli zakochałeś się w wyskakującym oszustwie?

To zależy od rodzaju oszustwa, na który się zakochałeś. Najczęściej wyskakujące oszustwa starają się oszukać użytkowników, aby wysłać pieniądze, przekazywać dane osobowe lub zapewnić dostęp do urządzenia.

- Jeśli wysłałeś pieniądze do oszustów: Powinieneś skontaktować się z instytucją finansową i wyjaśnić, że zostałeś oszukany. W przypadku niezwłocznego poinformowania istnieje szansa na odzyskanie pieniędzy.

- Jeśli rozdałeś swoje dane osobowe: Powinieneś zmienić hasła i włączyć uwierzytelnianie dwuskładnikowe we wszystkich używanych usługach online. Odwiedź Federalną Komisję Handlu, aby zgłosić kradzież tożsamości i uzyskać spersonalizowane kroki odzyskiwania.

- Jeśli pozwolisz oszustom połączyć się z urządzeniem: Powinieneś zeskanować komputer renomowanym oprogramowaniem przeciwbrabicznym (zalecamy Combo Cleaner Antivirus dla systemu Windows) – Cyberprzestępcy mogli sadzić trojany, keyloggery i inne złośliwe oprogramowanie, nie używać komputera, dopóki nie usuwają możliwych zagrożeń.

- Pomóż innym użytkownikom Internetu: Zgłoś oszustwa internetowe Federalnej Komisji Handlu.

Często zadawane pytania (FAQ)

Co to jest wyskakujące oszustwo?

Oszustwa wyskakujące są zwodnicze komunikaty zaprojektowane w celu sprawienia, że użytkownicy wykonywali określone działania. Ofiary można zwabić/przerażać do pobierania/instalowania oprogramowania, zakupu produktów, dokonywania transakcji pieniężnych, subskrybowania usług, ujawniania prywatnych danych, dzwoniącym do fałszywych infolinii i tak dalej.

Jaki jest cel wyskakującego oszustwa?

Podobnie jak wszystkie oszustwa, wyskakujące oszustwa mają na celu generowanie przychodów. Cyberprzestępcy mogą czerpać korzyści, uzyskując fundusze poprzez oszustwo, wykorzystywanie lub sprzedaż poufnych informacji, promowanie treści (e.G., oprogramowanie, produkty, usługi itp.), rozprzestrzeniając złośliwe oprogramowanie i tak dalej.

Dlaczego napotykam fałszywe okienka?

Wyskakujące oszustwa są uruchamiane na nieuczciwych stronach internetowych. Większość użytkowników wprowadza takie strony internetowe poprzez przekierowania spowodowane przez błędne adresy URL, witryny korzystające z nieuczciwych sieci reklamowych, powiadomień z przeglądarką spam.

Combo Cleaner ochroni mnie przed wyskakującymi oszustwami?

Combo Cleaner może skanować witryny i ostrzegać, jeśli zostaną wykryte jako nieuczciwe, zwodnicze lub złośliwe. Ponadto może ograniczyć dalszy dostęp do takich stron. Combo Cleaner może również wykryć, czy pobrana treść jest szkodliwa. Jest w stanie usunąć wszelkie zagrożenia, w tym praktycznie wszystkie znane zakażenia złośliwego oprogramowania.

O autorze:

Tomas Meskauskas – badacz ds. Bezpieczeństwa ekspertów, profesjonalny analityk złośliwego oprogramowania.

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Mam ponad 10 lat doświadczenia w różnych firmach związanych z rozwiązywaniem problemów technicznych komputerowych i bezpieczeństwem Internetu. Pracowałem jako autor i redaktor PcRisk.com od 2010 roku. Śledź mnie na Twitterze i LinkedIn, aby być informowanym o najnowszych zagrożeniach bezpieczeństwa online. Skontaktuj się z Tomas Meskauskas.

PCRISC Security Portal jest sprowadzony przez firmę RCS LT. Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa online. Więcej informacji o firmie RCS LT.

Nasze przewodniki usuwania złośliwego oprogramowania są bezpłatne. Jeśli jednak chcesz nas wesprzeć, możesz wysłać nam darowiznę.

O pcrisk

PcRisk to portal bezpieczeństwa cybernetycznego, informujący użytkowników Internetu o najnowszych zagrożeniach cyfrowych. Nasza treść jest dostarczana przez Eksperci ds. Bezpieczeństwa i profesjonalny Badacze złośliwego oprogramowania. Przeczytaj więcej o nas.

Nowe przewodniki usuwania

- Następniecejournal.reklamy com

- Magic-Dark.xyz przekierowuje

- Przegrzanie.reklamy com

- Przeglądarka przeglądarki Nature Extension

- Rechanque.reklamy com

- Przeglądarka architektury Hijacker

Aktywność złośliwego oprogramowania

Globalny poziom aktywności złośliwego oprogramowania dzisiaj:

Zwiększony wskaźnik ataku infekcji wykrytych w ciągu ostatnich 24 godzin.

Górne przewodniki usuwania

- Oszustwo okienne BEAST Giveaway

- Profesjonalnego hakera udało się zhakować oszustwo e -mailowe systemu operacyjnego

- Oszustwo e -mailowe maniaków

- * Uszkodzi Twój komputer. Powinieneś przenieść go do śmieci. Pop-up (Mac)

- Gosearches.GG Przekieruj

- Chrome „Managed by Twoja organizacja” HIJACKER (Windows)

Zeskanuj ten kod QR, aby mieć łatwy do usuwania dostępu do Norton Security – Twój komputer może być zarażony wirusami! wyskakujące okienko na urządzeniu mobilnym.

Polecamy:

Pozbyć się Zakażenia Windows Maderware Dzisiaj:

Platforma: Okna

![]()

Ocena redaktorów dla Combo Cleaner:

Wybitny!

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Copyright © 2007-2023 PcRisk.com. Wszelkie redystrybucja lub reprodukcja części lub całej zawartości w dowolnej formie jest zabroniona.

Ta strona internetowa korzysta z plików cookie, aby uzyskać najlepsze wrażenia na naszej stronie internetowej. Przeczytaj naszą politykę prywatności

Norton 360 Recenzja: Kompletne bezpieczeństwo cyfrowe

Zobacz, czy Nortonlifelock’Cyfrowy apartament bezpieczeństwa cyfrowego jest warty czasu i pieniędzy.

Wszystkie nasze treści są napisane przez ludzi, a nie roboty. Ucz się więcej

Autor: Aliza Vigderman, starszy redaktor, analityk branżowy i Gabe Turner, główny redaktor ostatnio aktualizowany 30 września 2022

Ocena redaktorów:

9.7 /10

Co lubimy

- Chroni do 10 urządzeń: Jedna subskrypcja może chronić do 10 urządzeń, komputerów i smartfonów.

- Solidne bezpieczeństwo cyfrowe: Norton 360 łączy ochronę złośliwego oprogramowania z narzędziami do ochrony urządzeń i danych osobowych. Otrzymasz między innymi narzędzia do zarządzania hasłem, wirtualne prywatne sieci i monitorowanie danych osobowych.

- Wspierany przez sztuczną inteligencję: Norton 360 wykorzystuje sztuczną inteligencję, aby poprawić swoje złośliwe oprogramowanie i wykrywanie zagrożeń.

Czego nie lubimy

- Wyższe ceny odnowienia: Ceny podczas odnawiania subskrypcji są ponad dwukrotnie więcej niż ceny wprowadzające.

- Nie udało się wykryć plików testowych złośliwego oprogramowania: Norton 360 wykrył tylko trzy z czterech pobranych plików testowych złośliwego oprogramowania.

- Historia procesów sądowych: Nortonlifelock stanął w obliczu procesów sądowych i kontrowersji ze względu na domniemane przeładowanie klientów i wątpliwe taktyki sprzedaży.

Dolna linia

Norton 360 to potężne narzędzie ochrony złośliwego oprogramowania od firmy znanej z innowacji technologii bezpieczeństwa cyfrowego. Jako flagowy produkt Nortonlifelock, Norton 360 ma najlepsze funkcje i technologię, jaką ma do zaoferowania firma.

Zawartość: Omówienie Porównanie funkcji testowania podsumowania kosztów obsługi klienta

Marka Norton stała się synonimem bezpieczeństwa cyfrowego. Jako jedna z najdłużej standardowych marek antywirusowych-zaczęła tworzyć oprogramowanie antywirusowe w 1991 roku-Norton ma różnorodną ofertę oprogramowania koncentrowanego na bezpieczeństwie i ochronie danych. Ta różnorodna linia produktów jest nagłówka Norton 360. W tej recenzji my’Przejrzyj Cię przez wszystko, co powinieneś wiedzieć o Norton 360, od funkcji po koszty, przez obsługę klienta, po wartości. gotowy żeby zacząć? Pozwalać’s zaczyna się od przeglądu.

Ocena redaktora

Ogólna ocena

- Chroni do 10 urządzeń

- Solidne bezpieczeństwo cyfrowe

- Wspierany przez sztuczną inteligencję

Krótki przegląd Norton 360

Po zaprzestaniu go w 2014 r. Nortonlifelock ożywił apartament Norton 360 w 2019 roku. Jego główny cel pozostał taki sam: zapewnienie wszechstronnego bezpieczeństwa cyfrowego (w ten sposób 360 w nazwie). Oprócz ochrony złośliwego oprogramowania, plany Norton 360 oferują tworzenie kopii zapasowych w chmurze jako ochronę ransomware, narzędzia do zarządzania hasłem i wirtualne sieci prywatne (VPN). Możesz także połączyć Norton 360 z monitorowaniem kradzieży tożsamości przez LifeLock.

FYI: Przeczytaj naszą szczegółową recenzję LifeLock, aby uzyskać informacje na temat ochrony swojej tożsamości.

Porównanie planów Norton 360

Porównanie planów Norton 360 jest zawsze dobrym miejscem do rozpoczęcia. Zauważ, że istnieją dwa plany Norton 360: Deluxe i Premium. Te dwa plany są podobne w wielu kluczowych obszarach, ale Norton 360 Premium oferuje nieco więcej i lepszą ochronę. Poniższy wykres pokazuje, co ty’Dostaj się z każdym planem.

| Cechy | Norton 360 Deluxe | Norton 360 Premium |

|---|---|---|

| Liczba urządzeń objętych | 5 | 10 |

| System operacyjny | Windows, Mac, iOS i Android | Windows, Mac, iOS i Android |

| Pełna ochrona złośliwego oprogramowania | Tak | Tak |

| Inne rodzaje zabezpieczeń | Antywirus, antyspyware, ochrona przed oprogramowaniem ransomware | Antywirus, antyspyware, ochrona przed oprogramowaniem ransomware |

| Ochrona zagrożeń online kierowana przez AI | Tak | Tak |

| Pamięć kopii zapasowej w chmurze | 50 GB | 100 GB |

| Inteligentna zapora ogniowa | Tak | Tak |

| Menedżer haseł | Tak | Tak |

| Obietnica ochrony 100% wirusów | Tak | Tak |

| Kontrola rodzicielska | NIE | Tak |

| Czas szkolny | NIE | Tak |

| Bezpieczny VPN | Dla maksymalnie 5 urządzeń | Dla maksymalnie 10 urządzeń |

| Monitor prywatności | Tak | Tak |

| PC SafeCam | Tak | Tak |

| Monitorowanie danych osobowych ciemnych sieci | Tak | Tak |

Norton 360 Deluxe

Norton 360 Deluxe to pełny cyfrowy pakiet bezpieczeństwa, który obejmuje ochronę złośliwego oprogramowania, kopię zapasową w chmurze, menedżer haseł, VPN i podstawowe monitorowanie danych osobowych. Działa na urządzeniach Windows, Mac, iOS i Android.

Z każdym subskrypcją ukrywa się do pięciu urządzeń, to’jest dobrym dopasowaniem dla osób, które chcą wszechstronnego bezpieczeństwa cyfrowego. Kopia zapasowa w chmurze 50 GB zapewnia dużo miejsca na ważne pliki, podczas gdy funkcje takie jak ochrona zagrożeń online, inteligentna zapora ogniowa, monitor prywatności i bezpieczny VPN oferują dodatkową ochronę danych, osobistych lub w inny sposób.

Oczywiście cechą najważniejszej Norton 360 Deluxe jest ochrona złośliwego oprogramowania. Norton 360 zapewnia ochronę przed wszystkimi rodzajami złośliwego oprogramowania przy pomocy zaawansowanej sztucznej inteligencji (AI). AI jest w stanie wykryć nowe zagrożenia, niezależnie od tego, czy one’ponownie katalogowane w Nortonlifelock’S Baza danych złośliwego oprogramowania.

Konkluzja: Norton Deluxe jest najlepszy dla osób, które chcą chronić swoje prywatność i urządzenia elektroniczne przed zagrożeniem złośliwym oprogramowaniem, szpiegowaniem, ransomware i oszustwem tożsamości.

Norton 360 Premium

Norton 360 Premium jest pod wieloma względami podobny do Norton 360 Deluxe. Oferuje dokładnie takie same funkcje bezpieczeństwa cyfrowego i technologię wykrywania złośliwego oprogramowania. Główna różnica między Norton 360 Premium a Norton 360 Deluxe ma związek z zasięgiem. Premium obejmuje do 10 urządzeń, dwa razy więcej urządzeń chronionych przez Deluxe.

Dzięki takiej relacji Norton 360 Premium lepiej nadaje się do rodzin. Według jednego badania przeciętne amerykańskie gospodarstwo domowe ma 11 połączonych urządzeń. Spośród nich siedem to urządzenia z ekranami, w tym smartfony i komputery. 1 Z Norton 360 Premium’S 10-evice ochrona, to’jest zdolny do zabezpieczenia cyfrowych aspektów całej rodziny, z miejscem na więcej urządzeń.

Norton 360 Premium oferuje również kilka przydatnych funkcji dla rodziców, dlatego znowu to’jest idealny dla rodzin. Pierwszą funkcją są kontrole rodzicielskie, które umożliwiają rodzicom kontrolowanie tego, co robią ich dzieci i zobaczyć online. Druga funkcja to czas szkolny, który w świetle niedawnego przejścia na szkołę online przez wielu pozwala rodzicom ograniczyć to, co ich dzieci mogą zrobić na urządzeniach w czasie szkoły.

Konkluzja: Norton 360 Premium zapewnia wszechstronne bezpieczeństwo cyfrowe gospodarstwom domowym z maksymalnie 10 urządzeniami. Dodane funkcje, takie jak kontrole rodzicielskie, sprawiają, że jest to przydatna usługa dla rodziców.

Bliższe spojrzenie na funkcje Norton 360

Ponieważ chcieliśmy zobaczyć Norton 360’S Ogólny potencjał, kupiliśmy subskrypcję premium Norton 360 i przetestowaliśmy ją na naszych laptopach i urządzeniach mobilnych. Poniżej znajduje się awaria Norton 360’S najważniejsze funkcje i sposób, w jaki radzili sobie podczas testowania.

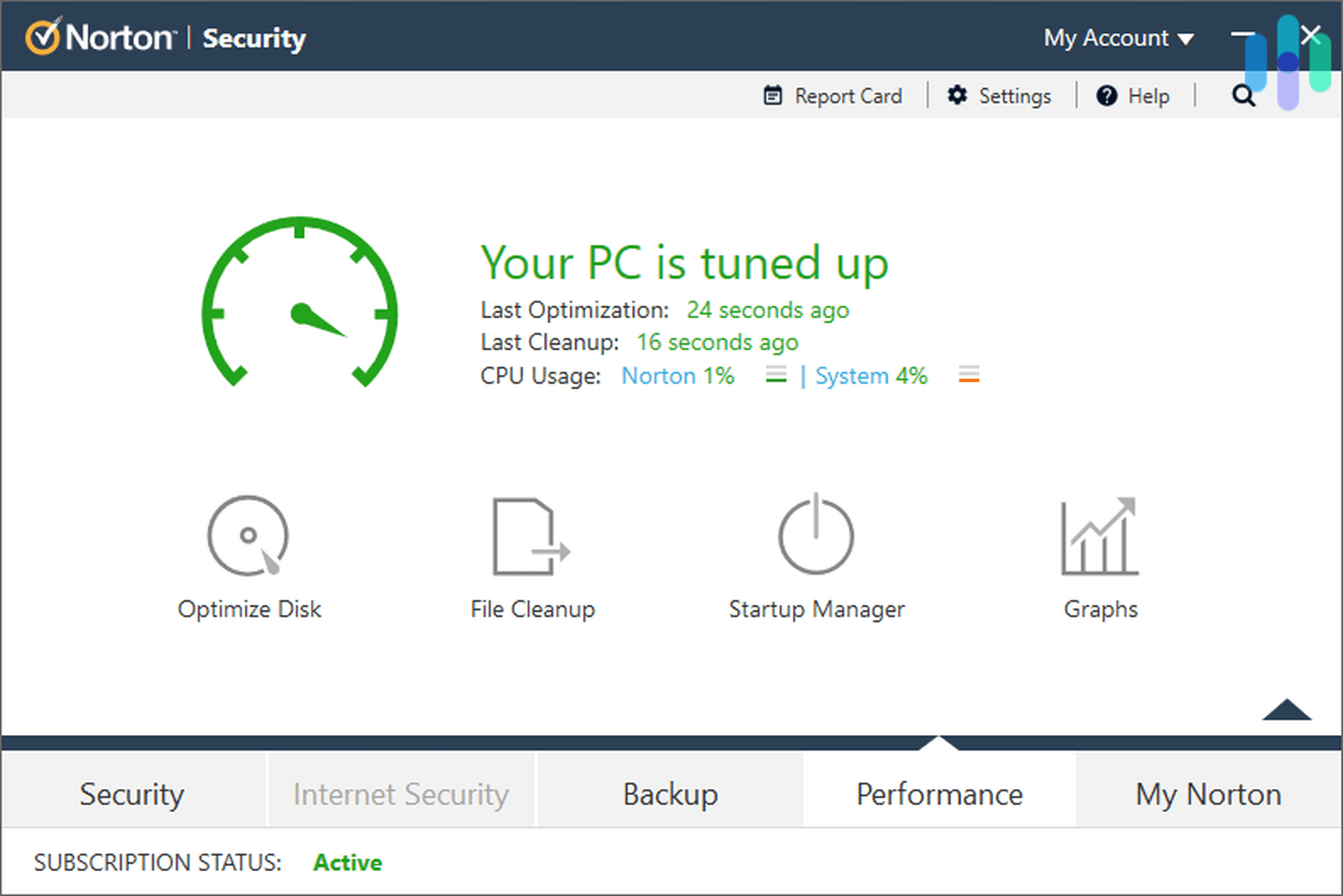

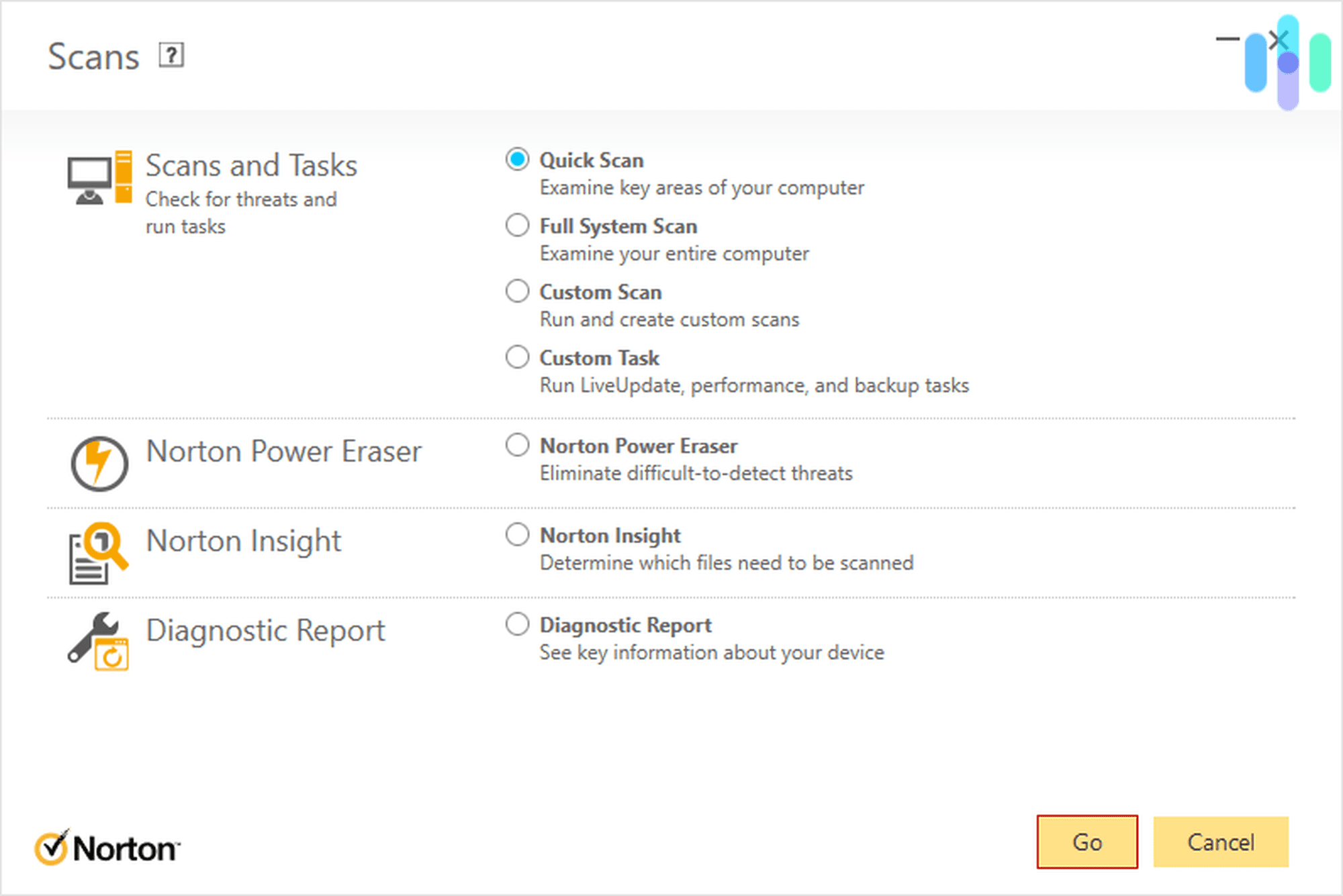

Opcje skanowania

Pierwszą rzeczą, którą zrobiliśmy po pobraniu Norton 360 na nasz komputer z systemem Windows, był skanowanie. Zapewniło nam to kilka opcji skanowania.

- Szybki skan: Szybkie skanowanie skanuje kluczowe obszary komputera, w którym złośliwe oprogramowanie i wirusy często się ukrywają, takie jak pliki programowe. Nasz pierwszy szybki skan zajęło tylko kilka minut.

- Pełne skanowanie: Pełny skan analizuje każdy zakątek komputera’Sęby dyskowe. W zależności od tego, ile danych jest przechowywane w komputerze, pełny skan może potrwać 30 minut lub dłużej. Ponieważ korzystaliśmy z nowego komputera z niewiele plików, zakończył się za około 10 minut.

- Skanowanie niestandardowe: Niestandardowe skanowanie pozwala dostosowywać, które napęd, foldery lub pliki do skanowania. Jeśli istnieją określone obszary, które chcesz obserwować na złośliwe oprogramowanie, możesz utworzyć niestandardowy skan.

Po zakończeniu skanowania Norton 360 zapewnia podsumowanie, które zawiera przydatne informacje, takie jak całkowitą liczbę zeskanowanych plików, niezależnie od tego, czy były pliki, które zostały pominięte, i czy istnieją zagrożenia. Właśnie tam możesz wybrać, które działanie należy podjąć.

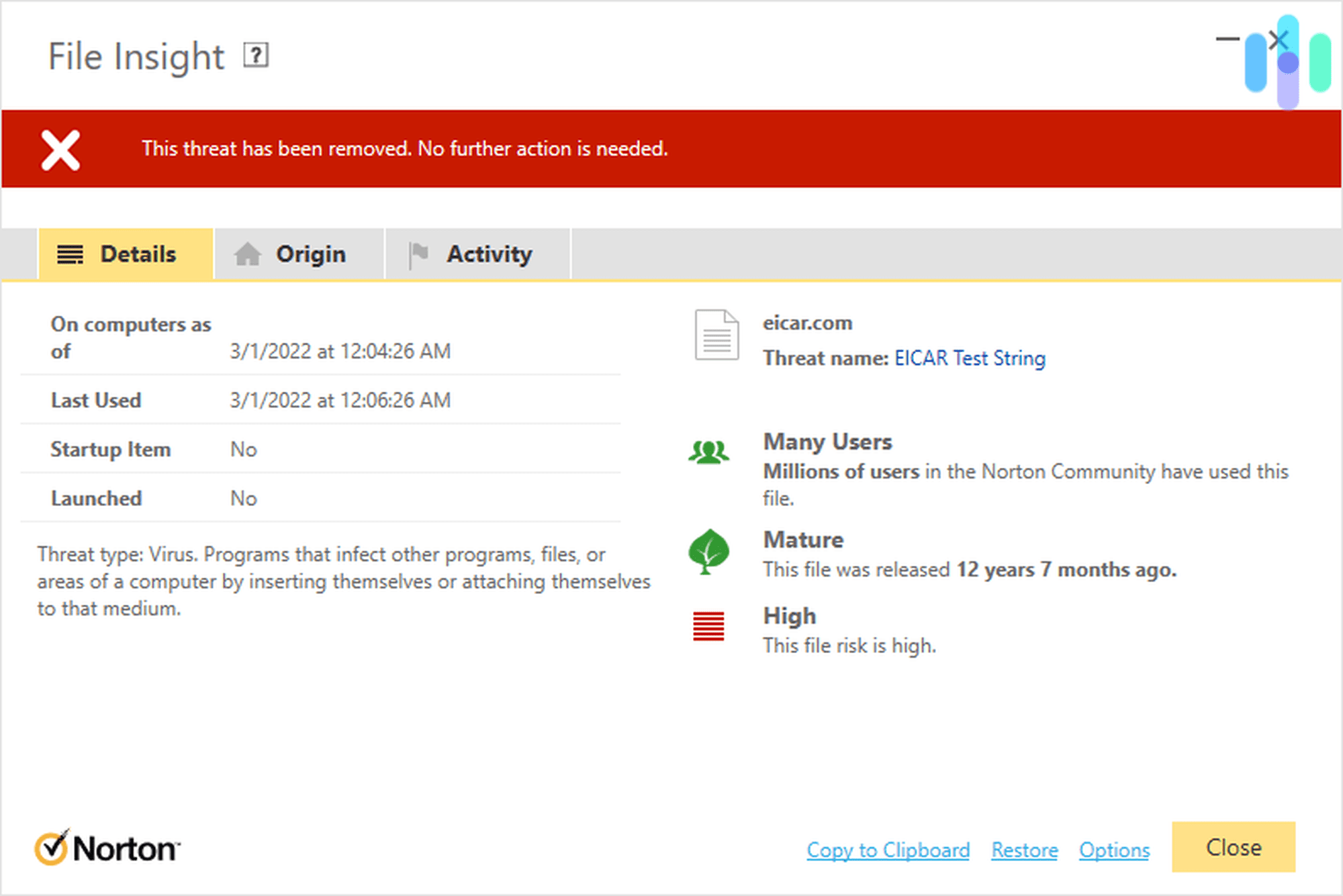

Ochrona w czasie rzeczywistym

Oprogramowanie antywirusowe polegające na samych skanach w celu wykrycia zagrożeń stało się przeszłością. Teraz to oprogramowanie oferuje ochronę w czasie rzeczywistym, aby zapobiec złośliwemu oprogramowaniu przed wejściem do naszych komputerów. Norton 360 zrobił to kilka razy, gdy próbowaliśmy pobrać pliki testowe złośliwego oprogramowania – w zasadzie nieszkodliwe pliki, które naśladują cechy złośliwego oprogramowania. Chociaż udało nam się je pobrać, Norton 360 zeskanował je natychmiast, oznaczył je jako zagrożenia i usunęło je.

Norton 360 didn’T tylko skanuj pobieranie; Zskanowano również pliki, które kopiowaliśmy z napędów zewnętrznych, transferów plików peer-to-peer i nowych plików, które utworzyliśmy. Pewnego razu stworzyliśmy .plik txt zawierający ciąg kodu skopiowaliśmy z pliku testowego złośliwego oprogramowania, a po trafieniu Norton 360 natychmiast go zablokował. Bardzo dobrze.

Sztuczna inteligencja

Jedną z rzeczy, które odróżnia Norton 360 od konkurencji, jest wykorzystanie sztucznej inteligencji, aby pomóc w wykryciu i łagodzeniu zagrożeń. Norton 360 wykorzystuje kilka możliwości AI, każda z unikalnym celem.

- System zapobiegania włamaniu (IPS): IPS wykorzystuje sztuczną inteligencję do analizy przychodzącego ruchu z sieci w celu blokowania potencjalnych zagrożeń przed wejściem do urządzenia. Na przykład, jeśli ty’Re w sieci biurowej i ktoś wysyła złośliwe pliki z urządzenia do twojego, IPS go zablokuje.

- Ochrona behawioralna: Podczas instalacji nowej aplikacji Norton 360 klasyfikuje ją na podstawie tego, co IT’S powinien to zrobić. Na przykład, jeśli skonfigurujesz aplikację VPN, Norton 360 sklasyfikuje ją jako aplikację, która uzyskuje dostęp do twojego połączenia sieciowego. Jeśli aplikacja zacznie zachowywać się podejrzliwie, na przykład, jeśli potajemnie uzyskuje dostęp do kontaktów e -mailowych, Norton 360’S AI zauważysz dziwne zachowanie i zgłosi je.

- Zaawansowane uczenie maszynowe: Oprócz bazy danych znanego złośliwego oprogramowania, Norton 360 używa sztucznej inteligencji do analizy plików wchodzących do komputera. Emuluje to, co robi każdy plik przed wpuszczeniem i blokuje te, które są zaprogramowane, aby zrobić coś ewentualnie nikczemnego. Na przykład, jeśli złośliwe oprogramowanie trojańskie z tyłu, udając się jako nieszkodliwe .Plik TXT próbuje wprowadzić urządzenie, Norton 360’S AI ma duże szanse na złapanie tego.

FYI: Te funkcje AI Don’t pojawiają się w aplikacji Norton 360, ale ciągle działają w tle. Norton 360’Skuteczność w zapewnianiu ochrony w czasie rzeczywistym mówi nam, że jego AI zawiera pracę.

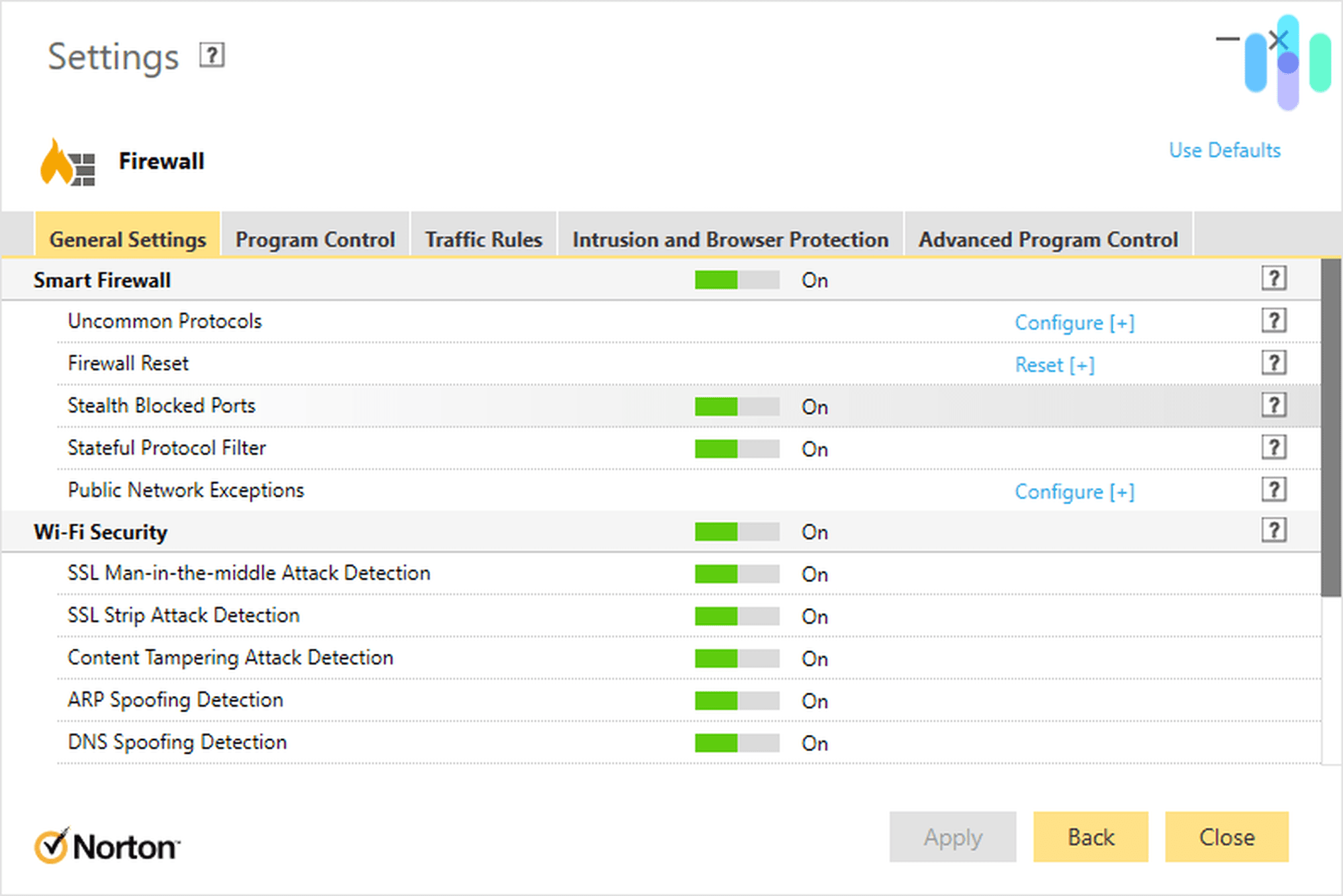

Inteligentna zapora ogniowa

Kolejną warstwą ochrony, którą zapewnia Norton 360, jest inteligentna zapora ogniowa. Zapora działa na poziomie sieci. Analizuje przychodzący i wychodzący ruch i decyduje, na co przejść. Jeśli brzmi to podobnie do funkcji IPS, to’s, ponieważ zapora i IPS działają obok siebie, chociaż mają różne cele.

Nortonlifelock porównuje dwie funkcje bezpieczeństwa lotniska. Zapora działa jako strażnik, sprawdzając wszystkich pod kątem biletów i identyfikacji i pozwalając tylko osobom za zgodą przejścia. W ten sam sposób zapora umożliwia tylko dozwolony ruch, zgodnie z definicją. Z drugiej strony IPS jest odpowiednikiem kontroli bagażu, które używają maszyn rentgenowskich do sprawdzania zawartości bagażu. Sneakier złośliwe oprogramowanie, które udaje się uniknąć zapory, będzie musiał przejść przez IPS’Scrutyna, która najprawdopodobniej zatrzyma ją w swoich utworach.

Testowanie Norton 360’s wydajność

Po dokładnym przetestowaniu jego funkcji, następnie przetestowaliśmy Norton 360’s wydajność. Jak wspomniano, użyliśmy plików testowych złośliwego oprogramowania. Ale zanim podzielimy się z Tobą wyniki, niech’S Dowiedz się trochę więcej o użyciu plików testowych i tego, co nam mówią.

EICAR, który oznacza European Institute for Computer Antivirus Research, jest organizacją, która opracowała znormalizowany plik używany do testowania oprogramowania antywirusowego. 2 Sam plik jest nieszkodliwy i jest uzasadniony program; W rzeczywistości, jeśli go uruchomisz, po prostu drukuje wiadomość “Plik testowy eicar-standard-antywirusowy!” Mimo to, ponieważ to’s Standaryzowany plik testowy dla przeciwwirusów, większość produktów antywirusowych reaguje na to tak, jak to robią z prawdziwym złośliwym oprogramowaniem.

Teraz cel tego testu jest’t, aby ustalić, ile programów antywirusowych złośliwego oprogramowania może wykryć; Zagrożenia cyfrowe zawsze ewoluują, a pojedynczy plik może’t Powiedz nam, jak dobrze oprogramowanie antywirusowe dostosowuje się. Raczej testuje, jak głęboki program antywirusowy wygląda na wykrycie złośliwego oprogramowania.

W sumie są cztery pliki do pobrania:

- .plik com: Pierwszy to .plik com, który jest programem wykonywalnym zawierającym testowe złośliwe oprogramowanie. To’S poziomu powierzchni, więc powinno być łatwe do wykrycia.

- .plik txt: Drugi to .Plik txt, który, jeśli otworzysz go z edytorem tekstu, zawiera fałszywy złośliwy kod. To mówi nam, czy Norton 360 jest w stanie zeskanować zawartość plików pod kątem zagrożeń.

- .plik zip: Trzeci plik jest zarchiwizowany (.Plik zip), który zawiera testowe złośliwe oprogramowanie. To mówi nam, czy Norton 360 skanuje zarchiwizowane foldery i ich zawartość.

- .plik zip (2): Czwarty plik to kolejny .plik zip, tym razem zawierający poprzedni zarchiwizowany folder. Użyliśmy tego pliku, aby ustalić, czy archiwa Norton 360 skanują więcej niż jedną warstwę głęboką.

Z czterech plików Norton 360 oznaczył trzy – pliki numer jeden, dwa i cztery. Musieliśmy wykonać ręczny skanowanie niestandardowe na trzecim pliku dla Norton 360, aby zauważyć to jako ryzykowny plik. Mimo to trzy z czterech to świetny wynik.

Obsługa klienta

Oprócz testowania Norton 360 jako produktu, sprawdziliśmy również Nortonlifelock jako firmę, szczególnie obsługę klienta. Byliśmy zadowoleni z tego, co znaleźliśmy.

Po pierwsze, Nortonlifelock ma centrum pomocy online, które obejmuje szeroki zakres tematów, od faktur i subskrypcji po funkcje i rozwiązywanie problemów. Tam znaleźliśmy odpowiedzi na większość pytań, które mieliśmy, kiedy zaczęliśmy testować Norton 360. Po drugie, Nortonlifelock ma aktywne forum społeczności, na którym klienci mogą wchodzić w interakcje i pomagać sobie w rozwiązywaniu problemów. Forum jest szczególnie pomocne, jeśli ty’Ponownie stawiają czoła problemom specyficznym dla urządzenia lub systemu operacyjnego, tak jak tam’jest dużą szansą, że podobne problemy zostały już tam opublikowane. I po trzecie, Nortonlifelock’S Obsługa klienta jest łatwa do osiągnięcia w dowolnym momencie i gdziekolwiek jesteś. Ma obsługę telefonicznej i czatu na żywo, które są dostępne 24/7.

Koszt

Mimo że funkcje, wydajność i obsługa klienta zawsze są na pierwszym miejscu, naszym zdaniem wiemy, że cena jest zawsze ogromnym czynnikiem decydującym. Więc pozwól’S Recenzja Nortonlifelock’S Ceny za Norton 360.

| cennik | Norton 360 Deluxe | Norton 360 Premium |

|---|---|---|

| Cena pierwszego roku | 49 USD.99 | 54 USD.99 |

| Coroczna cena odnowienia | 109 USD.99 | 129 USD.99 |

Norton 360’S Cena jest prosta. Cena pierwszego roku to ile ty’LL Pay przy zakupie subskrypcji po raz pierwszy. O ile nie anulujesz się przed wygaśnięciem subskrypcji, Norton 360 automatycznie odnowi się na kolejny rok. Jednak ceny odnowienia są wyższe niż ceny pierwszego roku, ponieważ nie zawierają już rabatów cenowych wstępnych.

Uważamy, że Norton 360’Ceny S jest konkurencyjne. Pamiętaj, że subskrypcja obejmuje nie tylko ochronę złośliwego oprogramowania, ale także VPN, menedżer haseł i podstawowe monitorowanie tożsamości. Te dodatkowe usługi mogą z łatwością kosztować więcej niż 10 USD miesięcznie. Nawet z droższą premią Norton 360, miesięczny koszt odnowienia wynosi zaledwie 10 USD.50, więc to’S zdecydowanie przystępny cenowo. Ponadto, przy mocno zdyskontowanych cenach pierwszego roku, możesz uzyskać wszechstronne bezpieczeństwo cyfrowe za aż 4 USD.16 miesięcznie. Istnieją subskrypcje tylko VPN, które kosztują więcej, więc zdecydowanie rozważ Norton 360, jeśli chcesz niedrogiej, ale kompleksowej ochrony urządzeń.

Czy Norton 360 jest warty pieniędzy?

Ogólnie Norton 360 to świetna usługa ochrony złośliwego oprogramowania i cyfrowej bezpieczeństwa. To’s z testowanej i zaufanej marki, która oferuje wysokiej jakości produkty cyfrowe, to’S oprogramowanie najwyższej klasy, biorąc pod uwagę, że wykorzystuje AI do wykrywania i zapobiegania zagrożeniom, a’s przystępne. Polecamy Norton 360 dla większości ludzi. Jeśli jednak chcesz dowiedzieć się, czy to’jest dla Ciebie odpowiednia usługa ochrony złośliwego oprogramowania, oto nasze ostatnie przemyślenia.

Norton 360 ma świetnie w

- Ochrona urządzenia: Norton 360 Deluxe chroni do pięciu urządzeń, a Premium covers do 10. Dodatkowo działa w systemie Windows, Mac, iOS i Android.

- Monitorowanie zagrożenia oparte na sztucznej inteligencji: Norton 360 poprawia wykrywanie złośliwego oprogramowania za pomocą sztucznej inteligencji z szerokim zakresem możliwości.

- Oferowanie przydatnych dodatków: Ochrona przeglądarki, VPN, narzędzia do zarządzania hasłem i optymalizator komputer.

- cennik: Norton 360’S Cena nie ma’T Złam bank. W rzeczywistości, to’S jedna z bardziej przystępnych cenowo’przetestowane.

Uważaj jednak na te wady

- Wyższe wskaźniki odnowienia: Kiedyś’Wykorzystano z rabatu pierwszego roku, spodziewaj się, że roczna przedłużenie subskrypcji podwoi się.

- Zagracona aplikacja: Czasami ty’LL musi przełączać się między różnymi interfejsami w aplikacji, aby uzyskać dostęp do niektórych funkcji. Na przykład możesz wyświetlić funkcję Smart Firewall tylko wtedy, gdy przełączysz się na klasyczny widok.

- Funkcja Windows: Jeśli ty’Ponownie użytkownik komputerów Mac, niektóre funkcje dostępne w systemie Windows mogą nie działać. Na przykład kopia zapasowa w chmurze można skonfigurować tylko za pomocą urządzeń Windows.

Ostatecznie najważniejsze jest to, że otrzymujesz usługę ochrony złośliwego oprogramowania, która działa i która stale się poprawia. Na podstawie naszego doświadczenia to’s dokładnie to, czym jest Norton 360. Ale to’nie jedyne oprogramowanie antywirusowe, które ma te cechy. My’opracował listę najlepszego oprogramowania antywirusowego, a jeśli ty’Szukam innych opcji, zalecamy spojrzenie na tę listę.

Norton 360 FAQ

Zanim zakończymy tę recenzję, odpowiedzmy na niektóre często zadawane pytania.

Tak, jest siedmiodniowy bezpłatny proces Norton 360. Ty’Muszę podać informacje o płatności, aby uzyskać do niego dostęp, ale wygrałeś’nie są obciążone do czasu zakończenia procesu.

Norton 360 ma 60-dniowy okres zwrotu. W ciągu pierwszych 60 dni od zakupu możesz anulować subskrypcję i poprosić o zwrot pieniędzy.

Norton 360 wykrywa wszystkie rodzaje złośliwego oprogramowania, w tym wirusy, trojany, robaki i oprogramowanie szpiegujące. Wykorzystuje również sztuczną inteligencję do wykrywania potencjalnych zagrożeń, nawet jeśli oni’Re Nowe i jeszcze nie w Nortonlifelock’S ZAGRANICZONE baza danych.

Jeśli plik jest wysokie, Norton 360 automatycznie go usunie. Jednak możesz zdecydować się na ręczne podjęcie działań w ustawieniach.