Co to jest złośliwe oprogramowanie i jak zapobiegać atakom złośliwego oprogramowania w 2022 roku

Streszczenie:

. Wraz ze wzrostem liczby typów złośliwego oprogramowania w 2022. Ten artykuł zawiera wgląd w to, jak działa złośliwe oprogramowanie, wspólne rodzaje złośliwego oprogramowania i wskazówki, aby zapobiec atakom złośliwego oprogramowania.

Kluczowe punkty:

1. Apteka: Ataki apteki przekierowują użytkowników z legalnych witryn na złośliwe.

2. Norton i ochrona przed hakerami: Oprogramowanie Norton Security, takie jak Norton 360 lub Norton Antivirus, zabezpieczenia przed hakowaniem poprzez blokowanie złośliwego oprogramowania i zapobieganie dostępowi do złośliwych stron internetowych lub plików.

3. Mechanizmy ochrony: Norton Security Software ostrzega przed podejrzanymi stronami internetowymi, zapobiega pobieraniu podejrzanych plików i alerty o potencjalnym złośliwym oprogramowaniu w e -mailach.

4. Definicja złośliwego oprogramowania: Złośliwe oprogramowanie odnosi się do oprogramowania zaprojektowanego w celu uzyskania nieautoryzowanego dostępu lub spowodowania uszkodzenia systemu komputerowego bez wiedzy właściciela.

5. Początki złośliwego oprogramowania: Złośliwe oprogramowanie zostało początkowo stworzone do eksperymentów i psikusów, ale później wykorzystano do wandalizmu i ukierunkowanego zniszczenia.

6. Jak działa złośliwe oprogramowanie: Hakerzy strategicznie umieszczają złośliwe linki lub pliki przed ofiarami, wywołując instalację, a następnie kradzież, narażanie lub niszczenie wrażliwych danych.

7. Piżaki USB i dyski flash: Cyberprzestępcy używają tych urządzeń do rozpowszechniania złośliwego oprogramowania, co utrudnia systemy wykrywania infekcji. Unikaj wkładania nieznanych urządzeń pamięci do komputera.

8. 10 typowych rodzajów złośliwego oprogramowania: Wirusy złośliwego oprogramowania, złośliwe oprogramowanie, złośliwe oprogramowanie trojańskie, oprogramowanie ransomware, botnety, oprogramowanie, szpiegowanie, rootkits, złośliwe oprogramowanie i złośliwe oprogramowanie.

9. Ostrzeżenie znaki ataków złośliwego oprogramowania: Wolniejszy system operacyjny, nieoczekiwane wypadki, częste wyskakujące okienka i ostrzeżenia bezpieczeństwa, niewyjaśnione wykorzystanie danych, podejrzana aktywność sieciowa i wyłączone oprogramowanie bezpieczeństwa.

10. Wskazówki dotyczące zapobiegania: Używaj renomowanego oprogramowania bezpieczeństwa, aktualizuj systemy operacyjne i aplikacje, zachowaj ostrożność podczas pobierania plików lub klikając linki, włącz zapory ogniowe, korzystaj z mocnych i unikalnych haseł oraz edukuj się na temat typowych taktyk phishingowych i inżynierii społecznej.

Pytania i odpowiedzi:

1. Czy Norton chroni przed hakerami?

Tak, oprogramowanie do zabezpieczeń Norton chroni przed hakerami, blokując złośliwe oprogramowanie i zapobiegając dostępowi do złośliwych stron internetowych lub plików. Ostrzega również użytkowników o potencjalnym złośliwym oprogramowaniu w e -mailach.

2. Jaka jest definicja złośliwego oprogramowania?

Złośliwe oprogramowanie odnosi się do oprogramowania zaprojektowanego w celu uzyskania nieautoryzowanego dostępu lub spowodowania uszkodzenia systemu komputerowego bez wiedzy właściciela.

3. Jak działa złośliwe oprogramowanie?

Złośliwe oprogramowanie działa poprzez strategiczne umieszczenie złośliwych linków lub plików przed ofiarami, wyzwalając instalację, a następnie kradzież, narażanie lub niszczenie poufnych danych.

4. Jak mogę chronić się przed złośliwym oprogramowaniem?

Aby chronić się przed złośliwym oprogramowaniem, możesz korzystać z renomowanego oprogramowania bezpieczeństwa, aktualizować systemy operacyjne i aplikacje, zachowaj ostrożność podczas pobierania plików lub klikając linki, włączyć zapory ogniowe, korzystać z mocnych i unikalnych haseł oraz edukować się na temat typowych taktyk phishingowych i inżynierii społecznej.

5. Jakie są wspólne rodzaje złośliwego oprogramowania?

Typowe rodzaje złośliwego oprogramowania obejmują wirusy złośliwego oprogramowania, złośliwe oprogramowanie robakowe, złośliwe oprogramowanie trojanu, oprogramowanie ransomware, botnety, oprogramowanie, szpiegowanie, rootkits, złośliwe oprogramowanie i złośliwe oprogramowanie i złośliwe oprogramowanie.

6. Jakie są oznaki ostrzegawcze ataku złośliwego oprogramowania?

Znaki ostrzegawcze ataku złośliwego oprogramowania obejmują wolniejszy system operacyjny, nieoczekiwane wypadki, częste wyskakujące okienki i ostrzeżenia bezpieczeństwa, niewyjaśnione wykorzystanie danych, podejrzane działanie sieciowe i wyłączone oprogramowanie bezpieczeństwa.

7. Jak zapobiec rozprzestrzenianiu się złośliwego oprogramowania przez patyczki USB i dyski flash?

Możesz zapobiec rozprzestrzenianiu się złośliwego oprogramowania przez patyczki USB i napędów flash, unikając wkładania nieznanych urządzeń pamięci masowej do komputera.

8. Co powinienem zrobić, jeśli mój komputer jest zarażony złośliwym oprogramowaniem?

Jeśli podejrzewasz, że komputer jest zarażony złośliwym oprogramowaniem, powinieneś uruchomić pełny skanowanie za pomocą renomowanego oprogramowania bezpieczeństwa, kwarantanny lub usunąć wykryte zagrożenia, i w razie potrzeby rozważyć poszukiwanie profesjonalnej pomocy.

9. Czy złośliwe oprogramowanie może zainfekować urządzenia mobilne?

Tak, złośliwe oprogramowanie może zainfekować urządzenia mobilne. Ważne jest, aby korzystać z renomowanego oprogramowania bezpieczeństwa i zachować ostrożność podczas pobierania aplikacji lub klikając nieznane linki.

10. Czy są jakieś czerwone flagi, które pomogą zidentyfikować różne rodzaje zagrożeń złośliwego oprogramowania?

Tak, niektóre czerwone flagi obejmują nieoczekiwane spowolnienie systemu, stałe awarie systemu, nadmierne wyskakujące okienka, niewyjaśnione wykorzystanie danych, podejrzane działanie sieciowe i wyłączone oprogramowanie bezpieczeństwa.

Czym jest złośliwe oprogramowanie, jak zapobiegać atakom złośliwego oprogramowania w 2022 roku

Apteka Podobnie jak w atakach phishingowych, Norton Protection wykrywa ataki apteki, które przekierowują użytkowników z legalnej strony do złośliwego.

Czy Norton chroni przed hakerami?

Norton Security Software, takie jak Norton 360 lub Norton Antivirus, chroni przed hakowaniem w taki sposób, że powstrzymuje złośliwe oprogramowanie przed infekowaniem urządzenia. Hakerzy używają złośliwego oprogramowania do tworzenia tylnych drzwi w systemach operacyjnych, aby mogli uzyskać dostęp do urządzenia. Oprogramowanie bezpieczeństwa może również zablokować wizytę w złośliwej stronie internetowej, która prosi Cię o Twoje dane osobowe.

Przykładami ochrony przed hakerami są:

-

- powstrzymując cię od odwiedzania podejrzanej strony;

- pobieranie podejrzanego pliku z Internetu;

- ostrzegając przed e -mailem zawierającym złośliwe oprogramowanie lub link do niego.

Czy ten artykuł był pomocny?

Czym jest złośliwe oprogramowanie + jak zapobiegać atakom złośliwego oprogramowania w 2022 roku

Złośliwe oprogramowanie to skrócona forma “złośliwe oprogramowanie.” Jest to oprogramowanie, które jest specjalnie zaprojektowane w celu uzyskania dostępu lub uszkodzenia komputera, zwykle bez wiedzy właściciela.

Pierwotnie technicy stworzyli złośliwe oprogramowanie do eksperymentów i psikusów. Ostatecznie osoby z niewłaściwą wolą postrzegały to przydatne dla wandalizmu i zniszczenia ukierunkowanych maszyn.

Teraz, z ponad 25 milionami nowych rodzajów złośliwego oprogramowania zarejestrowanych od samego początku 2022. Skorzystaj z tego ostatecznego przewodnika, aby zrozumieć, jak działa złośliwe oprogramowanie, różne rodzaje złośliwego oprogramowania widocznego w Internecie oraz wskazówki dotyczące zapobiegania złośliwym oprogramowaniu, które mogą pomóc zapewnić bezpieczeństwo danych osobowych i urządzeń.

Jak działa złośliwe oprogramowanie?

Proces złośliwego oprogramowania do urządzenia jest stosunkowo prosty:

- Haker strategicznie umieszcza złośliwy link, Zgłoszenie lub załącznik przed ofiarą, potencjalnie jako e -mail phishing za pośrednictwem taktyk inżynierii społecznej.

- Ofiara kliknie zarażony zasób, nieświadomie wyzwalając złośliwe oprogramowanie do zainstalowania na ich urządzeniu.

- Złośliwe oprogramowanie kradnie, kompromis i/lub niszcz wrażliwe dane przechowywane na urządzeniu.

Ale niektóre cyberprzestępcy lubią używać patyczek USB i napędów flash, aby rozpowszechniać złośliwe oprogramowanie, ponieważ to’jest trudniejszy dla systemu

wykryć w ten sposób infekcje. Aby uniknąć tej taktyki, nigdy nie wstawiaj Unfamiliare Urządzenia pamięci do komputera.Pamiętaj, że jest mnóstwo rzeczy, które możesz zrobić, aby chronić się przed hakerami’ przebiegłe schematy, zaczynając od poznania rodzajów złośliwego oprogramowania, z którego lubią korzystać.

10 rodzajów złośliwego oprogramowania

Istnieją różne rodzaje złośliwego oprogramowania czające się online. Oto 10 najczęstszych rodzajów złośliwego oprogramowania widocznego w Internecie:

- Złośliwe oprogramowanieWirusy: Niebezpieczne elementy kodu włożone do programu lub aplikacji i często wywoływane przez same ofiary.

- Robakzłośliwe oprogramowanie: Zakażenia złośliwego oprogramowania są zaprojektowane do replikacji i użycia wad systemowych, aby dotrzeć do urządzeń.

- trojańskizłośliwe oprogramowanie: Złośliwe zagrożenia, które naśladują legalne aplikacje lub programy, aby ofiary do pobrania i nieświadomie zainstalowanie złośliwego oprogramowania.

- Ransomware: złośliwe oprogramowanie, które może blokować, szyfrować i niszczyć pliki osobiste’s zainstalowany.

- Botnety: Programy przypominające pająki, które pełzają w Internecie, szukając wad bezpieczeństwa do wykorzystania.

- Adware: złośliwe oprogramowanie, które wyświetla niechciane wyskakujące okienka, które mogą śledzić Twoją aktywność przeglądania.

- Spyware: rodzaj złośliwego oprogramowania, który śledzi i rejestruje aktywność użytkownika w tajemnicy.

- Rootkits: złośliwe oprogramowanie, które może przyznać hakerom ukończyć zdalny dostęp do ofiary’urządzenie s.

- Złośliwe oprogramowanie: złośliwe oprogramowanie z wykorzystaniem protokołów i oprogramowania już wbudowanych w systemy operacyjne w celu zarażania urządzeń.

- Malvertising: Reklamy zakażone złośliwym oprogramowaniem zaprojektowane do instalacji na urządzeniu po kliknięciu wyświetlonego okienka.

Przywdziewać’Nie pozwól, aby te ataki złośliwego oprogramowania zjadły poczucie bezpieczeństwa online. Istnieje wiele czerwonych flag, które możesz uważać, aby pomóc w różnych zagrożeniach złośliwego oprogramowania.

Znaki ostrzegawcze ataku złośliwego oprogramowania

Trzymaj ochronę, gdy przeglądasz online, zachowując te znaki ostrzegawcze ataku złośliwego oprogramowania.

Wolniejszy system operacyjny

Jeśli zauważysz dramatyczne spowolnienie w komputerze’S Prędkość, może to być znak złośliwy na urządzeniu. Możesz także zauważyć zamrażanie ekranu, niewyjaśnione restart i losowe odłączenia Wi-Fi.

Pamiętaj, że nie wszystkie komputery doświadczające wolniejszych systemów mają zakażenia złośliwego oprogramowania. Czasami brak pamięci może mieć wpływ na urządzenie’S system operacyjny.

Nieoczekiwane wypadki

Niektóre wypadki systemowe mają podstawową przyczynę, na przykład niezgodne oprogramowanie lub problemy z zasilaniem. Istnieją jednak pewne przypadki, w których złośliwe oprogramowanie może być w grze. Jeśli awarie systemu stają się stałe, nawet w przypadku aplikacji, które znasz, pracują dla komputera, istnieje szansa’S cierpi na zakażenie złośliwym oprogramowaniem.

Wyskakujące okienka i ostrzeżenia o bezpieczeństwie

Podawane reklamy denerwują wielu użytkowników internetowych-dlatego wiele przeglądarek jest wyposażonych w wstępnie zainstalowane blokery wyskakujące. To’S DLACZEGO, jeśli widzisz powódź wyskakujących okien’wiedz, że prawdopodobnie jeźdzą na złośliwym oprogramowaniu. Hakerzy używają tych złośliwych reklam i oprogramowania szpiegowskim do śledzenia Twojej aktywności online.

Żądania okupu

Zapotrzebowanie na ransom wyświetlane na ekranie komputera są pewnym znakiem, że komputer ma złośliwe oprogramowanie. Hakerzy używają różnych rodzajów oprogramowania ransomware, aby skorzystać z osoby’S prywatne informacje, aby osiągnąć zysk dla siebie.

Zmniejszona przestrzeń do przechowywania

Dramatyczne zmiany w twoim komputerze’pojemność przechowywania może być znakiem, że urządzenie hostuje niebezpieczne złośliwe oprogramowanie.

Niewielka lub nie może oznaczać, że złośliwe oprogramowanie było w stanie zagrozić wielu plików, ponieważ złośliwe oprogramowanie rozszerza się, gdy wchodzi głębiej w Twój system. Nadmiar przestrzeni może wskazywać, że złośliwe oprogramowanie było w stanie ukończyć swoją pracę, ponieważ niektóre infekcja SCAN usuwa ważne pliki i oprogramowanie.

Podejrzany ruch sieciowy

Cyberbezpieczeństwo, które wiele osób korzysta, monitoruje ruch sieciowy pod kątem oznak podejrzanej działalności. Jeśli zamkniesz wszystkie podłączone urządzenia i nadal widzisz kontynuację aktywności, haker mógł złapać złośliwe oprogramowanie na jedno z twoich devices.

Przeglądarka przekierowuje

Chociaż nie każde przekierowanie jest niebezpieczne, istnieje pewne przekierowania przeglądarki, które mogą doprowadzić cię do potencjalnie szkodliwych stron internetowych. Na przykład hakerzy mogą tworzyć rozszerzenia przeglądarki zaprojektowane w celu automatycznego przekierowywania Cię do ich pobieranych przez złośliwe oprogramowanie. Oni’Użyj ich do gromadzenia i rejestrowania danych osobowych.

Znajomość oznak niezabezpieczonych stron internetowych może pomóc w zidentyfikowaniu tej taktyki ataku złośliwego oprogramowania. Obejmuje to uważanie:

- Podejrzane różnice adresów URL

- “Http” nie lokalizacja

- Negatywne recenzje

- Niezamówione okienka

Wyłączone oprogramowanie antywirusowe

Hakerzy są wystarczająco inteligentni, aby wiedzieć, że większość ludzi wyposaża swoje urządzenia w pewną ochronę złośliwego oprogramowania. Ich obejściem było projektowanie złośliwego oprogramowania, które może wyłączyć oprogramowanie antywirusowe lub inne rodzaje rozszerzeń bezpieczeństwa, że alertuzatorzy potencjalnych zagrożeń.

Jeśli znajdziesz te narzędzia wyłączone na komputerze, sprawdź, czy Twoje urządzenie pokazuje inne oznaki infekcji, takie jak wolniejszy system operacyjny i ograniczone miejsce do przechowywania.

Kontakty otrzymujące od Ciebie dziwne wiadomości

Jeśli twoi przyjaciele zaczną cię pytać o dziwne wiadomości’Ponownie wysyłając je (inaczej niż okazjonalny mem), wówczas twój osobisty numer telefonu lub e -mail może znajdować się w rękach cyberprzestępstwa. Hakerzy mogą korzystać z zaufanych numerów telefonów i skradzionych kontaktów do wysyłania e -maili phishingowych i SMS -ów do spamu do twoich kontaktów.

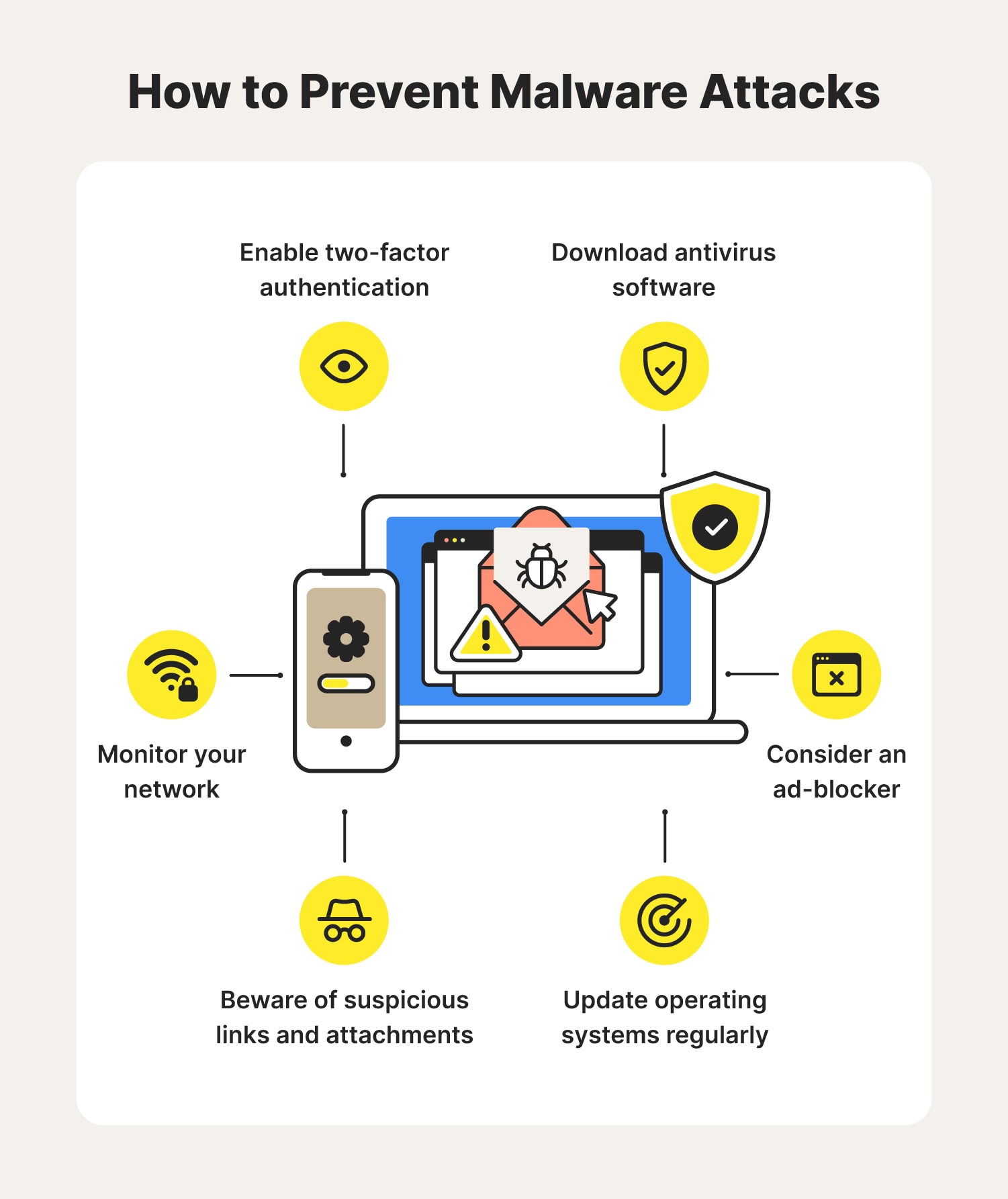

6 wskazówek dotyczących ochrony złośliwego oprogramowania

Nie wiedząc, na co powinieneś szukać, istnieje kilka rzeczy, które możesz zrobić samodzielnie, aby zapewnić bezpieczeństwo urządzeń i danych osobowych.

1. Regularnie aktualizuj systemy operacyjne

To’jest ważne, aby regularnie sprawdzać urządzenia w celu uzyskania aktualizacji oprogramowania. Jak wspomniano, hakerzy często używają botnetów i innych rodzajów złośliwego oprogramowania, aby ujawnić zero-day exploits w celu naruszenia urządzeń i sieci.

2. Uważaj na podejrzane linki i załączniki

Uważanie na podejrzane linki i załączniki może pomóc zapobiec złośliwemu atakowi wymknięcia się na komputerze. Mogą wyglądać jak adresy URL, które Don’t Całkowicie przypomina to, co ty’przyzwyczajony do oglądania lub e -maili od nieznanych nadawców. CyberKriminals uwielbiają je używać oprócz e -maili phishingowych i taktyk inżynierii społecznej, aby oszukać użytkowników w przekazaniu ich prywatnych informacji.

3. Zastanów się nad blokerem reklamowym

CyberThieves może używać wyskakujących wyskakujących wyskakujących oprogramowania szpiegowskim i/lub oprogramowania adwokackiego do nielegalnego śledzenia aktywności sieciowej i instalacji złośliwego oprogramowania na urządzeniu. Aby zapobiec tego rodzaju atakom złośliwego oprogramowania, rozważ pobranie ad-bloker. To narzędzie cyberbezpieczeństwa pomaga powstrzymać złośliwe reklamy przed pojawieniem się na ekranie – a z kolei powstrzymuje cię przed kliknięciem.

4. Włącz uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe przydaje się, jeśli cyberprzestępstwo jest w stanie uzyskać dostęp do twoich poświadczeń logowania. Biometryczne funkcje bezpieczeństwa, takie jak skanowanie odcisków palców i rozpoznawanie twarzy, sprawiają, że Twoja tożsamość jest koniecznością, zanim będziesz mógł w pełni uzyskać dostęp do konta. A odkąd hakerzy prawdopodobnie wygrali’Nie jest w stanie odtworzyć swojego DNA i/lub struktury twarzy, oni’LL prawdopodobnie uderzył w przeszkodę w dostępie.

5. Monitoruj swoją sieć

Użytkownicy mogą zwrócić się do swojej aktywności sieciowej, aby sprawdzić, czy oni’potencjalnie radzić sobie z zakażeniem złośliwym oprogramowaniem. Jeśli zauważysz, że nieznane adresy IP podejmują dużą ilość Twojego użytkowania, haker może próbować zagrozić danych na twoich urządzeniach.

6. Pobierz oprogramowanie antywirusowe

Zaufane oprogramowanie antywirusowe może pomóc w zapewnieniu urządzeń w ochronie 24/7 przed atakami złośliwego oprogramowania, zagrażając bezpieczeństwu cybernetycznym. Często wyposażone w menedżerów haseł i oprogramowanie do wykrywania zagrożeń, oprogramowanie bezpieczeństwa może pomóc w przeglądaniu bardziej pewnie, wiedząc, że masz odpowiednie narzędzia do bezpieczeństwa cybernetycznego, aby zapewnić bezpieczeństwo.

Złośliwe oprogramowanie jest jednym z oryginalnych cyberbraków, co oznacza, że byliśmy w stanie dowiedzieć się wiele o taktykach cyberataków i możemy to wykorzystać przeciwko nim. Użyj tych wskazówek dotyczących ochrony złośliwego oprogramowania i znaków ostrzegawczych, aby wyprzedzić hakerów i zwiększyć bezpieczeństwo złośliwego oprogramowania.

Często zadawane pytania dotyczące złośliwego oprogramowania

Sprawdź niektóre z najczęściej zadawanych pytań dotyczących złośliwego oprogramowania, aby pomóc w ochronie przed atakami złośliwego oprogramowania.

Jak usunąć złośliwe oprogramowanie?

Kroki usuwania złośliwego oprogramowania mogą się różnić w zależności od urządzenia. Jeśli masz komputer Mac®, możesz usunąć złośliwe oprogramowanie, wykonując te kroki:

- Odłącz od Internetu.

- Wprowadź tryb awaryjny.

- Sprawdź swoją aktywność pod kątem podejrzanych aplikacji.

- Uruchom skaner złośliwego oprogramowania.

- Sprawdź swoją przeglądarkę’S Strona główna.

- Wyczyść pamięć podręczną.

Użytkownicy komputerów mogą usunąć złośliwe oprogramowanie ze swoich urządzeń, podejmując te kroki:

- Odłącz od Internetu.

- Wprowadź tryb awaryjny.

- Sprawdź monitor aktywności pod kątem złośliwych aplikacji.

- Uruchom skaner złośliwego oprogramowania.

- Napraw swoją przeglądarkę internetową.

- Wyczyść pamięć podręczną.

Jakie są 4 przykłady złośliwego oprogramowania?

Cztery przykłady złośliwego oprogramowania obejmują:

- Wirusy.

- Robaki.

- Trojany.

- Oprogramowanie ransomware.

Skąd mam wiedzieć, czy mam złośliwe oprogramowanie?

Istnieje kilka znaków ostrzegawczych, które wskazują, że możesz mieć złośliwe oprogramowanie:

- Nieoczekiwane wypadki.

- Wyskakujące okienka i ostrzeżenia o bezpieczeństwie.

- Żądania okupu.

- Zmniejszona przestrzeń do przechowywania.

- Podejrzany ruch sieciowy.

- Przeglądarka przekierowuje.

- Wyłączone oprogramowanie antywirusowe.

- Kontakty otrzymujące od Ciebie dziwne wiadomości.

Jest złośliwym oprogramowaniem wirusem?

Złośliwe oprogramowanie to termin używany do obejmujący wiele rodzajów złośliwego oprogramowania, które obejmuje wirusy i inne rodzaje cyberataków.

Czy złośliwe oprogramowanie może rozprzestrzeniać się przez Wi-Fi?

Tak, złośliwe oprogramowanie może używać połączeń Wi-Fi i innych połączeń przewodowych, bezprzewodowych i/lub bluetooth do rozprzestrzeniania się i infiltracji urządzeń.

Jak znaleźć ukryte złośliwe oprogramowanie?

Użyj oprogramowania antywirusowego, aby zidentyfikować złośliwe oprogramowanie, które może ukrywać komputer osobisty lub inne urządzenia.

Skąd mam wiedzieć, czy mam złośliwe oprogramowanie w telefonie?

Istnieje kilka znaków, że Twój telefon może mieć złośliwe oprogramowanie:

- Aplikacje, których nigdy nie pobrałeś.

- Zmniejszyć prędkość.

- Dłuższe czasy uruchamiania aplikacji.

- Podejrzane wykorzystanie danych.

- Niekontrolowane reklamy wyskakujące.

Ewoluowały cyberprzestępstwa, podobnie jak my.

Norton 360 ™ z LifeLock ™, kompleksową ochroną przed wirusami, złośliwym oprogramowaniem, kradzieżą tożsamości, śledzeniem online i wiele, wiele więcej.

Wypróbuj Norton 360 z LifeLock.

Uwaga redakcyjna: Nasze artykuły dostarczają dla Ciebie informacji edukacyjnych. Oferty Nortonlifelock nie mogą obejmować ani chronić przed każdym rodzajem przestępczości, oszustw lub zagrożenia, o którym piszemy. Naszym celem jest zwiększenie świadomości na temat bezpieczeństwa cybernetycznego. Przejrzyj pełne warunki podczas rejestracji lub konfiguracji. Pamiętaj, że nikt nie może zapobiec całej kradzieży tożsamości lub cyberprzestępczości i że LifeLock nie monitoruje wszystkich transakcji we wszystkich firmach.

Copyright © 2023 Nortonlifelock Inc. Wszelkie prawa zastrzeżone. Nortonlifelock, logo Nortonlifelock, logo znaku wyboru, Norton, LifeLock i logo Lockman są znakami towarowymi lub zarejestrowanymi znakami towarowymi Nortonlifelock Inc. lub jego podmioty stowarzyszone w Stanach Zjednoczonych i innych krajach. Firefox jest znakiem towarowym Fundacji Mozilla. Android, Google Chrome, Google Play i logo Google Play są znakami towarowymi Google, LLC. Mac, iPhone, iPad, Apple i Apple Logo to znaki handlowe Apple Inc., Zarejestrowany w U.S. i inne kraje. App Store to znak serwisowy Apple Inc. Alexa i wszystkie powiązane logo są znakami towarowymi Amazon.com, inc. lub jego podmioty stowarzyszone. Microsoft i logo okienne są znakami towarowymi Microsoft Corporation w U.S. i inne kraje. Robot z Androidem jest reprodukowany lub zmodyfikowany z pracy utworzonej i udostępniany przez Google i używany zgodnie z warunkami opisanymi w Creative Commons 3.0 Licencja atrybucji. Inne nazwy mogą być znakami towarowymi ich właścicieli.

Norton Zabezpieczenie złośliwego oprogramowania

Norton Maderware Ochrona, antywirus, antyspyware, anty-fishing, anty-ransomware, ochrona przeglądarki i więcej.

Norton Maderware Ochrona obejmuje wiele obrony przed wirusami i złośliwym oprogramowaniem.

Złośliwe oprogramowanie Norton Protection ma obronę dla wszystkich rodzajów złośliwego oprogramowania, w tym wirusów, trojanów, robaków itp.

Oprogramowanie ransomware Norton Protection pomaga chronić złośliwe oprogramowanie, które szyfruje komputer’Slist treści, a następnie wymaga okupu, aby je przywrócić.

Programy szpiegujące Norton Protection wykrywa oprogramowanie, które śledzi i wysyła dane osobowe lub informacje poufne do stron trzecich.

Adware Ochrona Norton pomaga zablokować złośliwe oprogramowanie’S zaprojektowany do wyświetlania niechcianych reklam.

Złośliwe Norton Ochrona wykrywa, gdy złośliwe oprogramowanie jest ukryte za reklamami online.

Koń trojański Norton Ochrona pomaga blokować trojany, które wydają się być czymś, czym nie są, często zawierając komponent Backdoor do przyszłego dostępu

Wyłudzanie informacji Norton Protection ma narzędzia do wykrywania prób phishingowych, które są pozornie bezpiecznymi linkami, które zabierają użytkowników do złośliwych witryn, które zbierają dane osobowe i logowanie, i można je znaleźć w stronach internetowych, e -mailach, a nawet reklamach.

Apteka Podobnie jak w atakach phishingowych, Norton Protection wykrywa ataki apteki, które przekierowują użytkowników z legalnej strony do złośliwego.

Przeglądarka przeglądarka Norton Protection pomaga chronić przeglądarkę przed złośliwym oprogramowaniem, która zmienia ustawienia przeglądarki lub ponownie przekierowuje ruch w sieci.

Rootkit Norton Protection pomaga chronić się przed debiutantami, które mogą umożliwić nieautoryzowanemu użytkownikowi uzyskanie kontroli nad systemem komputerowym bez wykrycia.

E -maile spamowe Norton Ochrona filtruje e -maile spamowe na klientach e -mail Outlook.

Trojany bankowe Norton Ochrona pomaga blokować i usuwać trojany, o których wiadomo, że są ukierunkowane na sesje bankowe.

Coin-Miner Norton Ochrona pomaga zablokować złośliwe oprogramowanie, które korzysta z kogoś innego’s Zasoby obliczeniowe do uruchomienia skryptu wydobywania monet bez użytkownika’zgoda S (e.G. Kryptojak).

Downloader Norton Protection pomaga blokować zagrożenia online, które wywołują ich C&C (Command and Control Center) w celu pobrania dodatkowych złośliwych ładunków.

Exploits Norton Ochrona pomaga blokować określone techniki, które są nadużywane przez złośliwe oprogramowanie.

Zagrożenia bez plików Nowoczesne zagrożenia online nie pozostawiają żadnych śladów w systemie plików, wykorzystując skrypty i wykonanie w pamięci. Norton Ochrona wykrywa i pomaga je usunąć.

Formowanie ataku Norton Protection pomaga blokować próby ukraść karty kredytowe w kasie online.

Keyloggers Ochrona Norton pomaga zatrzymać zagrożenia online, które próbują ukraść klawisze.

Man-in-the-The Middle Browser Ataks Norton Protection wykrywa złośliwe oprogramowanie, które porywa sesję internetową.

Puas (Potencjalnie niechciane zastosowania): Ochrona Norton wykrywa rozszerzenia przeglądarki lub aplikacje, o których wiadomo, że powodują problemy i odinstalowuje.

Ataki oparte na skryptach (JavaScript, VBA, VBS, PowerShell): Nowoczesne zagrożenia online używają języków skrypowych zamiast używania plików, które są wykonywane. Norton Ochrona wykrywa i pomaga blokować takie ataki.

Oszustwo społecznościowe Norton pomaga blokować podobne do Jacking, rodzaj kliknięcia, na Facebooku.

Oszustwo wsparcia technicznego Norton pomaga blokować strony internetowe, które naśladują oficjalne wsparcie organizacji.

Niepożądane przedłużenia przeglądarki Norton IPS pomaga blokować złośliwy ruch spowodowany rozszerzeniami przeglądarki.

Wirus Norton Protection pomaga zablokować szkodliwe oprogramowanie, które replikuje się i rozprzestrzenia się na inne urządzenia.

Robak Norton Protection pomaga zablokować złośliwe oprogramowanie, które się powtarza bez użycia pliku hosta (w przeciwieństwie do wirusów, które używają pliku).

Norton Zabezpieczenie złośliwego oprogramowania

System zapobiegania włamaniu (IPS) Analizuje informacje przychodzące z sieci (takie jak Internet) i pomaga zablokować potencjalne zagrożenia online, zanim trafią do komputera. (PC, Mac)

Antywirus z zaawansowanym uczeniem maszynowym Skanuj i pomaga usunąć pliki złośliwego oprogramowania, które wprowadzają urządzenie, używając emulacji do testowania i zobaczenia, co robią pliki oraz uczenie maszynowe. (PC, Mac, Android)

Ochrona reputacji (wgląd) Wykorzystuje informacje o reputacji zebrane z Symantec’S Global Intelligence Network do klasyfikowania plików aplikacji na ich atrybutach. (PC)

Ochrona behawioralna (sonar) Wykorzystuje sztuczną inteligencję do klasyfikowania aplikacji na podstawie zachowania i automatycznie pomaga blokować aplikacje, które wykazują podejrzane zachowanie. (PC)

Proaktywna ochrona exploit (PEP) Pomaga chronić ‘zero-dzień’ Ataki, które wykorzystują luki w aplikacjach lub systemie operacyjnym. (PC)

Gumka mocy Pomaga wykryć i pozwala usunąć aplikacje wysokiego ryzyka i złośliwe oprogramowanie, które mogą być przebywane na komputerze. (PC)

Norton 360 Premium dla Windows

Kompleksowa ochrona złośliwego oprogramowania na wielu urządzeniach

Norton 360 Premium to rozwiązanie antywirusowe i anty-malware Zaprojektowany w celu ochrony urządzeń przed zagrożeniami bezpieczeństwa, zarządzanie kontrolą rodzicielską nad działaniami online i zapewnienie bezpiecznego przechowywania w chmurze. Norton zapewnia ochronę antywirusową dla domu komputery i urządzenia mobilne Przez dziesięciolecia regularnie dodawanie funkcji w celu rozwiązania potencjalnych zagrożeń w miarę pojawiania się.

W przeciwieństwie do Norton Antivirus Plus, Norton 360 Premium oferuje ulepszone funkcje podobne do tych oferowanych przez McAfee Livesafe i Avast Premium Security, w tym obsługę dodatkowych urządzeń, zwiększonego przechowywania w chmurze i korzystania z bezpiecznego VPN dla wielu komputerów, komputerów Mac, smartfonów lub tabletek. Dla rodzin oznacza to Ochrona urządzenia I prywatność online zarówno dla dzieci, jak i rodziców.

Jak Norton 360 Premium zapewnia ochronę?

Stosując podejście wielowarstwowe, Norton 360 Premium chroni wiele urządzeń na kilka sposobów. Z Ochrona zagrożenia w czasie rzeczywistym, 360 Premium Combats zarówno istniejące, jak i pojawiające się złośliwe oprogramowanie, aby chronić swoje prywatne i osobowe dane online. Bezpieczny VPN umożliwia anonimowe przeglądanie, jednocześnie przechowywanie informacji takich jak szczegóły banku i hasła prywatne. Podobnie Norton 360 Premium’S Password Manager ułatwia to przechowuj i zarządzaj swoimi poufnymi informacjami Jak bezpiecznie hasła i informacje o karcie kredytowej.

Za kulisami Norton 360 Premium obejmuje Dark Monitoring. Jeśli Twoje prywatne lub osobowe dane kończą się w ciemnej sieci – podziemnej części sieci, w której cyberprzestępcy sprzedają dane osobowe – Ciebie’Zostanie powiadomiony, jeśli to’znaleziono. Monitor prywatności działa w podobny sposób i może Zeskanuj popularne witryny brokera danych w poszukiwaniu danych osobowych więc możesz poprosić o rezygnację.

Ile urządzeń może chronić Norton 360 Premium?

Norton 360 Premium może chronić do 10 różnych urządzeń, w tym komputery, komputerzy komputerowe, smartfony i tablety – najwięcej urządzeń spośród wszystkich produktów antywirusowych Norton – co czyni go użytecznym rozwiązaniem bezpieczeństwa dla całej rodziny. Pozwala również na użycie tej samej liczby urządzeń’S Bezpieczny VPN, co pomaga zmniejszyć podatność na urządzenie podczas korzystania z publicznego Wi-Fi, oferując Szyfrowanie prywatności online.

Ze względu na zwiększoną liczbę urządzeń, które można użyć z subskrypcją, Norton 360 Premium Zwiększa pamięć kopii zapasowej w chmurze do 100 GB, co pomaga zapobiegać utraty zdjęć i plików z powodu awarii dysku twardego lub ataków.

Czy rodzice mogą użyć Norton 360 Premium do monitorowania swoich dzieci’ działalność?

Norton 360 Premium jest idealny dla całej rodziny częściowo ze względu na dużą liczbę urządzeń komputerowych i mobilnych, które obsługuje i chroni. Ale to’S także rodzinne rozwiązanie oprogramowania dzięki Kompleksowe kontrole rodzicielskie które pozwalają rodzicom monitorować i chronić swoje dziecko’s Aktywność i urządzenie online. Norton 360 Premium pozwala dzieciom bezpiecznie i bezpiecznie łączyć się ze światem online, dając rodzicom narzędzia do zobaczenia, jakie filmy oglądają, które witryny odwiedzają, które aplikacje pobierają i więcej.

Z Czas szkolny Funkcja, rodzice mogą również zarządzać swoim dzieckiem’S zdalne środowisko uczenia się Aby upewnić się, że czas, który powinien być skoncentrowany na edukacji, jest wolny od rozproszenia.

Czy Norton 360 Premium Free w użyciu?

Jak sama nazwa wskazuje, Norton 360 Premium nie jest wolna, ale raczej Premium oparte na subskrypcji antywirusowe i anty-malware oprogramowanie. W przeciwieństwie do oprogramowania, które wymaga jednorazowej płatności, Norton 360 Premium i inne subskrypcje produktów Norton Service są rozliczane co roku od daty aktywowania usługi.

Norton oferuje wielopoziomowy zakres produktów, który obejmuje szereg punktów cenowych subskrypcji. Z każdym nowym poziomem Norton oferuje dodatkowe funkcje i bardziej kompleksową ochronę urządzeń. Norton Antivirus Plurus i Norton 360 Deluxe są zrównoważone poniżej Norton 360 Premium, podczas gdy Norton 360 z LifeLock Select jest poziomem powyżej 360 Premium i ma dodatkową korzyść z opcjonalnego miesięcznego planu subskrypcji, a nie standardowego planu rocznego planu.

Kompleksowe rozwiązanie bezpieczeństwa online

Dla osób szukających oprogramowania antywirusowego i anty-malware z obsługą wielu urządzeń i całej rodziny, Norton 360 Premium oferuje wiele funkcji zaprojektowanych w celu jednoczesnego ochrony każdego użytkownika i każdego urządzenia. Zwłaszcza dla osób z dziećmi w wieku szkolnym, Norton 360 Premium zapewnia, że mogą bezpiecznie przeglądać i uczyć się i wyposażyć rodziców w narzędzia niezbędne do monitorowania aktywności i zatrzymywania dzieci’uwaga koncentruje się na odpowiedniej treści.

- Chroni do 10 urządzeń

- Obejmuje kontrolę rodzicielską i zdalne monitorowanie uczenia się

- 100 GB Cloud Backup Storage

- Ochrona zagrożenia w czasie rzeczywistym

Czy Norton zapobiega złośliwym oprogramowaniu?

Czy kiedykolwiek zastanawiałeś się, jak skuteczne jest oprogramowanie antywirusowe?

Są dni Norton i McAfee?

My’VE rzuciłem okiem na zalety oprogramowania antywirusowego w celu zapobiegania problemom bezpieczeństwa, takim jak oprogramowanie ransomware, a także to, jak zarządzana usługa bezpieczeństwa może wypełnić lukę między dobrą ochroną a bardziej zaokrągloną, wydajną usługą, która oferuje dodatkowe wsparcie wsparcia.

Co to jest antywirus?

Oprogramowanie antywirusowe zostało zaprojektowane w celu zidentyfikowania obecności wirusa lub szkodliwego złośliwego oprogramowania w systemie komputerowym, usuwanie go i zapobieganie mu dalszym wpływowi w przyszłości.

Blokuje spamy i reklamy, chroni dane i pliki, ogranicza dostęp do witryny do autoryzowanych sieci, chroni hasła i więcej.

Typowe oprogramowanie antywirusowe działa na modelu opartym na subskrypcji, takim jak Norton i McAfee, chociaż Windows Defender jest bezpłatny na wszystkich komputerach Windows.

Jakie są zalety posiadania oprogramowania antywirusowego?

Oprogramowanie antywirusowe zazwyczaj oferuje 4 korzystne rodzaje ochrony.

- Wirus ochrona – Wykrywa i usuwa złośliwe oprogramowanie, zanim wyrządzi jakąkolwiek szkodę komputera

- Ochrona oprogramowania szpiegującego – uniemożliwia hakerom szpiegowanie komputera i kradzież poufnych informacji, takich jak szczegóły karty kredytowej, hasła itp.

- ochrona sieci – Ostrzega przed niewiarygodnymi stronami w celu ochrony wrażliwych danych

- Ochrona przed spamem – blokuje e -maile i reklamy spamowe

Często ma również funkcję zapory, która dwukrotnie sprawdza dowolne pliki lub dane wchodzące lub opuszczające komputer i blokuje podejrzane treści, pomagając chronić się przed atakami szpiegującymi i.

To oprogramowanie antywirusowe wystarczające do zapobiegania ransomware?

Oprogramowanie antywirusowe jest w stanie wykryć, gdy plik jest szyfrowany, nawet jeśli najbardziej subtelne zmiany występują w dokumencie, co ułatwia identyfikację ransomware. Jednak hakerzy stają się coraz bardziej mądrzej dzięki swojej taktyce – 2 nd generacji ransomware ma możliwość ominięcia oprogramowania antywirusowego.

Cisco zauważył, że: “Wiele operacji ransomware ma zespoły programistyczne, które monitorują aktualizacje od dostawców antywirusowych, aby autorzy wiedzieli, kiedy wariant został wykryty i to’czas na zmianę technik.”

Dzięki tej zwiększonej widoczności aktualizacji oprogramowania antywirusowego hakerzy mogą teraz być bardziej zamierzeni w swoich taktykach, aby zwiększyć swoje szanse na sukces. Oznacza to, że organizacje mogą nie być tak bezpieczne z antywirusem, jak początkowo myśleli.

Zarządzana usługa bezpieczeństwa zwiększa antywirus w celu lepszej ochrony

To’jasne, że oprogramowanie antywirusowe jest korzystne i ma fundamentalne znaczenie dla każdego użytkownika urządzenia. Samodzielne – to’S Good. Jednak sparowanie go z zarządzaną usługą bezpieczeństwa – zewnętrzny zespół o głębokości wiedzy specjalistycznej niezrównany w oprogramowaniu antywirusowym – organizacje mogą zwiększyć postawę bezpieczeństwa i szybkość naprawy na najwyższym poziomie.

Oprogramowanie antywirusowe opiera się na użytkownikach, aby stale informować swój system – celowy wysiłek, o którym wiele organizacji może zapomnieć, zakładając, że antywirus wykonuje swoją pracę za kulisami.

Inwestowanie w zarządzaną usługę bezpieczeństwa oznacza, że organizacje naprawdę mogą zasiąść na boku, jeśli chcą – automatycznie przejmą proces identyfikacji, analizy i naprawy ryzyka zagrożenia, zalecania najlepszego kierunku działania lub wykonania go w Twoim imieniu. Ta ulepszona ochrona wypełnia otwory bezpieczeństwa oprogramowania antywirusowego – luki w systemie operacyjnym lub oprogramowaniu sieciowym, które pozwalają wirusowi potencjalnie ominąć oprogramowanie antywirusowe i infiltrować użytkownika’S dane, informacje i więcej.

Zarządzana usługa bezpieczeństwa może również przynieść korzyści organizacjom, które cenią obsługę klienta – coś, czego często brakuje oprogramowania antywirusowego, chyba że wersje premium są opłacane. Oznacza to, że jeśli pojawią się problemy, organizacje nie są’pozostawione do Internetu i forów, aby pomóc w rozwiązaniu ich problemów – zamiast tego mają całą jednostkę ekspertów ds. Bezpieczeństwa cybernetycznego w SoC, popierając je na każdym kroku.

Ogólnie sam antywirus może chronić twoją organizację przed ransomware, na poziomie podstawowym, ale wygrał’t Zatrzymaj go po nim’S infiltrował Twój system.

Zarządzana usługa bezpieczeństwa może wkroczyć w celu rozszerzenia pomocy od wstępnego wykrycia próby właściwej drogi do analizy i naprawy – wartościowa inwestycja dla każdej organizacji szukającej najwyższej ochrony bezpieczeństwa.

Aby uzyskać więcej informacji na temat tego, jak Talion zarządza groźbami ważnych organizacji, od zarządzania phishingiem po wywiad zagrożenia i nie tylko, przeczytaj broszurę naszej firmy.

Zaangażuj się w więcej treści #ransomaware w każdą środę na LinkedIn.