Streszczenie:

Złośliwe oprogramowanie to złośliwe oprogramowanie, które może wyrządzić szkodę komputera. Ważne jest, aby podjąć kroki w celu zapobiegania atakom złośliwego oprogramowania. Istnieją różne rodzaje złośliwego oprogramowania, w tym wirusy, robaki, trojany, oprogramowanie ransomware, botnety, adware, szpiegowanie, korzeniowe, złośliwe oprogramowanie i złośliwe oprogramowanie i złośliwe oprogramowanie. Istnieją znaki ostrzegawcze, na które należy zwrócić uwagę, takie jak wolniejszy system operacyjny, nieoczekiwane wypadki, wyskakujące okienki i ostrzeżenia o bezpieczeństwie, wymagania okupu i zmniejszona przestrzeń do przechowywania. Będąc świadomym tych znaków i podejmując środki zapobiegawcze, możesz chronić swoje dane osobowe i urządzenia przed atakami złośliwego oprogramowania.

1. Co to jest złośliwe oprogramowanie?

Złośliwe oprogramowanie jest krótkie dla „złośliwego oprogramowania.„Odnosi się do oprogramowania, które ma na celu uzyskanie nieautoryzowanego dostępu lub uszkodzenia systemu komputerowego bez wiedzy użytkownika. Może być używany do różnych celów, takich jak kradzież poufnych informacji, narażanie bezpieczeństwa systemu lub zakłócanie operacji komputerowych.

2. Jak odbywają się ataki złośliwego oprogramowania?

Powszechnym sposobem na złośliwe oprogramowanie są taktyki inżynierii społecznej, w której hakerzy strategicznie umieszczają złośliwe linki, pliki lub załączniki przed ofiarami. Gdy ofiara kliknie zarażony zasób, złośliwe oprogramowanie zostaje zainstalowane na ich urządzeniu, umożliwiając hakerowi uzyskanie dostępu do poufnych danych lub narażanie systemu.

3. Jakie są niektóre rodzaje złośliwego oprogramowania?

Niektóre popularne rodzaje złośliwego oprogramowania obejmują wirusy, robaki, trojany, oprogramowanie ransomware, botnets, adware, szpiegowanie, korzeniowe, złośliwe oprogramowanie i złośliwe oprogramowanie i złośliwe oprogramowanie. Każdy rodzaj złośliwego oprogramowania ma swoje własne cechy i metody ataku.

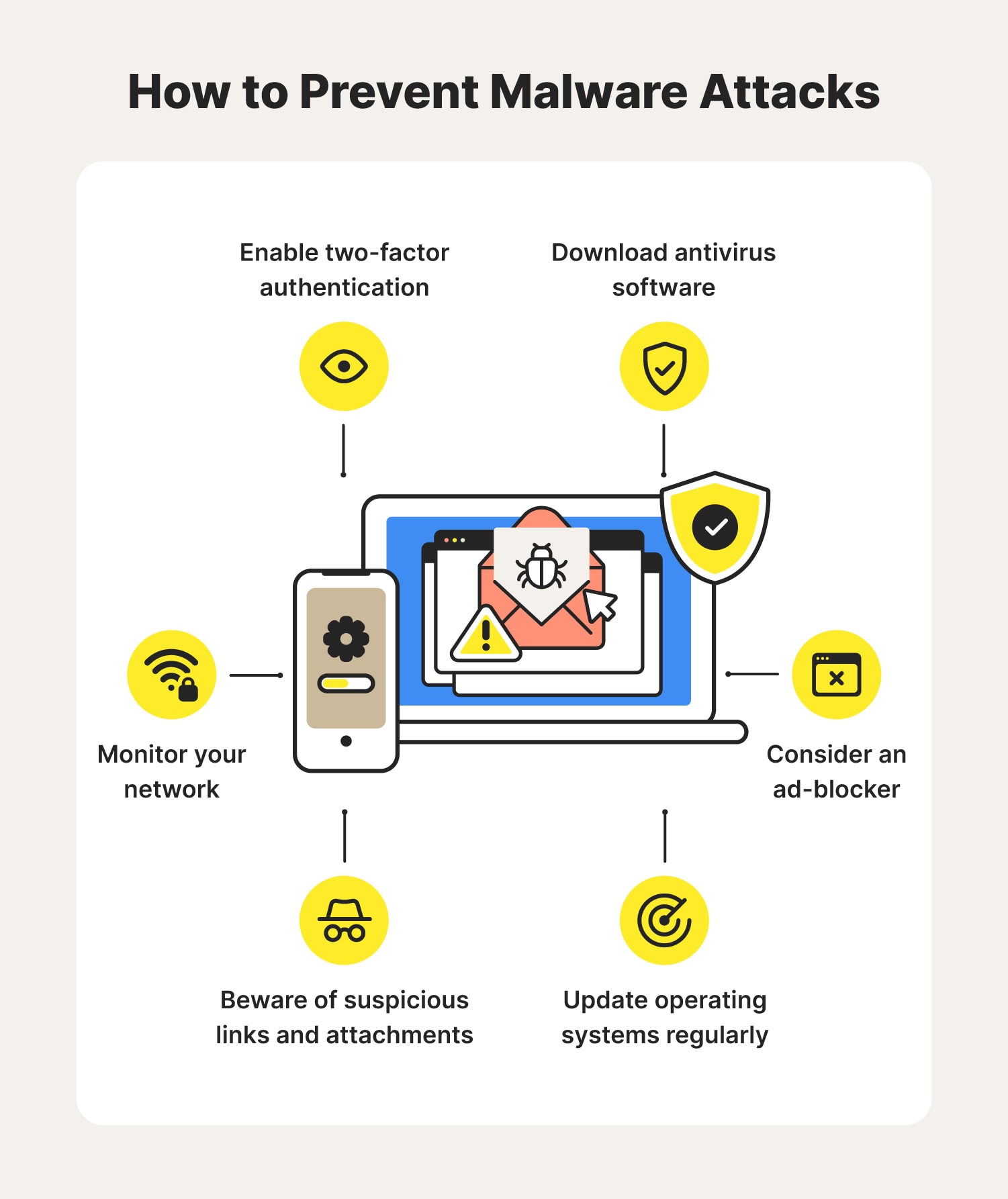

4. Jak zapobiec atakom złośliwego oprogramowania?

Aby zapobiec atakom złośliwego oprogramowania, ważne jest przestrzeganie dobrych praktyk cyberbezpieczeństwa. Niektóre środki zapobiegawcze obejmują:

- Ulepszenie systemu operacyjnego i oprogramowania z najnowszymi łatami bezpieczeństwa

- Korzystanie z niezawodnego programu antywirusowego i antymalware

- Unikanie klikania podejrzanych linków lub pobierania plików z niewiarygodnych źródeł

- Zachowanie ostrożności z załącznikami e -mail, szczególnie od nieznanych nadawców

- Korzystanie z mocnych, unikalnych haseł dla wszystkich konta

- Regularnie tworzyć tworzenie kopii zapasowych ważnych danych

5. Jakie są oznaki ostrzegawcze ataku złośliwego oprogramowania?

Niektóre znaki ostrzegawcze ataku złośliwego oprogramowania obejmują:

- Wolniejszy system operacyjny z zamrażaniem ekranu, niewyjaśnionymi ponownymi uruchomieniami lub losowymi rozłączami Wi-Fi

- Częste awarie systemu, nawet ze znanym kompatybilnym oprogramowaniem

- Napływ reklam wyskakujących, wskazujący na obecność oprogramowania adwokatowego lub oprogramowania szpiegującego

- Komunikaty o zapotrzebowaniu ransom wyświetlane na ekranie

- Nagły spadek dostępnej przestrzeni do przechowywania

6. Jak mogę chronić mój komputer przed złośliwym oprogramowaniem?

Oprócz przestrzegania środków zapobiegawczych możesz chronić komputer przed złośliwym oprogramowaniem:

- Korzystanie z zapory do monitorowania ruchu sieciowego

- Włączanie automatycznych aktualizacji systemu operacyjnego i oprogramowania

- Unikanie podejrzanych stron internetowych i pobierania

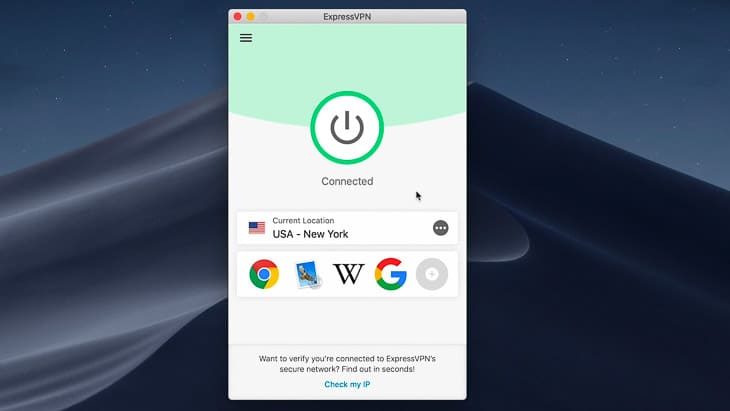

- Korzystanie z wirtualnej sieci prywatnej (VPN) podczas przeglądania Internetu

- Regularne skanowanie komputera pod kątem złośliwego oprogramowania

7. Czy istnieją jakieś konkretne wskazówki dotyczące zapobiegania atakom oprogramowania ransomware?

Tak, niektóre konkretne wskazówki dotyczące zapobiegania atakom oprogramowania ransomware obejmują:

- Regularne tworzenie kopii zapasowych ważnych plików i przechowywanie ich w trybie offline

- Ostrożność załączników e -mail i linków, szczególnie z nieznanych źródeł

- Zapewnienie aktualizacji systemu operacyjnego i całego oprogramowania

- Korzystanie z renomowanego oprogramowania bezpieczeństwa, które obejmuje ochronę oprogramowania ransomware

- Niepokoi pobierania pirackiego oprogramowania lub mediów, ponieważ mogą to być potencjalne źródła ransomware

8. Co powinienem zrobić, jeśli mój komputer jest zarażony złośliwym oprogramowaniem?

Jeśli podejrzewasz, że komputer jest zarażony złośliwym oprogramowaniem, powinieneś:

- Odłącz od Internetu, aby zapobiec dalszemu uszkodzeniu lub utraty danych

- Uruchom pełny skanowanie systemu za pomocą oprogramowania antywirusowego

- Postępuj zgodnie z instrukcjami dostarczonymi przez oprogramowanie antywirusowe, aby usunąć złośliwe oprogramowanie

- Zmień swoje hasła dla wszystkich kont online

- Monitoruj swoje konta i informacje o kredytach pod kątem wszelkich podejrzanych działań

9. Czy urządzenia mobilne są również podatne na ataki złośliwego oprogramowania?

Tak, urządzenia mobilne są również podatne na ataki złośliwego oprogramowania. Złośliwe oprogramowanie może być zaprojektowane w celu ukierunkowania na urządzenia z Androidem i iOS, narażanie danych osobowych i powodowania różnych problemów. Ważne jest, aby zainstalować aplikacje bezpieczeństwa, unikać pobierania aplikacji z niezaufanych źródeł i aktualizacji systemu operacyjnego urządzenia w celu ochrony przed złośliwym oprogramowaniem mobilnym.

10. Jak często powinienem aktualizować oprogramowanie antywirusowe?

Powinieneś regularnie aktualizować oprogramowanie antywirusowe, najlepiej ustawić je do automatycznego aktualizacji. Aktualizacje oprogramowania antywirusowego obejmują najnowsze definicje wirusa i łatki bezpieczeństwa, zapewniając, że może skutecznie wykryć i usunąć najnowsze zagrożenia złośliwego oprogramowania. Regularne aktualizacje pomagają chronić komputer przed nowym i powstającym złośliwym oprogramowaniem.

Wirus FAQ

Jeśli znajdziesz te narzędzia wyłączone na komputerze, sprawdź, czy Twoje urządzenie pokazuje inne oznaki infekcji, takie jak wolniejszy system operacyjny i ograniczone miejsce do przechowywania.

Czym jest złośliwe oprogramowanie + jak zapobiegać atakom złośliwego oprogramowania w 2022 roku

Złośliwe oprogramowanie to skrócona forma “złośliwe oprogramowanie.” Jest to oprogramowanie, które jest specjalnie zaprojektowane w celu uzyskania dostępu lub uszkodzenia komputera, zwykle bez wiedzy właściciela.

Pierwotnie technicy stworzyli złośliwe oprogramowanie do eksperymentów i psikusów. Ostatecznie osoby z niewłaściwą wolą postrzegały to przydatne dla wandalizmu i zniszczenia ukierunkowanych maszyn.

Teraz, z ponad 25 milionami nowych rodzajów złośliwego oprogramowania zarejestrowanych od samego początku 2022. Skorzystaj z tego ostatecznego przewodnika, aby zrozumieć, jak działa złośliwe oprogramowanie, różne rodzaje złośliwego oprogramowania widocznego w Internecie oraz wskazówki dotyczące zapobiegania złośliwym oprogramowaniu, które mogą pomóc zapewnić bezpieczeństwo danych osobowych i urządzeń.

Jak działa złośliwe oprogramowanie?

Proces złośliwego oprogramowania do urządzenia jest stosunkowo prosty:

- Haker strategicznie umieszcza złośliwy link, Zgłoszenie lub załącznik przed ofiarą, potencjalnie jako e -mail phishing za pośrednictwem taktyk inżynierii społecznej.

- Ofiara kliknie zarażony zasób, nieświadomie wyzwalając złośliwe oprogramowanie do zainstalowania na ich urządzeniu.

- Złośliwe oprogramowanie kradnie, kompromis i/lub niszcz wrażliwe dane przechowywane na urządzeniu.

Ale niektóre cyberprzestępcy lubią używać patyczek USB i napędów flash, aby rozpowszechniać złośliwe oprogramowanie, ponieważ to’jest trudniejszy dla systemu

wykryć w ten sposób infekcje. Aby uniknąć tej taktyki, nigdy nie wstawiaj Unfamiliare Urządzenia pamięci do komputera.

Pamiętaj, że jest mnóstwo rzeczy, które możesz zrobić, aby chronić się przed hakerami’ przebiegłe schematy, zaczynając od poznania rodzajów złośliwego oprogramowania, z którego lubią korzystać.

10 rodzajów złośliwego oprogramowania

Istnieją różne rodzaje złośliwego oprogramowania czające się online. Oto 10 najczęstszych rodzajów złośliwego oprogramowania widocznego w Internecie:

- Złośliwe oprogramowanieWirusy: Niebezpieczne elementy kodu włożone do programu lub aplikacji i często wywoływane przez same ofiary.

- Robakzłośliwe oprogramowanie: Zakażenia złośliwego oprogramowania są zaprojektowane do replikacji i użycia wad systemowych, aby dotrzeć do urządzeń.

- trojańskizłośliwe oprogramowanie: Złośliwe zagrożenia, które naśladują legalne aplikacje lub programy, aby ofiary do pobrania i nieświadomie zainstalowanie złośliwego oprogramowania.

- Ransomware: złośliwe oprogramowanie, które może blokować, szyfrować i niszczyć pliki osobiste’s zainstalowany.

- Botnety: Programy przypominające pająki, które pełzają w Internecie, szukając wad bezpieczeństwa do wykorzystania.

- Adware: złośliwe oprogramowanie, które wyświetla niechciane wyskakujące okienka, które mogą śledzić Twoją aktywność przeglądania.

- Spyware: rodzaj złośliwego oprogramowania, który śledzi i rejestruje aktywność użytkownika w tajemnicy.

- Rootkits: złośliwe oprogramowanie, które może przyznać hakerom ukończyć zdalny dostęp do ofiary’urządzenie s.

- Złośliwe oprogramowanie: złośliwe oprogramowanie z wykorzystaniem protokołów i oprogramowania już wbudowanych w systemy operacyjne w celu zarażania urządzeń.

- Malvertising: Reklamy zakażone złośliwym oprogramowaniem zaprojektowane do instalacji na urządzeniu po kliknięciu wyświetlonego okienka.

Przywdziewać’Nie pozwól, aby te ataki złośliwego oprogramowania zjadły poczucie bezpieczeństwa online. Istnieje wiele czerwonych flag, które możesz uważać, aby pomóc w różnych zagrożeniach złośliwego oprogramowania.

Znaki ostrzegawcze ataku złośliwego oprogramowania

Trzymaj ochronę, gdy przeglądasz online, zachowując te znaki ostrzegawcze ataku złośliwego oprogramowania.

Wolniejszy system operacyjny

Jeśli zauważysz dramatyczne spowolnienie w komputerze’S Prędkość, może to być znak złośliwy na urządzeniu. Możesz także zauważyć zamrażanie ekranu, niewyjaśnione restart i losowe odłączenia Wi-Fi.

Pamiętaj, że nie wszystkie komputery doświadczające wolniejszych systemów mają zakażenia złośliwego oprogramowania. Czasami brak pamięci może mieć wpływ na urządzenie’S system operacyjny.

Nieoczekiwane wypadki

Niektóre wypadki systemowe mają podstawową przyczynę, na przykład niezgodne oprogramowanie lub problemy z zasilaniem. Istnieją jednak pewne przypadki, w których złośliwe oprogramowanie może być w grze. Jeśli awarie systemu stają się stałe, nawet w przypadku aplikacji, które znasz, pracują dla komputera, istnieje szansa’S cierpi na zakażenie złośliwym oprogramowaniem.

Wyskakujące okienka i ostrzeżenia o bezpieczeństwie

Podawane reklamy denerwują wielu użytkowników internetowych-dlatego wiele przeglądarek jest wyposażonych w wstępnie zainstalowane blokery wyskakujące. To’S DLACZEGO, jeśli widzisz powódź wyskakujących okien’wiedz, że prawdopodobnie jeźdzą na złośliwym oprogramowaniu. Hakerzy używają tych złośliwych reklam i oprogramowania szpiegowskim do śledzenia Twojej aktywności online.

Żądania okupu

Zapotrzebowanie na ransom wyświetlane na ekranie komputera są pewnym znakiem, że komputer ma złośliwe oprogramowanie. Hakerzy używają różnych rodzajów oprogramowania ransomware, aby skorzystać z osoby’S prywatne informacje, aby osiągnąć zysk dla siebie.

Zmniejszona przestrzeń do przechowywania

Dramatyczne zmiany w twoim komputerze’pojemność przechowywania może być znakiem, że urządzenie hostuje niebezpieczne złośliwe oprogramowanie.

Niewielka lub nie może oznaczać, że złośliwe oprogramowanie było w stanie zagrozić wielu plików, ponieważ złośliwe oprogramowanie rozszerza się, gdy wchodzi głębiej w Twój system. Nadmiar przestrzeni może wskazywać, że złośliwe oprogramowanie było w stanie ukończyć swoją pracę, ponieważ niektóre infekcja SCAN usuwa ważne pliki i oprogramowanie.

Podejrzany ruch sieciowy

Cyberbezpieczeństwo, które wiele osób korzysta, monitoruje ruch sieciowy pod kątem oznak podejrzanej działalności. Jeśli zamkniesz wszystkie podłączone urządzenia i nadal widzisz kontynuację aktywności, haker mógł złapać złośliwe oprogramowanie na jedno z twoich devices.

Przeglądarka przekierowuje

Chociaż nie każde przekierowanie jest niebezpieczne, istnieje pewne przekierowania przeglądarki, które mogą doprowadzić cię do potencjalnie szkodliwych stron internetowych. Na przykład hakerzy mogą tworzyć rozszerzenia przeglądarki zaprojektowane w celu automatycznego przekierowywania Cię do ich pobieranych przez złośliwe oprogramowanie. Oni’Użyj ich do gromadzenia i rejestrowania danych osobowych.

Znajomość oznak niezabezpieczonych stron internetowych może pomóc w zidentyfikowaniu tej taktyki ataku złośliwego oprogramowania. Obejmuje to uważanie:

- Podejrzane różnice adresów URL

- “Http” nie lokalizacja

- Negatywne recenzje

- Niezamówione okienka

Wyłączone oprogramowanie antywirusowe

Hakerzy są wystarczająco inteligentni, aby wiedzieć, że większość ludzi wyposaża swoje urządzenia w pewną ochronę złośliwego oprogramowania. Ich obejściem było projektowanie złośliwego oprogramowania, które może wyłączyć oprogramowanie antywirusowe lub inne rodzaje rozszerzeń bezpieczeństwa, że alertuzatorzy potencjalnych zagrożeń.

Jeśli znajdziesz te narzędzia wyłączone na komputerze, sprawdź, czy Twoje urządzenie pokazuje inne oznaki infekcji, takie jak wolniejszy system operacyjny i ograniczone miejsce do przechowywania.

Kontakty otrzymujące od Ciebie dziwne wiadomości

Jeśli twoi przyjaciele zaczną cię pytać o dziwne wiadomości’Ponownie wysyłając je (inaczej niż okazjonalny mem), wówczas twój osobisty numer telefonu lub e -mail może znajdować się w rękach cyberprzestępstwa. Hakerzy mogą korzystać z zaufanych numerów telefonów i skradzionych kontaktów do wysyłania e -maili phishingowych i SMS -ów do spamu do twoich kontaktów.

6 wskazówek dotyczących ochrony złośliwego oprogramowania

Nie wiedząc, na co powinieneś szukać, istnieje kilka rzeczy, które możesz zrobić samodzielnie, aby zapewnić bezpieczeństwo urządzeń i danych osobowych.

1. Regularnie aktualizuj systemy operacyjne

To’jest ważne, aby regularnie sprawdzać urządzenia w celu uzyskania aktualizacji oprogramowania. Jak wspomniano, hakerzy często używają botnetów i innych rodzajów złośliwego oprogramowania, aby ujawnić zero-day exploits w celu naruszenia urządzeń i sieci.

2. Uważaj na podejrzane linki i załączniki

Uważanie na podejrzane linki i załączniki może pomóc zapobiec złośliwemu atakowi wymknięcia się na komputerze. Mogą wyglądać jak adresy URL, które Don’t Całkowicie przypomina to, co ty’przyzwyczajony do oglądania lub e -maili od nieznanych nadawców. CyberKriminals uwielbiają je używać oprócz e -maili phishingowych i taktyk inżynierii społecznej, aby oszukać użytkowników w przekazaniu ich prywatnych informacji.

3. Zastanów się nad blokerem reklamowym

CyberThieves może używać wyskakujących wyskakujących wyskakujących oprogramowania szpiegowskim i/lub oprogramowania adwokackiego do nielegalnego śledzenia aktywności sieciowej i instalacji złośliwego oprogramowania na urządzeniu. Aby zapobiec tego rodzaju atakom złośliwego oprogramowania, rozważ pobranie ad-bloker. To narzędzie cyberbezpieczeństwa pomaga powstrzymać złośliwe reklamy przed pojawieniem się na ekranie – a z kolei powstrzymuje cię przed kliknięciem.

4. Włącz uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe przydaje się, jeśli cyberprzestępstwo jest w stanie uzyskać dostęp do twoich poświadczeń logowania. Biometryczne funkcje bezpieczeństwa, takie jak skanowanie odcisków palców i rozpoznawanie twarzy, sprawiają, że Twoja tożsamość jest koniecznością, zanim będziesz mógł w pełni uzyskać dostęp do konta. A odkąd hakerzy prawdopodobnie wygrali’Nie jest w stanie odtworzyć swojego DNA i/lub struktury twarzy, oni’LL prawdopodobnie uderzył w przeszkodę w dostępie.

5. Monitoruj swoją sieć

Użytkownicy mogą zwrócić się do swojej aktywności sieciowej, aby sprawdzić, czy oni’potencjalnie radzić sobie z zakażeniem złośliwym oprogramowaniem. Jeśli zauważysz, że nieznane adresy IP podejmują dużą ilość Twojego użytkowania, haker może próbować zagrozić danych na twoich urządzeniach.

6. Pobierz oprogramowanie antywirusowe

Zaufane oprogramowanie antywirusowe może pomóc w zapewnieniu urządzeń w ochronie 24/7 przed atakami złośliwego oprogramowania, zagrażając bezpieczeństwu cybernetycznym. Często wyposażone w menedżerów haseł i oprogramowanie do wykrywania zagrożeń, oprogramowanie bezpieczeństwa może pomóc w przeglądaniu bardziej pewnie, wiedząc, że masz odpowiednie narzędzia do bezpieczeństwa cybernetycznego, aby zapewnić bezpieczeństwo.

Złośliwe oprogramowanie jest jednym z oryginalnych cyberbraków, co oznacza, że byliśmy w stanie dowiedzieć się wiele o taktykach cyberataków i możemy to wykorzystać przeciwko nim. Użyj tych wskazówek dotyczących ochrony złośliwego oprogramowania i znaków ostrzegawczych, aby wyprzedzić hakerów i zwiększyć bezpieczeństwo złośliwego oprogramowania.

Często zadawane pytania dotyczące złośliwego oprogramowania

Sprawdź niektóre z najczęściej zadawanych pytań dotyczących złośliwego oprogramowania, aby pomóc w ochronie przed atakami złośliwego oprogramowania.

Jak usunąć złośliwe oprogramowanie?

Kroki usuwania złośliwego oprogramowania mogą się różnić w zależności od urządzenia. Jeśli masz komputer Mac®, możesz usunąć złośliwe oprogramowanie, wykonując te kroki:

- Odłącz od Internetu.

- Wprowadź tryb awaryjny.

- Sprawdź swoją aktywność pod kątem podejrzanych aplikacji.

- Uruchom skaner złośliwego oprogramowania.

- Sprawdź swoją przeglądarkę’S Strona główna.

- Wyczyść pamięć podręczną.

Użytkownicy komputerów mogą usunąć złośliwe oprogramowanie ze swoich urządzeń, podejmując te kroki:

- Odłącz od Internetu.

- Wprowadź tryb awaryjny.

- Sprawdź monitor aktywności pod kątem złośliwych aplikacji.

- Uruchom skaner złośliwego oprogramowania.

- Napraw swoją przeglądarkę internetową.

- Wyczyść pamięć podręczną.

Jakie są 4 przykłady złośliwego oprogramowania?

Cztery przykłady złośliwego oprogramowania obejmują:

- Wirusy.

- Robaki.

- Trojany.

- Oprogramowanie ransomware.

Skąd mam wiedzieć, czy mam złośliwe oprogramowanie?

Istnieje kilka znaków ostrzegawczych, które wskazują, że możesz mieć złośliwe oprogramowanie:

- Nieoczekiwane wypadki.

- Wyskakujące okienka i ostrzeżenia o bezpieczeństwie.

- Żądania okupu.

- Zmniejszona przestrzeń do przechowywania.

- Podejrzany ruch sieciowy.

- Przeglądarka przekierowuje.

- Wyłączone oprogramowanie antywirusowe.

- Kontakty otrzymujące od Ciebie dziwne wiadomości.

Jest złośliwym oprogramowaniem wirusem?

Złośliwe oprogramowanie to termin używany do obejmujący wiele rodzajów złośliwego oprogramowania, które obejmuje wirusy i inne rodzaje cyberataków.

Czy złośliwe oprogramowanie może rozprzestrzeniać się przez Wi-Fi?

Tak, złośliwe oprogramowanie może używać połączeń Wi-Fi i innych połączeń przewodowych, bezprzewodowych i/lub bluetooth do rozprzestrzeniania się i infiltracji urządzeń.

Jak znaleźć ukryte złośliwe oprogramowanie?

Użyj oprogramowania antywirusowego, aby zidentyfikować złośliwe oprogramowanie, które może ukrywać komputer osobisty lub inne urządzenia.

Skąd mam wiedzieć, czy mam złośliwe oprogramowanie w telefonie?

Istnieje kilka znaków, że Twój telefon może mieć złośliwe oprogramowanie:

- Aplikacje, których nigdy nie pobrałeś.

- Zmniejszyć prędkość.

- Dłuższe czasy uruchamiania aplikacji.

- Podejrzane wykorzystanie danych.

- Niekontrolowane reklamy wyskakujące.

Ewoluowały cyberprzestępstwa, podobnie jak my.

Norton 360 ™ z LifeLock ™, kompleksową ochroną przed wirusami, złośliwym oprogramowaniem, kradzieżą tożsamości, śledzeniem online i wiele, wiele więcej.

Wypróbuj Norton 360 z LifeLock.

Uwaga redakcyjna: Nasze artykuły dostarczają dla Ciebie informacji edukacyjnych. Oferty Nortonlifelock nie mogą obejmować ani chronić przed każdym rodzajem przestępczości, oszustw lub zagrożenia, o którym piszemy. Naszym celem jest zwiększenie świadomości na temat bezpieczeństwa cybernetycznego. Przejrzyj pełne warunki podczas rejestracji lub konfiguracji. Pamiętaj, że nikt nie może zapobiec całej kradzieży tożsamości lub cyberprzestępczości i że LifeLock nie monitoruje wszystkich transakcji we wszystkich firmach.

Copyright © 2023 Nortonlifelock Inc. Wszelkie prawa zastrzeżone. Nortonlifelock, logo Nortonlifelock, logo znaku wyboru, Norton, LifeLock i logo Lockman są znakami towarowymi lub zarejestrowanymi znakami towarowymi Nortonlifelock Inc. lub jego podmioty stowarzyszone w Stanach Zjednoczonych i innych krajach. Firefox jest znakiem towarowym Fundacji Mozilla. Android, Google Chrome, Google Play i logo Google Play są znakami towarowymi Google, LLC. Mac, iPhone, iPad, Apple i Apple Logo to znaki handlowe Apple Inc., Zarejestrowany w U.S. i inne kraje. App Store to znak serwisowy Apple Inc. Alexa i wszystkie powiązane logo są znakami towarowymi Amazon.com, inc. lub jego podmioty stowarzyszone. Microsoft i logo okienne są znakami towarowymi Microsoft Corporation w U.S. i inne kraje. Robot z Androidem jest reprodukowany lub zmodyfikowany z pracy utworzonej i udostępniany przez Google i używany zgodnie z warunkami opisanymi w Creative Commons 3.0 Licencja atrybucji. Inne nazwy mogą być znakami towarowymi ich właścicieli.

Wirus FAQ

Czy jesteś klientem Norton, który ma problem ze złośliwym oprogramowaniem? Użyj tej strony, aby uzyskać odpowiedzi na często zadawane pytania.

![]()

Bezpieczeństwo każdego urządzenia.

Bezpieczeństwo nie jest już sprawą o jedną maszynę. Potrzebujesz pakietu bezpieczeństwa, który pomaga chronić wszystkie urządzenia – komputer z systemem Windows, Mac, Android Smartphone lub iPad.

Mój komputer ma wirusa. Jak to się stało?

Tysiące nowych wirusów, trojanów i robaków są tworzone codziennie. Czasami nawet najlepsze oprogramowanie antywirusowe na świecie nie może chronić komputera przed zarażeniem. Oto niektóre z najczęstszych sposobów, w jakie to może się zdarzyć

- Kliknięcie intrygującej okienka, która zawiera trojan

- Otwarcie złośliwego załącznika e -mailowego

- Pobieranie wirusa z programu udostępniania plików, takiego jak Limewire

- Twoje oprogramowanie Norton nie zostało zaktualizowane o najnowsze definicje wirusów

- Twój system został zainfekowany złośliwym oprogramowaniem przed zainstalowaniem Norton

Jak to oderwać od komputera?

Po uzyskaniu wirusa na komputerze może on atakować Norton i uniemożliwić prawidłowe działanie; W takich przypadkach wirus należy usunąć ręcznie. Norton oferuje bezpłatne opcje wsparcia zrób to sam, a także płatną usługę, w której dbamy o usuwanie zagrożeń dla Ciebie. Jeśli czujesz się komfortowo edytując rejestr systemu Windows, uruchamiając w trybie awaryjnym lub modyfikując inne pliki systemowe, możesz samodzielnie usunąć zagrożenia, postępując zgodnie z instrukcjami tutaj. Jeśli wolisz, aby jedna z naszych techników ekspertów wykonała dla Ciebie całą pracę, wypróbuj naszą usługę usuwania szpiegów i wirusów.

Dlaczego moje oprogramowanie Norton nie może usunąć dla mnie wirusa?

Z tysiącami groźb generowanych każdego dnia, wiele jest unikalnych, jedyne w swoim rodzaju zagrożenia, które są podawane w celu wyjątkowego zarażania konkretnego systemu, możliwe jest, że nawiązałeś kontakt z zagrożeniem, które Norton nie rozpoznaje jeszcze. Ponadto niektóre złośliwe oprogramowanie zostało zaprojektowane specjalnie w celu wyłączenia oprogramowania antywirusowego Norton. Trojany i robaki mogą być bardzo trudne do naprawienia, ponieważ nie zawierają czystego kodu, który Norton może naprawić automatycznie; Zamiast tego muszą być ręcznie usunięte.

Dlaczego Norton nie może wykryć tego zagrożenia, gdy inne oprogramowanie antywirusowe może?

Norton obsługuje kilka tysięcy nowych powiadomień o zagrożeniu co miesiąc i aktualizuje jego oprogramowanie tak szybko i dokładnie, jak to możliwe. Ponieważ każdy dostawca oprogramowania przetwarza zagrożenia we własnym harmonogramie, czasami inny produkt antywirusowy może wykryć zagrożenie, zanim Norton może. Podobnie oprogramowanie Nortona często rozpoznaje zagrożenia przed innymi produktami.

Dlaczego pobierasz opłatę za usługi usuwania szpiegów i wirusów Norton?

Ręczne usuwanie zagrożeń ze strony komputerów naszych klientów jest złożonym i często czasochłonnym procesem, który wymaga szczególnej wiedzy specjalistycznej. Usługa usuwania szpiegowania i wirusów Nortona jest obsługiwana przez dobrze wyszkolonych techników ekspertów, którzy będą pracować tak długo, jak trzeba zlokalizować i zneutralizować wszystkie znane zagrożenia na komputerze użytkownika. Stoimy według jakości naszej usługi i z dumą oferujemy siedmiodniowy okres gwarancyjny bez infekcji. Kliknij tutaj, aby dowiedzieć się więcej o naszej usłudze usuwania.

Co to jest wirus trojańskiego?

Wiedza, czym jest trojan i jak działa, pomaga chronić Twoje urządzenia przed tego rodzaju złośliwym oprogramowaniem.

Wszystkie nasze treści są napisane przez ludzi, a nie roboty. Ucz się więcej

Aliza Vigderman, starszy redaktor

Gabe Turner, redaktor główny

Ostatnia aktualizacja 26 stycznia 2023

Autor: Aliza Vigderman i Gabe Turner 26 stycznia 2023

Jedna minuta ty’Re na tym nowym oprogramowaniu, które pokazuje, jak wyglądałoby twoje dziecko z celebrytą, a następnego jest zablokowany z komputera. To’Najprawdopodobniej atak trojańskiego. Trojany są podstępne, nawet w przypadku złośliwego oprogramowania. Na szczęście możesz chronić swoje urządzenia przed trojanami, jeśli wiesz dokładnie, jak działają. Więc pozwól’S rozpocznij trojany 101, czy my?

Co’s trojan i jak się chronić

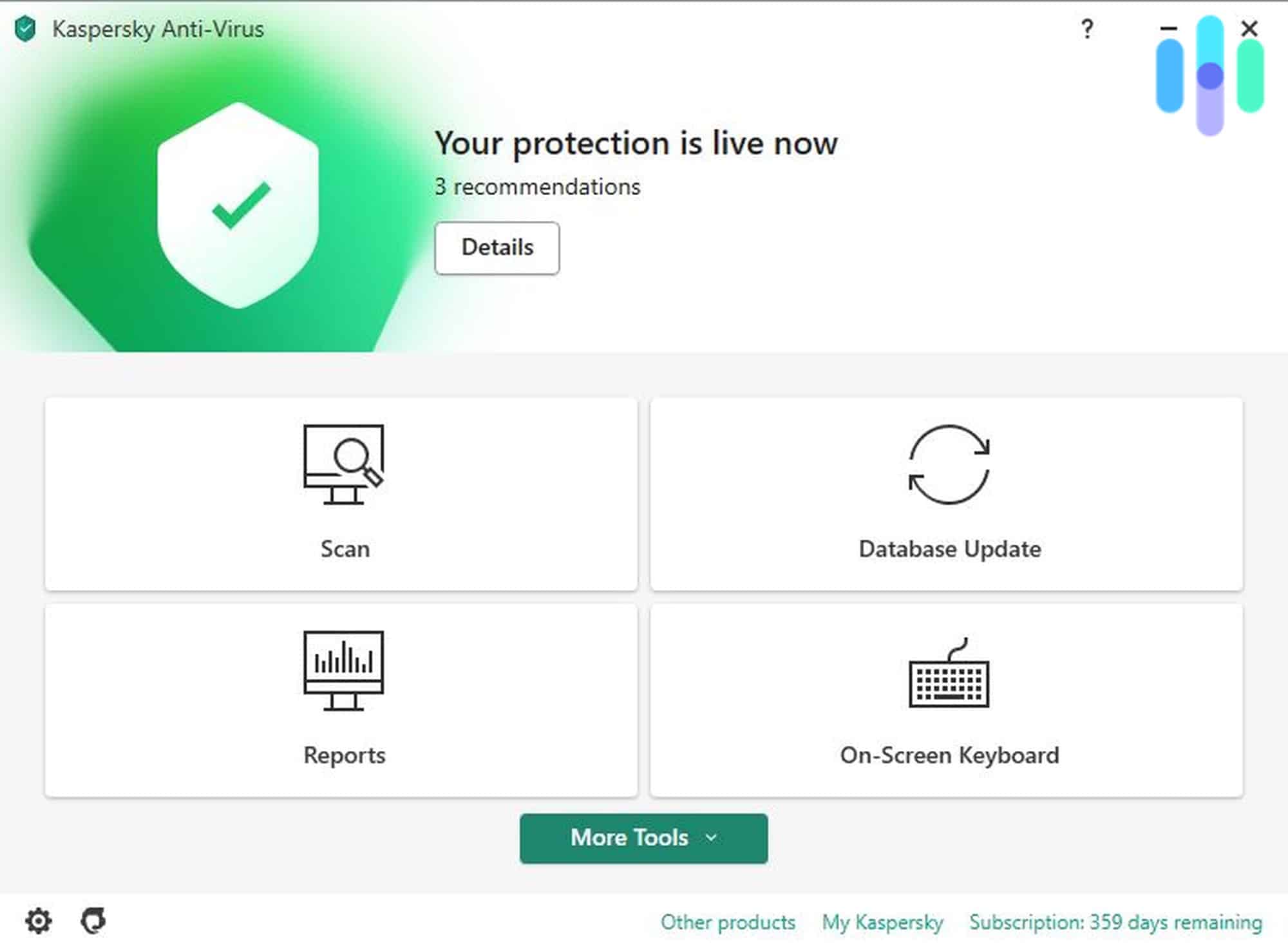

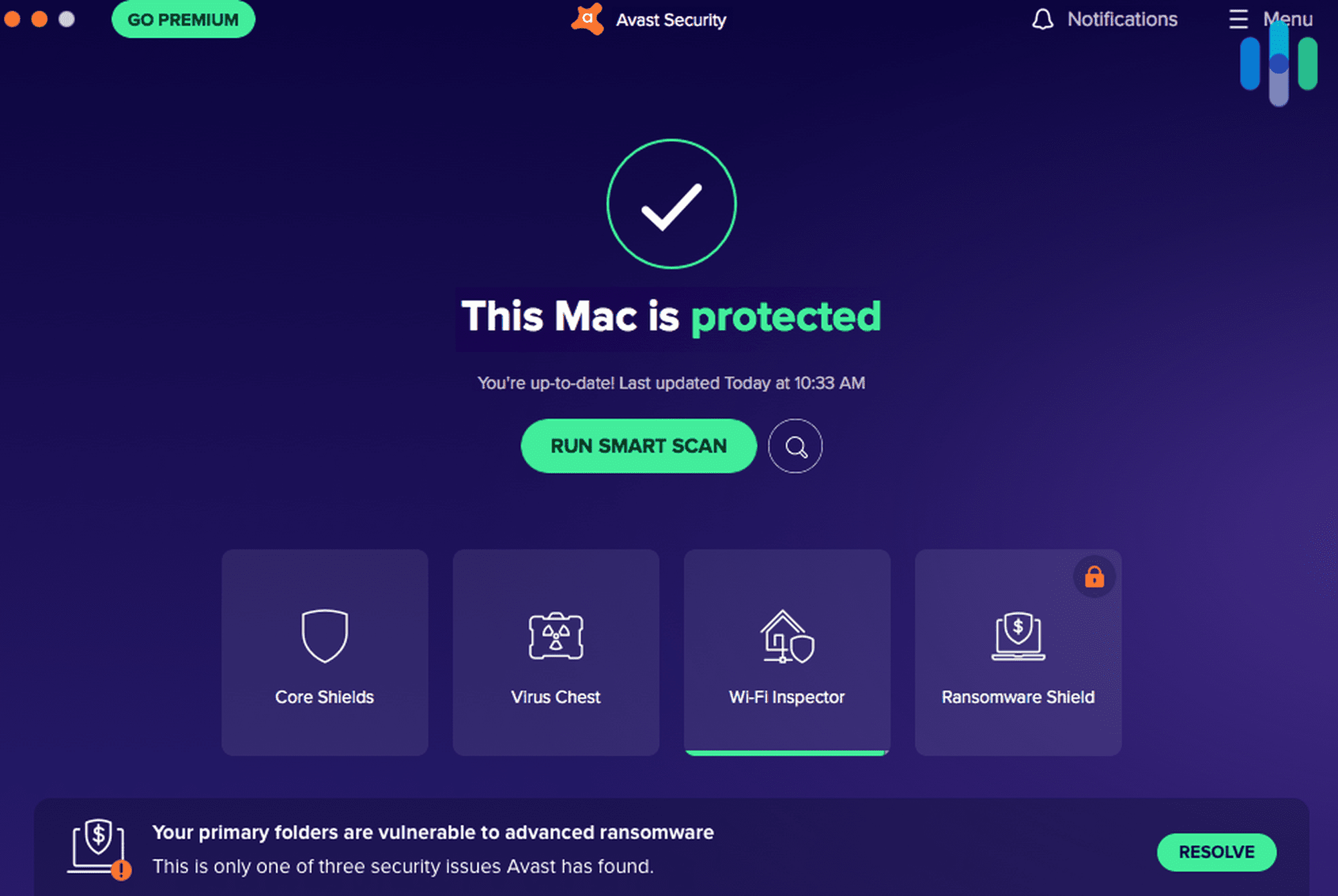

Trojan to podstępny rodzaj złośliwego oprogramowania, który infiltruje urządzenia przez kamuflaże jako nieszkodliwy program. Trojany są trudne do wykrycia, nawet jeśli ty’Ponownie ostrożnie. To’S Dlaczego oprogramowanie antywirusowe jest konieczne, jeśli chcesz chronić się przed tego rodzaju złośliwym oprogramowaniem. Testujemy i oceniamy oprogramowanie antywirusowe na ich zdolność do wykrywania trojanów przez cały czas, a to najlepsze my’jak dotąd próbowałem:

Ocena redaktora:

9.5 /10

Ocena redaktora:

9.6 /10

Ocena redaktora:

9.7 /10

Co to jest trojan? Bliższe spojrzenie na to złośliwe oprogramowanie

Koń trojański, złośliwe oprogramowanie trojańskie lub po prostu trojan to rodzaj złośliwego oprogramowania. To stanowi około 51.45 procent całego złośliwego oprogramowania, co nie jest zaskoczeniem, biorąc pod uwagę unikalne cechy trojana. Aby infiltrować urządzenie, trojan przedstawia się jako uzasadnione oprogramowanie, ale ukryty pod jego pozornie nieszkodliwym zewnątrz to złośliwe kody, które mogą uszkodzić Twoje urządzenia.

Jeśli widzisz podobieństwa między złośliwym oprogramowaniem trojana a pewnym koniem legend, to’s, ponieważ trojany faktycznie biorą swoje imię od konia trojańskiego. Wiesz, drewniany koń Grecy rzekomo używali do przemycenia żołnierzy do Troi. 2 Złośliwe oprogramowanie trojańskie działa podobnie jak Grecy’ Strategia koni trojańskiego. Pozornie nieszkodliwym oprogramowaniem jest wydrążony drewniany koń, a złośliwe kody ukryte w nim są greccy żołnierze. Tak jak żołnierze wymykali się z konia trojańskiego i zaatakowali, gdy miasto Troy spali, złośliwe kody w złośliwym oprogramowaniu trojana wykonują wrogie ataki na twoje urządzenia za plecami.

To wirusy komputerowe trojanów?

Jeśli czytasz o trojan online, możesz zobaczyć ten termin ‘Wirus trojańskiego’ dużo rzucane. Chociaż termin ten jest powszechnie akceptowany, jest niepoprawny, technicznie. Trojany i wirusy komputerowe to rodzaje złośliwego oprogramowania, ale każdy z nich ma unikalne cechy. Główną różnicą między wirusami i trojanami jest to, że wirusy samodzielne się replikują, podczas gdy trojany tego nie robią. 3 Wirus może rozprzestrzeniać się na inne urządzenia, tworząc kopie i przymocowanie ich do zainfekowanego komputera’oprogramowanie, pliki i foldery. W przeciwieństwie do tego, gdy trojan infekuje urządzenie, pozostaje tam, dopóki użytkownik kopiuje lub pobije złośliwy program na innym komputerze.

Jak dokładnie działają trojany?

Ponieważ trojany Don’T samodzielnie, większość ataków trojańskich zaczyna się od oszukania użytkownika do pobierania, instalowania i wykonywania złośliwego oprogramowania. Na przykład haker może dołączyć instalator trojańskiego do wiadomości e -mail, zatrudniając inżynierię społeczną, aby otworzyć załącznik. Jeśli to zrobisz, Twoje urządzenie pobiera i zainstaluje trojan. Zawsze słyszałem o oszustwach phishingowych, w których oszuści wysyłają e -maile z pozornie uzasadnionych adresów e -mail biznesowych? Hakerzy mogą stosować podobne taktyki, aby rozprzestrzeniać trojany.

IM WIĘCEJ WIESZ: Trojany, wirusy i robaki to różne rodzaje złośliwego oprogramowania. Spośród tych trzech trojanów są najlepsze w unikaniu wykrywania, ale także propagują się najbardziej powoli, ponieważ nie są’T same.

Ile szkód może wyrządzić trojany?

Wciąż myśląc, że załącznik był uzasadniony, nieświadomie pobrałeś i zainstalowałeś trojan. Co się teraz stanie? Złośliwe oprogramowanie wykonuje i zaczyna uszkodzić komputer, ale ilość szkód zależy od tego, jak haker zaprojektował trojan. Ogólnie rzecz biorąc, złośliwe oprogramowanie trojańskie:

- Usuń swoje pliki

- Zainstaluj dodatkowe złośliwe oprogramowanie

- Zmodyfikuj dane na swoim urządzeniu

- Skopiuj swoje dane

- Zakłócić urządzenie’s wydajność

- Kradnij swoje dane osobowe

Rodzaje trojana

W obliczeniach klasyfikujemy trojany na podstawie tego, co są w stanie zrobić. Wszystko zależy od trojana’S złośliwe kody, znane również jako ładunek. Kiedy trojan infiltruje urządzenie, jego ładunek wykonuje zadania, które zwykle należy do jednej z tych kategorii:

- Trojan Backdoor: Backdoor Trojan instaluje program Backdoor bez twojej wiedzy. Następnie program zapewnia zdalny dostęp do twórcy złośliwego oprogramowania do Twojego urządzenia.

- Trojan zdalny Trojan (szczura): Szczury są podobne do trojanów backdoor, ponieważ zapewniają hakerom zdalny dostęp do zainfekowanych urządzeń. Jednak zamiast instalować program backdoor, sam szczur jest programem backdoor udającym uzasadnione oprogramowanie.

- Wykorzystać: Exploits zawierają kody zaprojektowane do ataku określonego oprogramowania’s wrażliwość. Trojan wykonuje się po uruchomieniu wrażliwego oprogramowania na zainfekowanym urządzeniu.

- Rootkit: Rootkit zapewnia cyberprzestępcy uprzywilejowane dostęp do ograniczonych obszarów urządzenia’Oprogramowanie S, takie jak te, które wymagają administratora’zgoda na uruchomienie. Następnie ukrywa się lub ukrywa aktywność innego złośliwego oprogramowania.

- Trojan bankierowy: Trojan bankierowy to każdy trojan, który kradnie informacje finansowe lub poświadczenia bankowości internetowej.

- DDOS Trojan: DDOS Trojany porywa wiele komputerów i użyj ich do wykonywania rozproszonego ataku usługi (DDOS). Przejmowane komputery są często nazywane zombie.

- Trojan Downloader: Po zarażeniu komputera, pobierający trojan pobiera dodatkowe złośliwe oprogramowanie, takie jak Adware lub Spyware.

- Dropper Trojan: Podobnie do pobierania trojanów, dropppers trojan instaluje dodatkowe złośliwe oprogramowanie. Jednak zamiast pobierać złośliwe oprogramowanie, które wymaga połączenia internetowego, dropppers trojan już zawiera złośliwy kod instalacyjny.

- Trojany Fakeava: Trojany Fakeava maskarady jako legalne oprogramowanie antywirusowe. Nie mają’Oczywiście chronią swoje urządzenia przed złośliwym oprogramowaniem; Udarzają się wykrywaniem złośliwego oprogramowania i wymuszają pieniądze w zamian za usunięcie.

- Trojan Ransomware: Ten rodzaj trojana działa jak oprogramowanie ransomware, domagając się zapłaty okupu w celu przywrócenia lub cofnięcia szkód wyrządzonych celowi’Pligi s.

- Trojan SMS: Trojany SMS atakują usługi przesyłania wiadomości urządzeń mobilnych w celu przechwytywania wiadomości tekstowych. Mogą również wysyłać wiadomości tekstowe do numerów przesyłania wiadomości premium. Kaspersky Lab wykrył pierwszy trojan Android SMS w 4 2010 roku.

- Trojan-SPY: Trojan-SPY, jak sama nazwa wskazuje, szpieguje użytkownika’S Akcja za pomocą narzędzi takich jak Keyloggers lub przez wykonanie zrzutów ekranu i wysyłanie ich z powrotem do złośliwego oprogramowania’źródło.

- Trojan-Mailfinder: Hakerzy używają przede wszystkim trojan-mailfinder do rozpowszechniania złośliwego oprogramowania. Ten trojan zbiera kontakty e -mail z urządzenia docelowego i wysyła dane z powrotem do hakerów, których używają do rozpowszechniania złośliwego oprogramowania za pośrednictwem poczty e -mail.

- Trojan-arcbomb: “Arcbomb” jest związkiem słów “archiwum” I “bomba.” Trojan-arcbomb bombuje duże ilości pustych danych, gdy zainfekowany komputer próbuje rozpakować zarchiwizowane dane.

- Trojan-Clicker: Trojan-Clicker to forma oszustwa reklamowego. To powtarza z konkretną stroną obsługiwaną przez reklamy wielokrotnie, przyznając witrynę’S Przychody właściciela z reklam pay-za kliknięcie.

- Trojan-Notifier: Zwycięzca trojana zwykle towarzyszy kolejnemu programowi złośliwego oprogramowania. Jego celem jest ostrzeżenie atakującego zdarzeń związanych z złośliwym oprogramowaniem. Na przykład, gdy użytkownik instaluje program backdoor, notifier trojana mówi atakującemu, aby rozpoczął atak.

- Trojan-Proxy: Trojan-Proxy pozwala złośliwemu aktorowi wykorzystać zainfekowany komputer jako proxy w Internecie.

- Trojan-PSW: W kategoriach złośliwego oprogramowania, “PSW” oznacza “kradzież haseł,” Właśnie to, czym jest trojan-PSW. Kradnie hasła i logowanie poświadczeń od zainfekowanych komputerów.

Przykłady ataków na złośliwe oprogramowanie trojańskie

Trojany rozprzestrzeniają się wolniej niż inne złośliwe oprogramowanie, ponieważ nie’T same. Jednak ci, którzy z powodzeniem się rozprzestrzeniły, spowodowały poważne szkody finansowe. Oto kilka przykładów:

- Emot: Wiesz, że złośliwe oprogramowanie jest złe, gdy nazywa to Departament Bezpieczeństwa Wewnętrznego “Wśród najbardziej kosztownych i niszczycielskich złośliwego oprogramowania.” 5 Emotet to trojan bankierowy, który ukradł informacje finansowe. Rozprzestrzenił się przez e -maile spamowe i phishingowe, a po zakażeniu urządzenia upuścił lub pobrał dodatkowe trojany i złośliwe oprogramowanie, aby skuteczniej ukraść dane. Na szczęście dzięki wspólnemu wysiłkom wielu krajów Emotet nie jest już zagrożeniem. 6

- Zeus (aka zbot): Pierwotnie Zeus Trojan ukradł informacje finansowe ze swoich celów, rejestrując klawisze. Zamiast samodzielnie wykonywać ataki, twórca Zeusa sprzedał swój kod źródłowy cyberprzestępczości, co częściowo dlatego Zeus stał się powszechny. Jednak od czasu dewelopera’Przez emeryturę W 2010 roku kod źródłowy stał się dostępny publicznie. 7 Oznacza to, że rozwój nowych wariantów Zeusa trwa do dziś.

- Subseven: Subseven Trojan to szczur, który daje hakerom zdalne sterowanie komputerami i sieciami systemu Windows. Gdy infiltruje komputer, suberven modyfikuje pliki systemowe i rejestry, powodując wykonywanie trojana po uruchomieniu. Na szczęście Windows 10’S Wbudowany antywirus może wykryć podprzywę, a więc inne oprogramowanie antywirusowe Windows. 8

Czy trojany mogą wpływać na urządzenia mobilne?

Trojany są przede wszystkim ukierunkowane na komputery, ale to nie’t oznaczają, że smartfony są bezpieczniejsze przed zagrożeniem. W rzeczywistości nastąpił gwałtowny wzrost trojanów zaprojektowanych do zarażania urządzeń mobilnych. Kaspersky odnotował w sumie 156 710 nowych trojanów bankowości mobilnej w samym 2020 roku. 9

Smartfony i tablety z Androidem są najczęstszymi celami mobilnych trojanów. To’S, ponieważ Android umożliwia instalację plików APK ze źródeł stron trzecich. Jeśli odwiedzisz porwaną stronę internetową, strona może zmusić telefon z Androidem do zainstalowania aplikacji do bankowości mobilnej. Monit zapyta, czy ty’z pewnością o aplikacji, ale to’S o jedynej rzeczy stojącej między telefonem z Androidem a trojanem. To’S Dlaczego wiedza o tym, jak usunąć wirus Androida, jest niezbędna dla wszystkich użytkowników Androida. W przeciwieństwie do urządzeń iOS, możesz pobrać tylko ze sklepu z App, dlatego iPady i iPhone’y Don’T potrzebujesz antywirusa.

Przykłady mobilnych trojanów

Oto kilka przykładów trojanów z Androidem:

- Ginp Banking Trojan: GINP namawia użytkowników do wprowadzenia informacji o bankowości mobilnej, aby zapłacić 0 €.75 dla danych Covid-19, ale faktycznie kradnie poświadczenia logowania bankowości internetowej, które użytkownicy wprowadzili w aplikacji. 10 I to jest’T nawet jedyne związane z COVID CYBERKRIMINALES DO ZBYTU.

- Cerberus: Cerberus to trojan do wynajęcia. Jego twórcy oferują Cerberus’ Kody źródłowe dla hakerów na forach podziemnych, ciemnej sieci, a nawet na Twitterze. Cerberus może robić wiele rzeczy, takich jak wysyłanie i przechwytywanie wiadomości tekstowych, klawisze logowania, zbieranie kontaktów i instalowanie aplikacji.

- Spyeye/Trojan: Android/Spitmo: Spyeye był pierwszym z wielu trojanów z bankowości mobilnej. Kradnie numery uwierzytelniania transakcji mobilnych (MTAN), które instytucje finansowe wysyłają za pośrednictwem SMS -ów w celu sprawdzania mobilnych transferów pieniędzy online.

Wskazówka dla użytkowników Androida: Google aktywnie monitoruje aplikacje zawierające złośliwe oprogramowanie, więc’Najbezpieczniejsze w instalacji aplikacji bezpośrednio w sklepie Google Play.

Historia trojanów

Trojany mają długą historię napastnika spustoszenia, ale nikt nie wie na pewno, skąd pochodzą. Wielu uważa Johna Walkera’S (not the Marvel Charakter) wersja gry o nazwie Animal to First Trojan, który wydał w 1974 roku. Oprogramowanie Walker HID o nazwie Pervade Inside in the Game. To ukryte oprogramowanie zbadało wszystkie katalogi komputerowe dostępne użytkownikowi, a jeśli zwierzę’T Istnieje w jednym z katalogów, zainstalował tam kopię gry. Animal and Pervade pasują do definicji trojana – oprogramowanie ukrywające się w innym oprogramowaniu i wykonywanie zadań za użytkownikiem’s tył. Jednak niektórzy uważają, że ponieważ tak się nie stało’Nie mam żadnych złośliwych zamiarów, nie było’T trojan lub złośliwe oprogramowanie. W rzeczywistości Walker powiedział w liście, że upewnił się, że Pervade nie zmienił ani nie usunął innych plików.

W ciągu dekady po incydencie na zwierzęcie pojawił się trojan PC-Pryt. To był jeden z najwcześniejszych trojanów o złośliwych zamiarach. Udawało, że jest “wersja 2.72” identycznie nazwanego edytorów tekstu (prawdziwy PC-Write’t Wydaj wersję 2.72). Po wykonaniu wymazał cały zainfekowany komputer’Pligi s.

Trojany ostatecznie przeszły od po prostu destrukcyjnego do źródła zysku. W 1989 r. To był trojan ransomware, który usunął lub szyfrował pliki systemowe po uruchomieniu zainfekowanego komputera na określoną liczbę razy. Domagał się okupu w wysokości 189 USD za odzyskanie plików. Jeśli użytkownik zrobił’t Zgodnie z tym, że kontynuował usuwanie plików systemowych, dopóki komputer nie stanie się bezużyteczny. Niedługo potem inni autorzy złośliwego oprogramowania widzieli trojany’ potencjał generowania zysku, a reszta to historia.

Wykrywanie i usuwanie trojanów

Cały sens trojanów jest infekowanie urządzeń złośliwym oprogramowaniem i unikanie wykrywania, więc jak je złapać? Cóż, możesz’T Powiedz, czy program jest trojanem, po prostu patrząc na to. Możesz jednak wykryć trojan, obserwując swoje urządzenia, programy i aplikacje.

1. Sprawdź swoje programy i aplikacje. Sprawdź swój komputer’programy S i urządzenie mobilne’S regularnie. Jeśli coś widzisz’nie pamiętam instalacji’prawdopodobnie trojan lub złośliwy program, który zainstalował trojan.

2. Sprawdź programy startupowe. Trojany mogą również ukrywać się w komputerze’S Proces uruchamiania. Te trojany są trudniejsze do wykrycia, ponieważ one’re w pamięci systemowej. To’S Dlaczego powinieneś sprawdzić swoje urządzenie’programy startupowe S.

3. Sprawdź swoje urządzenie’s wydajność. Złośliwe oprogramowanie może spowolnić urządzenia. Jeśli ty’Reprezentowanie problemów z wydajnością, to’najlepiej sprawdzić komputer’S Manager zadań lub komputer Mac’S Monitor aktywności, aby zobaczyć, co’S powodujący problem.

- Naciśnij Ctrl+Alt+Del.

- Wybierz Menedżer zadań.

- Przewiń w dół do procesów tła.

- Sprawdź, które procesy jedzą procesor, pamięć i przestrzeń na dysku.

- Hit Command+Space, aby otworzyć światło reflektorów.

- Wpisz “Monitor aktywności.”

- Sprawdź, które aplikacje jedzą zasoby “% PROCESOR.”

Jak usunąć trojan

Jeśli znajdziesz trojana, czy to’S Masquerading jako legalny program, ukrywanie jako program startupowy lub działanie jako proces w tle, następnym krokiem jest go usunąć. Tutaj’S, jak możesz to zrobić.

Usuwanie trojanów udające programy

Jeśli ty’Re za pomocą komputera z systemem Windows:

- Otwórz komputer’U ustawienia.

- Kliknij aplikacje.

- Przejdź do aplikacji i funkcji.

- Kliknij nazwę programu trojana.

- Wybierz odinstalowanie.

Jeśli ty’ponownie za pomocą komputera Mac:

- Uruchom wyszukiwarkę OS X.

- Naciśnij polecenie+shift+a, aby otworzyć folder aplikacji.

- Znajdź trojan.

- Przeciągnij ikonę do śmieci.

- Alternatywnie możesz wybrać aplikację, kliknij plik, a następnie kliknij przeniesienie do TRASH.

- W razie potrzeby wprowadź nazwę lub hasło administratora.

Jeśli ty’Re za pomocą urządzenia mobilnego z Androidem:

- Idź do swojego Androida’U ustawienia.

- Wybierz aplikacje i powiadomienia.

- Stuknij informacje o aplikacji.

- Znajdź aplikację trojańską i dotknij.

- Uderzenie odinstaluj.

Usuwanie trojanów udających programów startupowych

- Naciśnij Windows+R, aby wyświetlić menu Uruchom.

- Typ “Regedit” na polu.

- Wybierz HKEY_CURRENT_USER, a następnie rozwinąć folder oprogramowania.

- Znajdź program trojanów.

- Kliknij folder prawym przyciskiem myszy i wybierz Usuń.

- Na pasku menu Mac kliknij logo Apple.

- Wybierz preferencje systemowe.

- Przejdź do użytkowników i grup.

- Wybierz swój identyfikator z listy.

- Wybierz elementy logowania do listy programów uruchomionych podczas uruchamiania.

- Pod kolumną ukryj zaznacz pole wyboru obok trojana.

Usuwanie trojanów za pomocą złośliwych procesów w tle

- Uruchom menedżera zadań, naciskając Ctrl+Alt+Del.

- Kliknij prawym przyciskiem myszy złośliwy proces.

- Wybierz właściwości.

- Przejdź do karty Szczegóły i zwróć uwagę na nazwę produktu.

- Zamknij okno właściwości i kliknij Zadanie zakończ.

- Odinstaluj program (na podstawie nazwy produktu), który rozpoczął proces.

- Hit Command+Space, aby otworzyć światło reflektorów.

- Typ “Monitor aktywności.”

- Wybierz Pakiet złośliwy.

- Naciśnij ikonę X na pasku narzędzi.

- Wybierz Force rzucić.

- Odinstaluj program, który rozpoczął proces.

Zeskanuj swoje urządzenia za pomocą oprogramowania antywirusowego

Kroki, które przedstawiliśmy powyżej, pomogą ci samodzielnie wykryć i usunąć trojany, ale wiemy, że one’Ponownie żmudne. Kto ma czas, aby regularnie robić te kroki? Jeśli chcesz pójść łatwiejszą ścieżką, skanowanie urządzeń za pomocą oprogramowania antywirusowego pozwoli Ci zaoszczędzić dużo czasu i energii. Możesz kupić oprogramowanie antywirusowe lub pobrać bezpłatny antywirus; Upewnij się tylko, że ma odpowiednie funkcje do walki z trojanami. Zalecamy oprogramowanie antywirusowe z następującymi funkcjami:

- Skany w czasie rzeczywistym

- Skany oparte na podpisach

- Wykrywanie złośliwego oprogramowania opartego na zachowaniu

- Bezpieczeństwo e -mail

- Zapora

Wskazówka od naszych ekspertów: Od trojanów Don’t same, usuwając program, który’S hosting złośliwego oprogramowania działa przez większość czasu. Istnieją jednak rodzaje trojanów, które instalują dodatkowe złośliwe programy. Samo usunięcie trojana może nie wystarczyć, więc’Najlepiej użyć oprogramowania antywirusowego, aby pozbyć się wszystkich śladów ataku trojańskiego.

Chroń się: unikaj infekcji trojańskiej

To’jest niewystarczające, aby mieć nawet najlepsze oprogramowanie antywirusowe; W końcu żadne oprogramowanie antywirusowe nie jest doskonałe. Jako zwolennicy bezpieczeństwa cyfrowego zachęcamy do bezpiecznego zachowania online do ochrony komputerów, telefonów komórkowych i dowolnego urządzenia podłączonego do Internetu z zagrożeń takich jak trojany. Ale jak dokładnie możemy zachować bezpieczeństwo online? Cóż, po pierwsze, musimy wiedzieć, skąd pochodzą trojany, więc wiemy, czego należy unikać.

Skąd pochodzą trojany

Trojany mogą pochodzić z praktycznie w dowolnym miejscu: zainfekowany dysk flash, e -mail, porwanie strony i tak dalej. Jednak historia wskazuje, że większość trojanów pochodzi z tych źródeł:

- Witryny udostępniania plików: Witryny udostępniania plików są przydatne, ale mają wady. Jednym z nich jest to, że hakerzy mogą przesyłać pęknięte kopie legalnego oprogramowania wstrzykniętego trojanami i czekać na niczego niepodejrzewające cele.

- Załączniki e -mail: Pojedyncze kliknięcie to wszystko, czego wymaga załącznik trojana, aby zainfekować komputer. Jeśli klikniesz zainfekowany załącznik, pobranie i zainstaluje złośliwe oprogramowanie Trojan, które zrobi to, co zrobi’S zaprogramowany do zrobienia.

- Zainfekowane strony internetowe: Jeśli odwiedzisz porwaną stronę internetową, wstrzykiwane w nią złośliwe kody zabiorą Cię na inną złośliwą stronę internetową lub zainstaluj trojan.

- Hakowany Wi-Fi: Hakowany Wi-Fi, a nawet fałszywy hotspot Wi-Fi, który wyglądał jak prawdziwy publiczny hotspot, może zapewnić hakerom łatwy dostęp do urządzenia. Jeśli podłączysz się do jednego, haker może wykonywać wszelkiego rodzaju ataki na urządzenie, takie jak instalowanie programów backdoor lub szczurów.

Jak uniknąć infekcji trojańskich

Teraz, gdy wiemy, skąd pochodzą trojany, to’jest łatwiejsze do zachowania ostrożności. Postępuj zgodnie z tymi wskazówkami, aby stać się bezpieczniejsze z infekcji trojańskich:

- Użyj VPN podczas pobierania z witryny udostępniania plików. VPN ukrywa Twój adres IP od hakerów próbujących szpiegować na urządzeniu podczas pobierania z witryny udostępniania plików. Również VPN ukrywają swoją historię przeglądania. Podczas gdy niektóre VPN mogą spowolnić twoje pobieranie, my’VE przetestowało kilka VPN pod kątem torrentów, które miały minimalny wpływ na nasze doświadczenie potoku.

- Gdy nie jest pewien, nie otwieraj załącznika e -mail ani pliku IM. Jeśli twój antywirus ma ochronę e -maila, zeskanuj załącznik przed otwarciem.

- Nie odwiedzaj niezabezpieczonych stron internetowych. Większość przeglądarek cię ostrzeże, jeśli spróbujesz otworzyć niezabezpieczoną stronę internetową. Jeśli zobaczysz jedno z tych ostrzeżeń, od razu wycofaj się.

- Połącz się z VPN na publicznym Wi-Fi. Łączenie się z publiczną siecią Wi-Fi jest zawsze ryzykowne. Aby być po bezpiecznej stronie, użyj VPN, aby ukryć swoją historię przeglądania przed kimkolwiek innym w sieci. Co’S WIĘCEJ, VPN zmieniają Twój adres IP, co czyni cię mniej podatnym na hakowanie.

- Nie instaluj aplikacji ani programów z nieoficjalnych stron internetowych lub repozytoriów aplikacji. Oficjalne strony pobierania oprogramowania i repozytoria aplikacji są tam z jakiegoś powodu – abyśmy mogli pobierać programy i aplikacje bezpłatne z złośliwego oprogramowania.

- Sprawdź aplikację’s uprawnienia przed zainstalowaniem. Trojan udający jako legalną aplikację może wykorzystać swoje uprawnienia do wykonywania złośliwych zadań. Na przykład nie instaluj aplikacji latarki lub kalkulatora, która prosi o pozwolenie na wysyłanie SMS -ów.

Podsumowanie

Trojany są podstępne i mogą wyrządzić różnego rodzaju obrażenia. Ale jeśli tam’S wszystko, co chce, abyś wziął z tego artykułu, to’S, że trojany nie są niemożliwe do strzegania. Jeśli monitorujesz swoje urządzenia pod kątem nieprawidłowości, używaj cyfrowych narzędzi bezpieczeństwa, takich jak oprogramowanie antywirusowe i VPN oraz proaktywnie ćwiczyć bezpieczne zachowania online, możesz zaoszczędzić problem z radzeniem sobie z urządzeniem zakażonym trojanem.

FAQ

Trojany i złośliwe oprogramowanie są z wieloma do radzenia sobie, więc odpowiedzmy często zadawane pytania związane z trojanem.

Wirus trojańskiego na komputerze lub po prostu trojan, to złośliwy program lub kod mający na celu uzasadnione i nieszkodliwe oprogramowanie. Po zainfekowaniu urządzenia wykonuje swoje zadanie, które może obejmować usunięcie lub modyfikowanie danych, kradzież danych, instalowanie dodatkowego złośliwego oprogramowania i zakłócenie wydajności systemu. Jednakże, “Wirus trojańskiego” jest mylącym, ponieważ trojany i wirusy komputerowe to dwa odrębne rodzaje złośliwego oprogramowania. Wirusy mogą rozprzestrzeniać się poprzez samoreplikacje, podczas gdy trojany nie są replikowane. Wirusy często przywiązują się do innego oprogramowania, podczas gdy trojany są oprogramowaniem zawierającym złośliwe kody. Prawidłowy termin jest po prostu “trojański” Lub “Złośliwe oprogramowanie trojańskie.”

Trojany zarażają urządzenie, oszukując jego użytkownika do pobierania pozornie nieszkodliwego oprogramowania, które zawiera złośliwe kody. Po pobraniu, zainstalowaniu i uruchomieniu złośliwy kod wykonuje.

Wirusy trojańskie można usunąć na różne sposoby. Jeśli wiesz, które oprogramowanie zawiera złośliwe oprogramowanie, możesz po prostu go odinstalować. Jednak najskuteczniejszym sposobem usunięcia wszystkich śladów wirusa trojana jest zainstalowanie oprogramowania antywirusowego zdolnego do wykrywania i usuwania trojanów.

Wirusy trojańskie są złe, ponieważ oszukują użytkowników do pobierania złośliwego oprogramowania, które szkodzi urządzeniom na różne sposoby. Na przykład zdalne trojany dostępu (szczury) dają hakerom zdalny dostęp do zainfekowanych komputerów, co może skutkować szpiegiem, kradzieżą danych i kradzieży tożsamości.

- Purplesec. (2021). 2021 Statystyki bezpieczeństwa cybernetycznego Ostateczna lista statystyk, danych i trendów.

Purplesec.USA/Zasoby/statystyka cyberbezpieczeństwa/ - Britannica. (2021). Koń trojański.

Britannica.com/Topic/Trojan-Horse - otwarty. (2018) Tydzień 3: złośliwe oprogramowanie.

otwarty.edu/openlearn/oCW/mod/ouContent/view.php?id = 48320 i do wydruku = 1 - Bezpieczna lista. (2010). Pierwszy trojan SMS na Androida.

Securelist.COM/First-Sms-Trojan-for-Android/29731/ - CISA. (2018). Złośliwe oprogramowanie emocji.

US-CERT.CISA.Gov/NCAS/Alerts/TA18-201A - Europol. (2021). ŚWIAT’Najbardziej niebezpieczne złośliwe oprogramowanie emocji zakłócone przez globalne działanie.

Europol.Europa.UE/Newsroom/News/World%E2%80%99S NajpWIAŻNIEJSZE SZANSOWANE - Reuters. (2021). Analiza: najlepszy haker “przechodzi na emeryturę”; Eksperci przygotowują się do jego powrotu.

Reuters.COM/Artykuł/US Hackers-Zeus/Analysis-Top-Top-Hacker-Retires-Experts-Brace-for-His-Return-Idustre69S54Q201029 - F-secure. (2021). Backdoor: W32/Subseven

f-secure.com/v-descs/subseven.shtml - Bezpieczna lista. (2021). Mobile Maderware Evolution 2020.

Securelist.COM/Mobile-Malware-Evolution-2020/101029/ - Buuroo. (2018). Analiza bankiera Ginp Android.

Buuroo.com/en/labs/Analysis-of-the-Ginp-Android-Banker

Czy Norton Antivirus pozbywa się konia trojańskiego?

Nawet przy zainstalowanym oprogramowaniu antywirusowym komputery mogą nadal stać się ofiarą złośliwego oprogramowania, takich jak konie trojańskie; Cyberprzestępcy nadal rozwijają infekcje, które leżą wokół oprogramowania bezpieczeństwa zabezpieczeń. Podczas gdy Norton Antivirus może usunąć te infekcje, ważne jest, aby firmy były świadome niedoborów aplikacji w wykrywaniu i usuwaniu złośliwego oprogramowania.

Opis

- Termin „koń trojański” pochodzi z greckiej opowieści o wojnie trojański. Kilku greckich żołnierzy ukryło się w konstrukcji. W środku nocy żołnierze wyłonili się z konia i otworzyli bramy miasta, pozwalając siłom greckim wejść i przejąć Troy. Wirusy trojańskie, podobnie jak w narracji, wydają się łagodne, ale zawierają złośliwe treści. Trojany są aplikacjami, które wydają się pełnić pewną przydatną funkcję-na przykład szereg tych infekcji, maskaradą jako oprogramowanie antywirusowe-ale zawierają kod wykonujący operacje bez zgody użytkownika lub nawet umożliwia atakującemu uzyskanie zdalnego dostępu do komputera na komputerze.

Funkcjonować

- Konie trojańskie są podzielone na różne grupy w zależności od ich metody nadużyć, ale najczęstsze i najniebezpieczniejsze są trojany z dostępu od zdalnego dostępu. Gdy haker uzyska dostęp do zainfekowanego systemu za pośrednictwem szczura, jednostka może ukraść poufne informacje, zainstalować dodatkowe złośliwe oprogramowanie do komputera, nagrywać klawiszki na rejestrację i dziennik, uszkodzić integralność dysku twardego i niezliczone inne działania, które mogą kosztować firmę tysiące dolarów w celu rozwiązania. Hakerzy używają również szczurów do dostarczania trojanów do innych komputerów i tworzenia botnetów.

Rezolucja

- Norton Antivirus wykrywa i usuwa konie trojańskie. Za pośrednictwem LiveUpdate administratorzy mogą pobrać na komputer najnowsze definicje wirusów, które zawierają informacje, których silnik skanujący musi znaleźć istniejące i pojawiające się zagrożenia w systemie. Po aktualizacji Norton Antivirus, administrowie powinni wykonać skanowanie wirusów w trybie awaryjnym, aby wyszukać trojany i inne wirusy. Oprogramowanie umożliwia użytkownikom kwarantannę, usuwanie lub przywracanie znalezionej zainfekowanych plików. Program może również naprawić pliki, ale nie jest to opcja dla konia trojańskiego, ponieważ cała aplikacja zawiera złośliwe dane.

Problemy

- Norton Antivirus, podobnie jak całe oprogramowanie antywirusowe, nie może wykryć całego złośliwego oprogramowania w Internecie. Jeśli stacja robocza staje się ofiarą konia trojańskiego, ale Symantec nie rozwinął łatki infekcji, Norton Antivirus nie usunie wirusa, ale zwykle nie będzie wiedział, że infekcja istnieje. Aby obejść tę wadę, edukuj pracowników w zakresie bezpiecznego przeglądania; Doradzaj użytkownikom pobieranie plików tylko z zaufanych stron internetowych. Norton Antiwirus, w rzadkich przypadkach, może również zgłaszać fałszywe pozytywy. Innymi słowy, Norton Antivirus określi łagodny program jako złośliwy, jeśli wykryje kod, który pasuje do serii charakteru w znanym wirusie. Jeśli wiesz, że program jest bezpieczny, możesz zgłosić fałszywie dodatnie do Symantec (link w zasobach).

Ruri Ranbe pracuje jako pisarz od 2008 roku. Otrzymała a.A. w literaturze angielskiej z Valencia College i kończy B.S. w dziedzinie informatyki na University of Central Florida. Ranbe ma również ponad sześć lat doświadczenia w profesjonalnej technologii informacyjnej, specjalizującej się w architekturze komputerowej, systemach operacyjnych, sieci, administracji serwerów, wirtualizacji i projektowaniu stron internetowych.