Protokół Nordlynx – rozwiązanie do szybkiego i bezpiecznego połączenia VPN

Podczas gdy implementacje WireGuard wskazują, że osiągalność aktualnie skonfigurowanych rówieśników używanych dla płaszczyzny danych, lekki charakter protokołu WireGuard powoduje, że alternatywna ocena ścieżki nie ma. Pytanie brzmi: jak możemy oddzielić płaszczyznę danych od kontroli łączności?

Który protokół Nordvpn powinienem wybrać? |. Wsparcie Nordvpn

Nordvpn obsługuje szereg protokołów szyfrowania bezpieczeństwa w celu zapewnienia usługi VPN. Poziomy bezpieczeństwa i cele tych protokołów VPN są różne, ale podobnie jak potrzeby naszych klientów. Zachęcamy do przyjrzenia się mocnym mocom i słabościom każdego protokołu VPN. Chociaż chcemy, abyś mógł swobodnie wybierać, uważamy również, że naszym obowiązkiem jest doradzić ci, co może ci najlepiej pasować.

1. OpenVpn

OpenVPN to dojrzałe i solidne oprogramowanie typu open source, które pozwala nam zapewnić niezawodną i bezpieczną usługę VPN. Jest to wszechstronny protokół VPN, który może być używany zarówno na portach TCP, jak i UDP. OpenVPN obsługuje dużą liczbę silnych algorytmów szyfrowania i szyfrowania: Aby zapewnić ochronę danych, używamy AES-256-GCM z klawiszem DH 4096-bitowym. Jeśli jesteś świadomy swojego bezpieczeństwa i zastanawiasz się, jaki jest najbardziej stabilny protokół Nordvpn, zalecamy OpenVPN.

2. Ikev2/ipsec

IKEV2/IPSEC znacznie zwiększa bezpieczeństwo i prywatność użytkowników, stosując silne algorytmy kryptograficzne i klucze. Nordvpn używa NGE („Szyfrowanie nowej generacji”) w IKEV2/IPSEC. Klawisze fazy 1 są generowane przy użyciu AES-256-GCM, SHA2-384 i PFS (idealna tajemnica do przodu) przy użyciu 3072-bitowych klawiszy Diffie-Hellman. IPSec następnie zabezpiecza tunel między klientem a serwerem, używając silnego szyfrowania AES-256. Ten protokół VPN zapewnia użytkownikowi bezpieczeństwo, stabilność i szybkość spokoju.

3. WireGuard (Nordlynx) (zalecane przez Nordvpn i użyte domyślnie w większości naszych aplikacji)

Wireguard to najnowszy i najszybszy protokół tunelowania, a cała branża VPN mówi o tym. Wykorzystuje najnowocześniejszą kryptografię, która wylecza obecnych liderów, OpenVPN i IPsec/Ikev2. Jednak nadal jest to uważane za eksperymentalne, więc dostawcy VPN muszą szukać nowych rozwiązań (takich jak Nordlynx autorstwa Nordvpn), aby przezwyciężyć luki w sieci WireGuard.

Nowoczesne, niezwykle szybkie i niesamowicie szczupłe w swojej architekturze, Wireguard jest wspierany przez dokładne badania akademickie. WireGuard składa się tylko z 4000 wierszy kodu, co ułatwia wdrażanie, audyt i naprawienie. Mówiąc inaczej, OpenVPN działa na 400 000 linii kodu, co oznacza, że WireGuard stanowi tylko 1% ogromnej architektury OpenVPN.

Nordlynx jest obecnie domyślnie używany w aplikacjach Nordvpn. Jeśli zastanawiasz się, który protokół VPN jest najlepszy w grach lub innych zajęciach internetowych, odpowiedź brzmi zawsze Nordlynx.

Chcę się dowiedzieć więcej?

Sprawdź Nordvpn na YouTube!

Protokół Nordlynx – rozwiązanie do szybkiego i bezpiecznego połączenia VPN

Kiedy innowacja puka, co zrobisz: wpuszczaj to lub zamknij drzwi? Bycie na zawsze zachwytując i pomysłowe maniacy, my w Nordvpn jesteśmy zawsze otwarci na innowacje. Dlatego opracowaliśmy naszą technologię protokołu Nordlynx.

04 stycznia, 2022

Время чтениwią: 12 мин.

-Co to jest Nordlynx i jak to działa?

Nordlynx to system szyfrowania, który chroni twoją prywatność podczas korzystania z VPN. Szyfruje dane użytkownika podczas podróży do i z serwera VPN, zapewniając, że nikt nie może przechwycić i przeglądać, gdy jest w tranzycie.

-Korzyści z Nordlynx

Dzięki Nordlynx, Nordvpn oferuje jedną z najszybszych usług VPN w branży. Zapewnia płynne wrażenia z gier bez buforowania lub opóźnień. Nordlynx jest obsługiwany w wielu systemach operacyjnych, w tym w systemie Windows, MacOS, Android, iOS i Linux. Możesz zatuszować do sześciu urządzeń za pomocą jednego konta Nordvpn. Szyfrowanie dostarczone przez Nordlynx jest wyjątkowo silne, dzięki bezpieczeństwu WireGuard. Jest łatwy w użyciu, ponieważ jest wbudowany bezpośrednio w aplikację Nordvpn.

-Tło

Oferowanie połączenia o szybkiej prędkości przy jednoczesnym utrzymaniu bezpieczeństwa online jest wyzwaniem dla dostawców VPN. Pojawienie się WireGuard, nowy protokół tunelowania VPN, wydawało się powiewem świeżego powietrza w branży.

Protokół Nordlynx – rozwiązanie do szybkiego i bezpiecznego połączenia VPN

Podczas gdy implementacje WireGuard wskazują, że osiągalność aktualnie skonfigurowanych rówieśników używanych dla płaszczyzny danych, lekki charakter protokołu WireGuard powoduje, że alternatywna ocena ścieżki nie ma. Pytanie brzmi: jak możemy oddzielić płaszczyznę danych od kontroli łączności?

Który protokół Nordvpn powinienem wybrać? |. Wsparcie Nordvpn

Nordvpn obsługuje szereg protokołów szyfrowania bezpieczeństwa w celu zapewnienia usługi VPN. Poziomy bezpieczeństwa i cele tych protokołów VPN są różne, ale także nasi klienci’ wymagania. Zachęcamy do przyjrzenia się mocnym mocom i słabościom każdego protokołu VPN. Chociaż chcemy, abyś mógł swobodnie wybierać, również to czujemy’nasz obowiązek doradzania ci, co może ci najlepiej pasować.

1. OpenVpn

OpenVPN to dojrzałe i solidne oprogramowanie typu open source, które pozwala nam zapewnić niezawodną i bezpieczną usługę VPN. Jest to wszechstronny protokół VPN, który może być używany zarówno na portach TCP, jak i UDP. OpenVPN obsługuje dużą liczbę silnych algorytmów szyfrowania i szyfrowania: Aby zapewnić ochronę danych, używamy AES-256-GCM z klawiszem DH 4096-bitowym. Jeśli jesteś świadomy swojego bezpieczeństwa i zastanawiasz się, jaki jest najbardziej stabilny protokół Nordvpn, zalecamy OpenVPN.

2. Ikev2/ipsec

IKEV2/IPSEC znacznie zwiększa bezpieczeństwo i prywatność użytkowników, stosując silne algorytmy kryptograficzne i klucze. Nordvpn używa NGE (“Szyfrowanie nowej generacji”) w Ikev2/ipsec. Klawisze fazy 1 są generowane przy użyciu AES-256-GCM, SHA2-384 i PFS (idealna tajemnica do przodu) przy użyciu 3072-bitowych klawiszy Diffie-Hellman. IPSec następnie zabezpiecza tunel między klientem a serwerem, używając silnego szyfrowania AES-256. Ten protokół VPN zapewnia użytkownikowi bezpieczeństwo, stabilność i szybkość spokoju.

3. WireGuard (Nordlynx) (zalecane przez Nordvpn i użyte domyślnie w większości naszych aplikacji)

Wireguard to najnowszy i najszybszy protokół tunelowania, a cała branża VPN mówi o tym. Wykorzystuje najnowocześniejszą kryptografię, która wylecza obecnych liderów, OpenVPN i IPsec/Ikev2. Jednakże to’S nadal uważane za eksperymentalne, więc dostawcy VPN muszą szukać nowych rozwiązań (takich jak Nordlynx przez Nordvpn), aby przezwyciężyć WireGuard’s zabezpieczenia.

Nowoczesne, niezwykle szybkie i niesamowicie szczupłe w swojej architekturze, Wireguard jest wspierany przez dokładne badania akademickie. WireGuard składa się tylko z 4000 wierszy kodu, co ułatwia wdrażanie, audyt i naprawienie. Mówiąc inaczej, OpenVPN działa na 400 000 linii kodu, co oznacza, że WireGuard stanowi tylko 1% OpenVPN’s masywna architektura.

Nordlynx jest obecnie domyślnie używany w aplikacjach Nordvpn. Jeśli ty’Zastanawiam się, który protokół VPN jest najlepszy do gier lub innych działań zależnych od szybkości online, odpowiedź jest zawsze Nordlynx.

Chcę się dowiedzieć więcej?

Sprawdź Nordvpn na YouTube!

Protokół Nordlynx – rozwiązanie do szybkiego i bezpiecznego połączenia VPN

Kiedy innowacja puka, co zrobisz: wpuszczaj to lub zamknij drzwi? Bycie na zawsze zachwytując i pomysłowe maniacy, my w Nordvpn jesteśmy zawsze otwarci na innowacje. To’Sno opracowaliśmy naszą technologię protokołu Nordlynx.

04 stycznia, 2022

Время чтениwią: 12 мин.

- Co to jest Nordlynx i jak to działa?

- Korzyści z Nordlynx

- Tło

- Projekt Nordlynx

- Jak sprawiłeś, że to zadziałało

- Na komputerze

- Na Androida

- Na iOS

Co to jest Nordlynx i jak to działa?

Protokół Nordlynx to system szyfrowania, który może chronić twoją prywatność podczas ciebie’re przy użyciu VPN. To’S proces, który szyfruje dane użytkownika podczas IT’S podróżujący do i z serwera VPN, więc nikt nie może go przechwycić i wyświetlić’s w tranzycie.

Nordlynx jest zbudowany wokół protokołu o nazwie Wireguard® i ma dwie naprawdę świetne właściwości. Jednym z nich jest zapewnienie użytkownikom aplikacji Nordvpn w zakresie szybkiego połączenia internetowego, bez uszczerbku dla bezpieczeństwa szyfrowania. Jeśli ty’ve kiedykolwiek się zastanawiałem “Jaką prędkość Internetu potrzebuję i czy mogę go zdobyć z VPN?”, Nasz protokół Nordlynx może być odpowiedzią.

Podczas łączenia się z serwerami VPN dodaje dodatkowy krok do twoich danych’s podróż, Nordlynx powinien zapewnić, że wygrałeś’Zwróć uwagę na wszelkie spowolnienie na twoim końcu. Twoje dane będą podróżować szybko na serwer Nordvpn i wróci, pozostając w pełni zaszyfrowane podczas poruszania się.

Drugim punktem sprzedaży jest jego prostota; Ponieważ kod Nordlynx jest znacznie bardziej usprawniony niż stare protokoły VPN, to’jest naprawdę łatwy w rozwiązywaniu problemów i rozwiązywania problemów technicznych. To znaczy my’Będę w stanie nieustannie utrzymywać i ulepszać usługę VPN.

Korzyści z Nordlynx

Dzięki Nordlynx możemy zaoferować jeden z najszybszych VPN w branży.

Ten protokół VPN jest świetny do gier online, ponieważ nie masz’T muszę martwić się buforowaniem i opóźnieniem.

Nordlynx jest obsługiwany w wielu systemach operacyjnych, w tym w systemie Windows, MacOS, Android, iOS i Linux. I pamiętaj, że za pomocą jednego konta Nordvpn możesz ukryć do sześciu urządzeń.

Jego szyfrowanie jest wyjątkowo silne, dzięki WireGuard’S zabezpieczenia.

Nordlynx jest bardzo łatwy w użyciu: to’S wbudowane bezpośrednio w aplikację Nordvpn.

Tło

Oferowanie szybkiego połączenia przy jednoczesnym utrzymaniu najwyższej jakości bezpieczeństwa online jest jednym z największych wyzwań dla dostawcy VPN. Co jeśli było coś, co mogłoby przynieść radykalną zmianę?

Pojawienie się WireGuard, nowy protokół tunelowania VPN, wydawało się powiewem świeżego powietrza w branży.

Nowoczesne, niezwykle szybkie i niesamowicie oparte na swojej architekturze, Wireguard używa najnowocześniejszej kryptografii i jest wspierany przez dokładne badania akademickie. Dzięki tej kombinacji wylecza obecne wiodące protokoły VPN – OpenVPN i IPSec. WireGuard składa się tylko z 4000 wierszy kodu, co ułatwia wdrażanie, audyt i znalezienie błędów. Aby porównać: OpenVPN działa na 400 000 linii kodu, co oznacza, że WireGuard stanowiłby tylko 1% masywnego OpenVPN’architektura s.

Jednakże to’nie jest tak świetny, jak się wydaje. Protokół Wireguard jest nadal pod dużym rozwojem i to’jest dalekie od ideału. Tak, WireGuard może już obiecać lepsze prędkości połączenia, ale jego możliwości utrzymania użytkowników anonimowych pozostaje w tyle.

Ale możliwość zaoferowania szybszego i bardziej niezawodnego połączenia VPN z naszymi użytkownikami była właśnie tam. I jako wiodący dostawca VPN, uznaliśmy go za wyzwanie.

To’S Jak projekt Nordlynx ożył.

Projekt Nordlynx

Sam przewód może’t Zapewnij pełną prywatność. Tutaj’s dlaczego. To może’t dynamicznie przypisuj adresy IP do wszystkich podłączonych do serwera. Dlatego serwer musi zawierać lokalną statyczną tabelę IP, aby wiedzieć, skąd podróżują pakiety internetowe i do kogo powinni wrócić. Oznacza to, że użytkownik’tożsamość S musi być przechowywana na serwerze i połączona z wewnętrznym adresem IP przypisanym przez VPN.

Mówiąc mniej technicznie: poprzez wdrożenie protokołu drucianego w naszym usłudze, wdrożylibyśmy twoją prywatność na zagrożenie. I nigdy tego nie zrobilibyśmy.

Mieliśmy więc układankę do rozwiązania: jak możemy przynieść WireGuard’s korzyści dla naszych użytkowników przy jednoczesnym wzmocnieniu chwiejnej części prywatności?

Jak sprawiłeś, że to zadziałało

Musieliśmy znaleźć sposób, w jaki protokół SideGuard działał bez stawiania ryzyka dla naszych klientów’ Prywatność.

I znaleźliśmy to. Opracowaliśmy coś o nazwie System podwójnego NAT (translacja adresów sieciowych). To jest klucz do bezpiecznego połączenia.

Mówiąc wprost, podwójny system NAT tworzy dwa interfejsy sieci lokalnej dla każdego użytkownika. Pierwszy interfejs przypisuje lokalny adres IP wszystkim użytkownikom podłączonym do serwera. W przeciwieństwie do oryginalnego protokołu przewodu, każdy użytkownik otrzymuje ten sam adres IP.

Po ustaleniu tunelu VPN, rozpoczyna się drugi interfejs sieciowy z dynamicznym systemem NAT. System przypisuje unikalny adres IP dla każdego tunelu. W ten sposób pakiety internetowe mogą podróżować między użytkownikiem a jego pożądanym miejscem docelowym bez mieszania.

System podwójnego NAT pozwala nam ustanowić bezpieczne połączenie Nordlynx bez przechowywania żadnych możliwych do zidentyfikowania danych na serwerze. Dynamiczne lokalne adresy IP pozostają przypisane tylko wtedy, gdy sesja jest aktywna. Tymczasem uwierzytelnianie użytkownika odbywa się za pomocą bezpiecznej zewnętrznej bazy danych. Oznacza to, że możesz cieszyć się doskonałą prędkością połączenia bez narażania bezpieczeństwa i prywatności.

Jak włączyć protokół Nordlynx?

Możesz bardzo łatwo włączyć Nordlynx. Wykonaj te proste kroki, aby włączyć protokół Nordlynx w aplikacji Nordvpn.

Na komputerze

- Otwórz aplikację Nordvpn i upewnij się’ponownie zalogowany.

- Kliknij “Preferencje” ikona, która pojawia się po lewej stronie interfejsu i wygląda jak trzy poziome linie lub suwaki.

- W “Ogólny,” otworzyć “Protokół VPN” Menu rozwijane.

- Wybierz Nordlynx z listy dostępnych protokołów.

Wykonaj te kroki, a ty’LL Połącz z Nordlynx jako protokół szyfrowania za każdym razem, gdy korzystasz z usługi Nordvpn.

Na Androida

- Otwórz aplikację Nordvpn i upewnij się’ponownie zalogowany.

- Kliknij “Profil” ikona, która pojawia się na dole interfejsu.

- Na stronie profilu kliknij ikonę Gear, a następnie kliknij “Protokół.”

- Wybierz Nordlynx z listy dostępnych protokołów.

Na iOS

- Otwórz aplikację Nordvpn i upewnij się’ponownie zalogowany.

- Kliknij ikonę biegów w prawym dolnym rogu.

- Wybór “Połączenie VPN” I “Protokół.”

- Wybierz Nordlynx z listy dostępnych protokołów.

Domyślnie Nordvpn dla Linux działa w protokole OpenVPN. Wykonaj następujące kroki, aby przejść na Nordlynx:

- Zaktualizuj swoją aplikację do najnowszej wersji.

- Zainstaluj przewód. Samouczki dla różnych dystrybucji są dostępne w naszym centrum pomocy.

- Otwórz terminal i wprowadź:

Nordvpn Set Technology Nordlynx

Nordvpn c

To’S It – teraz Twoja aplikacja Linux działa na Nordlynx. Zawsze możesz wrócić do OpenVPN, wchodząc ‘Nordvpn Set Technology OpenVPN’.

Nie używa Linuksa, ale chcę wypróbować Nordlynx? Wkrótce zapewnimy samouczki, jak skonfigurować go na dowolnym kliencie Strideguard.

Jak mogę wyłączyć Nordlynx?

Jeśli chcesz wyłączyć Nordlynx, zajmie to tylko kilka sekund; w rzeczywistości, to’S prawie taki sam jak proces konfiguracji Nordlynx. Jeśli ty’ve już wybrano Nordlynx jako protokół, otwórz aplikację Nordvpn i wykonaj kroki z poprzedniej sekcji. Po przejściu do kroku 4 wybierz inny protokół, a teraz będzie to Twoi domyślnie następnym automatycznym połączeniem lub ręcznie wybierz serwer. To’s to proste do wyłączenia Nordlynx!

Alternatywnie możesz wybrać opcję Użyj zalecanej opcji, która połączy Cię z najlepszym protokołem VPN dla systemu i obszaru.

Użytkownicy Linux, użyj Nordlynx

Jesienią 2018 r. Następnie, po miesiącach dalszych badań, rozwoju i testowania, upubliczniliśmy Nordlynx – nasze rozwiązanie dla szybkiego, prywatnego i bezpiecznego połączenia VPN. I my’Zachęcając każdą ciekawą duszę, aby ją wypróbować!

Wszystkie aplikacje Nordvpn obsługują Nordlynx, które możesz pobrać tutaj, jeśli Haven’T już.

Jak naprawić “Nie udało się dotrzeć do adaptera Nordlynx” błąd

W mało prawdopodobnym wydarzeniu, że otrzymasz “Nie udało się dotrzeć do adaptera Nordlynx” Komunikat o błędzie w systemie operacyjnym Windows, oto kilka kroków, które możesz podjąć, aby rozwiązać problem.

- Kliknij prawym przyciskiem myszy przycisk Start i kliknij “Menadżer urządzeń.”

- W “Menadżer urządzeń,” Kliknij “Sekcja adaptera sieciowego.”

- Wybierz “Nordlynx Tunnel” i kliknij “Urządzenie odinstalowane.”

- Następnie otwórz “Panel sterowania” i wybierz “Odinstaluj program.”

- Wybierz Nordvpn Network Tun i odinstaluj ją.

Uruchom ponownie urządzenie, a następnie pobierz nowe sterowniki TUN dla systemu Windows 10 lub Windows 7 lub 8.

Aby uzyskać więcej instrukcji i pomocy, przejdź do naszej strony wsparcia.

Nordlynx: następny krok w technologii VPN

Uważamy, że Nordlynx może być zmieniającym grę w branży VPN. Ale my’nie ma nic bez twoich opinii – daj nam znać o swoich doświadczeniach z Nordlynx i pomóż nam ulepszyć Internet!

A jeśli chcesz sam zobaczyć, jak szybko jest Nordvpn, możesz pobrać go dziś ze strony internetowej Nordvpn za pomocą kuponu Nordvpn, aby uzyskać najlepszą możliwą ofertę.

Super ładuj swoje bezpieczeństwo online za pomocą Nordlynx

Bądź bezpieczny ze światem’S wiodący VPN

Также доступно на следющих языках: angielski, français, polski, 简体 中文, 繁體 中文 繁體 中文 繁體 繁體. и друие языки.

Eglė juodytė

Ellė-ux-Aвор в Nordvpn. Е/екaczeń производят отличное вечатление на полззователей, и она также расссоormie. о.

Osiągając ponad 1 Gbps: Jak osiągnęliśmy przemierzanie NAT za pomocą waniliowego przewodu

Nord Security Engineers ciężko pracowali nad opracowywaniem Meshnet, rozwiązania sieciowego, które wykorzystuje protokół tunelowania WireGuard. Oto szczegóły techniczne dotyczące tego, jak rozwiązaliśmy wyzwanie optymalizacji Meshnet’S prędkość.

14 marca 2023

Время чтения: 15 мин.

Meshnet jest zasilany przez Nordlynx, protokół oparty na WireGuard. Wireguard to doskonały protokół tunelowania. Jest otwarty, bezpieczny, lekki, szczupłowy i-dzięki implementacjom in-kernelowym, takim jak w jądrze Linux lub jądro Windows NT-naprawdę, bardzo szybkie.

W sercu jest “routing kryptokey,” co sprawia, że tworzenie tunelu jest prawie tak łatwe, jak śledzenie kilkuset bajtów państwa. Więc posiadanie setek, a nawet tysięcy tuneli z jednej maszyny.

Te właściwości sprawiają, że WireGuard jest bardzo atrakcyjnym elementem konstrukcyjnym dla sieci siatkowych peer-to-peer. Ale zanim się tam dotarł, nadal należy pokonać wyzwanie lub dwa. Więc pozwól’S zagłębicie się w nie!

Podstawowe zasady

Oto podstawowe zasady, które pomogą nam lepiej ważyć kompromisy. Po pierwsze, prywatność i bezpieczeństwo jest priorytetem, więc każde kompromis zagrażający kompromisowi kompromisowej szyfrowania lub ujawniania zbyt dużej ilości informacji jest automatycznie poza tabelą. Po drugie, szybkość i stabilność są jedną z najważniejszych cech Meshnet. Wreszcie, aby pokryć wszystkie główne systemy operacyjne (Windows, Android, iOS, macOS i Linux), wszelkie pomysły lub rozwiązania muszą być wdrażane na tych platformach.

Oto podstawowe zasady:

Zasada nr 1

Wszystko będzie zaszyfrowane przez koniec do końca. Wszelkie dane użytkownika przechodzące między urządzeniami muszą być niedostępne dla każdego innego – nawet do samego Security Nord.

Zasada nr 2

Brak mieszania płaszczyzny danych (i.mi., kod, który przetwarza pakiety) i płaszczyzna sterowania (i.mi., kod, który konfiguruje sieć), jeśli to możliwe. To’s, ponieważ każda dodatkowa logika (e.G., NAT Traversal, Filtrowanie/przetwarzanie pakietów) Dodane do przewodu spowolni go.

Zasada nr 3

Brak rozwiązań, które są ukierunkowane na pojedynczą implementację przewodu. Pamiętaj o tych szybkich implementacjach w witrynach? Aby osiągnąć wysoką przepustowość wszędzie, musimy być w stanie dostosować się do zawiłości każdej platformy.

Świetnie! Teraz pozwól’S Pękanie!

NAT TRAVERSAL 101

Każda aplikacja peer-to-peer (w tym MESHNET) ma w sercu implementację Traversal NAT. Chociaż jest to dość szeroki temat (wystarczy spojrzeć na ilość powiązanych RFC: RFC3261, RFC4787, RFC5128, RFC8489, RFC8445, RFC8656…), zasada podstawowa jest dość prosta: NATS są ogólnie zaprojektowane do obsługi wyjściowych połączeń, które naprawdę dobrze obsługiwane połączenia wyjściowe.

Osiągają to, przekazując wszelkie wychodzące pakiety, pamiętając tylko wystarczającą ilość informacji, aby móc rozpoznać, gdzie i jak przekazywać przychodzące pakiety reakcji. Dokładny charakter tych informacji i sposób ich użycia określi rodzaj NAT i jego konkretne zachowanie. Na przykład Linux NATS oparte są na module jądra Conntrack i można łatwo sprawdzić stan tych informacji w dowolnym momencie za pomocą polecenia Contrack -L.

$ sudo contrack -l tcp 6 382155 Ustanowiony Src = 192.168.3.140 DST = 172.217.18.3 Sport = 60278 DPORT = 443 SRC = 172.217.18.3 DST = 192.168.3.140 Sport = 443 DPORT = 60278 [Zapewniony] Znak = 0 Użycie = 1 TCP 6 348377 Ustanowiony Src = 192.168.228.204 DST = 35.85.173.255 sport = 38758 dport = 443 src = 35.85.173.255 DST = 192.168.228.204 Sport = 443 DPORT = 38758 [Zapewniony] Znak = 0 Użycie = 1 .

Ten wielki RFC4787 w ogóle jest wiele szczegółów na temat zachowań NAT.

Podczas gdy połączenia wychodzące są obsługiwane przezrocznie, przychodzące połączenia mogą być problemem. Bez wychodzących pakietów przesłanych najpierw (w związku z tym bez informacji o contain), NATS po prostu nie mają pojęcia, gdzie przekazać pakiety przychodzących połączeń, a jedynym wyborem jest ich upuszczenie. W tej chwili w końcu osiągamy podstawową część każdego zakładu połączenia peer-to-peer:

Załóżmy, że strzelasz z obu stron połączenia peer-to-peer, w tym samym czasie. W takim przypadku wydaje się, że połączenie będzie “towarzyski” Z perspektywy obu NATS, pozwalając gospodarzom komunikować się.

Pozwalać’S trochę rozpakuj:

- “Zastrzel pakiet” – Wyślij pakiet UDP. Chociaż istnieją techniki dotyczące innych protokołów, tylko pakiety UDP mają znaczenie w tym przypadku, ponieważ WireGuard opiera się na UDP. Pakiet’S zawartość ładunku nie ma znaczenia (może być nawet puste), ale’jest ważne, aby poprawić nagłówki.

- “na siebie nawzajem” – pakiet’S adresy źródłowe i docelowe oraz porty, przesyłane z różnych stron połączenia, muszą się odzwierciedlać tuż po przeprowadzeniu pierwszego tłumaczenia, ale przed wystąpieniem jakichkolwiek tłumaczeń przez drugie NAT. Bez względu na to, jakiego adresu źródłowego i portu są używane przez NAT z boku do pakietów wychodzących, druga strona musi wysłać swoje pakiety na ten dokładny adres i port i odwrotnie. Niestety, niektórzy Nats bardzo utrudniają ustalenie tłumaczeń, które dokonują, dlatego Nat Traversal nigdy nie jest w 100% wiarygodna.

- “z grubsza w tym samym czasie” – Dane dotyczące połączeń wychodzących w obrębie NAT ISN’t przechowywane na zawsze, więc pakiet z drugiej strony musi dotrzeć do NAT, zanim te dane znikną. Czas przechowywania w dużej mierze zależy od NAT – waha się od pół minuty do kilku minut.

Ta technika jest zaskakująco ogólna. Tylko małe fragmenty różnią się w różnych przypadkach typowa aplikacja peer-to-peer musi obsługiwać.

Kilka rzeczy należy zrobić dobrze, ale wszystko to jest możliwe w przypadku waniliowego przewodu i ustalonych zasad podstawowych. Weź dwie pakiety i wyślij je z odpowiedniego źródła do odpowiedniego miejsca w mniej więcej w tym samym czasie, nawet nie martwiąc się o co’s wewnątrz pakietów. Jak trudne może to być? #Znane ostatnie słowa.

WG-SUN

Kluczową częścią każdej implementacji Nat Traversal jest ustalenie, jakie tłumaczenia będą wykonywane przez NAT. W niektórych przypadkach nie ma NAT (e.G., host w otwartym Internecie) lub można po prostu poprosić NAT, aby zamiast tego wykonywać określone tłumaczenia (e.G., Za pomocą UPNP RFC6970, PMP RFC6886). Czasami tłumaczenie należy zaobserwować w akcji. Na szczęście standaryzowany ogłuszenie protokołu (RFC8489) właśnie to robi.

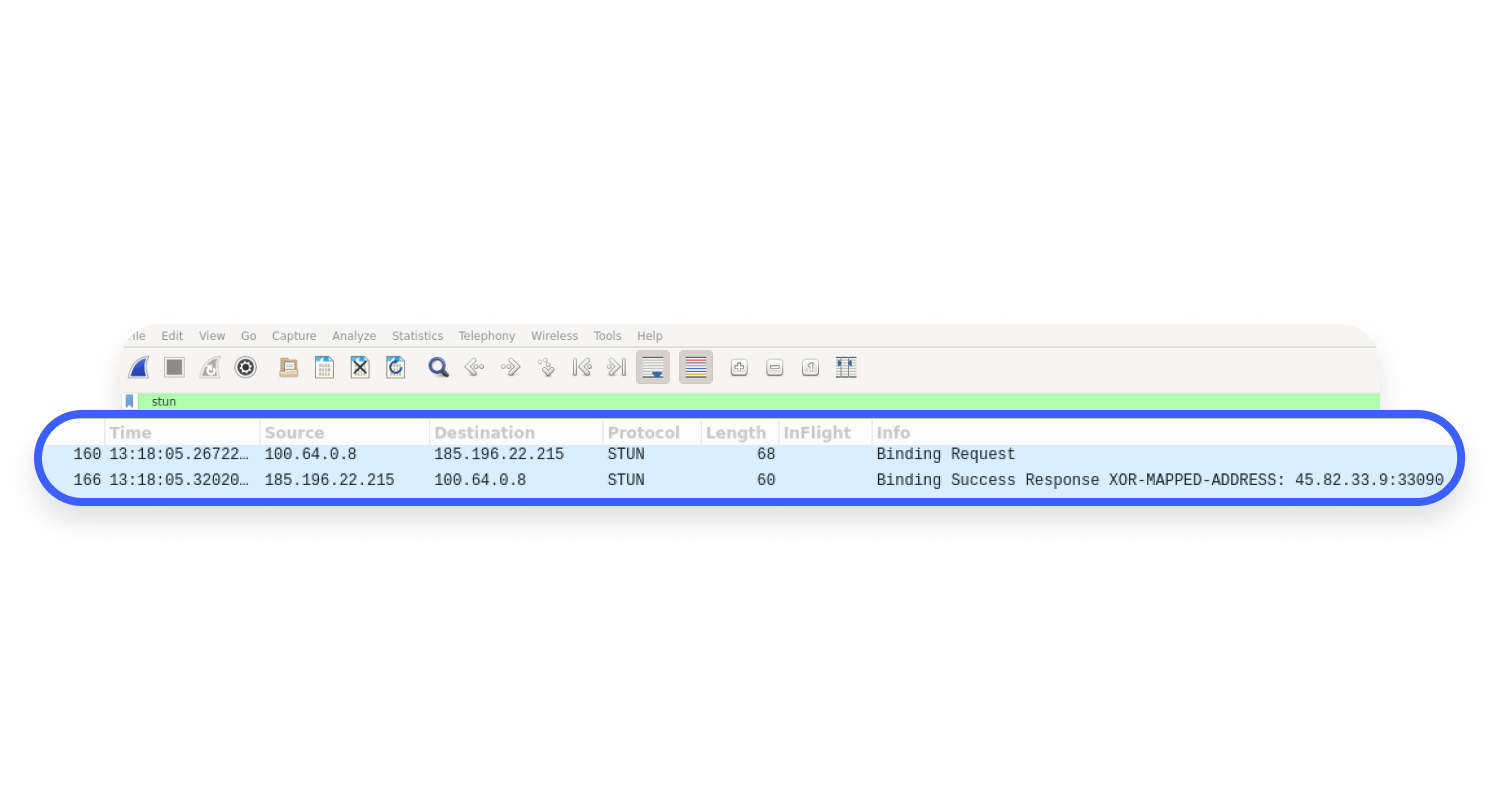

Chociaż istnieje pewne zawiłości z samym protokołem ogłuszającym, tak zwane żądanie powiązania. To żądanie wiązania jest zwykle sformatowane przez klienta za NAT i przetwarzane przez serwer hostowane w otwartym Internecie. Po otrzymaniu tego żądania serwer obejrzy źródło adresu IP i portu pakietu żądania i doda go do ładunku pakietu odpowiedzi.

Kilka NATS użyje tych samych tłumaczeń źródłowego adresu IP, niezależnie od miejsca docelowego (Let’s zadzwoń do nich “Przyjazny Nats”). Ten sam źródłowy adres IP i port źródłowy będą używane do pakietów przechodzących na serwer ogłuszenia i dowolnego rówieśnika Meshnet. Ale jest w tym haczyk! Te same tłumaczenia NAT będą wykonywane tylko tak długo, jak pakiety używają tego samego źródła IP i portu dla wszystkich miejsc docelowych na hosta pochodzącym.

Похожие статьи

Время чтения: 9 мин.

Время чтения: 7 мин.

Tutaj’S Pierwsze wyzwanie. Vanilla Wireguard nie jest w stanie samodzielnie wykonywać żądań. Ponadto, gdy WireGuard zastrzega portu źródłowego do komunikacji z rówieśnikami, inne programy nie mogą już go używać.

Chociaż technicznie możliwe jest dodanie funkcji ogłuszającej do WireGuard, byłoby to z naruszeniem naszej podstawowej reguły nr 2 i poważnie komplikowałoby związek z regułą nr 3. Wyszukiwanie trwa.

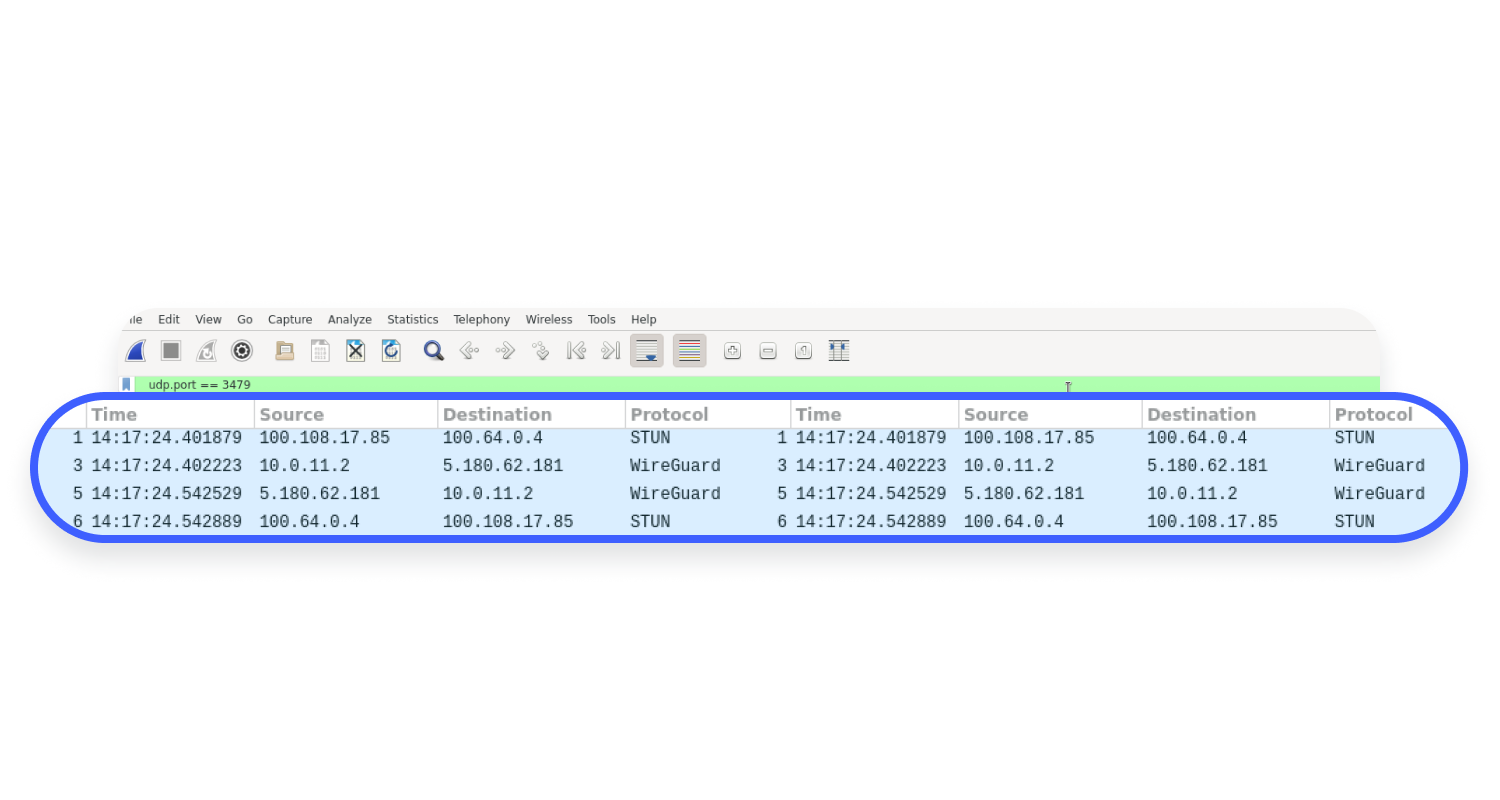

Protokół Wireguard został zaprojektowany do tworzenia tuneli IP. Może to’jest możliwe przekazywanie żądań ogłuszenia wewnątrz tunelu? W ten sposób żądanie ogłuszenia zostanie zamknięte, co spowoduje dwa pakiety IP: wewnętrzny (ogłuszenie) i zewnętrzny (WireGuard). Na szczęście, według WhiteGuard Obiesek, wszystkie zewnętrzne pakiety przeznaczone do każdego rówieśnika powinny ponownie wykorzystać ten sam źródło IP i porty:

To’było zachowaniem wszystkich testowanych implementacji WireGuard dla tego postu na blogu.

Korzystając z tej właściwości, możemy założyć, że pakiety przeznaczone dla odrębnych rówieśników z wirus. To’S Dokładnie potrzebujemy podczas korzystania z usługi zewnętrznej (jak ogłuszenie), aby określić, które tłumaczenia będzie używać podczas komunikowania się z rówieśnikami Meshnet.

Ale żaden standardowy serwer ogłuszenia nie może komunikować się bezpośrednio z WireGuard. Nawet gdybyśmy hostowali serwer ogłuszenia na drugim końcu tunelu, po dekapsulacji serwer zareagowałby pakietem wewnętrznym’S źródło IP i port – ale potrzebujemy zewnętrznego pakietu’S źródło IP i port.

Przywitaj się z WG-Stun, niewielką usługą, która utrzymuje tunele w WireGuard z klientami i czeka na żądania ogłuszenia w tunelach. Gdy pojawia się żądanie wiązania, zamiast patrzeć na pakiet żądania wiązania, serwer ogłuszenia bierze adres od samego rówieśnika i zapisuje go w reakcję powiązania ogłuszenia. Później zawiera pakiet zgodnie z protokołem WireGuard i wysyła go z powrotem do klienta. Po stronie klienta, aby dowiedzieć się, jakie tłumaczenia będą wykonywane przez NAT dla połączeń przewodowych, musimy tylko dodać równorzędne WG i przesyłać standardowe żądanie ogłuszenia wewnątrz tunelu.

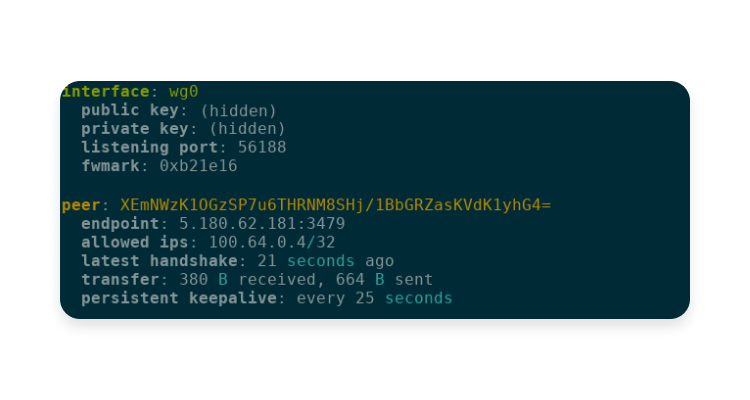

Na powyższym zdjęciu możesz zobaczyć standardowe żądanie WG-Tun. W takim przypadku wysyłano żądanie ogłuszenia do 100.64.0.4, który jest zastrzeżonym adresem IP dla usługi ogłuszającej w tunelu. Żądanie zostało zamknięte i przesyłane przez WireGuard do jednego z serwerów WG-Sun hosted przez Nord Security. Ten serwer WG-STUN to tylko standardowy peer StrideGuard z dozwolonym ustawionym adresem IP na 100.64.0.4/32, a punkt końcowy wskazał sam serwer.

Należy zauważyć, że usługa WG-Stun jest, według projektu, niewielka usługa, która jest funkcjonalnie niezdolna do zrobienia czegoś innego niż reagowanie na żądania ogłuszenia (i ICMP w celu testowania osiągalności). W ten sposób ograniczamy tę usługę tylko do płaszczyzny kontrolnej i przestrzegając reguły nr 2. Ponieważ usługa WG-Stun jest tylko standardowym rówieśnikiem, WireGuard’S interfejs międzyplatformowy S jest więcej niż wystarczający, aby kontrolować rówieśnika WG w dowolnej implementacji WireGuard (reguła nr 3), co najważniejsze, z powodu WireGuard’Szyfrowanie, domyślnie otrzymujemy prywatność i bezpieczeństwo (reguła nr 1).

Wybór ścieżki

Teraz możemy wykonywać ogłuszenie z waniliową przewodową i wymyślić niektóre tłumaczenia, które Nat będzie wykonywać, pod warunkiem, że nasz Nat jest przyjaznym Nat. Niestety to’S niewystarczający, aby zapewnić dobrą łączność z rówieśnikami Meshnet. Co jeśli w ogóle nie ma NAT? Co jeśli dwa NATS są w łańcuchu, a nasz rówieśnik Meshnet jest między nimi? Co jeśli rówieśnik MESHNET działa w maszynie wirtualnej maszyny lokalnej? Co jeśli zdołałby być rówieśnikiem MESHNET “zapytać” jego NAT dla określonych tłumaczeń za pośrednictwem UPNP? Istnieje tu sporo możliwych konfiguracji. Czasami nazywamy te konfiguracje “ścieżki,” opisując, w jaki sposób jeden rówieśnik Meshnet może dotrzeć do innego. W prawdziwym świecie lista potencjalnych ścieżek jest znacznie dłuższa niż lista ścieżek, które mogą utrzymać połączenie peer-to-peer.

Na przykład jeden peer Meshnet może uzyskać dostęp do drugiego bezpośrednio, jeśli oba znajdują się w tej samej sieci lokalnej. Co’S więcej, jeśli NAT obsługuje pulowanie włosów, ten sam rówieśnik można uzyskać również za pomocą adresu IP WAN routera. Ponadto, gdy jeden host często uczestniczy w wielu sieciach jednocześnie (e.G., przez wirtualizowane sieci, przy użyciu wielu interfejsów fizycznych, dnating itp.). Ale nie można z wyprzedzeniem wiedzieć, które ścieżki są ważne, a które nie są.

Z tego powodu aplikacje peer-to-peer zwykle wdrażają kontrole łączności, aby określić, które ścieżki pozwalają rówieśnikom na docieranie (e.G., kontrole standaryzowane w ICE (RFC8445), a gdy wiele ścieżek przechodzi przez czeki, wybierają najlepszy. Te kontrole są zwykle wykonywane w tle, oddzielone od kanału danych, aby uniknąć zakłócania obecnie ścieżki użytkowania. Na przykład, jeśli dwóch rówieśników są podłączone za pośrednictwem niektórych usług przekaźników (e.G., Turn RFC8656), próba uaktualnienia na lepszą ścieżkę (e.G., Direct LAN), który nie jest zatwierdzony, może powodować przerwanie ścieżki do czasu przejścia czasu, co byłoby głęboko niepożądane.

Podczas gdy implementacje WireGuard wskazują, że osiągalność aktualnie skonfigurowanych rówieśników używanych dla płaszczyzny danych, lekki charakter protokołu WireGuard powoduje, że alternatywna ocena ścieżki nie ma. Pytanie brzmi: jak możemy oddzielić płaszczyznę danych od kontroli łączności?

Biorąc pod uwagę przystępny charakter tuneli drucianych, najprostszym rozwiązaniem byłoby skonfigurowanie dwóch par rówieśników w każdym węźle Meshnet – jeden dla płaszczyzny danych, drugi dla kontroli łączności. Ale to rozwiązanie nie jest wykonalne w praktyce. Rówieśnicy z WireGuard są identyfikowani według ich tożsamości (klucz publiczny), a każdy interfejs ma tylko jedną tożsamość. W przeciwnym razie funkcja routingu i roamingu kryptokei w obecnej formie pękłaby. Ponadto platformy mobilne mogą mieć najwyżej jeden interfejs w dowolnym momencie, ograniczając węzły MESHNET do jednej tożsamości w danym momencie.

Więc pozwól’S Poszukaj rozwiązań gdzie indziej. Tutaj’S Jak doszliśmy do obserwacji, która jest teraz podstawową zasadą wykonywania kontroli łączności z płaszczyzny danych:

Biorąc pod uwagę, że połączenie można ustalić przy użyciu pary punktów końcowych – jest wysoce prawdopodobne, że wykonanie tych samych kroków z innym punktem końcowym źródłowym odniesie sukces.

Można zmusić tę obserwację, aby nie być prawdą, ale by to nie było’T być naturalnym wydarzeniem. NATS będzie miało takie samo zachowanie mapowania i filtrowania dla dowolnej pary odrębnych połączeń wychodzących. RFC4787 uważa determinowość NAT za pożądaną właściwość. UPNP RFC6970, PMP RFC6886 i podobne protokoły będą zachowywać się podobnie w przypadku odrębnych żądań. LAN prawie nigdy nie jest filtrowana na zasadzie dla portu na temat połączeń wychodzących.

Z drugiej strony, przyjmowanie takiego założenia pozwala nam całkowicie oddzielić kontrole łączności i płaszczyznę danych. Po przeprowadzeniu kontroli wyprzedzonej, aktualizacji ścieżki można wykonać z dużym stopniem sukcesu.

Dlatego w naszej implementacji MESHNET węzły MESHNET zbierają punkty końcowe (zgodnie ze standardem ICE (RFC8445)) do dwóch odrębnych celów. Po pierwsze, aby wykonać kontrole łączności, a po drugie, aby uaktualnić połączenie WireGuard w przypadku sukcesu kontroli łączności. Po znaniu listy punktów końcowych punkty końcowe są wymieniane między uczestniczącymi węzłami MESHNET za pomocą serwerów przekaźnika. W przypadku prywatności i bezpieczeństwa komunikaty wymiany punktów końcowych są szyfrowane i uwierzytelniane za pomocą algorytmu ECDH X25519 i Chacha20Poly1305 dla AEAD. Następnie kontrole łączności są wykonywane osobno od przewodu za pomocą zwykłych starych gniazd UDP. Jeśli wielu kandydatów do punktu końcowego odniesie sukces w kontroli łączności, preferowany jest kandydat o najniższym czasie w obie strony.

Zweryfikowaliśmy ścieżkę przy użyciu niektórych pary punktów końcowych, więc wybierane są odpowiednie punkty końcowe płaszczyzny danych, a próba aktualizacji ścieżki. Jeśli uaktualnienie nie nawiązuje połączenia, jest ono zakazane na pewien czas, ale jeśli się powiedzie → Z powodzeniem ustanowiliśmy połączenie peer-to-peer za pomocą waniliowego przewodu.

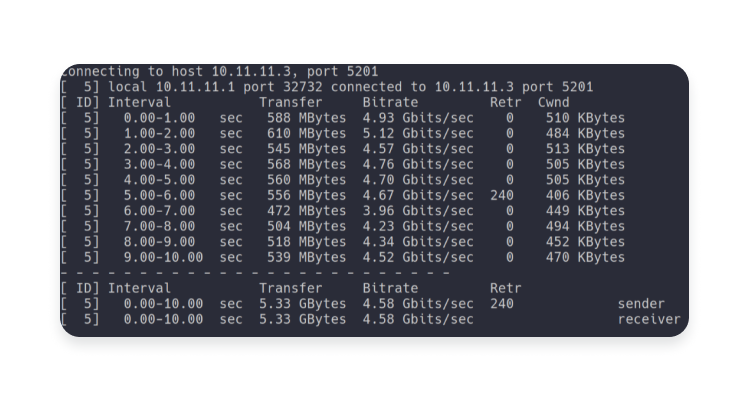

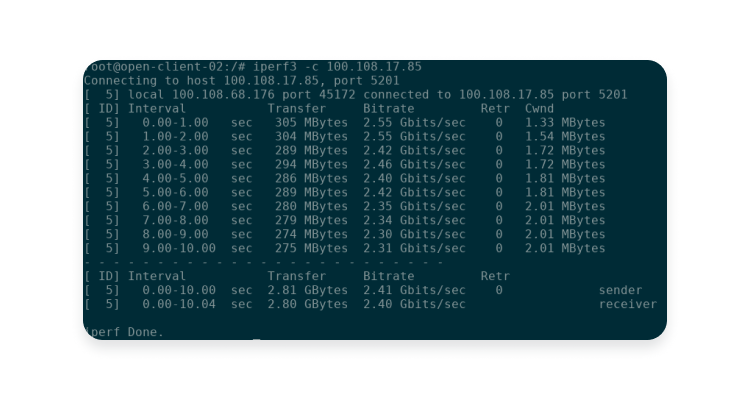

A teraz możemy zwolnić IPERF3 i zmierzyć, co to znaczy. Jak zapewne zdałeś sobie sprawę, teraz mierzymy sam waniliowy przewód. Na przykład, uruchamianie dwóch węzłów MESHnet w pojemnikach Docker na jednym, raczej przeciętnym laptopie wyposażonym w Intel i5-8265U bez dodatkowych poprawek lub strojenia, możemy łatwo przewyższyć znak 2 Gb / s dla pojedynczego połączenia TCP IPERF3 IPERF3 Test testowy IPERF3.

W momencie pisania domyślną implementacją przewodu używanego przez Meshnet dla Linux jest jądro Linux, Windows-WireGuard-NT lub WireGuard-Go, a także dla innych platform-Boringtun.

Wniosek

Rozwiązując kilka wyzwań, Nord Security’Wimonogramu S Meshnet udało się zbudować MESHNET na podstawie WireGuard z funkcjami peer-to-peer przy użyciu tylko interfejsu XPlatform i korzyści z implementacji wirusowych. Przekroczył znak przepustowości 1 Gb / s. Obecnie implementacja jest w trakcie wydawania, więc bądź na bieżąco z ulepszeniem prędkości!

Dopasuj Meshnet do swoich potrzeb

Dostęp zdalny, udostępnianie plików i wiele więcej

Korzystanie z Nordlynx w aplikacji Nordvpn (Windows)

Nordlynx to technologia, którą zbudowaliśmy wokół protokołu Wireguard®. Pozwala doświadczyć WireGuard’S PRODEK korzyści bez uszczerbku dla Twojej prywatności.

W systemie Windows 7 i 8.1:

- Zainstaluj aplikację Nordvpn dla systemu Windows i przejdź do ustawienia aplikacji w lewy dolny róg.

Wybierać Automatyczne polączenie po lewej stronie menu i upewnij się, że wyłączWybierz protokół VPN i serwer automatycznie” opcja. Następnie kliknij menu rozwijane protokołu VPN i wybierz Nordlynx.

W systemie Windows 10 i 11:

- Kliknij ikonę biegów w lewym dolnym rogu aplikacji.

Kliknij Połączenie Ustawienia.

Pod Protokół VPN wybierać Nordlynx.

Wireguard to zarejestrowany znak towarowy Jasona A. Donenfeld.

Powiązane artykuły

- Rozwiązywanie problemów z łącznością Nordvpn w systemie Windows

- Jak skonfigurować ręczne połączenie w systemie Windows 7 i powyżej

- Udostępnij VPN za pośrednictwem mobilnego hotspotu w systemie Windows 10

- Jak połączyć się z Nordvpn z IKEV2/IPSEC w systemie Windows 10