Ograniczenia podzielonego tunelowania

Po wygenerowaniu numeru konta możesz dodać czas. Subskrypcje są niezwykle przyjazne dla użytkownika i nie dokuczają długoterminowym umowom.

Streszczenie

Podzielone tunelowanie to funkcja dostarczona przez aplikację Mullvad dla Androida, Linux i Windows. Umożliwia użytkownikom wykluczenie niektórych aplikacji z korzystania z VPN i zamiast tego korzystać z ich zwykłego połączenia internetowego. Podczas gdy aplikacja ma wygodny interfejs użytkownika, w Linux wymagana jest konfiguracja ręczna, aby wykluczyć określone adresy IP i porty.

Kluczowe punkty

- Z wyłączeniem określonych adresów IP

- Wymagania wstępne

- Uważaj na ryzyko prywatności

- Umożliwianie określonych adresów IP za pośrednictwem zapory

- Nieco bardziej skomplikowane przykłady

- – Nazwane zestawy IP

- – Umożliwiając ruch lokalnego gospodarza

- – Umożliwiając ruch DNS

- – Zezwalanie na ruch przychodzący (dla serwerów)

- Kwestie

pytania

- Co to jest podzielone tunelowanie?

- Jak można skonfigurować podział tunelowania w Linux?

- Jakie są warunki konfiguracji reguł zapory zdefiniowanej przez użytkownika?

- Jakie ryzyko prywatności powinni być świadomi użytkownicy podczas korzystania z podzielonego tunelowania?

- W jaki sposób wykluczenie określonych adresów IP prowadzi do ataków de-anonimizacji?

- W jaki sposób można dozwolone przez zapory przez zaporę?

- Jaki jest cel tabeli Excludetraffic i łańcucha wykluczającego?

- Jak można wymienić i usunąć zasady zapory ogniowej?

- Czy zasady wykluczenia są bezpieczne do odejścia na czas nieokreślony?

- Jak dzielenie tunelowania działa w aplikacji Mullvad?

Podzielone tunelowanie to funkcja, która pozwala użytkownikom wykluczać niektóre aplikacje z korzystania z VPN i kierować ruchem internetowym za pośrednictwem regularnego połączenia.

Aby skonfigurować podzielone tunelowanie w Linux, wymagana jest konfiguracja ręczna. Użytkownicy mogą wykluczać określone adresy IP i porty, konfigurując reguły zapory za pomocą narzędzia NFT.

Host musi mieć dostępne narzędzie NFT. Pakiet NFTables jest zazwyczaj dostępny w głównym nurcie dystrybucji Linux, takich jak Fedora, Ubuntu i Debian.

Chociaż podzielone tunelowanie może być wygodne, może również stanowić ryzyko prywatności. Netfilter, język używany do definiowania reguł zapory, nie ma ochrony, co oznacza, że reguły, które ładuje się bez komunikatów o błędach, mogą nie osiągnąć zamierzonego zachowania prywatności. Użytkownicy powinni zachować ostrożność i przetestować zasady w bezpiecznym środowisku, aby zapewnić prywatność.

Jeśli określone adresy IP są wykluczone podczas korzystania z funkcji podzielonej tunelowania, mogą wystąpić ataki de-anonimizacji. Na przykład, jeśli użytkownik wyklucza adresy IP powiązane z określoną witryną, ale odwiedza stronę internetową, która żąda skryptów i obrazów z innego adresu IP powiązanego ze stroną, wykluczony ruch może być nadal kierowany przez tunel VPN. Może to potencjalnie połączyć prawdziwy adres IP użytkownika z adresem IP wyjścia z tunelu.

Aby umożliwić określony adres IP, taki jak 173.239.79.196, aby ominąć tunel VPN, użytkownicy muszą zastosować odpowiednie reguły zapory za pomocą narzędzia NFT. Te reguły ustanawiają znaki śledzenia połączeń i meta.

Tabela ExcluDetraffic i łańcuch wykluczający są używane do konfigurowania reguł zapory, które umożliwiają określony ruch w celu obejścia tunelu VPN. Reguły te są wykonywane, gdy ruch lokalny jest kierowany i stosuje znaki połączenia i meta, aby wykluczyć ruch z tunelu.

Aby sprawdzić wszystkie zastosowane reguły, w tym stosowane przez aplikację Mullvad, użytkownicy mogą wykonywać „Sudo NFT List Rureadet”. Aby usunąć reguły, użytkownicy mogą użyć polecenia „Sudo NFT Usuń tabelę”.

Dopóki aplikacja Mullvad działa poprawnie, reguły wykluczenia powinny również działać skutecznie. Ponieważ stosowanie znaków nie powinno mieć żadnych skutków ubocznych innych niż wykluczenie ruchu, gdy aplikacja jest podłączona, można bezpiecznie pozostawić te zasady ustawione na czas nieokreślony, nawet gdy aplikacja jest odłączona.

Aby filtrować ruch wyjściowy i upewnić się, że cały nie wykluczony ruch jest kierowany przez tunel VPN, aplikacja Mullvad konfiguruje łańcuch wyjściowy o właściwym priorytecie i kryteriach. Ten łańcuch zapewnia, że przechodzi tylko znakomity ruch, a później jest ponownie przetworzony przez odpowiedni interfejs.

Ograniczenia podzielonego tunelowania

Po wygenerowaniu numeru konta możesz dodać czas. Subskrypcje są niezwykle przyjazne dla użytkownika i nie dokuczają długoterminowym umowom.

Podzielone tunelowanie z Linux (Advanced)

Aplikacja Mullvad dla Androida, Linux i Windows ma podzieloną funkcję tunelowania. Pozwala wykluczyć niektóre aplikacje z VPN, aby skorzystały z twojego zwykłego połączenia internetowego. Jeśli jednak chcesz wykluczyć określone adresy IP lub porty, wymagana jest konfiguracja ręczna. Jest to możliwe w Linux.

Co obejmuje ten przewodnik

- Z wyłączeniem określonych adresów IP

- Wymagania wstępne

- Strzeż się – niebezpieczeństwo prywatności przed!

- Umożliwianie określonych adresów IP za pośrednictwem naszej zapory

- Nieco bardziej skomplikowane przykłady

- – Nazwane zestawy IP

- – Umożliwiając ruch lokalnego gospodarza

- – Umożliwiając ruch DNS

- – Zezwalanie na ruch przychodzący (dla serwerów)

- Kwestie

Z wyłączeniem określonych adresów IP

Wymagania wstępne

Aby skonfigurować zasady zapory zdefiniowanej przez użytkownika, host musi mieć dostępne narzędzie NFT. Pakiet NFTables jest dostępny w Fedora, Ubuntu i Debian, a najprawdopodobniej w każdym innym głównym dystrybucji Linux.

Strzeż się – niebezpieczeństwo prywatności przed!

Netfilter pozwala na użycie bardzo ekspresyjnego języka do definiowania zasad zapory, co jest świetne. Jednak język nie ma ochrony, a składniowo poprawne reguły, które Netfilter będzie ładować bez emitowania żadnych komunikatów o błędach, nie zapewnia, że reguły osiągną Twoje oczekiwane zachowanie i w rzeczywistości mogą być szkodliwe dla twojej prywatności. Jako taki, zachowaj ekstremalną ostrożność i najlepiej sprawdź

Zasady w bezpiecznym środowisku, jeśli musisz zapewnić swoją prywatność przez cały czas.

Przykład

Zastosowanie tych zasad pozwoli również na osiągnięcie wykluczonego adresu IP, gdy nasza aplikacja jest w stanie zablokowanym. Ponadto, z wyłączeniem niektórych adresów IP, a nie inne może prowadzić do ataków de-anonimizacji. Rozważ następujący scenariusz: Wykluczasz to adresy IP przykład.com wskazuje z tunelu, a następnie próbować odwiedzić stronę internetową https: // przykład.com W przeglądarce internetowej, a w miarę ładowania strony dokument HTML żąda różnych skryptów i obrazów z https: // aktywa.przykład.com. Od aktywa.przykład.com I przykład.com może rozwiązać 2 różne adresy, ruch do aktywa.przykład.com nadal można je kierować przez nasz tunel. Efektem końcowym jest to, że ktokolwiek kontroluje oba aktywa.przykład.com I przykład.com może zauważyć, że pozornie ten sam użytkownik wysyła żądania z 2 różnych adresów IP jednocześnie, więc adres IP wyjścia z tunelu można połączyć z prawdziwym adresem IP użytkownika.

Umożliwianie określonych adresów IP za pośrednictwem naszej zapory

Ponieważ nasza aplikacja Mullvad dla Linux pozwala na podzielone tunelowanie na podstawie aplikacji, musieliśmy dostosować nasze reguły zapory, aby umożliwić kierowanie niektórych połączeń poza naszym tunelem. Osiąga się to dzięki regułom, które sprawdzają, czy ruch jest oznaczony znakiem śledzenia połączenia (0x00000F41), aby przejść przez zaporę ogniową i metatan (0x6d6f6c65), aby wyprowadzić ruch poza tunelem. Oznacza to, że trzeba tylko ustawić te dwa oceny, aby ich ruch został wykluczony, a zrobienie tego z dodatkowym tabelą i łańcuchem Netfilter jest prosta.

Aby umożliwić określony adres IP, na przykład 173.239.79.196, do których można się dotrzeć bez przejścia przez tunel, trzeba zastosować następujące zasady.

Tabela INET Excludetraffic < chain excludeOutgoing < type route hook output priority 0; policy accept; ip daddr 173.239.79.196 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Zapisz reguły na pliku Excludetraffic.zasady i załaduj je przez NFT jak:

sudo nft -f excludetraffic.zasady

Polecenie powyżej konfiguruje nową tabelę zapory z łańcuchem o nazwie wykluczenie który jest wykonywany w haku wyjściowym, co oznacza, że reguły zostaną wykonywane, gdy tylko ruch, który powstaje lokalnie. Jest to łańcuch filtrów, chociaż nie zostanie wykonane filtrowanie, łańcuch stosuje jedynie znak połączenia do ruchu, który jest przeznaczony do naszego określonego adresu IP. Biorąc pod uwagę, że to jest inet stół (i nie IP4 lub an IP6 Tabela), zarówno adresy IPv4, jak i IPv6 można użyć tutaj.

Wymień i usuwanie zasad

Aby sprawdzić wszystkie reguły zastosowane w systemie (w tym stosowane przez naszą aplikację), możesz wykonać sudo nft List ReadeTet . Reguły będą obowiązywać do momentu usunięcia lub ponownego uruchomienia systemu.

Aby usunąć reguły, po prostu usuń tabelę z NFT:

sudo nft Usuń tabelę inet excludetraffic

Jeśli nasza aplikacja działa, te zasady wykluczenia również powinny działać. A ponieważ stosowanie znaków nie powinno mieć żadnych skutków ubocznych innych niż wykluczenie ruchu, gdy nasza aplikacja jest podłączona, bezpiecznie jest pozostawić te zasady ustawione na czas nieokreślony, nawet gdy nasza aplikacja jest odłączona, ponieważ reguły te nie zmieniają sposobu obsługi ruchu, chyba że nasza aplikacja jest podłączona lub blokowana.

Dlaczego to działa?

Aby filtrować ruch wyjściowy i upewnić się, że cały niezmieniony ruch jest kierowany przez nasz tunel, nasza aplikacja konfiguruje łańcuch wyjściowy z priorytetem 0, który odrzuca ruch ISN’t oznaczone i isn’T kierował naszym urządzeniem tunelowym. Zatem posiadanie łańcucha, który oznacza wykluczenie określonego ruchu, spowoduje, że wspomniany ruch przechodzi przez nasz łańcuch wyjściowy, a później zostanie ponownie prowadzony przez odpowiedni interfejs.

Nieco bardziej skomplikowane przykłady

Nazwane zestawy IP

Konfigurowanie jednej reguły na adres IP w celu wykluczenia może wydawać się nieco uciążliwe, a programiści Netfilter zgodzą się – dlatego możliwe jest użycie zestawów do zdefiniowania listy adresów IP lub podsieci, które należy wykluczyć z tunelu.

Zdefiniuj wykluczone_p. = < 173.239.79.196, 173.239.79.197, 17.0.0.0/8 >Tabela INET Excludetraffic < chain excludeOutgoing < type route hook output priority 0; policy accept; ip daddr $EXCLUDED_IPS ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Umożliwiając ruch lokalnego gospodarza

Z drugiej strony można dodać określone reguły, aby wykluczyć ruch UDP lub TCP dla określonych portów dla niektórych adresów, a nie innych. Zasady mogą oczywiście być tak ekspresyjne, jak pozwala na to Netfilter. Na przykład można mieć surowsze filtrowanie, zabierając ruch LAN w naszej aplikacji, ale nadal być w stanie łączyć się z hostami w sieci lokalnej w określonych portach.

Tabela INET Excludetraffic < chain excludeOutgoing < type filter hook output priority -10; policy accept; ip daddr 192.168.1.98 tcp dport ct mark set 0x00000f41; > >

Umożliwiając ruch DNS

Aby umożliwić przepływ ruchu DNS do określonego hosta poza tunelem, można zastosować podobne reguły.

Zdefiniuj detolver_addrs = < 192.168.1.1, 1.1.1.1, 8.8.8.8 >Tabela INET Excludetraffic < chain excludeDns < type filter hook output priority -10; policy accept; ip daddr $RESOLVER_ADDRS udp dport 53 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; ip daddr $RESOLVER_ADDRS tcp dport 53 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Powyższe zasady można sprowadzić do jednej, nieco bardziej złożonej zasady. Jednak użycie tych reguł wycieknie zapytania DNS. Powyższe reguły dodają również znak pakietu (0x6d6f6c65), aby przekierować ruch przez odpowiedni interfejs. Znak pakietu jest używany nie tylko przez zaporę ogniową, ale także przy stole routingu. Łańcuch wykluczający musi mieć priorytet od -200 do 0, w przeciwnym razie nasz łańcuch wyjściowy zablokuje ruch.

Zezwalanie na ruch przychodzący (dla serwerów)

Aby umożliwić proces słuchania w określonym porcie, gdy nasza aplikacja jest aktywna, należy ustawić znak śledzenia połączenia na ruchu ruchu. W przeciwieństwie do innych przykładów, to’s ważne, aby znak stosowany jest przed wykonaniem naszego łańcucha wejściowego. Na przykład, aby umożliwić procesowi na hosta słuchania w porcie 2010 zarówno dla TCP, jak i UDP, należy zastosować następujące zasady.

Tabela INET Excludetraffic < chain allowIncoming < type filter hook input priority -100; policy accept; tcp dport 2010 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >Upewnienie łańcucha < type route hook output priority -100; policy accept; tcp sport 2010 ct mark set 0x00000f41 meta mark set 0x6d6f6c65; >>

Pamiętaj, że powyższe reguły zabraniają hosta odbierania połączeń na wykluczonym porcie z interfejsu tunelu.

Kwestie

Ustawienie priorytetu niższe niż -200 spowoduje konfigurację, która nie działa i wycieknie Twój adres IP tunelu, E.G. Poniższe reguły są poprawne syntaktycznie i zostaną pomyślnie załadowane, ale ruch nie będzie płynął, a adres IP twojego tunelu zostanie wyciekł.

Ograniczenia podzielonego tunelowania

Ty’trafiło do połowie naszej serii Tunneling Series! W części 3 uzyskaj trochę techniczne, gdy sprawdzamy pewne ograniczenia naszego podziału tunelowania i jak je obejść.

Pozwalać’S zanurz się bezpośrednio w ograniczeniach, które przedstawia nasze rozdzielone tunelowanie. My’Wspomnij również, jak je obejść.

Rozdzielczość nazwy

Ze względu na to, w jaki sposób DNS jest skonfigurowany i używany na większości platform, żądania będą nadal wysyłane do tunelu, nawet w przypadku aplikacji, które są wybrane do wykluczenia ruchu.

Pozwalać’s Użyj scenariusza gier, aby zobaczyć, jak to może powodować problemy

Wyobraź sobie, że znajdujesz się w Japonii i połączony z serwerem VPN w Kalifornii. Ale aby osiągnąć niskie czasy w obie strony podczas gry w ulubioną grę online, używasz podzielonego tunelingu, aby wykluczyć ruch w grach z podróży przez ocean iz powrotem.

Podobnie jak w przypadku wielu gier online, ten, w którym grasz, ma swoje serwery rozrzucone po całym świecie. Używa również DNS do przypisywania serwerów swoim graczom. Z tego powodu wybierze serwer najbliższy lokalizacji VPN, w tym przypadku Kalifornia.

Więc mimo że ruch gier podróżuje poza tunelem VPN (dzięki podzielonej tunelowaniu), jest wysyłany na serwer daleko, daleko. Oznacza to, że nie będziesz doświadczyć wzrostu wydajności, jaką może zapewnić podzielone tunelowanie.

Dwa sposoby, w jakie można to złagodzić

- Włącz DoH/DOT (DNS przez HTTPS/DNS przez TLS) Klient gry, aby zastąpić porwanie DNS na serwerze VPN. Ruch DNS zostanie następnie wysłany, zaszyfrowany, między sobą a skonfigurowanym serwerem DNS. Możesz wypróbować naszą usługę DOH/DOT, ale jeśli żaden z naszych serwerów DNS nie jest blisko ciebie, nic nie zostanie zyskane.

- Połącz się z serwerem VPN w twoim obszarze. W takim przypadku serwer gier będzie nadal wybierany na podstawie serwera VPN’S Lokalizacja. Ale ponieważ ty i serwer jesteś w tym samym regionie, wynik końcowy powinien być taki sam, ponieważ serwer gier w pobliżu obu z was zostanie wybrany.

Konkurencyjne oprogramowanie sieciowe (w systemie Windows)

Może się zdarzyć, że podzielone tunelowanie przestaje działać, jeśli masz wiele aplikacji (sterowników jądra), które walczą o zarządzanie nowymi połączeniami sieciowymi. Doświadczysz tego jako podzielonych aplikacji do offline.

Przykłady oprogramowania, które może zderzyć się z funkcją podzielonego tunelowania, obejmują oprogramowanie proxy, zapory ogniowe i podobne oprogramowanie bezpieczeństwa. Czasami kolizja jest spowodowana użyciem nakładających się konfiguracji, innym razem jedynie zainstalowanie aplikacji jednocześnie może spowodować zderzenia.

Jeśli podzielone tunelowanie przestaje działać w ten sposób, to tylko logika podziału staje się nieskuteczna. Bezpieczeństwo jest gwarantowane, a ochrona przeciwdeszczowa pozostaje nienaruszona. Innymi słowy, cały ruch, który może’t dzielić i kieruje się do tunelu, jest bezpiecznie zablokowany. Jest to w pełni sprzeczne z innymi podzielonymi wdrożeniami tunelowania, które zbadaliśmy.

Ten problem można rozwiązać jedynie poprzez modyfikację zestawu zainstalowanych aplikacji lub ich wewnętrznych konfiguracji.

LocalHost Communications (w systemie Windows)

Ten problem jest obecny tylko w implementacji podzielonej tunelowania w systemie Windows, dzięki nieco idealnej burzy.

Występuje problem z oprogramowaniem klienckim próbującym połączyć się z LocalHost. Wykluczone aplikacje zwykle nie można połączyć się z lokalnymi usługami w gnieździe UDP. Może to stanowić problem, jeśli wykluczona aplikacja musi komunikować się z demonem na komputerze lokalnym i używa gniazd sieciowych do tej komunikacji. Przykładem byłoby to, gdyby wykluczona aplikacja próbuje korzystać z usługi proxy działającej na komputerze lokalnym.

Nie ma ogólnego obejścia tego problemu. Musisz zmienić konfigurację indywidualnie dla poszczególnych przypadków.

Czasy życia połączenia (w Linux)

Ten problem jest obecny tylko w naszym wdrożeniu podzielonego tunelowania w Linux.

Większość połączeń ustanowionych z wykluczonych aplikacji zależy od życia tunelu VPN. Wyjątkiem od tego jest każde połączenie lokalne, które ma adres docelowy w sieci lokalnej, innymi słowy, połączenia z urządzeniami w sieci LAN.

Dlatego za każdym razem, gdy przełączasz serwery VPN lub jawnie odłączyć tunel VPN, dotknięte połączenia zostaną zepsute.

Jak użyć Mullvad’S Funkcja tunelowania podzielonego?

Funkcja jest obecnie dostępna w wersji Windows, Android i Linux aplikacji Mullvad VPN.

Ustawienie można znaleźć pod Ustawienia> Zaawansowane> Tunelowanie podzielone. Szczegóły specyficzne dla platformy można znaleźć w naszym przewodniku Tunneling.

W przyszłym

Ten artykuł znajduje się w pięcioczęściowej serii na temat podzielonego tunelowania-wszystkie napisane przez dewelopera Mullvad. Bądź na bieżąco z następną częścią, która omówi podzielone tunelowanie i wycieki ruchu.

Jeśli przegapiłeś poprzednie artykuły, zapraszamy do przeglądania ich w wolnym czasie:

- Co to jest podzielone tunelowanie?

- Kiedy jest przydatne dzielone tunelowanie?

- Ograniczenia podzielonego tunelowania (ten artykuł)

- Może podzielić tunelowanie przeciekające?

- Fundamenty bezpiecznego podzielonego tunelowania

Dla uniwersalnego prawa do prywatności,

MULLVAD VPN

Co to jest podzielone tunelowanie?

Brać się do rzeczy! Wystąp w naszej 5-częściowej serii i dowiedz się wszystkiego o podzielonym tunelowaniu, funkcji Mullvad VPN dostępnej teraz na trzech platformach! W części 1 (na 5) wyjaśniamy, czym właściwie jest podzielone tunelowanie.

Teraz, gdy nasza aplikacja obsługuje podzielone tunelowanie w systemie Windows, Android i Linux, my’Podekscytowany, że mogę podzielić się z tobą naszą podróżą. Napisana przez jednego z naszych własnych programistów, ta seria staje się nieco techniczna w miarę postępów, ale na razie poświęćmy krótką chwilę, aby wyjaśnić, czym jest podzielone tunelowanie.

Co to jest podzielone tunelowanie?

Podczas korzystania z prywatnego VPN, Wszystko Ruch internetowy jest zwykle wysyłany w szyfrowanym tunelu VPN. Jest to dobra domyślna konfiguracja, która zapewnia, że ruch nie jest nieoczekiwanie wycieknie niezaszyfrowane. Jednak użycie zaszyfrowanego tunelu w niektórych scenariuszach jest zbyt nieefektywne lub po prostu niemożliwe.

Jako osoba świadoma prywatności, to’Najlepiej jest korzystać z tunelu VPN tak bardzo, jak to możliwe i wykonywać tylko wyjątki dla pewnego ruchu. Właśnie to robi podzielone tunelowanie: Warunkowo wysyła ruch poza zaszyfrowanym tunelem.

Różne wdrożenia podzielonego tunelowania będą wykorzystywać różne warunki w celu zidentyfikowania ruchu, które należy wykluczyć. Zdecydowaliśmy się użyć jednego warunku: aplikacja tworząca żądanie sieci. I my’LL wyjaśnij nasze rozwiązanie dokładniej później.

Jak użyć Mullvad’S Funkcja tunelowania podzielonego?

Funkcja jest obecnie dostępna w wersji Windows, Android i Linux aplikacji Mullvad VPN.

Ustawienie można znaleźć pod Ustawienia> Zaawansowane> Tunelowanie podzielone. Szczegóły specyficzne dla platformy można znaleźć w naszym przewodniku Tunneling.

W przyszłym

Ten artykuł znajduje się w pięcioczęściowej serii na temat podzielonego tunelowania-wszystkie napisane przez dewelopera Mullvad. Bądź na bieżąco z następną częścią, która omówi Kiedy podzielone tunelowanie jest przydatne.

- Co to jest podzielone tunelowanie? (Ten artykuł)

- Kiedy jest przydatne dzielone tunelowanie?

- Ograniczenia podzielonego tunelowania

- Może podzielić tunelowanie przeciekające?

- Fundamenty bezpiecznego podzielonego tunelowania

Dla uniwersalnego prawa do prywatności,

MULLVAD VPN

Pełna anonimowość z Mullvad VPN [praktyczne testy i recenzja]

Invicti Web Application Security Scanner-jedyne rozwiązanie, które zapewnia automatyczną weryfikację luk w zabezpieczeniach z Scanning ™ opartą na dowodach.

Jesteś skończony’T Nawet potrzebuję wiadomości e -mail, aby użyć Mullvad VPN. Ale niech’S Dowiedz się, czy istnieje więcej powodów, aby z niego korzystać.

Możesz być kimś, kto miał’t nie słyszałem o Mullvad VPN. To’jest dość powszechne, ponieważ nie mają programu partnerskiego. Mówiąc prościej, nie’t Zapłać, jeśli ktoś wyśle im klienta.

Sam ten fakt zawiera ich wiarygodność ponad wielu innych najlepszych dostawców VPN.

Ale ten artykuł zarysuje głęboko pod powierzchnią z intensywnymi praktycznymi testami. W końcu ty’Będę gotowy do samodzielnej oceny i wykonania odpowiedniego połączenia.

MULLVAD VPN

Rozpoczęty w 2009 roku, Mullvad VPN znajduje się w Szwecji, członek 14-eyes Surveillance Alliance. Na początku to jest’T coś idealnego.

Na przykład PureVPN przeniósł się na brytyjskie Wyspy Dziewicze z Hongkongu, powołując się na prywatność konsumentów.

Ale Mullvad jest open source i zaczął od niezależnych audytów zewnętrznych w 2017 roku. Ponadto możesz przeczytać raporty z audytu na ich stronie internetowej, co zdecydowanie jest mile widzianym dodatkiem.

Ponadto wymieniają swoje serwery wynajęte lub posiadane jako takie:

Zajmuje to wiele, aby ujawnić wynajętych serwerów, zwłaszcza jeśli masz tyle. Podczas gdy dostawcy VPN są dość powszechne do wynajmowania serwerów w różnych krajach, rzadko wspominają o tym fakcie szeroko otwartym.

Poza tym wszystkie wynajęte serwery są poświęcone wyłącznie Mullvadowi i nie ma udostępniania żadnego innego podmiotu biznesowego.

Ponadto Mullvad VPN nie używa wirtualnych serwerów, co jest kolejną powszechną, ale nieco niebezpieczną praktyką z większością VPN.

Krótko mówiąc, Mullvad VPN jest bezpieczny dla wszystkich, z wyjątkiem tego, że ty’Re kogoś takiego jak głośny szpieg.

Cechy

Mullvad VPN ma wyczerpującą listę funkcji zorientowanych na prywatność. Ponadto znajdziesz wiele przydatnych zaawansowanych możliwości, które nie widać we wszystkich sieciach VPN linii frontu:

- Polityka bez LOG

- Aplikacje typu open source

- Zmodyfikowany przewód

- Zintegrowany przełącznik zabójstwa

- Multihopping

- Podzielone tunelowanie

- Przekazywanie portów

- Niestandardowe serwery DNS

- Płaska cena w ramach planów

- DNS i IPv6 Ochrona wycieków

- Wbudowane blokowanie reklam i trackera

- Anonimowa rejestracja z płatnościami kryptograficznymi

Sprawdziliśmy, czy lista była świetna i wreszcie przyszła do testowania. Przegląd będzie zawierał dalsze wyjaśnienia każdej funkcji, a następnie niektóre standardowe testy.

Rozpoczęcie pracy

Zaczyna się od Mullvad VPN z losowo wygenerowanym numerem konta.

I to staje się jedyną metodą komunikacji z obsługą i aktywowania aplikacji. Więc proszę, Don’t stracić. ��

Po wygenerowaniu numeru konta możesz dodać czas. Subskrypcje są niezwykle przyjazne dla użytkownika i nie dokuczają długoterminowym umowom.

Chociaż tam nie ma’T Wszelkie bezpłatne plan, 30-dniowa gwarancja zwrotu pieniędzy obejmuje wszelkie ryzyko dla nowych użytkowników.

Możesz także zapłacić gotówką za całkowitą prywatność:

W każdym razie subskrybowaliśmy miesięczny plan i pobraliśmy aplikację Windows w celu dalszego testowania.

Interfejs użytkownika

Logowanie odbywa się przy użyciu już wygenerowanego numeru konta. Alternatywnie możesz pobrać aplikację, utworzyć z nią konto i kupić kredyty.

Interfejs użytkownika nie’Wyglądaj nowocześnie, ale nic naprawdę nieaktualnego. To’S zawinięty w ładny widok z pojedynczym panelem, w przeciwieństwie do Namecheap VPN, który został rozłożony w systemie trzech paneli.

Wszystkie podstawowe i zaawansowane opcje są ukryte pod ikoną górnej prawicowej. Więc nie jest’t każdą szansę, że przegapisz wszystko w skomplikowanym interfejsie użytkownika, tak jak to było z HideMyass VPN.

Poza tym na pasku zadań znajdziesz kłódkę wskazującą status połączenia. Pozostaje to odblokowane na czerwono i zmienia się w zielony po nawiązaniu połączenia. Ponadto pozwala podłączyć/odłączyć się z prostym kliknięciem prawym przyciskiem myszy bez otwierania aplikacji.

Interfejs jest dołączony do paska zadań. I możesz go wypuścić, nawigując do Ustawienia> Preferencje i przełączanie go do Aplikacja Unpin z paska zadań.

Ogólnie rzecz biorąc, interfejs użytkownika jest prosty, intuicyjny i działa bez żadnych problemów.

Auto-Connect & Adblocker

Możesz ustawić VPN Mullvad na automatyczne start i podłączyć się za każdym razem, gdy uruchomisz komputer. Jednak funkcje te są niezależne. Na przykład można ustawić go na uruchomienie w uruchomieniu, ale pozostać odłączone. Podobnie można to skonfigurować do automatycznego połączenia z uruchomieniem aplikacji, ale unikaj otwarcia w uruchomieniu.

Istnieje opcja blokowania reklam i śledzenia tuż pod Automatyczne polączenie. Podczas gdy blokowanie reklam zapewni wrażenia bez rozproszenia, może to przełamać niektóre strony internetowe.

Ponadto są Block Trackery Aby zapewnić losowy odcisk palca przeglądarki, który pomaga ominąć ukierunkowane reklamy.

Ale my’VE zauważył, że VPN zapewniają jedynie częściową ochronę, a Don’T Całkowicie serwuj cel.

Tak samo było z naszym testem protonvpn. Jego netshield miał blokować reklamy, złośliwe oprogramowanie i śledzenia. Ale nawet użycie tego do pełnej siły spowodowało unikalny odcisk palca przeglądarki, jak w przypadku Mullvad VPN.

Bardziej dedykowanym rozwiązaniem dla tarczy z reklam i trackerów jest oprogramowanie antytretowe. Alternatywnie możesz po prostu zacząć używać odważnej przeglądarki. Ma doskonałe blokery i daje szansę na zdobycie bezpłatnego kryptografii.

Zintegrowany przełącznik zabójstwa

Przełącznik zabójstwa chroni użytkowników VPN podczas tymczasowych problemów w połączeniu VPN. To zapewnia użytkownik’S adres IP pozostaje ukryty za każdym razem, gdy szyfrowanie spadnie.

Mullvad VPN jest wyposażony w zintegrowany przełącznik zabójstwa, co oznacza, że IT’LL Wyłącz dostęp do Internetu za każdym razem, gdy przełączasz serwery lub dla dowolnych chwilowych zakłóceń po stronie serwera. To jest funkcja wbudowana i może’być wyłączone.

Dodatkowo możesz podnieść stawkę z Zawsze wymagaj VPN (poniżej Włącz IPv6). Umożliwia to dostęp tylko wtedy, gdy istnieje połączenie VPN. Nawet aplikacje wykluczone podczas podzielonego tunelowania (omówione później) będą blokowane w Internecie.

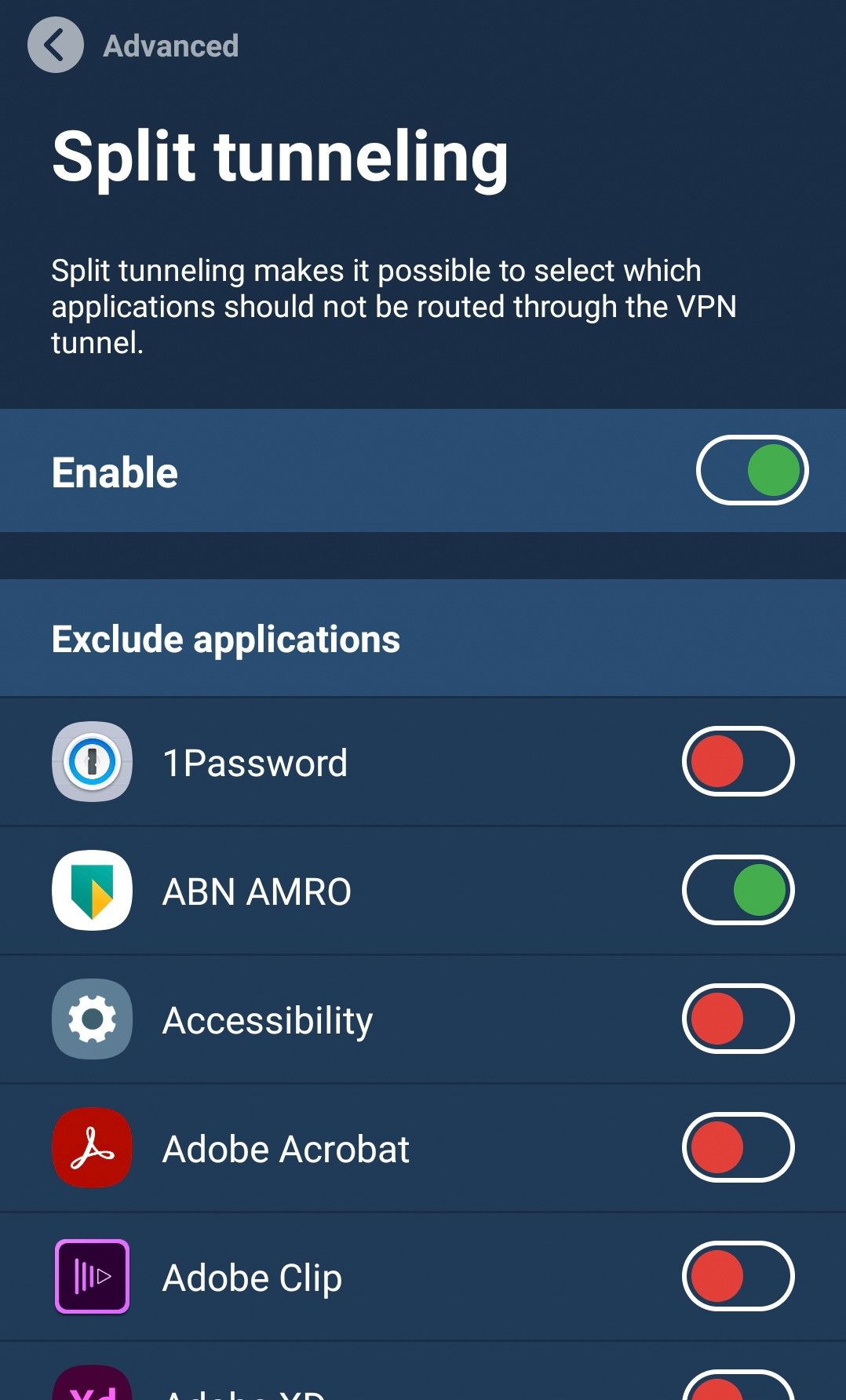

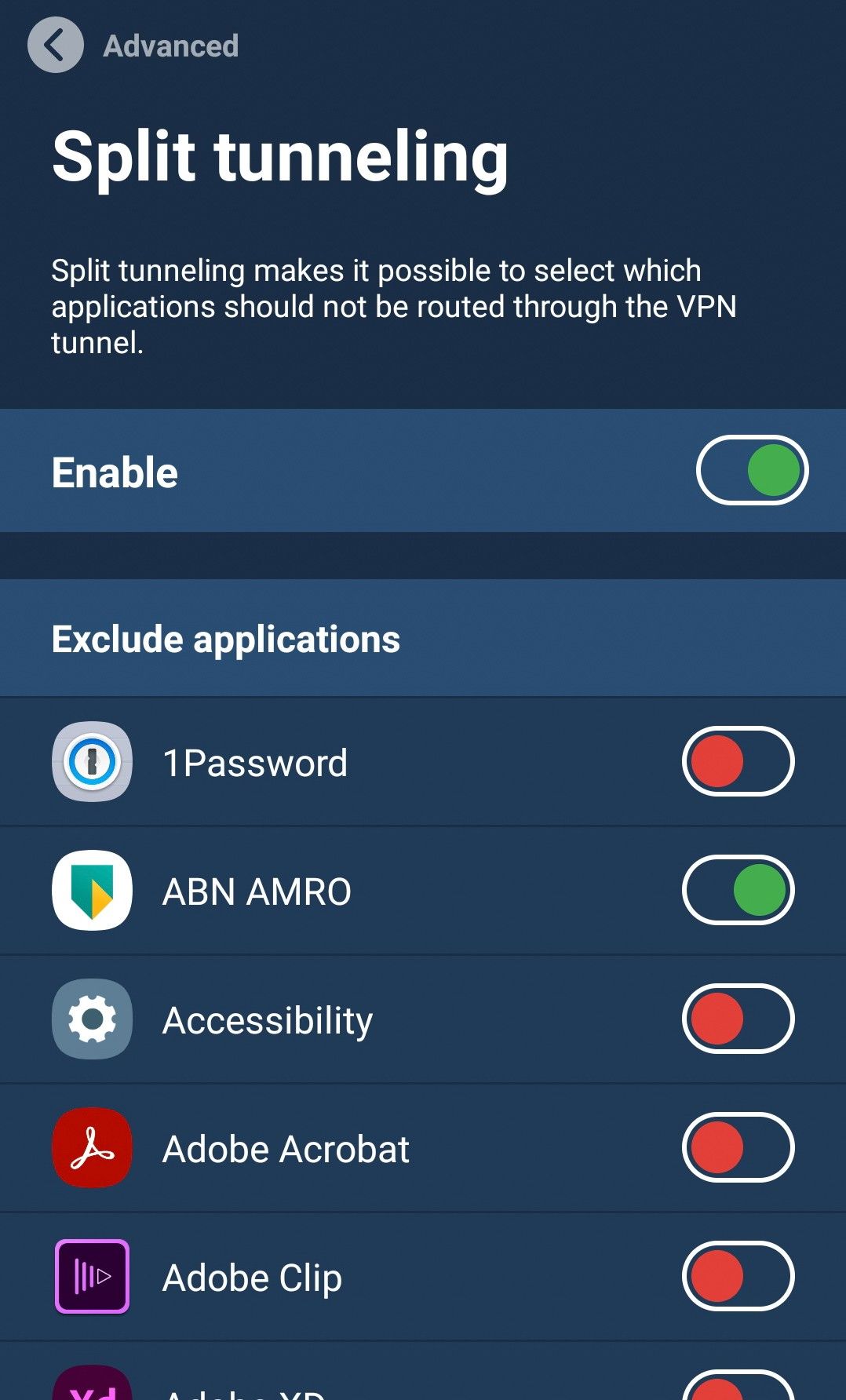

Podzielone tunelowanie

Podzielone tunelowanie to oszczędzanie wybranych aplikacji z VPN’Szyfrowanie i przepadnięcie prędkości. Możesz znaleźć tę opcję w Ustawienia> Zaawansowane> Tunelowanie podzielone.

Proces jest prosty. Albo wybierz z sekcji Filtr Tunneling podzielony lub przewiń w dół i wybierz Znajdź inną aplikację.

I znowu ta funkcja wygrała’t pracować z Zawsze wymagaj VPN.

Protokół tunelu

Protokoły tunelowe, lepiej znane jako protokoły VPN, są kręgosłupem połączenia VPN. Są to przepisy odpowiedzialne za dostarczenie zaszyfrowanego połączenia. Krótko mówiąc, dyktują one zasady, z którymi odgrywa połączenie VPN.

Istnieje wiele protokołów VPN dla określonych przypadków użycia. Mullvad VPN jest wyposażony w OpenVPN i WireGuard, dwa z najlepszych.

Idealną opcją dla użytkownika laika jest pozostawienie tego Automatyczny. Ale najlepiej byłoby preferować OpenVPN (TCP) do ominięcia cenzury, takich jak odblokowanie bibliotek międzynarodowych Netflix lub dostęp do Facebooka z Chin.

Lub możesz przełączyć się na WireGuard w celu uzyskania szybkich połączeń. W szczególności Mullvad VPN wykorzystuje ulepszony przewód, który jest równie bezpieczny jak protokół OpenVPN.

MultiHop (serwery mostowe)

Dzięki Mullvad VPN możesz mieć ruch z wielu serwerów VPN przed wyjściem. Zasadniczo jest to zrobione, aby uzyskać dodatkową warstwę bezpieczeństwa i jest ogólnie niepotrzebna dla większości użytkowników.

MultiHop najlepsze garnitury dla kompromisowych serwerów (czytaj wynajęte) i omijanie cenzury w krajach regulowanych przez Internet, takich jak Turcja. Ale jako efekt uboczny dodatkowego routingu, ty’LL Doświadcz jeszcze większej dedukcji w prędkości sieci.

Udać się do Tryb mostu w środku Ustawienia OpenVPN, które znajdują się pod Sekcja protokołu tunelu.

Teraz możesz przejść do Automatyczny w trybie mostu. Ta opcja spróbuje trzykrotnie normalnie przed pójściem na połączenie z wieloma. Alternatywnie możesz po prostu wybrać NA i wypróbuj połączone połączenie z pierwszą próbą.

Masz wybór, aby wybrać określone serwery wpisowe i wyjścia przez Lokalizacja przełączania na ekranie głównym po włączeniu go w ustawieniach.

Aplikacja MULLVAD VPN obsługuje wiele serwerów routingu przez protokół OpenVPN. I musisz generować, pobrać i używać plików konfiguracyjnych, aby skonfigurować MultiHop z WireGuard.

Podobno Mullvad używa Shadowsocks do swoich cech wielopasmowych. Shadowsocks to proxy typu open source pierwotnie stworzony do ominięcia cenzury w Chinach. Ale presja ze strony chińskich władz zmusiła dewelopera do przekształcenia go w projekt open source zarządzany przez światowych współpracowników.

Chociaż sprawia, że pakiety danych wyglądają jak normalny ruch HTTPS, połączenie z serwerem VPN sprawia, że duet jest bardziej solidny.

Oczywistym celem jest obejście cenzury przy jednoczesnym posiadaniu prywatnego i anonimowego Internetu.

Przekazywanie portów

Przekazywanie portów (aka mapowanie portów) ma umożliwić szybki dostęp do zdalnych usług/plików znajdujących się w sieci prywatnej. Pomaga to nadchodzące połączenia bezpośrednio dotrzeć do miejsca docelowego poprawy wydajności.

Jest to ogólnie wdrażane w grach, ustawiając serwery FTP do przesyłania plików itp.

Możesz tworzyć/usuwać porty ze strony konta Mullvad VPN:

Kliknij Zarządzaj portami i klawiszami przewodu w prawym górnym rogu. Alternatywnie możesz dotrzeć tam z aplikacji Mullvad VPN, nawigując do Protokół tunelu> StrideGuard> Ustawienia przewodu> Klawisze przewodów> Zarządzaj klawiszami.

W przypadku przewodu wybierz klawisz w użyciu na zamierzonym urządzeniu’LL działa jako serwer dla połączeń zewnętrznych. Lub wybierz brak klucza do OpenVPN. Na koniec kliknij Dodaj port przycisk po prawej stronie, aby uzyskać numer portu.

To przypisuje się i utrzyma funkcjonowanie portu, dopóki nie będziesz miał czasu na koncie. W szczególności ta funkcja działa tylko bez włączenia automatycznego renewu. W takich przypadkach anuluj automatyczną subskrypcję i zacznij płacić ręcznie. To wygrało’t Wpływa na czas pozostawiony z obecną subskrypcją.

Możesz zarządzać portymi z tej samej sekcji. Mullvad VPN usuwa te porty po 20 dniach wygaśnięcia konta.

I pamiętaj, aby połączyć się z tym samym miastem, co w przypadku przekazanego portu. Poza tym aktywacja zajmie to trochę czasu. Więc poczekaj na aktywację i uruchom ponownie aplikację VPN przed użyciem określonego portu.

Niestandardowy serwer DNS

Ściśle zlokalizowany, dobrze utrzymany serwer DNS to wzmacniacz wydajności. Możesz zasubskrybować Premium 3-Partii Serwery DNS lub używać bezpłatnych, takich jak Google’S publiczne DNS lub Comodo Secure DNS.

Mullvad ma własną publiczną usługę DNS. Można tego użyć, nawet jeśli nie korzystają z usługi VPN.

Możesz wprowadzić adres IP serwerów DNS w Ustawienia> Zaawansowane> Użyj niestandardowego serwera DNS.

To powiedziawszy, użycie niestandardowych DNS podważa twoją prywatność, zwłaszcza jeśli tak naprawdę’pewność tego konkretnego usługi hostingowej DNS.

Serwer DNS może zarejestrować dane i węgiel nad aktywnością internetową. Dlatego to’s generalnie nie przepisywany do używania niestandardowych nierejestralnych serwerów DNS. Podsumowując, nie’T potrzebuję niestandardowej konfiguracji DNS w większości przypadków i bez niego lepiej.

Tak więc obejmuje większość Mullvad’Funkcje S VPN. Kolejne sekcje dotyczą niektórych podstawowych testów VPN w celu potwierdzenia roszczeń dotyczących prywatności i wydajności.

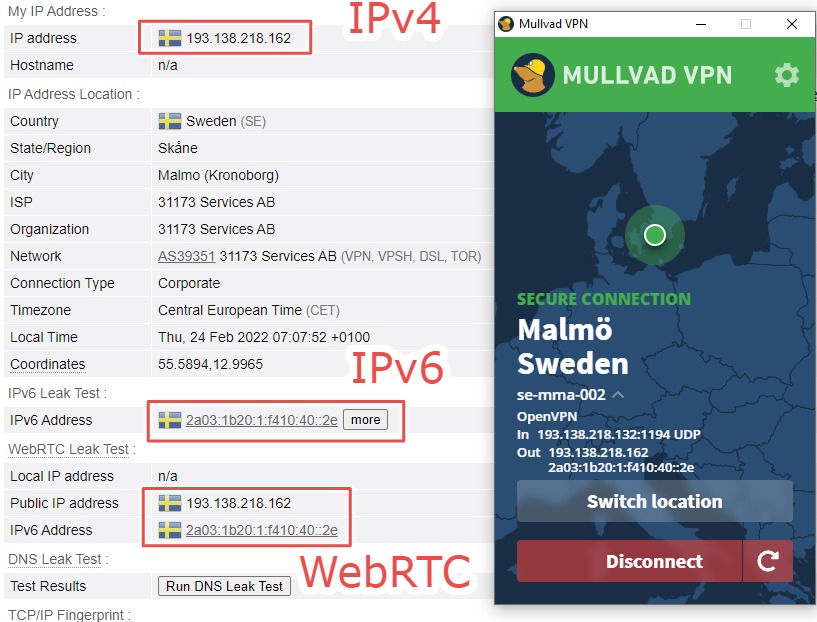

Test IP i WEBRTC

To jedna z pierwszych rzeczy, o które użytkownicy proszą z VPN: anonimowy adres IP. Z Mullvad VPN masz anonimowy adres IPv4 i możesz użyć adresu IPv6, nawet jeśli nie masz’T mieć jeden pierwotnie.

Ale możesz wyłączyć Włącz IPv6 Jeśli nie masz’t nie chcę zamaskowanego. Wyłączenie go przekaże tylko adres IPv4, nawet jeśli masz adres IPv6.

Mullvad VPN działał świetnie, maskując moje adresy IPv4 i IPv6. Był doskonały w obsłudze przecieków WEBRTC opartych na przeglądarce.

Możesz sprawdzić swój adres IP w Browserleaks.

Test DNS Leak

Serwer DNS jest pierwszą rzeczą, jaką kontakty komputerowe podczas nawiązania nowego połączenia wychodzącego.

Zwykle to’S Twój dostawca usług internetowych, który obsługuje żądania DNS. Ale to powinno zmienić się na dostawcę VPN po połączeniu z zaszyfrowanym tunelem VPN, chociaż niektóre VPN zawodzą, co powoduje wyciek DNS.

Wyciek DNS ma miejsce, gdy zapytania DNS omijają VPN i lądują z powrotem do oryginalnego serwera DNS, który jest traktowany, najprawdopodobniej przez twojego dostawcę usług internetowych. Dzięki temu Twój dostawca usług internetowych może monitorować Twoje działania internetowe, jak każda odwiedzana strona internetowa, pliki do pobrania, kliknięte linki itp.

I to powinno’T. się zdarzyło. Który zabija jeden z podstawowych filarów – Partia – za pomocą VPN.

Przeprowadziliśmy rozszerzony test szczelności DNS z Mullvad VPN:

Wyniki wskazują Brak wycieku DNS że Mullvad VPN obsługiwał wszystkie zapytania DNS.

Test szyfrowania

Analiza sieci nie jest tak trudna, jak to był jakiś czas. Narzędzia takie jak Wireshark są dostępne swobodnie, aby pomóc złych aktorów w uzyskaniu istotnych szczegółów na ten temat, takich jak przeglądarka internetowa, system operacyjny, adres IP itp.

Poprzedni obraz ujawnia wiele z jednego pakietu danych. A tysiące podróży na minutę na podstawie Twojej aktywności internetowej.

Wreszcie, pojawia się to do VPN, aby zaszyfrować te informacje jak na powyższym obrazie, więc obserwator nic nie dostaje.

Podsumowując, szyfrowanie działało, a przeciętny użytkownik nie ma się czym martwić.

Test prędkości

Testy prędkości wskazują pojemność serwera VPN do dostarczania po zwykłym szyfrowaniu. Chociaż VPN premium nigdy cię nie zawiodło, przepustnica prędkości jest nieunikniona.

Były to wyniki z MullvAdvPN z automatycznym wyborem protokołu włączonym:

| serwer | Ping (ms) | Pobierz (MBPS) | Przesyłanie (MBPS) | Około. Odległość (km) |

| Domyślny | 6 | 48.72 | 39.86 | Na |

| Singapur | 75 | 46.1 | 45.36 | 6200 |

| Sztokholm, Szwecja | 354 | 42.31 | 17.32 | 5720 |

| Manchester, Wielka Brytania | 327 | 29.7 | 21.54 | 6900 |

| Miami, Floryda, USA | 467 | 31.25 | 10.96 | 13 700 |

Jednak rzeczywiste doświadczenie może się różnić w zależności od czynników, takich jak natychmiastowe obciążenie serwera, odległość serwera treści od serwera VPN, lokalizacja użytkownika itp.

Jedna minus z Mullvad VPN nie ma wzmianki o ładowaniu serwera, podobnie jak w przypadku protonvpn. To’s kluczowy parametr pomocny w wyborze mniej zatłoczonego serwera dla lepszej wydajności.

Jednak dławianie prędkości nie jest tak wielkim problemem z Mullvad VPN.

Mullvad VPN: Final wrażenia

Mullvad VPN jest dobry dla kwoty, jaką rachunki. Jego płaskie ceny obniżają każdą dwuznaczność i umożliwia użytkownikom podczas subskrybowania. Przekazywanie portów to kolejna funkcja premium, która’s albo nieobecny u niektórych najlepszych dostawców VPN (e.G., Nordvpn) lub jest płatnym dodatkiem z innymi, takimi jak PureVpn.

Jednak aspekty, które potrzebują Mullvad’Uwaga jest liczbą serwerów (obecnie jest tylko 700+), geo-zablokowanie (Netflix, BBC Iplayer, Hulu itp.) i dostarczanie tekstów pomocy w aplikacji VPN.

Chociaż mamy w tym świetne VPN, jako protonvpn, są dwa razy kosztowne dla miesięcznych subskrypcji.

A Fundacja Freedom of the Press Praying Mullvad VPN oczywiście dodaje jej zalet. Ponadto, szanowany Mozilla VPN używa również serwerów Mullvad VPN.

Byłoby to jednak korzystne, jeśli ty’Przed wykonaniem ostatecznego połączenia przejdź przez naszą recenzję protonvpn.

Funkcje Mullvad

- Rozpoczęcie pracy

- Interfejs użytkownika

- Auto-Connect & Adblocker

- Zintegrowany przełącznik zabójstwa

- Podzielone tunelowanie

- Protokół tunelu

- MultiHop (serwery mostowe)

- Przekazywanie portów

- Niestandardowy serwer DNS

- Test IP i WEBRTC

- Test DNS Leak

- Test szyfrowania

- Test prędkości