Streszczenie

1. Microsoft dodaje bezpłatny wbudowany VPN do przeglądarki Edge

Microsoft testuje usługę VPN z napędem Cloudflare o nazwie Edge Secure Network, która zostanie dodana do przeglądarki Edge. Ta usługa ma na celu poprawę bezpieczeństwa i prywatności poprzez szyfrowanie ruchu użytkowników i umożliwienie ich przeglądania sieci za pomocą wirtualnego adresu IP. Jednak korzystanie z danych jest ograniczone do 1 GB miesięcznie, a użytkownicy będą musieli zostać zalogowani na koncie Microsoft.

2. Tunelowanie podzielone VPN dla Microsoft 365

Optymalizacja Microsoft 365 dla zdalnych użytkowników obejmuje wdrażanie Tunelingu podzielonego VPN. Umożliwia to użytkownikom bezpieczny dostęp do zasobów korporacyjnych, a jednocześnie dostęp do Internetu do innych zadań. Istnieją różne scenariusze i rozważania dotyczące wdrażania Tunelingu VPN.

3. Tradycyjne modele VPN

Przedsiębiorstwa tradycyjnie wykorzystywały VPN do wspierania bezpiecznych zdalnych doświadczeń dla swoich użytkowników. W przypadku wymuszonego tunelowania wszystkie połączenia ze zdalnych urządzeń użytkownika są kierowane z powrotem do sieci lokalnej. Takie podejście było zrównoważone, dopóki skala zdalnych użytkowników i ilości ruchu była niska, ale może nie być idealne do łączenia się z rozproszonymi i wrażliwymi na wydajność aplikacjami w chmurze.

4. Negatywne skutki wymuszonych tunelowanych VPN

Zastosowanie wymuszonych tunelowanych VPN do łączenia z aplikacjami w chmurze ma negatywne skutki. Może wpływać na wydajność i wrażenia użytkownika, ponieważ cały ruch jest kierowany przez VPN, nawet w przypadku zadań niewrażliwych. Takie podejście może również spowodować zwiększenie opóźnienia i zmniejszoną wydajność sieci dla aplikacji w chmurze.

5. VPN Podzielone korzyści tunelowe

Wdrożenie Tunelingu podzielonego VPN dla Microsoft 365 oferuje kilka korzyści. Umożliwia organizacjom optymalizację ruchu sieciowego, priorytetowe ustalanie krytycznych aplikacji i poprawa wydajności dla użytkowników uzyskujących dostęp do aplikacji opartych na chmurze. Tunelowanie podzielone VPN zapewnia również bardziej efektywne wykorzystanie zasobów sieciowych i zmniejsza obciążenie infrastruktury VPN.

pytania

1. Co Microsoft dodaje do przeglądarki krawędziowej?

Microsoft dodaje bezpłatną wbudowaną usługę VPN o nazwie Edge Secure Network do przeglądarki Edge.

2. W jaki sposób Edge Secure Network poprawia bezpieczeństwo i prywatność?

Edge Secure Network szyfruje ruch użytkowników i pozwala im przeglądać sieć za pomocą wirtualnego adresu IP, zapewniając zwiększone bezpieczeństwo i prywatność.

3. Jaki jest limit użytkowania danych dla Secure Network Edge?

Limit użytkowania danych dla Edge Secure Network wynosi 1 GB miesięcznie.

4. Czy użytkownicy muszą mieć konto Microsoft, aby korzystać z Edge Secure Network?

Tak, użytkownicy muszą być zalogowani na konto Microsoft, aby korzystać z Edge Secure Network.

5. Jakie są zalety wdrażania tunelowania VPN dla Microsoft 365?

Wdrożenie Tunelingu VPN umożliwia organizacjom optymalizację ruchu sieciowego, priorytetowe ustalanie krytycznych aplikacji i poprawa wydajności dla użytkowników uzyskujących dostęp do aplikacji w chmurze.

6. Jakie są negatywne skutki wymuszonych tunelowanych VPN?

Wymuszone sieci VPN mogą wpływać na wydajność, wrażenia użytkownika i wydajność sieci dla aplikacji w chmurze.

7. W jaki sposób VPN Tunneling pomaga w połączeniu z aplikacjami chmurowymi wrażliwymi na wydajność?

Tunelowanie VPN umożliwia organizacjom optymalizację ruchu sieciowego i priorytetowe ustalanie wrażliwych na wydajność aplikacji w chmurze, poprawiając wrażenia użytkownika.

8. Jakie są rozważania dotyczące wdrażania tunelowania VPN?

Niektóre rozważania dotyczące wdrażania podzielonego tunelowania VPN obejmują zarządzanie zasobami sieciowymi, środki bezpieczeństwa i definiowanie zasad dotyczących routingu konkretnego ruchu aplikacji.

9. Jak użytkownicy mogą wypróbować wersję podglądu Edge Secure Network?

Użytkownicy mogą wypróbować wersję podglądu Edge Secure Network, otwierając Edge, kierując się na „Ustawienia i więcej” i klikając „Bezpieczną sieć.”

10. Czy istnieją alternatywy dla Edge Secure Network?

Tak, inne przeglądarki, takie jak Opera, oferują bezpłatną wbudowaną usługę VPN, a popularne przeglądarki, takie jak Mozilla i Google Chrome, oferują płatne usługi VPN.

11. Gdzie mogę znaleźć szczegółowe wskazówki dotyczące wdrażania tunelowania podzielonego VPN dla Microsoft 365?

Szczegółowe wskazówki dotyczące wdrażania Tunelowania podzielonego VPN dla Microsoft 365 można znaleźć w artykule „Wdrożenie Tunelingu podzielonego VPN dla Microsoft 365.”

12. Jaki jest cel podzielonego tunelowania VPN dla Microsoft 365?

Celem Tunelingu VPN dla Microsoft 365 jest zapewnienie bezpiecznego zdalnego wrażenia dla użytkowników uzyskujących dostęp do zasobów korporacyjnych, jednocześnie umożliwiając dostęp do Internetu do innych zadań.

13. W jaki sposób VPN Tunneling optymalizuje zasoby sieciowe?

VPN podzielone tunelowanie optymalizuje zasoby sieciowe, umożliwiając kierowanie tylko określonego ruchu przez VPN, zmniejszając obciążenie infrastruktury VPN.

14. Jakie są szczególne względy zabezpieczania zespołów ruchu medialnego w środowiskach Tunneling VPN podzielone?

Specjalne rozważania dotyczące zabezpieczenia zespołów ruchu medialnego w środowiskach Tunneling VPN można znaleźć w artykule „Zabezpieczenie zespołów ruchu medialnego do podzielonego tunelowania VPN.”

15. Jak można zoptymalizować wydajność Microsoft 365 dla użytkowników w Chinach w środowiskach VPN?

Informacje na temat optymalizacji wydajności Microsoft 365 dla użytkowników w Chinach w środowiskach VPN można znaleźć w artykule „Optymalizacja wydajności Microsoft 365 dla użytkowników Chin.”

Przegląd: Tunelowanie podzielone VPN dla Microsoft 365

Zastosowanie wymuszonych tunelowanych VPN do łączenia się z rozproszonymi i wrażliwymi na wydajnością aplikacje w chmurze jest nieoptymalne, ale niektóre przedsiębiorstwa zostały zaakceptowane przez niektóre przedsiębiorstwa, aby utrzymać status quo bezpieczeństwa. Przykładowy schemat tego scenariusza można zobaczyć poniżej:

Microsoft dodaje bezpłatny wbudowany VPN do przeglądarki Edge

Edge Secure Network pojawi się w ramach aktualizacji bezpieczeństwa

Autor: Sheena Vasani, pisarka obejmująca handel, e-czytniki i wiadomości technologiczne. Wcześniej pisała o wszystkim, od tworzenia stron internetowych po sztuczną inteligencję w środku.

29 kwietnia, 2022, 21:30 UTC | Uwagi

Podziel się tą historią

Microsoft dodaje bezpłatną wbudowaną usługę wirtualnej sieci prywatnej (VPN) do swojej przeglądarki Edge w celu poprawy bezpieczeństwa i prywatności, ujawniła strona pomocy technicznej Microsoft.

Zwany ”Edge Secure Network,” Microsoft testuje obecnie usługę VPN z napędem Cloudflare i twierdzi, że wdroży ją publicznie w ramach aktualizacji bezpieczeństwa.

Po włączeniu, Edge Secure Network powinien szyfrować użytkowników’ ruch internetowy, aby dostawcy usług internetowych mogli’t Zbieraj informacje o przeglądaniu’D raczej zachowaj prywatność, jak, powiedzmy, wyszukiwania związane ze zdrowiem lub po prostu dziwne zapytania.

Nowa funkcja pozwoli użytkownikom ukryć swoją lokalizację, umożliwiając przeglądanie sieci za pomocą wirtualnego adresu IP. Oznacza to również, że użytkownicy mogą uzyskać dostęp do treści zablokowanych w swoich krajach, na przykład, na przykład Netflix lub Hulu.

Powiązany

- Microsoft jeździ chmurą, biurem i oknami do trwałego wzrostu w Q3 2022

- Windows 11 Podstawy: Jak używać przywracania systemu, aby cofnąć się w czasie

Tam’jest jednak haczykiem dla tej bezpłatnej usługi. Korzystanie z danych jest ograniczone do 1 GB miesięcznie, a użytkownicy będą musieli zostać zalogowani na koncie Microsoft, aby firma mogła, jak na ironię.

Microsoft dodaje, że chociaż Cloudflare będzie zbierać informacje wsparcia i diagnostyczne z usługi, firma na stałe pozbywa się tych danych co 25 godzin.

Chociaż funkcja ta jest nadal w programie i nie jest jeszcze dostępna do wczesnych testów, Microsoft opisał, w jaki sposób użytkownicy mogą wypróbować podgląd. To sugeruje, że może to wkrótce wprowadzić się do jednego z kanałów Insider Microsoft Edge, które użytkownicy mogą pobrać i dołączyć tutaj.

Gdy to zrobi, możesz wypróbować wersję podglądu, otwierając krawędź, zmierzając do Ustawienia i więcej, i kliknięcie Bezpieczna sieć.

Kliknij “Bezpieczna sieć” Aby włączyć usługę VPN. Zdjęcie: Microsoft

W tym momencie użytkownicy zostaną poproszeni o zalogowanie się lub utworzenie konta Microsoft. Po zrobieniu tego w ramce przeglądarki pojawi się solidna ikona tarczy, wskazując Microsoft’S Network Edge Secure jest teraz włączony. Wyłączy się po zamknięciu użytkownika przeglądarki.

Microsoft to jedna z wielu przeglądarek, które oferują jakąś usługę VPN. Opera ma również bezpłatną, ale bardziej popularne przeglądarki, takie jak Mozilla, oferują tylko płatną usługę VPN, podobnie jak Google Chrome, tym samym potencjalnie pomaga poprawić przewagę’S Propozycja wartości.

Powiązany

- Firefox’S Funkcja przeciw śledzeniu dodaje VPN na konta, aby uzyskać więcej prywatności

- Jak używać Apple’S Prywatna funkcja przekaźnika z iCloud Plus

Przegląd: Tunelowanie podzielone VPN dla Microsoft 365

Ten artykuł jest częścią zestawu artykułów dotyczących optymalizacji Microsoft 365 dla zdalnych użytkowników.

- Szczegółowe wskazówki dotyczące wdrażania Tunelingu VPN, zobacz wdrażanie Tunelingu podzielonego VPN dla Microsoft 365.

- Szczegółowa lista scenariuszy tunelowania VPN, patrz wspólne scenariusze tunelowania VPN dla Microsoft 365.

- Aby uzyskać wskazówki dotyczące zabezpieczenia zespołów ruchu medialnego w środowiskach Tunneling VPN, zobacz Zabezpieczenie zespołów ruchu medialnego dla VPN Split Tunneling.

- Aby uzyskać informacje na temat konfigurowania wydarzeń strumieniowych i na żywo w środowiskach VPN, zobacz specjalne rozważania dotyczące wydarzeń strumieniowych i na żywo w środowiskach VPN.

- Aby uzyskać informacje na temat optymalizacji wyników najemców Microsoft 365 dla użytkowników w Chinach, zobacz Optymalizacja wydajności Microsoft 365 dla Chin Użytkowników.

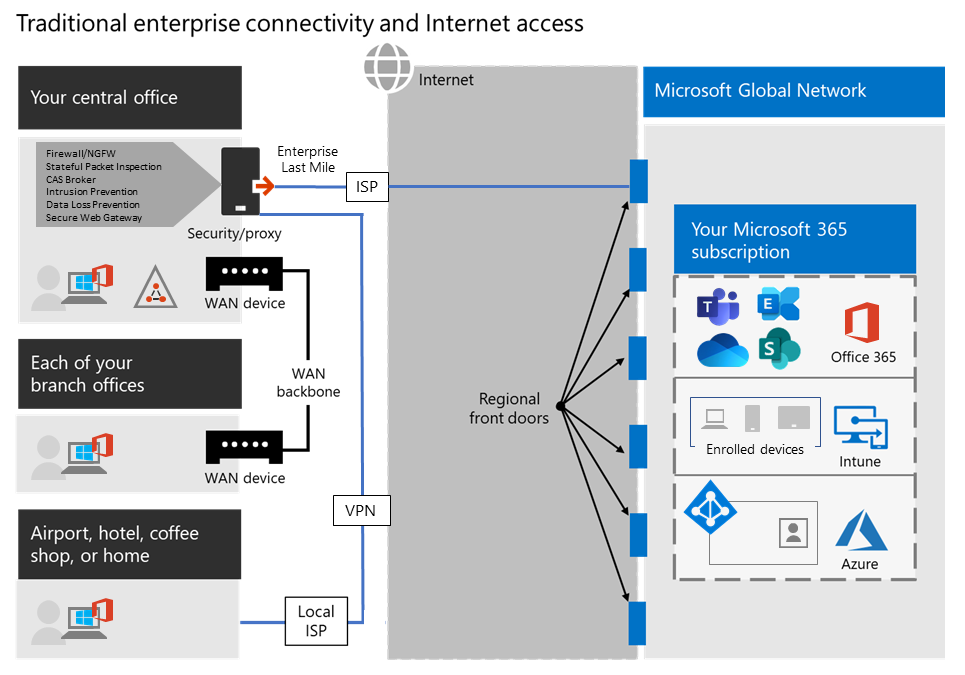

Przedsiębiorstwa tradycyjnie wykorzystywały VPN do wspierania bezpiecznych zdalnych doświadczeń dla swoich użytkowników. Podczas gdy podstawowe obciążenia pozostały lokalne, VPN od zdalnego klienta kierowanego przez centrum danych w sieci korporacyjnej była główną metodą zdalnego użytkowników w celu uzyskania dostępu do zasobów korporacyjnych. Aby zabezpieczyć te połączenia, przedsiębiorstwa budują warstwy rozwiązań bezpieczeństwa sieciowego wzdłuż ścieżek VPN. Bezpieczeństwo zostało zbudowane w celu ochrony infrastruktury wewnętrznej i ochrony mobilnej przeglądania zewnętrznych stron internetowych poprzez przekierowanie ruchu do VPN, a następnie za pośrednictwem lokalnego obwodu internetowego. VPN, obwody sieciowe i powiązana infrastruktura bezpieczeństwa były często specjalnie zbudowane i skalowane dla zdefiniowanej ilości ruchu, zwykle z większością łączności inicjowanej w sieci korporacyjnej, a większość z nich pozostała w granicach sieci wewnętrznej.

Przez długi czas modele VPN, w których wszystkie połączenia z zdalnego urządzenia użytkownika są kierowane z powrotem do sieci lokalnej (znanej jako wymuszone tunelowanie) były w dużej mierze zrównoważone, dopóki równoczesna skala zdalnych użytkowników była niewielka, a ilości ruchu przemierzające VPN były niskie. Niektórzy klienci nadal używali tunelowania VPN Force jako status quo, nawet po tym, jak ich aplikacje przeniosły się z wewnątrz obwodu korporacyjnego do publicznych chmur SaaS.

Zastosowanie wymuszonych tunelowanych VPN do łączenia się z rozproszonymi i wrażliwymi na wydajnością aplikacje w chmurze jest nieoptymalne, ale niektóre przedsiębiorstwa zostały zaakceptowane przez niektóre przedsiębiorstwa, aby utrzymać status quo bezpieczeństwa. Przykładowy schemat tego scenariusza można zobaczyć poniżej:

Rysunek 1: Tradycyjne rozwiązanie VPN z wymuszonym tunelem.

Ten problem rośnie od wielu lat, a wielu klientów zgłosi znaczącą zmianę wzorców ruchu sieciowego. Ruch, który kiedyś pozostawał w lokalu, łączy się teraz z zewnętrznymi punktami końcowymi w chmurze. Wielu klientów Microsoft informuje, że wcześniej około 80% ich ruchu sieciowego było do pewnego źródła wewnętrznego (reprezentowanego przez linię przerywaną na powyższym schemacie). W 2020 r. Liczba ta spadła do około 20% lub niższa, ponieważ przeniosły poważne obciążenia do chmury. Te trendy nie są rzadkie w przypadku innych przedsiębiorstw. Z czasem, w miarę postępu podróży w chmurze, powyższy model staje się coraz bardziej uciążliwy i niezrównoważony, uniemożliwiając organizacji zwinną, gdy przechodzą do świata w chmurze.

Światowy kryzys Covid-19 eskalował ten problem, aby wymagać natychmiastowego naprawy. Potrzeba zapewnienia bezpieczeństwa pracowników wygenerowało bezprecedensowe wymagania przedsiębiorstwa, aby wspierać wydajność pracy z domu na ogromną skalę. Microsoft 365 jest dobrze przygotowany, aby pomóc klientom w zaspokojeniu tego popytu, ale wysoka współbieżność użytkowników pracujących w domu generuje dużą ilość ruchu Microsoft 365, który, jeśli zostanie prowadzony przez podmioty VPN w Tunnel i lokalizacji, powoduje szybkie nasycenie i wykonywała infrastrukturę VPN o pojemności. W tej nowej rzeczywistości korzystanie z VPN do dostępu do Microsoft 365 nie jest już tylko przeszkodą, ale twardą ścianą, która nie tylko wpływa na Microsoft 365, ale także krytyczne operacje biznesowe, które nadal muszą polegać na VPN do obsługi.

Microsoft ściśle współpracuje z klientami i szerszą branżą, aby zapewnić skuteczne, nowoczesne rozwiązania tych problemów z naszych własnych usług i dostosować się do najlepszych praktyk w branży. Zasady łączności dla usługi Microsoft 365 zostały zaprojektowane tak, aby wydajnie działać dla zdalnych użytkowników, jednocześnie umożliwiając organizacji utrzymanie bezpieczeństwa i kontroli nad ich łącznością. Rozwiązania te można również szybko wdrożyć przy ograniczonej pracy, ale osiągnąć znaczący pozytywny wpływ na problemy opisane powyżej.

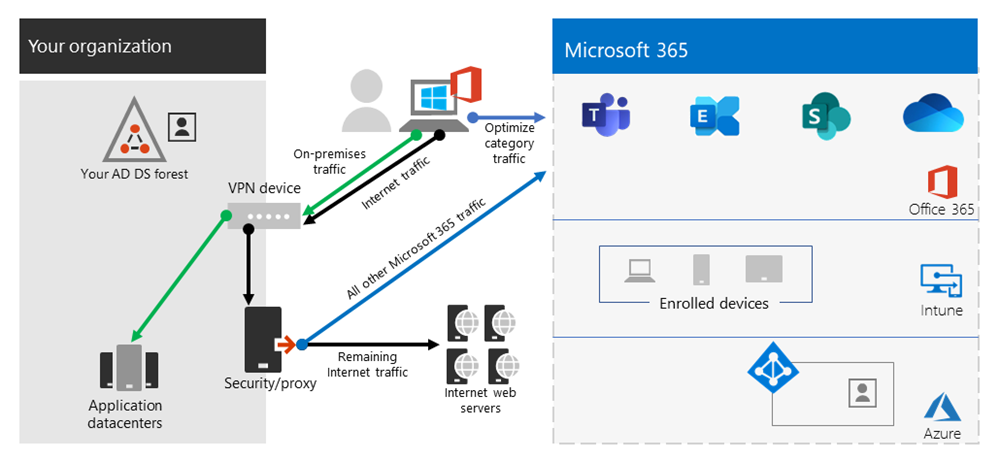

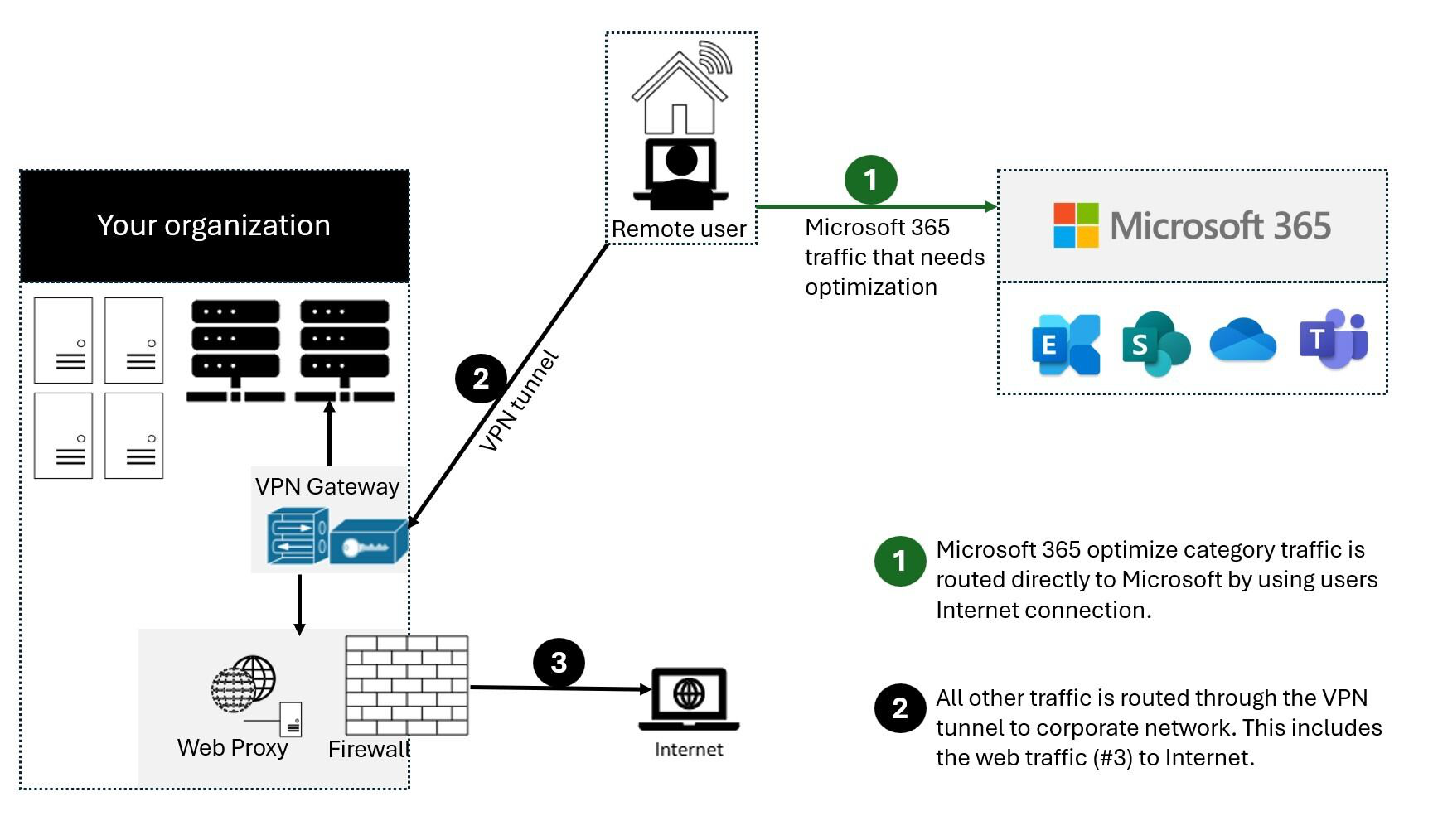

Dla klientów, którzy łączą swoje zdalne urządzenia pracownicze z siecią korporacyjną lub infrastrukturą chmurową w stosunku do VPN, Microsoft zaleca kluczowe scenariusze Microsoft 365 Zespoły Microsoft, SharePoint Online, I Wymień online są kierowane przez Tunel podzielony VPN konfiguracja. Staje się to szczególnie ważne, ponieważ pierwsza strategia liniowa ułatwiająca dalszą wydajność pracowników podczas na dużą skalę wydarzeń z domu, takich jak kryzys Covid-19.

Rysunek 2: Rozwiązanie tunelu podzielonego VPN z zdefiniowanymi wyjątkami Microsoft 365 wysłanymi bezpośrednio do usługi. Cały pozostały ruch przemierza tunel VPN niezależnie od miejsca docelowego.

Istotą tego podejścia jest zapewnienie prostej metody dla przedsiębiorstw w celu ograniczenia ryzyka nasycenia infrastruktury VPN i radykalnej poprawy wydajności Microsoft 365 w możliwie najkrótszym możliwym ramie czasowym. Konfigurowanie klientów VPN, aby umożliwić najbardziej krytyczny, duży ruch Microsoft 365 na ominięcie tunelu VPN osiąga następujące korzyści:

- Natychmiast łagodzi podstawową przyczynę większości zgłoszonych przez klienta problemów związanych z wydajnością i zdolnością sieciową w architekturach VPN Enterprise Wpływający na doświadczenie użytkownika Microsoft 365, zalecane rozwiązanie specyficznie jest skierowane do punktów końcowych serwisowych Microsoft 365 Optymalizować W temacie Microsoft 365 URL i zakresy adresów IP. Ruch do tych punktów końcowych jest wysoce wrażliwy na dławienie opóźnień i przepustowości, a umożliwianie mu ominięcia tunelu VPN może radykalnie poprawić wrażenia użytkowników końcowych, a także zmniejszyć obciążenie sieci korporacyjnej. Połączenia Microsoft 365, które nie stanowią większości przepustowości lub doświadczenia użytkownika, mogą być kontynuowane przez tunel VPN wraz z resztą ruchu związanego z Internetem. Aby uzyskać więcej informacji, zobacz strategię Tunnel VPN Podzielone.

- Może być skonfigurowany, testowany i wdrażany przez klientów i bez dodatkowych wymagań infrastruktury lub aplikacji w zależności od platformy VPN i architektury sieci, implementacja może potrwać zaledwie kilka godzin. Aby uzyskać więcej informacji, zobacz Wdrożenie Tunelingu VPN.

- Zachowuje postawę bezpieczeństwa implementacji VPN klienta, nie zmieniając sposobu kierowania innych połączeń, w tym ruchu do Internetu, zalecana konfiguracja jest zgodna najmniej przywilej Zasada wyjątków ruchu VPN i umożliwia klientom wdrożenie podzielonej Tunel VPN bez narażania użytkowników lub infrastruktury na dodatkowe zagrożenia bezpieczeństwa. Ruch sieciowy kierowany bezpośrednio do punktów końcowych Microsoft 365 jest szyfrowany, zatwierdzony pod kątem integralności przez stosy aplikacji klienta biurowego i zaskakowane na adresy IP poświęcone usługom Microsoft 365, które są zahartowane zarówno na poziomie aplikacji, jak i sieci. Aby uzyskać więcej informacji, zobacz alternatywne sposoby dla specjalistów ds. Bezpieczeństwa i do osiągnięcia nowoczesnych kontroli bezpieczeństwa w dzisiejszych unikalnych zdalnych scenariuszach roboczych (blog zespołu bezpieczeństwa Microsoft).

- Jest natywnie wspierany przez większość platform VPN Enterprise VPN Microsoft nadal współpracuje z partnerami branżowymi produkującymi komercyjne rozwiązania VPN, aby pomóc partnerom w opracowaniu ukierunkowanych wskazówek i szablonów konfiguracji dla ich rozwiązań w dostosowaniu się do powyższych zaleceń. Aby uzyskać więcej informacji, zobacz Howto prowadzenie do wspólnych platform VPN.

Microsoft zaleca skupienie konfigurację podzielonej tunelu VPN na udokumentowanych dedykowanych zakresach IP dla usług Microsoft 365. FQDN lub oparte na AppID oparte na podzielonych konfiguracjach tunelu, choć możliwe na niektórych platformach klientów VPN, mogą nie w pełni obejmować kluczowych scenariuszy Microsoft 365 i mogą konfliktować z regułami routingu VPN opartego na IP opartych na IP. Z tego powodu Microsoft nie zaleca używania Microsoft 365 FQDNS do skonfigurowania podzielonego tunelu VPN. Zastosowanie konfiguracji FQDN może być przydatne w innych powiązanych scenariuszach, takich jak .Dostosowanie plików PAC lub wdrożenie obejścia proxy.

Aby uzyskać proces krok po kroku, aby skonfigurować Microsoft 365 dla zdalnych pracowników, zobacz skonfiguruj infrastrukturę do pracy zdalnej

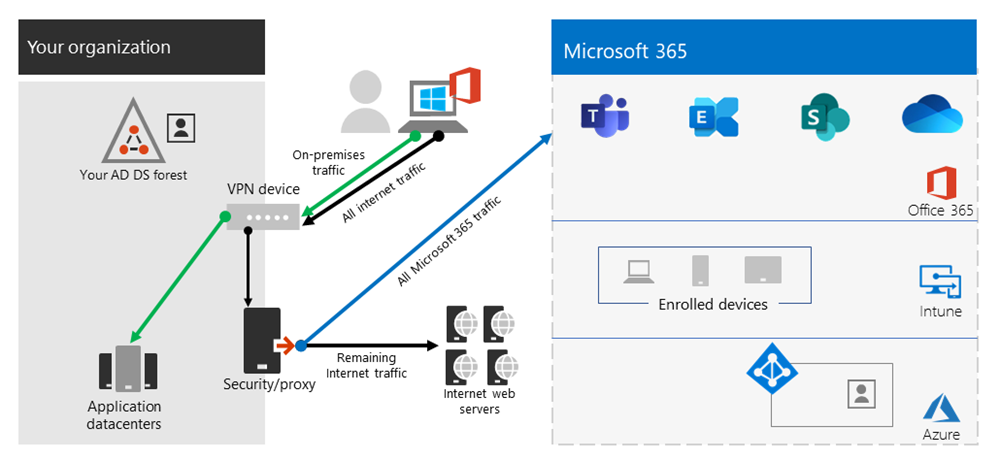

Strategia tunelu podzielonego VPN

Tradycyjne sieci korporacyjne są często zaprojektowane do bezpiecznej pracy dla świata przed chmury, w którym najważniejsze dane, usługi, aplikacje są hostowane na lokalu i są bezpośrednio podłączone do wewnętrznej sieci korporacyjnej, podobnie jak większość użytkowników. Zatem infrastruktura sieciowa jest zbudowana wokół tych elementów, ponieważ oddziały są podłączone do centrali za pośrednictwem Przełączanie etykiety wieloprotokolowej (MPLS) Sieci i zdalne użytkownicy muszą połączyć się z siecią korporacyjną przez VPN, aby uzyskać dostęp do zarówno punktów końcowych, jak i Internetu. W tym modelu cały ruch zdalnych użytkowników przemierza sieć korporacyjną i jest kierowany do usługi chmurowej za pośrednictwem wspólnego punktu wyjścia.

Rysunek 2: Wspólne rozwiązanie VPN dla zdalnych użytkowników, w których cały ruch jest wymuszany z powrotem do sieci korporacyjnej, niezależnie od miejsca docelowego

Ponieważ organizacje przenoszą dane i aplikacje do chmury, model ten zaczął stać się mniej skuteczny, ponieważ szybko staje się kłopotliwy, kosztowny i niewskałowy, znacząco wpływając na wydajność sieci i wydajność użytkowników oraz ograniczając zdolność organizacji do dostosowania się do zmieniających się potrzeb potrzeb. Wielu klientów Microsoft poinformowało, że kilka lat temu 80% ruchu sieciowego było do miejsca docelowego, ale w 2020 r. 80% plus ruchu łączy się z zewnętrznym zasobem opartym na chmurze.

Kryzys Covid-19 zaostrzył ten problem, aby wymagać natychmiastowych rozwiązań dla zdecydowanej większości organizacji. Wielu klientów stwierdziło, że model wymuszonego VPN nie jest skalowalny ani wystarczająco wydajny dla 100% zdalnych scenariuszy roboczych, takich jak ten kryzys. Te organizacje wymagane są szybkie rozwiązania, aby nadal działały.

W przypadku usługi Microsoft 365 Microsoft zaprojektował wymagania dotyczące łączności dla usługi z tym problemem wprost, w którym skoncentrowany, ściśle kontrolowany i stosunkowo statyczny zestaw punktów końcowych usług może być zoptymalizowany bardzo prosto i szybko, aby zapewnić wysoką wydajność dla użytkowników uzyskiwania dostępu do usługi, i zmniejszając ciężar infrastruktury VPN, aby można go było optymalizować, który będzie go nadal wymagać przez ruch ruch, który będzie to nadal wymagać ruchu, który będzie to wymagało ruchu.

Microsoft 365 kategoryzuje wymagane punkty końcowe dla Microsoft 365 na trzy kategorie: Optymalizować, Umożliwić, I Domyślny. Optymalizować Punkty końcowe są tutaj i mają następujące cechy:

- To Microsoft należący do punktów końcowych i zarządzanych, hostowane w infrastrukturze Microsoft

- Są dedykowane Core Microsoft 365 Obciążenia, takie jak Exchange Online, SharePoint Online, Skype for Business Online i Microsoft Teams

- Mają dostarczone IPS

- Niski wskaźnik zmian i oczekuje się, że pozostanie niewielka (obecnie 20 podsieci IP)

- Są wrażliwe na dużą objętość i/lub opóźnienie

- Mogą mieć wymagane elementy bezpieczeństwa w usłudze, a nie w linii w sieci

- Stanowią około 70–80% wielkości ruchu do usługi Microsoft 365

Ten ciasno zaskoczony zestaw punktów końcowych można podzielić z tunelu wymuszonego VPN i wysłać bezpiecznie i bezpośrednio do usługi Microsoft 365 za pośrednictwem lokalnego interfejsu użytkownika. To jest znane jako podzielone tunelowanie.

Elementy bezpieczeństwa, takie jak DLP, ochrona AV, uwierzytelnianie i kontrola dostępu, mogą być dostarczane znacznie wydajniej w stosunku do tych punktów końcowych w różnych warstwach w serwisie. Gdy odwracamy większość wolumenu ruchu od rozwiązania VPN, uwalnia to pojemność VPN dla krytycznego ruchu biznesowego, który wciąż na tym opiera. Powinien również usunąć potrzebę w wielu przypadkach, aby przejść przez długi i kosztowny program aktualizacji, aby poradzić sobie z tym nowym sposobem działania.

Rysunek 3: Rozwiązanie tunelu podzielonego VPN z zdefiniowanymi wyjątkami Microsoft 365 wysłane bezpośrednio do usługi. Cały pozostały ruch jest zmuszony z powrotem do sieci korporacyjnej niezależnie od miejsca docelowego.

Z perspektywy bezpieczeństwa Microsoft ma szereg funkcji bezpieczeństwa, które można wykorzystać do zapewnienia podobnego, a nawet zwiększonego bezpieczeństwa niż dostarczone przez inline inline przez Stacks Security Stacks. Blogowy zespół Microsoft Security Post alternatywne sposoby dla specjalistów ds. Bezpieczeństwa i do osiągnięcia nowoczesnych kontroli bezpieczeństwa w dzisiejszych unikalnych zdalnych scenariuszach roboczych ma wyraźne podsumowanie dostępnych funkcji, a w tym artykule znajdziesz bardziej szczegółowe wskazówki w tym artykule. Możesz także odczytać o wdrożeniu Microsoft przez VPN Tunneling na działaniu na VPN: Jak Microsoft utrzymuje połączenie zdalnej siły roboczej.

W wielu przypadkach to wdrożenie można osiągnąć w ciągu kilku godzin, umożliwiając szybkie rozwiązanie do jednego z najbardziej palących problemów, przed którymi stoją organizacje, które szybko przechodzą one do pracy w pełnej skali. Aby zapoznać się z wytycznymi dotyczącymi wdrażania tunelu VPN, patrz wdrażanie Tunelingu podzielonego VPN dla Microsoft 365.

FAQ

Zespół Security Microsoft opublikował alternatywne sposoby dla specjalistów ds. Bezpieczeństwa i do dzisiejszego osiągnięcia nowoczesnej kontroli bezpieczeństwa’U unikalnych zdalnych scenariuszy roboczych, post na blogu, który przedstawia kluczowe sposoby dla specjalistów ds. Bezpieczeństwa i może osiągnąć nowoczesne kontrole bezpieczeństwa w dzisiejszych unikalnych zdalnych scenariuszach roboczych. Ponadto poniżej są niektóre z powszechnych pytań i odpowiedzi na ten temat.

Jak powstrzymać użytkowników do dostępu do innych najemców, nie ufam, gdzie mogliby wydłużyć dane?

Odpowiedź jest funkcją zwaną ograniczeniami najemcy. Ruch uwierzytelniający nie jest duży, ani szczególnie wrażliwy na opóźnienie, więc można go wysłać za pośrednictwem rozwiązania VPN do lokalnego serwera proxy, w którym zastosowana jest funkcja. Lista zezwoleń zaufanych najemców jest tutaj utrzymywana, a jeśli klient próbuje uzyskać token najemcy, który nie jest zaufany, proxy po prostu zaprzecza żądaniu. Jeśli najemca jest zaufany, wówczas token jest dostępny, jeśli użytkownik ma odpowiednie poświadczenia i prawa.

Więc nawet jeśli użytkownik może wykonać połączenie TCP/UDP z optymalizowanymi oznaczonymi punktami końcowymi powyżej, bez prawidłowego tokena, aby uzyskać dostęp do danego najemcy, po prostu nie może się zalogować i uzyskać dostęp/przenosić żadne dane.

Czy ten model umożliwia dostęp do usług konsumenckich, takich jak osobiste konta OneDrive?

Nie, nie, punkty końcowe Microsoft 365 nie są takie same jak usługi konsumenckie (OneDrive.na żywo.com jako przykład), aby podzielony tunel nie pozwolił użytkownikowi na bezpośredni dostęp do usług konsumenckich. Ruch do punktów końcowych konsumentów będzie nadal korzystać z tunelu VPN, a istniejące zasady będą nadal stosować.

Jak zastosować DLP i chronić moje wrażliwe dane, gdy ruch nie przepływa przez moje lokalne rozwiązanie?

Aby zapobiec przypadkowemu ujawnieniu poufnych informacji, Microsoft 365 ma bogaty zestaw wbudowanych narzędzi. Możesz użyć wbudowanych możliwości DLP zespołów i SharePoint, aby wykryć niewłaściwie przechowywane lub udostępnione informacje. Jeśli część Twojej strategii pracy zdalnej obejmuje zasady przynośnika na urządzenie (BYOD), możesz użyć dostępu warunkowego opartego na aplikacjach, aby zapobiec pobieraniu poufnych danych na urządzenia osobiste użytkowników

Jak ocenić i utrzymać kontrolę nad uwierzytelnianiem użytkownika, gdy łączą się bezpośrednio?

Oprócz funkcji ograniczeń najemców odnotowanej w Q1, zasady dostępu warunkowego można zastosować do dynamicznej oceny ryzyka żądania uwierzytelnienia i odpowiedniego reagowania. Microsoft zaleca, aby model Zero Trust jest wdrażany w czasie i możemy użyć zasad dostępu Azure AD, aby utrzymać kontrolę w świecie mobilnym i pierwszym w chmurze. Można zastosować zasady dotyczące dostępu warunkowego do podjęcia decyzji w czasie rzeczywistym, czy żądanie uwierzytelnienia zakończy się powodzeniem na podstawie wielu czynników, takich jak:

- Urządzenie, to urządzenie znane/zaufana/domeny?

- IP – to żądanie uwierzytelnienia pochodzące ze znanego korporacyjnego adresu IP? Lub z kraju, którym nie ufamy?

- Aplikacja – to użytkownik upoważniony do korzystania z tej aplikacji?

Następnie możemy wywołać zasady, takie jak zatwierdzanie, uwierzytelnianie MFA lub blokowanie w oparciu o te zasady.

Jak chronić przed wirusami i złośliwym oprogramowaniem?

Ponownie, Microsoft 365 zapewnia ochronę optymalizowanych punktów końcowych w różnych warstwach w samej usłudze, przedstawione w tym dokumencie. Jak wspomniano, dostarczanie tych elementów bezpieczeństwa w samej usłudze jest znacznie bardziej wydajne. Domyślnie SharePoint Online automatycznie skanuje przesyłanie plików dla znanego złośliwego oprogramowania

W przypadku punktów końcowych wymienionych powyżej wymiany ochrony online i Microsoft Defender dla Microsoft 365 wykonują doskonałą robotę, zapewniając bezpieczeństwo ruchu do Usługi.

Czy mogę wysłać coś więcej niż tylko optymalizowanie ruchu Direct?

Priorytet powinien być przekazany Optymalizować oznaczone punkty końcowe, ponieważ dają one maksymalną korzyść dla niskiego poziomu pracy. Jeśli jednak chcesz, zezwolenie na oznaczone punkty końcowe są wymagane do działania usługi i posiadania adresów IP dla punktów końcowych, które można użyć w razie potrzeby.

Istnieją również różni dostawcy, którzy oferują oparte na chmurze rozwiązania proxy/bezpieczeństwa o nazwie bezpieczne bramy internetowe które zapewniają centralne bezpieczeństwo, kontrola i polityka korporacyjna do ogólnego przeglądania stron internetowych. Rozwiązania te mogą działać dobrze w pierwszym świecie, jeśli są wysoko dostępne, wykonujące i udostępnione blisko użytkowników, umożliwiając dostarczenie bezpiecznego dostępu do Internetu z lokalizacji w chmurze blisko użytkownika. To usuwa potrzebę spinki do włosów za pośrednictwem sieci VPN/Corporate w celu ogólnego przeglądania ruchu, jednocześnie umożliwiając centralną kontrolę bezpieczeństwa.

Nawet przy tych rozwiązaniach Microsoft nadal zdecydowanie zaleca, aby optymalizacja oznaczony ruch Microsoft 365 został wysyłany bezpośrednio do usługi.

Aby uzyskać wskazówki dotyczące umożliwienia bezpośredniego dostępu do sieci wirtualnej platformy Azure, zobacz pracę zdalną za pomocą Azure VPN Gateway Point-to-Site.

Dlaczego wymagany jest port 80? Czy ruch jest wysyłany w czystości?

Port 80 jest używany tylko do rzeczy, takich jak przekierowanie do sesji portu 443, nie wysyłają danych klientów ani nie są dostępne przez port 80. Szyfrowanie przedstawia szyfrowanie danych w tranzycie i w spoczynku dla Microsoft 365, a rodzaje ruchu przedstawiają, w jaki sposób używamy SRTP do ochrony zespołów Media Ruchu.

Czy ta rada dotyczą użytkowników w Chinach, korzystając z światowej instancji Microsoft 365?

NIE, to nie. Jedyną zastrzeżeniem powyższej porady są użytkownicy ChRL, którzy łączą się z światową instancją Microsoft 365. Ze względu na wspólne występowanie przeciążenia sieci transgranicznej w regionie bezpośrednie wydajność wyjścia z Internetu może być zmienna. Większość klientów w regionie działa przy użyciu VPN w celu wprowadzenia ruchu do sieci korporacyjnej i wykorzystania ich autoryzowanego obwodu MPLS lub podobnej do wyjścia poza kraj. Jest to przedstawione dalej w artykule optymalizacja wydajności Microsoft 365 dla użytkowników China.

Czy konfiguracja dzielonego tunelu działa dla zespołów działających w przeglądarce?

Tak, z zastrzeżeniami. Większość funkcjonalności zespołów jest obsługiwana w przeglądarkach wymienionych w BET Clients dla zespołów Microsoft.

Ponadto Microsoft Edge 96 i więcej Obsługuje Tunelowanie podzielone VPN dla ruchu peer-to-peer, umożliwiając zasadę krawędzi WebRtcReStoutingTabenabenedabled. W tej chwili inne przeglądarki nie mogą obsługiwać podzielonego tunelowania VPN dla ruchu peer-to-peer.

O zawsze na VPN

Zawsze na VPN obsługuje urządzenia z joinami domeny, bezdomenowe (grupa robocza) lub Azure AD-Joined, aby umożliwić zarówno scenariusze Enterprise, jak i BYOD. Zawsze na VPN jest dostępny we wszystkich edycjach Windows, a funkcje platformy są dostępne dla stron trzecich za pośrednictwem obsługi UWP VPN Plug-In.

Zawsze na VPN obsługuje integrację z następującymi platformami:

- Ochrona informacji w systemie Windows (WIP). Integracja z WIP umożliwia egzekwowanie zasad sieciowych ustalenia, czy ruch jest dozwolony przez VPN. Jeśli profil użytkownika jest aktywny i stosowane są zasady WIP, zawsze na VPN jest automatycznie wyzwalany w celu połączenia. Ponadto, gdy korzystasz z WIP, nie ma potrzeby określania reguł ApptriggerList i TrafficfilterList w profilu VPN (chyba że chcesz bardziej zaawansowaną konfigurację), ponieważ zasady WIP i listy aplikacji automatycznie występują.

- Windows Hello za biznes. Zawsze na VPN natywnie obsługuje Windows Hello for Business w trybie uwierzytelniania opartym na certyfikatach. Native Windows Hello Support zapewnia bezproblemowe wrażenia z pojedynczym podpisaniem zarówno do zalogowania się na komputerze, jak i połączenie z VPN. Do połączenia VPN nie jest wymagane żadne wtórne uwierzytelnianie (poświadczenia użytkownika).

- Microsoft Azure Warunkowe platforma dostępu. Klient zawsze na VPN może zintegrować się z platformą dostępu Azure Warunk. Po zgodności z zasadami dostępu warunkowego, Azure Active Directory (Azure AD) wydaje krótkotrwały (domyślnie certyfikat uwierzytelniania Security IP (IPSEC). Certyfikat IPSec może być następnie użyty do uwierzytelnienia w bramie VPN. Zgodność urządzeń wykorzystuje zasady zgodności z menedżerem konfiguracji/Intune, które mogą obejmować stan zaświadczenia o zdrowiu urządzenia w ramach kontroli zgodności z połączeniem. Aby uzyskać więcej informacji, zobacz VPN i dostęp

- Azure AD Multi-Factor Platforma. W połączeniu z usługami usługi użytkownika zdalnego uwierzytelniania (RADIUS) i rozszerzeniem serwera zasad sieciowych (NPS) dla uwierzytelniania multi-czynnikowego Azure AD, uwierzytelnianie VPN może korzystać z silnego MFA.

- Wtyczki VPN innych firm. Dzięki Universal Windows Platform (UWP), dostawcy VPN innych firm mogą utworzyć jedną aplikację dla pełnego zakresu urządzeń Windows. UWP zapewnia gwarantowaną podstawową warstwę interfejsu API między urządzeniami, eliminując złożoność i problemy często związane z pisaniem sterowników na poziomie jądra. Obecnie wtyczki Windows UWP VPN istnieją dla Pulse Secure, F5 Acces.

Funkcjonalność związana z bezpieczeństwem

Zawsze na VPN zapewnia łączność z zasobami korporacyjnymi za pomocą zasad tunelu wymagających uwierzytelnienia i szyfrowania, dopóki nie osiągną bramy VPN. Domyślnie sesje tunelowe kończą się na bramie VPN, która działa również jako brama IKEV2, zapewniającym kompleksowe bezpieczeństwo.

Szczegółowe informacje na temat standardowych opcji uwierzytelniania VPN, patrz opcje uwierzytelniania VPN.

Zawsze na VPN obsługuje następujące funkcje bezpieczeństwa:

- Standardy branżowe IKEV2 VPN Wsparcie. Klient zawsze na VPN obsługuje IKEV2, jeden z najczęściej używanych branżowych protokołów tunelowych. Ta kompatybilność maksymalizuje interoperacyjność z bramami VPN innych firm.

- Interoperacyjność z bramami Ikev2 VPN innej firmy. Klient zawsze na VPN obsługuje interoperacyjność z bramami Ikev2 stron innej firmy. Możesz także osiągnąć interoperacyjność z bramami VPN innej firmy, używając wtyczki UWP VPN w połączeniu z niestandardowym typem tunelowania bez reakcji na funkcje i korzyści platformy VPN.

Uwaga Skonsultuj się z bramą lub sprzedawcą urządzeń zaplecza zewnętrznego w sprawie konfiguracji i kompatybilności z zawsze na VPN i tunelu urządzeń za pomocą IKEV2.

Uwaga Tunel użytkownika obsługuje SSTP i IKEV2, a tunel urządzeń obsługuje tylko IKEV2, bez obsługi awarii SSTP.

Uwaga IKEV2 jest jedynym obsługiwanym protokołem tunelu urządzeń i nie ma opcji wsparcia dla awarii SSTP. Aby uzyskać więcej informacji, skonfiguruj zawsze w tunelu urządzeń VPN.

- Reguły oparte na aplikacjach. Reguły zapory oparte na aplikacjach są oparte na liście określonych aplikacji, dzięki czemu tylko ruch pochodzący z tych aplikacji może przejść przez interfejs VPN.

- Reguły oparte na ruchu. Reguły zapory oparte na ruchu oparte na wymaganiach sieciowych, takich jak porty, adresy i protokoły. Użyj tych reguł tylko w przypadku ruchu, który pasuje do tych konkretnych warunków, mogą przejść przez interfejs VPN.

Zasady te dotyczą wyłącznie ruchu wychodzącego z urządzenia. Korzystanie z filtrów ruchu blokuje ruch przychodzący z sieci korporacyjnej do klienta.

Uwaga Jeśli włączysz filtry ruchu w profilu tunelu urządzenia, tunel urządzenia zaprzecza ruchowi przychodzącemu (od sieci korporacyjnej do klienta).

- Nazwa użytkownika i hasło

- Karta inteligentna (zarówno fizyczna, jak i wirtualna)

- Certyfikaty użytkownika

- Windows Hello za biznes

- Wsparcie MFA poprzez integrację promienia EAP

Sprzedawca aplikacji kontroluje metody uwierzytelniania wtyczki UWP innej firmy, chociaż mają one szereg dostępnych opcji, w tym niestandardowe typy poświadczeń i obsługę OTP.

Funkcje łączności

Zawsze na VPN obsługuje następujące funkcje łączności:

- Automatyczne uruchamianie aplikacji. Możesz skonfigurować zawsze na VPN, aby obsługiwać automatyczne wyzwalanie w oparciu o uruchomienie aplikacji lub żądania rozdzielczości przestrzeni nazw. Aby uzyskać więcej informacji na temat konfigurowania automatycznego wyzwalania, zobacz opcje profilu automatycznego wyzwalania VPN.

- Automatyczne wyzwanie oparte na nazwiskach. Z zawsze na VPN, możesz zdefiniować reguły, aby konkretne zapytania nazwy domeny wywołały połączenie VPN. Urządzenia Windows obsługują wyzwalacze oparte na nazwach maszyn z urządzeniami do domeny i bezdomenów (wcześniej obsługiwano tylko maszyny bezdomenowe).

- Zaufane wykrywanie sieci. Zawsze na VPN obejmuje tę funkcję, aby upewnić się, że łączność VPN nie jest uruchamiana, jeśli użytkownik jest podłączony do zaufanej sieci w granicach korporacyjnych. Możesz połączyć tę funkcję z dowolną z wymienionych wcześniej metod wyzwalających, aby zapewnić bezproblemową „tylko połączenie w razie potrzeby”.

- Tunel urządzenia. Zawsze na VPN daje możliwość utworzenia dedykowanego profilu VPN dla urządzenia lub maszyny. w odróżnieniu Tunel użytkownika, który łączy się tylko po zalogowaniu użytkownika z urządzeniem lub komputerem, Tunel urządzenia pozwala VPN ustalić łączność przed zalogowaniem użytkownika. Zarówno tunel urządzenia, jak i tunel użytkownika działają niezależnie z profilem VPN, mogą być podłączone w tym samym czasie i mogą stosować różne metody uwierzytelniania i inne ustawienia konfiguracji VPN, odpowiednio. Aby uzyskać informacje o tym, jak skonfigurować tunel urządzenia, w tym informacje o tym, jak korzystać z zarządzania, aby dynamicznie rejestrować adresy IP klienta w DNS, zobacz Skonfiguruj zawsze w tunelu urządzeń VPN.

Uwaga Tunel urządzeń można skonfigurować tylko na urządzeniach związanych z domenami z systemem Windows 10 Enterprise lub Education wersja 1709 lub nowsza. Nie ma wsparcia kontroli zewnętrznych nad tunelem urządzeń.

Funkcje sieciowe

Zawsze na VPN obsługuje następujące funkcje sieci:

- Obsługa podwójnego stosu IPv4 i IPv6. Zawsze na VPN natywnie obsługuje użycie zarówno IPv4, jak i IPv6 w podejściu z podwójnym stosem. Nie ma specyficznej zależności od jednego protokołu od drugiego, co pozwala na maksymalną kompatybilność aplikacji IPv4/IPv6 w połączeniu z obsługą przyszłych potrzeb sieciowych IPv6.

- Zasady routingu specyficzne dla aplikacji. Oprócz definiowania globalnych zasad routingu połączeń VPN w odniesieniu do Internetu i ruchu intranetowego, możliwe jest dodanie zasad routingu w celu kontrolowania użycia podzielonego tunelu lub wymuszania tunelu na zasadzie dla aplikacji. Ta opcja zapewnia większą szczegółową kontrolę, nad którymi aplikacje mogą oddziaływać, z którymi zasoby za pośrednictwem tunelu VPN.

- Trasy wykluczenia. Zawsze na VPN obsługuje możliwość określenia tras wykluczających, które konkretnie kontrolują zachowanie routingu w celu określenia, który ruch powinien przejść tylko do VPN, a nie przejść przez fizyczny interfejs sieciowy.

Uwaga trasy wykluczające działają dla ruchu w tej samej podsieci, co klient, taki jak linkLocal. Trasy wykluczenia działają tylko w podzielonej konfiguracji tunelu.

Uwaga Unikaj korzystania z globalnych sufiksów, które zakłócają one rozdzielczość nazwy krótkiej podczas korzystania z tabel zasad rozwiązywania nazwisk.

Następne kroki

- Zainstaluj dostęp zdalny jako serwer VPN

- Samouczek: Wdrożenie zawsze na VPN

Co to jest VPN?

VPN, która oznacza wirtualną sieć prywatną, ustanawia cyfrowe połączenie między komputerem a zdalnym serwerem należącym do dostawcy VPN, tworząc tunel punkt-punkt, który szyfruje Twoje dane osobowe, maskuje adres IP i pozwala na przegląd bloków witryn i zapory ogniowej w Internecie. Zapewnia to, że Twoje doświadczenia online są prywatne, chronione i bezpieczniejsze.

Według samej definicji połączenie VPN to:

- Wirtualny Ponieważ w proces połączenia nie jest zaangażowany żadne fizyczne kable.

- Prywatny Ponieważ dzięki temu połączeniu nikt inny nie widzi twoich danych ani aktywności przeglądania.

- W sieci Ponieważ wiele urządzeń – Twój komputer i serwer VPN – pracuje razem w celu utrzymania ustalonego linku.

Teraz, gdy znasz znaczenie VPN, a także to, co oznacza VPN, zbadajmy wiele korzyści z VPN i dlaczego korzystanie z jednego może być korzystne.

Dlaczego miałbym korzystać z usługi VPN?

Dla każdego, kto szuka bezpieczniejszych, bardziej bardziej i bezpiecznych wrażeń online, korzyści z korzystania z VPN są niezliczone. VPN chroni swoich użytkowników, szyfrując ich dane i maskując ich adres IP, pozostawiając ich historię przeglądania i lokalizację. Ta większa anonimowość pozwala na większą prywatność, a także większą swobodę dla tych, którzy chcą uzyskać dostęp.

Oto kilka powszechnych powodów, dla których możesz użyć VPN:

Zabezpiecz swoje dane

Wrażliwe dane, takie jak e -maile robocze, informacje o płatnościach i oznaczanie lokalizacji, są stale przesyłane online. Informacje te są możliwe do śledzenia i łatwe do wykorzystania, szczególnie w sieci publicznej, gdzie każdy, kto ma dostęp do sieci, ma potencjalny dostęp do twoich danych osobowych. Połączenie VPN wpada Twoje dane w kod i czyni je nieczytelnym dla każdego bez klucza szyfrowania. Ukrywa twoją aktywność przeglądania, aby nikt inny tego nie widział.

Praca w domu

Dzisiaj zdalne prace są bardziej rozpowszechnione niż kiedykolwiek wcześniej. Dzięki VPN zdalne pracownicy mogą uzyskiwać dostęp do zasobów firmy przez prywatne połączenie z dowolnego miejsca, o ile są w stanie dostać się online. Zapewnia to pracownikom większe poczucie elastyczności, jednocześnie zapewniając, że dane firmy pozostają chronione i bezpieczne, nawet w publicznej sieci Wi-Fi.

Uzyskaj dostęp do treści regionalnych z dowolnego miejsca

Niektóre witryny i usługi ograniczają ich treści medialne na podstawie lokalizacji geograficznej, co oznacza, że możesz nie mieć dostępu do niektórych rodzajów treści. VPN ukrywa lub sfałszowy lokaliza.

Cenzura i nadzór omijania

Niektóre regiony mogą nie mieć dostępu do niektórych stron lub usług z powodu ograniczeń rządowych, cenzury lub nadzoru. Tkanienie lokalizacji daje tym użytkownikom możliwość obejścia zapór ogniowych, przeglądania zablokowanych stron i swobodnego przenoszenia online.

Zapobiegaj śledzeniu ISP i stron trzecich

Dostawcy usług internetowych (dostawcy usług internetowych) Zaloguj się i śledź historię przeglądania za pomocą unikalnego adresu IP urządzenia. Informacje te można potencjalnie sprzedać reklamodawcom stron trzecich, przekazywane rządowi lub pozostawić w obliczu kompromisu bezpieczeństwa. Poprzez routing do zdalnego serwera VPN zamiast na serwery dostawcy usług internetowych, VPN maskuje Twój adres IP, zapobiega śledzeniu dostawczyń usług internetowych i utrzymuje prywatność danych osobowych.

Rodzaje połączeń VPN

Dzisiaj znajdziesz szeroką gamę VPN dla komputerów i telefonów komórkowych, zarówno premium, jak i bezpłatnych, dostępnych do użytku profesjonalnego i osobistego. Oto niektóre z najczęstszych typów:

| Nazwa | Typ | Metoda połączenia | Przypadek użycia |

|---|---|---|---|

| Zdalny dostęp do VPN (znany również jako VPN z klientem na miejsce) | Dom | Połącz się z serwerem prywatnym lub serwerem stron trzecich za pośrednictwem SSL/TSL | Dla zdalnych pracowników, którzy potrzebują dostępu do plików i zasobów firmy przez prywatne połączenie lub dla użytkowników, którzy chcą przeglądać publiczny Internet za zaszyfrowane połączenie |

| VPN na miejscu | Prywatny | Sieć łączy się z inną siecią przez LAN, WAN | W przypadku dużych organizacji, które muszą połączyć swoje wewnętrzne sieci w wielu stronach w różnych lokalizacjach, przy jednoczesnym zachowaniu bezpiecznego połączenia |

| Aplikacje VPN | mobilny | Połącz się z prywatną siecią za pośrednictwem aplikacji VPN na urządzeniu mobilnym lub smartfona | Dla użytkowników mobilnych, którzy chcą skorzystać z korzyści z VPN podczas podróży lub podczas doświadczania niestabilnego połączenia internetowego |

Zdalny dostęp do VPN (znany również jako VPN z klientem na miejsce)

Jeden z najczęściej używanych rodzajów VPN dla komputera, VPN zdalnego dostępu, daje użytkownikom możliwość łączenia się z siecią organizacji lub zdalnego serwera z ich osobistego urządzenia. Można to osiągnąć, wprowadzając poświadczenia uwierzytelniania za pośrednictwem strony logowania, która następnie upoważnia do nawiązania połączenia za pośrednictwem przeglądarki internetowej.

Użytkownicy mogą również łączyć się z VPN za pośrednictwem wirtualnego klienta komputerowego lub aplikacji VPN, która również łączy się z siecią lub serwerem po wprowadzeniu poświadczeń. Klient zapewnia użytkownikom łatwy interfejs do pracy, informacje o łączności i możliwość przełączania między różnymi funkcjami VPN.

W przypadku użytku profesjonalnego i osobistego można użyć zdalnego dostępu do użytku zawodowego, dlatego jest to jedna z najczęstszych form VPN. Daje zdalnym pracownikom możliwość dostępu do plików i zasobów firmy bez konieczności przebywania w biurze, i zabezpiecza prywatne dane od zdalnych firm, aby prawdopodobnie pozostać prywatnym. Jeśli chodzi o poszczególnych użytkowników, którzy po prostu chcą przeglądać publiczny Internet o zwiększonej autonomii i anonimowości, VPN zdalnego dostępu jest integralna w zakresie unikania bloków treści, zapory ogniowej i śledzenia dostawcy usług internetowych.

VPN na miejscu

Duże organizacje potrzebujące bardziej solidne, niestandardowe rozwiązanie może wybrać VPN na miejscu na miejsce. VPN na miejscu to prywatna, wewnętrzna sieć składająca się z wielu sieci w organizacji, które są ze sobą połączone’S Networks Area Networks (LANS) za pośrednictwem publicznego Internetu. Ta konfiguracja pozwala użytkownikom w dwóch oddzielnych sieciach, w obrębie organizacji lub przylegającej do organizacji, na dzielenie się zasobami, jednocześnie ograniczając pełny dostęp do wszystkich swoich zasobów, zapewniając, że komunikacja w firmie pozostaje tak prywatna i bezpieczna, jak to możliwe. Ze względu na skalę i złożoność VPN na miejscu, ten rodzaj połączenia najlepiej nadaje się dla firm na poziomie przedsiębiorstw z działami w wielu lokalizacjach.

W sieci VPN na miejscu istnieją dwa typy sieci:

Intranet

Intranet Site-to Site VPN łączy kilka witryn z tej samej organizacji razem za pośrednictwem LAN. Jest to przydatne, gdy wiele działów w wielu lokalizacjach musi współpracować ze sobą w zamkniętej, prywatnej sieci. Poprzez połączenie na miejsce, działy te mogą bezpiecznie i wydajnie wymieniać zasoby.

Ekstranet

Ekstraneta witryny VPN łączy kilka witryn z różnych organizacji razem za pośrednictwem LAN. Organizacja, która często współpracuje z dostawcami zewnętrznymi, partnerami lub dostawcami biznesowymi, może potrzebować możliwości utworzenia tej sieci. Organizacje mogą również dostosować zakres dostępu między każdą siecią, aby tylko niektóre zasoby są udostępniane, podczas gdy inne pozostają prywatne.

Mobile VPN

Podczas gdy długoletni dostawcy VPN zazwyczaj zaspokajają użytkowników komputerów stacjonarnych, smartfony pobudzają ogromny wzrost wśród VPN dla urządzeń mobilnych-i nie bez powodu. Dla użytkowników smartfonów szukających większego bezpieczeństwa i ochrony w podróży, mobilny VPN jest koniecznością.

Mobilne sieci VPN nie tylko zapewniają korzyści z tradycyjnego VPN, ale także nadal chronią dane, gdy łączność internetowa jest nierówna lub niestabilna, lub podczas przełączania między danymi mobilnymi a Wi-Fi. Dopóki aplikacja jest uruchomiona, połączenie VPN pozostaje bezpieczne, a urządzenie pozostaje chronione. Ze względu na elastyczność, mobilny VPN jest idealny dla użytkowników, którzy podróżują lub dla tych, którzy nie mają’T mieć dostęp do niezawodnego połączenia internetowego.

Jak działa VPN?

Jak więc chroni Cię VPN? Spójrzmy pod maską i zobaczmy, jak to działa.

| Nazwa protokołu | Szyfrowanie | Rozgromienie | Przypadek użycia |

|---|---|---|---|

| OpenVpn | 256-bitowe szyfrowanie AES za pomocą OpenSSL | TCP i UDP, SSL/TSL | Najlepsze ogólne zastosowanie |

| SSTP | 256-bitowe szyfrowanie AES | TCP, SSL/TSL | Najlepsza opcja dla systemu Windows |

| Ikev2 / ipsec | 256-bitowe szyfrowanie AES | UDP | Najlepsza opcja do przeglądania mobilnego |

| L2TP / IPsec | 256-bitowe szyfrowanie AES | UDP | Najlepsza opcja do podstawowej konfiguracji |

| Pptp | 128-bitowe szyfrowanie | TCP | Nic; przestarzały |

| Wiregruard | 256-bitowe szyfrowanie AES | UDP | Najlepsza opcja dla wczesnych użytkowników |

Gdy próby połączenia jest nawiązane do zdalnego serwera dostawcy VPN, serwer uwierzytelnia użytkownika i tworzy zaszyfrowany tunel do przeglądania danych. Dane, które Funnels za pośrednictwem tego tunelu są wsiadane do kodu i nie są nieczytelne przez każdego, kto nie ma dostępu do klucza szyfrowania, a zatem nie ma pozwolenia na odczyt. Gdy dane te dotrą do serwera, serwer używa własnego klucza prywatnego do odszyfrowania danych i uczynienia ich. Serwer wysyła odszyfrowane dane wraz z nowym adresem IP, z powrotem do witryny’ponownie próbować się połączyć.

Jak występuje ten proces szyfrowania – i czy jest w pełni bezpieczny – zależy od rodzaju protokołu lub systemu instrukcji używanych do nawiązania połączenia. Usługa VPN może zagwarantować bezpieczeństwo i spokój ducha tylko po wsparciu silnego protokołu. To silnik, który utrzymuje działanie VPN.

Znajdziesz szeroką gamę protokołów wśród dostawców VPN, każdy z własnymi metodami routingu, każdy z własnymi przypadkami użycia. Oto niektóre z najczęstszych opcji, na które należy zwrócić uwagę:

OpenVpn

Jeden z najczęściej używanych protokołów w przestrzeni, OpenVPN jest ogólnie uważany za standard branżowy ze względu na bezpieczeństwo, stabilność i elastyczność. Posiada 256-bitową technologię szyfrowania, zapewnia tunelowanie za pośrednictwem SSL/TSL i wykorzystuje technologię open source, co oznacza, że każdy może wyświetlić kod źródłowy i zająć się wszelkimi potencjalnymi lukami w zabezpieczeniach. Ten poziom przejrzystości zapewnia, że Twoje dane nigdy nie będą sprzedawane ani przekazane reklamodawcom stron trzecich.

SSTP

SSTP, który oznacza Secure Socket Tunneling Protocol, to kolejny standardowy protokół w branży, który zawiera 256-bitowe szyfrowanie i certyfikaty SSL/TSL do uwierzytelnienia. To’Natywnie wbudowane w system systemu Windows i obsługiwany przez Microsoft, co czyni go najlepszą opcją dla użytkowników systemu Windows.

Ikev2 / ipsec

IKEV2, który oznacza internetową wersję 2 Exchange w wersji 2, jest protokołem, który jest zwykle sparowany z IPSec, Protokół Internetowy, dla optymalnego bezpieczeństwa i prędkości. IKEV2/IPSEC utrzymuje połączenie w niestabilnych warunkach internetowych, nawet podczas przełączania danych komórkowych a Wi-Fi. To’s najlepszy protokół do użytku dla mobilnych VPN.

L2TP / IPsec

L2TP, który oznacza protokół tunelowania warstwy 2, jest kolejnym protokołem, który jest często sparowany z IPSec dla dodatkowego bezpieczeństwa. Podobnie jak SSTP, jest natywnie wbudowany w system systemu Windows i jest ogólnie łatwy do skonfigurowania, chociaż wielu dostawców nie obsługuje już tego protokołu, ponieważ dostępne są teraz lepsze opcje.

Pptp

PPTP, który oznacza protokół tunelowania punkt-punkt, był pierwotnym poprzednikiem L2TP i od tego czasu jest przestarzały. Niektóre bezpłatne VPN mogą nadal korzystać z tego protokołu, choć ze względu na wiele znanych wad bezpieczeństwa, nie jest już uważany za niezawodną opcję bezpiecznych połączeń.

Wiregruard

Wireguard to nowszy, rozwijający się protokół, który nadal zyskuje przyczepność w przestrzeni VPN. Nawiązuje szczuplejszą bazę kodu, bardziej nowoczesną technologię szyfrowania i większą kompatybilność mobilną. Jak OpenVpn, to’s projekt typu open source, co oznacza, że każdy może przejrzeć kod źródłowy, zgłaszać błędy i pociągnąć do odpowiedzialności.

Jak VPN chroni Twój adres IP

Oprócz szyfrowania VPN maskuje również Twój adres IP z publicznego Internetu, z kolei maskując swoją tożsamość. Kiedy użytkownik z powodzeniem łączy komputer z serwerem VPN, VPN nie tylko zabezpiecza swoje dane, przypisuje im również nowy adres IP, który ukrywa ich prawdziwy adres IP. Może to mieć formę udostępnionego adresu IP, który grupuje wielu użytkowników w pojedynczym IP, dzięki czemu aktywność każdego indywidualnego użytkownika stała się trudna. Ten nowy adres IP może również odpowiadać adresowi IP serwera VPN, co oznacza, że im więcej serwerów jest na całym świecie, tym więcej adresów IP musisz wybrać. W zależności od potrzeb można to skonfigurować w ustawieniach klienta VPN.

Gdy VPN ukrywa Twój adres IP, również fałszuje lub ukrywa, Twoja lokalizacja. Jest to przydatne do ominięcia bloków treści i zapór ogniowych, które opierają się na twoich adresach IP w celu zainicjowania blokowania. Masowanie IP okazało się również skuteczne przeciwko Doxingowi, gdzie Twoja prywatna tożsamość jest publiczna online, a także ataki DDOS lub rozproszone ataki usługi. Jeśli nikt nie zna twojego prawdziwego adresu IP, nikt nie może rozpocząć ataku przeciwko tobie.

Jak bezpieczne jest VPN?

Nawet przy najsilniejszych protokołach VPN nie gwarantuje zabezpieczenia odzianego żelaza. Po pierwsze, nie chroni przed wirusami. I chociaż VPN może uniemożliwić reklamodawcy korzystanie z plików cookie do reklamy reklam. Mogą pojawić się wady bezpieczeństwa, błędy i inne luki w zabezpieczeniach, dlatego ważne jest, aby Twoje oprogramowanie było aktualne. Mniej renomowani dostawcy mogą zarejestrować aktywność przeglądania i wykorzystywać dane do sprzedaży reklam. I chociaż najlepsi dostawcy oferują najwyższy poziom szyfrowania i maskowania IP, dostawców usług internetowych i innych podmiotów zewnętrznych stają się coraz bardziej savvier.

Pomimo tych drobnych wyzwań, Twoje doświadczenie online jest nadal bezpieczniejsze i bardziej elastyczne dzięki usłudze VPN niż bez. Jeśli chcesz wprowadzić dodatkową warstwę prywatności online do codziennego przeglądania, konieczne jest VPN. Z zwycięską kombinacją silnego szyfrowania plus maskowanie IP, VPN działa, aby zaspokoić Twoje potrzeby w zakresie ochrony.

Co robi dobry VPN?

Teraz, gdy znasz zalety korzystania z VPN, a także jego różnych rodzajów, protokołów i przypadków użycia, zbadajmy, czego szukać u dostawcy VPN. Na rynku jest wiele opcji, ale będziesz chciał wybrać renomowaną firmę o wyraźnej wiedzy specjalistycznej, sprawdzonym osiągnięciu i godnym zaufania wartościom. Oto niektóre z funkcji, których powinieneś szukać u dobrego dostawcy VPN:

Mocne protokoły

Najważniejszą cechą każdego dostawcy VPN jest bezpieczeństwo, dlatego konieczne jest wybranie usługi, która korzysta z protokołu standardowego w branży z 256-bitowym szyfrowaniem-ten sam rodzaj szyfrowania używanego przez banki i wojsko. W dzisiejszym krajobrazie oznacza to świadomość ograniczeń starszych protokołów, takich jak L2TP/IPsec, jednocześnie unikając przestarzałych protokołów, takich jak PPTP. Zamiast tego wybierz usługi, które korzystają z OpenVPN, SSTP, IKEV2/IPSEC lub SIRGUARD. Najlepsi dostawcy obsługują wiele protokołów i powinni umożliwić przełączanie między nimi, w zależności od przypadku użycia.

Ochrona adresu IP

Większa anonimowość to kluczowy powód użycia VPN. Szukając dostawcy, będziesz chciał wybrać taki, który zapewnia opcje przekierowania adresu IP. Udostępniony adres IP grupuje wielu użytkowników razem pod jednym adresem IP, chroniąc Cię przed tłumem, podczas gdy szybkie i łatwe przełączanie serwera pozwala wybrać lokalizację z miejsca, w którym znajdują się serwery dostawcy.

Szereg serwerów w wielu lokalizacjach

Korzystając z VPN, możesz zauważyć spowolnienie wydajności, jeśli dostawca uruchamia tylko wybraną liczbę serwerów w wybranej liczbie lokalizacji. Korzystając z usługi składającej się z wielu serwerów znajdujących się w pobliżu i daleko, w tym te bliżej Ciebie, Twoje dane przemieszczają się w krótszej odległości, poprawiając prędkość. Im więcej serwerów jest na całym świecie, tym więcej rozłożonych użytkowników, tym szybciej wydajność. A jeśli chcesz przejść na adres IP z określonego regionu, chcesz zobaczyć, że Twój dostawca ma tam serwer, który obsługuje wybrany protokół.

Polityka zero-log

Możesz być ukryty przed stronami trzecimi, ale teoretycznie dostawca VPN ma moc, aby potencjalnie zobaczyć wszystko, co robisz pod jego ochroną. Z tego powodu ważne jest, aby iść z firmą, która praktykuje przejrzystość wokół ich polityki rejestrowania. Zero-log lub dostawca VPN bez LOG przechowuje zapis twojego adresu e-mail, informacji o płatności i serwerze VPN, ale nie powinien rejestrować ani przechowywać żadnych danych, które są wysyłane podczas bezpiecznego połączenia. Obejmuje to dzienniki użytkowania, dzienniki połączeń, dane sesji, a nawet adres IP.

Wyłącznik awaryjny

Jeśli Twoje bezpieczne połączenie VPN zostanie przerwane, komputer powraca na twój prawdziwy adres IP, z kolei zagraża Twojej tożsamości. Przełącznik zabójstwa zapobiega temu, odcinając połączenie internetowe, gdy tylko połączenie VPN zakłóci.

Kompatybilność mobilna

Aktywność mobilna staje się ryzykowna, gdy dzieje się to w niezabezpieczonej sieci Wi-Fi. Jeśli szukasz bezpieczniejszych wrażeń mobilnych, przydatne może być poszukiwanie dostawcy, który oferuje obsługę mobilnej VPN, szczególnie możliwość przejścia na protokół IKEV2/IPSEC podczas roamingu. Zapewnia to bezpieczne połączenie, nawet gdy przechodzisz od publicznego Wi-Fi do danych komórkowych.

Opcje uwierzytelnienia

Gdy komputer próbuje połączyć się z serwerem VPN, VPN musi najpierw uwierzytelnić użytkownika przed sukcesem. Zazwyczaj oznacza to wprowadzenie poświadczeń za pośrednictwem strony logowania lub klienta stacjonarnego, choć najlepiej rozważyć dodatkowe opcje uwierzytelnienia. Na przykład uwierzytelnianie wieloczynnikowe wymaga autoryzacji logowania do urządzenia mobilnego za pośrednictwem aplikacji. Możesz także użyć fizycznego klucza bezpieczeństwa, który podłączasz do portu USB, aby uzyskać jeszcze większe bezpieczeństwo.

Obsługa klienta

Podobnie jak inne firmy oprogramowania, dostawca VPN musi mieć niezawodny zespół wsparcia, abyś mógł się z kontaktem w sprawie wszelkich problemów. Ten zespół wsparcia powinien być kompetentny, pomocny i łatwy do skontaktowania się.

Ceny premium

Ogólnie najlepiej unikać bezpłatnych VPN. Wybierając płatnego dostawcę, wybierasz prawdziwą i wiarygodną firmę, wspieraną przez technologię wysokiej jakości i infrastrukturę. Płatny dostawca jest również mniej skłonny do rejestrowania twoich działań i sprzedaży tych informacji reklamodawcom. VPN premium może wymagać miesięcznej opłaty, ale wartość bezpieczeństwa, bezpieczeństwa i spokoju jest warta kosztów.

Jak VPN pomagają w kradzieży tożsamości?

Kradzież tożsamości jest rosnącym problemem, który wciąż się zmienia i ewoluuje w subtelny, zaskakujący sposób. To wtedy, gdy hakerzy kradną Twoje dane osobowe w celu pobierania kart kredytowych, dostępu do konta bankowego, wyciągania umowy najmu lub korzystania z ubezpieczenia dla ich zysku – wszystkie formy oszustwa. Wraz ze wzrostem częstotliwości naruszeń danych korporacyjnych, w których informacje o użytkownikach są skradzione z bazy danych, kwestia kradzieży tożsamości wydaje się coraz większa. A teraz, gdy prawie każda kawiarnia, biznes lub lotnisko oferuje publiczne Wi-Fi dla potrzeb pracy, bankowości i zakupów, nasze tożsamości wydają się bardziej wrażliwe niż kiedykolwiek.

Chociaż może nie być możliwe zapobieganie naruszeniu danych, możliwe jest ochrona przed kradzieżą tożsamości online za pomocą VPN. Poprzez tunelowanie VPN szyfruje twoje dane, aby nikt inny, w tym oszustwo, nie może tego zobaczyć, zabezpieczając w ten sposób informacje, nawet gdy korzystasz z niezabezpieczonej sieci. VPN maskuje również Twój adres IP, aby tożsamość i lokalizacja online pozostały niestabilne, co utrudnia CyberThieves. Ponieważ twój adres IP jest ukryty, jesteś chroniony przed cyberatakami.

Często Zadawane Pytania

- Co to jest VPN i dlaczego tego potrzebuję?

VPN, który oznacza wirtualną prywatną sieć, chroni swoich użytkowników, szyfrując ich dane i maskując ich adresy IP. To ukrywa ich działalność, tożsamość i lokalizację, umożliwiając większą prywatność i autonomię. Każdy, kto szuka bezpieczniejszego, bardziej swobodnego i bezpieczniejszego wrażenia online, może skorzystać z VPN. Dowiedz się więcej o korzyściach z VPN

Renomowany dostawca VPN powinien zaoferować najwyższy poziom szyfrowania, ochronę adresów IP, maskowanie lokalizacji i opcje prywatności awarii. W zależności od oferowanych funkcji możesz użyć VPN do pracy zdalnej, bezpiecznej poufnych danych, dostępu do treści regionalnych, bloków zawartości lub zapobiegania śledzeniu stron trzecich. Odkryj wiele funkcji VPN

Połączenie VPN to cyfrowe połączenie ustanowione między komputerem a zdalnym serwerem należącym do dostawcy VPN. Kiedy połączenie się powiedzie, tworzy szyfrowany tunel, przez który przechodzą wszystkie dane. Te dane zostają wsiadane do kodu, aby nikt inny nie mógł ich zobaczyć, zapewniając, że Twoja aktywność przeglądania pozostaje prywatna i chroniona. Zobacz więcej definicji VPN

Podczas gdy VPN nie chronią przed plikami cookie, chronią przed śledzeniem dostawców usług internetowych lub śledzeniem dostawców usług internetowych, a także reklamodawców i cyberprzestępców stron trzecich. Odbywa się to poprzez prowadzenie połączenia ze zdalnym serwerem VPN, który maskuje Twój adres IP i ukrywa lokalizację. Z ukrytymi tymi informacjami twoja tożsamość pozostaje prywatna. Dowiedz się więcej o ochronie VPN

Aplikacja VPN to aplikacja, która pozwala nawiązać połączenie ze zdalnym serwerem VPN po wprowadzeniu poświadczeń logowania. Może to mieć formę wirtualnego klienta na komputer stacjonarny lub jako aplikacja mobilna. Tak długo, jak uruchomi się klient lub aplikacja, urządzenie pozostanie chronione za pośrednictwem VPN. Jest to szczególnie przydatne dla użytkowników smartfonów szukających bezpieczeństwa i ochrony podczas podróży. Przeglądaj dodatkowe typy VPN

Zacznij od bezpłatnego konta Azure

Ciesz się popularnymi usługami bezpłatnie przez 12 miesięcy, zawsze ponad 25 usług i 200 USD za korzystanie w ciągu pierwszych 30 dni.