Microsoft wrażliwość może uderzyć, zanim użytkownicy otworzą „złośliwe” e -mail: CSE Center

Ten ładunek spowoduje, że klient e -maila Ofiary automatycznie połączy się z uniwersalnym agentem konwencji nazewnictwa kontrolowanego przez aktora, który następnie otrzyma hash hasła użytkownika, który zawiera poświadczenia logowania.

IS ‘[email protected] ‘legalny nadawca alertów bezpieczeństwa?

Otrzymuję e-maile z „konta-bezpieczeń[email protected] ”(jak weryfikowano w metadanych) o nietypowej aktywności. Internet ma bardzo sprzeczne informacje o tym, czy te e -maile są uzasadnione, czy nie. Własna strona Microsoft mówi, że jest to ich legalny adres nadawcy dla powiadomień o aktywności konta.

Uzasadniona wiadomość e-mail powinna pochodzić od zespołu konta Microsoft w konta-bezpieczeń[email protected].

Ale tutaj Georgia College Help Desk wymienia ten dokładny e -mail z dokładnego adresu nadawcy, jako próbę phishing.

Wiele osób w GC otrzymuje jeden z bardziej popularnych e -maili o oszustwie phishingowym. Wygląda na to, że pochodzi z Microsoft, „alert bezpieczeństwa”, który chce, abyś zarejestrował swoje konto. Wiedz, że nie pochodzi z Microsoft. To bardzo skomplikowany phish. Nie klikaj żadnego linku w tym e -mailu. Usuń to. Jeśli kliknąłeś wiadomość e -mail, zresetuj swoje hasło Unify (a następnie hasło e -mail) na hasło.GCSU.Edu. Od: Microsoft Conta Zespół konto-Security-Noreply@rachunek konta.Microsoft.COM Wysłane: poniedziałek, 3 kwietnia 2017 3:36 Temat: Alert bezpieczeństwa konta Microsoft

Inne miejsca online mają podobnie sprzeczne informacje. Niektóre miejsca wymieniają te e -maile jako oszustwa, ale przykładowy zrzut ekranu ma inny adres nadawcy, który brakuje „Microsoft.com “z domeny, która wygląda bardziej fałszywie. Więc to jest? Czy te e-maile z dokładnie „konta-bezpieczeń[email protected] “fałszywy, czy nie?

Wakedemons3

zapytał 5 czerwca 2018 o 13:03

Wakedemons3 Wakedemons3

161 1 1 Złota odznaka 1 1 srebrna odznaka 3 3 brązowe odznaki

Adres „od” nie zawsze jest dobrym identyfikatorem – musisz spojrzeć na inne nagłówki pocztą, aby móc potwierdzić, czy pochodzi z MS, czy oszusta.

5 czerwca 2018 o 13:07

Czy przeczytałeś to: odpowiedzi.Microsoft.com/en -us/outlook_com/forum/… – Google czasami jest twoim przyjacielem.

5 czerwca 2018 o 13:07

@Jeroen -itnerdbox – czytałem to. To jedno z sprzecznych źródeł. Istnieje tyle forów wymieniających, że nadawca jako oszustwo, ponieważ jest to uzasadnione.

5 czerwca 2018 o 13:19

@Wakedemons3 Przeczytaj, co napisał Matthew, ponieważ ma rację, jeśli chodzi o adres „z” i faktycznego adresu w nagłówku. Polecam wyszukiwanie Google „czytanie nagłówku poczty

5 czerwca 2018 o 13:22

Możliwe duplikat jest jakiś ostateczny sposób stwierdzenia, czy e -mail jest próbą phishingową?

5 lipca 2018 o 13:31

2 Answers 2

Nie możesz ufać, że adres nadawcy jest poprawny. Są trywialnie łatwe do sfałszowania.

Protokół SMTP (e -mail) umożliwia twórcę wiadomości e -mail, aby podać dowolny adres nadawcy, którego chcą. Nie ma walidacji, że nadawca faktycznie kontroluje ten adres. I nawet jeśli odbierający poczta poczty wykonuje jakąś formę sprawdzania poprawności nadawcy, na przykład sprawdzanie, czy adres IP nadawcy pasuje do domeny, z której twierdzą, istnieją również pewne dziwactwo wielu czytników e -mail, które można wykorzystać do wyświetlenia (fałszywego) adresu e -mail jako nazwiska nadawcy.

Kiedy otrzymasz wiadomość e -mail, która twierdzi, że musisz coś zrobić na koncie na stronie internetowej, a wydaje się to prawdopodobne (faktycznie masz konto na tej stronie), a następnie przyjrzyj się do adresu URL, do którego prowadzi link. Nazwa domeny mówi, kto kontroluje ten link. Nazwa domeny jest rzeczą, która pojawia się przed pierwszym cięciem.

Wszystkie te adresy URL prowadzą do Microsoft:

https: // Microsoft.com/konto https: // konto.Microsoft.com/konto https: // konto.Microsoft.com/konto?Sometrackingid = 689392356034706528902345Poniższe adresy URL to przykłady, które nie prowadzą do Microsoft. Wszystkie prowadzą do domen, które mogą być kontrolowane przez kogoś innego:

https: // Microsoft.com.przykład.com/konto https: // przykład.com/Microsoft.com/konto https: // przykład.com/?https: // konto.Microsoft.com/konto https: // przykład.com/#https: // konto.Microsoft.com/concie https: // totallyLegitaCountAljustTustme-Microsoft.com/konto https: // Microsoft.Com: Microsoft.com@przykład.comOstatni jest przykładem rzadko używanego formatu adresu URL, który zawiera nazwę użytkownika i hasło (które są w tym przypadku zarówno Microsoft.com). Rzeczywisty proszony adres URL znajduje się po symbolu @.

Jeśli zdecydowałeś, że link jest prawdopodobnie w porządku, kliknij go i dostaniesz prowadzenie do formularza logowania, który na pierwszy rzut oka wygląda godne zaufania i najwyraźniej jeszcze nie zainstalował żadnego złośliwego oprogramowania za pomocą pobierania Drive-by, powinieneś również sprawdzić, czy strona jest załadowana przez HTTPS (każda remisowana strona będzie używać HTTPS w formularzu loginowym) i sprawdzisz, czy certyfikat jest faktycznie podpisany przez firmę, aby stać się, aby stała się uznawana przez firmę, aby być takim, aby była to, aby była taka, aby była taka, aby była taka, aby była firma.

Niektóre przewodniki do wykrywania prób phishingowych mówią, że powinieneś szukać znaków takich jak zepsute obrazy lub niefunkcjonalne linki. Uważam tę złą radę, ponieważ opiera się na uprzedzeniach, że wszyscy fisherowie są tandetnymi webmasterami. Scena stała się o wiele bardziej profesjonalna w ostatnich latach. Powinieneś skupić swoją uwagę na tych rzeczach, których nie mogą sfałszować z wystarczającym wysiłkiem.

Microsoft wrażliwość może uderzyć, zanim użytkownicy otworzą „złośliwe” e -mail: CSE Center

Ten ładunek spowoduje, że klient e -maila Ofiary automatycznie połączy się z uniwersalnym agentem konwencji nazewnictwa kontrolowanego przez aktora, który następnie otrzyma hash hasła użytkownika, który zawiera poświadczenia logowania.

IS ‘[email protected] ‘legalny nadawca alertów bezpieczeństwa?

Otrzymuję e-maile z „konta-bezpieczeń[email protected] ”(jak weryfikowano w metadanych) o nietypowej aktywności. Internet ma bardzo sprzeczne informacje o tym, czy te e -maile są uzasadnione, czy nie. Własna strona Microsoft mówi, że jest to ich legalny adres nadawcy dla powiadomień o aktywności konta.

Uzasadniona wiadomość e-mail powinna pochodzić od zespołu konta Microsoft w konta-bezpieczeń[email protected].

Ale tutaj Georgia College Help Desk wymienia ten dokładny e -mail z dokładnego adresu nadawcy, jako próbę phishing.

Wiele osób w GC otrzymuje jeden z bardziej popularnych e -maili o oszustwie phishingowym. Wygląda na to, że pochodzi z Microsoft, „alert bezpieczeństwa”, który chce, abyś zarejestrował swoje konto. Wiedz, że nie pochodzi z Microsoft. To bardzo skomplikowany phish. Nie klikaj żadnego linku w tym e -mailu. Usuń to. Jeśli kliknąłeś wiadomość e -mail, zresetuj swoje hasło Unify (a następnie hasło e -mail) na hasło.GCSU.Edu. Od: Microsoft Conta Zespół konto-Security-Noreply@rachunek konta.Microsoft.COM Wysłane: poniedziałek, 3 kwietnia 2017 3:36 Temat: Alert bezpieczeństwa konta Microsoft

Inne miejsca online mają podobnie sprzeczne informacje. Niektóre miejsca wymieniają te e -maile jako oszustwa, ale przykładowy zrzut ekranu ma inny adres nadawcy, który brakuje „Microsoft.com “z domeny, która wygląda bardziej fałszywie. Więc to jest? Czy te e-maile z dokładnie „konta-bezpieczeń[email protected] “fałszywy, czy nie?

Wakedemons3

zapytał 5 czerwca 2018 o 13:03

Wakedemons3 Wakedemons3

161 1 1 Złota odznaka 1 1 srebrna odznaka 3 3 brązowe odznaki

Adres „od” nie zawsze jest dobrym identyfikatorem – musisz spojrzeć na inne nagłówki pocztą, aby móc potwierdzić, czy pochodzi z MS, czy oszusta.

5 czerwca 2018 o 13:07

Czy przeczytałeś to: odpowiedzi.Microsoft.com/en -us/outlook_com/forum/… – Google czasami jest twoim przyjacielem.

5 czerwca 2018 o 13:07

@Jeroen -itnerdbox – czytałem to. To jedno z sprzecznych źródeł. Istnieje tyle forów wymieniających, że nadawca jako oszustwo, ponieważ jest to uzasadnione.

5 czerwca 2018 o 13:19

@Wakedemons3 Przeczytaj, co napisał Matthew, ponieważ ma rację, jeśli chodzi o adres „z” i faktycznego adresu w nagłówku. Polecam wyszukiwanie Google „czytanie nagłówku poczty

5 czerwca 2018 o 13:22

Możliwe duplikat jest jakiś ostateczny sposób stwierdzenia, czy e -mail jest próbą phishingową?

5 lipca 2018 o 13:31

2 Answers 2

Nie możesz ufać, że adres nadawcy jest poprawny. Są trywialnie łatwe do sfałszowania.

Protokół SMTP (e -mail) umożliwia twórcę wiadomości e -mail, aby podać dowolny adres nadawcy, którego chcą. Nie ma walidacji, że nadawca faktycznie kontroluje ten adres. I nawet jeśli odbierający poczta poczty wykonuje jakąś formę sprawdzania poprawności nadawcy, na przykład sprawdzanie, czy adres IP nadawcy pasuje do domeny, z której twierdzą, istnieją również pewne dziwactwo wielu czytników e -mail, które można wykorzystać do wyświetlenia (fałszywego) adresu e -mail jako nazwiska nadawcy.

Kiedy otrzymasz wiadomość e -mail, która twierdzi, że musisz coś zrobić na koncie na stronie internetowej, a wydaje się to prawdopodobne (faktycznie masz konto na tej stronie), a następnie przyjrzyj się do adresu URL, do którego prowadzi link. Nazwa domeny mówi, kto kontroluje ten link. Nazwa domeny jest rzeczą, która pojawia się przed pierwszym cięciem.

Wszystkie te adresy URL prowadzą do Microsoft:

https: // Microsoft.com/konto

https: // konto.Microsoft.com/konto

https: // konto.Microsoft.com/konto?Sometrackingid = 689392356034706528902345

Poniższe adresy URL to przykłady, które nie prowadzą do Microsoft. Wszystkie prowadzą do domen, które mogą być kontrolowane przez kogoś innego:

https: // Microsoft.com.przykład.com/konto

https: // przykład.com/Microsoft.com/konto

https: // przykład.com/?https: // konto.Microsoft.com/konto

https: // przykład.com/#https: // konto.Microsoft.com/konto

https: // całkowicie LegitaCountAljustTustme-Microsoft.com/konto

https: // Microsoft.Com: Microsoft.com@przykład.com

Ostatni jest przykładem rzadko używanego formatu adresu URL, który zawiera nazwę użytkownika i hasło (które są w tym przypadku zarówno Microsoft.com). Rzeczywisty proszony adres URL znajduje się po symbolu @.

Jeśli zdecydowałeś, że link jest prawdopodobnie w porządku, kliknij go i dostaniesz prowadzenie do formularza logowania, który na pierwszy rzut oka wygląda godne zaufania i najwyraźniej jeszcze nie zainstalował żadnego złośliwego oprogramowania za pomocą pobierania Drive-by, powinieneś również sprawdzić, czy strona jest załadowana przez HTTPS (każda remisowana strona będzie używać HTTPS w formularzu loginowym) i sprawdzisz, czy certyfikat jest faktycznie podpisany przez firmę, aby stać się, aby stała się uznawana przez firmę, aby być takim, aby była to, aby była taka, aby była taka, aby była taka, aby była firma.

Niektóre przewodniki do wykrywania prób phishingowych mówią, że powinieneś szukać znaków takich jak zepsute obrazy lub niefunkcjonalne linki. Uważam tę złą radę, ponieważ opiera się na uprzedzeniach, że wszyscy fisherowie są tandetnymi webmasterami. Scena stała się o wiele bardziej profesjonalna w ostatnich latach. Powinieneś skupić swoją uwagę na tych rzeczach, których nie mogą sfałszować z wystarczającym wysiłkiem.

Microsoft wrażliwość może uderzyć przed otwarciem użytkowników ‘złośliwy’ E -mail: CET CENTRUM CSE

Ten ładunek spowoduje ofiarę’Klient programu Outlook E -mail, aby automatycznie połączyć się z uniwersalnym agentem konwencji nazewnictwa kontrolowanego przez aktora, który następnie przyjmie użytkownika’s hash hasła, który zawiera poświadczenia logowania.

IS ‘[email protected] ‘legalny nadawca alertów bezpieczeństwa?

Otrzymuję e-maile z „konta-bezpieczeń[email protected] ”(jak weryfikowano w metadanych) o nietypowej aktywności. Internet ma bardzo sprzeczne informacje o tym, czy te e -maile są uzasadnione, czy nie. Własna strona Microsoft mówi, że jest to ich legalny adres nadawcy dla powiadomień o aktywności konta.

Uzasadniona wiadomość e-mail powinna pochodzić od zespołu konta Microsoft w konta-bezpieczeń[email protected].

Ale tutaj Georgia College Help Desk wymienia ten dokładny e -mail z dokładnego adresu nadawcy, jako próbę phishing.

Wiele osób w GC otrzymuje jeden z bardziej popularnych e -maili o oszustwie phishingowym. Wygląda na to, że pochodzi z Microsoft, a “Alarm bezpieczeństwa” Chcesz, abyś zarejestrował swoje konto. Wiedz, że nie pochodzi z Microsoft. To’jest bardzo skomplikowanym phish. Nie klikaj żadnego linku w tym e -mailu. Usuń to. Jeśli kliknąłeś wiadomość e -mail, zresetujsz hasło (a następnie hasło e -mail) na hasło.GCSU.Edu. Od: Microsoft Conta Zespół konto-Security-Noreply@rachunek konta.Microsoft.COM Wysłane: poniedziałek, 3 kwietnia 2017 3:36 Temat: Alert bezpieczeństwa konta Microsoft

Inne miejsca online mają podobnie sprzeczne informacje. Niektóre miejsca wymieniają te e -maile jako oszustwa, ale przykładowy zrzut ekranu ma inny adres nadawcy, który brakuje „Microsoft.com “z domeny, która wygląda bardziej fałszywie. Więc to jest? Czy te e-maile z dokładnie „konta-bezpieczeń[email protected] “fałszywy, czy nie?

Wakedemons3

zapytał 5 czerwca 2018 o 13:03

Wakedemons3 Wakedemons3

161 1 1 Złota odznaka 1 1 srebrna odznaka 3 3 brązowe odznaki

Adres „od” nie zawsze jest dobrym identyfikatorem – musisz spojrzeć na inne nagłówki pocztą, aby móc potwierdzić, czy pochodzi z MS, czy oszusta.

5 czerwca 2018 o 13:07

Czy przeczytałeś to: odpowiedzi.Microsoft.com/en -us/outlook_com/forum/… – Google czasami jest twoim przyjacielem.

5 czerwca 2018 o 13:07

@Jeroen -itnerdbox – czytałem to. To jedno z sprzecznych źródeł. Istnieje tyle forów wymieniających, że nadawca jako oszustwo, ponieważ jest to uzasadnione.

5 czerwca 2018 o 13:19

@Wakedemons3 Przeczytaj, co napisał Matthew, ponieważ ma rację, jeśli chodzi o adres „z” i faktycznego adresu w nagłówku. Polecam wyszukiwać Google „czytanie nagłówku poczty

5 czerwca 2018 o 13:22

Możliwe duplikat jest jakiś ostateczny sposób stwierdzenia, czy e -mail jest próbą phishingową?

5 lipca 2018 o 13:31

2 Answers 2

Nie możesz ufać, że adres nadawcy jest poprawny. Są trywialnie łatwe do sfałszowania.

Protokół SMTP (e -mail) umożliwia twórcę wiadomości e -mail, aby podać dowolny adres nadawcy, którego chcą. Nie ma walidacji, że nadawca faktycznie kontroluje ten adres. I nawet jeśli odbierający poczta poczty wykonuje jakąś formę sprawdzania poprawności nadawcy, na przykład sprawdzanie, czy adres IP nadawcy pasuje do domeny, z której twierdzą, istnieją również pewne dziwactwo w interfejsie użytkownika wielu czytników e -mailowych, które można wykorzystać do wyświetlania (fałszywego) adresu e -mail jako nazwiska nadawcy.

Po otrzymaniu wiadomości e -mail, które twierdzi, że musisz coś zrobić na jakimś koncie na jakiejś stronie internetowej, a wydaje się, że jest prawdopodobne (faktycznie masz konto na tej stronie), przyjrzyj się do adresu URL, do którego prowadzi link. Nazwa domeny mówi, kto kontroluje ten link. Nazwa domeny jest rzeczą, która pojawia się przed pierwszym cięciem.

Wszystkie te adresy URL prowadzą do Microsoft:

https: // Microsoft.com/konto https: // konto.Microsoft.com/konto https: // konto.Microsoft.com/konto?Sometrackingid = 689392356034706528902345 Następujące adresy URL to przykłady, które nie rób Prowadź do Microsoft. Wszystkie prowadzą do domen, które mogą być kontrolowane przez kogoś innego:

https: // Microsoft.com.przykład.com/konto https: // przykład.com/Microsoft.com/konto https: // przykład.com/?https: // konto.Microsoft.com/konto https: // przykład.com/#https: // konto.Microsoft.com/concie https: // totallyLegitaCountAljustTustme-Microsoft.com/konto https: // Microsoft.Com: Microsoft.com@przykład.com Ostatni jest przykładem rzadko używanego formatu adresu URL, który zawiera nazwę użytkownika i hasło (które są w tym przypadku zarówno Microsoft.com). Rzeczywisty proszony adres URL znajduje się po symbolu @.

Jeśli zdecydowałeś, że link jest prawdopodobnie W porządku, klikasz go i prowadzisz do formularza logowania, który na pierwszy rzut oka wygląda godny zaufania i najwyraźniej jeszcze nie zainstalował żadnego złośliwego oprogramowania za pomocą pobierania, powinieneś również sprawdzić, czy strona jest załadowana przez HTTPS (każdy Renomowana strona będzie używać tylko HTTPS w formularzu logowania) i sprawdzi, czy certyfikat jest faktycznie podpisany dla firmy, którą witryna twierdzi, że jest.

Niektóre przewodniki do wykrywania prób phishingowych mówią, że powinieneś szukać znaków takich jak zepsute obrazy lub niefunkcjonalne linki. Uważam tę złą radę, ponieważ opiera się na uprzedzeniu, że wszyscy fisherowie są tandetnymi webmasterami. Scena stała się o wiele bardziej profesjonalna w ostatnich latach. Powinieneś skupić swoją uwagę na tych rzeczach, których nie mogą sfałszować z wystarczającym wysiłkiem.

Microsoft wrażliwość może uderzyć przed otwarciem użytkowników ‘złośliwy’ E -mail: CET CENTRUM CSE

Udostępnij ten element na Facebooku Facebook Udostępnij ten element na Twitterze Twitter Wyślij tę stronę do kogoś za pośrednictwem poczty e -mail Udostępnij ten element za pośrednictwem WhatsApp WhatsApp Udostępnij ten element na Flipboard Flipboard Udostępnij ten element na LinkedIn LinkedIn Udostępnij ten element na Reddit Reddit

Rozmiar czcionki artykułu

Zwiększ rozmiar czcionki artykułu

Canadian Center for Cyber Security ostrzega o znacznej podatności na użytkowników Microsoft E -mail, która pozwala aktorom zagrożeni’ tożsamości.

Alert wysłany w środę mówi, że doradca Microsoft był jednym z “Kilka krytycznych luk” opublikowane przez firmę dzień wcześniej.

“Oznaczamy ten powiadomienie tego wieczoru ze względu na powagę wrażliwości,” Rzecznik Cyber Center powiedział w e -mailu do Global News w środę.

Doradztwo, o którym mowa, nazwana CVE-2013-23397 przez Microsoft, ujawniła podatność na zero dni znaleziona w e-mailu opracowanym przez aktorów zagrożenia, która zawiera złośliwy ładunek, jak podała agencja.

Ten ładunek spowoduje ofiarę’Klient programu Outlook E -mail, aby automatycznie połączyć się z uniwersalnym agentem konwencji nazewnictwa kontrolowanego przez aktora, który następnie przyjmie użytkownika’s hash hasła, który zawiera poświadczenia logowania.

Historia trwa poniżej reklamy

Cyber Center ostrzega, że użytkownicy może być wykorzystywane jeszcze przed otwarciem lub podglądem złośliwego e -maila, dodając, że potwierdziło udane przypadki używanej podatności.

Użytkownik Microsoft zaleca się, aby natychmiast zainstalować nowo zasuszone łatki bezpieczeństwa, aby chronić się przed podatnością.

5:59 Nowe badanie pokazuje, że studenci uważają, że instytucjom edukacyjnym brakuje zabezpieczeń bezpieczeństwa cybernetycznego

Centrum cybernetyczne’Ostrzeżenia pojawiają się wśród wzrostu zagrożeń i ataków cyberbezpieczeństwa, które wpłynęły na kanadyjskie firmy i instytucje. Cyberataki powiązane z podmiotami zagranicznymi, takimi jak rosyjskie ataki w odpowiedzi na zachodnie poparcie dla Ukrainy w obecnej wojnie z Moskwą, również rosną.

Modne teraz

Trudeau odwiedza Albertę, aby spotkać się z kanadyjskimi siłami zbrojnymi, pomagając w walce z pożarami

81 -letnia Martha Stewart staje się najstarszym sportem ilustrowanym modelem okładki stroju kąpielowego w historii

W szczególności Microsoft’Zespół ds. Badań i analiz cyberbezpieczeństwa S Ostrzegł w środę, że rosyjscy hakerzy wydają się przygotowywać odnowioną falę cyberataków na Ukrainę, w tym “Styl ransomware” zagrożenie dla organizacji służących Ukrainie’s linie zaopatrzenia.

Reklama

Więcej na temat nauki i technologii

- 2 tygodnie i kopuła cieplna później: gdzie stoi sytuacja pożarów Alberta?

- Prawo do naprawy: dlaczego tak trudno jest naprawić naszą elektronikę?

- Czy Twój dom jest gotowy na zaskakującą liczbę tornad w Kanadzie?

- Cyklone Mocha uderza w wybrzeże Myanmaru, zabijając co najmniej 3

Tydzień 20: Ostrzeżenie od Microsoft okazuje się próbą phishing

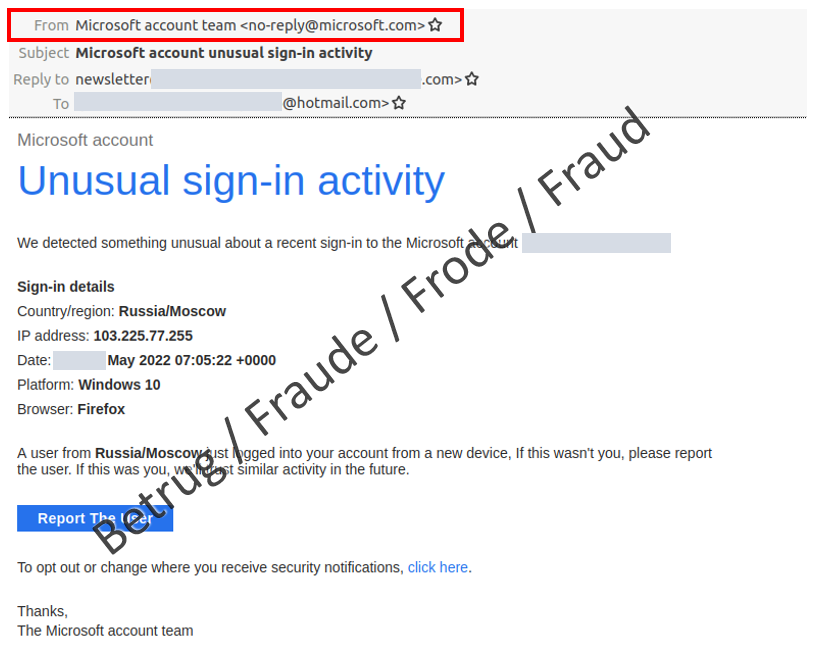

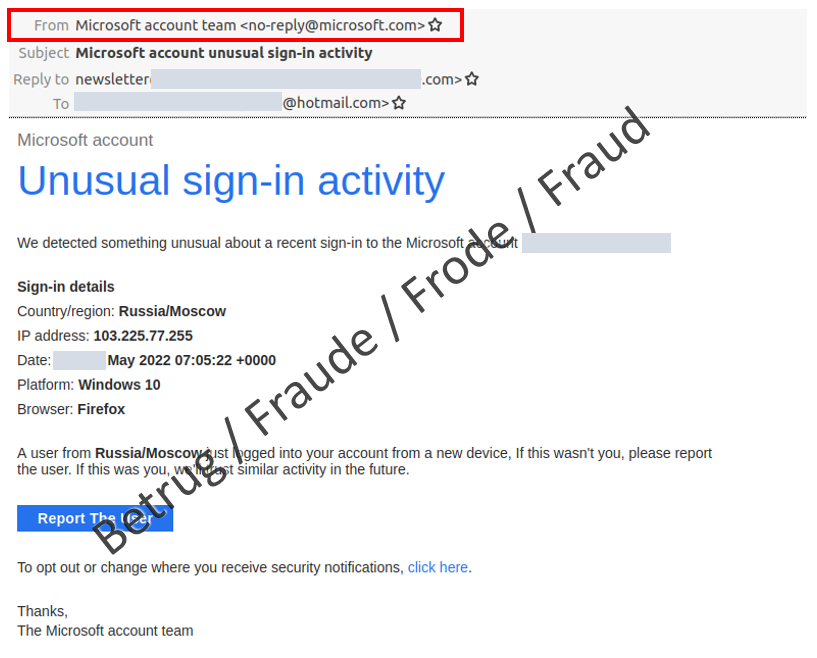

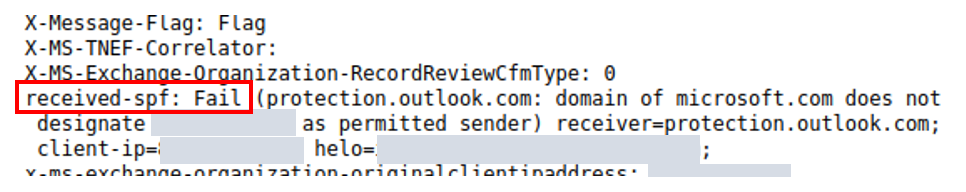

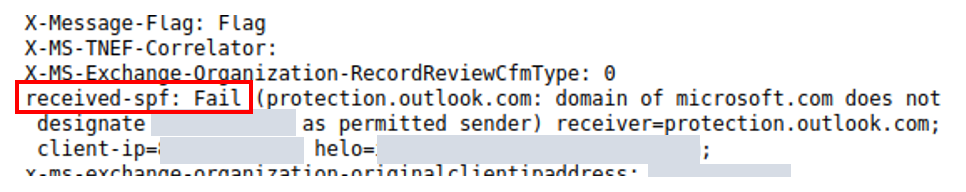

24.05.2022 – Liczba raportów otrzymanych przez NCSC była wysoka w zeszłym tygodniu. Głównym powodem były widoczne e -maile z zagrożenia od policji. Użytkownik Microsoft Outlook również był «ostrzeżony», W e-mailu rzekomo pochodzi z Microsoft, o nietypowych zajęciach za logowanie z Moskwy. Bliższe dochodzenie przez NCSC ujawniło, że jest to próba phishingowa. Dzięki korzystaniu z ram zasad nadawcy ta wiadomość została zidentyfikowana jako e -mail phishingowy i automatycznie przeniesiony do folderu spamu.

Wiadomość o nietypowych próbach zalogowania się z Moskwy

Jeśli Microsoft wykryje próbę zalogowania się na konto e -mail z nowej lokalizacji lub urządzenia, użytkownik otrzymuje powiadomienie e -mail z powodów bezpieczeństwa. Ten rodzaj powiadomienia jest sfałszowany przez atakujących i wykorzystywany do wysyłania e -maili phishingowych.

W zeszłym tygodniu NCSC otrzymał raport z tak fałszywego e -maila z przedmiotem «Konto Microsoft Niezwykłe aktywność logowania», wysłane z «[email protected]». Jednak po otwarciu wiadomości e -mail oko jest natychmiast przyciągane do linii «Kraj/region: Rosja, Moskwa», nie tylko z powodu obecnego konfliktu na Ukrainie. Osoba, która zgłosiła incydent, uznała to za dziwne, że Outlook już przeniosła pocztę do folderu spamu. Zgodnie z wyświetlonymi informacjami nadawcy e -mail pochodzi od samego Microsoft.

E -mail phishing z fałszywym adresem nadawcy najwyraźniej pochodzi z samego Microsoft (patrz czerwona kadrowanie). Jednak adres IP, który został losowo wybrany przez atakujących, prowadzi z powrotem do Indii i jest adresem nadawanym, którego nie można użyć do login

Kontrola e -maila ujawniła, że nie pochodzi on z Microsoft i okazałby się próbą phishing. Jednak w odejściu od zwykłej praktyki oszustów, link „Zgłoś użytkownika” i link do zmiany powiadomień o bezpieczeństwie nie prowadziły bezpośrednio do witryny phishingowej, ale zamiast tego otworzył wiadomość e -mail. Jednak ten e -mail z odpowiedzi nie został adresowany do Microsoft, ale raczej do adresów e -mail Google utworzonych specjalnie do tego celu. NCSC nie jest pewien, co zrobią atakujący, jeśli otrzymają odpowiedź. Albo wyślą link do fałszywej strony logowania Microsoft, albo wyślą drugą wiadomość e -mail, aby spróbować uzyskać dane logowania.

Adres IP wyświetlany w e -mailu prowadzi do indyjskiego dostawcy telekomunikacji w Kalkucie – nie do Moskwy. Osoby zaznajomione z technologią sieciową zauważą również, że wyświetlany adres IP jest adresem transmisji sieci i nie może być używany do login.

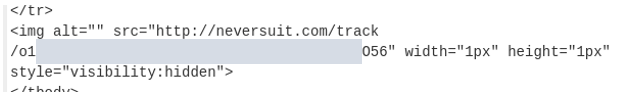

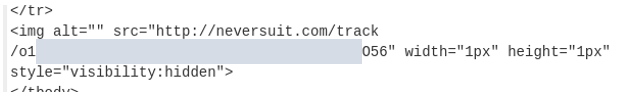

Po zbadaniu kodu źródłowego e -maila staje się jasne, że piksel śledzący jest przesyłany, gdy odbiorca (nieświadomie) otwiera wiadomość e -mail.

Kod HTML, który przesyła ukryty piksel śledzenia firmy specjalizującej się w tej usłudze

To pozwala nadawcom stwierdzić, czy wiadomość została otwarta przez odbiorcę i jest często używana do weryfikacji adresów e -mail podczas wysyłania spamu.

Nie jest jasne, czy napastnicy celowo wybrali Moskwę w Rosji jako lokalizację nadawcy. Jednak Phishers często wykorzystują bieżące sprawy, aby nadać wiarygodność swojej historii. Wojna na Ukrainie jest również niewłaściwie wykorzystywana przez oszustów w celu stworzenia niepewności wśród odbiorców e -maili.

E -mail jest wyraźnie skierowany do użytkowników Microsoft Outlook365. Jednak program wykrywania spamu programu Outlook zidentyfikował wiadomość e -mail jako próbę phishingu i przeniósł go do folderu spamu pomimo adresu nadawcy, który był fałszywy. Dzięki prostej technice o nazwie Sender Policy Framework (SPF) e -mail jest klasyfikowany jako fałszywy, gdy tylko nadawca nie pochodzi z domniemanej lokalizacji.

Fragment nagłówka e -mail: Czerwone kadrowanie pokazuje test Outlook i wynik negatywny (awaria)

Niestety, wciąż jest zbyt mało firm używa tej prostej techniki.

- E -maile przenoszone bezpośrednio do folderu spamowego powinny być traktowane z wielką ostrożnością. Nie klikaj linków ani nie odpowiadaj na e -mail w żadnych okolicznościach;

- W swoim kliencie e -mail aktywuj funkcję „Nie pobieraj danych podczas otwierania wiadomości e -mail”;

- Podobnie jak nadawca w konwencjonalnym liście, nadawcy w e -mailach mogą być swobodnie wymyślone – więc nie ufaj im;

- Zgłoś takie e -maile do NCSC, najlepiej jako oryginał, i.mi. wraz z nagłówkiem e -mail.

Aktualne statystyki

Raporty z zeszłego tygodnia według kategorii:

Ostatnia modyfikacja 24.05.2022